.avif)

Sécurisez tout, ne compromettez rien.

Sécurisez votre code, votre cloud et votre runtime au sein d'un système centralisé.

Détectez et corrigez les vulnérabilités automatiquement.

Aikido Plateforme de sécurité tout-en-un

Plateforme unifiée

Bien sûr, vous pouvez jongler avec plusieurs outils de sécurité.

Chacun avec ses propres tarifs, alertes et avis.

La plupart d'entre eux fonctionnent de manière isolée et passent à côté de ce qui compte vraiment.

analyse des dépendances open source analyse des dépendances SCA)

Surveille en continu votre code à la recherche de vulnérabilités connues, de CVE et d'autres risques, ou génère des SBOM.

Remplace

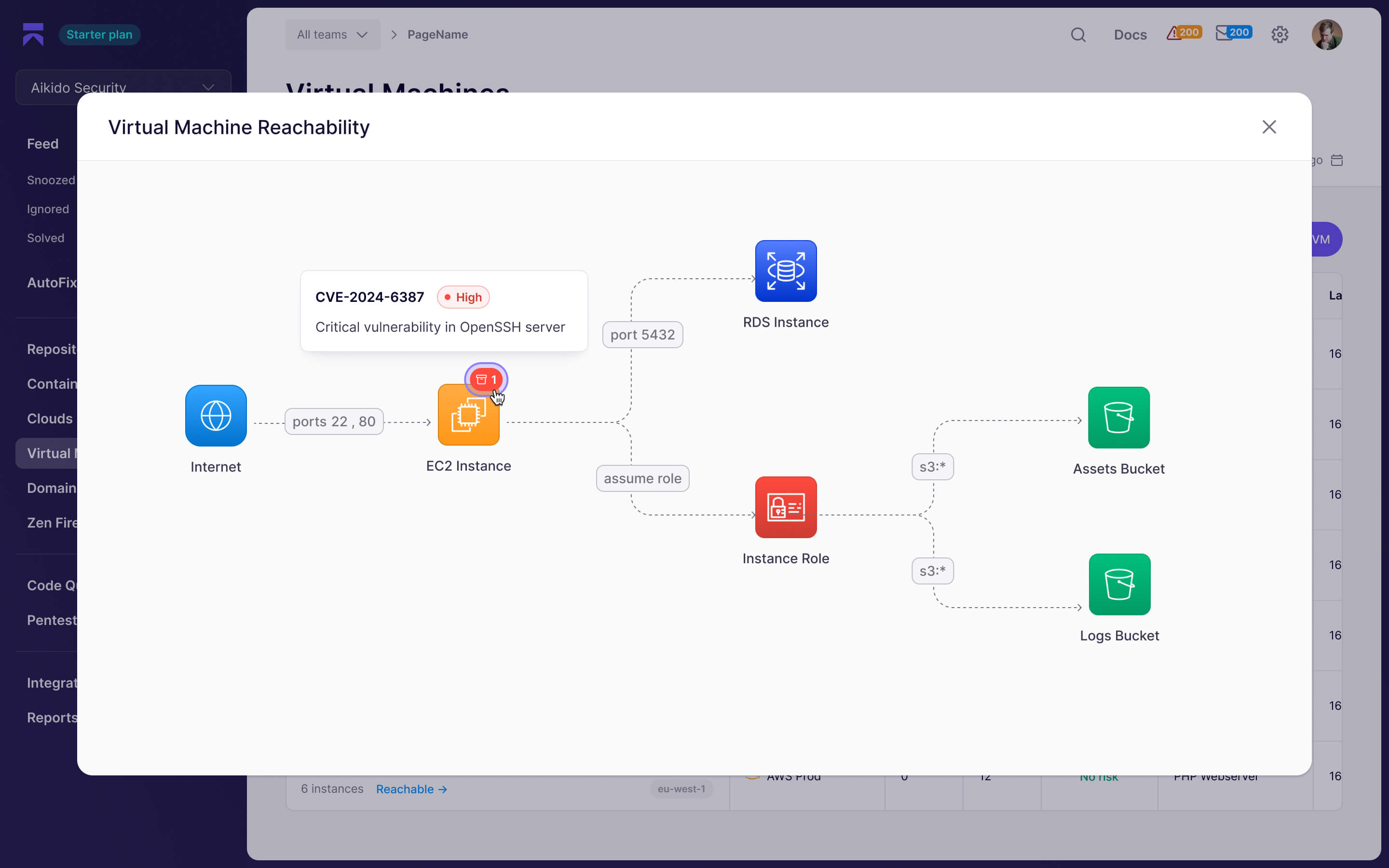

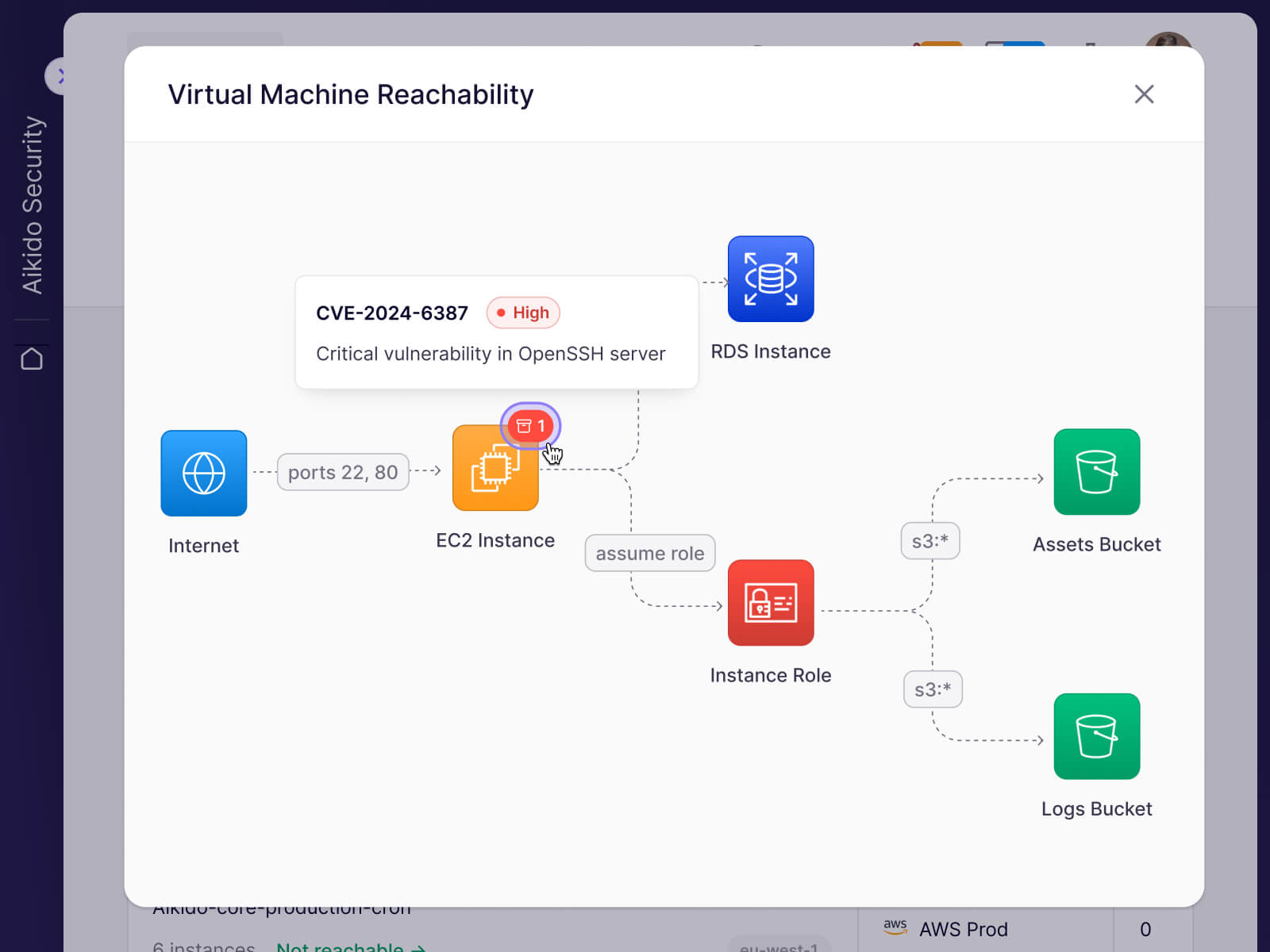

Gestion de Cloud (CSPM)

Détecte les risques liés à l'infrastructure cloud (mauvaises configurations, VM, images de conteneurs) chez les principaux fournisseurs cloud.

Remplace

analyse statique du code SAST)

Scan votre code source à la recherche de risques de sécurité avant qu'un problème ne puisse être fusionné.

Remplace

Surveillance de surface (DAST)

Teste dynamiquement le front-end et les API de votre application web pour trouver des vulnérabilités grâce à des attaques simulées.

Remplace

Pentests autonomes

Automatisez les tests d'intrusion avec des agents IA qui simulent l'intuition des hackers et trouvent les vulnérabilités avant leur exploitation.

Remplace

Scan de l'infrastructure as code (IaC)

Scan l'infrastructure as code Terraform, CloudFormation et Kubernetes à la recherche de mauvaises configurations.

Remplace

analyse d’images de conteneurs

Scan le système d'exploitation de vos conteneurs à la recherche de paquets présentant des problèmes de sécurité.

Remplace

analyse des licences open source

Surveille vos licences à la recherche de risques tels que le double-licensing, les conditions restrictives, la mauvaise réputation, etc.

Remplace

Détection de malwares dans les dépendances

Empêche les paquets malveillants de s'infiltrer dans votre chaîne logistique logicielle. Propulsé par Aikido .

Remplace

Logiciels obsolètes

Vérifie si les frameworks et runtimes que vous utilisez ne sont plus maintenus.

Remplace

Scan des machines virtuelles

Scan vos machines virtuelles à la recherche de paquets vulnérables, de moteurs d'exécution obsolètes et de licences à risque.

Remplace

sécurité à l’exécution Kubernetes

Identifier les images vulnérables, visualiser les conteneurs impactés, évaluer leur accessibilité.

Remplace

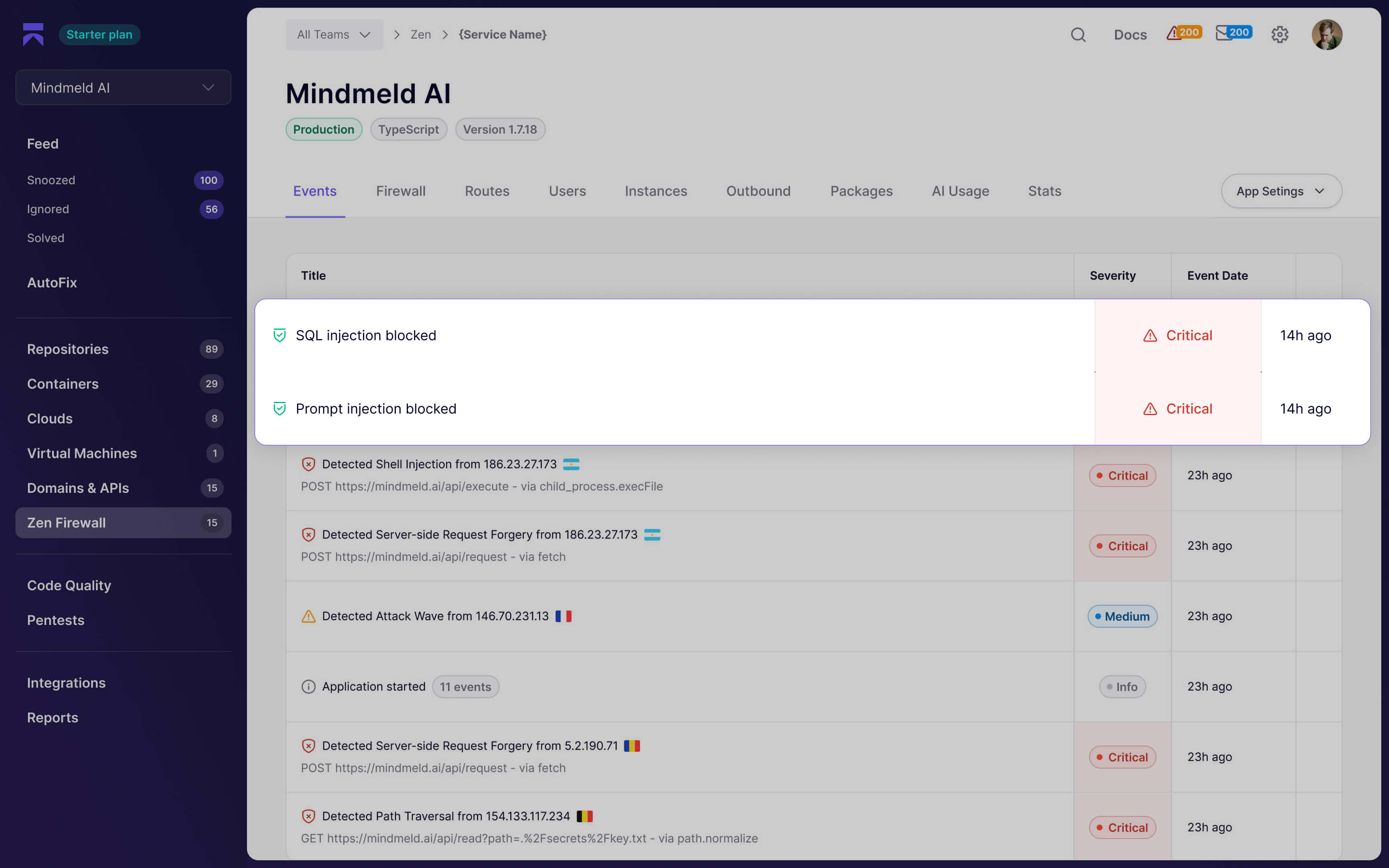

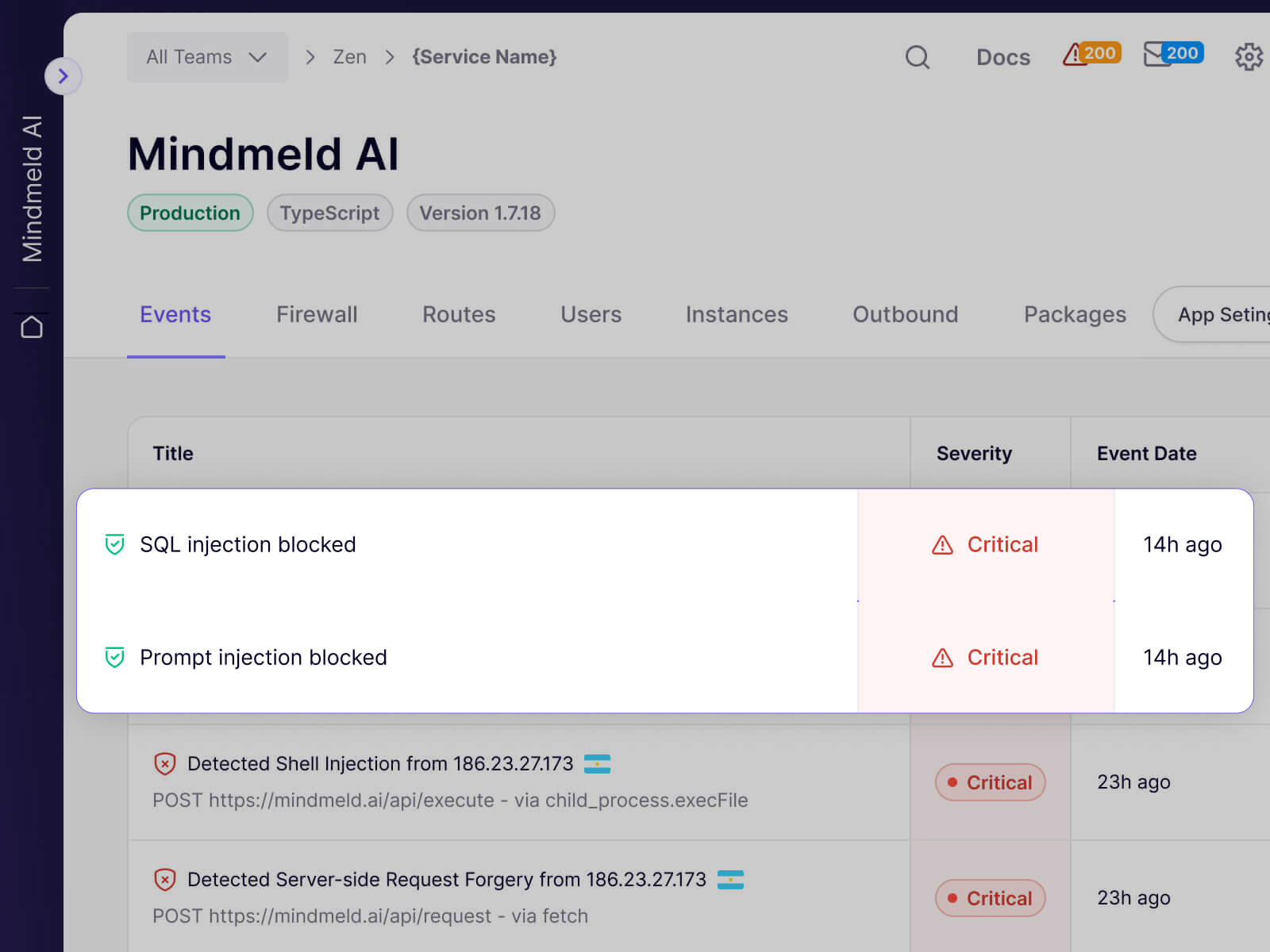

protection en temps d’exécution

Zen est votre pare-feu intégré à l’application une tranquillité d'esprit totale. Bloquez automatiquement les attaques par injection critiques, introduisez limitation de débit API limitation de débit bien plus encore.

Remplace

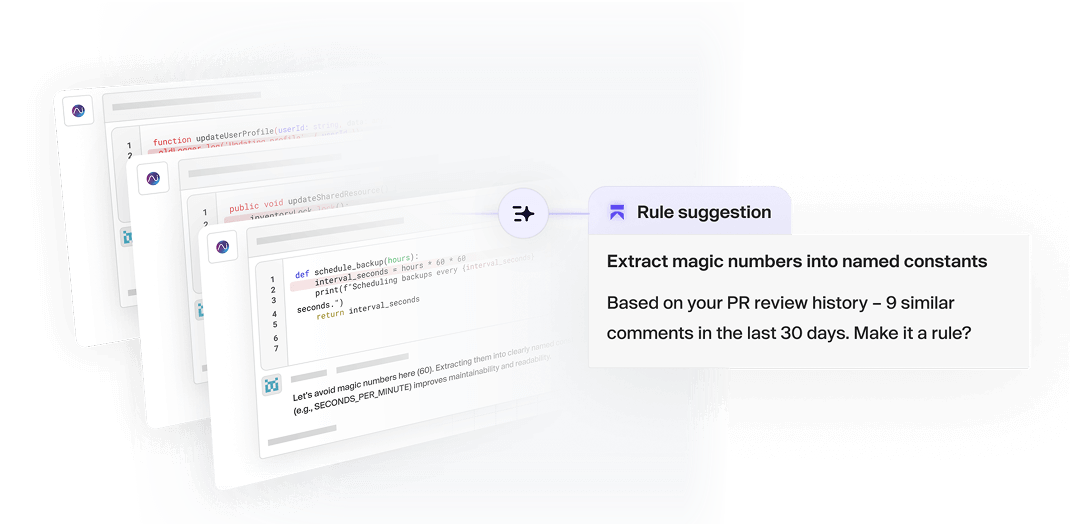

Qualité du code

Livrez du code propre plus rapidement grâce à la revue de code par IA. Révisez automatiquement le code pour détecter les risques de bugs, les anti-patterns et les problèmes de qualité.

Remplace

détection de secrets

Vérifie votre code à la recherche de clés API, mots de passe, certificats, clés de chiffrement divulgués et exposés, etc.

Remplace

Fonctionnalités

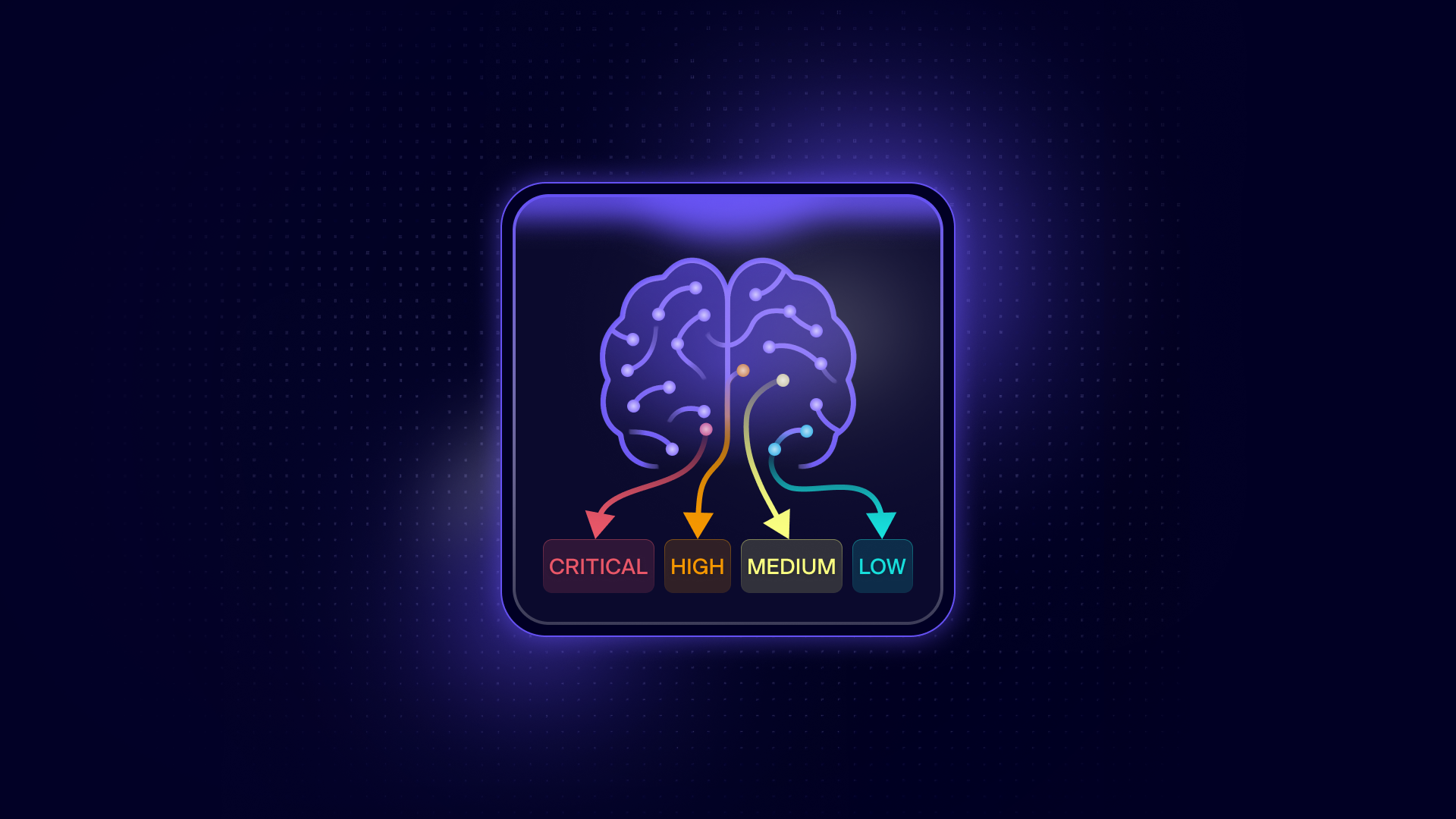

Nous hiérarchisons les alertes pour que vous n'ayez pas à le faire.

Déduplication

Les alertes connexes sont regroupées, vous permettant de résoudre plus de problèmes avec moins d'effort.

AutoTriage

Aikido évalue les alertes dans le contexte de votre code et de votre infrastructure, et dépriorise les problèmes qui ne présentent pas de risque réel pour votre application.

Règles personnalisées

Affinez ce qui est pertinent pour votre équipe. Excluez des chemins, des packages ou des conditions spécifiques tout en étant alerté en cas d'événement critique.

Nous vous aidons à passer de l'alerte à la correction.

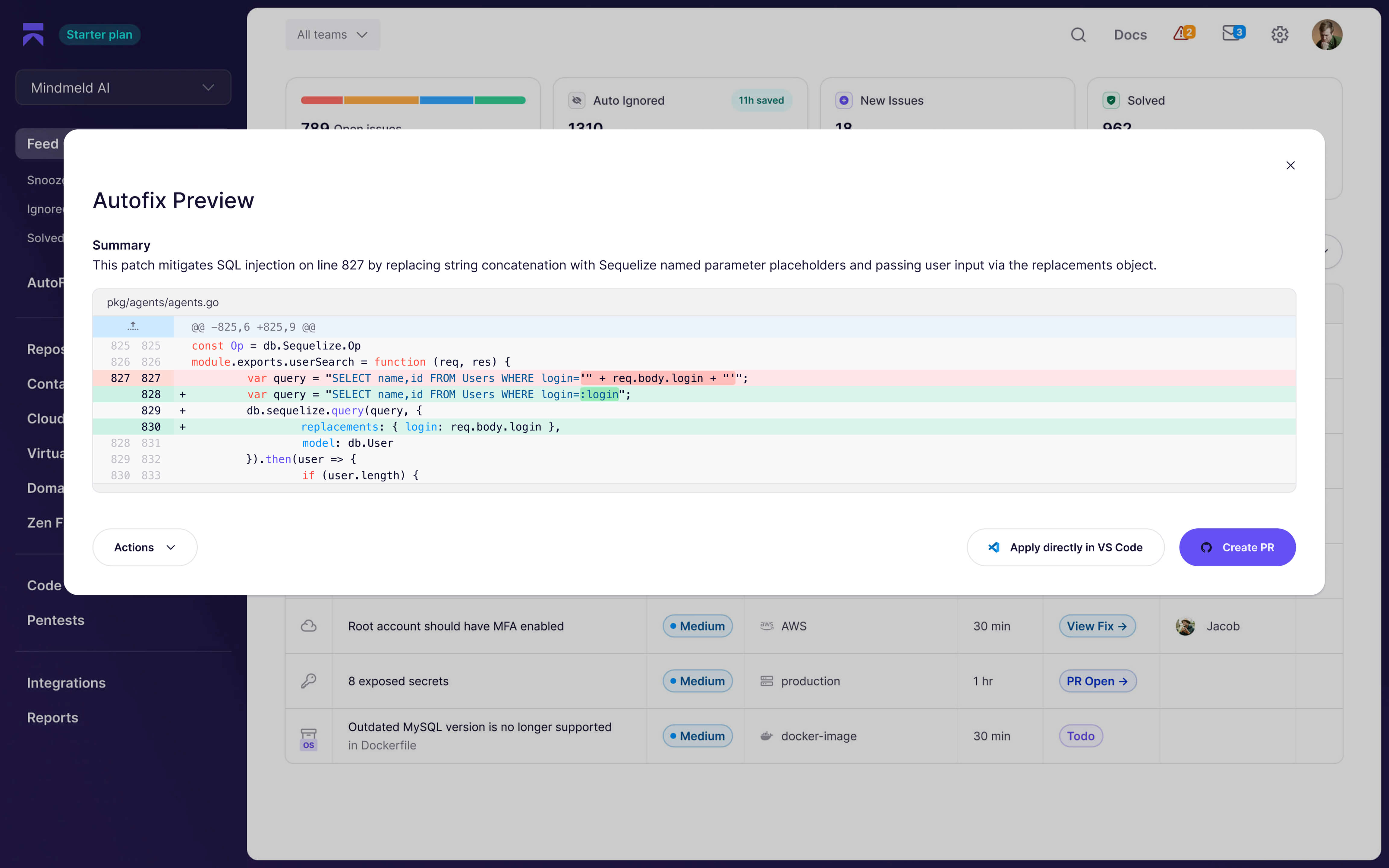

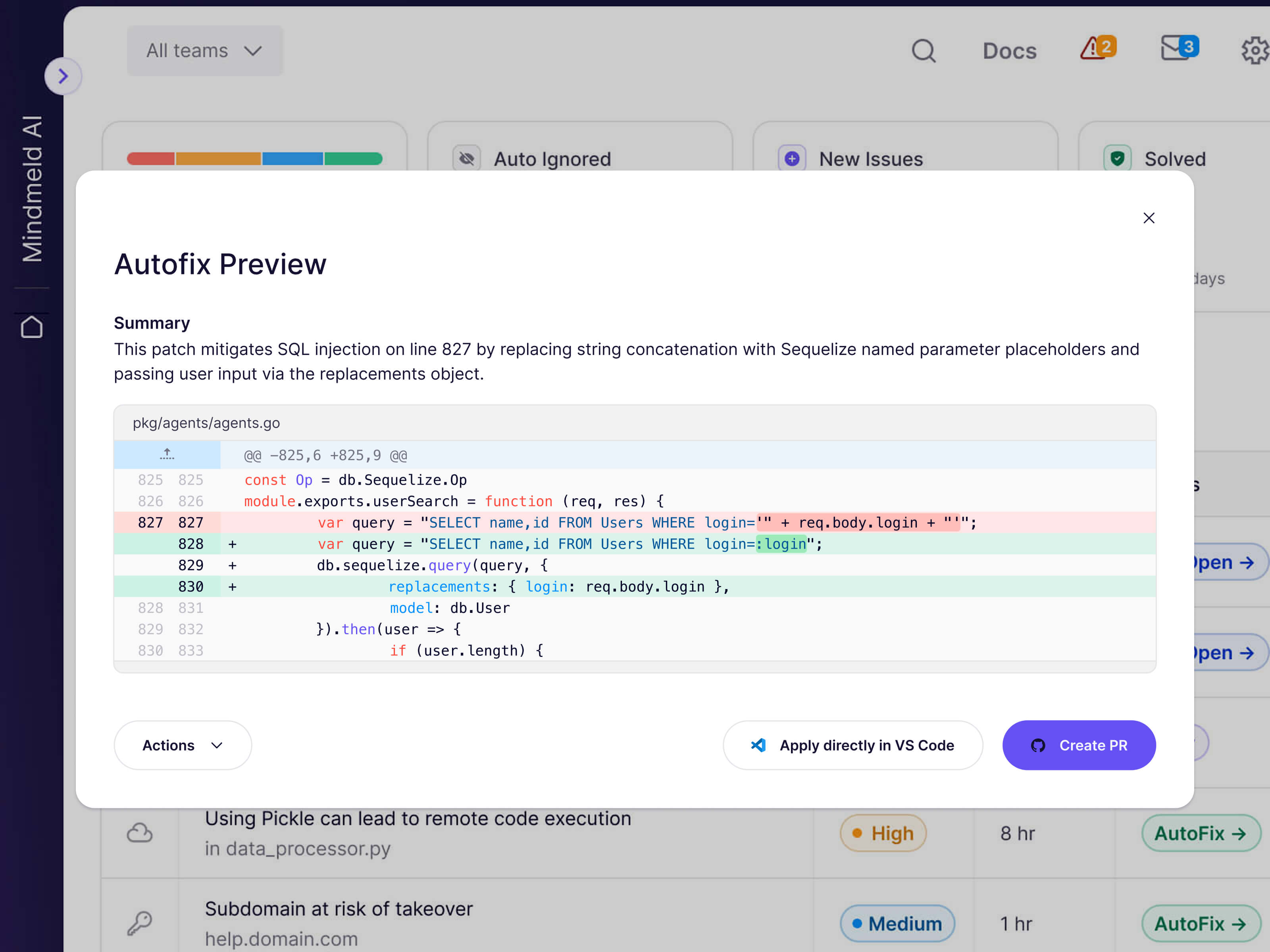

AutoFix

Générez des pull requests révisables pour corriger les problèmes liés au code, aux dépendances, à l'infrastructure et aux conteneurs, avec une visibilité complète avant la fusion.

Bulk Fix en un seul clic

Créez des pull requests prêtes à être fusionnées qui traitent plusieurs alertes connexes simultanément, économisant ainsi du temps et du travail manuel.

Résumés TL;DR

Obtenez un résumé concis et exploitable de ce qui ne va pas et comment y remédier. Transformez-le en ticket ou attribuez-le en un seul clic.

Nous traitons vos données comme les nôtres

Choisissez vous-même les dépôts

Lorsque vous vous connectez avec votre système de contrôle de version (VCS), nous n'avons accès à aucun de vos dépôts. Vous pouvez accorder manuellement un accès en lecture seule aux dépôts que vous souhaitez scanner.

Accès en lecture seule

Nous ne pouvons modifier aucun de vos codes.

Aucune clé de notre côté

Vous vous connectez avec votre compte Github, Gitlab ou Bitbucket, nous ne pouvons donc pas stocker/visualiser les clés.

Jetons d'accès de courte durée

Peuvent être générés uniquement avec un certificat, stocké dans AWS Secrets Manager.

Conteneur Docker séparé

Chaque scan génère un conteneur Docker séparé qui est définitivement supprimé juste après la fin de l'analyse.

Vos données ne seront jamais partagées !

Le flux doit se poursuivre

Nous vous avertirons lorsque cela sera important.

Foire aux questions

Comment Aikido quelles alertes sont pertinentes ?

Nous avons développé un moteur de règles qui prend en compte le contexte de votre environnement. Cela nous permet d'adapter facilement le score de criticité pour votre environnement et de filtrer les faux positifs. En cas de doute, l'algorithme revient toujours à l'option la plus sûre...

Qu'advient-il de mes données ?

Nous clonons les dépôts dans des environnements temporaires (tels que des conteneurs Docker qui vous sont propres). Ces conteneurs sont supprimés après analyse. La durée des tests et des analyses eux-mêmes est d'environ 1 à 5 minutes. Tous les clones et conteneurs sont ensuite automatiquement supprimés, systématiquement, à chaque fois, pour chaque client.

Aikido -t-il mon code source ?

Nous ne pouvons ni ne voulons, cela est garanti par un accès en lecture seule.

Je ne souhaite pas connecter mon dépôt. Puis-je l'essayer avec un compte de test ?

Bien sûr ! Lorsque vous vous inscrivez avec votre git, ne donnez accès à aucun dépôt et sélectionnez plutôt le dépôt de démonstration !

En quoi Aikido est-il Aikido ?

Aikido les fonctionnalités de nombreuses plateformes différentes en une seule. En regroupant plusieurs outils sur une seule plateforme, nous sommes en mesure de contextualiser les vulnérabilités, de filtrer les faux positifs et de réduire le bruit de 95 %.

Comment puis-je faire confiance à Aikido?

Nous mettons tout en œuvre pour garantir une sécurité et une conformité totales. Aikido été examiné afin de certifier que son système et la pertinence de la conception de ses contrôles répondent aux exigences SOC 2 Type II de l'AICPA et ISO 27001:2022.

Sécurisez-vous maintenant.

Sécuriser votre code, votre cloud et votre runtime dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.

.avif)

.jpg)

.svg)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.jpg)

.png)

.avif)

.png)

.png)

.png)

.png)