Les responsables techniques savent que le choix du bon outil de sécurité du code peut faire toute la différence en matière de vitesse de développement et de gestion des risques. La sécurité des applications n'est plus seulement l'affaire de l'équipe de sécurité ; elle doit s'intégrer de manière transparente dans les workflows des développeurs tout en maîtrisant le coût total de possession, les frais de maintenance et les efforts opérationnels.

Snyk Checkmarx souvent pris en considération par les organisations qui évaluent les solutions de sécurité du code. Si les deux plateformes visent à réduire les risques liés aux applications dès le début du cycle de vie du développement logiciel (SDLC), elles adoptent des approches très différentes, chacune présentant ses propres avantages et inconvénients.

Dans cet article, nous allons comparer Snyk Checkmarx à côte, en soulignant leurs points forts, leurs limites et leurs points communs, afin de vous aider à déterminer quel outil correspond le mieux aux besoins de votre équipe en matière de sécurité et de développement.

TL;DR

Aikido combine les atouts que les équipes associent souvent à analyse de la composition logicielle SCA) et la profondeur Checkmarxdans Tests de sécurité des applications statiques SAST), tout en offrant une sécurité axée sur les développeurs plus précise et sécurité axée sur les développeurs , avec beaucoup moins de bruit.

Comparé au SCA Snyk, Aikido va au-delà de analyse des dépendances traditionnelle analyse des dépendances basée sur les CVE. Il combine la détection des vulnérabilités avec Aikido , qui identifie les vulnérabilités corrigées silencieusement et les problèmes sans CVE, ainsi que détection de paquets malveillants, l'analyse des licences et la hiérarchisation basée sur l'accessibilité. Cela permet aux équipes de réduire le risque de dépendance systémique au lieu de réagir à de longues listes d'alertes individuelles.

Par rapport à Checkmarx, Aikido se concentre sur la réduction du bruit et l'amélioration de la capacité d'action des développeurs. Il utilise ses propres modèles LLM entraînés pour réduire les faux positifs de plus de 85 % et prend en charge des règles personnalisées adaptées à la base de code spécifique d'une équipe. Les résultats sont enrichis par des signaux de qualité du code et une notation des risques, tandis que les développeurs reçoivent des alertes dans l'IDE avec des conseils de correction générés par l'IA. Après avoir analysé le code d'une grande plateforme HRtech, les problèmes signalés ont montré 99 % de faux positifs critiques en moins par rapport à Checkmarx, grâce à l'utilisation de l'EPSS et de la hiérarchisation basée sur l'IA pour aider à identifier et à réduire le bruit.

Au-delà des scanners individuels, Aikido offre une couverture plus large avec une tarification plus simple et plus transparente. Les équipes peuvent commencer avec n'importe quel module, y compris Aikido (SAST, qualité du code, analyse IaC, détection de logiciels malveillants), Aikido Cloud CSPM, CNAPP), Aikido (RASP) et Aikido (tests de pénétration IA, DAST), et évoluer à mesure que leurs besoins augmentent.

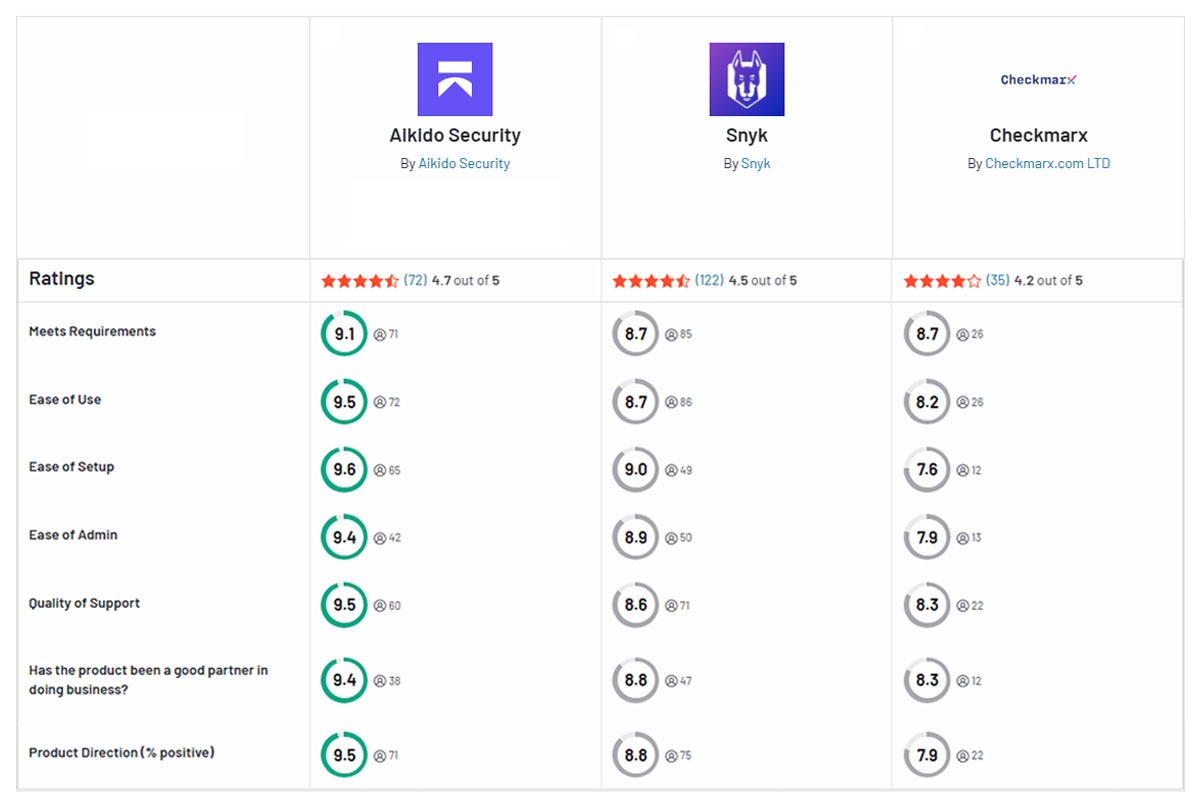

En conséquence, tant les start-ups que les grandes entreprises attribuent systématiquement une note plus élevée à Aikido dans leurs évaluations pilotes, citant ses workflows conviviaux pour les développeurs, son analyse silencieuse, sa couverture complète du cycle de vie des logiciels, sa hiérarchisation des risques basée sur l'IA et sa tarification prévisible.

Comparaison rapide des fonctionnalités : Snyk Checkmarx Aikido

Qu'est-ce que Snyk ?

Snyk une plateforme de sécurité des applications conçue pour s'intégrer directement dans les workflows de développement. À l'origine, elle se concentrait sur analyse de la composition logicielle SCA) afin d'identifier les vulnérabilités dans les dépendances open source, puis s'est étendue à l'analyse du code propriétaire (SAST), à l'analyse des images de conteneurs et à l'infrastructure en tant que code (IaC).

Snyk la rapidité des retours d'information via les IDE et les pipelines CI/CD afin d'aider les équipes à détecter et à corriger les problèmes dès le début du cycle de développement.

Avantages :

- S'intègre aux IDE populaires, aux référentiels Git et aux pipelines CI/CD

- Fournit des alertes de vulnérabilité contextuelles accompagnées de conseils pour y remédier.

- Interface utilisateur intuitive pour une prise en main rapide

- Base de données open source solide sur les vulnérabilités et couverture complète de l'écosystème

Inconvénients :

- Volume d'alerte élevé ; les utilisateurs signalent souvent avoir besoin d'ajustements importants pour gérer les faux positifs.

- La gestion avancée des politiques, la création de rapports et AppSec complète AppSec nécessitent des plans d'entreprise et des modules complémentaires.

- Le prix par développeur peut devenir coûteux à mesure que les équipes et les référentiels prennent de l'ampleur.

- Les workflows de sécurité (Jira, politiques, gestion des problèmes) nécessitent souvent une configuration manuelle.

- Les utilisateurs signalent que suggestions de correctifs être génériques pour les bases de code complexes ou non standard.

- Certaines équipes signalent des limitations lors de l'analyse de codes propriétaires volumineux ou hautement spécialisés.

Qu'est-ce que Checkmarx ?

Checkmarx une plateforme de sécurité des applications d'entreprise (AppSec) qui a débuté avec Tests de sécurité des applications statiques SAST) pour le code personnalisé, puis a élargi sa plateforme pour couvrir les bibliothèques open source, cloud et la sécurité de la chaîne d'approvisionnement. Ses racines dans analyse statique du code lui analyse statique du code une réputation d'expertise en matière d'inspection approfondie et de gouvernance du code.

Avantages :

- Capacités d'analyse statique approfondie pour les bases de code volumineuses et complexes

- Application rigoureuse des politiques et contrôles de gouvernance

- Formation intégrée au codage sécurisé pour soutenir la formation des développeurs

- Parfaitement adapté aux programmes de sécurité axés sur la conformité

Inconvénients :

- Conçu principalement pour les grandes entreprises, avec des flux de travail centrés sur les équipes de sécurité plutôt que sur les développeurs.

- Les analyses peuvent être lentes et gourmandes en ressources, en particulier pour les projets volumineux, avec une visibilité limitée sur les goulots d'étranglement.

- Le volume élevé de résultats nécessite souvent un tri manuel important par les équipes de sécurité.

- Regroupement et hiérarchisation limités, pouvant entraîner un encombrement visuel et des frictions entre développeurs

- Les rapports sont souvent minimaux dès leur installation, les vues au niveau de l'équipe et de la direction nécessitant généralement des exportations personnalisées.

- Les intégrations tierces peuvent nécessiter une configuration et une maintenance supplémentaires.

- Cloud (Checkmarx ) est encore en phase de maturation par rapport à la plateforme sur site.

- La tarification est modulaire, avec des contrats distincts pour différentes fonctionnalités de sécurité.

Comparaison des fonctionnalités

Capacités d'analyse de sécurité

Snyk Checkmarx tous deux plusieurs types d'analyses de sécurité, mais leurs points forts diffèrent.

- Snyk: Snyk un nom dans le domaine de l'analyse des vulnérabilités open source en identifiant rapidement les CVE connus dans les bibliothèques tierces et en surveillant les risques liés aux images de conteneurs. Il effectue également des analyses statiques via Snyk , ainsi que des vérifications des erreurs de configuration de l'infrastructure en tant que code. Cependant, Snyk protection en temps d’exécution DAST natives complètes DAST protection en temps d’exécution .

- Checkmarx: Checkmarx, quant à lui, s'appuie sur l'analyse statique (SAST) et est réputé pour ses analyses approfondies. Au fil du temps, Checkmarx ses propres SCA, conteneurs et analyse IaC dans le cadre de la plateforme «Checkmarx Cependant, son point fort reste la recherche de vulnérabilités dans le code avec SAST. Checkmarx offre pas de protection native protection en temps d’exécution.

En résumé, Snyk dans la sécurisation de la chaîne logistique logicielle (dépendances open source, conteneurs), tandis que Checkmarx se concentre Checkmarx sur le code personnalisé (SAST).

Intégration et flux de travail DevOps

- Snyk: Snyk conçu pour s'intégrer directement dans les flux de travail des développeurs avec un minimum de friction. Il propose des plugins pour les IDE populaires, des alertes dans le contrôle de source (pull requests) et des pipelines CI/CD. Les développeurs peuvent obtenir des commentaires sur la sécurité en temps réel lorsqu'ils codent ou valident des modifications. L'API et les options d'intégrationSnyksont également appréciées par les équipes d'ingénieurs, car elles facilitent la connexion et le lancement des analyses avec une configuration minimale. Il s'agit principalement d'un service cloud .

- Checkmarx CCheckmarx: Checkmarx est plus lourde. Elle prend en charge les hooks de pipeline CI et même les plugins IDE, mais sa configuration et sa maintenance sont plus complexes, nécessitant davantage d'expertise et de temps. De nombreuses entreprises déploient Checkmarx manière centralisée, par exemple, un ingénieur en sécurité exécute des analyses et partage les résultats, plutôt que de demander à chaque développeur de les exécuter indépendamment. Checkmarx être exécuté sur site ou en tant que cloud , ce qui offre une plus grande flexibilité aux entreprises ayant des exigences strictes en matière de données. Cependant, les déploiements sur site impliquent également que vous devrez gérer vous-même les serveurs, les mises à jour et la mise à l'échelle, ce qui ajoute des frais généraux opérationnels. Il est puissant, mais pas aussi facile à utiliser pour les développeurs.

En résumé, Snyk généralement considéré comme l'outil le plus adapté au DevOps, car il s'intègre sans difficulté dans cloud existants des développeurs et cloud . Checkmarx, quant à lui, peut également s'intégrer, mais donne souvent l'impression d'avoir été conçu d'abord pour les équipes de sécurité, puis pour les développeurs.

Si votre objectif est de permettre aux ingénieurs de résoudre les problèmes rapidement, Snyk l'avantage d'être accessible. Si vous avez besoin d'une solution sur site avec des contrôles stricts, Checkmarx cette option.

Précision et Performance

En matière de précision et de performances de numérisation, les deux outils présentent des avantages et des inconvénients.

- Checkmarx: Checkmarx réputé pour ses analyses statiques très approfondies (il détecte les problèmes subtils dans le code), mais il est connu pour submerger les développeurs de résultats, dont certains peuvent ne pas être critiques ou difficiles à valider. En d'autres termes, il peut être bruyant. Le réglage Checkmarx la rédaction de règles personnalisées ou la suppression de certains modèles et est souvent nécessaire pour réduire les faux positifs et rendre les résultats exploitables. Checkmarx (en particulier SAST complètes) sont réputées pour être lentes. Il n'est pas rare que Checkmarx des heures Checkmarx analyser un grand projet comportant des millions de lignes de code, en particulier si des paramètres approfondis sont utilisés. Ce cycle de rétroaction plus lent peut frustrer les équipes agiles. Si les développeurs doivent attendre toute une nuit ou plus pour obtenir les résultats, les corrections de sécurité sont ralenties. x.

- Snyk: D'un autre côté, Snyk à avoir un meilleur rapport signal/bruit. Son analyse des vulnérabilités donne la priorité aux résultats exploitables et tente de minimiser le volume d'alertes courantes dans SAST traditionnels. De nombreux utilisateurs décrivent son taux de faux positifs comme « tout à fait gérable », ce qui permet aux équipes de se concentrer sur les vrais problèmes. L'analyse statique Snykutilise un moteur basé sur l'IA (provenant de leur acquisition de DeepCode) qui apprend à partir des commentaires des développeurs afin d'améliorer sa précision. Cependant, certains développeurs ont encore rencontré des « faux drapeaux » avec l'analyse Snyk (par exemple, signaler un code sûr comme vulnérable).

Du point de vue des performances, Snyk généralement rapide. Ses cloud et ses plugins légers peuvent fournir des résultats en quelques secondes ou minutes, grâce à ses analyses incrémentielles. Il fournit également des commentaires en temps quasi réel au fur et à mesure que le code est écrit.

Pour simplifier : Snyk rapide et assez précis, mais peut passer à côté de certains problèmes plus profonds ; Checkmarx quant à lui une analyse plus approfondie, mais est bruyant et lent sans un réglage minutieux. Les équipes utilisent souvent les deux outils pour se compléter, ou recherchent une solution unifiée qui équilibre la profondeur et une expérience utilisateur conviviale pour les développeurs, comme Aikido .

Couverture et Portée

Dans ce cas, la couverture fait référence à l'étendue des langages de programmation, des frameworks et des types de problèmes de sécurité pris en charge par chaque outil. Snyk Checkmarx tous deux Checkmarx l'analyse des conteneurs et de l'infrastructure en tant que code (IaC).

- Checkmarx: Checkmarx seCheckmarx comme une solution d'entreprise offrant une large prise en charge des langages. Il prend en charge 1une large gamme de langages de programmation et de frameworks, couvrant tout, des langages populaires tels que Java, Swift, Kotlin, C# et JavaScript aux langages hérités ou de niche, ce qui le rend adapté aux bases de code polyglottes (multilingues). SAST Checkmarx SAST également analyser les codes de bureau, web, mobiles et même certains codes de bas niveau.

En termes de détection des vulnérabilités, SAST Checkmarx SAST au-delà de la détection des vulnérabilités courantes. Top 10 OWASP tels que l'injection SQL et le XSS. Son analyse statique plus approfondie lui permet d'identifier des failles logiques complexes et des modèles de codage non sécurisés, en particulier dans les bases de code propriétaires ou héritées où les problèmes ne sont pas toujours évidents. Cette profondeur est l'une des raisons pour lesquelles Checkmarx souvent privilégié dans les grands environnements d'entreprise réglementés.

Son SCA couvre également un large éventail d'écosystèmes de paquets (Maven, NPM, PyPI, NuGet, etc.) et comprend une analyse des « chemins exploitables » afin de hiérarchiser les vulnérabilités de sécurité accessibles, qui fonctionne sur les principales plateformes de référentiels et langages de programmation.

- Snyk: Snyk, bien qu'adapté à la plupart des besoins de développement modernes, prend en charge moins de langages dans son SAST que Checkmarx. D'après les données récentes, Snyk prend en charge la plupart des langages de programmation modernes courants. La force Snykréside dans l'analyse open source : il dispose d'une vaste base de données de vulnérabilités et surveille les projets open source à la recherche de nouvelles vulnérabilités de sécurité, ce qui signifie que les équipes reçoivent des alertes en temps réel pour les nouveaux problèmes de dépendance. Snyk Source couvre tous les principaux gestionnaires de paquets et fournit des conseils détaillés pour y remédier.

Snyk SAST Snyk SAST sur la détection rapide et conviviale pour les développeurs des problèmes de sécurité courants dans les bases de code modernes. Bien que son ensemble de règles ne soit pas encore aussi complet que Checkmarxpour les modèles de code complexes ou hérités, il couvre efficacement Top 10 OWASP nombreuses Top 10 OWASP courantes Top 10 OWASP et continue de s'améliorer. La force Snykréside dans son équilibre entre couverture de sécurité, rapidité et facilité d'utilisation, ce qui le rend particulièrement adapté aux équipes de développement modernes axées sur le CI/CD.

Il convient toutefois de noter que ni Snyk Checkmarx tests d'intrusion ou Checkmarx tests d'exécution entièrement intégrés et modernes comme atout principal. Par conséquent, les vulnérabilités liées à la logique métier et à l'exécution peuvent encore nécessiter des outils supplémentaires.

Pour répondre aux exigences de conformité, les deux solutions fournissent des rapports sur la posture de sécurité (par exemple, le respect des normes telles que OWASP, PCI, etc.), mais Checkmarx davantage l'accent sur l'application des politiques et l'alignement sur la conformité, même si les équipes s'appuient souvent sur des exportations ou des rapports personnalisés pour obtenir des vues prêtes à être soumises aux auditeurs.

Dans l'ensemble, Checkmarx une pile technologique plus large (en particulier si vous disposez d'applications héritées ou d'un portefeuille diversifié), tandis que Snyk bien la pile cloud moderne (cloud , conteneurs, code et dépendances).

Expérience Développeur

- Snyk: l'interface d' sSnykest intuitive et destinée aux développeurs plutôt qu'aux analystes en sécurité. La configuration d'une Snyk se fait en quelques clics ou commandes, et les résultats sont présentés avec des conseils pratiques pour y remédier. Par exemple, si Snyk une dépendance vulnérable, il suggère une version spécifique vers laquelle effectuer la mise à niveau ; s'il détecte un problème de code, il fournit souvent un extrait de code et des conseils sur la manière de le corriger. Snyk des demandes de correction automatisées pour certains problèmes liés aux dépendances, mais ces workflows nécessitent souvent une configuration supplémentaire à grande échelle.

- Checkmarx: Checkmarx, en revanche, est souvent considéré comme un outil destiné à l'équipe de sécurité. Son interface et ses résultats peuvent être trop complexes ou trop détaillés pour les développeurs. Ces derniers ont indiqué devoir passer au crible de longs rapports PDF ou des tableaux de bord complexes pour trouver les problèmes qu'ils doivent réellement corriger. Sans personnalisation, Checkmarx également connu pour inonder les équipes de centaines de résultats étiquetés avec des identifiants CWE (Common Weakness Enumeration Identifier) et des codes internes plutôt que des identifiants CVE. Par conséquent, les équipes traitent parfois Checkmarx une porte de conformité (elles l'exécutent en arrière-plan et demandent à l'équipe de sécurité de trier les résultats).

La courbe d'apprentissage d' pour Checkmarx raide. Les développeurs peuvent avoir besoin d'une formation pour utiliser efficacement l'outil. De plus, Checkmarx nécessite Checkmarx un réglage manuel (écriture de requêtes personnalisées ou ajustement des packs de règles) pour s'adapter aux modèles de codage d'une équipe.

En résumé, les développeurs ont tendance à utiliser Snyk il est simple et réduit les frictions. Checkmarx, s'il est utilisé sans précaution, peut être perçu comme une corvée ou une « taxe de sécurité » pour les équipes de développement.

Tarification et Maintenance

- Snyk: Snyk un modèle de tarification par abonnement avec des forfaits d'entrée de gamme publics, mais la tarification devient plus complexe et moins prévisible à grande échelle. Les équipes sont facturées par développeur contributeur, ce qui peut devenir coûteux à mesure que vous vous développez. De nombreuses startups commencent avec les forfaits gratuits ou abordables Snyk, mais à mesure qu'elles se développent, les coûts peuvent augmenter considérablement.

L'avantage est que Snyk un SaaS, il n'y a aucune infrastructure à maintenir. Vous n'avez pas besoin de fournir des serveurs ni de vous soucier de la mise à jour du moteur d'analyse ; Snyk tout cela dans le cloud.

- Checkmarx mar Checkmarx: Checkmarx représente généralement un investissement plus important. Il est vendu comme un produit destiné aux entreprises (sans prix public, généralement avec des devis personnalisés). Son coût peut être justifié pour les grandes organisations disposant d'importants budgets en matière de sécurité. Cependant, si vous êtes une petite entreprise ou une start-up, le prix Checkmarxsera probablement prohibitif. De plus, si vous optez pour un déploiement sur site, vous devrez supporter des coûts de maintenance : matériel ou machines virtuelles pour le moteur d'analyse et la base de données, administrateur pour appliquer les mises à jour/correctifs et éventuellement contrats d'assistance. Checkmarx une option cloud(Checkmarx ), qui allège une partie de la maintenance.

En termes de maintenance, Snyk l'emporte Snyk . Il ne nécessite pratiquement aucune intervention de la part des équipes, car il est basé cloud. Checkmarx, en revanche, nécessite du temps et des compétences supplémentaires, qu'il s'agisse de personnaliser les règles, de gérer les faux positifs ou d'effectuer des mises à jour.

En résumé, Snyk plus facile à prendre en main et plus abordable (notamment grâce à son offre gratuite et à son modèle SaaS), tandis que Checkmarx un investissement initial plus important, qui se justifie si vous êtes une grande entreprise ayant besoin d'une couverture plus étendue.

Aikido propose un modèle de tarification plus simple et plus transparent – forfaitaire et prévisible – et est nettement plus abordable à grande échelle que Snyk Checkmarx.

Pour vous aider à comparer les fonctionnalités des deux outils, le tableau ci-dessous les résume pour vous.

Aikido Security : La meilleure alternative

Aikido est une plateforme de sécurité des applications axée sur les développeurs qui combine les technologies modernes SAST SCA une hiérarchisation basée sur l'IA. Elle réunit les atouts de Snykanalyse des dépendances (SCA) Checkmarxet analyse statique du code SAST) Checkmarx, tout en éliminant une grande partie du bruit, des frais généraux opérationnels et des frictions liées au flux de travail associés aux deux.

Contrairement à Checkmarx, Aikido génère Aikido beaucoup moins de bruit et fournit des résultats plus rapides dans des environnements réels. Au cours d'un projet pilote de six semaines mené chez un client, Aikido 99 % de faux positifs critiques en moins que Checkmarx 3 contre 306) lors SCA SAST SCA . Cette réduction drastique a permis aux développeurs de consacrer leur temps à la résolution de problèmes réels plutôt qu'au tri manuel des résultats. Combiné à la notation EPSS et à la hiérarchisation basée sur l'IA, Aikido de mieux comprendre ce qui importait réellement, tandis que Checkmarx à faire apparaître un grand nombre de résultats critiques qui se sont ensuite révélés non pertinents. Les clients ont également évité les longs temps d'analyse et le manque de visibilité sur les goulots d'étranglement, qui sont des plaintes courantes avec Checkmarx.

Par rapport à Snyk, Aikido une grande partie des frictions dans le flux de travail qui ralentissent les équipes. L'approche Snyk, qui consiste à envoyer chaque problème individuellement dans Jira, crée du bruit et nécessite un nettoyage manuel lorsque les problèmes sont résolus. Aikido se concentre Aikido sur le regroupement automatique des problèmes, la création de tâches en fonction de la gravité et des SLA, et la clôture automatique, ce qui réduit les frais généraux opérationnels et la frustration des développeurs. Dans la pratique, de nombreux problèmes signalés comme « critiques » par Snyk correctement identifiés comme des faux positifs par Aikido ignorés. Grâce à l'association de l'AI AutoTriage, de l'AI AutoFixes et suggestions de correctifs pull requests suggestions de correctifs, les équipes ont pu réduire les problèmes critiques de 92 % sur 548 référentiels pendant la phase pilote, sans avoir à créer d'automatisations ou de workflows supplémentaires.

Aikido s'intègre Aikido directement dans les workflows des développeurs sur GitHub, GitLab et Bitbucket, en faisant apparaître les résultats prioritaires et les suggestions de correction directement dans les pull requests.

Au-delà SAST SCA, Aikido une couverture plus large grâce à des modules intégrés pour analyse IaC, sécurité des conteneurs, les tests DAST API, protection en temps d’exécution, la gestion de la posture cloud , détection de secrets et les tests de pénétration basés sur l'IA. Cette approche tout-en-un réduit les changements de contexte et diminue le coût total de possession par rapport à l'assemblage de plusieurs solutions ponctuelles.

Aikido offre une couverture de sécurité encore plus étendue grâce à ses modules, notamment analyse IaC, sécurité des conteneurs, DAST et sécurité des API , protection en temps d’exécution, gestion de la posturecloud , détection de secretset tests de pénétration basés sur l'IA.

Grâce à son architecture modulaire, sa tarification transparente et son approche centrée sur les développeurs, Aikido une alternative pratique aux équipes qui évaluent Snyk Checkmarx et recherchent une solution de sécurité qui excelle à la fois en termes de rapidité et de profondeur.

Vous souhaitez améliorer la sécurité de vos applications? Commencez votre essai gratuit ou Planifiez une démo avec Aikido dès aujourd'hui.

FAQ

Quel outil, Snyk Checkmarx, est le plus performant pour l'analyse des vulnérabilités ?

Cela dépend de ce que vous entendez par « meilleur » et de l'environnement dans lequel vous évoluez. Checkmarx généralement choisi par les grandes entreprises qui privilégient une analyse statique approfondie pour les bases de code propriétaires complexes ou héritées, même si cela implique des temps d'analyse plus longs et des taux de faux positifs plus élevés. Snyk mieux adapté aux équipes de développement modernes qui apprécient les retours rapides, analyse des dépendances open source analyse des dépendances et l'intégration CI/CD étroite.

Dans la pratique, de nombreuses équipes sont confrontées à un compromis entre profondeur et bruit. Des plateformes telles Aikido visent à éliminer ce compromis en fournissant une analyse approfondie avec beaucoup moins de faux positifs et une hiérarchisation plus claire, rendant ainsi l'analyse des vulnérabilités plus exploitable pour les développeurs sans nécessiter de réglages complexes.

Qu'est-ce que Tests de sécurité des applications statiques SAST) et comment Snyk Checkmarx les Checkmarx -ils Checkmarx ?

SAST une méthode de test de sécurité qui analyse le code source sans l'exécuter afin d'identifier les failles de sécurité telles que les injections SQL, les XSS et les cryptographies non sécurisées. Checkmarx une analyse approfondie des flux de données et des flux de contrôle pour détecter des problèmes complexes et parfois peu évidents, en particulier dans les codes propriétaires ou hérités. Snyk la rapidité et la facilité d'utilisation, en analysant rapidement le code et en mettant en évidence les problèmes de sécurité courants directement dans les outils de développement tels que les IDE et les pull requests.

Quelles sont les fonctionnalités qui distinguent Snyk Checkmarx Tests de sécurité des applications statiques SAST) ?

La principale différence entre Snyk Checkmarx SAST dans la manière dont la sécurité s'intègre dans le processus de développement. Checkmarx conçu pour les programmes de sécurité centralisés. Il offre une analyse approfondie, une personnalisation étendue, une prise en charge linguistique étendue (y compris les langages hérités) et des fonctionnalités détaillées de gouvernance et de reporting. Il est donc parfaitement adapté aux environnements axés sur la conformité.

Snyk, en revanche, se concentre sur l'adoption par les développeurs. Il met l'accent sur la rapidité des analyses, la facilité de configuration et l'intégration étroite dans les IDE et les pipelines CI/CD afin que les développeurs puissent détecter les problèmes à un stade précoce sans quitter leur flux de travail. Des outils tels Aikido suivent un modèle similaire axé sur les développeurs, tout en ajoutant davantage de contexte et de hiérarchisation afin de réduire le bruit et d'aider les équipes à se concentrer sur les risques réellement exploitables.

En quoi Snyk Checkmarx en termes de précision de détection des vulnérabilités et de taux de faux positifs ?

Checkmarx connu pour détecter des modèles de vulnérabilité complexes grâce à son analyse statique approfondie, mais cela se traduit souvent par un volume élevé de résultats, dont beaucoup nécessitent une validation ou un ajustement manuel pour éliminer les faux positifs. Cela peut ralentir les équipes et créer une fatigue liée aux alertes.

Snyk produit Snyk moins de résultats et privilégie la clarté et la rapidité, ce qui permet aux développeurs d'agir plus facilement sur les résultats. Cependant, ses nouvelles SAST peuvent passer à côté de certains problèmes plus profonds ou hautement contextuels dans le code propriétaire. Des évaluations concrètes montrent que les nouvelles plateformes axées sur les développeurs, telles Aikido , peuvent réduire considérablement les faux positifs tout en conservant leur profondeur, déplaçant ainsi l'attention du volume brut de détection vers des résultats de sécurité exploitables.

Comment Snyk Checkmarx -ils analyse des dépendances open source analyse des dépendances à l'analyse du code propriétaire ?

En matière analyse des dépendances open source analyse des dépendances SCA), Snyk généralement plus performant. Il offre une surveillance des vulnérabilités en temps réel, une vaste base de données CVE et des conseils clairs pour y remédier, tels que des chemins de mise à niveau recommandés, ce qui permet aux développeurs de traiter rapidement et facilement les risques liés aux dépendances. Checkmarx prend Checkmarx en charge SCA les principaux écosystèmes, mais celle-ci est souvent considérée comme un complément à ses SAST de base plutôt que comme son principal atout.

Pour l'analyse de code propriétaire, SAST Checkmarxfournit SAST une analyse plus approfondie, en particulier pour les bases de code volumineuses ou héritées, tandis que Snyk sur des analyses plus rapides et plus accessibles pour les applications modernes. Les plateformes centrées sur les développeurs, telles Aikido , visent à trouver un équilibre entre les deux en combinant une analyse approfondie avec moins de bruit et une hiérarchisation plus claire.

Vous pourriez aussi aimer :

- Comparaison Snyk vs Wiz en 2026

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Les 6 meilleurs outils d'analyse statique du code comme Semgrep en 2026

- Les 14 meilleurs outils AppSec en 2026

- Top 5 des alternatives à Checkmarx pour le SAST et la sécurité des applications

- Les meilleurs outils de sécurité d'exécution en 2026