.png)

Visibilité et sécurité complètes pour l'ensemble de votre environnement cloud.

Une vue unique de vos risques cloud : mauvaises configurations, expositions, IAM trop permissif, lacunes de conformité, et plus encore – sur AWS, Azure et GCP.

- Analyser les images de conteneurs pour les CVE

- Détecter les mauvaises configurations et les rôles sur-permissionnés

- Automatisez les contrôles de conformité

Configuration sans agent en quelques minutes

Sécurisez tout : Code → Cloud → Runtime

Configuration basée sur API. Sans agents. Sans accès aux données. Zéro ralentissement.

Configuration en quelques minutes

Aikido requiert les droits en lecture seule minimaux nécessaires pour effectuer ses vérifications des erreurs de configuration.

Remplace plusieurs outils

Abandonnez les solutions ponctuelles. Aikido couvre le code, le cloud et le runtime dans un seul outil – pas de jonglage, pas de coût supplémentaire.

Automatise le reporting de conformité

Chaque vérification correspond à SOC 2 / ISO 27001. Se synchronise automatiquement avec Vanta, Drata et plus encore.

Fonctionnalités CSPM

Évaluation du risque sensible au contexte

Aikido ajuste automatiquement la sévérité des vulnérabilités en fonction du contexte. Par exemple, un problème détecté dans un environnement de production est priorisé plus haut que le même problème en staging. Si vous liez des conteneurs à leurs environnements cloud, les CVE de ces conteneurs sont également re-scorées, vous permettant ainsi de toujours identifier les vulnérabilités qui posent un réel risque.

Obtenez une visibilité instantanée sur la sécurité de votre Cloud.

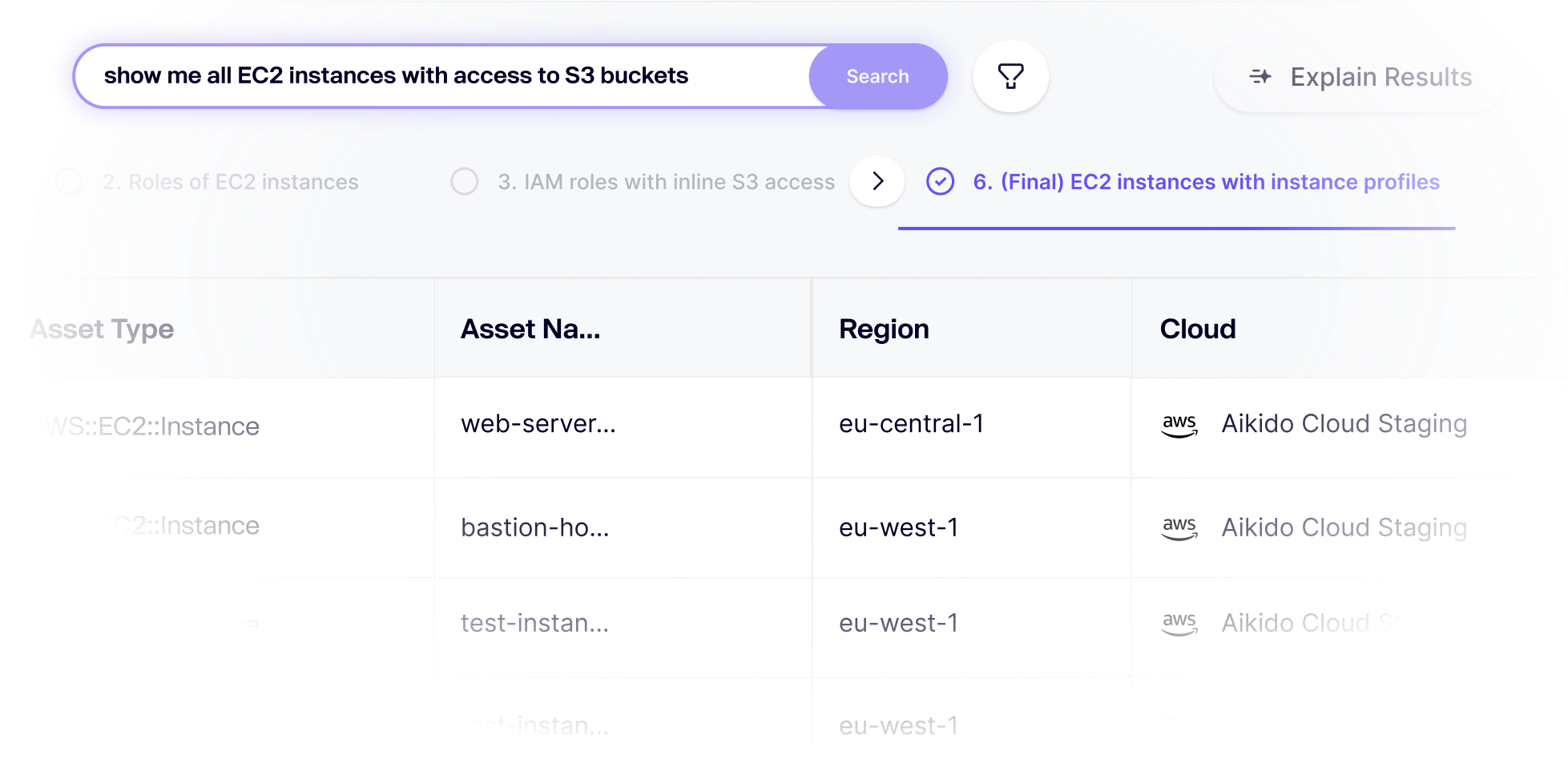

Fini les clics incessants dans les consoles AWS : posez des questions sur votre cloud en langage naturel et obtenez des réponses en quelques secondes. Le Cloud Search d'Aikido vous permet de rechercher dans l'intégralité de votre cloud comme dans une base de données, afin de trouver instantanément des ressources, des erreurs de configuration, des relations, et tout ce dont vous avez besoin.

Alertes pour vos actifs Cloud

Soyez notifié lorsque quelque chose d'important change.

Transformez n'importe quelle recherche d'actif cloud en alerte en temps réel. Qu'il s'agisse d'un nouveau bucket S3 public, d'une VM avec le port 22 ouvert ou de l'ajout d'un rôle d'administrateur, Aikido surveille. Dès qu'un actif correspond à votre requête, vous recevez une notification. Fini les surprises, plus besoin de relancer les vérifications.

Scan des machines virtuelles

Aikido scanne vos instances AWS EC2 à la recherche de vulnérabilités. Une couverture à 100 %, du code au cloud, avec ou sans agents.

Analyse d’images de conteneurs

Aikido scanne vos images de conteneurs à la recherche de vulnérabilités et déduplique les résultats des fournisseurs cloud. Vous obtenez un rapport clair, exempt de bruit redondant.

Analyse Infrastructure as Code

Détection de runtimes obsolètes

Réduisez le temps de remédiation grâce à la correction automatique par IA.

Aikido va au-delà de la détection : il corrige automatiquement les problèmes de sécurité dans votre configuration cloud. Obtenez des Pull Requests (PRs) auto-générées pour :

- Vulnérabilités dans les images de base de conteneurs

- CVE dans les machines virtuelles

- Erreurs de configuration dans Terraform, Kubernetes et d'autres fichiers IaC

L'IA gère les correctifs complexes, les scripts s'occupent du reste. Il suffit de réviser, de merger et de passer à autre chose. Pas de documentation, pas de conjectures, pas de temps perdu.

Couverture complète sur une seule plateforme

Remplacez votre ensemble d'outils dispersés par une plateforme unique qui fait tout et vous montre ce qui compte.

FAQ

Qu'est-ce que le Cloud Security Posture Management (CSPM) et pourquoi en ai-je besoin pour sécuriser mon environnement cloud ?

Le CSPM audite en continu vos configurations cloud pour identifier les erreurs de configuration ou les paramètres à risque dans AWS, Azure, GCP et d'autres plateformes cloud. Même de petites erreurs – comme un bucket S3 public – peuvent exposer des données sensibles. Aikido automatise ce processus, signalant les paramètres dangereux avant que les attaquants ne les exploitent. Cela vous aide à rester sécurisé sans avoir à examiner manuellement des centaines de paramètres cloud.

Comment le CSPM d'Aikido identifie-t-il les erreurs de configuration ou les risques de sécurité dans mon environnement cloud ?

Aikido se connecte via une API en lecture seule à vos comptes cloud et recherche les configurations à risque. Il vérifie des éléments tels que l'accès au stockage, les rôles IAM et les règles de pare-feu par rapport aux meilleures pratiques. Les paramètres mal configurés ou trop permissifs sont signalés pour examen. Aucun agent n'est requis – il fonctionne entièrement à partir de l'analyse des métadonnées et de la configuration.

Quels sont quelques exemples de mauvaises configurations cloud que le CSPM d'Aikido détecterait (par exemple, un bucket S3 public) ?

Les exemples incluent des buckets S3 publics, des bases de données non chiffrées, des ports SSH ouverts, ou des politiques IAM accordant des droits d'administrateur à tout le monde. Il signale également les ressources déployées en dehors des régions autorisées ou avec des tags manquants. Tout ce qui pourrait exposer des services ou des données est mis en évidence pour examen.

Le CSPM d'Aikido nécessite-t-il l'installation d'agents sur mes ressources cloud, ou s'agit-il d'une solution sans agent ?

Aikido est entièrement sans agent. Il utilise les API de votre fournisseur cloud pour lire les données de configuration – pas d'installations, pas d'impact sur les performances. Vous lui accordez simplement un accès en lecture seule, et il surveille en continu votre configuration de l'extérieur.

Comment connecter Aikido à mes comptes AWS/Azure/GCP, et est-il sûr d'accorder l'accès ?

Vous vous connectez en créant des rôles ou des identifiants en lecture seule dans AWS, Azure ou GCP. Aikido ne demande que les autorisations minimales pour lire les configurations – il ne peut pas modifier les paramètres ni accéder aux données. C'est comme donner un accès en lecture seule à un auditeur de sécurité. Vous pouvez révoquer l'accès à tout moment.

Le CSPM d'Aikido va-t-il me submerger d'alertes, ou priorise-t-il et filtre-t-il les résultats par pertinence ?

Aikido priorise les problèmes en fonction du risque et du contexte. Les erreurs de configuration à fort impact en production sont classées plus haut que les erreurs mineures en développement. Vous ne serez pas submergé par le bruit – juste une liste ciblée de risques significatifs qui nécessitent une attention.

Le CSPM d'Aikido peut-il corriger automatiquement les problèmes (par exemple, fermer un bucket S3 public), ou se contente-t-il de les signaler ?

Aikido propose des remédiations guidées, des correctifs auto-générés (par exemple Terraform) et des PR en un clic pour de nombreux problèmes. Il ne modifiera pas l'infrastructure automatiquement, mais il vous aide à résoudre rapidement les problèmes – avec des correctifs sûrs et adaptés aux développeurs.

Comment le CSPM d'Aikido se compare-t-il aux plateformes de sécurité cloud telles que Wiz ou Orca Security ?

Contrairement à Wiz ou Orca, Aikido offre une sécurité full-stack – du code au cloud – sur une seule plateforme. Vous recevez moins d'alertes en double, une meilleure liaison contextuelle (comme les vulnérabilités liées aux ressources exposées) et des fonctionnalités axées sur les développeurs, telles que les correctifs automatiques. Il est plus léger, plus rapide et conçu pour soutenir les équipes DevSecOps.

Quels fournisseurs et services cloud le CSPM d'Aikido prend-il en charge (AWS, Azure, GCP, etc.) ?

Aikido prend en charge AWS, Azure, GCP et d'autres services sélectionnés comme DigitalOcean. Il couvre des services tels que EC2, S3, RDS, IAM, Kubernetes (EKS, AKS, GKE), et bien plus encore. S'il s'agit d'une ressource cloud largement utilisée, Aikido l'analyse probablement.

Le CSPM d'Aikido fait-il partie d'une solution CNAPP plus large qui couvre la sécurité de bout en bout du code au cloud ?

Oui. Le CSPM d'Aikido fait partie d'un CNAPP qui inclut l'analyse de code (SAST, SCA), l'analyse IaC, la sécurité des conteneurs, la détection de secrets, et bien plus encore. Tous les outils fonctionnent ensemble pour vous offrir une visibilité complète du développement à la production, avec des rapports et des alertes unifiés.

Puis-je définir des règles personnalisées pour mes environnements cloud ?

Oui. Vous pouvez en savoir plus sur les règles CSPM personnalisées ici.

Sécurisez-vous maintenant.

Sécuriser votre code, votre cloud et votre runtime dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.