Semgrep est un outil d'analyse statique open source populaire utilisé par les développeurs et les équipes de sécurité pour scanner rapidement le code à la recherche de vulnérabilités. Sa large adoption est due à son approche légère de « grep sémantique », permettant l'écriture de règles personnalisées..

Cependant, malgré sa popularité, de nombreux développeurs, CTO et CISO réévaluent Semgrep en raison de ses points faibles tels qu'un nombre élevé de faux positifs, des performances de scan lentes sur de grandes bases de code, une couverture limitée de certaines zones (SCA, DAST, posture cloud), des défis d'intégration dans les workflows des développeurs, et ce n'est là qu'une liste non exhaustive.

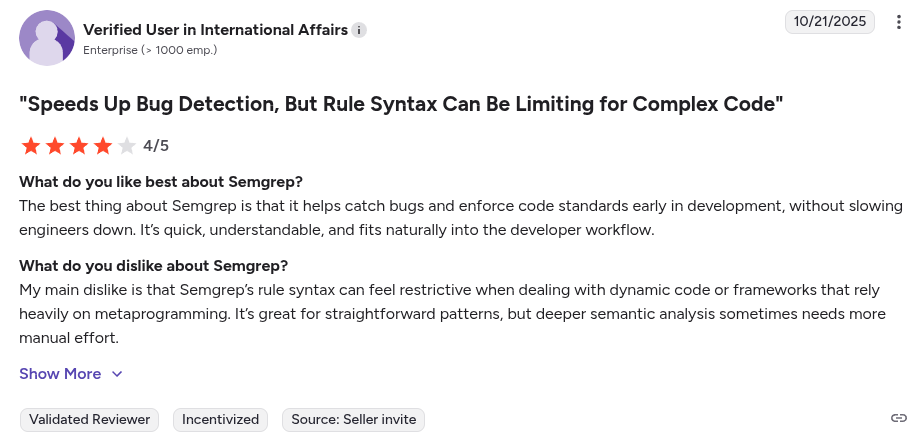

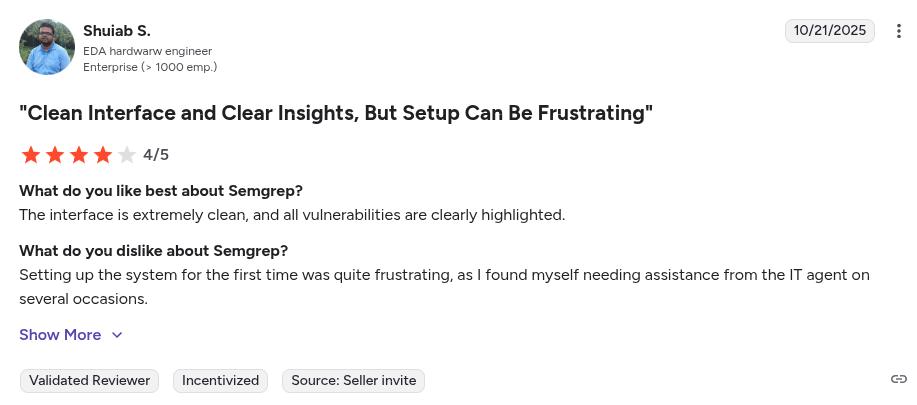

Voici ce que les utilisateurs de Semgrep ont à dire :

Les utilisateurs ont également partagé :

« Bien que Semgrep excelle dans l'analyse statique, son champ d'action restreint peut être une limitation pour les organisations recherchant une plateforme de sécurité des applications complète. Il n'offre pas nativement de scan intégré pour les secrets, l'Infrastructure as Code (IaC), les conteneurs ou la posture CI/CD, nécessitant l'utilisation d'outils supplémentaires pour une couverture plus large… » – évaluateur G2

« La configuration initiale pour des cas d'utilisation plus avancés peut être délicate, surtout lors de l'ajustement de règles personnalisées ou de la gestion de grands ensembles de règles sur plusieurs projets. Parfois, il y a des faux positifs qui nécessitent un tri manuel, et la courbe d'apprentissage pour l'écriture de règles est un peu raide pour les nouveaux venus… » – Évaluateur G2.

Compte tenu de ces limitations, il devient important de comprendre quels autres outils peuvent combler les lacunes laissées par Semgrep. Dans ce guide, nous explorerons les meilleures alternatives à Semgrep pour l'analyse statique du code et fournirons des comparaisons approfondies pour vous aider à choisir les outils qui répondent le mieux aux besoins de sécurité de votre équipe.

TL;DR

Aikido Security se distingue comme la meilleure alternative à Semgrep grâce à son moteur SAST modulaire, basé sur l'IA, et sa couverture de sécurité full-stack.

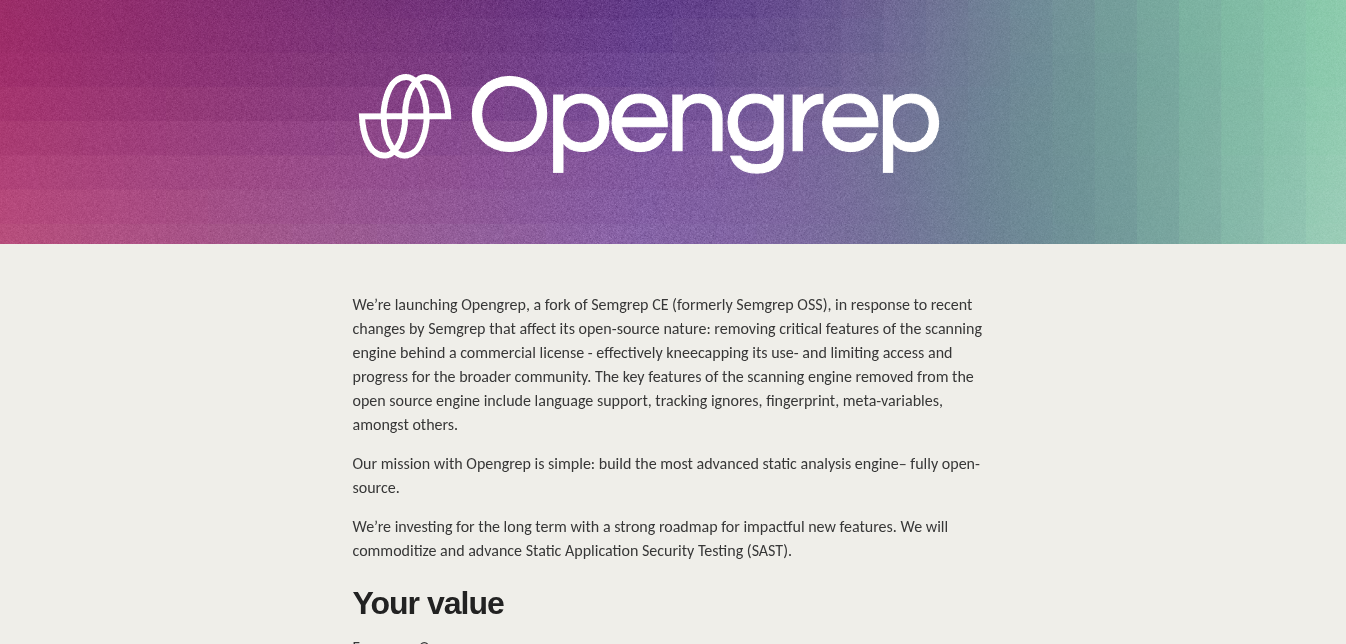

Aikido a forké Semgrep avec 10 autres entreprises de sécurité SAST pour exploiter (et maintenir) une meilleure version de l'ensemble de règles Semgrep précédent, après que Semgrep a modifié son packaging open source, déplaçant des fonctionnalités critiques de son moteur de scan derrière une licence commerciale. Par conséquent, Aikido bénéficie des capacités du moteur de sécurité de code open source Opengrep, mais peut aller au-delà avec son propre ensemble de fonctionnalités avancées.

Par exemple, la réduction des faux positifs d'Aikido va bien au-delà de Semgrep, où chaque problème est listé dans le flux principal. Son moteur d'analyse statique basé sur l'IA dépasse la simple correspondance de motifs en corrélant les résultats pour identifier les chemins d'attaque et révéler les vulnérabilités réellement exploitables. Les développeurs reçoivent des informations contextuelles et des directives de remédiation claires directement dans leur flux de travail, rendant les revues de sécurité plus rapides et plus précises.

Aikido couvre également sept variantes linguistiques supplémentaires que Semgrep ne prend pas en charge, à la fois pour le SAST et le SCA.

Les équipes peuvent commencer avec le SAST de pointe et activer le scan SCA, IaC, des secrets ou DAST si nécessaire, évitant ainsi la prolifération d'outils tout en obtenant une visibilité plus approfondie.

Aikido Security se classe systématiquement plus haut lors des phases pilotes lorsque les équipes comparent la profondeur du SAST, la vitesse d'intégration et les rapports signal/bruit.

Comparaison entre Semgrep et Aikido Security

Vous pouvez passer directement à l'une des alternatives ci-dessous :

Curieux de savoir comment Semgrep se compare aux autres scanners modernes ? Consultez notre article sur Les 13 meilleurs scanners de vulnérabilités de code en 2026.

Qu'est-ce que Semgrep ?

Semgrep est un outil open source léger de Tests de sécurité des applications statiques (SAST) conçu pour scanner le code à la recherche de motifs et détecter les vulnérabilités de sécurité. Ses principales caractéristiques sont :

- Prise en charge de plusieurs langages : Prend en charge plus de 20 langages de programmation.

- Intégration flexible : Peut s'exécuter dans les IDE, comme hooks de pré-validation ou dans les pipelines CI/CD.

- Détection de vulnérabilités basée sur des motifs : Signale les problèmes de sécurité courants tels que l'injection SQL, le XSS et les identifiants codés en dur.

- Règles personnalisées et prédéfinies : Offre une bibliothèque de règles prédéfinies et la possibilité d'écrire des vérifications personnalisées.

- Scans légers : Analyse rapide, basée sur les fichiers, pour un retour rapide aux développeurs.

- Syntaxe de règles lisible : Permet aux développeurs d'écrire des règles qui ressemblent à du code réel.

Pourquoi chercher des alternatives ?

Même avec les capacités de Semgrep, les équipes rencontrent souvent ces points de friction :

- Fatigue liée aux alertes et faux positifs : Semgrep submerge souvent les équipes d'alertes qui ne sont pas de véritables problèmes, nécessitant un effort considérable pour trier les résultats.

- Profondeur d'analyse limitée : Le moteur gratuit de Semgrep manque d'analyse de flux de données inter-fichiers et multi-fonctions, ce qui signifie que les vulnérabilités complexes s'étendant sur plusieurs fichiers peuvent être négligées.

- Performance sur les grandes bases de code : L'exécution de Semgrep sur de grands monorepos ou pendant l'intégration continue (CI) peut être gourmande en ressources et lente.

- Lacunes de couverture : Semgrep se concentre principalement sur le code source. Il ne couvre pas nativement d'autres domaines de l'AppSec tels que l'analyse des dépendances (SCA), les vérifications de posture cloud, ou les tests dynamiques (DAST).

- Défis de workflow et d'UX : Bien que Semgrep soit axé sur les développeurs, l'écriture et la maintenance de règles personnalisées nécessitent une courbe d'apprentissage, et sa version open source ne dispose pas d'interface graphique (GUI) ni de tableaux de bord.

- Coût des fonctionnalités avancées : Le moteur principal de Semgrep est gratuit, mais les fonctionnalités d'entreprise comme l'analyse inter-fichiers, les intégrations et la collaboration d'équipe nécessitent son plan payant.

Critères clés pour choisir une alternative

Lors de l'évaluation des alternatives à Semgrep, vous devez garder ces critères clés à l'esprit :

- Rapport signal/bruit : Dans quelle mesure l'outil minimise-t-il les faux positifs ? Recherchez des outils qui utilisent le triage assisté par IA ou des ensembles de règles validés pour faire ressortir ce qui compte vraiment.

- Vitesse et performance du scan : Combien de temps faut-il pour effectuer un scan ? Quelle est la précision de ses scans ?

- Couverture et profondeur de sécurité : Scanne-t-il uniquement le code ou inclut-il également la SCA, l'IaC, l'analyse d'API, ou la protection en temps d’exécution ? Les plateformes de sécurité full-stack peuvent vous éviter la prolifération d'outils.

- Convivialité pour les développeurs : A-t-il été conçu pour les développeurs ? . Recherchez des options avec AI-autofix, des plugins IDE, et des commentaires de PR en ligne.

- Intégrations : Est-il compatible avec votre stack actuel (systèmes de contrôle de version, CI/CD, frameworks, langages) ?

- Tarification : Pouvez-vous prévoir combien cela coûtera à votre équipe au cours des 6 prochains mois ou d'une année ?

- Facilité d'utilisation : Nécessite-t-il des agents d'installation pour fonctionner ? Combien de temps faut-il pour le configurer ?

Les 6 meilleures alternatives à Semgrep en 2026

Chacun de ces outils adopte une approche différente de la sécurité des applications. Ci-dessous, nous détaillons ce que chaque alternative offre, ses fonctionnalités clés et pourquoi vous pourriez la choisir plutôt que Semgrep.

1. Aikido Security

Aikido Security est une plateforme d'analyse statique du code et de sécurité des applications, basée sur l'IA, conçue pour sécuriser l'intégralité du cycle de vie du développement logiciel (SDLC).

Contrairement aux outils qui génèrent des centaines d'alertes par scan, Aikido Security utilise une intelligence basée sur les graphes et un triage assisté par l'IA pour mettre automatiquement en évidence les vulnérabilités réelles et exploitables dans votre code, vos dépendances, vos conteneurs et vos configurations cloud.

Les développeurs disposent de tout ce dont ils ont besoin pour passer de la détection à la résolution en quelques minutes :

- Des analyses claires et contextuelles de chaque vulnérabilité

- Des suggestions de correctifs directement dans l'IDE du développeur ou les pull requests

- Permet aux développeurs d'appliquer des remédiations basées sur l'IA en un seul clic

Chaque scan génère automatiquement des preuves de conformité prêtes pour l'audit, alignées sur des frameworks tels que SOC 2, ISO 27001 et bien plus encore, aidant les équipes à rester prêtes pour l'audit avec un effort manuel minimal.

La couverture SAST plus large d'Aikido Security, la priorisation basée sur l'IA et la remédiation intégrée permettent aux équipes de développement et de sécurité de sécuriser les applications plus rapidement, avec moins de bruit et une plus grande confiance dans leur posture de sécurité.

Fonctionnalités clés :

- Analyse statique du code pilotée par l'IA : Effectue des analyses de dépôts assistées par l'IA pour détecter les vulnérabilités, les mauvaises configurations et les problèmes de qualité du code aux étapes de pré-commit et de merge.

- Suite de Scanning Modulaire : Couvre tout, du code et des dépendances aux configurations cloud, aux conteneurs et bien plus encore. Vous pouvez commencer avec un module SAST et l'étendre à mesure que les besoins de votre équipe évoluent. .

- Faible Bruit, Signal Élevé : Aikido Security utilise des règles validées et un triage basé sur l'IA pour filtrer plus de 90 % des faux positifs.

- Surveillance Continue de la Conformité : Suit en continu la posture de conformité pour SOC 2, GDPR, HIPAA et bien plus encore, fournissant des rapports de conformité à jour et exportables. Idéal pour les secteurs réglementés où la préparation à l'audit est une préoccupation constante.

- Configuration Sans Agent : S'intègre à GitHub, GitLab ou Bitbucket en quelques minutes sans nécessiter d'agents d'installation.

- Tarification Évolutive : Propose une tarification forfaitaire par développeur avec un niveau gratuit à vie pour les petites équipes.

- Workflow Centré sur le Développeur : L'intégration IDE transparente, le support CI/CD et la correction automatique par IA en un clic rendent la remédiation rapide et indolore.

Avantages :

- Analyse statique du code basée sur l'IA

- Tarification prévisible

- Large prise en charge des langages

- Filtrage avancé réduisant les faux positifs

- Prend en charge plusieurs dépôts

- Prend en charge les règles personnalisées

- Fournit des conseils de remédiation contextuels

Tarifs :

Les plans payants d'Aikido Security commencent à partir de 300 $/mois pour un maximum de 10 utilisateurs

- Développeur (Gratuit à Vie) : Idéal pour les petites équipes de 2 utilisateurs maximum. Comprend 10 dépôts, 2 images de conteneurs, 1 domaine et 1 compte cloud.

- Basique : Conçu pour les équipes en croissance, ce plan prend en charge 10 dépôts, 25 images de conteneurs, 5 domaines et 3 comptes cloud.

- Pro : Parfait pour les équipes de taille moyenne. Il prend en charge 250 dépôts, 50 images de conteneurs, 15 domaines et 20 comptes cloud.

- Avancé : Prêt pour l'entreprise, avec un support pour 500 dépôts, 100 images de conteneurs, 20 domaines, 20 comptes cloud et 10 VM.

Des plans personnalisés sont disponibles pour les startups (avec une réduction de 30 %) et les entreprises.

Pourquoi le choisir :

Aikido Security est idéal pour les startups et les équipes d'entreprise qui souhaitent une couverture de sécurité full-stack sans la complexité. En tant qu'alternative à Semgrep, il offre une couverture plus large et moins de friction liée aux outils grâce à un workflow modulaire axé sur les développeurs, permettant aux équipes d'ajouter des modules SAST, SCA, DAST et d'analyse IaC à mesure que leurs besoins évoluent, le tout à un prix transparent et prévisible.

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge

2. Fortify Static Code Analyzer

Fortify Static Code Analyzer (SCA), désormais détenu par OpenText (anciennement Micro Focus), est un outil de tests de sécurité des applications statiques. Il est principalement utilisé par les entreprises en raison de son support pour les langages hérités, y compris COBOL et PL/SQL.

Fonctionnalités clés :

- Large prise en charge des langages : Prend en charge plus de 10 langages, du Python et JavaScript à l'ABAP et l'ASP classique.

- Moteur d'analyse robuste : Offre une analyse du flux de données et du flux de contrôle à travers plusieurs fichiers et fonctions.

Avantages :

- Règles personnalisées

- Prise en charge des langages hérités

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Faux positifs

- Volume d'alertes élevé

- La configuration initiale est complexe

- Les analyses approfondies peuvent être lentes et gourmandes en ressources

Moins axé sur les développeurs comparé aux outils « dev-first » comme Aikido Security

Tarifs :

Tarification personnalisée

Pourquoi le choisir :

Fortify SCA est idéal pour les entreprises avec des bases de code fortement héritées. En tant qu'alternative à Semgrep, il convient aux équipes qui privilégient une analyse robuste de niveau entreprise par rapport à des outils plus légers et hautement personnalisables.

Évaluation Gartner : 4.5/5.0

Avis sur Fortify Static Code Analyzer :

3. GitHub Advanced Security

GitHub Advanced Security (GHAS) est la suite de sécurité applicative native de GitHub, entièrement intégrée à la plateforme GitHub. Elle intègre l'analyse de sécurité directement dans votre workflow GitHub.

Fonctionnalités clés :

- Analyse statique CodeQL : Utilise son moteur CodeQL pour effectuer des analyses et détecter les vulnérabilités.

- Intégration : Fonctionne nativement avec GitHub Actions, les vérifications de PR et les tableaux de bord de sécurité des dépôts.

Avantages :

- Intégration native à GitHub

- Requêtes sémantiques

Inconvénients :

- Taux élevé de faux positifs

- Courbe d'apprentissage abrupte

- Manque de support au-delà de GitHub

- Risque de dépendance vis-à-vis d'un fournisseur, contrairement aux outils agnostiques de plateforme comme Aikido Security

- Nécessite des connaissances spécialisées pour écrire des requêtes CodeQL personnalisées

- Les analyses approfondies peuvent être gourmandes en ressources et lentes

Tarifs :

- Gratuit pour les dépôts publics

- GitHub Secret Protection : 19 $ par committer actif/mois

- GitHub Code Security : 30 $ par committer actif/mois

Pourquoi le choisir :

GHAS est le mieux adapté aux organisations qui opèrent entièrement au sein de GitHub. En tant qu'alternative à Semgrep, il offre une commodité aux équipes engagées dans des workflows centrés sur GitHub plutôt qu'à celles nécessitant une flexibilité plus large.

Évaluation Gartner : 4.5/5.0

Avis sur GitHub Advanced Security :

4. SonarQube

SonarQube est une plateforme d'analyse de la qualité et de la sécurité du code. Il a commencé comme un outil pour détecter les bugs et les code smells, mais a évolué pour devenir une solution SAST..

Fonctionnalités clés :

- Support multi-langage : Prend en charge plus de 10 langages, dont Java, C#, JavaScript et Python.

- Intégration CI/CD : S'intègre aux plateformes CI/CD courantes.

Avantages :

- Offre des contrôles de qualité du code et des analyses de sécurité dans un seul outil.

- Édition communautaire gratuite

Inconvénients :

- Principalement une plateforme de qualité de code

- Ses analyses sont gourmandes en ressources

- Son modèle de tarification basé sur les « Lines of Code (LOC) » peut devenir coûteux

- Augmentation des faux positifs pour certaines bases de code

- La création de règles personnalisées dans SonarQube est complexe

- Ses fonctionnalités de sécurité avancées ne sont disponibles que dans ses offres payantes.

Tarifs :

La tarification de SonarQube se divise en deux catégories : les solutions basées sur le cloud et les solutions auto-hébergées.

Pourquoi le choisir :

SonarQube convient bien aux organisations axées sur l'amélioration de la qualité du code tout en ajoutant une analyse de sécurité légère. En tant qu'alternative à Semgrep, il convient mieux aux équipes qui privilégient le contrôle qualité plutôt qu'à celles nécessitant une couverture SAST plus approfondie ou plus flexible.

Note Gartner : 4.4/5.0

Avis sur SonarQube :

5. Snyk

Snyk utilise une combinaison d'apprentissage automatique et d'analyse sémantique pour identifier les vulnérabilités dans le code source des applications.

Fonctionnalités clés :

- Personnalisation des règles : Permet aux équipes de définir et d'implémenter leurs propres règles personnalisées.

- Analyse pilotée par l'IA : Recherche dans ses ensembles de données open source pour signaler les modèles de bugs inhabituels ou inconnus.

Avantages :

- Base de données de vulnérabilités complète

- Intégration CI/CD

Inconvénients :

- Limite de taille de fichier de 1 Mo pour l'analyse SAST

- Courbe d'apprentissage abrupte

- Faux positifs

- La tarification peut devenir coûteuse

- Les utilisateurs ont signalé des analyses lentes sur les grands dépôts

- Le plan gratuit est limité à 100 tests par mois

- Les suggestions de remédiation sont parfois génériques

- Nécessite un réglage supplémentaire pour réduire le bruit

- Il peut manquer des vulnérabilités dans les bases de code non standard ou propriétaires

Tarifs

- Gratuit

- Équipe : 25 $ par mois/développeur contributeur (min. 5 développeurs)

- Entreprise : Tarification personnalisée

Pourquoi le choisir :

Snyk est mieux adapté aux équipes travaillant intensivement avec des bibliothèques open source. En tant qu'alternative à Semgrep, il convient mieux aux workflows d'analyse structurés qu'aux workflows rapides et pilotés par les développeurs.

Note Gartner : 4.4/5.0

Avis sur Snyk :

6. Opengrep

Opengrep est un outil d'analyse statique du code (SAST) open source conçu pour détecter les modèles de code non sécurisés et identifier les vulnérabilités. C'est un fork de Semgrep Community Edition (anciennement Semgrep OSS), créé en réponse à leurs récents changements de licence. Il est largement reconnu pour le soutien solide qu'il reçoit de plateformes telles que Aikido Security.

Fonctionnalités clés :

- Entièrement Open Source : Les fonctionnalités d'analyse avancées telles que l'analyse de propagation de la contamination inter-fichiers et intra-fichiers et inter-fonctions, ainsi que les délais d'attente dynamiques, sont ouvertes et illimitées.

- Analyse de propagation de la contamination intra-fichier et inter-fonctions : Lors des benchmarks comparatifs avec Semgrep, l'analyse de propagation de la contamination intra-fichier et inter-fonctions d'Opengrep a montré de meilleures performances, détectant 7 cas de propagation de contamination multi-sauts sur 9, contre 4 sur 9 pour Semgrep.

- Gouvernance Communautaire : Son développement est soutenu par la communauté open source et les principaux fournisseurs de sécurité.

Avantages :

- Idéal pour ceux qui sont dédiés à l'open source

- Large prise en charge des langages

- Intégration multiplateforme

Inconvénients :

- Il en est encore à ses débuts.

- Manque de cartographie des vulnérabilités intégrée

- Son moteur SAST est moins complet comparé à des plateformes comme Aikido Security

Tarifs :

Open source

Pourquoi le choisir :

Opengrep est idéal pour les équipes qui recherchent un moteur d'analyse statique entièrement open source doté d'une correspondance de motifs robuste et d'une création de règles flexible. En tant qu'alternative à Semgrep, il convient aux équipes recherchant un moteur SAST open source personnalisable et capable d'appliquer des politiques de sécurité.

Évaluation Gartner :

Pas d'avis Gartner.

Avis Opengrep :

Aucun avis utilisateur indépendant.

Comparaison des 6 meilleures alternatives à Semgrep

Pour vous aider à comparer les alternatives ci-dessus, le tableau ci-dessous récapitule les forces, les limites et les cas d'utilisation idéaux de chaque outil.

Conclusion

Semgrep est une option solide pour l'analyse de code rapide basée sur des motifs, mais à mesure que les équipes et les organisations évoluent, elles dépassent ses limites, qu'il s'agisse du bruit, de la profondeur d'analyse superficielle ou du besoin d'une couverture de sécurité plus large. Les équipes modernes attendent désormais précision, rapidité et conseils pertinents, et pas seulement la correspondance de motifs.

Aikido Security répond à cette attente avec son moteur d'analyse statique basé sur l'IA. Il fournit un contexte plus riche, des résultats exploitables et des correctifs en un clic directement dans les workflows des développeurs. Il élimine le bruit, en priorisant les vulnérabilités réellement exploitables, permettant aux équipes de rester concentrées sur l'essentiel.

Vous voulez moins de bruit et plus de protection réelle ? Démarrez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Comment les alternatives à Semgrep gèrent-elles la création de règles personnalisées par rapport à Semgrep ?

Semgrep permet aux développeurs d'écrire des règles dans une syntaxe proche du code, rendant la création de règles personnalisées flexible mais nécessitant un effort manuel. Les alternatives, comme Aikido Security, proposent des ensembles de règles pré-établis ainsi qu'une création assistée par l'IA, aidant les équipes à réduire la configuration manuelle tout en prenant en charge les vérifications personnalisées.

Quelles alternatives à Semgrep offrent une meilleure intégration avec les pipelines CI/CD ?

Bien que Semgrep puisse s'exécuter dans les pipelines CI/CD, des alternatives comme Aikido Security offrent une intégration plus profonde et consciente du pipeline. Cela inclut l'analyse automatisée, la remédiation assistée par l'IA et la gestion transparente des pull requests.

Existe-t-il des alternatives à Semgrep spécialisées dans la détection de types spécifiques de vulnérabilités ?

Oui, certains outils se concentrent sur des domaines spécifiques tels que les vulnérabilités de dépendances, les secrets ou les mauvaises configurations cloud. Aikido Security combine une large détection SAST, SCA et de vulnérabilités ciblées, avec une analyse assistée par l'IA pour détecter les problèmes complexes inter-fichiers.

Où puis-je trouver des outils open source fiables similaires à Semgrep ?

Les alternatives open source incluent des outils comme Opengrep, ESLint pour JavaScript, Bandit pour Python et Brakeman pour Ruby. Pour les équipes recherchant une plateforme SAST et SCA plus complète et axée sur les développeurs, Aikido Security offre une analyse intégrée avec des informations basées sur l'IA et une remédiation.

Vous pourriez aussi aimer :

- Les meilleures alternatives à Orca Security pour la sécurité cloud et CNAPP

- Les meilleures alternatives à Ox Security pour l'ASPM et les risques de la chaîne d'approvisionnement

- Du code au cloud : les meilleurs outils comme Cycode pour une sécurité de bout en bout

- Meilleurs outils de Cloud Security Posture Management (CSPM) en 2026

- Les meilleurs outils de surveillance continue de la sécurité en 2026