Les outils de pentest automatisé existent depuis plusieurs années mais n'ont pas été à la hauteur de l'étiquette "automatisé" et ne sont que de simples scanners qui ne se rapprochent pas des méthodes de tests d'intrusion manuels. Cependant, en 2026, nous assistons à l'essor des outils de pentest basés sur l'IA qui rendent les tests d'intrusion continus et contextuels.

De nombreuses entreprises utilisent les termes « pentest automatisé » et « pentest IA » de manière interchangeable, mais c'est incorrect. L'approche la plus avancée et efficace est le pentest IA.

En fait, 97 % des CISO, ingénieurs AppSec et développeurs ont déclaré dans le rapport 2026 d'Aikido sur l'état de l'IA en matière de sécurité et de développement qu'ils envisageraient le pentest IA, et 9 sur 10 ont affirmé croire que l'IA finirait par dominer le domaine des tests d'intrusion.

Ceci s'explique en partie par le fait que les plateformes de pentest IA peuvent réduire les coûts de test de plus de 50 % par rapport aux pentests automatisés traditionnels ou aux services de conseil. Au lieu de payer des milliers à une entreprise pour un test ponctuel, vous pourriez effectuer des vérifications contextuelles tout au long de l'année pour une fraction du prix, sans la lourdeur d'organiser un pentest manuel.

Les équipes DevSecOps modernes intègrent ces outils dans les pipelines CI/CD, détectant les nouvelles vulnérabilités à chaque déploiement de code. Pas des mois plus tard.

Dans cet article, nous aborderons les meilleurs outils de pentest automatisé disponibles en 2026 (couvrant la sécurité du code, du web et des réseaux), puis nous détaillerons ceux qui conviennent le mieux à des cas d'usage spécifiques tels que les développeurs, les entreprises, les startups/PME, les passionnés d'open source, la sécurité des applications web et le pentest réseau/infra.

Que vous soyez un CTO de startup cherchant à renforcer la sécurité de votre application avec un budget limité, ou un CISO d'entreprise visant à étendre la validation de la sécurité, il existe un outil de pentest automatisé pour vous. Passez directement au cas d'usage qui correspond à vos besoins, ou poursuivez la lecture pour la liste complète.

- Les 3 meilleurs outils de pentest automatisé pour les développeurs : Aikido Attack · StackHawk

- Les 3 meilleurs outils de pentest automatisé pour les entreprises : Aikido Attack

- Les 4 meilleurs outils de pentest automatisé pour les startups et PME : Aikido Attack · Intruder.io

- Les 6 meilleurs outils de tests d'intrusion open source : OWASP ZAP · Metasploit

- Les 6 meilleurs outils pour les tests d'intrusion d'applications web : OWASP ZAP · Acunetix

- Les 3 meilleurs outils pour les tests d'intrusion réseau/infrastructure : OpenVAS (Greenbone) · Metasploit

TL;DR

Attack d'Aikido Security s'assure la première place en transformant le pentest automatisé en une expérience plug-and-play pour les équipes DevSecOps.

Contrairement à d'autres outils de pentest purement automatisé qui exécutent des scans préprogrammés, Aikido propose un pentest contextuel de niveau humain, automatisé par l'IA, qui s'exécute en continu sur votre code, votre cloud et votre temps d'exécution.

Le pentest IA d'Aikido ne se contente pas d'accélérer les tâches répétitives et d'améliorer l'efficacité, il peut découvrir des exploits que les humains ne peuvent pas, et offrir une assurance, notamment pour les normes de conformité comme ISO27001. Ce qui permet d'économiser des heures de travail d'ingénierie et des coûts.

Aikido propose trois plans fixes, allant des scans de fonctionnalités aux scans exhaustifs.

Qu'est-ce que le pentest automatisé ?

Traditionnellement, le pentest automatisé utilise des scanners pour tenter d'imiter une grande partie du travail des pentesters humains. Le pentest traditionnel est manuel (des humains testent votre réseau/application), tandis que les outils automatisés, jusqu'à présent, étaient équipés d'un ensemble de vérifications prédéfini. Cependant, ceux-ci manquaient d'intelligence réelle et d'adaptabilité à chaque application, et tentaient aveuglément des attaques par injection, sans adapter leur prochaine action en fonction de la précédente.

Pentest automatisé vs Pentest IA

Jusqu'à présent, il n'existait que deux types de pentesting : le test manuel uniquement, où les pentesters tentent manuellement de pirater vos systèmes, et le pentest automatisé. Le pentest automatisé peut être utile, mais ce n'est finalement pas vraiment un pentest.

Les tests d'intrusion devraient être une simulation adverse, pilotée par l'humain, qui :

- Enchaîne plusieurs vulnérabilités

- Exploite les failles logiques et les mauvaises configurations

- Teste les limites d'autorisation, la logique métier et les chemins d'attaque réels

- S'adapte intelligemment en fonction des découvertes

Le pentest automatisé tel que nous le connaissons n'a pas d'« intelligence », il ne peut donc pas satisfaire aux exigences d'un test d'intrusion.

Le pentest IA ou le pentest d'intrusion par IA agentique est une véritable alternative aux tests d'intrusion manuels, vous permettant de remplacer les pentesters humains. Les agents IA interprètent le contexte actuel en tenant compte des tentatives précédentes, puis ajustent leurs prochaines actions, tout comme le ferait un pentester humain.

Les agents recherchent continuellement les vulnérabilités connues, les mauvaises configurations et les faiblesses courantes. Imaginez avoir un gardien de sécurité infatigable qui vérifie votre code, vos sites web, vos API et votre infrastructure 24h/24 et 7j/7.

Au lieu d'un audit ponctuel, les plateformes de pentest automatisé effectuent des scans de vulnérabilités continus, des simulations d'exploitation et des vérifications de la posture de sécurité. Elles peuvent automatiquement cartographier votre surface d'attaque (domaines, adresses IP, actifs cloud, etc.), puis lancer un barrage d'attaques sûres : tentatives d'injection SQL, exploits de mots de passe faibles, escalade de privilèges dans les réseaux, etc. L'objectif est d'identifier les failles avant que de vrais attaquants ne le fassent – et de le faire plus rapidement et plus fréquemment qu'une approche uniquement humaine.

Surtout, les meilleurs outils ne se contentent pas de trouver des problèmes ; ils fournissent également des conseils de remédiation ou même des correctifs en un clic. Cela comble le fossé entre la « découverte d'une vulnérabilité » et sa « correction » qui afflige souvent les équipes de sécurité. Le pentest IA est un remplacement complet des testeurs humains experts, survitaminant votre sécurité en gérant les problèmes courants et les tests de régression en pilote automatique.

Pourquoi avez-vous besoin d'outils de pentest automatisé ?

NB : Cette liste s'applique principalement aux outils de pentest IA, qui vont au-delà du pentest automatisé :

- Détecter les vulnérabilités en continu : Au lieu d'un instantané annuel, les outils automatisés trouvent de nouvelles vulnérabilités dès qu'elles apparaissent. Qu'il s'agisse d'un serveur mal configuré ou d'une faille de code nouvellement introduite. Cela réduit la fenêtre pendant laquelle les problèmes passent inaperçus, diminuant votre risque de violation.

- Gagnez du temps et de l'argent : Le pentest automatisé est rapide par rapport aux efforts manuels. Moins d'heures de consultant et de violations = d'importantes économies de coûts (12 fois plus de tests pour un coût inférieur à celui d'un seul pentest traditionnel, selon une étude).

- Résultats cohérents et contextuels : Les humains ont des jours sans ; l'IA, non. Les outils autonomes exécutent un ensemble de tests robustes basés sur le contexte, garantissant que rien n'est omis. Cette cohérence est utile pour démontrer la conformité – vous disposez d'un processus fiable qui répond aux exigences PCI, ISO 27001, SOC2, etc. (en fait, des tests fréquents améliorent la préparation à l'audit ).

- Intégration conviviale pour les développeurs : Les plateformes de pentest modernes s'intègrent aux workflows de développement (pipelines CI/CD, outils de suivi des problèmes, Slack, etc.). Cela signifie que les développeurs reçoivent un retour immédiat sur les bugs de sécurité – presque comme un test unitaire qui échoue – au lieu d'un rapport PDF des semaines plus tard. Détecter les problèmes tôt dans le SDLC signifie moins de gestion de crise juste avant le déploiement.

- Augmenter (ou pallier le manque de) talents en sécurité : Les bons pentesters sont rares et coûteux. Les outils automatisés vous permettent de faire plus avec une équipe plus petite. Ils gèrent les tâches simples (CVE connus, erreurs de configuration) afin que vos ingénieurs en sécurité puissent se concentrer sur les risques complexes. Si vous n'avez pas de pentesters en interne, un outil automatisé peut agir comme votre expert en sécurité virtuel sur appel.

En bref, les outils de pentest automatisé ne vous mènent que jusqu'à un certain point, mais les outils de pentest IA vous permettent de remplacer complètement les pentesters manuels.

Comment choisir le bon outil de pentest automatisé en 2026

Choisir la bonne plateforme de pentest automatisé ne se limite pas aux fonctionnalités. Il s'agit de comprendre ce que l'automatisation peut et ne peut pas faire, et comment elle s'intègre à vos opérations de sécurité. Bien que l'automatisation améliore la cohérence et la rapidité, elle manque de l'adaptabilité et de la conscience contextuelle des outils basés sur l'IA. Les points ci-dessous décrivent ce qu'il faut rechercher dans les outils de pentest automatisé, ainsi que les lacunes que l'IA peut combler.

1. Résidence et contrôle des données

De nombreux outils automatisés opèrent à partir de régions fixes avec des options limitées pour l'hébergement des données. Choisissez des outils qui permettent la sélection de la région ou l'hébergement sur site pour répondre aux exigences de conformité et de protection des données.

2. Intelligence des chemins d'attaque

Les scanners automatisés se limitent généralement à des vérifications de vulnérabilités basiques. Ils ne peuvent pas enchaîner les vulnérabilités ni s'adapter en fonction des résultats précédents. Les outils basés sur l'IA peuvent simuler le comportement réel des attaquants et s'adapter à mesure qu'ils découvrent de nouvelles failles.

3. Déploiement et configuration

Certains outils automatisés nécessitent une installation complexe ou une configuration manuelle. Recherchez des plateformes rapides à déployer, faciles à intégrer et qui apprennent de votre environnement sans effort manuel.

4. Cartographie de la conformité

L'automatisation peut détecter des problèmes tels que ceux du Top 10 OWASP, mais échoue souvent à les relier aux cadres de conformité. Les meilleurs outils alignent les résultats avec des normes comme ISO 27001, SOC 2 et NIST pour simplifier les audits.

5. Contexte de risque et précision

Les analyses automatisées traditionnelles produisent souvent de longs rapports avec de nombreux faux positifs. Les plateformes d'IA appliquent un contexte à chaque découverte et filtrent les résultats non pertinents. Par exemple, Aikido Security élimine plus de 90 % des faux positifs.

6. Maturité et crédibilité de la plateforme

Tous les outils automatisés ne sont pas également matures. Vérifiez le nombre d'utilisateurs, les retours clients et les cas d'usage avérés avant de prendre une décision.

7. Intégration DevOps

Les anciens outils d'automatisation nécessitent souvent des téléchargements manuels d'analyses. Choisissez des plateformes qui se connectent directement aux pipelines CI/CD et aux dépôts de code pour assurer une couverture continue pendant le développement.

8. Prévisibilité des coûts

Les modèles de paiement par analyse peuvent entraîner des coûts imprévisibles. Sélectionnez des outils avec une tarification claire et cohérente qui correspond à la taille de votre équipe et à votre utilisation.

9. Expérience des équipes de développement et de sécurité

Certains outils automatisés sont conçus uniquement pour les spécialistes de la sécurité. Les meilleures solutions offrent une interface simple, des conseils de remédiation clairs et un flux de travail que les développeurs et les ingénieurs de sécurité peuvent tous deux utiliser efficacement.

Top 5 des outils de test d'intrusion automatisés pour 2026

(Classés par ordre alphabétique ; chaque outil apporte des atouts uniques. Tous peuvent automatiser la découverte de vulnérabilités dans une certaine mesure, avec des domaines d'intérêt et une profondeur différents.)

Tout d'abord, voici une comparaison rapide de 5 outils de pentesting remarquables et de ce pour quoi ils sont le plus connus (nb : de nombreuses autres entreprises telles que Veracode, Snyk, Checkmarx et Invicti ne proposent pas de solutions de test d'intrusion)

Examinons maintenant chacun de ces outils en détail, y compris leur fonctionnement, leurs fonctionnalités clés et leurs cas d'utilisation idéaux. Nous y ajouterons également des avis d'utilisateurs réels de développeurs et de professionnels de la sécurité qui les ont utilisés.

1. Aikido Security – Pentest IA autonome

Aikido Security est une plateforme de pentest IA avancée qui dépasse les limites des outils automatisés traditionnels. Alors que la plupart des scanners automatisés s'appuient sur des vérifications statiques, Aikido utilise une IA agentique et des simulations de style attaquant pour effectuer des tests d'exploitation dynamiques. Son module Attack exécute des attaques simulées sur les environnements de code, de conteneurs et cloud, identifiant de véritables chemins d'attaque plutôt que des vulnérabilités isolées.

En simulant le mode opératoire réel des attaquants, Aikido peut déterminer quelles vulnérabilités sont réellement exploitables et lesquelles ne le sont pas. Il en résulte moins de faux positifs et une image plus réaliste du risque. Au lieu de produire de longs rapports remplis de problèmes à faible impact, Aikido met en évidence les vulnérabilités les plus importantes et montre comment elles peuvent être enchaînées pour exposer de véritables chemins d'attaque.

Aikido offre également aux développeurs des moyens pratiques de corriger les problèmes plus rapidement, en proposant des explications claires, des correctifs suggérés directement dans les pull requests ou les IDE, et un Autofix basé sur l'IA pour une remédiation instantanée. Chaque analyse est automatiquement transformée en un rapport prêt pour l'audit, aligné sur des cadres de conformité comme SOC 2 et ISO 27001, réduisant ainsi le temps et le coût des processus de certification.

Le pentest IA remplace les pentesters humains en gérant les tests répétitifs, en améliorant la précision, en découvrant de nouveaux types de problèmes et en accélérant la gestion des vulnérabilités, facilitant ainsi la sécurité et la conformité pour les organisations de toutes tailles.

Fonctionnalités clés :

- Maturité du produit : Aikido Security est utilisé par plus de 50 000 clients pour la sécurité du code, du cloud et en temps d'exécution.

- Analyse de bout en bout des chemins d'attaque : Simule le comportement des attaquants pour valider l'exploitabilité, prioriser les chemins d'attaque réels et produire des preuves d'exploitation reproductibles.

- Réduction du bruit : Filtre automatiquement les problèmes non exploitables, éliminant les faux positifs et ne présentant que les risques vérifiés.

- Intégration transparente : Fonctionne nativement avec GitHub, GitLab, Bitbucket et d'autres plateformes de développement.

- UX conviviale pour les développeurs : Offre des tableaux de bord clairs et faciles à utiliser pour les équipes de développement et de sécurité.

- Couverture du Top 10 OWASP : Mappe les vulnérabilités aux cadres OWASP et de conformité pour une visibilité complète sur ce qui est couvert.

- Déploiement rapide : Peut être déployé et opérationnel en moins d'une heure, y compris la configuration du pare-feu Zen.

- Hébergement en région personnalisée : Hébergé dans votre région de données préférée (UE ou US) pour répondre aux exigences de conformité et de résidence des données

Idéal pour :

En bref, toute organisation ou équipe qui souhaite être sécurisée rapidement et le rester !

Faites réaliser un pentest IA dès aujourd'hui, ou planifiez un appel de cadrage ici.

Avis des clients :

- Un utilisateur de G2 a même déclaré “Aikido était super facile à configurer… un support client excellent et direct !”.

- Un autre évaluateur a déclaré “Aikido s'intègre directement dans le travail quotidien des développeurs. Commitez du code avec une nouvelle vulnérabilité, et vous recevrez une alerte (et même une suggestion de correctif) dans votre pull request en quelques secondes.”

Si vous détestez le « security theater » et que vous voulez juste un outil qui trouve de vrais problèmes et aide à les résoudre, Aikido est un excellent choix.

2. Burp Suite Pro

Burp Suite Pro est l'outil OG de pentesting d'applications web que presque tous les testeurs de sécurité connaissent et apprécient. Bien que Burp ait commencé comme un outil proxy manuel, la version Pro ajoute des automatisations comme un scanner de vulnérabilités actif.

Ce n'est pas entièrement un outil « set-and-forget » – vous utilisez généralement Burp avec un humain aux commandes – mais il peut automatiser le scan d'un site web cible pour les vulnérabilités courantes. Burp est extrêmement puissant entre de bonnes mains :

- Intercepter et modifier les requêtes HTTP à la volée,

- Fuzzer les paramètres,

- Séquencer les flux d'authentification, etc.

Comme l'a dit un évaluateur de G2, “Burp Suite est incroyablement convivial pour un outil d'une telle profondeur… même les débutants peuvent commencer à intercepter et analyser le trafic avec une configuration minimale.” Son interface soignée et son vaste écosystème d'extensions (via le BApp Store) en font l'outil de référence pour de nombreux pentesters web.

Fonctionnalités clés :

- Proxy d'interception : Positionnez Burp entre votre navigateur et l'application web pour capturer toutes les requêtes/réponses. Cela vous permet de manipuler les paramètres (pour tester les SQLi, XSS, etc.), de rejouer les requêtes et, en gros, de voir tout ce qui se passe sous le capot d'une application web. C'est le fondement de Burp.

- Scanners Actifs & Passifs : Burp Pro peut activement explorer et scanner un site à la recherche de vulnérabilités. Il est efficace pour trouver des éléments comme les XSS, SQLi, les traversées de chemins de fichiers, etc. Le scanner passif signale les problèmes qu'il détecte dans le trafic (comme les en-têtes de sécurité manquants) sans envoyer de charges utiles supplémentaires. Les scans peuvent être personnalisés avec une configuration granulaire.

- Extensibilité : Il existe un plugin pour presque tout. Vous voulez vérifier les jetons CSRF ? Il y a une extension. Fuzzing d'injection SQL ? De nombreuses extensions. Intégrer Burp avec Jenkins pour des scans CI ? Oui, via des extensions/scripts. L'API et l'Extender de Burp permettent aux utilisateurs avancés de l'automatiser et de l'étendre à l'infini.

- Collaborator et Astuces : Burp dispose d'une fonctionnalité appelée Collaborator qui aide à détecter les problèmes hors bande (comme les XSS aveugles ou les SSRF). Il peut générer des charges utiles qui « rappellent » Burp si elles sont déclenchées, révélant ainsi des vulnérabilités sournoises.

- Intruder, Repeater, Sequencer… : Ces outils au sein de Burp vous permettent de réaliser des attaques ciblées. Intruder pour le fuzzing par force brute, Repeater pour l'ajustement manuel et le renvoi de requêtes, Sequencer pour tester le caractère aléatoire des jetons, etc. Ils sont partiellement automatisés mais nécessitent une intervention humaine.

Idéal pour :

- Ingénieurs en sécurité et pentesters expérimentés spécialisés dans le pentesting web et API.

- Burp Pro excelle lorsque vous avez le temps d'explorer une application manuellement – il s'agit moins de scanning continu (pas de planification intégrée ou de gestion multi-cibles dans un tableau de bord) et plus d'une question d'augmentation de l'efficacité d'un pentester humain. Considérez-le comme l'établi d'un hacker. Il est également utilisé par de nombreux bug bounty hunters.

Avis des clients :

Comme l'a écrit un ingénieur en sécurité sur G2, “La facilité de mise en œuvre de l'outil permet aux utilisateurs de démarrer rapidement… avec un nombre impressionnant de fonctionnalités pour les tests de sécurité des applications web.”

Tarifs :

- Coût : 475 $ par an pour une licence

- Nécessite un ingénieur en sécurité dédié dont le coût moyen est de 85 000 $ par an

3. Nessus (Tenable)

Nessus de Tenable est un vétéran dans le monde de l'analyse de vulnérabilités, principalement connu pour l'analyse de réseaux et d'infrastructures, bien qu'il effectue également des vérifications d'applications web. Nessus n'est pas un outil de « test d'intrusion » au sens d'exploitation ; il s'agit plutôt d'un scanner de vulnérabilités surpuissant.

Les testeurs d'intrusion l'utilisent pour détecter les vulnérabilités locales et distantes, vérifier les identifiants par défaut, faciliter les audits de configuration et de conformité, et effectuer l'analyse d’applications web.

Il dispose d'une vaste bibliothèque de plugins (plus de 100 000) qui vérifient les systèmes par rapport aux CVEs connues, aux erreurs de configuration, aux correctifs manquants, etc. Nessus peut analyser les serveurs, les machines virtuelles, les équipements réseau, les bases de données et même les configurations cloud.

Fonctionnalités clés :

- Vaste base de données de vulnérabilités : Nessus possède l'une des plus grandes bibliothèques couvrant les vulnérabilités des systèmes d'exploitation, les bugs logiciels, les mots de passe par défaut, les failles de configuration, et bien plus encore. Un point fort d'une évaluation note : “Nessus dispose de l'une des plus grandes bibliothèques de vérifications de vulnérabilités et de configurations, couvrant un large éventail de systèmes, d'appareils et d'applications.” En bref, s'il existe une CVE ou un exploit connu, Nessus a probablement un plugin pour cela. Cette étendue est excellente pour l'hygiène de sécurité générale.

- Facilité d'utilisation : Malgré sa puissance, Nessus est assez convivial. Vous pouvez analyser une plage d'adresses IP en quelques clics, et les rapports sont clairs, indiquant les titres des vulnérabilités, leurs niveaux de gravité et les étapes de remédiation. Il existe depuis si longtemps que son interface est soignée et sa documentation est solide. Il existe même une version gratuite (Nessus Essentials) qui permet d'analyser jusqu'à 16 adresses IP – parfait pour les petites configurations ou l'apprentissage.

- Écosystème Tenable : Nessus Professional est le produit autonome, mais Tenable propose également Tenable.io (analyse gérée dans le cloud) et Tenable.sc (console de gestion sur site). Ceux-ci permettent aux grandes entreprises de planifier des analyses, de gérer l'analyse basée sur des agents pour les appareils hors réseau, et d'unifier les résultats dans des tableaux de bord. Nessus agit comme le moteur d'analyse sous-jacent. L'intégration avec la plateforme de Tenable signifie que vous pouvez combiner les résultats de Nessus avec les résultats d'analyse d'applications web, les analyses de conteneurs, etc., en un seul endroit.

- Audit de conformité et de configuration : Nessus ne se limite pas aux CVEs – il peut auditer les configurations par rapport aux standards (benchmarks CIS, STIGs) et vérifier les paramètres de conformité. C'est extrêmement utile pour les exigences de conformité des entreprises. Par exemple, vous pouvez exécuter une analyse pour voir si tous vos serveurs Windows s'alignent sur une base de référence renforcée.

Idéal pour :

- Large couverture des vulnérabilités sur les réseaux et les systèmes.

- Un testeur d'intrusion pourrait utiliser Nessus pour identifier les cibles faciles avant de procéder à des exploits plus manuels et créatifs.

En résumé : Nessus ne trouvera pas une faille logique OAuth dans votre application web, mais il trouvera que votre serveur de base de données manque un correctif critique ou que votre configuration TLS est faible. C'est un outil essentiel dans la boîte à outils de sécurité automatisée.

Avis des clients :

Un évaluateur sur G2 l'a résumé ainsi : « Ce que j'apprécie le plus chez Nessus, c'est la vaste base de données d'exploits/vérifications et le fait qu'il s'agisse d'une solution unique pour analyser notre infrastructure. » Ils ont toutefois averti que, comme tout scanner, il pourrait nécessiter un ajustement pour éviter quelques faux positifs, mais dans l'ensemble, Nessus est considéré comme un outil fiable et performant.

Tarifs :

- Les licences commencent à 4390 $ par an sans support avancé

- Nécessite un ingénieur en sécurité dédié dont le coût moyen est de 85 000 $ par an

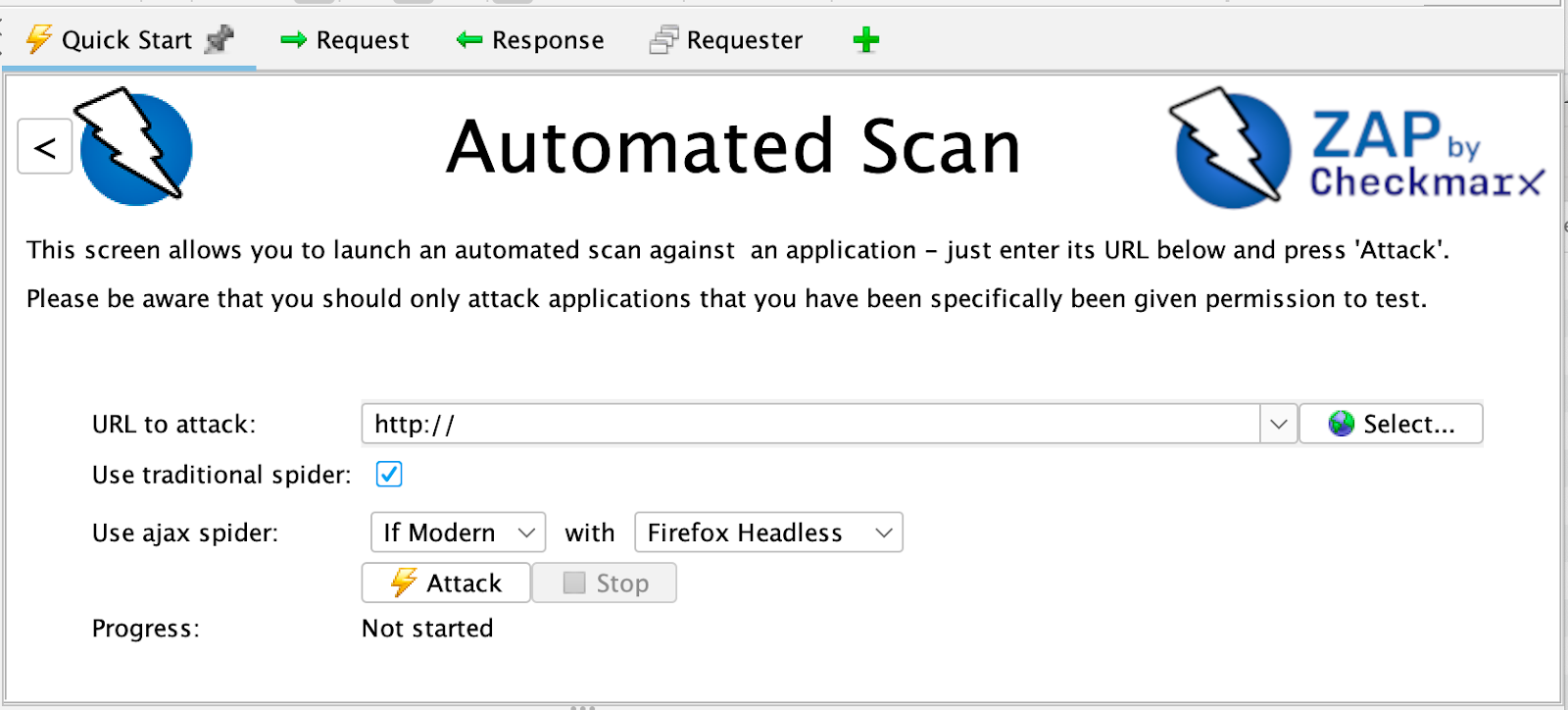

4. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) est un outil de test d'intrusion gratuit et open source spécialisé dans les tests d'applications web. Il est souvent appelé « l'alternative open source à Burp Suite », et pour de bonnes raisons. ZAP peut intercepter les proxys comme Burp, mais il dispose également d'un scanner automatisé intégré capable d'explorer (crawler) une application web et de rechercher des vulnérabilités. Il est maintenu par les supporters d'OWASP, ce qui signifie qu'il est piloté par la communauté et 100 % gratuit (pas de vente incitative vers une version « Pro »). Cela le rend extrêmement populaire auprès des développeurs et des équipes disposant d'un budget limité qui ont besoin d'ajouter des tests web automatisés.

Un utilisateur de Reddit a simplement dit : “ZAP est génial”, et sur G2, un utilisateur l'a qualifié de “meilleure application gratuite de test d'intrusion pour applications web... très facile à utiliser et gratuite.”

Bien qu'il n'ait peut-être pas tout le raffinement du scanner de Burp, les capacités d'automatisation et de script de ZAP sont impressionnantes compte tenu de son prix de 0 $.

Fonctionnalités clés :

- Scanner et crawler automatisés (Spider) : ZAP peut fonctionner en mode automatisé où il explore le site web cible (même le contenu AJAX à l'aide de navigateurs sans tête) et recherche les problèmes courants. Il vérifie les injections SQL, les XSS, les cookies non sécurisés, les en-têtes manquants, les répertoires ouverts, et bien d'autres encore. Vous pouvez l'exécuter via l'interface utilisateur ou en mode sans tête dans un pipeline CI (ZAP dispose d'une image Docker pour une utilisation facile en CI/CD).

- Analyse passive : Lorsque vous proxifiez le trafic via ZAP, il analysera passivement tout pour détecter les problèmes (sans modifier les requêtes). Cela peut signaler des éléments tels que les erreurs d'application, les divulgations de version, etc., en temps réel pendant que vous effectuez d'autres tests.

- Extensibilité et scripting : ZAP dispose d'une place de marché d'extensions et d'un support pour le scripting afin d'étendre ses fonctionnalités. Si vous avez un test personnalisé que vous souhaitez automatiser (par exemple, une vérification spécifique à l'entreprise), vous pouvez le scripter dans ZAP. Il existe également l'API de ZAP, qui vous permet de le contrôler via HTTP – pratique pour l'automatisation. De nombreuses personnes intègrent les appels d'API ZAP dans les pipelines de build pour automatiser les analyses.

- Support des applications modernes : ZAP a évolué pour gérer les frameworks web modernes. Il dispose d'un spider AJAX capable d'exécuter du JavaScript, d'un outil de navigation forcée pour trouver des fichiers cachés, et d'une analyse basée sur le contexte où vous pouvez définir des périmètres, l'authentification, etc. Pour les SPA (applications monopages) ou les backends fortement basés sur des API, vous pouvez fournir à ZAP une définition OpenAPI/Swagger afin qu'il sache quels endpoints cibler.

- Communauté et documentation : Étant open source, ZAP bénéficie d'un fort soutien de la communauté. De nombreux guides, scripts communautaires et forums actifs existent pour vous aider à tirer le meilleur parti de ZAP. De plus, ZAP est fréquemment mis à jour avec de nouvelles vérifications de vulnérabilités apportées par des bénévoles.

Idéal pour :

- Développeurs, équipes QA et toute personne ayant besoin d'une vérification gratuite de la sécurité web.

- Il est également excellent pour les nouveaux pentesters qui souhaitent faire leurs premières armes avant d'investir dans des solutions plus coûteuses.

- Si vous êtes un passionné d'open source ou si vous avez besoin de scripter des tests personnalisés, ZAP vous donne un contrôle total. Cependant, ZAP peut nécessiter un peu plus de configuration pour obtenir des résultats optimaux (ajustement de la force d'attaque, gestion des jetons anti-CSRF, etc.) et l'expérience utilisateur n'est pas aussi fluide que celle des outils payants. En résumé, OWASP ZAP est un outil incontournable dans le domaine de l'AppSec – que vous soyez une startup sans budget, un étudiant ou une entreprise l'intégrant dans un programme de sécurité plus vaste.

Avis des clients :

Comme l'a dit un évaluateur sur G2 : “ZAP possède davantage de fonctionnalités de scan automatisé... Je recommande d'utiliser ZAP pour les scans automatisés”. Un autre a souligné : “Nous pouvons également personnaliser ZAP en fonction de nos besoins de test avec des scripts”, mettant en évidence sa flexibilité.

Tarifs :

- Gratuit et open source

- Nécessite un expert pour réaliser un pentest complet. Cela coûte en moyenne 85 000 $ par an.

5. Pentera

Pentera (anciennement Pcysys) est une plateforme de pentest automatisé destinée spécifiquement aux réseaux d'entreprise. Si des outils comme Nessus visent à découvrir des vulnérabilités, Pentera se concentre sur leur exploitation (en toute sécurité) et la preuve de leur impact.

Pentera se concentre sur le pentest de réseaux internes : il simule un attaquant ayant franchi le pare-feu et tentant de se déplacer latéralement, d'escalader les privilèges et de s'emparer des informations critiques. C'est comme avoir un hacker interne expérimenté, mais automatisé. Pentera utilise des agents et des scans réseau pour identifier les faiblesses, puis tente l'exploitation de manière contrôlée (sans endommager les systèmes).

Un utilisateur décrit Pentera comme un “outil de pentest automatisé flexible et puissant” et apprécie que “tout soit automatisé et puisse être planifié... ce qui le rend très facile à utiliser en continu”.

Fonctionnalités clés :

- Moteur d'exploitation sécurisé : Pentera exécute en toute sécurité des exploits pour les CVE connues, les identifiants faibles, les mauvaises configurations, etc., mais d'une manière qui ne fera pas planter vos systèmes. Par exemple, il pourrait utiliser un mélange de modules Metasploit et de scripts personnalisés pour tenter une élévation de privilèges sur un serveur Windows. En cas de succès, il marque cette étape comme réussie et passe à la suivante sans réellement implanter de malware ni causer de dommages. Vous bénéficiez de l'avantage de voir “ce qu'un attaquant pourrait faire” sans subir les conséquences.

- Visualisation des chemins d'attaque : Pentera ne se contente pas de signaler des vulnérabilités individuelles ; il les enchaîne. Vous verrez un graphe d'attaque qui peut commencer par un partage SMB ouvert, utiliser des identifiants extraits, puis exploiter une vulnérabilité d'élévation de privilèges sur un ancien OS, etc., pour aboutir à un accès Administrateur de Domaine. Cette narration est fantastique pour démontrer le risque. Au lieu d'une centaine de découvertes de faible gravité, vous voyez quelle combinaison a conduit à un scénario de brèche majeure.

- Identifiants et mouvement latéral : Pentera excelle à montrer comment un adversaire peut pivoter. Il tentera de collecter des identifiants sur les machines (dump LSASS, identifiants mis en cache, etc.), puis les utilisera pour se connecter ailleurs. Il imite les techniques d'attaquant courantes (pass-the-hash, usurpation de jeton, etc.). Problèmes de segmentation réseau, mots de passe administrateur faibles – Pentera les trouvera et les exploitera pour progresser.

- Rapports et intégrations : Pentera fournit des rapports techniques détaillés (chaque étape, chaque commande exécutée) ainsi que des résumés pour la direction. Il s'intègre également aux systèmes de ticketing pour ouvrir des tickets de remédiation. Pour les rapports de conformité ou les métriques, vous pouvez suivre l'évolution de votre « score de résilience » au fil du temps. De nombreuses entreprises intègrent les résultats de Pentera dans leurs workflows de gestion des vulnérabilités, en parallèle des résultats des scanners.

Idéal pour :

- Entreprises de taille moyenne à grande disposant de réseaux internes importants et d'environnements Active Directory.

- Pentera est fantastique pour la validation continue de la sécurité dans les organisations qui disposent déjà de nombreux contrôles de sécurité, afin de trouver les lacunes de ces contrôles.

- Si vous êtes une startup exécutant uniquement des applications cloud, Pentera est excessif.

En bref, Pentera apporte un « red teaming » automatisé au sein de vos infrastructures, vous montrant en continu comment un acteur malveillant pourrait combiner des exploits pour causer des ravages – et vous indiquant comment combler ces brèches.

Avis des clients :

Un évaluateur de niveau direction a écrit que Pentera est “facile à utiliser, [aide à] prioriser et à se concentrer sur les actions nécessaires pour sécuriser le réseau de l'entreprise”.

Tarifs :

- Le prix de Pentera n'est pas affiché publiquement et est généralement fourni sur demande.

- Des sources de l'industrie suggèrent un coût annuel minimum d'environ 35 000 $.

Ce sont les 5 meilleurs outils de pentest automatisé à connaître en 2025. Chacun excelle dans des scénarios différents. Mais le choix du bon outil dépend également de votre cas d'utilisation spécifique. Un développeur de startup n'a pas les mêmes besoins qu'un CISO d'une entreprise du Fortune 500.

Dans les sections suivantes, nous détaillons les meilleurs outils par cas d'utilisation, et pourquoi.

Les 3 meilleurs outils de pentest automatisé pour les développeurs

Les développeurs recherchent des outils de sécurité qui s'intègrent à leur workflow et ne les ralentissent pas. Les meilleurs outils de pentest automatisé pour les développeurs sont ceux qui s'intègrent de manière transparente (par exemple : votre IDE, votre pipeline CI) et fournissent un feedback rapide et exploitable, idéalement avec des correctifs ou des exemples de code.

Les développeurs ne vont pas se connecter quotidiennement à un portail de sécurité lourd ni parcourir des rapports PDF de 500 pages. Ils ont besoin de quelque chose qui s'exécute en arrière-plan et leur indique ce qui ne va pas dans un langage clair (ou même le corrige automatiquement).

Voici les 3 meilleurs outils de pentest automatisé pour les développeurs :

1. Aikido Security – Pentest Shift-left

Aikido est parfait pour les développeurs car il est conçu en pensant à eux (ce qui n'est pas le cas de la plupart des outils de sécurité). Au lieu de jeter un rapport de pentest de 200 pages par-dessus le mur, Aikido maintient les développeurs informés de la découverte à la correction.

Chaque résultat d'Aikido Attack est livré là où les développeurs travaillent déjà (IDE, commentaires de PR ou pipeline CI/CD) avec des étapes de remédiation claires et exploitables.

Les développeurs peuvent voir non seulement ce qui n'a pas fonctionné, mais aussi comment cette faille pourrait être exploitée dans un chemin d'attaque réel, et appliquer instantanément des AutoFixes basés sur l'IA ou des suggestions de code pour la corriger avant le déploiement.

Les équipes de sécurité bénéficient toujours de la visibilité de type pentest et des rapports prêts pour l'audit dont elles ont besoin, tandis que les développeurs reçoivent un feedback continu et contextuel qui s'intègre réellement à leur flux de travail quotidien. Cette boucle de feedback partagée transforme le pentest d'un exercice annuel ponctuel en une partie vivante et conviviale pour les développeurs du SDLC.

2. OWASP ZAP

De nombreux développeurs utilisent ZAP dans les pipelines CI pour des tests d'intrusion initiaux. ZAP dispose même d'un mode de scan de base qui signale rapidement la présence de tout problème à haut risque dans une application sans un crawl complet (feedback rapide !). De plus, comme il est gratuit, vous pouvez l'exécuter sur chaque agent de build sans vous soucier du nombre de licences. Il est scriptable, de sorte que les développeurs qui aiment l'automatisation peuvent écrire des scripts ZAP personnalisés pour tester leurs flux d'application spécifiques. La courbe d'apprentissage de ZAP est modérée, mais un développeur à l'aise avec les outils de développement l'apprendra rapidement. De plus, il existe un support communautaire abondant.

3. StackHawk

StackHawk est essentiellement ZAP en coulisses, mais packagé pour les développeurs (avec une belle interface utilisateur et des intégrations faciles). Bien que ce ne soit pas un outil de pentest complet, c'est un SaaS qui s'intègre dans le CI/CD de sorte qu'à chaque déploiement, il exécute un scan basé sur ZAP et vous fournit des résultats axés sur les développeurs (avec des liens vers la documentation, etc.). Considérez-le comme « ZAP pour DevOps » – configuration minimale, tableaux de bord modernes, et il ne signale que les problèmes légitimes car il peut valider les constatations. Si vous aimez l'approche de ZAP mais souhaitez un peu plus de raffinement et de support, StackHawk est un excellent choix pour les équipes de développement.

3 meilleurs outils de pentest automatisé pour les entreprises

Les entreprises ont généralement besoin d'outils capables de gérer la mise à l'échelle, d'offrir des fonctionnalités de gouvernance et de s'intégrer à une pile de sécurité plus large. Nous parlons de contrôle d'accès basé sur les rôles, de single sign-on, d'API robustes et de rapports qui peuvent satisfaire à la fois les équipes techniques et les auditeurs.

Les entreprises ont également tendance à avoir un mélange de systèmes sur site et cloud, hérités et modernes – les outils qui couvrent plusieurs environnements sont donc très appréciés. Et bien sûr, les grandes organisations disposent souvent de personnel de sécurité dédié, elles recherchent donc des capacités avancées (personnalisation, réglage fin) tout en valorisant l'automatisation pour réduire la charge de travail manuelle.

Meilleurs outils de pentest automatisé orientés entreprise :

1. Aikido Attack – Pentest de niveau humain, automatisé par l'IA

L'objectif de l'automatisation est de faire plus avec moins d'effort et de temps humain. Alors que d'autres outils de test automatisé nécessitent une intervention humaine pour tout piloter, Aikido se distingue ! surtout pour les entreprises qui possèdent de vastes parcs informatiques.

Aikido relie les vulnérabilités en de véritables graphes d'attaque à travers le code, les conteneurs et les actifs cloud, vous permettant de visualiser comment les faiblesses s'enchaînent pour aboutir à une exploitation réelle, et non pas seulement des découvertes isolées.

Avec Aikido Attack fonctionnant en continu 24h/24 et 7j/7, les économies de coûts à elles seules sont stupéfiantes. Pensez simplement à combien votre entreprise a dépensé au cours des 24 derniers mois pour quelques sessions de pentesting. Sans compter le coût de tout problème majeur découvert tardivement.

Les entreprises ont tendance à avoir une variété de stacks technologiques, des dernières technologies aux technologies héritées. Grâce aux intégrations natives d'Aikido avec les outils de développement et les outils de conformité, c'est une évidence pour tout CISO !

2. Pentera

De nombreuses entreprises choisissent Pentera pour les tests d'intrusion internes automatisés à grande échelle. Il s'agit essentiellement d'une équipe rouge automatisée que vous pouvez exécuter chaque semaine. Pentera excelle dans les grands environnements de domaine Windows, les centres de données et les réseaux complexes – ce qui est le cœur de métier des grandes entreprises. Il offre un accès basé sur les rôles, de sorte que les équipes régionales peuvent exécuter des tests dans leur périmètre tandis que la sécurité globale obtient une vue d'ensemble. La capacité de Pentera à démontrer les chemins d'attaque à travers des centaines de systèmes est incroyablement précieuse pour la priorisation (il ne vous submergera pas avec 10 000 vulnérabilités ; il vous montrera les 5 chemins qui mènent au désastre).

De plus, les entreprises utilisent souvent Pentera pour valider en continu leurs contrôles : par exemple, si vous avez investi dans un EDR ou un SIEM sophistiqué, Pentera testera si ceux-ci détectent et arrêtent réellement une attaque en temps réel. C'est comme un QA pour votre programme de sécurité, ce qui est indispensable à l'échelle de l'entreprise.

3. Cymulate ou SafeBreach

Ce sont des plateformes de simulation de brèches et d'attaques (BAS) que certaines entreprises utilisent en complément ou à la place d'autres outils. Elles automatisent des « micro-attaques » pour tester des contrôles spécifiques (comme des tests de phishing par e-mail, ou pour voir si une charge utile peut contourner un EDR). Bien que ce ne soient pas des pentests complets, elles répondent au besoin des entreprises de valider en continu leur posture de sécurité. Je les mentionne ici car si Aikido présente un intérêt, ces outils le sont probablement aussi pour un programme de sécurité d'entreprise. Cymulate, par exemple, peut exécuter des simulations de ransomware automatisées en toute sécurité pour s'assurer que vos alertes SOC se déclenchent correctement.

En résumé, les entreprises devraient rechercher l'intégration, la mise à l'échelle et la couverture. Les outils ci-dessus ont fait leurs preuves dans de grands environnements. Ils aident à répondre à la question : « Où sommes-nous le plus vulnérables actuellement, parmi des milliers d'actifs, et nos défenses fonctionnent-elles réellement ? »

Les 4 meilleurs outils de pentest automatisé pour les startups et les PME

Les startups et les petites et moyennes entreprises (PME) ont besoin de sécurité avec un budget limité. Elles ne disposent généralement pas d'équipes de sécurité dédiées (il peut s'agir d'un ingénieur DevOps assumant le rôle de la sécurité, ou du CTO lui-même). Ainsi, les meilleurs outils pour ce groupe sont abordables (voire gratuits), faciles à utiliser, et de préférence tout-en-un ou nécessitant peu de maintenance.

Les PME bénéficient de l'automatisation, car cela revient à ajouter du personnel de sécurité sans augmenter les effectifs. Les priorités clés sont : la rentabilité, la simplicité et la couverture des bases les plus critiques (vous n'aurez peut-être pas besoin de toutes les fonctionnalités avancées, mais seulement de celles qui réduisent vos risques les plus importants).

Meilleurs outils de pentest automatisé pour les startups et les PME :

1. Aikido Attack – Pentest en pilote automatique

Aikido est très adapté aux startups. Ils proposent un niveau gratuit qui couvre quelques dépôts et comptes cloud, ce qui peut être suffisant pour une petite startup. Même les forfaits payants sont à tarif fixe et raisonnables pour les budgets des PME (sans coûts imprévus).

Plus important encore, Aikido ne nécessite pas d'expert en pentest pour en tirer de la valeur. Pour une petite entreprise qui ne peut pas se permettre un consultant en pentest, Aikido fournit une base de sécurité immédiate.

De plus, les startups apprécient qu'Aikido aide à la conformité (par exemple, la préparation au SOC2) automatiquement, ce qui peut être un obstacle majeur lors de la vente à des clients d'entreprise.

2. OWASP ZAP & Images renforcées

Les PME utilisent souvent ZAP de manière simple : en l'exécutant contre leur site de staging ou leur CI comme vérification. C'est gratuit, donc le coût n'est pas un problème. Cela nécessiterait une configuration initiale par quelqu'un, mais il existe de nombreux guides pour une configuration de base.

De plus, les petites entreprises peuvent se tourner vers des outils de base renforcés (pas tout à fait des outils de pentest, mais liés) : par exemple, en utilisant les benchmarks CIS (peut-être via un script ou un outil comme OpenSCAP) pour s'assurer que les serveurs sont configurés de manière sécurisée, ou en exécutant des Linters pour l'IaC (comme le scanner IaC Aikido pour Terraform). Ce ne sont pas des outils de pentest complets, mais ils automatisent la détection des mauvaises configurations que les pentesters exploiteraient. Combiner un peu de ZAP pour le web et peut-être OpenVAS (scanner de vulnérabilités open source) pour le réseau peut offrir une large couverture sans coût de licence – juste un investissement en temps.

3. Intruder.io

Bien que n'étant pas un outil de pentest automatisé, Intruder est un scanner de vulnérabilités basé sur le cloud, conçu pour les PME. Il offre une protection continue pour votre surface d'attaque évolutive grâce à des scans de vulnérabilités proactifs afin que vous puissiez réagir plus rapidement aux nouvelles menaces. Il surveille votre empreinte exposée sur Internet et vous alerte des nouvelles vulnérabilités (un peu comme avoir une équipe de sécurité qui surveille vos actifs). Ce n'est pas gratuit, mais leur tarification pour un petit nombre de cibles est assez raisonnable. Les petites entreprises qui n'ont personne pour exécuter Nessus chaque semaine pourraient préférer l'approche « configurer et oublier » d'Intruder, et il scannera régulièrement et vous enverra des rapports avec des directives claires. Il priorise également les résultats afin que vous sachiez quoi traiter en premier. Essentiellement, il externalise le rôle de scan de vulnérabilités pour vous.

4. Metasploit Framework (pour les plus audacieux)

Certaines petites entreprises avec des ingénieurs technophiles pourraient utiliser Metasploit pour effectuer leurs propres mini-pentests. C'est gratuit (version communautaire), et il existe une multitude de tutoriels sur l'utilisation des modules Metasploit pour tester les vulnérabilités courantes. C'est certainement plus pratique que les autres, mais pour une startup avec un ingénieur ops passionné, Metasploit peut être un excellent moyen de valider les vulnérabilités en les exploitant dans un environnement de test. Toutes les PME n'opteront pas pour cette voie, mais il est important de le noter car c'est gratuit et puissant.

En résumé, les PME devraient utiliser des outils gratuits et à faible coût autant que possible, et se concentrer sur l'automatisation qui ne nécessite pas de surveillance constante. Aikido se distingue ici car il agit essentiellement comme un membre virtuel de l'équipe de sécurité gratuitement (ou à faible coût), couvrant de nombreuses bases automatiquement.

Les 6 meilleurs outils de test d'intrusion open source

En matière d'open source, la communauté de la sécurité dispose de quelques outils gratuits puissants (nous en avons déjà mentionné certains). Les outils de pentesting open source sont excellents pour les équipes soucieuses de leur budget et aussi pour l'apprentissage, car ils permettent de voir sous le capot. Le compromis est souvent la finition de l'interface utilisateur ou la commodité, mais entre des mains expertes, ces outils rivalisent avec les options commerciales.

Voici les meilleurs outils de pentesting open source et leurs points forts :

1. OWASP ZAP

Nous avons déjà fait l'éloge de ZAP, mais pour réitérer : ZAP est l'outil open source le plus populaire pour le pentesting d'applications web. Il est activement maintenu, dispose d'une communauté enthousiaste et couvre de nombreux cas d'utilisation du DAST. Il peut être exécuté en mode GUI pour les tests exploratoires ou en mode headless pour l'automatisation. Étant donné qu'il est gratuit, l'ensemble de ses fonctionnalités est remarquable (spidering, scanning, fuzzing, scripting, etc.). Si vous n'avez aucun budget pour la sécurité web, ZAP est votre première étape.

2. Metasploit Framework

Le Metasploit Framework est un projet open source (désormais soutenu par Rapid7) qui fournit une base de données massive d'exploits et un framework pour les exécuter. C'est essentiellement une boîte à outils de hacker. Avec Metasploit, vous pouvez scanner les ports ouverts (il intègre Nmap), puis lancer des exploits contre des vulnérabilités connues sur les systèmes cibles, et même accéder à un shell Meterpreter (un shell interactif avec des outils de post-exploitation). Il est principalement utilisé pour le pentesting réseau/hôte. La courbe d'apprentissage existe, mais il existe d'innombrables ressources et une communauté utile. Metasploit est la référence pour apprendre le fonctionnement des exploits et pour mener des attaques réelles dans un environnement contrôlé. Et oui, il est gratuit (la version Pro est payante, mais le framework communautaire contient presque tout ce dont vous avez besoin).

3. Nmap

Le vénérable Nmap (« Network Mapper ») est un incontournable pour tout pentester. Il est open source et principalement utilisé pour le scanning réseau et l'énumération. Nmap trouvera les ports et services ouverts, effectuera une détection rudimentaire des vulnérabilités avec ses scripts NSE, et cartographiera généralement la surface d'attaque. Ce n'est pas un outil d'« exploit » en soi (bien que les scripts NSE puissent effectuer certaines attaques), mais c'est la première étape de tout pentest : déterminer ce qui est présent. Nmap est scriptable et peut être aussi discret ou bruyant que vous le souhaitez. Pour la reconnaissance et le scanning open source, il est inégalé.

4. OpenVAS (Greenbone)

OpenVAS est un scanner de vulnérabilités open source, essentiellement un fork de l'ancien Nessus avant que Nessus ne devienne commercial. Il est désormais maintenu par Greenbone en tant qu'édition communautaire. OpenVAS dispose d'une vaste bibliothèque de vérifications (vulnérabilités réseau, certaines vulnérabilités web) et peut produire des rapports similaires à Nessus ou Qualys – mais sans les coûts de licence. L'inconvénient est qu'il peut être un peu lourd à configurer (généralement, vous exécutez une VM Greenbone ou Docker), et les mises à jour des flux de vulnérabilités peuvent être en retard par rapport aux offres commerciales. Mais si vous voulez un outil open source pour vous aider lors du pentesting, OpenVAS est celui qu'il vous faut. Il est particulièrement populaire dans le milieu universitaire et parmi les consultants.

5. Sqlmap

Pour les pentesters d'applications web, Sqlmap est un fantastique outil open source pour automatiser l'exploitation des injections SQL. Pointez-le vers une URL (avec un paramètre que vous soupçonnez être injectable), et il tentera systématiquement diverses techniques d'injection SQL pour extraire des données. Il peut même obtenir un shell sur le serveur de base de données si possible. Sqlmap transforme essentiellement un processus manuel et fastidieux en un hack automatisé. C'est un outil de niche (uniquement pour les SQLi), mais il mérite d'être mentionné car il est très largement utilisé dans les pentests et les compétitions CTF.

6. Wireshark

Un analyseur de protocole réseau (sniffer) open source et inestimable pour certaines évaluations. Bien que ce ne soit pas un « outil de pentest » au sens du scanning/de l'exploitation, Wireshark vous permet de capturer et d'inspecter le trafic réseau. Les pentesters l'utilisent pour trouver des données sensibles transmises (comme des mots de passe dans des protocoles en clair), ou pour analyser des protocoles complexes. C'est le meilleur ami de quiconque traite des données réseau, et il est gratuit.

(Cette liste pourrait continuer : Hashcat pour le cassage de mots de passe, John the Ripper, Hydra pour le forçage brut de connexions, BloodHound pour l'analyse de graphes AD, etc. Des outils open source existent pour presque tous les aspects du pentesting. Ceux mentionnés ci-dessus ne sont que les poids lourds que pratiquement tous les pentesters ont dans leur arsenal.)

Pour une petite équipe sans budget, vous pouvez en fait construire une formidable boîte à outils de pentest entièrement à partir de l'open source : Kali Linux en est un excellent exemple – c'est une distribution Linux préchargée avec des centaines de ces outils (y compris tous ceux mentionnés ci-dessus).

De nombreux outils open source bénéficient également du support de la communauté et de mises à jour fréquentes (Metasploit reçoit de nouveaux exploits en permanence, ZAP reçoit de nouvelles mises à jour de version). Le principal investissement est le temps nécessaire pour les apprendre et les configurer. Mais le gain est énorme : vous pouvez tirer parti de l'ingéniosité collective de la communauté de la sécurité gratuitement.

Un évaluateur de G2 comparant les outils open source a noté : « Zap est l'un des meilleurs scanners de sécurité d'applications web, je pense qu'il a plus de fonctionnalités que BurpSuite [en matière de scanning automatisé].»

Et du côté des exploits, un avis G2 sur Metasploit a déclaré : « il contient une vaste base de données d'exploits qui peuvent être adaptés… [et] peut être connecté à d'autres outils de sécurité ».

Ces outils communautaires sont très respectés. Donc, si votre budget est nul ou si vous préférez simplement les écosystèmes ouverts, vous ne serez pas laissé sans défense avec les outils ci-dessus dans votre boîte à outils.

Les 6 meilleurs outils pour les tests d'intrusion d'applications web

Les applications web sont souvent la cible n°1 (elles sont accessibles publiquement, regorgent de données sensibles et comportent fréquemment des vulnérabilités). Pour le pentest d'applications web – qu'il soit automatisé ou manuel – vous avez besoin d'outils capables d'explorer en profondeur les applications modernes, de tester le Top 10 OWASP et au-delà, de gérer les sessions/l'authentification, et éventuellement de fournir des informations sur la logique métier.

Voici les meilleurs outils spécialisés dans le pentest d'applications web :

1. Aikido Attack – Pentest de niveau humain, automatisé par l'IA

Conçu pour les équipes logicielles modernes qui souhaitent intégrer la sécurité dans leur CI/CD sans ralentir les développeurs. Aikido Attack rend le pentest si fluide en vous montrant quelles vulnérabilités peuvent réellement être exploitées. C'est une avancée majeure car la plupart des applications web sont composées de plusieurs éléments dynamiques et peuvent être basées sur différentes piles technologiques.

Grâce à des recommandations de remédiation basées sur le contexte réel, vous n'aurez pas à passer du temps à chercher sur Google ou à demander à ChatGPT comment implémenter les correctifs.

Le meilleur ?

Contrairement aux outils traditionnels, aucun script ni réglage n'est nécessaire, et la configuration prend quelques minutes. Vous bénéficiez d'une couverture complète (code, conteneurs, infra, dépendances) avec des tableaux de bord clairs et des intégrations adaptées aux développeurs. Idéal pour les équipes produit qui veulent du pentest sans le temps d'attente des consultants.

2. Burp Suite Pro

La combinaison d'un proxy intercepteur et d'un scanner actif de Burp (ainsi que ses plugins d'extension) le rend puissant. Burp est efficace pour détecter les failles courantes et son Intruder/Repeater permet des tests personnalisés que l'automatisation ne peut pas gérer. Si vous effectuez un pentest approfondi d'une application web, Burp Pro sera votre outil de prédilection – vous naviguerez manuellement dans l'application avec Burp qui capturera tout, utiliserez un scanner pour rechercher les vulnérabilités faciles à exploiter, puis appliquerez des techniques manuelles pour le reste. Ce n'est pas un pentest entièrement automatisé car une grande partie est manuelle, mais l'efficacité qu'il offre à un pentester web est inégalée. Idéal pour les pentesters professionnels et les équipes de sécurité.

3. OWASP ZAP

En tant que solution DAST automatisée, ZAP est excellent. Il détectera bon nombre des mêmes problèmes qu'un scan Burp automatisé. De plus, il peut être scripté pour effectuer des tâches avancées si nécessaire. Pour une couverture pure des applications web, associer le scan automatisé de ZAP à une vérification manuelle peut vous mener très loin. Si le budget ne permet pas Burp ou d'autres scanners payants, ZAP est la solution de choix. Idéal pour les équipes à budget limité ou comme outil de second avis.

4. Acunetix (Invicti)

Parmi les scanners de vulnérabilités web commerciaux, Acunetix (par Invicti) est un acteur majeur depuis des années. Il est reconnu pour sa base de données de vulnérabilités étendue et sa fonctionnalité de « preuve d'exploit » qui confirme les vulnérabilités pour réduire les faux positifs. Son utilisation est simple : donnez-lui une URL, et il effectuera une exploration approfondie (y compris les SPAs, les APIs) et testera tout, des injections SQL et XSS aux problèmes SSL et au-delà.

Acunetix est davantage destiné aux équipes de sécurité dédiées ou aux consultants (il est généralement coûteux pour les PME). Mais il est apprécié pour son efficacité et sa convivialité relative. Si vous avez un large portefeuille d'applications web à scanner régulièrement, des outils comme Acunetix ou son grand frère Invicti peuvent économiser une tonne d'efforts manuels. Ils s'intègrent également avec le CI/CD et proposent des rapports adaptés à la consommation des développeurs. Idéal pour les organisations de taille moyenne à grande nécessitant un scanning web robuste.

5. Astra Pentest (PTaaS)

Astra est une solution plus récente offrant le Pentest as a Service. Elle mélange le scanning automatisé avec la vérification manuelle par leurs experts. Ainsi, vous pouvez exécuter un scan automatisé via leur plateforme cloud, puis leur équipe effectue des tests et des validations supplémentaires. La raison pour laquelle je le mentionne ici est que pour les applications web, cette approche hybride peut produire des résultats de haute qualité. Vous bénéficiez de la vitesse de l'automatisation et de la créativité humaine, sans avoir besoin d'un pentester interne. Pour les entreprises qui souhaitent un pentest approfondi mais avec un budget limité ou un modèle d'abonnement, la plateforme d'Astra est une option intéressante. C'est moins DIY (Do It Yourself) que d'autres ici – plus un service – mais cela vaut la peine d'être noté pour l'exhaustivité. Idéal pour ceux qui souhaitent un pentest externalisé semi-automatisé avec un minimum de tracas.

6. DevTools de navigateur et Fuzzers

Un peu inhabituel à lister, mais le pentesting web moderne implique également l'utilisation des DevTools de navigateur (pour inspecter le JS, le stockage, etc.) et de petits fuzzers comme ffuf ou dirsearch pour la découverte de contenu. Bien qu'il ne s'agisse pas d'« outils de pentest » au sens produit, ils sont essentiels pour le hacking web. Par exemple, utiliser les DevTools pour trouver des endpoints cachés ou comprendre le comportement des applications, et utiliser un fuzzer pour forcer des répertoires ou des paramètres. Ils font partie de la boîte à outils pour les tests web, en complément des outils principaux mentionnés ci-dessus.

En résumé, les Tests de sécurité des applications dynamiques (DAST) constituent la catégorie ici, et les noms ci-dessus sont des références en DAST. Mais rappelez-vous, les tests dynamiques ne sont pas des tests d'intrusion automatisés.

Burp et ZAP sont interactifs et peuvent être automatisés ; Acunetix/Invicti sont des scanners d'entreprise plus « fire and forget » (lancer et oublier) ; Astra est une plateforme mêlant automatisation et manuel. En fonction de vos besoins (tests pratiques vs. couverture automatisée vs. un mélange), vous choisiriez en conséquence.

Les 3 meilleurs outils pour les tests d'intrusion réseau/infrastructure

En ce qui concerne les réseaux et l'infrastructure (serveurs, postes de travail, Active Directory, routeurs, IoT), l'approche est un peu différente de celle des tests d'intrusion d'applications web. Ici, nous nous intéressons aux ports ouverts, aux services non patchés, aux identifiants faibles, à la segmentation réseau, etc. Les meilleurs outils dans ce domaine vous aident à cartographier le réseau, à détecter les vulnérabilités dans les services réseau, et parfois à les exploiter pour valider le risque.

Meilleurs outils de tests d'intrusion pour le réseau/l'infra :

1. Nessus / OpenVAS

Comme mentionné, Nessus est un scanner de vulnérabilités de premier plan pour l'infrastructure. Il détectera des éléments tels qu'un service SMB obsolète, un SNMP mal configuré, des identifiants par défaut sur un switch, etc. Tenable Nessus est commercial (avec une option gratuite à petite échelle), tandis qu'OpenVAS est l'alternative open source. Les deux sont inestimables pour des balayages larges des vulnérabilités réseau. Un pentester pourrait exécuter Nessus au début d'une mission interne pour identifier rapidement les vulnérabilités évidentes sur des centaines de systèmes. Pour une utilisation interne continue, ces scanners sont la colonne vertébrale de la gestion des vulnérabilités. Idéal pour la découverte de vulnérabilités sur de nombreux hôtes.

2. Metasploit Framework

Après le scan, Metasploit entre en jeu pour exploiter concrètement les découvertes. Metasploit dispose de modules pour des milliers d'exploits. Ainsi, si Nessus indique « L'hôte X est vulnérable à MS17-010 (EternalBlue) », un pentester peut charger le module Metasploit pour EternalBlue et tenter d'obtenir un shell sur l'hôte X. Metasploit inclut également des outils de post-exploitation pour collecter des informations à partir d'un hôte compromis (hachages de mots de passe, informations système) et pour pivoter afin d'attaquer d'autres machines (en utilisant l'hôte compromis comme « jump box »). Ceci est crucial pour les tests d'intrusion d'infrastructure – il s'agit de se déplacer à travers le réseau. Metasploit, étant gratuit, est un choix évident dans cette boîte à outils. Idéal pour l'exploitation et le pivotement dans les réseaux.

3. Impacket

Une collection de classes/scripts Python pour travailler avec les protocoles réseau (en particulier dans les contextes Windows/AD). Impacket inclut des outils précieux comme psexec.py (exécuter des commandes sur un hôte Windows distant si vous avez les identifiants), secretsdump.py (extraire les hachages de mots de passe d'une machine Windows), et bien d'autres. Les pentesters les utilisent beaucoup une fois qu'ils ont un point d'ancrage – ce sont des scripts automatisés qui effectuent des actions courantes qu'un attaquant réaliserait. Idéal pour l'automatisation de la post-exploitation dans les réseaux Windows.

En bref, les tests d'intrusion réseau nécessitaient auparavant de jongler avec de nombreux outils, mais aujourd'hui, avec Aikido Attack, des tests d'intrusion de niveau humain automatisés par l'IA, vous pouvez économiser d'innombrables heures d'ingénierie par an, ainsi que des milliers de dollars.

Et beaucoup sont gratuits, ce qui est appréciable.

Conclusion

En 2026, les outils de pentest automatisé sont devenus des alliés essentiels dans la lutte pour une meilleure cybersécurité. Que vous soyez un développeur de startup en phase de démarrage ou un responsable de la sécurité en entreprise, il existe un outil (ou une suite d'outils) qui peut vous faire gagner du temps, renforcer vos défenses et sonder continuellement vos systèmes à la recherche de vulnérabilités.

L'époque des pentests annuels et de l'espoir que « rien ne se passe mal le reste de l'année » est révolue. Comme le dit l'adage en sécurité : « hackez-vous avant que les attaquants ne le fassent. » Les outils de pentest automatisé basés sur l'IA, comme Aikido Attack, vous permettent de faire exactement cela, à grande échelle et rapidement.

Mais soyons clairs : l'IA n'est pas une solution miracle. Le pentest basé sur l'IA ne vise pas à remplacer les humains. Les experts humains restent essentiels, en particulier pour les cas limites de type « et si ? » que les machines pensantes ne peuvent pas reproduire.

Lors de l'évaluation d'un outil de pentest, rappelez-vous que les pentests doivent être à la demande, continus et adaptés aux développeurs. C'est pourquoi Aikido Attack devrait être votre choix privilégié, et vous pouvez obtenir un accès anticipé dès maintenant.

Vous pourriez aussi aimer :

- Meilleurs outils de Tests de sécurité des applications dynamiques (DAST) – Commencez par le DAST, puis automatisez davantage.

- Meilleurs scanners d'API – Ne négligez pas les API lors du pentest.

- Meilleurs outils DevSecOps – Automatisez les tests de sécurité tout au long du SDLC.

Sécurisez votre logiciel dès maintenant.