Avis

« Aikido fait de votre sécurité l'un de vos USP grâce à leur solution de reporting automatisée intégrée, qui facilite la certification ISO et SOC2. »

Fabrice G

Directeur général chez Kadonation

Détectez les problèmes de sécurité, les malwares, les bibliothèques obsolètes et les risques de licence. Effectuez un triage automatique des faux positifs, obtenez des correctifs clairs et générez des SBOMs en quelques secondes.

.png)

Couverture complète et configuration facile

La plupart des outils SCA ont un support linguistique limité. Aikido comble ces lacunes.

(Par exemple, Aikido prend même en charge les fichiers .csproj nativement.)

Vérifier la prise en charge des langues

Aikido fonctionne avec n'importe quel système Git et fournit même un scanner local.

(GitHub, GitLab, Bitbucket, Azure Devops, GitLab Self Managed,...)

Vérifier la prise en charge de Git

De nombreux outils SCA sont difficiles à configurer et à maintenir. Aikido est plug and play.

(Il vous indique même si des lockfiles sont manquants.)

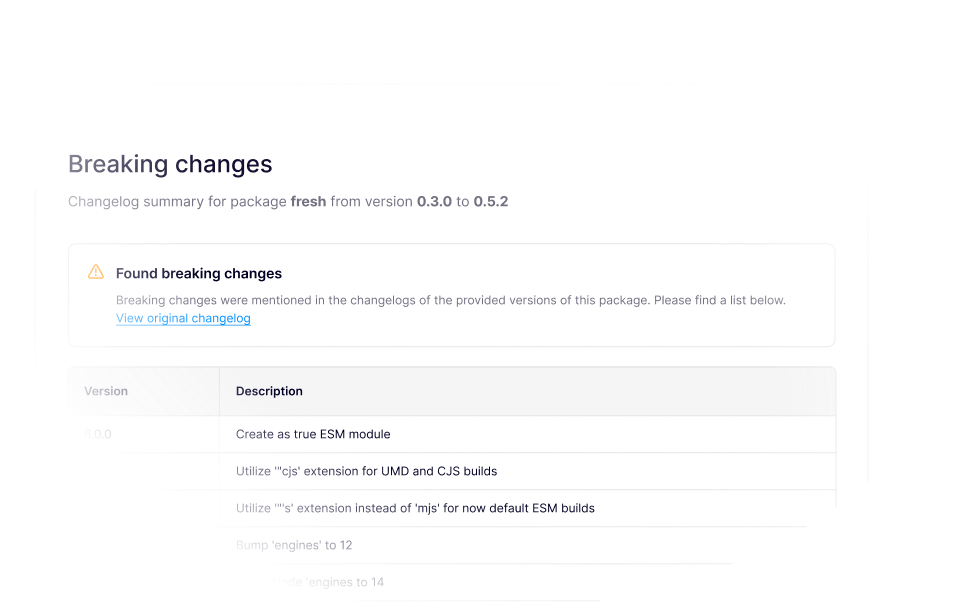

Aikido AutoFix est un outil que vous pouvez utiliser pour qu'Aikido corrige les vulnérabilités dans les dépendances tierces de vos projets. Il le fera en créant des pull requests qui éliminent la vulnérabilité via des mises à jour de paquets ou par d'autres moyens. Dans certains cas, un Aikido AutoFix peut supprimer toute une classe de vulnérabilités au lieu d'un seul problème.

Aikido vérifie les bases de données standard — NVD et GitHub Advisory Database (GHSA) — mais va plus loin. Aikido Intel découvre les vulnérabilités corrigées silencieusement et les vulnérabilités sans CVE.

L'écosystème npm est vulnérable à la publication de paquets malveillants en raison de sa nature ouverte. Aikido identifie le code malveillant qui peut être intégré dans des fichiers JavaScript ou des paquets npm. Propulsé par Aikido Intel.

(Recherche les backdoors, les chevaux de Troie, les keyloggers, les XSS, les scripts de cryptojacking et plus encore.)

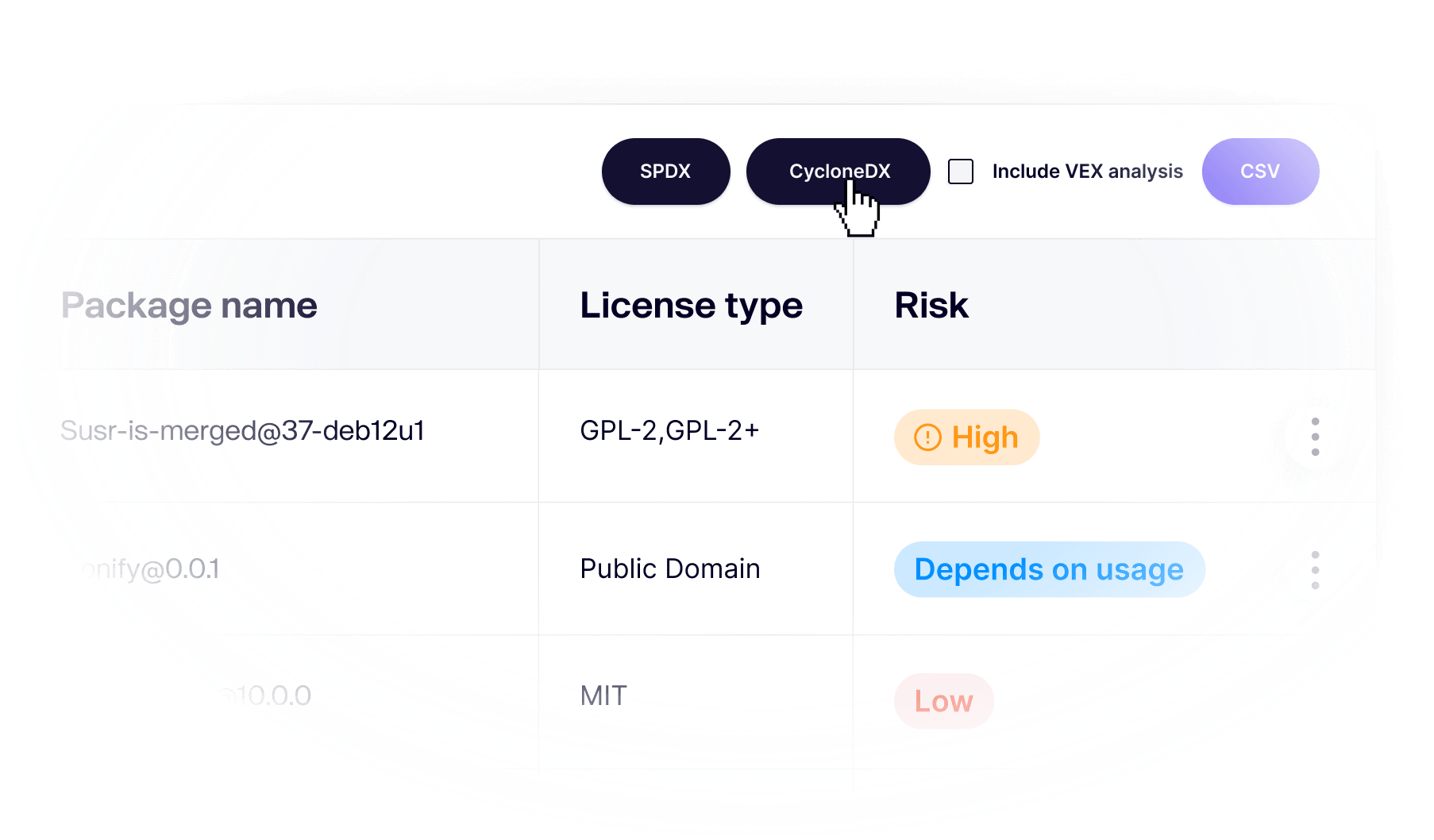

Les audits de sécurité exigent généralement la fourniture d'une SBOM. Aikido facilite l'analyse de cette liste à l'avance et sa génération à tout moment. Vous pouvez également créer une SBOM de conteneurs. Aikido prend en charge CycloneDX et SPDX.

Remplacez votre ensemble d'outils dispersés par une plateforme unique qui fait tout et vous montre ce qui compte.

Vidéo explicative

Avis

Fabrice G

Directeur général chez Kadonation

L'analyse de la composition logicielle (SCA) est essentiellement un bilan de santé pour vos dépendances open-source. Elle scanne les bibliothèques et les packages que vous intégrez à votre projet et signale les vulnérabilités open-source connues, les pièges de licence et d'autres risques. Vous devriez vous en soucier car si vous utilisez de l'open-source (spoiler : c'est le cas), une dépendance vulnérable peut compromettre la sécurité de toute votre application. La SCA aide à garantir que le code tiers de vos projets n'est pas une porte dérobée cachée ou une bombe à retardement.

Il fonctionne comme un détective automatisé pour vos dépendances. Le scanner SCA d'Aikido identifie toutes les bibliothèques et versions que vous utilisez (votre arbre de dépendances) et les confronte à une base de données constamment mise à jour de vulnérabilités connues (CVEs) et d'informations sur les menaces open-source. En clair : si vous utilisez une bibliothèque avec une faille de sécurité connue ou même un package malveillant, Aikido le détectera et vous alertera. C'est une analyse des dépendances complète qui exploite les flux de vulnérabilités pour détecter rapidement les problèmes.

Absolument – la SCA d'Aikido s'intègre parfaitement à votre pipeline CI/CD. Vous pouvez la connecter à GitHub Actions, GitLab CI, Jenkins, CircleCI, ou tout autre outil que vous utilisez, afin que l'analyse des dépendances s'exécute automatiquement à chaque build ou pull request. Cela signifie que les nouvelles dépendances vulnérables sont détectées et signalées avant d'atteindre la production. En bref, les contrôles de sécurité open-source automatisés deviennent une partie intégrante de votre flux de travail de développement.

Aikido ne se contente pas de vous alerter sur les dépendances vulnérables, il aide à les corriger. Pour de nombreux problèmes, il propose des solutions AutoFix en un clic : il suggère la version sûre vers laquelle mettre à niveau et peut ouvrir automatiquement une pull request pour mettre à jour la dépendance pour vous. Dans d'autres cas, il fournit des directives de remédiation claires afin que vous sachiez exactement comment résoudre le problème. En résumé : il ne se contente pas de signaler les problèmes de sécurité open source, il simplifie également la correction (souvent en faisant le gros du travail pour vous).

Oui - le SCA d'Aikido peut générer une Software Bill of Materials (SBOM) pour votre application en un seul clic. Il compile une liste complète de tous les composants open source de votre projet et vous permet de l'exporter dans des formats standards comme CycloneDX ou SPDX (ou même un simple CSV). Cette SBOM vous offre, à vous et à votre équipe de conformité, un inventaire complet de ce qui compose votre logiciel. C'est excellent pour la visibilité, les audits de conformité et pour s'assurer qu'il n'y a pas d'éléments « inconnus » dans votre stack.

La SCA d'Aikido prend en charge la plupart des principaux langages de programmation et leurs gestionnaires de packages – il y a de fortes chances que si c'est populaire, c'est pris en charge. Par exemple, elle couvre JavaScript/TypeScript (npm, Yarn, pnpm), Python (pip, Poetry), Java/Scala/Kotlin (Maven, Gradle, sbt), .NET (NuGet), Ruby (Bundler), PHP (Composer), Go (Go modules), Rust (Cargo), Swift (CocoaPods et SwiftPM), Dart (pub), et bien plus encore. Elle gère même les projets C/C++ (recherche de dépendances connues sans nécessiter de lockfiles). En bref, le scanner d'Aikido offre une large couverture linguistique, il peut donc probablement analyser n'importe quelle pile technologique que vous lui soumettez.

Essentiellement, toute vulnérabilité open-source connue dans vos dépendances sera détectée. Par exemple, si votre projet inclut une bibliothèque affectée par Log4Shell (la tristement célèbre vulnérabilité Log4j), la SCA d'Aikido la signalera. Il en va de même pour quelque chose comme le bug Heartbleed d'OpenSSL – si cette version vulnérable est présente, vous le saurez. Elle détecte également les CVEs moins connues et même les packages malveillants (comme les packages npm/PyPI compromis) ; s'il y a une faille ou une porte dérobée connue dans une dépendance, Aikido la détectera.

La SCA d'Aikido offre une couverture similaire à l'analyse open-source de Snyk, mais avec beaucoup moins de superflu. Snyk est puissant mais vous bombarde souvent d'une tonne d'alertes (y compris des problèmes de faible priorité), tandis qu'Aikido auto-priorise et vous montre uniquement les risques réels – moins de bruit, plus de signal. Contrairement à Dependabot, qui automatise simplement les PRs de mise à jour de version pour les vulnérabilités connues, Aikido vous donne un contexte complet sur les vulnérabilités, recherche les packages malveillants, vérifie les licences et fournit des correctifs en un clic. En bref, vous obtenez la rigueur de Snyk sans la fatigue des alertes, et bien plus de capacités que les outils de base comme Dependabot.

Considérez Dependabot comme un bon début, mais pas comme la solution complète. Dependabot mettra à jour les dépendances présentant des problèmes connus, mais il ne détectera pas tout – par exemple, il pourrait manquer un package malveillant ou une vulnérabilité pour laquelle aucune mise à jour n'est encore disponible. La SCA d'Aikido vous offre une analyse de sécurité open-source bien plus approfondie : elle trouve les problèmes qui échappent à Dependabot, fournit des détails sur chaque vulnérabilité et les corrige même automatiquement. En bref, si vous souhaitez une analyse des dépendances approfondie et pas seulement une automatisation basique des mises à jour, vous voudrez toujours qu'Aikido assure vos arrières.

Sécuriser votre code, votre cloud et votre runtime dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.