Introduction

Pour les responsables techniques de la sécurité logicielle, le choix des bons outils est crucial. Snyk et Black Duck sont deux plateformes de sécurité des applications de premier plan, chacune avec une approche différente. Cette comparaison Snyk vs Black Duck examine leurs forces, leurs faiblesses et leur impact sur les workflows de développement pour vous aider à faire un choix éclairé.

TL;DR

Snyk se concentre sur l'analyse conviviale pour les développeurs des dépendances open source et des conteneurs, tandis que Black Duck se focalise sur la qualité et la conformité du code open source. Chacun présente des avantages mais aussi des points faibles (des faux positifs à la configuration complexe). Aikido Security apparaît comme une alternative supérieure, combinant les forces des deux avec un minimum de bruit et une intégration transparente.

Présentation de Snyk

Snyk est une plateforme de sécurité basée sur le cloud, axée sur les développeurs, qui aide à trouver et à corriger les vulnérabilités dans le code et les dépendances. Elle a initialement gagné en popularité pour son analyse des dépendances open source et la sécurité des images conteneurs, et s'est étendue pour couvrir les Tests de sécurité des applications statiques (SAST) et les vérifications d'infrastructure-as-code. Snyk s'intègre directement dans les workflows de développement (CLI, plugins IDE, VCS, CI/CD), fournissant des résultats en temps réel et même des pull requests de correction automatisées. Son accent sur la facilité d'utilisation et les conseils de remédiation exploitables en fait un outil de choix pour les équipes cherchant à intégrer la sécurité dès le début sans ralentir les développeurs.

Présentation de Black Duck

Black Duck (désormais partie de Synopsys) est un outil d'analyse de la composition logicielle axé sur la gestion des risques open source et la gouvernance du code. Il identifie les composants open source dans les applications, signale les vulnérabilités connues et met en évidence les problèmes de conformité des licences. La plateforme génère un Software Bill of Materials (SBOM) complet et applique les politiques de licence open source pour assurer la conformité. Généralement déployé comme une solution d'entreprise sur site, Black Duck est utilisé par les équipes de sécurité et de conformité pour surveiller l'utilisation de code tiers. Il s'intègre aux pipelines de développement, mais son approche est lourde et nécessite souvent des outils supplémentaires pour une couverture complète de la sécurité des applications.

Capacités de sécurité essentielles

Snyk et Black Duck diffèrent par les domaines de sécurité fondamentaux qu'ils couvrent et la manière dont ils détectent les problèmes. Snyk offre une suite complète d'analyse de la sécurité des applications sur une seule plateforme. Il effectue une analyse de la composition logicielle (SCA) pour trouver les vulnérabilités dans les dépendances open source, analyse les images conteneurs à la recherche de paquets vulnérables connus, vérifie les configurations d'infrastructure-as-code pour les problèmes de sécurité, et inclut même les Tests de sécurité des applications statiques (SAST) pour le code propriétaire (via Snyk Code). En couvrant le code, les dépendances, les couches de conteneurs et les configurations, Snyk vise à détecter les vulnérabilités sur l'ensemble de la pile pendant le développement.

Black Duck, d'autre part, se concentre principalement sur l'analyse des composants open source. Il parcourt votre base de code pour identifier les bibliothèques ou extraits tiers et les compare à une base de données complète de vulnérabilités et de licences connues. Black Duck excelle à générer un inventaire de tout l'open source dans votre application et à signaler tout problème de sécurité connu ou violation de licence dans ces composants. Cependant, il n'analyse pas nativement votre code personnalisé à la recherche de bugs (pas de SAST intégré) ni vos configurations cloud/IaC pour les erreurs de configuration.

Sa force réside dans la profondeur de la détection des risques open source et de la conformité, mais cela se fait au détriment d'une portée plus étroite : les vulnérabilités dans le code propriétaire ou les configurations d'environnement peuvent passer inaperçues à moins d'ajouter d'autres outils pour combler ces lacunes.

En résumé : Snyk offre une couverture plus complète (code, open source, conteneur, IaC) tandis que Black Duck fournit une analyse approfondie de l'open source mais nécessite des produits supplémentaires pour couvrir des domaines tels que la détection des défauts de code ou la sécurité du cloud. Aucun des deux outils n'effectue de tests de sécurité dynamiques des applications (DAST) par défaut, de sorte que les vulnérabilités en temps d'exécution restent hors de portée pour les deux.

Intégration & Workflow DevOps

Une différence clé entre Snyk et Black Duck réside dans leur intégration aux workflows DevOps modernes. Snyk est fourni en tant que service cloud (avec une option auto-hébergée) qui s'intègre facilement aux pipelines d'intégration continue/livraison continue (CI/CD) et aux outils de développement. Les équipes peuvent connecter Snyk aux dépôts de code source (GitHub, GitLab, Bitbucket, etc.) pour scanner automatiquement les pull requests, ou ajouter des étapes Snyk dans les pipelines de build pour faire échouer les builds en cas de problèmes de gravité élevée. Les plugins IDE de Snyk permettent aux développeurs de trouver les vulnérabilités pendant qu'ils codent et même de suggérer automatiquement des correctifs. La plateforme nécessite une configuration minimale — aucun serveur dédié à gérer — et les mises à jour sont gérées par Snyk dans le cloud. Cela rend le déploiement de Snyk relativement rapide, et les développeurs peuvent commencer à voir les résultats (et à corriger les problèmes) en quelques minutes après l'intégration.

Black Duck fonctionne historiquement comme un serveur local au sein de l'organisation (bien que Synopsys propose désormais également une option SaaS Polaris). L'intégration de Black Duck dans DevOps demande plus d'efforts : vous devez installer et maintenir le moteur de scan Black Duck, sa base de données, et éventuellement des composants supplémentaires pour le reporting. L'intégration CI/CD est réalisée via des plugins ou des scripts qui déclenchent des scans Black Duck pendant les builds ou les déploiements. Il prend en charge les systèmes de build courants et peut créer des tickets ou des rapports (par exemple dans Jira) pour les problèmes détectés. Cependant, la boucle de feedback est plus lente.

Les scans peuvent être chronophages, de sorte que les équipes peuvent les exécuter chaque nuit ou à une étape dédiée du pipeline plutôt qu'à chaque modification de code. Black Duck propose également des intégrations IDE, mais elles ne sont pas aussi fluides ou largement adoptées que les plugins de Snyk.

Limitations du workflow : L'approche basée sur le cloud de Snyk signifie qu'il est très facile à déployer, mais les organisations avec des restrictions strictes en matière de données peuvent hésiter à envoyer des données de code ou de dépendances à une plateforme SaaS. Le modèle on-premise de Black Duck convient à ceux qui ont besoin de tout gérer en interne, mais il introduit une surcharge de maintenance et une complexité significatives. Black Duck est souvent utilisé par une équipe de sécurité centrale comme point de contrôle (les développeurs traitant les résultats après coup), tandis que Snyk permet aux développeurs de détecter et de corriger les problèmes en continu dans le cadre de leur workflow habituel.

Précision et Performance

En ce qui concerne la qualité et la vitesse des scans, Snyk surpasse généralement Black Duck pour une utilisation quotidienne. Les scans de Snyk sont optimisés pour un feedback rapide – les développeurs peuvent exécuter des scans sur chaque commit ou pull request sans ralentissements significatifs. Son architecture cloud décharge le traitement lourd, et le scan incrémental signifie que vous ne rescanez pas l'intégralité de la base de code à chaque fois. L'analyse statique du code de Snyk est également relativement rapide grâce à son moteur moderne. En termes de précision, Snyk a tendance à produire moins d'alertes non pertinentes.

Il intègre une logique de priorisation (par exemple, en mettant en évidence les vulnérabilités réellement exploitables dans votre application) pour aider à réduire le bruit. Des faux positifs peuvent toujours se produire (surtout dans les résultats SAST), mais le niveau de bruit de Snyk est plus faible et plus gérable pour les développeurs.

Les scans de Black Duck sont plus lourds. Un scan initial peut être assez lent (souvent plusieurs heures pour une grande base de code) car il parcourt chaque fichier pour identifier les composants open source. Les scans ultérieurs peuvent tirer parti de la mise en cache, mais la performance reste une préoccupation – de nombreuses équipes évitent d'exécuter Black Duck sur chaque commit en raison du temps que cela prend. En termes de précision, Black Duck ratisse large, ce qui trouve de nombreux problèmes potentiels mais entraîne également davantage de faux positifs ou du moins des alertes « informatives » que les développeurs doivent trier. Il pourrait signaler des vulnérabilités dans des bibliothèques que votre application n'appelle jamais réellement, ou lister des dizaines d'avis de licence à faible risque à côté des problèmes critiques.

Sans une priorisation intégrée robuste, la sortie nécessite un triage significatif. Les équipes doivent souvent définir des filtres personnalisés ou passer du temps à mettre sur liste blanche les résultats bénins pour réduire le bruit. En bref, l'exhaustivité de Black Duck s'accompagne d'un coût en termes de vitesse de scan et de volume de résultats, tandis que Snyk vise un rapport signal/bruit plus ciblé et plus convivial pour les développeurs.

Couverture et Portée

Les deux outils prennent en charge un large éventail de langages et de plateformes, mais leurs priorités diffèrent. Support des langages et écosystèmes : Black Duck est agnostique au langage pour l'identification des composants open source – des applications web au firmware IoT, il peut scanner pratiquement n'importe quelle base de code (C/C++, Java, .NET, JavaScript, Python, et plus) pour les composants connus. Snyk prend également en charge tous les principaux langages de programmation et gestionnaires de paquets (JavaScript/Node.js, Java/Maven, Python/Pip, Ruby, Go, .NET, PHP, etc.), mais il excelle particulièrement dans les écosystèmes web modernes et cloud-native. Essentiellement, si votre projet utilise des langages courants et des fichiers de dépendances, Snyk peut le scanner ; Black Duck peut gérer ceux-ci ainsi que des projets plus obscurs ou à code mixte en utilisant la détection basée sur les signatures.

Types de problèmes couverts : La portée de Snyk s'est étendue au-delà des simples vulnérabilités de dépendances open source. Elle couvre désormais les vulnérabilités d'images de conteneurs (scannant les paquets OS et les bibliothèques dans les builds de conteneurs), les problèmes de sécurité de l'infrastructure as code (pour les configurations Kubernetes, Terraform, etc.), et même les secrets codés en dur dans le code. La portée de Black Duck est plus ciblée : sa force principale est le SCA pour la sécurité open source et la conformité aux licences. Par défaut, Black Duck ne vérifie pas vos scripts Terraform pour les mauvaises configurations ou votre code pour les clés secrètes – il laisse ces domaines à d'autres outils spécialisés.

Cependant, dans sa spécialité des composants open source et tiers, Black Duck fournit des détails plus riches comme les obligations de licence, l'âge/la stabilité des composants et des exportations SBOM complètes, tandis que Snyk n'offre ceux-ci qu'à un niveau basique.

Pour résumer la couverture fonctionnelle, voici une comparaison côte à côte des capacités de Snyk et Black Duck :

CapacitéSnykBlack Duck : Modèle de livraisonCloud (avec option hybride)Principalement sur site (SaaS disponible)Scan de vulnérabilités open source (SCA)✔ Oui✔ OuiAnalyse statique du code (SAST)✔ Oui (via Snyk Code)✘ Non (outil séparé requis)Analyse d’images de conteneurs✔ Oui✔ Oui (pour les paquets OSS dans les images)Scan d'Infrastructure as Code✔ Oui✘ NonDétection de secrets✔ Oui✘ NonConformité aux licences✔ Oui (informations de base)✔ Oui (fonctionnalités étendues)Support SBOM✔ Exportation basique✔ Génération SBOM complètePlugins IDE✔ Étendus (nombreux IDE)✔ Disponibles (usage limité)Intégration CI/CD✔ Large support✔ Large supportDéploiement sur siteLimité (uniquement via un broker hybride)✔ Oui (entièrement auto-hébergé)

*Remarque : « Limité » indique que Snyk est principalement basé sur le cloud, avec seulement des options hybrides ou auto-gérées pour une utilisation sur site.*

Expérience Développeur

L'adoption par l'équipe de développement est un facteur clé du succès d'un outil de sécurité. Snyk est conçu pour les développeurs, offrant une interface intuitive et une intégration étroite avec les IDE/VC. Les développeurs obtiennent un feedback immédiat sur les problèmes dans leur propre environnement (pop-ups IDE ou vérifications de pull requests GitHub), ce qui encourage à résoudre les problèmes tôt. L'interface utilisateur de Snyk est épurée et consolide tous les types de problèmes en un seul endroit. Elle fournit des descriptions claires des vulnérabilités, des liens vers des avis ou des recommandations de mise à niveau, et même des pull requests de correctifs en un clic dans certains cas. La courbe d'apprentissage est faible – un ingénieur peut commencer à utiliser l'interface CLI ou le plugin IDE de Snyk avec une formation minimale.

Les niveaux de bruit sont également gérables ; Snyk met en évidence les problèmes les plus critiques en premier afin que les développeurs ne soient pas submergés d'alertes. Dans l'ensemble, il se présente comme un outil conçu pour s'intégrer au workflow quotidien des développeurs, et non comme une barrière à contourner.

Black Duck offre une expérience très puissante mais moins conviviale pour les développeurs. Son interface expose de nombreuses données (noms de composants, versions, textes de licence, etc.), ce qui peut être submergeant pour un ingénieur qui souhaite simplement corriger une vulnérabilité. De nombreux développeurs rencontrent Black Duck uniquement via de longs rapports PDF ou des tickets auto-générés plutôt que via une interface utilisateur interactive. La configuration de Black Duck n'est pas aussi simple que l'exécution d'un scan rapide ; elle implique souvent l'intégration de projets sur un serveur, la configuration de politiques, puis l'interprétation des résultats du scan. L'interface utilisateur, bien que performante, est davantage orientée vers les analystes de sécurité qui ont besoin d'auditer l'utilisation de l'open source et d'approfondir les détails.

En conséquence, le développeur moyen pourrait trouver la navigation fastidieuse, ou il s'appuie sur l'équipe de sécurité pour filtrer et relayer les problèmes. Le volume élevé de résultats (y compris les avertissements de licence mineurs ou les entrées de vulnérabilités en double entre les composants) peut entraîner une fatigue d'alerte. En bref, Black Duck tend à être un outil lourd qui peut nécessiter une formation ou un spécialiste dédié pour être utilisé efficacement, tandis que Snyk est plug-and-play pour la plupart des développeurs.

Tarification et Maintenance

Le coût est une considération importante pour tout outil d'entreprise. Snyk propose une tarification par abonnement avec des plans échelonnés (y compris un niveau gratuit pour les petits projets). La tarification entreprise est généralement basée sur le nombre de développeurs, de projets et de modules de produits (Snyk Code, Snyk Open Source, etc.) utilisés. Cela peut être rentable au début, mais à mesure que l'utilisation augmente, il peut y avoir des surprises – par exemple, atteindre une limite sur les projets ou la fréquence des scans pourrait nécessiter de passer à un niveau supérieur ou d'acheter des modules complémentaires. Certaines organisations ont signalé qu'une utilisation intensive entraîne des frais supplémentaires. En général, la tarification de Snyk est transparente mais pas bon marché pour les déploiements à grande échelle.

Du côté positif, le fait que Snyk soit SaaS signifie une surcharge d'infrastructure quasi nulle : aucun serveur à maintenir ni base de données à mettre à jour (Snyk gère toutes les mises à jour de sa base de données de vulnérabilités). L'effort de maintenance de votre équipe se résume essentiellement à la gestion des intégrations et à l'examen des résultats, plutôt qu'à la surveillance de l'outil lui-même.

Black Duck est généralement vendu comme une solution d'entreprise haut de gamme et s'accompagne d'un prix élevé correspondant. La licence est souvent annuelle et peut être basée sur le nombre d'applications, de bases de code, ou même le nombre total de lignes de code auditées. Il n'y a pas de niveau gratuit ; l'utilisation de Black Duck est un engagement significatif. Au-delà du coût de la licence, les entreprises doivent prendre en compte l'infrastructure (par exemple, le provisionnement et l'exécution du serveur Black Duck, de la base de données et de tout composant additionnel) et le temps du personnel. Il n'est pas rare d'allouer un administrateur ou un ingénieur dédié pour gérer Black Duck, gérer les mises à jour de sa base de données de vulnérabilités et optimiser le système (pour la performance et pour filtrer les résultats non pertinents).

Ces coûts de main-d'œuvre cachés signifient que le coût total de possession de Black Duck peut être assez élevé. De plus, si vous avez besoin de produits Synopsys supplémentaires (comme un analyseur statique de code séparé ou un module de gestion des risques) pour compléter Black Duck, ceux-ci s'accompagnent de leurs propres coûts et de leur maintenance.

À grande échelle, Snyk a tendance à avoir une surcharge de maintenance plus faible mais peut devenir coûteux à mesure que vous ajoutez des développeurs ou des projets, tandis que Black Duck a un coût initial élevé et une surcharge opérationnelle continue. Notamment, des solutions plus récentes comme Aikido Security visent à résoudre ces problèmes en offrant une tarification forfaitaire et prévisible et une plateforme entièrement gérée (aucune infrastructure à maintenir), garantissant que les coûts de sécurité n'augmentent pas de manière exponentielle à mesure que votre équipe de développement s'agrandit.

Snyk vs Black Duck : Avantages et inconvénients

Vous trouverez ci-dessous un bref résumé des avantages et des inconvénients de chaque outil :

Avantages de Snyk :

- Orienté développeurs – S'intègre parfaitement aux outils et workflows de développement (CLI, IDE, SCM)

- Couverture complète – SCA, SAST, conteneurs, IaC, etc., sur une plateforme unifiée

- Scans rapides et exploitables – Résultats rapides avec un ralentissement minimal ; fournit des correctifs guidés (même des PRs automatiques)

- Faible maintenance – Hébergé dans le cloud avec des mises à jour automatiques et très peu d'effort de configuration

Inconvénients de Snyk :

- Coûteux à grande échelle – Les coûts d'abonnement peuvent augmenter rapidement pour les grandes équipes ou une utilisation intensive

- Présence de faux positifs – Un certain bruit dans les résultats (en particulier en SAST) nécessite toujours un ajustement et une révision

- Fonctionnalités de conformité limitées – Moins robuste en matière d'audit de licences et de rapports de conformité que Black Duck

- Dépendance au cloud – Repose sur une infrastructure SaaS ; l'utilisation entièrement sur site est limitée pour les environnements sensibles

Avantages de Black Duck :

- Analyse approfondie de l'open source – Identification exhaustive de tous les composants et vulnérabilités OSS (base de connaissances riche)

- Conformité et SBOM robustes – Excellente gestion des risques liés aux licences et génération automatisée de SBOM pour les réglementations

- Large prise en charge des langages – Compatible avec pratiquement toutes les bases de code ou langages (peut même scanner les binaires pour les composants connus)

- Option sur site – Peut être auto-hébergé sur votre infrastructure pour un contrôle total des données et une intégration personnalisée

Inconvénients de Black Duck :

- Configuration complexe – Le déploiement et l'intégration prennent du temps, nécessitant une infrastructure dédiée et des efforts d'administration

- Retour lent – Les scans sont relativement lents, ce qui signifie que les problèmes de sécurité peuvent être signalés tardivement dans le cycle de développement

- Niveau de bruit élevé – Un grand volume de résultats (y compris les faux positifs et les problèmes de faible priorité) peut submerger les développeurs

- Peu convivial pour les développeurs – Interface utilisateur et flux de travail moins intuitifs pour les ingénieurs ; souvent utilisé principalement par les équipes de sécurité/conformité

- Coûteux – Des coûts de licence élevés et des frais de maintenance importants augmentent le coût total de possession (TCO) global

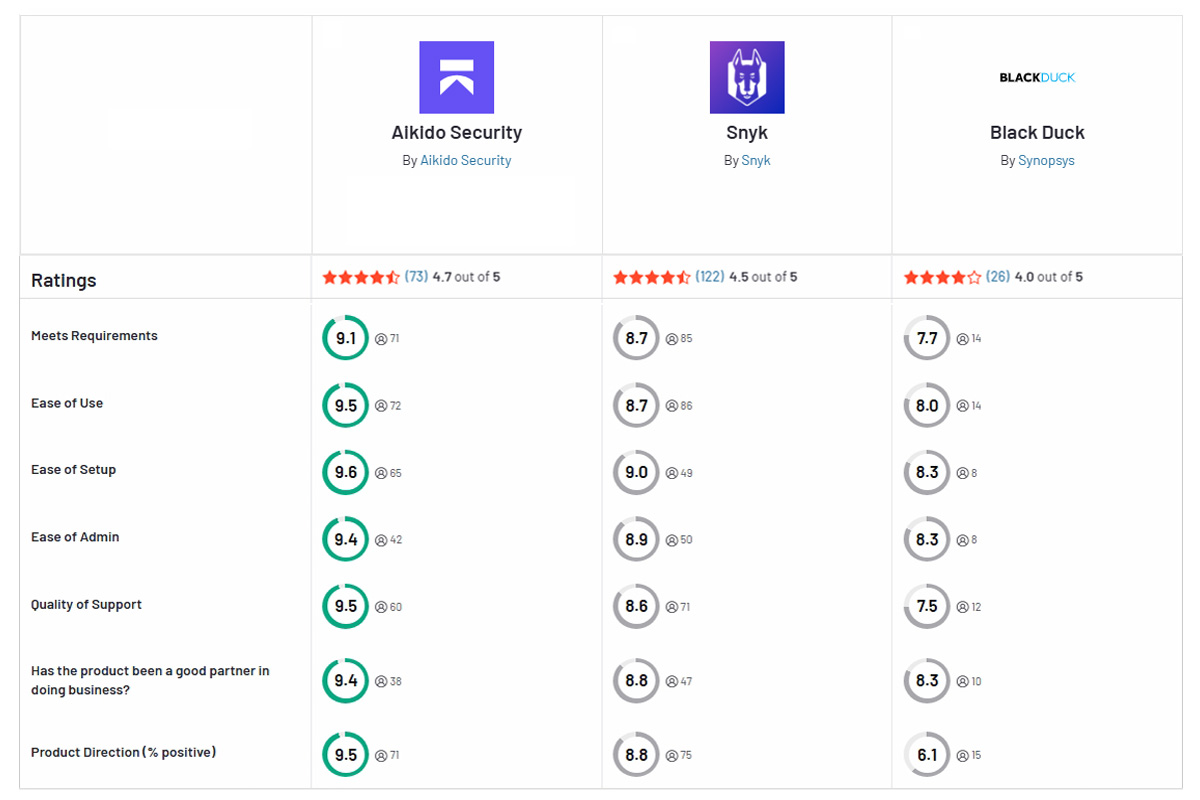

Aikido Security : La meilleure alternative

Aikido Security est une plateforme AppSec unifiée qui combine l'approche privilégiant les développeurs de Snyk avec la couverture open source complète de Black Duck, sans leurs inconvénients. Il scanne simultanément le code propriétaire et les composants open source (même les images de conteneurs), offrant une large couverture avec un bruit minimal grâce à un filtrage intelligent des faux positifs.

Aikido s'intègre sans effort aux outils CI/CD et de développement, garantissant une sécurité continue et sans friction. Avec une tarification forfaitaire et aucune infrastructure à maintenir, il offre une sécurité de niveau entreprise sans coûts imprévus ni complexité. Pour les leaders techniques, Aikido représente le meilleur de Snyk et Black Duck dans une solution unique, fiable et efficace.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.