L'IA a changé notre façon d'écrire du code. Les développeurs livrent désormais plus rapidement, expérimentent davantage et s'appuient sur l'IA pour gérer des parties de leur flux de travail qui prenaient auparavant des heures.

Cependant, l'augmentation de la vitesse s'accompagne d'une augmentation du risque.

Plus de code signifie plus de chances que des vulnérabilités passent inaperçues. Et si les tests ont toujours lieu à la fin du processus, il est déjà trop tard. C'est là qu'interviennent les outils SAST alimentés par l'IA.

Ils aident les équipes à détecter et à corriger les problèmes tôt, tout en conservant la rapidité que l'IA apporte au développement.

Dans cet article, nous détaillons les 10 leaders des outils SAST basés sur l'IA. Nous explorons les fonctionnalités principales de chaque outil et les manières uniques dont ils implémentent l'IA pour améliorer la détection, la priorisation et la correction des vulnérabilités.

Meilleurs outils SAST basés sur l'IA en un coup d'œil

- Meilleur dans l'ensemble / faible bruit & Auto-Fix :

- Idéal pour une confidentialité stricte des données (pas d'appels IA externes) :

- Idéal pour les workflows natifs GitHub :

- Idéal pour les suggestions rapides dans l'IDE (correctifs rapides) :

- Idéal pour les règles et la détection personnalisables :

- Idéal pour le déploiement sur site / apportez votre propre LLM :

- Idéal pour la gouvernance d'entreprise et les stacks hérités :

- Meilleure approche de scan "AI-first" :

- Meilleure auto-remédiation validée dans le tableau de bord :

Qu'est-ce que le SAST ?

Les Tests de sécurité des applications statiques (SAST) sont une méthodologie permettant d'analyser le code source, le bytecode ou le binaire d'une application afin d'identifier les vulnérabilités et les failles de sécurité tôt dans le cycle de vie du développement logiciel (SDLC). Le SAST détecte les vulnérabilités directement dans le code source, ce qui en fait souvent la première ligne de défense contre le code non sécurisé.

SAST vs. DAST

Alors que le SAST analyse le code de l'intérieur vers l'extérieur, le DAST (Tests de sécurité des applications dynamiques) teste de l'extérieur vers l'intérieur.

Voyez les choses ainsi :

- Les outils SAST examinent votre code source avant qu'une application ne s'exécute, détectant des problèmes tels que des fonctions non sécurisées, des identifiants codés en dur ou des failles logiques pendant le développement.

- Les outils DAST, en revanche, effectuent des tests de sécurité pendant que l'application est en production, la sondant comme le ferait un attaquant pour trouver des faiblesses exploitables dans le monde réel, telles que les injections SQL, les XSS ou les contournements d'authentification.

Les deux sont essentiels, mais ils servent des objectifs différents dans le SDLC. Pour en savoir plus, lisez SAST vs DAST : ce que vous devez savoir.

Les avantages des outils de Tests de sécurité des applications statiques

Les outils SAST sont l'un des moyens les plus efficaces de trouver et de corriger les vulnérabilités avant même que votre code ne s'exécute. Voici ses principaux avantages :

- Détection précoce dans le SDLC : Le SAST s'exécute pendant le codage ou la phase de build, permettant aux développeurs de corriger les vulnérabilités avant qu'elles n'atteignent la production. Cette approche "shift-left" réduit la difficulté globale, le coût et le temps de remédiation.

- Couverture complète du code : Parce que le SAST examine l'intégralité de la codebase, y compris les dépendances et les fichiers de configuration, il peut identifier des failles que les tests dynamiques pourraient manquer.

- Feedback orienté développeur : Les meilleurs outils SAST modernes s'intègrent aux IDE, aux dépôts Git et aux systèmes CI/CD pour fournir un feedback en ligne, des suggestions de code et des recommandations d'auto-correction sans ralentir le développement.

- Facilite la conformité et la préparation aux audits : Le SAST aide les organisations à respecter les exigences de cadres tels que SOC 2, ISO 27001, GDPR, et OWASP ASVS en prouvant que des pratiques de codage sécurisé sont en place.

- Amélioration continue grâce à l'automatisation : Les outils SAST basés sur l'IA peuvent apprendre automatiquement des vulnérabilités passées, réduisant les faux positifs et aidant les équipes à renforcer continuellement leur code au fil du temps.

En bref, le SAST permet aux développeurs de concevoir des logiciels sécurisés dès la conception, et non comme une réflexion après coup.

Quelles vulnérabilités le SAST détecte-t-il dans votre code ?

Il existe de nombreuses vulnérabilités différentes que le SAST peut détecter, et cela dépend des pratiques de codage utilisées, de la pile technologique et des frameworks. Vous trouverez ci-dessous quelques-unes des vulnérabilités les plus courantes qu'un outil SAST découvre généralement.

Injection SQL

Détecte la sanitisation incorrecte des entrées utilisateur qui pourrait entraîner un compromis de la base de données.

Exemple de code Python vulnérable à l'injection SQL :

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()

Le code ci-dessus est vulnérable car la variable de requête utilise l'interpolation de chaînes (f-string) et insère directement l'entrée utilisateur via '{username}', ce qui permet à tout acteur malveillant d'injecter du code SQL à partir de son entrée dans la base de données.

cross-site scripting (XSS)

Identifie les cas où les entrées utilisateur sont incorrectement validées ou encodées, permettant l'injection de scripts malveillants.

Exemple de code JavaScript côté client vulnérable au XSS :

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>

Le code ci-dessus est vulnérable car il utilise .innerHTML pour insérer directement l'entrée utilisateur dans le HTML sans assainissement.

Buffer Overflows

Met en évidence les zones où une mauvaise gestion de l'allocation mémoire pourrait entraîner une corruption des données ou des plantages système.

Exemple de code C vulnérable à un dépassement de tampon :

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}

Le code ci-dessus est vulnérable car il utilise la fonction C gets() qui est dangereuse. La fonction gets() ne connaît pas la taille du tampon dans lequel elle lit, ce qui peut entraîner la lecture de plus de données que le tampon ne peut en contenir, provoquant un dépassement de tampon.

Pratiques cryptographiques non sécurisées

Détecte les algorithmes de chiffrement faibles, la gestion de clés inappropriée ou les clés codées en dur.

Exemple de code de cryptographie Python vulnérable utilisant une fonction de hachage MD5 obsolète :

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

Globalement, les outils SAST fournissent des informations précieuses, permettant aux développeurs de corriger les problèmes avant qu'ils ne deviennent critiques.

Comment fonctionne le Tests de sécurité des applications statiques (SAST)

Vous avez appris ce qu'est le SAST et quels types de vulnérabilités il détecte, voyons maintenant comment il fonctionne en coulisses.

Le processus SAST suit généralement ces quatre étapes clés :

Étape 1 : Analyse syntaxique et modélisation du code

L'outil analyse le code source, le bytecode ou les binaires de l'application pour créer une représentation structurée (un arbre syntaxique abstrait ou un graphe de flux de données). Cela l'aide à comprendre comment le code est construit, comment les données y circulent et où les contrôles de sécurité devraient exister.

Étape 2 : Analyse basée sur des règles

Ensuite, l'outil applique un ensemble de règles et de modèles de sécurité pour identifier les constructions de code risquées.

Étape 3 : Corrélation et priorisation des vulnérabilités

Toutes les découvertes ne sont pas critiques. Les outils SAST analysent le contexte :

- où la vulnérabilité existe,

- comment elle pourrait être exploitée, et

- si elle affecte des données sensibles

Pour réduire les faux positifs et mettre en évidence ce qui compte réellement.

Étape 4 : Rapports et retour d'information des développeurs

Enfin, les résultats sont disponibles. Les développeurs peuvent agir immédiatement, en intégrant la sécurité dans le flux de travail quotidien plutôt que de la traiter comme une phase distincte.

Aujourd'hui, toutes ces étapes sont portées à un niveau supérieur grâce à l'IA.

Comment l'IA améliore les outils SAST

Actuellement, il est impossible d'échapper au battage médiatique (et aux inepties) autour de l'IA. Il peut être difficile de savoir exactement comment l'IA est mise en œuvre dans les outils de sécurité.

Actuellement, trois tendances se dessinent avec l'IA en ce qui concerne les outils SAST :

- L'IA pour améliorer la détection des vulnérabilités : Les modèles d'IA entraînés sur de vastes ensembles de données de vulnérabilités connues améliorent la précision de l'identification des problèmes de sécurité tout en réduisant les faux positifs.

- L'IA pour créer une priorisation automatisée : L'IA aide à classer les vulnérabilités en fonction de leur gravité, de leur exploitabilité et de leur impact commercial potentiel, permettant aux développeurs de se concentrer d'abord sur les problèmes critiques.

- L'IA pour la remédiation automatique : L'IA fournit des corrections ou des suggestions de code contextuelles, accélérant le processus de remédiation et aidant les développeurs à acquérir des pratiques de codage sécurisées.

Ensuite, nous allons comparer certains des leaders du SAST alimenté par l'IA et expliquer les différentes manières dont ces outils mettent en œuvre l'IA pour améliorer la sécurité.

Les 10 meilleurs outils SAST alimentés par l'IA

Voici 10 leaders de l'industrie qui utilisent l'IA de différentes manières pour améliorer les capacités du SAST traditionnel (par ordre alphabétique)

TL;DR :

Aikido se positionne comme la solution SAST n°1 qui va au-delà de l'analyse de code. Pour les petites et moyennes entreprises, vous pouvez obtenir tout ce dont vous avez besoin pour sécuriser votre patrimoine informatique dans une seule suite. Pour les grandes entreprises, Aikido propose le SAST aux côtés de produits de sécurité de premier ordre, afin que vous puissiez choisir le module dont vous avez besoin et débloquer la plateforme lorsque vous êtes prêt.

Il utilise l'IA pour corriger automatiquement les vulnérabilités et filtre le bruit (peu de faux positifs), afin que les équipes de développement ne voient que les problèmes réels. Aikido est le choix pragmatique pour les CISO, les CTO et les développeurs qui veulent une sécurité du code rapide et intelligente.

1. Aikido Security SAST | correction automatique par IA

Capacité IA principale | Remédiation automatique (Tableau de bord + IDE)

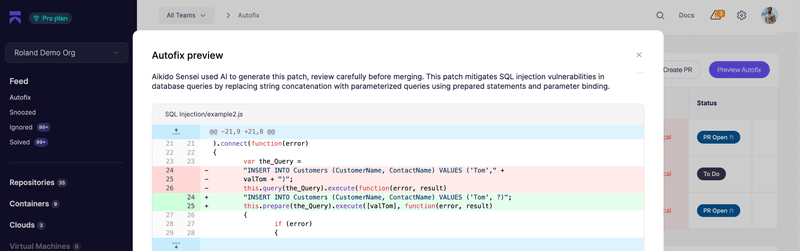

Aikido Security utilise l'IA pour créer des correctifs de code pour les vulnérabilités découvertes par son scanner SAST et peut même générer des pull requests automatisées pour accélérer le processus de remédiation.

Contrairement à d'autres outils, Aikido n'envoie pas votre code à un modèle d'IA tiers, ne le stocke ni ne l'utilise pour entraîner l'IA, s'exécute entièrement sur des serveurs locaux et dispose d'une méthode unique pour garantir que votre code ne fuit pas via les modèles d'IA.

Aikido applique d'abord ses propres règles de sécurité pour filtrer les faux positifs, puis utilise un LLM spécifiquement réglé uniquement pour vérifier et affiner les suggestions. Toutes les analyses se déroulent dans un environnement sandbox sécurisé, ainsi, une fois que la remédiation suggérée a passé la validation, une pull request peut être automatiquement créée avant que l'environnement Sandbox ne soit détruit.

La correction automatique par IA d'Aikido fournit également des scores de confiance, qui sont calculés sans apprendre de votre code afin que les développeurs puissent prendre des décisions éclairées.

Fonctionnalités clés :

- Faible taux de faux positifs / réduction du bruit : Aikido met l'accent sur les résultats à haute confiance en filtrant les alertes non liées à la sécurité et les avertissements de type « à l'aide, au loup », et utilise un moteur de triage basé sur l'IA pour réduire les faux positifs (jusqu'à ~95 % de réduction).

- Intégration IDE & PR / CI/CD : Les vérifications SAST d'Aikido s'intègrent directement dans les workflows des développeurs, avec un feedback en ligne dans les IDE et les commentaires de PR, et un gating dans les pipelines CI/CD.

- Correction automatique assistée par l'IA / suggestions de remédiation : Pour de nombreuses vulnérabilités, la correction automatique par IA d'Aikido peut générer des correctifs ou des patchs automatiquement (ou les suggérer) pour accélérer la remédiation.

- Notation de gravité contextuelle et règles personnalisées : Les problèmes sont hiérarchisés en fonction du contexte (par exemple, si un dépôt est public ou gère des données sensibles), et les utilisateurs peuvent définir des règles personnalisées adaptées à leur base de code.

- Suivi des contaminations multi-fichiers et prise en charge étendue des langages : Il effectue une analyse inter-fichiers (suivi des entrées contaminées à travers les modules), prend en charge de nombreux langages majeurs nativement et ne nécessite pas de compilation.

- Et plus encore.

Idéal pour : les RSSI conscients des besoins des développeurs, qu'ils soient issus de grandes entreprises, de startups ou de scale-ups.

Avantages :

- Conçu pour les développeurs, avec un accent sur la réduction de la charge cognitive liée à la sécurité tout au long du SDLC

- Utilise l'IA pour la correction du code.

- Génère des pull requests automatisées.

- Assure la confidentialité du code en ne l'envoyant pas à des modèles d'IA tiers.

- Plateforme unifiée couvrant plusieurs couches de sécurité (SAST, SCA, IaC, secrets, runtime, cloud) afin que vous n'ayez pas à assembler de nombreux outils distincts.

- Configuration et intégration faciles dans les workflows de développement existants

- Tarification transparente et bon rapport qualité-prix, sans coûts cachés.

Inconvénients :

Rien à signaler.

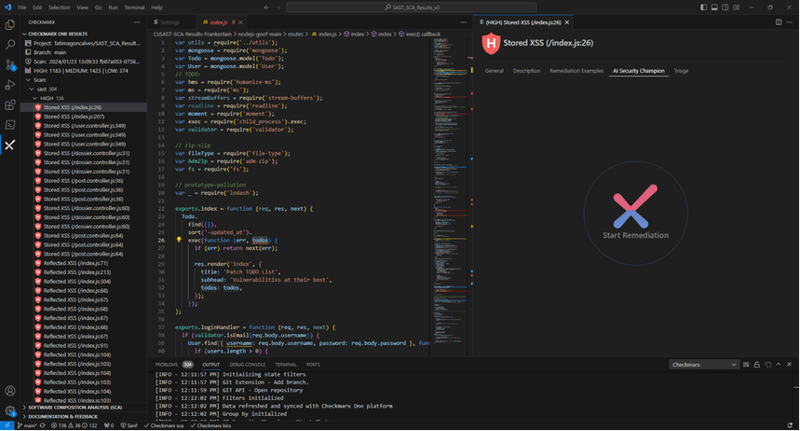

2. Checkmarx

Capacité IA Principale | Auto-Remédiation (IDE uniquement)

Les outils Checkmarx SAST peuvent fournir des suggestions de codage générées par l'IA aux développeurs au sein de leur IDE. L'outil se connecte à ChatGPT, transmet le code du développeur au modèle OpenAI et récupère les suggestions. Cette méthode facilite le processus d'interrogation de ChatGPT mais n'ajoute aucun processus propriétaire, ce qui lui confère des capacités limitées pour le moment.

AVERTISSEMENT : Ce cas d'utilisation envoie votre code propriétaire à OpenAI et pourrait ne pas être conforme aux normes de conformité.

Fonctionnalités clés :

- Support multilingue : Capable d'analyser un large éventail de langages de programmation, y compris Java, JavaScript et Python, avec une couverture analytique approfondie.

- Hautement évolutif : Conçu pour gérer efficacement des projets vastes et complexes sans compromettre la vitesse ou la précision.

- Intégration CI/CD transparente : S'intègre en douceur dans les pipelines CI/CD, permettant aux équipes de détecter les vulnérabilités tôt dans le cycle de développement.

Idéal pour : Les organisations prêtes à accepter (ou à gérer) le risque d'envoyer des extraits de code propriétaire à des services d'IA externes (comme ChatGPT) pour des suggestions de remédiation.

Avantages :

- Fournit des suggestions de code générées par l'IA au sein des IDE en se connectant à ChatGPT.

- Un bon écosystème d'intégrations (IDE, CI/CD, SCM) facilitant l'adoption par les développeurs.

- L'analyse IDE en temps réel et l'ASCA (AI Secure Coding Assistant) fournissent un retour immédiat (bien que limité) pour détecter les problèmes tôt.

Inconvénients :

- Envoie du code propriétaire à OpenAI, ce qui pourrait ne pas respecter les normes de conformité.

- La complexité / la courbe d'apprentissage peut être élevée pour les nouveaux utilisateurs ou les petites équipes manquant d'une forte maturité AppSec.

- Le coût / les licences peuvent être un obstacle ; il est souvent positionné sur le segment premium, ce qui peut être difficile à justifier pour les petites organisations.

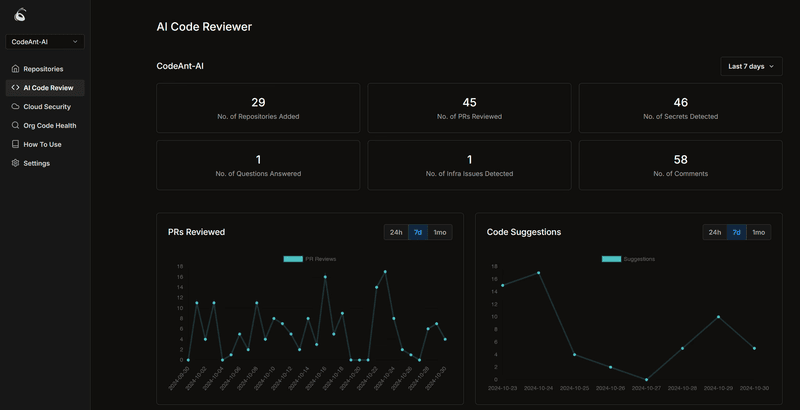

3. CodeAnt AI

Capacité IA Principale | Détection Améliorée (Dashboard)

CodeAnt est un outil de sécurité et de qualité du code qui utilise entièrement l'IA pour la détection des vulnérabilités du code et les correctifs suggérés. CodeAnt ne fournit pas de documentation sur le fonctionnement de ses modèles d'IA, mais utilise généralement l'IA comme moteur de détection principal, ce qui peut ralentir la détection, en particulier dans les grandes entreprises.

Fonctionnalités clés :

- Analyse SAST / de sécurité basée sur l'IA : Déclenchée sur les pull requests pour détecter les vulnérabilités et les bugs.

- Analyse de la qualité et de la santé du code : Couvre les « code smells », la duplication et les vérifications de complexité en parallèle des analyses de sécurité.

- Intégration de plateforme Git : Fonctionne avec GitHub, Bitbucket, GitLab et Azure DevOps.

Idéal pour : Les équipes qui privilégient la rapidité et l'automatisation dans le code review et la sécurité, et souhaitent décharger une grande partie de l'effort de revue manuelle.

Avantages :

- Hautement automatisé et centré sur l'IA, ce qui peut accélérer la détection, les revues de code et le travail de remédiation

- Ensemble d'outils unifié qui inclut la sécurité, la qualité du code, les secrets, le SCA, l'IaC sur une seule plateforme

- Intégration dans les workflows de développement (PRs, CI gating, tableaux de bord) → moins de changement de contexte

Inconvénients :

- Intégrations limitées par rapport à d'autres outils

- Manque de transparence sur le fonctionnement interne des modèles d'IA

- Les performances peuvent se dégrader / accuser un retard sur de très grands dépôts ou des bases de code à l'échelle de l'entreprise

- Difficulté à affiner ou personnaliser les règles au-delà de ce que l'IA fournit (moins de contrôle que le SAST classique à certains égards)

- La nature de « boîte noire » pourrait réduire la confiance des développeurs ou rendre le débogage des faux positifs plus difficile

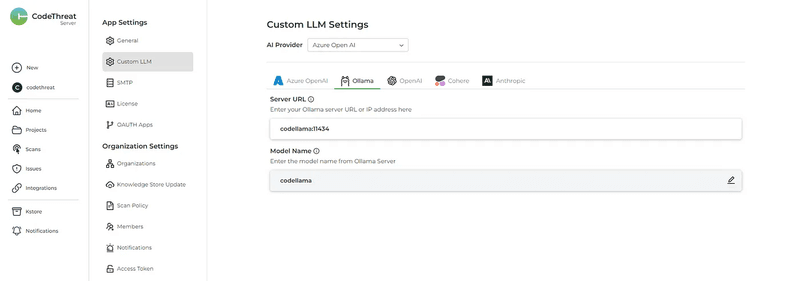

4. CodeThreat

Capacité IA Principale | Priorisation Automatisée (Dashboard)

CodeThreat offre une analyse statique du code on-premise et fournit des stratégies de remédiation assistées par l'IA. Une différence fondamentale est que CodeThreat vous permet d'intégrer votre propre modèle d'IA on-premise dans leur outil. Cela a l'avantage de ne pas envoyer de données à un tiers mais signifie qu'il ne peut actuellement offrir que des modèles d'IA entraînés génériquement et que vous devez exécuter un LLM d'IA on-premise comme ChatGPT.

Fonctionnalités clés :

- Analyse statique du code on-premise : Exécute les analyses localement sans envoyer le code à des systèmes cloud externes.

- Remédiation assistée par l'IA : Fournit des propositions et suggestions de correctifs automatisées basées sur des modèles internes.

- Prise en charge du plugin VS Code : Permet aux développeurs de déclencher des analyses et de visualiser les suggestions de correctifs directement dans leur IDE.

Idéal pour : Les organisations ayant des exigences strictes en matière de souveraineté des données / de conformité qui ne peuvent pas permettre au code de quitter leurs locaux

Avantages :

- Contrôle des données et confidentialité : Puisque vous pouvez exécuter des modèles d'IA en interne, vous évitez d'envoyer du code sensible à des tiers

- Flexibilité / personnalisation : La capacité d'intégrer votre propre modèle vous donne le contrôle sur le comportement d'inférence ou l'ajustement

- Performances locales (potentiellement) : Pour les modèles internes, la latence et le débit peuvent être optimisés sans dépendre des appels API

Inconvénients :

- Si votre modèle on-premise a une capacité inférieure ou manque de formation spécifique au domaine, les faux positifs / faux négatifs peuvent être pires

- Limité aux modèles d'IA entraînés génériquement ;

- Nécessite l'exécution d'un LLM d'IA on-premise comme ChatGPT.

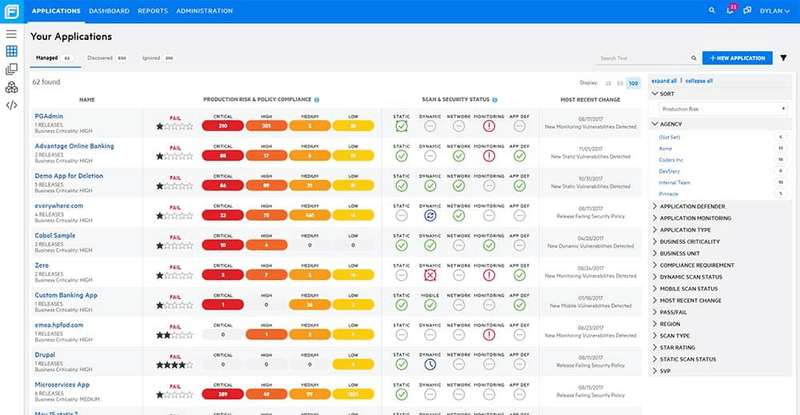

5. OpenText™ Tests de sécurité des applications statiques (SAST)

Capacité IA principale | Priorisation améliorée (Tableau de bord)

OpenText™ Tests de sécurité des applications statiques (Fortify) analyse le code source à la recherche de vulnérabilités et offre aux utilisateurs la possibilité d'ajuster les seuils lorsqu'une alerte est déclenchée. Par exemple, la probabilité d'exploitabilité. L'assistant AI Auto de Fortify examine les seuils précédents attribués aux vulnérabilités et fait des prédictions intelligentes sur ce que devraient être les seuils pour d'autres vulnérabilités.

Remarque : Fortify Static Code Analyzer n'utilise pas l'IA pour découvrir des vulnérabilités ou suggérer des correctifs pour celles-ci, mais l'utilise plutôt pour prédire les paramètres administratifs utilisés dans les panneaux d'administration.

Fonctionnalités clés :

- Prise en charge de plusieurs langages : Prend en charge plus de 33 langages de programmation et frameworks, analysant les chemins de code (ou bytecode) pour détecter les vulnérabilités.

- Intégrations IDE, outils de build et CI/CD: Permet d'exécuter des analyses dès les premières étapes des pull requests et des builds.

- Déploiement flexible: Prend en charge les options sur site, cloud privé, hybride ou hébergées

Idéal pour : Les équipes qui ont déjà des solutions OpenText intégrées dans leurs systèmes.

Avantages :

- Moteur d'analyse statique robuste et mature avec un large support de langages et de frameworks

- Options de personnalisation étendues (politiques, seuils, indicateurs de contamination, règles) pour ajuster le contrôle du bruit et la précision

- Gouvernance centralisée, suivi d'audit, tableaux de bord, intégration avec les outils de ticketing et DevSecOps

- Forte réputation, présence sur le marché des entreprises, historique éprouvé

Inconvénients :

- Le composant IA est limité. Il ne génère ni ne suggère de code de remédiation, il aide uniquement à la classification / aux réglages de seuil

- L'effort de configuration, d'ajustement et de paramétrage peut être considérable (en particulier pour les bases de code vastes et diverses)

- La complexité et le coût de la licence peuvent être relativement élevés. De plus, les tarifs ne sont pas publics et nécessitent un contact direct avec leur équipe commerciale pour obtenir un devis.

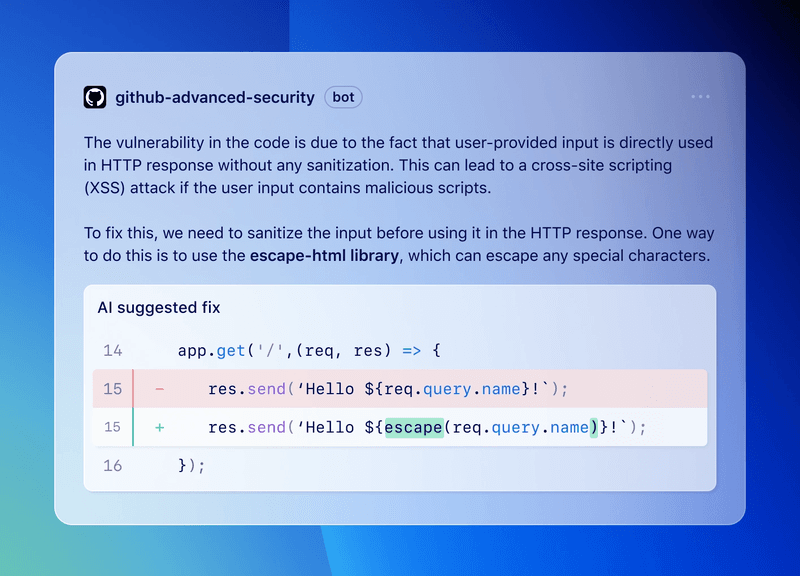

6. GitHub Advanced Security | CodeQL

Capacité IA Principale | Auto-Remédiation (IDE + Dashboard)

GitHub CodeQL est un scanner de code statique qui utilise l'IA pour créer une auto-remédiation intelligente sous forme de suggestions de code. Les développeurs peuvent accepter ou rejeter les modifications via des pull requests dans GitHub CodeSpaces ou depuis leur machine. Il fait partie de GitHub Advanced Security.

Fonctionnalités clés :

- Copilot Autofix / Suggestions basées sur l'IA : Pour les alertes prises en charge, l'IA génère des modifications de code (avec explications) qui peuvent s'étendre sur plusieurs fichiers et inclure des changements de dépendances.

- Prise en charge de plusieurs langages : Pour les analyses et les suggestions d'autofix

- Comportement configurable / option de désactivation: Vous pouvez désactiver l'autofix ou l'adapter via des politiques.

Idéal pour : Les équipes de développement utilisant déjà GitHub / GitHub Advanced Security et souhaitant une intégration transparente de la sécurité et de la remédiation dans leur workflow.

Avantages :

- Vous n'avez pas besoin d'un abonnement à GitHub Copilot pour utiliser GitHub Copilot Autofix.

- Aligner la sécurité et le développement sur une seule plateforme (GitHub) ce qui réduit le besoin d'outils SAST externes dans de nombreux cas.

- Expérience développeur fluide : les suggestions apparaissent dans la même vue de PR, minimisant le changement de contexte.

Inconvénients :

- Taille du fichier de code : Si le code affecté se trouve dans un fichier ou un dépôt très volumineux, le contexte fourni au LLM peut être tronqué.

- Couverture limitée : Bien que Copilot Autofix prenne en charge une liste croissante de langages et d'alertes CodeQL, il ne couvre pas tous les types d'alertes ou langages possibles.

- Dans les bases de code complexes, les suggestions peuvent ne pas prendre en compte toutes les interdépendances, les effets secondaires ou les contraintes architecturales

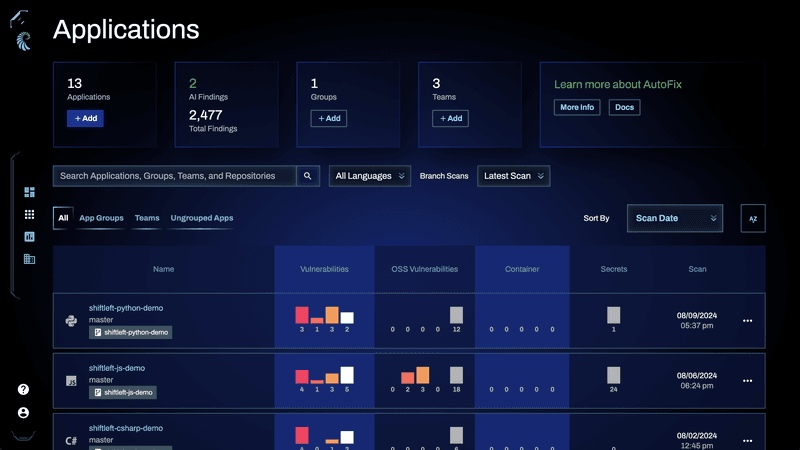

7. Qwiet AI | Code SAST

Capacité IA principale | Auto-remédiation (Tableau de bord)

Qwiet AI SAST est un outil de Tests de sécurité des applications statiques basé sur des règles qui exploite l'IA pour suggérer automatiquement des conseils de remédiation et des correctifs de code pour les vulnérabilités de code. Son offre principale repose sur ses agents IA en trois étapes qui analysent le problème, suggèrent un correctif, puis valident le correctif.

Fonctionnalités clés :

- Analyse rapide à l'échelle : prétend analyser des millions de lignes en quelques minutes, visant à améliorer les performances par rapport aux outils SAST traditionnels.

- Suggestions de remédiation par IA : pour de nombreuses vulnérabilités détectées, Qwiet propose des suggestions de code contextuelles (et les valide) afin de réduire l'effort de correction manuel.

- Couverture d'analyse unifiée : inclut la détection pour le code, les conteneurs, les secrets et les dépendances (SCA) sur la même plateforme.

Idéal pour : Les équipes qui privilégient le support de remédiation automatique.

Avantages :

- Utilise un processus d'agent IA en trois étapes.

- Les utilisateurs apprécient la documentation complète et le support réactif de Qwiet AI, facilitant une intégration transparente dans les pipelines CI/CD.

Inconvénients :

- C'est un outil relativement nouveau / récent, donc la maturité, le support de l'écosystème et la stabilité à long terme pourraient être incertains

- Les utilisateurs trouvent les options de personnalisation limitées frustrantes, car les politiques personnalisées ne peuvent être configurées que via la CLI.

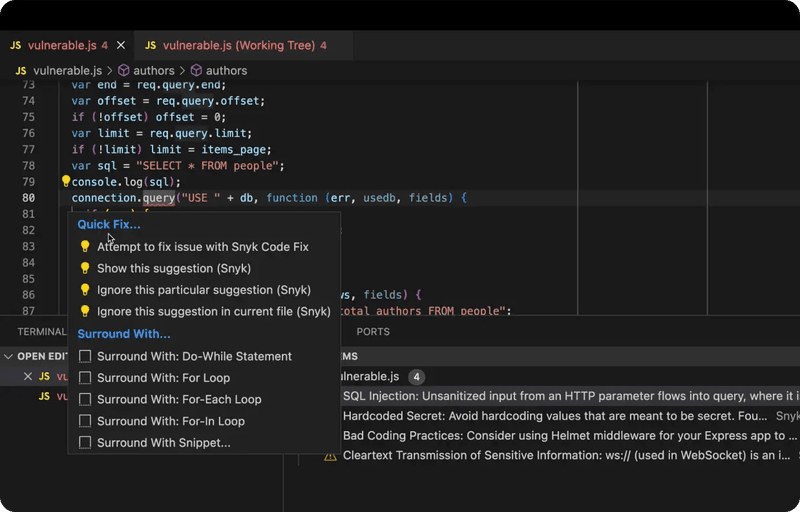

8. Snyk Code | DeepCode

Capacité IA Principale | Auto-Remédiation (IDE)

Snyk Code est un outil SAST qui peut fournir des suggestions de code aux développeurs directement dans l'IDE grâce à DeepCode AI (désormais Snyk Agent Fix) que Snyk a acquis. DeepCode AI utilise plusieurs modèles d'IA, mais les règles propriétaires de Snyk limitent la transparence et la personnalisation (même s'il permet des règles personnalisées). Le niveau commercial de Snyk peut être coûteux pour les organisations qui nécessitent une couverture sur différents pipelines et équipes de développeurs.

Fonctionnalités clés :

- Analyse en temps réel dans l'IDE / le workflow de développement : les vulnérabilités sont signalées au fur et à mesure que vous codez, intégrées dans les IDE, les PR et les CI/CD.

- Suggestions de remédiation : pour de nombreuses vulnérabilités prises en charge, Snyk peut générer des extraits de correctifs candidats que les développeurs peuvent accepter, modifier ou rejeter.

- Écriture de règles / requêtes personnalisées : les utilisateurs peuvent créer des règles / requêtes personnalisées en utilisant la logique DeepCode (avec autocomplétion) pour adapter l'analyse à leur base de code.

Idéal pour : Les équipes de développement utilisant déjà Snyk / la plateforme Snyk (SCA, IaC, etc.) et qui souhaitent une analyse de code intégrée.

Avantages :

- Fournit des suggestions de code aux développeurs au sein des IDE.

- Utilise plusieurs modèles d'IA entraînés sur des données sélectionnées par des spécialistes de la sécurité de premier plan.

Inconvénients :

- Transparence et personnalisation limitées dans son moteur d'IA / de remédiation.

- Problèmes de coût à l'échelle / de licence : de nombreux utilisateurs signalent que Snyk devient coûteux à l'échelle (surtout lors de la couverture de plusieurs équipes de développeurs / pipelines).

- Snyk Agent Fix ne prend actuellement pas en charge les corrections inter-fichiers.

- Support limité pour les principaux langages de programmation comme Go, C#, C/C++ etc.

- Certains avis mentionnent des préoccupations concernant les performances de l'interface utilisateur ou de l'outil, des défaillances occasionnelles ou des lenteurs dans les opérations du moteur principal.

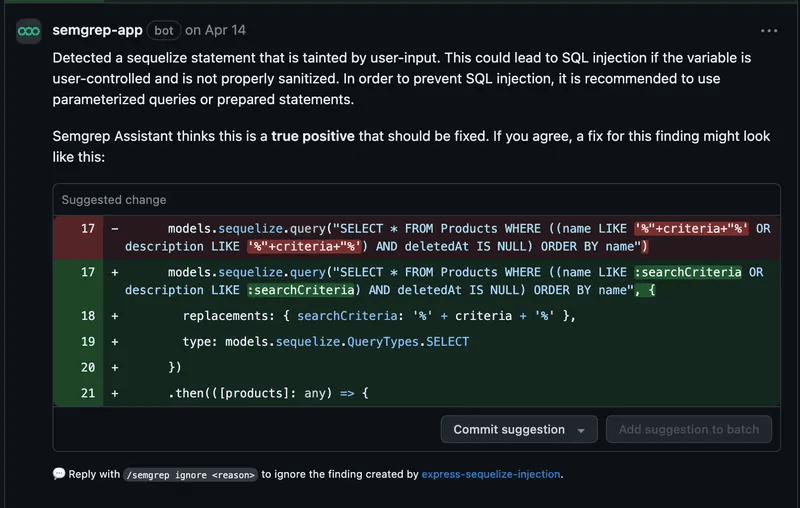

9. Semgrep Code

Capacité IA principale | Détection améliorée

L'assistant IA de Semgrep, judicieusement nommé assistant, utilise le contexte du code entourant une vulnérabilité potentielle pour fournir des résultats plus précis et proposer des corrections de code recommandées. Il peut également être utilisé pour créer des règles pour Semgrep afin d'améliorer sa détection en fonction des invites que vous fournissez.

Fonctionnalités clés :

- Apprentissage contextuel avec les « Mémoires » : L'assistant peut se souvenir des décisions de triage passées ou du contexte organisationnel afin que les vulnérabilités similaires futures soient triées plus intelligemment.

- Tagging et priorisation des composants : L'Assistant peut étiqueter les découvertes par contexte (par ex. authentification, paiements) pour aider à prioriser les zones à risque plus élevé.

- Conseils de remédiation : Pour de nombreuses découvertes de vrais positifs, l'Assistant offre des conseils étape par étape en langage humain ainsi que des extraits de code pour corriger ou améliorer le code vulnérable.

Idéal pour : Les équipes déjà intégrées à l'écosystème Semgrep et qui souhaitent améliorer la productivité des développeurs et l'efficacité du triage.

Avantages :

- Utilise l'IA pour fournir des résultats précis et des corrections de code recommandées ;

- Peut créer des règles basées sur des invites.

Inconvénients :

- Complexité des « mémoires » : La gestion de ce que l'Assistant « mémorise » (logique de triage, sources fiables) peut ajouter une charge cognitive et un risque de dérive en cas de mauvaise configuration.

- Par défaut, Semgrep Assistant utilise OpenAI et AWS Bedrock avec les clés API de Semgrep. Des préoccupations concernant la confidentialité, la conformité ou les coûts peuvent survenir (bien que Semgrep offre des options et des contrôles de mémoire).

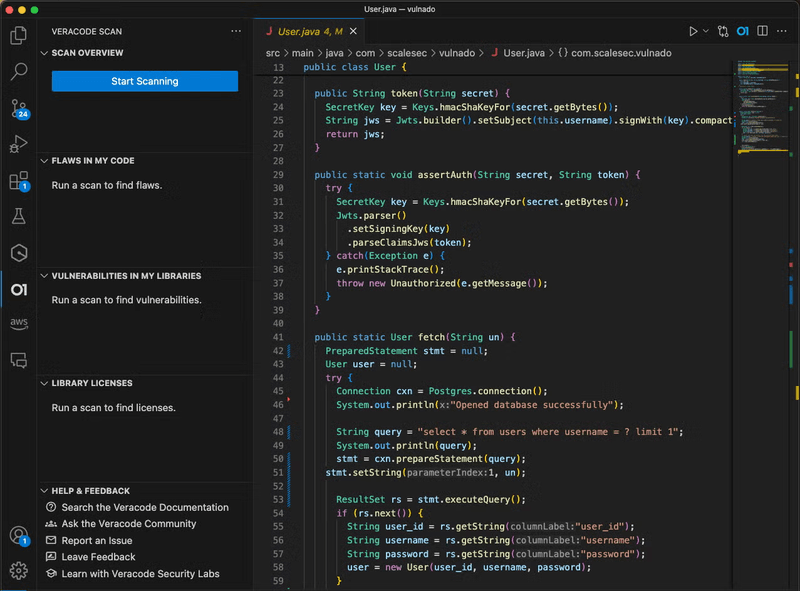

10. Veracode Fix

Capacité IA principale | Auto-remédiation

Veracode Fix utilise l'IA pour suggérer des modifications basées sur les vulnérabilités du code lorsque les développeurs utilisent l'extension IDE ou l'outil CLI de Veracode. Le principal différenciateur de Veracode Fix est que son modèle entraîné sur mesure n'est pas entraîné sur du code en production, mais sur des vulnérabilités connues au sein de sa base de données. L'avantage est une plus grande confiance dans les corrections suggérées, l'inconvénient est qu'il est plus limité dans les scénarios où il peut suggérer des corrections de code.

Fonctionnalités clés :

- Mode de « correction par lot » : Capacité à appliquer les corrections les mieux classées à plusieurs découvertes ou fichiers dans un répertoire en une seule opération.

- Intégration à l'écosystème de produits Veracode : Fix fait partie de la pile de Veracode pour le scan IDE, l'analyse et le reporting.

- Intégration CI/CD : S'intègre de manière transparente aux pipelines CI/CD, facilitant les tests continus et fournissant un feedback rapide.

Idéal pour : Les entreprises utilisant l'écosystème Veracode qui souhaitent des corrections fiables et vérifiées assistées par l'IA sans exposer le code à des modèles tiers.

Avantages :

- L'intégration avec les fonctionnalités de scan et de reporting de Veracode signifie que les corrections s'aligneront sur les workflows et les scans existants.

- La nature contrainte du modèle réduit les risques de suggestions imprévues ou dangereuses en dehors des schémas connus.

Inconvénients :

- Limité dans les scénarios où il peut suggérer des correctifs de code en raison de son entraînement sur des vulnérabilités connues.

- Risque de dépendance excessive : les développeurs pourraient faire trop confiance aux suggestions sans un examen attentif, en particulier dans les parties subtiles ou complexes du code.

Comment choisir un outil SAST

L'IA est un acteur relativement nouveau sur le marché de la sécurité, et les leaders de l'industrie explorent continuellement des applications innovantes. L'IA doit être considérée comme un outil pour améliorer les systèmes de sécurité, plutôt que comme une seule source de vérité. Il est important de noter que l'IA ne peut pas transformer des outils médiocres en outils efficaces. Pour maximiser son potentiel, l'IA doit être intégrée à des outils qui ont déjà une base solide et une expérience avérée.

Outils SAST et DAST : Votre pack de démarrage pour les tests de sécurité des applications

La sécurité des applications n'a jamais été aussi complexe et critique. L'IA a rendu la génération de code sans effort, mais cette même accélération exige un nouveau niveau de vigilance.

Vous ne pouvez pas vous contenter d'utiliser des outils SAST ou DAST traditionnels. Vous devez combattre l'IA par l'IA. Et vous devez poursuivre le combat dans le cloud et en temps d'exécution.

C'est là qu'Aikido brille.

Au-delà des outils SAST et DAST, Aikido propose une pléthore d'outils basés sur l'IA, de la gestion des vulnérabilités à la visibilité continue de la conformité, vous permettant de sécuriser votre code, votre cloud et votre runtime.

Pour approfondir vos connaissances, vous pourriez également aimer :

- Meilleurs scanners de vulnérabilités de code – Comparez des outils d'analyse statique plus larges, au-delà de la simple IA.

- Meilleurs outils DevSecOps – Découvrez comment le SAST s'intègre dans un workflow DevSecOps moderne.

- Les 7 meilleurs outils ASPM – Gérez et priorisez les résultats de votre SAST et d'autres scanners.

Sécurisez votre logiciel dès maintenant.