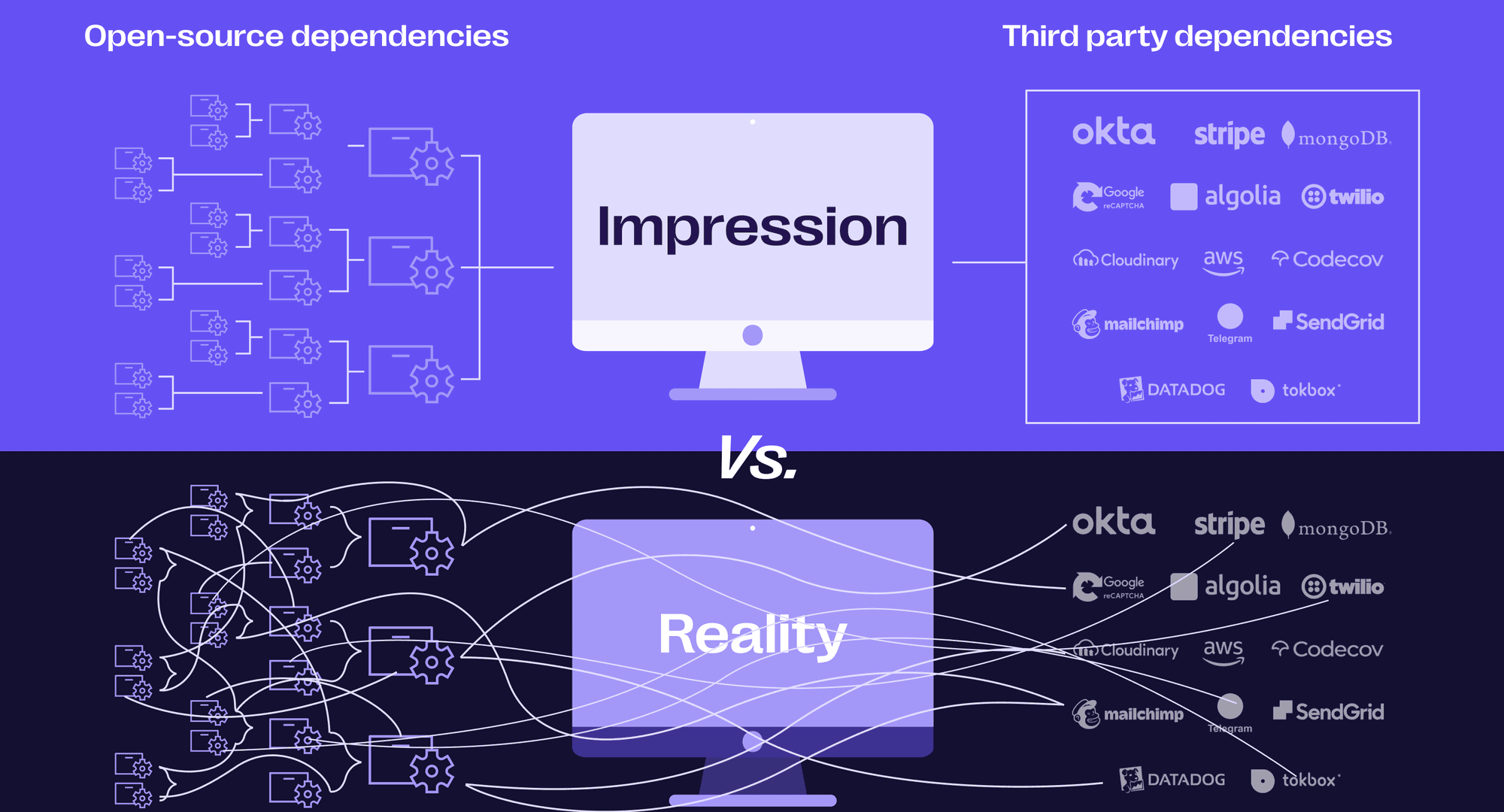

Saviez-vous que plus de 85 % du code exécuté dans vos applications n'a pas été écrit par votre équipe ? Il provient de vos composants et dépendances open source. Cela signifie qu'un attaquant n'a pas besoin de vous pirater directement ; il peut simplement compromettre les packages auxquels vous faites confiance et ainsi s'introduire.

Nous avons déjà vu ce scénario se dérouler au fil des ans, de Log4Shell à la backdoor XZ Utils et plus récemment la compromission npm via le phishing de mainteneur. Malheureusement, cela ne fera qu'augmenter avec le temps.

Les outils d'analyse de la composition logicielle (SCA) sont votre meilleure ligne de défense pour sécuriser notre chaîne d'approvisionnement open source. C'est pourquoi, dans cet article, nous allons nous pencher sur les 10 meilleurs outils SCA en 2026. En commençant par leur fonctionnement, nous explorerons chaque outil et ses fonctionnalités principales.

Meilleurs outils SCA en un coup d'œil

- Idéal pour les développeurs (correctifs rapides, faible bruit) :

Aikido Security · Snyk - Idéal pour la gouvernance et la mise à l'échelle en entreprise :

Apiiro · Aikido Security - Idéal pour les startups (configuration rapide, valeurs par défaut robustes) :

Aikido Security · Socket - Meilleure option gratuite / compatible OSS :

Semgrep · Snyk (version gratuite) - Idéal pour les workflows de conformité SBOM et de licences :

Aikido Security · Cycode - Idéal pour le contexte d'exploitabilité sensible au runtime :

Oligo Security · DeepFactor - Idéal pour le natif CI/CD (sans pipeline / filtrage facile) :

Arnica · Semgrep - Idéal pour l'étendue de la chaîne d'approvisionnement (couverture du code au cloud) :

Aikido Security · Cycode

TL;DR :

Le SCA d'Aikido est le choix privilégié des équipes modernes car il élimine le bruit grâce à une intelligence basée sur les risques, une analyse d’accessibilité et une détection de malwares en temps réel. Il signale également les licences à risque, identifie les paquets non maintenus et regroupe les correctifs par paquet pour créer des tickets de remédiation clairs et uniques avec des PRs automatisées.

Lors d'une comparaison pratique avec Snyk, l'analyse d’accessibilité avancée d'Aikido a réduit les faux positifs et regroupé les problèmes connexes en correctifs clairs et exploitables, plutôt qu'en découvertes éparses.

Plus particulièrement, l'AI-powered AutoFix d'Aikido est allé plus loin en suggérant ou en générant automatiquement des correctifs de code, ce qui a permis aux développeurs de gagner un temps précieux lors de la remédiation.

Pour les équipes qui souhaitent plus que de la SCA, la plateforme d'Aikido couvre également les meilleurs SAST, DAST, tests d'intrusion basés sur l'IA, CSPM, et bien plus encore pour offrir une expérience fluide et conviviale pour les développeurs, du code au cloud.

Qu'est-ce que l'analyse de la composition logicielle (SCA) ?

L'analyse de la composition logicielle (SCA), également connue sous le nom d'analyse des dépendances open-source, est le processus d'identification et de gestion des risques au sein des composants open-source qui alimentent vos applications.

Contrairement aux outils de Tests de sécurité des applications statiques (SAST) qui analysent le code que vous écrivez, la SCA met en lumière le code que vous n'avez pas écrit mais dont vous dépendez, révélant les vulnérabilités connues, les licences à risque et les malwares cachés dans des bibliothèques d'apparence innocente.

Comprendre la composition de votre chaîne d'approvisionnement open-source peut être très difficile, c'est pourquoi les outils SCA sont devenus une partie intégrante des programmes de sécurité des applications. Cependant, ils sont souvent truffés de faux positifs et de bruit inutile. Nous allons donc détailler précisément ce qu'il faut rechercher dans un bon outil SCA et passer en revue 10 des leaders du marché de la SCA actuellement.

Comment fonctionne l'analyse de la composition logicielle ?

Les outils SCA offrent un processus continu de détection des vulnérabilités, généralement en vérifiant nos dépendances et versions par rapport aux vulnérabilités connues. Cependant, les leaders de la SCA vont plus loin et détectent les packages utilisant des licences à haut risque, effectuent des inspections de malwares, et détectent même lorsque les packages ne sont plus activement maintenus. De plus, l'approche des outils peut différer ; nous observons généralement 6 étapes différentes au sein d'un outil SCA.

- Analyse des dépendances OSS

- Scanne les bases de code d'applications, les répertoires de build, les pipelines CI/CD et les fichiers des gestionnaires de paquets pour identifier les dépendances open source (OS).

- Détecte les dépendances directes (déclarées explicitement) et les dépendances transitives (héritées).

- Génération d'un Software Bill of Materials (SBOM)

- Crée un inventaire de tous les composants OS avec :

- Noms, versions, emplacements, fournisseurs/mainteneurs des composants

- Licences open source associées.

- Souvent, visualise les relations de dépendance pour une meilleure analyse et l'identification des vulnérabilités/conflits potentiels.

- Crée un inventaire de tous les composants OS avec :

- Évaluation des vulnérabilités

- Compare la SBOM avec des bases de données telles que NVD, CVE, GitHub Advisory, etc.

- Analyse des composants open source à la recherche de malwares non déclarés dans les bases de données

- Utilise la Common Platform Enumeration (CPE) pour mapper les composants aux vulnérabilités connues.

- Des bases de données régulièrement mises à jour garantissent que les nouvelles vulnérabilités sont signalées, même pour les dépendances plus anciennes.

- Conformité des licences OSS

- Identifie les termes de licence pour chaque dépendance.

- Exemples : GPL (restrictive, exige le partage des modifications) vs. MIT (permissive).

- Signale les conflits de licence ou les violations des politiques organisationnelles internes.

- Identifie les termes de licence pour chaque dépendance.

- Correction des vulnérabilités et auto-triage

- Fournit des recommandations exploitables.

- Suggère des mises à jour vers des versions patchées (créant souvent automatiquement des Pull Requests)

- Liens vers les avis de sécurité.

- Propose des solutions de contournement temporaires.

- Priorise les vulnérabilités en fonction de la gravité, de l'exploitabilité et de l'impact runtime (auto-triaging).

- Fournit des recommandations exploitables.

- Surveillance continue et reporting

- Réanalyse périodiquement la base de code pour détecter les vulnérabilités émergentes et met à jour les SBOMs.

- Maintient une visibilité en temps réel sur les composants du système d'exploitation, leurs versions et les risques associés.

Top 10 des outils SCA éprouvés par l'industrie

Si vous recherchez des outils SCA et ne savez pas par où commencer, voici une liste de 10 outils (par ordre alphabétique) que nous considérons comme des leaders de l'industrie, suivie de leurs fonctionnalités principales et de leurs éventuels inconvénients.

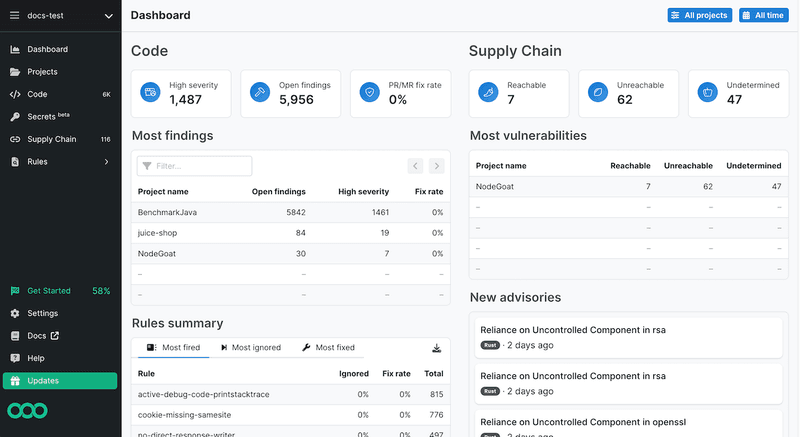

1. Aikido Security

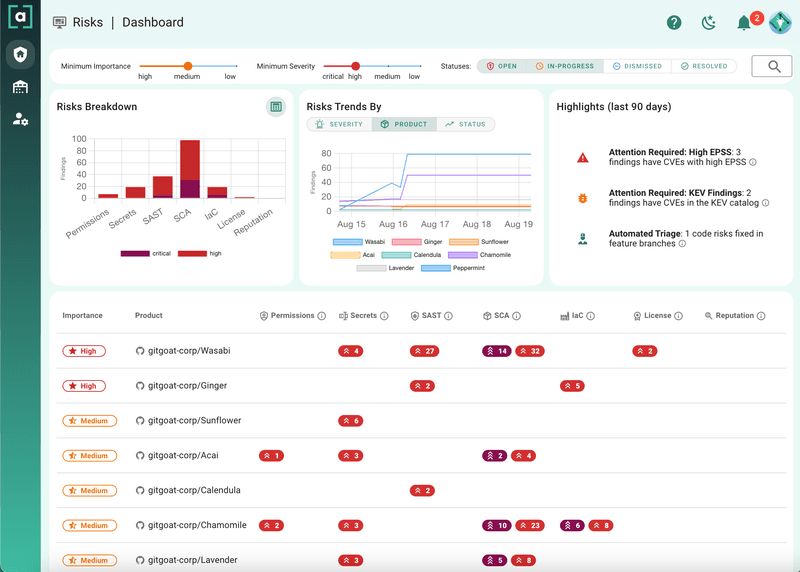

Aikido rend le scanning SCA plus rapide, plus intelligent et beaucoup moins bruyant. Il identifie les risques de sécurité réels au sein de vos dépendances, en filtrant automatiquement les faux positifs et les alertes non pertinentes à l'aide de plus de 25 règles de validation.

Le scanner vérifie si une dépendance est réellement utilisée en production, si un correctif existe, et ignore même les CVE qui ne présentent pas de risques de sécurité réels.

Fonctionnalités clés :

- Priorisation des vulnérabilités basée sur les risques : Se concentre sur les problèmes exploitables, en tenant compte de la sensibilité des données et de l'accessibilité des vulnérabilités, réduisant ainsi le bruit des CVEs non pertinents.

- Détection avancée de malwares : Identifie les scripts malveillants cachés et les tentatives d'exfiltration de données à travers les écosystèmes majeurs comme NPM, Python, Go et Rust.

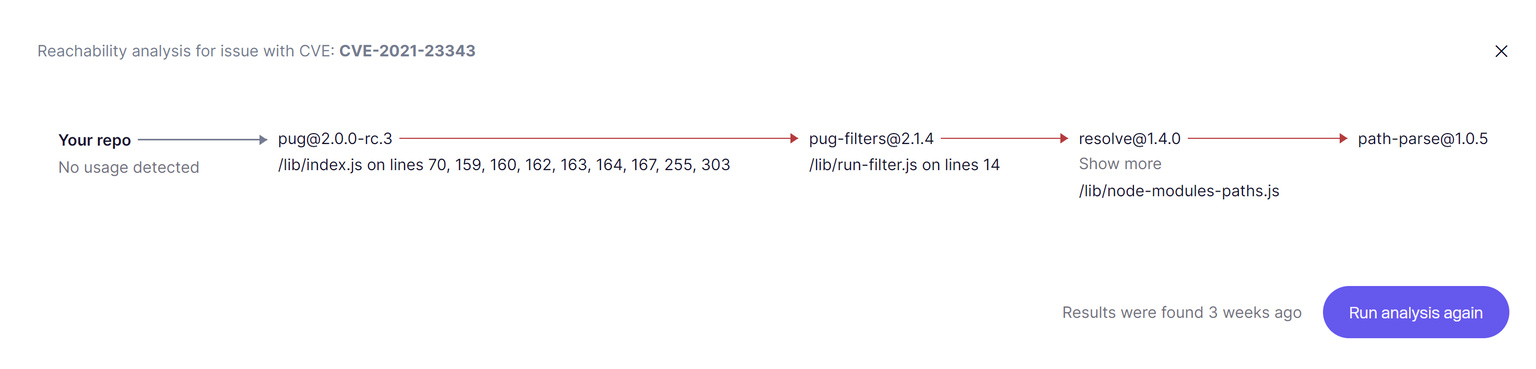

- Analyse d’accessibilité : Utilise un moteur robuste pour identifier et prioriser les vulnérabilités exploitables, en éliminant les faux positifs et les doublons.

- Workflows de remédiation automatique : S'intègre avec des outils comme Slack, Jira et GitHub Actions pour automatiser la gestion des tickets, les notifications et les politiques de sécurité.

- Couverture d'analyse étendue : Détecte les vulnérabilités depuis les IDE, les dépôts Git, les pipelines CI, les conteneurs et même les environnements cloud, assurant une visibilité complète.

- Performances d'analyse rapides : S'exécute en moins de deux minutes—même sur de grands dépôts—grâce à une analyse cloud optimisée qui s'adapte à l'infini.

- Prise en charge étendue des langages : Couvre tous les principaux écosystèmes, y compris JavaScript, Python, Go, Rust, Java, .NET, PHP, Ruby, Scala, Dart, C/C++, et plus encore, sans dépendance de fichier de verrouillage pour C/C++ et .NET.

- Déploiement flexible : Propose des configurations basées sur le cloud et sur site, avec une analyse CLI locale optionnelle pour les équipes soucieuses de la confidentialité.

- Génération de SBOM : Génère et maintient automatiquement les SBOM, identifiant les licences risquées et les paquets obsolètes.

- Tarification claire : Prévisible et rentable, avec des économies allant jusqu'à 50 % par rapport aux concurrents.

Pourquoi il se distingue :

La précision et la rapidité d'Aikido en font l'un des outils SCA les plus pratiques disponibles. Sa capacité à éliminer automatiquement les faux positifs et à se concentrer sur ce qui est réellement exploitable aide les équipes à sécuriser leur codebase plus rapidement et avec moins de friction.

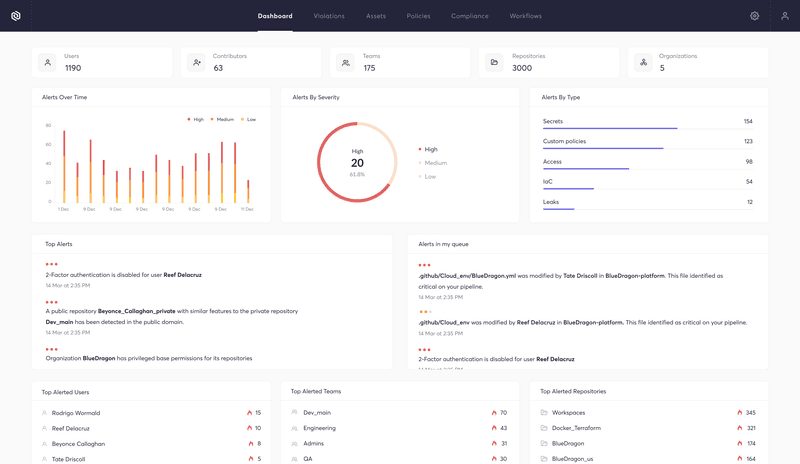

2. Apiiro

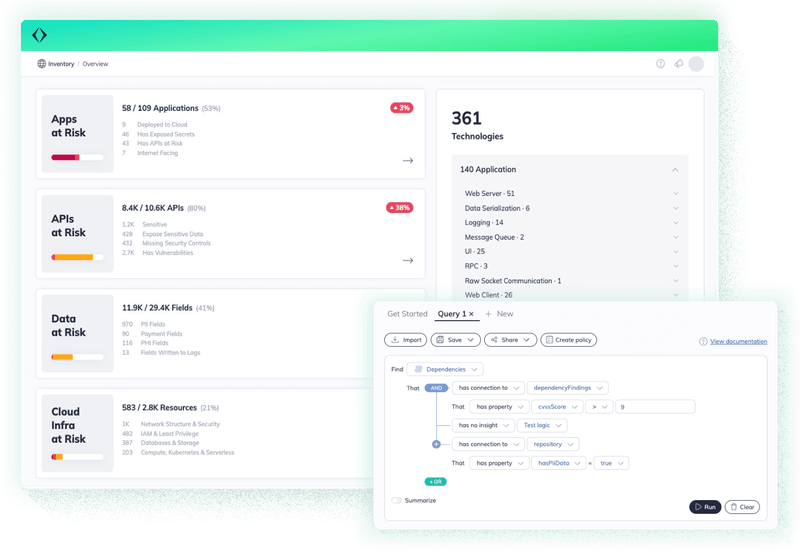

Apiiro combine une analyse de code approfondie avec la surveillance du comportement d'exécution pour identifier et prioriser les vulnérabilités exploitables et les risques liés à l'open source, offrant des informations complètes et rationalisant la remédiation directement au sein des workflows de développement.

Fonctionnalités clés :

- Analyse des risques : Évalue les risques liés à l'open source au-delà des CVE, y compris les projets non maintenus, les conflits de licences et les pratiques de codage non sécurisées.

- Simulations de Tests d'Intrusion : Confirme l'exploitabilité des vulnérabilités en fonction du contexte d'exécution pour prioriser les risques critiques.

- Graphe des risques et plan de contrôle : Cartographie les chaînes d'approvisionnement OSS et automatise les workflows, les politiques et les processus de remédiation pour gérer efficacement les risques.

- SBOM étendus (XBOM) : Offre une vue en temps réel, basée sur des graphes, des dépendances et des risques associés, y compris les ressources CI/CD et cloud.

- Remédiation : Intègre des alertes contextualisées et des mises à jour de versions sécurisées dans les workflows et outils de développement existants.

Inconvénients :

- Coût Élevé : Nécessite un contrat annuel minimum de 35 400 $ pour 50 postes, ce qui peut ne pas convenir aux petites organisations.

- Intégration Complexe : Des fonctionnalités avancées comme la cartographie des risques et les XBOM peuvent nécessiter une courbe d'apprentissage abrupte pour les nouveaux utilisateurs.

3. Arnica

Arnica s'intègre directement aux systèmes SCM pour surveiller en continu les modifications de code et les dépendances en temps réel, offrant une détection précoce des vulnérabilités, une gestion dynamique des inventaires et des recommandations de remédiation exploitables afin de garantir que la sécurité est intégrée au cycle de vie du développement.

Fonctionnalités clés :

- SCA sans pipeline : Élimine les configurations de pipeline complexes en s'intégrant nativement avec des outils comme GitHub, GitLab et Azure DevOps pour scanner chaque commit en temps réel.

- Inventaire dynamique des dépendances : Maintient un inventaire à jour de tous les packages externes, licences et risques associés.

- Priorisation de l'exploitabilité : Corréle les scorecards OpenSSF et le renseignement sur les menaces EPSS pour calculer les scores de risque d'exploitabilité pour chaque vulnérabilité.

- Alertes Contextuelles : Fournit des alertes détaillées et prescriptives aux parties prenantes concernées, avec des conseils de remédiation étape par étape, y compris des correctifs automatisés en un clic.

- Boucle de rétroaction transparente : Fournit un feedback de sécurité immédiat aux développeurs, favorisant une gestion des vulnérabilités précoce et continue.

Inconvénients :

- Fonctionnalités gratuites limitées : Les fonctionnalités avancées nécessitent des plans payants, à partir de 8 $ par identité par mois.

- Coûts de la scalabilité : Les coûts augmentent avec le nombre d'identités, ce qui peut être une préoccupation pour les grandes équipes ou organisations.

4. Cycode

Cycode offre une visibilité de bout en bout sur les vulnérabilités open source et les violations de licence en scannant le code applicatif, les pipelines CI/CD et l'infrastructure, proposant une surveillance en temps réel, la génération automatisée de SBOM et une remédiation évolutive directement intégrée aux workflows des développeurs.

Fonctionnalités clés :

- Capacité d'analyse : Analyse le code applicatif, les fichiers de build et les pipelines CI/CD pour détecter les vulnérabilités et les violations de licence.

- Surveillance en temps réel : Utilise un graphe de connaissances pour identifier les déviations et les vecteurs d'attaque potentiels dès qu'ils se produisent.

- Gestion des SBOM : Génère des SBOM à jour aux formats SPDX ou CycloneDX pour toutes les dépendances.

- Remédiation intégrée : Fournit le contexte CVE, des mises à niveau suggérées, des correctifs en un clic et des pull requests automatisées pour accélérer le patching.

- Correctifs Évolutifs : Cela permet de traiter les vulnérabilités sur l'ensemble des dépôts en une seule action.

Inconvénients :

- Transparence tarifaire : Nécessite un contact direct pour la tarification, avec des estimations suggérant 350 $ par développeur surveillé annuellement.

- Coût pour les Grandes Équipes : La tarification peut devenir prohibitive pour les organisations comptant de nombreux développeurs.

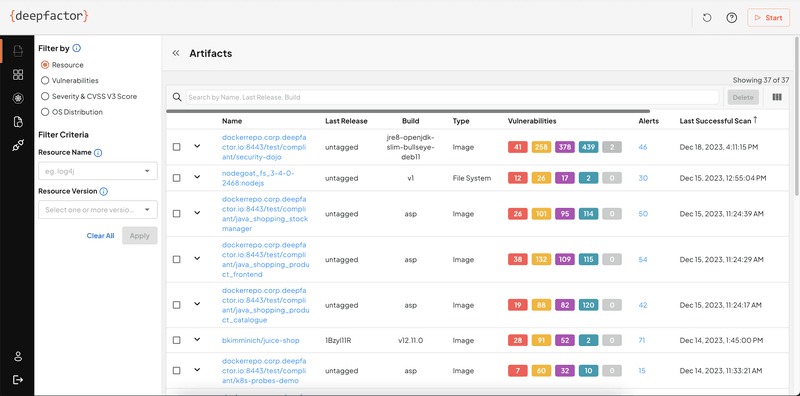

5. Deep Factor (Acquis par Cisco)

DeepFactor combine le scanning statique avec la surveillance runtime en direct pour générer des SBOMs complets, cartographier les dépendances et identifier les risques exploitables en analysant les modèles d'exécution réels et les comportements runtime, offrant ainsi une vue contextualisée des vulnérabilités pour rationaliser la remédiation.

Fonctionnalités clés :

- SCA de joignabilité en temps d'exécution : Suit si les vulnérabilités sont exploitables en analysant les chemins de code exécutés, les flux de contrôle et les traces de pile.

- Génération de SBOM : Identifie toutes les dépendances, y compris les composants "Phantom" non déclarés, en combinant l'analyse statique et en temps d'exécution.

- Politiques de sécurité personnalisables : Permet aux organisations de définir des règles conditionnelles et des déclencheurs uniques en fonction de leurs besoins de sécurité spécifiques.

- Corrélation des alertes : Consolide les problèmes connexes en alertes exploitables avec un contexte détaillé, réduisant ainsi le bruit de triage.

- Informations Granulaires sur le Runtime : Observe le comportement de l'application à travers les opérations de fichiers, l'utilisation de la mémoire, l'activité réseau, et plus encore.

Inconvénients :

- Tarifs : Les coûts peuvent rapidement s'accumuler pour les grandes équipes, avec le plan tout-en-un à 65 $/développeur/mois.

- Support linguistique limité : L'analyse d’accessibilité en runtime prend actuellement en charge un sous-ensemble de langages (PHP, Kotlin, Go, Ruby, Scala), ce qui peut ne pas couvrir tous les cas d'utilisation.

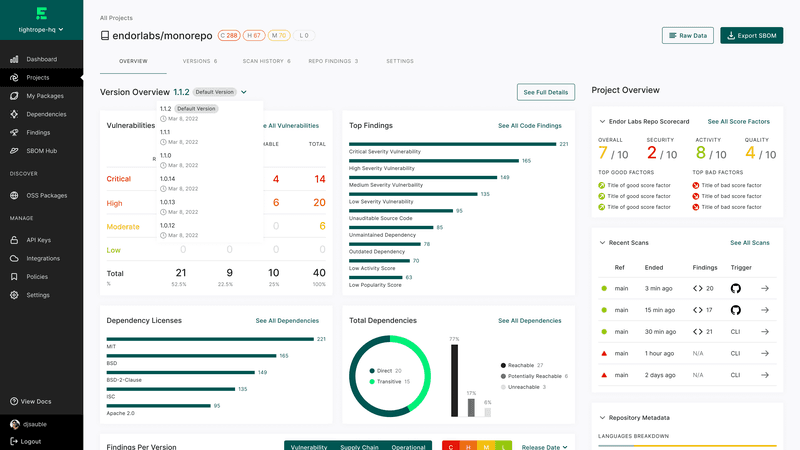

6. Endor Labs

Endor Labs inspecte le code source pour construire des SBOMs, identifier les vulnérabilités critiques et détecter les modèles de codage non sécurisés, les malwares et les dépendances inactives.

Fonctionnalités clés :

- Analyse des dépendances : Cartographie toutes les dépendances déclarées et « Phantom » par l'inspection du code source, et non pas seulement les fichiers manifestes.

- Analyse d’accessibilité : Identifie les vulnérabilités réellement exploitables dans le contexte de l'application afin de réduire le bruit.

- Score Endor : Fournit une évaluation complète de la santé des packages OSS, en tenant compte de l'historique de sécurité, du support communautaire et de la maintenance.

- Rapports SBOM et VEX automatisés: Met à jour en continu les inventaires de dépendances et les classifications des vulnérabilités avec un contexte d'analyse d’accessibilité approfondi.

- Capacités de détection: Comprend des moteurs de règles pour signaler les malwares, les modèles non sécurisés, la prolifération des dépendances et les violations de licence.

Inconvénients :

- Coût d'entrée élevé : Les plans payants commencent à 10 000 $ par an, ce qui le rend moins accessible aux petites organisations.

- Complexité pour les Nouveaux Utilisateurs : Les fonctionnalités complètes et l'analyse approfondie peuvent nécessiter un temps d'intégration pour les nouvelles équipes.

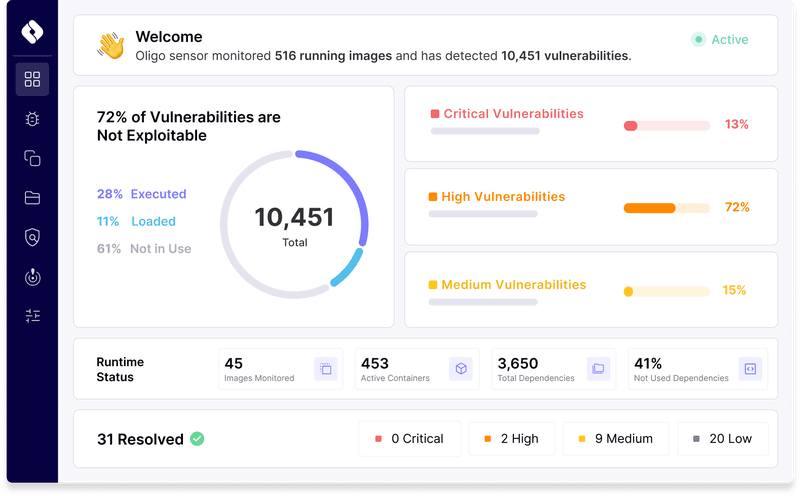

7. Oligo Security

Oligo adopte une approche unique du SCA en surveillant les bibliothèques à l'exécution, en phases de test et de production, pour détecter les vulnérabilités que les scanners traditionnels manquent. Oligo propose des correctifs exploitables basés sur le contexte et l'environnement de l'application. En s'appuyant sur une vaste base de connaissances des profils de comportement des bibliothèques et une surveillance en temps réel, Oligo identifie les vulnérabilités zero-day, l'utilisation inappropriée des bibliothèques et les menaces spécifiques à l'exécution, garantissant que les équipes DevSecOps traitent efficacement les problèmes critiques.

Fonctionnalités clés :

- Surveillance Runtime : Suit le comportement des bibliothèques pendant les tests et la production pour détecter les déviations et les vulnérabilités.

- Profilage basé sur eBPF : Utilise la surveillance au niveau du noyau Linux pour une visibilité inégalée sur le comportement runtime.

- Politiques et déclencheurs automatisés : Workflows de sécurité personnalisables et alertes en temps réel via des outils comme Slack et Jira.

- Détection des vulnérabilités Zero-Day : Identifie les menaces avant qu'elles ne soient publiquement connues, prévenant ainsi les attaques zero-day.

- Priorisation Contextuelle des Vulnérabilités : Prend en compte l'état d'exécution de l'environnement et des bibliothèques pour prioriser efficacement les menaces.

Inconvénients :

- Transparence tarifaire : Nécessite une démo pour accéder aux détails de la tarification ; aucune information tarifaire en libre-service ou standardisée n'est disponible.

- Limitations de la plateforme : Principalement axé sur Linux en raison de sa dépendance à la technologie eBPF.

8. Semgrep

Semgrep est une plateforme complète de sécurité de la chaîne d'approvisionnement qui scanne l'ensemble du flux de travail de développement, en s'appuyant sur une correspondance de motifs légère et une analyse d’accessibilité pour détecter les vulnérabilités et les anti-patterns directement exploitables dans votre code, tout en offrant des règles personnalisables et une visibilité des dépendances en temps réel.

Fonctionnalités clés :

- Analyse de bout en bout : Surveille les IDE, les dépôts, les pipelines CI/CD et les dépendances pour détecter les menaces de sécurité et les anti-patterns.

- Analyse d’accessibilité : Identifie si les vulnérabilités signalées sont activement exploitables dans votre application, réduisant ainsi le bruit inutile.

- Recherche de dépendances : Fournit des flux en direct et interrogeables de packages et versions tiers pour une réponse aux menaces en temps réel et une planification des mises à niveau.

- Semgrep Registry : Propose plus de 40 000 règles pré-construites et contribuées par la communauté, avec des options de création de règles personnalisées.

- Prise en charge étendue des langages : Prend en charge plus de 25 langages de programmation modernes, y compris Go, Java, Python, JavaScript et C#.

- Intégrations fluides : Fonctionne nativement avec GitHub, GitLab et d'autres systèmes de contrôle de version populaires.

Inconvénients :

- Tarification pour les grandes équipes : Les coûts augmentent rapidement pour les équipes de taille moyenne et grande (110 $/contributeur/mois pour 10 contributeurs et plus).

- Complexité de la personnalisation : La rédaction et la gestion de règles personnalisées peuvent nécessiter un effort supplémentaire pour les équipes moins expérimentées.

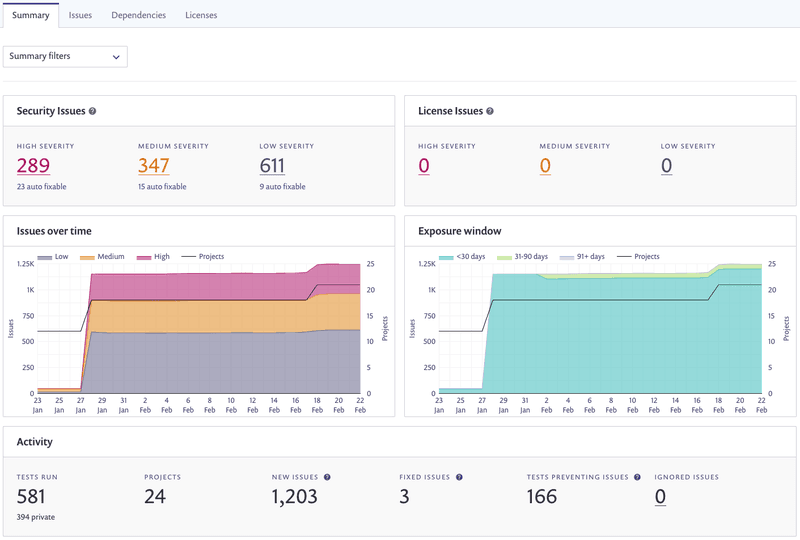

9. Snyk

Le SCA de Snyk crée des arbres de dépendances, identifie les dépendances imbriquées et priorise les efforts de remédiation en fonction des facteurs de risque réels et de l'exploitabilité. Snyk vise à s'intégrer aux workflows des développeurs avec un tableau de bord, des outils CLI/IDE, fournit des correctifs et aide à assurer la conformité des licences open source.

Fonctionnalités clés :

- Cartographie de l'arbre des dépendances : Construit des graphes hiérarchiques pour détecter les vulnérabilités dans les dépendances directes et transitives et en tracer l'impact.

- Score de priorité propriétaire : Classe les vulnérabilités en fonction de leur exploitabilité, de leur contexte et de leur impact potentiel, garantissant ainsi de se concentrer sur les menaces critiques.

- Snyk Advisor : Évalue plus d'un million de packages open source en termes de sécurité, de qualité et de maintenance pour aider les développeurs à choisir les meilleures dépendances.

- Base de données de vulnérabilités : Maintient une base de données robuste de plus de 10 millions de vulnérabilités open source, vérifiées manuellement pour leur exactitude et des informations exploitables.

- Intégration fluide : Fonctionne avec les systèmes de contrôle de version populaires, les pipelines CI/CD et les IDE pour scanner le code et les dépendances en temps réel.

- Politiques personnalisables : Permet aux organisations d'appliquer des règles spécifiques pour la gestion des vulnérabilités et la conformité des licences.

Inconvénients :

- Coût des Fonctionnalités Avancées : Bien que le plan gratuit soit basique, les fonctionnalités avancées pour les grandes équipes nécessitent des plans de niveau supérieur, ce qui peut être coûteux.

- Dépendance à la vérification manuelle : La dépendance à la vérification manuelle des vulnérabilités peut retarder les mises à jour pour les menaces nouvellement découvertes.

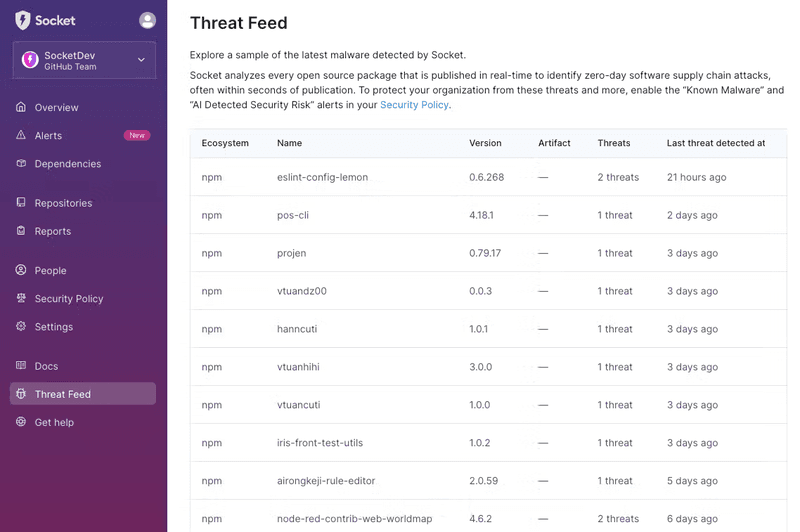

10. Socket Security

Socket exploite l'inspection approfondie des packages et l'analyse du comportement d'exécution pour détecter de manière proactive les menaces de la chaîne d'approvisionnement, les vulnérabilités zero-day et les anomalies dans les dépendances open source, assurant une protection complète au-delà de l'analyse traditionnelle basée sur les SBOM.

Fonctionnalités clés :

- Inspection approfondie des paquets : Surveille le comportement runtime des dépendances, y compris les interactions de ressources et les demandes d'autorisation, pour détecter les comportements à risque.

- Détection des menaces : Identifie les vulnérabilités zero-day, les risques de typosquatting et les attaques de la chaîne d’approvisionnement avant leur divulgation publique.

- Intégration des Pull Requests : Scanne automatiquement les dépendances à chaque pull request et fournit des commentaires GitHub exploitables, assurant une atténuation précoce des risques.

- Vue d'ensemble des dépendances : Offre des insights sur les dépendances directes et transitives, fournissant un graphe de dépendances complet avec des détails critiques et des liens.

- Évaluation des risques de maintenance : Évalue l'activité des mainteneurs, les mises à jour du codebase et la validation sociale pour signaler les risques potentiels dans les packages OSS.

Inconvénients :

- Prise en charge des langages : Limité aux dépendances JavaScript, Python et Go, ce qui peut restreindre l'utilisation pour les équipes travaillant dans d'autres langages.

Choisir le bon scanner de dépendances OSS

Le choix de l'outil SCA approprié dépendra des besoins spécifiques de votre organisation. Il est important de noter que le SCA n'est qu'une partie d'un plan de sécurité des applications complet.

Pour aborder ce plan, vous pouvez utiliser deux approches :

- Utilisez un outil SCA de pointe tel que celui d'Aikido Security, et décidez soit d'ajouter d'autres modules comme le SAST ou le DAST qu'Aikido propose, soit de l'intégrer de manière transparente avec d'autres solutions de fournisseurs de sécurité.

- Utilisez une plateforme complète telle qu'Aikido qui offre une couverture unifiée du code, du cloud et du runtime, vous offrant un contexte et une visibilité inégalés.

Envie de voir Aikido en action ? Inscrivez-vous pour scanner vos dépôts et obtenir vos premiers résultats SCA en moins de 2 minutes.

Vous pourriez aussi aimer :

- Meilleurs outils de sécurité de la chaîne d’approvisionnement logicielle – Allez au-delà de la SCA pour protéger l'intégralité de votre chaîne d'approvisionnement.

- Meilleurs scanners de licences open source – Axés sur la conformité des licences au sein de vos dépendances.

- Meilleurs outils de détection de fin de vie – Assurez-vous de ne pas dépendre de packages non pris en charge.

Sécurisez votre logiciel dès maintenant.