Les applications modernes sont complexes, distribuées et en constante évolution, ce qui rend les tests de sécurité plus difficiles que jamais. Étant donné que différents composants sont validés à différentes étapes du cycle de vie du logiciel, certaines vulnérabilités peuvent être détectées avant le déploiement d'une application, tandis que d'autres n'apparaissent qu'au runtime.

Comprendre où et quand les vulnérabilités apparaissent dans une application est essentiel pour la sécuriser efficacement. Deux des approches les plus couramment utilisées pour relever ce défi sont les Tests de sécurité des applications statiques (SAST) et les Tests de sécurité des applications dynamiques (DAST).

Dans cet article, nous explorerons le fonctionnement de ces deux approches, leurs forces et leurs limites, et nous fournirons une comparaison claire côte à côte pour vous aider à choisir l'approche adaptée à vos besoins en matière de sécurité.

SAST vs. DAST

Le SAST analyse la partie interne de votre code de l'intérieur vers l'extérieur, tandis que le DAST effectue des tests de l'extérieur vers l'intérieur.

Vous pouvez l'imaginer ainsi :

- Les outils SAST examinent votre code source avant le déploiement de votre application, afin de détecter les problèmes tels que les fonctions non sécurisées, les identifiants codés en dur ou les failles logiques pendant le développement.

- Les outils DAST, en revanche, exécutent des tests de sécurité lorsque l'application est en production, en la sondant comme le ferait un attaquant pour identifier les faiblesses exploitables telles que les injections SQL, les XSS ou les contournements d'authentification.

Les deux sont essentiels, mais ils servent des objectifs différents à différentes étapes du SDLC.

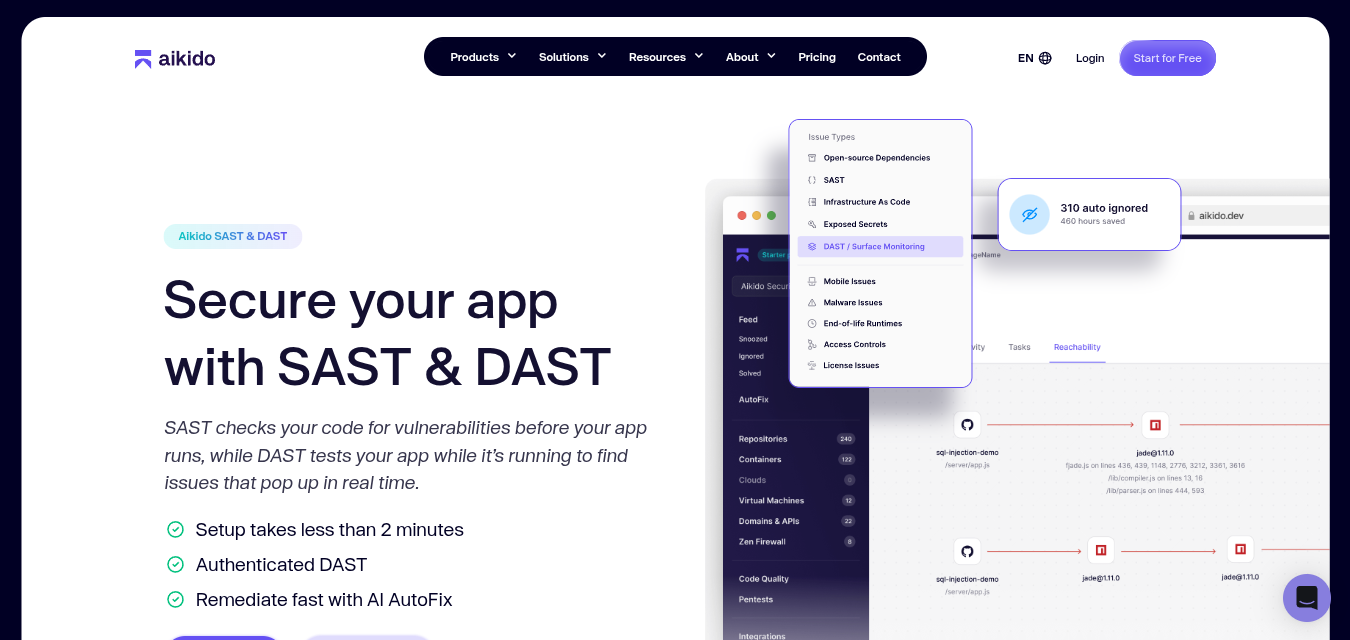

Si vous recherchez une plateforme de sécurité fiable qui offre des solutions SAST et DAST de pointe, Aikido Security est le meilleur choix. Les organisations qui utilisent Aikido pour le SAST et le DAST peuvent détecter les vulnérabilités dès le début du développement et valider la sécurité une fois les applications en cours d'exécution.

Le module SAST d'Aikido Security utilise l'IA pour réduire les faux positifs jusqu'à 85 %, en affinant continuellement les règles et en liant les résultats. Les équipes peuvent également créer des règles personnalisées pour détecter les risques spécifiques à leur base de code. Chaque résultat est ensuite classé en fonction du contexte et du niveau de risque, garantissant que les équipes se concentrent d'abord sur les vulnérabilités les plus critiques, avec des correctifs générés par l'IA pour accélérer la remédiation.

D'autre part, le module DAST d'Aikido offre aux développeurs une visibilité claire sur leur surface d'attaque. Il scanne les applications publiques et auto-hébergées à la recherche de vulnérabilités courantes, et avec le DAST authentifié, il valide si les utilisateurs connectés peuvent contourner les contrôles ou accéder à des données sensibles. Les résultats sont expliqués en langage clair, permettant aux équipes d'analyser les problèmes sans expertise approfondie en sécurité.

Au-delà du SAST et du DAST, il propose également le SCA, la sécurité des API, l'analyse cloud, la détection de secrets, le pentest IA et bien plus encore, tous disponibles sous forme de scanners autonomes ou combinés en une suite.

Outre son architecture modulaire, Aikido Security utilise l'IA pour corréler et prioriser les résultats sur l'ensemble du SDLC, réduisant le bruit et mettant en évidence les vulnérabilités réellement exploitables.

Qu'est-ce que le test de sécurité des applications ?

Le test de sécurité des applications (AST) est la pratique consistant à identifier, corriger et prévenir les vulnérabilités à chaque étape du cycle de vie du développement logiciel (SDLC), de la conception initiale à la production. Il combine des techniques telles que l'analyse de code, les tests au runtime et la simulation d'attaque pour découvrir les failles de sécurité avant que les attaquants ne puissent les exploiter.

Les tests de sécurité des applications comprennent plusieurs catégories telles que le SAST, le DAST, le RASP, l'analyse IaC, le pentesting, le SCA, et bien plus encore, le SAST et le DAST étant parmi les plus largement adoptés en raison de leur couverture des environnements de pré-production et de runtime.

Qu'est-ce que le SAST ?

Le SAST, ou Tests de sécurité des applications statiques, est une technique de test « boîte blanche » qui analyse le code source d'une application dans un état statique ou non exécuté.

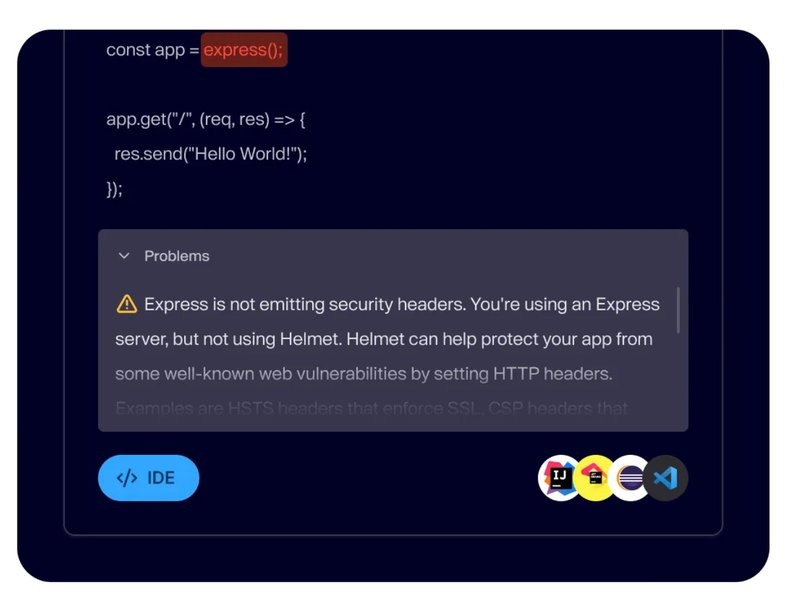

Le SAST permet aux développeurs d'identifier les vulnérabilités dès le début du processus de développement (SDLC), comme les phases de développement de code ou de code review. Les outils SAST s'intègrent de manière transparente dans les pipelines CI/CD et les IDE, afin que les développeurs puissent sécuriser leur code au fur et à mesure de son écriture et rechercher les vulnérabilités avant de commettre les modifications dans le dépôt.

Que peut détecter le SAST ?

Le SAST peut détecter un large éventail de vulnérabilités telles que les failles d’injection (injection SQL (SQLi), cross-site scripting), les identifiants codés en dur, la gestion de données non sécurisée, et d'autres vulnérabilités du Top 10 OWASP. Certains outils SAST, comme Aikido Security, analysent et comparent également le code source à des bases de données de vulnérabilités connues comme la National Vulnerability Database (NVD) et utilisent l'IA pour prioriser les problèmes.

Imaginez qu'un expert passe votre code au peigne fin et vous donne un feedback immédiat sur les problèmes qu'il découvre.

Cela dit, les outils SAST sont limités aux langages qu'ils supportent et ne peuvent pas être utilisés pour détecter les vulnérabilités spécifiques à l'exécution (runtime) ou à l'environnement, comme les erreurs de configuration ou les dépendances d'exécution (runtime dependencies).

Avantages du SAST

- Détection Précoce : L'analyse statique identifie les vulnérabilités pendant les phases de développement et de build, bien avant le déploiement du logiciel.

- Intégration IDE et CI/CD : La plupart des outils SAST modernes s'intègrent directement dans les IDE et les pipelines CI/CD, fournissant un feedback à chaque commit ou pull request.

- Aucune Application en Cours d'Exécution Requise : Il fonctionne sur du code source statique, ce qui le rend idéal pour le développement précoce, les code reviews et les vérifications de pull request.

- Conseils de Remédiation Précis : Il peut identifier les chemins de fichiers exacts et les numéros de ligne pour les vulnérabilités, souvent avec un contexte de flux de données.

- Supporte les Pratiques de Codage Sécurisé : Signale les modèles non sécurisés et les anti-patterns, améliorant la qualité globale du code et les habitudes de développement sécurisé à long terme.

- Couverture de Code Complète : Il analyse l'intégralité de la base de code, y compris les chemins de code non exécutés ou “morts” que les tests d'exécution (runtime testing) pourraient ne pas atteindre.

- Support à la Conformité et à l'Audit : Aide à respecter les exigences réglementaires et industrielles (PCI DSS, SOC 2) en fournissant des preuves de pratiques de développement sécurisées.

Inconvénients du SAST

- Pas de Preuve d'Exploitabilité : Le SAST identifie les faiblesses potentielles, mais pas si elles sont exploitables dans des conditions réelles.

- Limité aux Modèles et Règles Connus : La plupart des outils SAST s'appuient fortement sur des règles prédéfinies, ce qui signifie qu'il peut manquer des failles logiques complexes ou des techniques d'attaque.

- Manque de Couverture Runtime : Il ne peut pas détecter les problèmes qui n'apparaissent que pendant l'exécution, tels que les erreurs de configuration, les faiblesses d'authentification ou les vulnérabilités spécifiques à l'environnement.

- Dépendant du Langage et du Framework : Il est limité aux langages et frameworks supportés ; les stacks plus récents ou moins courants peuvent ne pas être supportés.

- Visibilité Limitée sur les Risques Data-as-Code (DaaC) : Les entrées d'application basées sur l'IA générative, comme les prompts ou les sources RAG, peuvent influencer le comportement, comme la logique exécutable. Les outils SAST traditionnels sont aveugles à l'injection indirecte.

Pourquoi le SAST est-il important ?

La détection précoce du SAST est cruciale car elle permet aux développeurs de résoudre les problèmes avant le déploiement de l'application, rendant la correction des problèmes plus facile et moins coûteuse dès le début.

Qu'est-ce que le DAST ?

Le DAST, ou Tests de sécurité des applications dynamiques, est une méthode de test en « boîte noire » qui évalue une application pendant son exécution. Le DAST ne nécessite pas d'accès au code source ; il adopte plutôt une approche externe pour tester la sécurité de vos applications en simulant des attaques sur l'application, à la manière d'un hacker.

Le DAST peut également être appelé « surveillance de surface », car il teste la surface ou le front-end des applications web.

Que peut détecter le DAST ?

Les outils DAST interagissent avec l'application via l'interface utilisateur, testant diverses entrées et observant les sorties pour identifier des vulnérabilités telles que les problèmes d'authentification, les mauvaises configurations de serveur, la falsification de requêtes intersites et d'autres vulnérabilités d'exécution.

Comme le DAST fonctionne à l'exécution, cela signifie qu'une application fonctionnelle est nécessaire avant que les tests DAST n'aient un sens, ce qui se situe généralement autour des phases de pré-production et de production. Parce que le DAST fonctionne de manière externe et utilise des protocoles standardisés comme HTTP pour se connecter à votre application, le DAST n'est pas lié à un langage de programmation spécifique.

Avantages du DAST

- Pas d'accès au code source requis : Les tests dynamiques fonctionnent depuis l'extérieur de l'application, en utilisant des protocoles standard (tels que HTTP, gRPC)

- Détecte les problèmes d'exécution et de configuration : Il identifie les vulnérabilités qui n'apparaissent que pendant l'exécution, telles que les problèmes d'autorisation et les mauvaises configurations de serveur.

- Indépendant du langage et du framework : Le DAST n'est pas lié à des langages de programmation ou des frameworks spécifiques puisqu'il teste le comportement de l'application.

- Taux de faux positifs plus faible : Les résultats sont basés sur le comportement, ce qui entraîne souvent moins de faux positifs par rapport à l'analyse statique.

- Valide les contrôles de sécurité : Les tests dynamiques confirment que les mesures de sécurité fonctionnent réellement comme prévu lorsque l'application est déployée.

Inconvénients du DAST

- Visibilité limitée sur les causes profondes : Il ne peut pas identifier le code source exact responsable du problème.

- Détection tardive : Le DAST nécessite une application entièrement fonctionnelle et en cours d'exécution. Cela peut rendre les correctifs plus coûteux et plus longs, car il est exécuté plus tard dans le SDLC.

- Couverture limitée de la logique applicative : Il peut manquer des vulnérabilités dans des chemins d'application non exposés ou difficiles d'accès, en particulier ceux nécessitant des interactions utilisateur complexes.

- Impact potentiel sur les environnements de production : Des tests agressifs sur des systèmes de production peuvent entraîner des problèmes de performance.

Pourquoi le DAST est-il important ?

Le DAST est important pour détecter les problèmes qui ne peuvent pas être détectés avant le déploiement, tels que les mauvaises configurations de serveur ou de base de données, les problèmes d'authentification et de chiffrement qui permettent un accès non autorisé, ou les risques liés aux services web auxquels votre application se connecte.

Comparaison SAST vs DAST

Pour vous aider à comparer les deux approches, le tableau ci-dessous les résume pour vous.

Utiliser le SAST et le DAST ensemble

Dans cet article, nous avons abordé les différences entre le SAST et le DAST, et pourquoi les deux sont essentiels pour sécuriser vos applications. Cependant, ils ne couvrent qu'une partie de l'AppSec, laissant d'autres domaines tels que l'IaC, le RASP, les tests d'intrusion, le SCA, et bien d'autres, non protégés.

Cela signifie que toute solution de sécurité que vous choisissez doit offrir une couverture complète non seulement pour le SAST et le DAST, mais aussi pour l'ensemble de la pile applicative.

Aikido Security aide à relever ce défi grâce à sa plateforme AppSec conviviale pour les développeurs et basée sur l'IA. Elle propose des scanners modulaires pour le SAST, le DAST, les configurations Infrastructure-as-code, le RASP, les tests d'intrusion, la détection de secrets et bien plus encore, tout en utilisant l'IA pour corréler les problèmes entre tous les scanners, réduire le bruit et accélérer le triage et la remédiation. Le tout à un prix abordable et fixe.

En combinant une couverture étendue avec une priorisation intelligente, Aikido facilite la sécurisation des applications par les équipes à chaque étape du SDLC.

Prêt à améliorer la sécurité de vos applications ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Pourquoi les tests de sécurité des applications sont-ils importants pour les développeurs ?

Les tests de sécurité des applications aident les développeurs à détecter les vulnérabilités tôt dans le cycle de vie du développement logiciel, lorsque les correctifs sont plus rapides, moins coûteux et moins perturbateurs. Cela réduit le risque que des problèmes exploitables atteignent la production et encourage les pratiques de codage sécurisées en fournissant un retour d'information continu pendant le développement. Des outils comme Aikido Security soutiennent cette démarche en intégrant des contrôles de sécurité assistés par l'IA directement dans les flux de travail des développeurs.

Le DAST est-il spécifiquement destiné aux applications web ?

Le DAST est le plus couramment utilisé pour les applications web et les API, car il teste les applications via des protocoles réseau tels que HTTP. Toute application qui expose une interface accessible via le réseau peut bénéficier du DAST, y compris les services internes et les API.

Quels sont les types courants de vulnérabilités détectées par le SAST et le DAST ?

Le SAST détecte généralement les vulnérabilités au niveau du code telles que l'injection SQL, les attaques XSS, la désérialisation non sécurisée et les secrets codés en dur, en analysant le code source et en comparant les modèles non sécurisés aux signatures de vulnérabilités connues, y compris les données des bases de données CVE. Le DAST, quant à lui, se concentre sur les problèmes en temps d'exécution comme les failles d'authentification, les contournements d'autorisation et les configurations de sécurité inadéquates.

Les tests d'intrusion sont-ils identiques au DAST ?

Les tests d'intrusion et le DAST ne sont pas identiques. Le DAST est une méthode de test automatisée et reproductible utilisée tout au long du SDLC, tandis que les tests d'intrusion sont généralement une évaluation manuelle, limitée dans le temps et effectuée périodiquement.

Vous pourriez aussi aimer :

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 14 meilleurs outils AppSec en 2026

- Les 12 meilleurs outils de Tests de sécurité des applications dynamiques (DAST) en 2026

- Les 10 meilleurs outils de pentesting pour les équipes modernes en 2026

- Meilleurs outils de détection de fin de vie : Classement 2026.

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Meilleurs scanners d'Infrastructure as Code (IaC) en 2026

Sécurisez votre logiciel dès maintenant.

.jpg)