Introduction

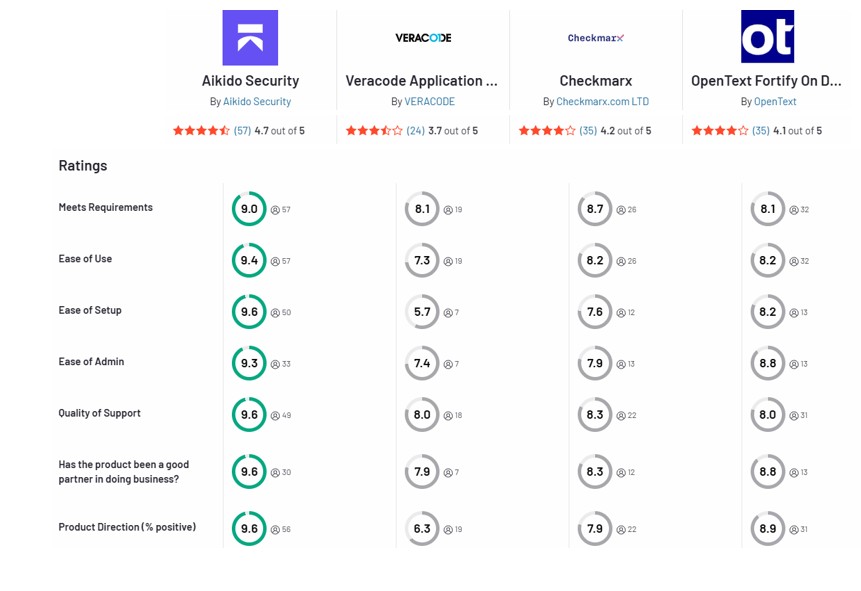

Les équipes logicielles modernes disposent d'un large éventail d'outils de sécurité. Veracode, Checkmarx et Fortify sont trois plateformes robustes de sécurité applicative souvent prises en compte par les leaders techniques. Chacune promet de sécuriser votre code et de détecter les vulnérabilités précocement. Mais choisir la bonne est important : cela impacte le flux de travail des développeurs, la couverture de sécurité et le temps que votre équipe passe à traquer les fausses alertes. Dans cette comparaison, nous détaillerons les points forts et les lacunes de chaque outil, et pourquoi l'alternative – Aikido Security – pourrait bien vous offrir une meilleure façon de livrer du code sécurisé sans les maux de tête habituels.

TL;DR

Veracode, Checkmarx et Fortify aident tous à sécuriser votre base de code, mais chacun a ses angles morts. Veracode offre une large boîte à outils de sécurité (SAST, DAST, SCA) axée sur la conformité d'entreprise, mais elle est exclusivement cloud et peut être lente. Checkmarx fournit une analyse statique conviviale pour les développeurs (pas de build nécessaire) et un déploiement flexible, mais elle manque certaines couches comme le runtime et les secrets. Fortify est un vétéran on-premise connu pour son analyse de code approfondie, mais il est lourd – sujet au bruit et nécessitant un entretien sérieux. Aikido Security rassemble tous ces mondes sur une seule plateforme – couvrant le code, l'open source, le cloud et les conteneurs – avec beaucoup moins de faux positifs et une intégration plus fluide. C'est le choix pragmatic pour les équipes de développement modernes qui veulent de la sécurité sans les tracas.

Aperçu de chaque outil

Veracode

Veracode est une plateforme de sécurité des applications basée sur le cloud conçue pour les besoins des entreprises. Elle effectue des Tests de sécurité des applications statiques (SAST) en analysant les binaires compilés plutôt que le code source brut. Cette approche signifie que vous téléchargez votre application compilée sur le cloud de Veracode pour l'analyse. La suite de Veracode s'est étendue pour inclure l'analyse dynamique (DAST) et l'analyse de la composition logicielle (SCA pour les bibliothèques open source). La plateforme met l'accent sur la conformité aux politiques de sécurité et la gouvernance, ce qui la rend populaire auprès des équipes de sécurité des grandes organisations. En bref, Veracode couvre un large éventail de tests et prend en charge de nombreuses langues, mais en tant que SaaS entièrement géré, il nécessite l'envoi de code à leur cloud et peut sembler plus orienté vers la supervision de la sécurité de l'information que vers la commodité des développeurs.

Checkmarx

Checkmarx est une plateforme de sécurité des applications axée sur l'analyse statique du code. Contrairement à Veracode, Checkmarx scanne votre code source directement sans nécessiter une compilation complète. Cela le rend pratique pour détecter les problèmes tôt et souvent – les développeurs peuvent exécuter des analyses pendant le développement ou dans les pipelines CI sans empaqueter l'application. Checkmarx a commencé avec le SAST et a ensuite ajouté son propre SCA pour les dépendances, ainsi que des fonctionnalités plus récentes comme l'infrastructure-as-code et l'analyse d’images de conteneurs. Il offre des options de déploiement sur site et cloud (SaaS), offrant aux équipes une flexibilité sur l'endroit où les analyses sont exécutées. L'outil est connu pour être convivial pour les développeurs, avec des plugins IDE et des intégrations avec GitHub/GitLab, Jenkins et d'autres outils de développement pour un flux de travail plus fluide. Globalement, Checkmarx se positionne comme une solution AST centrée sur les développeurs qui s'intègre aux pipelines DevOps, bien qu'il ait historiquement manqué d'un scanner dynamique intégré (ils ont commencé à combler cette lacune).

Fortify

Fortify (maintenant sous OpenText, anciennement Micro Focus/HPE Fortify) est une suite SAST d'entreprise de longue date. Elle fournit une analyse statique approfondie via Fortify Static Code Analyzer, généralement exécutée sur site par le client. Fortify scanne le code source (ou les binaires après une étape de compilation) pour trouver des vulnérabilités avec un ensemble complet de règles. Il a été un leader du Magic Quadrant pendant plus d'une décennie, connu pour une couverture très approfondie des problèmes de sécurité. Fortify offre également un composant de test dynamique (WebInspect) et peut intégrer l'analyse des vulnérabilités open source via des modules complémentaires (par exemple, un module SCA « Debricked ») pour une couverture de sécurité plus complète. La plateforme prend en charge un large éventail de langages et de frameworks, adapté aux applications héritées et modernes. Cependant, Fortify est souvent décrit comme lourd – il peut nécessiter une infrastructure dédiée et même une équipe pour gérer les analyses et trier les résultats. Un avantage de cette maturité est la robustesse des fonctionnalités d'entreprise et des rapports. En résumé, Fortify est une solution de sécurité des applications puissante et complète avec un accent sur le déploiement sur site, bien que son âge se manifeste par une expérience utilisateur plus complexe et la nécessité de maîtriser les faux positifs.

(Maintenant, approfondissons la façon dont ces outils se comparent sur les facteurs clés qui intéressent les leaders technologiques.)

Capacités de sécurité essentielles

Approche et types d'analyse : Les trois outils effectuent une analyse statique (SAST) pour détecter les vulnérabilités de codage, mais leurs approches diffèrent. Veracode utilise une approche SAST binaire – vous téléchargez le code compilé et il analyse les binaires. Cela peut trouver des problèmes dans toute l'application (y compris les bibliothèques liées) et parfois détecter des éléments que l'analyse au niveau du code source pourrait manquer. Le compromis est la vitesse : les analyses binaires sont souvent plus lentes et rendent plus difficile l'identification de la ligne source exacte d'une faille. Checkmarx et Fortify scannent tous deux directement le code source. Le SAST source de Checkmarx signifie qu'aucune compilation n'est nécessaire, permettant des analyses plus rapides dans les cycles de développement. L'analyse statique de Fortify fonctionne également sur le code source, bien qu'elle nécessite souvent une sortie de compilation intermédiaire pour certaines analyses (par exemple, elle peut avoir besoin d'artefacts compilés ou de bytecode pour tracer en profondeur les flux de données). En pratique, le processus d'analyse de Fortify peut être assez complexe, tandis que Checkmarx vise une analyse de code plus simple.

Au-delà du SAST, Veracode et Fortify fournissent des Tests de sécurité des applications dynamiques (DAST) pour les applications web en cours d'exécution – Veracode Dynamic Analysis et Fortify WebInspect, respectivement. Checkmarx manquait historiquement d'une offre DAST intégrée, bien que la nouvelle plateforme Checkmarx One ait introduit certaines capacités DAST (pas aussi éprouvées que les autres). Pour l'analyse des dépendances open source (SCA), les trois ont maintenant des solutions : Veracode Software Composition Analysis couvre les bibliothèques tierces ; Checkmarx a CxSCA ; Fortify intègre le SCA via un partenariat (Debricked dans Fortify on Demand).

Lacunes de couverture : Un domaine de divergence concerne les nouveaux domaines de sécurité. L'analyse d’images de conteneurs (vérification des images Docker pour les vulnérabilités) et l'analyse d'Infrastructure-as-Code (IaC) ne sont pas nativement couverts par Veracode, et Fortify n'a pas d'offre proéminente dans ce domaine. Checkmarx, en revanche, a ajouté les deux – il propose l'analyse de sécurité des conteneurs et un scanner IaC (alimenté par leur outil open source KICS). Si vous avez besoin de scanner des fichiers Kubernetes YAML, Terraform ou Dockerfiles pour des erreurs de configuration, Checkmarx a un avantage. Aucun des trois ne dispose d'une analyse intégrée des secrets pour des éléments tels que les clés API dans le code – vous auriez besoin d'un autre outil. En bref, Veracode = SAST + DAST + SCA, Checkmarx = SAST + SCA (+ IaC/Conteneur), Fortify = SAST + DAST (+ SCA via module complémentaire). Chacun couvre bien les bases de l'AppSec, mais la couverture plus moderne « du code au cloud » est fragmentaire.

Profondeur de la sécurité : Les trois outils disposent d'ensembles de règles de vulnérabilité étendus pour les langages courants. Fortify, étant un pionnier, est souvent considéré comme ayant l'une des bases de connaissances de vulnérabilités les plus complètes (il peut signaler des problèmes obscurs et dispose de nombreux vérificateurs). Veracode et Checkmarx possèdent également des bibliothèques de vulnérabilités exhaustives ; celle de Veracode met l'accent sur l'analyse basée sur des politiques (vous pouvez facilement appliquer les normes et les exigences de conformité), tandis que le moteur de Checkmarx permet des requêtes personnalisées (vous pouvez écrire des règles personnalisées via CxQL pour affiner ce qu'il trouve). En résumé : en termes de capacité pure de détection de vulnérabilités, ces trois outils sont des outils SAST réputés – aucun ne vous laissera complètement exposé aux problèmes du Top 10 OWASP, par exemple. Les différences portent davantage sur l'étendue de la couverture (open source, runtime, etc.) et l'exploitabilité pratique de ces résultats (que nous aborderons ensuite).

Intégration & Workflow DevOps

L'efficacité d'un outil de sécurité dépend de son intégration dans votre processus de développement. Checkmarx est généralement considéré comme le plus facile à intégrer dans les workflows de développement. Il propose des plugins pour les IDE populaires (Visual Studio, Eclipse, IntelliJ, VS Code, etc.), permettant aux développeurs d'analyser le code et d'obtenir des résultats sans quitter leur éditeur. Il s'intègre également aux systèmes de contrôle de code source (GitHub, GitLab, Bitbucket) et aux outils de CI/CD comme Jenkins, CircleCI, Azure DevOps – et bien d'autres. Que vous l'exécutiez sur site ou utilisiez le cloud de Checkmarx, il peut s'intégrer à votre pipeline pour faire échouer une build en cas de bugs de haute gravité ou créer automatiquement des tickets. Cette approche axée sur les développeurs là où ils travaillent signifie que Checkmarx peut insérer des contrôles de sécurité avec moins de friction. Une mise en garde : certains utilisateurs notent des différences entre les versions sur site et SaaS – par exemple, certaines nouvelles fonctionnalités ou des interfaces utilisateur plus fluides sur le cloud – ce qui peut affecter l'expérience d'intégration.

Veracode, étant une plateforme SaaS, s'intègre principalement au stade CI/CD et via son portail web. Vous téléchargez généralement le code (sous forme compilée) via un plugin ou un script de pipeline vers la plateforme de Veracode pour l'analyse. Ils fournissent des plugins Jenkins et des API REST pour automatiser ce processus. Veracode propose également quelques plugins IDE (comme une extension Visual Studio et un plugin IntelliJ) pour que les développeurs puissent effectuer des analyses légères, mais ceux-ci ne sont pas aussi reconnus que les intégrations IDE de Checkmarx. Un sentiment courant est que l'approche d'intégration de Veracode est plus centralisée : elle est excellente pour imposer des analyses sur votre build principal, mais moins interactive pour les développeurs qui écrivent du code. Elle est également étroitement liée à certains environnements – par exemple, elle est connue pour fonctionner de manière transparente avec les pipelines GitHub si vous utilisez GitHub, mais elle ne prend pas en charge le contrôle de version sur site car Veracode lui-même ne se déploie pas sur site. Si vous nécessitez une analyse sur site, Veracode n'est pas une option (pas de déploiement auto-hébergé). Cette nature exclusivement cloud simplifie l'intégration (pas de serveur à maintenir), mais signifie que votre code (sous forme binaire) doit être envoyé aux serveurs de Veracode – un facteur rédhibitoire pour certains projets sensibles.

Fortify offre des points d'intégration similaires à Checkmarx en théorie, mais tend à être plus laborieux. Avec Fortify, de nombreuses entreprises mettent en place un serveur Fortify central (SSC – Software Security Center) et distribuent éventuellement des scanners aux machines des développeurs. Par le passé, les développeurs pouvaient exécuter des analyses Fortify via un client de bureau ou un plugin CI et télécharger les résultats sur le portail Fortify SSC. Il existe des plugins Jenkins, des GitHub Actions et même des plugins IDE disponibles (Fortify propose des plugins pour Eclipse/VS, etc.), de sorte qu'il peut s'intégrer à la CI/CD et aux IDE des développeurs. Cependant, la réputation de Fortify est qu'il nécessite souvent plus d'étapes manuelles ou d'expertise pour être correctement configuré. Certaines équipes finissent par avoir une équipe d'administration Fortify dédiée qui gère l'exécution des analyses et la transmission des résultats aux développeurs. Cela suggère que, bien que l'intégration soit possible, Fortify ne semble pas aussi fluide dans une configuration DevOps rapide – il est un peu à l'ancienne.

En résumé, Checkmarx s'adapte le mieux à un workflow DevOps rapide avec une flexibilité d'intégration et des outils orientés développeurs. Veracode s'intègre bien au niveau du pipeline mais ressemble davantage à une étape distincte régie par les politiques de l'équipe de sécurité (et il est exclusivement cloud). Fortify peut s'intégrer mais nécessite souvent un effort supplémentaire et n'encourage pas naturellement le libre-service des développeurs (de nombreuses organisations le traitent comme une analyse contrôlée exécutée par des ingénieurs en sécurité). Plus votre équipe souhaite une sécurité en libre-service intégrée au développement, plus vous vous tournerez vers Checkmarx ou une solution plus récente comme Aikido. Si votre priorité est un point de contrôle central et que les cycles plus lents ne vous dérangent pas, Veracode ou Fortify peuvent convenir, bien qu'avec quelques frictions.

Précision et Performance

L'un des principaux défis des tests de sécurité des applications est la gestion des faux positifs – et c'est là que les outils diffèrent dans leurs antécédents. Fortify a souvent été critiqué pour ses taux élevés de faux positifs s'il est utilisé tel quel. Les utilisateurs signalent des « plaintes fréquentes concernant les faux positifs de Fortify » où un jour une analyse est propre et le lendemain elle signale de nouveaux problèmes dans du code inchangé. Cette incohérence et ce bruit peuvent frustrer les développeurs. Fortify offre une grande profondeur (il tente de trouver de nombreux types de problèmes), mais cela peut signifier plus de triage manuel pour séparer les risques réels du bruit. Il ne filtre pas non plus intrinsèquement les vulnérabilités connues comme sûres dans les bibliothèques tierces – Fortify ne vérifiera pas automatiquement les bases de données CVE pour vous sans un module complémentaire, de sorte que vous pourriez voir une utilisation de fonction non sécurisée signalée sans être informé de l'existence d'un correctif connu, etc.

Checkmarx, en revanche, est souvent salué pour un taux de faux positifs légèrement inférieur (et vous pouvez personnaliser les règles pour l'affiner). Selon les avis des utilisateurs de G2, le taux de faux positifs de Checkmarx est considéré comme meilleur que celui de Fortify – un résumé a noté que Checkmarx a un taux de faux positifs plus faible, ce qui est un avantage majeur pour les développeurs, tandis que le taux de faux positifs de Fortify « n'est pas aussi favorable ». Moins de fausses alertes signifie que les développeurs ne commencent pas à ignorer les résultats de sécurité. Cela dit, Checkmarx n'est pas immunisé contre le bruit – certains développeurs ont estimé qu'il pouvait manquer certains problèmes (faux négatifs) ou signaler encore de nombreux problèmes d'information comme des « vulnérabilités ». Il trouve un bon équilibre mais nécessite un certain réglage et une compréhension de ses résultats. L'approche de Checkmarx consistant à analyser le code non compilé signifie qu'il pourrait signaler comme vulnérable quelque chose qui, en réalité, n'est pas atteignable dans l'application compilée (un contexte qu'il pourrait manquer sans exécuter l'application). Inversement, l'analyse binaire de Veracode pourrait détecter des problèmes dans les dépendances compilées – mais elle pourrait aussi avoir du mal à mapper les résultats aux lignes de code source exactes, obligeant les développeurs à travailler davantage pour trouver la solution.

Veracode est généralement réputé pour sa grande précision une fois le scan initial effectué. Ils réalisent en fait un « scan de référence » initial qui peut prendre plusieurs jours, en partie pour permettre à leur équipe AppSec interne d'examiner les résultats si vous avez souscrit à ce service. L'idée est de réduire les faux positifs en impliquant des experts en sécurité et de fournir une base de référence propre pour l'avenir. C'est excellent pour la précision – Veracode se vante même de fournir très peu de faux positifs dans ses résultats – mais cela signifie que le premier scan n'est pas rapide. Certains développeurs ont néanmoins rencontré des faux positifs avec Veracode (aucun outil n'est parfait – par exemple, des développeurs sur HackerNews mentionnent avoir reçu quelques e-mails de faux positifs au début). Mais dans l'ensemble, le scanning de Veracode est mature et bien réglé, en particulier pour les langages courants, ce qui se traduit par une bonne précision. Si une organisation manque de personnel pour trier manuellement les résultats, l'approche de Veracode, qui consiste à avoir moins de résultats mais mieux vérifiés, peut être attrayante.

En termes de performance (vitesse) : Checkmarx, fonctionnant sur le code source, peut souvent scanner plus rapidement les changements incrémentaux (et peut être mis à l'échelle en ajoutant davantage de machines/instances de scanning pour des scans parallèles). Les scans de Veracode impliquent le téléchargement de binaires, puis l'attente du traitement cloud – cette attente peut être un inconvénient pour les équipes agiles (certains ont noté des « cycles de feedback plus lents » avec Veracode). La performance de Fortify dépend de la manière dont vous le déployez ; il peut être assez lent sur de très grandes bases de code, à moins de peaufiner le scan (Fortify offre des options pour ajuster la profondeur du scan). Un utilisateur de PeerSpot a même mentionné que le scanning de Fortify prend parfois tellement de temps ou est si incohérent que les résultats varient d'un jour à l'autre. D'un autre côté, Fortify peut être mis à l'échelle avec suffisamment de matériel et son moteur de scanning est très puissant – mais vous pourriez avoir besoin de dédier des serveurs robustes pour obtenir des résultats en temps voulu sur un grand monolithe.

En résumé, Veracode et Checkmarx ont tendance à produire des résultats plus précis avec un réglage modéré, tandis que Fortify pourrait détecter davantage de problèmes de cas limites, mais au prix d'un taux de faux positifs plus élevé et de temps de scan plus longs. Pour un leader technique, cela signifie que Fortify pourrait exiger plus de temps d'équipe pour gérer les résultats, tandis que Checkmarx/Veracode visent à gagner du temps en se concentrant sur l'essentiel (bien que Veracode fasse gagner du temps après ce premier passage lent). La précision est vitale – un outil qui crie au loup trop souvent sera ignoré par les développeurs. C'est précisément pourquoi de nombreuses équipes recherchent des alternatives qui exploitent des techniques modernes (comme l'IA) pour réduire le bruit – ce qui est la philosophie d'Aikido.

Couverture et Portée

Support des langages et frameworks : Veracode, Checkmarx et Fortify se vantent chacun de prendre en charge un large éventail de langages de programmation – couvrant tous les suspects habituels (Java, C#, JavaScript/TypeScript, Python, C/C++, Ruby, PHP, etc.) et de nombreux autres moins courants. Veracode annonce la prise en charge de plus de 30 langages, tirant parti de son scanning binaire pour couvrir tout ce qui se compile dans un format connu (y compris les fichiers .APK Android, les assemblages .NET, etc.). Fortify prend également en charge une longue liste, y compris des langages plus anciens comme COBOL et l'ASP classique, en raison de sa longue histoire en entreprise. Checkmarx prend en charge de nombreux langages modernes et se tient au courant des nouveaux (par exemple, il a ajouté le support de Go et Kotlin à mesure qu'ils gagnaient en popularité). Pour la plupart des organisations, les trois couvriront les langages de votre stack, à moins que vous n'utilisiez quelque chose de vraiment ésotérique.

Une différence pourrait résider dans les technologies héritées et les plus récentes : Fortify avait souvent un avantage dans les technologies héritées (car les entreprises utilisant Fortify pouvaient scanner même des codes PL/SQL ou des langages de mainframe avec). Checkmarx et Veracode ont bien suivi les nouveaux langages et frameworks (le SCA de Veracode, par exemple, peut scanner les dépendances de Swift Package Manager, et Checkmarx peut gérer les frameworks JavaScript modernes, etc.). Si vous utilisez des frameworks de niche, vous voudrez vérifier l'ensemble de règles de chaque outil – mais généralement, l'étendue de la couverture est comparable.

Types de vulnérabilités : Les trois couvrent de manière exhaustive le Top 10 OWASP et les catégories CWE. Les catégories de vulnérabilités de Fortify sont étendues (et parfois accablantes). Checkmarx et Veracode couvrent également un large éventail de types de bugs de sécurité, de l'injection SQL aux paramètres de cookies non sécurisés. Aucun de ces outils ne se limite non plus aux seuls bugs de sécurité – ils signalent souvent les configurations non sécurisées dans le code (par exemple, l'utilisation d'algorithmes de chiffrement faibles) et parfois les problèmes de qualité qui pourraient entraîner des problèmes de sécurité. Fortify et Veracode ont un certain chevauchement avec la qualité du code (Fortify a des vérificateurs pour les problèmes de fiabilité ; Veracode a certaines politiques de qualité) mais leur objectif est la sécurité. Checkmarx s'en tient également aux règles orientées sécurité (contrairement à un outil purement axé sur la qualité comme SonarQube, qui détecte les « code smells »).

Au-delà du code : Comme mentionné, la couverture au-delà du code applicatif lui-même est là où les différences apparaissent. Voici un tableau comparatif rapide des domaines de couverture :

Conformité et Rapports : Une partie de la « portée » est de savoir si l'outil aide avec les cadres de conformité (PCI, OWASP, etc.). Veracode offre un support solide pour les rapports de conformité et la gestion des politiques – vous pouvez définir des politiques (par exemple, « aucun problème du Top 10 OWASP de gravité supérieure à moyenne autorisé ») et suivre la conformité au fil du temps. Fortify propose également des modèles de rapports de conformité et s'intègre aux systèmes GRC d'entreprise. Checkmarx a également ajouté des fonctionnalités de conformité, mais Veracode pourrait avoir un avantage compte tenu de son orientation vers les équipes de sécurité (il a été conçu en tenant compte de l'application des politiques). Si vous devez montrer aux auditeurs que vous suivez une certaine norme, l'un des trois peut vous aider, mais Veracode et Fortify excellent dans ce domaine.

Évolutivité de la portée : Lorsque vous avez des centaines d'applications, le modèle cloud de Veracode gère l'évolutivité par conception (il suffit de mettre plus de scans en file d'attente dans leur cloud). Checkmarx on-prem vous obligera à dimensionner vos serveurs de scanning ou à utiliser leur offre cloud pour gérer de nombreux projets. Fortify on-prem peut évoluer, mais nécessite souvent une infrastructure et une gestion importantes pour des dizaines d'applications (Fortify on Demand peut décharger cela sur leur cloud si vous utilisez FoD). Donc, si vous avez un très grand portefeuille d'applications, considérez comment chaque plateforme s'adapte pour les couvrir toutes. Veracode a fait ses preuves dans de grands environnements (mais vous payez pour chaque scan d'application), Fortify peut le faire mais pourrait se transformer en un grand projet interne, Checkmarx évolue bien mais vous devez l'architecturer correctement ou opter pour leur SaaS.

Expérience Développeur

En ce qui concerne l'utilisation quotidienne par les développeurs, les trois outils présentent les vulnérabilités via des tableaux de bord et des intégrations IDE, mais l'utilisabilité et le facteur de frustration diffèrent. Checkmarx se positionne comme le plus axé sur les développeurs. Son interface utilisateur est relativement claire et permet aux développeurs de filtrer et de trier les problèmes facilement. Les développeurs peuvent obtenir des résultats dans les outils qu'ils utilisent (IDE, SCM, CI), ce qui réduit le changement de contexte. Checkmarx propose également Codebashing, un module de formation intégré, pour aider les développeurs à comprendre les erreurs de sécurité spécifiques qu'ils ont commises – une touche agréable pour transformer les découvertes en moments d'apprentissage. La courbe d'apprentissage pour le scanning de base de Checkmarx n'est pas raide ; vous exécutez un scan et obtenez une liste de problèmes avec des extraits de code et des conseils de remédiation. L'utilisation avancée (comme l'écriture de requêtes personnalisées) est plus complexe, mais pas obligatoire pour la plupart. Une plainte était que l'interface utilisateur de Checkmarx on-prem semblait datée (un utilisateur a plaisanté en disant qu'elle était « tout droit sortie de 1997 » en termes d'apparence). Leur nouvelle interface cloud est plus moderne. Dans l'ensemble, les développeurs trouvent généralement Checkmarx utilisable, même s'ils peuvent se plaindre des faux positifs ou du temps nécessaire pour gérer les résultats dans des projets plus importants.

L'expérience développeur de Veracode est un peu plus mitigée. L'héritage de la plateforme est de servir les équipes de sécurité, de sorte que son portail web est riche en données, rapports de politique et paramètres d'administration – ce qui peut submerger un développeur qui veut juste corriger son bug. Veracode a amélioré son expérience développeur en fournissant un plugin de scan IDE et des intégrations de pipeline, mais certains développeurs trouvent le processus moins interactif. Il faut souvent se connecter au portail Veracode pour voir les informations détaillées sur les failles, et les résultats ne pointent pas toujours directement vers une ligne de code source (surtout si un problème se trouve dans une bibliothèque compilée). De plus, comme Veracode peut exiger le téléchargement complet de la build, un développeur attendant de voir si son récent commit a introduit de nouvelles failles pourrait devoir attendre un créneau de scan et le traitement. Ce décalage peut réduire l'immédiateté que les développeurs attendent aujourd'hui (nous aimons le linting instantané et les retours rapides). L'interface utilisateur de Veracode est professionnelle, mais peut sembler un peu lourde pour trier de nombreux problèmes – par exemple, certains utilisateurs souhaitent plus de personnalisation dans les rapports et un filtrage plus facile (Veracode a ces fonctionnalités, mais elles ne sont pas aussi intuitives). Du côté positif, Veracode offre des conseils de remédiation et même des services de consultation ; un développeur peut obtenir de l'aide d'experts Veracode (si payant) pour comprendre une découverte. L'expérience pour un développeur novice en sécurité peut donc être un soutien dans ce sens. Ne vous attendez simplement pas à ce que les développeurs adorent l'outil – il est considéré comme nécessaire mais pas comme un délice pour les développeurs, si nous sommes honnêtes.

Fortify est souvent considéré comme le plus lourd pour les développeurs. Historiquement, les entreprises exécutaient des scans Fortify, puis exportaient un PDF ou envoyaient un fichier FPR (Fortify Project Results) aux développeurs – ce qui n'est pas vraiment convivial pour les développeurs. Fortify dispose d'un portail web central (SSC) où les développeurs peuvent enregistrer les problèmes comme corrigés ou marquer les faux positifs, mais l'interface utilisateur et le flux de travail sont souvent décrits comme datés ou peu intuitifs par rapport aux outils modernes. Comme l'a dit poliment un ingénieur en sécurité, l'interface de Fortify vous permet de faire ce dont vous avez besoin, mais elle ne gagnera aucun prix UX. Les développeurs utilisant Fortify peuvent utiliser le Fortify Scan Wizard ou un plugin IDE pour scanner le code ; ces outils fonctionnent mais peuvent ralentir l'IDE et ne sont pas aussi élégants que les offres plus récentes. De plus, Fortify a tendance à générer un grand volume de résultats si vous ne configurez pas de filtres, ce qui peut submerger les développeurs (« Par où commencer ? »). La courbe d'apprentissage est raide – les développeurs peuvent avoir besoin d'une formation pour utiliser efficacement Fortify Workbench afin de trier les résultats. Sur une note positive, les résultats de Fortify sont détaillés, et pour ceux qui y investissent du temps, cela devient gérable. Mais s'attendre à ce que les développeurs adoptent Fortify avec enthousiasme sans résistance est un vœu pieux – de nombreux développeurs le considèrent comme une corvée imposée par la sécurité. C'est en partie pourquoi certaines entreprises complètent ou remplacent Fortify par des outils plus conviviaux pour les développeurs aujourd'hui.

Faux positifs et moral des développeurs : Nous devons le répéter – rien ne nuira plus à l'expérience des développeurs que les faux positifs et le bruit. Si Checkmarx ou Fortify bombarde les développeurs de centaines de « problèmes possibles » dont seule une poignée est pertinente, les développeurs perdront confiance et commenceront à ignorer l'outil. Checkmarx l'a reconnu, vantant des fonctionnalités pour réduire le bruit. La réponse de Fortify est souvent d'utiliser ses outils d'audit pour supprimer manuellement les faux drapeaux connus (encore une fois, du travail supplémentaire). La stratégie de Veracode est de réduire le bruit en amont et de permettre de marquer les atténuations, ce qui montre au moins une compréhension de la douleur des développeurs.

Adaptation au workflow des développeurs : Un autre facteur est la facilité avec laquelle les développeurs peuvent intégrer les correctifs et refaire des tests. Avec Checkmarx, un développeur peut corriger le code, exécuter un scan local et vérifier que le problème a disparu. Avec Veracode, le flux typique pourrait être : commettre le code, exécuter le CI, télécharger sur Veracode, attendre, puis vérifier – un peu plus lent. Avec Fortify, le développeur peut exécuter un scan Fortify local qui pourrait prendre un certain temps, ou attendre le prochain scan planifié de l'équipe de sécurité – ce qui n'est pas idéal. Ainsi, pour permettre aux développeurs de prendre en charge les correctifs de sécurité, Checkmarx (ou un outil comme Aikido) offre un contrôle plus direct.

En résumé, du point de vue d'un développeur : Checkmarx est le moins détesté – il essaie de s'intégrer dans leur monde et de réduire les points de friction. Veracode est respecté mais un peu distant – les développeurs le ressentent comme une porte externe qu'ils doivent franchir, et non comme un compagnon utile dans l'IDE. Fortify est puissant mais lourd – il donne souvent l'impression d'utiliser un vieil outil d'entreprise, et de nombreux développeurs attendront simplement un résumé de l'équipe de sécurité plutôt que de s'engager activement avec Fortify eux-mêmes. Si vous voulez que les développeurs s'impliquent dans l'AppSec, minimiser les frictions et le bruit est essentiel. C'est pourquoi beaucoup se tournent vers de nouvelles solutions (comme Aikido) qui privilégient l'expérience développeur autant que la couverture de sécurité.

Tarification et Maintenance

Les trois plateformes sont des produits commerciaux avec des tarifs d'entreprise, et aucune ne serait décrite comme bon marché. En fait, le coût est une plainte courante dans l'ensemble :

- Veracode facture généralement en fonction du nombre d'applications, des lignes de code et de la fréquence des scans (avec des modules complémentaires pour des fonctionnalités supplémentaires). Les avis mentionnent souvent Veracode comme « un produit très cher ». Les petites entreprises peuvent rarement se le permettre. Il est positionné pour les moyennes et grandes entreprises disposant de budgets pour la sécurité. Il n'y a pas de niveau gratuit ; vous payez pour la qualité et l'étendue. L'avantage est que vous n'avez pas besoin de maintenir l'infrastructure – le modèle SaaS signifie que votre coût inclut la gestion des serveurs et des mises à jour. Mais si vous avez des centaines d'applications ou des millions de lignes de code, la facture peut grimper rapidement (six chiffres ne sont pas rares pour les licences d'entreprise). Le prix de Veracode est premium – un examen par des pairs a carrément dit qu'il était « trop cher » pour ce qu'il est, bien qu'ils aient reconnu la haute qualité. De plus, certaines fonctionnalités comme l'eLearning ou les tests d'intrusion manuels sont en supplément.

- Checkmarx n'est pas non plus bon marché. Il est généralement sous licence par utilisateur ou par module de base de code. Un rapport a indiqué que pour environ 250 développeurs, le coût était d'environ 500 000 $ – ce qui donne une idée du montant des contrats d'entreprise. Checkmarx propose plusieurs modules (SAST, SCA, etc.) qui peuvent être sous licence séparément ou en bundle. Si vous optez pour la version on-prem, n'oubliez pas que vous devrez allouer des serveurs (ce qui est un coût indirect, bien que pas énorme dans ce contexte). L'offre SaaS transfère cela à un abonnement. Checkmarx n'a pas vraiment d'édition « communautaire » non plus (sauf quelques outils gratuits comme un KICS open-source limité pour l'analyse IaC). Donc, en termes de budget, supposez qu'il est dans la même catégorie que Veracode. Certains disent que l'investissement est justifié par la couverture de sécurité, mais cela peut être difficile à avaler pour les petites organisations.

- Le prix de Fortify peut varier car il est souvent vendu dans le cadre de contrats plus importants (surtout à l'époque de HP/Micro Focus). Traditionnellement, Fortify on-prem était sous licence par nombre de lignes de code, par scan ou par poste – et c'était coûteux. Fortify on Demand (le SaaS) peut être un abonnement par application ou par package d'entreprise. Il n'y a pas de prix publics, mais c'est un logiciel d'entreprise – attendez-vous à des prix d'entreprise. Fortify a également des coûts cachés en termes de maintenance : si auto-hébergé, vous avez besoin de personnel pour gérer les mises à jour, ajuster les règles, maintenir les serveurs, etc. De nombreuses organisations ont littéralement un administrateur Fortify dédié ou embauchent des consultants pour le déploiement. Cela ajoute au coût total de possession. Du côté positif, la licence on-prem de Fortify, une fois achetée, peut scanner un nombre illimité de fois sans coût incrémental, et vous n'envoyez pas de code à un tiers (important pour certains). Mais si vous ne renouvelez pas continuellement le support, l'outil peut rapidement devenir obsolète à mesure que de nouvelles vulnérabilités et de nouveaux langages apparaissent.

Les coûts de support sont une autre considération : les trois fournisseurs offrent des services de support et de conseil. Le support premium de Checkmarx et Veracode peut coûter plus cher. Le support standard de Fortify est généralement inclus avec le renouvellement de la licence, mais vous pourriez payer un supplément pour des choses comme la formation.

La tarification d'Aikido Security est conçue pour être plus simple et plus prévisible. Bien que nous ne citions pas de chiffres exacts ici, Aikido est fier de son modèle de tarification forfaitaire et transparent qui est souvent nettement plus abordable à grande échelle que les outils hérités. Il n'y a pas de frais supplémentaires surprises pour chaque fonctionnalité – vous obtenez la plateforme complète sans frais cachés. Pour un leader technique, cela signifie une budgétisation plus facile et la possibilité de couvrir toute votre équipe de développement et votre base de code sans vous ruiner. Comparé à Veracode ou Checkmarx qui « ont un prix élevé » pour les fonctionnalités d'entreprise, Aikido offre un bien meilleur rapport qualité-prix. Il est conçu pour être une plateforme unique qui pourrait remplacer plusieurs outils (SAST, SCA, DAST, etc.), de sorte que les entreprises économisent également par la consolidation.

En bref, soyez préparé : Veracode, Checkmarx et Fortify nécessitent un budget conséquent (et leur coût évolue généralement avec votre taille). Si vous êtes une petite équipe, ils pourraient être hors de portée ou excessifs. Si vous êtes une grande organisation, tenez compte non seulement de la licence, mais aussi de la main-d'œuvre nécessaire pour gérer la solution que vous choisissez. Et rappelez-vous, un outil qui fait gagner du temps aux développeurs ou prévient une violation peut s'amortir – mais seulement s'il est utilisé efficacement. C'est pourquoi beaucoup se tournent vers la nouvelle génération comme Aikido, qui promet un coût total de possession plus faible en réduisant la prolifération des outils et la charge administrative, tout en étant plus abordable dès le départ.

Avantages et inconvénients de Veracode, Checkmarx et Fortify

Veracode – Avantages :

- Suite AST complète : Offre une analyse statique, dynamique et de composition dans une seule plateforme pour une large couverture des vulnérabilités.

- Gouvernance de sécurité robuste : Excellente pour l'application des politiques, le suivi de la conformité et les rapports de niveau direction (PCI, OWASP, etc.) intégrés.

- Commodité du cloud : La livraison SaaS signifie aucune infrastructure à gérer ; elle s'adapte facilement à de nombreuses applications et inclut des options de support expert pour la remédiation.

- L'analyse binaire détecte plus : L'analyse du code compilé peut trouver des problèmes dans les composants intégrés et garantir que les bibliothèques tierces sont analysées dans le cadre de l'application complète.

Veracode – Inconvénients :

- Pas d'option on-prem : Nécessite le téléchargement des binaires de code vers le cloud ; non viable pour les bases de code très sensibles qui doivent rester on-prem.

- Délai d'analyse lent : Les analyses initiales peuvent être lentes (l'examen de référence peut prendre des jours) et même les analyses ultérieures ajoutent de la latence au pipeline, ralentissant le feedback aux développeurs.

- Intégration limitée pour les développeurs : Se concentre davantage sur l'analyse centralisée que sur le feedback dans l'IDE – les développeurs doivent souvent utiliser le portail, et l'expérience est orientée vers les équipes de sécurité plutôt que vers le workflow de développement.

- Coût élevé pour l'entreprise : La tarification est plutôt haut de gamme (« très chère » selon plusieurs témoignages) et peut être difficile à justifier pour les petites équipes.

Checkmarx – Avantages :

- Analyse statique conviviale pour les développeurs : Analyse le code source sans compilation, offrant un feedback plus rapide et une intégration plus facile dans les CI/CD et les IDE.

- Déploiement flexible : Disponible à la fois en on-premises et en SaaS – adapté aux pipelines cloud ou aux environnements auto-hébergés, selon les besoins.

- Large couverture linguistique et de sécurité : Prend en charge de nombreux langages et couvre le SAST et le SCA, ainsi que des fonctionnalités supplémentaires comme l'IaC et la sécurité des conteneurs pour une AppSec plus holistique.

- Personnalisable et extensible : Permet des règles de requête personnalisées et offre des fonctionnalités comme la formation Codebashing ; peut être adapté aux exigences de sécurité spécifiques d'une organisation.

Checkmarx – Inconvénients :

- Les faux positifs persistent : Bien que généralement meilleur que certains concurrents, il peut signaler des problèmes qui n'en sont pas de vrais, nécessitant un ajustement manuel et du temps de développeur pour filtrer le bruit.

- L'UX on-prem est datée : L'interface et le workflow plus anciens peuvent sembler lourds (un utilisateur l'a comparé à un logiciel des années 90) ; certaines fonctionnalités avancées sont uniquement disponibles dans le cloud, créant une incohérence.

- Pas de DAST complet ni de protection en temps d'exécution : Principalement un outil d'analyse statique – il lui manque un composant de test dynamique mature et des éléments comme l'analyse des secrets, il ne couvre donc pas les risques des applications en direct sans outils supplémentaires.

- Coûteux pour les grandes équipes : Les fonctionnalités d'entreprise ont un prix élevé (par exemple, environ 500 000 $ pour quelques centaines de développeurs), et l'exécution on-prem entraîne des frais de maintenance pour les serveurs et les mises à jour.

Fortify – Avantages :

- Analyse approfondie et exhaustive : Moteur SAST très complet avec l'un des ensembles de règles de vulnérabilité les plus larges ; capable de trouver des problèmes de sécurité obscurs grâce à des années de perfectionnement.

- Fonctionnalités de niveau entreprise : Rapports robustes, modèles de conformité et intégration avec les workflows d'entreprise (ALM, traqueurs de bugs) pour soutenir les processus des grandes organisations.

- Tests dynamiques inclus : Offre une solution DAST complète (WebInspect) et peut être une solution unique pour les tests d'applications statiques et dynamiques. Fortify est un leader du Gartner MQ depuis plus de 11 ans, ce qui témoigne d'un niveau de confiance dans ses capacités globales (sinon son agilité).

- Déploiement flexible : Peut être exécuté entièrement on-premises pour un contrôle total des données, ou utilisé comme Fortify on Demand SaaS. Cela permet de répondre aux exigences strictes en matière de confidentialité des données en gardant l'analyse interne, si nécessaire.

Fortify – Inconvénients :

- Bruit élevé de faux positifs : Connu pour signaler de nombreux problèmes potentiels – nécessite un triage important. Les utilisateurs se plaignent fréquemment que les analyses signalent des résultats sans aucun changement de code. Cela peut submerger les développeurs avec des non-problèmes.

- Courbe d'apprentissage et effort d'utilisation élevés : Configuration et utilisation complexes – nécessite souvent des administrateurs experts ou des consultants. L'interface utilisateur et les outils semblent lourds, ce qui peut nuire à l'adoption par les développeurs et ralentir le processus.

- Maintenance lourde : Fortify auto-hébergé exige un entretien (serveurs, bases de données, mises à jour). De nombreuses organisations ont besoin d'une équipe dédiée pour gérer Fortify, ce qui augmente les coûts et la complexité. L'outil lui-même peut être gourmand en ressources et plus lent sur de grandes bases de code s'il n'est pas optimisé.

- Intégration limitée aux workflows de développement modernes : Bien que des intégrations existent, Fortify ne s'intègre pas aussi facilement aux pratiques DevOps agiles. Les développeurs peuvent le considérer comme une étape périodique plutôt qu'un assistant continu, ce qui conduit à une sécurité cloisonnée plutôt qu'intégrée.

Aikido Security : La meilleure alternative

Aikido Security est la solution moderne qui rassemble tout sans les inconvénients. C'est une plateforme tout-en-un couvrant le SAST, le DAST, le SCA, l'IaC, la sécurité des conteneurs, l'analyse des secrets, la sécurité du cloud – tout ce que vous voulez – en un seul endroit. Contrairement aux outils traditionnels, Aikido est conçu pour les développeurs : il s'intègre parfaitement à vos IDE, dépôts et pipelines CI/CD, offrant un feedback instantané avec un minimum de bruit. La plateforme utilise une automatisation intelligente (même l'IA) pour la réduction des faux positifs et le triage automatique des résultats, afin que votre équipe se concentre uniquement sur les problèmes réelst. Avec les suggestions de correction automatique par IA, Aikido peut même aider à générer des correctifs pour les vulnérabilités, accélérant ainsi la remédiation.

Fini de jongler avec plusieurs outils ou d'être submergé par les alertes – l'approche unifiée d'Aikido signifie qu'un seul outil offre une visibilité complète sur le code et le cloud, avec le contexte nécessaire pour prioriser ce qui compte le plus. Il est livré sous forme de SaaS convivial pour les développeurs avec une tarification simple et prévisible (pas de suppléments inattendus), ce qui le rend nettement plus abordable à grande échelle que Veracode, Checkmarx ou Fortify. En bref, Aikido vous offre moins de faux positifs, des analyses plus rapides et une bien meilleure expérience développeur que l'ancienne garde. C'est l'alternative pragmatique et appréciée des développeurs pour les équipes qui veulent une sécurité de premier ordre sans les maux de tête habituels.

Dans la bataille entre Veracode, Checkmarx et Fortify, le gagnant n'est en fait aucun des trois – c'est le nouveau concurrent qui combine leurs forces et corrige leurs faiblesses. C'est Aikido : un outil qui rend enfin la sécurité fluide pour les développeurs comme pour les responsables de la sécurité, afin que vous puissiez déployer du code sécurisé et avancer rapidement.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.