Introduction

Les leaders techniques axés sur la sécurité comparent souvent SonarQube à Checkmarx lors du choix d'un outil d'analyse de code. Les deux solutions analysent le code source à la recherche de problèmes, mais elles répondent à des besoins différents. SonarQube est né de la qualité et de la maintenabilité du code, ajoutant des contrôles de sécurité de base au fil du temps. Checkmarx est une plateforme de Tests de sécurité des applications statiques (SAST) d'entreprise conçue uniquement pour la détection de vulnérabilités. Des équipes de startups dynamiques aux grandes entreprises considèrent ces outils pour détecter les bugs et les failles de sécurité dès le début du développement.

Chaque outil se chevauche en matière d'analyse statique du code, pourtant leur objectif principal diverge. SonarQube cible la santé du code – détectant les bugs, les *code smells* et les problèmes de sécurité simples pour maintenir un code propre. Checkmarx approfondit la sécurité, traquant les vulnérabilités complexes grâce à l'analyse de flux de données et aux règles de conformité.

Cette comparaison explore SonarQube vs Checkmarx du point de vue d'un CTO/responsable AppSec, en examinant comment ils s'adaptent aux différentes tailles d'équipes et objectifs de sécurité.

TL;DR

SonarQube et Checkmarx abordent tous deux la sécurité du code, mais sous des angles opposés. SonarQube est rapide et convivial pour les développeurs, mais limité en profondeur ; Checkmarx est exhaustif mais lourd, bruyant et coûteux. Aikido Security combine une couverture approfondie avec une expérience développeur épurée — moins de faux positifs, une configuration plus rapide et tout sur une seule plateforme — ce qui en fait le meilleur choix pour les équipes modernes qui recherchent une sécurité sérieuse sans les inconvénients.

Aperçu de chaque outil

SonarQube (Qualité du code avec sécurité de base)

SonarQube est principalement connu comme une plateforme de qualité du code. Il a été le pionnier des inspections continues du code, mesurant la « propreté » du code avec des métriques pour la duplication, la complexité et la couverture des tests unitaires. Au fil des ans, SonarQube s'est étendu à la sécurité en ajoutant des règles de vulnérabilité statiques, l'analyse de l'Infrastructure-as-Code et des secrets, ainsi que d'autres fonctionnalités au-delà de la maintenabilité.

Cependant, il reste une solution axée sur la « qualité du code avant tout » plutôt qu'un outil de sécurité dédié. Les équipes de développement utilisent SonarQube pour appliquer les standards de codage et détecter les bugs ou les vulnérabilités mineures tôt, en l'intégrant souvent dans les pipelines CI pour le contrôle qualité. SonarQube prend en charge des dizaines de langages (Java, C#, JavaScript, Python, etc.) et offre une édition communautaire gratuite, ce qui le rend populaire pour améliorer l'hygiène du code sur des bases de code diverses.

Checkmarx (Plateforme SAST de niveau entreprise)

Checkmarx est une suite de tests de sécurité des applications centrée sur l'analyse statique approfondie du code. Il analyse le code source pour découvrir les vulnérabilités comme les injections SQL, les XSS et d'autres problèmes du Top 10 OWASP avant le déploiement. Contrairement aux racines de SonarQube axées sur la propreté du code, Checkmarx a été conçu par un éditeur axé sur la sécurité et excelle dans la détection des failles de sécurité grâce à l'analyse de la contamination et à des ensembles de règles étendus.

La plateforme offre une large prise en charge des langages et frameworks (plus de 100 technologies) ainsi que des fonctionnalités d'entreprise telles que le reporting de conformité et la gestion des politiques. Checkmarx peut s'intégrer aux pipelines CI/CD et même aux IDE des développeurs, permettant des scans pendant le codage et avant le merge. Sa nouvelle offre “Checkmarx One” s'étend au-delà du SAST pour inclure l'analyse de la composition logicielle (analyse des dépendances open source), la sécurité des API, les vérifications d'Infrastructure as Code, et bien plus encore au sein d'une plateforme unifiée. En bref, Checkmarx s'adresse aux organisations qui privilégient des tests de sécurité approfondis et disposent des ressources pour un ensemble d'outils plus robuste.

Comparaison des fonctionnalités

Capacités de sécurité

SonarQube : Offre des tests de sécurité des applications statiques de base mais avec une profondeur limitée. Il signale les vulnérabilités courantes du code et les « points chauds de sécurité » (zones nécessitant une révision manuelle) dans des langages comme Java, C# et PHP. L'édition communautaire couvre un sous-ensemble de règles de sécurité, principalement pour ces langages principaux. Une détection plus avancée (par exemple, l'analyse de la contamination pour les failles d’injection) nécessite des éditions payantes.

Les règles de sécurité de SonarQube aident à détecter les problèmes évidents mais ne sont pas exhaustives. Par exemple, une analyse a révélé que SonarQube vérifie environ 89 modèles de vulnérabilités Java connus, tandis que Checkmarx en couvre plus de 300 pour Java. Cela signifie que SonarQube pourrait manquer de nombreux exploits complexes qu'un outil de sécurité dédié détecterait. Il doit être considéré comme un complément pour améliorer l'hygiène du code avec une certaine sécurité, non pas comme une solution AppSec autonome.

Checkmarx : Offre des capacités SAST approfondies prêtes à l'emploi. Il analyse les flux de données et les entrées contaminées dans le code pour détecter où les données fournies par l'utilisateur pourraient mener à des exploits. Checkmarx prend en charge un vaste ensemble de règles de vulnérabilité couvrant les injections, les mauvaises configurations, les problèmes cryptographiques, et plus encore, mappant souvent les résultats à des standards comme le Top 10 OWASP et les catégories CWE. Son moteur d'analyse est conçu spécifiquement pour la sécurité, offrant une couverture des vulnérabilités bien plus large que les règles de SonarQube. En pratique, les équipes utilisent Checkmarx pour s'assurer que les failles de sécurité critiques sont détectées afin de protéger l'entreprise et les clients, et pas seulement pour nettoyer le code.

De plus, la plateforme Checkmarx One combine le SAST avec le SCA (pour détecter les bibliothèques vulnérables), le DAST (tests dynamiques), la sécurité des API et l'analyse IaC pour une posture de sécurité plus complète. Cela fait de Checkmarx une suite de sécurité tout-en-un pour le code, bien qu'elle soit très lourde.

Intégration et flux de travail CI/CD

SonarQube : Conçu pour s'intégrer parfaitement aux flux de travail de développement. Il s'intègre aux systèmes CI/CD (Jenkins, Azure DevOps, GitLab CI, etc.) afin que le code soit automatiquement analysé à chaque build ou pull request. De nombreuses équipes configurent SonarQube comme une porte de qualité : si le nouveau code ne respecte pas certaines normes (pas de nouveaux bugs/vulnérabilités critiques, couverture de test suffisante), le pipeline échoue. Cela empêche le mauvais code d'être fusionné. SonarQube offre également des intégrations conviviales pour les développeurs comme SonarLint (un plugin IDE) pour un feedback instantané pendant le codage.

Le résultat est un flux de travail fluide où les développeurs voient les problèmes dans leurs outils habituels et peuvent les corriger avant que le code ne soit fusionné. La configuration de SonarQube nécessite l'exécution du serveur (sur site ou via SonarCloud SaaS) et d'un scanner dans le pipeline CI, mais une fois configuré, il a tendance à « simplement fonctionner » avec un minimum de friction pour les développeurs.

Checkmarx : Prend également en charge l'intégration CI/CD et IDE, mais avec une orientation plus entreprise. Les équipes peuvent intégrer les analyses Checkmarx dans les pipelines de build et même automatiser le gating (par exemple, bloquer une release en cas de résultats de haute gravité). Checkmarx fournit des plugins pour les IDE populaires comme VS Code et IntelliJ, permettant aux développeurs d'exécuter des analyses sur leur code et de voir les résultats dans l'éditeur. Cependant, l'impact pratique sur le flux de travail peut différer. Les analyses Checkmarx sont souvent plus lentes et plus gourmandes en ressources, ce qui pourrait ne pas s'exécuter sur chaque commit dans des pipelines CI rapides sans ajustement.

De nombreuses organisations planifient les analyses Checkmarx chaque nuit ou sur un pipeline de sécurité séparé pour éviter de retarder les développeurs. L'intégration est puissante, mais certains la trouvent moins « légère » que celle de SonarQube. Il peut demander des efforts pour configurer les seuils d'analyse et l'automatisation adaptés à la vitesse de votre CI. En bref, Checkmarx peut s'intégrer largement dans les flux de travail de développement, mais atteindre une expérience fluide peut nécessiter plus d'attention (pour gérer les temps d'analyse et le volume des résultats).

Précision et bruit

SonarQube : Privilégie le code propre, mais cela peut introduire du bruit en pratique. Les développeurs apprécient souvent SonarQube pour la détection des problèmes, mais certains se plaignent qu'il signale trop de problèmes mineurs. Par exemple, SonarQube mettra en évidence les violations de style de code ou les « code smells » non critiques qui ne menacent pas réellement la sécurité ou la stabilité. Dans un avis G2, un utilisateur a noté que SonarLint (le plugin IDE de SonarQube) signale parfois des « problèmes ignorables » et peut être peu clair par moments. Les équipes axées sur la sécurité pourraient considérer ces résultats comme des faux positifs ou simplement du bruit. L'ajustement de SonarQube est possible (par exemple, désactiver des règles), mais par défaut, il peut « toujours suggérer que votre code est incorrect » tant que vous ne l'avez pas ajusté.

Sur le plan de la sécurité, les règles plus simples de SonarQube signifient qu'il produit en fait moins d'alertes de sécurité que Checkmarx. Cela peut être bon (moins de bruit) mais cela signifie aussi qu'il pourrait manquer de vrais problèmes – comme l'a dit un utilisateur de Reddit, « Beaucoup de faux positifs et la plupart des bugs réels sont manqués » si l'on se fie uniquement à SonarQube. En résumé, l'analyse de SonarQube est large (couvrant le style, les bugs, etc.), ce qui peut submerger les développeurs d'avertissements de faible priorité, bien que son focus limité sur la sécurité maintienne les alertes réellement critiques à un minimum. Il nécessite un calibrage pour distinguer le signal du bruit.

Checkmarx : Connu pour sa grande précision en théorie, mais en pratique, il peut submerger les équipes avec des résultats nécessitant un tri. Son analyse avancée détecte davantage de vulnérabilités – et avec cela, un nombre plus élevé de faux positifs. Un évaluateur sur G2 a observé que Checkmarx produit un “nombre élevé de faux positifs à moins de le configurer méticuleusement pour chaque projet”. Sans un réglage fin, les développeurs risquent de perdre du temps à examiner des problèmes qui n'en sont pas réellement. Un utilisateur frustré de Reddit est allé plus loin, affirmant que “1 % des résultats valides sont... noyés dans 99 % d'informations inutiles” lors de l'utilisation de Checkmarx. Cela indique que les ensembles de règles par défaut peuvent sur-signaler les problèmes, en particulier sur les bases de code volumineuses et complexes.

La précision de Checkmarx s'améliore considérablement si les ingénieurs de sécurité consacrent du temps à personnaliser les règles, à supprimer les fausses alertes connues et à utiliser des fonctionnalités telles que l'analyse incrémentielle. Mais cela représente en soi une charge de maintenance. L'avantage est que les vrais positifs sont généralement bien expliqués – Checkmarx fournit des traces détaillées et le contexte de chaque découverte, réduisant ainsi l'ambiguïté. En somme, Checkmarx ratisse large (détectant des éléments que SonarQube pourrait ignorer) au prix d'un bruit plus important. Il est puissant mais “bruyant” sans réglage, tandis que SonarQube est plus silencieux mais aussi moins exhaustif.

Couverture et support linguistique

SonarQube : Prend en charge un large éventail de langages de programmation et dispose de règles pour chacun d'eux. Il couvre les langages populaires (Java, C#, JavaScript, Python, TypeScript, C/C++, PHP, Ruby, Kotlin, et bien d'autres), ce qui le rend utile pour les équipes polyglottes. La force principale de SonarQube réside dans les métriques de qualité du code et les vérifications de maintenabilité pour ces langages. La couverture de sécurité, bien que présente, est plus restreinte et souvent axée sur les langages les plus critiques pour les applications métier (Java, C#, etc.).

Il est à noter que certaines règles de sécurité avancées ne sont disponibles que dans les éditions payantes pour certains langages – par exemple, l'édition Community ne dispose pas de la détection des failles d'injection pour Python et d'autres, que l'édition Developer ajoute. De plus, SonarQube ne couvre pas les vulnérabilités des dépendances tierces (SCA) ni les environnements d'exécution. Si votre stack implique la gestion des risques liés aux bibliothèques open source ou l'analyse du code d'infrastructure, SonarQube seul ne suffira pas. Essentiellement, la couverture de SonarQube est excellente pour la qualité du code et décente pour l'analyse de sécurité des langages principaux, mais elle laisse des lacunes dans la couverture de l'ensemble de votre stack applicatif (dépendances, configurations cloud, etc.).

Checkmarx : Offre l'une des couvertures les plus étendues de l'industrie pour l'analyse de sécurité. Il revendique la prise en charge de plus de 100 langages de programmation et frameworks, y compris les standards d'entreprise et même les langages de niche ou hérités. Ce large support linguistique est crucial pour les grandes organisations avec des stacks technologiques variés. Pour chaque langage pris en charge, Checkmarx maintient des règles de requête de vulnérabilité étendues, souvent plus nombreuses et à jour que l'ensemble de règles de SonarQube. Au-delà des langages, Checkmarx One étend sa couverture aux risques liés aux composants open source (vérifications SCA pour les bibliothèques vulnérables), aux tests de sécurité des API et aux problèmes de configuration IaC dans Terraform/Kubernetes, le tout sous un même toit.

C'est véritablement une approche de couverture de bout en bout pour la sécurité des applications. Le compromis est la complexité – couvrir autant signifie une charge de configuration plus importante et la possibilité de résultats qui se chevauchent. Néanmoins, pour un programme de sécurité qui doit analyser tout (du code C++ aux scripts CloudFormation), Checkmarx offre cette étendue. SonarQube nécessiterait d'être associé à d'autres outils pour atteindre une couverture similaire (par exemple, l'ajout d'un outil SCA comme Snyk pour les dépendances, etc.), tandis que Checkmarx vise à être exhaustif dans un seul package.

Expérience Développeur

SonarQube : Généralement considéré comme plus convivial pour les développeurs. Son interface et ses résultats se concentrent sur la clarté – les problèmes sont catégorisés (bugs, vulnérabilités, code smells) et notés par sévérité, ce que les développeurs trouvent facile à naviguer. Le tableau de bord SonarQube fournit des tendances et un statut de Quality Gate, mais les développeurs interagissent souvent avec lui via les commentaires de pull request ou les avertissements de l'IDE, les maintenant dans leur flux de travail habituel. La configuration initiale de Sonar peut être effectuée assez rapidement par un ingénieur DevOps (surtout en utilisant SonarCloud SaaS).

Un petit reproche que certains font est que l'interface utilisateur de SonarQube peut être un peu déroutante au début et qu'elle nécessite l'hébergement d'un serveur pour les installations sur site. Mais de nombreux avis soulignent la nature “facile à utiliser” de SonarQube une fois configuré. Il s'exécute rapidement pour les analyses incrémentielles, et les règles peuvent être personnalisées pour répondre aux besoins de l'équipe sans trop de tracas. En résumé, SonarQube place les développeurs au premier plan en s'intégrant à leurs outils et en leur fournissant des retours exploitables et compréhensibles pour améliorer continuellement la qualité du code.

Checkmarx : Conçu pour la rigueur de la sécurité, ce qui signifie parfois que l'expérience développeur est secondaire. L'interface utilisateur de l'outil est puissante mais a été décrite comme désuète et complexe par certains utilisateurs. Travailler avec Checkmarx implique souvent d'utiliser son tableau de bord web pour trier les résultats, ce qui peut ressembler à un changement de contexte pour les développeurs qui veulent juste corriger du code. Les temps d'analyse peuvent également impacter l'expérience de développement – une “analyse rapide” peut prendre beaucoup plus de temps que celle de SonarQube, ralentissant potentiellement les boucles de feedback si elle est utilisée naïvement en CI.

Du côté positif, Checkmarx a amélioré les intégrations développeur : les résultats peuvent être poussés sous forme de tickets JIRA ou affichés dans VS Code, et les découvertes de sécurité incluent des explications détaillées pour éduquer les développeurs. Mais le sentiment général est que Checkmarx est plus lourd à adopter. Une raison est le besoin de calibration : les développeurs pourraient être frustrés par un déluge de problèmes et avoir besoin des conseils de l'équipe de sécurité pour filtrer le bruit. De plus, l'installation de Checkmarx sur site est un projet non trivial (elle implique des bases de données, des orchestrateurs, etc., à moins d'utiliser leur service cloud). Un responsable technique pourrait avoir besoin d'allouer des ressources dédiées pour le gérer.

En bref, les développeurs peuvent travailler avec Checkmarx, mais il n'est pas aussi intuitif et léger que SonarQube du point de vue de l'utilisabilité. Il est conçu autant pour les spécialistes de la sécurité que pour les développeurs.

Tarification et maintenance

SonarQube : Propose un modèle à plusieurs niveaux. L'édition Community est gratuite et open source, idéale pour les petites équipes ou les projets publics. Les éditions payantes (Developer, Enterprise, Data Center) ajoutent plus de langages, de règles de sécurité et de fonctionnalités d'entreprise. La tarification de SonarQube pour les niveaux commerciaux est généralement basée sur le nombre de lignes de code analysées ou la taille de l'instance, ce qui peut devenir coûteux pour de très grandes bases de code. Cependant, de nombreuses équipes de taille moyenne trouvent l'édition Developer abordable pour la valeur qu'elle offre (et bien moins chère que les outils AppSec d'entreprise). En termes de maintenance, l'exécution de SonarQube nécessite l'hébergement du serveur (qui est une application Java avec une base de données sous-jacente). C'est un effort modeste – les mises à jour sont régulières, mais la mise à niveau est simple.

Certaines organisations considèrent que la configuration et la maintenance sont un point sensible lors de la mise à l'échelle de SonarQube (gestion de la base de données, optimisation des performances, etc.). De plus, certaines fonctionnalités avancées comme la haute disponibilité nécessitent l'édition Data Center (très coûteuse). Dans l'ensemble, SonarQube peut être une solution rentable, surtout si vous utilisez le niveau gratuit ou vous en tenez aux fonctionnalités nécessaires. Sa maintenance est gérable pour une équipe DevOps expérimentée, mais elle n'est pas sans effort (contrairement aux solutions purement cloud). À noter également : SonarCloud (la version SaaS) est disponible sur abonnement, ce qui décharge entièrement de la maintenance et peut être plus simple pour les équipes qui peuvent utiliser les services cloud.

Checkmarx : Orienté vers les budgets d'entreprise. Il est propriétaire et commercial uniquement, sans niveau gratuit ni version communautaire. Les utilisateurs potentiels passent généralement par un processus de vente pour obtenir les tarifs, qui sont souvent jugés élevés. Un utilisateur a déclaré sans détour : “Checkmarx est comparativement cher, et il n'y a pas d'édition gratuite pour l'essayer d'abord”. La licence peut dépendre du nombre de lignes de code, du nombre de projets ou d'utilisateurs – et les coûts peuvent atteindre des dizaines de milliers (voire plus) annuellement pour un déploiement complet.

Cela rend Checkmarx inaccessible pour de nombreuses petites entreprises. La maintenance est également significative : s'il est auto-hébergé, l'infrastructure de Checkmarx est lourde (multiples composants, bases de données, moteurs d'analyse, etc.). Il nécessite du matériel dédié ou des ressources cloud et des mises à jour régulières. Le configurer “prend du temps, et il n'y a pas de moyen facile de l'essayer sans parler aux ventes”, comme l'a noté une analyse.

Checkmarx a réagi en proposant une option hébergée sur le cloud (Checkmarx One SaaS) pour réduire la charge de déploiement, mais cela ne modifie pas beaucoup le modèle de tarification. En résumé, Checkmarx représente un investissement substantiel – vous payez pour des capacités robustes et un support d'entreprise. Un CTO doit être préparé à un coût total de possession plus élevé entre les licences et la main-d'œuvre nécessaire pour gérer l'outil. Cela n'est valable que si l'organisation a réellement besoin de la couverture de sécurité avancée que Checkmarx offre.

Aikido propose un modèle de tarification plus simple et plus transparent – forfaitaire et prévisible – et est nettement plus abordable à grande échelle que Checkmarx ou SonarQube.

Avantages et Inconvénients de Chaque Outil

SonarQube – Avantages

- Excellente application de la qualité du code : SonarQube excelle dans l'amélioration de la maintenabilité. Ce fut la première solution dédiée à la vérification de la propreté du code via de nombreuses métriques de qualité. Les équipes saluent sa capacité à identifier précocement les code smells, les duplications et les bugs, ce qui conduit à un code plus propre et plus fiable.

- Intégration facile pour les développeurs : Les développeurs trouvent SonarQube facile à utiliser. Il s'intègre dans les pipelines CI/CD et fournit un feedback instantané dans les pull requests et les IDE (via SonarLint) sans beaucoup de friction. Cette intégration transparente signifie que l'adoption de SonarQube perturbe rarement le flux de travail des développeurs – il “fonctionne tout simplement” en arrière-plan.

- Large support linguistique : SonarQube prend en charge des dizaines de langages prêts à l'emploi, des plus courants aux plus spécifiques. Un CTO supervisant plusieurs équipes produit peut standardiser l'utilisation de SonarQube pour couvrir le frontend, le backend, le mobile, etc., le tout dans un seul outil. Cette large couverture pour la qualité du code est un atout majeur pour les bases de code diverses.

- Édition Core gratuite : L'édition Community est gratuite et open source, permettant aux équipes de démarrer sans frais. Même les éditions payantes coûtent souvent moins cher que les outils de sécurité d'entreprise. Cela rend SonarQube attractif pour les petites entreprises ou celles principalement axées sur la qualité. Vous pouvez obtenir de la valeur immédiatement sans un investissement initial important.

- Tableau de bord visuel et Quality Gates : L'interface utilisateur de SonarQube fournit un tableau de bord clair de la santé du code – listant les problèmes par sévérité, donnant des scores de qualité globaux et montrant les tendances au fil du temps. Les managers apprécient la fonctionnalité Quality Gate, qui établit une norme pour que le code soit “vert” (par exemple, pas de problèmes critiques, couverture améliorée). C'est un moyen facile d'appliquer l'amélioration continue et de suivre les progrès.

SonarQube – Inconvénients

- Couverture de sécurité approfondie limitée : SonarQube n'est pas une solution de sécurité complète. Il détecte certaines vulnérabilités, mais son ensemble de règles et son approche sont superficiels par rapport à un véritable outil SAST. Par exemple, il pourrait manquer des chemins d'injection complexes que Checkmarx ou d'autres détecteraient. Se fier uniquement à SonarQube pourrait laisser d'importantes lacunes en matière de sécurité.

- Faux positifs et bruit : Les développeurs se plaignent parfois que SonarQube signale trop de problèmes triviaux. Il peut sembler « bruyant », surtout au début – un utilisateur a noté qu'il “suggérait toujours que notre code était incorrect” jusqu'à ce qu'ils ajustent les règles. Certaines découvertes (par exemple, le style, les optimisations mineures) pourraient ne pas mériter d'attention mais apparaissent néanmoins, obligeant les équipes à gérer les profils de règles pour éviter la fatigue des alertes.

- Performances sur les grands projets : L'analyse d'une énorme base de code avec SonarQube peut être lente sans les fonctionnalités Enterprise. Un évaluateur a mentionné que les analyses prenaient du temps et qu'il n'y avait pas de support pour l'analyse parallèle, sauf si vous achetiez l'édition Enterprise. Cela signifie que les grands monorepos pourraient voir SonarQube devenir un goulot d'étranglement en CI, ou que vous devrez partitionner les analyses. Les éditions de niveau supérieur atténuent ce problème, mais elles ajoutent des coûts.

- Maintenance et surcharge de configuration : Exécuter SonarQube en auto-hébergement signifie maintenir un serveur et une base de données. La configuration n'est pas terriblement difficile, mais c'est un autre système à gérer. Certaines organisations trouvent la configuration “compliquée” et les mises à niveau ou l'intégration avec des systèmes d'authentification (LDAP, etc.) nécessitent un travail d'administration. Ce n'est pas aussi plug-and-play que certains services cloud.

- Fonctionnalités AppSec manquantes : En dehors de l'analyse statique du code, SonarQube ne couvre pas les dépendances open-source, les images de conteneurs ou les tests dynamiques. Les programmes AppSec modernes ont souvent besoin de ces capacités. Ainsi, les équipes utilisant SonarQube pour la sécurité doivent encore investir dans des outils supplémentaires (SCA, DAST, etc.) pour obtenir une couverture complète, ce qui augmente la complexité de la chaîne d'outils.

Checkmarx – Avantages

- Détection robuste des vulnérabilités : Checkmarx est réputé pour la détection des vulnérabilités. Son moteur SAST utilise une analyse sophistiquée pour détecter des problèmes tels que les injections, le contrôle d’accès défaillant, et d'autres qui pourraient échapper aux scanners plus simples. Il offre l'assurance que votre code est examiné pour les failles de sécurité grâce à l'une des bibliothèques de règles les plus complètes disponibles (par exemple, des centaines de modèles connus pour Java seulement).

- Fonctionnalités d'entreprise et conformité : La plateforme inclut de riches fonctionnalités de reporting et de gouvernance que les responsables AppSec apprécient. Les résultats peuvent être mappés à des cadres de conformité (Top 10 OWASP, PCI DSS, etc.), ce qui facilite les audits. Checkmarx offre un contrôle d'accès basé sur les rôles, des tableaux de bord centralisés et la capacité d'appliquer des politiques de sécurité à grande échelle. Pour les grandes entreprises ayant des exigences de conformité strictes, ces fonctionnalités sont un avantage majeur.

- Large couverture de la pile technologique : Checkmarx prend en charge une vaste gamme de langages et de frameworks, plus que la plupart de ses concurrents. Que vos équipes codent en ABAP, ASP classique, ou les derniers Go ou Rust, Checkmarx a probablement un support. Cette étendue signifie que vous pouvez vous consolider sur une seule solution de scan pour toutes vos applications. Il couvre également désormais les modèles IaC, les API et intègre la SCA, ce qui en fait une solution complète pour de nombreux besoins AppSec.

- Résultats détaillés avec contexte : Les développeurs et les analystes de sécurité bénéficient des rapports de vulnérabilité détaillés de Checkmarx. Les découvertes incluent des traces de flux de données, montrant exactement comment une entrée malveillante pourrait exploiter le code. Cela facilite la compréhension et la résolution des problèmes. L'outil fournit également des conseils de remédiation. Comparé aux alertes plus simples de SonarQube, Checkmarx donne plus de contexte, ce qui peut raccourcir le cycle de correction pour les problèmes graves.

- Intégration dans le DevSecOps : Bien qu'il soit lourd, Checkmarx peut être intégré au processus DevOps. Il prend en charge l'automatisation via des API, des plugins CI/CD et des scanners IDE. De nombreuses entreprises l'utilisent avec succès pour intégrer la sécurité plus tôt – par exemple, les développeurs peuvent scanner le code dans Visual Studio avant de le commettre, ou Jenkins peut exécuter Checkmarx dans le cadre du pipeline et faire échouer une build en cas de découvertes à haut risque. Lorsqu'il est bien configuré, il permet une culture de sécurité proactive sans attendre les tests d'intrusion de fin de cycle.

Checkmarx – Inconvénients

- Nombre élevé de faux positifs si non ajusté : Un inconvénient fréquemment cité est le bruit. L'analyse puissante de Checkmarx peut submerger les équipes de faux positifs. “Un nombre élevé de faux positifs à moins de l'adapter soigneusement” à chaque projet, a noté un évaluateur de G2. Sans un réglage et une personnalisation significatifs, les développeurs pourraient perdre du temps à enquêter sur des problèmes non pertinents. Cela exige des ingénieurs AppSec de raffiner continuellement les règles et les lignes de base.

- Performances de scan lentes : Les scans Checkmarx peuvent être lents, surtout sur de grandes bases de code. Les utilisateurs rapportent que les scans complets peuvent prendre des heures, ce qui impacte la vélocité de développement. Le scan incrémental et l'optimisation peuvent aider, mais en l'état, ce n'est pas aussi rapide que des outils plus légers. Les équipes doivent souvent planifier des scans nocturnes ou augmenter les ressources CI pour l'accommoder. La boucle de rétroaction plus lente peut réduire la volonté des développeurs d'exécuter des scans fréquemment.

- Licences coûteuses : Le coût est un obstacle majeur. Checkmarx est une solution d'entreprise avec une tarification correspondante – il n'y a pas de niveau gratuit, et même un pilote nécessite de contacter les ventes. Un utilisateur s'est plaint qu'“il n'y a pas d'édition gratuite à essayer d'abord” et que c'est “comparativement cher”. Les équipes soumises à des contraintes budgétaires auront du mal à le justifier, et même les organisations bien financées doivent considérer le retour sur investissement étant donné les prix à six chiffres qui ne sont pas rares pour des déploiements complets.

- Configuration et infrastructure complexes : Le déploiement de Checkmarx sur site n'est pas trivial. Il implique plusieurs composants (pour le scan, le stockage des résultats, l'application web, etc.) et nécessite souvent l'aide d'experts pour l'installation et la configuration. Comme mentionné précédemment, “la configuration prend du temps”. Le maintenir (patching, mise à niveau, scaling) ajoute une charge de travail à votre équipe IT ou DevSecOps. Cette complexité peut retarder le déploiement et nécessiter des compétences spécialisées, contrairement aux outils plus orientés développeurs qu'un seul ingénieur peut configurer en une journée.

- Pas axé sur le développeur : Bien que Checkmarx propose des intégrations pour les développeurs, son UX globale est davantage destinée aux professionnels de la sécurité. L'interface et le flux de travail peuvent sembler lourds ou accablants pour les développeurs qui ne veulent que des informations rapides. Certains éléments de l'interface utilisateur sont datés et moins intuitifs. Sans un fort soutien interne et une formation adéquate, les développeurs pourraient résister à son utilisation régulière, sapant l'objectif de « shift-left ». En revanche, les outils conçus pour les développeurs (bruit minimal, interface utilisateur simple) peuvent atteindre une adoption plus élevée.

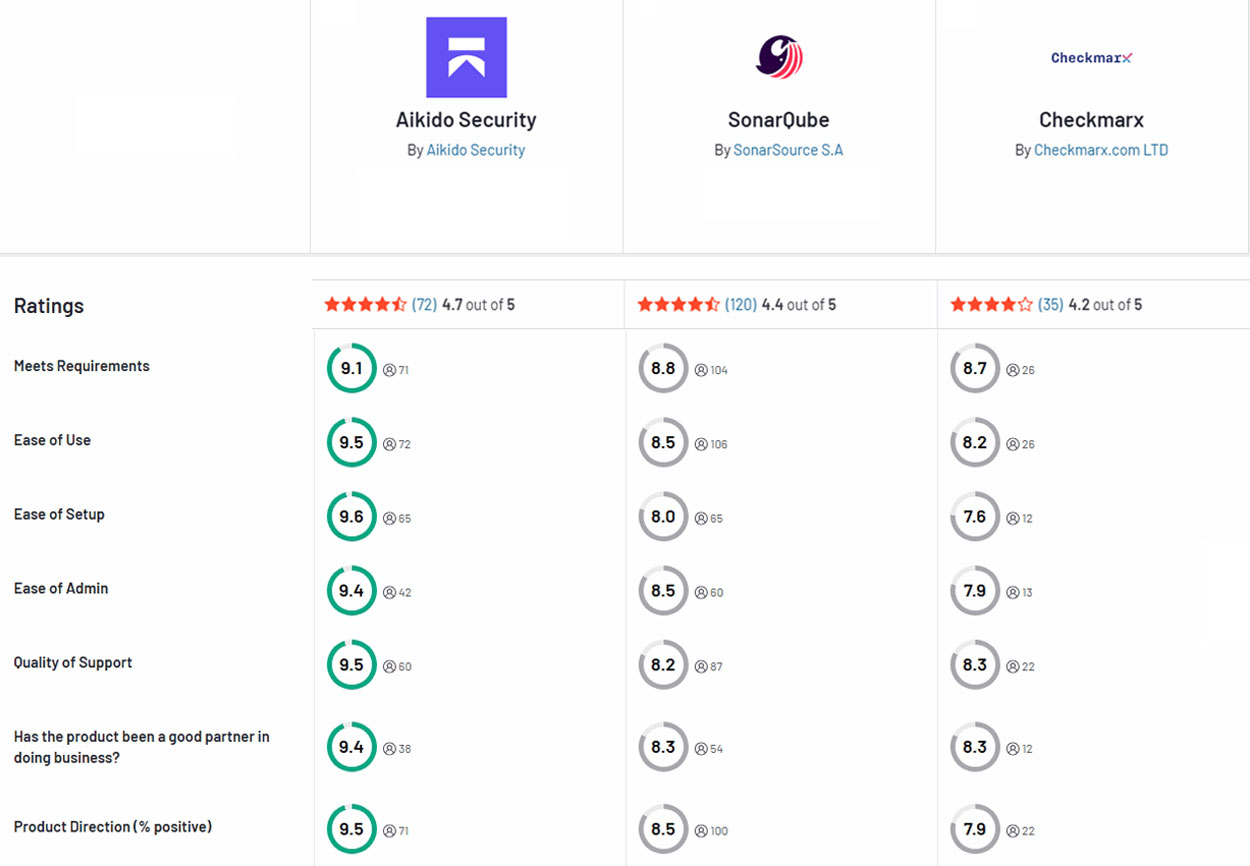

Aikido Security : La meilleure alternative

Aikido combine la couverture de Checkmarx avec la simplicité de SonarQube — sans le bruit ni la surcharge. Il offre un scan de sécurité full-stack : SAST, SCA, IaC, conteneurs, secrets et scan d'API, le tout sur une plateforme conviviale pour les développeurs. Ce qui distingue Aikido, ce sont les faibles faux positifs et la configuration rapide. Les équipes reçoivent des alertes exploitables avec un triage minimal. Il s'intègre directement dans Git, CI/CD et les IDE — pas de tableaux de bord séparés ni de déploiement lourd.

C'est aussi moins cher et plus transparent. Avec une tarification forfaitaire, un niveau gratuit généreux et sans contraintes commerciales, les équipes peuvent commencer en quelques minutes. Si vous êtes coincé entre une solution trop superficielle (SonarQube) et trop complexe (Checkmarx), Aikido trouve le juste équilibre.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.