Vous pouvez livrer des applications modernes plus rapidement que jamais aujourd'hui. L'IA écrit la moitié de votre code, les pipelines se déploient en quelques minutes, et votre équipe produit des fonctionnalités comme si chaque jour était la fin du monde.

Mais voici une question pour vous : qu'est-ce qui suit le rythme de la sécurité ?

Car la vitesse dans le développement logiciel a un côté sombre. Vous pouvez appeler cela de la négligence, une erreur humaine ou le vieux dicton « Je m'en occuperai plus tard », c'est ainsi que les bugs, les mauvaises configurations et les vulnérabilités à part entière se faufilent en production sans que personne ne s'en aperçoive. Et les attaquants ? Ils n'en ont besoin que d'une seule.

C'est pourquoi les Tests de sécurité des applications dynamiques (DAST) sont importants en 2025. Pour s'assurer que ce que vous avez déployé est sûr et sécurisé.

Dans ce guide, nous détaillons :

- Qu'est-ce que le DAST

- Pourquoi c'est important en 2025, et

- Comment choisir le bon outil DAST pour votre équipe, que vous soyez un développeur solo ou un responsable de la sécurité en entreprise.

Pour vous faciliter la tâche, vous n'avez pas besoin d'approfondir tous les plus de 15 outils. Si vous êtes ici avec un cas d'utilisation spécifique à l'esprit — par exemple, si vous recherchez le meilleur DAST pour les développeurs, les startups ou la sécurité des API — n'hésitez pas à passer directement aux sous-listes adaptées à votre scénario.

- Les 5 meilleurs outils DAST pour les développeurs : Aikido Security & Burp Suite

- Les 6 meilleurs outils DAST pour les entreprises : Invicti & Aikido Security

- Les 4 meilleurs outils DAST pour les startups : Aikido Security & OWASP ZAP

- Les 4 meilleurs outils DAST gratuits : Wapiti & Arichni

- Les 4 meilleurs outils DAST open source : OWASP ZAP & Nikto

- Les 6 meilleurs outils DAST pour le DevSecOps : Aikido Security & Invicti

- Les 6 meilleurs outils DAST pour la sécurité des API : Qualys & Aikido Security

- Les 6 meilleurs outils DAST pour les applications web : Aikido Security & Burp Suite

- Les 6 meilleurs outils DAST pour les API REST : Tenable & Wapiti

- Les 6 meilleurs outils DAST pour les applications mobiles : OWASP ZAP & HCL Appscan

Cela dit, nous vous recommandons de consulter la présentation complète des outils plus bas. Même un rapide survol de la liste principale pourrait révéler un outil que vous n'aviez pas envisagé, ou vous aider à comprendre pourquoi certaines options se classent constamment en tête dans toutes les catégories.

TL;DR :

Aikido s'impose comme le meilleur choix en matière de DAST en regroupant un puissant scanner DAST avec le SAST, la sécurité des API et bien plus encore sur une seule plateforme. Son DAST de « Surface Monitoring » attaque votre application comme un hacker, mais avec beaucoup moins de faux positifs grâce à la vérification et au filtrage intégrés.

Les développeurs bénéficient de correctifs en un clic pour les résultats et d'une intégration CI/CD prête à l'emploi, et les managers techniques apprécient la tarification forfaitaire transparente d'Aikido (avec un niveau gratuit) par rapport aux surprises des outils DAST hérités.

Qu'est-ce que le DAST ?

Tests de sécurité des applications dynamiques (DAST) est une méthode de test de sécurité qui évalue une application en cours d'exécution de l'extérieur vers l'intérieur, de la même manière qu'un attaquant. Un outil DAST interagit avec une application web via son frontend (requêtes HTTP, interfaces web, API) sans avoir besoin d'accéder au code source.

L'approche « boîte noire » du DAST implique la simulation d'entrées malveillantes et l'analyse des réponses de l'application pour identifier les vulnérabilités telles que l'injection SQL, le cross-site scripting (XSS), les failles d'authentification, les erreurs de configuration et d'autres problèmes d'exécution. En substance, le DAST se comporte comme un hacker automatisé sondant les défenses de votre application.

Les solutions DAST sont distinctes des outils d'analyse statique (SAST) car elles testent l'application en cours d'exécution dans un environnement réaliste. Là où le SAST scanne le code source à la recherche de bugs, le DAST lance des attaques sur une application déployée pour voir si ces vulnérabilités peuvent être exploitées en temps réel.

Le DAST est souvent utilisé lors des phases de test avancées (QA, staging, ou même production avec prudence) comme vérification finale pour détecter tout ce qui aurait pu être manqué précédemment.

En 2025, le DAST reste crucial car les applications web modernes sont de plus en plus complexes (applications monopages, microservices, API, etc.). Les outils DAST ont évolué pour relever ces défis, notamment :

- le crawling d'interfaces riches,

- le suivi des redirections,

- la gestion des flux d'authentification, et

- le test des API REST/GraphQL,

Tout cela sans avoir besoin de voir les entrailles de l'application.

De nombreuses organisations adoptent une stratégie combinée SAST & DAST pour une couverture complète tout au long du cycle de vie du développement logiciel. Pour une comparaison plus approfondie, consultez notre guide sur l'utilisation conjointe du SAST & DAST.

Pourquoi vous avez besoin d'outils DAST

Avant d'aborder les outils eux-mêmes, comme mentionné précédemment, à quoi bon ajouter un énième scanner à votre stack ?

Le principe fondamental est que la sécurité des applications web est une cible mouvante. Les applications évoluent si rapidement, et les attaquants découvrent constamment de nouvelles façons de les exploiter.

L'utilisation d'outils DAST est un impératif en 2025 car vous bénéficiez de :

- Couverture en conditions réelles : Les outils DAST détectent les vulnérabilités du point de vue d'un attaquant externe, vous montrant exactement ce qu'un attaquant pourrait exploiter dans une application en cours d'exécution. Ils peuvent révéler des problèmes dans l'environnement (configurations de serveur, composants tiers, API) que les analyses de code statiques pourraient manquer.

- Indépendant du langage et de la plateforme : Étant donné que le DAST interagit avec l'application via HTTP et l'interface utilisateur, peu importe le langage ou le framework dans lequel l'application est écrite. Un scanner DAST peut tester Java, Python, Node, ou toute plateforme web, ce qui est idéal pour les environnements polyglottes.

- Détecte les bugs critiques en runtime : Le DAST excelle à détecter des problèmes tels que des serveurs mal configurés, des flux d'authentification défaillants, des cookies non sécurisés et d'autres problèmes de déploiement qui n'apparaissent que lorsque l'application est en production. Il s'agit souvent de vulnérabilités à fort impact qui échappent aux revues de code.

- Faible taux de faux positifs (dans de nombreux cas) : Les solutions DAST modernes utilisent des techniques comme la vérification d'attaque (par ex., preuve d'exploit) pour confirmer les vulnérabilités et réduire le bruit. Contrairement au SAST, qui peut signaler des problèmes théoriques, le DAST présente généralement des preuves concrètes (comme « Le cookie de session n'est pas sécurisé »), ce qui facilite la confiance des développeurs dans les résultats.

- Conformité et tranquillité d'esprit : De nombreuses normes et réglementations de sécurité (PCI DSS, Top 10 OWASP, etc.) recommandent ou exigent des tests dynamiques des applications web. L'utilisation d'un outil DAST aide à remplir ces exigences en produisant des rapports que les auditeurs comprennent (par ex., couverture des problèmes du Top 10 OWASP) et garantit que vous n'avez pas laissé de brèches béantes dans votre application avant la mise en production.

En bref, le DAST ajoute une couche de sécurité essentielle en attaquant votre application comme le feraient de véritables menaces, afin que vous puissiez corriger les faiblesses avant que des acteurs malveillants ne les exploitent.

Comment choisir un outil DAST

Tous les scanners DAST ne se valent pas. Lors de l'évaluation des outils de Tests de sécurité des applications dynamiques, prenez en compte les critères suivants pour trouver la solution la plus adaptée :

- Couverture technologique : Assurez-vous que l'outil peut gérer la pile technologique de vos applications. Prend-il en charge les frontends modernes riches en JavaScript (Applications monopages), les backends mobiles et les API (REST, SOAP, GraphQL) ? Des outils comme HCL AppScan et Invicti prennent en charge une large gamme de types d'applications.

- Précision et Profondeur : Recherchez des taux de détection de vulnérabilités élevés avec un minimum de faux positifs. Des fonctionnalités telles que les analyses de confirmation ou la génération de preuves de concept (par exemple, l'analyse basée sur des preuves d'Aikido et d'Invicti) sont précieuses pour valider automatiquement les résultats. Vous voulez un outil qui découvre les problèmes critiques mais ne vous submerge pas de bruit.

- Facilité d'utilisation et d'intégration : Un bon DAST s'intègre à votre flux de travail. Considérez les outils qui offrent une configuration facile (options cloud ou gérées), une intégration CI/CD pour le DevSecOps (Aikido, StackHawk, etc.), et des intégrations avec des outils de suivi des problèmes (Jira, GitHub) ou des flux de travail. Si vos développeurs peuvent déclencher des analyses depuis les pipelines et obtenir les résultats dans leurs outils, l'adoption sera plus fluide.

- Gestion de l'authentification et de la complexité : De nombreuses applications ne sont pas entièrement publiques, il est donc important de vérifier que votre DAST prend en charge l'analyse authentifiée (connexion avec un compte utilisateur/une session) et peut gérer des éléments tels que les formulaires multi-étapes ou les flux complexes. Les scanners de niveau entreprise comme Burp Suite, AppScan et d'autres permettent d'enregistrer des séquences de connexion ou des scripts d'authentification.

- Rapports et retours développeurs : Le résultat doit être convivial pour les développeurs. Recherchez des descriptions claires des vulnérabilités, des conseils de remédiation et des rapports de conformité si nécessaire (par exemple, des rapports mappés au Top 10 OWASP, PCI, etc.). Certaines plateformes (comme le DAST d'Aikido) fournissent même des suggestions de correctifs automatiques ou des patchs de code pour accélérer la remédiation.

- Évolutivité et Performance : Si vous devez analyser des dizaines ou des centaines d'applications, considérez comment l'outil s'adapte. Les services DAST basés sur le cloud (Qualys WAS, Rapid7 InsightAppSec, Tenable.io, etc.) peuvent exécuter des analyses en parallèle et gérer la planification. Évaluez également la vitesse d'analyse, car certains outils offrent une analyse incrémentielle ou une optimisation pour des re-tests plus rapides.

- Support et Maintenance : Enfin, un outil n'est aussi bon que sa dernière mise à jour. Évaluez la fréquence à laquelle le fournisseur met à jour les vérifications de vulnérabilités du scanner.

Une communauté active ou le support du fournisseur est crucial, surtout pour les options open source. Un DAST obsolète (ou sans support) peut manquer de nouvelles menaces ou ne pas fonctionner sur les applications modernes.

Gardez ces critères à l'esprit lorsque vous examinez le paysage des solutions DAST. Plongeons maintenant dans les meilleurs outils disponibles en 2025 et voyons comment ils se comparent.

Les 12 meilleurs outils DAST pour 2025

Dans cette section, nous listons les 12 meilleurs outils de Tests de sécurité des applications dynamiques de 2025. Ils incluent un mélange d'options commerciales et open-source, chacun avec des atouts uniques.

Pour chaque outil, nous partageons ses fonctionnalités clés, ses cas d'utilisation idéaux, ses informations tarifaires, et même quelques extraits d'avis d'utilisateurs.

Que vous soyez développeur dans une startup ou responsable sécurité dans une grande entreprise, vous trouverez une solution DAST qui répond à vos besoins.

Avant de plonger dans la liste, voici une comparaison des 5 meilleurs outils DAST globaux basée sur des fonctionnalités telles que l'analyse d'API, l'intégration CI/CD et la précision.

Ces outils sont les meilleurs de leur catégorie pour une gamme de besoins, des développeurs aux équipes d'entreprise.

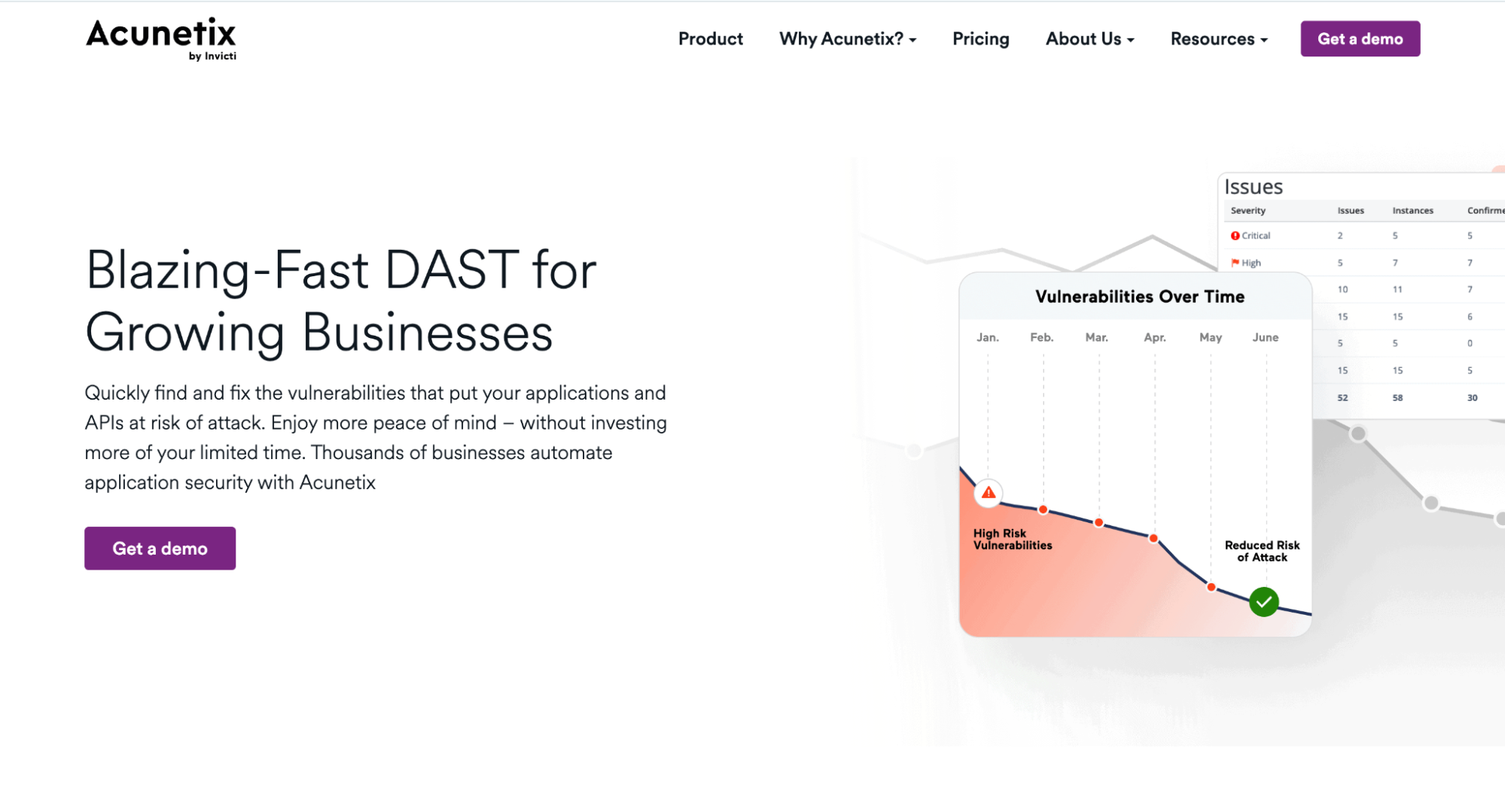

1. Acunetix par Invicti

Acunetix by Invicti est un scanner de vulnérabilités web axé sur le DAST, conçu pour les petites et moyennes organisations. Il offre une analyse automatisée des sites web et des API, en mettant l'accent sur un déploiement rapide. Acunetix est né en tant que produit autonome et fait désormais partie de la gamme de produits d'Invicti Security (complétant le scanner Invicti de niveau entreprise). Il offre un point d'entrée aux équipes qui débutent leur programme de sécurité des applications.

Fonctionnalités clés :

- Couverture des vulnérabilités : Recherche plus de 7 000 vulnérabilités web connues, y compris toutes les failles du Top 10 OWASP, avec des vérifications pour les SQLi, XSS, mauvaises configurations, mots de passe faibles, et plus encore.

- Analyse basée sur des preuves : Utilise la technologie propriétaire de preuve d'exploit d'Invicti pour vérifier automatiquement de nombreuses découvertes, réduisant ainsi les faux positifs. Par exemple, il peut confirmer en toute sécurité les injections SQL en démontrant un exemple d'extraction de données.

- Analyse des API et des SPA : Acunetix peut gérer les applications modernes. Il peut explorer les applications monopages HTML5 et tester les API REST et GraphQL. Il prend également en charge l'importation de définitions Swagger/OpenAPI pour assurer une couverture complète des API.

- Intégrations et CI/CD : Offre des intégrations natives avec les systèmes de suivi des problèmes (comme Jira) et les pipelines CI/CD (Jenkins, GitLab CI, etc.) pour permettre l'automatisation en DevSecOps. Les analyses peuvent être déclenchées sur les nouvelles versions, et les résultats exportés sous forme de tickets développeur pour des cycles de correction rapides.

- Conformité et Rapports : Fournit des rapports de conformité prêts à l'emploi pour des normes comme le Top 10 OWASP, PCI DSS, HIPAA, ISO 27001, et plus encore – utiles pour les audits et pour démontrer les tests de sécurité aux parties prenantes.

Extrait d'avis : “Acunetix dispose d'une interface utilisateur (UI) conviviale, est facile à configurer et à exécuter, et produit des résultats fiables. Le modèle de licence n'est pas aussi granulaire qu'il pourrait l'être, ce qui signifie qu'une planification est nécessaire pour l'adaptation à la hausse ou à la baisse.” (Source : G2)

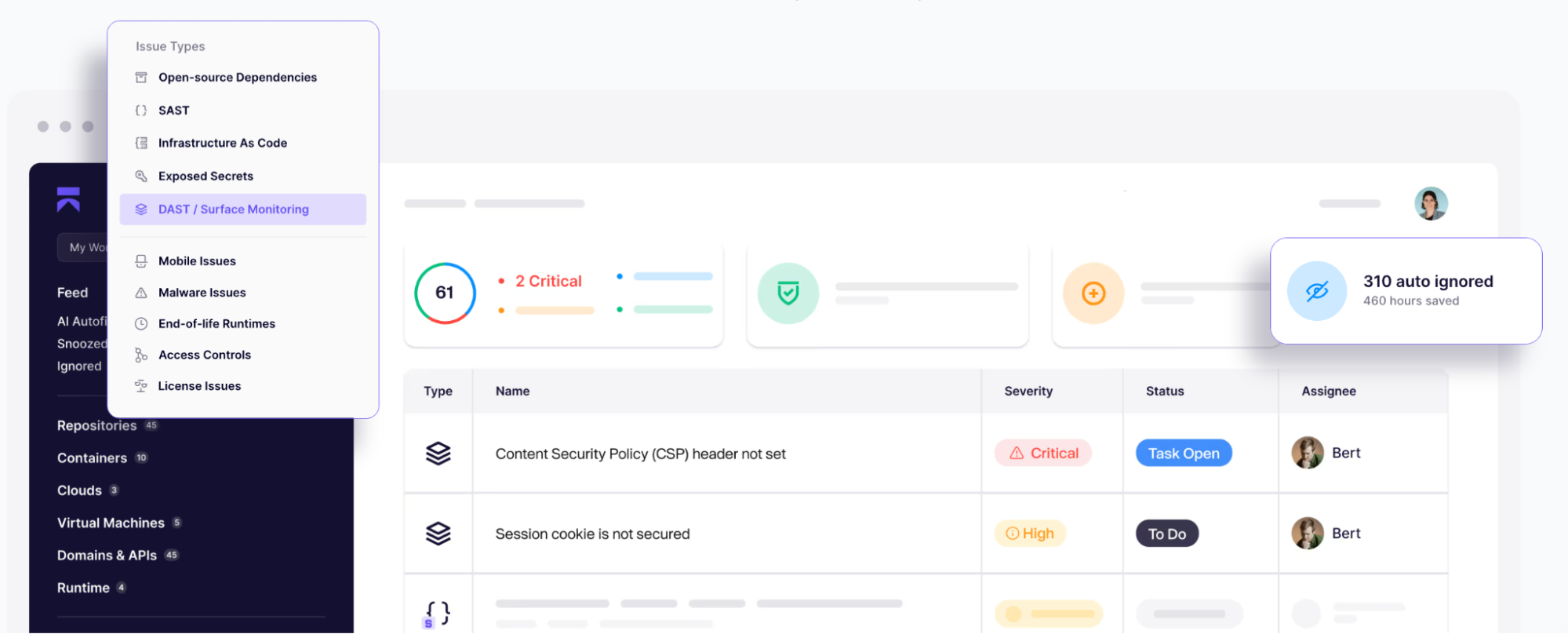

2. Aikido Security

Le DAST d'Aikido Security (appelé Surface Monitoring) simule des attaques de type boîte noire sur votre application web pour détecter les vulnérabilités en temps réel.

Ce qui distingue Aikido, c'est qu'en plus de la surveillance de la surface des applications front-end et hébergées, il propose un DAST authentifié pour tester dynamiquement votre application web derrière l'authentification. De plus, son approche modulaire est unique, car elle regroupe le DAST, le SAST, l'analyse de sécurité des API, les vérifications de configuration cloud et bien plus encore dans une seule interface, offrant une expérience fluide aux développeurs comme aux équipes de sécurité. La plateforme est basée sur le cloud, avec une offre gratuite généreuse, rendant la sécurité de niveau entreprise accessible aussi bien aux startups qu'aux grandes entreprises.

Fonctionnalités clés :

- SAST + DAST unifiés : Aikido combine les tests statiques et dynamiques – vous pouvez détecter les problèmes tôt avec le SAST et les vérifier dans les applications en cours d'exécution avec le DAST. Tous les résultats sont centralisés dans un tableau de bord unique pour une visibilité AppSec holistique (cas d'utilisation SAST & DAST combinés).

- Surveillance front-end et hébergée : Testez dynamiquement les surfaces front-end et des applications hébergées de votre application web pour trouver des vulnérabilités via ZAP ou Nuclei.

- DAST authentifié : Aikido se distingue des autres fournisseurs SAST+DAST en étant capable de tester dynamiquement votre application web derrière l'authentification pour découvrir des vulnérabilités grâce à des attaques simulées. Il s'agit d'un pentest automatisé de type boîte grise.

- Flux de travail adapté aux développeurs : Conçu pour être une “sécurité pragmatique pour les développeurs.” Aikido s'intègre aux outils de développement (IDE, pipelines CI/CD, GitHub/GitLab, alertes Slack). Les développeurs reçoivent un retour immédiat – par exemple, les résultats DAST peuvent apparaître sous forme de commentaires de pull request ou de résultats de pipeline, avec des liens vers des suggestions de correctifs. Un utilisateur a déclaré : “Avec Aikido, la sécurité fait désormais partie intégrante de notre façon de travailler. C'est rapide, intégré et réellement utile pour les développeurs.”

- Découverte et analyse automatisées d'API : Le moteur DAST inclut la découverte automatisée des endpoints d'API (REST et GraphQL) et les analyse à la recherche de vulnérabilités. C'est crucial, car les API accompagnent souvent les applications web modernes. Aikido peut également se connecter et tester les zones authentifiées, augmentant ainsi la couverture de la surface d'attaque de votre application.

- Correctif automatique alimenté par l'IA : Une fonctionnalité remarquable. La plateforme d'Aikido peut générer des correctifs en un clic pour certaines vulnérabilités en utilisant l'IA. Par exemple, si le DAST détecte une XSS réfléchie, la plateforme pourrait suggérer un correctif de code ou un changement de configuration. Cela transforme les résultats de sécurité en tâches exploitables que les développeurs peuvent résoudre en quelques secondes.

- Évolutivité et intégration cloud : Étant un service cloud, Aikido s'adapte pour analyser de nombreuses applications en continu. Il convient à l'échelle de l'entreprise (accès basé sur les rôles, tableaux de bord d'équipe pour une utilisation en entreprise, etc.) mais est également très accessible pour les équipes réduites. La plateforme peut s'exécuter dans votre CI, ou vous pouvez déclencher des analyses à la demande via une interface utilisateur web simple ou une API.

Point fort de l'avis : « Avec Aikido, nous pouvons corriger un problème en seulement 30 secondes – cliquez sur un bouton, mergez la PR, et c'est fait. » (Retour utilisateur sur l'auto-remédiation)

Protégez vos applications et API

DAST de surface et authentifié

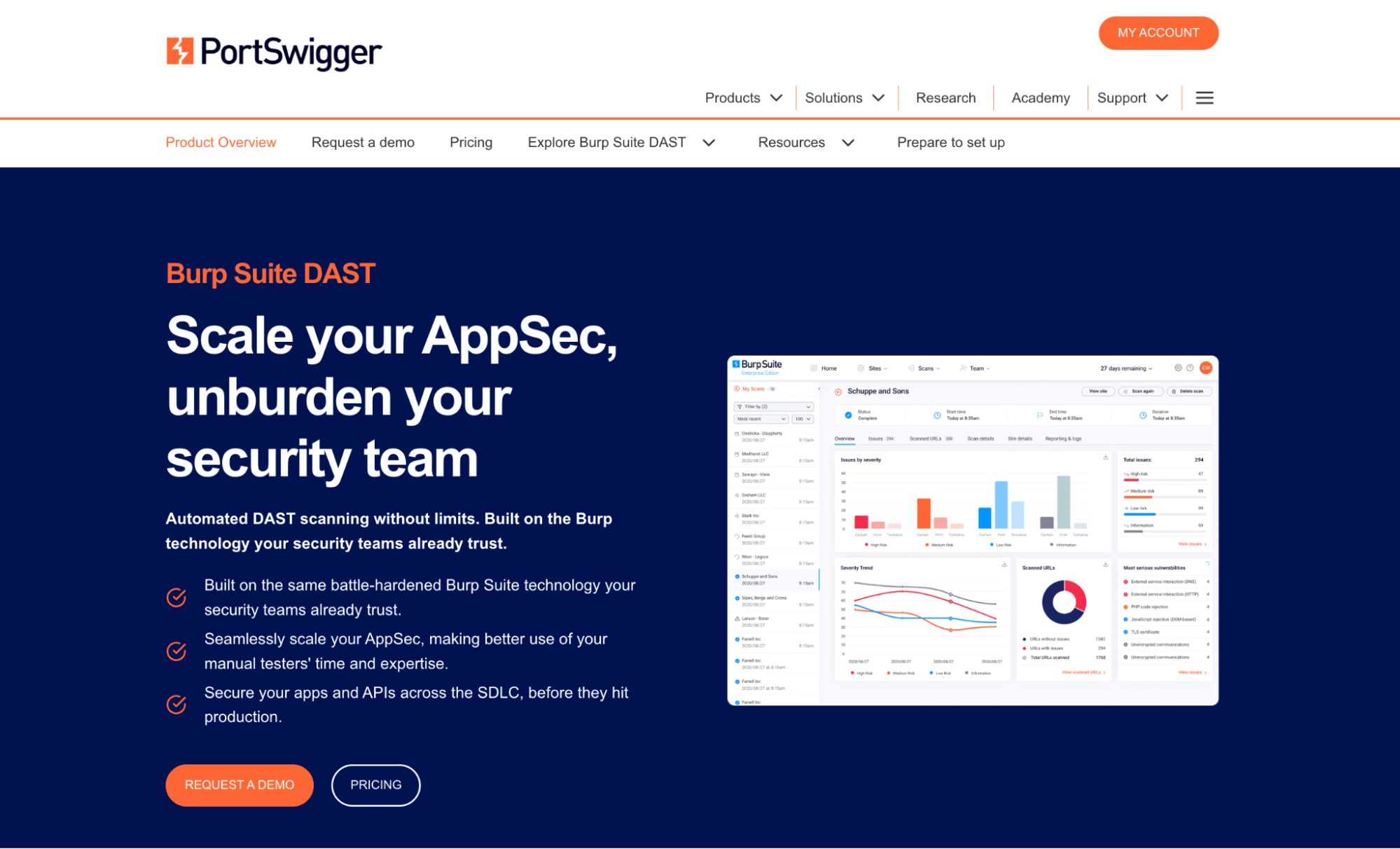

3. Burp Suite

Burp Suite par PortSwigger est un outil légendaire dans le monde de la sécurité web. C'est une plateforme intégrée qui prend en charge les tests de sécurité des applications web manuels et automatisés.

Burp Suite est largement utilisé par les testeurs d'intrusion, les chasseurs de bugs (bug bounty hunters) et les professionnels de la sécurité. Il fonctionne comme un proxy intercepteur (vous permettant de modifier le trafic) et inclut un scanner automatisé (Burp Scanner) pour le DAST. Les outils modulaires de la suite (Proxy, Scanner, Intruder, Repeater, etc.) fournissent une boîte à outils de hacking complète.

Fonctionnalités clés :

- Proxy intercepteur : Au cœur de Burp se trouve un proxy qui intercepte les requêtes et réponses HTTP/S. Cela permet aux testeurs d'inspecter et de modifier le trafic à la volée. C'est inestimable pour les tests manuels, car vous pouvez manipuler les paramètres, les en-têtes, etc., puis envoyer les requêtes à d'autres outils Burp pour des tests supplémentaires.

- Scanner automatisé : Le scanner DAST de Burp peut explorer automatiquement une application et rechercher des vulnérabilités. Il reconnaît plus de 300 types de vulnérabilités prêts à l'emploi, y compris les SQLi, XSS, CSRF, injections de commandes et autres. Avec plus de 2500 cas de test et modèles, il est très complet. Les résultats du scanner incluent des preuves et des conseils de remédiation.

- Extensibilité (BApp Store) : Burp dispose d'un vaste écosystème de plugins. Le BApp Store propose des extensions développées par la communauté qui ajoutent des fonctionnalités allant des vérifications de vulnérabilités à l'intégration avec d'autres outils. Cela signifie que vous pouvez étendre Burp pour rechercher les menaces émergentes ou l'intégrer aux pipelines de développement (il existe même un plugin Burp CI, et Burp Enterprise est un produit distinct pour l'automatisation).

- Outils de test manuel : Au-delà de l'analyse, Burp Suite excelle avec des outils comme Intruder (pour le fuzzing/brute force automatisé), Repeater (pour la création et la relecture de requêtes individuelles), Sequencer (pour l'analyse de jetons) et Decoder/Comparer. Ceux-ci permettent aux testeurs expérimentés d'approfondir les problèmes spécifiques signalés par l'analyse automatisée.

- Intégration CI/CD : Pour le DevSecOps, PortSwigger propose Burp Suite Enterprise (une édition distincte) qui est conçue pour exécuter des analyses en CI et à l'échelle. Mais même Burp Pro peut être utilisé dans des scripts via la ligne de commande ou l'API. Cela permet aux équipes d'inclure les analyses Burp dans leur pipeline (souvent pour les applications critiques ou pour vérifier d'autres scanners).

Point fort de l'avis : “L'un des meilleurs outils proxy pour les bug bounty hunters et les testeurs d'intrusion. Rien n'est à déplorer ; tous les professionnels l'adorent.” (avis G2)

4. HCL AppScan Standard

HCL AppScan Standard (anciennement IBM AppScan) est un outil DAST basé sur le bureau pour les utilisateurs d'entreprise. Il offre un ensemble riche de fonctionnalités pour l'analyse des applications web, des services web et même de certains backends d'applications mobiles à la recherche de vulnérabilités de sécurité.

AppScan Standard fait partie du portefeuille plus large HCL AppScan (qui comprend également AppScan Enterprise, AppScan on Cloud, des outils SAST, etc.). Il est reconnu pour ses capacités d'analyse et est souvent utilisé par les auditeurs de sécurité et les équipes QA dans les grandes organisations.

Fonctionnalités clés :

- Moteur d'analyse : AppScan Standard utilise des algorithmes avancés de crawling et de test pour maximiser la couverture des applications complexes. Son analyse "basée sur les actions" peut gérer les applications monopages et le code côté client riche. Il dispose également de dizaines de milliers de cas de test intégrés couvrant tout, des injections SQL (SQLi), XSS aux failles logiques. Il est conçu pour s'attaquer aux applications web complexes avec des séquences de connexion, des workflows multi-étapes, et plus encore.

- Test des API et des backends mobiles : Au-delà des applications web traditionnelles, il peut tester les API web (SOAP, REST) et les backends mobiles. Vous pouvez lui fournir des définitions d'API ou enregistrer le trafic mobile pour auditer les endpoints. Cela rend AppScan utile pour les entreprises disposant d'applications mobiles qui communiquent avec des services JSON/REST.

- Analyses incrémentales et optimisées : Pour l'efficacité, AppScan permet l'analyse incrémentale, ce qui signifie re-tester uniquement les parties nouvelles ou modifiées d'une application. Cela permet de gagner du temps lors des tests de régression. Vous pouvez également ajuster les paramètres de vitesse d'analyse par rapport à la couverture pour s'adapter aux analyses de développement rapides ou aux audits approfondis.

- Rapports et conformité : AppScan Standard dispose de fonctionnalités de reporting robustes. Il peut générer une variété de rapports, y compris des rapports axés sur les développeurs avec des recommandations de "correction" et des résumés exécutifs. Notamment, il propose des rapports de conformité et des rapports conformes aux normes de l'industrie (PCI, HIPAA, Top 10 OWASP, DISA STIGs, etc.), facilitant la démonstration de la conformité aux exigences de sécurité.

- Intégration d'entreprise : Bien qu'AppScan Standard soit un client autonome, il peut s'intégrer à AppScan Enterprise (pour la mise à l'échelle des analyses au sein d'une équipe) et avec les pipelines CI/CD via l'exécution en ligne de commande ou des API. HCL fournit également des plugins pour des outils comme Jenkins. De plus, il prend en charge l'analyse authentifiée avec divers mécanismes (Basic, NTLM, authentification par formulaire, etc.) et peut fonctionner facilement derrière le pare-feu de l'entreprise puisque vous l'exécutez sur site (on-premise).

Contexte de l'avis : La longévité d'AppScan sur le marché (depuis l'époque d'IBM) signifie qu'il est éprouvé. Les utilisateurs louent souvent sa profondeur mais notent que l'interface utilisateur (UI) et la configuration peuvent être complexes.

Si vous y consacrez du temps, il trouvera de manière fiable les vulnérabilités et produira les rapports dont vous avez besoin pour satisfaire les auditeurs.

5. Micro Focus Fortify WebInspect

Micro Focus Fortify WebInspect (désormais sous OpenText, qui a acquis Micro Focus) est un outil DAST de niveau entreprise, réputé pour son utilisation dans les évaluations de sécurité approfondies et son intégration à la suite Fortify. WebInspect fournit une analyse dynamique automatisée pour les applications et services web, et il est souvent utilisé conjointement avec les outils d'analyse statique (SAST) de Fortify pour couvrir les deux aspects. Cet outil a une longue histoire dans l'AppSec et est privilégié par les organisations qui nécessitent une analyse sur site et une intégration avec des programmes plus larges de gestion des vulnérabilités.

Fonctionnalités clés :

- Analyse automatisée approfondie : WebInspect effectue des analyses rigoureuses capables d'identifier un large éventail de vulnérabilités dans les applications web et les API. Il inclut des vérifications pour le Top 10 OWASP, les failles de logique métier et les problèmes de configuration de serveur. Le scanner utilise un mélange d'approches basées sur des signatures et heuristiques pour découvrir les CVE connues ainsi que les problèmes zero-day (comme les cas limites de gestion d'entrée inhabituels).

- Analyse JavaScript et côté client : Dans ses versions récentes, Fortify WebInspect s'est amélioré dans l'analyse et l'interprétation du code côté client. Il peut exécuter du JavaScript, gérer les applications fortement basées sur AJAX et même capturer la communication via les sockets web pendant les analyses (selon ses mises à jour de 2024). Cela signifie que les SPA et les frameworks web modernes peuvent être audités plus efficacement.

- Intégration aux workflows d'entreprise : WebInspect s'intègre à l'écosystème Fortify. Par exemple, les résultats peuvent être acheminés vers le Fortify Software Security Center (SSC) pour une gestion centralisée, une corrélation avec les résultats SAST et une attribution aux développeurs. Il dispose également d'API et d'un support pour l'automatisation, ce qui lui permet de s'intégrer aux pipelines CI ou aux systèmes d'orchestration de sécurité. De nombreuses grandes organisations l'utilisent dans des workflows d'analyse planifiés pour une surveillance continue.

- Analyses authentifiées et avec maintien d'état : L'outil prend en charge une variété de méthodes d'authentification (y compris les techniques multi-facteurs, les macros de connexion et l'authentification basée sur OAuth/jeton). Il peut maintenir l'état pendant l'analyse, ce qui est crucial pour les applications qui nécessitent une connexion et ont des parcours utilisateur complexes. WebInspect permet également l'enregistrement de macros pour parcourir des séquences spécifiques (comme ajouter des articles à un panier, puis passer à la caisse) garantissant que ces zones sont testées.

- Rapports et conformité : Fortify WebInspect fournit des résultats techniques détaillés pour les développeurs et des rapports de synthèse pour la direction. Il aligne les résultats sur les normes et inclut des rapports de conformité. Parce qu'il est souvent utilisé dans les secteurs réglementés, il offre des rapports pour satisfaire PCI DSS, DISA STIG, OWASP et d'autres directives prêtes à l'emploi.

Remarque : Après l'acquisition par OpenText, Fortify WebInspect fait désormais partie du portefeuille OpenText Cybersecurity. Il est parfois simplement appelé « OpenText Dynamic Application Security Testing (DAST) ». Le produit de base est le même, perpétuant la tradition de WebInspect. Les utilisateurs ont noté que WebInspect peut être gourmand en ressources et peut nécessiter un ajustement pour éviter de surcharger certaines applications, mais il est très efficace pour découvrir des problèmes complexes.

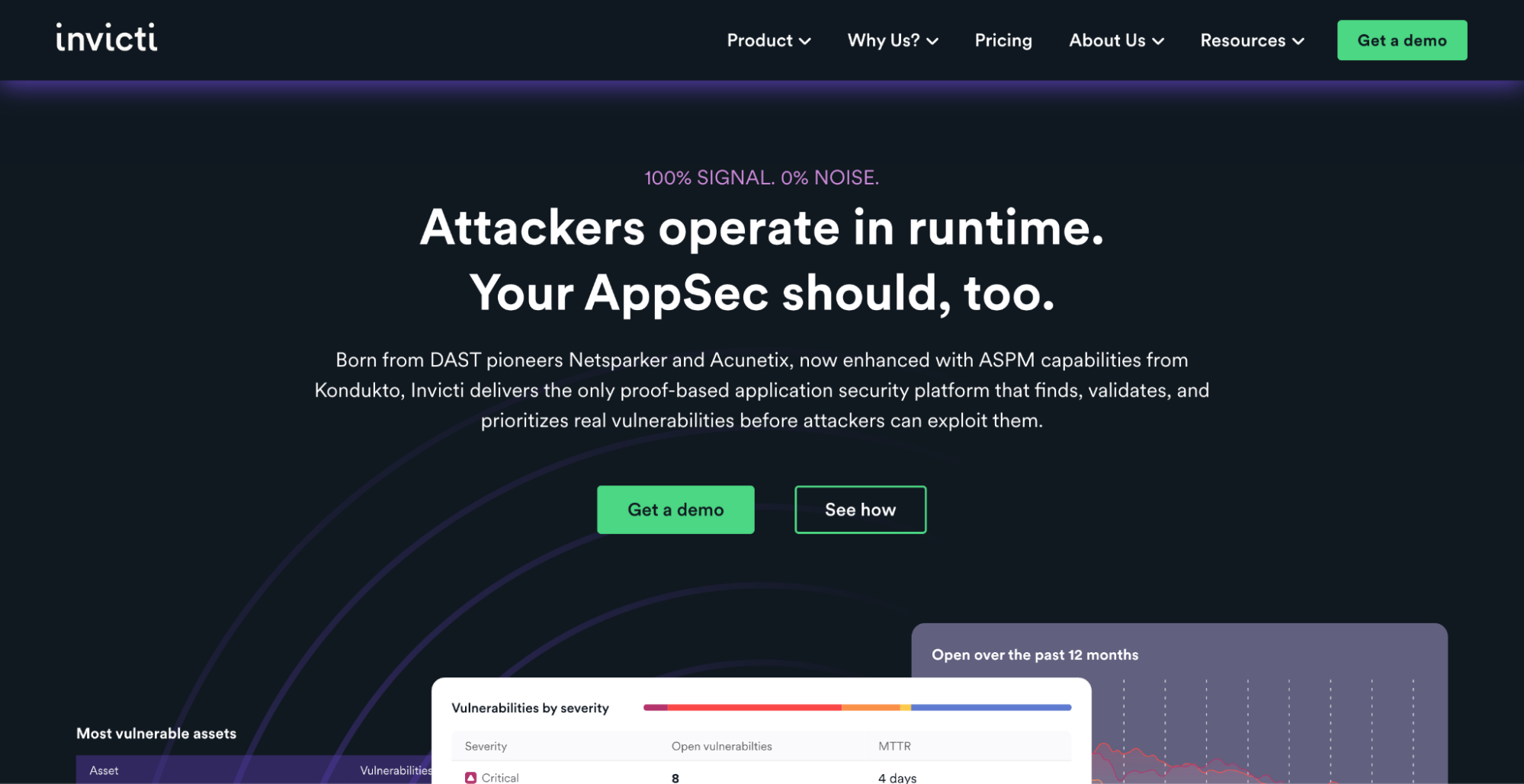

6. Invicti

Netsparker (désormais connu sous le nom d'Invicti) est un scanner de sécurité d'applications web automatisé de premier plan pour les environnements d'entreprise. Netsparker a été renommé Invicti ces dernières années après qu'Invicti Security a unifié les produits Netsparker et Acunetix sous un même toit. Invicti (Netsparker) utilise le Proof-Based Scanning dans le but d'éliminer les faux positifs en confirmant réellement les vulnérabilités. Il intègre également des éléments de test interactifs pour une analyse plus approfondie.

Fonctionnalités clés :

- Analyse basée sur la preuve : Invicti tente automatiquement de confirmer les vulnérabilités en les exploitant de manière sécurisée. Par exemple, s'il détecte une injection SQL, il exécutera une charge utile bénigne qui extrait un échantillon de données pour prouver le problème. L'objectif est de réduire le temps consacré à la vérification manuelle des découvertes.

- Support technologique étendu : Invicti peut analyser les applications web traditionnelles, les SPA avec JavaScript intensif, et tous types d'API (REST, SOAP, GraphQL, gRPC). Il gère efficacement les frameworks modernes et inclut la prise en charge de l'analyse des technologies d'entreprise (il peut naviguer à travers l'authentification personnalisée, gérer les jetons OAuth, etc.). Il a également la capacité de tester les corps de requêtes JSON et les enveloppes SOAP pour les failles d’injection.

- Capacités hybrides IAST : Invicti combine le DAST avec certaines fonctionnalités IAST (Interactive Application Security Testing) via sa technologie d'Agent. Si vous pouvez déployer un agent léger à côté de votre application, le scanner peut instrumenter l'application en temps d'exécution pour obtenir des informations supplémentaires (comme la confirmation de la ligne de code exacte d'une vulnérabilité). Cette approche hybride peut augmenter la couverture et le niveau de détail sans nécessiter un accès complet au code source.

- CI/CD et Intégration : Invicti fournit des plugins pour les pipelines CI (Jenkins, Azure DevOps, GitLab CI, etc.), une intégration avec la gestion de projet et le ticketing (Jira, Azure Boards), et une liaison avec les WAF pour un patching virtuel instantané. Cela le rend adapté aux workflows DevSecOps où une analyse continue est nécessaire.

- Scalabilité et Gestion : La plateforme peut évoluer pour analyser des milliers d'applications avec planification, priorisation et contrôle d'accès basé sur les rôles pour la collaboration d'équipe. Invicti propose également un tableau de bord multi-locataire et des fonctionnalités de découverte d’assets (il peut découvrir de nouvelles applications web dans votre environnement pour s'assurer qu'elles sont analysées). Il est souvent utilisé comme la colonne vertébrale pour la gestion des vulnérabilités des applications web en entreprise.

Extrait de l'avis : “Invicti, qui est Netsparker, m'a fourni une base de données de vulnérabilités majeure pour détecter les vulnérabilités d'exécution à distance, l'invalidation de domaine et de nombreux correctifs de vulnérabilités... L'analyse récurrente me permet de récupérer des fichiers à un niveau d'intégrité.” (avis G2).

En termes simples : les utilisateurs apprécient la profondeur de la couverture des vulnérabilités et la possibilité de planifier des analyses répétées pour détecter les régressions. Certains notent que l'étendue des tests d'Invicti (plus de 1400 tests uniques) est considérable, bien que certaines fonctionnalités avancées puissent nécessiter un ajustement précis.

7. Nikto

Nikto est un scanner de serveur web open-source classique. C'est un outil simple mais efficace qui effectue des vérifications complètes pour des milliers de problèmes potentiels sur les serveurs web. Nikto est un outil en ligne de commande basé sur Perl, maintenu par CIRT.net, et il est un incontournable de la boîte à outils de sécurité depuis des années. Bien que Nikto manque de l'interface soignée ou de la logique complexe des scanners modernes, il est très utile pour identifier rapidement les vulnérabilités connues et les configurations non sécurisées.

Fonctionnalités clés :

- Vaste base de données de vérifications : Nikto peut tester plus de 7 000 fichiers/CGIs potentiellement dangereux et configurations sur un serveur web. Cela inclut des vérifications pour les fichiers par défaut (comme les pages d'administration, les scripts d'installation), les applications exemples, les sauvegardes de configuration (fichiers *.old, *.bak) et d'autres artefacts que les attaquants recherchent couramment. Il détecte également les versions obsolètes de plus de 1 250 serveurs et composants logiciels, ainsi que les problèmes spécifiques à la version pour plus de 270 produits serveur.

- Vérifications de la configuration du serveur : Nikto ne se contente pas de rechercher les vulnérabilités des applications web ; il examine les informations du serveur. Par exemple, il signalera si l'indexation de répertoires est activée, si des méthodes HTTP comme PUT ou DELETE sont autorisées (ce qui pourrait permettre le piratage par téléchargement de fichiers), ou si certains en-têtes HTTP non sécurisés sont présents/manquants. C'est un excellent audit rapide du durcissement des serveurs web.

- Fast and No-Frills: Nikto is not stealthy – it’s designed to run as fast as possible and will be noisy in logs. This is fine for authorized scanning. It’s command-line driven, so you can feed it a list of hosts or use it in scripts easily. Running nikto -h <hostname> will output a list of identified issues in plain text.

- Options de sortie : Il peut enregistrer les résultats dans plusieurs formats (texte brut, XML, HTML, NBE, CSV, JSON), ce qui est utile si vous souhaitez alimenter d'autres outils ou systèmes de reporting avec la sortie. Beaucoup de gens utilisent Nikto dans le cadre d'une boîte à outils plus large, en analysant ses résultats pour signaler certaines découvertes.

- Extensibilité : Bien que moins modulaire que certains, vous pouvez personnaliser le comportement de Nikto. Il prend en charge les plugins (sa base de données de vérification est essentiellement un ensemble de plugins). Vous pouvez mettre à jour ses signatures, et il est fréquemment mis à jour par la communauté avec de nouvelles vérifications. De plus, il prend en charge les techniques anti-IDS de LibWhisker si vous tentez la furtivité (bien que par défaut, il soit bruyant).

Conseil de pro : Parce que Nikto est passif en termes de logique (pas de connexion, pas de crawling intensif), il est très rapide. Vous pourriez intégrer Nikto dans un pipeline CI pour un balayage rapide de chaque build (pour vous assurer, par exemple, qu'aucun endpoint de débogage n'a été déployé accidentellement). Bien qu'il puisse signaler des résultats de niveau « info » qui ne sont pas de véritables vulnérabilités, il offre la tranquillité d'esprit de ne pas avoir laissé quelque chose d'évident en ligne.

8. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) est un outil DAST gratuit et open source maintenu par les responsables de projet OWASP. C'est l'un des outils DAST les plus populaires en raison de son coût (gratuit), de sa communauté ouverte et de ses riches fonctionnalités. ZAP est à la fois un proxy pour les tests manuels et un scanner automatisé. Il est souvent considéré comme l'alternative open source à Burp Suite pour ceux qui ont un budget limité, et c'est une excellente option pour les développeurs et les petites entreprises souhaitant démarrer des tests de sécurité sans les obstacles liés à l'approvisionnement.

Fonctionnalités clés :

- Analyse active et passive : ZAP effectue une analyse passive en observant le trafic qui le traverse (via son proxy ou son addon spider) et en signalant les problèmes, et une analyse active où il injecte activement des attaques une fois qu'il a découvert des pages. Le mode passif est idéal pour un démarrage en douceur (il ne modifiera rien, se contentant de surveiller les fuites d'informations ou les en-têtes de sécurité, par exemple), tandis que l'analyse active trouvera les vrais bugs (SQLi, XSS, etc.) en attaquant l'application.

- Outils de proxy et de test manuel : Comme Burp, ZAP peut fonctionner comme un proxy intercepteur. Il dispose également d'un ensemble d'outils : un proxy intercepteur HTTP, un addon spider pour explorer le contenu, un fuzzer pour attaquer les entrées, et une console de scripting (avec support pour l'écriture de scripts en Python, Ruby, etc. pour étendre ZAP). Le mode Heads-Up Display (HUD) vous permet même de superposer les informations d'analyse sur votre navigateur pendant que vous naviguez – très utile pour les développeurs qui apprennent la sécurité.

- Automatisation et API : ZAP a été conçu en pensant à l'automatisation pour l'intégration QA. Il dispose d'une API puissante (REST et une API Java) qui vous permet de contrôler tous les aspects de ZAP. De nombreuses équipes utilisent l'API ZAP dans les pipelines CI. Par exemple, démarrer ZAP en mode démon, explorer une cible, exécuter une analyse active, puis récupérer les résultats – le tout de manière automatisée. Il existe même des actions GitHub et des plugins Jenkins prêts à l'emploi pour ZAP. Cela en fait un bon choix pour le DevSecOps avec un budget limité.

- Extensibilité via les add-ons : Comme souligné précédemment, ZAP dispose d'une place de marché d'add-ons (le ZAP Marketplace) où vous pouvez installer des add-ons officiels et communautaires. Ceux-ci incluent des règles d'analyse spécialisées (pour JSON, XML, SOAP, WebSockets, etc.), des intégrations ou des fonctionnalités de commodité. La communauté met constamment à jour les règles d'analyse, y compris les règles alpha/bêta pour les types de vulnérabilités émergentes. Cela permet aux capacités d'analyse de ZAP d'évoluer.

- Communauté et support : Faisant partie d'OWASP, il bénéficie d'une forte communauté d'utilisateurs. De nombreuses documentations, des vidéos de formation gratuites et des forums actifs sont disponibles. Bien que vous n'obteniez pas de support commercial (sauf en utilisant des consultants tiers), les connaissances disponibles rivalisent souvent avec le support des fournisseurs. ZAP est également mis à jour régulièrement par ses responsables de projet et ses contributeurs.

Point fort de l'avis : “L'outil OWASP est gratuit, ce qui lui confère un grand avantage, en particulier pour les petites entreprises qui peuvent l'utiliser.” peerspot.com. Ce sentiment est courant – ZAP abaisse la barrière à l'entrée pour la sécurité web.

Il ne dispose peut-être pas de fonctionnalités premium prêtes à l'emploi comme certains scanners commerciaux, mais pour de nombreux cas d'utilisation, il fait le travail efficacement.

9. Qualys Web Application Scanner (WAS)

Qualys Web Application Scanning (WAS) est une offre DAST basée sur le cloud de Qualys, intégrée à leur suite QualysGuard Security and Compliance. Qualys WAS s'appuie sur la plateforme cloud de Qualys pour fournir un service d'analyse à la demande pour les applications web et les API. Il est particulièrement attrayant pour les entreprises utilisant déjà Qualys pour l'analyse des vulnérabilités réseau ou la conformité, car il étend cette vue unifiée aux applications web. Qualys WAS est reconnu pour son évolutivité (analyse de milliers de sites) et sa facilité d'utilisation via un modèle SaaS.

Fonctionnalités clés :

- Basé sur le cloud et évolutif : Qualys WAS est fourni en tant que service que vous exécutez depuis le QualysCloud contre vos cibles (avec l'option d'utiliser des appliances d'analyse distribuées pour les applications internes). Cela signifie aucune surcharge de maintenance pour l'outil lui-même et la capacité d'exécuter de nombreuses analyses en parallèle. La plateforme a découvert et analysé plus de 370 000 applications web et API, démontrant son utilisation généralisée.

- Large couverture des vulnérabilités : Il détecte les vulnérabilités, y compris le Top 10 OWASP (SQLi, XSS, CSRF, etc.), les mauvaises configurations, l'exposition de données sensibles (par exemple, les numéros de carte de crédit dans les pages), et même les infections par des logiciels malveillants sur les sites web. Il vérifie également des éléments tels que l'exposition involontaire de PII (informations personnelles identifiables) ou de secrets dans les pages web. Qualys utilise de l'IA/ML (apprentissage automatique) dans son analyse pour améliorer la détection des problèmes complexes et réduire les faux positifs (selon leur marketing).

- Test de sécurité des API : Qualys WAS couvre également l' OWASP API Top 10. Il peut importer des fichiers OpenAPI/Swagger ou des collections Postman et tester minutieusement les API REST. Il surveille les « dérives » par rapport aux spécifications des API, ce qui signifie que si votre implémentation ne correspond pas au fichier Swagger (ce qui pourrait indiquer des points d'accès non documentés), Qualys peut le signaler. C'est excellent pour la gestion de la sécurité des API.

- Intégration et DevOps : Qualys fournit une API étendue pour tous ses produits, y compris WAS. Vous pouvez automatiser les analyses, extraire des rapports et même intégrer les résultats dans des outils de suivi des défauts. Ils disposent également d'un plug-in Chrome (Qualys Browser Recorder) pour enregistrer les séquences d'authentification ou les flux de travail utilisateur, qui peuvent être téléchargés sur Qualys WAS pour analyser les parties d'une application nécessitant une connexion. De plus, les résultats de Qualys WAS peuvent alimenter leur WAF (si vous utilisez Qualys WAF) pour un patching virtuel rapide.

- Conformité et reporting : Qualys étant très axé sur la conformité, WAS est capable de générer les rapports nécessaires pour répondre aux exigences PCI DSS 6.6 (exigence d'analyse des vulnérabilités des applications web) et à d'autres politiques. Toutes les découvertes sont consolidées dans l'interface Qualys, qui peut être partagée avec d'autres modules comme leurs outils de gestion des vulnérabilités ou de gestion des risques. Ce reporting unifié est un atout pour la direction.

Note du secteur : Qualys WAS a été un leader dans le GigaOm Radar 2023 pour les tests de sécurité des applications. Les utilisateurs citent sa commodité cloud et l'avantage de la surveillance continue. D'un autre côté, certains trouvent l'interface utilisateur un peu datée et la configuration initiale (comme les scripts d'authentification) avec une courbe d'apprentissage. Néanmoins, c'est un choix très solide avec le soutien de Qualys.

10. Rapid7 InsightAppSec

Rapid7 InsightAppSec est une solution DAST basée sur le cloud qui fait partie de la plateforme Insight de Rapid7. InsightAppSec se concentre sur la facilité d'utilisation et l'intégration, rendant les tests dynamiques accessibles aux équipes de sécurité et aux développeurs. Il tire parti de l'expertise de Rapid7 (issue de produits comme Metasploit et de leurs outils de gestion des vulnérabilités) pour fournir un scanner capable de gérer les applications web modernes, y compris les applications monopages et les API. En tant que service cloud, il élimine le besoin de gérer l'infrastructure du scanner.

Fonctionnalités clés :

- Couverture des applications web modernes : InsightAppSec peut tester les applications web traditionnelles ainsi que les SPA construites sur des frameworks comme React ou Angular. Il a la capacité d'exécuter du JavaScript et d'explorer le contenu généré dynamiquement. Il gère également HTML5 et les nouveaux modèles web. Rapid7 souligne qu'il peut sécuriser tout, des formulaires HTML hérités aux applications client-side modernes.

- Plus de 95 types d'attaques : Le scanner inclut plus de 95 types d'attaques dans son répertoire, couvrant les vecteurs courants et complexes. Cela inclut les suspects habituels (SQLi, XSS) ainsi que des éléments comme l'injection CRLF, le SSRF et d'autres failles web moins courantes. Il priorise les découvertes en fonction du risque pour vous aider à vous concentrer sur ce qui est important.

- UX simplifiée : InsightAppSec est conçu avec une interface utilisateur conviviale. La configuration d'un scan est simple – fournissez une URL, des informations de connexion facultatives, et lancez. L'interface guide les utilisateurs moins expérimentés à travers la configuration. Une fois les scans terminés, les découvertes sont expliquées avec des conseils de remédiation et des informations conviviales pour les développeurs. Il dispose également de fonctionnalités comme la relecture d'attaques (pour vérifier une découverte en rejouant la requête spécifique qui l'a exposée).

- Scan parallèle et aucune interruption : Parce qu'il est basé sur le cloud, vous pouvez exécuter plusieurs scans simultanément sans vous soucier des ressources locales. C'est excellent pour scanner plusieurs applications ou pour le multi-tâches (Rapid7 indique que vous pouvez scanner de nombreuses cibles sans aucune interruption de leur côté). Cette évolutivité est utile pour les agences ou les grandes organisations qui scannent de nombreuses applications web.

- Intégration et écosystème : InsightAppSec s'intègre à la plateforme Insight plus large de Rapid7. Par exemple, vous pouvez envoyer des vulnérabilités à InsightVM (leur gestion des vulnérabilités) ou générer des tickets dans Jira. Il peut également s'intégrer aux pipelines CI et dispose d'une API pour l'automatisation. De plus, si vous utilisez Rapid7 InsightConnect (SOAR), vous pouvez automatiser les actions DAST (comme déclencher un scan lorsqu'une nouvelle application est déployée, etc.).

Point fort de l'avis : “Nous avons utilisé Rapid7 pour nos tests de vulnérabilité et... Ils se sont avérés inestimables pour fournir une solution complète et efficace.”.

Les utilisateurs louent souvent le support de Rapid7 et la qualité globale de la plateforme. Un inconvénient potentiel mentionné est que la correction des bugs dans le produit peut parfois être lente, mais de nouvelles fonctionnalités et améliorations sont déployées régulièrement.

11. Tenable.io Web App Scanning

Tenable.io Web App Scanning est l'offre DAST dédiée de Tenable au sein de sa plateforme cloud Tenable.io. Tenable se positionne comme un scanner facile à utiliser mais complet, attirant souvent les clients utilisant déjà Tenable.io pour la gestion des vulnérabilités.

Fonctionnalités clés :

- Plateforme unifiée : Tenable.io WAS coexiste avec les autres services de Tenable (comme Tenable.io Vulnerability Management, Container Security, etc.) ainsi tous les résultats sont accessibles dans un seul tableau de bord. Pour les équipes de sécurité, ce “panneau de contrôle unique” pour les vulnérabilités d'infrastructure et web est pratique. Vous pouvez visualiser les vulnérabilités de vos applications web en contexte avec les vulnérabilités réseau, suivre les scores de risque des actifs et tout gérer ensemble.

- Facilité de déploiement : En tant que produit SaaS, vous pouvez lancer une analyse en quelques clics. Vous pouvez analyser des applications web externes de manière native. Pour les applications internes, vous pouvez déployer une appliance de scanner Tenable qui effectuera l'analyse et rapportera les résultats au cloud. La configuration est simple, et Tenable fournit des modèles pour les analyses rapides par rapport aux analyses approfondies.

- Exploration et audit automatisés : Le scanner explore automatiquement l'application pour construire une carte du site, puis audite chaque page/formulaire qu'il trouve. Il teste les points d'injection et les vulnérabilités courants. Tenable a amélioré son moteur d'analyse pour gérer les applications web modernes (comme le traitement du JS). Bien que moins mis en avant marketing que certains concurrents, en pratique, il couvre la plupart des vulnérabilités standard et dispose de vérifications spécifiques pour des éléments tels que les DOM XSS et les attaques basées sur JSON.

- Résultats rapides et analyses incrémentielles : Tenable.io WAS privilégie la rapidité des résultats. Il peut fournir des résultats exploitables en quelques minutes pour les problèmes courants. Il est également conçu pour l'analyse continue, ce qui est utile pour les environnements de développement agiles avec des livraisons fréquentes.

- Intégration et DevOps : Tenable.io dispose d'une API, vous permettant de déclencher des analyses d'applications web de manière programmatique ou de les intégrer à vos pipelines CI/CD. Il existe également des intégrations pour transférer les résultats dans les systèmes de ticketing. En utilisant l'Infrastructure as Code, vous pourriez même créer un environnement de test, l'analyser avec Tenable.io WAS via API, puis le détruire.

- Complémentaire à Nessus : Tenable suggère souvent d'utiliser Nessus et WAS ensemble – Nessus pour les vérifications réseau et web de base, et WAS pour des tests d'applications web plus approfondis. Si vous gérez déjà les analyses Nessus dans Tenable.io, l'ajout de WAS est transparent. Les tableaux de bord peuvent afficher des scores de risque combinés, etc. Les analyses de Tenable (avec Tenable Lumin) peuvent ensuite prioriser les problèmes de manière cohérente sur tous les types d'actifs.

Remarque : Tenable a investi dans WAS pour rester compétitif ; en 2024, ils ont ajouté la prise en charge de fonctionnalités telles que l'enregistrement plus facile des séquences de connexion et l'amélioration de l'analyse des applications monopages.

Les utilisateurs commentent qu'il est “simple, évolutif et automatisé” – ce qui correspond au message de Tenable de fournir un DAST complet sans trop de tracas. C'est un bon outil polyvalent.

12. Wapiti

Wapiti est un scanner de vulnérabilités web gratuit et open source écrit en Python. Le nom Wapiti vient d'un mot amérindien désignant le wapiti – un nom approprié, car il est agile et puissant dans son domaine. Wapiti fonctionne comme un scanner de type « boîte noire » : il n'a pas besoin du code source ; il teste votre application web par des requêtes HTTP (fuzzing), à l'instar d'un DAST typique. C'est un outil en ligne de commande particulièrement populaire auprès des adeptes de l'open source et reconnu pour être activement maintenu (avec des mises à jour récentes ajoutant de nouveaux modules de vulnérabilités).

Fonctionnalités clés :

- Approche de Fuzzing en Boîte Noire : Wapiti explore l'application web cible pour trouver des URL, des formulaires et des entrées, puis lance des attaques en injectant des charges utiles (payloads) pour tester les vulnérabilités. Il couvre un large éventail de failles d’injection : injection SQL (par erreur, booléenne, basée sur le temps), injection XPath, cross-site scripting (réfléchi et stocké), inclusion de fichiers (locale et distante), injection de commandes OS, attaques XML External Entity (XXE), et plus encore. Essentiellement, s'il y a un champ de saisie, Wapiti tentera de le compromettre.

- Modules pour diverses vulnérabilités : Comme indiqué sur son site, les modules de Wapiti gèrent tout, des vulnérabilités web classiques aux vérifications comme l'injection CRLF, les redirections ouvertes, le SSRF via un service externe (il peut tester si le SSRF est possible en utilisant un site web externe de Wapiti comme « catcher »), la détection de HTTP PUT (pour voir si WebDAV est activé), et même des vérifications de vulnérabilités comme Shellshock dans les scripts CGI. Cette étendue est impressionnante pour un outil gratuit.

- Authentification et Définition du Périmètre : Wapiti prend en charge l'analyse authentifiée via plusieurs méthodes : Basic, Digest, NTLM et authentification basée sur formulaire (vous pouvez lui fournir des identifiants ou un cookie). Il permet également de restreindre le périmètre. Par exemple, vous pouvez lui indiquer de rester dans un certain domaine ou dossier, ce qui est utile pour éviter d'attaquer des liens tiers ou des sous-domaines que vous ne possédez pas. Vous pouvez également exclure des URL spécifiques si nécessaire.

- Génération de rapports : Il génère des résultats dans plusieurs formats (HTML, XML, JSON, TXT, etc.). Le rapport HTML est pratique pour un aperçu rapide, tandis que le JSON est utile si vous souhaitez analyser ou merge les résultats par programmation. Les rapports listent chaque vulnérabilité trouvée avec des détails comme la requête HTTP utilisée pour l'exploiter, ce qui est excellent pour les développeurs afin de reproduire et corriger.

- Ease of Use and Maintenance: Wapiti is easy to install (available via pip) and run (wapiti -u <url> starts a scan). It’s quite fast and you can adjust the number of concurrent requests. Importantly, Wapiti is actively maintained – the latest release (as of mid-2024) added new features and vulnerabilities. The project maintainers keep it up-to-date as new exploits (like recent CVEs) arise, which addresses a common issue where open-source scanners fall behind. It being Python means it’s also easy to tweak if you’re so inclined.

L'amour de la communauté : Wapiti n'est peut-être pas aussi célèbre que ZAP, mais les utilisateurs qui le découvrent louent souvent son efficacité. C'est comme un trésor caché pour le fuzzing automatisé des applications web.

Comme il ne dispose pas d'interface graphique, son intégration est moins intimidante pour ceux qui sont à l'aise avec la ligne de commande (CLI). De plus, ses mises à jour (comme l'ajout de la détection Log4Shell fin 2021) montrent qu'il s'adapte aux événements de sécurité majeurs. Si vous assemblez une boîte à outils AppSec open source, Wapiti et ZAP couvrent ensemble un large éventail de besoins.

Les 5 meilleurs outils DAST pour les développeurs

La plupart des développeurs ne se réveillent pas enthousiastes à l'idée d'exécuter des analyses de sécurité. Si vous êtes un développeur et que vous lisez ceci, vous savez que c'est vrai. Vous êtes là pour livrer des fonctionnalités, pas pour vous débattre avec des outils qui vous inondent de faux positifs.

C'est pourquoi les meilleurs outils DAST pour les développeurs diffèrent de ceux destinés aux « entreprises ».

Lors du choix d'un outil DAST en tant que développeur, considérez :

- Intégration avec CI/CD et IDEs : L'outil s'intègre-t-il à votre pipeline de build ou fournit-il un plugin IDE ? Les tests de sécurité automatisés en CI aident à détecter les problèmes avant le merge. Certaines plateformes (comme la sécurité CI/CD d'Aikido) rendent cela transparent.

- Faible taux de faux positifs et de bruit : Les développeurs n'ont pas le temps de chasser les fantômes. Les outils qui valident les résultats (par exemple, Invicti) ou qui ont une grande précision sont préférables afin que, lorsqu'un bug est signalé, il vaille la peine d'être corrigé.

- Sortie exploitable : Recherchez des scanners qui offrent des conseils de remédiation clairs ou même des exemples de code pour corriger le problème. Mieux encore, certains outils axés sur les développeurs proposent des corrections automatisées ou des pull requests (la correction automatique par IA d'Aikido, par exemple, peut générer des correctifs pour certains problèmes).

- Rapidité et analyses à la demande : Dans un environnement de développement, des analyses plus rapides permettent un feedback immédiat. Les outils capables d'analyser les changements incrémentiels ou des URL spécifiques (au lieu de l'application entière à chaque fois) facilitent l'intégration dans le cycle de développement itératif.

- Coût (pour les particuliers ou les petites équipes) : Les options gratuites ou abordables sont attrayantes, surtout dans les organisations sans budget de sécurité dédié. Les outils open source ou les services avec des niveaux gratuits conviennent parfaitement ici.

Voici les 5 meilleurs outils DAST pour les développeurs :

- Aikido Security – Solution tout-en-un pensée pour les développeurs

- OWASP ZAP – Open Source et Scriptable

- Burp Suite (Community/Pro) – Complément pour tests manuels

- StackHawk – DAST intégré CI/CD (Mention honorable)

- Wapiti – Vérifications CLI rapides

Pourquoi ces outils : Ces outils mettent l'accent sur la facilité d'intégration, l'immédiateté des résultats et l'accessibilité financière. Ils permettent aux développeurs de « shift left » sur la sécurité – en identifiant et en corrigeant les vulnérabilités pendant le développement, bien avant que le code n'atteigne la production.

En les utilisant, les développeurs peuvent améliorer la sécurité de manière itérative, tout comme ils améliorent la qualité du code avec les tests unitaires. L'apprentissage acquis en interagissant avec ces outils (en particulier les outils interactifs comme ZAP ou Burp) améliore également les compétences des développeurs en matière de sécurité, ce qui est un avantage caché mais précieux.

Le tableau ci-dessous compare les outils DAST les mieux adaptés aux développeurs qui ont besoin d'un feedback rapide, d'une intégration CI/CD facile et de rapports peu bruyants.

Les 6 meilleurs outils DAST pour l'entreprise

Les entreprises n'ont pas seulement « quelques applications ». Elles en ont des centaines, parfois des milliers, chacune étant un point d'entrée potentiel si elle n'est pas contrôlée. Une telle échelle change la donne.

Le bon outil DAST ne se limite pas à la détection de vulnérabilités. Il s'agit de les gérer à travers un portefeuille étendu. Cela implique un accès basé sur les rôles pour différentes équipes, des rapports de conformité prêts pour les auditeurs, et des intégrations aux systèmes que vous utilisez déjà — billetterie, gouvernance et automatisation des flux de travail.

Voici les considérations pour les outils DAST d'entreprise :

- Évolutivité et gestion : L'outil doit être capable de scanner de nombreuses applications (éventuellement simultanément), avec une gestion centralisée des plannings de scan, des résultats et des permissions utilisateur. Les consoles d'entreprise ou les environnements multi-utilisateurs sont importants (par exemple, HCL AppScan Enterprise ou la plateforme Invicti).

- Intégrations d'entreprise : L'intégration avec des systèmes tels que les SIEM, les plateformes GRC, les outils de suivi des défauts (Jira, ServiceNow) et la gestion des identités (support SSO) est souvent nécessaire. De plus, l'accès API pour une intégration personnalisée dans la chaîne d'outils DevSecOps de l'entreprise.

- Conformité et rapports : Les entreprises doivent souvent générer de la documentation de conformité. Les outils capables de produire des rapports détaillés pour PCI, SOC2, ISO27001, etc., et de suivre la conformité aux politiques au fil du temps ajoutent une grande valeur. La capacité à étiqueter les assets (par unité commerciale, niveau de risque, etc.) et à obtenir des analyses (tendances, SLA sur la remédiation des vulnérabilités) est utile pour la gestion.

- Support et formation : Avoir un fournisseur qui offre un support solide (ingénieurs support dédiés, services professionnels) et de la formation est un facteur important. Les outils d'entreprise sont livrés avec des SLA pour les problèmes de support. Pour les outils open source, c'est une lacune, c'est pourquoi les grandes entreprises se tournent vers les options commerciales malgré le coût.

- Couverture complète : Les entreprises ne peuvent pas se permettre de passer à côté de certains éléments. L'outil devrait idéalement couvrir non seulement les vulnérabilités web standard, mais aussi des aspects tels que les tests de logique métier, ou fournir des moyens d'étendre les tests. Certaines entreprises utilisent plusieurs outils DAST pour combler les lacunes – mais un seul outil robuste est préférable pour l'efficacité.

Voici les 6 meilleurs outils DAST pour l'entreprise :

- Invicti (Netsparker) – Précision et Évolutivité

- HCL AppScan (Standard/Enterprise) – Puissance héritée pour l'entreprise

- Micro Focus Fortify WebInspect – Intégration approfondie avec le SDLC

- Qualys WAS – Évolutivité cloud et découverte d’assets

- Tenable.io WAS – Gestion unifiée des risques

- Aikido Security – Plateforme DevSecOps d'entreprise

Pourquoi ceux-ci : Ils répondent aux exigences d'entreprise en matière d'échelle, de support et d'intégration. Dans les grandes organisations, un outil DAST capable de scanner 500 applications et de générer ensuite un rapport exécutif montrant « nous avons réduit le nombre de vulnérabilités du Top 10 OWASP de 20 % ce trimestre » est une mine d'or. Des outils comme Invicti, Qualys, etc., fournissent ce type de métriques et de consolidations. De plus, les entreprises doivent souvent scanner des applications internes derrière des pare-feu – des outils avec des moteurs de scan on-premise (comme les scanners Qualys ou les installations WebInspect sur site) sont nécessaires, ce que toutes les options ci-dessus offrent.

Les 4 meilleurs outils DAST pour les startups

Les startups évoluent rapidement. C'est leur avantage — mais c'est aussi le risque. Avec des équipes réduites et des budgets plus serrés, la sécurité est souvent reléguée au second plan jusqu'à ce qu'un client, un investisseur ou une liste de contrôle de conformité ne force la discussion.

La bonne nouvelle ? Vous n'avez pas besoin d'une équipe AppSec de 20 personnes ou d'un budget d'entreprise pour établir une base de sécurité solide.

Besoins clés pour les startups en matière d'outil DAST :

- Abordabilité : Les solutions gratuites ou à faible coût, ou les outils avec des niveaux gratuits qui couvrent les petites applications, sont idéales. Les startups pourraient également envisager l'open source pour éviter les coûts récurrents.

- Simplicité : Il peut ne pas y avoir d'ingénieur de sécurité dédié, donc les développeurs ou les équipes DevOps exécuteront les scans. L'outil doit être facile à configurer (SaaS préféré pour éviter l'infrastructure) et facile à interpréter.

- Gains rapides : Les startups bénéficient d'outils qui trouvent rapidement les problèmes les plus critiques (par exemple, les mauvaises configurations courantes, les vulnérabilités flagrantes) – essentiellement une vérification de bon sens. Ils n'ont peut-être pas besoin du scanner le plus exhaustif ; quelque chose pour détecter les éléments à haut risque est souvent suffisant au début.

- Intégration au flux de travail de développement : Les startups ont souvent un développement moderne et agile. Les outils qui s'intègrent à GitHub Actions ou similaires peuvent aider à automatiser la sécurité sans processus lourds.

- Évolutivité (pérennité) : Bien que ce ne soit pas une exigence primordiale, un outil capable d'évoluer avec eux (plus d'applications, plus d'analyses) est un atout, afin qu'ils n'aient pas à changer d'outils à mesure qu'ils évoluent. Cependant, au début, le coût pourrait l'emporter.

Voici les 4 meilleurs outils DAST pour les startups :

- OWASP ZAP – Gratuit et fiable

- Aikido Security – Offre gratuite et tout-en-un

- Acunetix (par Invicti) – Option adaptée aux PME

- Burp Suite Community – Apprentissage et exploration manuelle

Pourquoi ceux-ci : Ils sont soit gratuits, soit s'intègrent facilement dans le budget d'une startup, et ne nécessitent pas un spécialiste à temps plein pour les opérer. L'objectif pour une startup est d'éviter d'être la cible facile des attaquants. L'utilisation de ces outils peut détecter les problèmes flagrants (identifiants par défaut, points d'accès admin ouverts, injections SQL, etc.) et améliorer considérablement la posture de sécurité avec un investissement minimal.

De plus, montrer que vous utilisez des outils reconnus comme OWASP ZAP peut accroître la confiance lorsque l'inévitable questionnaire de sécurité provient d'un client potentiel.

Les 4 meilleurs outils DAST gratuits

Quiconque cherchant à améliorer la sécurité de ses applications web sans dépenser d'argent se tournerait vers ces outils. Cela inclut les développeurs amateurs, les étudiants, les petites organisations, ou même les grandes entreprises qui expérimentent avant d'acheter une solution.

« Gratuit » dans ce contexte peut signifier entièrement open source ou des versions gratuites (free-tier) de produits commerciaux.

Les options DAST gratuites présentent généralement certaines limitations (que ce soit en termes de fonctionnalités, de support ou de profondeur d'analyse), mais elles offrent une valeur incroyable pour les besoins fondamentaux.

Critères/caractéristiques pour les meilleurs outils gratuits :

- Sans coût, sans engagement : Véritablement gratuit à utiliser (pas seulement un essai court). Idéalement open source ou soutenu par la communauté.

- Efficacité : Même gratuit, l'outil doit détecter un nombre significatif de vulnérabilités. Le critère de base est la couverture des problèmes du Top 10 OWASP.

- Support Communautaire : Les outils gratuits reposent souvent sur les forums communautaires, la documentation et les mises à jour. Une communauté dynamique garantit que l'outil reste utile.

- Facilité d'utilisation vs. Courbe d'apprentissage : Certains outils gratuits sont clés en main, tandis que d'autres nécessitent des compétences. Nous en listerons une variété : certains qui « fonctionnent simplement » et d'autres qui pourraient nécessiter plus d'expertise (pour ceux qui sont prêts à investir du temps plutôt que de l'argent).

Voici les 4 meilleurs outils DAST gratuits :

- OWASP ZAP

- Nikto

- Wapiti

- Burp Suite Community Edition

Remarque : De nombreux acteurs commerciaux proposent des essais gratuits (comme un essai de 14 jours d'Acunetix ou un scan gratuit limité de Qualys, etc.), mais ce ne sont pas des solutions durables. Je m'en tiens donc aux outils gratuits à long terme, non limités dans le temps.

Pourquoi ces outils : Ils couvrent les bases (et plus encore) sans aucune barrière financière. Les outils gratuits sont cruciaux pour démocratiser la sécurité – ils permettent à quiconque de tester ses applications. Les entreprises sans budget peuvent toujours améliorer leur posture de sécurité en les utilisant.

Il est souvent recommandé d'exécuter plusieurs outils gratuits en combinaison, car chacun pourrait détecter des éléments que les autres manquent. Par exemple, exécutez Nikto + ZAP + Wapiti ensemble – si les trois s'accordent à dire qu'une application est « propre », vous avez probablement géré les problèmes évidents. Le tout sans dépenser un centime.

Les 4 meilleurs outils DAST Open Source

Cela intéressera les passionnés de sécurité et les organisations engagées dans les solutions open source, ou ceux qui souhaitent une transparence et un contrôle total sur l'outil. Les outils open source sont également privilégiés par les institutions éducatives et par les entreprises ayant des règles d'approvisionnement strictes qui préfèrent les logiciels audités par la communauté.

« Open source » chevauche « gratuit », mais ici nous entendons spécifiquement des outils dont le code source est disponible et qui sont généralement maintenus par une communauté (souvent sous l'égide d'OWASP ou d'organisations similaires). L'avantage est que vous pouvez auditer le code du scanner, le personnaliser et avoir confiance qu'il n'y a pas de comportement de boîte noire caché.

Voici les meilleurs outils DAST open source (avec quelques répétitions par rapport à ci-dessus) :

- OWASP ZAP

- Wapiti

- Nikto

- Communauté d'extensions d'OWASP ZAP (mention honorable)

Pourquoi l'open source ? La sécurité est une question de confiance. Avec un DAST open source, vous pouvez inspecter exactement quels tests sont effectués et comment les données sont traitées (important si vous scannez des applications sensibles – vous savez que l'outil ne siphonne pas les données, par exemple, car vous pouvez voir le code). Cela signifie également que si l'outil ne correspond pas parfaitement à vos besoins, vous avez le pouvoir de le modifier. Les organisations prêtes à investir des efforts d'ingénierie plutôt que de l'argent peuvent construire des solutions DAST très personnalisées à partir de ces projets.

Les 6 meilleurs outils DAST pour le DevSecOps

Le DevSecOps est la pratique qui consiste à intégrer des contrôles de sécurité dans les pipelines d'intégration continue et de livraison continue, avec un haut degré d'automatisation et de collaboration entre les équipes de développement, de sécurité et d'exploitation. Ces équipes recherchent des outils capables de fonctionner sans interface graphique, de produire des sorties lisibles par machine et, éventuellement, de bloquer les builds en fonction de critères de sécurité. Elles privilégient également souvent les outils qui peuvent être « déplacés vers la gauche » (utilisés tôt par les développeurs) ainsi que continuellement en post-production.

Facteurs importants pour le DAST DevSecOps :

- Intégration CI/CD : L'outil devrait disposer d'une CLI ou d'une API REST, et idéalement de plugins pour les systèmes CI populaires (Jenkins, GitLab CI, GitHub Actions, Azure DevOps, etc.). Il devrait être facile à déployer dans le cadre d'un pipeline (les versions conteneurisées sont utiles ici).

- Sortie compatible avec l'automatisation : Résultats dans des formats comme JSON ou SARIF qui peuvent être consommés par d'autres systèmes pour une prise de décision automatisée. Par exemple, interrompre la build si de nouvelles vulns de haute gravité sont détectées – cela nécessite une analyse automatique de la sortie du scanner.

- Analyses Incrémentales ou Rapides : Les analyses DAST complètes peuvent être lentes, ce qui représente un défi pour la CI. Les outils offrant des modes plus rapides ou permettant de cibler des composants spécifiques (par exemple, via le balisage des endpoints importants) sont utiles. Une autre approche est l'intégration avec les suites de tests – par exemple, attaquer l'application pendant l'exécution des tests d'intégration (certaines configurations avancées le font).

- Flexibilité de l'Environnement : Le DevSecOps peut créer des environnements de test éphémères (par exemple, déployer une branche d'une application sur un serveur de test, l'analyser, puis la démanteler). Les outils DAST qui peuvent facilement pointer vers des URL dynamiques et gérer des environnements en constante évolution sans beaucoup de configuration manuelle excellent dans ce domaine.

- Boucles de Rétroaction : Un idéal du DevSecOps est un retour immédiat aux développeurs. Ainsi, un outil DAST capable de commenter une pull request, d'ouvrir automatiquement des tickets ou de notifier dans le chat avec les résultats favorise cette culture de rétroaction rapide.

Les meilleurs outils / approches pour le DevSecOps:

- Aikido Security – Automatisation des pipelines

- OWASP ZAP (Dockerisé) – L'outil incontournable du DevOps

- StackHawk – Conçu spécifiquement pour le CI

- Invicti/Acunetix – Plugins CI

- Burp Suite Enterprise – Intégration de pipeline

- Tenable.io WAS – Hooks cloud

En résumé, l'automatisation est reine ici. Les outils qui n'ont pas été conçus pour l'automatisation peuvent toujours être utilisés dans les pipelines (grâce à des scripts créatifs), mais ceux qui intègrent DevSecOps avec des fonctionnalités et des intégrations permettront de gagner du temps. Les options ci-dessus sont soit intrinsèquement favorables à l'automatisation (ZAP, Aikido, StackHawk), soit ont évolué pour la prendre en charge en raison de la demande du marché (Invicti, Burp Enterprise).

Les équipes DevSecOps utilisent également souvent plusieurs étapes de DAST : une analyse rapide et légère en CI (pour détecter les problèmes évidents en quelques minutes) et une analyse plus approfondie après le déploiement (qui peut prendre plus de temps mais ne bloque pas les développeurs). Les outils choisis doivent prendre en charge cette stratégie.

Les 6 meilleurs outils DAST pour la sécurité des API

Public cible : Les équipes qui ont spécifiquement besoin de tester les API web (REST, SOAP, GraphQL) à la recherche de vulnérabilités. Cela inclut les développeurs backend, les ingénieurs de plateforme API et les testeurs de sécurité se concentrant sur les microservices. Les tests de sécurité des API sont légèrement différents des tests d'interface utilisateur web – il n'y a pas d'interface de navigateur, vous avez donc besoin d'outils capables d'analyser les schémas d'API, de gérer les charges utiles JSON/XML et de comprendre des éléments tels que les jetons d'authentification et les appels d'API en plusieurs étapes.

Fonctionnalités clés pour le DAST axé sur les API :

- Importation de spécifications API : L'outil devrait importer des collections Swagger/OpenAPI ou Postman pour connaître les endpoints existants et leurs formats. Cela permet de gagner du temps et d'assurer la couverture de tous les endpoints API, même ceux qui ne sont pas facilement découvrables.

- Prise en charge de GraphQL : Les API GraphQL sont désormais courantes ; les tester nécessite une gestion spéciale (requêtes d'introspection, requêtes imbriquées). Un bon DAST d'API devrait avoir des modules pour GraphQL (par exemple, pour vérifier les vulnérabilités spécifiques à GraphQL comme le déni de service par requêtes profondément imbriquées).

- Prise en charge des API SOAP et héritées : Toujours pertinent dans les entreprises – outils capables de tester les services SOAP en important des fichiers WSDL ou en enregistrant des appels SOAP. La gestion de technologies comme gRPC pourrait également être envisagée (bien que le support DAST pour gRPC soit encore naissant ; certains outils convertissent gRPC en tests de type REST via des proxys).

- Authentification et jetons : Les tests d'API doivent gérer les clés API, les jetons OAuth, les JWT, etc. L'outil doit faciliter leur fourniture (éventuellement via un fichier de configuration ou un script de connexion) afin de pouvoir tester les endpoints autorisés. Bonus s'il peut également tester la logique d'autorisation, par exemple, les IDOR (Insecure Direct Object References) en manipulant les ID.

- Gestion des réponses non-HTML: Les API renvoient du JSON ou du XML. Le scanner ne doit pas s'attendre à des pages HTML ; il doit analyser le JSON et toujours trouver des problèmes (comme des XSS dans un contexte JSON, ou des erreurs SQL dans les réponses d'API). Certains scanners plus anciens ne regardent que les réponses HTML, ce qui n'est pas suffisant pour les API.

- Conscience de la limitation de débit : Solliciter trop fortement les API peut déclencher des limitations de débit ou même bloquer des adresses IP. Les scanners axés sur les API peuvent inclure des paramètres pour respecter les limitations de débit ou réguler le trafic de manière appropriée, afin d'éviter de perturber le service (important lors des tests d'API en production).

Voici les meilleurs outils DAST pour la sécurité des API :

- Invicti (et Acunetix) – Découverte et test d'API

- Qualys WAS – Prise en charge des API et OpenAPI v3

- OWASP ZAP – Avec des extensions pour les API

- Burp Suite – Idéal pour les tests d'API manuels

- Postman + Collections de sécurité – (Augmentation du DAST)

- Aikido Security – Analyse d'API intégrée

Pourquoi ces outils : Les points d'accès API contiennent souvent des données sensibles et sont sujets à des problèmes tels que le contournement d'authentification, l'exposition excessive de données, etc. Les outils DAST traditionnels se sont historiquement concentrés sur les pages web, mais ceux listés ont suivi la tendance API-first. Les utiliser garantit que vos API backend sont aussi bien testées que votre front-end.

Étant donné le nombre de brèches impliquant désormais des API (rappelez-vous la fuite de données utilisateur de Facebook via une API, ou les problèmes d'API de T-Mobile), se concentrer sur la sécurité des API est essentiel. Les outils capables de simuler une consommation malveillante d'API sont la manière de découvrir ces failles.

Les 6 meilleurs outils DAST pour les applications web

Cela peut sembler large (étant donné que la plupart des DAST sont destinés aux applications web), mais ici, nous l'interprétons comme des organisations spécifiquement axées sur le test d'applications web traditionnelles (sites web, portails, sites e-commerce) – éventuellement celles avec des interfaces utilisateur riches. Elles recherchent les outils les plus performants pour détecter les vulnérabilités des applications web dans ces environnements. Cette catégorie pose essentiellement la question suivante : si votre principale préoccupation est de sécuriser les applications web (avec navigateurs, formulaires, comptes utilisateurs, etc.), quels sont les outils les plus efficaces globalement ?

Aspects importants pour l'analyse d'applications web pures (par opposition aux API ou autres niches) :

- Exploration et Couverture : Un scanner d'applications web doit explorer efficacement tous les liens, y compris ceux générés par des scripts ou des événements utilisateur. Les outils dotés de meilleurs algorithmes d'exploration (navigateur sans tête, gestion des SPA) couvriront une plus grande partie de l'application.

- Gestion de session : Les applications web ont souvent des logiques de connexion et des états complexes (panier d'achat, workflows multi-étapes). Les meilleurs outils DAST pour applications web peuvent gérer cela via des macros enregistrées ou une logique de script.

- Profondeur des vulnérabilités : Pour les applications web, des éléments comme les XSS, SQLi, CSRF, l'inclusion de fichiers, etc., sont essentiels. Certains outils effectuent des vérifications plus complètes pour les XSS (réfléchies, stockées, basées sur le DOM) que d'autres, par exemple. La capacité d'un outil à trouver les XSS stockées (qui peuvent impliquer une page pour la soumission, une autre pour le déclenchement) peut faire la différence entre les excellents et les bons.