Wiz.io est une Cloud Native Application Protection Platform (CNAPP) avec une solution intégrée de Cloud Security Posture Management (CSPM). Elle aide les organisations à identifier les vulnérabilités, les mauvaises configurations et les risques à travers leur paysage informatique, du « code au cloud ». Son adoption rapide et sa valorisation de 10 milliards de dollars sont dues à son approche de scan sans agent, basée sur les graphes, qui offre aux équipes de sécurité une visibilité approfondie sur les problèmes sans nécessiter d'agents.

Cependant, malgré sa popularité, de nombreuses organisations réévaluent actuellement les capacités «cloudde Wiz. Wiz. Alors que Wiz développé dans le domaine de la sécurité des applications avec Wiz (offrant SAST, SCA et analyse IaC), les équipes signalent que ces capacités restent en retard par rapport AppSec dédiés. La plateforme manque de DAST au-delà de l'analyse axée sur les API, ne dispose pas d'analyse de la qualité du code et nécessite des intégrations tierces pour une couverture plus approfondie.

De plus, le scanner de secrets intégré et les outils analyse de la composition logicielle SCA) Wizrestent moins performants que les alternatives, car ils ne disposent pas de fonctionnalités importantes telles que les mises à niveau automatisées des dépendances, qui sont courantes dans AppSec dédiés (son SCA ne fonctionne SCA qu'au moment de l'exécution).

Voici ce que les équipes utilisant Wiz ont à dire :

« Nous utilisons Wiz. Il y a beaucoup de fonctionnalités et je suis globalement assez impressionné, mais c'est principalement l'équipe de sécurité qui l'utilise et moi qui garde un œil sur les choses... » – Ingénieur plateforme sur Reddit

« Bien que Wiz excelle dans de nombreux domaines, son prix peut être élevé pour les petites équipes ou organisations, et la grande quantité de données et d'alertes peut parfois être accablante sans un réglage approprié. » – Évaluateur G2 (Responsable de l'ingénierie)

Dans ce guide, nous explorerons les meilleures alternatives à Wiz.io et fournirons des comparaisons approfondies pour vous aider à choisir les outils qui répondent le mieux aux besoins de votre équipe en matière de sécurité des applications et du cloud.

Vous pouvez passer directement à l'une des alternatives à Wiz.io ci-dessous :

- Aikido Security

- Aqua Security

- Check Point CloudGuard

- Lacework

- Orca Security

- Palo Alto Networks Prisma Cloud

TL;DR

Parmi toutes les alternatives à Wiz.io examinées, Aikido Security s'impose comme l'alternative principale, combinant des capacités CNAPP complètes avec un workflow axé sur les développeurs qui intègre nativement le SAST, le SCA, l'IaC, l'analyse des secrets et le CSPM, le tout à un prix transparent et forfaitaire. Sa conception sans agent, sa remédiation basée sur l'IA et son intégration CI/CD la rendent facile à déployer et à maintenir, sans la fatigue d'alertes ni la complexité tarifaire que de nombreuses équipes rencontrent avec Wiz.

Plusieurs organisations ont déjà remplacé Wiz par Aikido Security, et de nombreuses autres ont choisi Aikido Security après des POCs en confrontation directe avec les deux entreprises.

Comparaison entre Wiz.io et Aikido Security

Vous recherchez d'autres plateformes de sécurité cloud-native ? Consultez notre article sur les Meilleurs outils de Cloud Security Posture Management (CSPM) en 2026.

Qu'est-ce que Wiz.io ?

Wiz.io, également connu sous le nom de Wiz, est une plateforme de protection des applications cloud-native (CNAPP). Elle est principalement connue pour son approche sans agent et basée sur un graphe pour sécuriser les environnements cloud, de la configuration à l'exécution. Elle comprend :

- Cloud Security Posture Management (CSPM) : Analyse en continu les actifs cloud à la recherche de vulnérabilités

- Gestion des vulnérabilités : Détecte et priorise les risques sur les machines virtuelles, les conteneurs et les charges de travail cloud.

- Architecture sans agent : Utilise l'analyse basée sur API pour une configuration rapide.

- Graphe de sécurité : Affiche les résultats sur les identités, les charges de travail et les configurations sous forme de graphes.

- Intégration : Prise en charge des outils CI/CD et SIEM.

- SAST, SCA et analyse IaC via Wiz ) de base : analyse le code des applications, les dépendances et les modèles d'infrastructure en tant que code.

Qui utilise Wiz ?

Wiz est principalement utilisé par les entreprises de taille moyenne à grande gérant des environnements multi-cloud complexes. Ses tableaux de bord détaillés, ses rapports de conformité et sa visibilité de l'infrastructure en font un outil privilégié des équipes de sécurité cloud et des CISOs.

Cependant, il n'a pas été conçu pour les développeurs. Les équipes DevOps peuvent utiliser Wiz détecter les erreurs de configuration, mais en matière de code et sécurité des pipelines, il présente des lacunes. Bien que son moduleWiz récemment introduit ajoute certaines fonctionnalités d'analyse SAST Infrastructure-as-Code (IaC), il reste insuffisant par rapport aux solutions dédiées. SAST, SCAou aux outils de sécurité des pipelines CI/CD.

Ces limitations, combinées aux préoccupations liées aux prix et à la fatigue d'alertes, ont conduit de nombreuses organisations à explorer des alternatives plus intégrées, « code-to-cloud ».

Pourquoi chercher des alternatives ?

Même avec la popularité de Wiz, les équipes rencontrent souvent ces points de friction :

- Recherche d'actifs cloud : Sa recherche d'actifs cloud est connue pour présenter des performances insuffisantes.

- Configuration complexe : La configuration de Wiz sur AWS, Azure et GCP peut être chronophage, surtout lors de la gestion des permissions et des politiques entre les comptes.

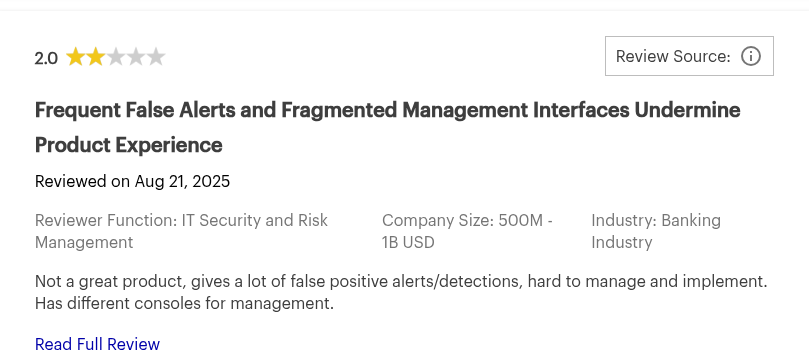

- Fatigue d'alertes et faux positifs : Les analyses larges de Wiz peuvent submerger les équipes d'alertes.

- Sécurité limitée au niveau du code : bien que Wiz propose désormais des fonctionnalités SAST SCA, celles-ci sont plus récentes et moins perfectionnées que AppSec dédiés. DAST est principalement axée sur les API plutôt que sur les tests complets des applications web. Si vous souhaitez une couverture approfondie du code des applications, des dépendances, des secrets et des conteneurs, vous devrez intégrer des outils tiers ou utiliser des alternatives qui les intègrent nativement, comme Aikido .

- Mauvaise expérience développeur : Wiz manque de plugins IDE natifs, d'une interface utilisateur moderne, de correctifs exploitables et d'une UX conviviale pour les développeurs.

- Tarification réservée aux entreprises : La tarification de Wiz est opaque et souvent hors de portée pour les startups ou les petites équipes. Elle facture les équipes en fonction de la charge de travail, ce qui peut être difficile à prévoir, de nombreux utilisateurs signalant des devis imprévisibles pour des fonctionnalités qu'ils n'utilisent pas.

Critères clés pour choisir une alternative

Lors de l'évaluation des alternatives, concentrez-vous sur ces caractéristiques clés :

- “Couverture du cloud au code” : Choisissez des plateformes qui combinent le CSPM avec des outils axés sur les développeurs, tels que l'analyse IaC, l'analyse de conteneurs et les vérifications de dépendances open source.

- Alertes précises et hiérarchisées : Utilise-t-il l'IA pour filtrer les alertes ? Recherchez des outils avec une notation de risque contextuelle et un faible taux de faux positifs.

- Intégration CI/CD et IDE : Les outils efficaces doivent s'intégrer à votre flux de travail de développeur existant, et non le compliquer.

- UX conviviale pour les développeurs : Est-il conçu pour les développeurs ? Offre-t-il des conseils de remédiation clairs et des fonctionnalités, telles que la correction automatique par IA.

- Tarification transparente : Optez pour des solutions avec des essais en libre-service et une tarification forfaitaire par développeur, plutôt que des modèles opaques réservés aux entreprises.

- Déploiement : Combien de temps faut-il pour le déployer ? Avez-vous besoin de spécialistes pour le configurer ?

Les 6 meilleures alternatives à Wiz.io

Ci-dessous, nous examinons les six principales alternatives à Wiz.io. Chacune des alternatives ci-dessous répond aux lacunes de Wiz.io de différentes manières.

1. Aikido Security

Aikido Security est une plateforme de sécurité moderne qui se distingue clairement des plateformes CNAPP traditionnelles comme Wiz.io. Aikido Security unifie la protection du code et du cloud dans un flux de travail centré sur le développeur, combinant SAST, SCA, IaC, la détection de secrets et le CSPM avec une corrélation des risques alimentée par l'IA.

Plutôt que de submerger les utilisateurs d'alertes incessantes, Aikido utilise la corrélation basée sur des graphes pour identifier les chemins d'attaque réels à travers le code, les conteneurs et les ressources cloud, réduisant le bruit tout en exposant les risques exploitables.

Maintenant, avec toutes ces découvertes, quelle est la prochaine étape ?

Aikido Security offre aux développeurs tout ce dont ils ont besoin pour résoudre rapidement les problèmes :

- Explications claires

- Correctifs suggérés dans leur IDE ou leurs PR

- Autofix alimenté par l'IA

Il transforme également chaque simulation en rapports prêts pour l'audit qui correspondent directement à des normes comme SOC2 et ISO27001, et vous pouvez ensuite faire appel à un conseiller de confiance et partenaire d'Aikido pour compléter la certification à un coût bien inférieur.

Avec tout cela, les équipes passent de la détection à la résolution en quelques minutes, et non en jours, sécurisant l'ensemble de leur stack cloud-native avec moins de bruit et moins de friction.

Fonctionnalités clés :

- Couverture de sécurité de bout en bout : Comprend le CSPM pour AWS/GCP/Azure, le SAST, le SCA, la détection de secrets, l'analyse IaC et l'analyse de conteneurs. Cette unification remplace plusieurs outils cloisonnés.

- Flux de travail centré sur les développeurs : Offre un feedback instantané basé sur l'IA dans les PR et les IDE, des plugins IDE pour un feedback en temps réel, une correction automatique par IA et des flux de travail de remédiation exploitables.

- Faible taux de faux positifs : Aikido Security utilise le filtrage contextuel et le tri par IA pour supprimer jusqu'à 90 % des faux positifs, réduisant ainsi la fatigue d'alertes, contrairement à Wiz qui affiche toujours les problèmes après filtrage.

- Configuration sans agent : Se connecte à GitHub, GitLab ou Bitbucket en quelques minutes et analyse le code et le cloud sans déployer d'agents.

- Tarification transparente : Contrairement au modèle réservé aux entreprises de Wiz, Aikido propose une tarification forfaitaire par développeur avec un niveau gratuit à vie pour les petites équipes. Aucun appel commercial n'est requis pour commencer.

- Scanners de pointe : Offre les meilleurs scanners de leur catégorie : SAST, SCA, secrets, IaC, conteneurs, et configurations cloud, et bien plus encore. Fini le changement de contexte.

- Conçu pour les développeurs : S'intègre en profondeur avec GitHub, GitLab, Bitbucket, Jira, Slack et bien plus encore. Vous pouvez exécuter des analyses localement, dans les pull requests ou dans le cadre de votre processus de publication.

- Retour d'information rapide et continu : Les analyses s'exécutent en quelques minutes, pas en heures.

Avantages :

- TCO réduit

- Scanners de pointe

- Processus de vente/essai plus court

- Fonctionnalité d'auto-correction pour les problèmes courants et les dépendances

- Large prise en charge des langages

- Le filtrage avancé réduit les faux positifs, rendant les alertes exploitables

- Support multiplateforme (GitHub, GitLab, Bitbucket, Jenkins, etc.)

- Fournit des conseils de remédiation sensibles au contexte et une notation des risques

Modèle d'hébergement :

- SaaS (Software-as-a-service)

- On-Premise

Tarifs :

Tous les plans payants à partir de 300 $/mois pour 10 utilisateurs

- Développeur (Gratuit à vie) : Gratuit pour jusqu'à 2 utilisateurs. Prend en charge 10 dépôts, 2 images de conteneurs, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneurs, 5 domaines et 3 comptes cloud.

- Pro : Prend en charge 250 dépôts, 50 images de conteneurs, 15 domaines et 20 comptes cloud.

- Avancé : Prend en charge 500 dépôts, 100 images de conteneurs, 20 domaines, 20 comptes cloud et 10 VM

Des offres personnalisées sont également disponibles pour les startups (30 % de réduction) et les entreprises.

Évaluation Gartner : 4.9/5.0

Pourquoi le choisir :

Aikido Security est le choix idéal pour les équipes dirigées par les développeurs ou axées sur le DevSecOps qui souhaitent une sécurité directement intégrée à leur workflow. C'est particulièrement précieux pour les petites et moyennes entreprises recherchant une couverture étendue sans avoir à gérer plusieurs fournisseurs. Si vous êtes frustré par le volume d'alertes de Wiz, l'opacité de ses prix ou son manque de visibilité sur le code, Aikido offre une alternative plus rapide et plus conviviale pour les développeurs.

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge.

2. Aqua Security

Aqua Security est une plateforme CNAPP fortement axée sur les charges de travail de conteneurs et Kubernetes. En tant qu'alternative à Wiz, elle excelle dans les organisations qui s'appuient fortement sur des architectures conteneurisées et basées sur des microservices.

Fonctionnalités clés :

- Analyse d’images de conteneurs : Offre une analyse approfondie des vulnérabilités, des malwares et des erreurs de configuration dans les images de conteneurs

- Gestion de la posture de sécurité du cloud : Recherche en continu les erreurs de configuration dans AWS, Azure et GCP

- Conformité et Rapports : Associe les résultats à des cadres de conformité tels que PCI, SOC 2 et NIST

Avantages :

- Protection robuste des conteneurs et de Kubernetes

- Prise en charge CI/CD

- protection en temps d’exécution

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Moins orienté développeurs

- La configuration peut être complexe comparée à des outils sans agent comme Aikido Security

- Les utilisateurs ont signalé des volumes élevés d'alertes

Pourquoi le choisir :

Choisissez Aqua Security si votre équipe exécute des charges de travail Docker, Kubernetes ou serverless et que vous avez besoin d'une protection robuste en temps d'exécution en production, ce qui manque à Wiz.

Modèle d'hébergement :

- SaaS (Software-as-a-service)

- On-Premise

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.1/5.0

Avis sur Aqua Security :

3. Check Point CloudGuard

CloudGuard est l'offre CNAPP de Check Point. Elle combine la prévention des menaces cloud, la gestion de la posture et la protection des charges de travail, et est souvent choisie par les entreprises qui utilisent déjà les pare-feu Check Point et souhaitent une approche unifiée de la sécurité réseau et cloud. En tant qu'alternative à Wiz, elle va plus loin dans l'application de la conformité, la sécurité réseau cloud et l'automatisation basée sur des politiques.

Fonctionnalités clés :

- Gestion de la posture cloud : Analyse en continu les erreurs de configuration et les violations de conformité dans les environnements cloud

- Intégration : Comprend une CLI pour les analyses IaC et une prise en charge de base des pipelines CI/CD

Prévention des menaces et du réseau cloud

Utilise le renseignement sur les menaces de Check Point pour inspecter le trafic cloud, détecter les intrusions et identifier les malwares.

Avantages:

- Couverture complète de la conformité

- Remédiation automatique robuste

- CIEM intégré

Inconvénients:

- Certaines de ses fonctionnalités nécessitent des agents d'installation.

- Nécessite souvent un spécialiste pour la configuration

- Interface utilisateur peu ergonomique.

- Courbe d'apprentissage abrupte

- Plus axé sur l'équipe de sécurité que sur une approche 'developer-first'

Pourquoi le choisir :

CloudGuard est idéal pour les grandes organisations matures en matière de sécurité, en particulier celles qui utilisent déjà les solutions sur site de Check Point.

Modèle d'hébergement :

- SaaS (Software-as-a-service)

- On-Premise

Tarifs :

- Paiement à l'usage (PAYG)

- Apportez votre propre licence (BYOL).

- Accords d'entreprise

Évaluation Gartner : 4.6/5.0

Avis sur Check Point CloudGuard :

4. Lacework (par Fortinet)

Lacework de Fortinet est une CNAPP construite autour de la détection d’anomalies et de l'analyse comportementale. Sa « Polygraph Data Platform » principale cartographie les relations entre les entités cloud (utilisateurs, services, flux de données) et apprend les comportements « normaux » pour détecter les anomalies, les erreurs de configuration et les attaques potentielles. Contrairement à Wiz, qui met en évidence les erreurs de configuration statiques, Lacework ajoute du contexte en identifiant les déviations et les chemins d'attaque basés sur les données comportementales

Fonctionnalités clés :

- Détection d'anomalies comportementales : Suit l'activité des processus, le comportement des utilisateurs et l'utilisation des API pour identifier les déviations suspectes.

- Prise en charge multi-cloud : Fournit une couverture CSPM sur AWS, Azure et GCP.

- Protection des charges de travail sans agent : Utilise des méthodes de collecte de données basées sur API (sans agent) et basées sur agent pour accéder aux environnements cloud.

- Offre une visibilité approfondie (conteneurs, VM)

Avantages :

- Priorisation des risques sensible au contexte

- Intégration avec l'écosystème Fortinet

- Détection d'anomalies comportementales

Inconvénients :

- Configuration complexe

- Courbe d'apprentissage abrupte

- Dépendance fournisseur potentielle

- Interface utilisateur (UI) peu intuitive

- Des agents d'installation sont requis pour accéder à toutes ses fonctionnalités

Pourquoi le choisir :

Lacework est une solution solide pour les entreprises qui nécessitent une surveillance comportementale continue et dépendent fortement de l'écosystème Fortinet.

Modèle d'hébergement :

- SaaS (Software-as-a-Service)

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.6/5.0

Avis sur Lacework :

5. Orca Security

Orca Security est une plate-forme de protection des applications cloud natives (CNAPP). Elle utilise son approche brevetée “SideScanning” pour reconstruire les fichiers de charge de travail à partir des stockages par blocs afin de détecter les vulnérabilités, les erreurs de configuration, les secrets exposés et les données sensibles.

Fonctionnalités clés :

- Analyse sans agent : Orca analyse les disques de VM, les conteneurs et le stockage cloud pour détecter les vulnérabilités du système d'exploitation, les informations d'identification exposées et les malwares.

- Détection de données sensibles : Recherche les secrets en clair, les clés et les PII à travers les buckets cloud et les volumes de stockage.

Cartographie des risques priorisée : Construit un graphe de vos actifs cloud et classe les découvertes par impact potentiel.Avantages :

- Visibilité multi-cloud

- protection en temps d’exécution

Inconvénients:

- La tarification peut devenir coûteuse lors de la mise à l'échelle

- Il ne scanne pas le code source des applications

- Support limité au-delà des environnements cloud et d'exécution.

- Principalement axé sur l'entreprise

- Les utilisateurs ont signalé une fatigue des alertes lors d'une ingestion de données à grande échelle

Pourquoi le choisir :

Orca est idéal pour les équipes de sécurité cloud qui souhaitent une visibilité complète sur le cloud et les charges de travail sans avoir à gérer d'agents.

Modèle d'hébergement :

- SaaS (Software-as-a-Service)

- BYOC (Bring Your Own Cloud)

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.6/5.0

Avis sur Orca Security :

6. Palo Alto Networks Prisma Cloud

Prisma Cloud de Palo Alto Networks est une plateforme complète qui combine les capacités CSPM, CWPP, CIEM et AppSec sous une marque unique. En tant qu'alternative à Wiz, Prisma Cloud couvre un périmètre plus large, mais nécessite également plus de configuration et cible généralement les grandes équipes de sécurité.

Fonctionnalités clés :

- Sécurité de la posture cloud et IAM : Surveille les erreurs de configuration, les rôles IAM excessifs et les violations de conformité chez tous les principaux fournisseurs cloud.

- Sécurité des conteneurs et des hôtes : Fournit une défense en temps d'exécution, du sandboxing, l'analyse d'images et la détection d’anomalies pour les environnements conteneurisés et virtualisés.

- Protection des applications web et des API : Inclut une fonctionnalité de protection des applications web et des API (WAAP) qui protège les API et les fonctions cloud contre les abus

Avantages:

- Priorisation des risques basée sur l'IA

- Support multi-cloud

- Détection d’anomalies

Inconvénients:

- Orienté entreprises

- Tarification élevée

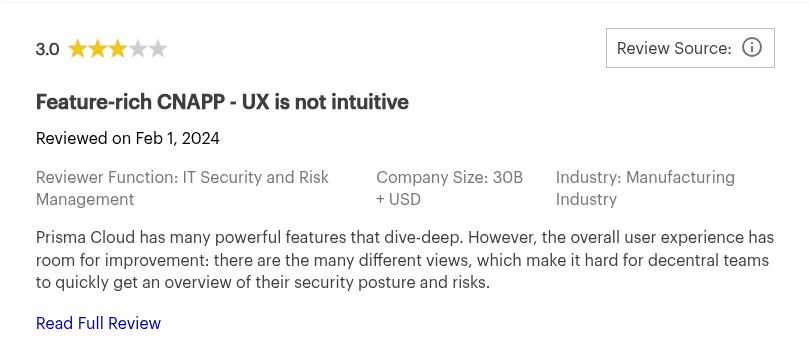

- Interface utilisateur et console obsolètes

- Les processus de déploiement dans des environnements étendus peuvent devenir complexes et longs

- Courbe d'apprentissage abrupte

Pourquoi le choisir :

Prisma Cloud est idéal pour les entreprises disposant d'équipes de sécurité cherchant à consolider plusieurs outils en une seule solution

Modèle d'hébergement :

- SaaS (Software-as-a-service)

- On-Premise

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.2/5.0

Avis sur Palo Alto Networks Prisma Cloud :

Tableau comparatif

Pour vous aider à comparer les capacités des alternatives ci-dessus, le tableau ci-dessous récapitule la couverture de chaque plateforme dans les domaines clés.

Conclusion

Wiz.io a contribué à définir la gestion moderne de la posture de sécurité du cloud. Mais à mesure que les équipes étendent leur couverture « du code au cloud », son manque de workflow centré sur les développeurs et ses limites telles que la fatigue d'alertes, les lacunes de couverture du code et la tarification complexe ont poussé les équipes à explorer de meilleures alternatives.

Aikido Security se positionne comme l'alternative de premier plan pour les startups et les entreprises, en proposant une CNAPP véritablement axée sur les développeurs. Elle offre : SAST, SCA, analyse IaC et des secrets, CSPM, remédiation par IA et intégration CI, le tout à un prix abordable et transparent. Pas d'agents, pas de scanners tiers, pas de bruit.

Prêt à dépasser la prolifération d'outils ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

Vous pourriez aussi aimer :

- Les meilleures alternatives à Orca Security pour la sécurité cloud et CNAPP

- Les meilleures alternatives à Ox Security pour l'ASPM et les risques de la chaîne d'approvisionnement

- Du code au cloud : les meilleurs outils comme Cycode pour une sécurité de bout en bout

- Les meilleurs outils de gestion de la posture de sécurité du cloud (CSPM) en 2025

- Meilleurs outils de surveillance continue de la sécurité