En 2025, 99 % de toutes les violations de cloud étaient attribuées à des mauvaises configurations cloud. De la gestion de la prolifération multi-cloud et des déploiements DevOps rapides à la mise à jour des normes de conformité changeantes et à la vérification des configurations générées par l'IA, les équipes modernes mènent un combat difficile.

Les outils de Cloud Security Posture Management (CSPM) ne sont plus un « atout », ils sont devenus indispensables pour toute organisation recherchant une visibilité et une protection complètes de ses environnements cloud. Les outils CSPM ont évolué pour inclure l'automatisation avancée, la remédiation pilotée par l'IA et la surveillance continue de la conformité afin de faire face au paysage des menaces complexe et en constante évolution d'aujourd'hui.

Dans ce guide, nous explorerons les meilleurs outils CSPM pour vous aider à sécuriser votre infrastructure cloud sur AWS, Azure, GCP et au-delà. Nous commencerons par une liste exhaustive des plateformes CSPM les plus fiables, puis nous détaillerons les outils les mieux adaptés à des cas d'usage spécifiques, que vous soyez un développeur, une startup ou une grande entreprise gérant des déploiements multi-cloud. Vous pouvez accéder directement aux cas d'usage spécifiques ci-dessous :

- Les 4 meilleurs outils CSPM pour les développeurs

- Les 5 meilleurs outils CSPM pour les entreprises

- Les 4 meilleurs outils CSPM pour les startups

- Les 5 meilleurs outils CSPM pour les environnements multi-cloud

- Les 5 meilleurs outils CSPM pour la protection du cloud

- Les 5 meilleurs outils CSPM pour AWS

- Les 5 meilleurs outils CSPM pour Azure

TL;DR

Parmi tous les outils CSPM examinés, Aikido cloud s'impose comme la plateforme de gestion de la posture la plus complète. Conçue pour une sécurité cloud axée sur les développeurs, ses fonctionnalités incluent l'analyse de machines virtuelles avec et sans agent, la gestion de la posture cloud et Kubernetes, les vérifications des mauvaises configurations cloud et bien plus encore.

De plus, elle intègre des modules supplémentaires pour la sécurité du code, des conteneurs et des API. Les organisations peuvent décider de commencer par le module CSPM et de l'étendre au fur et à mesure (pour inclure SAST, DAST, etc.), de l'intégrer à d'autres produits existants, ou de choisir Aikido comme une suite unique couvrant tous les aspects de la sécurité du code, du cloud et en temps d'exécution.

Qu'est-ce que le Cloud Security Posture Management (CSPM) ?

Le Cloud Security Posture Management (CSPM) désigne une catégorie d'outils de sécurité qui surveillent et évaluent en continu votre infrastructure cloud à la recherche de mauvaises configurations, de violations de conformité et de risques de sécurité. Ces outils analysent automatiquement vos environnements cloud, comparant les configurations aux meilleures pratiques et cadres de l'industrie tels que les benchmarks CIS, SOC 2 et ISO 27001.

Plutôt que de s'appuyer sur des examens manuels ou des audits occasionnels, les outils CSPM fonctionnent en continu, offrant aux équipes de sécurité et DevOps une visibilité en temps réel et des alertes sur les expositions potentielles. De nombreux CSPM modernes incluent également l'automatisation pour la résolution des problèmes, que ce soit par le biais de remédiations générées par l'IA ou d'intégrations directes avec les pipelines de développement.

Pourquoi vous avez besoin d'un outil CSPM

Le déploiement d'infrastructures cloud n'a jamais été aussi simple : vous lancez un terminal, déployez une VM, et le tour est joué. Cependant, cela signifie également que de nombreuses configurations par défaut, ports et paramètres sont déployés en même temps. Les outils CSPM les détectent, vous offrant une visibilité complète sur ce qui est déployé et son niveau de sécurité. Voici quelques points que les outils CSPM garantissent :

- Prévenir les erreurs de configuration : Détectez les configurations non sécurisées (comme les buckets S3 ouverts, les rôles IAM trop permissifs ou le stockage non chiffré) avant qu'elles ne deviennent des vecteurs de compromission.

- Assurer la Conformité : Automatisez l'alignement avec les cadres réglementaires tels que SOC 2, PCI-DSS, NIST et les benchmarks CIS. Générez des rapports prêts pour l'audit à la demande.

- Améliorer la visibilité : Fournit une vue centralisée des actifs cloud et des erreurs de configuration chez tous les fournisseurs.

- Remédiation automatique : Gagnez du temps d'ingénierie en corrigeant automatiquement les problèmes d'IaC ou de runtime, ou en transmettant des alertes à des outils comme Jira ou Slack.

- Mettre à l'échelle en toute sécurité : À mesure que votre infrastructure évolue, les CSPM garantissent que vos contrôles de sécurité suivent le rythme.

Curieux de connaître les incidents CSPM réels ? Consultez le rapport DBIR 2025 de Verizon ainsi que la Cloud Security Alliance.

Ce qu'il faut rechercher lors du choix d'un outil CSPM

Le choix du bon outil CSPM dépend de votre stack, de la structure de votre équipe et de vos besoins réglementaires. Voici quelques points clés à surveiller :

- Couverture cloud : Prend-il en charge le fournisseur cloud que vous utilisez ; AWS, Azure, GCP, Digital Ocean, Civo et au-delà ?

- Intégration CI/CD et IaC : Peut-il scanner l'infrastructure-as-code et s'intégrer à votre pipeline CI/CD ?

- Support de conformité : Les normes courantes sont-elles préconfigurées (SOC 2, ISO, HIPAA), et pouvez-vous créer vos propres politiques ?

- Qualité des alertes : Fournit-il des alertes exploitables et à faible bruit ? Idéalement avec une priorisation contextuelle.

- Évolutivité et tarification : Répond-il aux besoins d'évolution de votre équipe (configurations multi-cloud, on-premise (cloud privé), etc.) ? Et sa tarification est-elle durable lors de la mise à l'échelle.

Les 16 meilleurs outils de Cloud Security Posture Management (CSPM)

1. Aikido Security

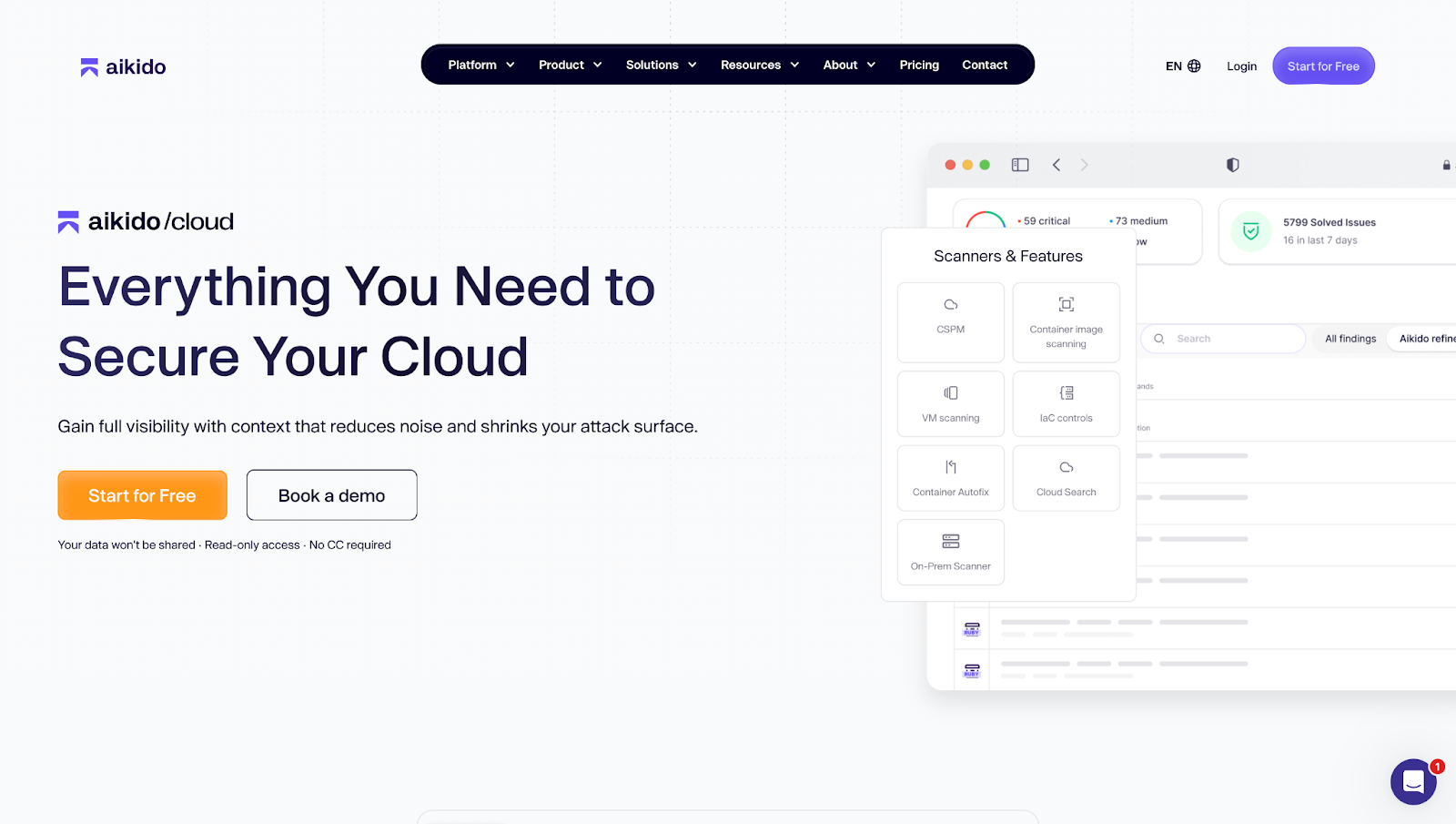

Aikido Security est la plateforme CSPM ultime qui couvre tout dans le cloud et même la protection en temps d’exécution. Elle est conçue pour les équipes qui veulent une protection réelle sans le bruit. Comparée aux alternatives, elle offre une meilleure expérience développeur, dispose d'une suppression des alertes supérieure et peut prioriser les problèmes plus facilement.

De plus, même si d'autres fournisseurs vantent la sécurité du code au cloud, seul Aikido couvre des éléments tels que le SAST entièrement natif, l'analyse open-source (SCA) et la qualité du code. Cela signifie qu'Aikido offre aux équipes une vue unique pour surveiller leur posture de sécurité sans la friction habituelle, tout en offrant aux responsables de l'ingénierie et de la sécurité une tranquillité d'esprit.

Aikido Cloud offre les meilleurs scanners de sa catégorie pour compléter son outil CSPM, l'analyse de conteneurs, l'analyse IaC, l'analyse de machines virtuelles, le scanner on-premise, la recherche cloud et plus encore. Chaque module peut être sélectionné comme une solution autonome capable de concurrencer les alternatives, ou peut être intégré pour créer une plateforme complète de sécurité du code au cloud et en temps d'exécution.

Fonctionnalités clés:

- Configuration sans agent / basée sur API : Se connecte à vos comptes cloud en utilisant des API en lecture seule – aucun agent d'installation requis.

- Recherche d'assets cloud : Vous pouvez interroger vos environnements cloud avec un langage naturel ou des requêtes structurées pour trouver des ressources, des relations, des erreurs de configuration, etc.

- Workflow centré sur le développeur : Feedback instantané dans les PR et les IDE, plus autofix alimenté par l'IA et workflows de remédiation exploitables.

- Notation des risques sensible au contexte : Utilise l'analyse d’accessibilité et des règles sélectionnées pour mettre en évidence ce qui compte. Réduisant les faux positifs jusqu'à 90 %.

- Conçu pour les développeurs : S'intègre profondément avec GitHub, GitLab, Bitbucket, Jira, Slack, et bien plus encore. Vous pouvez exécuter des analyses localement, dans les pull requests, ou dans le cadre de votre processus de publication.

- Couverture « code-to-cloud » connectée : Aikido relie le code, le cloud et le runtime dans un workflow fluide et unique. Vous pouvez commencer avec le module CSPM et étendre (analyse de code, analyse de conteneurs/IaC, sécurité des API et protection en temps d’exécution)

- Cartographie complète de la conformité : Prend en charge les principaux frameworks comme SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore.

Avantages:

- Prend en charge la surveillance multi-cloud (AWS, Azure, GCP)

- Risque de sécurité réduit car les permissions sont en lecture seule.

- S'adapte automatiquement à mesure que de nouvelles ressources sont ajoutées.

- Aucun agent d'installation requis

- Reporting et conformité centralisés

- Analyse IaC et sécurité Kubernetes

- Fournit des conseils de remédiation sensibles au contexte et une notation des risques

Idéal pour :

Toute organisation à la recherche d'une plateforme intuitive pour surveiller et sécuriser tout, du code au cloud.

Tarifs :

Tous les plans payants à partir de 300 $/mois pour 10 utilisateurs

- Développeur (Gratuit à vie) : Gratuit pour jusqu'à 2 utilisateurs. Prend en charge 10 dépôts, 2 images de conteneur, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneur, 5 domaines et 3 comptes cloud.

- Pro : Prend en charge 250 dépôts, 50 images de conteneurs, 15 domaines et 20 comptes cloud.

- Avancé : Prend en charge 500 dépôts, 100 images de conteneurs, 20 domaines, 20 comptes cloud et 10 VMs.

Des offres personnalisées sont également disponibles pour les startups (30 % de réduction) et les grandes entreprises

Note Gartner: 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4,7/5 sur Capterra et SourceForge.

2. Aqua Security

Aqua Security combine le CSPM avec la protection en temps d’exécution sur les conteneurs, le serverless et les VM cloud. Il est soutenu par des outils open-source comme Trivy et CloudSploit.

Fonctionnalités clés:

- Support multi-cloud : Prend en charge les charges de travail sur AWS, Azure et Google Cloud.

- Intégration: S'intègre aux pipelines CI/CD courants

- Cartographie de la conformité: Aligne les résultats d'analyse avec les cadres de conformité

Avantages :

- Prend en charge un large éventail de fournisseurs cloud

- Intégration CI/CD

- protection en temps d’exécution

- Écosystème d'entreprise établi

Inconvénients:

- Principalement axé sur l'entreprise

- La configuration peut être complexe comparée aux outils sans agent comme Aikido Cloud

- Certaines fonctionnalités nécessitent des modules et des licences distincts

- Courbe d'apprentissage abrupte

- Les workflows de remédiation nécessitent souvent des corrections manuelles

Idéal Pour:

Les équipes utilisant des applications cloud-natives et Kubernetes en production.

Tarification:

Tarification personnalisée

Évaluation Gartner: 4.0/5.0

Avis sur Aqua Security:

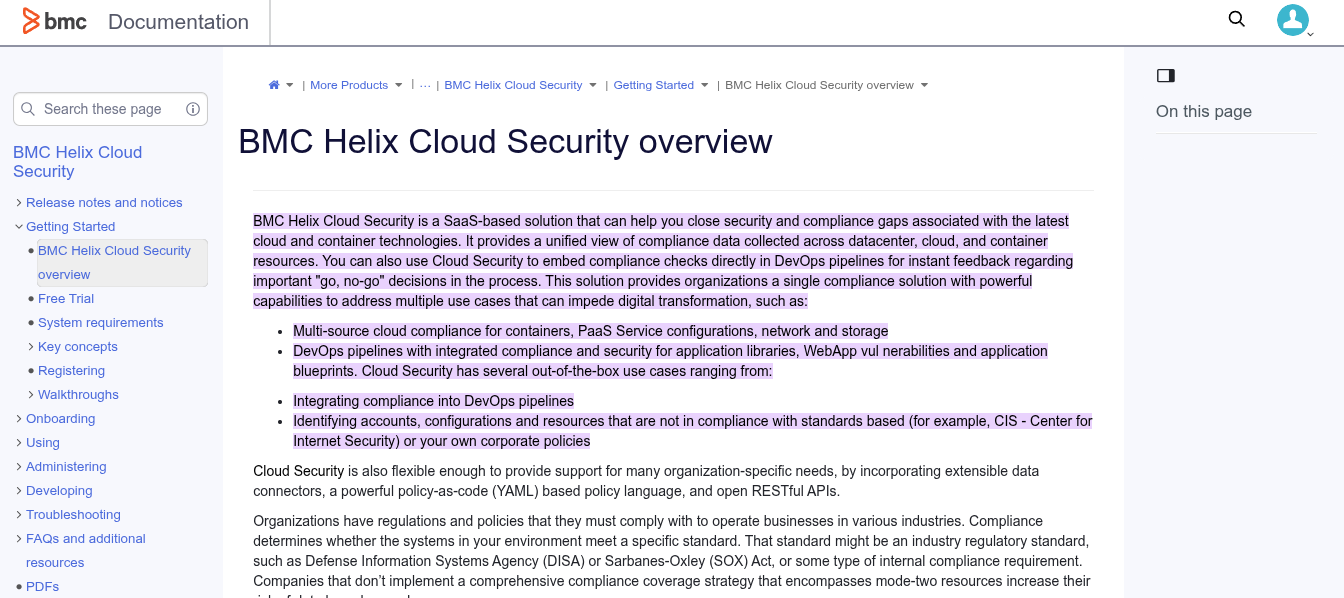

3. BMC Helix Cloud Security

Désormais intégré à la suite BMC Helix, BMC Helix Cloud Security automatise la conformité et la sécurité cloud grâce à une gouvernance basée sur des politiques sur AWS, Azure et GCP.

Fonctionnalités Clés:

- Politiques prédéfinies: Fournit des politiques prêtes à l'emploi alignées sur les cadres de conformité.

- Intégration étroite avec BMC ITSM: Se connecte directement à la suite de gestion des services informatiques (ITSM) de BMC.

- Rapports de sécurité multicloud unifiés: Offre un tableau de bord unique pour la posture de conformité et les résultats de sécurité.

Avantages :

- S'intègre à l'écosystème BMC

- Forte orientation conformité

- Gouvernance basée sur des politiques

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Forte dépendance à la pile BMC

- Intégration CI/CD minimale

- L'intégration peut être complexe en raison de la dépendance à l'écosystème BMC.

Idéal pour :

Entreprises utilisant déjà l'écosystème BMC.

Tarifs :

Tarification personnalisée

Note G2: 4.5/5.0

Avis sur BMC Helix Cloud Security:

“Intégration très simple – offre une vue complète de la posture de sécurité sur l'ensemble des clouds.” — Responsable des opérations IT sur G2

4. Check Point CloudGuard

CloudGuard est l'offre CNAPP de Check Point avec CSPM intégré. Il associe l'analyse des configurations à la détection des menaces en utilisant son moteur d'intelligence ThreatCloud.

Fonctionnalités clés:

- Politiques de conformité prêtes à l'emploi: Fournit plus de 50 politiques de conformité prédéfinies

- remédiation automatique: Utilise des scripts pré-packagés appelés CloudBots pour identifier et corriger automatiquement les problèmes.

- Support multi-cloud: S'intègre avec les trois principaux fournisseurs de cloud–AWS, Google Cloud, Azure.

Avantages :

- Couverture complète de la conformité

- Remédiation automatique robuste

- Prend en charge les politiques personnalisées

- Détection avancée des menaces

Inconvénients :

- La tarification peut devenir élevée lors de la mise à l'échelle.

- Nécessite souvent un spécialiste pour la configuration

- Interface utilisateur peu ergonomique.

Idéal pour :

Entreprises utilisant les outils de pare-feu/endpoint de Check Point et recherchant une sécurité unifiée pour le cloud et le réseau.

Tarifs :

- Paiement à l'usage (PAYG)

- Apportez votre propre licence (BYOL).

- Accords d'entreprise

Évaluation Gartner: 4.6/5.0

Avis sur Check Point CloudGuard:

5. CloudCheckr

CloudCheckr combine l'optimisation des coûts et le CSPM au sein d'une seule plateforme. Il est principalement utilisé par les MSP et les équipes SecOps des entreprises pour améliorer la gouvernance du cloud.

Fonctionnalités clés:

- Vérifications des bonnes pratiques: Utilise des centaines de vérifications pour identifier les problèmes

- Tableaux de bord de conformité: Évalue votre environnement par rapport aux principaux cadres de conformité.

- Moteur de politiques personnalisées: Les équipes peuvent définir et appliquer des politiques personnalisées sur leurs environnements cloud.

- Informations sur la gestion des coûts: Fournit des informations sur le coût de votre infrastructure cloud.

Avantages:

- Combine l'optimisation des coûts et le CSPM

- Bonnes analyses des coûts cloud

- Rapports granulaires sur les coûts et la conformité

Inconvénients:

- Les utilisateurs ont signalé des retards dans les mises à jour des données de consommation et la réception des alertes.

- La configuration de la plateforme peut être complexe, en particulier dans les environnements cloud à grande échelle.

- Les utilisateurs signalent des latences lors de l'exportation des rapports.

Idéal pour :

Les MSP et les équipes qui concilient sécurité et optimisation des dépenses cloud.

Tarifs :

Tarification personnalisée

Évaluation Gartner: 3.8/5.0

Avis CloudCheckr:

« Visibilité de la sécurité et des coûts dans un seul outil – un gain de temps considérable. » — Responsable SecOps sur G2

6. CloudSploit

Initialement un projet open-source autonome, CloudSploit, désormais maintenu par Aqua Security, propose une analyse sans agent des environnements cloud pour détecter les erreurs de configuration.

Fonctionnalités clés:

- Open-source et piloté par la communauté : Il est constamment mis à jour et amélioré par sa communauté de professionnels de la sécurité.

- Extensible via des plugins: De nouvelles vérifications de sécurité peuvent être ajoutées sous forme de plugins.

- Sorties flexibles: Cloudspoilt est capable de générer des résultats dans plusieurs formats (JSON, CSV, Junit XML).

Avantages:

- Open source

- Intégration CI/CD

Inconvénients:

- La remédiation des problèmes est en grande partie manuelle

- Pas de priorisation basée sur les risques

- Pas de corrélation des problèmes

- Manque de données historiques

Idéal pour :

Équipes DevOps à la recherche d'un scanner simple et scriptable pour valider la posture cloud.

Tarifs :

Gratuit (open-source)

Évaluation Gartner: Non disponible après l'acquisition par Aqua Security

Avis CloudSploit:

« Léger, rapide et étonnamment complet pour un outil gratuit. » — Ingénieur DevOps sur Reddit

7. CrowdStrike Falcon Cloud Security

Falcon Cloud Security combine le CSPM avec la détection des menaces en temps d'exécution, alimentée par l'EDR et le XDR de CrowdStrike.

Fonctionnalités clés:

- Détection des menaces en temps réel avec l'IA : Utilise l'IA et l'analyse comportementale pour détecter les menaces.

- Analyse des risques liés aux identités (CIEM): Analyse les identités, les rôles et les permissions pour identifier les chemins d'exploitation.

- Intégration avec la plateforme CrowdStrike Falcon: S'intègre parfaitement à l'écosystème CrowdStrike.

Avantages:

- Suite de sécurité complète

- Renseignement sur les menaces

- Prend en charge les architectures cloud-native

Inconvénients:

- Faux positifs

- Courbe d'apprentissage abrupte

- Options limitées en local

- Complexe à configurer

- Les utilisateurs signalent des retards de support

Idéal pour :

Équipes de sécurité cherchant à combiner la détection des erreurs de configuration avec la prévention des violations.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.8/5.0

Avis sur CrowdStrike Falcon Cloud Security :

“Enfin, un CSPM doté de réelles capacités de détection, pas seulement une autre checklist.” — Analyste en sécurité sur X

8. Snyk Cloud (Anciennement Fugue)

Snyk Cloud se concentre sur le Policy-as-Code et la détection de dérive. Il intègre l'analyse IaC avec le CSPM pour un flux DevSecOps complet.

Fonctionnalités clés:

- Application du Policy-as-Code : Les exigences de conformité sont écrites sous forme de code.

- Intégration CI/CD : S'intègre avec certains outils CI/CD

Avantages:

- Scans rapides

- Sécurité open source

- Conseils de remédiation

Inconvénients:

- Le prix est élevé

- Faux positifs

- Support client médiocre

- Il ne prend pas en charge l'IAST pour la sécurité en temps d'exécution (contrairement à Aikido Cloud)

Idéal pour :

Organisations recherchant des workflows Policy-as-Code.

Tarification:

Inclus dans les plans Snyk Cloud

Évaluation Gartner : 4.4/5.0

Avis sur Snyk Cloud :

9. JupiterOne

JupiterOne propose son CSPM via une approche de gestion des actifs basée sur les graphes. Il construit un graphe de connaissances de tous les actifs cloud et de leurs relations pour identifier les risques.

Fonctionnalités clés :

- Moteur de requête basé sur les graphes (J1QL) : Fournit une base de données de type graphe pour interroger et analyser les relations entre les actifs cloud.

- Découverte d’assets : Découvre et inventorie automatiquement les assets des environnements cloud.

- Packs de conformité intégrés : Offre des modèles de conformité prêts à l'emploi.

Avantages :

- Offre communautaire gratuite disponible

- Interrogation flexible

- Graphe de relations d'assets

Inconvénients :

- Courbe d'apprentissage abrupte

- Orienté entreprise

- Peut sembler complexe pour les petites équipes

- Les connecteurs peuvent omettre des données et nécessiter une réconciliation manuelle

- La tarification peut devenir complexe lors de la mise à l'échelle

Les performances des requêtes peuvent ralentir sur de grands graphes

Idéal pour :

Les équipes de sécurité qui souhaitent des graphes d'assets tenant compte des relations et une interrogation flexible à travers des environnements étendus.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.8/5.0

Avis sur JupiterOne :

“JupiterOne a rendu la visibilité des assets évidente pour notre équipe. J1QL est puissant.” — Responsable SecOps sur G2

10. Lacework

Lacework by Fortinet est une plateforme CNAPP offrant du CSPM, de la détection d’anomalies et de la protection des workloads. Sa Polygraph Data Platform cartographie les comportements à travers votre cloud pour révéler les menaces et les erreurs de configuration.

Fonctionnalités clés:

- Détection d’anomalies basée sur le ML : Apprend le comportement normal des utilisateurs, des applications et du réseau, et fournit une cartographie visuelle de leur connexion.

- Protection des workloads sans agent : Utilise des méthodes de collecte de données basées sur API (sans agent) et basées sur agent pour accéder aux environnements cloud.

- Évaluations de conformité et rapports automatisés : Les utilisateurs peuvent générer des rapports de conformité automatisés à la demande ou à intervalles définis.

Avantages :

- Détection d'anomalies en temps d'exécution et de comportement

- Réduction de la fatigue d'alertes

- Intégration transparente avec l'écosystème Fortinet

Inconvénients :

- Configuration complexe

- Courbe d'apprentissage abrupte

- Dépendance fournisseur potentielle

- Les utilisateurs ont signalé un ralentissement dans le développement des fonctionnalités

Idéal pour :

Les équipes qui souhaitent un CSPM combiné à la détection des menaces et une fatigue d'alertes minimale, et qui disposent d'intégrations Fortinet existantes.

Tarifs :

Tarification personnalisée

Évaluation Gartner: 4.6/5.0

Avis sur Lacework :

11. Microsoft Defender for Cloud

Microsoft Defender for Cloud est le CSPM intégré d'Azure, étendu avec des intégrations pour AWS et GCP. Il offre la gestion de la posture, les contrôles de conformité et la détection des menaces dans une interface unique.

Fonctionnalités clés:

- Score de sécurité de la posture cloud : Met en évidence les problèmes/vulnérabilités les plus impactants qui réduiront efficacement le profil de risque de l'organisation.

- Détection des erreurs de configuration multi-cloud : Elle signale les erreurs de configuration qui ne sont pas conformes aux meilleures pratiques de l'industrie.

- Intégration avec Microsoft Defender XDR et Sentinel SIEM : Il partage le renseignement sur les menaces et les alertes avec Microsoft Defender XDR et Microsoft Sentinel.

Avantages :

- Support multi-cloud

- Protection complète des charges de travail cloud (CWP)

- Support natif pour l'écosystème Microsoft

Inconvénients :

- La configuration peut être complexe

- La tarification peut devenir coûteuse lors de la mise à l'échelle

- Bien que multi-cloud, il est principalement axé sur Microsoft Azure

- Courbe d'apprentissage abrupte

- Les utilisateurs ont signalé des retards de détection

Idéal pour :

Organisations privilégiant Azure recherchant une gestion de la posture et une protection contre les menaces natives et fluides.

Tarifs :

- CSPM Fondamental : Gratuit

- Defender CSPM : 5,11 $ par mois/ressource facturable

Évaluation Gartner : 4.2/5.0

Avis sur Microsoft Defender for Cloud :

12. Prisma Cloud (Palo Alto Networks)

Prisma Cloud est une CNAPP complète qui inclut un CSPM robuste, l'analyse IaC et la Workload security. Elle couvre l'intégralité du cycle de vie, du code au cloud.

Fonctionnalités clés:

- Surveillance en temps réel de la posture cloud : Surveille en continu les environnements cloud et fournit des données historiques sur les modifications de configuration.

- Visualisation des chemins d'attaque : Fournit un graphique pour visualiser les chemins d'attaque.

- Vastes packs de conformité et de politiques : Comprend plus de 100 politiques de sécurité intégrées.

Avantages:

- Fonctionnalités de conformité robustes

- Priorisation des risques basée sur l'IA

- Support multi-cloud

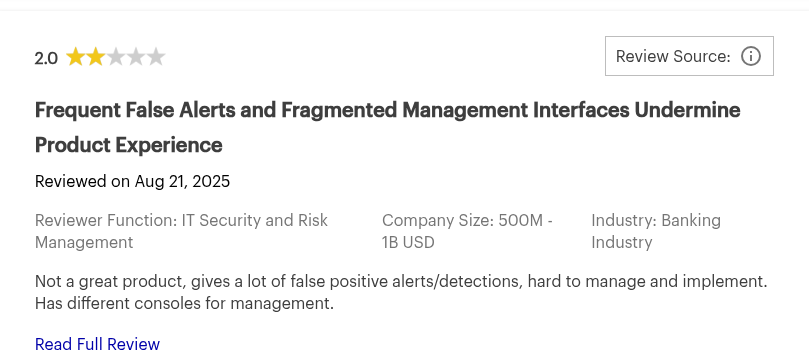

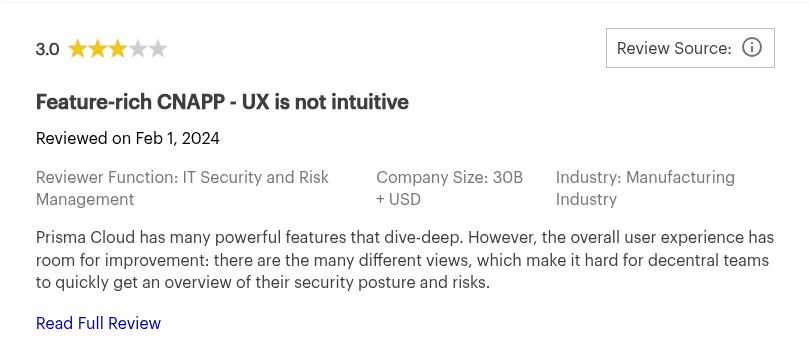

Inconvénients:

- Tarification élevée

- Interface utilisateur et console obsolètes

- Les processus de déploiement dans des environnements étendus peuvent devenir complexes et longs

Courbe d'apprentissage abrupte

Idéal pour :

Entreprises gérant des environnements multi-cloud complexes et nécessitant une visibilité et une couverture approfondies.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.2/5.0

Avis sur Prisma Cloud :

13. Prowler

Prowler est un outil d'audit de sécurité open source principalement axé sur AWS. Il vérifie votre infrastructure par rapport aux meilleures pratiques et aux cadres réglementaires.

Fonctionnalités clés:

- Conformité automatisée : Prowler intègre des dizaines de contrôles prédéfinis qui correspondent directement aux cadres de référence de l'industrie.

- Support multi-cloud basique : Les fonctionnalités multi-cloud sont activement développées par la communauté open source.

- Intégration aux pipelines CI/CD : Prend en charge les pipelines CI/CD courants.

Avantages:

- Open source

- Piloté par la communauté

- Support de remédiation

Inconvénients:

- La remédiation est principalement manuelle

- Manque de support fournisseur

- Pas de données historiques ni d'analyse des tendances

- Ajoute une surcharge opérationnelle en cas d'auto-hébergement

Idéal pour :

Organisations fortement axées sur AWS recherchant une analyse open source personnalisable.

Tarifs :

Gratuit (open-source)

Avis sur Prowler :

14. Sonrai Security

Sonrai Security combine le CSPM avec le CIEM et la sécurité des données, en mettant l'accent sur la gouvernance des identités cloud et la prévention de l'exposition de données sensibles.

Fonctionnalités clés :

- Analyse des relations d'identité et des risques liés aux privilèges : Il identifie les chemins d'escalade de privilèges risqués et les « combinaisons toxiques » de permissions.

- CSPM et audit de conformité : Surveille en continu les environnements cloud pour détecter les mauvaises configurations et la dérive de la posture de sécurité.

- Automatisation de l'application du principe du moindre privilège : Son pare-feu de permissions cloud peut désactiver automatiquement les services et identités inutilisés, et supprimer les permissions sensibles non utilisées.

Avantages:

- Accès Just-in-Time (JIT) :

- Priorisation intelligente des risques

Inconvénients:

- Principalement axé sur l'entreprise

- Options de personnalisation limitées

- Rapports de problèmes de performance avec les requêtes avancées

- L'intégration peut être complexe

- La prévision des coûts de licence peut être difficile

Idéal pour :

Entreprises axées sur la gouvernance des identités, la conformité et la protection des données sensibles résidant dans le cloud.

Tarifs :

- Couverture cloud partielle : 200 $ par compte/mois

- Couverture cloud complète : 150 $ par compte/mois

Évaluation Gartner : 4.0/5.0

Avis sur Sonrai Security :

15. Tenable Cloud Security (anciennement Accurics)

Tenable Cloud Security (anciennement Accurics) se concentre sur l'analyse IaC, la détection de dérive et la gestion de la posture. Il s'intègre parfaitement aux pipelines GitOps et DevSecOps.

Fonctionnalités clés:

- Application des politiques : Les politiques peuvent être personnalisées ou basées sur des références sectorielles.

- Détection des erreurs de configuration : Analyse en continu vos ressources cloud par rapport aux normes et réglementations sectorielles.

- Intégration avec Tenable.io : Combine les informations de vos environnements cloud avec la veille plus large de Tenable sur les vulnérabilités.

Avantages:

- Contrôles de sécurité complets

- Gestion automatisée de la conformité

- priorisation basée sur les risques

Inconvénients :

- Le prix est élevé

- Configuration complexe

- Les utilisateurs ont signalé des performances lentes et une inefficacité lors du traitement d'environnements cloud vastes et complexes

- Faux positifs

- Profondeur des fonctionnalités limitée

Idéal pour :

Équipes DevOps ayant besoin de vérifications de la posture avant le déploiement et en temps d'exécution, liées à l'IaC.

Tarifs :

Fait partie de la plateforme Tenable ; tarification basée sur l'utilisation.

Évaluation Gartner : 4.7/5.0

Avis sur Tenable Cloud Security :

16. Zscaler Posture Control

Zscaler Posture Control intègre le CSPM à l'écosystème Zero Trust Exchange de Zscaler. Il combine le contexte de posture, d'identité et de vulnérabilité pour mettre en évidence les risques réels.

Fonctionnalités clés:

- CSPM et CIEM unifiés : Offre une plateforme unique pour gérer à la fois le CSPM et le CIEM.

- Corrélation des menaces : Il corrèle les résultats de plusieurs moteurs de sécurité afin d'identifier les chemins d'attaque les plus critiques et exploitables.

- Couverture multi-cloud : Prend en charge tous les principaux fournisseurs de cloud.

- Intégré à l'écosystème Zero Trust plus large de Zscaler : Partie intégrante native de la plateforme Zscaler Zero Trust Exchange

Avantages :

- Fait partie d'un écosystème Zero Trust

- Déploiement sans agent

- Application des politiques

Inconvénients :

- Courbe d'apprentissage abrupte

- Le prix peut être élevé

Peut nécessiter des professionnels externes lors du déploiement en raison de sa complexité

Idéal pour :

Clients Zscaler recherchant des informations natives sur la posture alignées sur les stratégies Zero Trust.

Tarifs :

Module complémentaire à la plateforme Zscaler ; orienté entreprise.

Évaluation Gartner : 4.0/5.0

Avis sur Zscaler Posture Control :

Les 4 meilleurs outils CSPM pour les développeurs

Critères clés pour choisir des outils CSPM pour les développeurs :

- Analyse Infrastructure as Code (IaC)

- UI et API Dev-friendly

- Compatibilité GitOps et CI/CD

- Autofix ou recommandations de remédiation concrètes

- Propriété claire et faux positifs minimaux

Voici les 4 meilleurs outils CSPM adaptés aux développeurs :

- Aikido Cloud : Configuration facile, autocorrection basée sur l'IA et conçu pour les développeurs. S'intègre directement avec CI et GitHub.

- Snyk Cloud (anciennement Fugue) : Policy-as-Code avec Regula ; idéal pour les équipes utilisant Terraform et GitOps.

- Prisma Cloud : Analyse complète du code au cloud et intégration IDE.

- Prowler : Outil CLI simple que les développeurs peuvent exécuter localement ou dans des pipelines.

Les 5 meilleurs outils CSPM pour les entreprises

Critères clés pour choisir un outil CSPM pour votre entreprise:

- Prise en charge multi-comptes, multi-cloud

- Frameworks de conformité intégrés

- Contrôle d'accès basé sur les rôles (RBAC)

- Intégrations SIEM/ITSM

- Tarification évolutive et support fournisseur

Voici les 5 meilleurs outils CSPM adaptés aux entreprises :

- Aikido Cloud : Couverture CSP complète, rapports de conformité, tarification entreprise abordable

- Prisma Cloud : Couvre la posture, le temps d'exécution et la conformité à l'échelle.

- Check Point CloudGuard : Gouvernance multi-cloud et application approfondie des politiques.

- Microsoft Defender for Cloud : Couverture Azure native plus AWS/GCP.

- Ermetic : CIEM avancé et gouvernance pour les environnements complexes.

Les 4 meilleurs outils CSPM pour les startups

Critères clés pour choisir un outil CSPM pour votre startup:

- Offre gratuite ou formules abordables

- Onboarding et UX simplifiés

- Préparation SOC 2/ISO prête à l'emploi

- Approche Dev-first

- Fonctionnalités de la plateforme unifiée

Voici les 4 meilleurs outils CSPM adaptés aux startups :

- Aikido Cloud : Offre gratuite, correction automatique par IA et orienté développeurs.

- CloudSploit : Gratuit, open source et facile à intégrer.

- JupiterOne : Offre communautaire gratuite et requêtes de risque simples basées sur les actifs.

- Prowler : Scanner AWS piloté par CLI, gratuit et avec support de conformité.

Les 5 meilleurs outils CSPM pour les environnements multi-cloud

Critères clés pour choisir un outil CSPM pour les environnements multi-cloud :

- Prise en charge complète d'AWS, Azure, GCP (et plus encore)

- Tableaux de bord unifiés

- Rapports de conformité normalisés

- Visibilité multi-comptes et multi-régions

- Alertes cohérentes sur l'ensemble des clouds

Voici les 5 meilleurs outils CSPM adaptés aux environnements multi-cloud :

- Aikido Cloud : Agnostique du cloud avec prise en charge des trois principaux fournisseurs de cloud et plus encore.

- Prisma Cloud : Véritablement agnostique du cloud avec des fonctionnalités avancées.

- JupiterOne : Visibilité basée sur les graphes à travers les clouds et les services.

- Check Point CloudGuard : Un moteur de politiques unique pour tous les clouds.

- CloudCheckr : Gouvernance et optimisation des coûts à travers les clouds.

Les 5 meilleurs outils CSPM pour la protection du cloud

Critères clés pour choisir un outil CSPM pour la protection du cloud :

- Détection des menaces (au-delà de l'analyse de configuration)

- Visibilité des charges de travail Runtime

- Informations sur le trafic réseau du cloud

- Corrélation et priorisation des alertes

- Remédiation automatique ou blocage

Voici les 5 meilleurs outils CSPM conçus pour la protection du cloud :

- Aikido Cloud : Offre une couverture complète, du code au cloud et tout ce qui se trouve entre les deux, ainsi que pour les environnements Kubernetes.

- CrowdStrike Falcon Cloud Security : CNAPP avec les meilleurs renseignements sur les menaces de sa catégorie.

- Lacework : Le moteur Polygraph détecte simultanément les erreurs de configuration et les anomalies.

- Microsoft Defender for Cloud : Visibilité des menaces de configuration et en temps d'exécution dans Azure.

- Check Point CloudGuard : Combine la posture avec la prévention active des menaces.

Les 5 meilleurs outils CSPM pour AWS

Critères clés pour choisir un outil CSPM pour AWS :

- Intégration poussée des API AWS

- Prise en charge des cadres AWS CIS/NIST

- Support multi-comptes

- Compatibilité avec les services natifs (ex: GuardDuty, Config)

- Détection de mauvaises configurations à faible latence

Voici les 5 meilleurs outils CSPM conçus pour AWS :

- Aikido Cloud : Support AWS complet, large couverture de conformité et orienté développeurs.

- Prowler : Léger, privilégiant la CLI et natif AWS.

- CloudSploit : Facile à déployer et open source.

- Aqua Security : Support AWS étendu + conteneurs.

- CloudCheckr : Large conformité AWS et informations sur les coûts.

Les 5 meilleurs outils CSPM pour Azure

Critères clés pour choisir un outil CSPM pour Azure :

- Intégration native avec l'écosystème Azure

- Prise en charge de Secure Score et d'Azure Security Benchmark

- Couverture d'Azure RBAC et d'Identity

- Remédiation automatique et alertes

- Compatibilité avec Sentinel et Defender XDR

Voici les 5 meilleurs outils CSPM adaptés à Azure :

- Microsoft Defender for Cloud : Couverture native avec un niveau gratuit.

- Aikido Cloud : Une plateforme CSPM prête pour Azure avec analyse sans agent, des alertes de mauvaise configuration en temps réel et une remédiation basée sur l'IA.

- Ermetic : Gestion avancée de la posture d'identité pour Azure.

- Check Point CloudGuard : Visibilité multi-cloud incluant Azure.

- Tenable Cloud Security : Analyse IaC et en temps d'exécution pour Azure avec détection de dérive.

Conclusion

La gestion de la posture de sécurité cloud n'est pas qu'une simple case à cocher pour les audits, c'est la différence entre un cloud sécurisé et évolutif, et un cloud qui divulgue des données sensibles.

Que vous soyez un fondateur de startup à la recherche d'un outil gratuit pour renforcer la sécurité de votre compte AWS ou un responsable sécurité au sein d'une entreprise gérant des environnements multi-cloud, le bon outil CSPM peut grandement vous faciliter la tâche.

Aikido Cloud s'adresse aussi bien aux startups qu'aux entreprises avec une solution CSPM axée sur les développeurs qui offre une couverture complète du code au cloud à un prix abordable. Fini les changements de contexte entre les outils, les heures de configuration manuelle ou les budgets gonflés — juste une gestion de la posture bien faite.

Vous voulez moins de bruit et plus de protection réelle ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Cloud dès aujourd'hui.

FAQ

Aikido Cloud nécessite-t-il des agents ou des capteurs d'exécution ?

Non. Aikido Cloud est entièrement sans agent, il se connecte à vos environnements cloud en utilisant des API en lecture seule, il n'y a donc rien à installer, pas de surcharge de ressources et aucun impact sur les charges de travail.

Quelles normes de conformité prend-il en charge nativement ?

Aikido Cloud associe les résultats à SOC 2, ISO 27001, benchmarks CIS, GDPR, NIST 800-53 et d'autres frameworks. Les rapports peuvent être exportés pour les audits ou intégrés dans les workflows de conformité.

Aikido Cloud peut-il détecter les risques d'escalade de privilèges IAM ?

Oui. Il peut identifier les rôles IAM trop permissifs, les privilèges inutilisés et les « combinaisons toxiques » qui pourraient permettre une escalade de privilèges ou un mouvement latéral.

Comment Aikido Cloud gère-t-il les environnements multi-cloud et multi-comptes ?

Vous pouvez connecter plusieurs comptes AWS, Azure et GCP sous un seul espace de travail. Aikido normalise automatiquement les données et offre une visibilité unifiée, une notation de la posture et un suivi de la conformité pour tous ces comptes.

Comment Aikido Cloud gère-t-il les données sensibles ?

Aikido Cloud utilise un accès en lecture seule, ne modifie pas les configurations et est conforme aux politiques strictes de traitement des données et de chiffrement, garantissant qu'aucune donnée client ou secret n'est stocké ou exposé.

Vous pourriez aussi aimer :

{

"@context": "https://schema.org",

"@graph": [

{

"@type": "FAQPage",

"mainEntity": [

{

"@type": "Question",

"name": "Qu'est-ce que le Cloud Security Posture Management (CSPM) ?",

"acceptedAnswer": {

"@type": "Answer"

"text": "Cloud Security Posture Management (CSPM) refers to tools that continuously monitor cloud infrastructure (AWS, Azure, GCP, etc.) for misconfigurations, compliance violations, and security risks:contentReference[oaicite:9]{index=9}. CSPM solutions compare your cloud settings against best practices and standards (like CIS Benchmarks, SOC 2, ISO 27001) and alert you to any issues:contentReference[oaicite:10]{index=10}. Instead of occasional cloud audits, CSPM tools provide ongoing, automated checks to ensure your cloud environment remains secure and compliant."

}

},

{

"@type": "Question",

"name": "Pourquoi les outils CSPM sont-ils importants ?",

"acceptedAnswer": {

"@type": "Answer"

"text": "With modern organizations using multi-cloud and fast-paced DevOps, misconfigurations can easily slip through and expose critical assets:contentReference[oaicite:11]{index=11}. In 2025, cloud breaches are often due to preventable config mistakes. CSPM tools are essential because they catch issues like open storage buckets or overly permissive roles before attackers do:contentReference[oaicite:12]{index=12}:contentReference[oaicite:13]{index=13}. They also help enforce best practices and compliance in dynamic cloud environments where manual checks can’t keep up."

}

},

{

"@type": "Question",

"name": "Que faut-il prendre en compte lors du choix d'un outil CSPM ?",

"acceptedAnswer": {

"@type": "Answer"

"text": "Key considerations include multi-cloud support (does it cover AWS, Azure, GCP, etc. in one tool?), the breadth of policies and benchmarks it checks, ease of deployment (SaaS vs. self-hosted), and integration with your workflows:contentReference[oaicite:14]{index=14}. Scalability and automatic asset discovery are important for enterprises – good CSPM tools will find new cloud resources on their own:contentReference[oaicite:15]{index=15}:contentReference[oaicite:16]{index=16}. Also consider if the tool provides remediation help or automated fixes for findings. In short, pick a CSPM that fits your cloud stack and security requirements, and that can grow with your environment."

}

},

{

"@type": "Question",

"name": "Existe-t-il des outils CSPM gratuits ou open source ?",

"acceptedAnswer": {

"@type": "Answer"

"text": "Yes. For example, **CloudSploit** started as a standalone open-source project and provides agentless scanning of cloud environments for misconfigurations:contentReference[oaicite:17]{index=17}. Another is **Prowler**, an open-source tool focused on AWS security best practices and compliance checks:contentReference[oaicite:18]{index=18}. These free tools can be used for basic cloud posture auditing. Vendors like Aqua Security have also open-sourced components (CloudSploit, for instance) that you can use at no cost, though enterprise versions with more features are available."

}

}

]

},

{

"@type": "ItemList",

"itemListElement": [

{

"@type": "ListItem",

"position": 1,

"name": "Aikido Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#1-aikido-security"

},

{

"@type": "ListItem",

"position": 2,

"name": "Aqua Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#2-aqua-security"

},

{

"@type": "ListItem",

"position": 3,

"name": "BMC Helix Cloud Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#3-bmc-helix-cloud-security"

},

{

"@type": "ListItem",

"position": 4,

"name": "Check Point CloudGuard",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#4-check-point-cloudguard"

},

{

"@type": "ListItem",

"position": 5,

"name": "CloudCheckr (Spot by NetApp)",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#5-cloudcheckr-spot-by-netapp"

}

]

}

]

}