Pourquoi les entreprises de sécurité technologique utilisent-elles Aikido ?

En tant qu'entreprise de technologie de sécurité, il est essentiel de montrer l'exemple et de maintenir les normes de sécurité les plus élevées pour votre application. Après tout, comment vos clients pourraient-ils vous faire confiance si vous n'appliquez pas les pratiques de sécurité les plus strictes ?

Une violation de données pourrait gravement compromettre la réputation et la crédibilité de votre entreprise. Avec la solution de sécurité des applications d'Aikido Security, vous bénéficiez d'une protection complète et d'une détection des vulnérabilités en temps réel, vous assurant ainsi une tranquillité d'esprit pour vous et vos clients.

Conformité

Se préparer à la conformité ISO et SOC2

Aikido effectue des vérifications et génère des preuves pour les contrôles techniques des normes ISO 27001:2022 et SOC 2 Type 2. L'automatisation des contrôles techniques représente une avancée majeure vers l'atteinte de la conformité ISO et SOC 2.

ISO 27001:2022

La norme ISO 27001 est particulièrement pertinente pour les entreprises de technologie de sécurité. Cette norme mondialement reconnue garantit une approche systématique de la gestion des informations sensibles de l'entreprise, assurant leur confidentialité, leur intégrité et leur disponibilité. Aikido automatise divers contrôles techniques de l'ISO 27001.

SOC 2 Type 2

SOC 2 est une procédure qui garantit que vos fournisseurs de services gèrent vos données en toute sécurité afin de protéger les intérêts de votre organisation et la confidentialité de ses clients. Démontrez votre engagement à protéger les données en vous conformant à SOC2. Aikido automatise tous les contrôles techniques, rendant le processus de conformité beaucoup plus facile.

Aikido couvre toutes les exigences techniques de sécurité du code et du cloud pour SOC2 Type 2, ISO 27001:2022, et plus encore

Contrôles SOC 2

CC3.3 : Examiner le potentiel de fraude

CC3.2 : Estimer l'importance des risques identifiés

CC5.2 : L'entité sélectionne et développe des activités de contrôle général sur la technologie pour soutenir la réalisation des objectifs

CC6.1 • CC6.6 • CC6.7 • CC6.8

CC7.1: Surveiller l'infrastructure et les logiciels

CC7.1: Mettre en œuvre un mécanisme de détection des changements

CC7.1: Détecter les composants inconnus ou non autorisés

CC7.1: Effectuer des analyses de vulnérabilités

CC7.1: Mettre en œuvre des filtres pour analyser les anomalies

CC7.1: Restaurer les environnements affectés

CC10.3: Teste l'intégrité et l'exhaustivité des données de sauvegarde

CC8.1: Protéger les informations confidentielles

CC8.1: Suivre les changements système

Contrôles ISO 27001

A.8.2 Droits d'accès privilégiés • A.8.3 Restriction de l'accès à l'information • A.8.5 Authentification sécurisée • A.8.6 Gestion de la capacité • A.8.7 Protection contre les malwares • A.8.8 Gestion des vulnérabilités techniques • A.8.9 Gestion de la configuration • A.8.12 Prévention des fuites de données • A.8.13 Sauvegardes • A.8.15 Journalisation • A.8.16 Surveillance des activités • A.8.18 Utilisation de programmes utilitaires privilégiés • A.8.20 Sécurité du réseau • A.8.24 Utilisation de la cryptographie • A.8.25 Cycle de vie du développement sécurisé • A.8.28 Codage sécurisé • A.8.31 Séparation des environnements de développement, de test et de production • A.8.32 Gestion des changements

A.5.15: Contrôle d'accès

A.5.16: Gestion des identités

A.5.28: Collecte de preuves

A.5.33: Protection des enregistrements

Intégrations

Intégrez-vous à votre suite de conformité

Utilisez-vous une suite de conformité ? Aikido s'intègre à la suite de votre choix.

Voir nos intégrations

Vanta

Le chemin le plus rapide vers la conformité. Il recueille 90 % des preuves nécessaires à votre certification.

Drata

Automatise votre parcours de conformité, du début à la préparation à l'audit et au-delà.

Sprinto

Sprinto est une plateforme unique pour toutes les conformités de sécurité et les audits de certification.

Thoropass

Thoropass est une solution de conformité de bout en bout offrant une expérience d'audit de sécurité fluide.

Secureframe

Plateforme leader d'automatisation de la conformité de sécurité qui rend l'obtention de toute conformité rapide et facile.

Tout ce que vous souhaiteriez que les outils de sécurité fassent réellement

Tests de sécurité des applications statiques (SAST)

Analyse votre code source à la recherche de failles de sécurité telles que les injections SQL, les XSS, les dépassements de tampon et d'autres risques de sécurité. Vérifie les bases de données CVE les plus courantes. Il est prêt à l'emploi et prend en charge tous les principaux langages.

Analyse de la composition logicielle

Analysez les composants tiers tels que les bibliothèques, les frameworks et les dépendances à la recherche de vulnérabilités. Aikido effectue une analyse d’accessibilité, trie pour filtrer les faux positifs et fournit des conseils de remédiation clairs. Corrigez automatiquement les vulnérabilités en un clic.

Infrastructure en tant que code (IaC)

Analyse les charts Terraform, CloudFormation et Kubernetes Helm à la recherche de mauvaises configurations.

- Détectez les mauvaises configurations qui exposent votre infrastructure au risque

- Identifiez les vulnérabilités avant qu'elles n'atteignent votre branche principale

- S'intègre dans votre pipeline CI/CD

Sécurité des conteneurs

Analysez le système d'exploitation de vos conteneurs à la recherche de packages présentant des problèmes de sécurité.

- Vérifie si vos conteneurs présentent des vulnérabilités (comme les CVE).

- Met en évidence les vulnérabilités basées sur la sensibilité des données des conteneurs

- Corrigez automatiquement vos images de conteneurs avec l'IA

DAST & Sécurité des API

Surveillez votre application et vos API pour détecter les vulnérabilités telles que l'injection SQL, le XSS et le CSRF, à la fois en surface et avec le DAST authentifié.

Simulez des attaques réelles et analysez chaque point d'accès API pour les menaces de sécurité courantes.

.avif)

Gestion de la posture de sécurité du cloud et K8s (CSPM)

Détecter les risques liés à l'infrastructure cloud chez les principaux fournisseurs de cloud.

- Scanne des machines virtuelles (instances AWS EC2) à la recherche de vulnérabilités.

- Recherche dans votre cloud les mauvaises configurations et les rôles/accès d'utilisateurs trop permissifs.

- Automatise les politiques de sécurité et les contrôles de conformité pour SOC2, ISO27001, CIS et NIS2

Détection de secrets

Vérifiez votre code à la recherche de fuites et d'expositions de clés API, mots de passe, certificats, clés de chiffrement, etc.

Détection de malwares

L'écosystème npm est susceptible à la publication de paquets malveillants en raison de sa nature ouverte. Aikido identifie le code malveillant qui peut être intégré dans des fichiers JavaScript ou des paquets npm. (Recherche les portes dérobées, les chevaux de Troie, les enregistreurs de frappe, les XSS, les scripts de cryptojacking et plus encore.)

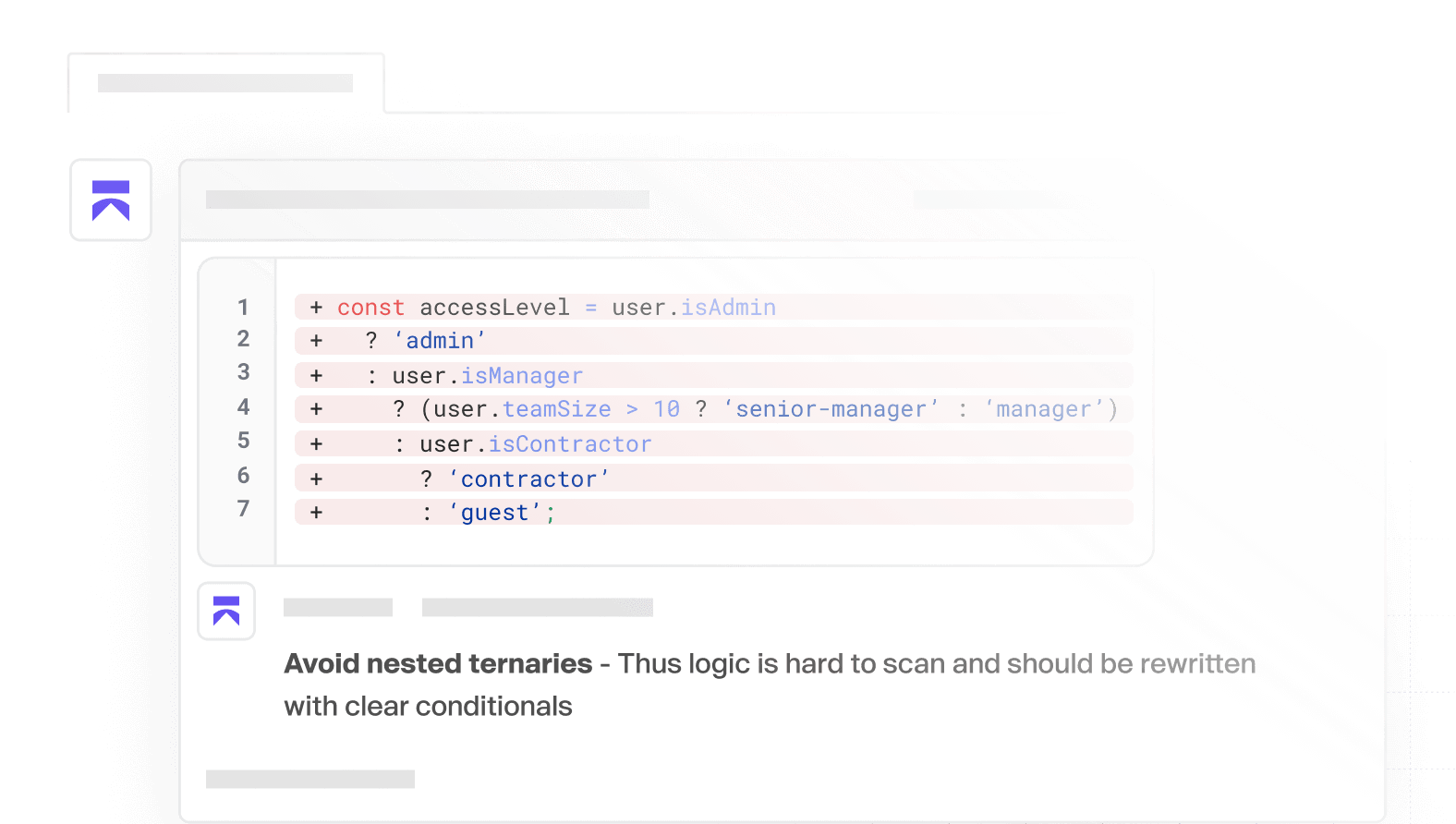

Qualité du code par IA

Livrez du code de qualité, plus rapidement. Feedback instantané, détection intelligente et commentaires de PR clairs, pour que vous puissiez vous concentrer sur le développement.

Tarification transparente

FAQ

Aikido a-t-il lui-même fait l'objet de tests de sécurité ?

Oui — nous effectuons des pentests annuels par des tiers et maintenons un programme de bug bounty continu pour détecter les problèmes tôt.

Aikido nécessite-t-il des agents ?

Non ! Contrairement à d'autres solutions, nous sommes entièrement basés sur des API, aucun agent n'est nécessaire pour déployer Aikido ! Ainsi, vous êtes opérationnel en quelques minutes seulement et nous sommes bien moins intrusifs !

Je ne souhaite pas connecter mon dépôt. Puis-je l'essayer avec un compte de test ?

Bien sûr ! Lorsque vous vous inscrivez avec votre git, ne donnez accès à aucun dépôt et sélectionnez plutôt le dépôt de démonstration !

Qu'advient-il de mes données ?

Nous clonons les dépôts dans des environnements temporaires (tels que des conteneurs Docker qui vous sont propres). Ces conteneurs sont supprimés après analyse. La durée des tests et des analyses eux-mêmes est d'environ 1 à 5 minutes. Tous les clones et conteneurs sont ensuite automatiquement supprimés, systématiquement, à chaque fois, pour chaque client.

Sécurisez-vous maintenant.

Sécuriser votre code, votre cloud et votre runtime dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.

.avif)

.svg)

.svg)