Les environnements applicatifs modernes sont complexes et en constante évolution. À mesure que les organisations adoptent des architectures de microservices, des API et des infrastructures multi-cloud, maintenir une visibilité cohérente sur les risques de sécurité est devenu difficile.

Selon le rapport IBM 2025 sur le coût d'une violation de données, les violations inter-environnements ont pris en moyenne 276 jours à détecter et à contenir, soit significativement plus longtemps que les violations des environnements cloud privé isolé, cloud public ou sur site.

Les outils d'Application Security Posture Management (ASPM) relèvent ce défi en unifiant votre écosystème AppSec, permettant aux équipes de surveiller, d'identifier et de corriger continuellement les vulnérabilités tout au long du cycle de vie des applications. Ces outils offrent la visibilité et le contrôle nécessaires pour protéger vos applications. Dans ce guide, nous explorerons les meilleurs outils ASPM que les équipes utilisent aujourd'hui, ainsi que des comparaisons côte à côte pour vous aider à déterminer quels outils ASPM correspondent au flux de travail de votre équipe,

TL;DR

Aikido Security se distingue comme la solution ASPM n°1, grâce à sa conception axée sur les développeurs et sa plateforme de gestion de la posture de sécurité applicative de bout en bout. Elle offre aux équipes de sécurité et aux développeurs une vue unifiée, des vulnérabilités du code aux mauvaises configurations du cloud, avec des analyses et corrélations basées sur l'IA pour éliminer le bruit et révéler les vulnérabilités exploitables réelles.

L'ASPM d'Aikido Security intègre le SAST, le SCA, l'IaC, l'analyse des secrets, et plus encore dans un workflow unique, garantissant que les problèmes critiques sont résolus directement au sein du workflow de développement. Fini le changement de contexte.

Pour les start-ups comme pour les entreprises, comparé à d'autres solutions ASPM , Aikido Security se positionne en tête des comparaisons techniques et des confrontations de POC.

Qu'est-ce que l'Application Security Posture Management (ASPM) ?

L'Application Security Posture Management (ASPM) implique la gestion des risques de sécurité des applications. Les outils ASPM collectent, analysent et priorisent les problèmes de sécurité tout au long du cycle de vie du développement logiciel, offrant une vue complète de votre paysage de sécurité applicative.

Les outils ASPM utilisent des technologies avancées comme l'IA et le machine learning pour prioriser les vulnérabilités par sévérité. Ils consolident les données de divers outils de test de sécurité et s'intègrent aux workflows de développement, aidant ainsi les équipes à identifier et à résoudre les vulnérabilités plus rapidement et plus efficacement.

Pourquoi vous avez besoin d'un outil ASPM

Les outils d'Application Security Posture Management (ASPM) jouent un rôle crucial dans le maintien d'une posture de sécurité robuste tout au long du cycle de vie du développement logiciel. Parmi leurs principaux avantages figurent :

- Visibilité Centralisée : Offre une vue unifiée des risques de sécurité, simplifiant le suivi et la gestion des vulnérabilités.

- Priorisation Contextuelle : Aide les équipes à se concentrer sur les risques critiques en tenant compte de l'impact commercial, de la probabilité d'exploitation et de la valeur des actifs.

- Intégration Transparente : Fonctionne avec les outils et workflows de développement existants, permettant aux développeurs de résoudre les problèmes de sécurité sans changement de contexte inutile.

- Surveillance Continue : Offre une surveillance et des alertes en temps réel pour maintenir la posture de sécurité tout au long du cycle de vie de l'application.

- Résultats Agrégés : Collecte les données de vulnérabilités de plusieurs outils d'Application Security Testing (AST), tels que les scanners SAST, DAST, SCA et IaC.

- Appliquer les Politiques de Sécurité et la Conformité : Les équipes peuvent définir et appliquer des politiques de sécurité de conformité telles que GDPR, HIPAA, SOC 2 et bien plus encore.

Ce qu'il faut rechercher dans les outils ASPM

Voici les critères clés à prendre en compte lors de l'évaluation des outils ASPM :

- Priorisation basée sur les risques : Utilise-t-il l'IA pour prioriser les vulnérabilités en fonction de leur exploitabilité ? Peut-il corréler les risques entre plusieurs scanners ?

- Interface Utilisateur Conviviale pour les Développeurs : L'interface utilisateur est-elle intuitive pour les développeurs, et pas seulement pour les équipes de sécurité ? Fournit-il des conseils de remédiation clairs directement dans les workflows des développeurs ?

- Surveillance de l'Inventaire : Détecte-t-il automatiquement les applications, les API et les actifs cloud dans tous les environnements ? Peut-il cartographier la relation entre les actifs?

- Tarification : Pouvez-vous prévoir son coût sur la prochaine année ? Ou est-ce une estimation vague ?

- Support Fournisseur : Quelle est la réactivité du support client du fournisseur ? Existe-t-il une documentation détaillée, des forums communautaires ou des équipes de succès client dédiées?

- Collaboration Inter-équipes : Prend-il en charge le contrôle d'accès basé sur les rôles et les tableaux de bord partagés ? Les équipes DevSecOps peuvent-elles collaborer sur les résultats directement à partir d'outils intégrés comme GitHub, GitLab, Jira et Slack ?

Les 12 meilleurs outils ASPM

1. Aikido Security

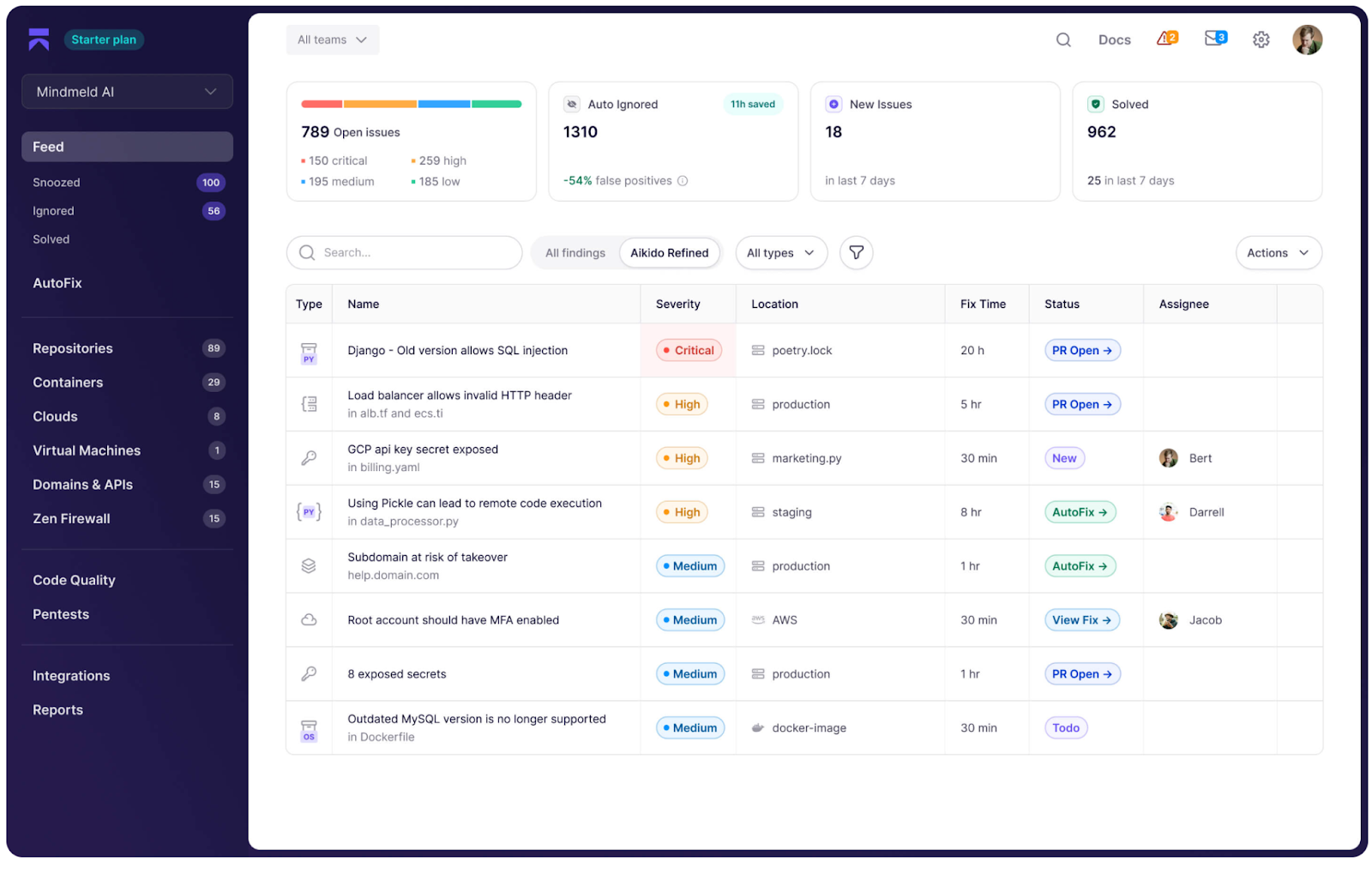

Aikido Security est une plateforme d'Application Security Posture Management (ASPM) axée sur les développeurs et pilotée par l'IA, qui se concentre fortement sur la sécurisation de l'ensemble du cycle de vie du développement logiciel (SDLC), du code au cloud. Elle utilise l'analyse des risques basée sur l'IA pour corréler automatiquement les problèmes entre les scanners SAST, DAST, SCA, IaC, de secrets et CSPM.

Au lieu de vous noyer sous les alertes, Aikido Security élimine le bruit en utilisant une intelligence basée sur les graphes pour mettre en évidence les chemins d'attaque réels et exploitables à travers votre environnement, votre code, vos conteneurs et votre cloud.

Maintenant que l'ensemble de votre processus de développement est couvert, quelle est la prochaine étape ?

Aikido Security offre aux développeurs tout ce dont ils ont besoin pour résoudre rapidement les problèmes :

- Explications claires et basées sur le contexte de chaque vulnérabilité

- Suggestions de correctifs directement dans leur flux de travail de développement (IDE, PRs) et

- Remédiation par IA en un clic.

Chaque scan est automatiquement transformé en preuves de conformité exploitables et prêtes pour l'audit, cartographiées selon les principaux frameworks tels que SOC 2 et ISO 27001. Vous pouvez ensuite faire appel à un conseiller de confiance et partenaire d'Aikido pour valider la certification à un coût bien inférieur.

Avec Aikido Security, les équipes de développement et de sécurité passent de la détection à la résolution en quelques minutes, sécurisant les applications avec moins de bruit, moins de friction et une plus grande confiance dans leur posture de sécurité.

Fonctionnalités clés :

- Priorisation pilotée par l'IA: Aikido Security élimine le bruit en triant automatiquement les résultats. Si un problème n'est pas exploitable ou accessible, il est automatiquement mis en sourdine.

- Corrélation inter-scanners : S'intègre aux meilleurs scanners de leur catégorie ; SAST, SCA, secrets, IaC, containers, et bien plus encore, et corrèle les données dans un tableau de bord unifié.

- Intégration transparente : Offre une intégration transparente avec GitHub, GitLab, Bitbucket et bien plus encore.

- Cartographie de la sécurité et de la conformité : Prend en charge les principaux frameworks de sécurité et de conformité tels que le RGPD, SOC 2, ISO 27001, PCI DSS, et bien plus encore.

- Workflow axé sur les développeurs : Fournit un feedback instantané basé sur l'IA dans les PRs et les IDEs, des plugins IDE pour un feedback en temps réel, une autocorrection basée sur l'IA et des workflows de remédiation exploitables.

- Surveillance continue de la conformité : Automatise SOC 2, le RGPD, HIPAA et d'autres frameworks de conformité avec des rapports de conformité à jour et exportables. Idéal pour les industries fortement réglementées où la préparation à l'audit est essentielle.

- Découverte automatique d'assets : Découvre et inventorie automatiquement tous les services cloud, domaines, points d'accès API et dépôts de code.

- Graphe dynamique d'assets : Il construit un graphe en temps réel de vos assets et de leurs relations.

- Couverture du code au cloud : Aikido Security relie le code, le cloud et l'exécution en un seul flux de travail transparent. Vous pouvez commencer avec un seul module et étendre (analyse de code, analyse de conteneurs, analyse IaC, sécurité des API et protection en temps d'exécution).

Avantages :

- Scanners les meilleurs de leur catégorie

- UI orientée développeur

- Tarification prévisible

- Fonctionnalités de conformité robustes

- Support fournisseur solide

- Rapports centralisés et modèles de conformité

- Large prise en charge des langages

- Conseils de remédiation sensibles au contexte et notation des risques

- Le filtrage avancé réduit les faux positifs, rendant les alertes exploitables.

Cas d'utilisation idéal :

- Startups à la recherche d'un outil ASPM facile à utiliser, axé sur les développeurs, avec corrélation des risques pilotée par l'IA, remédiation automatique et réduction intelligente du bruit.

- Entreprises des secteurs fortement réglementés qui exigent une gouvernance solide, des rapports de conformité détaillés et une gestion sécurisée du SDLC.

Tarifs :

Tous les plans payants à partir de 300 $/mois pour 10 utilisateurs

- Développeur (Gratuit à vie) : Gratuit pour jusqu'à 2 utilisateurs. Prend en charge 10 dépôts, 2 images de conteneur, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneur, 5 domaines et 3 comptes cloud.

- Pro : Prend en charge 250 dépôts, 50 images de conteneurs, 15 domaines et 20 comptes cloud.

- Avancé : Prend en charge 500 dépôts, 100 images de conteneurs, 20 domaines, 20 comptes cloud et 10 VMs.

Des offres personnalisées sont également disponibles pour les startups (30 % de réduction) et les grandes entreprises.

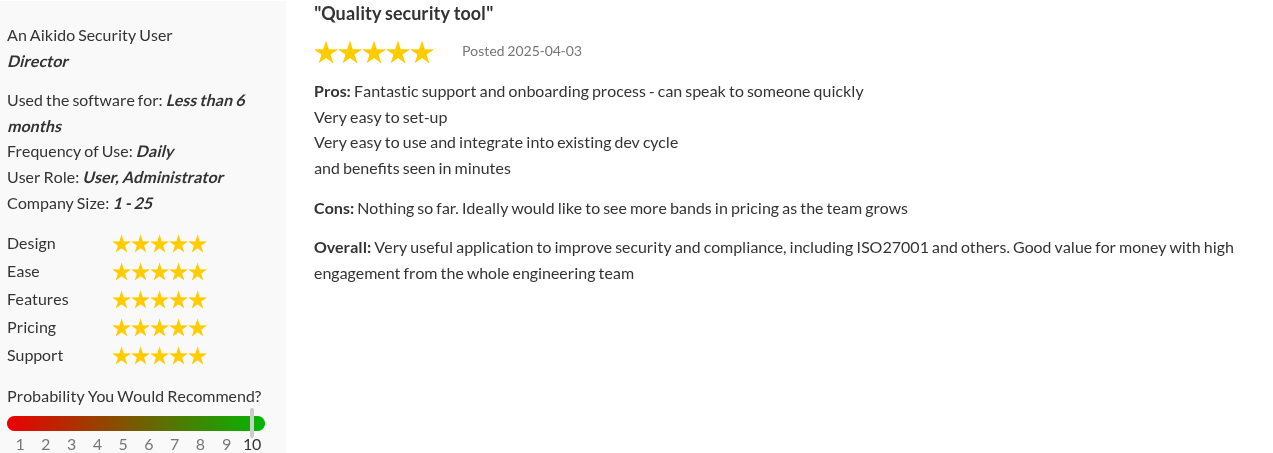

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

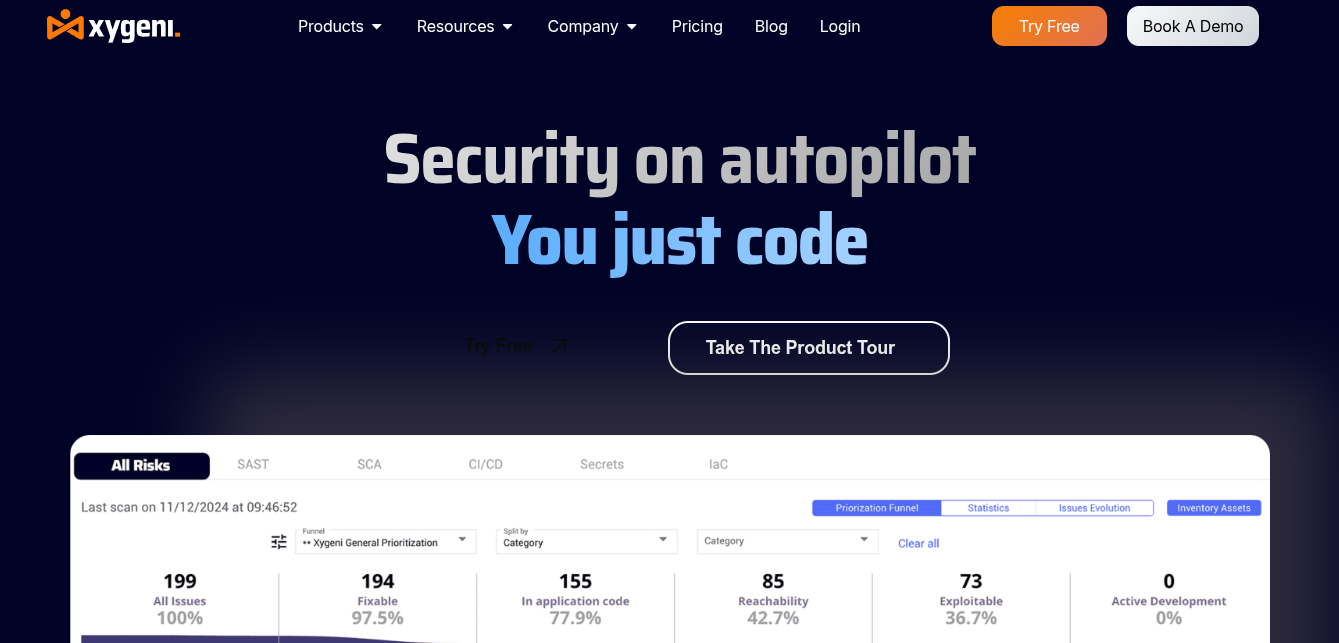

2. Xygeni

Xygeni offre des informations détaillées sur les postures de sécurité à travers les différentes étapes de développement, identifiant à la fois les vulnérabilités courantes et les problèmes subtils tels que les fuites de données. Il étend la protection aux composants open source et aux environnements de conteneurs pour une approche complète.

Fonctionnalités clés :

- Fonctionnalités de conformité et d'audit : Comprend une piste d'audit des événements de sécurité et prend en charge l'application des politiques.

- Détection de code malveillant : Détecte automatiquement le code malveillant dans les composants open source et le code d'application en temps réel.

- Priorisation basée sur les risques : Utilise des contextes tels que l'exploitabilité et la proximité avec la production pour classer les vulnérabilités.

Avantages :

- Détection de malwares

- Priorisation contextuelle

- Graphes de dépendances

Inconvénients :

- Courbe d'apprentissage abrupte

- Cela peut s'avérer coûteux à l'échelle

- Sa configuration peut être complexe

- Les utilisateurs ont signalé un volume d'alertes élevé

- Les utilisateurs ont signalé que des fuites historiques ou invalides étaient signalées comme actives

Cas d'utilisation idéal :

Idéal pour les équipes de sécurité qui ont besoin d'informations contextuelles et de lier les risques applicatifs à l'impact métier.

Tarifs :

- Standard : 399 $ par mois

- Premium : 715 $ par mois

- Entreprise : Tarification personnalisée

Évaluation Gartner :

Pas d'avis Gartner.

Avis sur Xygeni :

Aucun avis utilisateur indépendant.

3. ArmorCode

ArmorCode consolide les données et utilise des algorithmes intelligents pour prioriser les risques, garantissant une attention immédiate aux vulnérabilités critiques.

Fonctionnalités clés :

- Conformité et Rapports : Fournit des tableaux de bord et des fonctionnalités de reporting en temps réel pour suivre les KPI de sécurité et la conformité.

- Corrélation des données : Agrège les résultats de différentes sources sur une plateforme unique.

- Sécurité de la chaîne d'approvisionnement : Inclut la gestion de la posture CI/CD et la surveillance des SBOM.

Avantages :

- Automatisation des workflows

- Conseils de remédiation

Inconvénients :

- Orienté entreprise

- Principalement une couche d'agrégation et d'orchestration

- Les équipes doivent rechercher des scanners tiers compatibles.

- La configuration initiale peut être complexe

- Interface utilisateur (UI) peu intuitive

Cas d'utilisation idéal :

Entreprises gérant des environnements hybrides complexes qui nécessitent une orchestration centralisée pour consolider des outils de sécurité fragmentés.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.7/5.0

Avis sur ArmorCode :

4. Legit Security

Legit Security renforce la sécurité des pipelines en identifiant les vulnérabilités dans l'infrastructure de développement. Il offre un aperçu détaillé de l'environnement, protégeant contre les fuites de données et les menaces internes.

Fonctionnalités clés :

- Application des politiques : Permet aux équipes de créer et d'appliquer des politiques personnalisées en tant que code, « Legit Query ».

- Notation des risques contextuelle : Classe les risques en fonction du contexte, tels que l'impact commercial et l'environnement.

Avantages :

- Fonctionnalités de gouvernance et de conformité robustes

- Visibilité de bout en bout

- Remédiation pilotée par l'IA

Inconvénients :

- Principalement axé sur l'entreprise

- Nécessite des scanners existants

- Courbe d'apprentissage abrupte

- La configuration initiale peut être complexe

- Moins orienté développeur comparé à des outils comme Aikido Security

Cas d'utilisation idéal :

Grandes organisations complexes qui nécessitent une approche unifiée et automatisée pour gérer leur posture de sécurité.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.8/5.0

5. Apiiro

Apiiro est une plateforme d'Application Security Posture Management (ASPM) qui offre une visibilité de bout en bout, une priorisation et une remédiation automatique. Elle utilise son « Risk Graph » propriétaire pour relier les découvertes de sécurité au contexte métier et à l'exposition en temps d'exécution.

Fonctionnalités clés :

- Risk Graph : Construit un graphe d'application/chaîne d'approvisionnement pour montrer la relation entre les vulnérabilités et les actifs de code et cloud associés.

- Visibilité du code à l'exécution : Relie les vulnérabilités dans le code à leur exposition réelle dans l'environnement d'exécution.

- Posture axée sur la conception : Détecte les risques au niveau de la conception pour prévenir les problèmes plus tôt dans le SDLC.

Avantages :

- Remédiation pilotée par l'IA

- Priorisation contextuelle

Inconvénients :

- Orienté entreprise

- Courbe d'apprentissage abrupte

- Faux positifs

- Principalement axé sur l'entreprise

- Nécessite des scanners tiers

Cas d'utilisation idéal :

Grandes entreprises avec des environnements d'application et cloud complexes et interconnectés qui nécessitent une analyse des risques contextuelle et des playbooks de remédiation puissants.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.7/5.0

Avis sur Apiiro :

Aucun avis utilisateur indépendant.

6. Phoenix Security

Phoenix Security est une plateforme d'Application Security Posture Management (ASPM) pilotée par l'IA. Elle utilise son moteur de renseignement sur les menaces en temps réel et son analyse d’accessibilité pour filtrer le bruit et se concentrer sur les risques exploitables. .

Fonctionnalités clés :

- Analyse d’accessibilité : Détermine si une vulnérabilité est réellement exploitable en vérifiant si le code vulnérable est activement utilisé.

- Propriété et Attribution : Attribue automatiquement les vulnérabilités aux propriétaires de code et aux équipes appropriés.

- Quantification des risques : Aide à quantifier le risque de cybersécurité en termes monétaires en utilisant des méthodologies comme FAIR,

Avantages :

- Visibilité complète

- Offre des fonctionnalités de gouvernance

Inconvénients :

- Principalement axé sur l'entreprise

- Nécessite des scanners tiers

- La configuration initiale est complexe

Cas d'utilisation idéal :

Entreprises dotées d'équipes de sécurité matures qui ont besoin d'une plateforme personnalisable de gestion des vulnérabilités basée sur les risques (RBVM) pour consolider les données de vulnérabilité dans des environnements vastes et complexes

Tarifs :

- Phoenix Free : Gratuit

- Phoenix Professional : 1 495 £ par mois (environ 1 963 $ par mois)

- Phoenix Enterprise : Tarification personnalisée

Note Gartner : 4.4/5.0

Avis sur Phoenix Security :

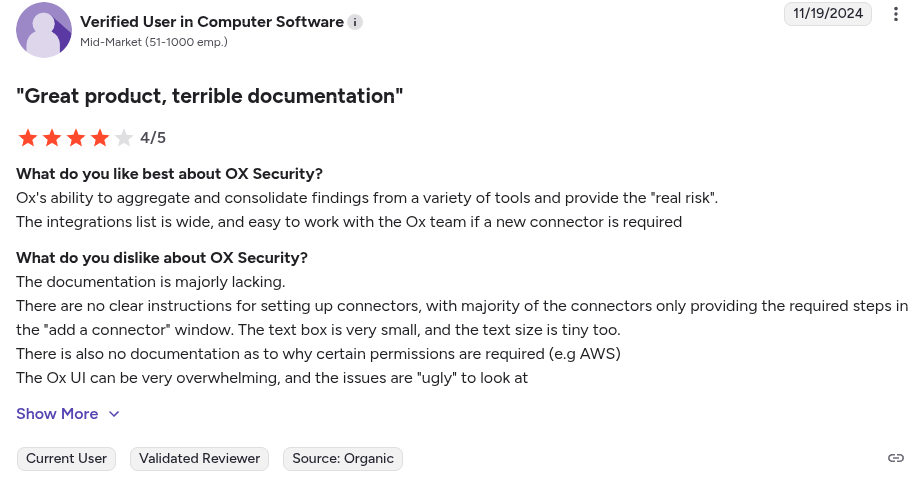

7. OX Security

OX Security est une plateforme d'Application Security Posture Management (ASPM) qui offre une priorisation contextuelle et une remédiation automatique. Elle est principalement connue pour son approche « Code Projection » et son data fabric basé sur l'IA pour la cartographie des risques.

Fonctionnalités clés :

- AI Data Lake : Utilise son data fabric basé sur l'IA (« AI Data Lake ») pour aligner les signaux de sécurité.

- Intégrations : S'intègre avec les outils et plateformes DevOps courants.

Avantages :

- Couverture du code au cloud

- Support fournisseur solide

Inconvénients :

- Courbe d'apprentissage abrupte

- Principalement axé sur l'entreprise

- Les utilisateurs ont signalé un manque de documentation adéquate pour certaines de ses fonctionnalités

- Les utilisateurs signalent une personnalisation limitée pour les rapports

- Manque de fonctionnalités avancées de contrôle d'accès basé sur les rôles (RBAC)

Cas d'utilisation idéal :

Entreprises dotées de vastes écosystèmes DevSecOps nécessitant une transparence de la chaîne d'approvisionnement et une surveillance continue de la posture de sécurité.

Tarifs :

Tarification personnalisée

Note Gartner : 4.7/5.0

Avis sur OX Security :

8. Veracode

Veracode est un outil d'Application Security Posture Management (ASPM) conçu pour aider les entreprises à identifier, gérer et corriger les risques au niveau de la couche applicative à grande échelle.

Fonctionnalités clés :

- Analyse Binaire : Analyse les binaires d'applications compilées à la recherche de vulnérabilités

- Conformité d'entreprise : Offre des fonctionnalités de reporting et de gouvernance pour prendre en charge les flux de travail d'audit et de conformité.

Avantages :

- Forte orientation conformité

- Insights basés sur le contexte

Inconvénients :

- Principalement axé sur l'entreprise

- Expérience développeur médiocre

- Taux élevé de faux positifs

- Courbe d'apprentissage abrupte

- Les utilisateurs ont signalé des limitations lors de l'intégration avec certains scanners

- Ne prend pas en charge les applications sur site

Cas d'utilisation idéal :

Grandes entreprises utilisant un mélange de code développé en interne et de logiciels commerciaux tiers, pour lesquelles l'analyse du code compilé est essentielle.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.6/5.0

Avis sur Veracode :

9. Invicti

Invicti est une plateforme de sécurité des applications principalement connue pour sa philosophie de « scanning basé sur la preuve ». Elle vise à fournir des données de vulnérabilité précises et vérifiées afin d'éliminer les faux positifs et de rationaliser les efforts de remédiation.

Fonctionnalités clés :

- Découverte d’assets automatisée : Elle recherche en continu les applications web, les API et les assets cloud dans tous les environnements.

- Priorisation des risques : Elle agrège les données de tous les outils et utilise son moteur de scanning « basé sur la preuve » pour déterminer les vulnérabilités exploitables.

Avantages :

- découverte d’assets

- Prend en charge les plateformes CI/CD courantes

- Remédiation assistée par l'IA

Inconvénients :

- Principalement orienté entreprises

- Courbe d'apprentissage abrupte

- Les utilisateurs ont signalé une configuration supplémentaire pour les applications complexes

- Il doit être mis sur liste blanche pour éviter d'être bloqué par les WAF et les IPS/IDS.

- Il est centré sur le DAST et nécessite des scanners tiers pour une couverture complète.

Cas d'utilisation idéal :

Les équipes privilégiant les scans DAST approfondis pour trouver des vulnérabilités dans les applications monopages (SPA) complexes et les applications JavaScript dynamiques.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.5/5.0

Avis sur Invicti :

10. Wiz

Wiz est une plateforme de sécurité cloud-native dotée d'une plateforme intégrée d'Application Security Posture Management (ASPM). Elle crée un « Security Graph » reliant les risques de la couche applicative dans le code à leur impact potentiel sur l'exécution et l'infrastructure cloud.

Fonctionnalités clés :

- Remédiation automatique : Génère des recommandations de remédiation exploitables et des requêtes de tirage (pull requests) en un clic dans les plateformes CI/CD.

- Support de conformité : Évalue la posture de conformité par rapport à ses frameworks de conformité intégrés.

Avantages :

- Graphe de sécurité

- Analyse des chemins d'attaque

- Découverte et inventaire du cloud

Inconvénients :

- Principalement axé sur le cloud

- Convient uniquement aux entreprises

- La tarification peut devenir coûteuse lors de la mise à l'échelle

- Peut nécessiter des outils complémentaires pour une couverture AppSec complète

- Ce n'est pas aussi centré sur les développeurs que des plateformes comme Aikido Security.

Cas d'utilisation idéal :

Entreprises opérant exclusivement dans le cloud public (AWS, Azure, GCP) qui ont besoin d'une visibilité instantanée et sans agent sur tous les environnements.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.7/5.0

Wiz : Avis

« Nous utilisons Wiz. Il y a beaucoup de fonctionnalités et je suis globalement assez impressionné, mais c'est surtout l'équipe de sécurité qui l'utilise et moi qui garde un œil sur les choses… » – Ingénieur plateforme sur Reddit

« Bien que Wiz excelle dans de nombreux domaines, son prix peut être élevé pour les petites équipes ou organisations, et la grande quantité de données et d'alertes peut parfois être accablante sans un réglage approprié. » – Évaluateur G2 (Responsable de l'ingénierie)

11. Crowdstrike Falcon Cloud Security

CrowdStrike propose une solution intégrée d'Application Security Posture Management (ASPM) dans le cadre de sa plateforme Falcon Cloud Security. Elle offre une visibilité approfondie et sans agent sur les applications, les API et les microservices exécutés dans des environnements multi-cloud.

Fonctionnalités clés :

- Intégration avec la plateforme CrowdStrike Falcon : S'intègre parfaitement à l'écosystème CrowdStrike.

- Détection des menaces en temps réel avec l'IA : Utilise l'IA et l'analyse comportementale pour détecter les menaces.

- Cartographie d'applications sans agent : Fournit une cartographie en temps réel de toutes les applications, microservices, API et dépendances s'exécutant dans le cloud.

Avantages :

- Solide renseignement sur les menaces

- Visibilité au niveau du code

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage

- Faux positifs

- Les utilisateurs ont signalé des problèmes d'intégration avec des outils tiers personnalisés

Cas d'utilisation idéal :

Organisations qui utilisent déjà CrowdStrike pour l'EDR/XDR et souhaitent consolider leurs outils de sécurité au sein d'une plateforme unifiée

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.8/5.0

Crowdstrike Falcon Cloud Security : Avis

12. AccuKnox

La solution ASPM d'AccuKnox combine des outils de test de sécurité et des informations en temps d'exécution pour offrir une vue unifiée et contextuelle des risques applicatifs, du code au cloud. Elle est principalement axée sur l'application des politiques en temps d'exécution via eBPF.

Fonctionnalités clés :

- Corrélation Code-Temps d'exécution : Analyse les résultats des phases de build avec le comportement en temps d'exécution pour fournir des informations exploitables et aider à retracer les vulnérabilités jusqu'au code source.

- Options de déploiement flexibles : Prend en charge les déploiements SaaS, sur site et en environnement isolé (air-gapped).

- Priorisation des risques basée sur l'IA : Elle utilise l'IA pour corréler les vulnérabilités, les données d'exploitabilité et l'impact commercial.

Avantages :

- Prise en charge de la conformité

- Déploiement flexible

- Fondation open source

Inconvénients :

- Orienté entreprise

- La configuration initiale peut être complexe

- Courbe d'apprentissage abrupte

- Les utilisateurs ont signalé des réponses lentes du support client

Cas d'utilisation idéal :

Équipes de sécurité qui préfèrent les solutions construites sur des fondations transparentes et open source (projets CNCF).

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.5/5.0

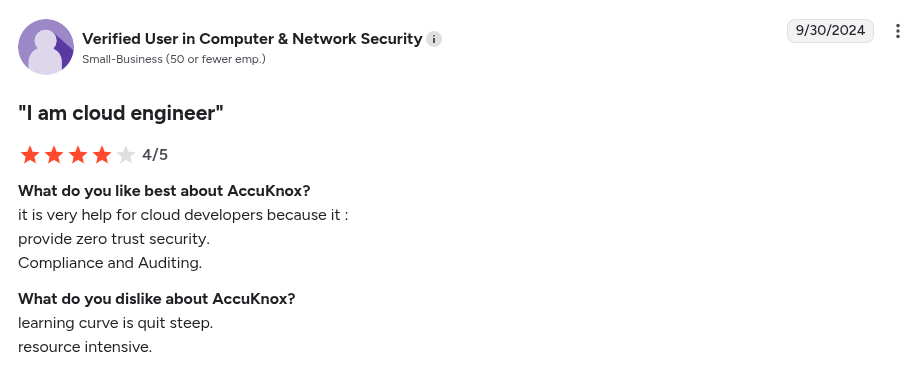

AccuKnox Avis :

Comparaison des 12 meilleurs outils ASPM

Pour vous aider à comparer les capacités des outils ci-dessus, le tableau ci-dessous compare les fonctionnalités de chaque outil ainsi que leur cas d'utilisation idéal.

Choisir le bon outil ASPM pour votre workflow

Développer des applications dans l'environnement actuel peut être un défi, mais les sécuriser ne devrait pas l'être. Les bons outils offrent aux équipes une visibilité de bout en bout, des informations exploitables et une intégration transparente avec les workflows existants.

Aikido Security offre tout cela aux startups comme aux grandes entreprises. Sa plateforme ASPM, axée sur les développeurs et pilotée par l'IA, fournit une vue centralisée de la sécurité des applications, en corrélant les risques à travers les environnements de code et cloud tout en réduisant la fatigue d'alertes provenant des scanners SAST, SCA, IaC et de secrets.

Vous souhaitez une visibilité complète sur vos applications ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Comment les outils ASPM s'intègrent-ils aux workflows DevSecOps existants ?

Les outils ASPM s'intègrent en se connectant aux systèmes de contrôle de code source, aux pipelines CI/CD, aux systèmes de suivi des problèmes et aux plateformes de collaboration. Cela permet aux résultats de sécurité issus des analyses SAST, DAST, SCA et IaC de s'intégrer directement dans les workflows des développeurs, minimisant ainsi le changement de contexte. Par exemple, Aikido Security offre un feedback directement dans les PR, des plugins IDE et des intégrations natives avec GitHub, GitLab, Jira et Slack, faisant de la sécurité une partie intégrante du flux DevOps naturel.

Quelle est la différence entre DAST et ASPM ?

Le DAST (Tests de sécurité des applications dynamiques) analyse les applications en cours d'exécution pour trouver des vulnérabilités de sécurité, se concentrant principalement sur le comportement en temps d'exécution. L'ASPM, en revanche, offre une vue plus large, agrégeant les résultats de plusieurs scanners (SAST, DAST, SCA, IaC), priorisant les risques et surveillant en continu la posture de sécurité des applications tout au long du cycle de vie logiciel. Des outils comme Aikido Security unifient ces approches, en corrélant les résultats du DAST et d'autres sources dans des workflows de remédiation exploitables et adaptés aux développeurs.

Pourquoi l'utilisation des outils ASPM est-elle importante pour la sécurité des entreprises ?

Les outils ASPM aident les entreprises à maintenir une visibilité constante sur les vulnérabilités, à prioriser les risques en fonction de leur impact métier et à appliquer les politiques de conformité sur de grandes applications. En unifiant l'écosystème AppSec, les organisations peuvent réduire la fatigue liée aux alertes et améliorer l'efficacité de la remédiation. Aikido Security, par exemple, utilise la priorisation des risques basée sur l'IA et la remédiation automatique pour renforcer la posture de sécurité tout en améliorant la productivité des développeurs.

Comment évaluer et réaliser un POC pour les solutions ASPM ?

L'évaluation comparative des solutions ASPM implique l'analyse de la facilité d'intégration, de la couverture des scanners et des actifs cloud, de la priorisation basée sur l'IA, de l'expérience développeur et des capacités de conformité. Une preuve de concept (POC) teste généralement des pipelines réels, des applications exemples et des workflows de remédiation pour valider l'efficacité. Des solutions comme Aikido Security offrent un onboarding rapide pour les POC, des conseils directement dans les PR et un feedback exploitable, facilitant ainsi l'évaluation de l'impact sur la sécurité et de l'utilisabilité pour les développeurs.

Vous pourriez aussi aimer :

- Les 23 meilleurs outils DevSecOps en 2026

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les meilleurs outils de surveillance continue de la sécurité en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Meilleurs scanners Infrastructure as Code (IaC) en 2026

- Meilleurs outils de Cloud Security Posture Management (CSPM) en 20262