Introduction

Les machines virtuelles (VM) sont les piliers de l'infrastructure moderne du cloud et des centres de données – et des cibles privilégiées pour les attaquants. En fait, les serveurs sont le point d'entrée dans 90 % des violations de données, souvent par le biais de logiciels non patchés ou d'erreurs de configuration. Une seule VM oubliée avec un port exposé ou des mises à jour manquantes peut devenir une bombe à retardement sur votre réseau. Selon une étude du Ponemon Institute, 60 % des violations proviennent de vulnérabilités non corrigées – une statistique qui souligne l'importance cruciale de maintenir vos VM sécurisées et à jour. Solution pragmatique : utilisez des outils de sécurité des VM pour automatiser le travail fastidieux de trouver et de corriger ces risques avant que les acteurs malveillants ne les découvrent.

Nous couvrirons les principales plateformes de sécurité des VM disponibles aujourd'hui pour vous aider à sécuriser vos instances sur le cloud et sur site. Nous examinerons d'abord une liste des meilleurs outils globaux et ce qu'ils offrent, puis nous détaillerons les recommandations pour des cas d'utilisation spécifiques – que vous soyez un développeur avec des délais serrés, un responsable de la sécurité d'entreprise, une startup agile, un passionné d'open source, travaillant sur AWS/Azure, ou protégeant un centre de données sur site. Passez à la section qui correspond à vos besoins :

- Meilleurs outils de sécurité des VM pour les développeurs

- Meilleures plateformes de sécurité des VM pour les entreprises

- Meilleurs outils de sécurité des VM pour les startups et les PME

- Meilleurs outils de sécurité VM Open Source

- Meilleurs outils de sécurité des machines virtuelles pour le cloud AWS/Azure

- Meilleurs outils de sécurité des machines virtuelles pour les centres de données sur site

Qu'est-ce que la sécurité des machines virtuelles ?

La sécurité des machines virtuelles est la pratique consistant à protéger les « ordinateurs virtuels » logiciels qui s'exécutent à l'intérieur d'hôtes physiques ou d'une infrastructure cloud. En termes simples, cela signifie sécuriser le système d'exploitation et les applications sur vos VMs contre les vulnérabilités, les malwares, les accès non autorisés et d'autres menaces – tout comme vous le feriez pour un serveur physique. Cela inclut le durcissement de la configuration de la VM (par exemple, la fermeture des ports inutilisés, l'utilisation de solides identifiants), la mise à jour de l'OS et des logiciels, et la surveillance de la VM pour détecter tout signe de compromission.

Les outils de sécurité des VMs aident à automatiser et à appliquer ces protections. Ils peuvent scanner l'OS de votre VM à la recherche de vulnérabilités connues, de mauvaises configurations ou de paramètres faibles. Beaucoup offrent une surveillance continue de l'état de la VM, de sorte que si une nouvelle faille ou une activité suspecte apparaît, vous êtes alerté (ou la menace est bloquée en temps réel). L'objectif est de garantir que chaque VM est une île fortifiée : à jour, verrouillée et sous surveillance – qu'elle s'exécute dans votre centre de données ou dans le cloud.

Pourquoi avez-vous besoin d'outils de sécurité des machines virtuelles ?

- Arrêtez les violations avant qu'elles ne se produisent : Les scanners automatisés détectent les CVEs connues et les mauvaises configurations dans vos VMs avant que les attaquants ne les exploitent. Étant donné la fréquence des failles de VM non corrigées dans les violations, ces outils agissent comme un système d'alerte précoce pour résoudre les problèmes de manière proactive, et non après avoir été compromis.

- Réduisez la fatigue d'alerte : Les bonnes plateformes de sécurité des VMs priorisent ce qui compte. Elles éliminent le bruit en se concentrant sur les vulnérabilités critiques (comme un service SMB exposé ou un serveur Apache obsolète) et en filtrant les informations triviales. Moins de chasse aux fantômes, plus de résolution de problèmes réels.

- Assurez la conformité et les meilleures pratiques : Si vous devez respecter des normes comme les benchmarks CIS, PCI-DSS, HIPAA, etc., les outils de sécurité des VMs peuvent vérifier automatiquement vos instances par rapport à ces exigences. Ils signaleront, par exemple, si la configuration SSH de votre VM Linux autorise des chiffrements faibles ou si un serveur Windows manque de certains paramètres d'audit – vous évitant ainsi les listes de contrôle et les audits manuels.

- Intégrez-vous aux workflows DevOps : Les meilleurs outils s'intègrent dans vos pipelines CI/CD ou votre processus de gestion du cloud, de sorte que la sécurité ne soit pas une étape lente et distincte. Vous pouvez, par exemple, faire échouer un déploiement si une image de VM présente des vulnérabilités critiques, ou appliquer automatiquement des scripts de durcissement. Cela maintient les développeurs et les opérations informés dès le début, détectant les problèmes sans avoir à gérer des urgences de dernière minute.

- Défendez-vous contre les attaques actives : Au-delà du simple scan, de nombreuses solutions de sécurité des VMs offrent des fonctionnalités de détection et réponse aux endpoints (EDR) – essentiellement un gardien sur la VM qui surveille les malwares, les exploits ou les comportements anormaux. Si un malware s'introduit sur une VM, ces outils peuvent le détecter et le mettre en quarantaine avant qu'il ne se propage. Considérez-le comme un système immunitaire pour votre serveur virtuel. (Et oui, vous en avez besoin – les VMs cloud sont confrontées à des attaques par force brute constantes et à des sondes de malwares dès leur démarrage.)

- Gagnez du temps grâce à l'automatisation : Personne n'a le temps de se connecter manuellement à 100 VMs pour vérifier les configurations ou exécuter les mises à jour une par une. Les outils de sécurité automatisent le patching, le scanning et même la remédiation (certains corrigeront automatiquement ou suggéreront des correctifs pour les problèmes). Votre équipe peut se concentrer sur le développement de produits, et non sur la résolution incessante des problèmes de serveur.

En bref, les VMs sont puissantes mais peuvent introduire une tonne de risques si elles ne sont pas contrôlées. Un ensemble solide d'outils de sécurité des VMs garantit que vous ne laissez pas de portes dérobées ouvertes sur ces systèmes critiques.

Comment choisir le bon outil de sécurité pour VM

Tous les outils de protection des VM ne se valent pas. Voici quelques critères essentiels à prendre en compte lors de l'évaluation de vos options :

- Avec agent vs. Sans agent : Certaines plateformes déploient un petit agent sur chaque VM pour assurer une surveillance et une protection en temps réel (par exemple, CrowdStrike, Trend Micro). D'autres se connectent via le cloud ou l'hyperviseur pour scanner les VM sans rien y installer (par exemple, les scans sans agent d'Orca Security). Les agents peuvent offrir une protection plus approfondie et en direct (bloquant une attaque en cours), mais ils impliquent des frais de déploiement et un léger impact sur les performances. La solution sans agent est facile à déployer et excellente pour la visibilité, mais elle ne peut généralement pas bloquer sur la VM – il s'agit davantage d'une évaluation. Décidez quelle approche correspond à vos besoins et aux politiques de votre environnement.

- Prise en charge des OS et des environnements : Assurez-vous que l'outil couvre tous les types de VM que vous utilisez. La plupart prennent en charge Windows et Linux, mais qu'en est-il de cette appliance BSD héritée ? Vérifiez également la compatibilité cloud – s'intègre-t-il avec AWS, Azure, GCP si vous les utilisez ? Si vous êtes sur site, peut-il fonctionner dans un réseau isolé (air-gapped) ? Un outil n'est aussi bon que la couverture qu'il offre sur l'ensemble de votre parc.

- Couverture des vulnérabilités et des menaces : Examinez en détail ce que l'outil vérifie réellement. Se contente-t-il de rechercher les correctifs manquants ? Détecte-t-il également les mauvaises configurations (comme les mots de passe faibles ou les paramètres dangereux) ? Qu'en est-il de l'analyse des malwares ou de la détection comportementale des menaces ? Idéalement, vous voulez un outil qui vous offre une vue à 360° – des mises à jour manquantes aux malwares actifs, du durcissement de la configuration aux contrôles de conformité.

- Précision et niveau de bruit : Les faux positifs (alertes pour des problèmes qui n'en sont pas réellement) sont le fléau des équipes de sécurité. Les développeurs ignoreront purement et simplement un outil qui crie au loup trop souvent. Recherchez des solutions réputées pour leur rapport signal/bruit élevé – que ce soit par des règles de détection plus intelligentes, une priorisation par IA ou un ajustement des politiques. Les avis des utilisateurs sont un bon test de réalité ici : si d'autres se plaignent que l'outil les inonde de milliers d'alertes pour des problèmes négligeables, tenez-vous-en éloigné.

- Intégration et flux de travail : Un outil de sécurité pour VM ne devrait pas fonctionner en vase clos. Les meilleurs s'intègrent parfaitement à vos flux de travail – pensez aux plugins CI/CD, aux API et aux webhooks pour vos outils DevOps, à l'intégration avec des systèmes de ticketing comme Jira, et aux tableaux de bord qu'un SOC peut intégrer dans un SIEM. Si vous pouvez créer automatiquement un ticket Jira lorsqu'une vulnérabilité critique est trouvée sur une VM, ou faire apparaître l'outil dans Slack pour vos développeurs, cela incitera beaucoup plus à l'action qu'un rapport isolé que personne ne voit.

- Évolutivité et gestion : Si vous êtes une entreprise ou une startup en croissance, considérez la manière dont l'outil s'adapte. Peut-il gérer des milliers de VM sur plusieurs comptes cloud sans problème ? Offre-t-il une console centrale pour gérer les politiques, ou un accès basé sur les rôles afin que les équipes ne voient que leurs propres serveurs ? Les outils conçus pour l'évolutivité annoncent généralement des fonctionnalités telles que des vues hiérarchiques, l'automatisation via API et des rapports robustes (afin que vous puissiez montrer à votre patron “hhey, nous avons corrigé 200 problèmes à haut risque ce mois-ci” dans un seul tableau de bord). Ne sous-estimez pas la facilité de gestion – un outil difficile à administrer finira par ne plus être utilisé.

- Coût et licences : Enfin, gardez un œil sur le modèle de tarification et la valeur. Certains outils d'entreprise peuvent avoir toutes les fonctionnalités mais coûter une fortune par VM – ce qui n'est pas idéal si vous avez des centaines de serveurs et un budget serré. D'autres (y compris les options open source) peuvent être gratuits mais nécessitent plus d'efforts pour fonctionner. Équilibrez l'ensemble des fonctionnalités avec ce qui est économiquement judicieux pour votre situation. La bonne nouvelle : il existe d'excellentes options pour tous les budgets, des outils communautaires gratuits aux plateformes premium – nous les mettrons en évidence dans les sections ci-dessous.

Bien, avec ces critères en tête, plongeons dans les meilleures plateformes de sécurité VM en 2025 et voyons ce que chacune a à offrir.

Meilleurs outils de sécurité des machines virtuelles pour 2025

(Classés par ordre alphabétique – chacun de ces outils offre des atouts uniques pour maintenir vos VM sécurisées et verrouillées.)

#1. Aikido Security

Aikido Security est une plateforme de sécurité tout-en-un, orientée développeurs, qui couvre du code au cloud – incluant la sécurité des VM et la Workload security cloud comme élément central. Elle est conçue pour être l'opposé des suites d'entreprise lourdes et à cocher : Aikido se concentre sur la simplification de la sécurité afin que les équipes de développement puissent résoudre les problèmes rapidement sans se noyer dans le bruit. En pratique, Aikido regroupe les capacités d'environ neuf outils différents (SAST, analyse de la composition logicielle, analyse d’images de conteneurs et scan de vulnérabilités de VM, audit de configuration cloud, et plus encore) en une solution unifiée. Pour la sécurité des VM, Aikido scanne automatiquement vos instances cloud et vos VM pour détecter les vulnérabilités et les erreurs de configuration, les priorise à l'aide de l'IA (afin que vous voyiez les 5 problèmes critiques, et non 500 problèmes triviaux), et suggère ou applique même des correctifs via sa fonctionnalité de correction automatique par IA. Il s'intègre profondément dans les workflows de développement – de votre IDE et de vos dépôts GitHub à la sécurité des pipelines CI/CD – ce qui signifie que les contrôles de sécurité s'effectuent en continu en arrière-plan, détectant les problèmes tôt, lorsqu'ils sont les plus faciles à résoudre. Pour les grandes organisations, Aikido peut simplifier votre stack AppSec avec une plateforme unique pour la gestion de la posture de sécurité des applications.

En résumé : Aikido agit comme un assistant de sécurité intelligent que les développeurs veulent réellement utiliser, car il élimine les futilités (faux positifs, interfaces utilisateur lourdes, outils cloisonnés) et fournit simplement des résultats.

Fonctionnalités clés :

- Plateforme de scan unifiée : Un seul outil couvre le code, les dépendances, les images de conteneurs, les configurations cloud et les VM en direct. Cette approche unifiée signifie que vous n'avez pas à jongler avec plusieurs scanners – Aikido vous offre une vue d'ensemble unique des vulnérabilités sur l'ensemble de votre stack (du code à la production). Moins de changements de contexte, des correctifs plus efficaces.

- Réduction du bruit par IA : Aikido utilise le machine learning pour trier et dédupliquer automatiquement les résultats. Il filtre les éléments à faible risque et met en évidence les problèmes qui comptent vraiment. Si vous avez été submergé par des outils qui vous inondent de « vulns » (vulnérabilités) non pertinentes, la priorisation d'Aikido est une bouffée d'air frais.

- Corrections automatiques en un clic : Allant au-delà de la simple identification des problèmes, Aikido peut générer des correctifs pour certains problèmes. Un package obsolète sur une VM ? Aikido peut suggérer le patch ou même créer automatiquement une PR avec la version mise à jour du package. C'est comme avoir un ingénieur de sécurité junior dans l'équipe, qui corrige les choses en arrière-plan pour que vous n'ayez pas à le faire.

- Intégrations centrées sur les développeurs : Vous bénéficiez d'intégrations avec les outils que les développeurs utilisent quotidiennement – pensez aux plugins IDE VS Code et JetBrains, aux scanners de pull request GitHub/GitLab, aux hooks de pipeline CI/CD, à l'intégration Jira pour la gestion des tickets, aux alertes Slack, etc. Les contrôles de sécurité deviennent une partie intégrante du développement et du déploiement, et non un obstacle.

- Déploiement flexible : Bien qu'Aikido soit cloud-native (SaaS) pour la plupart, il propose également une option on-premise/auto-hébergée pour les entreprises ayant des besoins de conformité ou d'air-gap. C'est un avantage majeur si vous travaillez dans un environnement réglementé – vous bénéficiez d'une sécurité moderne et conviviale pour les développeurs sans envoyer de données à l'extérieur.

Idéal pour : Les équipes de développement et les entreprises de taille moyenne qui souhaitent une sécurité puissante sans la complexité habituelle. Aikido est particulièrement efficace pour les organisations qui ne disposent pas d'une grande équipe de sécurité dédiée – il devient essentiellement votre expert AppSec automatisé qui fonctionne 24h/24 et 7j/7. Il est également excellent pour les startups (offre gratuite pour démarrer) et les entreprises cherchant à consolider leurs outils et à permettre aux développeurs de gérer directement les vulnérabilités, sans le bras de fer habituel entre les départements de développement et de sécurité.

« Aikido nous a permis de mettre en œuvre la sécurité dès la conception de manière fluide et rapide. Mon équipe adore l'intégration avec Jira et la façon dont elle est conçue pour les ingénieurs, et non pour les experts en sécurité. » — Évaluateur G2

#2. CrowdStrike Falcon

CrowdStrike Falcon est souvent considéré comme la référence en matière de protection des endpoints et des charges de travail – et pour de bonnes raisons. C'est une plateforme fournie via le cloud qui utilise un agent léger sur vos VM (et autres endpoints) pour offrir un antivirus de nouvelle génération, du renseignement sur les menaces et des capacités EDR (Endpoint Detection & Response) robustes. CrowdStrike s'est fait un nom en stoppant certaines des pires brèches, en utilisant une combinaison de détection de malwares par machine learning et une équipe de chasse aux menaces gérée 24h/24 et 7j/7 en coulisses. Pour la sécurité des VM, Falcon ne se contente pas de scanner vos systèmes à la recherche de vulnérabilités connues, mais surveille activement tout signe d'intrusion ou de comportement malveillant. L'agent est réputé pour son efficacité (vous le configurez et l'oubliez, avec un impact minimal sur les performances) et tout est géré via le portail cloud de CrowdStrike – pas de serveurs de gestion on-premise à maintenir. Falcon excelle également dans la réponse aux incidents : si l'une de vos VM est compromise, la plateforme vous offre des outils puissants pour enquêter sur ce qui s'est passé (via des historiques de processus détaillés, des données forensiques) et contenir rapidement la menace. C'est le genre d'outil qui enthousiasme les professionnels de la sécurité, tout en restant suffisamment simple à déployer sur des milliers de machines.

Fonctionnalités clés :

- NGAV et IA comportementale : Falcon utilise le machine learning pour détecter les malwares et les exploits sans avoir besoin de signatures traditionnelles. Il analyse le comportement sur la VM – si un processus commence soudainement à injecter du code ou à extraire de la mémoire, CrowdStrike le détectera, même s'il s'agit d'une nouvelle attaque inconnue.

- Chasse aux menaces et renseignement : Les abonnés ont accès au flux de renseignement sur les menaces de CrowdStrike et même à leur équipe de chasse aux menaces humaine (la célèbre équipe « OverWatch ») qui recherche des signes d'attaques avancées dans votre environnement. C'est comme avoir des analystes de sécurité d'élite qui veillent sur vous, au-delà de ce que les alertes automatisées affichent.

- Réponse aux incidents ultra-rapide : Si une brèche est détectée, Falcon peut isoler une VM (mise en quarantaine réseau en un clic), arrêter les processus malveillants et faciliter les enquêtes à distance. Le tableau de bord de la plateforme montrera exactement ce que l'attaquant a fait sur cette VM, étape par étape, afin que vous puissiez identifier la cause première et y remédier en toute confiance.

- Gestion cloud-native : Tous les logs et analyses sont envoyés à la plateforme cloud de CrowdStrike (le « Threat Graph ») où ils traitent d'énormes quantités de données pour corréler les attaques. Vous n'avez pas besoin de déployer de serveurs lourds – il suffit d'installer les agents et de se connecter à la console web. L'intégration avec AWS, Azure et GCP permet à Falcon de protéger les VM cloud aussi facilement que les VM on-premise.

- Extensibilité et API : CrowdStrike s'intègre bien avec d'autres solutions – il dispose d'une API riche et d'intégrations pré-construites pour les SIEM, SOAR, outils ITSM, etc. Cela signifie que vous pouvez intégrer les alertes de Falcon dans votre workflow opérationnel plus large ou déclencher des réponses automatisées. C'est une plateforme très adaptée aux entreprises qui peut s'intégrer à un écosystème de sécurité plus vaste.

Idéal pour : Les entreprises de taille moyenne à grande qui ne peuvent pas se permettre de négliger la sécurité. Si vous utilisez des VM critiques et avez besoin d'une protection contre les menaces de premier ordre (pensez aux institutions financières, aux soins de santé, aux entreprises technologiques avec une propriété intellectuelle précieuse), CrowdStrike Falcon est souvent la solution de référence. C'est un produit premium (et son prix le reflète), il est donc idéal pour les équipes qui valorisent la qualité et sont prêtes à investir dans une solution éprouvée pour protéger leurs serveurs et leurs endpoints. Les équipes plus petites ayant des exigences de sécurité élevées (ou celles ciblées par des menaces sophistiquées) utilisent également Falcon pour externaliser une partie de leurs capacités SOC vers le cloud de CrowdStrike.

« CrowdStrike est le meilleur sur le marché – il offre tout ce dont vous aurez besoin pour la sécurité des endpoints et des serveurs. Le déploiement des agents a été un jeu d'enfant, et le tableau de bord est facile à comprendre, avec tout au même endroit. » — Évaluateur G2

#3. Trend Micro Cloud One (Workload security)

Trend Micro Cloud One – et plus spécifiquement son module Workload security (anciennement Deep Security) – est un acteur historique de la protection des VM qui a évolué vers une plateforme moderne de Workload security cloud. En bref, Trend Micro fournit un agent unique qui superpose plusieurs capacités de sécurité sur vos VM : anti-malware, prévention d'intrusion basée sur l'hôte (IPS), pare-feu, surveillance de l'intégrité des fichiers, contrôle d'application… et bien plus encore. Cette approche de défense en profondeur est extrêmement utile pour les organisations qui souhaitent une protection complète allant au-delà de la simple vérification des correctifs manquants. Par exemple, l'agent Trend peut patcher virtuellement une vulnérabilité connue du système d'exploitation en détectant et en bloquant les tentatives d'exploitation au niveau de l'hôte, même si le correctif officiel n'a pas encore été appliqué.

Cloud One s'intègre aux environnements AWS, Azure et VMware pour simplifier le déploiement – vous pouvez automatiser l'installation des agents sur les nouvelles VM via des hooks cloud ou des outils d'orchestration. La console de gestion vous offre une vue unifiée de toutes vos charges de travail et de vos événements de sécurité, avec des modèles de politiques pour appliquer rapidement des configurations de bonnes pratiques (comme un profil Linux renforcé, etc.). Malgré ses nombreuses fonctionnalités, la solution de Trend Micro est assez conviviale et est réputée pour sa bonne évolutivité (elle est utilisée dans de nombreux grands centres de données et déploiements cloud à travers le monde). C'est en quelque sorte le « couteau suisse » de la sécurité des VM : que votre VM ait besoin d'un antivirus, d'une protection contre les attaques réseau, ou simplement d'une surveillance de la conformité – cet outil peut le faire.

Fonctionnalités clés :

- Protection multicouche : Un seul agent fournit un antivirus/anti-malware, une prévention des exploits, un filtrage de la réputation web, des règles de pare-feu, une inspection des logs, et plus encore. C'est l'approche « tout-en-un » – comblez plusieurs lacunes de sécurité avec un seul agent léger au lieu d'exécuter des outils distincts pour chaque besoin.

- Intégration avec le cloud et la virtualisation : Intégration étroite avec AWS (disponible sur l'AWS Marketplace et doté de scripts d'automatisation), Azure, GCP, ainsi qu'avec VMware vCenter/NSX. Cela signifie que vous pouvez activer la sécurité au niveau de l'infrastructure (protection automatique des nouvelles VMs dès leur lancement, étiquetage des VMs pour appliquer certaines politiques, etc.). Dans les configurations VMware, il peut même effectuer une analyse sans agent en déchargeant certaines tâches sur une appliance virtuelle.

- Gestion centralisée à l'échelle : La console de Trend est conçue pour gérer les déploiements d'entreprise. Vous pouvez regrouper les serveurs, appliquer des politiques par rôle et générer facilement des rapports de conformité. Elle offre également des capacités multi-tenant si vous êtes un MSP ou si vous segmentez simplement des environnements.

- Patching virtuel (IPS) : Une fonctionnalité remarquable – l'IPS basé sur l'hôte peut protéger les vulnérabilités de votre OS ou de vos applications. Par exemple, si une nouvelle faille Apache Struts est découverte et que vous ne pouvez pas appliquer de correctif immédiatement, l'agent de Trend peut détecter et bloquer le modèle d'exploit, vous donnant ainsi le temps de mettre à jour en toute sécurité. Cela réduit considérablement la fenêtre d'exposition.

- Surveillance comportementale et contrôle d'applications : Pour les environnements à haute sécurité, vous pouvez verrouiller une VM de sorte que seul un ensemble de processus connus et approuvés puisse s'exécuter (liste blanche d'applications) et être alerté si des processus ou des modifications inhabituels se produisent. C'est excellent pour les serveurs qui devraient rarement changer (comme les bases de données de production) afin de détecter les déviations suspectes.

Idéal pour : Les entreprises et les PME qui recherchent une solution de sécurité tout-en-un pour les serveurs, en particulier dans les environnements hybrides. Si vous avez un mélange de VMware sur site et de VMs cloud, Trend Micro Cloud One offre une cohérence entre les deux. Il est populaire dans des secteurs comme la finance, le gouvernement et les télécommunications – où la conformité est stricte et la disponibilité cruciale – car il ne se contente pas d'arrêter les malwares, mais contribue également à maintenir l'intégrité du système et les pistes d'audit. Les startups ou les petites équipes pourraient également l'utiliser, bien que l'étendue des fonctionnalités soit souvent plus que ce dont une petite structure pourrait avoir besoin. (Cela dit, Trend propose une tarification basée sur la consommation et même une offre gratuite pour les petites charges de travail, le rendant accessible si vous préférez son approche.)

“C'est l'une des meilleures solutions tout-en-un – elle couvre pratiquement tout, de la surveillance comportementale au pare-feu en passant par le contrôle d'applications, le tout sur une plateforme unique. Simple pour les utilisateurs finaux et facile à gérer pour les administrateurs.” — Évaluateur G2

#4. Qualys Cloud Agent (VMDR)

Qualys est synonyme d'analyse de vulnérabilités dans de nombreux milieux – c'est un leader de la gestion des vulnérabilités depuis des décennies. Le Qualys Cloud Agent est leur approche moderne de l'évaluation continue des VMs. Au lieu d'effectuer des analyses périodiques à l'ancienne avec un boîtier de scan, vous installez l'agent Qualys léger sur vos VMs (cloud ou sur site). Cet agent collecte en continu des données sur les logiciels installés, les ports ouverts, les configurations, etc., et les transmet à la plateforme cloud Qualys. La magie réside dans l'énorme base de connaissances des vulnérabilités de Qualys, toujours à jour, et ses analyses cloud : dès qu'une nouvelle CVE est divulguée, Qualys peut vous dire quelles VMs sont affectées, souvent en quelques minutes, puisque l'agent rapporte constamment des informations.

Le Cloud Agent prend également en charge des modules supplémentaires comme les vérifications de conformité aux politiques, l'inventaire et même la gestion des correctifs – c'est donc plus une plateforme de visibilité de la sécurité qu'un simple scanner. Un grand avantage : un impact très faible sur les performances. L'agent est conçu pour être presque invisible sur la VM (pas de pics d'analyse lourds), ce qui le rend adapté même aux serveurs de production sensibles. Depuis la console web Qualys, vous obtenez des tableaux de bord de votre posture de vulnérabilité, des données de tendance, et vous pouvez explorer en détail les problèmes de chaque hôte. Beaucoup apprécient Qualys pour sa précision et sa rigueur – il a tendance à rapporter des résultats réels avec des informations détaillées, grâce à ces années de renseignements sur les vulnérabilités. Il ne propose peut-être pas d'IA flashy ou d'outils de remédiation prêts à l'emploi (Qualys est davantage axé sur la détection), mais il est extrêmement fiable dans ce qu'il fait.

Fonctionnalités clés :

- Évaluation continue des vulnérabilités : Contrairement aux scanners traditionnels qui analysent vos VMs selon un calendrier, l'agent Qualys est toujours actif. Il signalera les nouvelles vulnérabilités peu après leur annonce ou leur introduction, sans attendre la prochaine fenêtre d'analyse. Cela signifie une prise de conscience plus rapide des risques (souvent cruciale pour les scénarios de zero-day).

- Base de données de vulnérabilités étendue : Qualys est fier de suivre une gamme énorme de CVEs et de vérifications de mauvaises configurations. Des vulnérabilités OS aux failles spécifiques aux applications (bases de données, serveurs web, etc.), vous obtiendrez un rapport complet. Il fournit également des scores CVSS, des niveaux de gravité et même des informations sur les exploits pour aider à la priorisation.

- Lightweight and hassle-free: The agent is small (~< 5% CPU typically) and auto-updates itself. Install it and you’re done – no need to manage scanning servers or worry about network firewall hurdles. Data is sent securely to Qualys Cloud, which handles the heavy analysis.

- Rapports détaillés et conformité : Le module Qualys VMDR (Vulnerability Management, Detection & Response) est livré avec des tableaux de bord et des modèles pour diverses normes de conformité. Vous pouvez générer des rapports tels que “Ces 10 VMs sont conformes PCI” ou obtenir un résumé exécutif de la posture de sécurité de votre organisation. Excellent pour les auditeurs ou simplement pour suivre l'amélioration au fil du temps.

- Patching et réponse optionnels : Dans les itérations récentes, Qualys a ajouté la capacité de déclencher des déploiements de correctifs pour certains problèmes (sur les systèmes pris en charge) directement depuis la console. Ce n'est pas une suite complète de gestion des correctifs comme SCCM, mais elle peut automatiser la remédiation de certaines vulnérabilités, bouclant ainsi la boucle de la détection à la correction.

Idéal pour : Les organisations de toutes tailles qui ont besoin d'une solution fiable de gestion des vulnérabilités. Qualys est utilisé par tous, des petites équipes informatiques aux entreprises du Fortune 100 et même les fournisseurs cloud. Il est particulièrement bien adapté aux entreprises qui exigent un audit rigoureux et continu de leurs systèmes pour les problèmes connus (pensez aux banques, au commerce de détail, aux soins de santé – où la conformité et les normes de sécurité internes sont strictes). Si vous disposez déjà d'un outil de réponse aux incidents ou EDR distinct et que vous avez principalement besoin de couvrir la base “trouver les vulnérabilités et les correctifs manquants”, Qualys Cloud Agent est un excellent spécialiste. Sa tarification peut être très compétitive pour de grandes quantités d'agents, et Qualys a une approche modulaire – vous pouvez étendre à d'autres domaines (conformité, analyse d'applications web, etc.) sur la même plateforme si nécessaire. Il s'agit moins d'une interface utilisateur sophistiquée que de fiabilité et de profondeur – Qualys n'impressionnera pas vos développeurs, mais il maintiendra discrètement l'hygiène de sécurité de vos VMs.

“Le concept du Qualys Cloud Agent est l'une des meilleures solutions sans tracas pour évaluer en continu les serveurs et les endpoints. Il nous offre une vue unique de toutes les vulnérabilités de notre réseau sans les maux de tête des analyses manuelles.” — Évaluateur G2

#5. Microsoft Defender for Cloud (Azure Security Center)

Microsoft Defender for Cloud (anciennement Azure Security Center) est l'outil natif de gestion de la posture de sécurité cloud pour Azure, et il s'étend désormais également aux environnements hybrides et multi-cloud. Si vous exécutez une infrastructure significative dans Azure, Defender for Cloud est un choix évident à activer – il fournit un tableau de bord centralisé (Secure Score) qui vous indique le niveau de sécurité de vos ressources Azure et propose des étapes de remédiation guidées. Pour les VMs, Defender for Cloud les évaluera automatiquement pour les vulnérabilités OS, les correctifs manquants et les configurations non sécurisées. Il intègre en fait le moteur de scan Qualys en arrière-plan pour une analyse approfondie des vulnérabilités des VMs Azure (pas besoin de déployer Qualys vous-même). De plus, si vous intégrez vos comptes AWS ou GCP, Defender peut également récupérer leurs données d'évaluation des VMs, vous offrant ainsi une vue unifiée unique.

Un aspect clé est les plans Azure Defender : par exemple, l'activation de Defender pour serveurs ajoute une protection des endpoints via l'intégration avec Microsoft Defender for Endpoint (ainsi vos VMs Azure bénéficient de capacités EDR similaires à celles de CrowdStrike, mais de Microsoft). Essentiellement, Defender for Cloud est un hub : il agrège les constats de sécurité de diverses sources – vérifications de configuration cloud, analyses de vulnérabilités, analyse d'identité et d'accès – et présente des recommandations exploitables. Il peut même automatiser les réponses (comme appliquer un contrôle de sécurité manquant ou mettre une machine en quarantaine) en utilisant les politiques et workflows Azure. Et parce que c'est Microsoft, il s'intègre à d'autres offres MS comme Azure Sentinel (SIEM) et la suite Microsoft 365 Defender, créant un écosystème assez robuste si vous êtes entièrement sur Azure.

Fonctionnalités clés :

- Secure Score cloud et recommandations : Vous obtenez un Secure Score clair qui quantifie votre posture de sécurité globale. Cliquez dessus, et vous verrez des recommandations comme “Activer la MFA pour les comptes Azure” ou “Mettre à jour ces 5 VMs avec des correctifs critiques.” C'est très convivial, transformant des concepts de sécurité complexes en une liste de tâches que vous pouvez aborder progressivement.

- Analyse de vulnérabilités intégrée : Defender for Cloud peut analyser vos VMs à la recherche de vulnérabilités sans aucune configuration, en utilisant Qualys en arrière-plan pour les VMs Azure et en s'intégrant à AWS Inspector pour les VMs AWS. Les constats (par exemple, “La VM XYZ présente 10 vulnérabilités critiques”) apparaissent directement dans le portail Azure sous la ressource – aucune console séparée n'est nécessaire.

- Protection avancée contre les menaces : Lorsque vous activez les plans Defender, vos VMs bénéficient de l'intégration de Microsoft Defender for Endpoint. Cela signifie un anti-malware en temps réel et un EDR sur ces VMs, tirant parti de la même technologie qui protège des millions d'endpoints Windows. Il alertera sur les activités suspectes (comme les mineurs de crypto ou le comportement de ransomware sur une VM) et vous pourrez visualiser/répondre aux incidents depuis la console Defender.

- Support multi-cloud et sur site : Grâce à Azure Arc, vous pouvez attacher des machines non-Azure à Defender for Cloud. Ainsi, si vous avez des serveurs Windows/Linux sur site ou des ressources dans AWS, vous pouvez également les placer sous la surveillance de Defender. C'est pratique pour éviter les programmes de sécurité cloisonnés – un tableau de bord pour les gouverner tous.

- Conformité et rapports : L'outil est livré avec des politiques de conformité intégrées (comme le benchmark CIS Azure, PCI, etc.). Il évaluera votre environnement par rapport à celles-ci et affichera le pourcentage de conformité ainsi que les exigences non satisfaites. Les auditeurs adorent cela. De plus, toutes les activités peuvent être exportées vers les journaux Azure Monitor, vous permettant de créer des tableaux de bord ou des alertes personnalisés selon vos besoins.

Idéal pour : Les équipes utilisant intensivement les services Azure – c'est un incontournable dans ce cas car il est si étroitement intégré et rentable (certaines fonctionnalités de base sont gratuites, les fonctionnalités avancées sont incluses dans les abonnements Azure ou en paiement à l'usage). Il est également excellent pour les entreprises centrées sur Microsoft qui souhaitent une approche unifiée pour Azure et leurs actifs sur site ou autres actifs cloud via Azure Arc. Essentiellement, si vous êtes déjà dans l'écosystème Microsoft, Defender for Cloud vous semblera une extension naturelle de votre ensemble d'outils. Ce n'est peut-être pas le choix pour ceux qui sont entièrement en dehors d'Azure (par exemple, une entreprise uniquement AWS pourrait plutôt se tourner vers les outils natifs d'AWS), mais même les organisations multi-cloud peuvent en tirer parti grâce à ses capacités multi-cloud. Il s'agit de commodité et d'intégration – utiliser Defender for Cloud signifie que la sécurité est intégrée à votre gestion cloud plutôt que d'être une réflexion après coup.

“Defender for Cloud est facile à utiliser et à implémenter. Le meilleur aspect est qu'il est intégré à Azure et peut unifier la sécurité sur plusieurs clouds, détectant les menaces et les mauvaises configurations en temps réel via un panneau unique.” — Évaluateur G2

#6. VMware Carbon Black

VMware Carbon Black est une plateforme de sécurité des endpoints de nouvelle génération particulièrement populaire pour les besoins de protection des endpoints des centres de données et des entreprises. Carbon Black a débuté comme un outil EDR (endpoint detection & response) de premier plan et a été acquis par VMware – depuis, il a été intégré au portefeuille de sécurité et cloud de VMware. Pour la protection des VM (en particulier dans les environnements on-prem ou cloud privé), Carbon Black offre une puissante combinaison de détection des menaces basée sur le comportement, d'anti-malware et de contrôle des appareils. Son agent surveille en continu l'activité du système à un niveau granulaire et peut identifier les schémas malveillants (ransomware chiffrant des fichiers, processus inconnus injectant du code dans d'autres, etc.), puis les bloquer ou alerter à leur sujet. L'un des points forts de Carbon Black est l'investigation des incidents : les équipes de sécurité peuvent explorer une chronologie des événements sur une VM pour voir exactement comment un attaquant a tenté de mener à bien ses actions malveillantes.

L'interface utilisateur de la plateforme est conçue pour fournir des informations aux analystes expérimentés (bien que les versions récentes aient amélioré la facilité d'utilisation et le reporting pour un public plus large). De plus, Carbon Black peut verrouiller les serveurs critiques en empêchant toute modification non autorisée – par exemple, en utilisant son module de contrôle d'applications, vous pouvez vous assurer que seul un logiciel approuvé s'exécute sur une VM spécifique (populaire dans les cas d'utilisation fixes comme les systèmes de point de vente ou le contrôle industriel). Faisant partie de VMware, il bénéficie également désormais d'une intégration étroite avec les solutions d'infrastructure de VMware. Par exemple, il existe une interopérabilité avec VMware NSX pour la quarantaine réseau, et les capteurs Carbon Black peuvent exploiter le contexte vSphere. Dans l'ensemble, c'est une solution robuste visant à détecter les menaces avancées que les antivirus traditionnels pourraient manquer, et à donner aux organisations les outils pour réagir de manière décisive.

Fonctionnalités clés :

- Détection des menaces comportementales : Carbon Black ne se contente pas de signatures – il utilise l'analyse en continu pour identifier les comportements suspects. Si un processus normalement bénin commence soudainement à agir de manière suspecte (comme générer des shells de commande ou toucher des clés de registre sensibles), Carbon Black le signalera ou l'arrêtera. Cela aide à détecter les attaques sans fichier et les zero-days.

- Capacités EDR d'entreprise : La plateforme enregistre une télémétrie détaillée sur chaque endpoint/VM (processus exécuté, connexions réseau, modifications de fichiers, etc.). Ces données sont précieuses lors des investigations – vous pouvez rapidement voir ce qu'un attaquant a fait et jusqu'où il est allé, ou rechercher de manière proactive des IoC (Indicators of Compromise) sur toutes les VM. De nombreux SOC utilisent Carbon Black comme outil IR essentiel.

- Gestion basée sur le cloud ou on-premise : Carbon Black Cloud (la console SaaS) est le déploiement courant désormais, qui décharge l'analyse vers le cloud de VMware. Cependant, il existe des options pour les déploiements sur site (par exemple, Carbon Black EDR on-prem pour les environnements qui l'exigent). Cette flexibilité est utile pour certaines industries réglementées avec un contrôle strict des données.

- Intégration avec l'écosystème VMware : Si vous exécutez des VM sur VMware vSphere, Carbon Black peut s'intégrer au niveau de l'hyperviseur dans une certaine mesure (via l'intégration de VMware Tools, etc.), simplifiant le déploiement des agents et permettant potentiellement de futures fonctionnalités sans agent. Cela fait partie de la vision de VMware en matière de sécurité intrinsèque – tirer parti de la couche de virtualisation pour renforcer la sécurité des endpoints.

- Protection modulaire : Au-delà du NGAV/EDR de base, Carbon Black propose des modules pour des besoins spécifiques : App Control (liste blanche et contrôle des changements, souvent utilisé sur les serveurs ou les actifs critiques), Audit & Remediation (interroger rapidement tous vos endpoints, comme un osquery sous stéroïdes, pour vérifier les configurations ou pousser des scripts), etc. Vous pouvez adapter la solution en activant ce dont vous avez besoin.

Idéal pour : Les organisations dotées d'opérations de sécurité matures ou ayant des exigences de sécurité élevées – et en particulier celles déjà investies dans l'infrastructure VMware. Les entreprises et les grandes entreprises du marché intermédiaire utilisent Carbon Black pour sécuriser les serveurs, les environnements VDI et les endpoints d'entreprise. Il est bien adapté aux secteurs comme la technologie, la défense et le commerce de détail (toute entité disposant de données précieuses ou d'une grande surface d'attaque). Si vous disposez d'une équipe SOC ou d'analystes de sécurité, ils apprécieront la profondeur des données et le contrôle offerts par Carbon Black. D'un autre côté, les très petites équipes pourraient le trouver un peu complexe à gérer à son plein potentiel – c'est une Ferrari, et vous voudrez un pilote (analyste) qualifié pour la conduire. Dans l'ensemble, si vous avez besoin de plus qu'un “simple antivirus” sur vos VM et que vous souhaitez rejoindre les grandes ligues de la chasse aux menaces et de la réponse aux incidents, Carbon Black est un concurrent de premier plan dans ce domaine.

“VMware Carbon Black offre un haut niveau de facilité d'utilisation et une interface utilisateur admirablement enrichie pour les rapports. C'est un outil endpoint à la fois puissant et assez convivial, ce qui facilite la visualisation et l'action sur ce qui se passe sur nos serveurs.” — Évaluateur G2

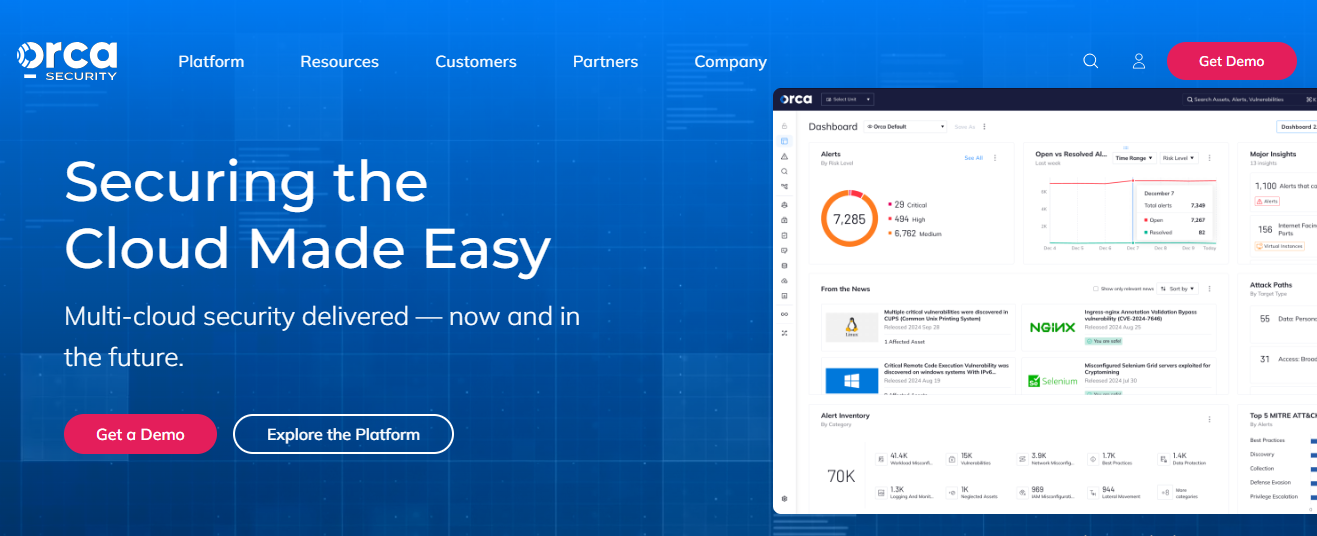

#7. Orca Security

Orca Security est un acteur relativement nouveau qui a fait des vagues dans la sécurité du cloud en étant le pionnier d'une approche sans agent et cloud-native pour sécuriser les workloads. Pour la sécurité des VM, Orca fait quelque chose d'ingénieux : lorsque vous le connectez à vos comptes cloud (AWS, Azure, GCP), il analyse les disques virtuels et la configuration cloud de la VM sans installer d'agent sur la VM elle-même. Ceci est possible grâce aux API des fournisseurs de cloud – essentiellement, Orca prend un instantané du disque de la VM, le scanne à la recherche de vulnérabilités connues, de malwares et de données sensibles, et lit également les métadonnées cloud (comme les paramètres des groupes de sécurité, les rôles IAM attachés, etc.).

Le résultat est une vue holistique des risques de vos VM cloud sans toucher aux instances en cours d'exécution. La plateforme d'Orca corrèle ensuite les découvertes à travers votre environnement pour prioriser ce qui compte vraiment. Par exemple, il pourrait détecter un serveur Apache vulnérable sur une VM et constater que le groupe de sécurité de la VM est ouvert à Internet – il signalera cela comme un risque critique (car cette combinaison = forte probabilité de violation). Cette alerte contextuelle vous évite d'être submergé par des alertes à faible risque. Au-delà des vulnérabilités des VM, Orca identifie également des éléments tels que des identifiants divulgués dans des scripts, des secrets non sécurisés, un stockage cloud mal configuré, et plus encore – c'est une plateforme complète de Cloud Security Posture Management (CSPM) et de Cloud Workload Protection (CWP) en une seule.

Le déploiement est d'une facilité déconcertante (intégration via un rôle cloud en lecture seule, réalisé en quelques minutes), ce qui est un argument de vente majeur pour les équipes très occupées. Le compromis du sans agent est qu'il ne s'agit pas d'une protection en temps réel – considérez Orca comme votre auditeur continu et votre priorisateur de risques sur tous vos actifs cloud. Pour beaucoup, c'est exactement ce dont ils ont besoin pour renforcer systématiquement la sécurité.

Fonctionnalités clés :

- Analyse 100% sans agent : Pas d'agents, pas d'installation par VM. Orca se connecte via les API cloud et découvre automatiquement toutes vos VM (et autres actifs). Il lit les données dont il a besoin et effectue une analyse approfondie en parallèle. Cela signifie un impact nul sur les performances de vos workloads et aucun effort opérationnel pour maintenir les agents.

- Couverture complète des risques : Orca détecte les vulnérabilités OS, les correctifs manquants, les configurations non sécurisées (par exemple, des paramètres SSH faibles), les secrets exposés (comme les clés API ou les mots de passe dans les fichiers), les binaires suspects (malware), et plus encore – le tout de l'extérieur. Il signale également les problèmes de configuration cloud tels que les rôles IAM ou les buckets de stockage trop permissifs, ce qui en fait un outil de sécurité cloud tout-en-un.

- Alertes contextuelles (Analyse des chemins d'attaque) : La plateforme combine intelligemment les découvertes pour mettre en évidence les chemins d'attaque. Peut-être qu'une VM présente une vulnérabilité critique, mais qu'elle est enfouie au fond d'un sous-réseau privé – Orca pourrait la déprioriser. Mais une autre vulnérabilité moyenne sur une VM exposée à Internet et avec un mot de passe faible pourrait être élevée au rang de critique. Cette approche axée sur le contexte signifie que vous corrigez ce qui pourrait réellement entraîner une violation, et non chaque problème théorique.

- Cartes visuelles et gestion des actifs : Orca fournit une belle carte visuelle de votre inventaire cloud et de ses interconnexions. Vous pouvez voir quelles VM communiquent avec quelles autres, quels stockages de données existent, etc., avec des étiquettes de risque. Il vous offre essentiellement une vision aux rayons X de votre environnement cloud, ce qui est extrêmement utile pour la sécurité et la planification architecturale.

- Options d'intégration et de remédiation : Les alertes d'Orca peuvent être envoyées à votre SIEM, Slack, Jira, etc. Ils disposent également d'une API pour les workflows personnalisés. Orca suggère même des étapes de remédiation pour chaque découverte, et prend en charge la création automatique de tickets ou l'intégration avec des fonctions Lambda pour automatiser les correctifs si vous le souhaitez (comme l'isolation automatique d'une VM risquée jusqu'à ce qu'elle soit patchée).

Idéal pour : Les organisations axées sur le cloud et les équipes orientées DevOps qui souhaitent une couverture rapide et étendue des risques de sécurité sur leur cloud sans les tracas du déploiement d'outils traditionnels. Il est largement utilisé dans les entreprises de taille moyenne et les grandes entreprises qui ont une empreinte AWS/Azure/GCP substantielle, surtout si elles sont réparties sur de nombreux comptes ou unités commerciales – Orca offre une vue de sécurité unifiée dans cette complexité. Les startups l'apprécient également pour sa facilité de configuration (littéralement quelques heures pour obtenir des résultats, plutôt que des semaines). Si vous avez une équipe restreinte, le faible effort opérationnel est une aubaine. Gardez à l'esprit qu'il est axé sur le cloud (il ne couvre pas les VM on-premise à moins que vous ne les intégriez dans un environnement cloud ou quelque chose de similaire). De plus, vous voudrez toujours une protection en temps d’exécution (EDR) pour les systèmes véritablement critiques, car Orca n'arrêtera pas une attaque active en cours – il vous informera simplement. De nombreuses entreprises utilisent en fait Orca aux côtés d'une solution basée sur des agents pour une approche "ceinture et bretelles". Mais si votre principal défi est “Je ne sais même pas ce qui est vulnérable dans notre cloud,” Orca résout cela de manière élégante et conviviale pour les développeurs.

“Orca Security offre une intégration excellente et facile, sans temps d'arrêt ni effort requis de notre part. L'interface utilisateur de l'outil est excellente, affichant toutes les informations essentielles sur notre posture de sécurité cloud et nous aidant à nous concentrer sur ce qui nécessite une attention.” — Évaluateur G2

Maintenant que nous avons abordé les principaux outils en général, parlons des spécificités. Selon votre rôle, votre environnement et vos priorités, certains outils vous conviendront mieux que d'autres. Ci-dessous, nous détaillons les meilleures solutions de sécurité VM pour des cas d'utilisation particuliers afin de vous aider à affiner votre choix.

Meilleurs outils de sécurité des VM pour les développeurs

Les développeurs recherchent des outils de sécurité qui s'intègrent à leur flux de travail avec un minimum de friction. Si vous écrivez et déployez du code, vous n'avez pas le temps pour des interfaces lourdes ou des processus de sécurité distincts qui vous ralentissent. Les meilleurs outils de sécurité des machines virtuelles (VM) pour les développeurs sont ceux qui automatisent la majeure partie du travail et fournissent un feedback rapide et exploitable (idéalement directement dans votre IDE ou votre pipeline CI). Voici une sélection des meilleurs outils adaptés à une approche centrée sur les développeurs :

- Aikido Security – sécurité du code au cloud axée sur les développeurs. Aikido est parfait pour les développeurs car il intègre les contrôles de sécurité directement dans le processus de développement. Vous recevez des alertes de vulnérabilité instantanées dans votre IDE et vos pull requests, et sa correction automatique par IA peut même générer des correctifs pour vous. C'est essentiellement un acolyte de sécurité pour les développeurs, gérant les analyses de VM et de cloud en arrière-plan afin que vous puissiez vous concentrer sur le codage. Pas besoin de jongler avec des outils distincts – Aikido les consolide, et il ne vous inondera pas de bruit ou de faux positifs (les développeurs lui font donc confiance). En bref, il fait du code et de l'infrastructure sécurisés une partie naturelle du développement, et non une réflexion après coup.

- AWS Amazon Inspector – analyse de VM cloud sans intervention. Si votre équipe de développement construit sur AWS, Inspector est un choix évident. Il analyse automatiquement les instances EC2 à la recherche de vulnérabilités et d'expositions réseau involontaires. La configuration est pratiquement nulle – activez-le sur votre compte AWS et il commence à évaluer vos VM par rapport aux CVE connues et aux meilleures pratiques. Les résultats apparaissent dans la console AWS (ou peuvent être transférés vers Security Hub) avec des étapes de remédiation claires. Il n'est pas aussi complet que les plateformes tierces, mais pour les environnements de développement ou les déploiements plus petits, il fournit un feedback rapide (par exemple, « cette VM de développement a besoin d'un correctif OS ») sans aucun effort manuel.

- Tenable Nessus Essentials – Scanner de vulnérabilités gratuit à la demande. Nessus Essentials est une version gratuite du populaire scanner Nessus, limitée à 16 adresses IP – parfaite pour un développeur ou une petite équipe afin de vérifier ponctuellement leurs VM. Vous pouvez exécuter Nessus depuis votre poste de travail pour analyser une VM avant sa mise en production, détectant ainsi les problèmes à haut risque dès le début. Il dispose d'une interface graphique simple et signale les vulnérabilités avec des descriptions et des recommandations de correction. Considérez-le comme une « deuxième paire d'yeux » pour vérifier votre travail. Il ne fonctionne pas en continu, mais en tant qu'outil de développement gratuit, il est excellent pour s'assurer périodiquement que votre VM de test ou votre image de VM locale n'est pas criblée de failles.

(Bonus : Si vous automatisez l'infrastructure avec du code, pensez également aux outils de sécurité IaC – par exemple, les vérifications intégrées de Checkov ou Terraform – pour détecter les mauvaises configurations avant même le lancement de vos VM. Ils complètent ce qui précède en empêchant les configurations de VM non sécurisées dès le départ.)

Meilleures plateformes de sécurité des VM pour les entreprises

Les entreprises se soucient généralement de l'échelle, de la gestion centralisée et de l'intégration avec un écosystème de sécurité plus large. Les « meilleurs » outils de sécurité VM pour entreprises offrent des fonctionnalités telles que le contrôle d'accès basé sur les rôles, l'application des politiques, des rapports complets pour les auditeurs et la capacité de gérer des milliers de VM dans des environnements hybrides. Ces plateformes vont souvent au-delà de la simple analyse des vulnérabilités, incluant des fonctionnalités telles que la réponse aux incidents, les modules de conformité, et plus encore, afin que les responsables de la sécurité puissent consolider les solutions. Les meilleurs choix répondant aux besoins des entreprises :

- Aikido Security – Plateforme unifiée, prête pour l'entreprise. Aikido n'est pas seulement destiné aux équipes de développement agiles ; il séduit également les entreprises en tant que plateforme AppSec tout-en-un. Les grandes organisations apprécient qu'Aikido puisse remplacer plusieurs outils cloisonnés (analyse de code statique, gestion des vulnérabilités des VM, posture cloud, etc.) par un système unifié. Il offre des avantages pour les entreprises comme l'intégration SSO, l'accès basé sur les rôles, et même le déploiement sur site pour ceux qui ont besoin de conserver les données en interne. De manière cruciale, sa réduction du bruit basée sur l'IA signifie que même à grande échelle, l'équipe de sécurité n'est pas submergée par les faux positifs – un problème courant dans les environnements d'entreprise. Pour les entreprises cherchant à autonomiser leurs équipes de développement tout en maintenant la gouvernance, Aikido offre une source unique de vérité pour la sécurité du code au cloud sur laquelle les développeurs et la sécurité centrale peuvent s'appuyer.

- CrowdStrike Falcon – Protection des endpoints éprouvée au combat. CrowdStrike est un choix de premier ordre pour les entreprises du monde entier en matière de protection des endpoints et des serveurs. Sa plateforme Falcon a fait ses preuves dans des déploiements à grande échelle, protégeant des dizaines de milliers de systèmes avec facilité. Les entreprises apprécient la gestion centralisée du cloud de Falcon, qui simplifie les opérations, ainsi que sa riche API qui permet l'intégration dans des workflows personnalisés et des SIEM. Le renseignement sur les menaces et les services de chasse gérée qui accompagnent Falcon sont également un avantage considérable pour les grandes organisations – augmentant essentiellement votre SOC interne. Si vous êtes une entreprise confrontée à des menaces avancées (ou à des attaques ciblées/groupes APT), les capacités robustes d'EDR et de réponse aux incidents de Falcon sont inégalées, ce qui en fait un investissement qui en vaut la peine.

- Trend Micro Cloud One – Sécurité complète du cloud hybride. La plateforme de Trend Micro trouve souvent sa place dans les grandes entreprises qui utilisent un mélange de VMware sur site et de cloud. Elle offre un panneau unique pour gérer les politiques de sécurité dans tous ces environnements, ce qui est précieux pour une approche d'entreprise gérée de manière centralisée. Des fonctionnalités comme le patching virtuel (IPS hôte) sont particulièrement précieuses dans les entreprises où il n'est pas toujours possible de patcher rapidement certains systèmes hérités – Trend peut les protéger temporairement. De plus, Trend Micro est présent dans le domaine de la sécurité d'entreprise depuis des décennies, ils disposent donc d'intégrations avec les SIEM, les systèmes de billetterie et une structure de support qui comprend les besoins des entreprises (comme les processus de gestion du changement, etc.). Pour une protection de serveur « installez-le et oubliez-le » qui couvre plusieurs aspects (malware, exploits, conformité), les entreprises font confiance à Trend Micro Cloud One.

- Qualys VMDR – Conformité continue et préparation à l'audit. De nombreuses entreprises utilisent Qualys comme source unique de vérité pour leurs vulnérabilités. Son Cloud Agent s'adapte à des centaines de milliers d'agents, et la plateforme de Qualys est construite sur un backend cloud élastique capable de gérer la charge (ils se vantent d'avoir certains des plus grands déploiements du marché). Les entreprises apprécient particulièrement les rapports robustes – vous pouvez découper et analyser les données pour montrer la conformité par unité commerciale, approfondir les tendances et satisfaire les auditeurs avec des preuves des processus de gestion des vulnérabilités. Le module de conformité aux politiques (avec les benchmarks CIS, etc.) de Qualys est également un atout majeur pour les industries réglementées. Bien que Qualys ne soit « que » de la gestion des vulnérabilités (et non un protecteur actif), sa fiabilité et sa profondeur en font un élément essentiel pour les entreprises afin de maintenir une bonne cyberhygiène sur des flottes de VM étendues.

- Orca Security – Visibilité multi-cloud sans agent. Les grandes organisations fortement axées sur le cloud (en particulier le multi-cloud) se tournent vers Orca pour obtenir une visibilité sans surcharge opérationnelle. Dans une entreprise avec des milliers de VM cloud réparties entre le développement, les tests, la production, sur AWS, Azure, etc., il est facile que des éléments passent inaperçus. L'attrait d'Orca est qu'en quelques jours, il peut vous donner une vue globale et priorisée des risques – ce qui pourrait prendre des mois à réaliser avec une approche basée sur des agents (installation d'agents partout, intégration des données). Les entreprises apprécient également qu'Orca puisse servir de deuxième couche par-dessus les outils existants : par exemple, vous pourriez déjà exécuter un EDR sur vos VM, mais utiliser Orca pour auditer régulièrement les mauvaises configurations ou vulnérabilités inaperçues de ces endpoints. Ses alertes contextuelles sont excellentes pour concentrer les efforts d'une grande équipe de sécurité sur les problèmes les plus risqués dans un environnement complexe.

(Il convient également de mentionner pour les entreprises : les grands acteurs traditionnels comme Tenable (Nessus/SC) et Rapid7 (InsightVM) sont des choix courants pour la gestion des vulnérabilités à grande échelle – ils proposent des solutions sur site ou hybrides si un SaaS cloud n'est pas préféré. Et pour ceux qui se trouvent dans des centres de données centrés sur VMware, les intégrations de la suite vRealize/Aria de VMware et de NSX peuvent ajouter de la sécurité au niveau de l'hyperviseur/de la couche réseau, complétant ainsi ce qui précède.)

Meilleurs outils de sécurité des VM pour les startups et les PME

Les petites entreprises et les startups ont besoin d'outils de sécurité qui offrent des performances supérieures sans se ruiner. Les solutions idéales sont abordables (voire gratuites), faciles à configurer (car vous n'avez probablement pas d'ingénieur en sécurité dédié) et ne ralentissent pas vos cycles de développement rapides. Les startups bénéficient souvent d'outils qui offrent de solides protections par défaut prêtes à l'emploi avec un minimum de réglages. Voici quelques-unes des meilleures options pour les petites et moyennes entreprises :

- Aikido Security – Niveau gratuit et gains rapides pour les équipes légères. Pour une startup, Aikido offre une valeur incroyable. C'est gratuit pour commencer et cela agit comme une couverture de sécurité immédiate sur votre code, vos machines virtuelles et vos ressources cloud. Puisqu'Aikido combine de nombreux scanners en un seul, une petite équipe peut obtenir du SAST, de l'analyse de machines virtuelles, des vérifications de configuration cloud et plus encore sans avoir à gérer un tas de produits distincts (ou à nécessiter une expertise spéciale pour chacun). L'accent mis par la plateforme sur l'automatisation et le faible bruit est parfait pour les équipes qui ne peuvent pas se permettre de perdre du temps à trier les alertes. Essentiellement, Aikido vous offre une configuration de sécurité "installez-le et oubliez-le" en quelques minutes – ce qui est idéal lorsque vous avez 100 autres choses à faire pour développer votre entreprise. Vous obtiendrez des améliorations de sécurité significatives (et pourrez même montrer à vos clients/investisseurs que vous prenez la sécurité au sérieux) sans dépenser un centime ni embaucher une personne dédiée à la sécurité.

- Outils natifs des fournisseurs de cloud – Fonctionnalités de base abordables (voire gratuites). Si votre stack réside sur un cloud majeur, tirez parti des fonctionnalités de sécurité intégrées ou à très faible coût. Par exemple, AWS propose des analyses de vulnérabilités et des vérifications natives via AWS Systems Manager et Amazon Inspector, ainsi que la détection des menaces de base via GuardDuty. Beaucoup d'entre eux ont des niveaux gratuits ou des coûts minimes pour une utilisation limitée. De même, Defender for Cloud d'Azure propose un niveau gratuit qui vous fournit des recommandations de sécurité et un pare-feu/AV natif Azure pour les machines virtuelles (Defender for Servers Plan 1 est gratuit pendant les 30 premiers jours, par exemple). Ces outils ne sont peut-être pas les plus complets, mais ils sont généralement activables en un clic et vous offrent une base de protection et de visibilité. Pour une petite entreprise avec seulement quelques machines virtuelles, cela pourrait couvrir une grande partie du terrain sans infrastructure ni dépenses supplémentaires.

- Tenable Nessus Professional (ou Essentials) – Analyse de vulnérabilités abordable. Nessus Pro est relativement peu coûteux (et Nessus Essentials est gratuit comme mentionné) et peut servir de scanner de vulnérabilités de référence pour une PME. Vous pouvez planifier des analyses Nessus de vos machines virtuelles critiques chaque semaine ou chaque mois pour obtenir un rapport sur ce qui doit être patché. C'est manuel et non en temps réel, mais pour de nombreuses petites entreprises, cette vérification périodique est suffisante pour maîtriser les risques majeurs. Le coût unique (ou le faible coût annuel) est facile à justifier par rapport aux conséquences potentielles d'une vulnérabilité critique inconnue. Et comme Nessus existe depuis toujours, il y a beaucoup de documentation en ligne – vous n'avez probablement pas besoin d'un expert dédié pour l'utiliser.

- Solutions AV/EDR gérées – Protection des endpoints sans les tracas. Les petites entreprises s'appuient souvent sur des solutions de protection des endpoints gérées comme Microsoft Defender for Endpoint (inclus dans de nombreux plans Microsoft 365 Business) ou sur les services d'entreprises comme Malwarebytes ou Sophos qui proposent des antivirus/EDR gérés dans le cloud. Par exemple, si vous êtes une entreprise fortement axée sur Windows, l'antivirus Defender intégré à Windows 10/11 et Windows Server est en fait très robuste lorsqu'il est associé à la gestion cloud de Microsoft (et il est essentiellement gratuit si vous disposez d'une certaine licence). Ces solutions vous offrent une protection décente contre les malwares et un EDR de base pour une fraction du coût de solutions comme CrowdStrike. Elles peuvent manquer de certaines fonctionnalités avancées, mais elles sont nettement meilleures que de fonctionner sans protection – et elles sont conçues pour être faciles à utiliser par des non-experts via de simples tableaux de bord cloud.

(De plus, ne négligez pas les outils open source dans un contexte PME – nous en abordons quelques-uns ci-dessous. Une solution OSS comme Wazuh ou OSSEC peut être déployée gratuitement pour obtenir une surveillance de l'intégrité des fichiers et une détection d'intrusion basée sur les logs sur vos machines virtuelles. Cela peut nécessiter plus d'efforts pour la configuration, mais si le budget est nul, ce sont des options viables.)

Meilleurs outils de sécurité VM Open Source

Les outils open source offrent transparence et flexibilité – vous pouvez les héberger vous-même, les personnaliser et éviter les coûts de licence. Pour la sécurité des VM, il existe de nombreuses solutions open source robustes couvrant différents besoins. Elles sont idéales si vous préférez les outils communautaires ou si vous souhaitez bâtir une pile de sécurité personnalisée sans logiciel propriétaire. Voici quelques-uns des meilleurs outils open source de sécurité pour VM (vous aurez besoin de compétences techniques pour les déployer/configurer, mais l'avantage est un coût de licence de 0 $ et une communauté de soutien) :

- Wazuh (Fork d'OSSEC) – Détection d'intrusion hôte & SIEM. Wazuh est une plateforme open source qui a débuté comme un fork d'OSSEC et a évolué pour devenir un système complet de surveillance de la sécurité. Il utilise des agents sur vos VM pour collecter les logs, surveiller l'intégrité des fichiers, vérifier les configurations par rapport aux politiques et détecter les intrusions. Vous disposez d'un tableau de bord web agréable (basé sur Kibana) qui affiche des alertes telles que « utilisateur ajouté aux sudoers » ou « processus suspect exécuté ». Wazuh peut également effectuer la détection des vulnérabilités en corrélant l'inventaire logiciel avec les bases de données CVE. Sa configuration demande un certain effort (vous devrez déployer une pile ELK en arrière-plan), mais c'est sans doute l'outil OSS le plus complet pour la surveillance des VM – vous offrant essentiellement SIEM + HIDS en un seul. Idéal pour ceux qui aiment expérimenter et veulent un contrôle total.

- OpenVAS (Greenbone Community Edition) – Scanner de vulnérabilités. OpenVAS est la version open source du produit de gestion des vulnérabilités Greenbone – en fait une alternative à Nessus. Il peut scanner vos VM à la recherche de milliers de vulnérabilités et produire des rapports détaillés. OpenVAS inclut des tests de vulnérabilité réseau pour tous les services courants et est mis à jour régulièrement avec de nouvelles signatures. Vous aurez besoin d'une machine Linux (ou VM) pour exécuter le gestionnaire et le scanner OpenVAS, et d'un peu de patience pour le configurer (l'interface utilisateur web n'est pas la plus soignée). Mais une fois en marche, vous disposez d'un scanner de vulnérabilités IP illimité et gratuit. C'est parfait pour scanner périodiquement votre infrastructure à la recherche de problèmes connus sans payer pour des outils commerciaux. L'édition communautaire a quelques limitations (par exemple, les mises à jour des flux peuvent être retardées), mais elle reste très utile pour les petits environnements ou l'utilisation en laboratoire.

- Lynis – Audit et durcissement automatisés. Lynis est un outil d'audit léger en ligne de commande pour les systèmes Unix/Linux (et, dans une certaine mesure, pour Windows via Cygwin) développé par CISOfy. Vous l'exécutez sur une VM et il effectuera une analyse de santé approfondie : vérification des configurations système, des paquets installés, des permissions, des règles de pare-feu, et bien plus, par rapport aux meilleures pratiques de sécurité. À la fin, vous obtenez un rapport avec des avertissements et des suggestions – par exemple, « la connexion root SSH est activée – envisagez de la désactiver » ou « aucun mot de passe défini sur le chargeur de démarrage GRUB ». Lynis est excellent pour le durcissement des VM de base et les vérifications de routine. Ce n'est pas un moniteur continu (il est à la demande), mais il est open source et très facile à exécuter (juste un script shell). De nombreux administrateurs utilisent Lynis dans le cadre de leurs pipelines de build pour s'assurer qu'une nouvelle VM est configurée de manière sécurisée dès le départ.

- ClamAV – Antivirus Open Source. ClamAV est un moteur antivirus open source bien connu. Bien qu'il soit souvent utilisé pour scanner les e-mails ou les fichiers, il peut absolument être utilisé sur les VM pour détecter les malwares. ClamAV prend en charge Linux, Windows et macOS. Sur une VM Linux, vous pouvez exécuter ClamAV périodiquement pour scanner les répertoires critiques ou les nouveaux fichiers à la recherche de code malveillant. Sous Windows, ClamAV n'est pas aussi complet que Windows Defender ou les antivirus commerciaux, mais il peut servir de scanner secondaire ou pour des analyses à la demande. La force de ClamAV réside dans sa base de données de signatures maintenue par la communauté et le fait qu'il est scriptable – vous pouvez l'intégrer dans des workflows personnalisés. Notez simplement que ClamAV n'est pas une « suite » d'endpoint – c'est principalement un moteur ; il ne fera pas de détection de comportement sophistiquée ou d'isolation. Mais en tant qu'antivirus gratuit à intégrer à votre sécurité, c'est un composant fiable.

(Autres mentions honorables en OSS : OSQuery (l'outil de requête d'endpoint open source de Facebook, utile pour la surveillance personnalisée via des requêtes de type SQL sur les données du système d'exploitation), Suricata ou Snort (systèmes de détection d'intrusion réseau pouvant surveiller le trafic des VM pour des modèles malveillants), et Auditd (intégré à Linux pour l'audit des appels système). Bien que n'étant pas des « produits » clés en main, avec un certain assemblage, ceux-ci peuvent considérablement renforcer la sécurité des VM de manière open source.)

Meilleurs outils de sécurité des machines virtuelles pour le cloud AWS/Azure

Si vous êtes fortement investi dans AWS ou Azure, vous voudrez des outils qui exploitent les fonctionnalités et les intégrations spécifiques de ces plateformes cloud. Les meilleurs outils de sécurité pour VM dans ces contextes peuvent ingérer le contexte cloud (comme les tags AWS ou les groupes de ressources Azure), s'intégrer aux services cloud natifs pour le déploiement, et généralement faciliter la sécurisation des VM cloud. Voici nos meilleurs choix pour les environnements AWS/Azure :

- Aikido Security – Cloud-native et compatible multi-cloud. La plateforme d'Aikido a été conçue en tenant compte du cloud. Elle se connecte à AWS et Azure (ainsi qu'à Google Cloud) pour découvrir automatiquement les ressources et les vulnérabilités dans votre stack cloud. Pour les VM, Aikido peut scanner les instances AWS EC2 et les VM Azure dans le cadre de son approche unifiée, en corrélant les résultats avec les problèmes de votre configuration cloud. L'avantage est qu'elle s'intègre également aux workflows des développeurs cloud – par exemple, en scannant les images ou les templates de VM en CI, en intégrant les alertes aux pipelines de déploiement cloud, etc. Si vous êtes une équipe de développement axée sur le cloud, Aikido offre une solution unique qui couvre le code, le cloud et tout le reste, ce qui signifie moins de travail d'intégration de votre côté. De plus, sa capacité à fonctionner sur plusieurs clouds à partir d'une seule console est un atout majeur si vous n'êtes pas entièrement dédié à AWS ou Azure.

- Orca Security – Sécurité multi-cloud sans agent. Orca se distingue particulièrement dans les scénarios multi-cloud. Connectez vos comptes AWS et Azure (et GCP, si vous en avez) à Orca, et en quelques heures, vous obtenez une cartographie complète des risques de toutes vos VM et services. Pour AWS, Orca détectera des éléments tels que les AMIs vulnérables, les buckets S3 exposés, les rôles IAM sur-privilégiés attachés aux VM, etc. Pour Azure, il fait de même, en trouvant des problèmes dans les VM (par exemple, des correctifs manquants sur une VM Azure) et les configurations Azure (Azure Storage non sécurisé, SQL DB, etc.). L'aspect sans agent est crucial – vous n'avez pas besoin d'installer quoi que ce soit sur vos VM cloud, ce qui, dans des environnements comme les groupes de mise à l'échelle automatique ou les configurations serverless, est une bouée de sauvetage. C'est une excellente surcouche à AWS/Azure qui peut souvent trouver ce que les outils natifs manquent (surtout lors de l'assemblage de mauvaises configurations qui s'étendent sur plusieurs services).

- Microsoft Defender for Cloud – Idéal pour la sécurité native d'Azure. Sur Azure, Defender for Cloud est la solution de prédilection. Il utilisera les signaux internes d'Azure pour surveiller la santé des VM (et peut déployer l'agent Defender pour une surveillance approfondie du système d'exploitation). L'intégration est transparente : dans le portail Azure, le panneau de chaque VM affichera ses résultats de sécurité et ses recommandations. Pour les VM Azure, il peut même installer automatiquement l'agent scanner Qualys lorsque vous activez l'évaluation des vulnérabilités – vous obtenez ainsi des informations détaillées sur les CVE au sein de l'expérience Azure. Si vous avez également des charges de travail dans AWS, vous pouvez connecter AWS à Defender et importer les résultats AWS (bien qu'avec moins de profondeur que ceux d'Azure). Pour une organisation centrée sur Azure, il est difficile de battre la commodité et la rentabilité (de nombreuses fonctionnalités sont incluses dans les plans Azure). C'est essentiellement Microsoft qui utilise ses connaissances du cloud pour sécuriser vos machines cloud mieux qu'un outil générique ne le ferait, et tout est au même endroit.

- Sécurité native AWS (Inspector, GuardDuty, etc.) – Protection intégrée à AWS. Pour les environnements fortement basés sur AWS, l'exploitation des services de sécurité propres à AWS peut couvrir de nombreux besoins en matière de sécurité des VM. Amazon Inspector scanne désormais automatiquement les instances EC2 et les images de conteneurs à la recherche de vulnérabilités et alertera via AWS Security Hub. Amazon GuardDuty surveille AWS CloudTrail, les journaux de flux VPC et les journaux DNS pour détecter des éléments tels qu'une VM compromise effectuant des scans de ports ou contactant des adresses IP malveillantes connues (un signe de malware). AWS Systems Manager (SSM) fournit également Patch Manager et des automatisations pour maintenir vos instances à jour. L'avantage d'utiliser les outils d'AWS est qu'ils sont faciles à activer, ne nécessitent pas d'infrastructure supplémentaire et s'intègrent à d'autres services AWS (notifications via SNS, déclencheurs d'événements via CloudWatch, etc.). Bien qu'ils ne soient pas aussi riches en fonctionnalités que les plateformes tierces, ils couvrent très bien les bases pour les VM AWS : état des correctifs, détection des vulnérabilités courantes et détection des compromissions actives. De nombreuses équipes centrées sur AWS commencent ici et n'ajoutent d'autres outils qu'en cas de besoin.

(Note : Les fournisseurs de cloud améliorent continuellement leurs offres de sécurité natives. AWS, Azure et GCP disposent chacun d'une suite d'outils. Selon vos compétences et vos besoins, vous pourriez les combiner avec des outils tiers – par exemple, l'utilisation d'AWS GuardDuty aux côtés de CrowdStrike sur EC2 offre à la fois une large couverture et une profondeur d'analyse. La clé est que les outils cloud-native servent souvent de première ligne de défense ou font partie d'une approche en couches.)

Meilleurs outils de sécurité des machines virtuelles pour les centres de données sur site

Dans les centres de données sur site ou les clouds privés, la donne est un peu différente. Vous ne pourrez peut-être pas vous fier aux API cloud ou aux services intégrés – vous aurez plutôt besoin de solutions pouvant être déployées en interne, parfois dans des réseaux isolés, et gérant la sécurité au niveau de la VM et de l'hyperviseur. Voici les meilleures options de sécurité des VM pour les infrastructures traditionnelles ou privées :

- Aikido Security – Plateforme AppSec avec option sur site. Même si vous exécutez vos propres serveurs dans un centre de données, vous pouvez utiliser Aikido pour les sécuriser. Aikido prend en charge le déploiement auto-hébergé, ce qui signifie que vous pouvez exécuter sa plateforme sur site sous votre contrôle (idéal pour les organisations soumises à des exigences de conformité strictes). Cela apporte ses analyses automatisées et son workflow axé sur les développeurs aux environnements qui ne peuvent pas envoyer de données vers le cloud. Vos VM (et conteneurs, code, etc.) sur site bénéficient des mêmes analyses de vulnérabilités et suggestions de correctifs. Pour les organisations qui souhaitent une solution de sécurité moderne et conviviale pour les développeurs, mais qui opèrent principalement sur site, Aikido offre une combinaison rare : des capacités similaires au cloud sans réellement nécessiter le cloud.

- VMware Carbon Black – Conçu pour le centre de données. Si vous virtualisez massivement avec VMware (ESXi, vCenter, etc.), Carbon Black est un choix naturel. VMware a intégré Carbon Black dans ses offres vSphere/NSX, permettant une sécurité au niveau de la couche hyperviseur. Par exemple, avec NSX, vous pouvez effectuer du sandboxing ou des quarantaines réseau de VM basées sur les alertes Carbon Black, le tout au sein de votre centre de données. Le mode hors ligne/sur site de Carbon Black (CB EDR) peut être crucial pour les environnements sans connectivité Internet. Il offre une détection et une réponse avancées aux menaces au sein de votre infrastructure. Dans un centre de données, vous avez souvent des serveurs qui ne peuvent pas être fréquemment patchés ou redémarrés – la surveillance continue de Carbon Black aide à garantir que si quelque chose de malveillant se produit sur ceux-ci, vous le détecterez rapidement. Et comme il est conçu pour une utilisation en entreprise, il dispose de tous les journaux et points d'intégration que l'on attend d'un SOC sur site.