Mend.io (anciennement WhiteSource) est une plateforme de sécurité applicative populaire utilisée pour la gestion des vulnérabilités open source et la conformité des licences. Les équipes adoptent Mend pour analyser leurs dépendances de code (SCA) et leur code personnalisé (SAST) à la recherche de problèmes de sécurité.

Cependant, de nombreux développeurs et responsables de la sécurité recherchent désormais de meilleures alternatives en raison de divers points de friction. Les plaintes courantes incluent son « UI peu intuitive », des taux élevés de faux positifs, des analyses lentes, une couverture limitée au-delà de la SCA et une tarification élevée.

Voici ce que les utilisateurs de Mend.io ont à dire :

Les utilisateurs ont également partagé :

- “Nous voulions avoir certains rapports basés sur notre type de scénario, mais l'outil ne nous a pas permis de créer des rapports personnalisés.” – PeerSpot Reviewer

- “On dirait une application vraiment ancienne… il serait agréable d'avoir une UI moderne, fonctionnelle et rapide.” – PeerSpot Reviewer

- “La documentation n'est pas la meilleure pour montrer comment intégrer… Une partie de la documentation semble un peu obsolète…” – Gartner Reviewer

Compte tenu de ces limitations, il devient important de comprendre quels autres outils peuvent combler les lacunes laissées par Mend.io.

Dans cet article, nous explorerons les meilleures alternatives à Mend.io en 2026, pourquoi les équipes s'éloignent de Mend.io, et ce qu'il faut prendre en compte lors du choix d'un remplacement.

TL;DR

Aikido Security est le choix privilégié en matière de SCA pour les équipes qui migrent de Mend.io. Il se concentre sur l'identification des dépendances exploitables en combinant l'analyse au-delà des bases de données CVE standards avec l'analyse d'accessibilité des dépendances et la réduction automatique du bruit.

Bien que Mend.io offre un regroupement et un reporting SCA matures, les utilisateurs sont souvent confrontés à des milliers d'alertes de faible priorité, à un manque de support pour GitLab Cloud, et à une forte dépendance aux données basées sur les CVE, ce qui rend plus difficile l'identification des vulnérabilités corrigées silencieusement ou non basées sur les CVE. Dans les environnements GitLab, les capacités SAST de Mend sont également limitées, avec seulement un regroupement, un reporting et un filtrage de base.

Aikido Security comble ces lacunes en priorisant les vulnérabilités exploitables et les risques de licence grâce à l'IA, en offrant une remédiation en un clic, la détection de malwares, ainsi que la génération automatisée de SBOM et la cartographie de conformité.

En conséquence, plus de cinq organisations ont déjà remplacé Mend.io par Aikido, afin de rationaliser leurs workflows SCA.

En plus de l'analyse des dépendances, Aikido Security propose des modules de pointe tels que l'IaC, la détection de secrets, la protection en temps d’exécution, le DAST, les tests d'intrusion par IA, et bien plus encore selon les besoins, évitant la prolifération d'outils tout en offrant une visibilité accrue.

Comparaison entre Mend.io et Aikido Security

Vous pouvez passer directement à l'une des alternatives ci-dessous :

Vous comparez les plateformes de sécurité open source ? Notre article sur les 10 meilleurs outils d'analyse de la composition logicielle (SCA) en 2026 est le point de départ idéal.

Qu'est-ce que Mend.io ?

Mend.io est une plateforme de sécurité des applications qui aide les organisations à identifier les vulnérabilités et les risques liés aux licences dans le code open source et propriétaire.

Ses principales fonctionnalités incluent :

- Analyse de la composition logicielle (SCA) : Scanne les dépendances open source pour détecter les vulnérabilités connues (CVE) et gérer les risques de conformité des licences.

- Tests de sécurité des applications statiques (SAST) : Analyse le code source propriétaire pour identifier les failles de sécurité dès le début du cycle de vie du développement.

- Gestion des vulnérabilités et des licences : Offre une visibilité sur les composants tiers, aidant les équipes à appliquer les politiques et à réduire l'exposition aux bibliothèques risquées ou non conformes.

- Intégration : S'intègre aux pipelines CI/CD afin que les analyses de sécurité s'exécutent automatiquement pendant les builds et les pull requests.

Pourquoi chercher des alternatives ?

Malgré ses capacités, les utilisateurs de Mend.io citent plusieurs raisons de rechercher une solution alternative d'analyse des dépendances :

- Nombre élevé de faux positifs : Les utilisateurs ont signalé passer un temps considérable à trier des « vulnérabilités » qui ne sont pas réellement exploitables, ce qui ralentit le développement. Son manque d'analyse d’accessibilité ou de liens de preuve de concept rend difficile la distinction entre les problèmes réels et le bruit.

- Frustrations liées à l'ergonomie et à l'interface utilisateur : L'interface de Mend et l'expérience développeur globale ont été décrites comme « peu intuitives » ou « obsolètes ».

- Couverture limitée : Il est principalement axé sur le SCA. Son nouvel outil SAST est encore en évolution et offre des résultats SAST basiques. Il n'offre pas une couverture complète sur les autres domaines AppSec. .

- Intégration GitLab : Il ne prend en charge que les instances GitLab auto-hébergées, ce qui limite les équipes privilégiant le cloud.

- Coût élevé et licences : La tarification de Mend.io peut être élevée, en particulier lors de la mise à l'échelle. .

- Regroupement et filtrage des vulnérabilités : Le regroupement et le filtrage sont plus efficaces au sein de l'interface utilisateur de Mend pour le SCA, mais moins performants pour les autres types d'analyse. Le regroupement et le filtrage avancés sont également absents de l'interface utilisateur de GitLab.

- Manque de fonctionnalités conviviales pour les développeurs : Mend a fait des progrès (avec Renovate), mais les utilisateurs rapportent toujours qu'il n'est pas aussi convivial pour les développeurs (retour d'information de l'IDE, requêtes de tirage de correctifs automatisées) qu'ils le souhaiteraient.

- Support fournisseur : Les utilisateurs ont soulevé des préoccupations concernant la réactivité et la qualité du support, en particulier lors de l'intégration et des intégrations complexes.

Critères clés pour choisir une alternative

Lors de l'évaluation des alternatives à Mend.io, voici quelques critères à prendre en compte :

- Facilité d'utilisation pour les développeurs : Ce sont les développeurs qui devront résoudre les problèmes de sécurité. S'intègre-t-il de manière transparente dans leurs workflows de développement ? La courbe d'apprentissage est-elle faible ? Recherchez des options avec AI-autofix, des plugins IDE, et des commentaires de PR en ligne.

- Étendue de la couverture : Considérez l'étendue des risques de sécurité que vous devez couvrir. Offre-t-il uniquement le SCA ou également une couverture du code au cloud ?.

- Précision : Les scanners de sécurité sont connus pour leurs faux positifs. Visez une solution dotée d'une priorisation intelligente qui filtre les problèmes triviaux et offre un triage automatique.

- Automatisation : Offre-t-il des fonctionnalités de remédiation automatique telles que des correctifs en un clic ou des requêtes de tirage automatisées ? De plus,

- Intégration : S'intègre-t-il à vos systèmes de contrôle de version, outils de build, registres de conteneurs et écosystème existants ?

- Rentabilité : Pouvez-vous prédire combien cela coûtera à votre équipe dans 6 mois ? Considérez les fournisseurs avec une tarification transparente et des plans flexibles.

Les 6 meilleures alternatives à Mend.io

1. Aikido Security

Aikido Security offre une visibilité complète de la pile sur les dépendances open source, la conformité des licences, les vulnérabilités exploitables et les paquets malveillants directement au sein des workflows de développement. Il propose également un outil Autofix que les équipes peuvent utiliser pour corriger les vulnérabilités dans les dépendances tierces.

Au-delà des bases de données standard, Aikido scanne le NVD et la base de données d'avis de GitHub, et va plus loin en étendant la couverture via Aikido Intel, qui détecte les vulnérabilités corrigées silencieusement sans CVE attribués.

Aikido Security applique l'analyse d'accessibilité des dépendances pour déterminer si les dépendances vulnérables identifiées sont réellement utilisées et accessibles dans votre application. Il détecte également les paquets malveillants qui n'auraient pas été reflétés dans les bases de données publiques de vulnérabilités et fournit la génération de SBOM, garantissant que les équipes savent exactement ce qui se trouve dans leur application, ainsi que des conseils exploitables.

Les résultats sont instantanément dédupliqués pour réduire le bruit, et les risques liés aux dépendances sont mappés aux cadres de conformité, garantissant que les équipes de sécurité, de développement et de conformité disposent des informations nécessaires pour gérer efficacement les risques liés à l'open source.

Aikido identifie également les changements cassants introduits par les mises à jour de dépendances, aidant les équipes à éviter les échecs inattendus d'exécution ou de build. Grâce à ses solides capacités SCA, plus de cinq organisations ont déjà remplacé Mend.io par Aikido Security.

Les équipes peuvent commencer avec le module SCA leader de sa catégorie d'Aikido et étendre la couverture à des modules supplémentaires tels que le SAST, l'analyse IaC, le DAST, la détection de secrets, la détection de malwares, la sécurité des conteneurs et bien plus encore à mesure que leurs besoins augmentent. Le contexte ajouté renforce encore la posture de sécurité des organisations.

Fonctionnalités clés:

- Couverture complète de la pile : Outre le SCA, Aikido Security offre une couverture de bout en bout sur le code, l'exécution (runtime), le pentesting et le cloud.

- Analyse complète des dépendances : Analyse les dépendances open source directes et transitives sur les gestionnaires de paquets pris en charge.

- Analyse d’accessibilité : Elle identifie si les chemins de code vulnérables sont accessibles lors d'attaques réelles, ne révélant que les vulnérabilités qui présentent des risques concrets.

- Priorisation des risques basée sur le contexte : Combine la gravité des vulnérabilités, l'analyse d’accessibilité et le contexte de déploiement pour classer les risques.

- Intégration CI/CD : S'intègre de manière transparente avec GitHub, GitLab, Bitbucket, Azure DevOps, CircleCI, et bien plus encore.

- Configuration sans agent : Utilise des API en lecture seule pour se connecter à GitHub, GitLab ou Bitbucket. Aucun agent d'installation n'est requis.

- Génération de Software Bill of Materials (SBOM) : Génère et ingère des SBOM SPDX et CycloneDX.

- Conformité des licences : Identifie les licences open source, les violations de politique et génère des rapports de conformité des licences prêts pour l'audit.

- Cartographie robuste de la conformité : Prend en charge les principaux cadres de conformité et de sécurité tels que SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore.

- Automatisation basée sur des politiques : Aikido Security permet aux équipes d'appliquer automatiquement des politiques de sécurité et de licence personnalisées lors des builds et des déploiements.

- UX conviviale pour les développeurs : Fournit un retour d'information instantané alimenté par l'IA dans les PRs et les IDE, incluant les chemins de mise à niveau des dépendances et les étapes de remédiation priorisées.

- Évolutif : Aikido Security est optimisé pour les grandes bases de code, garantissant que les performances ne diminuent pas à mesure que votre base de code s'agrandit.

Avantages :

- Tarification prévisible

- Prise en charge étendue des langages et des gestionnaires de paquets

- Analyse d’accessibilité des dépendances

- Détection de malwares

- Optimisé pour les grandes bases de code

- Priorisation des risques basée sur l'IA

- Détection automatisée des licences

- Génération et ingestion complètes de Software Bill of Materials (SBOM)

- UX conviviale pour les développeurs

- Conseils de remédiation basés sur le contexte

- Couverture du code au cloud

Tarifs :

Les plans d'Aikido Security commencent à 300 $/mois pour 10 utilisateurs.

- Développeur (Gratuit pour toujours) : Idéal pour les équipes de jusqu'à 2 utilisateurs. Comprend 10 dépôts, 2 images de conteneur, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneurs, 5 domaines et 3 comptes cloud.

- Pro : Conçu pour les équipes de taille moyenne. Comprend 250 dépôts, 50 images de conteneur, 15 domaines et 20 comptes cloud.

- Avancé : Comprend 500 dépôts, 100 images de conteneur, 20 domaines, 20 comptes cloud et 10 VM.

Des plans sont également disponibles pour les startups (avec une réduction de 30 %) et les entreprises.

Pourquoi le choisir :

Aikido Security est idéal pour les équipes de startups et d'entreprises recherchant une solution de sécurité des applications (AppSec) abordable et conviviale pour les développeurs, qui répond non seulement à leurs besoins en SCA, mais aussi à l'ensemble du paysage AppSec.

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge.

2. Black Duck

Black Duck by Synopsys est spécialisé dans la gestion des vulnérabilités open source et la conformité des licences. Il analyse vos projets pour produire une Software Bill of Materials (SBOM) détaillée de tous les composants open source et vérifie chaque composant par rapport à une base de connaissances des vulnérabilités connues et des données de licence.

Fonctionnalités clés:

- Base de données open source complète : Il peut détecter les bibliothèques obscures et signaler si elles ont des CVE connues, et met continuellement à jour son flux de vulnérabilités pour les nouveaux problèmes.

- Conformité des licences : Il peut identifier les licences open source dans votre base de code et appliquer des politiques.

- Intégrations : Black Duck s'intègre avec les outils de développement courants (systèmes de build, dépôts, serveurs CI) pour analyser automatiquement les bases de code et les conteneurs...

Avantages :

- Large prise en charge des langages

- Base de connaissances complète sur les vulnérabilités

Inconvénients:

- Principalement axé sur l'entreprise

- Il est davantage axé sur les équipes de sécurité et de conformité que sur les développeurs.

- Volume d'alertes élevé

- Courbe d'apprentissage abrupte

- Faux positifs

- Les analyses sur de grandes bases de code sont lentes

- La configuration et la mise en place initiales peuvent être complexes et chronophages.

Tarifs :

Tarification personnalisée

Pourquoi le choisir :

Black Duck est idéal pour les grandes équipes de conformité et de sécurité en entreprise recherchant une solution de gestion des risques open source pour leurs besoins de conformité.

Évaluation Gartner : 4.5/5.0

Avis sur Black Duck :

3. FOSSA

FOSSA est une plateforme de gestion open source, offrant une approche moderne et centrée sur les développeurs pour la SCA et la conformité des licences. Elle assure une analyse continue de vos dépôts de code pour détecter à la fois les vulnérabilités dans les dépendances open source et les problèmes de conformité des licences. Fonctionnalités clés :

- Conformité automatisée des licences : FOSSA détecte automatiquement les licences open source dans votre code et signale celles qui enfreignent vos politiques.

- Analyse des vulnérabilités en CI/CD : Il analyse en continu vos dépendances par rapport aux bases de données de vulnérabilités et s'intègre aux pipelines CI courants pour détecter les problèmes avant qu'ils n'atteignent la production.

Avantages :

- Conformité robuste des licences

- Génération automatisée de SBOM

- Support client robuste

Inconvénients:

- Il est davantage axé sur la conformité que sur la sécurité.

- Les utilisateurs ont signalé une documentation incomplète.

- Les utilisateurs ont signalé des retards dans l'affichage des résultats d'analyse dans l'interface utilisateur.

- Les analyses à grande échelle peuvent être lentes.

- Il rencontre des difficultés avec les gestionnaires de paquets non standards et peut ne pas reconnaître certaines bibliothèques.

- Les utilisateurs signalent qu'il ne parvient parfois pas à afficher la ligne de code exacte où une vulnérabilité existe.

Tarifs :

- Gratuit

- Entreprise : 20 $ par projet/mois (Facturé annuellement)

Entreprise : Tarification personnalisée

Pourquoi le choisir :

FOSSA est une bonne option pour les équipes qui souhaitent une gestion open source rapide et automatisée, sans la complexité des plateformes héritées plus lourdes.

Note Gartner : 4.4/5.0

Avis sur FOSSA :

4. JFrog Xray

JFrog Xray est un composant de la plateforme JFrog DevOps et sert d'outil d'analyse binaire et de sécurité. Xray analyse les artefacts (tels que les dépendances, les images Docker, les binaires compilés) pour détecter les vulnérabilités de sécurité connues et les problèmes de licence.

Fonctionnalités clés :

- Analyse approfondie des artefacts : Xray peut analyser de manière récursive toutes les couches d'une image conteneur et toutes les dépendances transitives d'un package pour détecter les problèmes.

- Actions basées sur des politiques : Xray permet aux équipes de définir des politiques de sécurité et de licence qui déclenchent une application automatisée.

- Intégrations : Xray s'intègre avec les outils de build courants tels que Jenkins, GitHub Actions et GitLab CI.

Avantages :

- Prise en charge étendue des types de packages

- Détecte les composants malveillants connus

- Analyse sensible au contexte

Inconvénients:

- La configuration initiale peut être complexe

- Faux positifs

- Courbe d'apprentissage abrupte

- L'analyse de grands artefacts et de dépendances imbriquées est lente et gourmande en ressources

- Les utilisateurs ont signalé que son interface utilisateur est encombrée et difficile à naviguer

- Les analyses récursives approfondies peuvent être plus lentes que les outils SCA plus légers

- Les utilisateurs ont signalé des difficultés lors de la modification des configurations ou des tenants

Tarifs :

- Pro : 150 $ par mois

- Enterprise X : 950 $ par mois

- Enterprise + : Tarification personnalisée

Pourquoi le choisir :

JFrog Xray est idéal pour les équipes utilisant déjà l'écosystème JFrog et souhaitant intégrer la sécurité plus tôt, en détectant les problèmes dès qu'une dépendance ou une image entre dans le pipeline.

Évaluation Gartner : 4.5/5.0

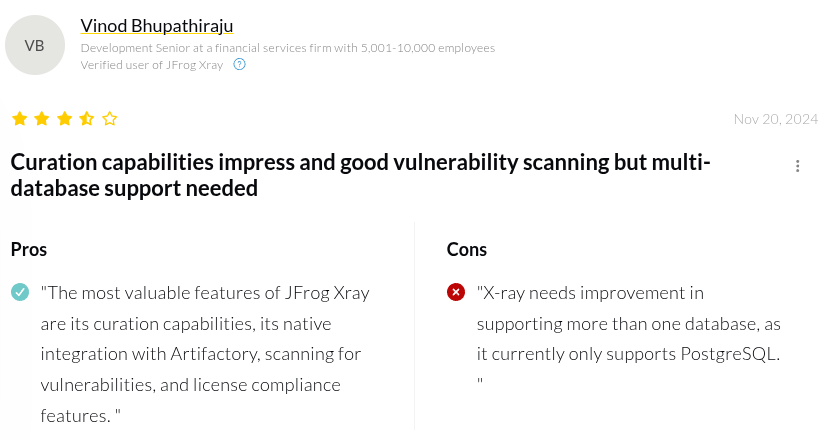

Avis sur JFrog Xray :

5. Snyk

Snyk est une plateforme de sécurité axée sur les développeurs qui a commencé par se concentrer sur l'analyse des dépendances open source (SCA) mais inclut désormais le SAST, la sécurité des conteneurs et l'analyse de l'Infrastructure as Code.

Fonctionnalités clés:

- Intégrations développeur : Snyk propose des intégrations pour GitHub, GitLab, Bitbucket et les IDE courants.

- Base de données des vulnérabilités : La base de données propriétaire de Snyk est enrichie par des flux tiers et communautaires. Elle priorise également les problèmes en fonction de la maturité de l'exploit et de l'analyse d’accessibilité.

Avantages :

- Remédiation automatique

- Priorisation contextuelle

Inconvénients:

- La tarification peut devenir coûteuse lors de la mise à l'échelle

- Taux élevé de faux positifs

- Prise en charge linguistique limitée pour l'analyse d’accessibilité

- Limite de taille de fichier de 1 Mo pour l'analyse statique du code.

- Personnalisation limitée pour les politiques de sécurité et les règles d'analyse

- Les développeurs doivent corriger manuellement les vulnérabilités trouvées dans les dépendances transitives (indirectes)

- Pour les projets Go, il analyse au niveau du module plutôt qu'au niveau du package, ce qui augmente le « bruit ».

- Il ouvre une requête Jira distincte pour chaque constatation plutôt que de les regrouper par correction requise

- Il peut manquer des vulnérabilités dans les bases de code propriétaires.

Tarifs :

- Gratuit

- Équipe : 25 $ par mois/développeur contributeur (min. 5 développeurs)

- Entreprise : Tarification personnalisée

Pourquoi le choisir :

Snyk est idéal pour les équipes travaillant intensivement avec des bibliothèques open source et ayant besoin d'une sécurité intégrée aux workflows des développeurs. Si

Note Gartner : 4.4/5.0

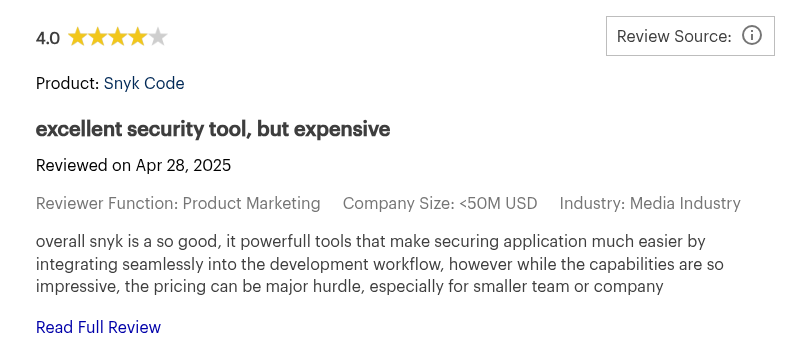

Avis sur Snyk :

6. Sonatype Nexus Lifecycle

Nexus Lifecycle est un outil de sécurité et de conformité d'entreprise de Sonatype. Il gère l'ensemble du cycle de vie des composants open source, de l'introduction à la surveillance continue, avec de solides fonctionnalités d'application et une intelligence propriétaire des composants.

Fonctionnalités clés :

- Intelligence précise des composants : Les flux de vulnérabilités de Nexus Lifecycle utilisent l'OSS Index de Sonatype et des recherches personnalisées pour signaler les paquets malveillants et les menaces zero-day.

- Automatisation des politiques : Il permet aux équipes de définir et d'appliquer des politiques tout au long de leur pipeline, bloquant les bibliothèques à risque au niveau du dépôt, de l'IDE ou de la CI.

Avantages :

- Application automatique des politiques

- Gestion des SBOM

Inconvénients:

- Courbe d'apprentissage abrupte

- Faux positifs

- Les utilisateurs ont signalé que son interface utilisateur est complexe à naviguer

- Les versions auto-hébergées peuvent être complexes à gérer

- Support limité pour les langages non-Java (par exemple, C/C++ ou les stacks mobiles spécialisées)

- La configuration initiale peut être complexe

- Il peut avoir du mal à identifier automatiquement les bibliothèques propriétaires ou internes.

- Moins convivial pour les développeurs par rapport à des outils comme Aikido Security

Tarifs :

Le Nexus Lifecycle de Sonatype est uniquement disponible dans ses plans payants

- Gratuit

- Pro : 135 $ par mois (facturé annuellement)

- Premium : Tarification personnalisée

Pourquoi le choisir :

Sonatype Nexus Lifecycle est idéal pour les équipes centrées sur Java recherchant une gouvernance open source axée sur les politiques.

Évaluation Gartner : 4.5/5.0

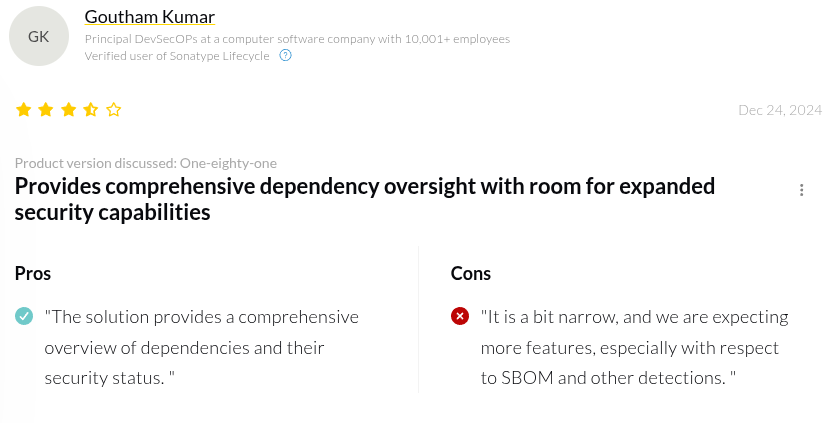

Avis sur Sonatype Nexus Lifecycle :

Comparaison des 6 meilleures alternatives à Mind.io

Conclusion

Chacune des alternatives présentées dans cet article excelle à sa manière, mais le choix du bon remplaçant pour Mend.io dépendra ultimement de votre équipe, de vos workflows existants et de vos besoins AppSec (aujourd'hui et à l'avenir).

De nombreuses équipes s'éloignent de Mend.io à la recherche d'une expérience plus moderne et centrée sur le développeur, d'une couverture de sécurité plus large et de moins de faux positifs, sans avoir à gérer plusieurs outils ni à échanger la simplicité contre la complexité.

Aikido Security s'impose comme une alternative idéale à Mend.io en unifiant l'analyse des dépendances assistée par l'IA avec une couverture AppSec complète et des workflows adaptés aux développeurs, le tout à un prix transparent et abordable. En éliminant le bruit et en priorisant les risques réels directement dans les workflows de développement, Aikido aide les équipes à sécuriser leurs dépendances sans ajouter de surcharge opérationnelle.

Prêt à simplifier la sécurité de vos dépendances ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

Si vous êtes prêt à simplifier votre stack de sécurité et à obtenir des résultats exploitables en quelques minutes, démarrez votre essai gratuit ou planifiez une démo dès aujourd'hui.

FAQ

Comment migrer des données de Mend.io vers une autre plateforme sans perte de données ?

Pour migrer avec succès depuis Mend.io, vous devrez exporter vos SBOMs, résultats de scan et rapports de licence dans des formats standards (CSV, JSON, SPDX/CycloneDX), puis les importer dans la nouvelle plateforme. N'oubliez pas de valider les décomptes et les relations pour vous assurer que rien n'est perdu. Des plateformes comme Aikido Security simplifient la migration grâce à une ingestion et une normalisation transparentes des données d'analyse historiques (SBOMs).

Quels sont les avantages et les inconvénients de l'utilisation d'alternatives open-source à Mend.io ?

Les outils open-source sont rentables, personnalisables et soutenus par des communautés actives. Cependant, ils manquent souvent de gouvernance de niveau entreprise, de conformité avancée des licences et de priorisation basée sur l'IA, ce qui peut ajouter un triage manuel significatif. Des plateformes comme Aikido Security offrent un triage automatisé et des rapports de conformité, réduisant le bruit et simplifiant la gestion, le tout à un prix abordable et transparent.

Quelle alternative à Mend.io est la meilleure pour les petites équipes ?

Pour les petites équipes, la facilité de configuration, les informations exploitables et la faible maintenance sont essentielles. Aikido Security offre une couverture full-stack, un triage basé sur l'IA pour réduire le bruit, un déploiement sans agent et une intégration CI/CD transparente, ce qui en fait une solution idéale pour les petites équipes qui ont besoin d'une gestion efficace des vulnérabilités et des licences sans configuration lourde.

Quelles fonctionnalités dois-je prendre en compte lors du choix d'un logiciel de gestion des actifs informatiques ?

Les fonctionnalités clés incluent la découverte automatisée, le suivi des stocks, la conformité des licences, la cartographie des vulnérabilités, les intégrations CI/CD et cloud, les tableaux de bord, les alertes et la priorisation des risques. Aikido Security combine ces capacités avec un triage basé sur l'IA, offrant aux équipes des informations exploitables et les aidant à prioriser les risques les plus critiques sur leurs logiciels et infrastructures.

Vous pourriez aussi aimer :

- Vous cherchez une alternative à Endor Labs ? Ces outils font mieux

- 5 alternatives à Snyk et pourquoi elles sont meilleures

- Meilleures alternatives à GitHub Advanced Security pour les équipes DevSecOps en 2026

- Les 10 meilleurs outils d'analyse de la composition logicielle (SCA) en 2026

- Les 12 meilleurs outils de sécurité de la chaîne d’approvisionnement logicielle en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Meilleurs scanners d'Infrastructure as Code (IaC) en 2026