Sécurité Logicielle pour la Fabrication Intelligente et l'Ingénierie

Maintenez les normes de sécurité et de conformité les plus élevées avec notre plateforme tout-en-un de gestion des vulnérabilités. Éliminez les angles morts de sécurité sans perturber les workflows d'ingénierie.

- Solution de sécurité tout-en-un

- La meilleure réduction du bruit de sa catégorie

.avif)

Ces entreprises dorment mieux la nuit

.avif)

Protégez le code qui alimente vos machines

Votre entreprise développe des technologies industrielles de pointe : robotique, systèmes automatisés et/ou outils de fabrication avancés. Si le matériel est votre cœur de métier, le logiciel est de plus en plus vital pour vos opérations. Mais l'automatisation industrielle s'accompagne de risques de sécurité importants.

Aikido aide à sécuriser votre développement logiciel interne sans ralentir l'innovation.

Une sécurité adaptée à votre secteur d'activité

Toutes les équipes de développeurs ne sont pas des experts en sécurité. Aikido fournit une sécurité tout-en-un qui s'intègre parfaitement au workflow des développeurs, éliminant les alertes inutiles et les faux positifs.

- Vue de sécurité unifiée : Sécurisez votre code, vos dépendances open source et votre infrastructure cloud en un seul endroit.

- Workflows rationalisés : S'intègre parfaitement à votre pile technologique pour des résultats concrets.

- Conformité sans effort : Gardez une longueur d'avance sur les normes industrielles comme le GDPR et l'ISO 27001 grâce à des contrôles de sécurité automatisés.

Concentrez-vous sur les vulnérabilités réelles

Pendant que vos développeurs créent des applications qui assurent le fonctionnement de vos machines, robots et systèmes IoT, Aikido élimine les angles morts de sécurité sans perturber vos workflows d'ingénierie et d'automatisation.

- Insights Contextuels : Priorise les vulnérabilités critiques et réduit les faux positifs jusqu'à 85 %

- Alertes sans bruit : Soyez averti uniquement lorsqu'il y a un problème réel qui nécessite une correction.

- Correctifs rapides et adaptés aux développeurs : Le triage et la remédiation basés sur l'IA vous permettent de passer du problème à la correction en quelques minutes.

Protégez votre propriété intellectuelle, les données de vos clients et vos systèmes connectés sans interrompre le développement.

Aikido sécurise les logiciels de :

Machines industrielles et robotique

&

&

Fabrication intelligente & Systèmes connectés

&

&

Infrastructures critiques et Ingénierie à grande échelle

&

&

Tout ce que vous souhaiteriez que les outils de sécurité fassent réellement

Tests de sécurité des applications statiques (SAST)

Analyse votre code source à la recherche de failles de sécurité telles que les injections SQL, les XSS, les dépassements de tampon et d'autres risques de sécurité. Vérifie les bases de données CVE les plus courantes. Il est prêt à l'emploi et prend en charge tous les principaux langages.

Analyse de la composition logicielle

Analysez les composants tiers tels que les bibliothèques, les frameworks et les dépendances à la recherche de vulnérabilités. Aikido effectue une analyse d’accessibilité, trie pour filtrer les faux positifs et fournit des conseils de remédiation clairs. Corrigez automatiquement les vulnérabilités en un clic.

Infrastructure as Code (IaC)

Analyse les charts Helm Terraform, CloudFormation et Kubernetes afin de détecter les mauvaises configurations.

- Détectez les mauvaises configurations qui exposent votre infrastructure à des risques

- Identifiez les vulnérabilités avant qu’elles n’atteignent la branche principale

- S’intègre à votre pipeline CI/CD

Sécurité des conteneurs

Analysez le système d’exploitation de vos conteneurs à la recherche de paquets présentant des failles de sécurité.

- Vérifie si vos conteneurs présentent des vulnérabilités (comme les CVE).

- Met en évidence les vulnérabilités en fonction de la sensibilité des données des conteneurs

- Corrigez automatiquement vos images de conteneurs avec l'IA

DAST & Sécurité des API

Surveillez votre application et vos API pour détecter les vulnérabilités telles que l'injection SQL, le XSS et le CSRF, à la fois en surface et avec DAST authentifié

Simulez des attaques réelles et analysez chaque point d'accès API pour les menaces de sécurité courantes.

.avif)

Gestion de la posture de sécurité du cloud et K8s (CSPM)

Détectez les risques liés à l’infrastructure cloud auprès des principaux fournisseurs cloud.

- Analyse les machines virtuelles (instances AWS EC2) à la recherche de vulnérabilités.

- Analyse votre cloud à la recherche de mauvaises configurations et les rôles/accès d'utilisateurs trop permissifs.

- Automatise les politiques de sécurité et les contrôles de conformité pour SOC2, ISO27001, CIS et NIS2

Détection de secrets

Vérifiez votre code à la recherche de fuites et d'expositions de clés API, mots de passe, certificats, clés de chiffrement, etc.

Détection de malwares

L'écosystème npm est susceptible à la publication de paquets malveillants en raison de sa nature ouverte. Aikido identifie le code malveillant qui peut être intégré dans des fichiers JavaScript ou des paquets npm. (Recherche les portes dérobées, les chevaux de Troie, les enregistreurs de frappe, les XSS, les scripts de cryptojacking et plus encore.)

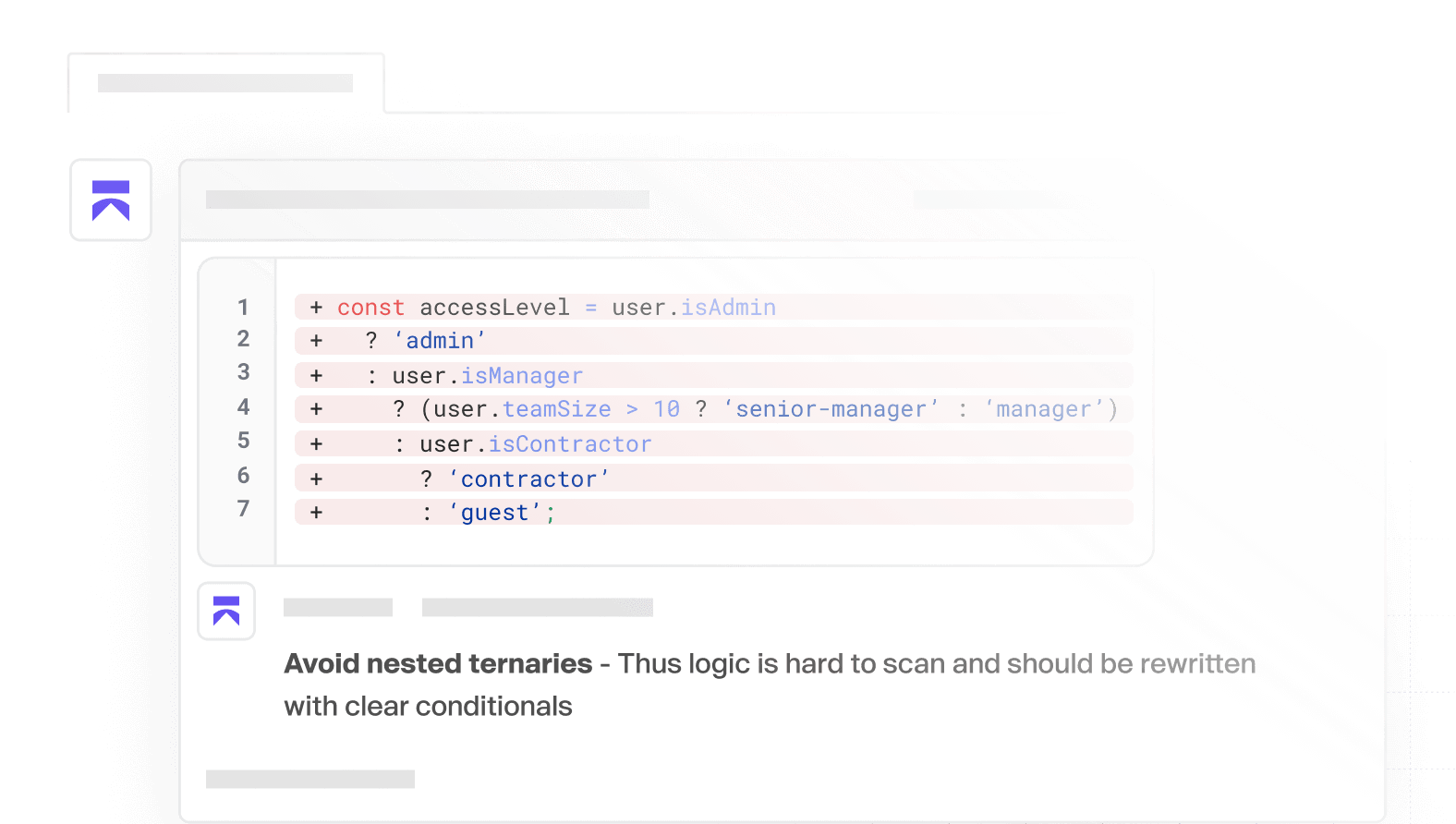

Qualité du code par IA

Livrez du code de qualité plus rapidement. Retour instantané, détection intelligente et commentaires clairs sur les pull requests, pour que vous puissiez vous concentrer sur le développement.

FAQ

Aikido a-t-il lui-même fait l'objet de tests de sécurité ?

Oui — nous effectuons des pentests annuels par des tiers et maintenons un programme de bug bounty continu pour détecter les problèmes tôt.

Aikido nécessite-t-il des agents ?

Non ! Contrairement à d'autres solutions, nous sommes entièrement basés sur des API, aucun agent n'est nécessaire pour déployer Aikido ! Ainsi, vous êtes opérationnel en quelques minutes seulement et nous sommes bien moins intrusifs !

Je ne souhaite pas connecter mon dépôt. Puis-je l'essayer avec un compte de test ?

Bien sûr ! Lorsque vous vous inscrivez avec votre compte Git, ne donnez accès à aucun dépôt et sélectionnez plutôt le dépôt de démonstration !

Qu'advient-il de mes données ?

Nous clonons les dépôts dans des environnements temporaires (tels que des conteneurs Docker qui vous sont propres). Ces conteneurs sont supprimés après l’analyse. La durée des tests et des analyses est d’environ 1 à 5 minutes. Tous les clones et conteneurs sont ensuite automatiquement supprimés, systématiquement, à chaque fois, pour chaque client.

Sécurisez votre environnement dès maintenant.

Sécurisez votre code, votre cloud et votre environnement d’exécution dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.

.svg)