La sécurité des applications est un exercice d'équilibre : les équipes doivent détecter les vulnérabilités dans le code, les dépendances, l'Infrastructure-as-Code (IaC) et en temps d'exécution, tout en évoluant efficacement et sans ralentir le développement.

SonarQube et GitHub Advanced Security sont parmi les outils les plus couramment envisagés par les équipes cherchant à relever ce défi. Cependant, le choix entre les deux n'est pas toujours simple, car les équipes doivent évaluer des compromis tels que les lacunes de couverture, l'intégration au workflow, le support de plateforme, et bien plus encore.

Dans cet article, nous comparerons SonarQube et GitHub Advanced Security côte à côte, en soulignant leurs forces, leurs faiblesses et leurs chevauchements pour vous aider à déterminer quel outil correspond le mieux aux besoins de sécurité de votre équipe.

TL;DR

Aikido Security rassemble les forces de SonarQube et de GitHub Advanced Security (GHAS) au sein d'une plateforme unique et conviviale pour les développeurs. Alors que SonarQube met l'accent sur la qualité du code et la gouvernance, et que GHAS se concentre sur le SAST natif de GitHub et l'analyse des dépendances, tous deux laissent des lacunes en matière de couverture, de réduction du bruit et d'automatisation.

Comparé à GitHub Advanced Security (GHAS), Aikido Security offre des analyses SAST et de dépendances plus larges et plus robustes grâce à son moteur d'analyse d'accessibilité, son architecture agnostique de la plateforme et sa corrélation des risques basée sur l'IA. Cela permet aux équipes de se concentrer sur les vulnérabilités réellement exploitables tout en réduisant les faux positifs, la fatigue d'alerte et le temps de triage.

Comparé à SonarQube, Aikido utilise des LLM en parallèle des règles standard de qualité du code. Cela signifie qu'au lieu de simplement vérifier si le code compile proprement, Aikido évalue si c'est le bon code, en évaluant la logique, l'intention et le contexte. Cela lui permet d'aller au-delà des outils d'analyse statique conventionnels qui ne détectent que les motifs de surface ou les problèmes de syntaxe. La qualité du code d'Aikido analyse les pull requests pour les bugs, les risques de sécurité et les problèmes de logique, puis offre des suggestions exploitables avant que le code ne soit fusionné.

Comparé à GitHub Advanced Security et à SonarQube, Aikido Security offre une portée significativement plus large grâce à son architecture modulaire. Les équipes peuvent commencer avec n'importe quel module, tel que Aikido Code (SAST, Qualité du Code, analyse IaC, Détection de Malware), Aikido Cloud (CSPM, CNAPP), Aikido Defend (RASP) et Aikido Attack (Tests d'intrusion basés sur l'IA, DAST), et s'étendre à mesure que les besoins augmentent.

Pour les startups comme pour les entreprises, Aikido Security se distingue constamment grâce à son workflow convivial pour les développeurs, sa couverture AppSec complète, sa priorisation des risques basée sur l'IA et sa capacité à remplacer plusieurs outils au sein d'un workflow unique et convivial pour les développeurs.

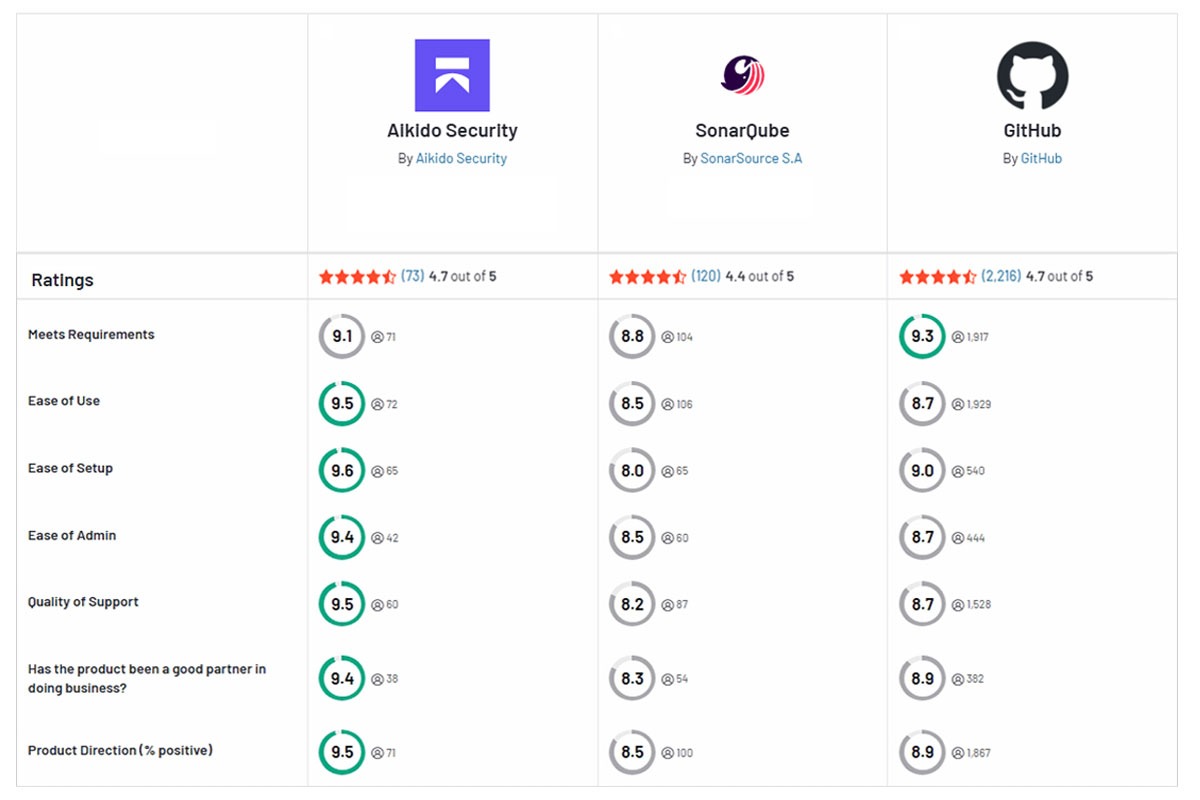

Comparaison rapide des fonctionnalités : SonarQube vs GHAS vs Aikido Security

Qu'est-ce que SonarQube ?

SonarQube est une plateforme d'inspection continue du code. Les équipes de développement utilisent SonarQube pour sa capacité à analyser le code source à la recherche de bugs, de « code smells » et de faiblesses de sécurité basiques avant la publication. Son moteur d'analyse statique vérifie le code par rapport à des milliers de règles pour la qualité du code et les problèmes de sécurité courants.

Avantages :

- Analyse robuste de la qualité du code

- S'intègre avec les plateformes CI/CD courantes

- Ensembles de règles et portes de qualité personnalisables

- Large support communautaire

Inconvénients :

- Principalement axé sur la qualité du code

- La couverture varie selon les langages de programmation

- Manque de capacités de sécurité en temps d'exécution et au niveau de l'environnement

- Nécessite des outils tiers supplémentaires pour une couverture AppSec complète

- Il est connu pour générer un grand nombre d'alertes à faible impact

- Génère des surcoûts d'infrastructure et de maintenance

- Les règles de sécurité et fonctionnalités avancées ne sont disponibles que dans les éditions payantes.

- Sa tarification peut devenir coûteuse et difficile à prévoir lors de la mise à l'échelle

Qu'est-ce que GitHub Advanced Security ?

GitHub Advanced Security (GHAS) est une suite de fonctionnalités de sécurité pour le code hébergé sur GitHub Enterprise. Elle s'intègre directement dans vos dépôts et vos pull requests. GHAS inclut l'analyse statique CodeQL pour une recherche approfondie des vulnérabilités de code, l'analyse des secrets pour détecter les identifiants divulgués, des informations sur la chaîne d'approvisionnement pour la sécurité de la supply chain, et l'analyse des dépendances via les alertes Dependabot. Étant donné qu'elle est intégrée à GitHub, les alertes de sécurité apparaissent directement dans les PRs, les problèmes et l'onglet de sécurité du dépôt.

Avantages :

- Intégration transparente avec les workflows GitHub

- Moteur d'analyse statique robuste

- Aucun surcoût d'infrastructure

- Protection automatisée de la chaîne d'approvisionnement

Inconvénients :

- Fonctionne uniquement sur le code hébergé sur GitHub

- Faux positifs

- Volume d'alertes élevé

- Fonctionnalités de qualité de code limitées

- Manque d'analyse native pour les images de conteneurs ou l'IaC

- Ne couvre pas la gestion de la posture de sécurité du cloud

- Disponible uniquement sur GitHub Enterprise

- Les utilisateurs ont signalé que sa configuration est fastidieuse

- Manque les personnalisations avancées et les intégrations que de nombreuses équipes attendent désormais.

Comparaison des fonctionnalités

Capacités de sécurité essentielles

SonarQube : SonarQube est principalement un outil de qualité de code, avec des Tests de sécurité des applications statiques (SAST) de base. Il analyse le code source des applications à la recherche de bugs, de « code smells » et de schémas de vulnérabilités connus, mais ses capacités de test de sécurité sont limitées. SonarQube peut identifier des vulnérabilités telles que les schémas d'injection SQL et la cryptographie faible. Ses découvertes sont marquées comme des « points chauds de sécurité » qui nécessitent une révision manuelle.

SonarQube ne dispose pas d'analyse intégrée pour les vulnérabilités des dépendances open source et les images de conteneurs, et peut manquer des failles complexes qui dépassent ses règles basées sur des motifs.

GitHub Advanced Security : GHAS, en revanche, aborde la sécurité du code et des dépendances. Il utilise son moteur CodeQL pour effectuer une analyse statique sémantique afin de détecter les vulnérabilités du code. GHAS surveille également vos bibliothèques tierces pour les CVEs connues via l'analyse des dépendances et sécurise les secrets pour éviter les fuites. Cela permet à GHAS de couvrir nativement les risques liés à la chaîne d'approvisionnement logicielle.

En résumé, GitHub Advanced Security offre une couverture plus large de votre surface de sécurité (code, secrets, dépendances) tandis que SonarQube se concentre sur la qualité du code et les problèmes statiques de base. Aucun des deux outils ne fournit de tests dynamiques (DAST), de surveillance du cloud et de sécurité en temps d'exécution.

Intégration et flux de travail DevOps

En ce qui concerne l'intégration dans les pipelines de développement, SonarQube et GHAS diffèrent considérablement.

SonarQube: SonarQube peut s'intégrer aux systèmes CI/CD courants (Jenkins, GitLab CI, Azure DevOps) et fonctionne avec diverses plateformes de contrôle de version. Généralement, vous exécutez un scanner Sonar pendant la construction, et les résultats sont publiés sur un serveur SonarQube ou SonarCloud. Cette flexibilité est excellente, mais elle nécessite également une configuration et une maintenance supplémentaires. Vous pourriez avoir besoin d'ajuster les configurations de pipeline, de gérer les webhooks pour la décoration des PR, et de gérer une interface utilisateur (UI) web distincte pour visualiser les résultats.

GitHub Advanced Security: GitHub Advanced Security est, par conception, étroitement intégré au workflow GitHub. Si votre code réside sur GitHub, l'activation de GHAS signifie que les analyses de sécurité s'exécutent automatiquement à chaque push ou pull request via GitHub Actions. Les développeurs voient les résultats de CodeQL comme des commentaires sur leurs pull requests ou dans l'onglet Sécurité du dépôt, sans qu'une application distincte ou un changement de contexte ne soit nécessaire. Son feedback de sécurité est également fourni en ligne pendant la code review. Cependant, avec son intégration profonde à GitHub, il existe également une possibilité de dépendance vis-à-vis du fournisseur (vendor lock-in), car GHAS fonctionne uniquement sur GitHub.

En résumé, bien que GHAS offre une expérience plus fluide pour les équipes centrées sur GitHub, SonarQube propose une plus grande flexibilité d'intégration sur différentes plateformes CI/CD et de gestion de la chaîne d'approvisionnement (SCM).

Précision et Performance

Une préoccupation majeure pour tout outil de sécurité est son niveau de bruit et son efficacité réelle en matière de détection.

SonarQube : SonarQube a la réputation de générer un nombre élevé de faux positifs, signalant des problèmes de faible priorité. Des équipes ont signalé avoir souffert de « fatigue d'alertes » avec SonarQube, où de nombreuses découvertes de faible priorité amènent les ingénieurs à ignorer l'outil. En pratique, SonarQube peut manquer des bugs de sécurité graves (faux négatifs) tout en soulevant de nombreuses alertes mineures. Beaucoup de ses règles de sécurité sont de simples vérifications de motifs, ce qui signifie qu'elles nécessitent un triage manuel pour déterminer le risque réel, entraînant des temps de triage plus longs et une érosion de la confiance dans les résultats.

En termes de performances, l'analyse SonarQube s'exécute dans le pipeline CI et sa vitesse varie, de quelques minutes à plus longtemps pour les grandes bases de code.

GitHub Advanced Security : CodeQL de GitHub Advanced Security est plus avancé dans son analyse, ce qui se traduit souvent par moins de faux positifs sur les types de vulnérabilités qu'il connaît. CodeQL dispose d'une analyse de flux de données robuste pour certaines failles, donc lorsqu'il signale des vulnérabilités telles que XSS ou SQLi, il s'agit probablement d'un problème réel. Cependant, GHAS n'est pas immunisé contre le bruit. Les utilisateurs ont signalé que son scanner de dépendances peut inonder les équipes d'alertes si le projet contient de nombreuses bibliothèques obsolètes, et ne trouvera que ce pour quoi il dispose de requêtes.

Sur le plan des performances, l'analyse CodeQL est relativement lourde. L'exécution des analyses GHAS via GitHub Actions peut ajouter une ou deux minutes aux vérifications de chaque PR.

Globalement, GHAS tend à être plus précis pour les modèles de vulnérabilités standards et produit moins de bruit aléatoire que SonarQube, mais il peut toujours manquer des failles logiques complexes à moins d'écrire des requêtes personnalisées. SonarQube, quant à lui, pourrait détecter un ensemble plus large de problèmes de qualité de code, mais au prix de davantage de fausses alertes.

Couverture et Portée

SonarQube : SonarQube couvre un large éventail de langages de programmation et de domaines de qualité de code, mais un éventail restreint de types de tests de sécurité. Il prend en charge plus de 10 langages (de Java, C# et Python à COBOL et PL/SQL) et est excellent pour les bases de code polyglottes. SonarQube suit également les métriques de qualité de code (maintenabilité, duplication, couverture de test), ce que GHAS ne fait pas.

Cependant, la couverture de sécurité de SonarQube est limitée à l'analyse statique du code (SAST) au sein de votre code. Il ne scanne pas nativement les dépendances open-source à la recherche de vulnérabilités connues, n'examine pas les images de conteneurs, ni ne surveille les configurations cloud.

GitHub Advanced Security : Le périmètre de GHAS est à la fois plus large et plus restreint que celui de SonarQube. GHAS couvre le code, les dépendances et les secrets, et même certains problèmes de configuration. Il vous alertera sur les packages npm ou les bibliothèques Python vulnérables dans votre projet et empêchera également les développeurs de commettre des clés AWS ou d'autres secrets.

Cependant, GHAS est plus restreint en termes de support linguistique et se concentre principalement sur la sécurité. CodeQL prend en charge les langages majeurs (tels que Java, JavaScript/TypeScript, Python, C/C++, C#, Go), mais si votre stack inclut des langages moins courants, GHAS ne les couvrira pas. GHAS ne fournit pas non plus de feedback sur la maintenabilité ou le style du code, la duplication de code ou la complexité.

En résumé, GHAS offre une couverture de sécurité plus approfondie au sein de GitHub (couvrant à la fois le code et la chaîne d'approvisionnement), tandis que SonarQube offre une couverture plus large en termes de langages et de qualité. Des plateformes comme Aikido Security aident les équipes à éviter la prolifération d'outils en couvrant tous ces aspects dans une seule solution.

Expérience Développeur

L'adoption par les développeurs est cruciale. Un outil de sécurité qui frustre les ingénieurs finira par être mis de côté ou ignoré.

SonarQube: . La configuration de SonarQube nécessite souvent la gestion d'un serveur, la configuration de profils de qualité et l'utilisation d'une interface utilisateur web qui peut sembler peu ergonomique. Les développeurs interagissent généralement avec SonarQube via son interface web ou par le biais de commentaires de PR. L'interface utilisateur, bien que puissante, n'est pas très intuitive ni moderne. De nombreux développeurs considèrent SonarQube comme un outil pour le pipeline CI plutôt que comme un support quotidien. SonarQube propose également des plugins comme SonarLint pour les IDE afin de fournir un feedback en ligne.

Le taux élevé de faux positifs de SonarQube est connu pour amener les développeurs à ignorer ses alertes au fil du temps. Ses alertes ne sont pas non plus en temps réel et, par défaut, les problèmes sont signalés après que le code a été poussé et analysé en CI.

GitHub Advanced Security: L'expérience développeur de GHAS est plus fluide, si vous êtes sur GitHub. Les développeurs reçoivent un feedback de sécurité dans le cadre de la code review et les alertes CodeQL apparaissent dans les pull requests sous forme d'annotations sur les lignes affectées. Il n'y a pas de connexion ou d'interface distincte, ce qui signifie que les alertes coexistent avec votre code, rendant les développeurs plus susceptibles de les voir et d'y réagir. GHAS peut ouvrir automatiquement des pull requests pour corriger les dépendances vulnérables. Cependant, tout cela se produit uniquement dans les workflows GitHub.

GHAS est également connu pour générer un volume élevé d'alertes qui peuvent surcharger les discussions de PR et devenir accablantes. Une autre considération est que les résultats de CodeQL peuvent être très détaillés, ce qui peut intimider les développeurs qui n'ont pas une expérience approfondie en sécurité.

Globalement, GHAS est plus convivial pour les développeurs des équipes déjà sur GitHub, avec un feedback de sécurité intégré directement dans les workflows existants. Tandis que SonarQube ressemble souvent à une étape distincte que les développeurs doivent activement penser à examiner. Les outils de sécurité modernes axés sur les développeurs comme Aikido Security relèvent ces défis en fournissant un feedback en ligne et des corrections automatiques en un clic, alimentées par l'IA.

Tarification et Maintenance

SonarQube : SonarQube propose une édition communautaire open-source gratuite, mais elle manque de nombreuses fonctionnalités avancées. Ses éditions payantes sont tarifées par lignes de code (LOC) et débloquent des règles de sécurité avancées, un support linguistique supplémentaire et une analyse plus rapide, mais s'accompagnent de frais de licence importants et de coûts difficiles à prévoir. Si vous hébergez SonarQube vous-même, vous supportez également la charge de maintenance : gestion des serveurs, des bases de données et des mises à niveau.

GitHub Advanced Security : GHAS est uniquement disponible dans le cadre de GitHub Enterprise. En d'autres termes, pour utiliser GHAS sur des dépôts privés, vous devez disposer d'un plan GitHub Enterprise et payer l'add-on GHAS. La tarification de GitHub pour cela est opaque. Pour les grandes équipes, le coût de GHAS peut être difficile à prévoir, et les petites entreprises pourraient ne pas être en mesure de le justifier du tout.

D'autre part, comme il s'agit d'un service cloud, vous n'avez pas à gérer d'infrastructure, ni de serveurs ni d'efforts de maintenance. Mais vous êtes lié à l'écosystème et à la tarification de GitHub.

En résumé, aucun des deux outils n'est bon marché à grande échelle. SonarQube peut devenir coûteux à mesure que vous ajoutez du code et avez besoin de fonctionnalités d'entreprise, tandis que GHAS implique un coût par utilisateur élevé.

Aikido Security offre un modèle de tarification plus simple et plus transparent – forfaitaire et prévisible – et est nettement plus abordable à grande échelle que SonarQube ou GitHub Advanced Security.

Pour vous aider à comparer les fonctionnalités des deux outils, le tableau ci-dessous les résume pour vous.

Aikido Security : La meilleure alternative

Aikido Security est une plateforme de sécurité des applications axée sur les développeurs qui combine une analyse intelligente de la qualité du code avec un SAST avancé. Elle s'appuie sur les forces de SonarQube et GitHub Advanced Security tout en répondant à leurs principales limitations.

Contrairement à l'approche de SonarQube, axée sur les règles, Aikido considère la sécurité comme un élément central de la qualité du code. Son moteur SAST combine l'analyse statique traditionnelle avec une connaissance contextuelle alimentée par les LLM pour détecter les problèmes réels tels que les risques d'injection, l'exécution de commandes non sécurisées et les secrets codés en dur, tout en réduisant les faux positifs courants dans les outils traditionnels de qualité du code.

Comparé à GitHub Advanced Security, Aikido utilise OpenGrep, un moteur SAST non compilant qui s'adapte de manière fiable aux dépôts volumineux et complexes sans les délais d'attente souvent observés dans les scanners basés sur la compilation. Les résultats sont corrélés entre le code, les dépendances, l'infrastructure et le contexte d'exécution, permettant à Aikido de prioriser les risques réellement exploitables et d'éliminer jusqu'à 85 % du bruit grâce à un triage assisté par l'IA.

Au-delà du SAST et de l'analyse des dépendances, Aikido offre une couverture de sécurité plus large, incluant l'analyse IaC, la sécurité des conteneurs, le DAST et les tests de sécurité des API, la protection en temps d’exécution, la gestion de la posture de sécurité du cloud, la détection de secrets et les tests d'intrusion alimentés par l'IA. Ces capacités sont disponibles de manière modulaire ou en tant que plateforme unifiée.

Aikido s'intègre directement dans les flux de travail des développeurs sur GitHub, GitLab et Bitbucket, faisant apparaître les problèmes et les suggestions de correctifs directement dans les demandes de tirage, avec des correctifs en un clic et des demandes de tirage automatisées pour les problèmes courants. Avec un support agnostique de la plateforme, une tarification forfaitaire et un niveau gratuit à vie, Aikido offre une sécurité des applications complète sans le coût et la complexité de la gestion de plusieurs outils.

Vous souhaitez améliorer la sécurité de votre application? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Comment intégrer SonarQube avec les dépôts GitHub pour l'analyse continue du code ?

SonarQube s'intègre à GitHub en exécutant des analyses dans les pipelines CI (GitHub Actions, Jenkins) et en rapportant les résultats aux demandes de tirage. Vous devrez héberger et maintenir un serveur SonarQube, configurer des jetons et connecter explicitement les étapes d'analyse au flux de travail de chaque dépôt.

Comment GitHub Advanced Security améliore-t-il la sécurité du code comparé à SonarQube ?

GitHub Advanced Security (GHAS) intègre la sécurité directement dans le flux de travail des développeurs GitHub avec l'analyse native du code, la détection de secrets et les alertes de vulnérabilité des dépendances. Contrairement à SonarQube, GHAS se concentre moins sur la qualité générale du code et davantage sur l'identification des risques de sécurité réels au sein des demandes de tirage et des dépôts sans nécessiter d'infrastructure externe.

Quel outil offre une meilleure détection des vulnérabilités : SonarQube ou GitHub Advanced Security ?

GHAS offre généralement une détection des vulnérabilités plus robuste pour la sécurité des applications modernes, en particulier en ce qui concerne l'exposition des secrets, les vulnérabilités des dépendances et l'analyse de sécurité basée sur CodeQL. La force de SonarQube réside dans la qualité du code statique et la maintenabilité, mais la profondeur de ses règles de sécurité varie selon le langage et nécessite souvent des outils complémentaires pour une couverture complète. Des plateformes comme Aikido Security comblent ces lacunes en utilisant leur moteur d'IA pour corréler les résultats entre le code, les dépendances, le cloud et le temps d'exécution afin de réduire le bruit et de ne mettre en évidence que les problèmes exploitables, ainsi que d'améliorer la qualité du code.

Quels sont les défis courants lors de la migration de SonarQube vers GitHub Advanced Security ou vice versa ?

Les équipes passant de SonarQube à GHAS sont souvent confrontées à la perte de métriques détaillées sur la qualité du code et au suivi de la dette technique à long terme. La migration de GHAS vers SonarQube peut introduire une surcharge opérationnelle, une augmentation des faux positifs et des frictions dans le flux de travail en raison de tableaux de bord externes et de la gestion de l'infrastructure.

Quelles sont les différences de configuration entre SonarQube et GitHub Advanced Security pour l'analyse ?

SonarQube nécessite une configuration de pipeline explicite, une configuration du scanner, une connectivité serveur et une maintenance continue. GHAS est en grande partie léger en configuration, permettant des analyses directement depuis les paramètres GitHub avec des modifications CI minimales, ce qui facilite son adoption à grande échelle.

Vous pourriez aussi aimer :

- Les meilleures alternatives à SonarQube en 2026

- Top 5 des alternatives à GitHub Advanced Security pour les équipes DevSecOps en 2026

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Comparaison Snyk vs SonarQube en 2026

- Comparaison SonarQube vs Semgrep en 2026