Les équipes sont sous pression pour livrer du code plus rapidement, tout en améliorant la sécurité. Cette pression conduit souvent à l'épuisement professionnel et à des oublis. Les outils de sécurité des applications visent à relever ce défi en aidant les équipes à détecter, trier et corriger les vulnérabilités tout au long du cycle de vie logiciel, du code source et des dépendances aux API et au temps d'exécution. Ils permettent d'appliquer la sécurité sans ralentir le développement.

Le rapport 2026 d'Aikido Security sur l'état de l'IA dans la sécurité et le développement a révélé que 65 % des équipes admettent contourner les outils de sécurité, ignorer les résultats ou retarder les correctifs en raison du bruit et de la fatigue des alertes. Le même rapport a constaté qu'augmenter le nombre de fournisseurs de sécurité entraîne de moins bons résultats en matière de sécurité (plus d'incidents, un tri et une remédiation plus lents). Il n'est donc pas étonnant que les équipes recherchent une plateforme AppSec capable de réduire la prolifération d'outils, d'améliorer l'expérience développeur et, surtout, d'améliorer les résultats de sécurité.

Dans ce guide, nous explorerons les principaux outils AppSec que les équipes utilisent pour garder une longueur d'avance sur les menaces. Nous commencerons par une liste complète des plateformes les plus fiables, puis nous détaillerons quels outils sont les mieux adaptés à des cas d'utilisation spécifiques, des startups et PME aux grandes entreprises. Vous pouvez accéder à des cas d'utilisation spécifiques ci-dessous :

- Les 4 meilleurs outils AppSec pour les développeurs

- Les 5 meilleurs outils AppSec pour les grandes entreprises

- Les 5 meilleurs outils AppSec pour les startups et les PME

- Les 3 meilleurs outils AppSec gratuits

- Les 5 meilleurs outils AppSec pour les pipelines CI/CD

- Les 2 meilleurs outils AppSec cloud-native

- Les 3 meilleurs outils de sécurité des applications open source

TL;DR

Parmi les outils examinés, Aikido Security se distingue comme la meilleure plateforme de sécurité des applications grâce à son approche modulaire et centrée sur le développeur. Elle regroupe le SAST, le SCA, le DAST, la sécurité des API, l'analyse du cloud, la détection de secrets et la protection en temps d’exécution au sein d'un workflow unique et convivial pour les développeurs. Chacune de ces solutions est la meilleure de sa catégorie en tant que solution autonome, mais elles peuvent également être intégrées de manière modulaire ou être proposées prêtes à l'emploi comme plateforme de sécurité complète, selon les besoins de votre organisation.

De plus, sa priorisation basée sur l'IA filtre le bruit, met en évidence les risques exploitables réels et fournit des correctifs en un clic directement dans les IDE et les PR, améliorant ainsi la productivité des développeurs tout en offrant aux équipes de sécurité une visibilité claire sur l'ensemble de la pile applicative.

Pour les startups et les grandes entreprises, Aikido Security se classe constamment en tête lors des pilotes grâce à sa facilité d'intégration, sa tarification forfaitaire prévisible et sa capacité à détecter les vulnérabilités à fort impact sans submerger les équipes de faux positifs.

Qu'est-ce que l'AppSec ?

La sécurité des applications (AppSec) est la pratique consistant à identifier, corriger et prévenir les vulnérabilités de sécurité dans les applications logicielles tout au long de leur cycle de vie. Les outils AppSec sont des solutions logicielles utilisées pour automatiser et gérer ce processus.

Les outils AppSec aident les équipes à vérifier que chaque partie de leur application reste intacte, réduisant ainsi le risque de violations causées par un code non sécurisé, des bibliothèques tierces ou des mauvaises configurations.

Ces outils peuvent être regroupés en ces catégories :

- Tests de sécurité des applications statiques (SAST) : Analyse le code source à la recherche de failles de sécurité sans exécuter l'application.

- Tests de sécurité des applications dynamiques (DAST) : Teste les applications en cours d'exécution à la recherche de vulnérabilités en simulant des attaques externes.

- Analyse de la composition logicielle (SCA) : Identifie les vulnérabilités et les problèmes de licence au sein des composants open source et des bibliothèques tierces.

- Scanners d'Infrastructure as Code (IaC) : Analysent les fichiers de configuration, tels que les manifestes Terraform et Kubernetes, à la recherche de mauvaises configurations.

- Outils de détection de secrets : Scannent les dépôts de code et les pipelines CI/CD à la recherche de credentials exposés, de clés API et de mots de passe.

Pourquoi les outils AppSec sont essentiels

Voici quelques éléments que les outils AppSec garantissent :

- Réduction des coûts : Détecter les vulnérabilités pendant le développement est bien moins coûteux que de les corriger en production.

- Facilite le DevSecOps : Les scans de sécurité automatisés intégrés aux pipelines CI/CD permettent aux équipes de « shift left », détectant les bugs dans le code et les builds, et non après le déploiement.

- Réduit la fatigue d'alerte : De bons outils AppSec priorisent les risques réels et réduisent le bruit. Moins de faux positifs signifie que les développeurs font confiance à l'outil et agissent sur ses conclusions, au lieu de l'ignorer.

- Support de conformité : Les industries réglementées exigent des tests de sécurité des applications complets, tels que PCI DSS pour la finance et HIPAA pour la santé. Les outils AppSec vous aident à respecter ces normes.

- Couverture de sécurité étendue : Les outils AppSec peuvent scanner tout votre code et vos applications en continu. Cette couverture est difficile à obtenir manuellement, en particulier dans les organisations gérant des dizaines de microservices et de ressources cloud.

Comment choisir le bon outil AppSec

Toutes les solutions AppSec ne sont pas universelles. Lors de l'évaluation des outils, gardez ces critères à l'esprit :

- Intégration CI/CD : S'intègre-t-il à votre workflow de développement ? Recherchez des outils avec support CLI ou plugin pour votre pipeline de build, votre dépôt et votre IDE.

- Priorisation des risques : Effectue-t-il une analyse contextuelle ? Quelle est la fréquence de ses faux positifs ? Des outils comme Aikido Security utilisent l'IA pour filtrer plus de 90 % des faux positifs.

- Support du workflow : Prend-il en charge la stack technologique de votre équipe (frameworks, langages de programmation) ?

- Analyses prises en charge : Quel type d'analyse prend-il en charge ? Priorisez les outils offrant une large couverture.

- Collaboration inter-équipes : Recherchez des outils qui prennent en charge le contrôle d'accès basé sur les rôles et les tableaux de bord partagés ?

- UX Développeur : A-t-il été conçu pour les développeurs ? Offre-t-il des fonctionnalités de remédiation, telles que la correction automatique par IA, la suggestion en ligne, les PRs automatisées ?

- Tarification : Ses plans sont-ils transparents et faciles à estimer, ou chaque module complémentaire nécessite-t-il une discussion avec le support client ?

- Support de la conformité : Dispose-t-il de fonctionnalités de conformité intégrées ? Prend-il en charge les normes courantes telles que SOC 2, Top 10 OWASP, PCI DSS, ISO, et HIPAA

Les 14 meilleurs outils AppSec

1. Aikido Security

Aikido Security est une plateforme de sécurité des applications (AppSec) basée sur l'IA, conçue pour sécuriser chaque aspect de votre application, du code source et des dépendances open source aux API, configurations cloud et environnements d'exécution.

Elle utilise l'intelligence artificielle pour corréler les problèmes à travers la pile et effectuer une analyse d’accessibilité afin de mettre en évidence les vulnérabilités réelles et exploitables, en éliminant les faux positifs et le bruit. Cela permet aux équipes de détecter les problèmes tôt, qu'il s'agisse de chemins de code non sécurisés, de bibliothèques tierces vulnérables, de mauvaises configurations, de secrets exposés ou de comportements d'API dangereux.

Les développeurs disposent de tout ce dont ils ont besoin pour résoudre les problèmes :

- Explications claires des risques et de leur impact

- Suggestions de remédiation instantanées, basées sur l'IA

- Vérifications de conformité automatisées pour les principaux frameworks (SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore)

Les équipes peuvent commencer avec n'importe quel module AppSec (SAST, SCA, analyse IaC, DAST, détection de secrets ou sécurité des conteneurs) et en activer davantage à mesure qu'elles se développent, sans introduire de prolifération d'outils.

Fonctionnalités clés :

- Scanners modulaires : Propose des scanners assistés par l'IA pour le SAST, le SCA, les secrets, l'IaC, les conteneurs, les configurations cloud, et bien plus encore.

- Correctifs basés sur l'IA : Fournit des pull requests automatisées pour les correctifs, et des correctifs en un clic pour plusieurs découvertes.

- Sécurité en temps d'exécution : Aikido Security fournit un pare-feu web intégré à l'application (RASP) pour bloquer les attaques en temps réel.

- Sécurité du cloud : Aikido Security réduit de 50 % le risque d'incidents en sécurisant également l'infrastructure cloud sous-jacente des applications, éliminant ainsi le besoin d'outils cloudSec et AppSec distincts.

- Configuration sans agent : Utilise des API en lecture seule pour se connecter à GitHub, GitLab ou Bitbucket. Aucun agent d'installation n'est requis.

- Analyse de bout en bout des chemins d'attaque : Aikido Security utilise l'IA pour relier les vulnérabilités connexes et met en évidence les chemins d'attaque les plus dangereux.

- Triage automatique par IA : Aikido Security utilise le machine learning pour effectuer une analyse automatisée et contextuelle sur les résultats des scanners.

- Analyse d’accessibilité : Elle scanne les dépendances à la recherche de vulnérabilités, mettant en évidence celles qui sont réellement exploitables.

- Cartographie de la conformité : Prend en charge les cadres de conformité et de sécurité tels que SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore.

- Faible taux de faux positifs : Utilise le filtrage contextuel et le triage par IA pour supprimer jusqu'à 90 % des faux positifs, réduisant ainsi la fatigue liée aux alertes.

- UX conviviale pour les développeurs : Fournit des suggestions IA instantanées, des correctifs automatiques et des conseils clairs dans les IDE et les pull requests pour aider les développeurs à résoudre rapidement les problèmes.

- Détection de secrets : Identifie les identifiants ou clés API codés en dur avant qu'ils n'atteignent la production.

- Indépendant de la plateforme : Prend en charge tous les principaux langages de programmation et fournisseurs cloud prêts à l'emploi.

- Priorisation intelligente : La déduplication et le triage automatique basé sur l'IA regroupent les problèmes connexes et filtrent ceux qui n'affectent pas réellement votre application .

Avantages :

- Scanners les meilleurs de leur catégorie

- Large prise en charge des langages

- Fonctionnalités de conformité robustes

- Tarification transparente

- Software Bill of Materials (SBOM) complet

- Filtrage basé sur l'IA

- Support multiplateforme

- UX conviviale pour les développeurs

Tarifs :

Les plans d'Aikido Security commencent à 300 $/mois pour 10 utilisateurs.

- Développeur (Gratuit pour toujours) : Idéal pour les équipes de jusqu'à 2 utilisateurs. Comprend 10 dépôts, 2 images de conteneur, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneur, 5 domaines et 3 comptes cloud.

- Pro : Conçu pour les équipes de taille moyenne. Comprend 250 dépôts, 50 images de conteneur, 15 domaines et 20 comptes cloud.

- Avancé : Comprend 500 dépôts, 100 images de conteneur, 20 domaines, 20 comptes cloud et 10 VM.

Des plans sont également disponibles pour les startups (avec une réduction de 30 %) et les entreprises.

Idéal pour :

Les startups et les entreprises à la recherche d'une plateforme AppSec complète et de bout en bout, offrant une large couverture, des frais généraux minimes et un onboarding rapide,

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge

2. Black Duck

Black Duck de Synopsys est un outil d'analyse de la composition logicielle (SCA) pour la gestion des risques liés à l'open source. Il analyse les composants open source de votre application pour identifier les vulnérabilités connues, les problèmes de conformité des licences et la qualité du code.

Fonctionnalités clés :

- Base de connaissances approfondie sur les vulnérabilités : Cartographie vos dépendances par rapport à une base de données de CVE et d'avis connus

- Vérification de la conformité des licences : Il identifie les licences open source dans votre inventaire et signale les conflits ou les licences à risque.

- Analyse des extraits de code : Black Duck peut détecter les extraits de code copiés à partir de projets open source.

Avantages :

- Détection des composants open source

- Base de connaissances robuste sur les vulnérabilités

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Volume d'alertes élevé

- La configuration initiale peut être complexe

- Les analyses sur de grandes bases de code sont lentes

- Son interface utilisateur (UI) est davantage axée sur l'analyste de sécurité que sur le développeur

- Nécessite des outils tiers (SAST, DAST) pour une couverture AppSec complète

Tarifs :

Tarification personnalisée

Idéal pour :

Black Duck est idéal pour les grandes équipes d'entreprise qui dépendent fortement des dépendances open source et qui nécessitent des contrôles de conformité stricts.

Évaluation Gartner : 4.5/5.0

Avis sur Black Duck :

Aucun avis utilisateur indépendant.

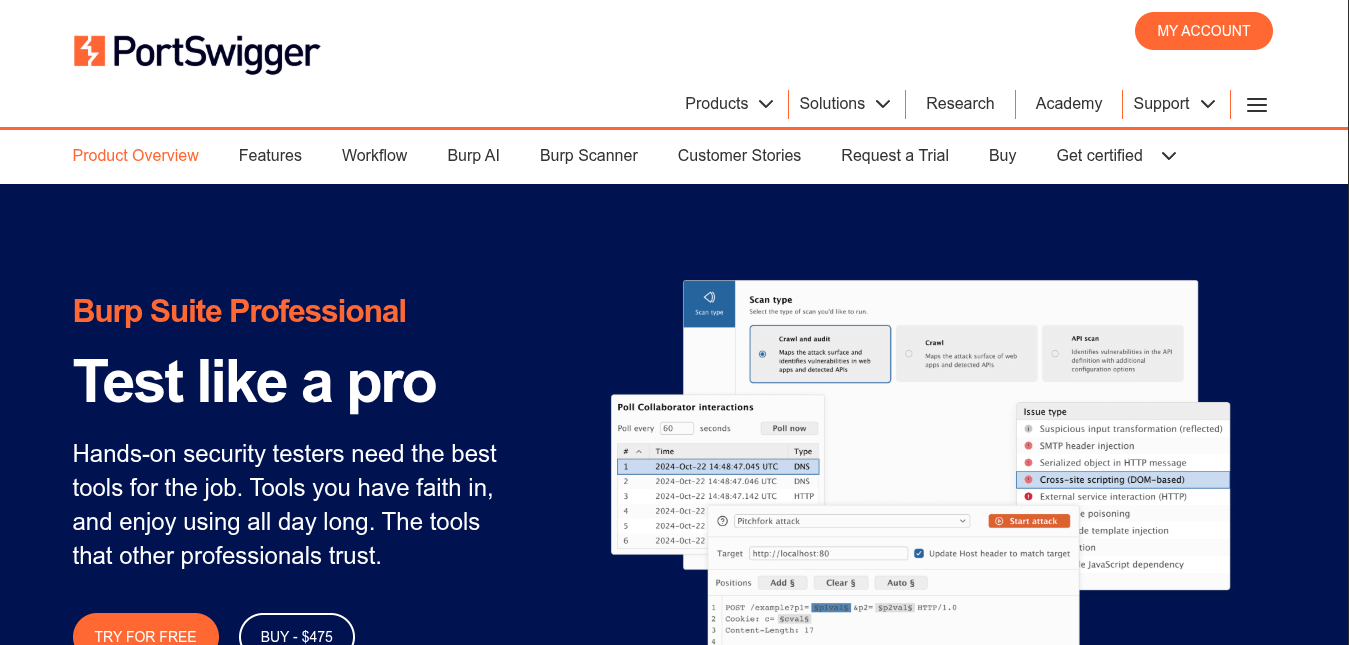

3. Burp Suite

Burp Suite de PortSwigger est une plateforme intégrée pour les tests de sécurité des applications web manuels et automatisés. Il sert de proxy intercepteur pour le trafic web, permettant aux utilisateurs d'intercepter et de modifier les requêtes.

Fonctionnalités clés :

- Proxy intercepteur : Le proxy de Burp permet aux utilisateurs d'inspecter et de manipuler le trafic HTTP(S) entre les navigateurs et les applications cibles.

- Scanner DAST automatisé : Il analyse les applications pour détecter les vulnérabilités courantes telles que SQLi, XSS et CSRF.

- Extensibilité Les utilisateurs peuvent ajouter des extensions créées par la communauté pour améliorer l'analyse ou ajouter de nouvelles techniques d'exploitation.

Avantages :

- Support communautaire solide

- Contrôle manuel granulaire

Inconvénients :

- Axé sur le web

- Taux élevé de faux positifs

- Ses analyses peuvent être gourmandes en ressources

- Manque d'analyse d'accessibilité

- Courbe d'apprentissage abrupte

- Effectue des analyses périodiques plutôt que continues

Tarifs :

- Burp Suite Community Edition : Gratuit

- Burp Suite Professional : 475 $ par utilisateur/an

Burp Suite Enterprise Edition : Tarification personnalisée

Idéal pour :

Burp Suite est idéal pour les spécialistes de la sécurité effectuant des pentests d'applications web.

Évaluation Gartner : 4.7/5.0

Avis sur Burp Suite :

4. Checkmarx

Checkmarx est une plateforme de sécurité des applications d'entreprise axée sur les Tests de sécurité des applications statiques (SAST). Elle a désormais évolué vers une plateforme unifiée pour la sécurité du code.

Fonctionnalités clés :

- Règles personnalisables : Checkmarx permet aux équipes d'écrire des requêtes personnalisées pour détecter des schémas spécifiques à l'organisation/au projet.

- Plateforme AppSec unifiée : Elle offre l'analyse de composition (pour les dépendances open source) et les tests interactifs.

Avantages :

- Large prise en charge des langages

- Recherche en sécurité robuste et renseignement sur les menaces

Inconvénients :

- Faux positifs

- Volume d'alertes élevé

- Courbe d'apprentissage abrupte

- Fortement axé sur les entreprises.

- Tarification dédiée pour chaque module de sécurité

- Les scans peuvent être lents sur de grandes bases de code

Tarifs :

Tarification personnalisée

Idéal pour :

Checkmarx convient le mieux aux entreprises qui ont besoin d'une analyse statique complète sur des piles technologiques diverses et de grandes bases de code.

Évaluation Gartner : 4.6/5.0

Avis sur Checkmarx :

5. Contrast Security

Contrast Security est une plateforme de sécurité des applications axée sur l'instrumentation. Elle fournit à la fois des tests de sécurité interactifs des applications (IAST) et la protection en temps d'exécution des applications (RASP).

Fonctionnalités clés :

- Détection de vulnérabilités en temps réel (IAST) : L'IAST de Contrast instrumente l'application sur un serveur de test et surveille les comportements non sécurisés.

- Protection en temps d'exécution (RASP) : Elle déploie des agents à l'intérieur des applications pour agir comme des pare-feu d'applications web (WAF) autonomes dédiés.

Avantages :

- Conseils de remédiation exploitables

- protection en temps d’exécution

- Prend en charge les plateformes CI/CD courantes

Inconvénients :

- Principalement axé sur l'entreprise

- Les agents doivent être déployés dans les applications

- Sa configuration peut être difficile

- Nécessite l'exécution de code pour identifier les vulnérabilités

- Les utilisateurs ont signalé que ses interfaces utilisateur sont encombrées

- Les utilisateurs ont signalé une latence due à ses agents

Tarifs :

Tarification personnalisée

Idéal pour :

Les équipes d'entreprise qui ont besoin d'un retour d'information continu en temps réel, basé sur l'utilisation, et qui peuvent déployer des agents dans leurs applications.

Évaluation Gartner : 4.7/5.0

Avis sur Contrast Security :

Aucun avis utilisateur indépendant.

6. Fortify

Fortify (qui fait partie d'OpenText) est une plateforme de sécurité des applications d'entreprise principalement connue pour son analyse statique du code et sa prise en charge des langages hérités.

Fonctionnalités clés :

- Prise en charge étendue des langages : Il prend en charge un large éventail de langages de programmation modernes et hérités, tels que ABAP, Classic ASP et COBOL.

- Gestion d'entreprise : Fournit un portail de gestion centralisé où tous les résultats d'analyse sont agrégés.

Avantages :

- Prise en charge des langages hérités

- Rapports et conformité solides

Inconvénients :

- Principalement axé sur l'entreprise

- Volume d'alertes élevé

- Courbe d'apprentissage abrupte

- Faux positifs

- La configuration initiale est complexe

- Son interface utilisateur (UI) est conçue pour les analystes de sécurité

- Couverture cloud-native limitée

Tarifs :

Tarification personnalisée

Idéal pour :

Grandes entreprises gérant des systèmes hérités qui nécessitent une gouvernance centralisée, des rapports de conformité et une analyse statique.

Évaluation Gartner : 4.5/5.0

Avis sur Fortify :

7. HCL/IBM AppScan

AppScan (initialement IBM AppScan, maintenant sous HCL Technologies) est une suite d'outils AppSec. Il est principalement utilisé pour son analyse dynamique (DAST) et sa capacité à analyser des applications complexes telles que les SPA Javascript.

Fonctionnalités clés :

- Analyse incrémentielle : AppScan permet aux utilisateurs d'effectuer des analyses incrémentielles sur les parties nouvelles/modifiées afin d'accélérer les re-tests.

- Moteur DAST complet : Il effectue un crawling avancé et une simulation d’attaque sur les applications Javascript monopages.

- Génération de rapports : Il génère des rapports avec les détails des vulnérabilités et des recommandations de correction.

Avantages :

- Conseils de remédiation exploitables

- Large prise en charge des langages

- S'intègre avec les plateformes CI/CD courantes

Inconvénients :

- Orienté entreprise

- Faux positifs

- Courbe d'apprentissage abrupte

- La configuration initiale est complexe et chronophage

- Les analyses peuvent être gourmandes en ressources et lentes

- Les utilisateurs ont signalé que son interface utilisateur (UI) est obsolète

- Il n'est pas aussi orienté développeur comparé à des outils comme Aikido Security

Tarifs :

Tarification personnalisée

Idéal pour :

Les équipes d'entreprise recherchant une solution DAST personnalisable pour leurs applications web Javascript et leurs API.

Évaluation Gartner : 4.7/5.0

Avis sur HCL/IBM AppScan :

8. Netsparker (maintenant Invicti Security)

Netsparker (maintenant Invicti Security) est un scanner automatisé de vulnérabilités web pour les environnements d'entreprise. Il confirme les vulnérabilités en effectuant des exploits sûrs à l'aide de ses scanners « basés sur la preuve ».

Fonctionnalités clés :

- Analyse basée sur la preuve : Il exploite automatiquement les vulnérabilités de manière non destructive pour les prouver.

- Intégration CI/CD : Fournit des API et des intégrations prêtes à l'emploi pour les outils CI/CD courants.

Avantages :

- Analyse basée sur la preuve

- Options de déploiement flexibles

Inconvénients :

- Orienté entreprise

- Axé sur les applications web

- Courbe d'apprentissage abrupte

- Les utilisateurs ont signalé que son interface utilisateur est encombrée

- Ses analyses « basées sur la preuve » sont plus lentes par rapport aux autres outils DAST

- Les utilisateurs ont signalé une documentation obsolète

Tarifs :

Tarification personnalisée

Idéal pour :

Entreprises ayant besoin d'un scanner d'applications web précis et évolutif.

Évaluation Gartner : 4.5/5.0

Avis sur Netsparker (maintenant Invicti Security) :

Utilisateur partageant son expérience avec Netsparker (maintenant Invicti Security)

9. OWASP ZAP

OWASP Zed Attack Proxy (ZAP) est un outil open-source de Tests de sécurité des applications dynamiques (DAST) maintenu par le projet OWASP. Il est utilisé pour identifier les vulnérabilités des applications web.

Fonctionnalités clés :

- Analyse active et passive : ZAP peut fonctionner en mode « passif », où il observe le trafic et signale les problèmes sans le modifier. Il dispose également d'un mode « analyse active » où il lance des attaques (injection SQL, XSS) pour trouver des vulnérabilités.

- Extensible via des add-ons : Vous pouvez étendre les capacités de ZAP grâce à des add-ons officiels ou communautaires.

- Proxy d'interception : Fournit un proxy d'interception permettant aux testeurs de capturer et de modifier les requêtes HTTP(s) en temps réel.

Avantages :

- Open source

- Support communautaire solide

- Support multiplateforme

Inconvénients :

- Faux positifs

- Interface utilisateur obsolète

- Nécessite des configurations supplémentaires pour les applications web fortement basées sur JavaScript.

- Le support est principalement assuré via des forums.

- Les fonctionnalités avancées exigent une expertise significative en sécurité.

Tarifs :

Open source

Idéal pour :

Équipes recherchant une solution DAST open source pour leurs applications web.

Évaluation Gartner :

Aucun avis Gartner.

Avis sur OWASP ZAP :

10. Qualys Web Application Scanner (WAS)

Qualys Web Application Scanning (WAS) de Qualys est un outil DAST basé sur le cloud pour effectuer des analyses automatisées des applications web à la recherche de vulnérabilités. Il n'offre pas la même « tweakability » approfondie que des outils comme AppScan ou Burp, mais il couvre le Top 10 OWASP et plus encore, en mettant l'accent sur la fiabilité et l'intégration.

Fonctionnalités clés :

- Analyse basée sur le cloud : Toutes les analyses sont effectuées depuis les serveurs cloud de Qualys.

- Couverture robuste des vulnérabilités : Qualys WAS recherche les vulnérabilités courantes telles que les SQLi, XSS, CSRF, les redirections ouvertes, ainsi que les bibliothèques obsolètes.

- Intégration avec l'écosystème Qualys : Il s'intègre parfaitement aux autres services Qualys.

Avantages :

- Basé sur le cloud

- S'intègre à l'écosystème Qualys

- Conseils de remédiation détaillés

Inconvénients :

- Courbe d'apprentissage

- La gestion des permissions peut être complexe

- Exploration JavaScript limitée

- Faux positifs

- Les analyses sur de grandes applications peuvent être lentes et gourmandes en ressources

- Les utilisateurs ont signalé des limitations quant au nombre d'analyses simultanées

Tarifs :

Tarification personnalisée

Idéal pour :

Équipes d'entreprise qui utilisent déjà l'écosystème Qualys.

Note Gartner : 4.4/5.0

Avis sur Qualys Web Application Scanning :

11. Snyk

Snyk est un outil AppSec qui utilise l'apprentissage automatique pour détecter les vulnérabilités de sécurité et les problèmes de qualité de code dans le code source et les dépendances.

Fonctionnalités clés :

- Analyse des dépendances open source : Snyk analyse vos dépendances pour détecter les vulnérabilités connues.

- Correctifs automatisés : Il peut ouvrir automatiquement des pull requests pour mettre à niveau une version de dépendance vers une version sans vulnérabilité.

Avantages :

- Analyse pilotée par l'IA

- Base de données de vulnérabilités robuste

Inconvénients :

- Courbe d'apprentissage abrupte

- Sujet aux faux positifs

- Les tarifs peuvent augmenter rapidement

- Limite de taille de fichier de 1 Mo pour l'analyse statique

- Analyses lentes sur les grands dépôts

- Les recommandations peuvent être génériques

- Nécessite un réglage supplémentaire

- Peut passer à côté de problèmes dans les bases de code propriétaires

Tarifs :

- Gratuit

- Équipe : 25 $ par mois/développeur contributeur (min. 5 développeurs)

- Entreprise : Tarification personnalisée

Idéal pour :

Équipes s'appuyant fortement sur les composants open source et ayant besoin d'une sécurité intégrée à leur flux de travail de développement.

Note Gartner : 4.4/5.0

Avis sur Snyk :

12. SonarQube

SonarQube est une plateforme open source pour l'analyse de la qualité et de la sécurité du code. Les développeurs l'utilisent pour sa capacité à détecter les « code smells » et à faire respecter les portes de qualité.

Fonctionnalités clés :

- Analyse statique multi-langages : SonarQube prend en charge les analyses pour plusieurs langages, tels que Java, C#, C/C++, Python, JavaScript et Go.

- Points chauds de sécurité vs vulnérabilités : SonarQube classe les problèmes soit comme de véritables « vulnérabilités », qui sont des problèmes de sécurité évidents, soit comme des « points chauds de sécurité » (security hotspots), qui sont des schémas potentiellement risqués et nécessitant un examen.

Avantages :

- Édition communautaire gratuite

- Ensembles de règles et portes de qualité personnalisables

Inconvénients :

- Principalement axé sur la qualité du code

- La profondeur des règles de sécurité varie selon le langage

- Faux positifs

- Peut passer à côté de vulnérabilités complexes

- Manque de tests dynamiques d'applications (DAST)

- Les fonctionnalités de sécurité avancées et la prise en charge de langages sont bloquées derrière des forfaits payants.

- Nécessite des outils tiers pour une couverture AppSec complète

Tarifs :

La tarification de SonarQube se divise en deux catégories : les solutions basées sur le cloud et les solutions auto-hébergées.

Idéal pour :

SonarQube est idéal pour les équipes qui souhaitent améliorer la qualité du code tout en mettant en œuvre une sécurité de base.

Note Gartner : 4.4/5.0

Avis sur SonarQube :

13. Veracode

Veracode est une plateforme AppSec cloud-native conçue pour aider les entreprises à évaluer et à gérer la sécurité des applications à grande échelle grâce à une analyse statique, dynamique et de la composition logicielle centralisée.

Fonctionnalités clés :

- Analyse statique (SAST) : Vous pouvez télécharger des applications compilées ou du code source sur la plateforme de Veracode, et celle-ci les analysera à la recherche de vulnérabilités.

- Gestion des politiques : Les utilisateurs peuvent définir des politiques de réussite/échec pour bloquer les livraisons d'applications présentant des vulnérabilités de haute gravité.

Avantages :

- Gouvernance robuste et application des politiques

- Insights basés sur le contexte

Inconvénients :

- Principalement axé sur l'entreprise

- Expérience développeur médiocre

- Les utilisateurs ont signalé que des problèmes apparaissent lors d'une analyse et pas de la suivante

- Interface utilisateur (UI) peu intuitive

- Personnalisation limitée des règles d'analyse et des requêtes

- Son approche par « upload » peut être peu pratique comparée aux solutions de workflow intégrées comme Aikido Security.

Tarifs :

Tarification personnalisée

Idéal pour :

Les entreprises recherchant une solution gérée par un fournisseur (Scanning as a Service) avec une application robuste des politiques

Évaluation Gartner : 4.6/5.0

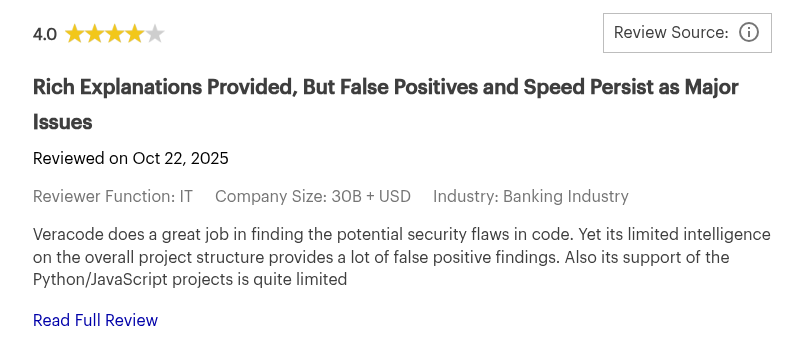

Avis sur Veracode :

14. Opengrep

Opengrep est un outil d'analyse statique (SAST) open-source. C'est un fork communautaire du moteur Semgrep conçu pour détecter les vulnérabilités de code, avec un fort soutien de l'industrie de la part de plateformes de sécurité telles que Aikido Security.

Fonctionnalités clés :

- Compatibilité ascendante : Il est conçu comme un remplacement direct avec la prise en charge des formats de sortie JSON et SARIF.

- Large prise en charge des langages : Opengrep prend en charge plus de 20 langages de programmation, y compris Python, Java, TypeScript, Go et Rust.

- Analyse de la contamination: Il offre une analyse de la contamination intra-fichier et inter-fonctions qui détecte 7 des 9 cas de propagation de contamination multi-sauts.

Avantages :

- Open source

- Large prise en charge des langages

- Intégration multiplateforme

- Piloté par la communauté

Inconvénients :

- Il en est encore à ses débuts.

- Faux positifs

- Manque de cartographie des vulnérabilités intégrée

- Manque de détection d'erreurs en temps d'exécution

- Son moteur SAST est moins complet comparé à des plateformes comme Aikido Security.

Tarifs :

Open source

Pourquoi le choisir :

Opengrep est idéal pour les équipes qui migrent de Semgrep et recherchent une alternative open-source.

Évaluation Gartner :

Pas d'avis Gartner.

Avis Opengrep :

Aucun avis utilisateur indépendant.

Les 4 meilleurs outils AppSec pour les développeurs

Critères clés pour choisir les outils AppSec pour les développeurs:

- Automatisation (analyse incrémentale, corrections automatisées)

- Intégration au workflow

- Faible taux de faux positifs

- Conseils de remédiation

- Accessibilité financière

- Simplicité

Voici les 4 meilleurs outils AppSec adaptés aux développeurs :

- Aikido Security: Analyse multi-modules, configuration basée sur API, UX conviviale pour les développeurs, offre gratuite permanente.

- Snyk: Analyse rapide des dépendances, PRs de correction automatisées, offre gratuite

- SonarQube: Règles de qualité de code et de sécurité robustes, édition communautaire gratuite

- OWASP ZAP: DAST local léger, automatisation facile, open-source

Les 5 meilleurs outils AppSec pour les grandes entreprises

Critères clés pour le choix des outils AppSec pour les entreprises :

- Couverture des menaces

- Fonctionnalités de gouvernance

- Intégration aux workflows d'entreprise (SSO, JIRA)

- Support fournisseur

- Évolutivité

Voici les 5 meilleurs outils AppSec pour les entreprises :

- Aikido Security : Plateforme AppSec de bout en bout, remédiation assistée par IA, fonctionnalités de gouvernance d'entreprise

- Checkmarx : Moteur SAST puissant, prise en charge étendue des langages, règles personnalisables

- Fortify : Suite SAST/DAST complète, déploiement on-premise/cloud

- Veracode : Application des politiques, cloud-native, analyses centralisées

- Black Duck : Suivi des composants OSS, suivi des licences et des vulnérabilités, alertes de conformité automatisées

Les 5 meilleurs outils AppSec pour les startups et les PME

Critères clés pour le choix des outils AppSec pour les startups et les PME :

- Accessibilité financière

- Simplicité

- Automatisation

- Large couverture

Voici les 5 meilleurs outils AppSec adaptés aux startups et aux PME :

- Aikido Security : Plateforme AppSec modulaire, remédiation pilotée par l'IA, couverture de la sécurité du code au cloud, offre gratuite à vie

- Burp Suite : Proxy d'interception, léger

- OWASP ZAP : DAST automatisé, convivial pour les débutants

- Snyk : Analyse open source, correctifs de PR automatisés

- SonarQube : Analyse statique du code, édition communautaire gratuite

Les 3 meilleurs outils AppSec gratuits

Critères clés pour choisir des outils AppSec gratuits:

- Accessibilité financière (niveaux gratuits, open source)

- Simplicité

- Large couverture des menaces

- Automatisation

- UX axée sur les développeurs

- Évolutivité

Voici les 3 meilleurs outils AppSec gratuits :

- Aikido Security : AppSec full-stack, priorisation par IA, UX conviviale pour les développeurs, niveau gratuit permanent

- OWASP ZAP : suite DAST gratuite, analyse active/passive

- SonarQube (Community Edition) : analyse statique gratuite, qualité du code, sécurité de base

Les 5 meilleurs outils AppSec pour les pipelines CI/CD

Critères clés pour le choix des outils AppSec pour les pipelines CI/CD :

- Support CLI et API

- Compatible avec l'automatisation

- Scans rapides

- Plugins CI/CD natifs (GitHub Actions, GitLab, Jenkins, Azure DevOps)

- Politiques configurables

- Déploiement headless

Voici les 5 meilleurs outils AppSec adaptés aux pipelines CI/CD :

- Aikido Security : AppSec multi-modules (SAST/SCA/DAST/cloud), conception axée sur la CI, scans rapides, triage automatique, politiques de blocage des builds

- Checkmarx : Analyses CI incrémentielles, analyse au niveau des PR

- OWASP ZAP : DAST gratuit pour les pipelines, scans passifs et actifs

- Snyk : Vérifications rapides SCA/SAST/conteneurs, intégrations CI

- SonarQube : Quality Gates, application des règles de succès/échec CI

Les 2 meilleurs outils AppSec cloud-native

Critères clés pour choisir des outils AppSec cloud-native:

- Couverture étendue de la stack (code, conteneurs, IaC, runtime)

- Intégration et automatisation CI/CD

- UX conviviale pour les développeurs

- Conformité et gouvernance

- Scalabilité (microservices, multi-cloud)

- Visibilité en temps réel

Voici les 2 meilleurs outils AppSec cloud-native :

- Aikido Security : Interface conviviale pour les développeurs, couverture cloud de bout en bout, intégrations CI/CD.

- Snyk : Analyse de conteneurs et IaC, correctifs de PR automatisés

Les 3 meilleurs outils de sécurité des applications open source

Critères clés pour choisir des outils AppSec open source:

- Support Communautaire

- Personnalisation

- Intégration CI/CD

- Large prise en charge des langages

- Documentation claire

Voici les 3 meilleurs outils AppSec open source :

- Opengrep : Prise en charge étendue des langages, analyse statique avancée

- OWASP ZAP : Analyse automatisée des vulnérabilités web, compatible Docker

- SonarQube (Community Edition) : Inspection continue du code, analyse statique

Conclusion

La sécurité des applications modernes exige visibilité, automatisation et alignement avec les développeurs. Que vous soyez un ingénieur solo sécurisant un projet annexe ou un CISO gérant des dizaines d'applications, les bons outils AppSec rendent les menaces modernes gérables.

En unifiant SAST, SCA, DAST, la sécurité des API, les contrôles cloud et la protection en temps d'exécution dans un workflow convivial pour les développeurs, Aikido Security offre aux équipes une visibilité de bout en bout sur l'ensemble de leur stack applicatif.

Vous souhaitez une visibilité complète sur vos applications ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Quelles sont les vulnérabilités courantes détectées par les outils AppSec ?

Les outils AppSec peuvent identifier un large éventail de vulnérabilités, notamment les injections SQL, le cross-site scripting (XSS), les secrets codés en dur, les dépendances non sécurisées, les ressources cloud mal configurées et les mécanismes d'authentification faibles. Les plateformes avancées comme Aikido Security peuvent également détecter les vulnérabilités inter-fichiers et multi-composants, aidant ainsi les équipes à identifier rapidement les problèmes et incidents complexes.

Comment les outils AppSec contribuent-ils à la protection des applications logicielles ?

Les outils AppSec offrent une visibilité continue sur votre code, vos dépendances et vos configurations d'exécution, signalant automatiquement les problèmes de sécurité avant qu'ils n'atteignent la production. Ils s'intègrent aux IDE, aux pipelines CI/CD et aux systèmes de contrôle de version pour permettre aux développeurs de corriger les vulnérabilités tôt. Des solutions comme Aikido Security proposent une priorisation assistée par IA et des correctifs en un clic, réduisant ainsi l'effort manuel.

Quels sont les défis liés à l'intégration des outils AppSec dans les pipelines CI/CD ?

L'intégration de l'AppSec dans les pipelines CI/CD peut être complexe, car les équipes doivent concilier des analyses approfondies avec des temps de build rapides, gérer les faux positifs et établir des règles d'échec de build sans perturber le développement. Les outils offrant des API, une analyse incrémentale et des sorties lisibles par machine facilitent cette intégration. Des plateformes comme Aikido Security simplifient ce processus grâce à une automatisation compatible CI/CD, garantissant que les contrôles de sécurité s'exécutent efficacement sans ralentir les déploiements.

Comment les outils AppSec peuvent-ils être utilisés pour se conformer aux normes et réglementations de sécurité de l'industrie ?

De nombreuses plateformes AppSec fournissent des rapports prêts pour l'audit, alignés sur SOC 2, ISO 27001, PCI DSS et GDPR, appliquent des politiques de sécurité et suivent les efforts de remédiation. Des plateformes comme Aikido Security consolident les preuves de conformité à travers le code, les dépendances, le cloud et le temps d'exécution, simplifiant ainsi la gouvernance à grande échelle.

Vous pourriez aussi aimer :

- Les 10 meilleurs outils SAST basés sur l'IA en 2025 – Explorez une catégorie AppSec clé.

- Les 10 meilleurs outils d'analyse de la composition logicielle (SCA) en 2026

- Les 13 meilleurs outils d'analyse de conteneurs en 2026

- Meilleurs outils de détection de fin de vie : Classement 2026.

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Meilleurs scanners Infrastructure as Code (IaC) en 2026

- Meilleurs outils de Cloud Security Posture Management (CSPM) en 20262