Vous avez du mal à choisir entre SonarQube et Semgrep ? Vous n'êtes pas seul. Ces deux outils de sécurité des applications sont bien connus et souvent envisagés par les organisations cherchant à améliorer la sécurité du code, mais ils adoptent des approches différentes pour sécuriser le code.

Le choix entre eux n'est pas toujours simple, et les équipes rencontrent souvent des difficultés lorsqu'elles évaluent leurs compromis. Choisir le mauvais outil peut entraîner des lacunes de couverture, des flux de travail fragmentés ou des alertes bruyantes qui ralentissent le développement.

Dans cet article, nous comparerons SonarQube et Semgrep côte à côte et explorerons leurs forces, faiblesses et chevauchements, afin de vous aider à comprendre quel outil correspond le mieux à vos besoins en matière de sécurité et de développement.

TL;DR

Aikido Security combine les forces de SonarQube et de Semgrep en une seule plateforme conviviale pour les développeurs. Elle réunit l'analyse de la qualité du code de SonarQube et l'analyse des vulnérabilités basée sur des modèles de Semgrep, avec son moteur d'IA et de traçabilité, pour combler les lacunes laissées par ces outils, telles que la couverture partielle, la prolifération d'outils, le tri manuel et les alertes bruyantes.

Tout cela permet à Aikido Security d'offrir une couverture de sécurité de bout en bout, moins de faux positifs et un triage plus rapide pour les développeurs.

Son architecture modulaire permet aux équipes de commencer avec n'importe quel module : SAST, SCA, analyse IaC, qualité du code et bien plus encore, et d'activer des modules supplémentaires à mesure de leur croissance.

Pour les startups comme pour les grandes entreprises, Aikido Security se distingue constamment grâce à son flux de travail convivial pour les développeurs, sa couverture AppSec robuste, sa priorisation des risques basée sur l'IA et sa capacité à remplacer plusieurs outils.

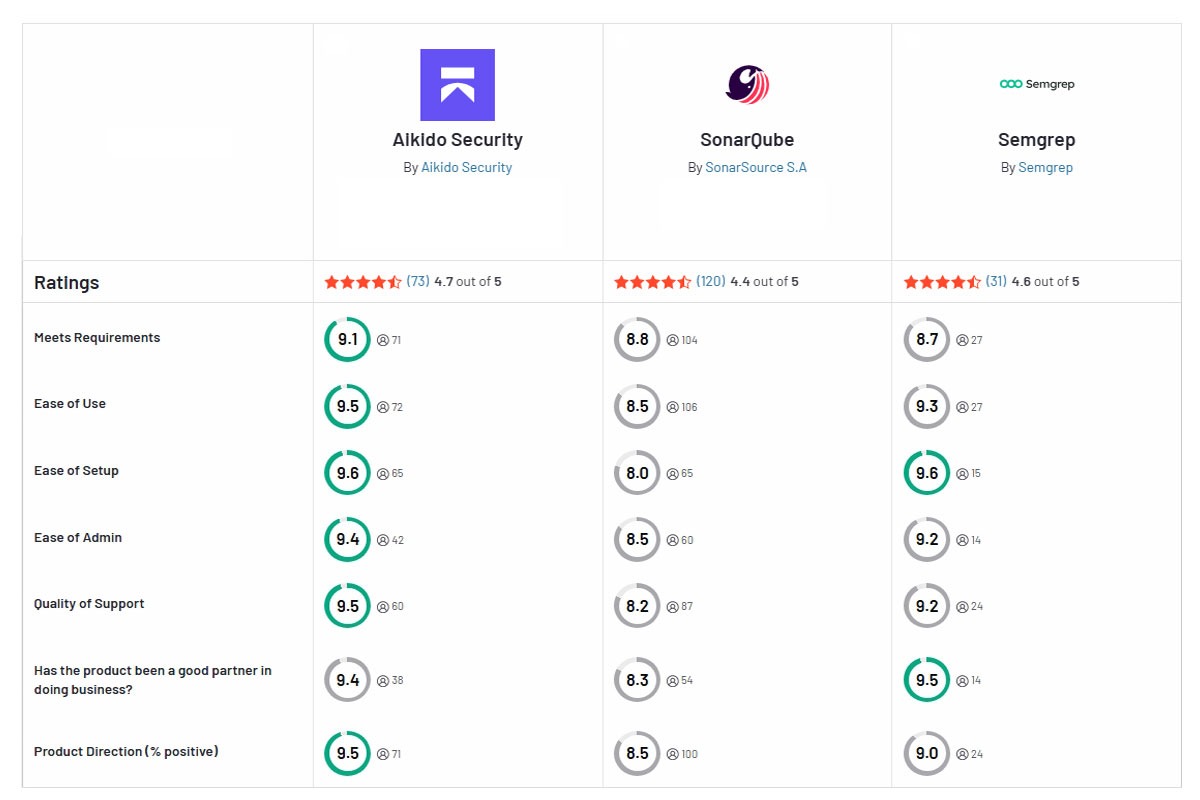

Comparaison rapide des fonctionnalités : SonarQube vs Semgrep vs Aikido Security

Qu'est-ce que SonarQube ?

SonarQube est une plateforme d'inspection continue de la qualité du code qui inclut également les Tests de sécurité des applications statiques (SAST). Initialement conçu pour détecter les bugs et les "code smells", il a évolué pour couvrir les problèmes de sécurité courants (tels que les vulnérabilités du Top 10 OWASP et les secrets codés en dur). Les développeurs apprécient l'interface utilisateur (UI) web épurée de SonarQube et son intégration dans les workflows existants.

Avantages :

- Combine l'analyse de sécurité statique avec les contrôles de qualité du code

- Fournit des plugins IDE pour un feedback en temps réel

- Offre une large prise en charge des langages

- S'intègre avec les plateformes CI/CD courantes (Jenkins, GitHub Actions)

- Support communautaire solide

Inconvénients :

- Faux positifs

- Principalement axé sur la qualité du code

- Ses règles de sécurité ne sont pas aussi étendues que celles des outils AppSec dédiés.

- La profondeur de ses règles de sécurité varie selon le langage

- Manque de couverture native des dépendances (SCA)

- Manque de tests en temps d'exécution

- Nécessite des outils tiers pour une couverture complète de la sécurité applicative

- Nécessite des efforts d'infrastructure et de maintenance

- La licence basée sur les lignes de code (LOC) peut devenir coûteuse à mesure que les bases de code augmentent.

Qu'est-ce que Semgrep ?

Semgrep est un outil d'analyse statique open source axé sur la sécurité du code. Surnommé « semantic grep », il scanne le code à la recherche de modèles vulnérables en utilisant des règles qui ressemblent au code source (au lieu d'expressions régulières complexes). Les équipes utilisent Semgrep pour sa capacité à détecter les bugs courants tels que l'injection SQL, le cross-site scripting et les identifiants codés en dur, ainsi que pour son extensibilité.

Avantages :

- Règles personnalisées et pré-construites

- Offre des intégrations avec les plateformes CI/CD courantes.

- Sa syntaxe de règles ressemble à du code et s'intègre naturellement aux workflows Git.

- L'outil principal est gratuit et open source, ce qui permet aux équipes disposant d'un budget limité de commencer à améliorer la sécurité immédiatement.

Inconvénients :

- Faux positifs

- Courbe d'apprentissage prononcée pour les règles personnalisées

- Analyse le code fichier par fichier

- Principalement axé sur le code source (SAST)

- Les utilisateurs ont signalé un tri supplémentaire des alertes de faible priorité.

- Le moteur gratuit de Semgrep ne dispose pas d'analyse du flux de données inter-fichiers.

- Manque de DAST et CSPM natifs

- Il n'agrège pas les résultats dans le temps et ne fournit pas de tableaux de bord.

- Les fonctionnalités d'entreprise telles que l'analyse inter-fichiers, la gestion centralisée des règles/politiques et la collaboration d'équipe nécessitent son offre payante.

Comparaison des fonctionnalités

Capacités d'analyse de sécurité

SonarQube et Semgrep sont tous deux principalement des analyseurs de code statique (SAST), ils analysent le code source à la recherche de bugs et de problèmes de sécurité. Aucun des deux outils ne fournit d'analyse dynamique (DAST).

- SonarQube : L'analyse de sécurité de SonarQube inclut les vérifications du Top 10 OWASP, l'analyse d'Infrastructure-as-code (IaC) et la détection de secrets qui s'exécutent parallèlement à ses vérifications de qualité de code. Il signale les problèmes tels que l'injection SQL et le cross-site scripting dans le code source, et marque les résultats comme des « points chauds de sécurité » plutôt que des vulnérabilités avérées pour éviter les fausses alertes. Ces « points chauds de sécurité » nécessitent une révision manuelle.

- Semgrep : Semgrep, quant à lui, repose entièrement sur ses modèles de règles. Il peut détecter un large éventail de vulnérabilités de sécurité (injections, configurations non sécurisées, secrets codés en dur) si des règles sont écrites pour celles-ci. Son ensemble de règles communautaires offre une large couverture, mais si une vulnérabilité n'est pas couverte par une règle existante (et que vous n'en avez pas écrite une vous-même), Semgrep ne la signalera tout simplement pas.

En résumé, les deux outils sécurisent bien le code source, mais nécessitent des outils supplémentaires pour une couverture AppSec complète. Ce qui amène les équipes à considérer des plateformes comme Aikido Security qui offrent une couverture de bout en bout.

Intégration et Workflow CI/CD

L'intégration dans les workflows de développement est un point fort pour les deux outils.

- SonarQube : SonarQube offre des intégrations CI/CD robustes avec des plugins officiels pour Jenkins, Azure DevOps, GitHub Actions, GitLab CI et plus encore. Les équipes utilisent couramment la « quality gate » de SonarQube dans les pipelines CI pour implémenter des règles telles que, si une analyse de code échoue à des critères définis (par exemple, de nouvelles vulnérabilités critiques introduites), la build peut être échouée pour empêcher la fusion. Il fournit également un tableau de bord web pour visualiser les résultats.

- Semgrep : Semgrep fournit une CLI légère qui peut être facilement scriptée dans les pipelines CI, ainsi que des guides d'intégration CI et GitHub Actions prêts à l'emploi. Cela signifie que les développeurs voient les retours de sécurité au même endroit où ils révisent le code, sans portails supplémentaires à consulter.

SonarQube et Semgrep s'intègrent tous deux aux IDE pour un retour d'information en temps réel : SonarQube via le plugin SonarLint, et Semgrep via ses extensions d'éditeur.

Globalement, SonarQube fournit une interface utilisateur (UI) plus traditionnelle et centralisée, tandis que Semgrep se concentre sur la flexibilité via la CLI et l'UI.

Précision et Performance

- Semgrep : Semgrep est remarquablement rapide. Son moteur de correspondance de motifs peut analyser le code à 20k–100k lignes par seconde par règle, dépassant de loin le moteur de SonarQube qui est rapporté à environ 0,4k lignes/sec pour des ensembles de règles typiques. La vaste bibliothèque de règles de Semgrep est connue pour produire un volume élevé d'alertes dès la première utilisation, dont toutes ne sont pas des problèmes exploitables. Les utilisateurs signalent qu'un réglage supplémentaire est nécessaire pour améliorer le rapport signal/bruit.

.

- SonarQube : Les analyses de SonarQube, d'autre part, ont tendance à être plus lentes et plus gourmandes en ressources. L'exécution d'une analyse Sonar complète peut prendre plusieurs minutes ou plus, selon la taille de la base de code. Cela est en partie dû à son analyse plus approfondie des métriques de qualité de code et à la surcharge liée au téléchargement des résultats vers le serveur SonarQube.

En termes de précision, SonarQube dispose d'un ensemble de règles plus organisé et a été conçu pour minimiser le bruit. Ses règles de sécurité intègrent souvent une logique pour éviter les faux positifs évidents et distinguer les vulnérabilités confirmées des « points chauds de sécurité ». Cette approche permet à SonarQube de signaler moins de problèmes au total, mais peut également manquer des problèmes réels qui ne sont pas couverts par son ensemble de règles.

En résumé, SonarQube a tendance à privilégier la précision (moins de faux positifs, mais potentiellement plus de faux négatifs), tandis que Semgrep privilégie le rappel (détecter plus en ratissant large, mais vous devrez éliminer certaines fausses alertes).

Le meilleur choix dépend de si vous préférez un outil avec des volumes d'alertes élevés qui peuvent être réduits, ou un outil plus silencieux qui pourrait laisser des lacunes. Aikido Security équilibre ces compromis en utilisant son IA et son moteur de joignabilité pour corréler les résultats et identifier les vulnérabilités réellement exploitables.

Couverture et Portée

- Prise en charge des langages et frameworks : SonarQube et Semgrep couvrent tous deux un large éventail de langages. SonarQube prend en charge plus de 10 langages (dont Java, C#, JavaScript, Python, Ruby). Semgrep, quant à lui, prend en charge plus de 15 langages (Go, Rust, Kotlin, Swift et des configurations comme Dockerfile). Si votre stack inclut un langage moins courant, la couverture de SonarQube pourrait être affectée, car son support est limité à ce que SonarSource propose. D'autre part, l'architecture ouverte de Semgrep a permis l'ajout de nombreux langages au fil du temps.

- Types et profondeur des problèmes : Outre les langages, la portée de SonarQube s'étend au-delà de la qualité du code, en fournissant une analyse de sécurité de base qui vous donne une vue d'ensemble de la santé de votre code. Semgrep est axé sur la sécurité et la détection de bugs et ne mesure ni la maintenabilité ni la dette technique. En termes de profondeur des vulnérabilités, aucun des deux outils n'effectue le type d'analyse approfondie du flux de données inter-procédural que réalisent les outils SAST d'entreprise.

- Au-delà du code source : Les deux outils sont principalement destinés au code source des applications. Cependant, les versions open source/gratuites ne scannent pas nativement les images de conteneurs, les dépendances (SCA) et le runtime.

Expérience Développeur

Interface utilisateur

- SonarQube : SonarQube fournit une interface utilisateur web soignée par défaut. Les développeurs et les chefs d'équipe peuvent se connecter au tableau de bord SonarQube pour consulter la santé d'un projet : une liste des problèmes (catégorisés par sévérité et type), des métriques de tendance et l'état de la quality gate. L'interface utilisateur facilite l'identification des vulnérabilités et des code smells, ainsi que la consultation de descriptions détaillées et de recommandations de correction. S

- Semgrep : En revanche, l'outil open source de Semgrep s'exécute comme un outil en ligne de commande qui affiche les résultats ou produit une sortie JSON. Pour les développeurs individuels ou les petites équipes, l'interface en ligne de commande (CLI) de Semgrep est idéale, cependant, les équipes plus importantes pourraient préférer un tableau de bord centralisé. L'absence d'interface graphique (GUI) ou de tableaux de bord intégrés dans Semgrep OSS peut ralentir son adoption dans les organisations qui ont besoin de visibilité et de rapports.

En résumé, SonarQube l'emporte en matière d'expérience utilisateur (UX) prête à l'emploi pour la gestion et le reporting, tandis que l'expérience de base de Semgrep est davantage axée sur les développeurs.

Intégration au workflow des développeurs

Les deux outils visent à être conviviaux pour les développeurs. SonarQube et Semgrep s'intègrent tous deux aux IDE via des plugins. Outre les plugins, SonarQube annote les pull requests (PR) : SonarQube ajoute des commentaires sur les PRs avec les problèmes et des résumés, tandis que Semgrep laissera également des commentaires directement sur les diffs de code pour toute violation de règle.

Cette boucle de feedback en ligne signifie que les contrôles de sécurité et de qualité se déroulent dans le contexte, pendant la code review, et non après coup. S'ils sont correctement configurés, aucun des outils n'exige que les développeurs quittent leur workflow habituel pour consulter les résultats.

Personnalisation et ajustement

- Semgrep : La création de règles personnalisées avec Semgrep est simple. Ses règles sont écrites en YAML, avec des motifs de recherche qui ressemblent au code que vous souhaitez détecter (caractères génériques pour les variables). Si votre équipe a un modèle de codage spécifique à appliquer ou une faille de sécurité propre à l'entreprise à détecter, vous pouvez écrire une règle Semgrep en quelques minutes. Pour l'ajustement, Semgrep permet le whitelisting/blacklisting de règles via ses fichiers de configuration, et permet aux développeurs d'ajouter des commentaires en ligne pour ignorer une instance spécifique d'une détection. Il prend en charge l'autofix défini par l'utilisateur pour certains motifs ; vous pouvez programmer une règle pour non seulement détecter un problème, mais aussi suggérer une correction (par exemple, remplacer automatiquement un appel de fonction dangereux par une alternative plus sûre).

- SonarQube : SonarQube, en revanche, n'est pas facilement extensible. L'écriture de règles personnalisées nécessite généralement une connaissance approfondie de la programmation Java et des arbres syntaxiques abstraits. Cela signifie que la plupart des équipes s'appuient sur les règles fournies par SonarSource et ne peuvent que les activer/désactiver, plutôt que d'en créer de nouvelles de toutes pièces. SonarQube permet aux équipes d'ajuster les niveaux de sévérité des règles et les seuils de quality gate via son interface utilisateur, et peut supprimer les faux positifs en les marquant dans l'interface utilisateur (ou en ajoutant des commentaires spéciaux dans le code pour ignorer un problème). SonarQube ne corrige pas automatiquement le code ; il fournit uniquement des conseils de remédiation.

Intégration et maintenance :

- SonarQube : La configuration initiale de SonarQube peut être plus lourde, en particulier en auto-hébergement, car elle nécessite le déploiement et la maintenance d'un serveur SonarQube et souvent d'une base de données séparée. Il propose des options cloud pour réduire la charge opérationnelle, mais à un coût accru. La maintenance de SonarQube implique la mise à niveau du serveur vers de nouvelles versions, la gestion des utilisateurs et des contrôles d'accès, et la mise à jour des plugins. Ses règles de sécurité et de qualité sont généralement mises à jour dans le cadre des versions du produit. Et il fournit une documentation complète, des discussions sur les forums et une vaste base de connaissances, ce qui facilite relativement la recherche de support.

- Semgrep : Semgrep est facile à prendre en main, car il peut être installé comme un unique binaire CLI et exécuté localement ou directement dans les pipelines CI. Il propose un composant serveur optionnel qui n'est nécessaire que si vous choisissez la plateforme Semgrep Cloud. La maintenance de Semgrep est axée sur la mise à jour des ensembles de règles, ce qui est simple puisque les règles sont versionnées et distribuées via le registre Semgrep ou regroupées avec les images et les binaires.

Conformité et Reporting

- SonarQube : Le niveau Enterprise de SonarQube offre des rapports de portefeuille et des fonctionnalités de gouvernance pour aider les équipes à respecter les normes de l'industrie. Vous pouvez également mapper les règles SonarQube aux exigences de conformité et générer des rapports pour les auditeurs.

- Semgrep : Semgrep ne fournit pas nativement de rapports de conformité, cependant, vous pouvez utiliser des règles spécifiques mappées aux normes de conformité (par exemple, des règles ciblant le Top 10 OWASP ou les directives de codage sécurisé).

Cadence de publication et mises à jour

- Semgrep : Semgrep suit un cycle de publication rapide, livrant souvent des mises à jour plusieurs fois par mois. Ses règles sont fréquemment mises à jour et peuvent être livrées indépendamment de l'outil, permettant aux équipes d'adopter rapidement de nouvelles vérifications. Le modèle communautaire de Semgrep le rend efficace pour répondre aux vulnérabilités nouvellement divulguées ou aux modèles de codage insécurisés émergents.

- SonarQube : SonarQube a un cycle de publication plus lent et plus structuré, avec des versions majeures généralement publiées quelques fois par an. Les mises à jour des règles de sécurité et de qualité sont généralement regroupées avec ces versions de produits, ce qui peut retarder l'accès aux nouvelles vérifications.

Tarifs

- SonarQube : La plateforme principale de SonarQube est open source via son édition Communauté, mais beaucoup de ses fonctionnalités avancées (telles que les règles de sécurité avancées, l'analyse plus approfondie, le support de certains langages et les fonctionnalités de gouvernance d'entreprise) nécessitent des éditions payantes. La tarification commerciale de SonarQube est basée sur les lignes de code (LOC) analysées, ce qui peut être coûteux et difficile à prévoir lors du travail sur de grandes bases de code. T

- Semgrep : Semgrep est open source et fournit une CLI et des règles gratuites, quelle que soit la taille de la base de code. Il propose un plan payant, Semgrep Team/Enterprise (une plateforme hébergée ou on-premise avec des fonctionnalités supplémentaires comme la collaboration d'équipe, les résultats centralisés et l'analyse avancée) et un niveau gratuit.

En résumé, SonarQube peut entraîner des coûts significatifs à mesure que vous évoluez, surtout avec plusieurs projets et des millions de lignes de code (LOC), et nécessite une maintenance de l'infrastructure, tandis que Semgrep offre un point d'entrée à faible coût/gratuit et déplace les coûts vers un modèle par utilisateur pour les fonctionnalités avancées, avec un minimum de frais généraux d'infrastructure.

Aikido offre un modèle de tarification plus simple et plus transparent – forfaitaire et prévisible – et est nettement plus abordable à grande échelle que SonarQube ou Semgrep.

Pour vous aider à comparer les fonctionnalités des deux outils, le tableau ci-dessous les résume pour vous.

Aikido Security : La meilleure alternative

Aikido Security est une plateforme de sécurité des applications basée sur l'IA qui combine les atouts de SonarQube et Semgrep en une solution unique. Elle offre une couverture sur le code source, les dépendances, les conteneurs, l'IaC, l'infrastructure cloud et les API, le tout au sein d'un workflow adapté aux développeurs.

Son moteur SAST est alimenté par Opengrep, une version open source de Semgrep qu'elle a initiée en forquant Semgrep pour faire face au récent changement de licence et fournir à la communauté open source un moteur d'analyse statique du code plus avancé.

Aikido Security utilise ses moteurs d'IA et d'accessibilité pour corréler et identifier les vulnérabilités réellement exploitables à travers le code, les dépendances, les configurations cloud et les couches d'exécution, et fournit aux développeurs une remédiation automatique via des pull requests et des correctifs en un clic.

Les équipes peuvent commencer avec n'importe quel module AppSec, SAST, SCA, analyse IaC, DAST, détection de secrets ou sécurité des conteneurs, et en activer davantage à mesure qu'elles se développent, sans introduire de prolifération d'outils.

Vous souhaitez une visibilité complète sur vos applications ? Commencez votre essai gratuit ou Planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Existe-t-il des limitations ou des défis courants lors de l'utilisation de SonarQube par rapport à Semgrep ?

SonarQube peut être plus rigide dans les environnements qui nécessitent une itération rapide ou la prise en charge de langages moins couramment utilisés, car ses ensembles de règles et sa couverture linguistique sont largement déterminés par SonarSource. Son fonctionnement a également tendance à être plus lourd, avec un accent plus marqué sur l'analyse centralisée et les quality gates. Semgrep, en comparaison, est plus léger et plus flexible, mais sa flexibilité peut exiger des équipes qu'elles investissent du temps dans la sélection, l'ajustement et la maintenance des règles pour éviter le bruit.

Comment SonarQube et Semgrep fonctionnent-ils pour détecter les problèmes de code ?

SonarQube s'appuie sur des techniques traditionnelles d'analyse statique du code, telles que les arbres syntaxiques abstraits, le flux de contrôle et l'analyse sémantique, pour identifier les bugs, les code smells et les problèmes de sécurité. Semgrep adopte une approche basée sur les motifs, en faisant correspondre des règles définies par l'utilisateur ou par la communauté directement au code, ce qui lui permet de détecter les problèmes en reconnaissant les motifs de code non sécurisés ou indésirables.

Les règles Semgrep peuvent-elles être personnalisées aussi facilement que les règles SonarQube ?

Semgrep facilite généralement la personnalisation des règles, car celles-ci sont écrites dans un format simple et lisible basé sur YAML que les développeurs peuvent créer et modifier rapidement. SonarQube prend également en charge les règles personnalisées, mais cela nécessite une connaissance plus approfondie de la plateforme, des plugins spécifiques, ou même l'écriture de règles en Java, ce qui peut représenter un obstacle plus important pour la plupart des équipes de développement.

Quels sont les avantages de l'analyse basée sur les motifs de Semgrep par rapport à l'analyse traditionnelle de SonarQube ?

L'analyse basée sur les motifs de Semgrep permet aux équipes d'écrire et d'appliquer rapidement des meilleures pratiques de sécurité ou de qualité du code spécifiques à leur stack ou à leur organisation. Cette approche est particulièrement efficace pour détecter les motifs non sécurisés connus, appliquer les normes internes et répondre rapidement aux nouvelles vulnérabilités, tandis que l'analyse traditionnelle de SonarQube excelle davantage dans les préoccupations générales de qualité du code et de maintenabilité.

Quel outil est le meilleur pour l'analyse statique du code : SonarQube ou Semgrep ?

Aucun outil n'est universellement meilleur ; le bon outil dépend de vos priorités. SonarQube est bien adapté aux équipes axées sur la qualité du code à long terme et le suivi de la dette technique, tandis que Semgrep est souvent préféré par les équipes axées sur la sécurité qui valorisent la flexibilité, les règles personnalisées et les workflows centrés sur les développeurs. Des plateformes comme Aikido Security combinent le meilleur des deux outils en utilisant son moteur d'IA pour corréler les résultats et mettre en évidence les problèmes réellement exploitables.

Vous pourriez aussi aimer :