Les conteneurs sont devenus l'épine dorsale du DevOps moderne. Mais ils introduisent également de nouveaux maux de tête en matière de sécurité. Une seule image de base vulnérable ou un conteneur mal configuré peut se transformer en une brèche majeure à travers des dizaines de services.

En fait, des recherches récentes ont révélé qu'environ 87 % des images de conteneurs contiennent des vulnérabilités de gravité élevée ou critique. Ajoutez à cela les tendances de 2026 en matière d'attaques de la chaîne d'approvisionnement et les CVE en constante évolution, et il est clair que les outils d'analyse de conteneurs sont indispensables. Ces outils détectent automatiquement les bugs connus, les failles de sécurité et les mauvaises configurations dans vos images de conteneurs (et parfois dans les conteneurs en cours d'exécution) afin que vous n'expédiiez pas des bombes à retardement.

Nous aborderons les meilleurs outils de Container Scanning pour aider votre équipe à sécuriser les images, les charges de travail et l'infrastructure cloud-native avant et après le déploiement.

Nous commencerons par une liste exhaustive des plateformes les plus fiables, puis nous détaillerons les outils les mieux adaptés à des cas d'utilisation spécifiques tels que les développeurs, les entreprises, les startups, les environnements Kubernetes, et plus encore. Passez au cas d'utilisation pertinent ci-dessous si vous le souhaitez.

- Les 5 meilleurs outils de Container Scanning pour les développeurs : Aikido Security · Snyk Container

- Les 5 meilleurs outils d'analyse de conteneurs pour les entreprises : Aqua Security · Aikido Security

- Les 4 meilleurs outils d'analyse de conteneurs pour les startups : Aikido Security · Trivy

- Les 4 meilleurs scanners de conteneurs gratuits : Trivy · Grype

- Les 5 meilleurs outils d'analyse des vulnérabilités d'images Docker : Aikido Security · Anchore / Grype

- Les 5 meilleurs outils de sécurité des conteneurs avec protection en temps d’exécution : Sysdig Secure · Falco

- Les 5 meilleurs scanners de conteneurs pour les environnements Kubernetes : Aikido Security · Sysdig Secure

- Les 4 meilleurs outils d'analyse de conteneurs open source : Trivy · Clair

TL;DR

Aikido Security est le leader de la sécurité des conteneurs, car il ne se contente pas d'analyser les images, mais sécurise également l'ensemble de votre stack. C'est une plateforme centrée sur les développeurs qui détecte les CVE de conteneurs, les erreurs de configuration, et suggère même des mises à niveau d'images de base via la correction automatique par IA, tout en couvrant également le code et le cloud.

La déduplication intelligente d'Aikido réduit des milliers de découvertes de conteneurs aux quelques éléments critiques, et sa tarification simple et transparente (essai gratuit, plans forfaitaires raisonnables) signifie que les équipes d'ingénierie bénéficient d'une protection complète des conteneurs sans problèmes de budget.

Qu'est-ce que l'analyse de conteneurs ?

L'analyse de conteneurs est le processus d'analyse des images de conteneurs (et occasionnellement des conteneurs en cours d'exécution) à la recherche de problèmes de sécurité. En termes simples, cela signifie analyser le contenu de vos images Docker/OCI pour détecter les vulnérabilités connues, les malwares, les secrets ou les erreurs de configuration avant que ces conteneurs ne soient exécutés en production.

Un scanner de conteneurs décompresse généralement une image, catalogue ses paquets OS, bibliothèques et configuration, et compare tout cela à des bases de données de vulnérabilités et à des benchmarks de sécurité.

Dans un flux de travail DevOps sécurisé, l'analyse de conteneurs est une étape automatisée du pipeline visant à identifier les problèmes en amont, permettant aux développeurs de les corriger dans le cadre du développement normal, à l'instar de la compilation de code ou de l'exécution de tests.

Pourquoi vous avez besoin d'outils d'analyse de conteneurs

Voici 5 raisons pour lesquelles vous avez besoin d'outils d'analyse de conteneurs :

- Détectez les vulnérabilités en amont : Détectez automatiquement les CVEs et les faiblesses connues dans vos images avant qu'elles n'atteignent la production. Cela vous aide à patcher ou à reconstruire les images de manière proactive plutôt que de réagir aux incidents.

- Assurez la conformité : Respectez les normes de sécurité et les bonnes pratiques (benchmarks CIS, PCI-DSS, HIPAA, etc.) en vérifiant que vos conteneurs ne contiennent pas de paquets ou de configurations interdits. Les analyses produisent des rapports et des pistes d'audit pour satisfaire aux exigences de conformité.

- Intégrez-vous au CI/CD : Les scanners de conteneurs modernes s'intègrent à votre pipeline CI/CD ou à votre registre de conteneurs, servant de point de contrôle. Ils peuvent bloquer le déploiement d'images risquées, le tout sans ralentir le développement.

- Réduisez les risques de brèches : En détectant les failles critiques (par exemple, une ancienne bibliothèque OpenSSL ou un secret divulgué) et en incitant à les corriger, les scanners réduisent votre surface d'attaque. Moins de vulnérabilités connues dans les conteneurs signifie que les attaquants ont moins de cibles faciles.

- Automatisez et gagnez du temps : Au lieu de vérifier manuellement le contenu de chaque conteneur, laissez l'outil faire le gros du travail. Les équipes obtiennent des analyses cohérentes et reproductibles avec un minimum d'effort – libérant les développeurs et les équipes DevOps pour qu'ils se concentrent sur les fonctionnalités, et non sur la résolution urgente des problèmes de sécurité.

Comment choisir le bon scanner de conteneurs

Tous les outils de sécurité des conteneurs ne sont pas égaux. Lors de l'évaluation des scanners, prenez en compte quelques facteurs clés au-delà de la simple question “détecte-t-il les vulnérabilités ?”. Voici quelques critères à garder à l'esprit :

- Intégration CI/CD et registre : L'outil doit s'intégrer parfaitement à votre flux de travail – par exemple, une CLI pour les pipelines, des plugins pour Jenkins/GitLab, ou des hooks de registre. S'il peut analyser automatiquement les images à chaque build ou push, vous êtes plus susceptible de l'utiliser régulièrement.

- Précision (faible taux de faux positifs) : Recherchez les scanners réputés pour leur rapport signal/bruit élevé. Les meilleurs outils utilisent des moteurs de politiques ou un filtrage intelligent pour éviter de vous submerger d'alertes non pertinentes. Moins de fausses alertes signifie que les développeurs font confiance à l'outil au lieu de l'ignorer.

- Couverture des problèmes : Considérez ce que chaque scanner vérifie réellement. Certains se concentrent uniquement sur les CVEs des paquets du système d'exploitation, tandis que d'autres signalent également les vulnérabilités des bibliothèques de langage, les clés secrètes ou les problèmes de configuration. Idéalement, choisissez un scanner qui couvre l'étendue des risques pertinents pour votre stack (images, systèmes de fichiers, configurations Kubernetes, etc.).

- Aide à la remédiation : L'analyse est la première étape, la correction est la seconde. Les bons scanners fournissent des conseils de remédiation : par exemple, « Mettez à niveau cette image de base vers la version X pour corriger 10 vulnérabilités » ou même des solutions d'autocorrection en un clic. Cela peut accélérer considérablement le processus de patching.

- Évolutivité et gestion : Pour les environnements plus vastes, évaluez si l'outil propose un tableau de bord centralisé ou des rapports, un accès basé sur les rôles, et la capacité à gérer des milliers d'images en continu. Les équipes d'entreprise pourraient privilégier les fonctionnalités d'application des politiques (comme le blocage d'une image ne répondant pas aux critères) et l'intégration avec les systèmes de ticketing ou SIEM.

Gardez ces critères à l'esprit lorsque vous explorez les options. Ensuite, examinons les meilleurs outils d'analyse de conteneurs disponibles en 2025 et ce que chacun apporte. Plus loin, nous aborderons les meilleurs scanners pour des cas d'utilisation spécifiques : des ordinateurs portables de développeurs aux clusters Kubernetes.

Les 13 meilleurs outils d'analyse de conteneurs pour 2026

(Classés par ordre alphabétique ; chaque outil offre des atouts uniques pour la sécurisation des conteneurs.)

Tout d'abord, voici une comparaison des 5 meilleurs outils d'analyse de conteneurs globaux, basée sur des fonctionnalités telles que l'intégration CI/CD, le support de remédiation, la sécurité en temps d'exécution et l'expérience développeur.

Ces outils sont les meilleurs de leur catégorie pour un éventail de besoins (des équipes de développement agiles aux opérations de sécurité d'entreprise à grande échelle).

Les 5 meilleurs outils d'analyse de conteneurs globaux

1. Aikido

Le scanner de conteneurs Aikido rend la détection et la correction des vulnérabilités de conteneurs plus rapides, plus intelligentes et beaucoup moins bruyantes. Il identifie les CVE des paquets OS, les failles de bibliothèques et les erreurs de configuration, puis peut générer automatiquement des correctifs (par exemple, en suggérant des mises à niveau d'images de base ou des versions de patch) via sa fonction de correction automatique par IA.

Désormais, avec Aikido x Root, vous pouvez aller plus loin. Corrigez automatiquement vos conteneurs avec des images de base pré-renforcées et sécurisées par défaut. Cette intégration maintient votre image de base actuelle intacte tout en appliquant des correctifs de sécurité continus maintenus par Root, réduisant les délais de patching de mois à quelques minutes et éliminant les retests manuels ou les ruptures.

Aikido s'intègre là où les développeurs travaillent, de GitHub et des pipelines CI aux IDE, faisant des contrôles de sécurité une partie intégrante du développement. Avec une interface utilisateur moderne et une configuration simple, Aikido est aussi proche que possible de la sécurité des conteneurs « plug and play ».

Pour les organisations recherchant une vue unifiée pour sécuriser leur patrimoine informatique, la plateforme Aikido couvre le SAST, le DAST, l'analyse d'images de conteneurs, l'analyse de configuration cloud et plus encore, vous offrant une vue unifiée de la sécurité du code à l'exécution sur le cloud.

Fonctionnalités clés :

- Analyse d’accessibilité : L'objectif n'est pas zéro CVE, mais de s'assurer que vous n'êtes pas exploitable. Aikido combine plus de 100 règles personnalisées pour réduire les faux positifs et les alertes non pertinentes grâce à son propre moteur d'analyse d’accessibilité.

- L'agent IA d'Aikido : Priorisation basée sur l'IA et AutoFix en un clic pour les vulnérabilités des conteneurs (réduit la remédiation de plusieurs heures à quelques minutes)

- Intégrations conviviales pour les développeurs : plugins CI/CD, hooks Git et extensions IDE pour un feedback immédiat.

- Images sécurisées par défaut : Grâce à Aikido x Root, AutoFix peut désormais renforcer automatiquement la sécurité de vos conteneurs avec des images de base pré-construites et continuellement patchées. Vous maintenez votre stack stable et sécurisée sans patchs manuels ni mises à niveau risquées.

- Détecte les vulnérabilités inconnues : Aikido vérifie les bases de données de vulnérabilités standard (NVD, GHSA) mais va plus loin en utilisant Intel pour découvrir les vulnérabilités non divulguées ou sans CVE et les malwares, offrant une couverture plus large et plus proactive.

- Déduplication instantanée : réduction du bruit grâce à une déduplication intelligente et un filtrage des faux positifs (les problèmes sont triés afin que vous ne voyiez que les problèmes réels). Contrairement à d'autres scanners qui vous submergeront de nombreux problèmes distincts si une fonction affectée est trouvée plusieurs fois.

- Protection des runtimes en fin de vie : Aikido protège votre application contre les runtimes obsolètes et vulnérables. Ces composants souvent négligés peuvent présenter des risques de sécurité majeurs s'ils ne sont pas traités.

- Déploiement flexible : Options de service cloud et sur site, avec des rapports de conformité (par exemple, générer des SBOMs et des rapports de sécurité pour les audits).

Idéal pour :

- Les entreprises qui recherchent un excellent scanner de conteneurs avec des fonctionnalités natives d'IA et une personnalisation.

- Les équipes de développement et les startups qui veulent un outil de sécurité automatisé qu'elles peuvent commencer à utiliser en quelques minutes.

- C'est également excellent pour ceux qui n'ont pas d'équipe de sécurité dédiée – Aikido agit comme un expert en sécurité automatisé qui est toujours actif.

Aikido est idéal si vous recherchez le meilleur fournisseur pour le scanning, la conformité et la protection en temps d’exécution à travers les VM, les conteneurs, le serverless, et plus encore.

Avantages :

- AI AutoFix réduit drastiquement le temps de remédiation

- Faible bruit grâce à l'analyse d’accessibilité et à la déduplication instantanée

- Plateforme unifiée couvrant le code, les dépendances, les conteneurs et les configurations cloud

- Expérience développeur fluide avec CI/CD, Git et les intégrations IDE

- Détecte les vulnérabilités connues et non divulguées pour une protection plus large

2. Anchore

Anchore est une plateforme d'analyse de conteneurs bien établie, reconnue pour son approche pilotée par des politiques. Elle propose à la fois un moteur open source (Anchore Engine, désormais remplacé par l'outil CLI Grype) et un produit commercial pour entreprises. Anchore analyse les images de conteneurs à la recherche de vulnérabilités du système d'exploitation et des applications et vous permet d'appliquer des politiques personnalisées sur vos images. Par exemple, vous pouvez définir des règles pour faire échouer une build si des vulnérabilités critiques sont présentes ou si des licences non autorisées sont détectées.

Le moteur d'Anchore effectue une inspection d'image couche par couche, associant chaque vulnérabilité à la couche d'image spécifique, ce qui aide à identifier la source (par exemple, une image de base ou une bibliothèque ajoutée). La version entreprise ajoute une interface utilisateur élégante, une évolutivité et des intégrations avec les outils CI et les registres pour une analyse continue.

Fonctionnalités clés :

- Moteur de politiques robuste : Appliquer des barrières de sécurité (par exemple, bloquer les images avec des vulnérabilités de haute gravité ou des paquets obsolètes)

- Génération détaillée de SBOM : Fournit des vérifications de conformité des licences en parallèle de l'analyse des vulnérabilités

- Intégration CI/CD : Prend en charge les vérifications d'images au moment de la build (plugins pour Jenkins, etc., ou utilisation d'Anchore dans les pipelines via l'outil CLI Grype)

- Attribution des vulnérabilités couche par couche : Facilite la correction en identifiant l'étape du Dockerfile qui a introduit le problème

- Déploiement flexible : Vous pouvez l'utiliser comme service hébergé, sur site ou dans un cluster Kubernetes.

Idéal pour:

- Équipes nécessitant un contrôle granulaire et une conformité – par exemple, les organisations soumises à des politiques de sécurité strictes ou à des exigences légales.

- Anchore excelle à réduire les faux positifs grâce à des politiques et à garantir que les images respectent la base de sécurité de votre organisation.

Avantages :

- SBOM robuste et application des politiques

- Informations sur les vulnérabilités couche par couche

- Nombreuses intégrations avec les pipelines CI/CD et les registres

- Prend en charge Kubernetes

Inconvénients :

- Configuration complexe pour les petites équipes

- Expérience uniquement en ligne de commande (CLI) dans la version open source

- Peut générer du bruit avant que les politiques ne soient ajustées

- Léger surcoût de performance pendant les analyses

3. Aqua Security

Aqua Security est une solution d'entreprise de premier plan offrant une sécurité complète du cycle de vie des conteneurs et du cloud-native. La plateforme d'Aqua va au-delà de l'analyse d'images, elle couvre :

- défense en temps d'exécution,

- Contrôles d'accès, et

- Conformité

Le scanner d'Aqua (intégré à sa Cloud Native Application Protection Platform) vérifie les images de conteneurs par rapport à une vaste base de données de vulnérabilités (en s'appuyant sur des sources comme le NVD et les propres recherches d'Aqua). Il prend en charge l'analyse des images dans les registres, sur les hôtes et au sein des pipelines CI.

Aqua est également reconnu pour son intégration étroite avec Kubernetes et ses contrôles d'admission : il peut empêcher les pods de s'exécuter si leurs images présentent des problèmes.

De plus, Aqua fournit des outils comme Trivy (open source) pour les développeurs et une console d'entreprise pour la gestion centralisée.

Fonctionnalités clés :

- Analyse complète : Utilise l'une des bases de données CVE les plus vastes de l'industrie pour la détection des vulnérabilités d'images

- Intégration Kubernetes : Analyse automatiquement les images dans les registres ou pendant le déploiement avec application de politiques intégrée

- Protection en temps d’exécution : Détecte les comportements anormaux et bloque les exploits dans les conteneurs en cours d'exécution grâce à des agents de sécurité

- Vérifications de conformité : Couvre les benchmarks CIS, l'analyse des secrets et la validation de la configuration pour l'alignement réglementaire

- Rapports détaillés : Fournit des tableaux de bord détaillés pour l'évaluation des risques dans de grands environnements de conteneurs

Idéal pour:

Entreprises ayant besoin d'une sécurité des conteneurs de bout en bout.

Avantages :

- Protection complète des images et en temps d’exécution

- Intégration approfondie de Kubernetes et des registres

- Application robuste des politiques et contrôles d'admission

- Fonctionnalités robustes de reporting et de conformité

Inconvénients :

- Le prix de l'édition entreprise peut être élevé pour les petites équipes

- L'installation et la configuration peuvent être complexes

- Nécessite un réglage pour éviter la fatigue d'alertes

- L'ensemble complet des fonctionnalités n'est disponible que dans l'édition payante

4. Clair

Clair est un scanner d'images de conteneurs open source développé à l'origine par CoreOS (qui fait maintenant partie de Red Hat). C'est un choix populaire pour l'intégration de l'analyse dans les registres de conteneurs et les systèmes CI, grâce à sa conception axée sur les API.

Clair analyse chaque couche d'une image de conteneur à la recherche de vulnérabilités connues en comparant les paquets aux données de vulnérabilités provenant de sources telles que Debian, Alpine, Red Hat, etc.

Clair est davantage un service backend, car il stocke les résultats d'analyse dans une base de données et expose une API pour les interroger. Notamment, le registre Quay de Red Hat utilise Clair en coulisses pour analyser automatiquement les images lors de leur publication.

En tant que projet open source, Clair nécessite une certaine configuration (services conteneurisés et une base de données), et vous devrez l'intégrer à votre workflow (ou utiliser quelque chose comme Quay). Il ne dispose pas d'une interface utilisateur sophistiquée, mais c'est un scanner fiable pour ceux qui sont prêts à le personnaliser.

Fonctionnalités clés :

- Analyse CVE couche par couche des images, enregistrant les vulnérabilités trouvées dans chaque couche (aide à comprendre quelle couche a introduit quelle CVE).

- Expose une API REST pour intégrer les résultats d'analyse dans d'autres systèmes (pipelines CI, registres, etc.)

- Base de données de vulnérabilités actualisable : tire des données de plusieurs flux de distributions Linux et peut être étendue à d'autres sources de vulnérabilités

- Analyses rapides et incrémentielles – Clair peut réanalyser uniquement les couches modifiées, plutôt que l'image entière à chaque fois

- Entièrement open source et gratuit (licence Apache), avec une communauté qui maintient les flux CVE et les mises à jour

Idéal pour :

- Les équipes plateforme et les passionnés de DIY qui souhaitent un scanner qu'ils peuvent intégrer profondément dans des workflows personnalisés ou des plateformes internes.

- Clair est idéal pour un déploiement dans un registre interne ou comme partie intégrante d'un système CI sur mesure. (Si vous utilisez des environnements basés sur Red Hat ou Quay, Clair pourrait être votre choix par défaut pour l'analyse des vulnérabilités.)

Avantages :

- Open source et entièrement gratuit

- Léger et facile à intégrer via API

- L'analyse incrémentielle accélère les vérifications répétées

- Un support communautaire solide et des mises à jour fréquentes des flux de vulnérabilités

Inconvénients :

- Nécessite une configuration manuelle et une configuration de base de données

- Manque d'une interface utilisateur ou d'un tableau de bord intégré

- Support écosystème limité par rapport aux outils commerciaux

- Pas de fonctionnalités intégrées de remédiation ou d'application des politiques

5. Docker Scout

Docker Scout est l'outil d'analyse de conteneurs de Docker, conçu pour s'intégrer de manière transparente avec Docker Hub et Docker CLI. Si vous êtes un développeur utilisant Docker Desktop ou Hub, Scout ajoute des informations de sécurité à votre flux de travail existant. Il génère automatiquement un SBOM (Software Bill of Materials) pour vos images et signale les vulnérabilités connues dans ces composants.

L'une des forces de Docker Scout est de suggérer des chemins de remédiation, par exemple, il peut recommander une mise à niveau de l'image de base qui éliminerait un grand nombre de vulnérabilités. Scout fonctionne comme un service cloud avec un tableau de bord web, et s'intègre également au Docker CLI (vous pouvez exécuter des commandes docker scout pour analyser des images localement ou en CI).

L'outil utilise des données de vulnérabilité continuellement mises à jour et surveille même vos images au fil du temps (vous alertant si une nouvelle CVE affecte une image qui était auparavant propre). Docker Scout propose un niveau gratuit (pour les développeurs individuels/petits projets) et des plans payants pour les équipes.

Fonctionnalités clés :

- Génération et analyse de SBOM : Il décompose votre image en couches et en paquets, listant précisément ce qu'elle contient et mettant en évidence les composants vulnérables

- Correspondance avec une base de données de vulnérabilités avec des mises à jour en temps réel (alimenté par les flux de données de Docker, de sorte que les nouvelles CVE sont détectées rapidement)

- Recommandations de correctifs : suggère des tags d'image plus récents ou des mises à jour de paquets pour résoudre les vulnérabilités (en veillant à minimiser les changements de taille d'image)

- Intégrations avec l'écosystème Docker : visualisez les informations de sécurité directement sur les pages Docker Hub ou dans Docker Desktop, et utilisez les commandes CLI dans les pipelines CI

- Capacités de politique pour appliquer des règles (par exemple, faire échouer une build si les vulnérabilités dépassent un seuil, en utilisant l'intégration CLI/CI de Docker Scout)

Idéal pour :

- Les développeurs et les petites équipes déjà investis dans Docker Hub/CLI, qui souhaitent des contrôles de sécurité intégrés sans adopter une plateforme distincte.

- Docker Scout est une évidence si vous poussez des images vers Docker Hub – il vous donne un retour immédiat sur le risque lié à l'image et sur la manière de l'améliorer. (De plus, la fonctionnalité de base est gratuite pour les dépôts publics et un dépôt privé, ce qui en fait un choix facile pour les projets individuels.)

Avantages :

- Intégration transparente avec Docker Hub, CLI et Desktop

- Génération automatique de SBOM avec des informations sur les vulnérabilités en temps réel

- Suggestions de remédiation exploitables pour les images de base et les paquets

Inconvénients :

- Limité à l'écosystème Docker et aux images hébergées sur le Hub

- Moins personnalisable que les scanners d'entreprise autonomes

- Les contrôles de politique sont rudimentaires comparés aux outils spécialisés

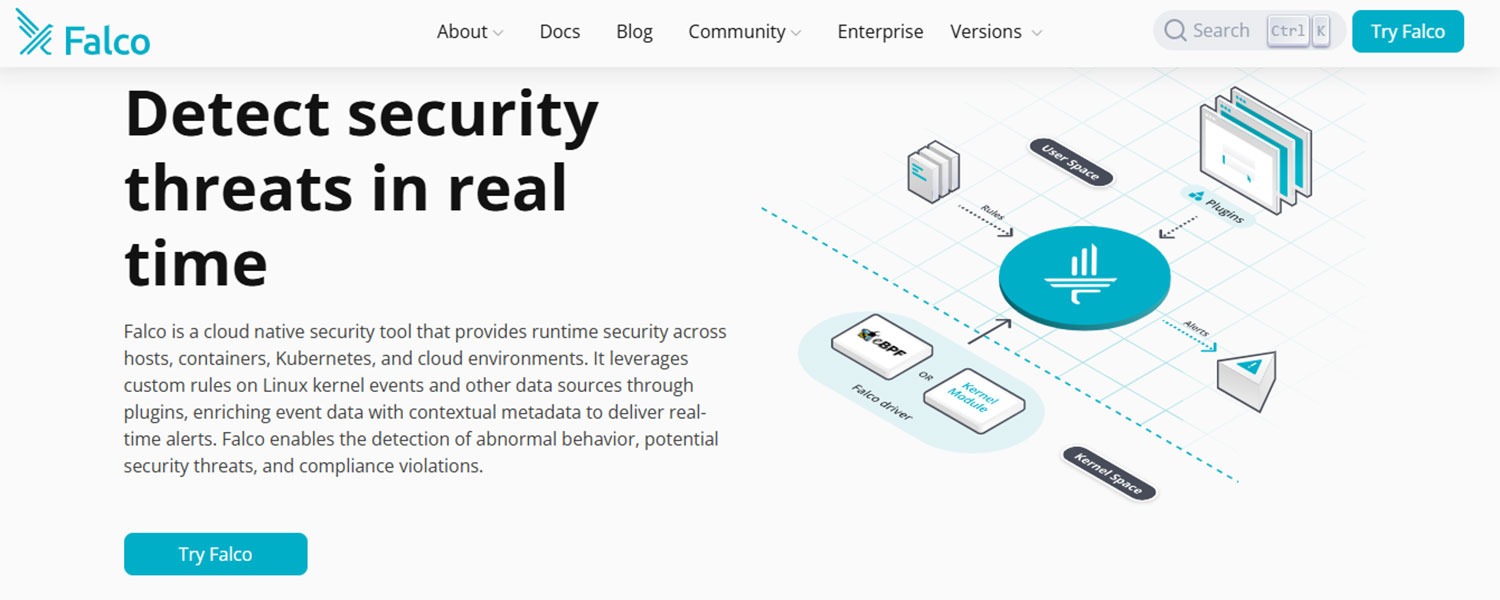

6. Falco

Falco est un peu différent des autres sur cette liste – ce n'est pas un scanner d'images mais un outil open source de détection des menaces en temps d'exécution pour les conteneurs. Nous l'incluons ici car la sécurité des conteneurs ne s'arrête pas au moment de la construction, et Falco est devenu le standard de facto pour la surveillance du comportement des conteneurs en temps réel.

Créé à l'origine par Sysdig et maintenant un projet en incubation de la CNCF, Falco s'exécute sur vos hôtes ou clusters et utilise des données au niveau du noyau (via eBPF ou des pilotes) pour surveiller ce que font les conteneurs. Il est livré avec un ensemble de règles qui détectent les activités suspectes telles que : un conteneur qui génère un shell ou modifie des binaires système, des connexions réseau inattendues, la lecture de fichiers sensibles, etc. Lorsque les règles de Falco se déclenchent, il peut générer des alertes ou alimenter les flux de travail de réponse aux incidents.

Bien que Falco ne vous informe pas des CVEs connues dans vos images, il vous indiquera si un conteneur fait quelque chose qu'il ne devrait pas, comme signaler un exploit en cours ou une mauvaise configuration.

Fonctionnalités clés :

- Surveille les conteneurs en cours d'exécution (et les hôtes) au niveau des appels système, détectant les anomalies en temps réel (par exemple, comportement de crypto-minage, violations d'accès aux fichiers)

- Ensemble de règles par défaut pour les menaces courantes, ainsi que des règles hautement personnalisables (écrivez les vôtres pour adapter Falco au comportement attendu de votre application)

- Intégration des journaux d'audit Kubernetes : Falco peut également ingérer les événements K8s pour détecter des actions telles que l'exécution de commandes dans des pods ou les modifications des politiques de sécurité des pods.

- Open source et membre de la CNCF, ce qui implique une communauté active et une amélioration continue ; avec des contributions de nouvelles règles pour les menaces émergentes.

- Déploiement léger sous forme de daemonset dans Kubernetes ou de service système sur n'importe quel Linux. Les alertes peuvent être envoyées à STDOUT, Slack ou aux systèmes SIEM pour une réponse.

Idéal pour :

- Équipes ayant besoin de sécurité des conteneurs en temps d'exécution pour compléter l'analyse d'images.

- Si vous voulez savoir quand un conteneur commence à mal se comporter (que ce soit à cause d'un exploit zero-day, d'une menace interne ou simplement d'une mauvaise configuration), Falco est la solution de référence.

- Il est populaire dans les environnements Kubernetes où vous souhaitez une ligne de défense supplémentaire au-delà des contrôles d'admission.

Avantages :

- Détection en temps réel des activités anormales des conteneurs et des hôtes

- Moteur de règles hautement personnalisable pour une détection des menaces sur mesure.

- Léger et facile à déployer sous forme de DaemonSet ou de service système

- Un support communautaire solide sous l'égide de la CNCF avec des mises à jour fréquentes des règles.

Inconvénients :

- Ne détecte pas les CVE connues ni n'effectue d'analyse d'images.

- Nécessite un réglage pour réduire le bruit et éviter les fausses alertes.

- Visibilité limitée en dehors des environnements basés sur Linux.

- Pas de remédiation intégrée — s'intègre avec des outils d'alerte ou de réponse externes

7. Grype

Grype est un scanner de vulnérabilités open source rapide et facile à utiliser pour les images de conteneurs et les systèmes de fichiers, créé par Anchore. Il est essentiellement le successeur de l'ancien projet open source Anchore Engine, condensé en un simple outil CLI.

Avec Grype, vous pouvez le diriger vers une image Docker (par tag ou fichier tar) ou même un répertoire de système de fichiers, et il énumérera tout ce qu'il contient et trouvera les vulnérabilités connues. Il exploite les flux de vulnérabilités robustes d'Anchore pour de multiples OS et écosystèmes de langages. L'un des principaux objectifs de Grype est la précision, car il s'efforce de minimiser les faux positifs en utilisant une correspondance précise des versions de paquets. Il prend également en charge les normes émergentes comme VEX (Vulnerability Exploitability eXchange) pour permettre de marquer certaines vulnérabilités comme non applicables ou atténuées.

Grype fonctionne bien dans les pipelines CI (il produit des résultats JSON ou tabulaires) et s'associe à l'outil Syft d'Anchore (qui génère des SBOMs). Essentiellement, Grype vous offre un scanner gratuit que vous pouvez scripter avec un minimum de tracas.

Fonctionnalités clés :

- Scanne de nombreuses sources d'images : images Docker/OCI (locales ou distantes), répertoire de fichiers, fichiers SBOM – le rendant polyvalent pour différents cas d'utilisation

- Prend en charge les paquets OS et les dépendances spécifiques au langage (par exemple, trouvera des gems, des paquets npm vulnérables, etc., dans les images)

- Se concentre sur un faible taux de faux positifs et des résultats pertinents – la correspondance des vulnérabilités de Grype est assez intelligente, réduisant le bruit

- Base de données de vulnérabilités régulièrement mise à jour (peut fonctionner en ligne avec le flux d'Anchore ou hors ligne avec une DB téléchargée)

- Sorties dans plusieurs formats (JSON, CycloneDX SBOM, résumés textuels) pour une intégration facile dans les pipelines et autres outils

Idéal pour :

- Développeurs ou ingénieurs DevOps recherchant un scanner fiable et sans fioritures à intégrer dans l'automatisation.

- Si vous recherchez un outil open source que vous pouvez exécuter dans une GitHub Action ou un script shell pour faire échouer les builds en cas de vulnérabilités de haute gravité, Grype est idéal.

- C'est également très utile pour l'analyse du contenu du système de fichiers (pas seulement des images de conteneurs), ce qui peut être pratique en CI pour l'analyse des dépendances d'application.

Avantages :

- Outil CLI rapide et léger pour des analyses de vulnérabilités rapides

- Faible taux de faux positifs avec une correspondance précise des paquets et des versions

- Prend en charge plusieurs types d'entrée, y compris les images, les répertoires et les SBOMs

- S'intègre facilement dans les pipelines CI/CD avec des sorties JSON et CycloneDX

Inconvénients :

- Pas d'interface utilisateur ni de tableau de bord centralisé pour la gestion des résultats

- Limité à l'analyse des vulnérabilités (pas de fonctionnalités d'exécution ou de conformité)

- Nécessite une configuration manuelle pour les mises à jour de la base de données hors ligne

- La sortie peut être verbeuse sans filtrage ou automatisation appropriés

8. OpenSCAP

OpenSCAP est un outil d'audit de sécurité issu du monde Linux, et bien qu'il ne soit pas exclusivement destiné aux conteneurs, il peut être utilisé pour analyser les images de conteneurs à la recherche de conformité et de vulnérabilités.

Soutenu par Red Hat, OpenSCAP implémente le standard SCAP (Security Content Automation Protocol) et est livré avec une bibliothèque de profils de sécurité (par exemple, DISA STIGs, vérifications PCI-DSS, etc.). En utilisant OpenSCAP, vous pouvez évaluer une image ou un hôte de conteneur en cours d'exécution par rapport à ces profils pour vérifier sa conformité aux bonnes pratiques. Pour les images de conteneurs spécifiquement, OpenSCAP peut rechercher les CVEs connues et également vérifier le durcissement de la configuration (comme s'assurer que certains services non sécurisés ne sont pas présents). Il est souvent utilisé avec des conteneurs basés sur Red Hat (il existe même une image de conteneur OpenSCAP capable d'analyser d'autres images). L'outil est très puissant pour les spécialistes de la conformité, mais peut être excessif si vous ne souhaitez qu'une analyse rapide des vulnérabilités.

Fonctionnalités clés :

- Analyse de conformité : valider les conteneurs ou les hôtes par rapport à des références de sécurité prédéfinies (benchmarks CIS, normes gouvernementales, etc.)

- Analyse des vulnérabilités utilisant les données CVE de Red Hat (particulièrement utile pour les images de conteneurs RHEL/UBI afin de trouver les errata applicables)

- Outil en ligne de commande (oscap) capable d'analyser des archives tar de conteneurs ou même des images Docker par ID, produisant des rapports HTML ou XML

- Intégration avec les outils Red Hat (par exemple, Red Hat Satellite, foreman, et au sein des pipelines OpenShift pour les contrôles de sécurité)

- Cadre open source, extensible en écrivant vos propres vérifications XCCDF/OVAL si nécessaire

Idéal pour :

- Équipes de sécurité et de conformité en entreprise qui doivent évaluer les images de conteneurs par rapport à des normes strictes.

- Si votre organisation a de fortes exigences en matière d'audit (par exemple, dans le secteur public ou financier), OpenSCAP offre un moyen éprouvé de vérifier les conteneurs pour les vulnérabilités et la conformité de la configuration.

Avantages :

- Soutenu par Red Hat et adhère aux normes de conformité de l'industrie

- Hautement personnalisable via les définitions XCCDF et OVAL

- Génère des rapports HTML et XML détaillés pour les audits et la documentation

Inconvénients :

- Courbe d'apprentissage plus raide et workflow lourd en CLI

- Interface utilisateur limitée et intégrations conviviales pour les développeurs

- Idéalement adapté aux environnements basés sur Red Hat

- Excessif pour les équipes qui n'ont besoin que de scans rapides de vulnérabilités

9. Sécurité des conteneurs Qualys

Sécurité des conteneurs Qualys fait partie de la suite de sécurité cloud de Qualys, apportant son expertise en gestion des vulnérabilités dans le monde des conteneurs. Qualys CS fournit un service cloud centralisé pour découvrir les conteneurs et les images à travers vos environnements (sur site, cloud, pipelines CI) et les analyser pour les vulnérabilités et les erreurs de configuration.

Qualys utilise des capteurs de conteneurs légers que vous déployez sur des hôtes ou des clusters, qui détectent ensuite automatiquement les conteneurs en cours d'exécution, les images et même les détails de l'orchestrateur.

Les données de vulnérabilité sont corrélées avec l'énorme base de données cloud de Qualys, et vous obtenez un tableau de bord unique pour visualiser tous les actifs de conteneurs et leur posture de sécurité. Sécurité des conteneurs Qualys peut également effectuer des vérifications de conformité (comme l'analyse de référence CIS Docker) et s'intègre avec CI/CD (ils proposent un plugin Jenkins, par exemple, pour analyser les images pendant le processus de build).

En tant que produit d'entreprise, il présente les forces habituelles de Qualys : des rapports robustes, des alertes et la capacité à gérer des environnements à grande échelle.

Fonctionnalités clés :

- Découverte et inventaire automatiques des conteneurs et des images à travers votre infrastructure. Vous savez quelles images s'exécutent où, et leurs vulnérabilités.

- Analyse des images dans les registres (se connecte aux registres populaires pour analyser les nouvelles images lors du push) ainsi que sur les hôtes

- Fonctionnalités de sécurité à l’exécution des conteneurs : peut détecter et alerter sur les problèmes dans les instances de conteneurs en cours d'exécution (et même bloquer les conteneurs qui s'écartent de leur base d'image).

- Intégration étroite avec les pipelines DevOps via API et plugins natifs (afin que les développeurs reçoivent des retours dans leur processus de build)

- Application basée sur des politiques et rapports de conformité, utilisant la bibliothèque de contrôles de Qualys (par exemple, interdire l'exécution de conteneurs avec des vulnérabilités critiques, s'assurer que les configurations du démon Docker sont sécurisées, etc.)

Idéal pour :

- Grandes entreprises et industries réglementées qui utilisent déjà Qualys pour la gestion des vulnérabilités et souhaitent étendre cette visibilité aux conteneurs.

- Si vous avez besoin de rapports unifiés sur les vulnérabilités des VM et des conteneurs, Qualys est un excellent choix.

- Il convient également aux organisations avec des milliers de conteneurs où la découverte automatisée est aussi importante que l'analyse (Qualys vous aidera à ne rien manquer de ce qui s'exécute dans votre environnement).

Avantages :

- Visibilité unifiée sur les VM, les hôtes et les conteneurs dans un seul tableau de bord

- Découverte automatisée des actifs de conteneurs dans les environnements hybrides

- Intégrations fluides CI/CD et de registres pour une analyse continue

Inconvénients :

- Principalement destiné aux grandes entreprises, ce qui le rend lourd pour les petites équipes

- La configuration et le déploiement initiaux peuvent être complexes à grande échelle

- Les détails de tarification et de licence sont opaques

10. Snyk Container

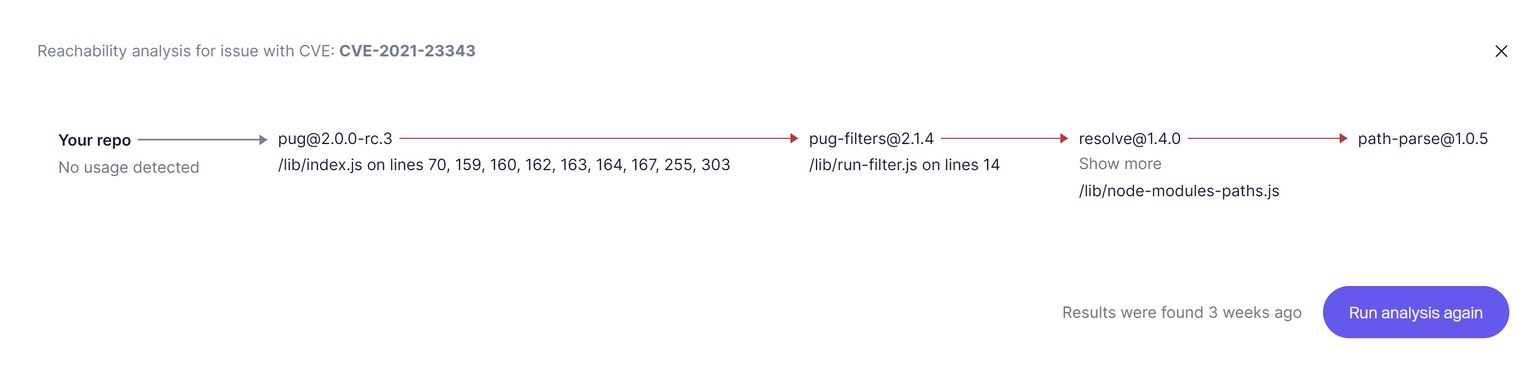

Snyk Container est un produit de sécurité des conteneurs de Snyk, une entreprise qui vise à fournir des outils de sécurité adaptés aux développeurs. Snyk Container se concentre sur l'intégration dans le processus de développement. Il peut analyser les images de conteneurs à la recherche de vulnérabilités dans les paquets du système d'exploitation et les bibliothèques d'applications, en s'appuyant sur la base de données de vulnérabilités de Snyk et l'intelligence open source.

L'avantage de Snyk réside dans le contexte et la priorisation : il aide les développeurs à prioriser les vulnérabilités qui comptent vraiment (par exemple, en soulignant si une bibliothèque vulnérable dans l'image est réellement utilisée par l'application). Il fournit également des conseils sur les correctifs, suggérant souvent des mises à niveau d'images de base qui réduisent un grand nombre de vulnérabilités en une seule fois.

Snyk Container s'intègre au CI/CD (avec des plugins et une CLI) et peut surveiller les images au fil du temps (envoyant des alertes lorsque de nouvelles vulnérabilités affectent votre image). Il peut même se connecter à des clusters Kubernetes pour surveiller en continu les charges de travail en cours d'exécution à la recherche de problèmes.

Fonctionnalités clés :

- Intégration CI/CD et Git : Les développeurs peuvent analyser les images dans leurs pipelines ou même déclencher des analyses à partir des intégrations GitHub/GitLab, détectant les problèmes avant le merge.

- Conseils de remédiation axés sur les développeurs (par exemple, « passez à cette image de base plus légère pour éliminer 30 problèmes ») et la possibilité d'ouvrir des PR de correctifs automatisés pour les mises à jour d'images de base

- Visibilité sur Kubernetes : Snyk peut se connecter à un cluster K8s et lister toutes les images en cours d'exécution et leurs vulnérabilités, en se connectant aux configurations de déploiement (aide à faire le lien entre le développement et les opérations)

Fonctionnalités de conformité comme l'analyse des licences et les vérifications de configuration, en plus de l'analyse des vulnérabilités (car il s'appuie sur les bases de l'analyse de la composition logicielle de Snyk)

Idéal pour :

Les équipes DevOps qui veulent intégrer la sécurité plus tôt (shift left) et en faire une partie intégrante du développement.

Avantages :

- Intégration profonde pour les développeurs avec Git, CI/CD et Kubernetes

- Conseils de correction exploitables et PR automatisées pour les mises à jour d'images de base

- Tableau de bord intuitif pour le suivi et le reporting des vulnérabilités

Inconvénients :

- Plans payants requis pour les fonctionnalités avancées et les grandes équipes

- Connu pour son volume élevé de faux positifs

- Service uniquement cloud sans options de déploiement sur site

- Moins adapté aux environnements fortement réglementés nécessitant une analyse hors ligne complète

11. Black Duck

Black Duck est un vétéran dans le domaine de la sécurité des applications, traditionnellement connu pour la conformité aux licences open source et la SCA (analyse de la composition logicielle). Dans le contexte des conteneurs, Black Duck peut analyser les images de conteneurs pour identifier tous les composants open source et leurs vulnérabilités. Il effectue essentiellement une analyse de la composition logicielle approfondie sur votre image : en extrayant la nomenclature (toutes les bibliothèques, paquets et composants du système d'exploitation) et en les mappant à la base de connaissances de Black Duck sur les risques open source.

L'une des forces de Black Duck est la conformité aux licences – donc si vous êtes préoccupé par la licence des composants dans vos conteneurs (par exemple, éviter le code GPL), c'est très utile. L'analyse des conteneurs de Black Duck utilise souvent un composant appelé « Black Duck Docker Inspector » pour analyser les images couche par couche. Les résultats sont intégrés au Black Duck Hub (tableau de bord central) où les équipes de sécurité et juridiques peuvent consulter les informations sur les vulnérabilités, les violations de politiques et même effectuer un tri des risques. Cet outil est généralement déployé sur site ou en tant que service géré, et il est destiné aux grandes organisations.

Fonctionnalités clés :

- Analyse BOM complète : identifie tous les logiciels open source dans l'image (jusqu'aux bibliothèques de langage) et signale les vulnérabilités et licences connues

- Visibilité par couche : Indique quelle couche a introduit quels composants, et donc où une vulnérabilité a été introduite (utile pour la planification de la remédiation).

- Gestion des politiques : vous pouvez définir des politiques (par exemple, « aucun composant avec licence GPL » ou « aucune vulnérabilité de sévérité supérieure à moyenne ») et Black Duck marquera les images qui ne les respectent pas.

- Intégration avec les pipelines CI via le plugin/CLI Synopsys Detect, vous permettant de faire échouer les builds ou d'obtenir des rapports pendant le processus de build.

- Liens vers des informations de remédiation détaillées dans la base de données Black Duck, et possibilité de créer des tickets ou des pull requests pour mettre à jour les composants.

Idéal pour :

- Entreprises fortement axées sur la gouvernance de l'open source.

- Si le suivi des licences et une vue d'ensemble des risques liés aux composants sont aussi importants que la détection des CVE, Black Duck est un concurrent sérieux.

Il est souvent utilisé dans des secteurs comme l'automobile, l'aérospatiale ou d'autres avec des exigences de conformité strictes pour les composants logiciels. Avantages :

- Analyse SCA complète et conformité des licences pour les conteneurs.

- Visibilité couche par couche sur l'origine des composants et les vulnérabilités.

- Gestion des politiques puissante pour la sécurité et la conformité légale.

Inconvénients :

- Configuration complexe et exigences en ressources plus importantes.

- Principalement destiné aux grandes entreprises ayant des besoins de conformité.

- Temps d'analyse plus lents comparés aux scanners open source légers.

- Le prix de l'édition entreprise peut être élevé pour les petites équipes

12. Sysdig Secure

Sysdig Secure est une plateforme de sécurité des conteneurs qui intègre à la fois l'analyse d'images et la protection en temps d'exécution dans un seul produit (souvent appelée CNAPP – Cloud Native App Protection Platform).

Avec Sysdig Secure, vous pouvez analyser les images de conteneurs dans votre pipeline CI ou vos registres à la recherche de vulnérabilités, et également appliquer des politiques pour bloquer les déploiements qui ne répondent pas à vos critères. Mais Sysdig va plus loin : en utilisant le moteur open source Falco, il surveille en continu les conteneurs en cours d'exécution pour détecter les comportements anormaux. Cette combinaison signifie que Sysdig Secure vous offre un retour d'information au moment de la build et une protection en temps d'exécution.

Parmi les fonctionnalités remarquables, on trouve la liaison des résultats d'analyse aux déploiements Kubernetes (vous permettant de voir quelles charges de travail en cours d'exécution ont des images vulnérables), et le mappage des découvertes aux normes de conformité (PCI, NIST, etc.) pour les rapports.

Sysdig offre également une fonctionnalité intéressante pour suggérer des correctifs, par exemple en vous indiquant quelle version d'image de base permettrait de corriger certaines vulnérabilités. En tant qu'outil commercial, il est livré avec une interface utilisateur web, une API et des intégrations avec les webhooks CI/CD et de registre.

Fonctionnalités clés :

- Analyse d'images + protection en temps d'exécution en un seul produit : Analyses de vulnérabilités, plus la surveillance des appels système en temps réel (via Falco) pour détecter les attaques dès qu'elles se produisent

- Visibilité adaptée à Kubernetes : Corréle les images et les conteneurs avec les métadonnées Kubernetes (espaces de noms, déploiements), facilitant ainsi la priorisation des correctifs pour les services en cours d'exécution.

- Moteur de politiques pour appliquer la sécurité pendant la build et le déploiement (par exemple, empêcher le démarrage d'un pod s'il présente une vulnérabilité bloquée ou s'il viole les règles de conformité).

- Mappage de conformité et rapports – vérifications prêtes à l'emploi pour des normes comme PCI, HIPAA et des règles personnalisées, avec des preuves issues des analyses d'images et des données d'exécution.

- Fonctionnalités de réponse aux incidents : Sysdig peut enregistrer une activité détaillée (captures d'appels système) autour des événements de sécurité, aidant à l'analyse forensique si un conteneur est compromis.

Idéal pour :

Il est particulièrement bien adapté aux environnements Kubernetes où la visibilité en temps d'exécution et l'analyse d'images doivent aller de pair pour sécuriser véritablement le pipeline.

Avantages :

- Plateforme unifiée combinant l'analyse d'images, la protection en temps d'exécution et la conformité.

- Contexte Kubernetes approfondi pour la priorisation des vulnérabilités dans les charges de travail actives

- Propulsé par Falco pour la détection des menaces en temps réel et la surveillance comportementale

Inconvénients :

- Plateforme axée sur l'entreprise avec une tarification plus élevée que les scanners autonomes

- La configuration et l'optimisation peuvent être complexes pour les petites équipes

- Nécessite une gestion continue des règles pour éviter la fatigue d'alertes

13. Trivy

Trivy (par Aqua Security) s'est imposé comme l'un des scanners de conteneurs open source les plus populaires grâce à sa facilité d'utilisation et sa large couverture. C'est un binaire unique qui ne nécessite aucune configuration complexe – vous pouvez exécuter trivy image myapp:latest et obtenir une liste de vulnérabilités en quelques secondes.

Trivy est réputé pour scanner tout ce qui est possible et imaginable : non seulement les images de conteneurs, mais aussi les systèmes de fichiers, les dépôts Git, les Dockerfiles, les manifestes Kubernetes, et bien plus encore. Cela en fait un couteau suisse pratique pour le scanning de sécurité en DevOps. Il récupère les données de vulnérabilité de nombreuses sources (avis de distribution Linux, avis de sécurité GitHub pour les dépendances de langage, etc.) et scanne même les configurations Infrastructure-as-Code pour les problèmes si vous le lui demandez.

Trivy peut générer des résultats sous forme tabulaire ou JSON (et prend en charge la génération de SBOMs en SPDX/CycloneDX). Il est également utilisé comme moteur pour d'autres outils (par exemple, le registre Harbor utilise Trivy comme scanner plug-in, et les outils Kubernetes lens l'intègrent).

Étant open source, il est entièrement gratuit et maintenu par la communauté (bien qu'Aqua propose une version payante avec une interface utilisateur appelée Trivy Premium).

Fonctionnalités clés :

- CLI très rapide et facile – aucun prérequis, la base de données de vulnérabilités à jour est téléchargée automatiquement lors de la première exécution

- Scanne plusieurs types de cibles : images de conteneurs (locales ou distantes), répertoires, fichiers de configuration (K8s YAML, Terraform), et même les clusters Kubernetes en direct pour les problèmes de charge de travail

- Haute précision et couverture, utilisant un large éventail de sources de vulnérabilités et un parsing affiné (Trivy est salué pour trouver beaucoup de choses sans beaucoup de faux positifs)

- Peut générer des SBOMs et scanner les fichiers SBOM pour les vulnérabilités, prenant en charge les workflows de sécurité modernes de la chaîne d'approvisionnement

- S'intègre facilement avec la CI (il suffit d'ajouter le binaire et de l'exécuter dans un pipeline) et dispose d'une sortie pluggable qui peut alimenter des outils comme Grafana ou les alertes Slack

Idéal pour :

- Honnêtement, tout le monde – des développeurs indépendants aux entreprises.

- Si vous avez besoin d'un scan rapide et fiable d'une image de conteneur pour les problèmes connus, Trivy est souvent le premier outil à utiliser.

- Il est gratuit, il est donc excellent pour les équipes à budget limité ou celles qui commencent tout juste à intégrer la sécurité dans leurs pipelines.

- Et même les organisations matures utilisent Trivy pour des cas d'utilisation spécifiques (par exemple, des scans périodiques de configurations ou comme filet de sécurité pour les scanners commerciaux).

Avantages :

- Sa flexibilité à scanner plus que de simples images en fait également un outil de sécurité général précieux dans toute boîte à outils DevOps.

- Rapide, léger et facile à exécuter avec une seule commande CLI

- Résultats précis avec un minimum de faux positifs

- Entièrement gratuit et open source avec un fort soutien de la communauté

Inconvénients :

- Interface uniquement en ligne de commande (CLI), sauf si vous utilisez l'interface utilisateur payante Trivy Premium

- Nécessite un accès à Internet pour mettre à jour les bases de données de vulnérabilités

- Les analyses volumineuses peuvent être plus lentes lors de la première exécution en raison des téléchargements de bases de données

Maintenant que nous avons abordé les principaux outils en général, examinons plus en détail les meilleures options pour des scénarios spécifiques. Selon que vous êtes un développeur travaillant sur un projet personnel, un CTO de startup ou que vous exécutez des milliers de conteneurs en production, la solution d'analyse de conteneurs idéale peut varier.

Ci-dessous, nous mettons en évidence les meilleurs scanners de conteneurs pour divers cas d'utilisation, avec une brève justification pour chacun.

Les 5 meilleurs outils d'analyse de conteneurs pour les développeurs

Les développeurs recherchent des outils qui rendent la sécurité aussi fluide que possible. Les meilleurs scanners de conteneurs pour les développeurs sont ceux qui s'intègrent aux workflows de codage et de build sans nécessiter beaucoup de configuration ou générer trop de bruit.

Les besoins clés incluent un feedback rapide (personne ne veut d'une analyse qui prend 30 minutes), une intégration CI/CD facile et des résultats exploitables (de préférence avec des suggestions de correctifs) afin que la correction des vulnérabilités fasse partie du cycle de développement normal. De plus, un peu de raffinement axé sur le développeur – comme un plugin IDE ou une CLI conviviale – est un atout majeur.

Voici quelques-uns des meilleurs choix adaptés aux développeurs :

1. Aikido

Aikido est parfait pour les développeurs car il intègre les contrôles de sécurité directement dans le processus de développement. Vous recevez des alertes de vulnérabilité instantanées dans votre IDE et vos pull requests, et sa correction automatique par IA peut même générer des correctifs pour vous. C'est essentiellement un assistant de sécurité pour développeurs, gérant les analyses de conteneurs (et plus encore) en arrière-plan afin que vous puissiez vous concentrer sur le codage.

2. Snyk Container

Snyk s'intègre à GitHub, Jenkins, etc., pour analyser vos images et ouvre ensuite des pull requests de correctifs (par exemple, en suggérant une version d'image de base plus récente). Les développeurs apprécient les rapports clairs de Snyk et la possibilité d'ignorer ou de reporter certains problèmes via la configuration.

3. Docker Scout

Pour de nombreux développeurs, Docker fait déjà partie du quotidien. Docker Scout s'appuie sur cela, vous offrant des informations sur les vulnérabilités directement dans Docker Hub ou via la CLI Docker. Il est très facile à utiliser (presque aucune courbe d'apprentissage si vous connaissez Docker) et fournit des indications rapides sur la manière d'améliorer la sécurité des images. Cela en fait un choix naturel pour les développeurs individuels ou les petites équipes qui souhaitent une solution simple et intégrée.

4. Trivy

L'analyse CLI ultra-rapide de Trivy est idéale pour les développeurs qui souhaitent effectuer une vérification locale sur une image avant de la pousser. C'est aussi simple que d'exécuter vos tests. Comme il analyse également les fichiers de configuration et les dépôts source, un développeur peut utiliser Trivy à plusieurs étapes (analyser les dépendances du code, puis analyser l'image construite). C'est un outil open source, vous pouvez donc le scripter et le personnaliser librement – un grand avantage pour les développeurs qui aiment l'automatisation.

5. Grype

Grype is another excellent open source developer-friendly scanner, built by Anchore with simplicity and automation in mind. It’s a single CLI tool you can drop into any workflow — just run grype <image> and it lists vulnerabilities clearly and fast. Developers like it because it focuses on accuracy (low false positives) and pairs nicely with Syft, its companion SBOM generator.

Si vous recherchez un scanner open source, scriptable et sans fioritures que vous pouvez automatiser ou exécuter localement sans maux de tête de configuration, Grype est un excellent choix.

Les 5 meilleurs outils d'analyse de conteneurs pour l'entreprise

Les entreprises se soucient généralement de l'échelle, de la gouvernance et de l'intégration avec une pile de sécurité plus large. Les meilleurs outils d'analyse de conteneurs pour l'entreprise offrent une gestion centralisée, un contrôle d'accès basé sur les rôles, des rapports de conformité et la capacité de gérer des milliers d'images à travers diverses équipes et projets.

Ils doivent s'intégrer aux systèmes de ticketing, au CI/CD à l'échelle de l'entreprise, et éventuellement se connecter à d'autres outils de sécurité (comme les SIEM ou les inventaires d'actifs).

Voici les meilleurs scanners de conteneurs répondant aux besoins des entreprises :

1. Aikido

Aikido Security se distingue comme l'un des rares outils d'analyse de conteneurs conçus en tenant compte à la fois de l'expérience développeur et de la gouvernance d'entreprise.

Des fonctionnalités d'entreprise comme le SSO au déploiement on-premise (pour la conformité), et des frameworks de conformité prêts à l'emploi, Aikido permet aux entreprises non seulement de répondre aux exigences de sécurité actuelles, mais aussi d'innover en toute confiance pour l'avenir.

Contrairement aux outils d'entreprise hérités qui sont souvent lourds et cloisonnés, Aikido se concentre sur des workflows adaptés aux développeurs et des résultats sans bruit. Cela signifie moins de faux positifs, une remédiation plus rapide et une intégration plus étroite avec les outils que les entreprises utilisent déjà.

2. Aqua Security

Aqua est un choix privilégié pour les grandes entreprises utilisant des conteneurs et Kubernetes. Il offre une couverture complète du cycle de vie – analyse d'images, contrôle d'admission et défense en temps d'exécution – avec une console de gestion robuste. Les entreprises apprécient les modules de conformité d'Aqua (avec des modèles pour les normes) et sa capacité à s'intégrer à tout, des pipelines CI aux comptes cloud.

Il est éprouvé dans les grands déploiements, prenant en charge les environnements multi-cloud et hybrides avec facilité.

3. Qualys Sécurité des conteneurs

De nombreuses entreprises utilisent déjà Qualys pour la gestion des vulnérabilités sur les serveurs, et Qualys Sécurité des conteneurs étend cela au domaine des conteneurs. Il est conçu pour une visibilité à grande échelle, découvrant automatiquement les instances de conteneurs à travers les centres de données et le cloud. Qualys excelle dans la gestion des actifs et la conformité : une équipe de sécurité d'entreprise peut obtenir un panneau unique pour « toutes les images de conteneurs et leurs vulnérabilités à l'échelle de l'entreprise ».

Les plugins CI et l'API intégrés permettent également aux entreprises d'intégrer l'analyse dans des flux CI/CD complexes. Si vous avez besoin de rapports détaillés et d'une intégration avec les tableaux de bord de sécurité d'entreprise, Qualys est un solide concurrent.

4. Black Duck

Les grandes organisations préoccupées par les risques liés à l'open source optent souvent pour Black Duck. Pour l'analyse de conteneurs d'entreprise, la capacité de Black Duck à détecter chaque composant open source et à suivre les risques liés aux licences et juridiques est un facteur de différenciation. Imaginez une grande entreprise qui publie des logiciels – elle doit s'assurer qu'aucune licence interdite ou bibliothèque non patchée ne passe inaperçue. Black Duck fournit cette couche de gouvernance, avec des workflows pour les approbations de sécurité et juridiques. C'est un outil robuste mais très puissant pour les entreprises où la conformité et le risque de propriété intellectuelle sont des priorités absolues.

5. Sysdig Secure

Sysdig Secure séduit les entreprises à la recherche d'une plateforme de sécurité cloud-native tout-en-un. Elle est utilisée par des entreprises du Fortune 500 qui gèrent d'énormes clusters Kubernetes. La capacité de l'outil à lier le scan d'images au contexte d'exécution (par exemple, « cette image vulnérable est exécutée en production dans ces clusters ») est inestimable à grande échelle pour la priorisation.

Les entreprises apprécient également des fonctionnalités telles que l'intégration de Sysdig avec LDAP/AD pour la gestion des utilisateurs, ainsi que ses analyses avancées (par exemple, la notation des risques sur des milliers d'images). Pour un centre d'opérations de sécurité (SOC) en entreprise, Sysdig offre à la fois une vue d'ensemble étendue et des analyses approfondies lorsque nécessaire.

Les 4 meilleurs outils de scan de conteneurs pour les startups

Les startups ont besoin d'outils de sécurité qui dépassent leurs attentes sans grever leur budget. Généralement, une startup recherche une solution abordable (voire gratuite), facile à configurer (sans nécessiter d'ingénieur sécurité dédié) et, idéalement, qui ne ralentisse pas les sprints de développement rapides.

Les meilleurs scanners de conteneurs pour les startups sont ceux qui offrent une sécurité robuste par défaut avec une configuration minimale, et qui peuvent évoluer avec la croissance de l'entreprise. De plus, la flexibilité est essentielle : la stack technologique d'une startup peut évoluer rapidement, donc un outil qui couvre plusieurs environnements (cloud, on-premise, différents langages) est un atout.

Voici d'excellentes options pour les jeunes entreprises :

1. Aikido

Pour une startup, Aikido offre une valeur incroyable : il est gratuit pour commencer et fournit une couverture de sécurité immédiate pour vos conteneurs, votre code et vos ressources cloud. De plus, avec la plateforme Aikido qui combine de nombreux scanners en un seul, une petite équipe peut bénéficier de SAST, de l'analyse de conteneurs, et plus encore, sans avoir à gérer plusieurs outils. C'est comme disposer d'une équipe de sécurité complète prête à l'emploi.

Le fait qu'il soit basé sur le cloud et opérationnel en quelques minutes répond au besoin d'une startup de « simplement sécuriser » sans tracas. À mesure que la startup grandit, Aikido peut évoluer et introduire des contrôles plus avancés, mais dès le premier jour, il offre une protection significative avec très peu d'effort – parfait pour une entreprise en évolution rapide.

2. Trivy

Trivy est un excellent choix pour les startups car il est gratuit, open source et simple. Une équipe de développement de deux personnes peut utiliser Trivy localement ou dans son pipeline CI pour prévenir les erreurs évidentes (comme la livraison d'une vulnérabilité critique). Il n'y a pas de processus d'approvisionnement ni d'intégration complexe – il suffit d'ajouter le binaire et de l'utiliser.

Pour une startup aux ressources financières limitées, Trivy couvre les bases des vulnérabilités de conteneurs et même des aspects comme l'analyse IaC, ce qui représente un énorme avantage sans coût.

3. Docker Scout

Si les développeurs de votre startup sont déjà familiers avec Docker, Docker Scout est un choix évident. Il fournit des informations de sécurité sans pratiquement aucune configuration (surtout si vous hébergez des images sur Docker Hub). Le niveau gratuit est probablement suffisant pour un ou deux dépôts privés d'une petite startup. Scout s'assurera que vous n'utilisez pas une image de base manifestement vulnérable. C'est un moyen simple d'ajouter une couche de sensibilisation à la sécurité au développement.

4. Grype

Autre pépite open source, Grype est idéal pour les startups qui souhaitent un scanner léger intégré à leur processus de build. Vous pouvez scripter Grype pour qu'il s'exécute sur chaque pull request ou build d'image ; il fera échouer le build si quelque chose de flagrant est détecté. Les startups apprécient la simplicité de Grype et le fait qu'il ne nécessite pas la maintenance de serveurs ni le paiement d'abonnements. C'est un outil pragmatique pour appliquer une norme de sécurité de base dès le premier jour du développement produit.

Les 4 meilleurs outils gratuits d'analyse de conteneurs

Vous recherchez une analyse de conteneurs avec un budget de 0 € ? Il existe de nombreuses options gratuites de haute qualité – principalement des outils open source – que vous pouvez utiliser sans débourser un centime. Le terme « gratuit » peut signifier différentes choses : certains sont entièrement open source et auto-hébergés, d'autres sont des SaaS avec des niveaux gratuits généreux.

Les scanners gratuits sont excellents pour les développeurs individuels, les projets open source, ou comme essai avant d'investir dans une solution payante. Gardez à l'esprit que si les outils gratuits peuvent faire le travail, vous pourriez faire des compromis sur la commodité (par exemple, l'absence d'interface utilisateur ou de fonctionnalités d'entreprise).

Voici les meilleurs scanners de conteneurs gratuits :

1. Trivy

Trivy figure en tête de liste des scanners gratuits. Il est open source, maintenu par Aqua Security mais gratuit pour tous. Vous obtenez une analyse complète des vulnérabilités (packages OS et dépendances d'applications) sans aucune configuration. Les mises à jour de la base de données de vulnérabilités sont également gratuites, vous analysez donc toujours avec les données les plus récentes. Pour de nombreux utilisateurs, Trivy seul couvre 80 % des besoins.

2. Grype

Également entièrement gratuit et open source, Grype est une excellente alternative (ou un complément) à Trivy. Il se concentre sur la précision et s'intègre parfaitement avec la CI. Étant axé sur la CLI, il est parfait pour automatiser les scans dans un pipeline DevOps sans coût. L'équipe Anchore maintient ses flux de vulnérabilités à jour et accessibles publiquement.

3. Clair

Clair est gratuit et constitue un bon choix si vous souhaitez un service de scan fonctionnant dans votre propre environnement. Bien qu'il nécessite un peu plus de travail pour la configuration, une fois en marche, il met continuellement à jour ses données de vulnérabilités et peut être appelé via API pour scanner des images. En utilisant Clair, vous pouvez construire efficacement votre propre « service de sécurité des conteneurs » gratuit en interne. De nombreux registres plus petits ou configurations de CI auto-hébergées exploitent Clair à cette fin.

4. Docker Scout (Niveau gratuit)

Le plan de base de Docker Scout est gratuit, permettant le scan d'un nombre limité de dépôts et d'images publiques illimitées. Cela signifie que si vous avez un petit projet ou si vous travaillez principalement avec des images open source publiques, vous pouvez utiliser le service cloud de Docker Scout pour 0 $. C'est une bonne option si vous préférez une interface utilisateur web (UI) et une intégration à Docker Hub, sans avoir à déployer quoi que ce soit vous-même.

(Mentions honorables parmi les outils gratuits : OpenSCAP – gratuit et open source, bien qu'un peu spécialisé ; Dockle – un linter de conteneurs open source pour les problèmes de configuration, utile et gratuit ; et CVEbench/CVE-Scanner – divers autres outils communautaires existent, bien que Trivy/Grype les supplantent généralement.)

Les 5 meilleurs outils d'analyse des vulnérabilités d'images Docker

Si votre principale préoccupation est l'analyse des images Docker à la recherche de vulnérabilités, par opposition à une sécurité plus large à l'exécution des conteneurs, il existe un ensemble d'outils particulièrement adaptés à cette tâche. L'« analyse des vulnérabilités d'images Docker » signifie prendre une image (probablement construite à partir d'un Dockerfile) et y identifier les CVEs connues.

Les meilleurs outils dans ce domaine excellent à analyser les gestionnaires de paquets Linux, les fichiers de paquets de langages et d'autres contenus de l'image. Ils devraient prendre en charge les formats d'image Docker/OCI et idéalement se connecter aux registres Docker.

Voici les meilleurs outils pour ce cas d'utilisation :

1. Aikido

L'analyse d'images de conteneurs d'Aikido est parmi les plus rapides à fournir des résultats. En se concentrant sur un output exploitable, il analysera votre image Docker et vous indiquera immédiatement non seulement ce qui ne va pas, mais aussi comment le corriger (par exemple, « mettez à jour ce package » ou même générez automatiquement une PR de correction). Pour une analyse de vulnérabilités pure, Aikido est efficace et ajoute du contexte, comme des scores de risque basés sur le fait que l'image gère des données sensibles. C'est un excellent choix si vous souhaitez une analyse combinée à la commodité d'une remédiation intégrée.

2. Anchore/Grype

Anchore (via l'outil Grype ou Anchore Enterprise) est spécialement conçu pour l'analyse d'images Docker. Il analyse en profondeur le contenu des couches d'image et vérifie par rapport à des flux CVE complets. Les solutions d'Anchore peuvent être intégrées dans les pipelines de build Docker ou exécutées sur des images dans des registres. Elles sont reconnues pour leur analyse des vulnérabilités basée sur des politiques, ce qui signifie que vous pouvez personnaliser les vulnérabilités importantes. C'est excellent lorsque vous souhaitez un contrôle précis sur vos standards d'images Docker.

3. Trivy

Trivy again shines as a Docker image scanner. It handles all common base images (Alpine, Debian, CentOS, etc.) and finds vulns in both system packages and application deps inside the image. Running trivy image <image> is a quick way to get a list of CVEs before you push to production. It’s often used by Docker power-users and has very high CVE coverage. If you want a straightforward “tell me what’s insecure in this Docker image” tool, Trivy is hard to beat.

4. Docker Scout

Étant donné qu'il est développé par Docker, Scout s'intègre directement aux images et registres Docker. Il offre une interface utilisateur conviviale listant les vulnérabilités d'une image couche par couche. Un aspect unique : il peut vous montrer la lignée de l'image de base et l'origine des vulnérabilités, puis recommander une base moins vulnérable. Pour les équipes utilisant intensivement Docker Hub, Scout propose un rapport de vulnérabilité pratique directement sur la page de l'image. Cela le rend idéal pour les équipes de développement qui se concentrent uniquement sur l'amélioration de l'hygiène de leurs images Docker.

5. Qualys sécurité des conteneurs

Pour les organisations qui souhaitent analyser les images Docker dans un contexte de sécurité plus large, Qualys est très performant. Il se connecte aux registres Docker (y compris Docker Hub, ECR, etc.) et analyse les images au fur et à mesure qu'elles sont créées ou mises à jour. L'avantage ici est l'intelligence des vulnérabilités de niveau entreprise que Qualys fournit – vous obtenez des détails riches sur chaque CVE, des évaluations d'impact et des liens vers les correctifs. C'est peut-être excessif pour une petite configuration, mais pour une entreprise avec de nombreuses images Docker, Qualys garantit qu'aucune image n'est laissée sans analyse ni suivi.

Les 5 meilleurs outils de sécurité des conteneurs avec protection en temps d’exécution

La sécurité des conteneurs ne concerne pas seulement les images au repos, mais aussi les conteneurs en mouvement. Pour la protection en temps d’exécution, vous avez besoin d'outils capables de surveiller les conteneurs pendant leur exécution, de détecter les attaques ou les anomalies, et parfois même d'intervenir pour arrêter les activités malveillantes.

De nombreux outils de cette catégorie combinent l'analyse d'images avec des capacités d'exécution (car savoir ce qui se trouve dans votre image peut éclairer ce qu'il faut surveiller en temps d'exécution).

Fonctionnalités clés à rechercher :

- Surveillance comportementale (à l'instar de l'approche de Falco),

- Mise en place de pare-feu ou blocage des actions suspectes,

- Intégration avec les outils d'orchestration de conteneurs pour la mise en quarantaine des conteneurs vulnérables, et

- Capture de données pour la réponse aux incidents.

Voici les principaux outils de sécurité des conteneurs qui intègrent des fonctionnalités de protection en temps d'exécution :

1. Aikido

La plateforme d'Aikido s'étend pour couvrir la sécurité à l’exécution des conteneurs (elle offre déjà une forme de WAF intégré pour les applications). Bien que principalement connue pour le scanning, Aikido se positionne comme une solution AppSec de bout en bout, ce qui signifie que la protection des conteneurs/charges de travail en temps d'exécution est au programme. Cela pourrait inclure la surveillance des exploits dans les conteneurs et leur correction virtuelle via son agent ou son intégration. Si vous utilisez Aikido, vous verrez probablement des fonctionnalités de protection en temps d'exécution (comme le blocage des exploits 0-day) être déployées, ce qui en fait une solution tout-en-un prometteuse pour la phase de build et d'exécution.

2. Sysdig Secure

Sysdig Secure (basé sur le moteur de Falco) est un leader de la sécurité à l’exécution des conteneurs. Il ne se contente pas de scanner les images, mais surveille activement les appels système et le réseau des conteneurs. Sysdig peut arrêter ou mettre en pause les conteneurs lorsqu'ils enfreignent les règles, et il fournit des analyses forensiques détaillées (capturant l'activité système autour d'un événement). C'est fondamentalement comme avoir un système de détection d'intrusion spécifiquement adapté aux conteneurs et à Kubernetes. Pour la défense contre les menaces en temps d'exécution, Sysdig est de premier ordre grâce à ses capacités de détection et de réponse en temps réel.

3. Aqua Security

La plateforme d'Aqua inclut ce que l'on appelle les Aqua Enforcers, qui sont des agents sur vos nœuds effectuant une surveillance et un contrôle en direct. Aqua peut bloquer les processus suspects, prévenir les escalades de privilèges et même effectuer des vérifications d'intégrité d'image en temps d'exécution (garantissant que le conteneur n'a pas été altéré).

Aqua prend également en charge le scanning en temps d'exécution – vérifiant, par exemple, la mémoire d'un conteneur en cours d'exécution à la recherche de signatures de malwares connues. C'est une suite complète pour l'exécution, souvent utilisée dans des environnements de haute sécurité où les conteneurs pourraient être des cibles d'attaque.

4. Falco

Comme mentionné dans nos principaux outils, Falco est la référence open source pour la sécurité en temps d'exécution. Bien qu'il ne bloque pas (Falco est uniquement un outil de détection ; vous devriez l'intégrer à un autre outil pour bloquer), il est excellent pour observer et alerter sur les comportements malveillants dans les conteneurs.

De nombreuses équipes utilisent Falco en conjonction avec d'autres outils (ou des scripts maison pour arrêter les conteneurs) afin d'assurer la protection en temps d'exécution. Si vous souhaitez créer votre propre solution de sécurité en temps d'exécution gratuitement, Falco est le composant essentiel à utiliser.

5. Qualys (Sécurité à l’exécution des conteneurs)

Qualys Container Security fournit également des politiques d'exécution. Il peut, par exemple, signaler si un conteneur en cours d'exécution s'écarte de l'image (comme l'apparition d'un nouveau processus qui n'était pas dans le manifeste de l'image) – ce qui signale souvent un processus injecté par un attaquant. Il s'agit davantage d'une approche de surveillance, alimentant la console Qualys en événements.

Bien que moins granulaire que le langage de règles de Falco, Qualys se concentre sur les zones de risque clés en temps d'exécution (connexions réseau, processus, modifications de fichiers) et les relie à vos données de vulnérabilité – vous recevez ainsi des alertes telles que « le conteneur X avec des vulnérabilités critiques exécute maintenant un binaire inhabituel ». Cette corrélation entre vulnérabilité et comportement d'exploit est très utile.

Les 5 meilleurs outils d'analyse de conteneurs pour les environnements Kubernetes

Kubernetes ajoute une couche de complexité supplémentaire à la sécurité des conteneurs. Dans un environnement K8s, vous devez non seulement vous soucier des images, mais aussi des configurations de déploiement, des paramètres du cluster et d'un besoin accru d'automatisation à grande échelle.

Les meilleurs outils de sécurité des conteneurs pour Kubernetes s'intégreront au cluster pour analyser les images en cours d'utilisation, évaluer les manifestes Kubernetes à la recherche de problèmes de sécurité et éventuellement utiliser les fonctionnalités K8s (telles que les contrôleurs d'admission) pour appliquer les politiques.

Ils devraient également être capables de gérer la nature dynamique des pods (conteneurs qui apparaissent et disparaissent).

Voici les meilleurs scanners adaptés à K8s :

1. Sysdig Secure

Sysdig est conçu en tenant compte de Kubernetes. Il peut mapper les images analysées aux pods et aux espaces de noms dans lesquels elles s'exécutent, offrant une vue claire des risques dans un cluster. De plus, le contrôleur d'admission de Sysdig peut bloquer les pods qui enfreignent les politiques (comme l'exécution en tant que root ou la présence d'une vulnérabilité à haute gravité). Pour l'exécution, sa détection basée sur Falco est compatible Kubernetes (par exemple, il connaît les noms de pods, les étiquettes, etc., lors du signalement d'un problème). Si vous exécutez K8s en production, Sysdig offre une solution de sécurité très intégrée – de l'analyse du registre d'images à la surveillance des nœuds.

2. Anchore

Le moteur de politiques d'Anchore s'intègre parfaitement à K8s en empêchant le déploiement d'images qui ne répondent pas à vos critères. En utilisant Anchore avec un outil comme Kubernetes OPA ou via des contrôleurs personnalisés, vous pouvez créer un pipeline où toute image à déployer est vérifiée. Anchore peut également analyser les images déjà présentes dans votre cluster via des intégrations. Sa conformité OCI et ses exemples de webhooks d'admission Kubernetes en font un bon choix si vous implémentez des contrôles de sécurité dans un cluster.

3. Aqua Security

Aqua se concentre fortement sur Kubernetes. Il fournit des contrôles natifs K8s, comme un webhook de validation qui vérifie les images par rapport à la base de données d'Aqua au moment du déploiement, excluant celles qui ne sont pas autorisées. Il analyse également vos fichiers YAML Kubernetes (soit en CI, soit dans la console Aqua) pour détecter les erreurs de configuration (comme des privilèges trop permissifs ou un manque de limites de ressources). En temps d'exécution, Aqua surveille le cluster pour détecter les dérives (si un conteneur démarre un processus qui n'était pas dans l'image originale, Aqua peut le bloquer). C'est une solution de sécurité Kubernetes complète, ce qui en fait un choix privilégié pour les entreprises ayant de grands déploiements K8s.

4. Falco

Pour K8s, Falco est souvent déployé en tant que DaemonSet pour surveiller tous les nœuds. Il dispose de règles spécifiques pour les événements d'audit K8s (comme la détection si quelqu'un exécute une commande dans un pod ou si une ConfigMap avec des données sensibles est créée).