Introduction

Choisir les bons outils de sécurité des applications peut ressembler à un affrontement entre des philosophies très différentes. SonarQube et Fortify sont deux options populaires aux antipodes du spectre. Cette comparaison détaille leurs performances en pratique – et pourquoi une alternative plus récente pourrait bien voler la vedette.

TL;DR

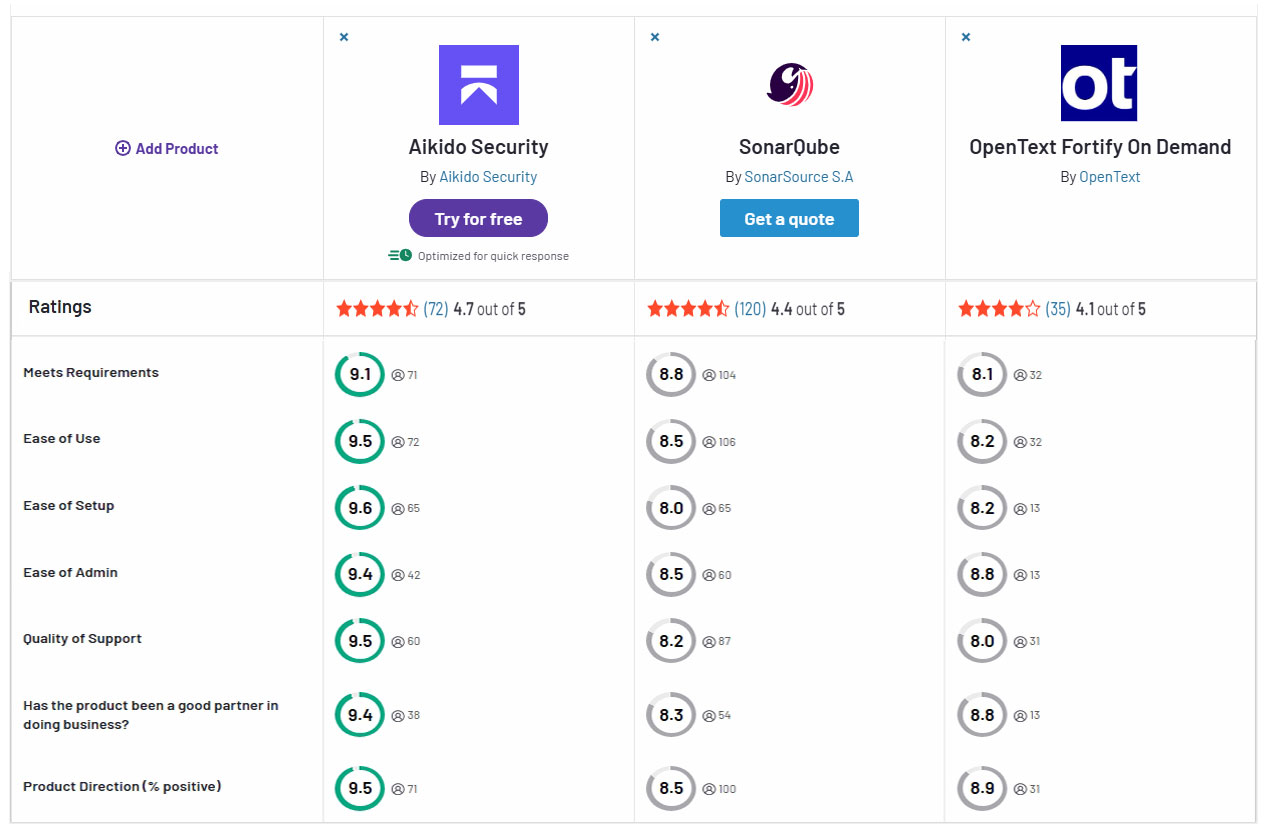

SonarQube et Fortify sont des outils hérités conçus pour l'analyse statique du code, mais tous deux présentent des compromis. SonarQube est plus facile à utiliser mais limité en profondeur, tandis que Fortify offre une couverture de niveau entreprise avec une courbe d'apprentissage abrupte et une configuration lourde. Aikido Security offre une alternative moderne : combinant une analyse de code approfondie avec une configuration rapide, des faux positifs minimaux et une intégration CI/CD transparente, ce qui en fait une meilleure solution pour les équipes d'ingénierie d'aujourd'hui.

Aperçu de chaque outil

SonarQube

SonarQube est une plateforme open-core principalement connue pour l'analyse statique du code et l'inspection de la qualité du code. Les développeurs apprécient son interface utilisateur élégante et ses plugins IDE (SonarLint) qui fournissent un retour instantané sur les bugs, les code smells et les problèmes de sécurité occasionnels. Il prend en charge des dizaines de langages et s'intègre facilement dans les pipelines CI. Bien que SonarQube inclue des règles de sécurité (Top 10 OWASP, vérifications CWE, etc.), son héritage est la qualité du code – ce qui signifie que les tests de sécurité avancés ne sont pas son point fort. Les organisations commencent souvent avec SonarQube pour améliorer la maintenabilité du code et l'étendent progressivement en un outil SAST léger. Cela fonctionne jusqu'à un certain point, mais les équipes AppSec sérieuses atteignent souvent les limites de SonarQube en termes de couverture approfondie des vulnérabilités.

Fortify

Fortify (OpenText Fortify, anciennement HP/Micro Focus Fortify) est une suite de sécurité des applications vétéran, conçue spécifiquement pour la détection de vulnérabilités. Son analyseur de code statique phare passe le code source au peigne fin, utilisant des milliers de règles propriétaires et une analyse de flux de données pour détecter les problèmes du Top 10 OWASP et bien plus encore. L'approche de Fortify est exhaustive : il offre non seulement le SAST, mais aussi des options pour l'analyse de la composition logicielle (vulnérabilités des bibliothèques tierces) et même des tests dynamiques (DAST) dans le cadre de son écosystème. Cet outil a été conçu pour les équipes de sécurité d'entreprise – et cela se voit. Fortify peut découvrir des problèmes de sécurité que des outils plus simples manquent, et il fournit des rapports détaillés et des tableaux de bord pour la gouvernance. Cependant, toute cette puissance vient avec son lot d'inconvénients : Fortify n'est pas trivial à déployer ou à utiliser au quotidien. Attendez-vous à une courbe d'apprentissage abrupte, à des exigences système lourdes et à un flux de travail davantage orienté vers les auditeurs de sécurité que vers les équipes de développement agiles. C'est le scanner de sécurité archétypal pour les « grandes entreprises » – exhaustif et robuste, mais souvent lourd.

Comparaison des fonctionnalités

Capacités d'analyse de sécurité

SonarQube effectue des Tests de sécurité des applications statiques (SAST) comme sous-ensemble de son analyse de code. Il signale les défauts de codage courants et certains points chauds de sécurité (par exemple, les modèles d'injection SQL, les XSS) à l'aide d'ensembles de règles mappés à OWASP et CWE. Mais son ensemble de règles de sécurité est assez basique – limité en profondeur et en couverture par rapport aux outils de sécurité dédiés. SonarQube n'inclut pas nativement les tests dynamiques ou l'analyse complète de la composition logicielle, bien qu'il puisse identifier quelques dépendances vulnérables dans les rapports. Son objectif reste le code propriétaire.

Fortify, d'autre part, est conçu pour la sécurité dès le départ. Le moteur SAST de Fortify effectue une analyse approfondie des flux de données (traçant le mouvement des données à travers le code) pour détecter les vulnérabilités complexes que SonarQube pourrait négliger. Il offre également l'analyse de la composition logicielle (SCA) pour détecter les bibliothèques open-source vulnérables, et la famille de produits Fortify inclut des outils DAST pour les tests d'exécution. En bref, Fortify vise à couvrir le spectre complet de l'analyse de sécurité. Le compromis est que Fortify peut être trop zélé – il identifiera chaque entrée potentiellement non assainie ou configuration non sécurisée, signalant souvent des cas limites qui ne sont finalement pas exploitables. (Oui, il panique même s'il voit le mot « password » n'importe où dans votre code.) Ni SonarQube ni Fortify ne s'attaquent de manière significative à de nouveaux domaines comme les modèles d'infrastructure as code ou l'analyse d’images de conteneurs – ceux-ci restent des points aveugles pour les deux. Si vous avez besoin de les analyser, vous aurez besoin d'un outil supplémentaire ou d'une plateforme conçue pour une couverture unifiée (ce qui nous amène à Aikido Security).

Intégration & Workflow DevOps

En ce qui concerne l'intégration dans une chaîne d'outils DevOps moderne, SonarQube excelle. Il a été pratiquement conçu pour l'intégration CI/CD – vous pouvez exécuter l'analyse SonarQube comme une étape de votre pipeline de build (Jenkins, GitHub Actions, GitLab CI, etc.) avec un minimum de tracas. Il existe des plugins officiels et des configurations faciles pour télécharger automatiquement les résultats. SonarQube dispose également de fonctionnalités telles que les Quality Gates pour interrompre le build si le nouveau code introduit des problèmes critiques. Et parce que Sonar a commencé sa vie en s'adressant aux développeurs, il offre des avantages comme l'analyse branche par branche et les annotations de PR. En bref, SonarQube s'intègre dans un workflow DevOps presque aussi facilement qu'un linter ou une suite de tests.

L'intégration de Fortify est plus difficile. Historiquement, le flux de travail de Fortify impliquait souvent l'exécution manuelle des analyses et le téléchargement des résultats vers son Security Center – pas vraiment « continu ». En fait, une limitation précoce de Fortify était le manque d'automatisation facile des pipelines (nécessitant des téléchargements manuels de fichiers ou un scripting personnalisé). Aujourd'hui, Fortify peut s'intégrer dans les pipelines CI, mais ce n'est pas aussi plug-and-play. Vous devez généralement installer le scanner Fortify, vous assurer que le code est compilé (Fortify nécessite souvent une compilation réussie avec toutes les dépendances pour analyser correctement), puis lancer une analyse qui génère des résultats à télécharger.

Il existe désormais des plugins pour des outils comme Jenkins, mais attendez-vous à passer du temps à les configurer. Un utilisateur a noté que Fortify “nécessite une compilation pour analyser” et demande plus d'efforts pour être intégré dans un pipeline. En résumé, Fortify peut s'intégrer dans le DevOps, mais il ne semble pas aussi natif du cycle CI/CD rapide que SonarQube. SonarQube est le joueur d'équipe facile à vivre ici, tandis que Fortify pourrait vous faire passer par quelques étapes complexes.

Précision et Performance

La précision de l'analyse statique a deux facettes : détecter les problèmes réels (vrais positifs) et éviter les fausses alertes. SonarQube a tendance à pécher par excès de silence – il trouve les problèmes les plus évidents et évite les analyses de vulnérabilité trop complexes, ce qui signifie qu'il manque certains défauts réels (faux négatifs) mais en contrepartie ne crie pas au loup trop souvent. De nombreux développeurs apprécient que “SonarQube… fait un bon travail en ne générant pas de faux positifs”, épargnant aux développeurs de courir après des fantômes. Fortify est l'opposé polaire. Il jette un large filet pour attraper tous les problèmes imaginables, ce qui se traduit par une sortie bruyante. Il n'est pas rare que Fortify signale des milliers de résultats dans une grande base de code, dont seule une poignée sont de véritables problèmes critiques. Les équipes passent souvent un temps considérable à trier les résultats de Fortify, éliminant les faux positifs ou les problèmes mineurs.

Un utilisateur expérimenté a fait remarquer sans détour qu'avec Fortify “l'outil est très bruyant” et qu'il faut apprendre quels résultats il faut réellement « croire ». Ce taux élevé de faux positifs peut entraîner une fatigue d'alerte – les développeurs commencent à ignorer Fortify ou à repousser l'analyse à plus tard dans le cycle de publication.

En termes de performance, la vitesse d'analyse est une autre considération. SonarQube est relativement léger ; une analyse est suffisamment rapide pour s'exécuter à chaque commit ou pull request (souvent en quelques minutes pour des projets modérés). Les analyses Fortify, en revanche, sont lourdes. Les grands projets peuvent prendre des heures à analyser avec Fortify si elles ne sont pas correctement configurées. Le moteur SCA de Fortify effectue une analyse approfondie et peut consommer beaucoup de mémoire et de CPU, vous devez donc souvent allouer un serveur puissant pour cela. Il est révélateur que certaines organisations n'exécutent les analyses Fortify que la nuit ou à la fin des sprints, plutôt qu'à chaque commit – l'analyse continue peut être impraticable si chaque exécution est lente. En résumé, SonarQube est agile et conservateur (moins de résultats, mais la plupart pertinents), tandis que Fortify est exhaustif mais lourd, générant un déluge de résultats qui nécessitent de la puissance (et du discernement) pour être gérés.

Couverture et Portée

Support des langages et frameworks : Les deux outils prennent en charge un large éventail de langages de programmation, mais SonarQube a un avantage en termes d'étendue. SonarQube (en particulier dans ses éditions commerciales) couvre plus de 30 langages, y compris les plus populaires comme Java, C#, Python, JavaScript/TypeScript, C/C++, et même des langages de niche via des plugins. Le support linguistique de Fortify est étendu pour un SAST d'entreprise (Java, C/C++, C#, Python, JavaScript, Ruby, Go, PHP, et plus encore, même les langages IBM Mainframe dans certaines éditions), mais les utilisateurs signalent que Fortify prend en charge moins de langages que SonarQube en pratique. Par exemple, SonarQube dispose d'analyseurs communautaires ou officiels pour des éléments comme Swift, Kotlin, Apex, PL/SQL, etc., tandis que Fortify pourrait ne pas couvrir tous ces éléments prêts à l'emploi. Si votre pile technologique est polyglotte, vérifiez attentivement la compatibilité linguistique de Fortify – SonarQube pourrait avoir l'avantage dans des environnements éclectiques.

Périmètre d'application : L'analyse de SonarQube est limitée au code source et aux métriques de couverture/qualité des tests associées. Il n'analyse pas vos applications en cours d'exécution ou vos configurations. Le périmètre de Fortify est plus large au sens AppSec – Fortify peut analyser les binaires et les fichiers de configuration et, via ses produits étendus, gérer des éléments comme l'analyse d'applications mobiles ou les tests d'exécution. Néanmoins, les deux se concentrent principalement sur la couche applicative (code et dépendances). Ni SonarQube ni Fortify n'analyseront pour vous vos modèles d'infrastructure cloud, vos manifestes Kubernetes, vos images de conteneurs ou vos points d'accès API. Cela signifie des lacunes dans la couverture cloud-native – par exemple, un secret codé en dur dans un script Terraform ou une CVE dans votre image de base Docker ne seront pas détectés par l'un ou l'autre outil. Couvrir ces éléments nécessite des outils supplémentaires ou une plateforme conçue pour une couverture unifiée.

C'est un domaine clé où une plateforme comme Aikido Security (qui scanne le code, les configurations cloud, les conteneurs, et plus encore) vise à combler le vide. En termes de couverture des normes de conformité, SonarQube et Fortify mappent les résultats aux frameworks courants (Top 10 OWASP, CWE, PCI-DSS, etc.), Fortify étant historiquement plus souvent utilisé pour satisfaire les exigences de conformité des entreprises. Cependant, la couverture brute des surfaces d'applications modernes (SaaS, serverless, infra cloud) est limitée dans les deux outils hérités.

Expérience développeur (UX, Configuration, Courbe d'apprentissage)

C'est là que les différences philosophiques se manifestent réellement. SonarQube se positionne comme un outil pour les développeurs. Son interface utilisateur est propre et accessible : les problèmes sont affichés dans le contexte du code, avec des conseils de remédiation clairs. Les développeurs peuvent cliquer sur un problème et voir le code défectueux mis en évidence ainsi qu'une suggestion. La courbe d'apprentissage de SonarQube est faible – si vous comprenez les normes de codage de votre langage, l'interface de Sonar vous semblera intuitive. La configuration de SonarQube (surtout en utilisant SonarCloud ou le serveur de l'édition communautaire) est simple, et il existe une vaste communauté si vous avez besoin d'aide.

De manière cruciale, SonarQube s'intègre aux workflows des développeurs : plugins IDE pour l'analyse à la volée, décoration des PR pour signaler de nouveaux problèmes dans les code reviews, et so on. En conséquence, les développeurs ont tendance à adopter SonarQube plutôt qu'à le rejeter. Une équipe a noté qu'elle “apréciait beaucoup l'expérience utilisateur” de SonarQube et la façon dont SonarLint fournit un feedback instantané dans l'IDE. Ce feedback instantané et continu fait que SonarQube est perçu comme faisant partie de la boîte à outils du développeur, et non comme un auditeur externe.

Fortify, en revanche, s'apparente davantage à une appliance de sécurité traditionnelle. Son interface principale, Fortify SSC (Software Security Center), est puissante mais complexe. Il existe également l'Audit Workbench de Fortify, une interface graphique de bureau permettant aux auditeurs de sécurité d'examiner les résultats. Les nouveaux utilisateurs trouvent souvent ces interfaces accablantes – elles sont remplies de données de vulnérabilité, de filtres et de terminologies qui supposent une expertise en sécurité. La courbe d'apprentissage est raide ; comme l'a dit un utilisateur de Fortify, “Il faudra un certain temps pour comprendre l'outil… L'outil est très bruyant… Il faut beaucoup de patience pour utiliser l'outil.”. Les développeurs sans formation en sécurité pourraient avoir du mal à interpréter les résultats de Fortify (par exemple, comprendre les graphes de flux de données ou pourquoi quelque chose étiqueté “Risque Élevé” est ou n'est pas réellement une préoccupation).

Dans de nombreuses organisations, les résultats de Fortify sont gérés par une équipe de sécurité distincte qui attribue ensuite les problèmes aux développeurs – une approche qui peut générer des frictions. De plus, la mise en place et la maintenance de Fortify sont un projet en soi. L'installation du serveur Fortify, la configuration de l'authentification, la mise à jour régulière des packs de règles, la garantie que l'environnement de scan dispose de toutes les dépendances de build… c'est une tâche considérable. En effet, la documentation de Fortify et ses utilisateurs confirment qu'il « nécessite beaucoup de configuration et de réflexion pour être utilisé… efficacement ». En bref, l'UX de Fortify est orientée vers le spécialiste de la sécurité dédié, tandis que l'UX de SonarQube est conçue pour les développeurs au quotidien. Pour un responsable technique, cette différence signifie que Fortify pourrait exiger plus de formation, plus de changements de processus et peut-être du personnel dédié à sa gestion, tandis que SonarQube peut être confié aux équipes de développement avec un minimum de tracas.

Tarification et Maintenance

Le facteur coût est souvent un élément décisif. SonarQube offre un avantage considérable ici : il dispose d'une édition communautaire gratuite qui, bien que limitée en règles de sécurité et en langages, est souvent suffisante pour démarrer. Les éditions payantes (Developer, Enterprise, Data Center) étendent la prise en charge des langages et les capacités d'analyse de sécurité, et la tarification est généralement basée sur les lignes de code analysées. SonarSource publie ses tarifs ouvertement (niveaux transparents par lignes de code), ce qui facilite la prévision des coûts. Par exemple, l'édition Enterprise de SonarQube pourrait coûter quelques dizaines de milliers par an pour une base de code de taille moyenne – ce n'est pas bon marché, mais souvent moins cher que Fortify pour un périmètre similaire. Et si votre équipe ou votre budget est limité, vous pouvez commencer avec SonarQube gratuit ou l'édition Developer abordable. La maintenance de SonarQube (auto-hébergé) demande relativement peu d'efforts : c'est un serveur Java que vous mettez à jour occasionnellement, et Sonar fournit des mises à jour régulières et des versions LTS. Si vous utilisez SonarCloud (leur SaaS), la maintenance de l'infrastructure est nulle.

Fortify, en revanche, est réputé pour son coût élevé. En tant que solution d'entreprise, les licences Fortify peuvent atteindre des sommes à cinq ou six chiffres annuellement pour les grandes organisations. Il n'y a pas de niveau gratuit – vous payez pour le package complet, même si vous n'avez besoin que de SAST. Une source note explicitement que Fortify est « coûteux pour une utilisation au niveau de l'entreprise ». La tarification n'est pas publique ; elle implique généralement des devis personnalisés et des négociations (adieu la transparence). Au-delà des licences, considérez le coût total de possession : Fortify peut nécessiter du matériel dédié ou des VMs pour le moteur de scan et le Security Center, ainsi que du temps d'ingénieurs pour sa maintenance. Les mises à jour des packs de règles et les nouvelles versions doivent être appliquées plusieurs fois par an (souvent liées à votre contrat de support). Si vous manquez de support, vous pourriez rater des mises à jour de règles critiques pour de nouvelles vulnérabilités.

Tout cela représente plus d'argent et de temps. Il est révélateur qu'un critique ait plaisanté en disant qu'il fallait « beaucoup d'argent et beaucoup de patience » pour utiliser efficacement Fortify. En bref, SonarQube est rentable et facile à budgétiser, tandis que Fortify exige un engagement financier sérieux et un investissement continu en maintenance. (Et si vous avez déjà essayé de demander « combien coûte Fortify ? », vous avez probablement été confronté à un argumentaire de vente plutôt qu'à un chiffre.)

Aikido offre un modèle de tarification plus simple et plus transparent – forfaitaire et prévisible – et est significativement plus abordable à l'échelle que Snyk ou SonarQube.

Conformité et Innovation

Fortify et SonarQube attirent souvent des parties prenantes différentes. Si vous cherchez à satisfaire une liste de contrôle de conformité ou à impressionner un auditeur, les rapports et certifications de Fortify ont du poids. Fortify est un pilier des Gartner Magic Quadrants et est fréquemment utilisé dans les industries fortement réglementées. Il offre des rapports de conformité détaillés (par exemple, en mappant chaque constatation à des normes comme OWASP, PCI DSS, CWE/SANS, etc.), ce qui peut aider lors des audits. SonarQube, bien qu'il puisse mapper les problèmes au Top 10 OWASP et à d'autres normes, n'est pas traditionnellement considéré comme un « outil de conformité » – il s'agit davantage d'amélioration continue. Cela dit, SonarQube Enterprise inclut des rapports de sécurité à des fins de conformité, et de nombreuses entreprises l'utilisent pour suivre l'adhérence au Top 10 OWASP au fil du temps.

En termes d'innovation et de maintien à jour : SonarQube, soutenu par SonarSource et une communauté open source, évolue rapidement avec de nouveaux supports de langage, des fonctionnalités centrées sur les développeurs et des améliorations de l'interface utilisateur. Le rythme de Fortify a été plus lent. En fait, certains utilisateurs ont observé que Fortify n'a pas suivi les nouvelles tendances et les attentes des développeurs ces dernières années. Après être passé de HP à Micro Focus puis à OpenText, la feuille de route de Fortify pourrait privilégier la stabilité pour les clients d'entreprise existants plutôt que les fonctionnalités de pointe. Par exemple, les désirs des développeurs modernes comme une intégration IDE élégante ou le support du scan d'IaC/conteneurs sont arrivés très tardivement ou pas du tout chez Fortify.

SonarQube, quant à lui, a introduit des fonctionnalités comme les « Security Hotspots » (pour impliquer les développeurs dans la revue de sécurité) et continue d'affiner son intégration aux workflows de développement. Aucun des deux outils n'est extrêmement « innovant » en 2025 selon les standards des startups, mais SonarQube semble plus aligné avec les pratiques DevSecOps modernes, tandis que Fortify semble, eh bien, un peu dépassé dans son approche. La bonne nouvelle est que les deux outils sont matures et fiables ; la mauvaise nouvelle est qu'aucun des deux ne pourra à lui seul couvrir les domaines de sécurité émergents en dehors du code. C'est là que l'examen de solutions plus récentes peut s'avérer payant.

Avantages et Inconvénients de Chaque Outil

SonarQube – Avantages :

- Convivial pour les développeurs : UI et workflow simples ; facile à adopter pour les développeurs avec une formation minimale.

- Intégration Facile : S'intègre parfaitement aux pipelines CI et aux outils de développement (plugins IDE, décoration des PR) – favorise une véritable culture DevSecOps.

- Qualité du code + Sécurité : Combine les métriques de qualité du code avec l'analyse de sécurité, offrant une vue holistique (un seul outil au lieu de deux pour la qualité et la sécurité de base).

- Rentable : Noyau open source avec un niveau gratuit ; les plans payants sont transparents et généralement moins chers que les suites SAST d'entreprise.

SonarQube – Inconvénients :

- Profondeur de sécurité limitée : Pas un outil de sécurité dédié – manque de nombreuses vulnérabilités sérieuses que des SAST spécialisés détecteraient (taux élevé de faux négatifs).

- Faux négatifs plutôt que faux positifs : A tendance à ignorer discrètement les vulnérabilités complexes plutôt qu'à les signaler – vous aurez besoin d'outils supplémentaires pour détecter ce que SonarQube ne voit pas.

- Les fonctionnalités avancées nécessitent une version payante : Les fonctionnalités de sécurité clés (analyse de la propagation des données, détection d'injection) et une prise en charge linguistique accrue ne sont disponibles que dans les éditions Developer/Enterprise.

- Portée limitée : Se concentre sur le code et ne couvre pas la sécurité des applications au-delà de l'analyse statique (pas d'analyse des dépendances intégrée ni de tests en temps d'exécution).

Fortify – Avantages :

- Analyse de sécurité approfondie : Profondeur d'analyse statique leader de l'industrie – détecte les vulnérabilités complexes et couvre le Top 10 OWASP, SANS 25, et plus encore, prêts à l'emploi.

- Ensemble de règles étendu : Des décennies de développement ont produit un vaste ensemble de règles et de vérifications (y compris la capacité de règles personnalisées) pour trouver des problèmes de sécurité dans de nombreux langages et frameworks.

- Suite AppSec complète : Options pour inclure SAST, DAST, SCA sous un même toit. Fortify peut être une solution tout-en-un pour plusieurs activités AppSec (par exemple, analyser le code et les bibliothèques tierces ensemble).

- Rapports et conformité d'entreprise : Rapports détaillés, tableaux de bord et cartographies de conformité adaptés à la direction et aux auditeurs. Aide à démontrer la diligence raisonnable et à suivre les risques dans le temps.

Fortify – Inconvénients :

- Taux élevé de faux positifs (bruyant) : Génère une tonne d'alertes – beaucoup sont informatives ou non exploitables en réalité. Les équipes ont souvent du mal avec le rapport signal/bruit (triage chronophage).

- Configuration et utilisation complexes : Courbe d'apprentissage abrupte et lourde charge de configuration. Nécessite un effort dédié pour le déploiement, la maintenance et l'optimisation (pas plug-and-play).

- Peu convivial pour les développeurs : S'apparente à un outil de sécurité lourd – les développeurs peuvent trouver l'interface et les résultats accablants, ce qui freine l'adoption. Manque l'aspect de « feedback instantané » que les développeurs obtiennent d'outils comme SonarQube.

- Coûteux : Les coûts de licence et d'infrastructure sont significatifs pour Fortify. Souvent, seules les grandes entreprises peuvent se le permettre, et même dans ce cas, le retour sur investissement peut être remis en question si la plupart des résultats sont des faux positifs.

Aikido Security : La meilleure alternative

Aikido Security est une plateforme moderne qui a émergé pour répondre précisément aux points douloureux mentionnés ci-dessus. Considérez Aikido comme le meilleur des deux mondes : il offre une couverture complète de votre code, de vos dépendances open-source, de vos configurations cloud, et bien plus encore – tout en étant conçu avec une approche developer-first et la simplicité à l'esprit. L'analyse statique d'Aikido utilise des algorithmes intelligents pour réduire drastiquement le bruit (jusqu'à 85 % de faux positifs en moins par rapport aux outils hérités). Cela signifie que les développeurs font confiance aux résultats et ne perdent pas de temps sur des problèmes Phantom. En termes d'intégration, Aikido s'intègre aux pipelines CI/CD et aux workflows des développeurs avec un minimum de tracas (la configuration prend des minutes, pas des semaines). Pas d'installations volumineuses ou de processus complexes – c'est une sécurité qui « fonctionne tout simplement » avec vos outils de développement existants.

La couverture d'Aikido est plus large que celle de SonarQube ou de Fortify seuls, détectant les vulnérabilités dans le code source, les dépendances, l'infrastructure-as-code, les conteneurs et même les secrets, le tout dans un tableau de bord unifié. De manière cruciale, la tarification est transparente et forfaitaire – sans frais surprises par projet ni obstacles financiers à six chiffres pour les entreprises. En bref, Aikido Security offre une approche pragmatique de l'AppSec : une protection robuste avec moins de fausses alertes, une intégration facile et une tarification honnête. Pour un leader technique lassé des compromis entre SonarQube et Fortify, Aikido pourrait bien être le « coup d'Aikido » qui transforme votre programme AppSec en une situation gagnant-gagnant pour les équipes de sécurité et de développement.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.