L'alternative tout-en-un à Veracode

Sécurisez votre code, votre cloud et votre runtime au sein d'un système centralisé. Détectez et corrigez les vulnérabilités automatiquement.

.avif)

.png)

Comment Aikido se compare à Veracode

Aikido propose des tarifs fixes et transparents, sans frais cachés. Veracode est modulaire et peut devenir coûteux si vous avez besoin de plusieurs fonctionnalités d'analyse.

Tarification modulaire

- Analyse d’accessibilité

- Détection de malwares dans les dépendances

- AutoFix pour SCA

- Conformité des licences

- Support SBOM

- Gating de release de PR de licence

- Réduction du bruit (filtrage des faux positifs)

- Plus bruyant

- Correction automatique SAST par IA

- Analyse multi-fichiers

- Analyse de la contamination

- "Règles SAST personnalisées"

- SAST Directement Dans l'IDE

- Découverte d’API / Tests de Fuzzing d'API

- DAST authentifié

- Création Swagger automatisée

- Surveillance de la surface d’attaque

- Scanning d'API uniquement

- Pentests Whitebox, Greybox, Blackbox

- Détection d'IDOR

- Rapports PDF de conformité (ISO27001, SOC2)

- Analyse Infrastructure as Code

- Cloud et K8s Posture management

- Scan des machines virtuelles

- Analyse des chemins d'attaque

- Recherche Cloud

- Support à vie étendu

- AI AutoFix pour les images de conteneurs

- Détection de malwares dans les conteneurs

Comment les utilisateurs nous évaluent

Selon les avis des utilisateurs G2.

Tout ce que vous souhaiteriez que les outils de sécurité fassent réellement

Tests de sécurité des applications statiques (SAST)

Analyse votre code source à la recherche de failles de sécurité telles que les injections SQL, les XSS, les dépassements de tampon et d'autres risques de sécurité. Vérifie les bases de données CVE les plus courantes. Il est prêt à l'emploi et prend en charge tous les principaux langages.

Analyse de la composition logicielle

Analysez les composants tiers tels que les bibliothèques, les frameworks et les dépendances à la recherche de vulnérabilités. Aikido effectue une analyse d’accessibilité, trie pour filtrer les faux positifs et fournit des conseils de remédiation clairs. Corrigez automatiquement les vulnérabilités en un clic.

Infrastructure en tant que code (IaC)

Analyse les charts Terraform, CloudFormation et Kubernetes Helm à la recherche de mauvaises configurations.

- Détectez les mauvaises configurations qui exposent votre infrastructure au risque

- Identifiez les vulnérabilités avant qu'elles n'atteignent votre branche principale

- S'intègre dans votre pipeline CI/CD

Sécurité des conteneurs

Analysez le système d'exploitation de vos conteneurs à la recherche de packages présentant des problèmes de sécurité.

- Vérifie si vos conteneurs présentent des vulnérabilités (comme les CVE).

- Met en évidence les vulnérabilités basées sur la sensibilité des données des conteneurs

- Corrigez automatiquement vos images de conteneurs avec l'IA

DAST & Sécurité des API

Surveillez votre application et vos API pour détecter les vulnérabilités telles que l'injection SQL, le XSS et le CSRF, à la fois en surface et avec le DAST authentifié.

Simulez des attaques réelles et analysez chaque point d'accès API pour les menaces de sécurité courantes.

.avif)

Gestion de la posture de sécurité du cloud et K8s (CSPM)

Détecter les risques liés à l'infrastructure cloud chez les principaux fournisseurs de cloud.

- Scanne des machines virtuelles (instances AWS EC2) à la recherche de vulnérabilités.

- Recherche dans votre cloud les mauvaises configurations et les rôles/accès d'utilisateurs trop permissifs.

- Automatise les politiques de sécurité et les contrôles de conformité pour SOC2, ISO27001, CIS et NIS2

Détection de secrets

Vérifiez votre code à la recherche de fuites et d'expositions de clés API, mots de passe, certificats, clés de chiffrement, etc.

Détection de malwares

L'écosystème npm est susceptible à la publication de paquets malveillants en raison de sa nature ouverte. Aikido identifie le code malveillant qui peut être intégré dans des fichiers JavaScript ou des paquets npm. (Recherche les portes dérobées, les chevaux de Troie, les enregistreurs de frappe, les XSS, les scripts de cryptojacking et plus encore.)

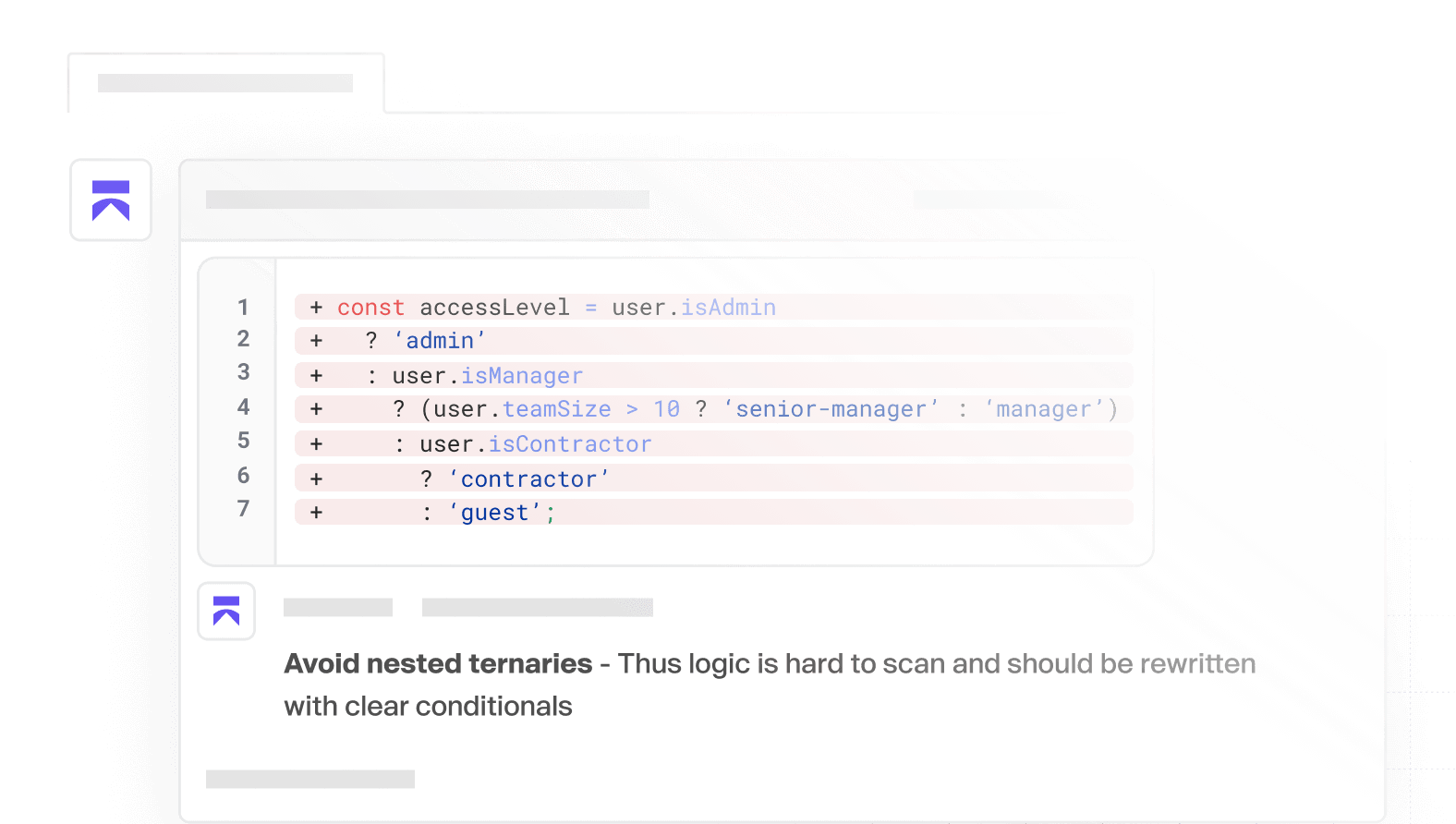

Qualité du code par IA

Livrez du code de qualité, plus rapidement. Feedback instantané, détection intelligente et commentaires de PR clairs, pour que vous puissiez vous concentrer sur le développement.

Tarification transparente

Sécurisez-vous maintenant.

Sécuriser votre code, votre cloud et votre runtime dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.