Si vous êtes responsable de l'AppSec ou de la CloudSec de votre organisation, vous avez probablement évalué Snyk et Wiz, ou du moins débattu de celui dont votre équipe a réellement besoin. Les deux plateformes sont largement adoptées et sont souvent envisagées lorsque les organisations cherchent à renforcer leur posture de sécurité.

Bien qu'elles soient fréquemment mentionnées dans les mêmes discussions, choisir entre elles n'est pas toujours facile. Les équipes de sécurité d'aujourd'hui doivent protéger à la fois les applications et les environnements cloud, tout en prenant en charge des workflows de développement rapides.

Selon le rapport 2026 d'Aikido Security sur l'état de l'IA dans la sécurité et le développement, 93 % des équipes ont du mal à intégrer la sécurité des applications à la sécurité du cloud, ce qui entraîne souvent une fragmentation des outils et des angles morts de sécurité.

Dans cet article, nous comparerons Snyk et Wiz côte à côte, mettrons en évidence leurs chevauchements et vous aiderons à comprendre quel outil correspond le mieux à vos objectifs de sécurité et de développement.

TL;DR

Aikido Security combine les atouts essentiels que les organisations recherchent dans des outils comme Snyk et Wiz, sans la complexité liée à l'utilisation des deux. Il regroupe la couverture du code, des dépendances et des conteneurs de Snyk avec la visibilité du cloud et les informations sur les risques de Wiz, tout en traitant les angles morts, la prolifération d'outils et les alertes bruyantes.

Le résultat ? Une intégration accélérée, une meilleure gestion des risques et une visibilité étendue.

Pour les startups comme pour les entreprises, les pilotes d'Aikido Security se distinguent constamment grâce à leur couverture de bout en bout, à la priorisation des risques basée sur l'IA et à leur capacité à remplacer plusieurs outils au sein d'un flux de travail unique, axé sur la sécurité et convivial pour les développeurs.

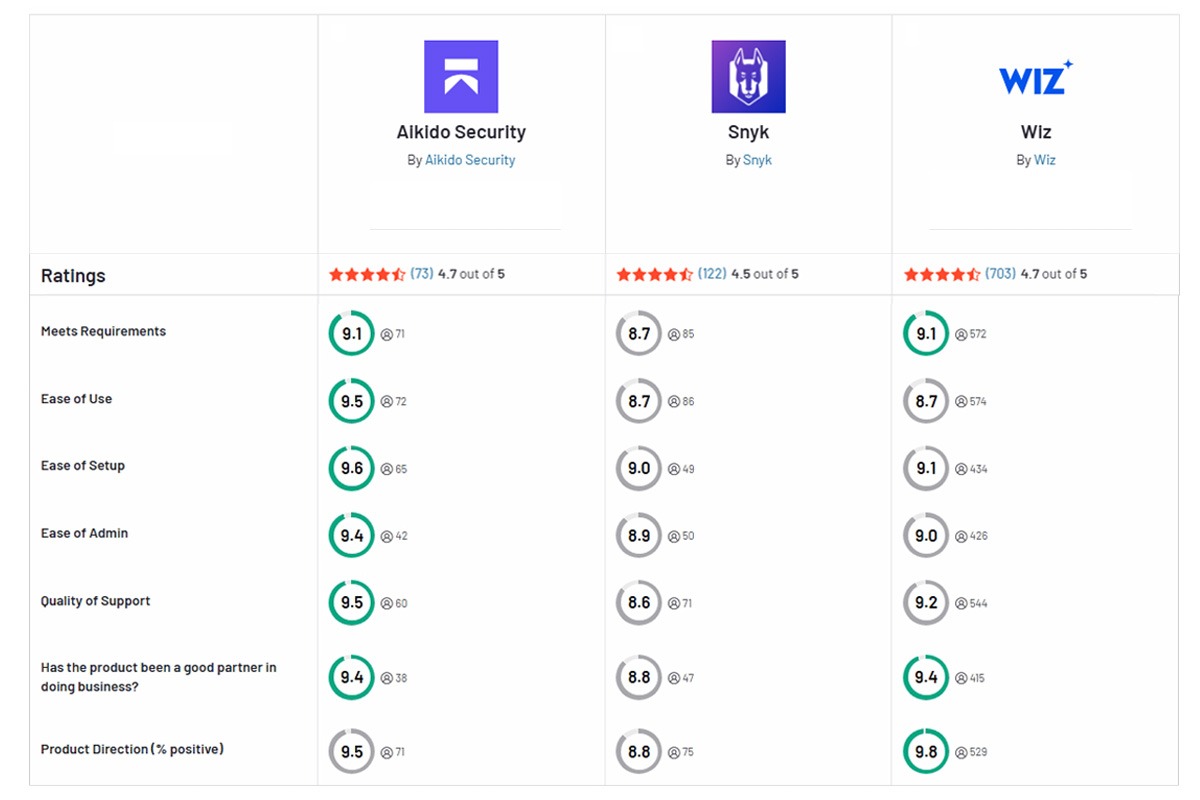

Comparaison rapide des fonctionnalités : Snyk vs Wiz vs Aikido Security

Qu'est-ce que Wiz ?

Wiz est une plateforme de sécurité cloud-native reconnue pour son focus sur l'infrastructure cloud. Elle analyse les environnements cloud (AWS, Azure, GCP) à la recherche d'erreurs de configuration, de vulnérabilités et de secrets à travers les charges de travail et les services. Et utilise son « Security Graph » propriétaire pour relier les risques de la couche applicative dans le code à leur impact potentiel sur le runtime et l'infrastructure cloud.

Avantages :

- Wiz offre une visibilité étendue sur l'infrastructure cloud

- Il se connecte via des API cloud.

- Il priorise les risques par exploitabilité

- Conçu pour les environnements complexes, il prend en charge tous les principaux fournisseurs cloud.

Inconvénients :

- Il est principalement axé sur les entreprises

- Manque de capacités DAST natives

- Il est conçu pour les équipes de sécurité.

- Intégration limitée avec les workflows de développement (IDE, PR checks).

- Courbe d'apprentissage abrupte

- Les utilisateurs ont signalé que son interface utilisateur (UI) et son interface de requête sont non intuitives ou complexes.

- Volume d'alertes élevé

- Peut nécessiter des outils complémentaires pour une couverture AppSec complète

- Les utilisateurs ont signalé des problèmes d'intégration avec les systèmes hybrides/hérités

Qu'est-ce que Snyk ?

Snyk est une plateforme de sécurité des applications. Elle s'est initialement fait connaître en analysant les dépendances open source à la recherche de vulnérabilités connues (SCA), puis s'est étendue à l'analyse du code propriétaire (SAST), des conteneurs et des modèles IaC. Elle s'intègre directement dans les environnements de développement (IDE) et les plateformes CI/CD (GitHub, GitLab) afin que les développeurs reçoivent des retours de sécurité tôt, déplaçant la sécurité plus en amont.

Avantages :

- Snyk s'intègre dans les IDE, les dépôts Git et les pipelines CI/CD.

- Il dispose d'une base de données de vulnérabilités robuste.

- Offre une remédiation exploitable (suggestions de correctifs, pull requests).

- Il surveille et alerte les équipes des nouvelles vulnérabilités.

Inconvénients :

- Courbe d'apprentissage abrupte pour les nouveaux utilisateurs.

- Les temps d'analyse peuvent être lents sur les grands dépôts.

- Faux positifs.

- Les modules de Snyk ne sont pas entièrement unifiés, et atteindre une couverture complète nécessite des modules complémentaires d'entreprise.

- Il est connu pour submerger les développeurs avec des alertes de faible priorité

- Les suggestions de correctifs peuvent sembler génériques et ne pas être entièrement adaptées au code.

- Il peut avoir des difficultés avec les bases de code propriétaires ou hautement spécialisées.

- Son analyse statique a une limite de taille de fichier de 1 Mo.

- La tarification peut être coûteuse.

Comparaison des fonctionnalités

Capacités d'analyse de sécurité

Snyk : Snyk couvre un large éventail de types d'AppSec : SAST (analyse statique du code pour les vulnérabilités dans le code source), SCA (analyse des dépendances open source), analyse d’images de conteneurs et vérifications IaC. Cette large couverture signifie que Snyk peut trouver des modèles de codage non sécurisés dans les applications, des bibliothèques npm vulnérables ou des scripts Terraform mal configurés, le tout au sein d'une seule plateforme.

Wiz : Wiz, quant à lui, est spécialisé dans l'analyse du cloud et de l'infrastructure. Il utilise sa plateforme intégrée de Cloud Security Posture Management (CSPM) pour identifier les mauvaises configurations et les configurations risquées dans les services cloud et les charges de travail. Il a récemment ajouté l'analyse du code source (SAST) via Wiz Code, mais il ne dispose pas de moteur DAST natif.

En résumé, Snyk est plus performant en matière d'analyse au niveau du code, tandis que Wiz couvre plus en profondeur l'aspect cloud et infrastructure.

Intégration et flux de travail DevOps

Pour qu'un outil de sécurité réussisse, il doit s'intégrer de manière transparente dans le flux de travail de votre équipe.

Snyk : Snyk s'intègre de manière transparente aux outils de développement, des plugins d'IDE aux vérifications de pull requests GitHub/GitLab et aux hooks de pipeline CI. Les développeurs reçoivent des alertes en temps réel pendant qu'ils codent, ainsi que des correctifs en un clic. Cette approche centrée sur le développeur signifie que Snyk peut être adopté par les équipes d'ingénierie avec un minimum de friction.

Wiz : Wiz, en revanche, est destiné aux ingénieurs cloud et sécurité. Il se connecte à vos comptes cloud (en utilisant des rôles en lecture seule ou des API) et surveille continuellement les ressources. Il dispose d'intégrations limitées pour les développeurs et exige que ces derniers se connectent à la console Wiz pour examiner les problèmes.

En résumé, Snyk s'intègre naturellement dans les pipelines DevOps, tandis que Wiz est plus adapté aux flux de travail SecOps.

Précision et faux positifs

L'une des principales critiques concernant les scanners de sécurité est le bruit, qu'il provienne de faux positifs ou de volumes d'alertes élevés.

Snyk : Snyk, avec son approche axée sur le développeur, a investi dans la réduction du bruit (en utilisant son IA DeepCode) pour améliorer l'analyse statique. Cependant, les utilisateurs signalent toujours que Snyk a tendance à submerger les équipes avec des résultats de faible priorité ou des faux positifs, en particulier avec certains langages. Un ajustement est souvent nécessaire pour filtrer le « bruit ».

Wiz : En se concentrant sur le contexte cloud, Wiz priorise les résultats en fonction du risque réel. Il corrèle les vulnérabilités avec la ressource affectée pour déterminer si elle est réellement exposée ou critique. Cela dit, les nouvelles capacités d'analyse de code de Wiz n'ont pas été éprouvées en matière de bruit, et l'intégration de résultats d'outils SAST externes pourrait introduire des doublons ou des faux positifs si elle n'est pas bien gérée.

En général, Wiz génère moins de faux positifs sur les problèmes de configuration cloud, tandis que Snyk signale plus de problèmes potentiels dans le code. Cependant, les deux outils nécessitent toujours un ajustement.

Couverture et Portée

Snyk : Snyk prend en charge un large éventail de langages de programmation et de frameworks (pour SAST et SCA), y compris Java, JavaScript/Node.js, Python, .NET, Ruby, Go, et plus encore. Il prend également en charge les registres de conteneurs et les formats IaC (comme Terraform, CloudFormation et les manifestes Kubernetes). Cependant, il ne couvre pas les environnements cloud en direct ni les réseaux.

Wiz : Wiz offre une large couverture de l'infrastructure cloud : il peut analyser les machines virtuelles, les clusters Kubernetes, les fonctions serverless, les bases de données, et plus encore sur AWS, Azure et GCP. Les nouvelles capacités d'analyse de dépôts de Wiz étendent sa portée au code et à l'IaC dans le contrôle de version, mais pour l'analyse dynamique du code (DAST), il doit être intégré à des outils tiers.

Si votre stack est fortement axée sur le cloud (microservices, déploiements multi-cloud), Wiz assure une visibilité sur cette couche. Inversement, si vous devez vérifier minutieusement le code et les dépendances avant le déploiement, Snyk a l'avantage sur ce point. Il est à noter qu'aucun des deux outils n'offre une couverture de bout en bout. De nombreuses organisations finissent par utiliser des plateformes comme Aikido Security qui offrent une couverture de bout en bout, de leur source aux configurations cloud.

Expérience Développeur

Snyk : Snyk a été conçu en pensant aux développeurs. Son interface utilisateur (UI) et ses intégrations présentent les résultats de manière conviviale pour les développeurs, par exemple en montrant la ligne de code exacte ou la dépendance qui a introduit une vulnérabilité, avec des conseils clairs pour la corriger. Il peut également ouvrir des pull requests (PR) de correction automatique. Cependant, les utilisateurs ont signalé que la plateforme est lourde, avec plusieurs modules (Snyk Code, Snyk Open Source) ayant des fonctionnalités qui se chevauchent, et certaines capacités n'étant disponibles que sur les plans de niveau supérieur.

Wiz : La plateforme de Wiz est orientée vers les équipes de sécurité, offrant un tableau de bord de sécurité cloud unifié avec une visualisation graphique des actifs et des problèmes. Pour les développeurs qui souhaitent corriger des bugs dans le code, la console Wiz peut sembler accablante ou pas directement pertinente, certains utilisateurs décrivant l'interface de Wiz comme confuse et non intuitive.

En général, les développeurs trouvent Snyk plus accessible et facile à naviguer, tandis que Wiz est généralement utilisé par les équipes SecOps ou cloud qui communiquent ensuite leurs résultats directement aux développeurs.

Tarification et Maintenance

Snyk : Snyk est une offre SaaS avec un modèle de tarification par développeur. Il dispose d'un niveau gratuit pour les projets open source, mais à mesure que vous évoluez, vous aurez probablement besoin de plans payants qui peuvent augmenter considérablement à mesure que des modules sont ajoutés. Pour de nombreuses fonctionnalités avancées (rapports avancés, analyse sur site, rôles personnalisés), Snyk nécessite des plans de niveau supérieur.

Du point de vue de la maintenance, son architecture basée sur le cloud signifie que sa configuration est simple et qu'elle ne nécessite aucune maintenance d'infrastructure.

Wiz : Wiz, en revanche, cible les entreprises et est généralement tarifé en fonction de la taille de votre environnement cloud (par exemple, le nombre d'actifs cloud ou de charges de travail). Il n'y a pas de niveau gratuit ; vous passez par les ventes pour un devis personnalisé. Wiz est fourni en tant que SaaS, avec des capteurs optionnels pour un déploiement sur site, de sorte que sa maintenance opérationnelle est légère, mais plus de temps sera investi dans l'intégration des comptes cloud et l'ajustement des politiques.

Globalement, Snyk peut sembler moins cher au départ mais peut rapidement devenir coûteux lors de la mise à l'échelle, tandis que Wiz représente un investissement lourd dès le départ.

Aikido offre un modèle de tarification plus simple et plus transparent – fixe et prévisible – et est nettement plus abordable à grande échelle que Snyk ou Wiz.

Pour vous aider à comparer les fonctionnalités des deux outils, le tableau ci-dessous les résume pour vous.

Aikido Security : La meilleure alternative

Aikido Security est une plateforme de sécurité basée sur l'IA conçue pour les équipes qui recherchent une sécurité applicative et cloud robuste sans sacrifier l'expérience développeur. Elle va au-delà de l'analyse de Snyk à travers le code, les dépendances, les conteneurs et l'IaC et la combine avec le contexte cloud et la visibilité des risques de Wiz, le tout au sein d'un seul workflow.

Son moteur d'IA corrèle les résultats à travers les couches applicatives et cloud et effectue une analyse d'accessibilité pour révéler les vulnérabilités réellement exploitables, réduisant ainsi le bruit et le temps passé à trier les alertes. Aikido Security offre également des fonctionnalités de remédiation automatique, telles que des requêtes de tirage de correctifs automatisées et des correctifs en un clic pour les vulnérabilités identifiées.

Les équipes peuvent commencer avec n'importe quel module, SAST, SCA, analyse IaC, DAST, sécurité en temps d'exécution, analyse de conteneurs, détection de secrets ou qualité du code, et activer des modules supplémentaires à mesure qu'elles évoluent.

Avec une tarification forfaitaire et un niveau gratuit à vie, Aikido Security offre une sécurité AppSec et CloudSec de bout en bout sans la complexité ni le coût de l'exécution de Snyk et Wiz.

Vous souhaitez améliorer la sécurité de vos applications et de votre cloud ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Comment Snyk et Wiz s'intègrent-ils aux pipelines CI/CD populaires ?

Snyk s'intègre directement avec des plateformes comme GitHub Actions, GitLab CI, Jenkins et Bitbucket, permettant des analyses automatisées du code, des dépendances et des conteneurs pendant les builds et les pull requests. Tandis que Wiz se connecte aux pipelines CI/CD via des API et des connecteurs cloud, avec un focus sur la Workload security du cloud.

Comment les plateformes de sécurité cloud comme Snyk et Wiz protègent-elles les organisations ?

Snyk aide à sécuriser les applications en analysant le code, les dépendances open source, les conteneurs et les configurations IaC à la recherche de vulnérabilités. Wiz, quant à lui, protège les charges de travail cloud et les environnements d'exécution en détectant les mauvaises configurations, les permissions risquées et les lacunes de conformité. Des plateformes comme Aikido Security combinent ces capacités, offrant une couverture de sécurité de bout en bout sur le code, les dépendances, les conteneurs et l'infrastructure cloud.

Comment Snyk se compare-t-il à Wiz en termes de détection de vulnérabilités ?

Snyk est performant pour détecter les vulnérabilités dans le code, les bibliothèques open source et les images de conteneurs. Tandis que Wiz se spécialise dans l'identification des mauvaises configurations du cloud, des risques d'exécution et des problèmes de CSPM. Des outils comme Aikido Security corrèlent les vulnérabilités à travers plusieurs couches, réduisant le bruit et fournissant aux développeurs des conseils exploitables.

Comment Snyk et Wiz gèrent-ils différemment la sécurité des conteneurs ?

Snyk analyse les images de conteneurs avant le déploiement pour détecter les paquets non sécurisés ou les mauvaises configurations. Wiz se concentre sur la surveillance en temps d'exécution des conteneurs et des charges de travail cloud pour identifier les risques en production. Des plateformes comme Aikido Security combinent les deux approches, liant l'analyse des conteneurs au code et au contexte IaC pour sécuriser les environnements de développement et d'exécution.

Pourquoi le choix du bon outil de sécurité cloud est-il important pour les entreprises ?

Sélectionner le bon outil de sécurité cloud garantit que toutes les parties de votre environnement — code, dépendances, conteneurs et infrastructure cloud — sont correctement protégées sans ralentir le développement. Le mauvais outil peut laisser des angles morts, générer trop de fausses alertes ou compliquer les flux de travail. Des plateformes comme Aikido Security offrent une solution conviviale pour les développeurs qui équilibre la couverture, la précision et les conseils exploitables.

Vous pourriez aussi aimer :

- 5 alternatives à Snyk et pourquoi elles sont meilleures

- Les meilleures alternatives à SonarQube en 2026

- Comparaison Snyk vs Trivy en 2026

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Comparaison Snyk vs SonarQube en 2026

- Les meilleurs scanners d'Infrastructure as Code (IaC)