Introduction

En tant que leader technique responsable de la sécurité logicielle, le choix du bon outil d'analyse de code est crucial. SonarQube et Coverity sont deux plateformes populaires qui aident les équipes à détecter les bugs et les vulnérabilités dès le début. Dans cette comparaison, nous verrons comment chaque outil impacte votre workflow de développement et vos résultats en matière de sécurité – et pourquoi ces différences sont importantes pour votre équipe.

TL;DR – Des priorités différentes, des angles morts communs (et pourquoi Aikido l'emporte)

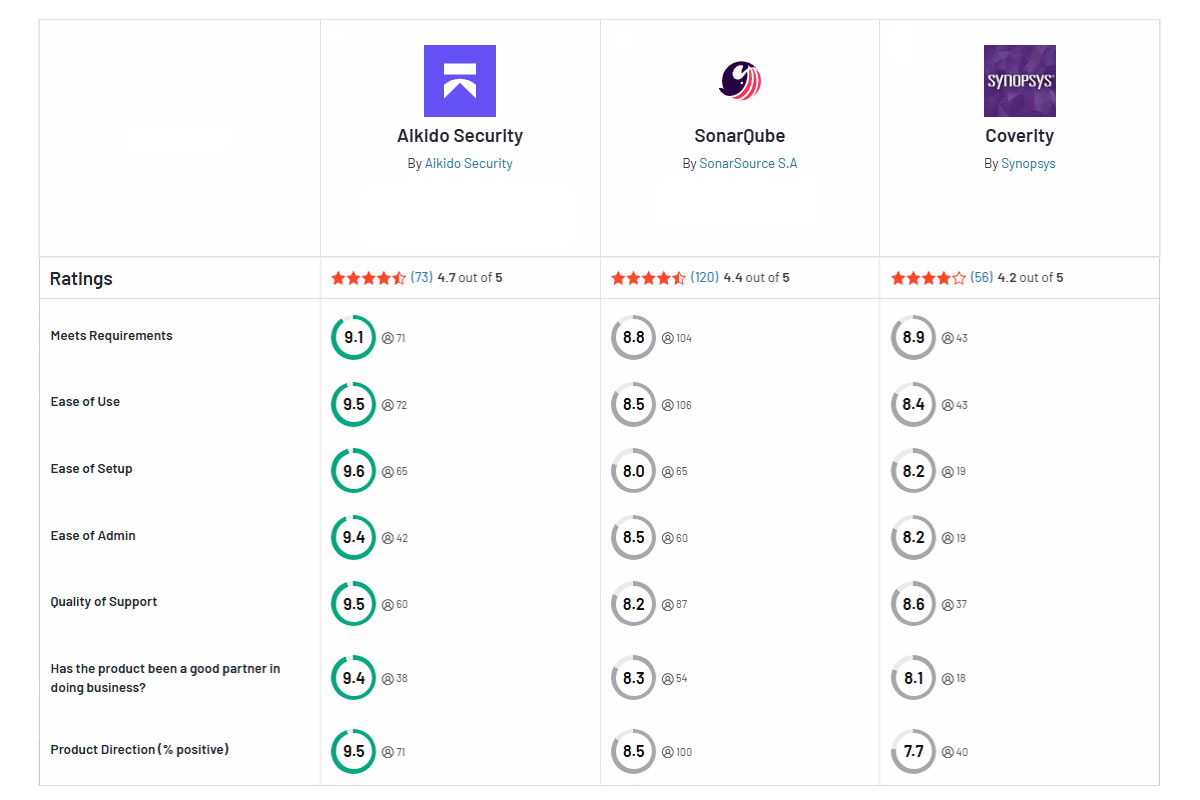

SonarQube et Coverity contribuent tous deux à sécuriser votre codebase, mais ils se concentrent sur des priorités différentes – et chacun a ses angles morts. SonarQube excelle dans l'analyse large de la qualité du code (couvrant de nombreux langages avec une intégration facile dans les pipelines), mais ses règles de sécurité intégrées sont limitées. Coverity se spécialise dans l'analyse statique approfondie des défauts de code critiques avec moins de fausses alertes, mais c'est une solution on-premise lourde qui peut être coûteuse et plus difficile à intégrer. Aucun des deux outils ne couvre les dépendances open-source ou les vulnérabilités des conteneurs, laissant des lacunes dans la couverture.

Aikido Security réunit les deux mondes sur une seule plateforme – couvrant votre code personnalisé et les composants tiers – avec moins de faux positifs et une intégration plus simple, ce qui en fait le meilleur choix pour les équipes DevSecOps modernes.

Aperçu de SonarQube

SonarQube est une plateforme open-source (avec des niveaux payants) pour l'analyse statique du code et la gestion de la qualité du code. Les développeurs utilisent SonarQube pour inspecter continuellement le code à la recherche de bugs, de "code smells" et de certaines vulnérabilités de sécurité, et ce, pour un large éventail de langages. L'outil met l'accent sur la maintenabilité et la santé globale du code : il met en évidence les duplications, la complexité et la couverture des tests, ainsi que les problèmes de sécurité potentiels. SonarQube s'intègre en douceur dans les pipelines de build et les workflows de gestion de version, offrant aux équipes un moyen convivial pour les développeurs d'appliquer les standards de codage et d'améliorer la qualité du code. Sa force principale est un ensemble de règles étendu pour un code propre, bien qu'une analyse de sécurité réellement avancée nécessite souvent d'étendre SonarQube ou d'utiliser son édition payante.

Présentation de Coverity

Coverity (par Synopsys) est un outil commercial d'analyse statique visant à détecter les défauts logiciels critiques et les vulnérabilités de sécurité. Il effectue une analyse SAST approfondie du code source, en suivant les chemins d'exécution pour détecter des problèmes tels que les fuites de mémoire, les déréférencements de pointeurs nuls, les bugs de concurrence et d'autres erreurs difficiles à trouver. L'accent de Coverity est mis sur la précision et la profondeur – il est réputé pour signaler les vulnérabilités complexes avec un faible taux de faux positifs. Cet outil est privilégié dans les environnements à haute assurance et d'entreprise, offrant des vérifications de conformité aux normes industrielles et au code critique pour la sécurité. Cependant, Coverity prend en charge un ensemble de langages de programmation plus limité que SonarQube (principalement C/C++, C#, Java et quelques autres). C'est aussi une solution propriétaire on-premise, ce qui signifie que vous bénéficiez d'une analyse robuste et d'un support d'entreprise au prix de la gestion de l'infrastructure et d'un coût plus élevé.

Capacités d'analyse de sécurité

Approche principale : SonarQube et Coverity sont tous deux principalement des outils de Tests de sécurité des applications statiques (SAST) axés sur l'analyse du code source à la recherche de problèmes. SonarQube se concentre sur les problèmes de qualité du code et certains points chauds de sécurité – par exemple, il peut détecter des failles d’injection courantes ou une utilisation faible de la cryptographie dans le code. Son ensemble de règles, en particulier dans l'édition communautaire gratuite, penche vers la maintenabilité et les vérifications de style ("code smells") avec une couverture de sécurité seulement basique.

Vous pouvez étendre SonarQube avec des plugins supplémentaires ou des règles personnalisées pour plus de sécurité, mais tel quel, ce n'est pas un scanner de sécurité dédié. Coverity, en revanche, est conçu dès le départ pour détecter les défauts et les vulnérabilités. Il effectue une analyse interprocédurale (suivant les chemins de code à travers les fonctions) pour détecter les problèmes que des linters plus simples ou des outils basés sur des motifs pourraient manquer. Coverity est livré avec un large ensemble de vérifications intégrées couvrant à la fois les bugs de codage et les failles de sécurité, et il associe les résultats à des standards comme le Top 10 OWASP et CWE par défaut.

Angles morts : Ni SonarQube ni Coverity ne vont au-delà de l'analyse du code source. L'analyse des dépendances open-source (SCA) est essentiellement absente des deux – ils ne vous alerteront pas si votre projet inclut une bibliothèque avec des CVE connues. L'analyse des conteneurs ou de l'environnement est également hors de leur champ d'application. Cela signifie que si vous ne comptez que sur l'un ou l'autre de ces outils, les vulnérabilités dans les packages tiers ou les configurations de déploiement peuvent passer inaperçues.

Les programmes DevSecOps modernes nécessitent souvent des outils distincts pour la SCA et la sécurité des conteneurs afin de combler cette lacune. En bref, SonarQube et Coverity couvrent chacun l'analyse statique du code sous différentes formes (santé générale du code vs. défauts de sécurité approfondis) mais laissent des lacunes importantes en matière de couverture de la sécurité open-source et en temps d'exécution.

Intégration et flux de travail DevOps

La bonne intégration d'un outil dans votre workflow de développement est un facteur décisif pour son adoption. SonarQube excelle en matière de flexibilité d'intégration. Il propose des plugins officiels pour les systèmes de build (Maven, Gradle, MSBuild) et les plateformes CI/CD comme Jenkins, GitHub Actions, GitLab CI et Azure Pipelines. La configuration des analyses SonarQube est simple – une seule ligne de commande avec le Sonar Scanner CLI peut intégrer l'analyse dans votre pipeline. SonarQube s'intègre également aux IDE des développeurs via SonarLint, offrant un feedback instantané dans VS Code, IntelliJ, Eclipse, etc.

La plateforme prend en charge la décoration des pull requests, de sorte que les problèmes peuvent apparaître directement dans les revues de code sur GitHub/GitLab. Cette intégration fluide signifie que les développeurs considèrent SonarQube comme faisant partie du cycle de développement normal, et non comme un processus isolé et distinct.

En revanche, Coverity a tendance à être plus lourd à intégrer. C'est principalement un outil on-premise (bien que Synopsys le propose parfois dans le cadre d'une plateforme), et il n'offre pas la même étendue d'intégrations prêtes à l'emploi. Les équipes intègrent généralement Coverity en ajoutant ses commandes d'analyse au processus de build (en utilisant un wrapper de build Coverity et une étape d'analyse), puis en téléchargeant les résultats sur un serveur Coverity pour consultation. Il peut se connecter à des systèmes de suivi des problèmes comme Jira pour la déclaration de bugs, et certains systèmes CI peuvent être scriptés pour faire échouer les builds en cas de détection de problèmes de haute gravité.

Cependant, cette configuration demande plus d'efforts manuels et de maintenance par rapport à l'écosystème de plugins de SonarQube. L'absence d'une offre cloud pour Coverity signifie que vous gérez vous-même le serveur, la base de données et les mises à jour, ce qui peut être un obstacle pour les équipes légères. En résumé, SonarQube s'intègre en douceur dans les workflows DevOps modernes avec un minimum de tracas, tandis que Coverity peut exiger davantage d'intégration personnalisée et de maintenance pour atteindre le même niveau d'automatisation.

Précision et faux positifs

En ce qui concerne la précision des alertes, Coverity jouit d'une solide réputation. Les utilisateurs louent souvent Coverity pour sa capacité à trouver des problèmes réels et critiques et à minimiser le bruit. En pratique, l'analyse statique de Coverity produit très peu de faux positifs – un utilisateur a noté que “la plupart des vulnérabilités qu'il identifie sont authentiques”. Ce rapport signal/bruit élevé signifie que les développeurs et les équipes de sécurité peuvent faire confiance aux résultats de Coverity et passer moins de temps à trier les alertes non pertinentes.

L'analyse approfondie de Coverity (par exemple, le suivi des chemins de pointeurs nuls ou l'utilisation des tampons) est réglée pour éviter de signaler quelque chose à moins que ce ne soit probablement un problème réel, ce qui est un avantage majeur dans les environnements d'entreprise où les faux positifs peuvent faire perdre un temps considérable aux développeurs.

SonarQube, d'autre part, ratisse plus large par conception. Il signalera un large éventail de problèmes de code – y compris des préoccupations mineures de maintenabilité – de sorte que tout ce qu'il rapporte n'est pas une "vulnérabilité" grave. De nombreux résultats sont des "code smells" ou des problèmes de style de faible priorité qui, bien qu'utiles pour la qualité du code, pourraient être considérés comme du bruit d'un point de vue purement sécuritaire.

SonarQube permet de marquer les problèmes comme faux positifs ou "à ne pas corriger", et ses éditions récentes ont amélioré la précision des règles de sécurité, mais il a toujours tendance à sur-signaler aux yeux de certains développeurs. Par exemple, si vous activez toutes les règles, SonarQube pourrait générer des dizaines d'avertissements de style ou de nommage qui n'affectent pas réellement la sécurité ou la fonction. La clé est d'adapter l'ensemble de règles de Sonar à vos besoins – mais cet ajustement prend du temps, et d'ici là, les développeurs pourraient souffrir de la fatigue des alertes.

En termes de performance, SonarQube est généralement suffisamment rapide pour être exécuté sur chaque build ou pull request pour la plupart des projets. Son analyse est optimisée pour le balayage incrémental (se concentrant sur le code nouveau/modifié sur les PR), ce qui signifie qu'elle peut fournir un feedback quasi instantané. L'analyse approfondie de Coverity peut être plus gourmande en ressources ; les scans initiaux de grandes bases de code peuvent prendre beaucoup plus de temps. Coverity peut également être exécuté de manière incrémentale, mais les équipes choisissent parfois de l'exécuter la nuit ou selon un calendrier distinct en raison de la charge de travail plus lourde. À la décharge de Coverity, il est conçu pour gérer des bases de code à l'échelle de l'entreprise et peut être configuré pour distribuer les tâches d'analyse – mais attendez-vous à lui allouer de la puissance de serveur.

SonarQube est également capable de gérer de grands projets, mais sa nature plus légère le rend un peu plus compatible avec la CI (intégration continue) dès le départ. En résumé, SonarQube fournit un feedback rapide avec un volume plus élevé d'alertes triviales, tandis que Coverity offre des résultats méticuleux avec très peu de faux positifs (au prix de plus de ressources informatiques et d'une configuration plus complexe).

Couverture et portée des problèmes

Support linguistique : L'un des plus grands avantages de SonarQube est sa large couverture linguistique. Il prend en charge plus de 25 langages (plus de 30 si l'on compte les plugins communautaires), des langages courants comme Java, C#, JavaScript et Python aux langages de niche comme Apex, PL/SQL et COBOL. Cela fait de SonarQube un choix polyvalent pour les environnements polyglottes ou les bases de code variées. Coverity, en comparaison, prend en charge moins de langages prêts à l'emploi – se concentrant traditionnellement sur C, C++, C# et Java, avec un certain support pour d'autres comme JavaScript, Python ou Ruby dans les versions récentes. (La documentation de Coverity mentionne le support d'environ 22 langages, ce qui est solide mais toujours plus restreint que SonarQube.)

Si votre stack inclut un langage peu courant ou de nombreux frameworks front-end, SonarQube est plus susceptible de le gérer. Coverity s'en tient à ce qui est courant dans la programmation back-end et systèmes d'entreprise.

Types de problèmes : La portée de ce que chaque outil vérifie diffère également. SonarQube offre une vue holistique de la qualité du code. Il ne se contente pas de trouver des bugs ; il mesure également les duplications, la complexité du code, les violations de style de codage, et suit même la couverture des tests (lorsqu'il est alimenté par des rapports). Cela donne aux responsables du développement une vue d'ensemble de la santé du code et de la dette technique. Les règles de sécurité de Sonar (en particulier dans les versions payantes) incluent bien l'analyse de taint pour des éléments comme l'injection SQL, le XSS et d'autres problèmes du Top 10 OWASP, mais une grande partie des règles par défaut de Sonar sont liées à la maintenabilité et à la fiabilité plutôt qu'à la seule sécurité.

Coverity est davantage axé sur la détection des défauts et des vulnérabilités. Ses vérificateurs couvrent les catégories CWE, les dépassements de tampon, les conditions de concurrence, l'utilisation abusive d'API, etc., et se soucient moins de savoir si votre code suit une convention de nommage ou présente une complexité cyclomatique élevée. Notamment, Coverity excelle pour les besoins de conformité : il peut faire respecter MISRA et d'autres normes de sécurité, et il est utilisé dans les industries où le respect des normes de codage réglementaires est impératif. En fait, Coverity couvre explicitement des frameworks comme le Top 10 OWASP et le Top 25 CWE et s'aligne même sur des régimes de conformité comme HIPAA ou GDPR pour les meilleures pratiques de sécurité/confidentialité.

SonarQube permet de configurer des quality gates et peut être paramétré pour des standards (et dispose d'un certain mappage OWASP pour les règles de sécurité), mais il n'est pas aussi orienté conformité prêt à l'emploi.

Au-delà du code : Comme mentionné précédemment, les deux outils s'en tiennent en grande partie à l'analyse statique du code. Si vous avez besoin de vérifications d'Infrastructure as Code (IaC) (pour Terraform, les manifestes Kubernetes, etc.) ou de détection de secrets, cela nécessiterait des outils ou des plugins distincts. De même, ni SonarQube ni Coverity ne vérifieront nativement si vos dépendances présentent des vulnérabilités connues – c'est le domaine des outils SCA (bien que SonarQube puisse s'intégrer à OWASP Dependency-Check ou à d'autres comme étape supplémentaire).

Un leader technique doit être conscient que l'utilisation de SonarQube ou de Coverity seul ne couvrira pas tout ; il peut être nécessaire de les compléter pour obtenir une couverture complète tout au long du SDLC.

Expérience développeur et adoption

Un outil de sécurité n'est efficace que s'il est adopté par l'équipe de développement. SonarQube a l'avantage d'être convivial pour les développeurs et accessible. Son interface utilisateur est moderne et simple – les développeurs disposent d'un tableau de bord web affichant les problèmes avec leur contexte, et ils peuvent explorer pour voir l'extrait de code problématique mis en évidence et les conseils de remédiation. Grâce à la vaste communauté de SonarQube, il existe de nombreux guides, réponses Stack Overflow et plugins communautaires pour l'adapter aux besoins de votre équipe.

La courbe d'apprentissage de SonarQube est relativement faible : les développeurs comprennent souvent l'interface et commencent à corriger les problèmes dès le premier jour. Et parce que SonarQube signale également les problèmes de maintenabilité, les développeurs peuvent le considérer comme un assistant utile pour la qualité du code, et pas seulement comme un outil de sécurité contraignant.

Coverity est un outil plus spécialisé et cela se reflète dans l'expérience développeur. Son interface (Coverity Connect) fournit des rapports de défauts détaillés, y compris le traçage du chemin dans le code où le problème se produit. C'est excellent pour un utilisateur expert qui souhaite une compréhension approfondie, mais les nouveaux développeurs pourraient trouver l'interface moins intuitive ou un peu datée. Certains avis notent que l'interface utilisateur de Coverity pourrait être améliorée en termes d'ergonomie. La configuration de l'analyse Coverity nécessite une compréhension approfondie de votre système de build (pour s'assurer que Coverity capture les unités de compilation correctes), ce qui peut être un obstacle pour les développeurs lors de l'adoption initiale.

En revanche, une fois intégré, les développeurs bénéficient de la précision – ils ne courent pas après de fausses alertes, de sorte que les problèmes que Coverity met en évidence méritent généralement l'attention. Coverity dispose également de fonctionnalités pour marquer les faux positifs ou filtrer les résultats, et comme il est souvent utilisé dans des environnements stricts, les développeurs pourraient avoir moins de marge de manœuvre pour l'ignorer (la direction insistera pour que les découvertes critiques de Coverity soient corrigées).

En termes de workflow, la présence de SonarQube dans les PR et les IDE en fait un compagnon constant du codage. Il incite les développeurs à nettoyer le code au fur et à mesure qu'ils l'écrivent. Coverity a tendance à fonctionner un peu plus en arrière-plan – peut-être en s'exécutant la nuit ou comme une étape distincte – avec des résultats qui pourraient être examinés par lots. Cela pourrait signifier qu'à moins qu'il n'y ait un champion dans l'équipe qui fasse appliquer les résultats de Coverity, les développeurs pourraient ne pas les examiner avant juste avant une release ou lors d'un audit de sécurité.

Il y a aussi la question de l'accessibilité : n'importe qui peut télécharger SonarQube Community Edition ou utiliser SonarCloud en quelques clics, ce qui encourage l'expérimentation et l'adhésion des développeurs. Coverity, étant un logiciel d'entreprise, implique généralement un processus d'acquisition ou au moins une licence d'essai et une installation plus lourde. Cette barrière plus élevée peut freiner l'adoption organique par les développeurs.

En résumé, pour l'expérience développeur, SonarQube s'apparente à une extension naturelle du processus de développement, avec une faible barrière à l'entrée et un large support communautaire. Coverity est puissant mais plus descendant – souvent introduit par mandat pour ses avantages prouvés, mais nécessitant un peu plus de formation et d'efforts avant que les développeurs ne soient à l'aise avec lui.

Si votre équipe est allergique aux outils compliqués ou encline à ignorer les retours externes, SonarQube pourrait connaître une meilleure adoption. Si vous avez un projet critique où les développeurs comprennent la nécessité d'une analyse approfondie (et ont la patience pour cela), le feedback détaillé de Coverity sera apprécié.

Considérations sur les prix et la maintenance

Le budget et l'effort de maintenance sont des facteurs importants pour tout leader technique comparant des outils. SonarQube offre un avantage évident ici, du moins au départ : il dispose d'une édition communautaire gratuite que de nombreuses équipes utilisent sans débourser un centime. Cependant, ce niveau gratuit manque de certaines règles de sécurité et de support pour certains langages (par exemple, l'analyse de C/C++ ou Objective-C nécessite une Developer Edition payante). Pour les fonctionnalités complètes d'entreprise (comme la gestion de portefeuille, les rapports avancés, les hotspots de sécurité supplémentaires, etc.), la tarification de SonarQube est généralement basée sur le nombre de lignes de code analysées.

Le coût peut augmenter à mesure que votre base de code s'agrandit, mais il est souvent considéré comme rentable, surtout pour les petites équipes. SonarQube peut être facilement auto-hébergé sur un serveur modeste pour les petits projets, et SonarSource propose également SonarCloud (une version SaaS cloud) avec des plans d'abonnement – cela délègue la maintenance à SonarSource et facture en fonction de la taille du code et du nombre d'analyses.

Coverity, étant un outil commercial d'entreprise, est proposé à un prix plus élevé. Sa licence est souvent basée sur devis, adaptée à la taille de l'organisation. Les modèles courants impliquent un paiement par siège utilisateur ou par volume de code (par exemple, par million de lignes de code analysées), et cela peut devenir très coûteux pour les grandes bases de code. Un critique de PeerSpot a attribué au prix de Coverity “dix sur dix” sur l'échelle des dépenses – ce qui signifie qu'il se situe dans la fourchette haute. Il n'existe pas d'édition gratuite de Coverity pour un usage commercial (Coverity Scan est un service gratuit, mais uniquement pour les projets open source éligibles).

Les équipes soucieuses de leur budget trouvent souvent Coverity trop coûteux, à moins que le besoin ne soit critique. En termes de maintenance, l'utilisation de Coverity signifie que vous devrez probablement maintenir un serveur ou un cluster dédié pour exécuter les scans et héberger les résultats, et vous devrez installer périodiquement les mises à jour de Synopsys. C'est une charge opérationnelle continue – alors qu'avec SonarQube, vous avez le choix de l'auto-héberger (avec un effort de maintenance similaire) ou d'opter pour le cloud (sans maintenance).

Il est à noter que les deux outils peuvent offrir un bon retour sur investissement en prévenant les défauts coûteux et les incidents de sécurité. La valeur de SonarQube peut souvent être réalisée même dans sa forme gratuite pour de nombreuses améliorations de la qualité du code. La valeur de Coverity se justifie pour les organisations qui ont absolument besoin de son analyse approfondie (pensez à l'aérospatiale, au médical ou aux grands logiciels d'entreprise avec des millions d'utilisateurs). Cependant, pour une équipe agile moderne, la combinaison d'un coût élevé et d'une maintenance importante pourrait faire pencher la balance vers des solutions plus légères, à moins que le paysage des risques n'exige le niveau de contrôle de Coverity.

Aikido Security offre également une alternative plus simple sur ce front – avec un modèle de tarification transparent et forfaitaire qui ne vous pénalise pas pour votre croissance. Contrairement à SonarQube ou Coverity qui peuvent devenir plus coûteux à mesure que vous ajoutez du code ou des utilisateurs, la tarification d'Aikido est prévisible et souvent nettement plus abordable à grande échelle. Cela signifie que vous pouvez couvrir tous vos dépôts et développeurs sans avoir à prendre de décisions difficiles sur le code à analyser pour rester dans une limite. En termes de maintenance, Aikido est fourni en tant que plateforme cloud-native, de sorte que votre équipe ne passe aucun temps à l'entretien des serveurs ou aux mises à jour manuelles. (Nous aborderons plus en détail Aikido par la suite.)

Avantages et inconvénients de SonarQube et Coverity

Avantages de SonarQube :

- Prise en charge étendue des langages et ensemble de règles : Fonctionne avec des dizaines de langages et dispose d'un vaste écosystème de plugins, ce qui le rend utile pour divers projets.

- Intégration facile : Simple à configurer en CI/CD et disponible en tant que service cloud. Offre également une intégration IDE (SonarLint) pour un retour d'information instantané.

- Interface utilisateur conviviale pour les développeurs : Interface web claire avec des descriptions de problèmes exploitables et une communauté d'utilisateurs pour le support.

- Qualité au-delà de la sécurité : Aide à faire respecter les standards de codage, à réduire la dette technique (bugs, doublons, complexité) et à améliorer la qualité globale du code – pas seulement à trouver des failles de sécurité.

- Abordable (voire gratuit pour commencer) : L'édition Communauté est gratuite. Les plans payants s'adaptent à la taille du code, ce qui est rentable pour de nombreuses équipes.

Inconvénients de SonarQube :

- Analyse de sécurité approfondie limitée : Se concentre sur la qualité du code ; peut manquer certains schémas de vulnérabilité que les outils de sécurité spécialisés détectent.

- Bruit dû aux problèmes mineurs : A tendance à signaler de nombreux avertissements de « code smell ». Sans réglage, les équipes peuvent être inondées d'alertes de faible priorité, ce qui peut détourner l'attention des problèmes critiques.

- Les fonctionnalités avancées nécessitent un abonnement payant : Les règles de sécurité clés (en particulier pour le C/C++ ou l'analyse de taint avancée) et les fonctionnalités d'entreprise sont derrière un paywall.

- Charge de l'auto-hébergement : Exécuter SonarQube sur site signifie maintenir un serveur et une base de données. Une utilisation à grande échelle peut nécessiter une infrastructure importante, sauf si vous utilisez SonarCloud.

- Pas d'analyse native de l'open source : Ne vérifie pas vos dépendances tierces ou vos images de conteneurs pour les vulnérabilités – vous aurez besoin d'outils supplémentaires pour une couverture complète.

Avantages de Coverity :

- Analyse statique de haute précision : Excellent pour identifier les défauts réels et les vulnérabilités de sécurité avec très peu de faux positifs. Les ingénieurs peuvent être sûrs qu'une découverte de Coverity est probablement un problème légitime.

- Détection approfondie des vulnérabilités : Trouve des problèmes complexes (par exemple, bugs de concurrence, corruptions de mémoire) que les linters plus simples négligent souvent. Idéal pour le code critique, axé sur la sécurité ou la conformité.

- Prise en charge de la conformité et des standards : Coverity couvre le Top 10 OWASP et le CWE et peut faire respecter les standards de codage de l'industrie (MISRA, DISA STIG, etc.), contribuant à la conformité réglementaire.

- Évolutif pour l'entreprise : Conçu pour gérer de grandes bases de code et des workflows d'entreprise, avec des fonctionnalités telles que l'analyse incrémentale et l'intégration dans les systèmes de suivi des problèmes et les pipelines DevOps.

- Support d'entreprise : En tant qu'outil commercial, il est livré avec un support fournisseur, une documentation détaillée et des options d'assistance – important pour les organisations qui ont besoin d'une aide garantie.

Inconvénients de Coverity :

- Très coûteux pour les équipes à grande échelle : Les coûts de licence (souvent par ligne de code ou par utilisateur) sont élevés. Cela peut le rendre inaccessible aux petites entreprises ou forcer à faire des choix difficiles sur ce qu'il faut analyser.

- Charge d'installation et de maintenance : Nécessite l'installation et la maintenance d'un serveur sur site (ou l'utilisation des services gérés de Synopsys). L'intégration dans les builds est manuelle et peut être chronophage à configurer.

- Intégration moins flexible : Il lui manque les plugins prêts à l'emploi et les intégrations cloud que des outils comme SonarQube proposent. L'adaptation de Coverity à votre workflow pourrait nécessiter des scripts personnalisés ou des ajustements.

- Support linguistique limité : La couverture des langages et frameworks n'est pas aussi étendue que celle de SonarQube. Les équipes utilisant des langages/technologies de niche ou plus récents pourraient constater que Coverity ne les prend pas en charge.

- Champ d'action restreint : Se concentre uniquement sur les problèmes de code – pas d'analyse des dépendances open source intégrée, d'analyse de conteneurs ou de capacités de test dynamique. Vous aurez toujours besoin d'autres outils pour couvrir ces domaines.

Aikido Security : La meilleure alternative

Aikido Security est une solution moderne qui combine les forces de SonarQube et de Coverity sans leurs inconvénients. C'est une plateforme unifiée qui effectue une analyse statique du code et scanne vos dépendances open source et vos conteneurs, le tout en une seule fois. En pratique, cela signifie qu'Aikido détecte les vulnérabilités dans votre code personnalisé ainsi que dans les bibliothèques que vous utilisez – couvrant les angles morts que SonarQube et Coverity laissent. La plateforme est conçue avec une approche « developer-first » : l'intégration est simple (quelques clics suffisent pour se connecter à votre repo ou à votre CI, pas de configuration lourde), et les résultats sont présentés avec des conseils clairs et pragmatiques.

Le moteur de risque intelligent d'Aikido priorise les découvertes afin que vous traitiez les problèmes réellement importants, réduisant ainsi la charge pour les équipes d'ingénierie soucieuses de la sécurité qui refusent de sacrifier l'agilité pour la sécurité. Et contrairement aux outils d'entreprise traditionnels, Aikido ne croit pas à la restriction des fonctionnalités derrière des modèles de paiement complexes – il propose une tarification transparente et forfaitaire qui est prévisible à mesure que vous évoluez, avec un coût total significativement plus bas pour les grandes équipes. En bref, Aikido réunit les deux mondes en une seule plateforme puissante et facile à utiliser, ce qui en fait un choix supérieur pour les équipes d'ingénierie soucieuses de la sécurité d'aujourd'hui qui refusent de sacrifier l'agilité pour la sécurité.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.