TL;DR : La nouvelle directive européenne sur la cybersécurité, NIS2, est déjà en train de remodeler la façon dont les fournisseurs de logiciels opèrent grâce à des exigences plus strictes en matière de gestion des vulnérabilités dans les contrats d'approvisionnement. Ce changement prend de l'ampleur, et davantage d'entreprises devront s'adapter. Aikido aide à automatiser le reporting de conformité et le suivi des vulnérabilités pour répondre à ces nouvelles exigences. Commencez votre parcours de conformité gratuit ici, ou continuez à lire pour comprendre ce que cela signifie pour votre entreprise.

Les risques de non-conformité au patching NIS2

Imaginez la scène : Il est 8h33 un lundi matin. Vous triez votre boîte de réception, café à la main, vous préparant mentalement pour la réunion hebdomadaire de 9h. Puis vous le voyez – l'objet de l'e-mail qui vous noue l'estomac.

Vous ouvrez l'e-mail, vous faites défiler le texte standard habituel jusqu'à ce que vous vous retrouviez à lire – et relire – ces mots :

Tous les composants logiciels utilisés pour la prestation des services doivent être patchés dans les délais suivants, en fonction de la gravité de la vulnérabilité :

- Critique : dans les 48 heures suivant la disponibilité du correctif

- Élevée : dans la semaine suivant la disponibilité du correctif

- Moyenne : dans le mois suivant la disponibilité du correctif

- Faible : dans les trois mois suivant la disponibilité du correctif

48 heures pour les vulnérabilités critiques. Pas des jours ouvrables. Pas de « meilleurs efforts ». 48. Heures. Comme ça, votre lundi s'est transformé en Jeux olympiques de la conformité, et vous participez à toutes les épreuves simultanément.

Ces nouvelles exigences de patch NIS2 ne sont pas qu'une simple case à cocher – elles représentent un défi opérationnel majeur. Réfléchissez-y :

- Votre équipe est déjà débordée

- Chaque nouvelle CVE donne l'impression de jouer au « tape-taupe » de la sécurité

- Vos fenêtres de déploiement sont courtes et se raccourcissent.

- Et maintenant, vous devez documenter et prouver la conformité avec ces délais agressifs ?

Le non-respect de ces SLA ne se limite pas à l'échec d'un audit : cela pourrait entraîner la perte de contrats majeurs, des pénalités, ou même une exclusion totale des marchés de l'UE.

Mais voici le point : tandis que d'autres fournisseurs se démènent pour élaborer des programmes de conformité massifs et embaucher des équipes NIS2 dédiées, vous n'êtes pas obligé.

Comment être conforme à la norme NIS2

Nous avons conçu Aikido spécifiquement pour ce moment. Notre conformité NIS2 simplifie grandement ces tracas liés aux achats. En quelques minutes seulement, vous pouvez :

- Générer des rapports de conformité que les équipes d'approvisionnement acceptent réellement

- Suivre automatiquement vos SLA de vulnérabilité

- Recevez des alertes avant de dépasser les délais

- Prouvez votre conformité avec des données réelles, et non des promesses.

Décortiquons précisément ce que signifient ces exigences et comment vous pouvez les aborder sans bouleverser l'intégralité de votre plan 2025.

Inscrivez-vous à Aikido et obtenez votre rapport NIS2 gratuit en quelques minutes.

Quelles sont les exigences de la NIS2 ?

La NIS2 est la dernière directive de l'UE en matière de cybersécurité et elle redéfinit la manière dont les entreprises gèrent la gestion des vulnérabilités. Les États membres de l'UE transposent la NIS2 en droit national, en se référant souvent à des normes comme l'ISO 27001 comme base d'implémentation.

Contrairement à son prédécesseur, NIS2 couvre davantage d'industries et impose des exigences plus strictes – notamment en matière de sécurité de la chaîne d'approvisionnement. Les grandes entreprises, en particulier celles des secteurs critiques, ne se contentent pas de mettre en œuvre ces exigences en interne ; elles sont tenues de les imposer à chaque fournisseur de leur chaîne d'approvisionnement.

Lire : NIS2 : Qui est concerné ?

Qu'est-ce que cela signifie en pratique ? Si vous vendez des logiciels ou des services à des entreprises de l'UE, vous serez de plus en plus confronté à des exigences d'achat qui ressemblent exactement à l'exemple ci-dessus. Elles exigeront des délais de patch spécifiques, s'attendront à une documentation détaillée de votre processus de gestion des vulnérabilités et nécessiteront des rapports de conformité réguliers. Il ne s'agit pas de simples exigences à cocher – les équipes d'achat vérifient activement la conformité et intègrent ces SLA dans les contrats.

Les exigences les plus courantes que nous observons incluent :

- SLAs définis pour le patching des vulnérabilités basés sur la gravité (l'exemple dans l'introduction provient d'un document d'approvisionnement réel !)

- Analyse et rapport réguliers des vulnérabilités

- Processus documentés pour la gestion des vulnérabilités

- Preuve de conformité grâce à un suivi automatisé

- Mises à jour régulières de l'état des efforts de remédiation

Exigences NIS2 en matière de correction des vulnérabilités

Évitons le jargon juridique et concentrons-nous sur ce que la directive NIS2 implique réellement pour le patching des vulnérabilités. La directive NIS2 elle-même ne prescrit pas de délais de patching spécifiques. Cependant, elle impose des mesures de gestion des risques, y compris la gestion et la divulgation des vulnérabilités, ce qui conduit à l'imposition des SLA décrits par les acheteurs de logiciels. Voici ce que recherchent les équipes d'approvisionnement :

Délais de réponse

La plupart des entreprises standardisent sur ces fenêtres de patchs :

- Vulnérabilités critiques : 48 heures

- Gravité élevée : 7 jours

- Gravité moyenne : 30 jours

- Faible gravité : 90 jours

Et oui, ces délais commencent à partir du moment où le correctif devient disponible, et non à partir de sa découverte. Cela signifie que vous devez rester informé des annonces de vulnérabilités pour chaque composant de votre stack.

Exigences en matière de documentation

Vous devrez prouver trois choses :

- Lorsque vous avez découvert chaque vulnérabilité

- Lorsque le correctif est devenu disponible

- Lorsque vous avez déployé le correctif

Sans suivi automatisé, cela devient rapidement un travail à temps plein pour votre équipe de sécurité.

Surveillance continue

L'époque des analyses de sécurité trimestrielles est révolue. NIS2 exige :

- Analyse régulière des vulnérabilités (la plupart des entreprises l'interprètent comme quotidienne)

- Surveillance des CVE pour les nouveaux avis de sécurité

- Suivi actif de l'état des correctifs et de la conformité aux SLA

Gestion des risques

Pour chaque vulnérabilité, vous devez :

- Documentez votre évaluation de la sévérité

- Suivre la progression de la remédiation

- Justifier tout retard dans l'application des correctifs

- Rapport sur la conformité aux SLA convenus

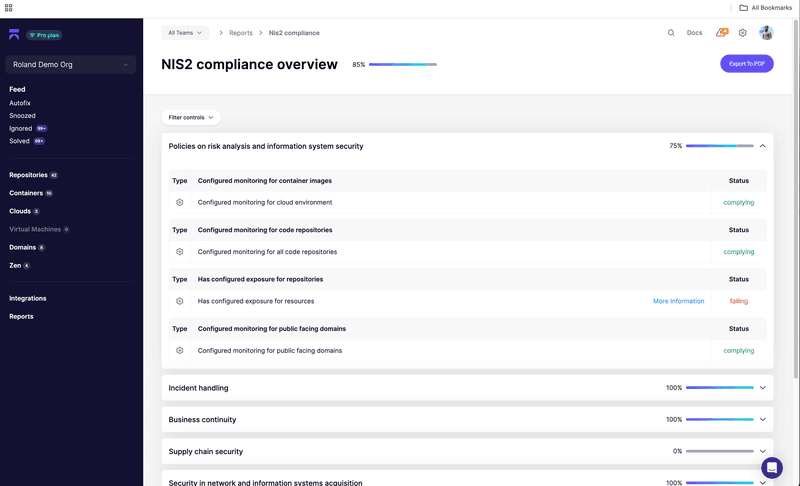

C'est pourquoi nous avons intégré le rapport NIS2 dans Aikido – il gère tout cela automatiquement. Au lieu de créer des feuilles de calcul et de jongler avec les tickets, vous disposez d'un tableau de bord unique qui suit tout ce que les équipes d'achat souhaitent voir.

Implémentation avec Aikido (Étapes pratiques)

Voici le problème avec les frameworks de conformité : ils sont généralement un fouillis administratif déconnecté de vos opérations de sécurité réelles. Mais cela n'a pas à être ainsi.

Supposons qu'une équipe d'achat vous interroge sur votre processus de gestion des vulnérabilités. Au lieu de vous précipiter pour créer de la documentation, vous pouvez simplement :

- Connectez Aikido à votre pipeline de développement

- Liez votre infrastructure cloud

- Activez le rapport de conformité NIS2

- Exportez les preuves automatisées de vos calendriers de patching.

- Envoyer

C'est tout. Fini les sessions de documentation interminables. Fini les feuilles de calcul. Fini la panique de dernière minute.

Ce que vous obtenez immédiatement

- Analyse continue sur neuf vecteurs de risque (des dépendances à la sécurité runtime)

- Collecte de preuves automatisée pour vos contrôles techniques

- Statut de conformité en temps réel pour les exigences d'approvisionnement

- Rapports dynamiques qui correspondent directement aux exigences NIS2

Le meilleur dans tout ça ? Il fonctionne exactement là où vos développeurs se trouvent déjà : dans les pipelines CI, les dépôts de code et les environnements cloud. Alors que d'autres équipes collectent manuellement des preuves pour leurs certifications ISO 27001 et leurs efforts de conformité NIS2, vous générez automatiquement des rapports de conformité à partir de vos données de sécurité réelles.

Prochaines étapes

En une phrase : vous n'avez pas besoin de bâtir un programme de conformité massif ni d'engager une armée de consultants pour répondre aux demandes de conformité NIS2. Nous recommandons l'approche stratégique suivante :

- Obtenez une vision claire de votre situation (en vous inscrivant à un compte Aikido gratuit)

- Exécutez votre premier rapport de conformité NIS2

- Voir exactement ce qui nécessite une attention

- Automatisez le reporting et prouvez facilement à votre client que vous êtes prêt pour NIS2

Alors que vos concurrents continuent de gérer leur documentation de correctifs via des processus manuels, vous pourriez avoir des rapports de conformité automatisés opérationnels en quelques minutes. Lorsque de futures demandes d'approvisionnement concernant les exigences NIS2 arriveront, vous pourrez procéder en toute confiance, sachant que votre infrastructure de conformité est solidement en place.

Ainsi, la prochaine fois que vous verrez un e-mail d'approvisionnement avec « exigences NIS2 » dans l'objet ? Allez-y et prenez une autre gorgée de ce café. Vous avez cette affaire dans la poche – ou devrions-nous dire, dans la tasse.

Sécurisez votre logiciel dès maintenant.