Si vous travaillez dans le DevSecOps ou l'AppSec, vous avez probablement entendu parler de Snyk et Trivy, et les avez probablement comparés au moins une fois. Ils analysent tous deux le code source, les dépendances, les conteneurs et d'autres artefacts à la recherche de vulnérabilités connues, mais une fois que vous les utilisez réellement, les différences deviennent impossibles à ignorer. Notamment en ce qui concerne leur expérience développeur, leur précision et leur maintenance.

L'un privilégie des workflows peaufinés, des intégrations poussées et des conseils structurés pour les équipes de développement, tandis que l'autre se concentre sur la transparence, la rapidité et la simplicité grâce à une approche entièrement open source et axée sur la CLI.

Dans cet article, nous détaillerons leurs fonctionnalités principales et fournirons une comparaison claire pour vous aider à choisir l'outil qui correspond le mieux à votre workflow et à vos besoins en matière de sécurité.

TL;DR :

Aikido Security réunit les atouts de Snyk et de Trivy, offrant une plateforme unique avec une sécurité full-stack et des workflows adaptés aux développeurs. Il combine la couverture des dépendances, des conteneurs et des risques de licence de Snyk avec la rapidité et la simplicité de Trivy, tout en offrant des fonctionnalités d'analyse alimentées par l'IA et de remédiation automatique.

Aikido Security contribue activement à la communauté open source à travers plusieurs initiatives. Son flux Intel est souvent le premier à identifier de nouvelles CVE et campagnes de malwares, y compris la récente npm security outbreak et Shai Hulud 2.0. Depuis ces compromissions, les organisations se sont tournées vers SafeChain d'Aikido pour protéger les packages npm lors de l'installation, leur permettant d'éviter de rencontrer bon nombre de ces problèmes en premier lieu.

Aikido Security est également l'initiateur principal du projet Opengrep, une alternative open source à Semgrep suite à son récent changement de licence. Opengrep offre à la communauté open source un moteur d'analyse statique du code plus avancé, l'accès à des fonctionnalités Semgrep auparavant payantes, des performances accrues et un support linguistique et de plateforme plus large.

Il propose également une version open source de son Zen firewall propriétaire.

Ces initiatives font d'Aikido Security la combinaison d'une plateforme de sécurité puissante prête à l'emploi et d'un moteur d'améliorations de sécurité pilotées par la communauté.

Comparaison de Snyk, Trivy et Aikido Security

Qu'est-ce que Snyk ?

Snyk est une plateforme de sécurité des applications qui analyse le code, les bibliothèques open source, les conteneurs et l'infrastructure en tant que code (IaC) à la recherche de vulnérabilités. Il s'intègre directement aux environnements de développement et aux pipelines CI/CD (GitHub, GitLab) afin que les développeurs obtiennent un feedback de sécurité précoce. L'origine de Snyk réside dans l'analyse des dépendances open source (SCA), mais il s'est étendu pour inclure Snyk Container pour les analyses d'images, Snyk IaC pour les vérifications Terraform/Kubernetes, et Snyk Code pour les Tests de sécurité des applications statiques (SAST).

Avantages :

- Couverture complète à travers la SCA, les conteneurs, l'IaC et l'analyse de code.

- Intégration profonde avec les outils et workflows de développement (plugins IDE, gating CI/CD).

- Offre une remédiation exploitable (suggestions de correctifs, pull requests).

- Surveille en permanence les nouvelles vulnérabilités et vous alerte, améliorant la sécurité à long terme.

Inconvénients :

- La tarification peut être coûteuse.

- La plateforme est connue pour produire des faux positifs

- L'approche de Snyk basée sur le cloud peut soulever des préoccupations en matière de gouvernance des données

- Courbe d'apprentissage abrupte

- Il a une limite de taille de fichier de 1 Mo pour l'analyse statique.

- Les temps d'analyse peuvent être lents sur les grands dépôts

- Ses recommandations de remédiation peuvent sembler génériques ou peu personnalisées.

- Il peut avoir des difficultés avec les bases de code propriétaires ou hautement spécialisées.

Qu'est-ce que Trivy ?

Trivy est un scanner de vulnérabilités open source d'Aqua Security. Il est réputé pour être simple, rapide et complet. Il a commencé comme un outil d'analyse d'images de conteneurs et a évolué pour devenir un outil polyvalent qui analyse également les systèmes de fichiers, les dépôts de code, les Dockerfiles, les manifestes Kubernetes, et bien plus encore. Trivy détecte les vulnérabilités dans les paquets de systèmes d'exploitation (Alpine, Ubuntu) et les dépendances d'applications telles que npm, Pip, Maven en extrayant des données de diverses bases de données de sécurité.

Avantages :

- Gratuit et open source

- Analyses rapides et configuration simple

- Support étendu pour l'analyse de différentes cibles (conteneurs, systèmes de fichiers, dépôts de code, configurations IaC).

- Résultats généralement précis avec un minimum de faux positifs.

- S'intègre facilement dans les pipelines CI/CD et peut être exécuté localement par les équipes sans infrastructure spéciale.

Inconvénients :

- Portée limitée au-delà des vulnérabilités connues).

- Manque d'une interface utilisateur native ou d'une interface de reporting ; les résultats sont basés sur la CLI.

- Pas de suggestions de correctifs automatiques ni de gestion des correctifs.

- Bien que Trivy couvre les conteneurs et les dépendances de code, des outils supplémentaires peuvent être nécessaires pour une AppSec complète.

- Le support et les fonctionnalités d'entreprise (tels que le RBAC, les tableaux de bord centralisés) ne sont disponibles qu'en optant pour les solutions payantes d'Aqua Security.

Comparaison des fonctionnalités

Capacités de sécurité essentielles

- Snyk : Snyk propose une vaste gamme de fonctionnalités de sécurité des applications au sein d'une seule plateforme. Sa force principale réside dans son moteur d'analyse de la composition logicielle (SCA) qu'il utilise pour détecter les vulnérabilités dans les bibliothèques tierces et les dépendances open source. Snyk Open Source s'appuie sur une vaste base de données de vulnérabilités pour signaler les paquets à risque et les problèmes de licence. Il peut également suggérer des versions plus sûres ou des correctifs. Snyk fournit également un outil dédié d'analyse de conteneurs (Snyk Container) qui vérifie les paquets OS et les bibliothèques d'applications dans les images pour les CVEs connues.

Pour l'infrastructure en tant que code, Snyk IaC analyse les fichiers de configuration (Terraform, Helm charts, Kubernetes) à la recherche de configurations de sécurité inadéquates, telles que des groupes de sécurité ouverts ou des identifiants codés en dur. De plus, Snyk propose une analyse statique (SAST) via Snyk Code pour détecter les problèmes au niveau du code, comme les injections SQL ou les modèles de code non sécurisés dans le code propriétaire.

- Trivy : d'autre part, est un binaire léger que vous invoquez à la demande, ce qui le rend extrêmement facile à intégrer dans des scripts et des pipelines. Vous n'avez pas besoin de créer des comptes ou de télécharger votre code vers un service ; vous exécutez simplement Trivy dans le cadre de vos tâches CI (ou localement) et inspectez la sortie. Cette approche axée sur le local séduit de nombreuses équipes DevOps : par exemple, vous pouvez ajouter une action GitHub Trivy pour analyser chaque build d'image de conteneur, ou exécuter Trivy dans un pipeline Jenkins pour faire échouer un build si des vulnérabilités critiques sont détectées. Trivy ne dispose pas de tableau de bord cloud centralisé par défaut ; les résultats apparaissent dans la console (ou au format JSON, JUnit, etc.) que vous pouvez intégrer à d'autres systèmes.

Intégration et flux de travail DevOps

- Snyk : Snyk est conçu pour s'intégrer aux outils que les développeurs et ingénieurs DevOps utilisent déjà. Il propose des intégrations avec les IDE populaires (VS Code, IntelliJ), les plateformes de gestion de code source (GitHub, GitLab, Bitbucket) et les systèmes CI/CD (Jenkins, CircleCI) afin que les analyses de sécurité s'effectuent automatiquement pendant les processus de développement et de build. Par exemple, Snyk peut analyser chaque pull request à la recherche de dépendances vulnérables, ouvrir et corriger les PRs ou ajouter une étape dans votre pipeline CI pour interrompre le build en cas de problèmes de haute gravité.

- Trivy : d'autre part, est un binaire léger que vous invoquez à la demande, ce qui le rend extrêmement facile à intégrer dans des scripts et des pipelines. Vous n'avez pas besoin de créer des comptes ou de télécharger votre code vers un service ; vous exécutez simplement Trivy dans le cadre de vos tâches CI (ou localement) et inspectez la sortie. Cette approche axée sur le local séduit de nombreuses équipes DevOps : par exemple, vous pouvez ajouter une action GitHub Trivy pour analyser chaque build d'image de conteneur, ou exécuter Trivy dans un pipeline Jenkins pour faire échouer un build si des vulnérabilités critiques sont détectées. Trivy ne dispose pas de tableau de bord cloud centralisé par défaut ; les résultats apparaissent dans la console (ou au format JSON, JUnit, etc.) que vous pouvez intégrer à d'autres systèmes.

En résumé, Snyk s'intègre profondément dans le SDLC avec de nombreuses intégrations officielles (mais nécessite l'adoption de la plateforme de Snyk), tandis que Trivy s'intègre partout où vous pouvez exécuter une CLI.

Précision et Performance

En ce qui concerne la précision de l'analyse et le bruit, il existe des différences notables entre Snyk et Trivy.

- Snyk : L'analyse des vulnérabilités (SCA) de Snyk est généralement précise. Elle utilise des données organisées et une analyse contextuelle pour prioriser les problèmes. Cependant, son analyse statique du code a été signalée pour produire des faux positifs qui submergent les développeurs. Dans les grandes bases de code, des utilisateurs ont signalé des problèmes de performance, Snyk manquant des problèmes et expirant. D'autre part, la surveillance continue de Snyk signifie qu'après l'analyse initiale, vous recevez des alertes sur les nouveaux problèmes sans avoir à réexécuter manuellement.

- Trivy : Trivy est reconnu pour sa rapidité et son efficacité. Cela est dû à sa capacité à analyser des images de conteneurs de taille moyenne en quelques secondes, à sa base de données de vulnérabilités compacte et à son faible taux de faux positifs. Comme Trivy identifie uniquement les vulnérabilités et configurations inadéquates connues, ses résultats sont majoritairement précis. Cependant, son analyse des configurations inadéquates et son analyse des secrets peuvent générer du bruit.

Globalement, en termes de performance, Snyk pourrait générer plus de bruit dans certains domaines comme l'analyse de code, mais fournit également des informations plus riches, tandis que Trivy est rapide et précis sur ce qu'il vérifie, mais nécessite plus d'interprétation de la part de l'utilisateur et de réexécution pour rester à jour.

Couverture et Portée

- Snyk: Snyk est conçu pour gérer des bases de code polyglottes et prend en charge un large éventail de langages de programmation (Java, JavaScript/TypeScript, Python, C#, Ruby, Go,), de gestionnaires de paquets (npm, Maven, RubyGems, NuGet), de systèmes d'exploitation de conteneurs, de frameworks et de formats IaC. Généralement, Snyk se concentre sur la phase de développement jusqu'au processus de build ; pour la couverture en temps d'exécution ou au niveau de la couche réseau, des outils supplémentaires sont nécessaires. Snyk fournit également une vérification de la conformité des licences dans le cadre de son analyse open source, ce qui est important pour la gestion des risques juridiques.

- Trivy: Trivy offre une large couverture des types d'artefacts qu'il scanne (code source, images de conteneurs, fichiers de configuration, etc.), mais sa profondeur d'analyse est plus limitée. Il prend en charge un large éventail de systèmes d'exploitation (Alpine, Debian, Red Hat) et de langages (JavaScript, Java, Python, Ruby, .NET, Rust). Il gère également les images de conteneurs Docker/OCI et peut scanner les archives tar ou les répertoires locaux. Pour l'Infrastructure-as-Code (IaC), il inclut des vérifications pour les manifestes Kubernetes, les charts Helm, Terraform et CloudFormation, similaire à Snyk IaC. Il peut également générer des SBOMs (Software Bill of Materials) aux formats CycloneDX ou SPDX et les scanner à la recherche de vulnérabilités, ce qui le rend utile pour les workflows modernes de sécurité de la chaîne d'approvisionnement.

Une limitation est que Trivy n'effectue pas d'analyse statique du code pour la logique applicative personnalisée et ne fournit pas d'audit complet de la configuration des comptes cloud.

En résumé, Snyk et Trivy prennent tous deux en charge un large éventail de langages et d'environnements de développement, mais Snyk s'étend plus profondément dans la couche applicative tandis que Trivy excelle dans la détection rapide et précise des vulnérabilités connues sur de nombreux types d'artefacts. Cependant, les deux laissent certaines lacunes telles que la protection en temps d'exécution et les tests dynamiques.

Des plateformes comme Aikido Security aident à combler ces lacunes en offrant de l'analyse de code, de l'analyse des dépendances, des conteneurs, de l'analyse IaC, et bien plus encore dans une solution intégrée unique.

Expérience Développeur

- Snyk: Snyk offre une solide expérience développeur avec une interface utilisateur (UI) et des tableaux de bord clairs et intuitifs qui facilitent le suivi, l'attribution et la correction des problèmes directement dans les workflows de développement, tels que les pull requests GitHub et les annotations IDE. Son onboarding est simple, en particulier pour les projets open source, et la documentation complète de Snyk soutient davantage les développeurs. Cependant, les utilisateurs ont signalé que son interface est lente sur les grands projets, et les résultats de Snyk peuvent générer des volumes d'alertes élevés, obligeant les équipes à passer du temps à trier.

- Trivy: Trivy adopte une approche opposée avec un workflow basé sur la CLI qui privilégie la vitesse et la simplicité. Il produit des listes brutes de vulnérabilités sans guidance ni priorisation, ce qui fonctionne bien pour les utilisateurs DevOps mais peut être moins accessible aux développeurs qui préfèrent les workflows basés sur l'interface utilisateur (UI).

Dans l'ensemble, Snyk offre une expérience plus guidée (avec plus d'automatisation dans la correction et le reporting), tandis que Trivy offre une expérience plus flexible et autonome que les équipes peuvent adapter.

Tarification et Maintenance

Le modèle de coût et de maintenance de Snyk versus Trivy est une histoire classique de commercial contre open source.

- Snyk: Snyk est un produit commercial qui facture généralement par siège développeur ou par projet. Le prix de Snyk a été noté comme évoluant agressivement avec la taille de l'équipe et les fonctionnalités, les entreprises de taille moyenne et grande le trouvant coûteux. Par exemple, Snyk pourrait facturer un forfait par développeur par an, et des frais supplémentaires pour des capacités additionnelles comme Snyk Container ou pour l'intégration CI au-delà d'un certain nombre de tests. Cela peut entraîner des coûts annuels à six chiffres pour les grandes équipes, et certaines fonctionnalités (comme le reporting ou le support de langages supplémentaires) peuvent n'être disponibles que dans les niveaux supérieurs.

La maintenance de Snyk de votre côté est relativement faible – vous devrez mettre à jour la CLI occasionnellement et gérer l'intégration, mais le gros du travail (mise à jour des bases de données de vulnérabilités, amélioration des scanners) est géré par l'équipe de Snyk.

- Trivy: Trivy est entièrement gratuit et open source (sous licence MIT), ce qui le rend idéal pour les équipes soucieuses de leur budget, les startups ou les organisations qui préfèrent. Il n'y a aucune limite sur les utilisateurs ou les analyses, et il met automatiquement à jour sa base de données de vulnérabilités, donc une maintenance minimale est requise au-delà de la mise à jour du binaire Trivy ou de l'image Docker.

Cependant, le support de Trivy provient principalement de la communauté, et la gestion à l'échelle de l'entreprise, comme la corrélation des résultats d'analyse sur plusieurs projets, nécessite un effort supplémentaire, car il n'a pas de portail central ni de SLA garanti.

Des plateformes comme Aikido Security offrent le meilleur des deux outils pour les équipes qui souhaitent la vitesse, la flexibilité et la large couverture de Trivy tout en bénéficiant du support d'entreprise, de workflows structurés et en contribuant à la communauté open source, le tout à des tarifs fixes et transparents.

Communauté et Innovation

Snyk et Trivy ont des communautés et des philosophies de développement très différentes.

- Snyk: Snyk est une entreprise soutenue par du capital-risque (désormais une décacorne) avec une large base d'utilisateurs parmi les développeurs et les entreprises. Il a une communauté active en termes d'utilisation, et contribue à des projets open source comme sa base de données de vulnérabilités et certains outils CLI, mais ses produits principaux sont propriétaires. L'innovation de Snyk passe souvent par des acquisitions et des partenariats : ils ont intégré un moteur d'IA (via leur acquisition de DeepCode) pour alimenter l'analyse de Snyk Code, et se sont associés à des entreprises comme GitGuardian pour la détection de secrets et Fugue pour la sécurité du cloud. La communauté Snyk tend à être composée d'utilisateurs partageant les meilleures pratiques, ainsi que de l'évangélisation propre à Snyk via des blogs et des événements.

- Trivy: Trivy doit sa popularité en grande partie à la communauté open source. Il fait partie de l'écosystème d'outils de la Cloud Native Computing Foundation (CNCF), et des centaines de contributeurs aident à maintenir à jour ses données et vérifications de vulnérabilités. Étant open source, le développement de Trivy est transparent sur GitHub, et il ajoute souvent des fonctionnalités demandées par les utilisateurs (comme de nouvelles vérifications de configuration ou la prise en charge de nouveaux types d'artefacts). Par exemple, le secret scanning et le support SBOM (CycloneDX) ont été ajoutés à mesure que l'écosystème évoluait.

En termes d'IA/ML, Snyk utilise déjà l'IA pour aider à la correction du code et à la priorisation, et nous pouvons nous attendre à en voir davantage sur sa plateforme. Trivy lui-même ne dispose pas de fonctionnalités d'IA (il n'essaie pas de prédire les vulnérabilités ou de les corriger automatiquement), mais il peut être combiné avec d'autres outils qui en ont. ).

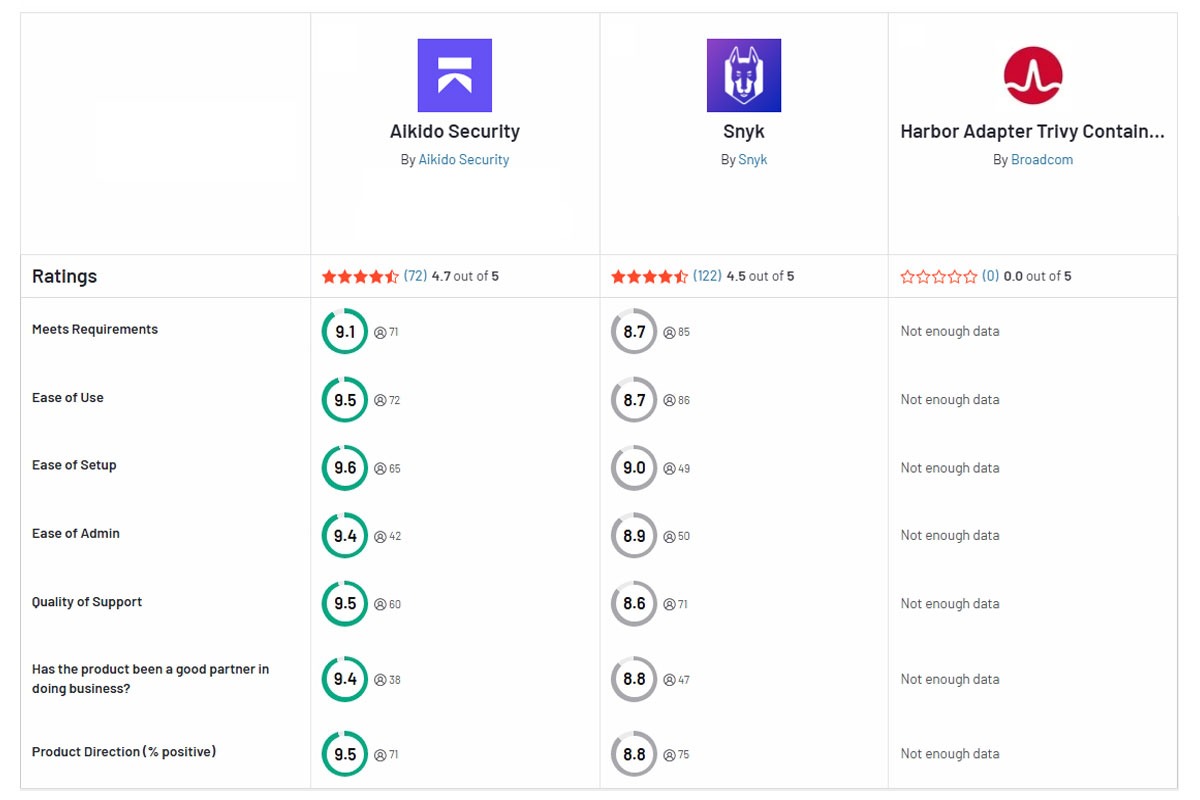

Pour vous aider à comparer les fonctionnalités des deux outils, le tableau ci-dessous les résume pour vous.

Aikido Security : La meilleure alternative

Aikido Security est une plateforme de sécurité des applications basée sur l'IA qui fusionne les atouts de Snyk et Trivy en une solution unique. Elle offre une couverture sur le code source, les dépendances, les conteneurs, l'IaC, l'infrastructure cloud et les API, le tout au sein d'un workflow adapté aux développeurs.

Son moteur d'IA corrèle les vulnérabilités à travers plusieurs couches du SDLC et effectue une analyse d’accessibilité pour identifier les vulnérabilités réellement exploitables. Il fournit également aux développeurs une remédiation automatique, y compris les pull requests et les correctifs en un clic.

Au-delà de ses capacités commerciales, Aikido Security est un leader en matière de contributions open source : son flux Intel alerte les équipes des vulnérabilités critiques en amont, SafeChain protège les bases de code contre les paquets malveillants lors de l'installation, Opengrep offre un moteur d'analyse statique avancé, et il fournit une version open source de son pare-feu Zen.

Avec une tarification forfaitaire et un niveau gratuit à vie, Aikido Security offre une sécurité étendue et exploitable sans le bruit, le coût ou la complexité de la gestion de Snyk et Trivy.

Vous souhaitez améliorer la sécurité de votre application? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Quelles sont les principales différences entre Snyk et Trivy ?

Snyk est une plateforme commerciale, pilotée par l'UI, offrant un SAST approfondi, une priorisation contextuelle, des vérifications de licences, une détection de secrets et des intégrations de workflow. Trivy, quant à lui, est un scanner en ligne de commande (CLI) sous licence MIT, rapide, léger et qui excelle à trouver les CVEs connues dans les images, les paquets et les modèles IaC. Des plateformes comme Aikido Security combinent la convivialité et l'étendue de Snyk avec la rapidité de Trivy.

Quel outil est le meilleur pour l'analyse des vulnérabilités des conteneurs : Snyk ou Trivy ?

Pour des scans rapides et locaux sans coût, Trivy est la solution de référence, grâce à sa nature open source, sa rapidité, sa facilité et sa capacité à signaler les CVEs d'images connues. Pour les workflows d'entreprise nécessitant une accessibilité contextuelle, des conseils de remédiation, des vérifications de licences et des rapports intégrés, Snyk est plus robuste. Des plateformes comme Aikido Security offrent à la fois rapidité et fonctionnalités d'entreprise sans la prolifération d'outils.

Comment les scanners de vulnérabilités comme Snyk et Trivy améliorent-ils les pratiques DevSecOps ?

Ils intègrent la sécurité en amont en automatisant la détection dans les workflows de développement, produisent des SBOMs et appliquent des politiques de sécurité afin que les problèmes soient identifiés et corrigés plus tôt. Snyk ajoute une priorisation contextuelle et des alertes gérées ; tandis que Trivy propose des scans rapides et scriptables qui s'intègrent aux pipelines CI et aux tests locaux.

Quel outil offre un meilleur support pour l'analyse des modèles d'Infrastructure as Code (IaC) : Snyk ou Trivy ?

Les deux effectuent des scans IaC (Terraform, Helm, manifestes Kubernetes, CloudFormation), mais Snyk offre une gestion de politiques plus riche, une remédiation guidée et une interface utilisateur pour le triage. Les vérifications IaC de Trivy sont efficaces et conviviales en ligne de commande (CLI), mais produisent des résultats bruts qui nécessitent souvent une agrégation personnalisée ou des outils de politique pour une gouvernance à l'échelle de l'entreprise. Si vous souhaitez une application de politiques intégrée et une meilleure ergonomie pour les développeurs, envisagez des plateformes qui combinent les deux approches, telles qu'Aikido Security.

Snyk et Trivy peuvent-ils être intégrés aux pipelines CI/CD, et en quoi leurs intégrations diffèrent-elles ?

Oui. Trivy s'intègre via un seul binaire/CLI et est facile à embarquer dans les pipelines et à utiliser pour la construction de conteneurs ; il s'exécute localement et s'adapte à vos runners CI. Snyk, quant à lui, s'intègre plus profondément (plugins IDE, commentaires de PR, correctifs automatisés, tableaux de bord centralisés) et offre des analyses gérées, des alertes et des contrôles basés sur les rôles.

Vous pourriez aussi aimer :

- 5 alternatives à Snyk et pourquoi elles sont meilleures

- Les meilleures alternatives à SonarQube en 2026

- Meilleurs outils d'analyse statique du code comme Semgrep

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Les 7 meilleurs outils ASPM en 2026

- Les meilleurs scanners d'Infrastructure as Code (IaC)