Introduction

Les applications web modernes sont constamment sous attaque – des bots martelant votre page de connexion aux hackers à la recherche de cette vulnérabilité oubliée. En fait, les attaques d'applications web sont désormais la deuxième cause la plus fréquente de violations de sécurité (environ 26 % des incidents). Un site web moyen subit environ 94 attaques par jour, sans compter les milliers de visites de bots chaque semaine. Il n'est donc pas surprenant que la protection des applications cloud soit devenue une mission critique.

Les outils de sécurité des applications cloud aident à protéger vos applications et API en temps réel, en bloquant le trafic malveillant et les exploits avant qu'ils ne provoquent des temps d'arrêt ou des pertes de données. Il ne s'agit pas des pare-feu de votre grand-père – nous parlons de pare-feu applicatifs (WAF) avancés, de gestionnaires de bots, et même de protection in-app (RASP) qui surveille votre code pendant son exécution. L'objectif : détecter et arrêter les attaques automatiquement, sans vous submerger de fausses alertes ni ralentir les performances de votre application.

Dans cet article, nous aborderons les principales plateformes de sécurité des applications cloud disponibles en 2025, chacune avec des atouts uniques pour assurer la sécurité de vos services web. Nous commencerons par un aperçu rapide des principaux outils (listés par ordre alphabétique, sans classement), puis nous détaillerons les solutions les mieux adaptées à des cas d'utilisation spécifiques – des choix adaptés aux développeurs aux suites de niveau entreprise, en passant par les options pour les budgets de startups, les outils open source, les spécialistes de la protection des API et ceux offrant des capacités RASP de pointe. (Spoiler : vous verrez Aikido apparaître dans plusieurs catégories – c'est une nouvelle plateforme polyvalente qui mérite d'être mise en avant.)

À la fin, vous devriez avoir une idée claire des outils de sécurité des applications cloud qui pourraient correspondre à vos besoins, et de la manière dont ils se positionnent en termes de déploiement, de fonctionnalités et de philosophie (fini le non-sens du « théâtre de la sécurité », nous vous le promettons). Plongeons-y. N'hésitez pas à passer à l'une des sections ci-dessous :

- Meilleurs outils de sécurité cloud pour les développeurs

- Meilleures plateformes de sécurité cloud pour les entreprises

- Meilleurs outils de sécurité cloud pour les startups et les PME

- Meilleurs outils de sécurité cloud open source

- Meilleurs outils de sécurité cloud pour la protection des API

- Meilleurs outils de sécurité cloud avec capacités RASP

TL;DR

Parmi tous les outils de sécurité des applications cloud examinés, Aikido s'impose comme la plateforme la plus complète et la plus conviviale pour les développeurs. Elle combine l'analyse de code, la sécurité des conteneurs et de l'IaC, la protection des API, et même le RASP in-app — le tout dans un seul outil unifié. Elle est ultra-rapide à déployer, s'intègre à votre CI/CD et IDE, et utilise l'IA pour réduire le bruit et corriger automatiquement les problèmes. Que vous soyez une startup agile ou une entreprise en pleine croissance, Aikido couvre tout, de la prévention à la protection en temps d’exécution — sans tracas et sans prolifération d'outils.

Meilleurs outils de sécurité cloud pour 2025

(Classés par ordre alphabétique ; chaque outil apporte une approche unique pour défendre les applications cloud.)

Comparaison générale des outils de sécurité cloud :

#1. Aikido Security

Aikido Security est une plateforme de sécurité tout-en-un, centrée sur les développeurs, couvrant tout, du code au cloud. Considérez-la comme un couteau suisse pour l'AppSec : elle combine le SAST, l'analyse des dépendances, les audits de configuration cloud, et même un pare-feu web intégré à l'application en un seul outil. L'accent est mis sur l'automatisation et la précision – Aikido priorise automatiquement les menaces réelles (afin que vous ne perdiez pas de temps avec des alertes bénignes) et peut même corriger certains problèmes pour vous grâce à l'IA.

En pratique, Aikido est fluide et moderne. La configuration est un jeu d'enfant (vous pouvez commencer avec un compte gratuit, sans carte de crédit, et voir les résultats en quelques minutes). Il s'intègre à votre CI/CD, votre dépôt et votre IDE – ce qui signifie qu'il détecte les failles de sécurité dans votre code et vos conteneurs pendant le développement, et déploie également un agent de protection en temps d’exécution (leur pare-feu intégré à l’application open-source Zen) pour bloquer les attaques en temps réel. La fonctionnalité correction automatique par IA est remarquable : pour certaines vulnérabilités, Aikido suggère et génère même un correctif, ce qui est une aubaine lorsque le temps est compté. Un critique de G2 a déclaré que la vitesse d'analyse était « étonnamment rapide pour une exécution CI complète », démontrant l'accent mis par la plateforme sur le fait de ne pas ralentir les développeurs. Et comme l'a dit un utilisateur sur X, « Honnêtement, l'interface utilisateur est 10 fois meilleure que la plupart des outils de sécurité » — @devopsdan, reflétant la conception épurée et axée sur les développeurs d'Aikido.

Fonctionnalités clés :

- Couverture unifiée « du code au cloud » : Une seule plateforme pour l'analyse de code, l'analyse de conteneurs/IaC, la sécurité des API et la protection en temps d’exécution (pas besoin de jongler avec 5 outils différents).

- Triage et correctifs basés sur l'IA : Réduction du bruit grâce à une notation intelligente des risques, plus des correctifs en un clic pour de nombreux problèmes (littéralement, un bot corrige vos bugs).

- Intégrations conviviales pour les développeurs : Plugins natifs pour VS Code, JetBrains, GitHub, GitLab, Jenkins – et bien d'autres – pour intégrer la sécurité dans votre flux de travail existant.

- WAF intégré à l'application (RASP) : Un pare-feu embarqué léger (prend en charge Node, Python, etc.) qui détecte et bloque les attaques au sein de votre application – vous protégeant des injections SQL et des attaques XSS en temps d'exécution.

- Déploiement cloud ou sur site : Utilisez Aikido SaaS ou hébergez-le vous-même si vous devez conserver les données en interne. Il fournit également des rapports de conformité (SOC2, ISO) prêts à l'emploi pour les équipes d'audit.

Idéal pour : Les équipes de développement de toutes tailles – des startups agiles aux grandes entreprises – qui recherchent une solution de sécurité simple et sans fioritures. Si vous n'avez pas d'équipe AppSec dédiée (ou même si vous en avez une), Aikido agit comme un expert automatisé qui vous soutient 24h/24 et 7j/7. C'est particulièrement adapté aux organisations adoptant le DevSecOps, où la détection précoce et la correction rapide des problèmes sont essentielles. (Bonus : vous pouvez commencer à l'utiliser gratuitement et voir un rapport d'analyse complet en ~30 secondes.)

Un critique de G2 a déclaré que la vitesse d'analyse était « étonnamment rapide pour une exécution CI complète ». Un autre utilisateur a noté : « Honnêtement, l'interface utilisateur est 10 fois meilleure que la plupart des outils de sécurité » — @devopsdan sur X.

#2. Akamai App & API Protector

Akamai est un poids lourd de la sécurité cloud et leur App & API Protector est axé sur l'échelle et la perspicacité. Cette plateforme est l'évolution des célèbres services WAF d'Akamai, désormais regroupés avec la sécurité des API et la gestion des bots. Le grand avantage ici est le gigantesque réseau mondial d'Akamai – votre trafic est filtré en périphérie (sur des serveurs dans des dizaines de pays), ce qui signifie que les attaques sont bloquées près de leur source et que les utilisateurs légitimes ne sont pas ralentis. Le WAF d'Akamai est réputé pour ses ensembles de règles robustes (affûtés par des années d'arrêt des attaques web les plus virulentes pour les entreprises du Fortune 100) et il est livré avec une atténuation des bots et une défense DDoS intégrées. En gros, c'est une pile de sécurité complète à la périphérie du réseau.

Cela dit, la solution d'Akamai est orientée vers l'entreprise. Elle est puissante mais peut être complexe – il y a des tonnes de paramètres à ajuster et de politiques à personnaliser si nécessaire. Certaines équipes de sécurité apprécient cette granularité (vous pouvez vraiment affiner ce qui est bloqué ou autorisé), tandis que d'autres la trouvent excessive. Un utilisateur de Reddit a plaisanté en disant que Cloudflare était « simple en un clic » alors que “Akamai semble plus configurable, mais... ce qui est un simple clic dans Cloudflare est un projet entier dans Akamai.” Le revers de la médaille : Akamai excelle lorsque vous avez des exigences uniques. Vous pouvez définir des schémas d'API très spécifiques, des règles de filtrage sortant, des détections d’anomalies personnalisées, etc., pour s'adapter à votre application. Elle est également soutenue par une recherche de menaces de premier ordre – avec des mises à jour continues provenant des flux d'informations de sécurité d'Akamai.

En termes de performances, c'est solide. Leur réseau est conçu pour gérer des charges massives (de nombreux sites parmi les plus importants au monde utilisent Akamai pour une bonne raison). Un évaluateur sur G2 a souligné « une dégradation des performances moindre » lors de l'utilisation du WAF d'Akamai et « un très bon temps de réponse en cas d'attaques potentielles » – ce qui signifie que vous pouvez l'exécuter en mode de blocage complet sans que votre site ne devienne lent. Si vous êtes une entreprise capable d'investir le temps nécessaire pour bien l'implémenter (ou de confier sa gestion à un service managé), Akamai App & API Protector est ce qui se rapproche le plus de la transformation de votre application web en forteresse.

Fonctionnalités clés :

- Ensemble de règles WAF étendu : Protège contre le Top 10 OWASP, les attaques zero-day et plus encore, grâce à une combinaison de détection basée sur les signatures et sur les anomalies. Hautement configurable pour les applications complexes.

- Sécurité des API : Prend en charge la découverte d’API et la validation de schémas. Il peut détecter et bloquer les attaques dans les API JSON/XML (et avec l'acquisition de Neosec, cela ne cesse de s'améliorer).

- Gestion des bots : Détection avancée des bots pour différencier les utilisateurs légitimes (ou les bons bots) des scrapers et des attaquants. Cette fonctionnalité est intégrée, alors que certains concurrents la facturent en supplément.

- Atténuation DDoS à grande échelle : Absorbe les flux massifs en périphérie du réseau. Akamai dispose de l'un des plus grands réseaux distribués, ce qui lui permet d'absorber les attaques volumétriques sans effort.

- Rapports et analyses : Des tableaux de bord détaillés, des intégrations SIEM et des analyses d'attaques sont fournis (y compris leur « Attack Navigator » qui consolide les événements en incidents). Idéal pour qu'un SOC puisse l'examiner en profondeur.

Idéal pour : Les grandes entreprises et les applications critiques où la sécurité doit être infaillible et hautement personnalisable. Si vous opérez dans un secteur réglementé, si vous devez arrêter des bots sophistiqués (par exemple, la revente de billets, le card cracking) ou si vous avez simplement une très grande base d'utilisateurs, Akamai est un excellent choix. Préparez-vous simplement à investir dans le déploiement. Il est également populaire auprès des entreprises qui utilisent déjà le CDN d'Akamai – l'ajout de l'App & API Protector est une étape logique pour tirer parti de la même empreinte pour la sécurité.

« Akamai est considéré comme l'un des leaders dans le domaine des WAF (selon Gartner et Forrester). La gestion des bots est incluse, ce qui améliore la visibilité. Le prix a pas mal baissé », note un expert du secteur. Et un évaluateur sur G2 a salué l'impact minimal sur les performances et « un très bon temps de réponse en cas d'attaque. »

#3. AWS WAF et Shield

Si votre infrastructure réside sur AWS, AWS WAF pourrait être une évidence à considérer. Il s'agit du pare-feu applicatif natif du cloud d'Amazon qui s'intègre à des services comme CloudFront (CDN), API Gateway, ALB, etc. Le grand avantage : une intégration transparente avec votre stack AWS et une compatibilité avec l'infrastructure-as-code. Vous pouvez définir des règles WAF dans Terraform ou CloudFormation, les gérer sur plusieurs comptes avec Firewall Manager, et généralement le considérer comme une autre pièce de votre puzzle AWS. Il ne nécessite pas non plus de matériel ou de proxys séparés – il est simplement là dans le pipeline cloud, ce qui rend le déploiement facile pour les utilisateurs AWS. Comme l'a dit un utilisateur de Reddit, « Si vos services tournent sur AWS, [le WAF est] définitivement un concurrent sérieux. »

En termes de fonctionnalités, AWS WAF fournit des ensembles de règles gérés (AWS en publie certains, et vous pouvez vous abonner à ceux de tiers pour des éléments tels que les IP malveillantes connues ou les règles spécifiques aux CMS). Vous pouvez également écrire des règles personnalisées en utilisant la syntaxe de règles JSON d'AWS – qui, bien que puissante, est un peu… « à la Amazon » (pas la syntaxe la plus agréable à écrire à la main). Par défaut, il gérera les attaques typiques comme les injections SQL, les XSS, etc., et vous pouvez facilement configurer la limitation de débit, le géoblocage et les listes d'adresses IP autorisées/bloquées. Associez-le à AWS Shield (Standard est gratuit, Advanced est un module complémentaire payant) pour obtenir une protection DDoS ; Shield Advanced détectera et absorbera automatiquement les attaques L3/L4 de grande ampleur, et offre même une protection financière (remboursements de crédits) si vous êtes victime d'une attaque massive. Shield Advanced offre également une détection d'attaques L7 plus sophistiquée et un accès 24h/24 et 7j/7 à l'équipe de réponse DDoS d'AWS – en fait, une police d'assurance contre les DDoS.

L'avantage d'AWS WAF : il est pratique et fiable. Un utilisateur sur Reddit a noté « C'est un outil complet qui offre une grande fiabilité – nous l'utilisons sur toutes nos plateformes et il protège des ressources Internet très connues. » Un autre avantage est le contrôle des coûts : vous payez en fonction du nombre de règles et de requêtes, donc pour les petites applications, cela peut être très abordable (pas de grosse licence mensuelle). Et vous n'avez pas besoin de rediriger le DNS ou de changer d'hébergement.

En revanche, AWS WAF n'est pas réputé pour son interface utilisateur sophistiquée ou ses rapports conviviaux pour les développeurs. C'est avant tout un service AWS – fonctionnel mais spartiate. Certains l'ont trouvé complexe à configurer de manière optimale (la syntaxe des règles et le manque de conseils intégrés dans l'interface utilisateur peuvent laisser un développeur junior perplexe). Il ne parse pas non plus nativement des éléments comme les corps JSON pour une détection approfondie des attaques d'API (une critique courante est qu'il est un peu basique à moins de l'augmenter avec des règles personnalisées ou des outils supplémentaires). Essentiellement, il protège ce que vous lui dites de protéger ; contrairement à certains outils de nouvelle génération, il ne s'adaptera ni n'apprendra automatiquement – à moins que vous n'incorporiez des règles gérées ou votre propre logique.

Fonctionnalités clés :

- Intégration native AWS : Déploiement facile sur CloudFront, ALB, API Gateway, etc., et gestion via les consoles AWS ou l'Infrastructure-as-Code. Pas d'inscription externe ni de matériel – quelques clics et il est en ligne.

- Groupes de règles gérés : AWS fournit des ensembles de règles de base pour les vulnérabilités courantes. Vous pouvez également utiliser des packs de règles tiers (par exemple, d'Imperva, F5, Fortinet sur AWS Marketplace) pour des protections plus avancées.

- Règles personnalisées et Lambda : Écrivez vos propres règles WAF (prend en charge les expressions régulières, la correspondance d'IP, les limitations de débit, etc.). Les utilisateurs avancés peuvent même utiliser AWS Lambda@Edge pour une logique d'inspection des requêtes personnalisée si nécessaire.

- Intégration AWS Shield : Atténuation DDoS automatique au niveau de la couche réseau. Shield Advanced ajoute la détection d'attaques L7, une veille sur les menaces mondiales et l'accès à des experts pendant une attaque.

- Mise à l'échelle et fiabilité : Comme la plupart des services AWS, il s'adapte horizontalement et est hautement disponible par conception. Vous n'avez pas à vous soucier du débit – il peut gérer des volumes de trafic très élevés tant que vous respectez les limites de service.

Idéal pour : Les équipes déjà entièrement sur AWS qui recherchent un WAF rapide et sans fioritures qui s'intègre bien à leur environnement. Il est excellent pour les startups et les entreprises de taille moyenne sur AWS, car vous pouvez commencer petit (faible coût) et évoluer. De plus, si vous automatisez tout via CI/CD, AWS WAF s'adapte à ce modèle DevOps. Cependant, les grandes entreprises avec des configurations multi-cloud ou celles nécessitant la pointe absolue en matière de détection d'attaques pourraient trouver AWS WAF un peu limité – dans ces cas, il est souvent utilisé en conjonction avec d'autres outils. Globalement, si vous souhaitez une protection de base avec un minimum d'effort et que vous êtes sur AWS, c'est une option solide (et en amélioration).

« C'est un outil relativement complet avec une grande fiabilité… nous l'utilisons sur toutes nos plateformes », déclare un utilisateur de Reddit, soulignant qu'AWS WAF « fait ce qu'il promet » lorsqu'il est correctement configuré. Soyez simplement prêt à élaborer des règles personnalisées pour les menaces plus insidieuses, ou à le superposer avec une sécurité supplémentaire à mesure que vous évoluez.

#4. Cloudflare

Cloudflare est pratiquement devenu un nom familier, surtout pour quiconque gère des sites web. Bien que connu pour ses services CDN et DNS, les capacités de sécurité de Cloudflare sont un élément essentiel de sa plateforme. Au cœur de son offre se trouve un WAF basé sur le cloud, incroyablement facile à activer – pointez le DNS de votre site vers Cloudflare et hop, vous avez un WAF devant votre site (ainsi qu'une protection DDoS, la mise en cache CDN, etc.). Cette simplicité et cette faible barrière à l'entrée ont rendu Cloudflare extrêmement populaire, des blogs personnels aux entreprises du Fortune 500. Un évaluateur sur G2 a souligné « la facilité de configuration de Cloudflare, en particulier l'intégration transparente avec les sites web existants ». Vous n'avez rien à installer ni à modifier votre code – c'est essentiellement un parapluie de sécurité instantané.

Malgré sa facilité d'utilisation, le WAF de Cloudflare est assez puissant. Ils fournissent des ensembles de règles gérés qui couvrent les attaques du Top 10 OWASP et les vulnérabilités CMS connues, et ils mettent à jour ces règles en permanence à mesure que de nouvelles menaces apparaissent (en tirant parti des données de leur vaste réseau). Sur les plans de niveau supérieur, vous bénéficiez des Règles personnalisées WAF où vous pouvez écrire votre propre logique dans leur langage de règles de pare-feu (qui est en fait très simple, presque comme écrire des instructions conditionnelles). Cela permet un filtrage extrêmement flexible – par exemple, vous pouvez bloquer ou contester les requêtes qui correspondent à certains modèles (chemins, user-agents, pays, etc.). Cloudflare a également introduit API Shield pour les endpoints d'API – incluant la validation de schémas (vous pouvez télécharger un schéma OpenAPI et il rejettera les requêtes non conformes) et des outils comme les certificats clients TLS pour l'authentification. Ces fonctionnalités montrent que Cloudflare évolue vers une suite WAAP (Web App & API Protection) complète.

Un autre domaine où Cloudflare excelle est l'atténuation des attaques DDoS. Tous les plans (même le gratuit) incluent une protection DDoS illimitée. Leur réseau peut absorber des volumes de trafic insensés (ils se vantent régulièrement d'atténuer des attaques record). C'est un avantage considérable pour quiconque pourrait être ciblé par des attaques volumétriques – vous déchargez essentiellement cette préoccupation sur l'infrastructure de Cloudflare. De plus, la gestion des bots de Cloudflare (disponible sur les plans entreprise ou en tant qu'add-on) utilise l'analyse comportementale et l'apprentissage automatique pour séparer les bons bots des mauvais, ce qui est de plus en plus important à l'ère des scrapers de bots et des attaques par credential stuffing.

Une autre chose que les développeurs apprécient : les outils d'analyse et de débogage de Cloudflare. Vous pouvez voir en temps réel quelles requêtes sont bloquées ou contestées, et pourquoi. L'interface est conviviale – comme l'a plaisanté un utilisateur de X, « l'interface utilisateur est tellement meilleure que la plupart des outils de sécurité. » Elle ne ressemble pas aux consoles d'entreprise lourdes des années 2000.

D'un autre côté, le modèle de Cloudflare signifie que vous acheminez votre trafic via leurs serveurs. Certaines entreprises hésitent à le faire en raison de préoccupations de conformité ou de confiance (bien que Cloudflare propose des solutions comme Keyless SSL et des centres de données régionaux pour y remédier en partie). De plus, les fonctionnalités réellement avancées (comme la gestion avancée des bots, le SLA de disponibilité à 100 %, etc.) ne sont disponibles que sur les plans Entreprise, qui peuvent être onéreux. Pour la plupart, les plans Pro (20 $/mois) ou Business (200 $/mois) offrent une grande valeur – incluant le WAF, l'optimisation d'images, et plus encore. Mais sachez que le « gratuit » a ses limites si vous avez besoin d'ajustements de sécurité poussés.

Fonctionnalités clés :

- Déploiement en un clic : Pas de logiciel ni d'appliances. Il vous suffit de modifier le DNS et Cloudflare se place devant votre site. Configuration ultra-rapide, aucune maintenance de votre part.

- Règles WAF gérées : Ensembles de règles continuellement mis à jour pour les menaces courantes, maintenus par l'équipe de Cloudflare. Couvre le Top 10 OWASP et plus encore sans que vous ayez à intervenir.

- Règles de pare-feu personnalisées : Créez vos propres règles via une interface utilisateur ou une API simple – logique très flexible (bloquer/contester/autoriser basée sur pratiquement n'importe quel attribut de requête).

- Protection DDoS pour tous : Atténuation DDoS au niveau du réseau, toujours active, incluse même dans le plan gratuit. Les plans supérieurs défendent également contre les attaques importantes de la couche application, avec un support prioritaire lors des incidents.

- Options de sécurité supplémentaires : Gestion SSL/TLS (certificats gratuits, HSTS), règles de limitation de débit, Bot Fight Mode (sur les plans inférieurs) et Advanced Bot Management (entreprise), protection contre le scraping de contenu, etc. Cloudflare propose également des services Zero Trust (Access, Workers pour la logique de sécurité en périphérie) qui s'intègrent si nécessaire.

Idéal pour : Les développeurs et les petites équipes recherchant un moyen rapide et efficace de sécuriser les applications web, ainsi que les grandes organisations souhaitant une couche de sécurité distribuée mondialement sans gérer l'infrastructure. Les startups apprécient Cloudflare pour sa valeur (un WAF et un CDN robustes sur un plan à 20 $/mois est une aubaine). Même les entreprises utilisent Cloudflare devant d'autres outils comme première ligne de défense et accélérateur de performances. C'est particulièrement excellent si vous devez améliorer la vitesse et la sécurité de votre site en une seule fois. Si vous êtes allergique aux configurations compliquées et que vous voulez simplement une solution prête à l'emploi, Cloudflare est aussi simple que possible.

« Le WAF de Cloudflare a été génial — il a bloqué toutes les attaques de couche 7 lancées contre l'API et les applications web de notre plateforme », rapporte un utilisateur de Reddit, qui « recommande vivement Cloudflare » pour un bouclier fiable et rentable. Un autre évaluateur sur G2 a noté que même sur le niveau gratuit, Cloudflare fournit des « fonctionnalités robustes » comme le WAF, l'atténuation DDoS, le SSL et les services CDN. En bref : il offre une valeur bien supérieure à son coût.

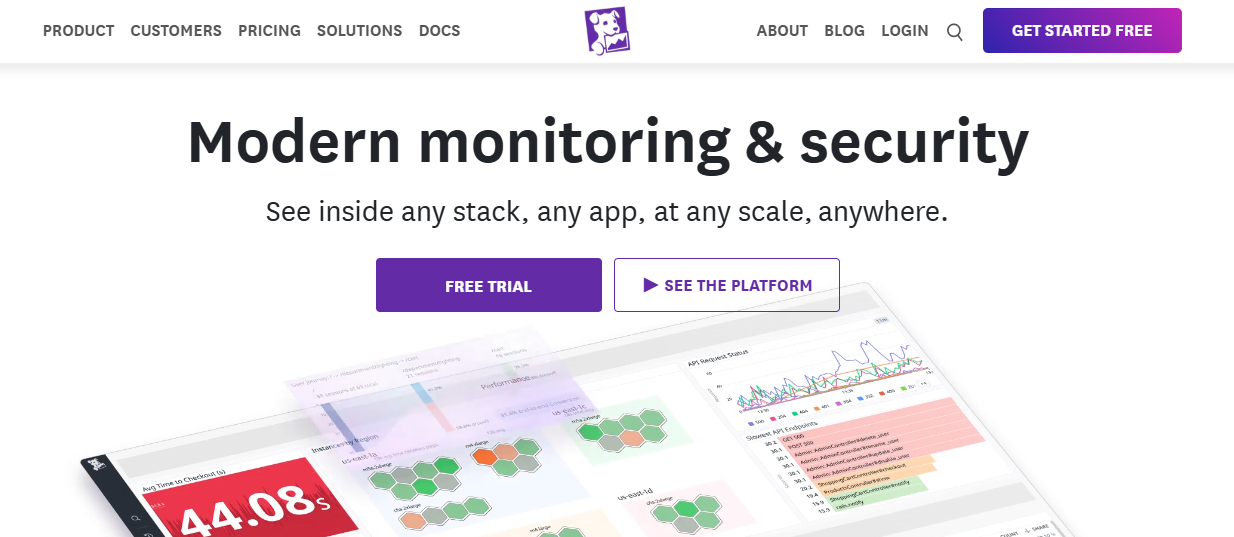

#5. Datadog ASM (Gestion de la sécurité des applications)

Datadog ASM est un nouvel acteur qui aborde la sécurité des applications sous un angle différent. Datadog est bien connu pour sa plateforme de surveillance et d'APM (surveillance des performances des applications), et au cours des dernières années, ils ont tiré parti de cette position pour offrir des fonctionnalités de sécurité intégrées aux mêmes agents. L'ASM est essentiellement une autoprotection des applications en temps d’exécution (RASP) fournie via l'agent APM de Datadog. En termes simples, au lieu de filtrer le trafic en périphérie du réseau comme un WAF, Datadog ASM réside à l'intérieur de votre application (par instrumentation) et bloque les attaques en temps réel au fur et à mesure de leur exécution. Le grand avantage ici est le contexte : comme il est lié à l'exécution de l'application, il peut voir exactement quel chemin de code une requête emprunte et si un exploit est réellement déclenché. Cela conduit potentiellement à moins de faux positifs – par exemple, il pourrait détecter une tentative d'injection SQL, mais aussi voir que votre code n'utilise pas réellement SQL pour cette entrée, il peut donc décider de ne pas le signaler. C'est une approche plus intelligente et contextuelle.

Datadog a acquis une entreprise appelée Sqreen en 2021, et cette technologie constitue le cœur de l'ASM. Elle prend en charge plusieurs langages/environnements d'exécution (Node.js, Python, Ruby, Java, .NET, etc.). L'activer est simple si vous utilisez déjà Datadog APM : il vous suffit d'activer les fonctionnalités ASM et éventuellement d'ajouter l'extension de bibliothèque pour la sécurité. Il n'y a pas de proxy, pas d'appliance supplémentaire. Pour les entreprises déjà dans l'écosystème Datadog, c'est extrêmement attrayant – aucune infrastructure supplémentaire, et vous obtenez les événements de sécurité sur les mêmes tableaux de bord que vos métriques de performance. On pourrait dire que cela transforme votre APM en un pare-feu intégré à l’application d'un simple clic.

Les capacités de Datadog ASM incluent la détection d'attaques courantes comme SQLi, XSS, l'injection de commandes, l'inclusion de fichiers locaux, etc., et leur blocage en temps réel. Il dispose également d'un mode « Exploit Prevention » qui est essentiellement un blocage actif des techniques d'exploit connues (c'est leur RASP à l'œuvre, empêchant littéralement l'exécution de charges utiles malveillantes en mémoire). Le système utilise une combinaison de règles et d'heuristiques, et parce qu'il dispose de ce contexte applicatif complet, il peut lier les alertes de sécurité à des services spécifiques, des traces et même des commits de code (dans l'interface utilisateur de Datadog, vous pouvez passer d'un événement de sécurité à la trace de pile où il s'est produit, ce qui est une mine d'or pour les développeurs enquêtant sur un incident).

Une autre fonctionnalité intéressante : le profilage des attaquants. Datadog peut regrouper les requêtes malveillantes et identifier quand le même attaquant (ou bot) sonde différentes parties de votre application, même à travers les services. Cela aide à bloquer directement les adresses IP ou les utilisateurs lorsqu'ils déclenchent plusieurs alarmes. Vous pouvez le configurer pour bannir automatiquement les adresses IP qui, par exemple, atteignent 3 signatures d'attaque différentes – agissant comme un système de verrouillage dynamique intelligent.

Étant un produit relativement nouveau, l'ASM évolue rapidement. L'avantage est une intégration étroite et une visibilité ; l'inconvénient potentiel est qu'il ne s'agit pas d'un WAF traditionnel complet – par exemple, si vous n'utilisez pas déjà Datadog, adopter l'ASM signifie installer leur agent (ce que certaines organisations pourraient ne pas vouloir). De plus, comme il est intégré à l'application, un très grand volume d'attaques pourrait théoriquement ajouter une surcharge (bien qu'en pratique, il soit léger). Et il ne fera pas de choses comme la mise en cache CDN ou l'atténuation DDoS générale – c'est un outil chirurgical, pas un bouclier pour le trafic de masse ou les performances.

Fonctionnalités clés :

- Protection basée sur le RASP : Bloque les attaques de l'intérieur de l'application en analysant l'exécution. Offre une couverture pour le Top 10 OWASP et plus encore, avec un contexte pour réduire les faux positifs (il sait ce qui se passe réellement dans l'application).

- Intégration transparente avec Datadog APM : Utilise le même agent – le déploiement consiste donc simplement à l'activer sur les services que vous surveillez déjà. Les événements apparaissent dans les tableaux de bord Datadog, corrélés avec l'infrastructure et les données APM (excellent pour la visibilité DevSecOps).

- Blocage automatique et bannissement d'IP : Peut bloquer automatiquement les requêtes malveillantes et même isoler les attaquants par IP ou jeton utilisateur lorsque plusieurs menaces sont détectées. Il s'agit essentiellement d'une fonctionnalité de réponse automatisée pour stopper les vagues d'attaques.

- Informations sur les attaques : Informations détaillées sur chaque attaque bloquée – détails HTTP, paramètres de requête, traces de pile montrant quelle fonction a été ciblée. Cela aide les développeurs à reproduire et à corriger les problèmes sous-jacents.

- Intégration avec SIEM/Slack, etc. : Comme le reste de Datadog, vous pouvez transférer les alertes de sécurité vers d'autres systèmes, créer des métriques à partir d'elles, configurer des alertes (par exemple, notifier l'équipe sur Slack lorsqu'une attaque est bloquée).

Idéal pour : Les organisations qui utilisent Datadog pour la surveillance et souhaitent étendre cette plateforme à la sécurité – c'est une évidence dans ces cas. Également, les équipes intéressées par le concept de RASP : si vous préférez l'idée que l'application se protège de l'intérieur (plutôt que de s'appuyer uniquement sur les défenses périmétriques), l'ASM est l'une des implémentations les plus fluides de cette approche. Il est convivial pour les développeurs car il lie les événements de sécurité au comportement du code, ce qui peut renforcer la confiance (les développeurs peuvent voir exactement ce qui a été bloqué et pourquoi, réduisant le « mystère » d'un WAF boîte noire). D'un autre côté, si vous n'utilisez pas Datadog APM, adopter l'ASM signifie adopter Datadog – ce qui pourrait être un surcoût si vous ne vouliez qu'un WAF. Pour les besoins de WAF pur en périphérie du réseau, d'autres options pourraient être plus simples. Mais pour les équipes cloud-native, en particulier les environnements de microservices, l'ASM offre une approche très moderne et distribuée de la sécurité des applications web.

*Un utilisateur de Reddit a noté que Datadog est « un très bon outil… avec de très bons graphiques et un produit globalement très soigné », soulignant pourquoi de nombreuses équipes de développement apprécient l'écosystème Datadog. En intégrant la sécurité à cet ensemble, l'ASM vous permet de détecter et d'arrêter les attaques sans quitter votre tableau de bord de surveillance familier. C'est une approche autonome une fois configurée – éliminant discrètement les exploits en arrière-plan – pour que votre application reste sécurisée et en ligne.

#6. Fastly (Signal Sciences)

Fastly a acquis Signal Sciences en 2020, et ensemble, ils offrent une solution WAF cloud de pointe dont les développeurs et les ingénieurs en sécurité ne tarissent pas d'éloges. Signal Sciences (SigSci) s'est fait un nom en étant le WAF qui « fonctionne réellement » sans causer de maux de tête. En fait, un directeur de la sécurité a écrit dans une critique : « Le seul bon WAF que j'aie jamais utilisé ! ... l'a eu opérationnel en quelques minutes et en mode blocage le jour même. Facile et rapide à déployer, le mode blocage fonctionne réellement sans faux positifs, et le support client a été fantastique. » Cela résume assez bien l'argument de vente : déploiement rapide, faible friction et haute efficacité.

Signal Sciences peut être déployé de plusieurs manières. L'une d'elles est via des agents/modules qui s'installent à côté de votre serveur web ou de votre application (par exemple, comme un module dans Nginx/Apache, ou un middleware dans votre pile d'applications). Cela fonctionne de manière similaire à un RASP, vivant près de l'application et inspectant le trafic avec contexte. L'autre manière est le CDN Cloud de Fastly : si vous êtes un client CDN de Fastly, vous pouvez activer le WAF sur leurs nœuds périphériques (tirant parti du même moteur de détection). Dans les deux cas, le moteur principal est la même technologie intelligente développée par SigSci – ils l'appellent « SmartParse », qui peut essentiellement analyser les requêtes web (y compris JSON/XML) d'une manière qui comprend la syntaxe, ce qui le rend meilleur pour détecter les attaques dans des charges utiles complexes (excellent pour les API). Il ne s'agit pas seulement de règles d'expressions régulières ; il y a beaucoup de logique pour minimiser les fausses alertes. Le système s'appuie également sur la notation d'anomalies et les indicateurs comportementaux plutôt que sur de simples signatures statiques.

Un atout majeur est qu'il ne nécessite pratiquement aucune configuration pour être opérationnel. De nombreux WAFs traditionnels exigent des semaines d'ajustements pour éviter de bloquer le trafic légitime. Signal Sciences s'est forgé une réputation en étant déployé rapidement en mode de blocage complet, comme l'a mentionné l'évaluateur ci-dessus. Il y parvient car il démarre en mode de surveillance, apprend vos modèles de trafic et dispose de valeurs par défaut très pertinentes. Lorsqu'il bloque quelque chose, le tableau de bord d'administration vous montrera la requête et la raison, ce qui facilite la décision de savoir si elle était légitime ou non. Avec le temps, le système s'adapte. Vous pouvez également écrire des règles personnalisées, mais de nombreuses équipes constatent que la protection prête à l'emploi couvre déjà l'essentiel avec des ajustements minimes.

Autre caractéristique remarquable : une excellente visibilité et une intégration DevOps. Le tableau de bord et l'API de SigSci fournissent des informations détaillées sur les attaques (par exemple, « attaque XSS bloquée sur le paramètre de requête /search 'q' depuis l'IP 1.2.3.4 »). Vous pouvez envoyer ces événements à Slack, Jira ou ailleurs, ce qui signifie que vos développeurs reçoivent un feedback en temps réel lorsqu'une vulnérabilité est activement exploitée (ou tentée). Il prend également en charge les workflows de réponse, par exemple, l'envoi automatique d'une réponse pré-formatée ou le déclenchement d'une fonction lambda si une certaine attaque se produit.

Le soutien de Fastly signifie que si vous utilisez leurs services, vous bénéficiez d'un réseau mondialement distribué pour le WAF, ainsi que de leurs autres fonctionnalités de performance. Mais vous pouvez tout à fait utiliser Signal Sciences de manière autonome (simplement l'agent avec votre stack, qu'il soit cloud ou on-premise).

Fonctionnalités clés :

- Moteur de détection nouvelle génération : Utilise les signatures + l'analyse comportementale + l'analyse de contenu. Détecte avec précision les attaques du Top 10 OWASP, les tentatives de prise de contrôle de compte, les bots malveillants, etc., avec beaucoup moins de faux positifs que les WAFs traditionnels.

- Déploiement flexible : Fonctionne dans le cloud, sur site (on-prem), dans des conteneurs, Kubernetes – partout où votre application s'exécute. Les modules d'agent couvrent une gamme de plateformes (NGINX, IIS, Python, Node, etc.), ou utilisent le WAF Cloud via Fastly.

- Automatisation et intégrations : Prend en charge l'intégration CI/CD (vous pouvez tester de nouvelles règles sur le trafic en environnement de staging), et les sorties vers les SIEM, les chat ops, etc. De nombreuses équipes intègrent SigSci dans leur chaîne d'outils DevOps pour les alertes et les métriques.

- Analyse des attaques : Tableau de bord riche que les développeurs peuvent réellement comprendre. Fournit des tendances, les endpoints les plus attaqués, les adresses IP et des informations exploitables (comme « ces 5 IP vous scannent – bloquez-les peut-être »).

- Performance : Conçu pour fonctionner dans des environnements à haut débit avec une faible latence. L'agent est très efficace dans le traitement des requêtes, et si vous utilisez le edge de Fastly, vous bénéficiez de leur réseau à haute vitesse.

Idéal pour : Les équipes qui souhaitent une protection web/API robuste sans les tracas. Si vous avez été frustré par des WAFs nécessitant des ajustements constants, Signal Sciences sera une bouffée d'air frais. Il est idéal pour les organisations axées sur le DevOps – celles qui déploient fréquemment, utilisent des stacks modernes et ont besoin d'une sécurité qui suit le rythme sans ajouter de friction. Également un excellent choix pour les applications fortement basées sur les API et les microservices, car il gère bien les attaques JSON et même GraphQL. Les entreprises de taille moyenne et les grandes entreprises l'utilisent, mais il est particulièrement populaire auprès des entreprises technologiques et des fournisseurs SaaS (par exemple, ceux qui ont besoin de sécuriser rapidement des applications de production et ne peuvent pas se permettre une longue période d'apprentissage). Avec Fastly, il est également attrayant pour ceux qui recherchent une solution tout-en-un pour CDN + WAF.

En résumé, Signal Sciences de Fastly combine l'esprit « configurez-le et oubliez-le » avec une protection de premier ordre. Comme l'a dit un utilisateur dans un avis : « Facile et rapide à déployer, le mode de blocage fonctionne sans faux positifs, et le support est fantastique. » Pour beaucoup, c'est pratiquement le Saint Graal des outils de sécurité des applications.

#7. Imperva (Incapsula)

Imperva est un vétéran dans le domaine de la sécurité des applications, souvent considéré comme l'une des références en matière de WAF et de défenses associées. Leur offre cloud, anciennement connue sous le nom d'Incapsula, fournit une solution WAAP complète (Web App and API Protection). L'approche d'Imperva est très orientée entreprise : une protection très robuste, une myriade de fonctionnalités (du WAF au DDoS en passant par la sécurité des API et l'accélération de la diffusion de contenu), et un fort accent sur la fiabilité. Le WAF Cloud d'Imperva est réputé pour sa détection d'attaques efficace et son faible taux de faux positifs – ils revendiquent une précision « quasi-zéro faux positif » grâce à un profilage avancé du trafic. Essentiellement, il essaie de bloquer les éléments malveillants sans gêner vos utilisateurs, ce à quoi tout WAF aspire, mais Imperva a des décennies d'expérience dans ce domaine.

Une chose à noter : Imperva propose à la fois des WAF basés sur le cloud et des WAF on-premises (leurs célèbres appliances Imperva SecureSphere). Ici, nous nous concentrons sur l'aspect cloud, qui est en concurrence avec des acteurs comme Cloudflare, Akamai, etc. Lorsque vous intégrez le WAF cloud d'Imperva, vous modifiez généralement votre DNS pour qu'il pointe vers eux (un peu comme Cloudflare), de sorte que le trafic passe d'abord par le réseau d'Imperva. Ils offrent également des options pour déployer des passerelles inline ou utiliser des proxys inverses si nécessaire. La flexibilité est présente, mais la plupart des nouveaux clients choisissent la voie gérée dans le cloud pour des raisons de simplicité.

Les capacités WAF d'Imperva sont de premier ordre : couverture du Top 10 OWASP, des tonnes de signatures propriétaires pour diverses CVE (leurs laboratoires de recherche sur les menaces les mettent constamment à jour), protection contre les bots et les scrapers, et patching virtuel (ils peuvent déployer de nouvelles règles globalement dès qu'une nouvelle vulnérabilité est annoncée, protégeant ainsi les clients avant même qu'ils n'appliquent leurs propres correctifs). Un composant RASP est également disponible – Imperva a acheté une entreprise (Prevoty) pour intégrer la protection en temps d’exécution, donc si vous souhaitez une défense in-app, Imperva peut également le faire en installant un agent dans votre application (il s'agit plutôt d'un add-on d'entreprise pour les applications critiques).

La plateforme inclut une protection DDoS (couche réseau et application) avec une capacité énorme, et elle affiche une très faible latence grâce à un réseau mondialement distribué de centres de données. Imperva excelle également dans les fonctionnalités de conformité et de reporting – vous obtenez des rapports détaillés, l'intégration SIEM et des certifications de conformité prêtes à l'emploi (utile si vous avez besoin de preuves PCI-DSS ou SOC2 de la présence d'un WAF).

Concernant l'ergonomie : Historiquement, Imperva avait la réputation d'être puissant mais quelque peu complexe. Ces dernières années, ils ont amélioré l'UI/UX. Le tableau de bord offre une vue claire des attaques et des événements suspects, et vous pouvez explorer les détails ou ajuster les paramètres facilement. Un utilisateur de Reddit a comparé Imperva à un concurrent et a déclaré : “L'interface et le reporting d'Imperva étaient bien meilleurs”, soulignant qu'ils ont fait des efforts pour rendre l'outil convivial pour les administrateurs. Néanmoins, si vous êtes une petite entreprise sans personnel de sécurité dédié, Imperva pourrait sembler un peu lourd – il est davantage conçu pour les équipes de sécurité qui souhaitent un contrôle et une visibilité précis.

Fonctionnalités clés :

- Couverture WAF complète : Protège contre les injections, XSS, CSRF, l'inclusion de fichiers, etc., en utilisant une combinaison de moteurs basés sur des règles et sur le comportement. Inclut des signatures automatiquement mises à jour provenant du flux de renseignement sur les menaces d'Imperva (Imperva Research Labs).

- Protection avancée contre les bots : Différencie les bons bots (Google, etc.) des mauvais bots (scrapers, attaques automatisées) grâce à des techniques comme la classification client et le challenge-response. Aide à prévenir le scraping, le spam et le credential stuffing.

- Sécurité des API : Découvre les API et applique la protection. Vous pouvez définir des schémas d'API et Imperva les fera respecter. Il peut également effectuer des validations JWT et vérifier les problèmes du Top 10 OWASP de la sécurité des API.

- DDoS & CDN : Atténuation permanente des attaques volumétriques avec une capacité énorme. Leur réseau dispose de plusieurs térabits de débit disponibles pour le nettoyage DDoS. De plus, vous pouvez utiliser leur mise en cache CDN pour accélérer votre site en bonus.

- Analytique et Analyse des Attaques : Imperva propose une fonctionnalité appelée Attack Analytics qui utilise l'IA pour regrouper des milliers d'événements de sécurité en un nombre plus restreint d'incidents exploitables. C'est excellent pour les SOC d'entreprise afin de ne pas être submergé par les alertes – cela les distille en causes profondes. Et vous obtenez de beaux rapports visuels et des explorations détaillées pour les investigations.

Idéal pour : Les entreprises et les grandes organisations qui ont besoin de la solution complète – une sécurité robuste pour les applications web et les API, avec la flexibilité nécessaire pour répondre à des exigences complexes. Si vous avez des mandats de conformité ou une très grande empreinte applicative, Imperva est souvent sur la liste restreinte en raison de son historique et de la richesse de ses fonctionnalités. Il est également bien adapté si vous envisagez une approche hybride (certaines applications on-prem, d'autres dans le cloud) car Imperva couvre les deux aspects (appliance et WAF cloud fonctionnant ensemble). Les entreprises qui valorisent un support personnalisé et des conseils d'experts pourraient également se tourner vers Imperva – leurs équipes travailleront en étroite collaboration avec les clients pour affiner et optimiser la protection. Cependant, pour les très petites entreprises ou celles sans personnel de sécurité, cela pourrait être un outil plus complet que nécessaire (ou gérable). Dans ces cas, une solution plus simple pourrait suffire jusqu'à ce que vous grandissiez.

En résumé, Imperva offre une défense web éprouvée et solide comme le roc. Ce n'est pas le nouveau gadget brillant, mais il a fait ses preuves. Un utilisateur d'Imperva a succinctement loué les avantages opérationnels du produit, notant que “sa protection automatisée réduit le besoin de surveillance constante de la part des équipes de sécurité” – ce qui est exactement ce que l'on attend d'un WAF cloud que l'on peut essentiellement configurer et oublier. Avec Imperva protégeant vos applications, vous pouvez dormir un peu plus sereinement la nuit (et vos développeurs ne seront pas non plus réveillés par de fausses alertes à 3h du matin).

“L'interface et le reporting d'Imperva [sont] bien meilleurs”, note un utilisateur de Reddit ayant utilisé Imperva et d'autres WAF, soulignant l'accent mis par Imperva non seulement sur la sécurité mais aussi sur l'expérience utilisateur. Lorsqu'il s'agit de défendre des applications web critiques, Imperva reste une solution de référence à laquelle font confiance de nombreuses grandes entreprises mondiales.

Maintenant que nous avons présenté les meilleurs outils, parlons de ce qui fait la force de chacun. Selon vos besoins spécifiques – que vous soyez un développeur, un CISO en entreprise, une startup agile, etc. – certains outils conviendront mieux que d'autres. Ci-dessous, nous détaillons les meilleurs outils de sécurité des applications cloud par cas d'usage, afin que vous puissiez vous concentrer sur ce qui est le plus pertinent pour vous :

Meilleurs outils de sécurité des applications cloud pour les développeurs

Les développeurs veulent des outils de sécurité qui s'intègrent à leur workflow et ne génèrent pas de friction excessive. Les outils idéaux sont ceux que l'on peut configurer rapidement, obtenir un feedback immédiat (pensez aux intégrations CI/CD ou intégrations IDE), et qui ne vous submergent pas de bruit. Les faux positifs sont particulièrement détestés, car ils habituent les développeurs à ignorer l'outil. De plus, les développeurs préfèrent souvent des outils qui parlent leur langage – API, interfaces en ligne de commande, documentation claire – plutôt que des interfaces graphiques lourdes et des configurations obscures. Voici quelques-uns des meilleurs choix que les développeurs ont tendance à apprécier :

- Aikido Security – AppSec orienté développeurs en mode pilote automatique: Aikido est parfait pour les développeurs car il intègre les contrôles de sécurité directement dans le processus de développement. Vous recevez des alertes de vulnérabilité instantanées dans votre IDE et vos pull requests, et sa correction automatique par IA peut même générer des correctifs pour vous. C'est comme avoir un bot assistant de sécurité qui travaille à vos côtés pendant que vous codez, détectant les problèmes tôt. Parce qu'il couvre le code, la configuration et même le temps d'exécution, vous n'avez pas à jongler avec plusieurs outils – ce qui est un énorme gain de productivité. Et surtout, les résultats d'Aikido sont exploitables (pas de longues listes de « problèmes potentiels » qui vous font perdre du temps). Il priorise les risques réels et propose même des correctifs en un clic pour de nombreuses vulnérabilités. Pour un développeur, cela signifie que la sécurité n'est pas une tâche distincte et effrayante – elle fait simplement partie du flux de développement normal.

- Cloudflare (WAF & DNS) – Solution simple pour une sécurité de base: De nombreux développeurs se tournent vers Cloudflare lorsqu'ils mettent une application en ligne, et ce pour de bonnes raisons. Il faut peut-être 5 minutes pour le configurer, il existe un niveau gratuit généreux, et soudain votre application dispose d'une base solide de protection (ainsi que des améliorations de performances). Vous n'avez pas besoin d'être un expert en sécurité pour l'utiliser. Les règles du WAF sont gérées pour vous, et si vous avez besoin de modifier quelque chose, le langage de règles de Cloudflare est simple. C'est excellent pour les projets personnels, les hackathons, les MVP, et généralement tout scénario où vous voulez « simplement gérer l'évident » afin de pouvoir vous concentrer sur le codage. Il ne détectera pas les attaques très sophistiquées sans un certain ajustement, mais pour la plupart des développeurs, c'est un compromis acceptable compte tenu de la simplicité. Et si vous utilisez déjà Cloudflare pour le DNS/CDN, l'activation des fonctionnalités de sécurité est une évidence.

- Fastly Signal Sciences – WAF que les développeurs n'ont pas en horreur: Signal Sciences a une forte base de fans parmi les équipes de développement et DevOps car il va à l'encontre de la tendance des WAF capricieux. Les développeurs qui ont été échaudés par des WAF hérités qui cassaient des choses ont été impressionnés par le fait que SigSci peut fonctionner en mode blocage complet sans un déluge de faux positifs. Cela signifie que vous ne passez pas votre temps à ajouter constamment au liste blanche le comportement valide de votre propre application. Le déploiement via un agent signifie également que vous pouvez le tester localement ou en staging facilement, ce qui plaît aux développeurs qui veulent voir ce qui se passerait avant de l'activer en production. L'outillage autour de SigSci (tableaux de bord, API, etc.) est convivial pour les développeurs – vous pouvez obtenir des données JSON des attaques et même écrire des tests unitaires ou des tests d'intégration pour simuler des attaques et voir comment SigSci réagit (excellent pour les tests de régression de sécurité dans le cadre de la CI). En bref, c'est un WAF qui s'aligne sur les pratiques de développement modernes.

- Datadog ASM – Sécurité intégrée à votre pipeline de développement: Pour les équipes de développement utilisant déjà Datadog, l'ASM est une option très pratique. Puisqu'il s'agit essentiellement d'une extension de votre APM, les développeurs n'ont pas besoin d'apprendre une nouvelle interface ou un nouveau workflow. Lorsqu'une attaque est bloquée, ils peuvent voir directement la trace de la pile et les informations de service – ce qui facilite grandement le débogage ou la reproduction. De plus, parce qu'il est conscient du code, les développeurs lui font davantage confiance (il ne bloque pas les choses aveuglément). Ils peuvent instrumenter des parties du code et voir comment l'ASM réagit. Et peut-être le plus grand avantage : aucune configuration supplémentaire. Les développeurs peuvent activer l'ASM via un changement de configuration, potentiellement même par eux-mêmes, sans attendre qu'un ingénieur en sécurité provisionne un équipement. Il intègre la sécurité dans le processus CI/CD – par exemple, vous pourriez exécuter votre application avec l'ASM dans un environnement de test tout en exécutant une suite de simulation d’attaque pour voir si certaines passent, dans le cadre de votre pipeline de build. Ce type d'intégration réjouit le cœur des développeurs soucieux de DevSecOps.

Mention honorable pour les développeurs : Les outils Open Source comme ModSecurity avec l'OWASP Core Rule Set peuvent être attrayants pour les développeurs qui aiment expérimenter. Si vous êtes à l'aise avec les configurations Nginx/Apache et que vous voulez un contrôle total, vous pouvez exécuter ModSecurity localement pour tester les défenses de votre application. Ce n'est pas aussi convivial que les options ci-dessus, mais pour un certain type de développeur, avoir ce WAF open source à portée de main pour les tests est stimulant. (Plus d'informations sur les options open source plus tard.)

Meilleures plateformes de sécurité des applications cloud pour l'entreprise

Les entreprises valorisent généralement la scalabilité, la gestion centralisée, la conformité et l'intégration. Elles ont souvent plusieurs applications, équipes et un mélange d'architectures (certaines héritées sur site, d'autres cloud-natives). Les meilleures plateformes offrent ici un « panneau de contrôle unique » pour gérer la sécurité de toutes ces applications, avec un contrôle d'accès basé sur les rôles (RBAC), des journaux d'audit et une intégration facile dans l'écosystème de sécurité plus large (SIEM, systèmes de ticketing, etc.). Les entreprises ont également tendance à avoir besoin d'un contrôle des politiques granulaire et de la capacité à gérer des volumes de trafic élevés sans latence. Voici les meilleurs choix qui répondent à ces critères :

- Imperva – Éprouvé et Complet: Imperva est depuis longtemps un favori des équipes de sécurité d'entreprise. Il fournit une solution holistique : protection web et API, atténuation robuste des attaques DDoS, gestion des bots, et même la sécurité des bases de données dans des produits connexes. Pour une grande entreprise, se consolider sur Imperva signifie moins de lacunes – vous savez que vous obtenez une plateforme mature et bien supportée. Il excelle également dans les rapports de conformité (PCI, etc.), ce qui est souvent un enjeu majeur en entreprise. Des fonctionnalités comme Attack Analytics utilisent l'IA pour aider une équipe de sécurité débordée à se concentrer sur les incidents réels, une aubaine lorsque vous avez des milliers d'alertes. La capacité d'Imperva à se déployer dans différents modes (cloud, appliance sur site ou hybride) convient également aux entreprises qui pourraient être en transition ou avoir des exigences strictes en matière de données. Et si votre entreprise a de nombreuses exigences personnalisées, le langage de règles riche d'Imperva et son support y répondront. Essentiellement, il est puissant et prêt pour l'entreprise, bien qu'avec la complexité que cela implique.

- Akamai App & API Protector – Échelle Mondiale et Défense Anti-Bot de Premier Ordre: Les entreprises avec de grandes bases d'utilisateurs mondiales ou des charges de trafic importantes choisissent souvent Akamai. La raison est simple : la plateforme d'Akamai est conçue pour gérer les plus grandes charges de travail d'Internet (pensez au streaming multimédia, aux ventes e-commerce massives, etc.). Ainsi, en matière de sécurité, cette même plateforme peut absorber d'énormes attaques et continuer à fonctionner. Les fonctionnalités d'entreprise d'Akamai incluent des éléments tels que l'intégration SIEM, les workflows de règles personnalisées et l'atténuation avancée des bots (dont certaines entreprises ont désespérément besoin pour protéger des données concurrentielles ou prévenir la fraude). Les grandes entreprises apprécient également l'approche gérée d'Akamai – vous pouvez demander à l'équipe d'Akamai d'aider activement à l'optimisation et à la réponse aux incidents dans le cadre de leur service. Et avec l'ajout de fonctionnalités spécifiques aux API, les entreprises peuvent couvrir les applications web traditionnelles et les microservices modernes sous un même parapluie. Le compromis est la complexité, mais les entreprises ont généralement le personnel et les processus pour gérer cela.

- AWS WAF (avec Firewall Manager & Shield Advanced) – Cloud-Native à Grande Échelle: Les entreprises fortement investies dans AWS restent parfois avec AWS WAF pour des raisons de gouvernance. En utilisant AWS Firewall Manager, une équipe de sécurité centrale peut créer des politiques WAF et les déployer sur des dizaines ou des centaines de comptes AWS, assurant une protection uniforme. Ce contrôle central est un grand avantage – vous obtenez une visibilité multi-comptes et pouvez imposer des règles à l'échelle de l'entreprise. Shield Advanced ajoute une équipe de réponse 24h/24 et 7j/7 d'AWS pour les DDoS, que les entreprises apprécient comme filet de sécurité. Bien qu'AWS WAF n'ait pas tous les gadgets sophistiqués de certains fournisseurs dédiés, il couvre les bases pour les entreprises : règles OWASP, règles personnalisées et intégration avec la journalisation/surveillance étendue d'AWS (par exemple, pousser les logs WAF vers S3 et les analyser dans Athena, ou surveiller les métriques dans CloudWatch). Les entreprises apprécient également qu'AWS WAF soit « first-party » – aucun approvisionnement supplémentaire n'est nécessaire, et la conformité est simplifiée puisqu'il se trouve dans leur périmètre AWS. Ainsi, pour une entreprise entièrement basée sur AWS, cela peut être le chemin de moindre résistance pour atteindre la sécurité des applications à grande échelle.

- Aikido Security – Plateforme de Sécurité Unifiée: Attendez, Aikido n'est-il pas plus destiné aux développeurs et aux startups ? Oui, il est très convivial pour les développeurs – mais il apporte également de la valeur aux entreprises précisément en consolidant de nombreux outils en un seul. Les grandes organisations sont souvent confrontées à un patchwork d'outils SAST, de scanners de conteneurs, d'outils de posture cloud et de défenses en temps d'exécution, tous cloisonnés. La proposition d'Aikido d'une plateforme unique pour tous (SAST, SCA, conteneur, IaC, RASP, etc.) peut être attrayante pour les CISO qui souhaitent réduire la prolifération d'outils. Il offre le RBAC, l'authentification unique (SSO) et des options de déploiement sur site – qui cochent les cases de la liste de contrôle des entreprises. De plus, la réduction du bruit et le tri par IA signifient qu'à grande échelle, votre équipe de sécurité ne se noie pas sous des dizaines de milliers de résultats ; Aikido aide à prioriser ce qui compte. Dans un environnement d'entreprise, Aikido peut servir de tableau de bord AppSec central pour de nombreuses équipes de développement, avec des rapports de conformité et même une intégration de workflow (tickets Jira pour les vulnérabilités, etc.). Essentiellement, il peut rendre un grand programme AppSec plus efficace en standardisant la manière dont les problèmes sont trouvés et corrigés dans toute l'organisation. Les entreprises qui privilégient le cloud et sont orientées DevOps trouveront Aikido particulièrement attrayant car il s'aligne sur les pipelines modernes et peut remplacer plusieurs outils d'ancienne génération par une plateforme moderne unique.

- Imperva et Akamai (Combo pour une Défense en Profondeur): Il n'est pas rare que les entreprises utilisent plusieurs couches – par exemple, Akamai en périphérie et Imperva au cœur de l'application – pour tirer le meilleur des deux mondes. Bien que cela puisse être excessif pour la plupart, de très grandes entreprises financières ou technologiques optent parfois pour cette approche pour couvrir leurs paris et répondre aux différentes préférences des équipes. Le fait qu'Imperva et Akamai se classent constamment parmi les leaders signifie que vous ne pouvez pas vraiment vous tromper avec l'un ou l'autre ; cela peut dépendre de celui qui s'aligne le mieux avec l'infrastructure existante et l'expertise des talents de votre entreprise.

En résumé, les entreprises devraient rechercher des outils capables de gérer l'échelle et la complexité avec élégance. Les options ci-dessus le font, chacune avec sa propre spécificité. Imperva et Akamai sont des poids lourds éprouvés, AWS WAF est étroitement intégré pour les organisations centrées sur AWS, et Aikido est une puissance émergente qui peut simplifier la gestion AppSec à grande échelle. Il est également à noter que les acheteurs d'entreprise prendront en compte le support fournisseur, la feuille de route et l'écosystème – et tous les éléments ci-dessus ont de solides arguments (équipes de support dédiées, améliorations régulières des fonctionnalités et larges capacités d'intégration).

Meilleurs outils de sécurité des applications cloud pour les Startups et PME

Les startups et les petites et moyennes entreprises (PME) sont souvent confrontées au défi de nécessiter une sécurité robuste mais avec un budget et un personnel limités. Les outils idéaux sont abordables (ou proposent des niveaux gratuits utilisables), faciles à déployer (car vous pourriez ne pas avoir d'ingénieur de sécurité dédié) et ne nécessitent pas une surveillance constante. De plus, la flexibilité et la couverture sont importantes – la pile technologique d'une startup peut évoluer rapidement, donc un outil qui fonctionne dans différents environnements (conteneurs aujourd'hui, serverless demain ?) est précieux. Voici quelques-unes des meilleures options pour les petites (mais en croissance !) entreprises :

- Aikido Security – Sécurité tout-en-un, gratuit pour commencer: Pour une startup, Aikido est presque une évidence à essayer en raison de son niveau gratuit et de sa large couverture. C'est comme embaucher une équipe de sécurité à temps partiel prête à l'emploi. Vous bénéficiez de l'analyse de code, de la vérification des dépendances, de l'audit de configuration cloud et même de la protection en temps d'exécution sans avoir à assembler plusieurs services. Surtout, vous n'avez pas besoin d'un spécialiste en sécurité pour utiliser Aikido – la plateforme est conçue pour que les développeurs puissent l'utiliser en autonomie. C'est parfait pour une entreprise de 5 à 50 personnes où les ingénieurs portent plusieurs casquettes. De plus, la tarification d'Aikido, à mesure que vous grandissez, est basée sur l'utilisation, vous pouvez donc commencer petit et le coût augmente avec votre activité (pas de gros investissement initial). Le temps de rentabilisation est très rapide – vous commencerez à détecter les problèmes dans votre CI dès le premier jour de configuration. Pour une PME qui souhaite montrer à ses clients qu'elle prend la sécurité au sérieux (important pour les ventes et la conformité), Aikido aide à mettre en œuvre de nombreuses bonnes pratiques (comme la gestion des vulnérabilités, la génération de SBOMs, etc.) avec un minimum d'effort. C'est essentiellement « la sécurité en pilote automatique » pour les équipes qui ne peuvent pas encore se permettre un département de sécurité complet.

- Cloudflare – Grande protection, petit budget: Les plans gratuits et à faible coût de Cloudflare sont une aubaine pour les petites entreprises. Avec littéralement 0 $, vous obtenez un WAF de base, un CDN, une protection DDoS et SSL – ce sont des éléments qui pourraient coûter des centaines ou des milliers par mois avec d'autres fournisseurs. Pour de nombreuses PME, Cloudflare est la première ligne de défense car il est très accessible. À mesure que vous grandissez, le plan Pro (20 $/mois) reste extrêmement raisonnable et ajoute davantage de règles WAF et un meilleur support. Il est difficile de trouver un meilleur retour sur investissement en termes de dépenses de sécurité. Les PME apprécient également que Cloudflare soit largement autonome ; vous n'avez pas besoin d'ajuster les règles tous les jours. Si quelque chose ne va pas, la communauté et le support de Cloudflare peuvent aider, mais au quotidien, il filtre silencieusement une grande quantité de trafic indésirable et d'attaques, assurant la disponibilité de votre site. Essentiellement, Cloudflare offre aux petites entreprises l'accès à une technologie de sécurité d'une qualité que seules les grandes entreprises pouvaient auparavant se permettre.

- AWS WAF (pour les startups centrées sur AWS) – Protection à la demande: Si votre startup est basée sur AWS et que vous êtes préoccupé par des menaces web spécifiques, AWS WAF peut être un choix rentable. Il n'y a pas d'abonnement mensuel – vous payez par règle et par requête, ce qui pour un faible trafic peut ne coûter que quelques centimes. C'est excellent pour une startup frugale car vous ne paierez pas trop cher lorsque votre utilisation est faible. Il est également appréciable de pouvoir le gérer via la même Infrastructure-as-Code que le reste de votre stack. La mise en garde est qu'il nécessite certaines connaissances pour être bien configuré. Mais AWS a rendu cela plus facile, avec des groupes de règles préconfigurés et autres. Une PME qui dispose d'un ingénieur DevOps expérimenté peut certainement implémenter AWS WAF sans trop de difficultés et obtenir une protection décente. Et à mesure que l'entreprise grandit, vous pouvez le faire évoluer (appliquer plus de règles, gérer plus de trafic) de manière transparente. De plus, si vous avez besoin de fonctionnalités plus avancées par la suite, vous pouvez ajouter AWS Shield Advanced sans migrer vers un tout nouveau fournisseur. Ainsi, pour les petites entreprises basées sur AWS, l'utilisation du WAF natif est une étape de sécurité incrémentale judicieuse.

- Fastly/Signal Sciences – Une sécurité qui évolue avec vous: Signal Sciences n'est pas l'option la moins chère de cette liste, mais elle mérite d'être mentionnée car elle s'adapte bien aux startups à forte croissance. De nombreuses entreprises qui ont commencé modestement avec SigSci ont pu la conserver en atteignant le statut de licorne, sans avoir besoin de changer d'outil. La raison est qu'elle ne devient pas un fardeau de maintenance – même lorsque votre application évolue et que le trafic se multiplie, SigSci continue de faire son travail. Pour une PME avec un certain budget (ou peut-être après un tour de financement), investir tôt dans Signal Sciences peut être rentable en prévenant des incidents de sécurité qui pourraient être vitaux pour une startup. De plus, les informations qu'il fournit peuvent être utiles aux développeurs au-delà de la sécurité (données de performance, etc.). Et n'oublions pas que si vous êtes une PME e-commerce ou SaaS gérant des données sensibles, avoir un WAF réputé comme Signal Sciences en place peut renforcer la confiance des clients. Ils ont récemment introduit une tarification plus flexible pour les petites organisations (et Fastly a un programme pour les startups), le rendant plus accessible. Ainsi, bien qu'il ne soit pas gratuit, c'est un choix de grande valeur pour les PME qui ont besoin d'une sécurité robuste mais ne peuvent pas se permettre une équipe d'opérations de sécurité dédiée.

Pour les startups, un autre angle est l'open-source – l'utilisation d'outils gratuits comme ModSecurity ou des RASP open-source. Cela peut fonctionner si vous avez une équipe très technique capable de les gérer. Mais souvent, l'investissement en temps finit par être plus élevé que l'utilisation d'un service à un prix raisonnable. Néanmoins, si le budget est nul, installer au moins quelque chose comme ModSecurity avec un ensemble de règles de base est mieux que rien, et certaines startups le font comme solution temporaire.

Meilleurs outils de sécurité des applications cloud open source

Parfois, vous recherchez la transparence et la rentabilité des solutions open source. Que vous soyez une startup aux ressources limitées, un passionné de l'open source, ou que vous ayez un environnement unique auquel les outils commerciaux ne s'adaptent pas tout à fait, les outils open source peuvent être une bonne solution. Le compromis est généralement qu'ils nécessitent plus de configuration et de réglage manuel. Mais le soutien de la communauté et la flexibilité peuvent en valoir la peine. Voici quelques-uns des meilleurs outils open source pour la sécurité des applications cloud :

- ModSecurity avec OWASP Core Rule Set – Le WAF open source vétéran: ModSecurity (souvent appelé ModSec) est le pionnier des WAF open source. C'est essentiellement un module qui peut s'intégrer à des serveurs web comme Apache, Nginx ou IIS et inspecter les requêtes/réponses en fonction d'un ensemble de règles. L'OWASP Core Rule Set (CRS) en est le cerveau – un ensemble de règles WAF maintenues par la communauté, couvrant les injections SQL, les XSS, les CSRF et d'autres attaques courantes. Ensemble, ModSecurity+CRS vous offre un WAF de base sur lequel vous avez un contrôle total. Les avantages : il est gratuit, hautement configurable et bénéficie d'une communauté. Les inconvénients : vous devez l'adapter à votre application pour éviter les faux positifs (le CRS est par défaut quelque peu paranoïaque pour couvrir de nombreux scénarios). Cependant, de nombreux fournisseurs cloud et CDN utilisent ModSecurity en coulisses – par exemple, le WAF d'Azure est basé sur ModSec + CRS. Si vous faites du DIY, vous pouvez exécuter ModSec dans un conteneur Docker devant votre application. C'est une excellente expérience d'apprentissage, et vous pouvez réellement atteindre une sécurité solide si vous y consacrez du temps. La visibilité est également excellente ; vous pouvez enregistrer tous les détails de chaque transaction signalée. Pour les puristes de l'open source ou ceux qui aiment mettre la main à la pâte, ModSecurity est le WAF open source de référence.

- Coraza WAF – Alternative moderne à ModSecurity: Coraza est un projet plus récent (écrit en Go) visant à offrir une option plus légère et moderne, compatible avec l'OWASP Core Rule Set. Il gagne en popularité car il peut être intégré dans des applications Go ou exécuté en tant que sidecar, et il revendique de meilleures performances que ModSec traditionnel. Si vous évoluez dans un environnement Kubernetes cloud-native, des projets comme Coraza (qui peut s'intégrer avec Envoy Proxy, etc.) pourraient vous intéresser. Il est open source et adhère à la syntaxe des règles ModSecurity, vous pouvez donc utiliser les règles CRS. Considérez-le comme le petit frère cool de ModSecurity, plus orienté cloud-native. Il est encore émergent, mais pour ceux qui sont à la pointe de la technologie, il vaut la peine d'être examiné.

- Curiefense – WAF/Sécurité des API CNCF Sandbox: Curiefense est une plateforme de sécurité open source donnée par Reblaze à la CNCF (Cloud Native Computing Foundation). C'est effectivement un WAAP open source. Il s'exécute nativement dans Kubernetes (en tirant parti du proxy Envoy). Avec Curiefense, vous obtenez une interface utilisateur agréable, la capacité de définir des politiques de sécurité sous forme de code (style GitOps), la détection de bots et des analyses – le tout gratuitement et en open source. C'est un déploiement plus lourd que ModSecurity (car il est livré avec des microservices et des magasins de données), mais il est conçu pour les infrastructures modernes. Si vous êtes déjà profondément immergé dans le monde de Kubernetes et que vous souhaitez un WAF open source qui s'y intègre, Curiefense est un candidat de premier plan. Être un projet CNCF signifie qu'une communauté se développe autour de lui, et qu'il est conçu pour évoluer et s'intégrer (par exemple, il dispose d'une API et fonctionne bien avec Prometheus/Grafana pour la surveillance). C'est un excellent choix pour les organisations qui ont la capacité DevOps de gérer un service WAF interne et souhaitent éviter le verrouillage propriétaire.

- RASP Open Source – Zen d'Aikido et autres: En matière de protection en temps d'exécution, il existe peu d'offres open source, mais une mention notable est Zen by Aikido – Aikido a rendu open source ses agents de pare-feu intégrés à l'application pour certains langages (comme Python et Node.js). Ce sont essentiellement des composants RASP qui peuvent s'exécuter au sein de votre application pour détecter/bloquer les attaques (par exemple, les tentatives d'injection SQL ciblant une application Python). L'utilisation d'une bibliothèque RASP open source nécessite de l'ajouter en tant que dépendance et d'effectuer une légère configuration, mais vous bénéficiez alors d'avantages similaires à ceux des RASP commerciaux : votre application peut se défendre elle-même contre certaines attaques. La communauté est plus petite ici, mais si vous êtes aventureux, l'exécution d'un agent RASP open source aux côtés de ModSecurity peut vous offrir une sécurité multicouche – un à la périphérie, un dans l'application – le tout sans frais de licence. D'autres projets dans cet espace incluent conceptuellement « AppSensor » (un projet OWASP) et des middlewares de sécurité spécifiques aux langages/frameworks. Ils ne sont peut-être pas universels, mais ils méritent d'être explorés pour une protection supplémentaire.

- OSQuery + Falco (pour la surveillance en temps d'exécution): Bien qu'il ne s'agisse pas de WAF, il convient de noter que des outils comme OSQuery (de Facebook, pour la surveillance système via des requêtes de type SQL) et Falco (projet CNCF pour la sécurité à l'exécution des conteneurs) peuvent compléter la sécurité des applications en détectant les comportements suspects sur les hôtes/conteneurs (par exemple, des processus inattendus ou des appels système qui pourraient indiquer un exploit). Ils sont open source et peuvent vous alerter si un attaquant viole une application web et commence à faire des choses étranges sur le serveur. Dans un contexte cloud, la combinaison de ces outils avec un WAF vous offre une couverture plus complète – le WAF arrête les attaques web, Falco/OSQuery détecte tout ce qui passe à travers et se comporte étrangement au niveau du système d'exploitation.

Les outils open source demandent souvent plus d'efforts – mais ils vous donnent le contrôle. De nombreuses petites entreprises commencent avec des solutions open source et passent peut-être ensuite à des services gérés lorsque l'échelle ou les ressources changent. Et certaines grandes entreprises intègrent l'open source à leur stack pour des besoins spécifiques. La clé est de s'assurer que quelqu'un de votre équipe est responsable du réglage et de la mise à jour de ces outils, car vous n'aurez pas de fournisseur à appeler en cas de problème. Les forums communautaires et la documentation sont vos alliés.

Une dernière remarque : même si vous utilisez un service commercial, conserver un WAF open source dans votre boîte à outils (comme une configuration ModSecurity locale) peut être utile pour les tests et la validation. Par exemple, les chercheurs en sécurité font souvent passer leur trafic par une instance de CRS pour voir si elle signale quelque chose, comme une vérification rapide.

Meilleurs outils de sécurité des applications cloud pour la protection des API

Les API sont le moteur des applications modernes – et les attaquants le savent. Les points d'accès API (en particulier REST et GraphQL) peuvent être des cibles privilégiées pour l'exfiltration de données, l'abus de compte et les attaques par injection. La protection des API peut être légèrement différente de celle des pages web traditionnelles, car les API utilisent souvent des charges utiles JSON/XML, possèdent des jetons d'authentification différents et peuvent être consommées par des applications mobiles ou des tiers. Les meilleurs outils de protection des API comprennent les structures d'API et peuvent arrêter les abus de logique, et pas seulement les vulnérabilités standard. Voici les meilleurs outils à considérer pour les applications fortement basées sur les API :

- Akamai App & API Protector – Conçu pour la sécurité des API: C'est dans le nom – Akamai a repensé sa solution pour se concentrer également sur la protection des API. Ils offrent l'application de schémas (téléchargez vos spécifications OpenAPI et il appliquera les méthodes/champs/types autorisés), la limitation de débit par client, et la détection d'éléments tels que le bourrage d'identifiants (credential stuffing) ou la réutilisation de jetons sur les points d'accès API. Akamai a également acquis Neosec, une entreprise spécialisée dans la visibilité des API et la détection des abus, qui est en cours d'intégration. Pour les organisations avec des API importantes ou critiques (par exemple, fintech, télécom, etc.), Akamai offre un bouclier de niveau entreprise. Il peut inspecter les requêtes JSON et XML et a appris des heuristiques spécifiquement pour les attaques API. Combinez cela avec la gestion des bots d'Akamai (pour gérer les bots qui martèlent vos API) et vous obtenez une solide solution de sécurité des API. Le seul inconvénient est, encore une fois, la complexité – mais si vous avez l'équipe pour cela, Akamai peut protéger vos API à grande échelle sans les perturber (il est conçu pour reconnaître le trafic API légitime, étant donné des schémas/politiques appropriés).

- Cloudflare – API Shield et Simplicité: L'approche de Cloudflare en matière de sécurité des API est intégrée à sa plateforme, ce qui la rend facile à utiliser pour les équipes qui l'utilisent déjà. API Shield vous permet d'appliquer le mTLS (TLS mutuel) afin que seuls les clients disposant du bon certificat puissent communiquer avec votre API (idéal pour la communication de microservice à microservice ou d'application mobile à serveur). Il peut également valider un schéma JSON si vous en téléchargez un. Et toutes les fonctionnalités WAF habituelles s'appliquent également au trafic API. Cloudflare n'a peut-être pas une analyse comportementale des API aussi exhaustive que certains outils spécialisés, mais il couvre très bien les bases : validation des entrées, contrôle d'accès et limitation de débit. Pour de nombreux cas d'utilisation, cela suffit à contrecarrer les attaques API courantes (qui exploitent souvent une validation des entrées manquante ou un manque de limitation de débit). Cloudflare s'améliore également continuellement dans ce domaine, c'est donc un bon choix, surtout si vous comptez déjà sur eux pour la sécurité web – l'extension aux points d'accès API n'est généralement qu'une question de basculer quelques paramètres (aucune nouvelle infrastructure n'est nécessaire).