Introduction

Choisir le bon outil de sécurité du code peut faire ou défaire votre stratégie de sécurité du développement. Snyk et Semgrep sont souvent comparés pour leur approche axée sur les développeurs afin de trouver les vulnérabilités tôt. Tous deux aident les équipes à livrer un code plus sûr en intégrant les contrôles de sécurité dans le développement – mais chacun a une orientation différente. Cette comparaison explore comment ils se positionnent et pourquoi le choix est important pour les leaders techniques responsables de la livraison de logiciels sécurisés.

TL;DR

Snyk et Semgrep aident tous deux à sécuriser votre base de code, mais ils se concentrent sur des couches différentes – et tous deux ont des angles morts. Snyk excelle dans l'analyse des dépendances open source et des conteneurs, tandis que Semgrep se spécialise dans l'analyse statique du code. Aikido Security réunit les deux mondes en une seule plateforme, avec beaucoup moins de faux positifs et une intégration plus simple – ce qui en fait le meilleur choix pour les équipes de sécurité modernes.

Aperçu de Snyk et Semgrep

Snyk

Snyk est une plateforme de sécurité axée sur les développeurs, reconnue pour la détection des vulnérabilités dans les bibliothèques open source et autres composants. Elle a débuté avec l'analyse de la composition logicielle (SCA) pour identifier les dépendances vulnérables, puis s'est étendue à l'analyse des images de conteneurs, de l'Infrastructure-as-Code et même du code statique via Snyk Code. La force de Snyk réside dans son intégration transparente aux workflows de développement (comme GitHub, les pipelines CI/CD et les IDE) pour alerter les développeurs tôt sur les risques. Elle met l'accent sur la sécurité « shift-left », ce qui la rend populaire auprès des équipes DevOps agiles. Cependant, l'approche large de Snyk s'accompagne de compromis en termes de profondeur et de bruit, que nous aborderons.

Semgrep

Semgrep est un outil open source d'analyse statique (SAST) axé sur l'analyse de votre code source pour les bugs et les problèmes de sécurité. Il utilise une correspondance de motifs flexible et basée sur des règles pour détecter tout, des vulnérabilités de sécurité aux erreurs de qualité de code. Semgrep est léger et sensible au langage, ce qui lui permet de s'exécuter rapidement dans les pipelines CI sans configuration complexe. Son principal attrait est la personnalisation : les équipes peuvent écrire leurs propres règles en YAML pour cibler des motifs spécifiques, offrant une grande capacité à adapter les analyses à leur base de code. Cette conception centrée sur le développeur a fait de Semgrep un favori pour ceux qui souhaitent un contrôle direct sur l'analyse de code. Mais la focalisation étroite de Semgrep (uniquement le code) signifie qu'il ne couvrira pas par défaut les vulnérabilités des packages open source, des conteneurs ou les problèmes d'infrastructure, ne résolvant ainsi qu'une partie du puzzle de la sécurité.

Comparaison des fonctionnalités

Capacités d'analyse de sécurité

Couverture de Snyk : Snyk offre une vaste gamme de capacités d'analyse sous un même toit. Il est le plus performant en matière de SCA (analyse des dépendances open source) – en utilisant une base de données de vulnérabilités pour signaler les bibliothèques à risque dans votre application. Snyk analyse également les images de conteneurs et les configurations IaC (Infrastructure as Code) pour les problèmes connus, visant à sécuriser l'ensemble de la pile. De plus, Snyk Code propose une analyse SAST pour votre code, bien que ce soit un domaine plus récent pour Snyk et non sa force principale. En pratique, Snyk est surtout connu pour détecter les vulnérabilités connues (comme une bibliothèque obsolète avec un CVE) et aider les développeurs à les corriger rapidement.

Couverture de Semgrep : Semgrep, en revanche, se concentre précisément sur l'analyse statique du code. Il excelle à détecter les défauts de codage, les motifs non sécurisés et les bugs logiques dans votre propre code en utilisant des centaines de règles écrites par la communauté (et la possibilité d'en écrire des personnalisées). Il ne dispose pas d'une base de données intégrée de CVE pour les packages open source ni n'analyse les conteneurs/IaC de manière native. (Semgrep propose des modules complémentaires distincts comme « Semgrep Supply Chain » et « Semgrep Secrets », mais ce sont des outils distincts dans son écosystème.) Le cas d'utilisation principal est la recherche de problèmes dans le code de l'application lui-même – par exemple, une utilisation non sécurisée de eval ou une désinfection d'entrée manquante – plutôt que des vulnérabilités dans les composants tiers. Cela signifie que Semgrep peut découvrir des bugs de sécurité que le scanner de dépendances de Snyk pourrait ignorer, mais Semgrep manquera tout ce qui est en dehors du code (comme une version de bibliothèque vulnérable ou une image Docker mal configurée).

Différence clé : Snyk adopte une approche plus large, centrée sur les composants (code, dépendances, conteneurs, configuration), tandis que Semgrep adopte une approche plus approfondie, centrée sur le code. Si vous avez besoin d'un outil pour analyser vos packages open source à la recherche de failles connues, Snyk vous couvre. Si vous êtes plus préoccupé par le code personnalisé que votre équipe écrit, l'analyse statique de Semgrep est plus directe. Les deux outils présentent des lacunes – l'analyse statique du code de Snyk n'est pas aussi approfondie que celle de Semgrep, et Semgrep ne couvre pas à lui seul les vulnérabilités de la chaîne d'approvisionnement. Les leaders techniques finissent souvent par utiliser plusieurs outils ou une plateforme combinée (comme Aikido) pour couvrir les deux aspects.

Intégration & Workflow DevOps

Intégration Snyk : L'un des principaux arguments de vente de Snyk est sa capacité à s'intégrer parfaitement aux workflows existants des développeurs. Il propose des plugins pour les IDE populaires (afin que les développeurs reçoivent des alertes instantanées pendant le codage), des intégrations natives avec GitHub/GitLab/Bitbucket, et des hooks de pipeline CI/CD qui peuvent faire échouer les builds en cas de problèmes de sécurité. Le service cloud de Snyk surveille vos dépôts ; chaque fois que vous ouvrez une pull request ou poussez du nouveau code, Snyk peut analyser et signaler les problèmes dans l'interface utilisateur du fournisseur Git. Les développeurs apprécient que Snyk affiche les résultats directement là où ils travaillent – bien qu'un inconvénient soit que Snyk pousse souvent les utilisateurs vers son tableau de bord web pour les détails, provoquant un changement de contexte.

Il est important de noter que Snyk est une plateforme SaaS gérée, ce qui signifie que votre code (ou manifeste de dépendances) est téléchargé sur leur cloud pour analyse. Cela facilite la configuration (pas de serveurs à maintenir), mais certaines entreprises hésitent à envoyer leur code source à l'extérieur, et le manque d'options on-premise de Snyk peut être un obstacle pour les environnements fortement réglementés. De plus, Snyk prend principalement en charge les dépôts cloud (si vous utilisez l'intégration Snyk SCM) – des changements comme le renommage d'un dépôt pourraient même rompre la connexion. Dans l'ensemble, l'intégration de Snyk est simple si vous êtes déjà basé sur le cloud et utilisez des outils de développement courants. C'est une solution « plug and play » pour les équipes pratiquant le DevSecOps, à condition que vous travailliez au sein de l'écosystème de Snyk.

Intégration Semgrep : L'approche de Semgrep est plus flexible et contrôlée par les développeurs. Étant open-source, vous pouvez exécuter le CLI Semgrep localement ou en CI avec un minimum de tracas – pas besoin de s'inscrire à un service si vous ne le souhaitez pas. Cela signifie que vous pouvez intégrer les scans Semgrep n'importe où : un hook de pré-commit, un workflow GitHub Actions, un pipeline Jenkins, etc. De nombreuses équipes utilisent l'Action GitHub Semgrep officielle ou les intégrations CI/CD pour ajouter des vérifications Semgrep sur chaque pull request, qui laissent ensuite des commentaires directement dans la code review. Ce feedback en ligne (voir les problèmes sous forme de commentaires sur votre PR) permet aux développeurs de corriger facilement les problèmes de code sans changer de contexte pour une autre application.

Semgrep dispose également d'une plateforme SaaS optionnelle (Semgrep App) qui agrège les résultats, fournit une interface utilisateur et des fonctionnalités de collaboration d'équipe – similaire à l'interface de Snyk mais optionnelle. Il est important de noter que vous pouvez exécuter Semgrep entièrement hors ligne si nécessaire, ce qui est attrayant pour les équipes ayant des exigences strictes en matière de confidentialité du code. La courbe d'apprentissage pour intégrer Semgrep est faible pour une utilisation de base (le CLI est simple), mais l'adapter à votre environnement peut nécessiter d'écrire ou de sélectionner les bonnes règles, ce qui est une étape supplémentaire que nous aborderons dans la section Précision. En termes de dépendances de plateforme, Semgrep est agnostique aux outils : il ne se soucie pas du système Git ou de la CI que vous utilisez, et il n'impose pas d'hébergement de dépôt particulier (contrairement, par exemple, aux solutions uniquement GitHub).

Cette flexibilité fait de Semgrep un outil adapté à des workflows variés, bien qu'il nécessite plus de réglages manuels par rapport aux intégrations « click and go » de Snyk.

Précision et Performance

Faux positifs et bruit : La précision est un facteur critique pour tout outil de sécurité – trop de faux positifs, et les développeurs commencent à ignorer l'outil. Ici, Snyk et Semgrep ont tous deux fait l'objet de critiques, mais de manières différentes. L'analyse SAST (code) de Snyk a la réputation d'avoir des taux élevés de faux positifs dans certains langages. Les développeurs signalent souvent être submergés par des résultats qui ne sont pas de véritables vulnérabilités, ce qui peut éroder la confiance dans l'outil. L'une des raisons est que les règles de Snyk sont principalement généralisées et propriétaires, offrant aux utilisateurs une visibilité ou un contrôle limité pour les ajuster.

Si Snyk signale quelque chose, vous pouvez l'ignorer ou le corriger – mais vous ne pouvez pas facilement ajuster la logique de la règle. Cette approche « boîte noire » frustre parfois les équipes de sécurité lorsqu'elles savent qu'un résultat n'est pas un problème réel mais continuent de le voir signalé. Semgrep, d'autre part, peut également produire des résultats bruyants dès le départ. Parce qu'il repose sur des règles de motifs, une exécution de Semgrep non ajustée peut signaler de nombreux problèmes potentiels, y compris des problèmes de style mineurs ou des faux positifs, selon les ensembles de règles que vous utilisez. En fait, utiliser Semgrep efficacement nécessite souvent de sélectionner vos règles pour réduire le bruit – vous pourriez commencer avec un ensemble de règles large, puis désactiver les règles qui ne sont pas pertinentes ou trop bruyantes.

L'avantage est que vous avez ce contrôle : Semgrep offre une visibilité au niveau des règles et la capacité de modifier ou de supprimer des règles spécifiques, de sorte qu'au fil du temps, les équipes peuvent réduire considérablement les faux positifs. En revanche, Snyk ne vous permet pas d'ajuster ses règles intégrées, ce qui peut sembler être un instrument grossier en comparaison.

Lacunes et angles morts : La précision ne concerne pas seulement les fausses alertes ; elle concerne aussi ce que chaque outil ne parvient pas à détecter. Parce que Snyk s'appuie sur des données de vulnérabilités connues pour une grande partie de ses découvertes, il pourrait manquer des problèmes de code personnalisé qui n'ont pas de CVE ou de signature connue. Snyk Code (son SAST) tente de les trouver, mais comme indiqué, c'est un acteur plus récent et il pourrait ne pas détecter les bugs logiques complexes que Semgrep pourrait attraper avec une règle bien écrite.

Inversement, Semgrep pourrait ne pas reconnaître qu'une certaine dépendance est vulnérable (à moins que vous n'ayez écrit une règle pour détecter une chaîne de version spécifique ou un modèle d'utilisation), il pourrait donc complètement manquer un problème comme “mise à jour de cette bibliothèque, elle présente une vulnérabilité RCE connue.” Chaque outil a des angles morts : Snyk peut ignorer certains problèmes de flux de données ou de qualité dans le code, et Semgrep peut ignorer les versions de bibliothèques vulnérables ou les problèmes de configuration par conception.

Vitesse et performances : Les deux outils sont conçus pour être relativement rapides et compatibles avec la CI, mais leurs profils de performance diffèrent. Les analyses de Snyk, en particulier pour les dépendances, sont généralement rapides (une analyse Snyk Open Source peut prendre quelques secondes). L'analyse de Snyk Code est basée sur le cloud et peut également renvoyer des résultats en moins d'une minute pour des bases de code de taille modérée. Semgrep s'exécute localement (ou dans votre conteneur CI) et est assez léger compte tenu de sa rigueur – une base de code d'environ 50 000 lignes peut être analysée en une ou deux minutes. Lors de tests communautaires, Semgrep était légèrement plus lent que Snyk Code pour l'analyse de code pur (par exemple, 90 secondes contre 45 secondes sur un dépôt de taille moyenne), mais toujours suffisamment rapide pour la CI dans la plupart des cas.

Les deux peuvent être exécutés de manière incrémentale (en analysant uniquement le code modifié) pour accélérer le feedback sur les pull requests. Il est à noter que l'avantage de performance de Snyk provient en partie des ressources cloud qui effectuent le travail, tandis que la vitesse de Semgrep provient d'un moteur léger qui n'essaie pas de faire une analyse inter-procédurale profonde comme les outils SAST d'entreprise plus lourds. Aucun des deux outils n'a d'impact significatif sur les temps de build lorsqu'il est correctement configuré, et les deux prennent en charge l'exécution en parallèle avec les tests. Si votre équipe valorise le feedback en temps réel, le plugin IDE de Snyk pourrait donner des résultats instantanés pendant que vous tapez, tandis que le modèle de Semgrep est généralement de s'exécuter à la sauvegarde ou au commit (bien qu'il ait également des extensions IDE, elles sont moins connues).

En résumé, ces deux outils sont suffisamment rapides pour une utilisation pratique, mais préparez-vous à consacrer du temps au réglage Semgrep éviter d'être submergé par les faux positifs, et sachez que Snyk parfois signaler des dizaines de problèmes que les développeurs doivent passer au crible.

Couverture et Portée

Langages et frameworks : Snyk Semgrep vantent Semgrep leur prise en charge multilingue, mais leur étendue diffère. Snyk prend en charge de nombreux langages pour analyse des dépendances pratiquement tous les langages dotés d'un gestionnaire de paquets, du npm de JavaScript au pip de Python en passant par le Maven de Java, etc.). Son SAST Snyk ) prend actuellement en charge les principaux langages tels que Java, JavaScript/TypeScript, Python, C#, Ruby, PHP et quelques autres. Cependant, les utilisateurs ont remarqué que la couverture des règlesSnykvarie selon les langages : certains écosystèmes sont encore en cours de en cours de maturation.

Vous voudrez vérifier si Snyk couvre Snyk les frameworks que vous utilisez (par exemple, il peut gérer les modèles courants dans Spring ou Express, mais un langage ou un framework moins connu peut avoir une couverture plus faible). Semgrep prend en charge un large éventail de langages pour l'analyse des modèles, des plus populaires (JS/TS, Python, Java, C, Go, Ruby, etc.) aux plus spécialisés, comme les configurations Terraform et Kotlin. Les règles Semgrepétant définies par la communauté, la couverture des langages dépend souvent de la disponibilité des règles. L'avantage est que si Semgrep prend Semgrep en charge un nouveau langage de manière native, l'équipe l'ajoute souvent rapidement (ou vous pouvez écrire des modèles personnalisés avec une syntaxe limitée).

Pour la plupart des stacks modernes, Snyk et Semgrep prendront en charge votre langage – mais Snyk pourrait ne pas détecter tous les problèmes spécifiques aux frameworks tant que ses règles n'auront pas évolué, et Semgrep pourrait vous obliger à trouver/écrire des règles pour les frameworks de pointe étant donné qu'il est basé sur des motifs.

Types de problèmes : En termes de types de problèmes de sécurité couverts, Snyk est très large pour les vulnérabilités connues – couvrant non seulement les défauts de code, mais aussi les problèmes de configuration (comme les images de base Docker non sécurisées ou les scripts AWS Terraform mal configurés) et les fuites de secrets dans le code. C'est une solution tout-en-un pour de nombreuses catégories : SAST, SCA, analyse de conteneurs, analyse IaC, et même une certaine conformité des licences pour l'open-source. Cependant, cette étendue peut diluer la concentration – pour les modèles de vulnérabilités de code vraiment complexes, Snyk Code pourrait ne pas avoir de règle, alors qu'une règle Semgrep personnalisée pourrait les détecter. Les capacités de détection de Semgrep s'étendent à tout ce que vous pouvez codifier comme un motif.

Par défaut, il est livré avec des règles pour le Top 10 OWASP des risques d'applications web, les identifiants codés en dur, l'utilisation de cryptographie non sécurisée, et plus encore. Mais il est à noter que Semgrep ne connaît pas intrinsèquement les bases de données CVE ou les benchmarks de conteneurs – toute vérification de ceux-ci doit être encodée dans une règle. En pratique, la communauté de Semgrep a créé des règles pour certains modèles de dépendances vulnérables connus (par exemple, l'utilisation d'une API vulnérable dans certaines versions de bibliothèques), mais cela ne remplace pas un outil SCA dédié. Si un leader technique a besoin d'une couverture sur l'ensemble du SDLC (Software Development Lifecycle) – du code au cloud – ni Snyk ni Semgrep seuls ne suffisent. Snyk manque les aspects dynamiques/d'exécution et certaines logiques de code profondes, tandis que Semgrep manque les risques environnementaux et de dépendance.

C'est là qu'interviennent les plateformes combinées ou les outils multiples. Par exemple, Aikido Security couvre à la fois le SAST et le SCA en une seule solution pour éviter ces lacunes, offrant une couverture plus large que Snyk ou Semgrep individuellement.

Lacunes notables : Pour résumer les limitations de portée : L'approche de Semgrep est étroite – il ne scanne pas les secrets, les configurations cloud, les conteneurs, etc., sans aide. L'approche de Snyk est large mais superficielle en matière d'analyse de code – il peut signaler de nombreux problèmes de dépendance et de configuration, mais négliger certaines vulnérabilités de code personnalisées ou produire des informations superficielles. De plus, Snyk a quelques limites techniques : par exemple, il ne scannera pas les très grands fichiers (>1 Mo) lors de l'analyse de code, les ignorant silencieusement, ce qui pourrait laisser des risques invisibles si vous avez des fichiers de code auto-générés géants ou des fichiers de données dans votre dépôt. Semgrep n'a généralement pas de telles limites de taille de fichier, car vous contrôlez ce qui doit être scanné. En substance, chaque outil couvre ce que l'autre omet : l'un effectue l'analyse open-source et environnementale, l'autre l'analyse de motifs de code. Le chevauchement de leur couverture nécessite un effort d'intégration ou l'utilisation d'une alternative qui unifie ces analyses.

Expérience Développeur

Facilité d'utilisation : Du point de vue du développeur, Snyk est très convivial pour commencer – vous vous inscrivez, connectez un dépôt ou exécutez une commande CLI, et il renvoie des résultats avec des références sur la façon de corriger. Son interface utilisateur est soignée, et les résultats sont souvent liés à des informations supplémentaires (comme les détails CVE ou des exemples de correctifs), ce qui peut être pratique. Le développeur obtient des correctifs guidés, en particulier pour les vulnérabilités open-source – Snyk peut même ouvrir automatiquement une pull request pour mettre à jour une version de dépendance, ce qui est un atout pour les équipes occupées. Cependant, des développeurs se sont plaints que l'utilisation de Snyk peut devenir un “jeu de la taupe des vulnérabilités” : vous corrigez un problème, et l'analyse suivante en fait apparaître d'autres, parfois même en signalant à nouveau des problèmes qui n'en sont pas réellement par manque de contexte. De plus, comme les informations détaillées de Snyk se trouvent sur leur plateforme, les développeurs doivent quitter leur environnement de code pour se connecter au portail de Snyk afin de trier les problèmes. Ce changement de contexte peut nuire à l'adoption – cela ressemble à un processus externe plutôt qu'à une partie du codage.

UX Développeur de Semgrep : Semgrep adopte une approche plus intégrée de l'expérience développeur. Lorsqu'il est configuré pour commenter les pull requests, les développeurs reçoivent un feedback de sécurité directement dans la code review. C'est beaucoup plus immédiat et maintient le workflow de remédiation aligné sur le workflow de développement. Les développeurs peuvent discuter de la découverte directement dans la PR, ajuster le code et pousser un correctif – le tout sans se rendre sur un tableau de bord séparé. De plus, les découvertes de Semgrep sont souvent simples (“Cette ligne ressemble à un risque d'injection SQL, envisagez d'utiliser des requêtes paramétrées”) car les règles peuvent inclure des messages personnalisés.

Cette clarté et cette approche contextuelle tendent à rendre les développeurs moins sur la défensive ; cela ressemble plus à un feedback de code review qu'à un audit externe. En revanche, Semgrep peut exiger que les développeurs s'impliquent davantage dans l'ajustement des règles ou la gestion des faux positifs plus que ce qu'ils feraient avec Snyk. La courbe d'apprentissage pour écrire une règle Semgrep personnalisée n'est pas abrupte (surtout pour les ingénieurs familiers avec le codage), mais cela représente un travail supplémentaire. Certains développeurs trouvent également que la sortie brute de Semgrep (s'ils n'utilisent pas l'intégration PR) est un peu bruyante tant qu'elle n'est pas configurée. En termes d'interface utilisateur, l'application Semgrep (si vous l'utilisez) s'améliore mais n'est pas aussi mature ou complète que l'interface de Snyk pour le suivi des problèmes à travers les projets. Elle est minimale par conception – s'adaptant à l'ambiance "sans fioritures" – mais pour les grandes équipes, des éléments comme le suivi des workflows, l'assignation et les métriques historiques sont moins développés.

Un leader technique pourrait noter que Snyk offre davantage de rapports “d'entreprise” (tableaux de bord, rapports de conformité, etc.), tandis que Semgrep se concentre sur la livraison rapide d'alertes aux développeurs. Il s'agit d'une différence philosophique : Snyk s'efforce d'être une plateforme tout-en-un (avec des tableaux de bord pour les managers), tandis que Semgrep privilégie l'intégration et la flexibilité du workflow développeur plutôt que des tableaux de bord sophistiqués.

Automatisation et correctifs : Les deux outils évoluent dans la manière dont ils aident à corriger les problèmes. Snyk fournit des pull requests de correctifs automatisées pour les problèmes de dépendances et affichera des exemples de correctifs pour les problèmes de code (souvent juste un extrait de leur base de connaissances). Semgrep a introduit Semgrep Autofix/Assistant, qui utilise l'IA pour proposer des modifications de code réelles pour certaines découvertes. Par exemple, si Semgrep détecte une utilisation dangereuse de eval, l'assistant pourrait suggérer un extrait de code plus sûr pour le remplacer. Les premiers retours indiquent que cela peut faire gagner du temps aux développeurs, bien que ce ne soit pas parfait. L'approche de Snyk est plus traditionnelle – il ne modifie pas automatiquement votre code (à part les dépendances) mais fournit des conseils.

Selon les préférences de vos développeurs, ils pourraient apprécier la tentative de Semgrep de corrections automatiques, ou ils pourraient préférer les références explicites de Snyk. Gestion des faux positifs : Une autre remarque sur l'expérience développeur : lorsqu'une découverte n'est pas réellement un problème, avec quelle facilité peut-elle être ignorée ? Dans Snyk, vous pouvez marquer des éléments comme ignorés (avec des options d'expiration), mais si la règle se déclenche dans un code légèrement différent, vous la verrez à nouveau.

Dans Semgrep, puisque vous pouvez modifier ou désactiver entièrement la règle, vous disposez d'une solution plus permanente (bien que vous deviez faire attention à ne pas désactiver quelque chose de réel). Les développeurs qui détestent voir la même fausse alarme à plusieurs reprises pourraient apprécier que Semgrep apprenne des retours (lorsque vous signalez une découverte comme fausse, vous pouvez ajuster la règle pour qu'elle cesse de signaler ce motif). Avec Snyk, les développeurs ont parfois l'impression d'être bloqués par les particularités de l'outil et doivent vivre avec certains non-problèmes ou les filtrer manuellement à chaque fois.

Tarification et Maintenance

Tarification Snyk : Snyk est un SaaS commercial avec un modèle de tarification échelonné. Il propose un niveau gratuit pour les projets à petite échelle ou open-source (avec certaines limites sur le nombre de tests), mais une utilisation sérieuse au niveau de l'équipe ou de l'entreprise nécessite un plan payant. Snyk facture généralement par siège développeur (et éventuellement par projet pour certains produits), ce qui peut devenir coûteux à mesure que vous augmentez la taille de l'équipe d'ingénierie. Les organisations constatent souvent qu'à mesure qu'elles intègrent Snyk sur des dizaines de dépôts et de développeurs, la facture augmente fortement – les incitant parfois à ne scanner sélectivement que les dépôts critiques pour contrôler les coûts. Le plan entreprise de Snyk ajoute des fonctionnalités comme les rapports SLA personnalisés et le support sur site (dans de rares cas), mais ceux-ci ont un coût supplémentaire. En bref, Snyk peut être l'un des outils les plus chers de ce domaine, et la budgétisation est une considération pour un leader de la sécurité.

Tarification Semgrep : Le cœur de Semgrep est open-source et gratuit à utiliser. Cela signifie que vous pouvez exécuter des analyses illimitées via CLI ou CI sans débourser un centime, ce qui est un énorme avantage pour les équipes soucieuses de leur budget. L'entreprise derrière Semgrep propose des plans d'entreprise payants (Semgrep Team/Enterprise) qui incluent une application cloud gérée, des bibliothèques de règles supplémentaires et un support. Ces plans sont généralement également tarifés par siège (c'est-à-dire par développeur ou par siège de projet). Même ainsi, étant donné que vous avez la liberté d'utiliser la version gratuite, les équipes commencent souvent avec Semgrep Community Edition et n'envisagent de payer que si elles ont besoin de la commodité de la plateforme centralisée ou des fonctionnalités avancées.

La maintenance, cependant, est un coût avec Semgrep – la charge opérationnelle de la gestion des règles et des outils. Au lieu d'un abonnement, vous consacrez du temps d'ingénieur à maintenir les règles à jour et à trier les découvertes. Pour une petite équipe avec quelques dépôts, ce coût est négligeable. Mais pour une organisation plus grande, maintenir un grand ensemble de règles Semgrep personnalisées et de suppressions peut devenir un effort considérable. Certaines entreprises atténuent cela en utilisant les packs de règles de la communauté et en y contribuant, externalisant ainsi une partie de la maintenance à la communauté. Il est néanmoins important de prendre en compte que Semgrep n'est pas “gratuit” si l'on compte le temps d'ingénierie nécessaire pour l'affiner à grande échelle.

Maintenance et infrastructure : Avec Snyk, la maintenance de l'infrastructure est minimale – c'est un SaaS cloud, vous n'avez donc pas à maintenir de serveurs (sauf si vous optez pour une appliance sur site pour Snyk, ce qui est rare et peut entraîner des coûts supplémentaires). Vous devez gérer l'intégration (en vous assurant que chaque dépôt est lié, que chaque pipeline a l'étape Snyk, etc.) et maintenir la CLI à jour si vous l'utilisez. Snyk se charge de mettre à jour les bases de données de vulnérabilités et d'améliorer les règles de son côté (parfois ces mises à jour peuvent également introduire de nouvelles découvertes du jour au lendemain). Semgrep, lorsqu'il est auto-hébergé, vous demande de maintenir la CLI à jour (ce qui est aussi simple qu'une installation pip ou un téléchargement binaire en CI).

Si vous utilisez l'application Semgrep, c'est un SaaS et ils en assurent la maintenance, mais vous pouvez toujours héberger un déploiement interne si vous préférez (ce qui nécessite un serveur et une certaine configuration). Généralement, la maintenance de Semgrep concerne davantage le contenu (les règles) que l'outil lui-même.

Transparence des prix : Il est à noter que la tarification entreprise de Snyk et de Semgrep peut être un peu complexe. Snyk négocie souvent des accords d'entreprise personnalisés, et la tarification de Semgrep pour le niveau payant n'est pas affichée publiquement, nécessitant généralement un contact pour obtenir un devis. C'est là qu'Aikido Security se distingue : Aikido propose un modèle de tarification plus simple et forfaitaire qui ne vous pénalise pas pour l'ajout de projets ou de développeurs. Il a tendance à être plus prévisible et abordable à grande échelle par rapport aux coûts par siège de Snyk ou des plans payants de Semgrep.

Avantages et Inconvénients de Chaque Outil

Avantages de Snyk :

- Couverture de sécurité étendue : Analyse le code, les dépendances open-source, les conteneurs, les fichiers de configuration et plus encore sur une seule plateforme, offrant un large filet de sécurité.

- Intégration conviviale pour les développeurs: Facile à intégrer aux dépôts, CI/CD et IDEs pour une analyse automatisée et un retour rapide dans les workflows de développement.

- Correctifs exploitables pour les dépendances : Fournit des conseils de mise à niveau clairs et même des pull requests automatiques pour corriger les bibliothèques vulnérables, simplifiant la remédiation des problèmes SCA.

- UI intuitive : Un tableau de bord soigné avec les détails des vulnérabilités, des suggestions de priorisation et des liens vers des informations complémentaires, ce qui est utile pour les développeurs qui apprennent à corriger les problèmes.

Inconvénients de Snyk :

- Taux élevé de faux positifs en SAST : Son analyse statique du code signale souvent de nombreux faux problèmes, ce qui entraîne une fatigue d'alerte chez les développeurs.

- Analyse de code superficielle : Efficace pour la détection des CVE connues, mais moins performant pour trouver des bugs complexes dans le code personnalisé (pas d'analyse avancée du flux de données ou d'analyse en temps d'exécution comme certains outils SAST).

- Coûteux à grande échelle : La tarification par développeur peut devenir prohibitive pour les grandes équipes, et les fonctionnalités avancées sont réservées aux plans entreprise.

- Personnalisation limitée : Règles propriétaires sans possibilité d'ajuster la logique de détection ; vous devez attendre les mises à jour du fournisseur ou utiliser des mécanismes d'exclusion peu pratiques si des alertes erronées sont déclenchées.

- Friction potentielle d'intégration : Nécessite le téléchargement de données vers un service cloud (ce que certaines organisations ne peuvent pas autoriser), et la plateforme peut ignorer l'analyse de fichiers volumineux ou de certains fichiers sans préavis clair.

Avantages de Semgrep :

- Analyse statique puissante : Excellent pour détecter les vulnérabilités de code et les anti-patterns avec des règles légères, couvrant de nombreux langages et frameworks.

- Hautement personnalisable : Les ingénieurs en sécurité peuvent écrire des règles personnalisées en YAML pour cibler les patterns pertinents pour leur base de code. Cette flexibilité permet de trouver des problèmes spécifiques à votre application que les outils génériques manqueraient.

- Rapide et léger : S'exécute rapidement dans les pipelines CI avec un impact minimal sur les temps de compilation, et ne nécessite pas d'infrastructure lourde ou de ressources cloud pour fonctionner.

- Workflow Centré sur le Développeur : S'intègre aux pull requests et aux outils de développement, offrant un feedback immédiat et contextuel que les développeurs trouvent utile (ressenti comme faisant partie de la code review plutôt que comme un scanner externe).

- Open Source et transparent : Le moteur d'analyse et de nombreux ensembles de règles sont ouverts, offrant aux équipes une visibilité complète sur les vérifications effectuées et la possibilité de les ajuster ou de les étendre. Pas de boîtes noires.

Inconvénients de Semgrep :

- Champ d'application limité : Ne couvre que le code (SAST). Il lui manque une analyse intégrée des vulnérabilités des dépendances open source, des secrets, des conteneurs ou de l'IaC, il ne couvre donc qu'une partie limitée du spectre de la sécurité. Les équipes auront besoin d'outils supplémentaires pour une couverture complète.

- Génère beaucoup de bruit sans réglage : Les ensembles de règles prêts à l'emploi peuvent produire de nombreux résultats, y compris des faux positifs, ce qui nécessite un réglage préalable pour filtrer les règles non pertinentes et réduire le bruit. Ce réglage exige une expertise en sécurité et un ajustement continu à mesure que le code évolue.

- Charge de maintenance : Gérer une grande bibliothèque de règles personnalisées et les maintenir à jour à mesure que la base de code et le paysage des menaces évoluent est un effort continu. À l'échelle de l'entreprise, cela peut devenir lourd sans ingénieurs AppSec dédiés.

- Contexte et priorisation limités : Les résultats sont basés sur des correspondances de patterns sans contexte plus large (par exemple, si le code vulnérable est réellement atteignable ou exploitable en temps d'exécution). Cela peut entraîner une longue liste de problèmes sans indication sur ceux qui sont réellement importants, contrairement aux outils qui intègrent le contexte de risque.

- Moins de fonctionnalités d'entreprise : Il lui manque certaines des fonctionnalités de gouvernance, de reporting et de conformité que les grandes organisations pourraient souhaiter (par exemple, journaux d'audit, accès basé sur les rôles, vérifications de conformité prêtes à l'emploi). Semgrep s'améliore sur ce point, mais son objectif principal reste de responsabiliser les développeurs plutôt que de satisfaire les auditeurs.

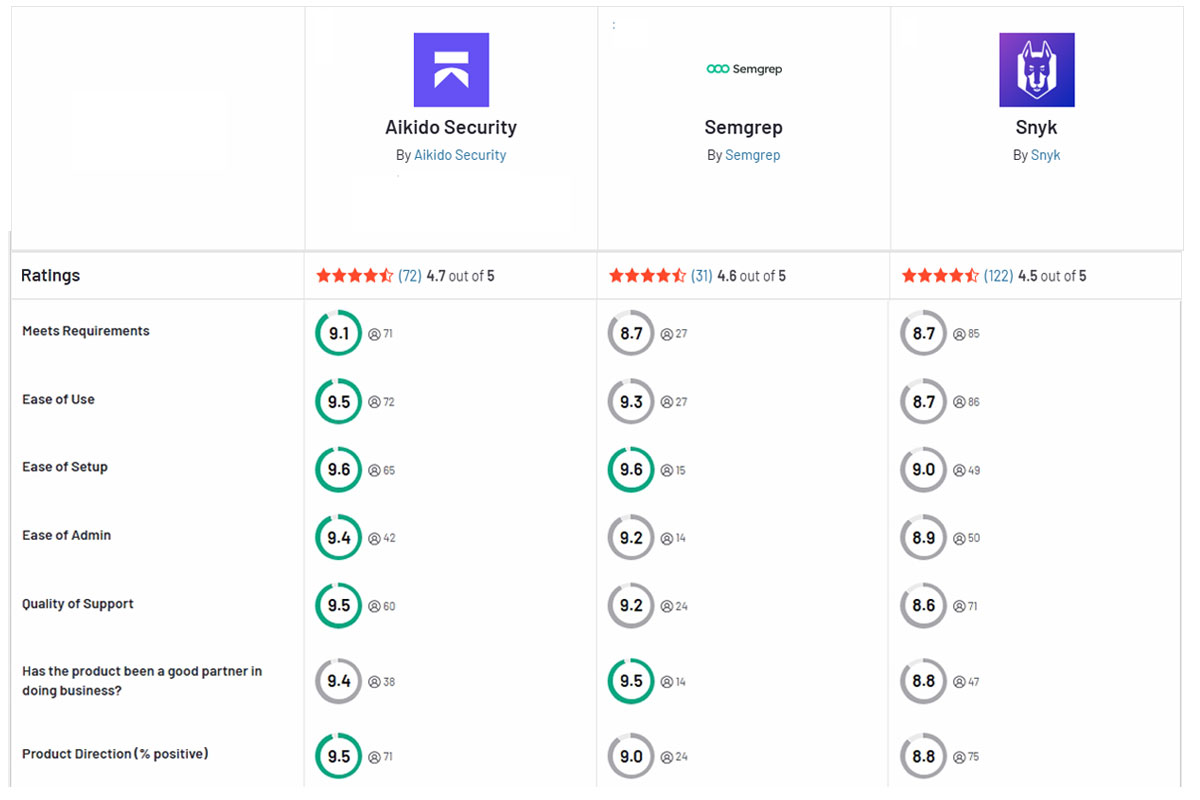

Aikido Security : La meilleure alternative

Les équipes de sécurité modernes ont souvent besoin des atouts de Snyk et de Semgrep sans les inconvénients. Aikido Security a été conçu comme une solution unifiée qui combine l'analyse de code et l'analyse des dépendances dans une seule plateforme conviviale pour les développeurs. Il couvre le SAST et le SCA ensemble, vous n'êtes donc pas obligé de jongler avec plusieurs outils.

En regroupant plusieurs types d'analyse en un seul endroit, Aikido peut contextualiser les vulnérabilités et filtrer les faux positifs – réduisant le bruit jusqu'à 95 %. Moins de fausses alertes signifie que les développeurs font réellement confiance aux résultats. L'intégration est transparente : Aikido s'intègre à vos dépôts et pipelines comme Snyk, mais fournit également des résultats en ligne comme Semgrep, minimisant ainsi les frictions. Les avantages clés proviennent de l'automatisation intelligente – par exemple, des correctifs et une priorisation basés sur l'IA – ce qui fait gagner du temps à votre équipe.

Contrairement aux fournisseurs traditionnels, Aikido offre une approche simple et transparente. La tarification est fixe et prévisible, évitant les coûts élevés par siège qui rendent Snyk ou Semgrep coûteux à grande échelle. En bref, Aikido réunit les deux mondes sur une seule plateforme avec beaucoup moins de bruit et de complexité, ce qui en fait un meilleur choix pour les équipes qui souhaitent une sécurité efficace sans la fatigue habituelle des outils.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.

Sécurisez votre logiciel dès maintenant.