Introduction

Dans la sécurité des applications modernes, les leaders doivent s'attaquer à la fois aux vulnérabilités du code et aux risques liés à l'open source. Checkmarx et Black Duck sont des outils populaires qui abordent ces domaines : Checkmarx est reconnu pour les Tests de sécurité des applications statiques (SAST) sur le code source, tandis que Black Duck se concentre sur la sécurité des dépendances open source et des conteneurs via l'analyse de la composition logicielle (SCA). Les comparer met en évidence les lacunes de couverture et aide à élaborer une stratégie de sécurité plus holistique.

TL;DR

En résumé : Checkmarx et Black Duck excellent chacun dans leur couche respective (code personnalisé vs. open source) mais laissent des angles morts. Aikido Security combine les forces du SAST et du SCA au sein d'une seule plateforme – couvrant le code, les composants open source et les conteneurs – avec beaucoup moins de faux positifs et des intégrations plus fluides. Le résultat est une protection plus étendue avec moins de bruit et de complexité. Pour les leaders de la sécurité logicielle, Aikido offre une alternative plus complète et plus efficace.

Aperçu de chaque outil

- Checkmarx: Un outil SAST de premier plan conçu pour analyser le code source propriétaire à la recherche de failles de sécurité. Il prend en charge un large éventail de langages de programmation et utilise l'analyse statique pour détecter les problèmes (comme l'injection SQL ou le XSS) avant l'exécution du code. Checkmarx met l'accent sur une approche axée sur les développeurs, s'intégrant aux pipelines de développement et aux IDE pour fournir un retour d'information précoce sur les vulnérabilités.

- Black Duck : Une solution SCA de premier plan axée sur l'open source et la sécurité des conteneurs. Elle identifie toutes les bibliothèques open source, les frameworks et les composants OS dans vos applications (ou images de conteneurs) et signale les vulnérabilités connues ou les risques de licence. Black Duck excelle dans la génération d'un Software Bill of Materials complet et l'application des politiques open source, bien qu'il n'analyse pas votre code personnalisé pour de nouvelles faiblesses.

Comparaison des fonctionnalités

Capacités d'analyse de sécurité

- Checkmarx (SAST): Effectue une analyse statique approfondie du code propriétaire pour trouver les vulnérabilités dans le code source de l'application. Il peut détecter les problèmes de code comme les failles d’injection, les configurations non sécurisées et les secrets codés en dur sans exécuter le programme. Le moteur de Checkmarx couvre des dizaines de langages et effectue une analyse de flux de données et de *taint analysis* pour tracer les chemins exploitables dans le code. Cependant, Checkmarx se concentre sur le code personnalisé et ne scanne pas intrinsèquement les bibliothèques open source pour les CVE connues (son modèle hérité nécessitait un couplage avec un outil SCA distinct). Cela signifie que si vous ne comptez que sur Checkmarx, les risques liés aux dépendances tierces pourraient passer inaperçus.

- Black Duck (SCA): Effectue une analyse open source complète plutôt qu'une analyse de code. Il inventorie tous les composants tiers (par ex. bibliothèques, frameworks, paquets OS) dans votre base de code ou conteneur, puis les recoupe avec une vaste base de données de vulnérabilités et un index de licences. Black Duck peut générer un SBOM et identifier les vulnérabilités connues (CVE) dans les dépendances, et même analyser les couches d'images de conteneurs pour les paquets obsolètes ou risqués. Son point fort est la gestion des risques open source – y compris la conformité des licences (par ex. signaler les licences GPL ou inacceptables) et les alertes de vulnérabilité. L'inconvénient est que Black Duck n'examine pas la logique de votre code source propriétaire ; il ne trouvera pas de faille de sécurité dans votre algorithme ou configuration personnalisée à moins qu'elle ne soit liée à un composant vulnérable connu. En pratique, de nombreuses organisations utilisent les deux : Checkmarx pour détecter les défauts de codage et Black Duck pour couvrir les expositions open source. (Notamment, Aikido combine les deux approches, effectuant une analyse statique du code et des vérifications des dépendances/conteneurs en une seule analyse unifiée.)

Intégration et compatibilité CI/CD

- Checkmarx: Offre une intégration robuste tout au long du cycle de vie du développement. Il fournit des plugins pour les principaux IDE (VS Code, IntelliJ, Visual Studio, etc.) afin que les développeurs puissent analyser le code et voir les résultats dans leur éditeur. En CI/CD, Checkmarx s'intègre avec des plateformes comme GitHub, GitLab, Azure DevOps et Jenkins – vous pouvez configurer des analyses sur chaque *pull request* ou build, avec la possibilité d'interrompre le build si des problèmes graves sont détectés. Cette approche shift-left détecte les problèmes tôt. Checkmarx peut fonctionner sur site ou en tant que service cloud (la plateforme SaaS Checkmarx One), offrant une flexibilité de déploiement. Le tableau de bord unifié de Checkmarx One agrège les résultats SAST (et, si sous licence, SCA) en un seul endroit. Dans l'ensemble, l'intégration est un point fort : les contrôles de sécurité peuvent être automatisés dans les pipelines et intégrés aux flux de travail des développeurs avec un support d'outillage relativement approfondi.

- Black Duck: S'intègre principalement au niveau CI/CD et du dépôt pour l'analyse des artefacts et des builds. Les développeurs n'exécutent généralement pas les analyses Black Duck dans leur IDE ; au lieu de cela, les équipes utilisent la CLI ou les plugins Synopsys Detect pour déclencher des analyses pendant les pipelines de build ou de release. Par exemple, un pipeline Jenkins pourrait invoquer Black Duck pour analyser une application ou une image de conteneur construite, puis faire échouer le build si une vulnérabilité de haute gravité ou une violation de politique est détectée. Black Duck transmet les résultats à un portail centralisé (Black Duck Hub) où les équipes de sécurité ou de conformité examinent et trient les résultats. Il prend en charge l'intégration avec des *trackers* de problèmes (comme Jira) pour créer des tickets pour les développeurs, et peut même ouvrir des *pull requests* pour mettre à jour les bibliothèques vulnérables. Déploiement: Black Duck est souvent exécuté sur site en tant que serveur (ou cluster) qui stocke vos BOMs de projet et vos données de vulnérabilité. Une option SaaS gérée existe, mais de nombreuses entreprises l'hébergent elles-mêmes pour des raisons de conformité. Cela signifie que l'intégration implique la mise en place de cette infrastructure et la connexion de vos pipelines CI à celle-ci. En résumé, Black Duck s'intègre dans le DevOps en ajoutant une étape d'audit post-build – il est efficace pour la gouvernance, mais pas aussi étroitement intégré au processus de codage en temps réel que les intégrations IDE de Checkmarx.

Précision et Performance

- Checkmarx: L'outil effectue une analyse statique approfondie, qui peut être intensive en calcul. L'analyse d'une grande base de code peut prendre de quelques minutes à plusieurs heures, surtout lors des exécutions initiales. Checkmarx atténue cela avec l'analyse incrémentielle (n'analysant que le code nouveau ou modifié lors des exécutions ultérieures) pour améliorer la vitesse des analyses d'intégration continues. En termes de précision, Checkmarx est connu pour signaler un volume élevé de problèmes potentiels prêts à l'emploi – certains critiques, d'autres informatifs. Cette exhaustivité signifie qu'il découvre souvent des vulnérabilités, mais elle entraîne également des faux positifs (code bénin signalé comme risqué) ou des avertissements de faible priorité qui peuvent submerger les développeurs. En fait, les anciens utilisateurs de Checkmarx plaisantent parfois en disant qu'il peut être un « générateur de faux positifs », notant des cas où seulement ~1% des problèmes signalés s'avèrent être de vrais problèmes. Avec un réglage – par exemple, la personnalisation des règles ou le marquage de certains motifs comme non exploitables – les équipes peuvent grandement améliorer le rapport signal/bruit. Le moteur de règles de Checkmarx permet des ajustements précis, et ses versions plus récentes utilisent une analyse plus contextuelle pour réduire le bruit. Néanmoins, la courbe d'apprentissage initiale pour séparer le bon grain de l'ivraie est non négligeable. En termes de performances, pour une base de code de taille moyenne intégrée en CI, Checkmarx peut généralement effectuer une analyse en un délai raisonnable (quelques minutes), mais les très grands projets monolithiques pourraient nécessiter une configuration (ou une segmentation) minutieuse pour éviter de ralentir le pipeline. La précision par rapport aux vrais positifs est considérée comme forte – il trouve un large éventail de problèmes – mais attendez-vous à investir des efforts dans le triage des résultats pour filtrer les alarmes triviales ou fausses.

- Black Duck : La précision pour Black Duck signifie identifier correctement les composants vulnérables connus. À cet égard, il s'appuie sur une vaste base de connaissances des vulnérabilités et présente généralement peu de faux positifs – si Black Duck indique qu'une version de bibliothèque contient des CVEs, c'est généralement une affirmation factuelle. Le défi réside davantage dans la pertinence : toutes les vulnérabilités d'une dépendance ne sont pas exploitables ou n'ont pas un impact élevé pour votre application. Par défaut, Black Duck listera tous les problèmes connus, ce qui peut être une longue liste pour une grande application avec de nombreuses dépendances. Contrairement à certains outils SCA plus récents, il n'analyse pas en profondeur si votre code appelle réellement la fonction vulnérable (sauf dans des cas limités comme une analyse de « chemin exploitable » Java). Ainsi, vous pourriez voir des alertes pour une vulnérabilité de bibliothèque qui existe dans une partie du code que vous n'utilisez jamais en production – techniquement un vrai positif, mais pas un vrai risque. Cela peut créer du bruit, obligeant les équipes de sécurité à prioriser manuellement les vulnérabilités critiques. Black Duck offre des fonctionnalités de politique pour ignorer automatiquement ou exempter certaines découvertes (par exemple, ignorer les dépendances de développement/test ou les vulnérabilités en dessous d'une certaine gravité).

Performance : L'analyse avec Black Duck implique soit l'analyse des manifestes de dépendances, soit la réalisation d'une analyse binaire complète (pour les conteneurs ou les applications compilées). Ce processus, en particulier la première analyse complète d'un projet, peut être chronophage. Les utilisateurs ont noté que Black Duck n'est « pas l'outil le plus léger pour des analyses rapides » – une analyse complète des composants open source d'une grande base de code peut prendre de nombreuses minutes, car il construit le BOM et vérifie chaque composant. L'analyse des images de conteneurs (couche par couche) est tout aussi intensive. En CI/CD, cela peut ralentir les pipelines de build s'il n'est pas configuré pour s'exécuter en parallèle ou de manière asynchrone. Des améliorations ont été apportées au fil des ans, mais certains utilisateurs souhaitent toujours une analyse plus rapide et une UI plus réactive pendant le chargement des résultats. En résumé, les données de vulnérabilité de Black Duck sont fiables, mais le volume considérable de découvertes et la durée de l'analyse signifient que vous devez mettre en place un processus pour gérer efficacement la sortie. Il est exhaustif et de qualité entreprise, mais pas léger.

Couverture et Portée

- Checkmarx: L'un des points forts Checkmarxréside dans la diversité des langages pris en charge. Il peut analyser du code écrit dans des dizaines de langages et de frameworks, allant de Java, C# et JavaScript/TypeScript à Python, C/C++, PHP, Ruby, Go, etc. Cela le rend particulièrement adapté aux organisations utilisant plusieurs langages (vous n'avez pas besoin d'un SAST distinct pour chaque langage). Checkmarx les applications web, les microservices, le code des applications mobiles (par exemple Swift pour iOS, Kotlin pour Android, si la source est disponible) et vérifie même les modèles Infrastructure-as-Code pour détecter les erreurs de configuration de sécurité. Ses nouveaux modules de plateforme s'étendent aux sécurité des API et analyse IaC, dans le but d'offrir une couverture plus holistique des risques liés au code, au-delà du simple code source des applications. Cependant, le champ d'applicationCheckmarxse limite essentiellement au code que vous écrivez. Il détecte les vulnérabilités dans la logique et la configuration des applications propriétaires. Pour les composants tiers, Checkmarx ses propres SCA (dans le cadre de Checkmarx ), mais cela n'a traditionnellement pas été son objectif principal. Les organisations qui s'appuient Checkmarx sur Checkmarx pour les risques liés à l'open source peuvent trouver sa SCA moins mature que Black Duck, ou avoir dû intégrer un autre outil. En termes de couverture SDLC, Checkmarx principalement utilisé dans les phases de développement et de test. Il s'agit d'un outil « shift-left » qui permet de détecter les problèmes avant la production. Il ne surveille pas, par exemple, les applications en cours d'exécution en production (ce qui relève du domaine des outils d'exécution) et ne scanne pas nativement les binaires compilés ou les images de conteneurs à la recherche de problèmes liés aux paquets du système d'exploitation. Sa couverture est donc large pour le code source et les artefacts en phase précoce, mais pas pour les artefacts binaires ou d'exécution.

- Black Duck: Black Duck ne Black Duck pas compte du langage de programmation. Il s'intéresse aux composants open source ou tiers présents, qu'ils proviennent d'un fichier pom.xml Maven, d'un fichier package.json NPM, d'un fichier requirements.txt Python, d'une image de base de conteneur ou même d'un fichier JAR binaire archivé. Il énumère les composants et identifie leurs vulnérabilités connues, quelle que soit leur provenance. Cela signifie que Black Duck couvrir pratiquement tous les environnements : applications d'entreprise en Java/.NET, projets front-end en JavaScript, projets C/C++ utilisant des bibliothèques open source, applications mobiles (il analysera par exemple les dépendances Gradle/Maven ou CocoaPods) et images de conteneurs (en analysant les paquets et bibliothèques Linux qu'elles contiennent). De plus, Black Duck réputé pour sa sa couverture de la conformité des licences. Il signale non seulement les problèmes de sécurité, mais suit également les obligations liées aux licences open source (par exemple, si vous utilisez une bibliothèque sous licence GPL ou AGPL, Black Duck vous Black Duck afin que les équipes juridiques puissent l'examiner). Cela va au-delà de ce que font Checkmarx de nombreux outils de sécurité purs. La base de connaissances Black Duckcomprend des informations sur les risques juridiques, ce qui est important pour les organisations qui doivent éviter certaines licences ou publier des attributions précises. En termes de SDLC, Black Duck souvent utilisé pendant la phase de construction/lancement ou dans le cadre surveillance continue logiciels lancés (par exemple, pour alerter si un nouveau CVE affecte un composant déjà déployé). Son utilisation ne se limite pas au développement : beaucoup l'utilisent pour réanalyser périodiquement les nomenclatures des logiciels de production à la recherche de nouvelles vulnérabilités. Ce qu'il ne couvre pas : les vulnérabilités du code personnalisé qui ne figurent pas dans une base de données de vulnérabilités. De plus, il ne couvre pas intrinsèquement les problèmes de configuration (à moins qu'une mauvaise configuration n'introduise un composant vulnérable connu). Par exemple, Black Duck vous avertira Black Duck d'une utilisation non sécurisée du cryptage dans votre code, ce que SAST Checkmarx) serait en mesure de détecter. Il n'effectue pas non plus de tests dynamiques. Sa couverture est donc large dans le domaine de l'open source, mais étroite dans son champ d'application (pas d'analyse du code d'exécution ou du code personnalisé). Dans la pratique, Black Duck partie d'une chaîne d'outils plus large : pour une couverture complète, les équipes l'associent à SAST, DAST, etc., ou choisissent une solution tout-en-un comme Aikido couvre tous ces domaines.

Expérience Développeur

- Checkmarx: s'intègre directement dans les flux de travail des développeurs grâce à des plugins IDE et des vérifications des pull requests, mais l'abondance des résultats peut submerger les équipes de faux positifs . Une formation des développeurs et un ajustement des règles sont nécessaires pour garantir son efficacité.

- Black Duck: principalement utilisé par les équipes de sécurité, Black Duck offre Black Duck la même expérience pratique aux développeurs. Il fournit des rapports de haut niveau et des suggestions de correction, mais les développeurs ne peuvent pas interagir directement avec l'outil de manière régulière.

Tarification et Maintenance

- Checkmarx: propose des tarifs destinés aux grandes entreprises, ce qui peut s'avérer coûteux pour les petites équipes. La maintenance implique l'ajustement des analyses, la gestion de l'infrastructure et la mise à jour des règles.

- Black Duck: également une solution haut de gamme avec une tarification complexe, souvent associée à d'autres Synopsys . Elle nécessite la maintenance d'un serveur sur site ou d'un SaaS géré, et son coût peut être prohibitif pour les petites entreprises .

Avantages et Inconvénients de Chaque Outil

Checkmarx Avantages et inconvénients

- Checkmarx – Points forts : Très large support des langages et frameworks pour l'analyse statique, capable de trouver des vulnérabilités de code complexes ; intégration riche avec les outils de développement et le CI/CD (plugins IDE, vérifications de PR) facilitant la Sécurité Shift Left ; offre des règles personnalisables et des rapports de conformité détaillés (Top 10 OWASP, PCI, etc.) adaptés à la gouvernance d'entreprise.

- Checkmarx – Inconvénients : Tendance à signaler un volume élevé de problèmes dès l'installation, y compris de nombreux faux positifs qui nécessitent un ajustement ; la configuration initiale et la personnalisation des règles impliquent une courbe d'apprentissage abrupte pour les équipes ; les durées d'analyse et les exigences en matière d'infrastructure peuvent être lourdes pour les grands projets ; et la licence est coûteuse et orientée vers les grandes entreprises (pas d'option de paiement à l'usage facile).

Black Duck – Avantages et Inconvénients

- Black Duck – Points forts : Suivi des vulnérabilités open source et des conteneurs de premier ordre, avec une base de connaissances étendue des risques et licences connus ; capable de produire des SBOMs complets et d'appliquer des politiques open source (par exemple, conformité des licences, interdictions de version) sur toutes vos applications ; s'intègre aux pipelines de build pour détecter les problèmes avant le déploiement, et peut suggérer ou orchestrer automatiquement les mises à niveau des dépendances, réduisant ainsi l'effort manuel.

- Black Duck - Inconvénients : N'analyse pas le code source propriétaire, ce qui laisse des lacunes de sécurité pour le code personnalisé, à moins d'être combiné avec un SAST ; peut submerger les équipes avec de longues listes de vulnérabilités nécessitant une priorisation (pas de filtrage contextuel d'exploitabilité par défaut) ; la solution est gourmande en ressources – du serveur on-prem aux temps d'analyse lents sur les images volumineuses – et peu agile pour les cycles de développement rapides ; la documentation et l'interface utilisateur, bien que complètes, ont la réputation d'être lourdes ou confuses pour les nouveaux utilisateurs ; et comme Checkmarx, il est livré avec un prix élevé, que certains évaluateurs jugent trop élevé par rapport à la valeur.

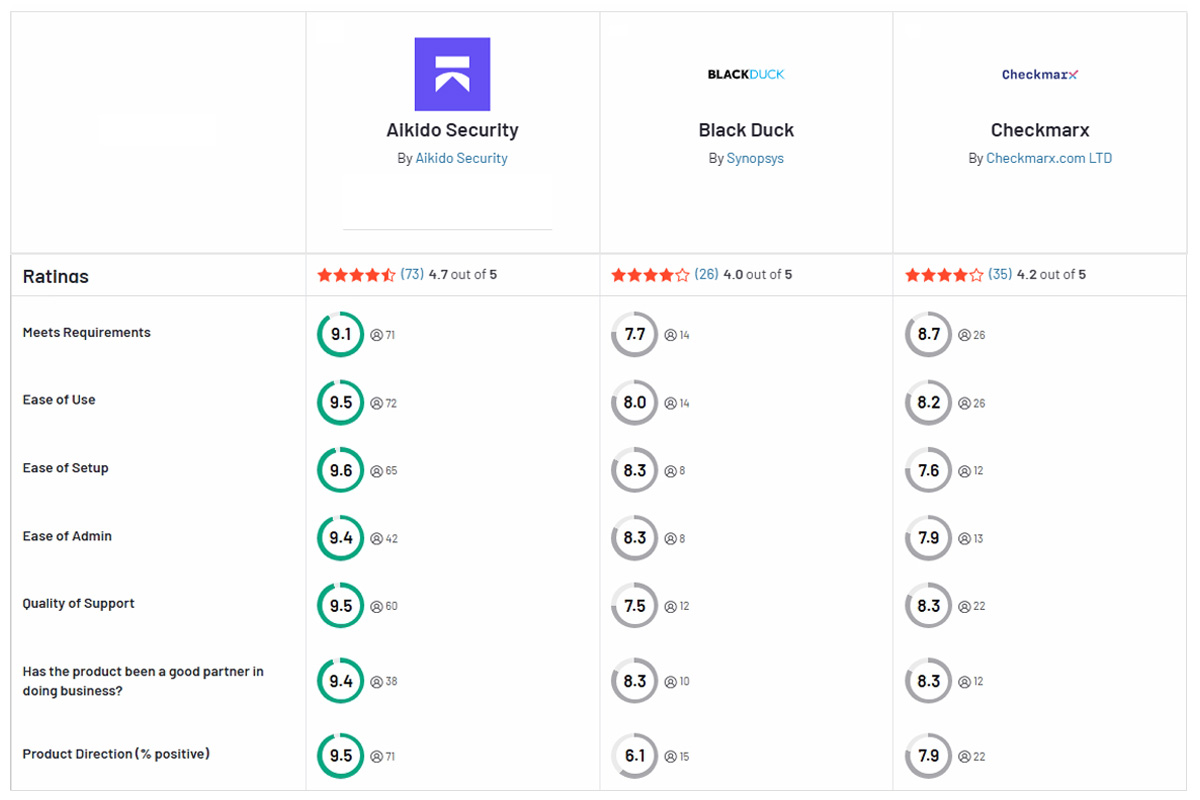

Aikido Security : La meilleure alternative

Aikido Security propose une approche moderne qui pallie de nombreuses lacunes de Checkmarx et Black Duck. La plateforme offre une couverture plus étendue en unifiant l'analyse statique du code et l'analyse des dépendances open source et des conteneurs au sein d'une seule plateforme – éliminant les lacunes entre le SAST et la SCA. Grâce à un filtrage intelligent, Aikido génère moins de faux positifs (sa philosophie « zéro bruit » ne fait remonter que les problèmes exploitables). La solution offre une expérience développeur plus fluide, avec des scans rapides, des résultats directement dans l'IDE et même des correctifs assistés par l'IA, le tout conçu pour s'intégrer aux flux de travail DevOps. Important pour la direction, Aikido utilise un modèle de tarification plus simple (tout-en-un, sans contrats multi-outils), facilitant son adoption et sa mise à l'échelle. En bref, Aikido combine les forces de Checkmarx et Black Duck – une sécurité complète du code et des dépendances – tout en évitant leurs points faibles, s'imposant comme une alternative plus efficace pour les programmes de sécurité logicielle.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.