À mesure que l'intelligence artificielle devient un élément central dans la manière dont les logiciels sont écrits, déployés et exploités, les outils de sécurité IA ne sont plus un simple plus, mais sont devenus indispensables.

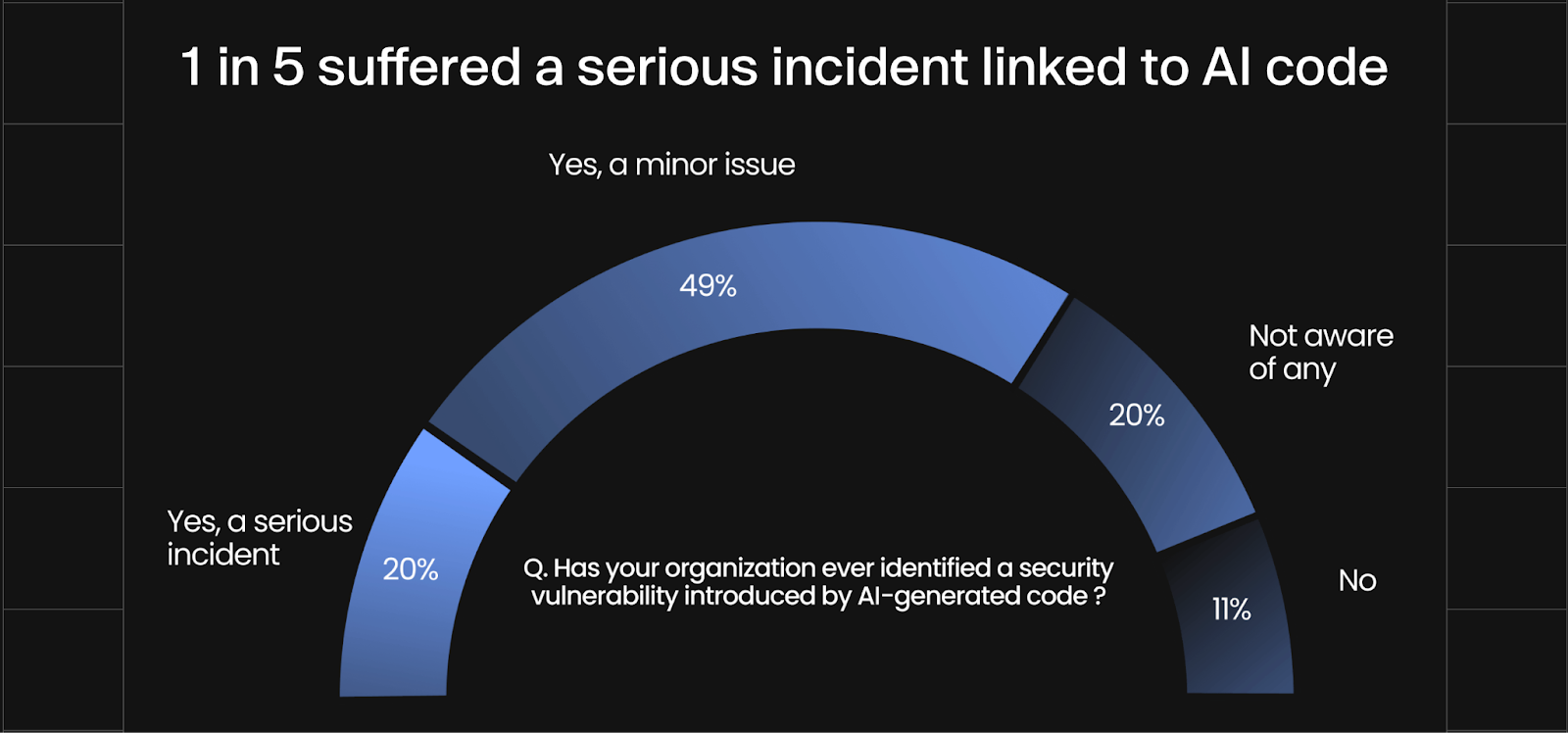

Le rapport Aikido State of AI in Security & Development révèle qu'une organisation sur cinq a déjà été victime d'un incident de sécurité grave lié à un code généré par l'IA. Cela met en évidence un défi croissant : alors que le développement s'accélère grâce à l'aide de l'IA, les outils de sécurité traditionnels ont souvent du mal à suivre le rythme.

Cette évolution pousse les équipes à repenser la manière dont elles sécurisent les applications, les données et cloud . Que vous soyez un développeur adoptant le codage assisté par l'IA ou un responsable de la sécurité évaluant des outils modernes, une compréhension de base de la manière dont l'IA peut être utilisée pour améliorer vos résultats en matière de sécurité peut vous être très utile.

Dans ce guide, nous examinerons toute une gamme d'outils de sécurité basés sur l'IA, couvrant les plateformes qui utilisent l'IA pour la détection des vulnérabilités, le triage intelligent, remédiation automatique, les tests d'intrusion continus basés sur l'IA et la gestion des risques à l'échelle de l'entreprise.

Voici un aperçu rapide de tous les outils que nous allons aborder :

- Aikido Security

- Arctic Wolf

- Cato Networks

- Défense IA Cisco

- Coderabbit

- CrowdStrike

- Invicti

- Protect AI (Palo Alto Networks)

- SentinelOne

- Xbow

Que sont les outils de sécurité IA ?

Plateformes d'outils de sécurité IA qui utilisent l'intelligence artificielle pour détecter, hiérarchiser et corriger les risques de sécurité dans les applications, cloud et les workflows de développement.

En appliquant des techniques telles que les grands modèles linguistiques, l'analyse contextuelle et le raisonnement automatisé à des tâches telles que l'analyse de code, le triage des vulnérabilités, les tests d'intrusion et la réponse aux incidents, ces outils réduisent les faux positifs et permettent aux équipes de se concentrer sur les problèmes réels et exploitables.

Le résultat est une sécurité plus rapide et plus intelligente qui s'adapte au développement cloud moderne, offrant une visibilité de bout en bout sur le code, les dépendances, les API et les environnements d'exécution, tout en aidant les équipes à résoudre rapidement les problèmes sans ralentir la livraison.

Ce qu'il faut rechercher dans un outil de sécurité IA

Le choix d'un outil de sécurité IA ne repose pas sur celui qui utilise le plus de mots à la mode liés à l'IA. Le bon outil doit réduire les risques réels, faire gagner du temps aux développeurs et s'intégrer naturellement dans les flux de travail existants. Lorsque vous évaluez les différentes options, concentrez-vous sur ces qualités essentielles plutôt que sur de longues listes de fonctionnalités.

- Une valeur sécuritaire claire, pas l'IA pour l'IA : les outils de sécurité IA puissants appliquent l'IA là où elle améliore réellement les résultats, par exemple en réduisant les faux positifs, en ajoutant du contexte aux conclusions ou en aidant les équipes à comprendre ce qui est important en premier lieu. L'objectif est la clarté et le signal, pas davantage d'alertes.

- Une couverture adaptée à votre environnement : aucun outil ne couvre tout, mais il doit s'aligner sur la manière dont vos applications sont conçues et déployées. Qu'il s'agisse du code source, des dépendances, des API, cloud ou des environnements d'exécution, l'outil doit sécuriser les éléments de la pile qui importent le plus à votre équipe.

- Conclusions exploitables et aide à la correction : la détection seule ne suffit pas. Recherchez des outils qui aident les équipes à passer de la détection des problèmes à leur résolution, grâce à des conseils clairs, à la hiérarchisation des priorités ou à l'automatisation, qui réduisent le temps de correction et les allers-retours entre les équipes de sécurité et d'ingénierie.

- Adaptation au flux de travail et facilité d'adoption : les meilleurs outils s'intègrent facilement au contrôle des sources, aux pipelines CI/CD ou cloud sans ralentir le développement. Une configuration simple, des interfaces intuitives et des résultats adaptés aux développeurs favorisent l'adoption et font de la sécurité un élément naturel du flux de travail plutôt qu'un obstacle.

Les 10 meilleurs outils de sécurité IA

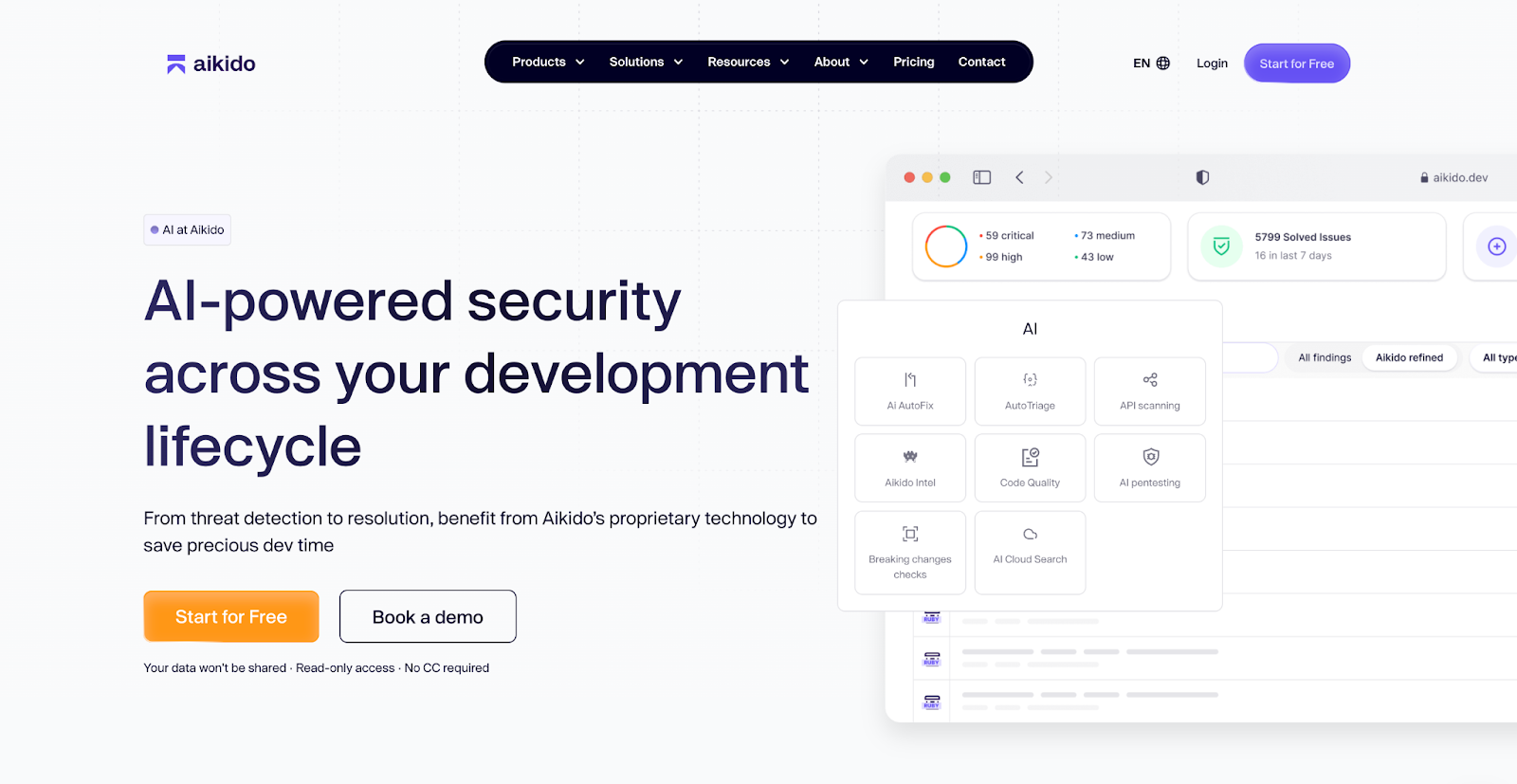

1. Aikido Security

Aikido est une plateforme de sécurité basée sur l'IA conçue pour réduire les frictions entre la détection des vulnérabilités et leur correction. Elle applique l'IA à l'ensemble du cycle de vie de la sécurité, aidant les équipes à examiner le code, à trier les résultats, à corriger les problèmes et à valider l'exploitabilité dans le monde réel sans avoir recours à des outils fragmentés ou à des analyses manuelles.

Au niveau du code, Aikido code review IA pour analyser les demandes d'extraction et le code source afin de détecter les erreurs logiques, les modèles non sécurisés et les cas limites que les scanners traditionnels manquent souvent. Au lieu de générer des avertissements génériques, il évalue le code dans son contexte et fournit des commentaires exploitables qui s'intègrent naturellement dans les flux de travail des développeurs.

L'un des éléments centraux de la plateforme est AutoTriage, qui s'attaque à l'un des plus grands problèmes en matière de sécurité des applications : les faux positifs. AutoTriage utilise le raisonnement IA, analyse d’accessibilité et le contexte environnemental pour évaluer si une vulnérabilité est réellement exploitable et dans quelle mesure elle doit être traitée en urgence. Cela permet aux équipes de se concentrer sur les problèmes à fort impact tout en écartant automatiquement les résultats qui ne présentent pas de risque réel.

Pour compléter le flux de travail, Aikido la détection des paires à la correction automatique par IA et pentest IA. AutoFix génère des correctifs ciblés pour les vulnérabilités confirmées et ouvre automatiquement des pull requests, tandis que le pentesting alimenté par l'IA simule des chemins d'attaque réels à travers le code, cloud et les environnements d'exécution. Ensemble, ces capacités aident les équipes à valider leurs défenses et à combler les failles de sécurité plus tôt dans le processus de développement.

Fonctionnalités

- Code Review: examine les demandes d'extraction et le code à la recherche de bogues logiques, de modèles risqués et de constructions non sécurisées à l'aide d'une analyse contextuelle.

- AutoTriage : utilise l'IA et analyse d’accessibilité filtrer les faux positifs, confirmer les vrais positifs et hiérarchiser les vulnérabilités en fonction de leur exploitabilité et de leur impact dans différents langages et environnements.

- correction automatique par IA: Génère des corrections sûres et minimales pour SAST, IaC, conteneur et dépendance, et crée automatiquement des pull requests.

- pentest IA: test d'intrusion autonome basé sur l'IA qui cartographie les chemins d'attaque réels et valide les vulnérabilités dans les environnements de code, cloud et d'exécution.

- Workflows des développeurs : s'intègre aux IDE, aux pipelines CI/CD et aux outils de développement pour une détection précoce et une correction en contexte.

Avantages

- Utilise l'IA pour réduire le bruit et améliorer la précision, et pas seulement pour générer davantage d'alertes.

- Couvre l'ensemble du cycle de vie de la sécurité des applications sans nécessiter plusieurs outils déconnectés.

- Accent mis sur la rapidité de remédiation, et pas seulement sur la détection.

- Conçu pour les développeurs, et pas seulement pour les équipes de sécurité, ce qui facilite son adoption.

- Retours très positifs des utilisateurs concernant la facilité d'utilisation et l'intégration.

Note Gartner : 4,8/5,0

2. Arctic Wolf

Arctic Wolf une plateforme de détection et de réponse gérées (MDR) alimentée par l'IA, conçue pour aider les organisations à détecter, hiérarchiser et répondre aux menaces de sécurité sans avoir à mettre en place ou à doter en personnel un SOC interne complet. Plutôt que de remplacer les outils de sécurité existants, Arctic Wolf à ceux-ci, utilisant des analyses basées sur l'IA et human security pour corréler les signaux entre les terminaux, les réseaux, cloud et les systèmes d'identité. Sa valeur fondamentale réside dans sa capacité à transformer des données de sécurité bruitées en incidents prioritaires et exploitables auxquels les équipes de sécurité peuvent réellement répondre.

Fonctionnalités

- détection des menaces basée sur l'IA : utilise l'apprentissage automatique et l'analyse comportementale pour détecter les activités suspectes sur les terminaux, les réseaux, cloud et les identités.

- Plateforme d'opérations de sécurité (Aurora) : plateforme centralisée qui recueille les données télémétriques provenant des outils de sécurité existants et applique une corrélation et une évaluation des risques basées sur l'IA.

- Détection et réponse gérées (MDR) : surveillance 24 h/24, 7 j/7 et réponse aux incidents assurées par l'équipe des opérations de sécurité Arctic Wolf.

- Priorisation des risques et réduction des alertes : l'IA filtre les alertes à faible signal et signale les incidents vérifiés et à fort impact afin de réduire la fatigue liée aux alertes.

Avantages

- Une détection puissante assistée par l'IA, combinée à une réponse humaine, réduit la charge opérationnelle des équipes internes.

- Réduit efficacement les alertes inutiles en corrélant les signaux provenant de plusieurs outils de sécurité.

- Convient parfaitement aux organisations qui ne disposent pas d'un SOC mature ou d'une couverture de sécurité 24 heures sur 24, 7 jours sur 7.

- Prise en charge étendue de l'intégration entre les outils de terminaux, cloud, de réseau et d'identité.

Inconvénients

- Ce n'est pas un outil destiné aux développeurs ; il ne propose pas d'analyse de code, SAST, SCA ni d'intégrations CI/CD.

- La correction est de nature consultative plutôt qu'automatisée, ce qui nécessite l'intervention d'équipes internes pour effectuer les corrections.

- Fortement dépendant des outils de sécurité existants, sa valeur dépend donc de la maturité actuelle de la pile.

- Moins de visibilité sur les vulnérabilités au niveau de la couche applicative ou du code.

- Les tarifs sont basés sur les services et peuvent être élevés pour les petites équipes ou les start-ups.

- Contrôle limité sur la logique de détection par rapport aux plateformes entièrement autogérées.

Évaluation Gartner : 4.9/5.0

3. Cato Networks avec AI Security d'Aim)

Cato Networks une plateforme SASE (Secure Access Service Edge) qui combine des fonctionnalités de mise en réseau et de sécurité dans un service cloud conçu pour protéger les utilisateurs, les appareils, les applications et les données, où qu'ils se trouvent. En 2025, Cato a étendu les capacités de sécurité IA de sa plateforme en acquérant Aim Security, intégrant ainsi des protections avancées centrées sur l'IA à sa Cloud SASE.

Cette acquisition permet à Cato de sécuriser non seulement le trafic réseau et l'accès aux applications, mais aussi les interactions et les flux de travail liés à l'IA, tels que l'utilisation par les employés d'applications IA publiques, les agents IA internes et le cycle de vie plus large du développement de l'IA, le tout dans le cadre de politiques et d'une visibilité unifiées.

Fonctionnalités

- Plateforme SASE unifiée : réseau sécurisé, accès sécurisé et protection basée sur l'IA fournis à partir d'un seul cloud .

- Sécurité des interactions avec l'IA : la technologie d'Aim sécurise l'utilisation par les employés des outils d'IA publics, des applications d'IA internes et des agents d'IA en temps réel, et applique les politiques de gouvernance à toutes les interactions avec l'IA.

- Pare-feu IA et application des politiques : contrôle le trafic IA et applique les règles de sécurité de l'entreprise pour les charges de travail et les communications IA.

- Gestion de la sécurité de l'IA : détecte, identifie et corrige en continu les risques spécifiques à l'IA dans les environnements de développement, de formation et d'exécution.

- Capacités SASE mondiales : SD-WAN sécurisé, accès réseau zéro confiance (ZTNA), pare-feu, prévention des menaces et protection des données, le tout sur une seule plateforme.

Avantages

- Plateforme complète et convergente : mise en réseau, sécurité et sécurité IA sous une même architecture cloud.

- Positionnement solide selon Gartner : désigné leader dans le Magic Quadrant 2025 de Gartner pour les plateformes SASE, ce qui reflète une large reconnaissance de la part des entreprises.

- Contrôle centralisé des politiques d'IA : protège les interactions avec l'IA de manière cohérente entre les utilisateurs, cloud et les surfaces d'application.

- Large visibilité et mise en œuvre des mesures de sécurité : exploite une cloud mondiale pour inspecter et protéger le trafic en temps réel.

Inconvénients

- Complexité pour les petites équipes : en tant que plateforme SASE complète pour les entreprises, elle peut s'avérer excessive pour les petites entreprises qui n'ont pas encore besoin d'une convergence complète entre la sécurité SASE et l'IA.

- Intégration et migration : fonctions de sécurité IA entièrement optimisées par Aim fonctions de sécurité IA pleinement intégrées à la plateforme d'ici début 2026, ce qui peut entraîner une certaine complexité transitoire pour les clients actuels.

- Modèle tarifaire : les solutions SASE avec extensions IA peuvent présenter des structures de licence et de coûts complexes qui nécessitent une budgétisation minutieuse.

- Moins axé sur la sécurité pure des applications : bien qu'il soit performant en matière de protections basées sur le réseau et les politiques, il ne remplace pas les outils spécialisés au niveau du code tels queSCA les équipes de développeurs.

- La sécurité de l'IA est encore en pleine évolution : l'intégration et la maturité des risques liés à l'IA avancée (par exemple, la détection rapide des injections) sont relativement récentes et peuvent manquer de la profondeur que l'on trouve dans les start-ups spécialisées dans la sécurité de l'IA.

- Courbe d'apprentissage opérationnelle : les administrateurs peuvent avoir besoin d'une formation supplémentaire pour configurer efficacement l'application des politiques d'IA et les workflows de gestion des risques liés à l'IA.

- Les avis des pairs varient : bien que solide en tant que plateforme SASE, les commentaires des utilisateurs sur l'expérience spécifique en matière de sécurité de l'IA sont encore en cours d'élaboration.

Évaluation Gartner : 4.6/5.0

4. Défense IA Cisco

Cisco AI Defense est une solution de sécurité IA de niveau entreprise conçue pour protéger les initiatives IA des organisations tout au long du développement, du déploiement et de l'exécution. S'appuyant sur la longue expertise de Cisco en matière de cybersécurité et de mise en réseau, AI Defense comble les lacunes critiques laissées par les outils de sécurité traditionnels en offrant une visibilité complète sur les actifs IA, une détection proactive des vulnérabilités et une protection en temps réel contre les menaces adverses telles que les injections rapides, les fuites de données et les attaques par déni de service.

Fonctionnalités

- AI découverte d’assets Visibility : identifie automatiquement les modèles, applications et agents IA danscloud afin de cartographier l'ensemble de la surface d'attaque IA.

- Validation des modèles et applications d'IA : utilise des équipes rouges algorithmiques et des tests automatisés pour détecter les vulnérabilités et les problèmes de sécurité dans les modèles et les applications d'IA personnalisées.

- protection en temps d’exécution IA protection en temps d’exécution: fournit des garde-fous et des défenses lors de l'exécution afin de bloquer en temps réel les entrées malveillantes et les sorties nuisibles.

- Contrôle d'accès à l'IA : surveille et gère l'accès des employés aux outils d'IA tiers autorisés et non autorisés afin d'empêcher exposition de données sensibles.

- Gestion des risques liés à la chaîne logistique IA : détecte les risques provenant de modèles externes ou tiers et garantit la gouvernance tout au long de la chaîne logistique IA.

- Application au niveau du réseau : exploite Cisco Security Cloud Talos renseignement sur les menaces détection des menaces hautement précise détection des menaces une protection continue.

Avantages

- Offre une couverture complète couvrant la découverte, la détection et la protection des environnements IA d'entreprise.

- S'intègre à la gamme complète de solutions de sécurité Cisco pour une visibilité et une gestion des politiques unifiées.

- Fournit des tests proactifs et des garde-fous d'exécution adaptés aux nouvelles menaces liées à l'IA.

- Un contrôle d'accès rigoureux et une surveillance par IA fantôme contribuent à atténuer les risques liés à l'utilisation par les employés d'outils d'IA externes.

Inconvénients

- Conçu principalement pour les grandes entreprises, ce qui peut rendre le déploiement et la configuration complexes pour les petites équipes.

- Ne peut remplacer AppSec spécialisés (par exemple,SCA) pour les vulnérabilités profondes au niveau du code.

- La tarification et l'octroi de licences peuvent être complexes en raison de ses nombreuses fonctionnalités destinées aux entreprises.

- Les politiques de sécurité avancées basées sur l'IA peuvent nécessiter l'intervention d'équipes de sécurité expérimentées pour être réglées efficacement.

- Les évaluations par les pairs et les notations indépendantes spécifiques à AI Defense sont encore en cours d'élaboration, compte tenu de son lancement récent.

- L'intégration avec DevSecOps cloud DevSecOps existants peut nécessiter une personnalisation.

- Les protections d'exécution peuvent générer des alertes nuancées qui nécessitent l'interprétation d'un expert.

Note Gartner : 4,6/5,0

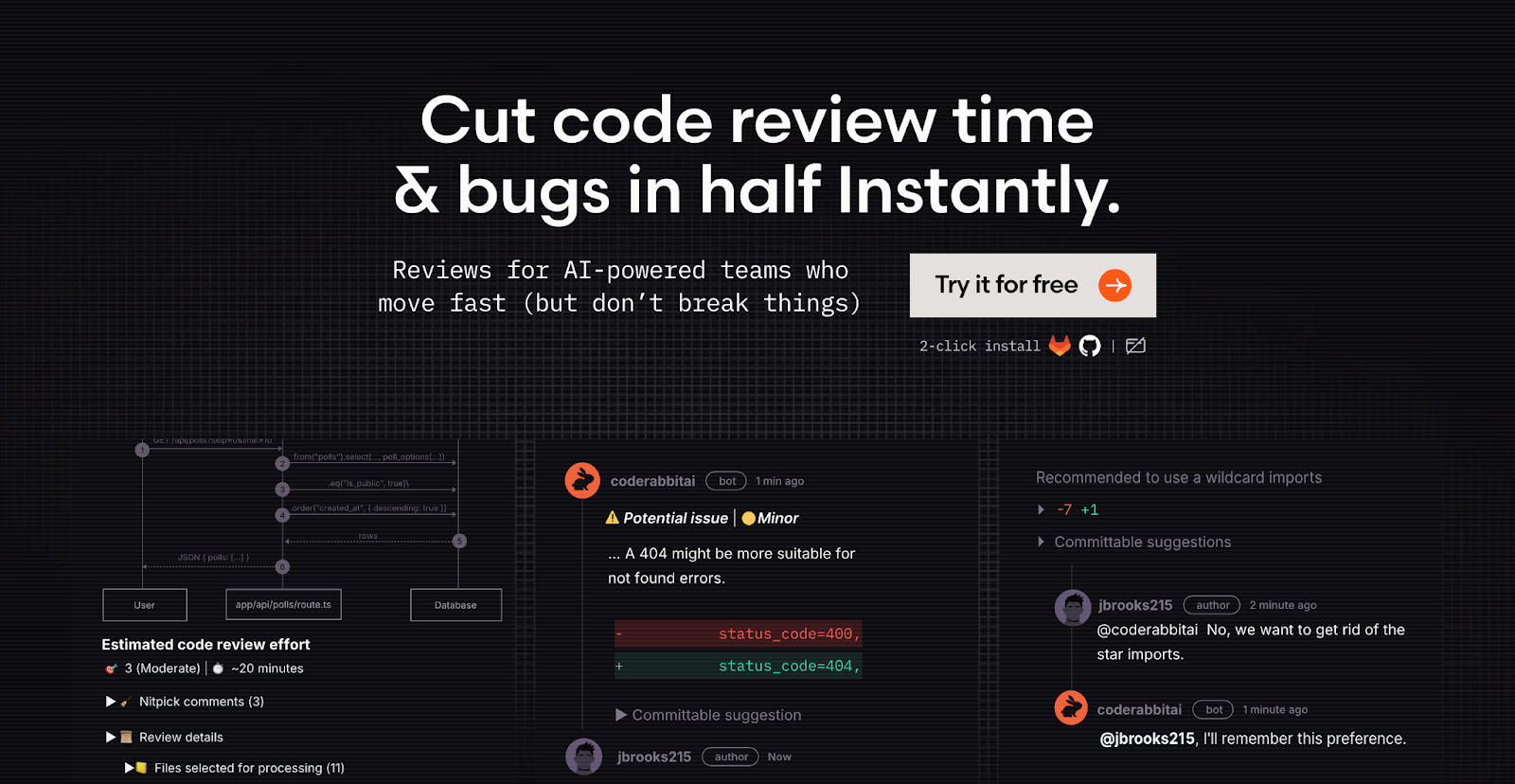

5. CodeRabbit

CodeRabbit un code review alimenté par l'IA, conçu pour aider les équipes d'ingénieurs à automatiser et à adapter le code review . Il s'intègre aux systèmes de contrôle de version, aux IDE et aux workflows CI pour analyser les pull requests et les commits, fournissant des commentaires contextuels sur les bogues, les problèmes de logique, les incohérences de style et les problèmes de sécurité potentiels.

Fonctionnalités

- Révisions de code par IA : analyse automatisée et contextuelle des demandes d'extraction avec suggestions et résumés intégrés.

- Intégration IDE et CLI : révisez le code directement dans des éditeurs tels que VS Code ou via des outils en ligne de commande.

- Règles personnalisées et apprentissages : les équipes peuvent adapter leur comportement en matière d'évaluation à l'aide de directives personnalisées et de boucles de rétroaction.

- Contrôles de sécurité et de confidentialité : certification SOC 2 Type II, traitement éphémère sans stockage persistant de code et examens cryptés.

Avantages

- Accélère les révisions de code et identifie les problèmes que les développeurs pourraient manquer.

- S'intègre facilement à GitHub, GitLab et aux environnements IDE.

- Tire parti des commentaires de l'équipe pour affiner ses suggestions au fil du temps.

- Fournit des résumés et des guides pratiques utiles pour les demandes d'extraction volumineuses.

Inconvénients

- Génère un volume élevé de suggestions, comprenant parfois des commentaires de faible valeur ou incorrects qui créent du bruit dans les avis.

- Certains utilisateurs signalent une précision inégale, en particulier dans les cas où la logique est plus complexe ou les contextes plus nuancés, ce qui nécessite une supervision humaine attentive.

- Les expériences en matière d'assistance à la clientèle ont été mitigées, avec des réponses lentes ou peu utiles dans certains cas.

- La personnalisation des flux de travail avancés peut nécessiter un certain apprentissage ou une configuration manuelle.

- Les limites du niveau gratuit et des tarifs peuvent restreindre l'utilisation complète pour les équipes à volume élevé.

Note Gartner : 4,3/5,0

6. CrowdStrike

CrowdStrike une plateforme de cybersécurité de premier plan qui utilise l'IA et l'apprentissage automatique pour optimiser détection des menaces, la prévention et la réponse sur les terminaux, les identités, cloud , etc.

Son produit phare, la plateforme Falcon, combine la télémétrie en temps réel avec des analyses basées sur l'IA pour aider les équipes à détecter rapidement les menaces sophistiquées, à hiérarchiser les priorités et à automatiser les mesures de réponse lorsque cela est possible.

Fonctionnalités

- Détection et réponse basées sur l'IA : la plateforme Falcon utilise un apprentissage automatique formé sur des milliards d'événements de sécurité pour identifier et répondre aux menaces en temps réel sur les terminaux, les identités et cloud .

- Analyste IA générative (Charlotte AI) : permet aux utilisateurs d'interagir avec les données de sécurité à l'aide du langage naturel, accélérant ainsi la recherche et l'investigation des menaces.

- Recherche et renseignements sur les menaces : l'IA améliore la détection proactive des menaces et renseignement sur les menaces contextualisés renseignement sur les menaces mettre au jour les comportements sophistiqués des adversaires.

- Triage et remédiation automatisés : l'IA hiérarchise les alertes critiques et peut automatiser les mesures d'intervention (par exemple, confinement ou isolation) afin de réduire la charge de travail des analystes.

Avantages

- Une détection et une hiérarchisation puissantes basées sur l'IA permettent de réduire le bruit et de concentrer les équipes sur les risques réels.

- Utilise la télémétrie à l'échelle mondiale et renseignement sur les menaces améliorer en permanence la précision et le contexte des menaces.

- Les outils d'IA générative tels que Charlotte AI aident les analystes, quel que soit leur niveau d'expérience, à travailler plus rapidement et à prendre de meilleures décisions.

- L'architecture légère de Falcon simplifie le déploiement et la mise à l'échelle dans les environnements de grande envergure.

Inconvénients

- Ne se concentre pas sur la sécurité traditionnelle des applications (par exemple, analyse de code, SAST, sécurité des API). Il s'agit principalement de détection et de réponse.

- Les fonctionnalités avancées et l'automatisation complète basée sur l'IA peuvent nécessiter l'intervention d'équipes de sécurité qualifiées pour être configurées et fonctionner efficacement.

- La tarification et l'octroi de licences peuvent s'avérer complexes pour les petites organisations en raison de l'étendue des modules.

- Les volumes de télémétrie des terminaux et des identités peuvent être importants, ce qui nécessite une gestion minutieuse pour éviter une surcharge d'alertes.

- Certaines équipes signalent une courbe d'apprentissage avec l'interface Falcon et la complexité de la configuration.

- Les intégrations profondes pour les charges de travail cloud peuvent nécessiter une planification et des ressources supplémentaires.

Évaluation Gartner : 4.7/5.0

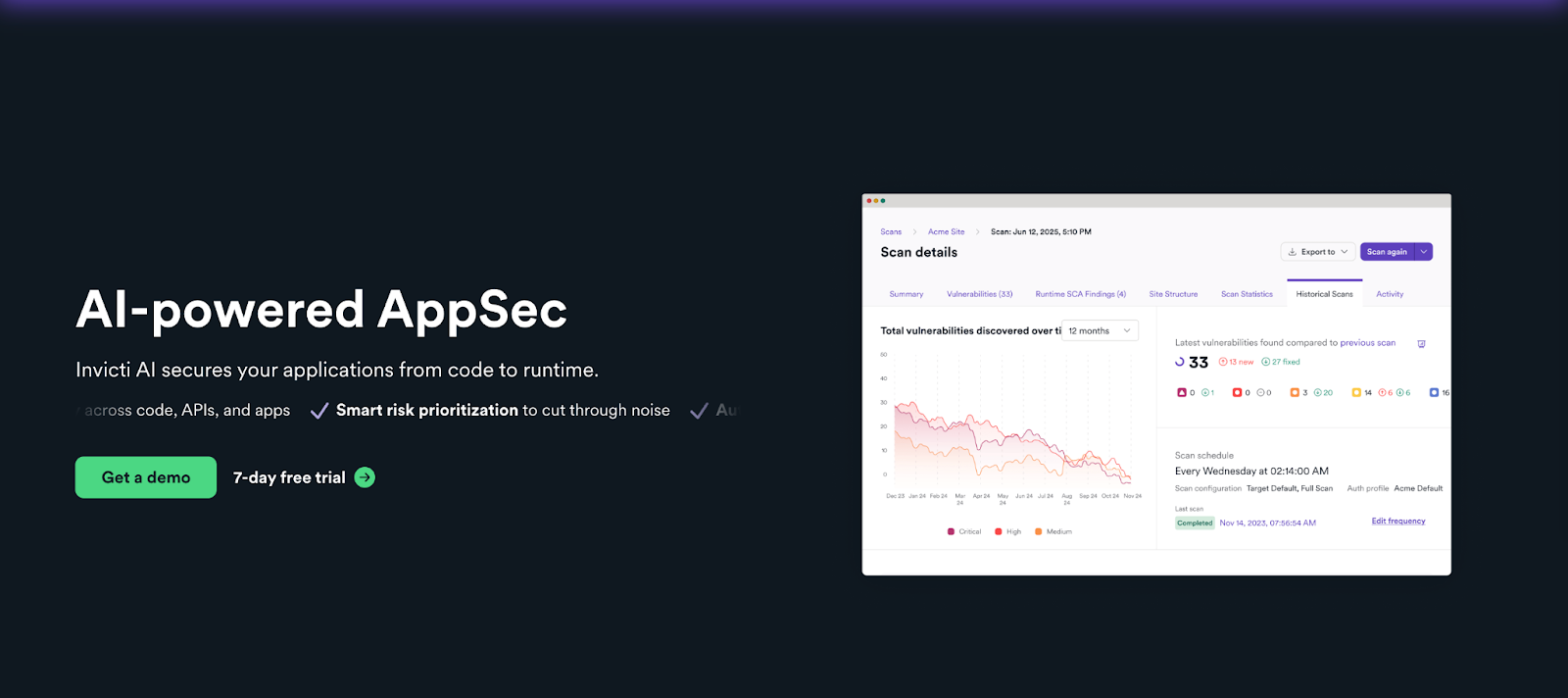

7. Invicti

Invicti une plateforme de sécurité des applications basée sur l'IA qui renforce l'analyse traditionnelle des vulnérabilités grâce à l'apprentissage automatique et à l'automatisation. Elle s'appuie sur un moteur Tests de sécurité des applications dynamiques DAST) qui non seulement détecte les vulnérabilités réelles dans les applications web et les API, mais utilise également des techniques basées sur l'IA pour améliorer la détection, la couverture d'exploration et la hiérarchisation des risques. Invicti l'analyse statique et dynamique à une notation prédictive des risques et à des conseils de correction afin d'aider les équipes à mettre en évidence les problèmes réels et exploitables et à réduire le bruit dans les workflows de sécurité.

Fonctionnalités

- DAST amélioré par l'IA : utilise l'apprentissage automatique pour améliorer la précision des analyses, étendre la couverture d'exploration, gérer les comportements complexes des applications et détecter les vulnérabilités profondes.

- Évaluation prédictive des risques : attribue des niveaux de risque aux applications ou aux terminaux avant l'analyse, aidant ainsi les équipes à hiérarchiser les actifs à tester en priorité.

- Connexion automatique et exploration assistées par IA : identifie automatiquement les formulaires de connexion et les flux de travail complexes des applications et interagit avec eux pour une couverture de scan plus complète.

- AppSec intégrée : combine DAST SAST, SCA, analyse API et gestion de la posture de sécurité des applications (ASPM) pour une vue consolidée des vulnérabilités.

- Conseils de correction basés sur l'IA : fournit suggestions de correctifs adaptées au contexte suggestions de correctifs corrèle les résultats entre les différents outils afin de réduire les faux positifs et de rationaliser les actions des développeurs.

Avantages

- Les capacités de l'IA améliorent la numérisation traditionnelle, en augmentant la couverture et la précision par rapport aux outils traditionnels.

- La notation prédictive des risques aide les équipes à se concentrer en priorité sur les actifs les plus critiques.

- L'intégration entre SAST, DAST et SCA une vue unifiée des risques liés aux applications.

- Le crawling assisté par IA et la connexion automatique réduisent les réglages manuels nécessaires pour les analyses complètes.

Inconvénients

- Les analyses peuvent être plus lentes et consommer beaucoup de ressources sur les applications très volumineuses.

- Certains utilisateurs trouvent l'interface encombrée et les rapports moins intuitifs que ceux des concurrents.

- Les prix et les licences peuvent être élevés pour les petites équipes ou les organisations de taille moyenne.

- Les tests API avancés peuvent nécessiter une configuration minutieuse et un travail préalable afin d'optimiser leur efficacité.

- Ne se concentre pas sur la sécurité en temps réel ; améliore principalement l'analyse traditionnelle.

- Le niveau d'assistance fourni par l'IA peut varier en fonction de la complexité et de la configuration de l'application.

Note Gartner : 4,4/5/0.

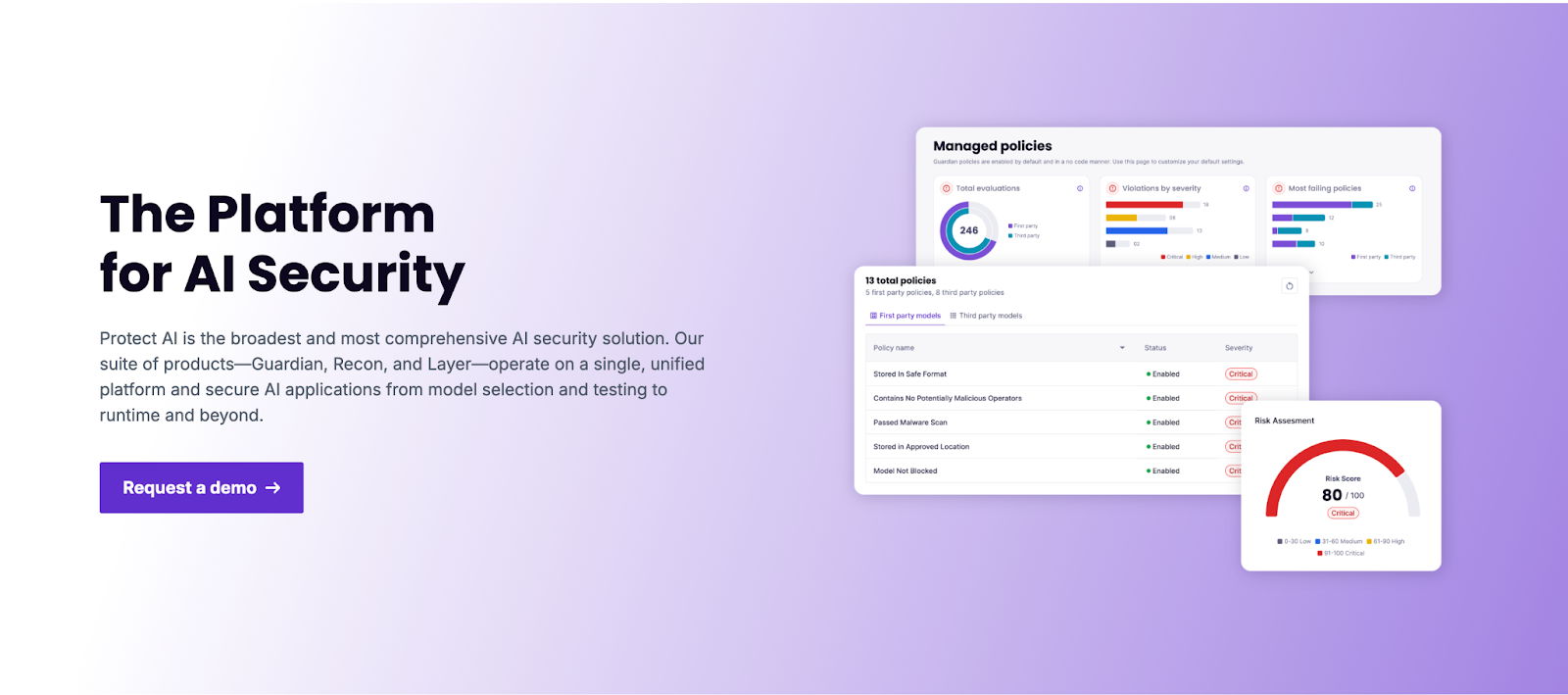

8. Protéger l'IA

Protect AI de Palo Alto Networks est une plateforme de sécurité et de conformité IA spécialement conçue pour protéger les systèmes d'apprentissage automatique et d'IA tout au long de leur développement, de leur déploiement et de leur exécution.

Contrairement aux outils traditionnels de cybersécurité qui se concentrent sur les réseaux ou les terminaux, Protect AI est axé sur la sécurisation des modèles d'IA, de leur chaîne d'approvisionnement et de leur comportement opérationnel. Il analyse les modèles à la recherche de codes malveillants ou dangereux, applique des politiques de sécurité avant l'utilisation des modèles, surveille le comportement des modèles à la recherche d'attaques adversaires et fournit des fonctionnalités de gouvernance qui aident les équipes à maintenir la confiance et la conformité à mesure qu'elles développent l'adoption de l'IA.

Fonctionnalités

- ModelScan & Guardian : analyse les modèles ML open source et propriétaires à la recherche de code dangereux, de logiciels malveillants et d'attaques de sérialisation avant que les modèles n'entrent en production.

- détection des menaces par IA : surveille en permanence les flux de travail d'IA et d'apprentissage automatique afin de détecter les entrées adversaires, l'empoisonnement des données et les comportements inattendus.

- visibilité des assets IA : des tableaux de bord centralisés fournissent des informations sur les inventaires de modèles, les dépendances, la traçabilité et le statut de conformité.

- Gouvernance et conformité : suit et rend compte des comportements des systèmes d'IA afin de respecter les normes réglementaires telles que SOC 2, ISO 27001 et les cadres de protection des données.

- Intégration transparente : fonctionne avec les principaux frameworks ML tels que TensorFlow, PyTorch et les écosystèmes Hugging Face, permettant une configuration rapide avec les workflows existants.

Avantages

- Adapté aux risques spécifiques des systèmes d'IA et d'apprentissage automatique, souvent ignorés par les outils de sécurité traditionnels.

- Fournit une analyse et surveillance continue au niveau du modèle surveillance continue vont au-delà de la simple détection des vulnérabilités.

- Aide les équipes à appliquer les politiques et à maintenir la conformité dans les environnements réglementés.

- Prend en charge les workflows cloud sur site pour un déploiement flexible.

Inconvénients

- n'est pas encore largement noté sur les principales plateformes d'analystes proposant des évaluations approfondies par les pairs, ce qui limite la visibilité comparative.

- Axé principalement sur la sécurité des systèmes d'IA/ML, il ne s'agit pas d'une suite complète de sécurité des applications.

- Les fonctionnalités avancées de gouvernance et de conformité peuvent nécessiter une expertise spécifique pour être configurées correctement.

- Le balayage des modèles et la détection en temps réel peuvent générer des alertes contextuelles qui nécessitent toujours une analyse humaine.

- Certaines organisations peuvent avoir besoin de combiner cet outil avec d'autres pour bénéficier DevSecOps complète.

- La tarification et la structure des licences pour les entreprises sont généralement personnalisées, ce qui rend la budgétisation peu claire pour les petites équipes.

- Les équipes qui ne disposent pas de pratiques MLSecOps matures peuvent avoir besoin de temps pour intégrer et opérationnaliser pleinement la plateforme.

Note Gartner : 4,7/5,0

9. SentinelOne

SentinelOne une plateforme de détection et de réponse étendue (XDR) pour les terminaux, alimentée par l'IA, qui utilise un apprentissage automatique avancé et un raisonnement autonome pour détecter, prévenir et répondre aux menaces sur les terminaux, cloud , les identités, etc.

Conçu autour de sa plateforme Singularity, SentinelOne l'IA à chaque étape du cycle de vie de la sécurité, aidant ainsi les équipes chargées de la sécurité à réduire le travail manuel et à hiérarchiser plus rapidement les risques réels. Son architecture centrée sur l'IA signifie qu'il a été conçu dès le départ pour exploiter l'intelligence artificielle comme élément central de ses défenses, et non pas simplement comme un ajout.

Fonctionnalités

- Détection et réponse basées sur l'IA : utilise l'apprentissage automatique et des modèles comportementaux pour détecter les menaces telles que les ransomwares, les attaques zero-day et les comportements anormaux sans se fier uniquement aux signatures.

- Plateforme Singularity : architecture unifiée pour workload security des terminaux, cloud, des identités et workload security un agent léger pour une protection étendue.

- remédiation automatique restauration : offre des fonctionnalités de remédiation et de restauration automatisées ou en un clic pour contenir et résoudre rapidement les incidents.

- Recherche de menaces et renseignements : l'IA aide à détecter de manière proactive les menaces sophistiquées et à corréler les signaux entre les environnements afin d'orienter les réponses.

Avantages

- Utilise largement l'IA pour la détection en temps réel, la hiérarchisation et la réponse automatisée, réduisant ainsi la charge de travail manuelle des analystes.

- La plateforme unifiée couvre les terminaux, cloud , les identités et le XDR à l'aide d'un seul agent, ce qui simplifie le déploiement.

- La restauration et la correction automatisées aident les équipes à résoudre rapidement les problèmes avec un minimum d'efforts humains.

Inconvénients

- Principalement axé sur les terminaux et le XDR ; couverture moindre des analyses de sécurité des applications telles queDAST.

- Les fonctionnalités avancées et le réglage de l'IA peuvent nécessiter l'intervention d'équipes de sécurité expérimentées pour une configuration efficace.

- Les tarifs et les licences peuvent être plus élevés et plus complexes pour les petites entreprises en raison de la grande diversité des plateformes.

- Certaines intégrations (par exemple, des workflows CI/CD plus approfondis ou centrés sur les développeurs) sont limitées par rapport aux DevSecOps spécialisés.

- Le volume de télémétrie des terminaux peut générer du bruit s'il n'est pas réglé avec soin. L'IA aide, mais la gestion reste importante.

Évaluation Gartner : 4.8/5.0

10. XBOW

XBOW une plateforme autonome de tests d'intrusion alimentée par l'IA qui simule des attaques réelles sans avoir recours à des pentesteurs humains. Elle utilise des centaines d'agents IA coordonnés pour découvrir, valider et exploiter les vulnérabilités des applications web et cloud à la vitesse d'une machine. Cette approche permet aux équipes de sécurité d'effectuer des évaluations de sécurité et des tests d'intrusion continus qui suivent le rythme des cycles de développement rapides, aidant ainsi à identifier les failles cachées avant les attaquants.

Fonctionnalités

- Tests de pénétration autonomes : workflows de sécurité offensive entièrement automatisés qui détectent et exploitent les vulnérabilités sans planification manuelle.

- Collaboration entre agents IA : des centaines d'agents IA spécialisés travaillent en parallèle pour analyser les surfaces d'attaque et valider les résultats.

- Tests d'intrusion à la demande : testez rapidement vos applications sans attendre l'intervention de testeurs humains ou sans vous engager dans des processus longs.

- Évaluation continue de la sécurité : analyse continue de plusieurs cibles afin de détecter les vulnérabilités à la vitesse du développement.

- Efficacité éprouvée : succès démontré dans la résolution des problèmes courants liés à la sécurité Web dans les benchmarks industriels.

Avantages

- Haute vitesse et grande échelle : nettement plus rapide que les tests d'intrusion manuels traditionnels, ce qui permet des évaluations fréquentes et approfondies des vulnérabilités.

- Validation réelle du concept : tentatives d'exploitation des vulnérabilités afin de confirmer leur impact plutôt que de simplement signaler des problèmes potentiels.

- Couverture continue automatisée : fonctionne de manière continue et autonome, intégrant les tests de sécurité dans le processus de développement.

Inconvénients

- Faux positifs et bruit : bien que la plateforme vérifie les signalements, certaines conclusions automatisées nécessitent encore un examen manuel afin de garantir leur pertinence et de réduire le bruit.

- Compréhension limitée de la logique métier : Difficultés avec la logique complexe et les questions contextuelles qui reposent sur une compréhension approfondie de l'application.

- Une supervision humaine reste nécessaire : les rapports doivent souvent être vérifiés par des humains, ce qui signifie que cette technologie ne remplace pas entièrement les testeurs d'intrusion experts.

- Résultats opaques et sorties « boîte noire » : certains utilisateurs trouvent les résultats difficiles à interpréter sans expertise approfondie, ce qui peut ralentir la correction.

- Lacunes en matière de conformité et d'intégration des flux de travail : les intégrations avec les flux de travail des développeurs (par exemple, les IDE ou CI/CD) sont limitées par rapport AppSec dédiés.

- Hébergement d'entreprise et questions de conformité : l'hébergement et la résidence des données peuvent être limités par leur empreinte géographique, ce qui peut avoir son importance pour les secteurs réglementés.

Comparaison des meilleurs outils de sécurité IA

Choisir l'outil de sécurité IA adapté à votre organisation

Le choix du bon outil de sécurité IA va au-delà des listes de fonctionnalités. Il s'agit avant tout de déterminer dans quelle mesure la plateforme s'adapte à votre flux de travail de développement, avec quelle clarté elle met en évidence les risques réels et avec quelle rapidité votre équipe peut y réagir. De nombreux outils se concentrent sur des éléments isolés de la pile de sécurité, ce qui entraîne souvent des angles morts, une fatigue des alertes et des processus de sécurité fragmentés.

Aikido se distingue en appliquant l'IA à l'ensemble du cycle de vie de la sécurité, depuis les revues de code alimentées par l'IA et l'AutoTriage jusqu'à l'AutoFix en un clic et pentest IA autonome. Au lieu de submerger les équipes d'informations inutiles, il se concentre sur ce qui est réellement exploitable et aide les développeurs à corriger les problèmes là où ils travaillent déjà. Cela en fait un choix idéal pour les startups comme pour les entreprises, en particulier les équipes qui sécurisent à la fois des charges de travail IA et non IA sans complexité supplémentaire.

Plus besoin d'assembler plusieurs outils, de remettre en question les alertes ou de ralentir la livraison juste pour garantir la sécurité. Avec Aikido, la sécurité devient une partie intégrante du développement.

Vous recherchez une plateforme de sécurité IA qui aide votre équipe à travailler plus rapidement tout en restant sécurisée ? Commencez un essai gratuit ou Planifiez une démo avec Aikido dès aujourd'hui !