Pendant des décennies, les organisations se sont appuyées uniquement sur les tests d'intrusion manuels pour sécuriser leurs applications. Mais à mesure que le développement logiciel a dépassé la méthodologie en cascade, l'idée du pentest automatisé est apparue.

Malheureusement, les outils de pentest automatisé n'ont jamais été à la hauteur de l'étiquette « automatisé » et ne sont que des scanners qui n'atteignent pas l'efficacité des méthodes de tests d'intrusion manuels.

Cependant, grâce aux récentes avancées en matière d'IA, nous pouvons enfin reproduire la profondeur contextuelle des pentests humains tout en conservant la rapidité et la cohérence des scans automatisés.

Selon le rapport 2026 d'Aikido Security sur l'état de l'IA en matière de sécurité et de développement, 97 % des organisations envisagent d'adopter l'IA dans les tests d'intrusion, et 9 sur 10 pensent que l'IA finira par dominer le domaine des tests d'intrusion.

Dans ce guide, nous analyserons les forces et les limites des pentests manuels et automatisés, et examinerons comment le pentest IA aide les équipes à obtenir une couverture plus approfondie, des résultats plus rapides, des informations exploitables et une meilleure posture de sécurité.

TL;DR

Aikido Security se distingue lors de comparaisons directes face aux pentesters manuels, aux outils de pentest automatisé et aux autres plateformes de pentest IA lors d'évaluations techniques et de pilotes en conditions réelles.

Le module Attack d'Aikido Security utilise une IA agentique pour simuler le comportement des attaquants sur les applications, les API, les environnements cloud, les conteneurs et le temps d'exécution. Il identifie non seulement les vulnérabilités exploitables, mais analyse également comment elles peuvent être liées entre elles pour former des chemins d'attaque complets, le tout sans nécessiter un accès complet au code source.

Des tests comparatifs montrent qu'Aikido Security est plus efficace que les pentesters humains, offrant une couverture plus approfondie, une détection plus rapide et des résultats plus cohérents.

Aikido Security Attack est disponible en trois niveaux fixes— pentest de fonctionnalités, pentest Standard et pentest Avancé —le pentest Avancé offrant la couverture la plus complète.

Qu'est-ce que le test d'intrusion ?

Le test d'intrusion (également appelé pentest) est le processus de simulation de cyberattaques autorisées contre des systèmes, des réseaux ou des applications afin d'identifier les vulnérabilités exploitables (telles que le cross-site scripting, les versions logicielles obsolètes, les canaux de communication non sécurisés).

L'objectif : Découvrir les vulnérabilités de sécurité avant que de véritables attaquants ne puissent les exploiter.

En mettant en scène ces attaques contrôlées, les pentesters aident les équipes à découvrir les vulnérabilités critiques, à analyser le comportement du système lors des intrusions et à améliorer leur posture de sécurité globale.

Il existe trois types différents de tests d'intrusion :

- Pentest Manuel: Les pentesters utilisent leur expérience et leur intuition pour explorer les systèmes à la recherche de vulnérabilités complexes ou liées à la logique métier.

- Pentest Automatisé: Utilise des outils logiciels et des scripts prédéfinis pour rechercher les vulnérabilités connues.

- Pentest IA: S'appuie sur l'apprentissage automatique pour automatiser la découverte de vulnérabilités et la simulation de menaces.

Qu'est-ce que le test d'intrusion manuel ?

Le test d'intrusion manuel est une évaluation de sécurité pratique réalisée par des experts en sécurité offensive appelés pentesters ou hackers éthiques. Ces pentesters emploient diverses tactiques, techniques et procédures (TTP) que des hackers malveillants pourraient également utiliser pour analyser la cible d'évaluation (ToE) : systèmes, applications et réseaux, et simuler des scénarios d'attaque afin d'identifier les vulnérabilités et les failles de sécurité.

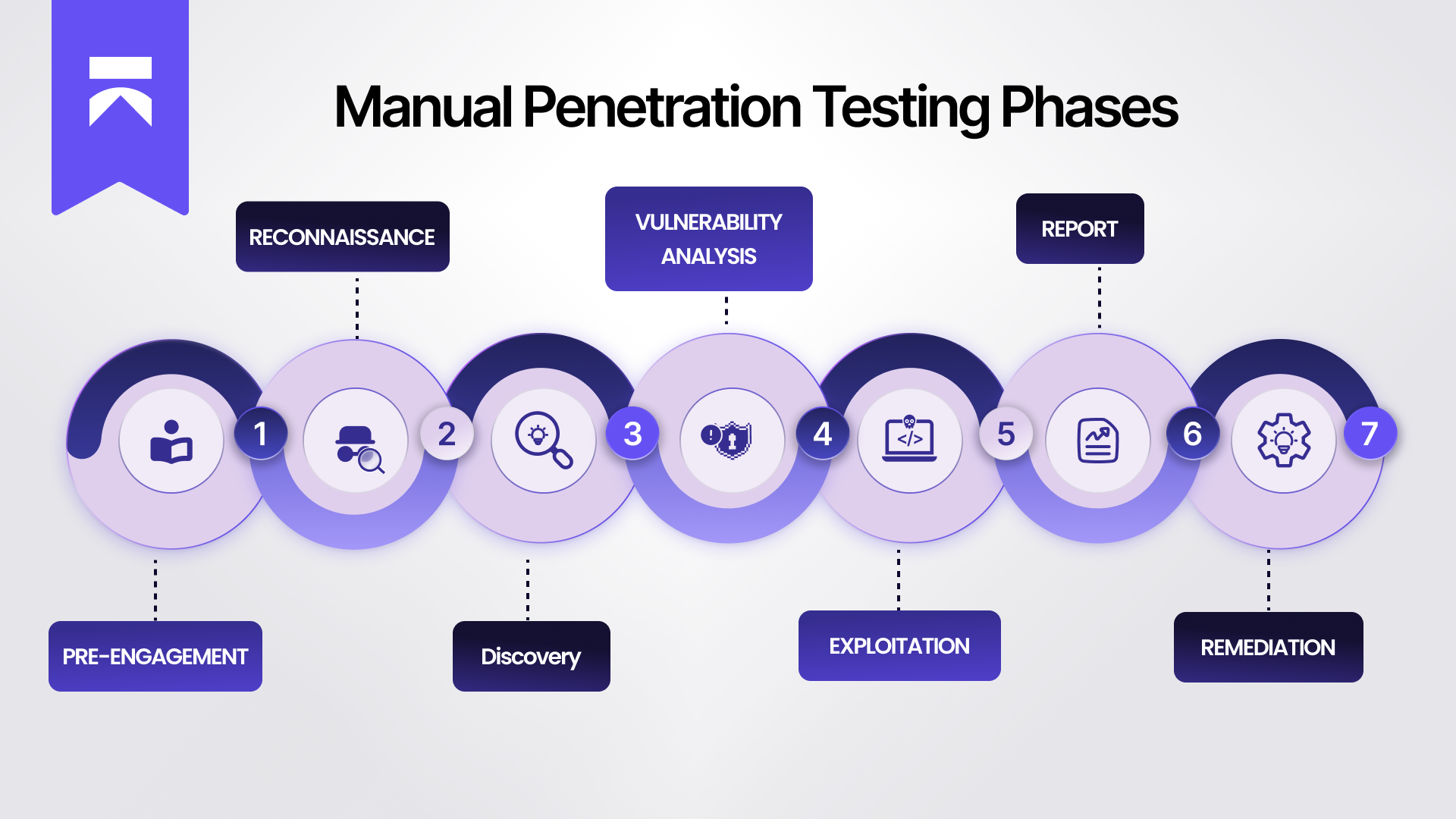

Ce processus se compose généralement des phases suivantes :

1. Pré-engagement

Le pentester collabore avec le client pour définir le périmètre, les objectifs, les règles d'engagement et les informations relatives à la cible.

2. Reconnaissance

Le pentester recueille le maximum d'informations possibles sur la cible à partir de sources publiques et privées (par exemple, détails du réseau, informations sur les employés, stack technologique) afin de cartographier la surface d'attaque potentielle.

3. Découverte

Les pentesters utilisent divers outils et techniques pour interagir avec la cible et identifier des problèmes spécifiques tels que les ports ouverts, les services exposés, les versions logicielles obsolètes et d'autres surfaces d'attaque.

4. Analyse des vulnérabilités

Cette phase implique à la fois l'analyse statique (SAST) sur les bases de code et l'analyse dynamique (DAST) sur les systèmes en cours d'exécution afin d'identifier les faiblesses potentielles.

5. Exploitation

En utilisant les informations recueillies lors des phases précédentes, le pentester tente d'exploiter les faiblesses identifiées de manière contrôlée afin de valider le risque et l'impact réels.

6. Rapports

Le pentester documente toutes les découvertes, y compris les vulnérabilités identifiées, les étapes d'exploitation suivies et toutes les données consultées, et présente un rapport clair à l'organisation.

7. Remédiation

Le pentester supprime tous les outils, backdoors ou configurations laissés lors des tests afin de garantir que le système retrouve un état sécurisé. L'équipe de sécurité de l'organisation corrige ensuite les problèmes identifiés, après quoi un nouveau test peut être effectué pour vérifier que toutes les vulnérabilités ont été résolues avec succès.

Principaux atouts des tests d'intrusion manuels :

- Compréhension contextuelle : Les pentesters peuvent analyser les erreurs de logique métier complexes, le comportement des utilisateurs et les configurations uniques à la recherche de failles (problèmes complexes de contrôle d'accès, chaînes d'attaque multi-étapes)

- Intuition : Les pentesters humains peuvent adapter leurs méthodes en temps réel, pour imiter un véritable attaquant, et développer des exploits personnalisés (vulnérabilités zero-day).

- Précision : Les découvertes sont validées par l'homme, ce qui réduit les faux positifs et fournit des conseils de remédiation plus approfondis.

Principales faiblesses des tests d'intrusion manuels :

- Les tests peuvent être chronophages, nécessitant des semaines pour les rapports.

- Ce n'est pas scalable

- Les pentests complets sont coûteux.

- Les pentests sont généralement réalisés une ou deux fois par an, ce qui signifie que les organisations les effectuent par conformité plutôt que comme une initiative stratégique.

- Couverture limitée des environnements vastes et dynamiques

- Les résultats varient selon les testeurs et les projets

- Ne détecte pas les vulnérabilités en dehors des périmètres de test prédéfinis

Qu'est-ce que le pentest automatisé ?

Le soi-disant pentest automatisé avec des scanners a amélioré l'efficacité mais n'a jamais fourni une véritable intelligence. Il est rapide mais superficiel. Ils reposent sur des signatures et des règles, détectant les problèmes connus sans comprendre comment les vulnérabilités se connectent ou ce qui est réellement exploitable.

Le pentest automatisé peut être utile, mais ce n'est finalement pas un pentest. Un véritable pentest repose sur l'intuition et l'expertise humaines pour simuler de véritables attaques, et non une simple liste de contrôle des vulnérabilités. Il implique :

- Connecter les vulnérabilités pour identifier les chaînes d'attaque

- Exploiter les erreurs de logique et de configuration

- Mettre à l'épreuve l'autorisation et les workflows

- Ajuster les tactiques à mesure que de nouvelles informations (vulnérabilités, vecteurs de menace) sont confirmées

Considérant que le pentest automatisé tel que nous le connaissons n'a pas d'« intelligence », il ne peut pas satisfaire aux exigences d'un test d'intrusion.

Principaux atouts du pentest automatisé :

- Rentable : Les coûts par scan sont faibles, ce qui le rend viable pour des scans fréquents

- Cohérence : Suit des scripts prédéfinis, assurant des scans cohérents et reproductibles

- Intégrations : Prend en charge l'intégration avec les plateformes CI/CD courantes telles que GitHub, GitLab et BitBucket

Principales faiblesses du pentest manuel :

- Taux de faux positifs élevés

- Ne permet pas de simuler un comportement d'attaque réel

- Raisonnement et priorisation limités

- Se concentre uniquement sur les types de vulnérabilités prédéfinis

- C'est davantage un scanner de vulnérabilités qu'un outil de pentest

- Ne fournit pas de conseils de remédiation détaillés

Pentest manuel vs automatisé : Quand utiliser l'IA

Qu'est-ce que le pentesting par IA ?

Le pentesting basé sur l'IA a remplacé les approches manuelles et automatisées en combinant la profondeur du raisonnement humain avec la vitesse et la précision de l'automatisation.

Il utilise l'intelligence artificielle pour simuler des comportements de type hacker et automatise les étapes clés des tests d'intrusion telles que la reconnaissance, la découverte de vulnérabilités, la simulation d'exploits et la priorisation des risques.

Contrairement aux pentests traditionnels, les pentests basés sur l'IA s'exécutent en continu, s'adaptant à votre environnement en temps réel. Ils cartographient automatiquement votre surface d'attaque (domaines, adresses IP, actifs cloud, API), puis tentent une série d'attaques sûres : tentatives d'injection SQL, exploits de mots de passe faibles, escalade de privilèges dans les réseaux, afin de valider les risques et leur exploitabilité.

Principaux atouts du pentesting par IA :

- Détecte les vulnérabilités que les testeurs humains pourraient manquer

- Simule des chemins d'attaque réalistes de bout en bout à travers le code, les conteneurs et le cloud

- L'analyse contextuelle filtre automatiquement les faux positifs

- Apprend et s'adapte en continu en temps réel

- S'adapte instantanément aux infrastructures complexes et en évolution rapide

Quand utiliser chaque approche de pentesting

Pentest manuel

- Encore occasionnellement requis pour des raisons réglementaires ou de conformité (par exemple, PCI DSS, mandats gouvernementaux).

- Utile pour des scénarios très spécifiques, pilotés par l'humain, tels que l'ingénierie sociale ou les tests de sécurité physique.

- Vérification finale des systèmes critiques tels que les systèmes bancaires et les bases de données

Pentest automatisé

- Convient aux analyses rapides et de routine lorsque les équipes n'ont besoin que d'une visibilité superficielle.

- Peut compléter les workflows d'intégration continue mais manque de profondeur ou de raisonnement.

- Environnements avec de grandes surfaces d'attaque qui nécessitent des analyses fréquentes

- Retour d'information immédiat dans les workflows de développement

Pentesting basé sur l'IA

- Le remplacement des approches manuelles et automatisées.

- Offre un raisonnement de niveau attaquant avec un contexte complet à travers le code, l'infrastructure et le cloud.

- S'adapte continuellement aux nouvelles menaces et aux nouveaux environnements.

- S'adapte sans sacrifier la précision ni nécessiter de triage humain.

- Cartographie et priorisation des chemins d'attaque complexes

- Preuves vérifiables, étayées par des exploits

- Pentests continus avec des recommandations de correction contextuelles

En pratique :

Les outils de pentest IA comme Aikido Security couvrent désormais tout ce que le pentest manuel et automatisé était conçu pour faire, mais plus rapidement, plus précisément et à l'échelle.

L'avenir du pentest est l'IA

Cela dit, il est clair que les tests d'intrusion ne peuvent plus reposer uniquement sur des approches manuelles ou scriptées. Les environnements logiciels modernes exigent une analyse continue qui suit le rythme des cycles de développement, sans les entraver. Le pentest basé sur l'IA répond à ce besoin en offrant une perspicacité similaire à celle d'un humain tout en s'adaptant aux applications, aux API et aux charges de travail cloud.

Aikido Security soutient cette évolution en combinant l'IA agentique pour la simulation d'attaque, la liaison automatisée des vulnérabilités et les recommandations automatisées, aidant ainsi les équipes à garder une longueur d'avance sur les menaces sans ralentir le développement.

Vous voulez voir comment l'IA peut améliorer votre flux de travail de pentest ? Essayez Aikido Security en quelques minutes.

FAQ

Comment les approches de pentest manuel et automatisé se comparent-elles en termes de précision ?

Le pentest manuel offre des informations plus approfondies et contextuelles, car des testeurs qualifiés peuvent repérer les failles logiques, enchaîner les vulnérabilités courantes (cross-site scripting, contrôles d'accès) et interpréter les comportements d'une manière que les outils automatisés ne peuvent souvent pas. Cependant, sa précision dépend fortement de l'expertise du testeur et du temps disponible. D'autre part, le pentest automatisé est plus évolutif et cohérent, mais peut introduire des faux positifs ou manquer des attaques complexes en plusieurs étapes.

Comment fonctionne le pentest automatisé ?

Le pentest automatisé repose sur des scanners, des crawlers et des modules d'attaque scriptés qui simulent des techniques d'attaquants connues sur les applications, les systèmes et les réseaux. Ces outils identifient les logiciels obsolètes, les mauvaises configurations, les services exposés et les vulnérabilités courantes à grande vitesse et dans de vastes environnements. Lorsqu'ils sont associés à des plateformes de pentest IA comme Aikido Security, les flux de travail automatisés deviennent plus intelligents et adaptatifs.

Quels sont les outils couramment utilisés dans le pentest automatisé ?

Le pentest automatisé implique souvent des outils comme OpenVAS, Nikto, Nmap et d'autres moteurs de découverte de vulnérabilités. Ces outils détectent les vulnérabilités connues, les problèmes de configuration et les services exposés dans de vastes environnements. Cependant, ils nécessitent toujours une interprétation minutieuse pour séparer les risques significatifs du bruit. Le pentest basé sur l'IA, comme Aikido Security, aide à filtrer les résultats, améliorant ainsi la priorisation.

Quelles compétences sont requises pour le pentest manuel ?

Le pentest manuel exige la maîtrise des réseaux, des systèmes d'exploitation, des technologies web, du scripting, des techniques d'exploitation, des stratégies de reconnaissance et des outils de sécurité avancés. Malgré sa profondeur, le test manuel bénéficie considérablement de l'automatisation en réduisant les tâches répétitives, surtout lorsqu'il est associé à des plateformes offrant des capacités de pentest basées sur l'IA comme Aikido Security.

Comment la combinaison du pentest manuel et automatisé peut-elle améliorer les évaluations de sécurité ?

La combinaison du pentest manuel et automatisé produit des évaluations complètes et fiables. L'automatisation offre une couverture continue et étendue, tandis que les testeurs manuels découvrent les failles logiques, les exploits en chaîne et les vulnérabilités à fort impact que les scanners automatisés manquent souvent. Le pentest basé sur l'IA, comme Aikido Security, renforce cette combinaison grâce à une vitesse et une profondeur accrues en corrélant les résultats, en réduisant les faux positifs et en identifiant des schémas qu'aucune méthode ne peut saisir pleinement seule.

Vous pourriez aussi aimer :

- Les 6 meilleurs outils de pentest IA en 2026

- Les 10 meilleurs outils de pentesting pour les équipes modernes en 2026

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Les 7 meilleurs outils ASPM en 2026

- Meilleurs scanners d'Infrastructure as Code (IaC)

- Meilleurs outils de surveillance continue de la sécurité