.png)

Visibilité complète de votre surface d'attaque

Découvrez les actifs cachés, les identifiants divulgués et les expositions critiques – le tout depuis une plateforme facile à utiliser.

- Surveillance continue

- Découverte de l'IT fantôme

- Surveillance de l'exposition des identités

.avif)

Découvrez chaque actif, connu et inconnu

Découvrez chaque domaine, sous-domaine et service cloud – même ceux dont vous ignoriez l'existence. Aikido surveille les changements en temps réel afin que rien ne passe inaperçu.

- Découverte complète d’assets : Cartographiez chaque domaine, sous-domaine et service cloud.

- Détection continue des changements : Être alerté lorsque des actifs nouveaux, modifiés ou non patchés introduisent des vulnérabilités.

- Couverture complète de la surface d'attaque : Éliminez les angles morts que les attaquants pourraient exploiter.

.avif)

Identifier et corriger les problèmes de sécurité

Détectez rapidement les vulnérabilités et les mauvaises configurations, avec des étapes claires pour les corriger avant que les attaquants ne puissent agir. Vous obtiendrez :

- Alertes de risque priorisées

- Conseils de correction exploitables

- Réduction des faux positifs

Fonctionnalités de surveillance de la surface d’attaque

Découverte de l'IT fantôme

Découvrez les actifs non autorisés ou oubliés sur AWS, Azure, GCP et bien plus encore. Placez-les sous une gestion de sécurité appropriée et éliminez les angles morts.

.avif)

Vérification de la conformité

Confirmez facilement que vos systèmes externes respectent les normes de l'industrie et les exigences réglementaires, réduisant ainsi le stress lié aux audits et les risques.

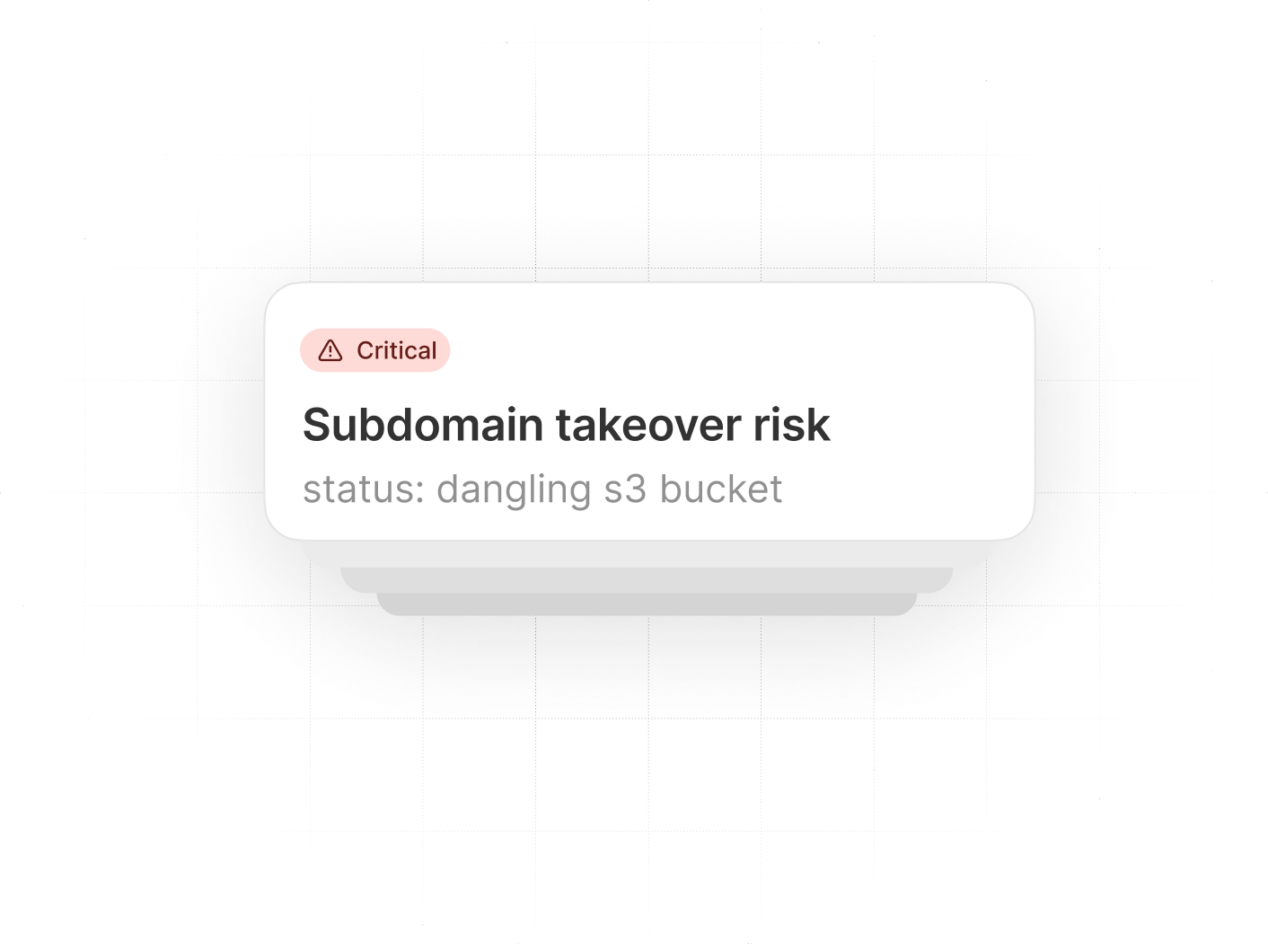

Prévenir les prises de contrôle de sous-domaines

Couverture complète sur une seule plateforme

Remplacez votre ensemble d'outils dispersés par une plateforme unique qui fait tout et vous montre ce qui compte vraiment.

Ne cassez pas le flux de développement

Meilleur rapport qualité-prix

« Meilleur rapport qualité-prix. Venant de Snyk, c'était trop cher et Aikido offre de meilleures capacités SAST. Le mécanisme qui empêche les faux positifs est superbe »

.avif)

« Aikido réalise vraiment l'impossible »

« Aikido réalise vraiment l'impossible avec un engagement envers l'ouverture que je n'avais jamais vu auparavant. Une recommandation évidente pour les start-ups ! »

FAQ

Aikido a-t-il lui-même fait l'objet de tests de sécurité ?

Oui — nous effectuons des pentests annuels par des tiers et maintenons un programme de bug bounty continu pour détecter les problèmes tôt.

Puis-je également générer un SBOM ?

Oui, vous pouvez exporter un SBOM complet au format CycloneDX, SPDX ou CSV en un seul clic. Il suffit d'ouvrir le rapport Licences et SBOM pour visualiser tous vos packages et licences.

Que faites-vous de mon code source ?

Aikido ne stocke pas votre code une fois l'analyse effectuée. Certaines tâches d'analyse, telles que SAST ou la détection de secrets, nécessitent une opération de clonage git. Des informations plus détaillées sont disponibles sur docs.aikido.dev.

Puis-je essayer Aikido sans donner accès à mon propre code ?

Oui, vous pouvez connecter un dépôt réel (accès en lecture seule) ou utiliser notre projet de démonstration public pour explorer la plateforme. Toutes les analyses sont en lecture seule et Aikido ne modifie jamais votre code. Les correctifs sont proposés via des pull requests que vous examinez et fusionnez.

Je ne souhaite pas connecter mon dépôt. Puis-je l'essayer avec un compte de test ?

Bien sûr ! Lorsque vous vous inscrivez avec votre compte Git, ne donnez accès à aucun dépôt et sélectionnez plutôt le dépôt de démonstration !

Aikido apporte-t-il des modifications à ma base de code ?

Nous ne pouvons ni ne voulons, c'est garanti par un accès en lecture seule.

Sécurisez votre environnement dès maintenant.

Sécurisez votre code, votre cloud et votre environnement d’exécution dans un système centralisé unique.

Détectez et corrigez les vulnérabilités rapidement et automatiquement.