La sécurité d'entreprise est un exercice d'équilibre à enjeux élevés. À mesure que les organisations se développent, leur surface d'attaque s'étend, créant un réseau complexe de points d'accès, de services cloud, d'applications et de réseaux qui doivent être protégés. Une seule violation peut entraîner des pertes financières dévastatrices, des sanctions réglementaires et une perte permanente de la confiance des clients.

Le défi pour les responsables de la sécurité est de construire une défense résiliente contre les cybermenaces sophistiquées sans étouffer l'innovation qui fait avancer l'entreprise.

Le choix des bons outils de sécurité est fondamental pour cet effort, mais le marché est un labyrinthe de plateformes, de suites et de solutions ponctuelles. De nombreux outils d'entreprise traditionnels sont puissants mais aussi notoirement complexes, coûteux et lents à s'adapter.

Ce guide est conçu pour clarifier votre prise de décision. Nous commencerons par un aperçu des principales plateformes de sécurité d'entreprise pour 2026 (non classées, par ordre alphabétique), en détaillant leurs capacités, leurs cas d'utilisation idéaux et leurs limites.

Ensuite, nous détaillerons les meilleurs outils de sécurité d'entreprise pour 7 cas d'utilisation spécifiques tels que la sécurité logicielle, l'authentification multifacteur, la protection contre la perte de données, et plus encore. Passez au cas d'utilisation pertinent ci-dessous si vous le souhaitez.

- Sécurité logicielle d'entreprise

- Sécurité de l'infrastructure IA d'entreprise

- Détection et réponse étendues (XDR) d'entreprise

- Plateforme de protection des applications cloud natives (CNAPP) d'entreprise

- Authentification multifacteur et gestion des identités et des accès (IAM) d'entreprise

- Gestion des incidents d'entreprise

- Sauvegarde et reprise après sinistre d'entreprise

Comment nous avons choisi les meilleurs outils de sécurité d'entreprise

Nous avons évalué chaque plateforme selon des critères essentiels pour la sécurité d'entreprise moderne :

- Intégration et Étendue : Dans quelle mesure la plateforme unifie-t-elle les différentes fonctions de sécurité (par exemple, endpoint, cloud, application) en un ensemble cohérent ?

- Efficacité et Automatisation : Quelle est l'efficacité de l'outil pour détecter et répondre aux menaces, et dans quelle mesure s'appuie-t-il sur l'automatisation pour réduire l'effort manuel ?

- Évolutivité et Gestion : La plateforme peut-elle s'adapter aux exigences d'une grande entreprise distribuée, et sa gestion est-elle complexe ?

- Orientation Développeur et Cloud-Native : Dans quelle mesure l'outil répond-il aux besoins de sécurité du développement d'applications modernes et cloud-native ?

- Coût Total de Possession (TCO) : Au-delà des licences, quel est le coût global en termes de personnel, de formation et de frais généraux d'exploitation ?

Les 9 meilleurs outils de sécurité d'entreprise

Voici notre analyse des principales plateformes conçues pour sécuriser l'entreprise moderne.

Les 7 Meilleures Plateformes de Sécurité d'Entreprise en 2026

1. Aikido Security

Aikido Security est une plateforme de sécurité logicielle moderne, axée sur les développeurs, qui propose des produits leaders dans les catégories SAST, DAST, SCA, la sécurité des infrastructures, les tests d'intrusion par IA qui s'intègrent à n'importe quelle infrastructure. Ses produits de sécurité sont utilisés par 50 000 organisations, dont Revolut, The Premier League et Serko.

Alors que de nombreux outils d'entreprise se concentrent sur la protection du périmètre et des endpoints, Aikido sécurise les applications qui font fonctionner l'entreprise de l'intérieur vers l'extérieur.

Vous pouvez également utiliser Aikido comme une plateforme de sécurité d'entreprise complète qui couvre tout, du code au cloud et même la sécurité runtime. L'objectif : offrir aux développeurs et aux équipes de sécurité une vue unifiée de la sécurité, sans le bruit et la friction habituels.

L'atout majeur d'Aikido réside dans l'automatisation et l'IA. Aikido utilise l'IA pour éliminer environ 90 % du bruit, vous évitant ainsi d'être submergé par les faux positifs et la déduplication des problèmes. Il propose même des correctifs en masse en un clic : par exemple, il peut créer des « pull requests prêtes à être merge » qui traitent plusieurs alertes connexes simultanément, économisant ainsi du temps et du travail manuel.

Bien qu'Aikido ne soit pas une plateforme legacy, il est fortement soutenu par un financement de 60 millions de dollars annoncé en 2026, ce qui lui permet de continuer à dominer les évaluations face aux fournisseurs de sécurité legacy.

Fonctionnalités clés et atouts :

- Produits leaders de leur catégorie : Aikido propose les meilleurs produits pour chaque composant de votre patrimoine informatique d'entreprise. Analyse de code, analyse IaC, analyse d'API, etc. Et comparé à d'autres plateformes, Aikido a démontré une meilleure analyse d’accessibilité et des auto-remédiations.

- Tri intelligent par IA : Priorise automatiquement les vulnérabilités réellement accessibles et exploitables, permettant aux équipes de sécurité et de développement de se concentrer sur la résolution des problèmes importants et d'ignorer les 90 % d'alertes qui ne sont que du bruit.

- Autofixes basés sur l'IA : Fournit des suggestions de code automatisées pour résoudre les vulnérabilités directement dans les pull requests des développeurs, accélérant considérablement les délais de remédiation et réduisant la charge de travail des équipes de sécurité.

- Intégration CI/CD transparente : S'intègre nativement avec GitHub, GitLab et d'autres outils d'entreprise en quelques minutes, intégrant la sécurité dans le pipeline sans friction ni configuration complexe.

- Déploiement cloud ou on-premise : Utilisez Aikido SaaS ou hébergez-le vous-même si vous devez conserver les données en interne. Il fournit également des rapports de conformité (SOC2, ISO) prêts à l'emploi pour les équipes d'audit.

- Tarification prévisible de niveau entreprise : Conçu pour répondre aux exigences des grandes organisations avec des performances robustes, son modèle de tarification simple et forfaitaire élimine les licences complexes par siège, courantes avec d'autres outils d'entreprise. En savoir plus sur la page de tarification d'Aikido.

Cas d'utilisation idéaux / Utilisateurs cibles :

Aikido est la meilleure solution globale pour les entreprises modernes qui souhaitent intégrer la sécurité plus tôt (shift left) et bâtir une culture de sécurité forte, dirigée par les développeurs. Elle est parfaitement adaptée aux responsables de la sécurité qui ont besoin d'une plateforme évolutive et efficace pour sécuriser leurs applications et leurs environnements cloud, et aux équipes de développement qui souhaitent prendre en charge la sécurité sans être ralenties.

Avantages:

- Exceptionnellement facile à configurer et réduit drastiquement la fatigue liée aux alertes

- Consolide les fonctionnalités de plusieurs outils de sécurité. Large prise en charge linguistique.

- Fonctionnalités de conformité robustes

- Tarification transparente

- Software Bill of Materials (SBOM) complet

- Filtrage basé sur l'IA

- Support multiplateforme

- UX conviviale pour les développeurs

Tarification / Licences :

Aikido propose un niveau gratuit à vie pour commencer. Les plans payants utilisent un modèle de tarification simple et forfaitaire qui offre des coûts prévisibles à mesure que l'organisation évolue.

Résumé des recommandations :

Aikido Security est le choix privilégié des entreprises recherchant un outil de sécurité d'entreprise offrant une expérience développeur fluide et une gouvernance d'entreprise optimale.

De ses scanners de vulnérabilités on-premise à ses fonctionnalités de découpage de monorepo pour une gestion améliorée des problèmes de sécurité, Aikido permet aux entreprises non seulement de répondre aux exigences de sécurité actuelles, mais aussi d'innover en toute confiance pour l'avenir.

Découvrez comment Aikido peut aider à unifier la sécurité, à éliminer le bruit et à permettre aux développeurs de créer des logiciels sécurisés à l'échelle de l'entreprise.

2. Check Point Infinity

Check Point Infinity est une architecture de cybersécurité consolidée qui couvre les réseaux, le cloud, le mobile, les terminaux et l'IoT. Elle vise à fournir une plateforme unique et unifiée pour la prévention des menaces et la gestion de la sécurité sur l'ensemble de l'infrastructure informatique d'une organisation. Pour les organisations évaluant les avantages des approches de sécurité à fournisseur unique par rapport aux approches "best-of-breed", notre aperçu sur les changements du Top 10 OWASP 2025 pour les développeurs est un guide utile pour comprendre les dernières évolutions des paysages de menaces modernes.

Fonctionnalités clés et atouts :

- Architecture consolidée : Intègre une large gamme de produits de sécurité sous un même parapluie de gestion, des pare-feu de nouvelle génération (Quantum) à la sécurité du cloud (CloudGuard) et la protection des endpoints (Harmony).

- ThreatCloud AI : S'appuie sur un réseau mondial de renseignement sur les menaces pour partager les indicateurs de compromission (IoC) entre tous les produits, permettant une prévention des menaces en temps réel.

- Couverture de sécurité étendue : Offre l'un des portefeuilles les plus étendus du marché, visant à être une solution unique pour les besoins de sécurité d'une entreprise. Pour ceux qui envisagent des options plus cloud-native ou axées sur les conteneurs, consultez notre analyse des vulnérabilités de sécurité des conteneurs Docker.

- Gestion unifiée : Fournit une console centrale pour gérer les politiques et visualiser les événements de sécurité sur l'ensemble de l'infrastructure.

Cas d'utilisation idéaux / Utilisateurs cibles :

Check Point Infinity est conçu pour les grandes entreprises, en particulier celles dotées d'environnements complexes et hybrides qui s'étendent sur des centres de données sur site et plusieurs clouds. Il est idéal pour les équipes de sécurité recherchant une solution mono-éditeur pour simplifier la gestion. Si vous gérez également des outils de sécurité open source ou des environnements hybrides, vous pourriez vouloir consulter notre récapitulatif des meilleurs scanners de dépendances open source pour compléter les solutions existantes.

Avantages et inconvénients :

- Avantages : Un portefeuille de produits extrêmement large, un renseignement sur les menaces robuste et une gestion unifiée peuvent réduire la complexité.

- Inconvénients : Peut entraîner un verrouillage fournisseur (vendor lock-in). La plateforme peut être complexe à naviguer, et l'intégration de toutes les différentes pièces peut ne pas être aussi fluide qu'annoncé.

Tarification / Licences :

Check Point Infinity est proposé sous forme de licence d'abonnement à l'échelle de l'entreprise, avec une tarification qui peut être complexe et dépend des produits spécifiques et de l'échelle requise.

Résumé des recommandations :

Pour les entreprises engagées dans une stratégie mono-éditeur pour une couverture de sécurité étendue, Check Point Infinity offre une solution puissante et complète, bien que complexe.

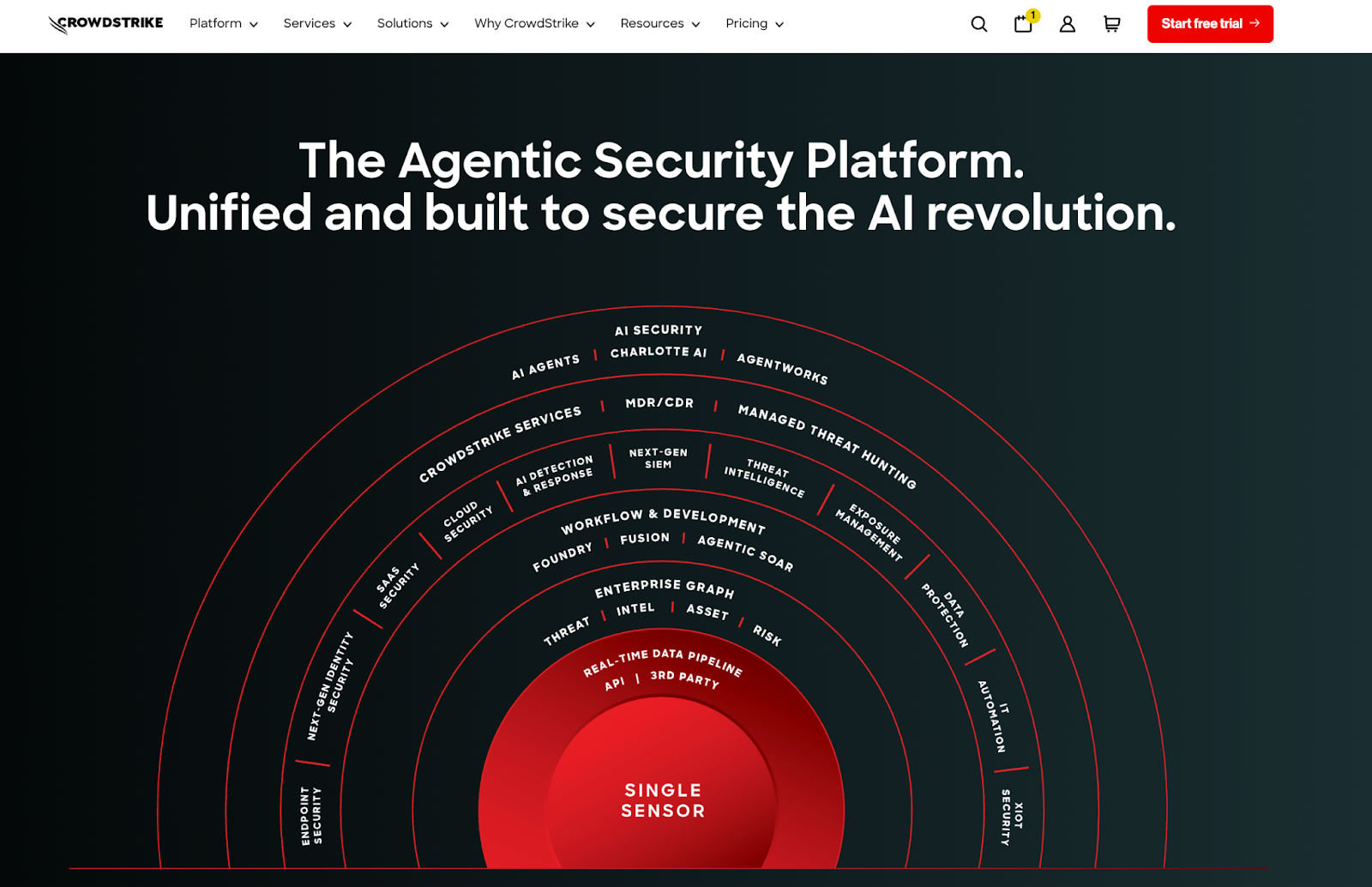

3. CrowdStrike Falcon

CrowdStrike Falcon est une plateforme cloud-native qui a redéfini la sécurité des endpoints. Elle offre une suite de services conçus autour de ses capacités de détection et de réponse aux endpoints (EDR), utilisant un agent unique et léger pour fournir un antivirus de nouvelle génération, du renseignement sur les menaces et de la chasse aux menaces gérée.

Fonctionnalités clés et atouts :

- Architecture Cloud-Native : Conçue dès le départ dans le cloud, permettant une évolutivité massive et une analyse en temps réel sans nécessiter de matériel sur site.

- Agent unique et léger : Un agent unique fournit un large éventail de fonctions de sécurité, de l'antivirus à l'EDR et à la gestion des vulnérabilités, simplifiant le déploiement et la gestion.

- Threat Graph : Utilise une IA puissante et la technologie des bases de données graphes pour analyser des milliers de milliards d'événements par semaine, identifiant et arrêtant les attaques sophistiquées en temps réel.

- Chasse aux menaces gérée (Falcon OverWatch) : Offre une équipe d'experts en sécurité d'élite qui recherchent proactivement les menaces dans votre environnement 24h/24 et 7j/7.

- Alignement avec les tendances de l'IA : À mesure que les organisations adoptent davantage de techniques de sécurité basées sur l'IA—comme celles abordées dans l'aperçu d'Aikido sur le pentest IA—l'utilisation par Falcon de l'apprentissage automatique et de l'analyse avancée le place à l'avant-garde des solutions EDR modernes.

Cas d'utilisation idéaux / Utilisateurs cibles :

CrowdStrike est idéal pour les entreprises de toutes tailles qui privilégient la sécurité des endpoints. Il est très apprécié par les centres d'opérations de sécurité (SOC) pour ses puissantes capacités de détection des menaces et par les équipes IT pour sa facilité de déploiement.

Avantages et inconvénients :

- Avantages : Capacités EDR leaders sur le marché, facile à déployer et à gérer, et le service OverWatch apporte une valeur immense.

- Inconvénients : Principalement axé sur la sécurité des endpoints et des identités. Bien qu'il se soit étendu à la sécurité du cloud, ce n'est pas une plateforme tout-en-un pour la sécurité des applications ou du réseau. Peut être coûteux.

- Intégration avec des stratégies de sécurité plus larges : Pour les organisations qui évaluent plusieurs outils et approches de sécurité, comparer la sécurité des endpoints avec d'autres domaines comme la chaîne d'approvisionnement ou la gestion SCA (voir la comparaison Snyk vs. Trivy) peut aider à créer une pile complète.

Tarification / Licences :

CrowdStrike Falcon est un service basé sur abonnement avec différents niveaux et modules complémentaires.

Résumé des recommandations :

CrowdStrike Falcon est la référence en matière de protection des endpoints. C'est un outil essentiel pour toute entreprise cherchant à se défendre contre les attaques modernes et sophistiquées ciblant les appareils utilisateurs et les serveurs. Pour plus d'informations sur la manière dont la sécurité des endpoints s'intègre aux programmes de sécurité plus larges, consultez des articles comme Les meilleurs outils de pentest IA sur le blog Aikido.

4. SentinelOne Singularity

SentinelOne Singularity est une plateforme de sécurité autonome qui combine EDR, Endpoint Protection Platform (EPP) et d'autres capacités de sécurité en une solution unique. Sa principale différenciation est son utilisation de l'IA pour détecter, prévenir et répondre de manière autonome aux menaces en temps réel sur l'appareil lui-même, même s'il n'est pas connecté au cloud.

Fonctionnalités clés et atouts :

- IA autonome : L'agent peut identifier et neutraliser de manière indépendante les menaces sur l'endpoint sans avoir besoin de diffuser d'abord les données vers le cloud, permettant des temps de réponse plus rapides.

- Visibilité multi-surfaces (XDR) : La plateforme Singularity s'étend au-delà du point de terminaison pour ingérer des données provenant du cloud, du réseau et des sources d'identité, offrant des capacités de détection et de réponse étendues (XDR).

- Réponse et remédiation automatisées : Peut automatiquement arrêter les processus malveillants, mettre en quarantaine les fichiers et même restaurer un point de terminaison à son état d'avant l'attaque.

- Architecture à agent unique : À l'instar de CrowdStrike, elle utilise un agent unique pour simplifier le déploiement et la gestion à l'échelle de l'entreprise.

Cas d'utilisation idéaux / Utilisateurs cibles :

SentinelOne est idéal pour les entreprises recherchant une solution de sécurité des points de terminaison hautement automatisée capable de réduire la charge de travail de leurs équipes de sécurité. Sa nature autonome la rend particulièrement attrayante pour les organisations disposant de ressources SOC limitées.

Avantages et inconvénients :

- Avantages : Une IA puissante embarquée sur l'agent offre des temps de réponse extrêmement rapides. De solides fonctionnalités d'automatisation peuvent réduire l'effort manuel.

- Inconvénients : Le degré élevé d'automatisation peut parfois donner aux analystes de sécurité l'impression d'avoir moins de contrôle. C'est également une solution à prix élevé.

Tarification / Licences :

SentinelOne Singularity est un service commercial par abonnement dont la tarification est basée sur le nombre de points de terminaison et l'ensemble des fonctionnalités.

Résumé des recommandations :

SentinelOne est un concurrent majeur de CrowdStrike dans le domaine de la sécurité des points de terminaison, offrant une vision convaincante d'une plateforme de sécurité autonome et basée sur l'IA.

5. Fortinet Security Fabric

Le Fortinet Security Fabric est une plateforme de cybersécurité intégrée qui offre une protection étendue et automatisée sur l'ensemble de la surface d'attaque. Ancré dans ses puissants pare-feu FortiGate, le Fabric est conçu pour interconnecter différentes solutions de sécurité en un maillage unique et coopératif.

Fonctionnalités clés et atouts :

- Portefeuille large et intégré : Offre une vaste gamme de produits, y compris des pare-feu, du SD-WAN sécurisé, de la sécurité de la messagerie, de la protection des points de terminaison et du SIEM, tous conçus pour fonctionner ensemble.

- Mise en réseau axée sur la sécurité : Intègre étroitement l'infrastructure réseau et la sécurité, un concept central à ses offres SD-WAN et SASE (Secure Access Service Edge).

- Centre de gestion Fabric : Fournit une gestion centralisée, des analyses et une réponse automatisée sur l'ensemble de la suite de produits Fortinet.

- Excellent rapport qualité-prix : Fortinet est souvent reconnu pour offrir de solides performances de sécurité à un prix compétitif par rapport à d'autres fournisseurs d'entreprise.

Cas d'utilisation idéaux / Utilisateurs cibles :

Le Fortinet Security Fabric est idéal pour les organisations qui souhaitent construire leur architecture de sécurité autour d'une solide fondation de sécurité réseau. Il est particulièrement populaire auprès des entreprises distribuées qui ont besoin de sécuriser de nombreuses succursales.

Avantages et inconvénients :

- Avantages : Portefeuille de produits très large et bien intégré. Performances solides de ses produits réseau principaux. Souvent plus rentable que ses concurrents.

- Inconvénients : Peut encourager le verrouillage fournisseur. Bien que large, certains des produits non essentiels peuvent ne pas être aussi matures que les solutions "best-of-breed".

Tarification / Licences :

Les produits Fortinet sont vendus sous forme d'appliances matérielles ou virtuelles perpétuelles avec des services d'abonnement pour les mises à jour de sécurité et le support.

Résumé des recommandations :

Pour les entreprises qui privilégient la sécurité réseau et souhaitent une architecture étroitement intégrée et à fournisseur unique, le Fortinet Security Fabric est un choix convaincant et rentable.

6. Palo Alto Networks Platform

Palo Alto Networks propose une plateforme de sécurité complète, leader dans plusieurs domaines : sécurité réseau, sécurité cloud et opérations de sécurité. Sa plateforme est conçue pour prévenir les cyberattaques réussies grâce à une combinaison de pare-feu puissants, de protection cloud-native et de détection avancée des menaces.

Fonctionnalités clés et atouts :

- Pare-feu de nouvelle génération : Les pare-feu matériels et virtuels de l'entreprise sont considérés comme des leaders du marché, offrant une visibilité approfondie et un contrôle granulaire sur le trafic réseau.

- Prisma Cloud : Une plateforme de protection des applications cloud natives (CNAPP) complète qui assure la sécurité du code au cloud.

- Cortex XDR : Une plateforme de détection et de réponse étendues qui ingère des données provenant des points de terminaison, des réseaux et des clouds pour fournir une détection et une réponse avancées aux menaces.

- Forte intégration : Les différents composants de la plateforme sont bien intégrés pour partager le renseignement sur les menaces et offrir une défense unifiée.

Cas d'utilisation idéaux / Utilisateurs cibles :

Palo Alto Networks s'adresse aux grandes entreprises prêtes à investir dans une plateforme de sécurité premium et de pointe. Elle est destinée aux organisations qui exigent une sécurité de premier ordre sur leurs environnements réseau, cloud et de points de terminaison.

Avantages et inconvénients :

- Avantages : Produits leaders sur le marché dans plusieurs catégories. Forte intégration au sein de sa plateforme. Excellente réputation en matière d'efficacité de la sécurité.

- Inconvénients : C'est l'une des solutions de sécurité d'entreprise les plus chères du marché. La plateforme peut être complexe à déployer et à gérer, nécessitant une expertise significative.

Tarification / Licences :

Palo Alto Networks utilise un mélange de licences matérielles perpétuelles et de services d'abonnement. C'est une solution d'entreprise haut de gamme.

Résumé des recommandations :

Pour les entreprises où la sécurité est une priorité absolue et le budget une préoccupation secondaire, la plateforme Palo Alto Networks offre une suite inégalée d'outils de sécurité de premier ordre.

7. Rapid7 Insight Platform

La plateforme Rapid7 Insight est une suite d'outils basée sur le cloud, conçue pour offrir visibilité, analyses et automatisation à travers le programme de sécurité d'une organisation. Elle combine la gestion des vulnérabilités (InsightVM), le SIEM/XDR (InsightIDR) et la sécurité des applications (InsightAppSec) en une seule plateforme.

Fonctionnalités clés et atouts :

- Gestion des vulnérabilités robuste : InsightVM est un leader sur le marché de la gestion des vulnérabilités, offrant d'excellentes capacités de scan, de priorisation et de reporting.

- SIEM/XDR convivial : InsightIDR est reconnu pour être un SIEM cloud facile à utiliser qui combine la gestion des logs, l'analyse du comportement des utilisateurs et la détection des points de terminaison.

- Plateforme intégrée : Les différents modules de la plateforme Insight sont bien intégrés, permettant des flux de travail inter-produits (par exemple, trouver une vulnérabilité dans InsightVM et enquêter sur les alertes associées dans InsightIDR).

- Priorité à l'actionnabilité : Rapid7 s'attache à fournir des informations exploitables qui aident les équipes de sécurité à prioriser leur travail et à répondre plus rapidement aux menaces.

Cas d'utilisation idéaux / Utilisateurs cibles :

La Rapid7 Insight Platform est idéale pour les entreprises de taille moyenne à grande qui ont besoin d'une plateforme robuste et intégrée pour leurs opérations de sécurité. Elle est particulièrement bien adaptée aux équipes qui nécessitent une gestion des vulnérabilités puissante et un SIEM convivial.

Avantages et inconvénients :

- Avantages : Robuste dans ses domaines clés de gestion des vulnérabilités et de SIEM. La plateforme est généralement facile à utiliser et fournit des données exploitables.

- Inconvénients : Les modules de sécurité des applications et de sécurité cloud ne sont pas aussi matures ou complets que ceux de certaines autres plateformes de cette liste.

Tarification / Licences :

La Rapid7 Insight Platform est un service par abonnement dont la tarification est basée sur le nombre d'actifs, d'utilisateurs et le volume de données.

Résumé des recommandations :

Rapid7 offre une plateforme puissante et conviviale pour la gestion des opérations de sécurité, ce qui en fait un excellent choix pour les équipes souhaitant faire évoluer leurs programmes de gestion des vulnérabilités et de détection des menaces.

Sécurité logicielle d'entreprise

Les outils de sécurité logicielle aident les organisations à identifier, prioriser et corriger les vulnérabilités à travers le code développé en interne, les dépendances open source et les environnements applicatifs modernes. Pour les entreprises, la sécurité logicielle est désormais un contrôle fondamental pour réduire le risque de violation sans ralentir la livraison. Pourquoi ?

Pourquoi la sécurité logicielle est essentielle

Contrairement à il y a des décennies, les logiciels d'entreprise dépendent désormais fortement de l'open source et des API tierces. Associé à une vélocité de développement accrue, chaque ligne de code introduit un risque potentiel.

Un bon outil de sécurité logicielle d'entreprise :

- Identifie les vulnérabilités tôt

- Priorise les risques réels, et

- S'intègre aux workflows des développeurs sans ralentir la livraison

Les 3 meilleurs produits de sécurité logicielle

- Aikido Security : De son approche API-first qui simplifie les intégrations, ses rapports de conformité complets, à sa solution innovante de pentest IA qui effectue des tests de niveau humain à la vitesse d'une machine. Aikido Security est le meilleur outil de sécurité logicielle disponible sur le marché aujourd'hui. Contrairement aux outils d'entreprise hérités qui sont souvent lourds et cloisonnés, Aikido se concentre sur des workflows adaptés aux développeurs et des résultats sans bruit. Cela signifie moins de faux positifs, une remédiation plus rapide et une intégration plus étroite avec les outils que les entreprises utilisent déjà.

- Wiz : Wiz se présente souvent comme un outil de sécurité des applications, cependant il n'a pas été conçu pour les développeurs. Les équipes DevOps peuvent utiliser Wiz pour détecter les erreurs de configuration, mais en matière de sécurité du code et des pipelines, il est insuffisant. Bien que son module récemment introduit « Wiz Code » ajoute une certaine capacité de scan d'Infrastructure-as-Code (IaC), il reste insuffisant par rapport aux outils dédiés de SAST, de SCA ou de sécurité des pipelines CI/CD.

- Checkmarx : De nombreuses grandes entreprises utilisent Checkmarx pour sa profondeur et son historique. Il est lourd mais éprouvé. Les fonctionnalités de reporting, d'audit et la capacité à personnaliser les règles de Checkmarx répondent bien aux besoins de gouvernance d'entreprise. Cependant, de nombreuses équipes trouvent Checkmarx complexe, coûteux et sujet aux faux positifs. Elles recherchent des alternatives. De plus, dans le paysage de développement rapide d'aujourd'hui, cela entraîne une dette technique, les équipes ignorant les résultats.

Ressources supplémentaires sur la sécurité logicielle

- La sécurité logicielle (DevSecOps) : outils expliqués par Aikido

- Réduire la dette de cybersécurité avec AI Autotriage

- Base de données open source de renseignement sur les menaces

- Les 23 meilleurs outils DevSecOps en 2026

Sécurité de l'infrastructure IA d'entreprise

L'IA a changé notre monde. L'IA est là pour rester. Ces deux phrases sont vraies, et chaque entreprise avant-gardiste développe un produit ou une fonctionnalité d'IA.

Pourquoi la sécurité de l'infrastructure IA est essentielle

Dans la course à l'implémentation de l'IA et à la conquête de parts de marché, de nombreuses entreprises négligent la sécurité. Le problème est que les systèmes d'IA introduisent des surfaces d'attaque entièrement nouvelles. Du poisoning des données d'entraînement et du vol de modèles à l'injection de prompt et à l'accès non autorisé à l'inférence.

Contrairement aux applications traditionnelles, l'infrastructure IA combine des pipelines de données, des GPU, des agents IA, des services cloud, des API et des modèles qui évoluent souvent en continu.

Les 3 meilleurs produits de sécurité de l'infrastructure IA

- HiddenLayer : Fournit une détection des menaces en runtime pour les systèmes d'IA, aidant à détecter les abus de modèles, les attaques adverses et les comportements d'inférence anormaux. Pensez à l'exécution de modèles et d'agents IA dans des environnements de production.

- Protect AI (Une entreprise Palo Alto) : Se concentre sur la sécurisation de l'ensemble de la chaîne d'approvisionnement ML, y compris le scan de modèles, l'intégrité des artefacts et le risque lié aux dépendances.

- Aikido Security : Aikido adopte une approche unique de la sécurité de l'IA en se concentrant sur les chaînes d'approvisionnement logicielles et les workflows de développement basés sur l'IA. Aikido offre une conformité continue, une détection basée sur l'IA, une intégration à travers les pipelines CI/CD, des code reviews IA et des pentest IA comme aucun autre outil de sécurité d'entreprise.

Ressources supplémentaires sur la sécurité de l'infrastructure IA

- La checklist de codage axée sur le CISO pour la sécurité

- Les 6 meilleurs outils de pentest IA en 2026

- Le parcours semé d'embûches de la gestion des risques de sécurité liés à l'IA dans l'infrastructure informatique

Extended Detection and Response (XDR) pour les entreprises

Les attaques modernes restent rarement confinées à un seul domaine. Les menaces se déplacent latéralement entre les endpoints, les charges de travail cloud, les identités et les réseaux, ce qui échappe souvent aux outils de sécurité cloisonnés tels que la protection des endpoints autonome ou les systèmes de prévention des intrusions (IPS) traditionnels.

Le XDR est apparu comme un moyen de collecter et de corréler automatiquement les données provenant de ces sources.

Le XDR utilise l'IA et le ML pour analyser de grands ensembles de données, identifier les anomalies comportementales et prioriser les menaces, réduisant ainsi la fatigue liée aux alertes.

Pourquoi l'Extended Detection and Response (XDR) est essentiel

Une entreprise typique dispose de milliers de microservices, utilise plusieurs fournisseurs cloud, possède une infrastructure sur site et des employés répartis sur différents fuseaux horaires.

Le XDR réduit la fatigue liée aux alertes, diminue le temps moyen de détection (MTTD) et aide les équipes de sécurité à répondre aux incidents avec un meilleur contexte et une meilleure automatisation.

Les 3 meilleurs produits Extended Detection and Response (XDR)

- Palo Alto Networks : Propose une plateforme XDR fortement intégrée combinant la télémétrie des endpoints, du réseau et du cloud avec de solides capacités d'automatisation.

- CrowdStrike : Construit sur une base d'endpoints puissante, avec des capacités XDR étendues à travers l'identité, le cloud et les données de logs.

- Microsoft Defender : Microsoft propose le XDR via Microsoft Defender, fortement intégré à Microsoft 365, Azure et Entra ID. Ceci est idéal pour les entreprises fortement investies dans l'écosystème Microsoft.

Ressources supplémentaires sur l'Extended Detection and Response (XDR)

- Avis et évaluations sur l'Extended Detection and Response (XDR)

- Qu'est-ce que le XDR (Extended Detection and Response) et pourquoi en avez-vous besoin ?

- Avis G2 sur les plateformes Extended Detection and Response (XDR)

Plateforme de protection des applications cloud natives (CNAPP) d'entreprise

Une plate-forme de protection des applications cloud natives (CNAPP) est une solution de sécurité cloud unifiée conçue pour protéger les applications tout au long de leur cycle de vie, du code au cloud et à l'exécution.

Le rapport 2026 d'Aikido Security sur l'état de l'IA dans la sécurité et le développement a révélé que 93 % des équipes ont du mal à intégrer la sécurité des logiciels applicatifs avec la sécurité cloud, ce qui entraîne des lacunes où les menaces peuvent passer inaperçues.

Une solution CNAPP complète comprend généralement :

- Gestion de la posture de sécurité du cloud (CSPM)

- Protection des charges de travail cloud (CWPP)

- CI/CD et analyse IaC

- KSPM (Gestion de la posture de sécurité Kubernetes)

- Détection des menaces à l'exécution

Pourquoi la plate-forme de protection des applications cloud natives (CNAPP) est essentielle

Une solution CNAPP vous assure :

- Visibilité Full-Stack

- Moins d'alertes

- Sécurité compatible DevOps

- Consolidation et efficacité des coûts

- Conformité continue

Les 3 meilleurs produits de plate-forme de protection des applications cloud natives (CNAPP)

Toutes les plateformes portant le label CNAPP ne se valent pas. Voici nos 3 meilleures :

- Aikido Security : Aikido Security est une plateforme de sécurité pilotée par l'IA conçue pour sécuriser chaque aspect du cycle de vie des applications cloud, du code et des dépendances aux conteneurs, à l'infrastructure multi-cloud et au runtime. Aikido offre :

- Couverture de bout en bout,

- Prise en charge du SSO et du RBAC,

- Déploiement on-premise optionnel,

- Contrôles de conformité prêts à l'emploi,

- Réduction du bruit pilotée par l'IA.

- Lacework FortiCNAPP: Lacework est une plateforme CNAPP axée sur les données, reconnue pour sa technologie brevetée “Polygraph”. Sa plateforme de données Polygraph cartographie les comportements à travers votre cloud pour identifier les menaces et les erreurs de configuration.

- Sysdig Secure: Sysdig est principalement utilisé par les organisations exécutant des charges de travail lourdes en Kubernetes et conteneurs. Il offre également une surveillance des menaces au runtime, car il provient des projets open-source Sysdig et Falco.

Ressources CNAPP supplémentaires

- Les 9 meilleures plate-formes de protection des applications cloud natives (CNAPP) en 2026

- Qu'est-ce que le CSPM (et le CNAPP) ? La gestion de la posture de sécurité cloud expliquée

- Avis et évaluations des plateformes de protection des applications cloud natives (CNAPP) de Gartner

Gestion des identités et des accès (IAM) et authentification multifacteur (MFA) en entreprise

La sécurité d'entreprise moderne commence par l'identité. La première étape pour gérer efficacement l'accès aux identités est de s'assurer que chaque identité a accès à ce dont elle a besoin et rien de plus. C'est ce qu'encourage le Principe du moindre privilège (PoLP).

Mais même si chaque identité n'a que les accès dont elle a besoin, il reste important de mettre en œuvre l'authentification multifacteur, en particulier pour les comptes administrateur. La MFA ajoute une couche de protection supplémentaire.

Pourquoi l'IAM et la MFA sont essentiels

Le compromis des identifiants reste l'un des points d'entrée les plus courants pour les violations de données en entreprise. À mesure que les organisations se développent, la gestion des accès à travers des milliers d'utilisateurs, d'applications, d'API et de services cloud devient de plus en plus complexe, et les contrôles manuels sont impossibles.

L'IAM et la MFA aident les entreprises à :

- Appliquer un accès au moindre privilège de manière cohérente

- Réduire la surface d'attaque des identifiants compromis

- Centraliser la gouvernance des identités pour les environnements cloud et sur site

- Assurer un accès sécurisé à distance et pour les tiers

Les 3 meilleurs produits IAM et MFA

- Okta : Une plateforme IAM de premier plan offrant le single sign-on (SSO), la MFA adaptative, la gestion du cycle de vie et de nombreuses intégrations SaaS.

- Apono : Propose une plateforme IAM spécialisée dans l'accès Just-in-Time et Just Enough Privileges.

- IAM des fournisseurs cloud : Les principaux fournisseurs cloud comme AWS et Microsoft proposent l'IAM pour leurs services et ressources. Ces produits IAM peuvent également être étendus avec des logiciels tiers comme Okta et Apono mentionnés précédemment.

Ressources IAM et MFA supplémentaires

Gestion des incidents d'entreprise

Les entreprises d'aujourd'hui opèrent sur plusieurs clouds, régions et unités commerciales, souvent avec des équipes de sécurité distribuées. Lorsqu'un incident survient, le manque de coordination, la responsabilité mal définie et les processus manuels peuvent considérablement retarder l'endiguement et la récupération.

Pourquoi la gestion des incidents est essentielle

Les incidents de sécurité sont inévitables. Plus de 2 200 cyberattaques surviennent chaque jour dans le monde. La différence entre une perturbation et une catastrophe réside dans l'efficacité de la réponse d'une organisation. La réponse aux incidents est moins une question d'héroïsme individuel et davantage une question d'exécution reproductible et coordonnée.

Outre la constitution de la meilleure équipe de sécurité possible, la meilleure chose à faire ensuite est de les doter des bons outils.

La gestion des incidents aide les organisations à :

- Standardiser la gestion et l'escalade des incidents

- Réduire le temps moyen de réponse (MTTR)

- Améliorer la collaboration inter-équipes lors des incidents

- Maintenir des pistes d'audit pour la conformité et les revues post-incident (Postmortem)

Les 3 meilleurs outils de gestion des incidents

- Incident.io : Acteur relativement nouveau sur le marché, Incident.io est rapidement devenu un leader dans l'espace de la gestion des incidents. Avec des produits allant de l'astreinte à la réponse et récemment l'AI SRE, si vous envisagez un outil de gestion et de réponse aux incidents, Incident.io devrait figurer parmi vos options.

- Pagerduty : Fondé en 2009, Pagerduty est largement utilisé pour la gestion des astreintes, les alertes et la coordination des incidents, avec de solides intégrations avec les outils de surveillance et de sécurité.

- ServiceNow : Propose la réponse aux incidents dans le cadre de sa plateforme plus large d'opérations de sécurité et d'ITSM, permettant une automatisation approfondie des workflows et des rapports. Peut être surdimensionné si vous souhaitez simplement une plateforme pour gérer l'escalade et la remédiation des incidents.

Ressources supplémentaires sur la gestion des incidents

- La Conférence sur les Incidents, l'Astreinte et la Fiabilité

- Google Site Reliability Engineering : Guide de gestion des incidents

Sauvegarde et reprise après sinistre pour l'entreprise

Les sauvegardes garantissent aux organisations la capacité de récupérer les systèmes, les données et les services après des pannes, des attaques de ransomware ou des défaillances catastrophiques.

Bien que souvent regroupés avec les opérations IT, les outils de sauvegarde et de récupération d'entreprise jouent un rôle essentiel dans les stratégies de sécurité modernes, d'autant plus que les attaques de ransomware ciblent de plus en plus les sauvegardes elles-mêmes.

Pourquoi la sauvegarde et la reprise après sinistre sont essentielles

Il ne s'agit pas de savoir si une catastrophe se produira, mais de savoir quoi faire quand elle survient. Sans sauvegardes fiables et processus de récupération testés, les organisations sont confrontées à des temps d'arrêt prolongés, des pertes de données et une exposition réglementaire.

Les outils de sauvegarde et de reprise après sinistre aident les entreprises à :

- Restaurer rapidement les systèmes après des attaques de ransomware ou des pannes

- Protéger les données critiques dans les environnements cloud et sur site

- Satisfaire aux exigences réglementaires et de continuité d'activité

- Réduire les dommages financiers et de réputation

Les 3 meilleurs outils de sauvegarde et de reprise après sinistre

- Veeam : Un leader du marché en matière de sauvegarde et de récupération d'entreprise. Veeam prend en charge les charges de travail virtualisées, cloud et physiques. Pour les entreprises avec des environnements hybrides qui exigent des objectifs de point de récupération (RPO) et de temps de récupération (RTO) solides, considérez Veeam.

- Rubrik : Se concentre sur la sauvegarde cloud-native, la résilience aux ransomwares et la récupération rapide avec une automatisation poussée.

- Commvault : Reconnu pour son expertise approfondie en gestion des données, récupération après ransomware et workflows de récupération axés sur la conformité. Commvault offre une protection complète sur les environnements sur site, hybrides et multi-cloud. Un utilisateur de Reddit a déclaré : « Rubrik si vous pouvez vous le permettre. Veeam si vous êtes dans une situation intermédiaire. J'ai été très satisfait de Commvault pendant de nombreuses années, mais Veeam et Rubrik semblent se développer plus rapidement, surtout dans le cloud ».

Ressources supplémentaires sur la sauvegarde et la reprise après sinistre

- Fil de discussion Reddit sur la sauvegarde d'entreprise

- Architecture de reprise après sinistre (DR) sur AWS, partie II : Sauvegarde et restauration avec récupération rapide

Choisir la bonne plateforme de sécurité d'entreprise

Le paysage de la sécurité d'entreprise est dominé par de puissantes plateformes de fournisseurs tels que Palo Alto Networks, CrowdStrike et Fortinet. Ces outils sont essentiels pour protéger les frontières traditionnelles de l'entreprise : les réseaux et les endpoints. Ils constituent l'épine dorsale d'une posture défensive robuste.

Cependant, l'entreprise moderne repose sur le logiciel. Les applications sont le nouveau périmètre, et les sécuriser exige une approche différente. C'est là que les outils traditionnels sont souvent insuffisants, et qu'une nouvelle génération de plateformes de sécurité excelle.

Aikido Security se distingue comme le meilleur outil global pour l'entreprise moderne car il comble cette lacune critique. En unifiant la sécurité des applications et du cloud-native, en éliminant la fatigue d'alerte et en intégrant la sécurité directement dans le processus de développement, Aikido aide les organisations à sécuriser leurs actifs les plus précieux : les applications qui animent leur activité.

Aikido complète les outils d'entreprise traditionnels en sécurisant la chaîne d'approvisionnement logicielle de l'intérieur vers l'extérieur, créant une stratégie de sécurité véritablement complète et résiliente pour 2026 et au-delà.