Le Cloud Security Posture Management (CSPM) est l'une des composantes à la croissance la plus rapide de tout programme de sécurité cloud. À la base, le CSPM analyse votre environnement cloud en direct pour détecter les erreurs de configuration, les permissions risquées et les failles que les attaquants exploitent couramment. Contrairement aux vérifications statiques dans le code, le CSPM vous indique à quoi ressemble réellement votre cloud à l'instant T — ce qui le rend indispensable et, en même temps, urgent.

Pourquoi le CSPM est important (et en quoi il diffère de l'analyse IaC)

Il existe deux approches connexes pour identifier les problèmes de cloud :

- L'analyse d'Infrastructure-as-Code (IaC) inspecte les modèles et les manifestes avant leur déploiement. Elle empêche les erreurs d'atteindre la production.

- Le CSPM inspecte les ressources déployées en temps d'exécution via des API cloud ou des agents. Il détecte ce qui est réellement en cours d'exécution aujourd'hui — et donc ce qu'un attaquant pourrait exploiter immédiatement.

Les deux sont importants. L'analyse IaC réduit les risques plus tôt dans le cycle de vie. Le CSPM réduit les risques là où cela compte le plus : dans l'environnement en direct. Le compromis est évident — les alertes CSPM signifient que quelque chose est déjà mal configuré (et potentiellement déjà exploité), la priorisation et la remédiation sont donc d'autant plus importantes.

Ce que recherchent les outils CSPM

Les règles CSPM varient selon les fournisseurs, mais les catégories courantes incluent :

- Stockages de données accessibles publiquement — les buckets S3 ou objets ouverts qui divulguent des secrets ou des enregistrements sont une source constante de violations.

- Rôles IAM trop permissifs — des identifiants compromis et des permissions étendues = une escalade rapide et à fort impact.

- Erreurs d'entrée/sortie réseau — des groupes de sécurité ou des règles de pare-feu qui autorisent un accès trop large.

- Journalisation manquante ou mal configurée — CloudTrail/CloudWatch (ou équivalents) non activés ou non conservés correctement.

- Erreurs de configuration des conteneurs et de Kubernetes — des valeurs par défaut dangereuses, des chemins d'escalade de privilèges ou des plans de contrôle exposés.

- Cartographie et rapports de conformité — de nombreux CSPM produisent des rapports SOC 2, HIPAA ou réglementaires pour soutenir les audits.

Ces vérifications sont généralement regroupées par gravité (faible/moyenne/élevée/critique) et par cadre (CIS, normes de l'industrie ou politiques d'entreprise personnalisées).

Avec agent ou sans agent : modèles de déploiement et compromis

Les outils CSPM fonctionnent généralement selon l'un des deux modes — ou une approche hybride des deux :

- Sans agent (basé sur les API) : l'outil s'authentifie auprès des API cloud et énumère les ressources. Avantages : aucun logiciel ne s'exécute sur vos VM ; plus facile à déployer. Inconvénients : nécessite une connaissance approfondie et à jour des API de chaque fournisseur de cloud, et vous devez faire confiance au niveau d'accès du fournisseur et à sa gestion des identifiants API.

- Basé sur un agent : un petit agent ou collecteur s'exécute dans votre environnement et renvoie les données de télémétrie au fournisseur. Avantages : visibilité plus approfondie sur les comportements en temps d'exécution et la configuration locale. Inconvénients : vous exécutez du code tiers dans votre environnement et devez gérer les mises à jour.

Le choix entre ces approches dépend de votre modèle de menace, de votre appétence pour les logiciels tiers en production et de votre besoin d'une télémétrie approfondie en temps d'exécution. Pour de nombreuses équipes, une approche hybride (API-first avec des agents optionnels pour les charges de travail sensibles) offre le meilleur équilibre.

Outils disponibles : options open source et commerciales

Il existe un écosystème riche d'outils parmi lesquels vous pouvez choisir. Deux exemples utiles illustrent cet espace :

Prowler (open source)

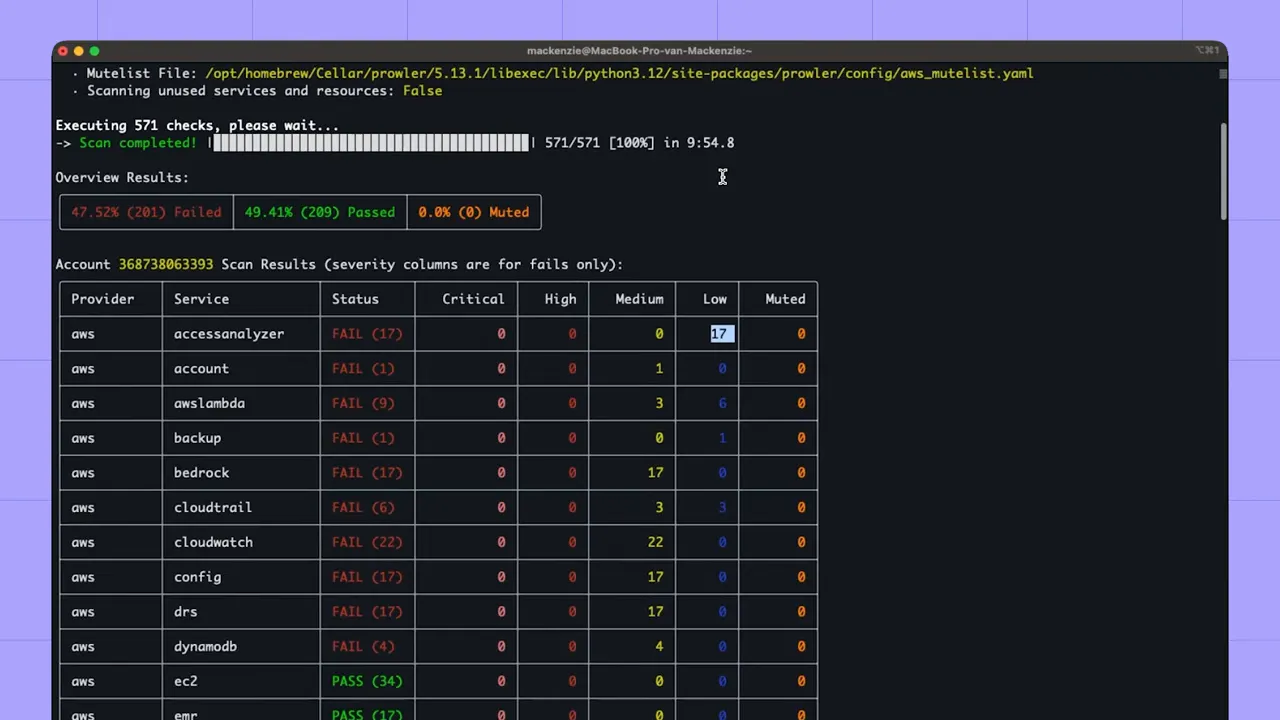

Prowler est un outil d'audit axé sur la CLI et centré sur AWS, qui exécute des vérifications via les API AWS et produit des résultats de réussite/échec par rapport aux benchmarks CIS et autres. Il est léger, rapide à mettre en œuvre et utile pour les scans automatisés en CI ou les évaluations ad hoc.

Lors de son exécution, Prowler énumère les règles et renvoie une répartition des échecs, incluant les catégories de gravité et les vérifications de framework qui ont échoué.

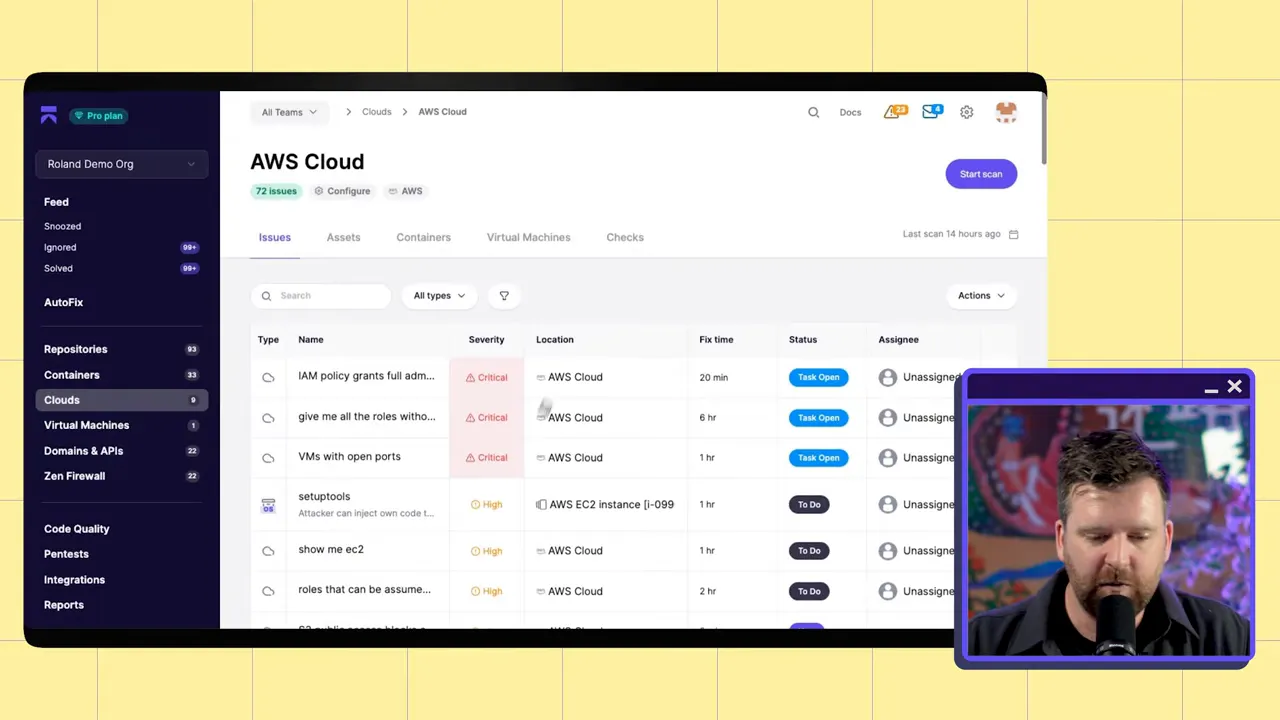

CSPM commerciaux (exemple d'interface utilisateur de plateforme)

Les CSPM commerciaux offrent une intégration plus large, un support multi-cloud, des tableaux de bord, des rapports de conformité et des fonctionnalités de priorisation. Ils mappent généralement les vérifications échouées aux actifs, affichent les tendances historiques et vous permettent de rechercher et de trier les problèmes sur l'ensemble des comptes.

Ces plateformes facilitent la compréhension par les équipes du rayon d'impact d'une mauvaise configuration et la génération de rapports prêts pour l'audit pour SOC 2, HIPAA ou les revues de risques internes.

Des actifs à l'action : visibilité, recherche et règles personnalisées

Un bon outillage CSPM excelle dans deux domaines :

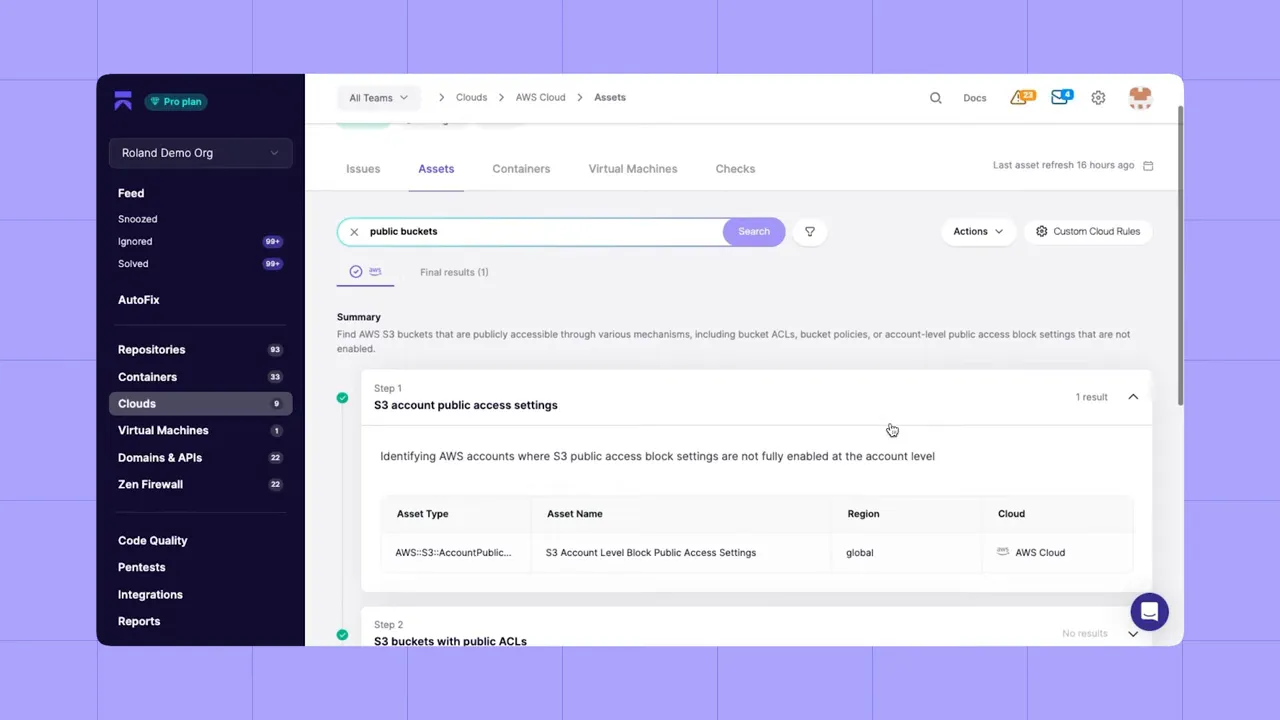

- Mapper les actifs et contextualiser — lister chaque bucket, VM, conteneur et rôle, et les rendre interrogeables afin que les ingénieurs et les équipes de sécurité puissent trouver rapidement ce qui est pertinent.

- Offrir des politiques flexibles — des vérifications standard, des vérifications avancées optionnelles et la capacité de créer des politiques personnalisées.

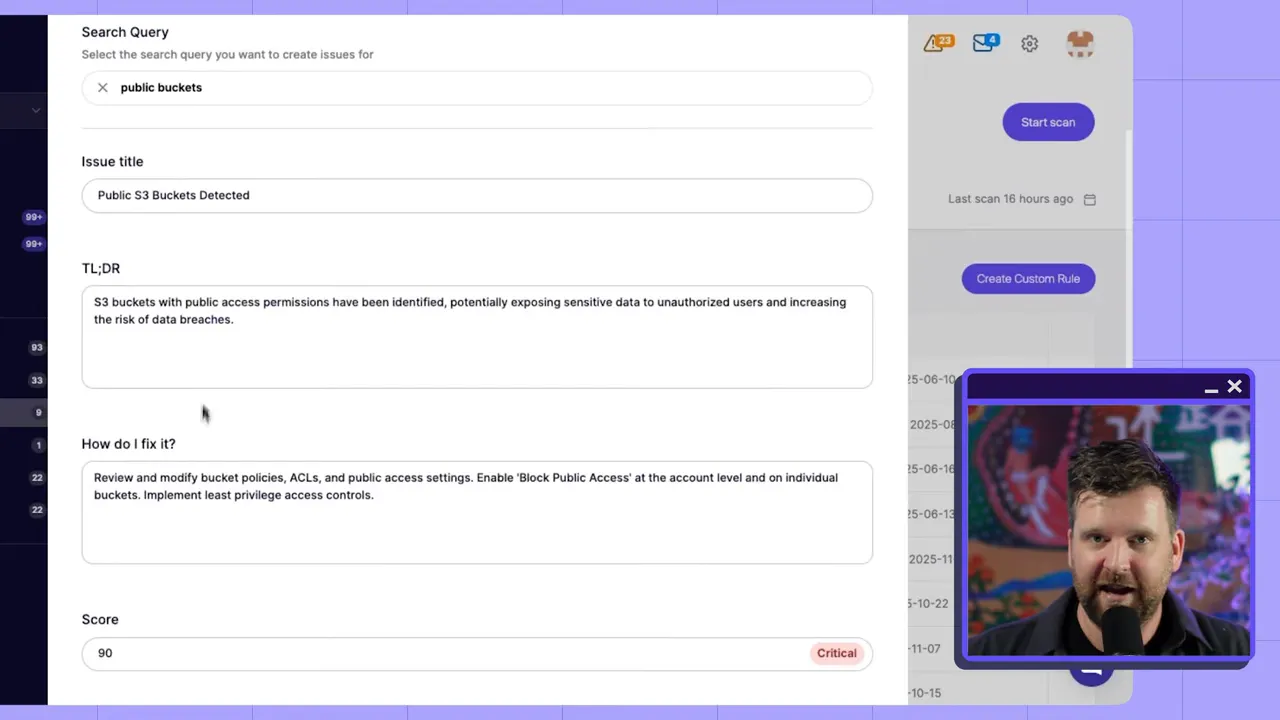

Les plateformes de fournisseurs modernes prennent de plus en plus en charge les recherches en langage naturel et même les politiques en langage naturel pour créer des règles personnalisées. Cela signifie que vous pouvez demander des « public buckets » ou des « instances avec SSH ouvert » en langage courant et créer des politiques ciblées sans apprendre un nouveau DSL.

La création de règles assistée par l'IA accélère la couverture des modèles spécifiques à l'organisation tout en abaissant la barrière pour que les équipes d'ingénierie participent à la création de politiques de sécurité.

Checklist pratique : démarrer avec le CSPM

La mise en œuvre du CSPM est simple sur le plan conceptuel, mais nécessite des choix judicieux. Utilisez cette checklist comme point de départ pratique :

- Inventoriez les comptes cloud et définissez le périmètre : commencez par la production, puis ajoutez les comptes de staging et de développeur.

- Choisissez un modèle de déploiement : sans agent et axé sur l'API pour une large couverture ; ajoutez des agents là où une télémétrie d'exécution plus approfondie est nécessaire.

- Effectuez des analyses de référence avec un outil open source (par exemple, Prowler) pour obtenir des résultats rapides et familiariser les équipes avec les sorties.

- Évaluez les fournisseurs commerciaux pour le support multi-cloud, le reporting, la recherche d'actifs et les capacités de politique personnalisée.

- Mappez les résultats du CSPM à votre processus de triage : définissez qui est responsable de la remédiation, les SLA pour les problèmes critiques et les correctifs automatisés lorsque cela est possible.

- Activez le reporting de conformité et intégrez-le à votre workflow d'audit pour réduire la collecte manuelle de preuves.

- Itérez : ajustez les vérifications avancées, ajoutez des règles personnalisées et intégrez les alertes CSPM dans vos systèmes de ticketing et d'incidents.

Limitations et ce que le CSPM ne fera pas

Le CSPM est puissant, mais ce n'est pas une solution miracle. Connaissez les limitations :

- Il découvre les erreurs de configuration — pas toutes les attaques en temps d'exécution. Le CSPM doit être associé à la détection en temps d'exécution (EDR, IDS cloud) et aux tests de la couche applicative.

- Les outils sans agent peuvent avoir des angles morts s'ils n'implémentent pas entièrement les API des fournisseurs ou les services plus récents.

- Les alertes nécessitent un contexte — sans analyse d’accessibilité et métadonnées de propriété, les équipes peuvent être submergées par le bruit.

Réflexions finales

Le CSPM est un élément fondamental de la sécurité cloud moderne. Il offre aux équipes de sécurité et d'ingénierie une vue cohérente de ce qui est réellement déployé, accélère la remédiation et soutient la conformité. Combinez le CSPM avec l'analyse IaC, la surveillance en temps d'exécution et une réponse solide aux incidents pour construire une posture de sécurité cloud résiliente.

Démarrage rapide

- Effectuez une analyse immédiate avec un outil léger (Prowler) pour découvrir des gains rapides.

- Déployez un CSPM basé sur l'API sur l'ensemble des comptes pour une couverture de base.

- Ajoutez des agents ou des vérifications plus avancées là où vous avez besoin d'une visibilité plus approfondie.

- Utilisez des politiques personnalisées et la recherche en langage naturel pour rendre la sécurité accessible aux développeurs.

Sécurisez ce qui est en cours d'exécution. Prévenez ce que vous pouvez. Priorisez ce qui compte.

Si vous évaluez des outils CSPM, recherchez le support multi-cloud, des modèles de déploiement flexibles, une bonne recherche d'actifs, des rapports de conformité, et la capacité de créer et d'affiner des règles personnalisées. Ces capacités déterminent si un CSPM devient une aide ou une nouvelle source de bruit. Essayez Aikido Security dès aujourd'hui !

Annexe : exemples de politiques, de commandes et de guide de tri

Utilisez ces extraits comme directives prêtes à l'emploi pour accélérer l'adoption et la remédiation du CSPM.

Exécution rapide de Prowler (après clonage du dépôt)

cd prowler

# exécuter toutes les vérifications et générer un CSV pour le tri

./prowler -M csv > prowler-results.csv

Exemple de politique en langage naturel

Utilisez ceci comme modèle pour les outils qui acceptent les politiques en langage clair ou pour documenter des règles personnalisées :

Politique : Buckets de stockage publics

Quand : tout bucket de stockage d'objets est accessible à tous (lecture publique ou écriture publique)

Action : marquer comme critique, notifier le propriétaire et créer un ticket pour la remédiation

Remédiation : définir l'ACL du bucket comme privée et exiger la suppression MFA si disponible

Exemple de règle personnalisée (concept)

Une règle simple pour détecter les rôles trop permissifs ; exprimable dans la plupart des formats de règles personnalisées CSPM :

if iam_role.permissions contains "*" and iam_role.trust_policy allows "*" then

severity = high

message = "Rôle trop permissif permettant l'escalade de privilèges"

end

Guide de tri (constatations critiques)

- Identification du propriétaire : utilisez les balises d'actifs ou le mappage de comptes cloud pour trouver l'équipe responsable.

- Atténuation immédiate : en cas d'exposition de données, révoquez l'accès public ou faites pivoter les identifiants.

- Créer un ticket : inclure l'ID de constatation CSPM, l'ARN de l'actif, la gravité et les étapes de remédiation suggérées.

- Validation post-remédiation : réexécutez les vérifications CSPM et enregistrez les preuves pour les audits.

- Rétrospective : ajoutez des garde-fous IaC pour prévenir la récurrence et mettez à jour les runbooks.

Sécurisez votre logiciel dès maintenant.