Découvrir des vulnérabilités, c'est comme trouver des rats dans sa maison – le vrai défi n'est pas de les repérer, mais de s'en débarrasser efficacement et de s'assurer qu'ils ne reviennent pas. Les outils traditionnels d'analyse de vulnérabilités excellent dans la phase de détection, mais laissent les équipes submergées par des milliers de résultats sans voie claire vers la résolution. Les plateformes modernes de gestion des vulnérabilités résolvent ce problème en orchestrant l'intégralité du cycle de vie : détecter, prioriser, corriger et vérifier les correctifs.

Les chiffres dressent un tableau préoccupant. Les organisations accumulent généralement un arriéré de plus de 100 000 vulnérabilités non résolues en moyenne, les équipes de sécurité ne parvenant à corriger que 7 à 15 % des problèmes identifiés chaque mois. Sans systèmes de gestion adéquats, la détection des vulnérabilités devient un exercice de théâtre de la sécurité – des tableaux de bord impressionnants affichant des milliers de résultats que personne n'a le temps de corriger.

Ce guide explore le paysage de la gestion des vulnérabilités en 2025, en présentant des plateformes qui transforment le chaos de la sécurité en workflows gérables. Que vous soyez un développeur lassé de la fatigue des alertes, un CTO de startup élaborant votre premier programme de sécurité, ou un CISO d'entreprise gérant les risques sur des milliers d'applications, il existe une combinaison d'outils capable de rationaliser votre processus de gestion des vulnérabilités.

- Les 3 meilleurs outils de gestion des vulnérabilités pour les développeurs

- 4 meilleurs outils de gestion des vulnérabilités pour les entreprises

- Les 3 meilleurs outils de gestion des vulnérabilités pour les startups

- Les 4 meilleures plateformes intégrées de gestion des vulnérabilités

TL;DR

Aikido Security transforme la gestion des vulnérabilités grâce à une détection avancée, une priorisation basée sur l'IA et des correctifs automatisés. Contrairement aux plateformes traditionnelles qui submergent les équipes, Aikido réduit le bruit de plus de 90 % et propose des solutions en un clic pour les vulnérabilités courantes. Elle unifie la sécurité du code source, des dépendances, des conteneurs, de l'infrastructure et de l'exécution en une seule plateforme, simplifiant les workflows et fournissant des informations exploitables aux développeurs.

Qu'est-ce que la gestion des vulnérabilités ?

La gestion des vulnérabilités est le processus complet d'identification, d'évaluation, de priorisation et de résolution des faiblesses de sécurité au sein des actifs numériques d'une organisation. Considérez-la comme la différence entre un détecteur de fumée (analyse des vulnérabilités) et un système complet de sécurité incendie avec détection, priorisation, suppression et surveillance.

Les plateformes efficaces de gestion des vulnérabilités orchestrent plusieurs activités :

- L'analyse continue sur différents types d'actifs,

- La notation intelligente des risques qui prend en compte l'exploitabilité et l'impact commercial,

- L'automatisation des workflows qui attribue les tâches de remédiation aux équipes appropriées, et des systèmes de vérification qui garantissent que les correctifs résolvent réellement les problèmes sous-jacents.

Pourquoi une gestion des vulnérabilités complète est essentielle

Les environnements logiciels modernes sont profondément interdépendants. Si interdépendants qu'une seule faiblesse de sécurité peut se propager en cascade sur plusieurs systèmes en quelques minutes. Rappelez-vous la vulnérabilité des packages npm debug et chalk de 2025 qui a affecté des millions d'applications JavaScript dans le monde entier.

D'autres incidents de ce type peuvent et vont se produire à l'avenir, d'où la nécessité d'être agile et de mettre en œuvre une gestion des vulnérabilités complète, car :

- La priorisation devient une question de survie : Les équipes de sécurité sont confrontées à un choix impossible : tenter de tout corriger (et ne rien accomplir) ou risquer de passer à côté des vulnérabilités critiques qui mènent aux brèches. Les plateformes efficaces de gestion des vulnérabilités utilisent le renseignement sur les menaces, l'analyse de l’exploitabilité et le contexte métier pour concentrer les efforts de remédiation là où ils sont le plus importants.

- Les exigences de conformité nécessitent des approches systématiques : Des réglementations comme PCI DSS, SOC 2 et GDPR exigent des organisations qu'elles démontrent une surveillance continue des vulnérabilités et une remédiation rapide. Les processus manuels ne peuvent pas fournir la documentation et la cohérence nécessaires pour réussir les audits.

- La productivité des développeurs dépend d'informations exploitables : Les équipes qui reçoivent des rapports de vulnérabilités clairs et priorisés avec des conseils de remédiation spécifiques résolvent les problèmes 3 fois plus vite que celles qui travaillent à partir de rapports d'analyse génériques. Les meilleures plateformes de gestion s'intègrent directement aux workflows de développement, fournissant un feedback de sécurité au moment où il est le plus exploitable.

Comment choisir la bonne plateforme de gestion des vulnérabilités

Lors de la sélection d'une plateforme de gestion des vulnérabilités, vous devriez rechercher les 5 fonctionnalités clés suivantes :

Couverture complète

Une couverture complète détermine le degré d'exhaustivité de votre posture de sécurité. Recherchez des plateformes qui gèrent les vulnérabilités à travers le code source, les dépendances, les conteneurs, les configurations d'infrastructure et les environnements d'exécution. Les lacunes de couverture deviennent des brèches que les attaquants exploitent.

Priorisation intelligente

La priorisation intelligente distingue les plateformes utiles des machines à générer des alertes. Les meilleurs systèmes combinent plusieurs facteurs de risque : la gravité de la vulnérabilité, la disponibilité de l'exploit, la criticité de l'actif et le contexte métier. Les scores CVSS seuls ne fournissent pas une priorisation suffisante pour les environnements modernes.

Intégration des workflows

L'intégration des workflows influence la rapidité avec laquelle les vulnérabilités sont réellement corrigées. Les plateformes qui s'intègrent aux outils de développement (référentiels Git, systèmes de suivi des problèmes, pipelines CI/CD) permettent des transferts fluides entre la détection de sécurité et la remédiation par les développeurs. Les outils qui nécessitent un changement de contexte sont ignorés.

Capacités d'automatisation

Les capacités d'automatisation déterminent l'évolutivité et la cohérence. Les plateformes avancées peuvent attribuer automatiquement les vulnérabilités aux équipes appropriées, générer des pull requests de remédiation et vérifier que les correctifs résolvent réellement les problèmes sous-jacents. La gestion manuelle des vulnérabilités ne peut pas s'adapter au-delà des petites équipes.

Support à la conformité et à l'audit

Le support à la conformité et à l'audit devient essentiel pour les environnements réglementés. Recherchez des plateformes qui offrent des pistes d'audit, l'application des politiques et des modèles de rapports alignés sur vos exigences de conformité. Certaines plateformes peuvent même automatiser la collecte de preuves pour les audits de sécurité.

Top 6 des outils de gestion des vulnérabilités pour 2026

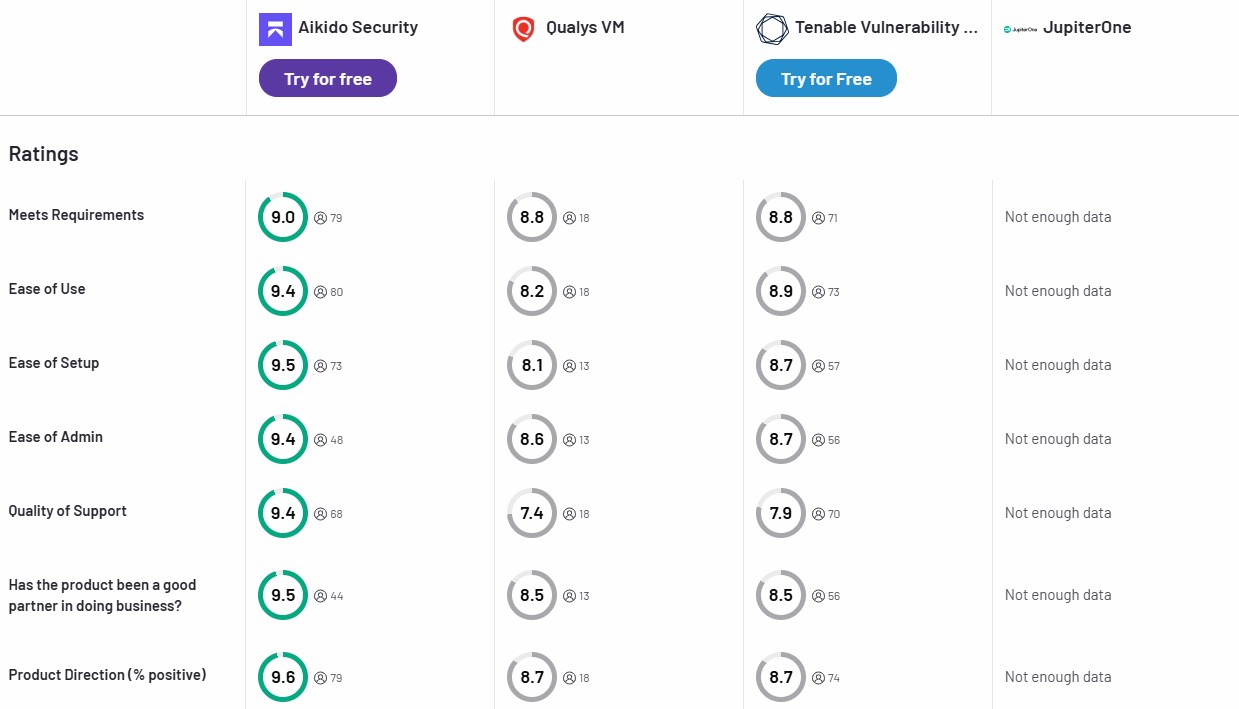

Voici comment les principales plateformes de gestion des vulnérabilités se comparent sur les capacités clés :

1. Aikido Security

Aikido Security transforme la gestion des vulnérabilités en combinant une détection complète avec une priorisation intelligente et une remédiation automatique au sein d'une plateforme unique et conviviale pour les développeurs.

Fonctionnalités clés :

- Couverture unifiée des assets : Aikido gère les vulnérabilités du code source, des dépendances, des conteneurs, des configurations d'infrastructure et des environnements d'exécution. Cela élimine la complexité liée à la corrélation des résultats provenant de multiples outils de sécurité, offrant une vue unique et centralisée de toutes les vulnérabilités de votre parc informatique.

- Renseignement sur les risques alimenté par l'IA : Réduit la fatigue d'alertes de plus de 90 % grâce à une déduplication avancée et une analyse contextuelle. La plateforme comprend quelles vulnérabilités affectent réellement vos modèles de déploiement et configurations spécifiques.

- Workflows de remédiation automatique : Génère des pull requests avec des correctifs spécifiques pour les types de vulnérabilités courants, transformant les constats de sécurité en tâches de développement exploitables qui peuvent être résolues en quelques minutes plutôt qu'en plusieurs heures.

- Intégration aux workflows des développeurs : Fournit un retour d'information sur les vulnérabilités directement dans les IDE, les pull requests et les pipelines CI/CD, garantissant que les informations de sécurité parviennent aux développeurs au moment où ils peuvent agir le plus efficacement.

- Automatisation de la conformité : Génère la documentation d'audit et la collecte de preuves pour SOC 2, ISO 27001, PCI DSS et d'autres cadres réglementaires, réduisant ainsi l'effort manuel requis pour les audits de sécurité.

Idéal pour

- Les équipes de développement qui souhaitent une gestion complète des vulnérabilités sans la charge opérationnelle liée à la gestion de multiples outils de sécurité.

- Particulièrement efficace pour les organisations qui priorisent la productivité des développeurs tout en assurant des résultats en matière de sécurité.

Tarifs :

- Tarification transparente par développeur avec une offre gratuite généreuse.

- Pas de coûts cachés ni de frais imprévus à mesure que les équipes évoluent.

2. Rapid7 InsightVM

Rapid7 InsightVM offre une gestion des vulnérabilités de niveau entreprise avec de solides capacités d'analyse et de reporting pour les environnements axés sur l'infrastructure.

Fonctionnalités clés :

- Découverte d’assets complète : identifie et profile automatiquement les systèmes dans les environnements sur site, cloud et hybrides, offrant une visibilité complète sur les surfaces d'attaque potentielles.

- Intégration du renseignement sur les menaces : intègre des données d'exploitation réelles et le comportement des acteurs de la menace pour prioriser les vulnérabilités en fonction des modèles d'exploitation actifs plutôt que des scores de risque théoriques.

- Orchestration de la remédiation : s'intègre aux systèmes de gestion des correctifs et aux outils de gestion de configuration pour rationaliser le processus de résolution des vulnérabilités dans les grands environnements.

- Reporting exécutif : fournit des tableaux de bord basés sur les risques et des rapports de conformité conçus pour la direction de la sécurité et les exigences d'audit.

Points faibles :

- Les utilisateurs signalent fréquemment qu'InsightVM peut être complexe à configurer et à optimiser efficacement, un évaluateur ayant noté que « la configuration initiale demande un investissement de temps considérable pour obtenir des résultats optimaux. »

- Le modèle de tarification peut également devenir coûteux pour les organisations possédant un grand nombre d'actifs.

Idéal pour :

Équipes de sécurité d'entreprise ayant besoin d'une gestion des vulnérabilités complète pour des infrastructures complexes et multi-environnements, avec des ressources dédiées à la gestion de la plateforme.

Tarifs :

Basé sur l'abonnement, avec des coûts évoluant en fonction des actifs évalués et des exigences en matière de fonctionnalités avancées.

3. Qualys VMDR

Qualys VMDR (Vulnerability Management, Detection & Response) combine la gestion des vulnérabilités traditionnelle avec une détection des menaces avancée et des capacités de réponse automatisées.

Fonctionnalités clés :

- Architecture cloud-native : Qualys offre une évaluation des vulnérabilités évolutive sur des infrastructures mondiales sans nécessiter d'infrastructure de gestion sur site.

- Priorisation basée sur les menaces : Intègre le renseignement sur les menaces actif et les kits d'exploitation pour concentrer les efforts de remédiation sur les vulnérabilités activement exploitées dans la nature.

- Déploiement automatisé de correctifs : S'intègre aux outils de gestion de systèmes pour rationaliser la remédiation des vulnérabilités, de la détection à la vérification de la résolution.

- Tableau de bord de conformité : Fournit des rapports prêts pour l'audit pour de multiples cadres réglementaires, avec une collecte automatisée de preuves et un suivi de la conformité aux politiques.

Points faibles :

- Les utilisateurs signalent que Qualys peut générer un nombre accablant de résultats, avec une priorisation intégrée limitée au-delà d'une notation de base.

- Un évaluateur d'entreprise a noté que « le volume d'alertes nécessite un triage manuel significatif pour identifier les éléments exploitables ».

Idéal pour :

Grandes entreprises avec des équipes dédiées aux opérations de sécurité qui ont besoin d'une gestion des vulnérabilités fournie via le cloud, avec des capacités complètes de reporting de conformité.

Tarifs :

Tarification basée sur l'abonnement, avec des coûts déterminés par le nombre d'actifs et les modules de fonctionnalités sélectionnés.

4. Tenable.io

Tenable.io offre une gestion des vulnérabilités complète avec une notation des risques avancée et des capacités d'intégration étendues pour les environnements de sécurité complexes.

Fonctionnalités clés :

- Priorisation prédictive : Tenable utilise le système de notation de priorité des vulnérabilités (VPR) pour prévoir quelles vulnérabilités sont les plus susceptibles d'être exploitées, basé sur le renseignement sur les menaces et l'analyse technique.

- Évaluation de la criticité des actifs : Cette fonctionnalité intègre le contexte métier et l'importance des actifs dans les calculs de risque, garantissant que les efforts de remédiation se concentrent d'abord sur la protection des systèmes les plus précieux.

- Écosystème d'intégration étendu : Se connecte à plus de 40 outils de sécurité et de gestion IT, permettant aux données de vulnérabilité de circuler de manière fluide dans les flux de travail opérationnels existants.

- Analyses avancées : Fournit des analyses de tendances et des métriques de risque qui aident les équipes de sécurité à mesurer l'amélioration au fil du temps et à démontrer l'efficacité du programme de sécurité.

Points faibles :

- La plateforme peut être submergeante pour les petites équipes, les utilisateurs signalant « trop de fonctionnalités et d'options de configuration pour des besoins simples de gestion des vulnérabilités ».

- Certains évaluateurs notent également des défis liés aux taux de faux positifs dans certains types de scans.

Idéal pour :

Organisations matures en matière de sécurité, dotées d'équipes dédiées à la gestion des vulnérabilités, qui nécessitent des analyses avancées et des intégrations d'outils étendues.

Tarifs :

Modèle d'abonnement échelonné basé sur le nombre d'actifs analysés et les exigences en matière de fonctionnalités avancées.

5. JupiterOne

JupiterOne adopte une approche unique de la gestion des vulnérabilités en associant les résultats de sécurité aux relations entre les actifs et au contexte métier grâce à une analyse basée sur les graphes.

Fonctionnalités clés :

- Cartographie des relations entre actifs : JupiterOne crée un graphe complet de la manière dont les systèmes, applications et données sont connectés, fournissant un contexte pour comprendre l'impact des vulnérabilités dans des environnements interconnectés.

- Analyse basée sur les requêtes : Permet aux équipes de sécurité de poser des questions complexes sur leur environnement et leur exposition aux vulnérabilités à l'aide d'un puissant langage de requête de graphes.

- Automatisation de la conformité : Cartographie les contrôles de sécurité et les résultats de vulnérabilités aux exigences réglementaires, automatisant une grande partie du processus de reporting de conformité.

- Corrélation des risques : Identifie comment les vulnérabilités individuelles se combinent pour créer des risques composés à travers les systèmes et applications interconnectés.

Points faibles :

- L'approche basée sur les graphes présente une courbe d'apprentissage abrupte, les utilisateurs notant qu'"elle nécessite un investissement de temps considérable pour comprendre efficacement le langage de requête et le modèle de données."

- La plateforme est également davantage axée sur l'analyse que sur la remédiation pratique.

Idéal pour :

Architectes de sécurité et équipes de sécurité matures qui ont besoin de comprendre les relations complexes entre les actifs et les vulnérabilités dans des environnements vastes et interconnectés.

Tarifs :

Tarification sur devis axée sur les clients d'entreprise ayant des exigences d'infrastructure complexes.

6. ServiceNow Vulnerability Response

ServiceNow Vulnerability Response intègre la gestion des vulnérabilités directement dans les workflows de gestion des services informatiques, assurant des transferts fluides entre la détection de sécurité et la remédiation opérationnelle.

Fonctionnalités clés :

- Intégration ITSM : Connecte les résultats de vulnérabilité directement aux processus de gestion des changements, de réponse aux incidents et de gestion des actifs au sein de la plateforme ServiceNow.

- Priorisation basée sur les risques : Intègre le contexte métier, la criticité des actifs et le renseignement sur les menaces pour concentrer les efforts de remédiation sur les vulnérabilités qui présentent le plus grand risque métier.

- Orchestration automatisée des workflows : Crée des tickets, attribue des responsabilités et suit la progression de la remédiation en utilisant les capacités d'automatisation des workflows de ServiceNow.

- Tableaux de bord exécutifs : Fournissent des métriques de risque et l'état de conformité conçus pour les parties prenantes métier et les exigences d'audit.

Points faibles :

- Les utilisateurs signalent que la plateforme peut être complexe à personnaliser et à configurer, en particulier pour les organisations sans expertise ServiceNow existante.

- Le modèle de licence peut également devenir coûteux pour les équipes plus petites.

Idéal pour :

Organisations utilisant déjà ServiceNow pour la gestion des services informatiques qui souhaitent intégrer la gestion des vulnérabilités dans leurs workflows opérationnels existants.

Tarifs :

Licences de la plateforme ServiceNow avec des coûts supplémentaires pour les modules de gestion des vulnérabilités et les intégrations.

Les 3 meilleurs outils de gestion des vulnérabilités pour les développeurs

Les développeurs ont besoin de plateformes de gestion des vulnérabilités qui s'intègrent de manière transparente dans les workflows de codage sans perturber la productivité. Les outils les plus efficaces fournissent un feedback exploitable avec des conseils de remédiation clairs directement dans les outils que les développeurs utilisent déjà.

Priorités des développeurs :

- Intégration IDE et Git pour un feedback en temps réel sur les vulnérabilités pendant le développement

- Remédiation automatique avec des pull requests contenant des correctifs spécifiques

- Priorisation claire qui concentre l'attention sur les vulnérabilités qui comptent réellement

- Boucles de feedback rapides qui ne ralentissent pas les cycles de développement

- Ressources d'apprentissage qui aident les développeurs à comprendre et à prévenir les problèmes de sécurité

Top 3 des outils de gestion des vulnérabilités pour les développeurs

1. Aikido Security

Aikido Security offre la meilleure expérience développeur avec une intégration IDE et Git complète et un filtrage intelligent. Les développeurs reçoivent un feedback sur les vulnérabilités directement dans leur environnement de codage avec des correctifs en un clic qui résolvent les problèmes sans nécessiter une expertise approfondie en sécurité.

2. Snyk

Snyk fournit une intégration Git avec des interfaces conviviales pour les développeurs qui rendent la gestion des vulnérabilités plus naturelle dans les processus de développement.

3. GitHub Advanced Security

GitHub Advanced Security offre une intégration transparente pour les équipes utilisant déjà GitHub, offrant des capacités de gestion des vulnérabilités directement au sein des workflows de développement familiers.

4 meilleurs outils de gestion des vulnérabilités pour les entreprises

Les grandes organisations valorisent la scalabilité, la maturité, la conformité et une intégration fluide. Elles disposent souvent de multiples applications, équipes et d'un mélange d'architectures (certaines héritées sur site, d'autres cloud-native).

Un outil idéal de gestion des vulnérabilités pour l'entreprise doit être :

- Scalable dans des environnements hybrides et multi-cloud

- S'aligner sur les cadres de conformité tels que SOC 2, ISO 27001 et PCI DSS

- S'intégrer aux systèmes de ticketing, ITSM et aux pipelines CI/CD pour des flux de travail fluides

- Prioriser en fonction du contexte métier, des renseignements sur les exploits et de la criticité des actifs

- Automatiser la remédiation au sein des équipes distribuées

Voici quatre plateformes de gestion des vulnérabilités qui figurent souvent sur les listes restreintes des entreprises :

1. Aikido Security

Aikido Security propose une plateforme de gestion des vulnérabilités prête pour l'entreprise, conçue pour la scalabilité, la précision et la productivité des développeurs. Elle unifie la détection des vulnérabilités à travers le code source, les dépendances, les conteneurs, l'infrastructure et l'exécution afin d'éliminer les silos qui ralentissent souvent les grandes organisations.

Ce qui distingue Aikido, c'est son triage basé sur l'IA qui réduit le bruit des alertes de plus de 90 %, garantissant que les équipes de sécurité et d'ingénierie se concentrent uniquement sur les risques exploitables. Son système de remédiation automatique peut générer des pull requests pour les vulnérabilités courantes, transformant les correctifs de sécurité en un processus continu et scalable.

Et contrairement aux scanners d'entreprise hérités, l'approche developer-first d'Aikido signifie qu'il s'intègre aux outils que vos équipes utilisent déjà.

2. Veracode

Veracode est un nom bien connu dans la sécurité des applications d'entreprise. Il est reconnu pour ses capacités de scan matures, ses fonctionnalités de gouvernance étendues et sa large couverture de conformité.

Cependant, il est important de noter que choisir Veracode, bien que cela puisse sembler être le choix d'entreprise « sûr » actuellement (car familier), ne signifie pas toujours une meilleure sécurité ou une technologie pérenne.

L'architecture héritée de la plateforme et ses workflows de scan plus lents peuvent parfois la rendre moins adaptable aux pipelines DevSecOps modernes.

3. Checkmarx

Checkmarx s'est forgé une solide réputation pour son analyse statique approfondie et sa gestion des vulnérabilités basée sur des politiques, ce qui lui a valu sa place dans de nombreux programmes de sécurité d'entreprise. Ses capacités SAST sont parmi les plus granulaires du marché, offrant aux équipes de sécurité un contrôle précis sur les règles, les politiques et la couverture linguistique.

Comme Veracode, Checkmarx bénéficie d'être un fournisseur connu et fiable, ce qui en fait souvent le choix « plus facile » pour les achats d'entreprise. Pourtant, la facilité n'est pas toujours synonyme d'innovation. La complexité de la plateforme, ses performances de scan plus lentes et son automatisation limitée des workflows peuvent la rendre lourde dans des environnements DevOps agiles ou hybrides.

4. Snyk

Snyk a débuté comme un scanner de dépendances open source convivial pour les développeurs, mais s'est étendu de manière agressive sur le marché des entreprises grâce à une série d'acquisitions couvrant les conteneurs, l'IaC et la sécurité du cloud.

Bien que cette croissance ait élargi son ensemble de fonctionnalités, ces acquisitions n'ont pas encore été intégrées de manière transparente dans une plateforme unique et cohérente. Les entreprises signalent souvent des workflows fragmentés entre les modules et des rapports incohérents entre les différents composants.

D'autres plateformes de niveau entreprise comme Tenable.io, Qualys VMDR et Rapid7 InsightVM restent des piliers des opérations de sécurité à grande échelle. Ces outils excellent en matière de visibilité au niveau de l'infrastructure, de priorisation basée sur les risques et de reporting de conformité dans des environnements hybrides et multi-cloud.

Cependant, ils nécessitent généralement une surcharge opérationnelle plus importante et une intégration moins axée sur les développeurs par rapport aux plateformes plus récentes comme Aikido.

Les 3 meilleurs outils de gestion des vulnérabilités pour les startups

Les startups ont besoin de plateformes de gestion des vulnérabilités qui offrent une protection de niveau entreprise sans la surcharge opérationnelle ni la complexité des coûts des solutions d'entreprise traditionnelles. Lorsque vous jonglez avec la levée de fonds, le développement produit et l'acquisition de clients, la sécurité ne peut pas devenir un autre emploi à temps plein.

Priorités des startups :

- Rentabilité avec une tarification transparente qui évolue de manière prévisible

- Mise en œuvre facile qui ne nécessite pas de personnel de sécurité dédié

- Fonctionnement automatisé avec des exigences de gestion continue minimales

- Adaptation à la croissance qui évolue de manière transparente à mesure que les équipes s'agrandissent

- Orientation développeur qui améliore plutôt qu'entrave la productivité du développement

Outils de gestion des vulnérabilités pour les startups

1. Aikido Security

Aikido Security offre une valeur exceptionnelle aux startups grâce à des capacités complètes de gestion des vulnérabilités, une tarification transparente et une surcharge opérationnelle minimale. La plateforme évolue de manière transparente avec l'expansion des équipes tout en conservant sa simplicité. Vous bénéficiez d'une détection de niveau entreprise sur le code, les dépendances, les conteneurs et l'infrastructure sans avoir besoin d'une équipe de sécurité pour la gérer.

2. Snyk

Snyk offre des capacités de gestion des dépendances avec un modèle freemium qui convient bien aux entreprises en démarrage fortement dépendantes des bibliothèques open source. Cependant, préparez-vous à une potentielle fatigue d'alertes à mesure que votre base de code s'agrandit.

3. GitHub Advanced Security

GitHub Advanced Security offre une gestion des vulnérabilités intégrée pour les workflows de développement natifs de GitHub, éliminant le besoin d'acquérir et de gérer des outils supplémentaires. L'inconvénient ? Il n'est disponible qu'avec GitHub Enterprise, ce qui le rend coûteux pour les petites équipes.

Autres considérations spécifiques aux startups :

- La prévisibilité budgétaire prime sur l'exhaustivité des fonctionnalités : Choisissez des outils avec une tarification transparente par développeur plutôt que des modèles complexes basés sur l'utilisation. La tarification simple d'Aikido élimine les surprises budgétaires à mesure que vous passez de 5 à 50 développeurs.

- Le temps de rentabilisation prime sur la profondeur des fonctionnalités : Les startups ont besoin de succès en matière de sécurité mesurés en jours, et non en mois. Les outils qui nécessitent une configuration poussée ou du personnel dédié ralentissent plus qu'ils ne protègent. Recherchez des plateformes qui fonctionnent prêtes à l'emploi avec des valeurs par défaut intelligentes.

- L'adoption par les développeurs est un facteur de succès : Les outils de sécurité que les développeurs ignorent deviennent un coûteux théâtre de conformité. Les meilleurs outils axés sur les startups s'intègrent parfaitement aux workflows existants, apportant de la valeur sans perturber les modèles de productivité déjà établis par votre équipe.

Les 4 meilleures plateformes intégrées de gestion des vulnérabilités

Les organisations modernes tirent le meilleur parti des plateformes unifiées qui intègrent la gestion des vulnérabilités aux opérations de sécurité plus larges, éliminant la complexité de la gestion de multiples outils de sécurité disparates. Au lieu de jongler avec cinq tableaux de bord différents, vous obtenez une source unique de vérité.

Avantages de l'intégration :

- Visibilité unifiée sur tous les domaines de sécurité et types d'actifs

- Intelligence corrélée qui relie les vulnérabilités à un contexte de sécurité plus large

- Workflows rationalisés qui éliminent les transferts entre différents outils de sécurité

- Efficacité des coûts grâce à une licence consolidée et à une prolifération réduite des outils

- Gestion simplifiée avec des exigences de formation et des processus opérationnels uniques

Principales plateformes intégrées de gestion des vulnérabilités

1. Aikido Security

Aikido Security offre l'intégration la plus complète, combinant la gestion des vulnérabilités avec le SAST, le DAST, l'analyse des secrets, la sécurité du cloud et l'automatisation de la conformité dans une seule plateforme conviviale pour les développeurs. Considérez-le comme le couteau suisse des outils de sécurité, mais réellement performant dans tous les domaines au lieu d'être médiocre dans beaucoup de choses.

Pour les entreprises, Aikido propose chaque produit comme le meilleur de sa catégorie, vous permettant de choisir le module dont vous avez besoin et de débloquer la plateforme lorsque vous êtes prêt.

2. Microsoft Defender for Cloud DevOps

Microsoft Defender for Cloud DevOps intègre la gestion des vulnérabilités dans l'écosystème de sécurité Microsoft plus large, offrant une visibilité unifiée sur les environnements de développement et de production. Si vous êtes déjà investi dans l'écosystème Microsoft, cela offre une excellente valeur et une intégration transparente.

3. GitLab Ultimate

GitLab Ultimate inclut la gestion intégrée des vulnérabilités parallèlement au cycle de vie complet de DevOps, offrant un retour de sécurité transparent tout au long des flux de travail de développement. Le défi est que la gestion des vulnérabilités ne devient qu'une fonctionnalité parmi tant d'autres, ce qui conduit parfois à des capacités moins spécialisées.

4. JFrog Xray

JFrog Xray se concentre sur la sécurité de la chaîne d’approvisionnement logicielle avec la gestion des vulnérabilités intégrée aux workflows de gestion des artefacts et des dépendances. Excellent pour les organisations fortement investies dans la plateforme DevOps de JFrog.

Au-delà de la gestion des vulnérabilités : Comment Aikido redéfinit le DevSecOps en 2026

La meilleure plateforme de gestion des vulnérabilités est celle que votre équipe utilise réellement de manière cohérente. Une sécurité parfaite qui reste inutilisée est moins efficace qu'une bonne sécurité qui fonctionne automatiquement chaque jour.

C'est pourquoi Aikido s'est donné pour mission de construire une plateforme de sécurité dont la valeur dépasse le coût.

Si vous êtes une startup, vous bénéficiez d'une suite complète avec tout ce dont vous avez besoin pour rester sécurisé dès le premier jour. Pour les entreprises, Aikido propose chaque produit comme le meilleur de sa catégorie, vous permettant de choisir celui dont vous avez besoin et de débloquer l'intégralité de la plateforme quand vous le souhaitez.

Vous pourriez aussi aimer :

- Meilleurs outils SAST en 2026 – Sécurisez votre code source avec l'analyse statique

- Meilleurs outils d'analyse de conteneurs – Protégez les applications conteneurisées

- Meilleurs outils AppSec – Couverture complète de la sécurité des applications

Sécurisez votre logiciel dès maintenant.