Imaginez pousser du code en production, pour découvrir un malware caché dans l'une des dépendances de votre application, un scénario cauchemardesque pour les développeurs, les CTO et les CISO.

En 2025, trente pour cent des violations de données impliquaient des composants tiers ou de la chaîne d'approvisionnement, une augmentation de 100 % par rapport à l'année précédente, selon le Rapport d'enquête sur les violations de données (DBIR) 2025 de Verizon.

Ces chiffres ne sont pas de simples statistiques, ils soulignent l'état actuel de la sécurité de la chaîne d'approvisionnement. Les attaques de la chaîne d’approvisionnement ne ciblent plus directement le code ; elles visent les outils, les dépendances et l'automatisation sur lesquels les équipes s'appuient quotidiennement. Sans garde-fous appropriés, même les équipes bien sécurisées peuvent livrer sans le savoir des artefacts compromis.

Au cours de la dernière année, Aikido Security a détecté plusieurs attaques de la chaîne d'approvisionnement npm, du malware voleur de credentials de Shai Hulud aux attaques par confusion de dépendances de S1ngularity, la massive épidémie npm de septembre, le cheval de Troie React-Native-Aria, et la récente attaque Shai Hulud 2.0 contre Zapier et ENS Domains, démontrant que même les services industriels de premier plan sont vulnérables.

Même avec ces occurrences fréquentes d'attaques de la chaîne d'approvisionnement, il y a encore de bonnes nouvelles. Les outils de sécurité de la chaîne d’approvisionnement logicielle (SSCS) ont évolué pour relever ce défi, aidant les équipes à reprendre le contrôle. Ces outils automatisent le travail fastidieux de vérification du code, des dépendances, des pipelines CI/CD et bien plus encore, repérant les vulnérabilités, les insertions malveillantes et les mauvaises configurations avant qu'elles ne puissent être exploitées.

Dans ce guide, nous explorerons les meilleurs outils SSCS que les équipes utilisent pour sécuriser leurs chaînes d'approvisionnement. Nous commencerons par une liste complète des plateformes SSCS les plus fiables, puis nous détaillerons quels outils sont les meilleurs pour des cas d'utilisation spécifiques, que ce soit pour les développeurs, les entreprises, les startups, les workflows SBOM, les pipelines CI/CD, et plus encore.

Vous pouvez accéder aux cas d'utilisation spécifiques ci-dessous :

- Les 5 meilleurs outils de sécurité de la chaîne d'approvisionnement pour les développeurs

- Les 5 meilleurs outils de sécurité de la chaîne d'approvisionnement pour les grandes entreprises

- Les 4 meilleurs outils de sécurité de la chaîne d'approvisionnement pour les startups et les PME

- Les 4 meilleurs outils gratuits de sécurité de la chaîne d’approvisionnement logicielle

- Les 5 meilleurs outils SSCS pour les risques liés aux dépendances open source

- Les 2 meilleures plateformes de chaîne d'approvisionnement logicielle de bout en bout

- Les 4 meilleurs outils SSCS pour la création et la validation de SBOMs

- Les 5 meilleurs outils de chaîne d'approvisionnement avec intégration CI/CD

TL;DR

Parmi les plateformes examinées, Aikido Security se distingue comme la solution n°1 de sécurité de la chaîne d’approvisionnement logicielle (SSCS), grâce à sa capacité à détecter les menaces plus tôt que la plupart de ses concurrents. Son flux de renseignements est souvent le premier à identifier les nouvelles campagnes de malwares avant qu'elles n'atteignent les bases de données grand public, et son outil open source, SafeChain, protège les développeurs en validant les paquets de dépendances avant l'installation, prévenant ainsi des incidents comme l'épidémie npm de septembre et Shai Hulud 2.0.

S'appuyant sur son avantage en matière de détection précoce, Aikido Security offre une plateforme complète qui consolide l'analyse de code, l'analyse de dépendances, la détection de secrets, les contrôles de pipeline CI/CD et la sécurité des images de conteneurs dans un flux de travail adapté aux développeurs. Elle génère automatiquement des SBOMs et effectue des vérifications de conformité des licences. Cette étendue offre aux équipes une visibilité étendue sur les risques susceptibles d'affecter leur chaîne d'approvisionnement.

Le résultat : Une expérience de sécurité de la chaîne d’approvisionnement plus fluide et plus fiable. Améliorant la productivité des développeurs tout en offrant aux équipes de sécurité la visibilité et les preuves de conformité dont elles ont besoin.

Pour les startups comme pour les grandes entreprises, Aikido se classe constamment en tête des POC (Proof of Concepts) grâce à sa précision, sa rapidité d'intégration, sa tarification prévisible et sa capacité à révéler des menaces réelles et à fort impact sur la chaîne d'approvisionnement.

Comment Aikido Security relève les défis de la SSCS

Qu'est-ce que la sécurité de la chaîne d’approvisionnement logicielle ?

La sécurité de la chaîne d’approvisionnement logicielle (SSCS) est la pratique consistant à protéger chaque étape du cycle de vie de votre logiciel, du code et des dépendances aux processus de build et aux déploiements, afin de garantir qu'aucun élément malveillant ou vulnérable ne s'y introduise. Elle vise à sécuriser tous les « maillons » de la chaîne, y compris les bibliothèques open source, les pipelines CI/CD, les images de conteneurs, l'infrastructure en tant que code (IaC) et les artefacts de release.

L'objectif est de s'assurer que le logiciel que vous développez et utilisez est fiable, robuste et exempt de toute altération ou vulnérabilité connue.

En bref, les outils SSCS vous aident à vérifier que chaque composant, ainsi que les personnes et les processus qui les gèrent, ne sont pas compromis, réduisant ainsi le risque de failles de sécurité.

L'importance des outils de sécurité de la chaîne d’approvisionnement logicielle

Les applications modernes reposent sur des couches de code open source, des systèmes de build automatisés et des pipelines de déploiement distribués. Mais avec autant de composants impliqués, cette complexité introduit ses propres risques : une seule dépendance compromise ou un pipeline mal configuré peut exposer l'ensemble de votre système. Les outils SSCS vous aident à maîtriser cette complexité en vous montrant précisément ce qui compose votre chaîne d'approvisionnement. Voici ce qu'ils garantissent :

- Prévenir les logiciels malveillants et les portes dérobées cachés : Détecte automatiquement les packages malveillants ou les injections de code dans les dépendances pour éviter les attaques de la chaîne d'approvisionnement.

- Détecter les vulnérabilités tôt : Identifie les CVEs connues dans les bibliothèques tierces, les conteneurs et les outils de build avant qu'ils n'atteignent la production.

- Assurer l'intégrité : En signant les artefacts et en vérifiant les sommes de contrôle, les outils SSCS garantissent que les composants que vous déployez sont exactement ceux que vous avez prévus.

- Simplifier la conformité : Génère automatiquement des SBOMs (Software Bills of Materials) et des rapports de sécurité.

- Gagner du temps pour les développeurs : Intègre la sécurité dans les workflows des développeurs pour détecter les problèmes. Les alertes et corrections automatisées permettent aux développeurs de passer moins de temps sur les revues de code manuelles ou à chasser les faux positifs, et plus de temps à développer des fonctionnalités.

Comment choisir le bon outil SSCS

Le choix d'un outil de sécurité de la chaîne d'approvisionnement dépend de votre stack technologique, de la taille de votre équipe et de votre profil de risque. Gardez ces critères clés à l'esprit lors de l'évaluation des options :

- Couverture des menaces :. Identifiez vos besoins : SCA, DAST, SAST, analyse de conteneurs, signature de code, renforcement des systèmes de build ? Recherchez des outils qui couvrent plusieurs aspects pour réduire la prolifération d'outils.

- Intégration : S'intègre-t-il à votre workflow existant : IDE, gestion de code source, pipelines CI/CD ? Recherchez des outils avec une friction d'intégration minimale.

- UX conviviale pour les développeurs : Est-il conçu en pensant aux développeurs ? Offre-t-il des conseils de remédiation clairs et des fonctionnalités telles que la correction automatique par IA ?

- Priorisation contextuelle : Peut-il corréler les risques entre plusieurs scanners ? Utilise-t-il l'IA pour prioriser les vulnérabilités en fonction de leur exploitabilité ?

- Contrôles d'accès : Prend-il en charge le contrôle d'accès basé sur les rôles et les tableaux de bord partagés ? Les équipes DevSecOps peuvent-elles collaborer sur les résultats directement à partir d'outils intégrés comme GitHub, GitLab, Jira et Slack ?

- Support de conformité : Prend-il en charge les normes courantes telles que NIST, SOC 2, PCI DSS, ISO et DORA?

- Déploiement : Combien de temps faut-il pour le déployer ? Faut-il installer des agents ?

- Tarification prévisible : Pouvez-vous prévoir combien cela coûtera à votre équipe dans 6 mois ?

Les 12 meilleurs outils de sécurité de la chaîne d’approvisionnement logicielle

1. Aikido Security

Aikido Security est une plateforme de sécurité de la chaîne d'approvisionnement pilotée par l'IA, conçue pour sécuriser l'ensemble de la chaîne d'approvisionnement logicielle, des dépendances et du code aux conteneurs et à l'exécution.

Aikido Security est à l'avant-garde de l'identification et de l'analyse des attaques de la chaîne d'approvisionnement, s'étant avérée être le premier fournisseur de sécurité à détecter plusieurs incidents majeurs tels que l'attaque de malware de la chaîne d'approvisionnement Shai Hulud 2.0, l'épidémie NPM de septembre, et d'autres attaques significatives de la chaîne d'approvisionnement, notamment Shai Hulud, S1ngularity et le cheval de Troie React-Native-Aria. Elle analyse ces attaques à grande échelle et en informe les mainteneurs, les clients impactés et les organisations affectées.

Son moteur de détection de malwares effectue une analyse comportementale assistée par l'IA sur les dépendances de paquets pour détecter les charges utiles obfusquées, les scripts post-installation suspects, les voleurs d'identifiants, la logique d'exfiltration et les tentatives de confusion de dépendances, liant automatiquement ces découvertes à des chemins d'attaque exploitables à travers le code, les conteneurs et les configurations cloud.

Les développeurs disposent de tout ce dont ils ont besoin pour résoudre les problèmes :

- Des informations détaillées et riches en contexte sur les vulnérabilités

- Des recommandations de correctifs directs dans les IDE ou les pull requests

- Des correctifs en un clic assistés par l'IA

- Des preuves de conformité prêtes pour l'audit, alignées sur SOC 2, ISO 27001, PCI DSS, GDPR et d'autres frameworks

Les équipes peuvent choisir n'importe quel module pour commencer, SAST, SCA, IaC, secrets ou DAST, et activer les autres selon les besoins, obtenant une visibilité plus approfondie sans introduire de surcharge d'outils.

La suite de scanning modulaire d'Aikido Security, les intégrations CI/CD et IDE, la priorisation pilotée par l'IA et l'analyse de bout en bout des chemins d'attaque permettent aux équipes de sécuriser leurs chaînes d'approvisionnement plus rapidement et de renforcer la posture globale de sécurité de la chaîne d'approvisionnement.

Fonctionnalités clés :

- Suite de Scanning Modulaire : Fournit des modules de scanning pour SAST, SCA, les conteneurs DAST, les configurations Cloud et bien plus encore

- Blocage de Malware en Temps Réel : Le « Safe Chain » d'Aikido Security s'intègre aux gestionnaires de paquets pour bloquer les dépendances malveillantes avant qu'elles n'entrent dans les dépôts.

- Configuration sans Agent : Utilise ses API en lecture seule pour s'intégrer à GitHub, GitLab ou Bitbucket en quelques minutes. Aucun agent d'installation n'est requis.

- Tri et Correctifs Assistés par l'IA : Utilise son moteur de « reachability » piloté par l'IA pour réduire le bruit en triant automatiquement les vulnérabilités et en fournissant des suggestions et des correctifs en un clic.

- Cartographie de Conformité Robuste : Prend en charge les principaux frameworks de conformité et de sécurité tels que SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore.

- Analyse de bout en bout des chemins d'attaque : Aikido Security utilise l'IA pour lier les vulnérabilités, valider l'exploitabilité, prioriser les chemins d'attaque réels et générer des preuves d'exploit reproductibles.

- Notation des risques sensible au contexte : Utilise l'analyse d'accessibilité et des règles sélectionnées pour mettre en évidence ce qui compte. Réduisant les faux positifs jusqu'à 90 %.

- Intégration CI/CD : S'intègre de manière transparente avec GitHub, GitLab, CircleCI et bien plus encore pour exécuter des contrôles de sécurité sur chaque pull request et déploiement.

- UX centrée sur le développeur : Fournit un feedback instantané basé sur l'IA dans les PR et les IDE, des plugins IDE pour un feedback en temps réel, AI AutoFix, et des workflows de remédiation exploitables.

- Large Compatibilité : Fonctionne avec de nombreux langages et environnements cloud prêts à l'emploi.

Avantages :

- Flux de malwares en direct

- Tarification prévisible

- Large prise en charge des langages

- Reporting et conformité centralisés

- Prend en charge la surveillance multi-cloud (AWS, Azure, GCP)

- Software Bill of Materials (SBOM) complet

- Filtrage piloté par l'IA pour réduire les faux positifs

- Analyse IaC et sécurité Kubernetes

- Politiques de sécurité personnalisables et ajustement flexible des règles

Tarifs :

Les plans d'Aikido Security débutent à 300 $/mois pour 10 utilisateurs

- Developer (Gratuit à vie) : Idéal pour les équipes de jusqu'à 2 utilisateurs. Comprend 10 dépôts, 2 images de conteneur, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneurs, 5 domaines et 3 comptes cloud.

- Pro : Convient aux équipes de taille moyenne. Comprend 250 dépôts, 50 images de conteneur, 15 domaines et 20 comptes cloud.

- Advanced : 500 dépôts, 100 images de conteneur, 20 domaines, 20 comptes cloud et 10 VM.

Des offres sont également disponibles pour les startups (avec une réduction de 30 %) et les grandes entreprises

Idéal pour :

Startups et grandes entreprises recherchant une plateforme SCSS complète et conviviale pour les développeurs, sans intégration complexe

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge

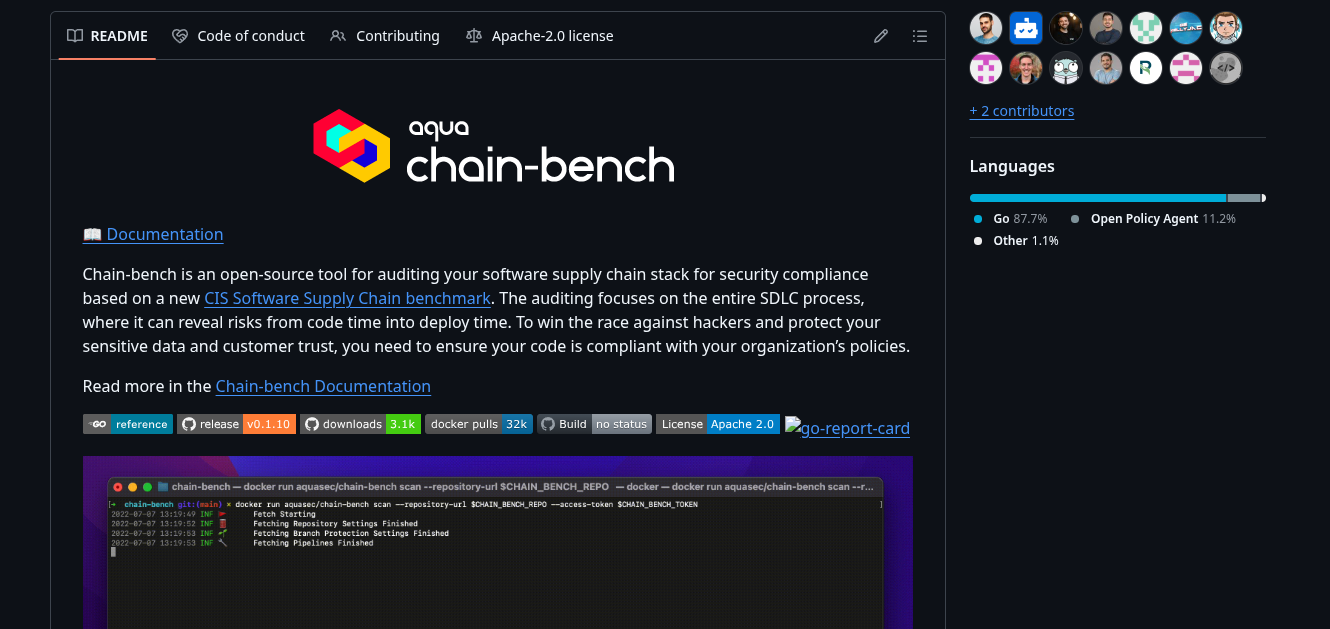

2. Aqua Security (Chain-Bench)

Chain-Bench d'Aqua Security est un outil open source permettant d'auditer votre sécurité de la chaîne d’approvisionnement logicielle afin de vérifier les bonnes pratiques.

Fonctionnalités clés :

- Audit des benchmarks CIS : Vérifie la conformité de votre stack DevOps par rapport à plus de 20 recommandations CIS pour la sécurité de la chaîne d'approvisionnement.

- Rapports et tableaux de bord : Génère des rapports mettant en évidence les contrôles réussis/échoués.

Avantages:

- SBOM automatisés

- Application des politiques

Inconvénients :

- Principalement axé sur les environnements conteneurisés

- Courbe d'apprentissage abrupte

- Potentiel de verrouillage propriétaire

- Il n'effectue pas de SAST, DAST ou analyse IaC

- Exige des équipes qu'elles adaptent leurs workflows à ses images distroless.

- Des utilisateurs ont signalé des problèmes d'intégration avec les plateformes héritées

- Ses images de conteneur gratuites sont limitées à sa dernière version.

Tarifs :

Open source

Idéal pour :

Équipes qui doivent auditer leur infrastructure CI/CD existante et leurs configurations DevOps par rapport à des benchmarks de sécurité tels que les benchmarks CIS pour la sécurité de la chaîne d’approvisionnement logicielle.

Évaluation Gartner :

Pas d'avis Gartner.

Avis sur Chain-Bench d'Aqua Security :

Aucun avis utilisateur indépendant.

3. Chainguard

Chainguard est une plateforme de sécurité de la chaîne d’approvisionnement logicielle axée sur la sécurisation des chaînes d'approvisionnement de conteneurs. Elle est reconnue pour ses images de conteneurs de base renforcées et son implication majeure dans des projets comme Sigstore.

Fonctionnalités clés :

- Images de base renforcées : Fournit des images de conteneurs minimales et sans vulnérabilités.

- Signature intégrée et SBOM : Chaque image de conteneur Chainguard est signée numériquement et inclut un SBOM (Software Bill of Materials) de haute qualité prêt à l'emploi.

Avantages :

- Reconstructions automatisées et gestion des CVE

- Images signées numériquement

- Prend en charge les plateformes CI/CD courantes

Inconvénients :

- Principalement axé sur le temps de build/l'image, ce n'est pas un outil SSCS complet

- Les utilisateurs sont tenus de passer à des images distroless

- Courbe d'apprentissage abrupte

- Il nécessite des outils tiers pour une couverture complète

- Son offre gratuite est limitée à la dernière version des images de conteneurs

Tarifs :

Au-delà de l'offre gratuite, Chainguard s'appuie sur une tarification personnalisée, basée sur devis.

Idéal pour :

Organisations qui priorisent la sécurité des conteneurs et qui gèrent la prolifération des dépendances, un bruit CVE élevé et des exigences complexes de renforcement des conteneurs.

Évaluation Gartner :

Pas d'avis Gartner.

Avis sur Chainguard :

4. GitHub Dependabot

Dependabot est l'outil intégré de GitHub pour maintenir les dépendances tierces à jour et sans vulnérabilités.

Fonctionnalités clés :

- Alertes de vulnérabilité : Il s'appuie sur la base de données de conseils de sécurité de GitHub pour vous alerter lorsqu'une dépendance de votre dépôt présente une vulnérabilité connue.

- Mises à jour régulières des versions : Vous pouvez activer les mises à jour de version pour ouvrir des PR afin de mettre à jour les packages vers les dernières versions, que ce soit hebdomadairement ou mensuellement.

- Contrôles configurables : Vous pouvez configurer Dependabot pour ignorer des dépendances spécifiques ou des calendriers de mise à jour.

Avantages :

- Intégration GitHub transparente

- Disponible dans tous les dépôts GitHub

- Correction automatisée des vulnérabilités

Inconvénients :

- Principalement un outil d'analyse de la composition logicielle (SCA)

- Volume d'alertes élevé

- Faux positifs

- Manque d'analyse contextuelle

- Analyse limitée des dépendances imbriquées

- Son intégration poussée avec l'écosystème de Github peut entraîner une dépendance vis-à-vis d'un fournisseur

- Il peut être trompé pour fusionner du code malveillant via une attaque de type « confused deputy »

Tarifs :

Gratuit

Idéal pour :

Équipes d'ingénierie de petite à moyenne taille souhaitant des mises à jour automatisées des dépendances directement intégrées à GitHub.

Évaluation Gartner :

Pas d'avis Gartner.

Avis sur Dependabot :

5. Analyse des dépendances GitLab

L'analyse des dépendances de GitLab est une fonctionnalité de la plateforme DevSecOps de GitLab. Elle analyse les dépendances de votre application à la recherche de vulnérabilités connues, vous offrant des informations de sécurité au sein de votre workflow de merge request.

Fonctionnalités clés :

- Intégration des Merge Requests : Les vulnérabilités sont affichées directement dans la merge request, afin que les développeurs voient les résultats de sécurité avant de merger..

- Surveillance continue : Informe les utilisateurs si de nouvelles vulnérabilités ont été identifiées pour les dépendances de votre projet.

- Conformité : Permet aux équipes d'interrompre les pipelines en cas de constats de haute gravité et de générer des rapports pour les besoins de conformité.

Avantages :

- Application des politiques

- Analyse des dépendances imbriquées

- Intégration poussée avec le CI/CD de GitLab

Inconvénients :

- Courbe d'apprentissage

- Volume d'alertes élevé

- Potentiel de verrouillage propriétaire

- Configuration complexe pour l'analyse des SBOM

- Ses analyses sont gourmandes en ressources

- Des utilisateurs ont signalé que des vulnérabilités corrigées apparaissaient toujours comme actives

Tarifs :

L'analyse des dépendances de GitLab est uniquement disponible avec le plan Ultimate de GitLab

- Plan Ultimate de GitLab : Tarification personnalisée

Idéal pour :

Équipes utilisant déjà l'écosystème GitLab qui souhaitent une SCA intégrée et une analyse de la chaîne d'approvisionnement intégrée à travers les merge requests.

Évaluation Gartner :

Pas d'avis Gartner.

Avis sur l'analyse des dépendances de GitLab :

Aucun avis utilisateur indépendant.

6. JFrog Xray

JFrog Xray est un outil d'analyse de la composition logicielle. Il est profondément intégré aux dépôts de binaires/paquets et aux pipelines CI de JFrog.

Fonctionnalités clés :

- Analyse récursive : Effectue des analyses récursives des conteneurs et des paquets stockés..

- Base de données unifiée des CVE et des licences : Vérifie les composants par rapport à sa base de données de vulnérabilités et ses listes de licences.

- Analyse d'impact : Si une nouvelle CVE apparaît, il permet aux utilisateurs d'écrire des requêtes pour trouver tous les builds et projets qui utilisent la version de la bibliothèque affectée.

Avantages :

- Génération de SBOMs

- Analyse sensible au contexte

- Prise en charge étendue des artefacts

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Il est complexe à configurer

- Interface utilisateur surchargée

- L'analyse de grands artefacts et de dépendances imbriquées est lente et gourmande en ressources

- Nécessite un ajustement constant pour minimiser les faux positifs.

Tarifs :

- Pro : 150 $ par mois

- Enterprise X : 950 $ par mois

- Enterprise + : Tarification personnalisée

Idéal pour :

Organisations avec des workflows lourds de gestion d'artefacts et de packages qui souhaitent sécuriser les binaires à la source (via Artifactory).

Évaluation Gartner : 4.5/5.0

Avis sur JFrog Xray :

7. Phylum (Fait désormais partie de Veracode)

Phylum (fait maintenant partie de Veracode) est un outil de sécurité de la chaîne d'approvisionnement axé sur les risques liés aux paquets open source.

Fonctionnalités clés :

- Détection de logiciels malveillants : Phylum utilise le ML et des heuristiques pour analyser les écosystèmes open source en temps réel.

- Notation des risques : Chaque paquet est évalué selon plusieurs dimensions, pas seulement l'analyse de code, y compris la réputation du mainteneur, la cadence des mises à jour et les signaux de typosquatting.

Avantages :

- Conseils de remédiation

- Détection de paquets malveillants

Inconvénients :

- Orienté entreprise

- Courbe d'apprentissage abrupte

- Volume d'alertes élevé

- Expérience développeur médiocre

- Taux élevé de faux positifs

- nécessite un réglage exhaustif des politiques pour filtrer les paquets OSS malveillants

- Nécessite une remédiation manuelle

Tarifs :

Tarification personnalisée

Idéal pour :

Équipes axées sur la sécurité recherchant la détection des menaces de la chaîne d'approvisionnement basée sur le comportement pour les paquets open source.

Évaluation Gartner :

Pas d'avis Gartner.

Avis sur Phylum :

Aucun avis utilisateur indépendant.

8. ReversingLabs

ReversingLabs propose une plateforme avancée de sécurité de la chaîne d'approvisionnement, récemment renommée Spectra Assure, qui intègre la réputation des fichiers et l'analyse binaire dans le pipeline logiciel. Elle est principalement connue pour sa base de données complète de malwares.

Fonctionnalités clés :

- Analyse binaire avancée :Son moteur d'analyse statique déconstruit les binaires pour trouver les malwares cachés, les modifications non autorisées (altération), les secrets intégrés dans le code et d'autres anomalies que les scanners traditionnels manquent.

- Renseignement sur les menaces complet : ReversingLabs dispose d'une base de données de renseignement sur les menaces de plus de 40 milliards de fichiers avec 16 moteurs de détection propriétaires.

- Politiques personnalisées et intégration : Prend en charge les politiques de sécurité personnalisées et s'intègre avec les CI/CD et les dépôts d'artefacts.

Avantages :

- Génération de SBOMs

- Vaste base de données de renseignement sur les menaces

Inconvénients :

- Forte orientation entreprise

- Courbe d'apprentissage abrupte

- Sa configuration peut être complexe

- Il nécessite des outils SCA et SAST tiers pour une couverture complète

- Il est gourmand en ressources

- Moins centré sur les développeurs comparé à des outils comme Aikido Security

Tarifs :

Tarification personnalisée

Idéal pour :

Entreprises qui ont besoin d'une analyse au niveau binaire pour les composants open source et propriétaires.

Évaluation Gartner : 4.8/5.0

Avis sur ReversingLabs :

9. Sigstore/Cosign

Sigstore est une initiative open source (désormais un projet de la Linux Foundation) qui vise à rendre la signature logicielle facile et accessible à tous les développeurs. Il utilise son outil CLI Cosign pour signer et vérifier les images de conteneurs, les binaires et autres artefacts.

Fonctionnalités clés :

- Signature d'artefacts sans clé : Sigstore permet la signature « sans clé » en utilisant les identités OIDC.

- Vérification de la provenance : Son contrôleur de politiques vous permet de vérifier qu'un artefact (par exemple, une image Docker) a été construit à partir de la bonne source et n'a pas été altéré.

- Prise en charge des SBOM et des attestations : Il peut générer, attacher et vérifier les SBOM et les attestations de sécurité.

Avantages :

- Open source

- Signature sans clé

Inconvénients :

- Pas un outil SSCS complet

- Les jetons OIDC de courte durée des utilisateurs constituent un point de défaillance unique

- Manque de gouvernance et de contrôle des politiques.

- Les équipes doivent déployer et gérer une instance privée de Sigstore pour les logiciels propriétaires

- Nécessite une compréhension approfondie de la cryptographie au-delà des cas d'utilisation simples

Tarifs :

Open source

Idéal pour :

Idéal pour les équipes cloud-native adoptant SLSA, les pipelines zero-trust ou les workflows axés sur Kubernetes.

Évaluation Gartner :

Pas d'avis Gartner.

10. Snyk

Snyk est une plateforme DevSecOps qui aide les développeurs à trouver et à corriger les vulnérabilités dans leur code, leurs dépendances open source, leurs conteneurs et leurs configurations cloud.

Fonctionnalités clés :

- Base de données de vulnérabilités : Snyk maintient sa propre base de données interne de vulnérabilités, enrichie par la recherche et l'apprentissage automatique.

- Suggestions de correctifs exploitables : Il peut ouvrir automatiquement des pull requests pour mettre à niveau les dépendances vers une version sécurisée et fournir des descriptions claires pour les problèmes de code.

Points forts :

- Analyse pilotée par l'IA

- Base de données de vulnérabilités complète

Inconvénients :

- Courbe d'apprentissage abrupte

- Faux positifs

- La tarification peut devenir coûteuse

- Limite de taille de fichier de 1 Mo pour l'analyse statique du code.

- Les utilisateurs ont signalé des analyses lentes sur les grands dépôts

- Les utilisateurs ont signalé que ses suggestions sont parfois génériques

- Nécessite un réglage supplémentaire pour réduire le bruit.

- Il peut manquer des vulnérabilités dans les bases de code propriétaires.

Tarifs :

- Gratuit

- Équipe : 25 $ par mois/développeur contributeur (min. 5 développeurs)

- Entreprise : Tarification personnalisée

Idéal pour :

Équipes souhaitant une analyse rapide des vulnérabilités, un vaste écosystème d'intégrations et une forte couverture SCA + SAST.

Note Gartner : 4.4/5.0

Avis sur Snyk :

11. Sonatype Nexus Lifecycle

Sonatype Nexus Lifecycle (faisant partie de la plateforme Nexus) est une solution vétéran dans le domaine de la chaîne d'approvisionnement logicielle, reconnue pour sa sécurité des composants open source.

Fonctionnalités clés :

- Filtrage du bruit : Utilise l'analyse d’accessibilité et l'apprentissage automatique pour filtrer les alertes.

- Moteur de politiques et de gouvernance : Permet aux utilisateurs de définir des politiques personnalisées sur l'utilisation de l'open source.

- Intégration : Fournit des intégrations pour les IDE et les plateformes CI/CD populaires afin d'alerter les développeurs en amont.

Avantages :

- Priorisation des risques basée sur le contexte

- Application automatique des politiques

- Gestion des SBOM

Inconvénients :

- Orienté entreprise

- C'est principalement un outil SCA

- Courbe d'apprentissage

- Nécessite un outil tiers pour une couverture complète de la chaîne d'approvisionnement

- Les utilisateurs ont signalé que son interface utilisateur est complexe à naviguer

Tarifs :

Le Nexus Lifecycle de Sonatype est uniquement disponible dans ses plans payants

- Gratuit

- Pro : 135 $ par mois (facturé annuellement)

- Premium : Tarification personnalisée

Idéal pour :

Grandes entreprises recherchant une gouvernance stricte, l'application des politiques et la gestion des risques open source à long terme.

Évaluation Gartner : 4.5/5.0

Avis sur le Nexus Lifecycle de Sonatype :

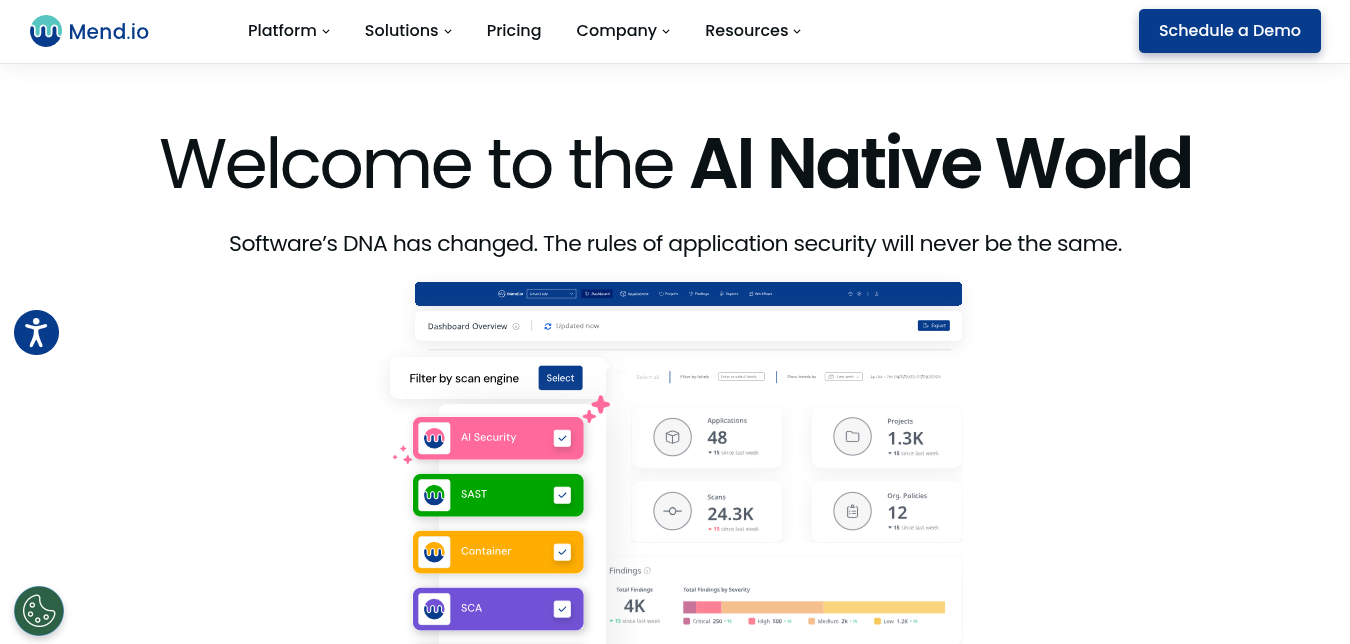

12. Mend (Anciennement WhiteSource)

Mend (anciennement Whitesource) est un outil de sécurité open source et de conformité des licences. Il a commencé comme un outil SCA mais s'est étendu pour inclure le SAST et l'analyse de conteneurs.

Fonctionnalités clés :

- SCA de bout en bout : Analyse en continu les composants open source de vos projets par rapport aux flux de vulnérabilités et aux bases de données de licences.

- Remédiation automatique : Ouvre automatiquement des merge requests pour mettre à jour les dépendances .

- Politique et conformité : Il propose des paramètres de politique pour faire respecter les normes et génère également des SBOM et des rapports de conformité.

Avantages :

- Application stricte des politiques

- Large prise en charge des langages

Inconvénients :

- Fortement axé sur les entreprises.

- Faux positifs

- L'intégration avec les systèmes sur site est complexe

- Les utilisateurs signalent une documentation médiocre pour les nouvelles fonctionnalités

Tarifs :

- Mend Renovate Enterprise : jusqu'à 250 $ par développeur/an

- Mend AI Premium : jusqu'à 300 $ par développeur/an

- Mend AI Native Appsec platform : jusqu'à 1000 $ par développeur/an

Idéal pour :

Les équipes qui ont besoin d'un moyen éprouvé pour gérer les risques liés à l'open source, appliquer les politiques de licence et standardiser leur pratique SSCS

Note Gartner : 4.4/5.0

Avis sur Mend (anciennement WhiteSource) :

Maintenant que nous avons présenté les meilleurs outils dans l'ensemble, approfondissons les choses. Dans les sections ci-dessous, nous mettons en évidence les outils qui excellent pour des besoins spécifiques, que vous soyez un développeur à la recherche de quelque chose de simple et gratuit, ou un CISO à la recherche d'une plateforme de bout en bout. Ces analyses devraient vous aider à cibler la meilleure solution pour votre contexte.

Les 5 meilleurs outils de sécurité de la chaîne d'approvisionnement pour les développeurs

Critères Clés Pour Choisir un Outil SSCS Pour les Développeurs :

- Intégration transparente du workflow

- Scans rapides et automatiques

- Alertes exploitables et à faible niveau de bruit

- UX conviviale pour les développeurs

- Niveaux rentables / gratuits privilégiés

Voici les 5 meilleurs outils SSCS adaptés aux développeurs :

- Aikido Security : Workflow de bout en bout axé sur les développeurs, s'intègre aux IDE et au CI/CD, réduction du bruit alimentée par l'IA, niveau gratuit disponible

- Dependabot : Mises à jour automatiques des dépendances, natif de GitHub, gratuit pour tous les dépôts

- Snyk : Conseils de remédiation clairs, support IDE et CI

- Phylum : Protège contre les packages OSS malveillants, intégration CLI pour les pipelines

- Analyse des dépendances GitLab : Intégration CI simple, résultats exploitables dans les merge requests

Comparaison des outils SSCS pour les développeurs

Les 5 meilleurs outils de sécurité de la chaîne d'approvisionnement pour les grandes entreprises

Critères clés pour le choix d'un outil SSCS pour votre entreprise:

- Couverture de sécurité étendue

- Fonctionnalités robustes de politique et de gouvernance

- Rapports de niveau entreprise (export SBOM, rapports de conformité)

- Options de déploiement flexibles

- Tarification prévisible

- Support fournisseur éprouvé

Voici les 5 meilleurs outils SSCS adaptés aux entreprises :

- Aikido Security : Convivial pour les développeurs, visibilité complète de la chaîne d'approvisionnement (SCA, SAST, DAST, IaC), contrôle robuste des politiques, déploiement facile en entreprise

- Sonatype Nexus Lifecycle : Gouvernance OSS approfondie, politiques de niveau entreprise

- Mend (anciennement WhiteSource) : Couverture SCA étendue, remédiation automatique

- JFrog Xray : Analyse binaire évolutive, idéale pour les environnements riches en artefacts

- ReversingLabs : Détection avancée de malwares/altérations pour les industries à haut risque

Comparaison des outils SSCS pour les entreprises

Les 4 meilleurs outils de sécurité de la chaîne d'approvisionnement pour les startups et les PME

Critères clés pour choisir un outil SSCS pour vos startups et PME:

- Accessibilité financière (Niveaux gratuits, plans évolutifs)

- Simplicité

- Large couverture des menaces

- Automatisation

- UX axée sur les développeurs

- Évolutivité

Voici les 4 meilleurs outils SSCS adaptés aux startups et PME :

- Aikido Security : DevSecOps multi-modules, configuration SaaS rapide, UX pensée pour les développeurs, offre gratuite

- Snyk : Offre gratuite, analyse open-source et cloud

- Dependabot : Mises à jour automatiques des dépendances, intégré à GitHub

- Mend (anciennement WhiteSource) : Remédiation automatique, application des politiques

Comparaison des outils SSCS pour les startups et PME

Les 4 meilleurs outils gratuits de sécurité de la chaîne d’approvisionnement logicielle

Critères Clés Pour Choisir des Outils SSCS Gratuits :

- Vraiment Gratuit (OSS ou niveau SaaS gratuit)

- Support communautaire

- Facilité d'intégration

- Léger

- Couverture

Voici les 4 Meilleurs Outils SSCS Gratuits :

- Aikido Security : Offre gratuite à vie pour les petites équipes, configuration sans agent, analyse du code + cloud + conteneurs

- Dependabot : Analyse des dépendances gratuite, intégré à GitHub

- Sigstore/Cosign : Signature et vérification d'artefacts gratuites, PKI pour les projets open source

- Aqua Security’s Chain-Bench : Audit CI/CD open source, met en évidence les lacunes dans les pratiques de sécurité

Comparaison des outils SSCS gratuits

Les 5 meilleurs outils SSCS pour les risques liés aux dépendances open source

Critères clés pour le choix d'outils SSCS pour la gestion des risques liés aux dépendances open source:

- Couverture des bases de données de vulnérabilités (NVD, avis GitHub, bulletins de distribution)

- Vérifications de conformité des licences

- Priorisation contextuelle

- Mises à niveau automatiques des dépendances

- Vérifications de logiciels malveillants

Voici les 5 meilleurs outils SSCS pour la gestion des risques liés aux dépendances open source :

- Aikido Security : SCA intégré avec détectabilité par IA, réduction du bruit alimentée par l'IA, vérifications de licence, SBOMs auto-générés

- Snyk: surveillance continue, analyse de licences

- Sonatype Nexus Lifecycle : Gouvernance OSS basée sur des politiques, données de dépendance riches

- Phylum : Détecte les paquets malveillants, analyse comportementale des malwares

- Mend (anciennement WhiteSource) : Prise en charge étendue des langages, analyse des licences et des composants obsolètes

Comparaison des outils SSCS pour les risques liés aux dépendances open source

Les 2 meilleures plateformes de chaîne d'approvisionnement logicielle de bout en bout

Critères clés pour le choix d'outils SSCS de bout en bout:

- Ensemble de fonctionnalités étendu

- Corrélation des résultats

- Politique et gouvernance unifiées

- Intégration au workflow des développeurs

- Évolutivité

Voici les 2 meilleurs outils SSCS de bout en bout :

- Aikido Security : DevSecOps de bout en bout, configuration sans agent, installation facile, corrélation des risques basée sur l'IA

- JFrog Xray : Signature d'artefacts, du build à la release

Comparaison des outils SSCS de bout en bout

Les 4 meilleurs outils SSCS pour la création et la validation de SBOMs

Critères clés pour le choix des outils SSCS pour la création et la validation des SBOMs :

- Formats supportés (CycloneDX, SPDX)

- Intégration

- Profondeur d'analyse

- Validation et signature

- Facilité d'utilisation

Voici les 4 meilleurs outils SSCS pour la création et la validation des SBOMs :

- Aikido Security : Rapports SBOM en un clic, liste de composants sensibles aux vulnérabilités

- Sigstore/Cosign : Signature de SBOM, attestations, vérification d'intégrité

- Mend (anciennement WhiteSource) : Génération automatisée de SBOM, vérifications de politiques

- JFrog Xray : Métadonnées détaillées des composants, exportation de SBOM

Comparaison des outils SSCS pour la génération et la validation des SBOMs

Les 5 meilleurs outils de chaîne d'approvisionnement avec intégration CI/CD

Critères clés pour le choix des outils SSCS avec intégration CI/CD:

- Plugins CI natifs

- Performance du pipeline

- Contrôle des politiques d'échec/succès

- Retour d'information adapté aux développeurs (commentaires de PR, SARIF, logs)

- Évolutivité

Voici le Top 5 des outils SSCS avec intégration CI/CD :

- Aikido Security: Intégration CI en une étape, remédiation par IA, feedback instantané sur le pipeline

- Snyk: Plugins CI prêts à l'emploi, corrections automatiques des PRs

- Analyse des dépendances GitLab: Modèle CI natif, rapports de sécurité MR automatisés

- JFrog Xray: Application des politiques du build à la release, analyse des artefacts

- Phylum: Protection des dépendances avant l'installation, binaire compatible CI

Comparaison de SSCS avec intégration CI/CD

Conclusion

Les menaces liées à la sécurité de la chaîne d’approvisionnement logicielle sont désormais une réalité constante, mais les bons outils les rendent gérables. Que vous commenciez avec un scanner gratuit et convivial pour les développeurs ou que vous adoptiez une plateforme d'entreprise complète, l'étape la plus importante est d'intégrer ces contrôles tôt dans votre processus de build et de release.

En combinant plusieurs fonctions de sécurité dans un workflow modulaire et centré sur le développeur, Aikido Security offre aux startups et aux entreprises une visibilité de bout en bout sur leur chaîne d'approvisionnement. Il utilise son moteur d'IA pour détecter, prioriser et corriger les risques de la chaîne d'approvisionnement en temps réel, minimisant ainsi la fatigue liée aux alertes et garantissant que les équipes peuvent livrer des logiciels sécurisés plus rapidement, le tout à des prix transparents.

Vous souhaitez une visibilité complète sur votre chaîne d'approvisionnement ? Commencez votre essai gratuit ou Planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Qu'est-ce qu'une chaîne d'approvisionnement logicielle et pourquoi sa sécurité est-elle critique ?

Une chaîne d'approvisionnement logicielle est le chemin complet qu'un logiciel parcourt du développement au déploiement, incluant le code, les dépendances, les systèmes de build et les pipelines de déploiement. La sécurité est critique car une seule dépendance compromise, un pipeline mal configuré ou un artefact malveillant peut exposer l'ensemble de votre système à des attaques. Des outils comme Aikido Security aident à surveiller et à sécuriser chaque maillon de cette chaîne.

Que sont les outils de sécurité de la chaîne d’approvisionnement logicielle et comment fonctionnent-ils ?

Les outils de sécurité de la chaîne d’approvisionnement logicielle (SSCS) analysent et surveillent le code, les dépendances, les conteneurs, l'infrastructure as code et les artefacts de build pour détecter les vulnérabilités, les mauvaises configurations et les altérations. Ils fournissent des alertes automatisées, des conseils de remédiation et des rapports. Des plateformes comme Aikido Security consolident plusieurs fonctions de sécurité en une seule plateforme pour une surveillance et une remédiation rationalisées.

Comment les outils de sécurité de la chaîne d’approvisionnement logicielle détectent-ils les injections de code malveillant ?

Les outils SSCS utilisent des techniques telles que l'analyse statique et dynamique, l'analyse des dépendances et des packages, et la détection d’anomalies. Ils peuvent identifier les changements inattendus, les scripts suspects ou les dépendances compromises avant qu'ils n'entrent en production. Des outils comme Aikido Security améliorent encore la détection grâce à un contexte alimenté par l'IA et une corrélation automatisée des risques.

Quelles sont les meilleures pratiques pour intégrer les outils de sécurité de la chaîne d'approvisionnement dans les pipelines DevOps ?

Intégrez les contrôles de sécurité tôt (“shift-left”) dans le pipeline CI/CD, automatisez l'analyse des dépendances et du code, appliquez des portes de build basées sur des politiques et fournissez un feedback convivial pour les développeurs sur les résultats. L'utilisation d'une plateforme centrée sur le développeur comme Aikido Security simplifie l'intégration, réduit la prolifération des outils et assure une application cohérente à toutes les étapes du pipeline.

Vous pourriez aussi aimer :

- Les 10 meilleurs outils d'analyse de la composition logicielle (SCA) en 2026

- Top 13 des outils de scan de conteneurs en 2026

- Meilleurs outils pour la détection de fin de vie : Classement 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Meilleurs scanners d'Infrastructure as Code (IaC) en 2026

- Meilleurs outils de Cloud Security Posture Management (CSPM) en 2026