Naviguer dans l'écosystème AWS est une tâche complexe. Bien que sa flexibilité et sa puissance soient des avantages considérables, sécuriser votre environnement cloud représente un défi de taille. Et ce défi ne cesse de croître.

Vos équipes déploient plus rapidement que jamais. Votre infrastructure évolue en permanence. Vous intégrez fréquemment de nouveaux membres à vos équipes. Et les attaquants ? Il leur suffit d'un seul bucket mal configuré ou d'un rôle IAM trop permissif pour compromettre votre journée.

Le coût moyen d'une violation de données est d'environ 4,44 millions de dollars US selon le rapport 2025 d'IBM sur le coût d'une violation de données. Avec 82 % des violations de données impliquant des données stockées dans le cloud, les bons outils de sécurité sont essentiels pour protéger vos actifs AWS sans entraver l'innovation.

Ce guide propose une comparaison des meilleurs outils de sécurité AWS pour 2026. Nous détaillerons leurs forces, leurs faiblesses et leurs cas d'utilisation idéaux pour vous aider à trouver la meilleure solution pour votre équipe.

TL;DR

Aikido Security est l'outil de sécurité AWS incontournable, obtenant notre meilleure recommandation grâce à son approche « shift-left en pilote automatique ». Il couvre l'intégralité du SDLC, du code au cloud, en protégeant (protection automatisée des applications, détection et réponse aux menaces) et en attaquant (détecter, exploiter et valider l'ensemble de votre surface d'attaque, à la demande) pour garantir la sûreté et la sécurité de vos ressources sur AWS.

Comparé aux outils de sécurité AWS natifs les plus discutés ; AWS Security Hub, Aikido Security va au-delà du simple reporting et permet des actions grâce à des correctifs automatiques basés sur l'IA.

Comparaison entre Aikido et AWS Security Hub

Qu'est-ce que la sécurité AWS ?

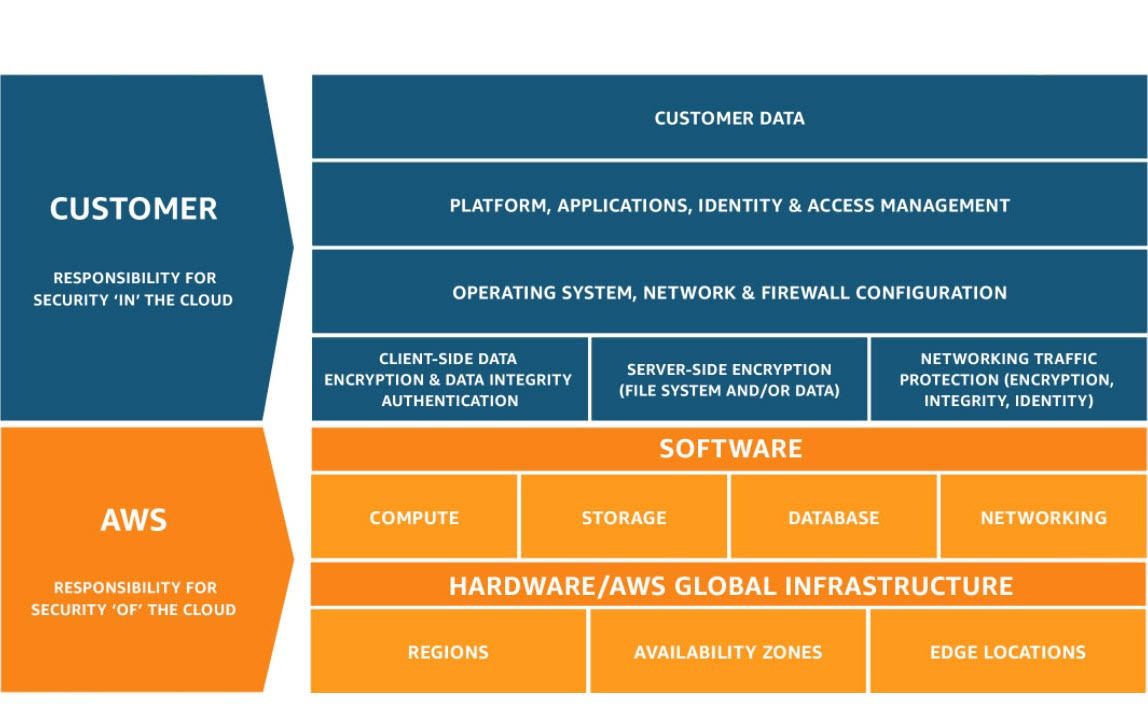

La sécurité AWS englobe toutes les actions que vous entreprenez pour protéger vos applications, données, identités et infrastructures au sein d'Amazon Web Services. Et la première chose à comprendre est la suivante : AWS ne sécurise pas votre environnement à votre place.

AWS fonctionne selon un modèle de responsabilité partagée, et son modèle de responsabilité partagée n'est pas universel. Il dépend du type de services que vous utilisez.

Si vous utilisez principalement de l'IaaS (EC2, EBS, Kubernetes autogéré, réseaux personnalisés), vous êtes responsable des aspects complexes :

- Patching du système d'exploitation

- Règles réseau

- Hygiène de la gestion des identités et des accès (IAM)

- Sécurité en temps d'exécution

- Protection des données

- Erreurs de configuration de bout en bout

Vous louez essentiellement du matériel et sécurisez tout ce qui se trouve au-dessus.

Mais si vous êtes une startup d'IA de six mois qui s'appuie sur le FaaS (Lambda, DynamoDB, API Gateway, services gérés événementiels), la répartition des responsabilités évolue. AWS gère les serveurs, le runtime, la mise à l'échelle et la majeure partie de la couche d'infrastructure. Vos principaux risques remontent la pile :

- Identity and Access Management (IAM)

- Exposition des données

- Détection de secrets

- Mauvaise configuration des permissions

- API trop permissives

- Intégrations non sécurisées

Même cloud, profils de responsabilité radicalement différents.

C'est pourquoi la « sécurité AWS » n'est pas une simple checklist. C'est un processus continu de compréhension de votre environnement AWS et de choix des bons outils pour le sécuriser.

Le besoin d'outils de sécurité AWS

Jusqu'à 95 % des organisations utilisent des fournisseurs de cloud, et près d'un tiers utilisent AWS. Mais la question est : « vous sentez-vous réellement en sécurité au sein d'AWS ? »

Pensez à votre parcours avec AWS, dès les premières semaines et même aujourd'hui. Pouvez-vous affirmer avec confiance que vous détectereriez un bucket S3 mal configuré avant un attaquant ?

Ou repérer un rôle IAM trop permissif se cachant dans votre environnement ?

Ou détecter une clé d'accès divulguée avant qu'elle ne soit exploitée ?

La plupart des équipes ne le peuvent pas. Non pas parce qu'elles sont négligentes ou inexpérimentées, mais parce qu'AWS est un environnement vaste, en évolution rapide et facile à mal configurer de cent manières différentes.

Et oui, AWS vous fournit des outils de sécurité natifs comme GuardDuty, Amazon Inspector, Amazon Macie et AWS Security Hub, mais comme vous l'avez peut-être constaté, ils se concentrent davantage sur la détection que sur la remédiation. Plus important encore, ils n'ont pas le contexte des autres aspects de votre cycle de vie du développement logiciel (SDLC) au-delà du cloud.

Dans le paysage actuel, vous avez besoin d'outils de sécurité AWS qui couvrent l'intégralité de votre SDLC, du code au cloud.

Comment nous avons évalué les meilleurs outils de sécurité AWS

Pour fournir une évaluation équilibrée, nous avons évalué chaque outil en fonction de critères essentiels pour les équipes de développement et de sécurité modernes :

- Exhaustivité : L'outil offre-t-il une couverture étendue sur différents domaines de sécurité comme le code, le cloud et les conteneurs ?

- Facilité d'intégration : Dans quelle mesure s'intègre-t-il aux pipelines CI/CD existants et aux workflows des développeurs ?

- Adapté aux développeurs : Les développeurs peuvent-ils l'utiliser ? Ou est-il réservé uniquement aux « DevOps », « SRE » et « CISO/CTO » ? Un développeur « classique » n'a généralement pas accès à AWS. Ce qui signifie que les failles de sécurité sont laissées pour plus tard dans le SDLC, ce qui coûte plus de temps et de ressources à corriger.

- Support Multi-Cloud/Hybrid Cloud : Environ 80 % des entreprises utilisent plusieurs fournisseurs de cloud. Votre outil de sécurité AWS devrait prendre en charge l'intégration avec d'autres fournisseurs afin d'éviter de jongler avec plusieurs outils et d'avoir une visibilité unifiée.

- Précision : Quelle est l'efficacité de l'outil pour identifier les menaces réelles tout en minimisant les faux positifs ?

- Capacité d'action : Fournit-il des conseils clairs et exploitables pour la remédiation ?

- Tarification et Scalabilité : Le modèle de tarification est-il transparent et l'outil peut-il évoluer avec votre entreprise ?

Les 8 meilleurs outils de sécurité AWS

Voici notre sélection des meilleurs outils pour vous aider à sécuriser votre environnement AWS.

1. Aikido Security

Aikido Security est la plateforme de sécurité axée sur les développeurs pour votre cloud AWS. Ce qui distingue Aikido des autres outils de sécurité AWS, c'est qu'il vous offre tout ce dont vous avez besoin pour sécuriser votre cloud.

Vous vous demandez peut-être : “Comment Aikido Security y parvient-il ?”

Aikido Security propose une plateforme cloud tout-en-un avec les meilleurs outils pour la sécurité du cloud :

- Cloud Security Posture Management (CSPM),

- analyse de conteneurs et K8s,

- Analyse de machines virtuelles,

- Analyse IaC,

- analyse sur site si vous utilisez AWS Outposts.

Le tout fonctionne de concert pour identifier et réduire les risques les plus importants, sans le bruit ou le besoin d'outils de sécurité supplémentaires.

Le scanner IaC, par exemple, peut analyser AWS CloudFormation, Terraform et Helm, de sorte que quelle que soit la manière dont vous concevez votre infrastructure, vous détecterez toujours les erreurs de configuration.

Les alertes concernant les actifs AWS sont incessantes. Plutôt que de vous en submerger, Aikido utilise la corrélation basée sur les graphes pour identifier les chemins d'attaque réels à travers le code, les conteneurs et les ressources AWS, réduisant ainsi le bruit tout en exposant les risques exploitables.

Fonctionnalités clés

- Scanners cloud de pointe : Aikido propose des scanners de pointe pour toutes les parties de votre cloud, et comparé à d'autres scanners, Aikido a démontré une meilleure analyse d’accessibilité et des remédiations automatiques.

- Visibilité multi-cloud unifiée : Vous pouvez visualiser chaque charge de travail, erreur de configuration et exposition à travers vos différents clouds sur une seule plateforme. Aucun angle mort ni outil supplémentaire requis.

- Conçu pour les équipes de sécurité et d'ingénierie : Avec Aikido Security, tout le monde est satisfait. Vos équipes de sécurité obtiennent la visibilité et la gouvernance dont elles ont besoin. Les équipes d'ingénierie reçoivent des informations claires et exploitables. Ensemble, elles résolvent les risques sans ralentir la livraison.

- Priorisation réelle des risques : Quand Aikido Security découvre des risques, il ne se contente pas de vous notifier ; car tous les risques ne sont pas égaux. Aikido priorise les vulnérabilités accessibles et exposées, ce qui aide à éliminer la fatigue d'alerte.

- Analyse de machines virtuelles sans agent : Analysez vos instances EC2 à la recherche de vulnérabilités sans aucun agent, avec l'assurance que vos données ne sont jamais stockées ni exploitées.

- Couverture “du code au cloud” connectée : Aikido Security relie le code, le cloud et l'exécution dans un flux de travail fluide. Vous pouvez commencer avec le module pour (analyse IaC AWS et protection en temps d’exécution) et évoluer pour utiliser d'autres modules comme la sécurité des API afin d'obtenir un contexte plus approfondi à mesure que vous vous développez.

- Autofix basé sur l'IA : Génère des suggestions de remédiation directement dans les pull requests, réduisant considérablement le temps et l'effort nécessaires pour sécuriser les applications.

- Intégrations conviviales pour les développeurs : Livré avec plus de 100 intégrations afin que les équipes d'ingénierie puissent exécuter des contrôles de sécurité en arrière-plan de leur flux de travail habituel. Pas d'étapes supplémentaires ni de « connectez-vous au tableau de bord x AWS ».

- Tarification transparente : Offre un coût prévisible et forfaitaire sans frais par utilisateur, ce qui le rend adapté aux équipes de toutes tailles.

Cas d'utilisation idéaux :

Aikido est bien adapté aux startups, aux scale-ups et aux grandes entreprises qui ont besoin d'une plateforme de sécurité complète. Il sert à la fois les équipes de développement agiles et les responsables de la sécurité qui nécessitent une visibilité étendue et des informations exploitables.

Avantages :

- Support multi-cloud pour une vue unifiée de toutes vos ressources cloud.

- Configuration sans agent, rapide et facile, souvent réalisée en quelques minutes.

- Réduit le bruit et la fatigue liée aux alertes grâce à un tri intelligent.

- Combine plusieurs couches de sécurité en un seul outil.

- Mappage des résultats de remédiation aux normes de conformité telles que SOC2 et ISO.

- Comprend un niveau gratuit et généreux pour les fonctionnalités de base.

Tarifs :

Un niveau de base gratuit est disponible avec des dépôts et des utilisateurs illimités. Les fonctionnalités avancées sont proposées à un tarif forfaitaire à partir de 300 $/mois pour 10 utilisateurs.

Recommandation :

Aikido Security est un excellent choix polyvalent pour la sécurité AWS, performant en matière d'expérience développeur, de couverture complète et de réduction efficace des risques.

Avis sur Aikido Security :

Aikido Security a une note Gartner de 4.9/5.0 et de 4,7/5 sur Capterra. Voici ce que les utilisateurs AWS en disent sur l'AWS Marketplace.

2. Amazon GuardDuty

Amazon GuardDuty est un service natif de détection des menaces AWS qui surveille en permanence les activités malveillantes et les comportements non autorisés. Il analyse diverses sources de données AWS, telles que les VPC Flow Logs, les CloudTrail logs et les logs DNS, en utilisant le machine learning pour identifier les menaces potentielles.

Fonctionnalités clés :

- Intégration AWS native : En tant que service AWS, il offre une intégration transparente et est simple à activer pour l'ensemble d'une organisation. Ses capacités de protection incluent :

- Protection du calcul : Qui se concentre sur la protection des instances EC2, EKS et Lambda.

- Protection du stockage : Prend en charge uniquement la protection de S3 et AWS Backup.

- Protection des bases de données : Adaptée aux bases de données AWS RDS

- Détection intelligente des menaces : Utilise le machine learning et le renseignement sur les menaces intégré pour identifier les activités inhabituelles, telles que les instances EC2 compromises ou les accès non autorisés.

- Analyse étendue des journaux : Surveille les principales sources de données AWS sans nécessiter d'agents, offrant une large visibilité avec un impact minimal sur les performances.

- Réponse automatisée : S'intègre avec des services comme AWS Lambda pour déclencher des workflows de remédiation automatique.

Cas d'utilisation idéaux :

GuardDuty est une couche fondamentale pour la détection des menaces pour toute organisation sur AWS. Il est particulièrement utile pour les équipes de sécurité qui ont besoin d'une solution de surveillance « configurez-la et oubliez-la ».

Avantages :

- Très facile à activer et à gérer.

- Rentable au vu de la valeur qu'il apporte.

- Très efficace pour détecter les menaces courantes spécifiques à AWS.

Inconvénients :

- C'est un outil de détection, pas un outil de prévention ou de remédiation. Vous devez configurer d'autres services pour agir sur ses résultats.

- Se concentre sur les menaces en temps d'exécution, et non sur les vulnérabilités pré-déploiement.

Tarification :

Paiement à l'usage, basé sur le volume de logs et de données analysées. Un essai gratuit de 30 jours est disponible.

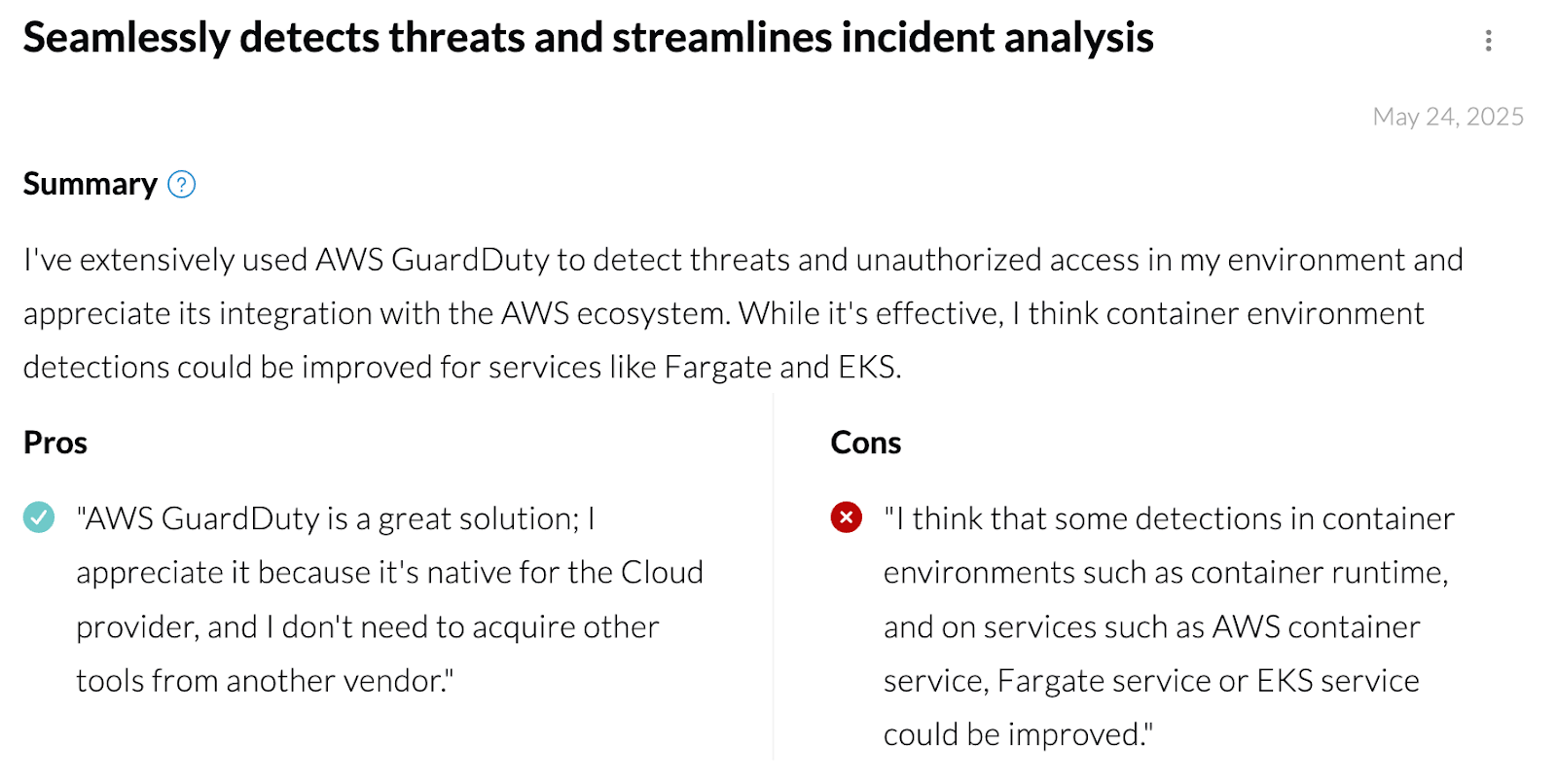

Avis sur Amazon GuardDuty :

Vous pouvez consulter d'autres retours et évaluations sur SourceForge et PeerSpot pour obtenir des informations supplémentaires sur les fonctionnalités d'Amazon GuardDuty.

3. Wiz

Wiz propose une approche sans agent de la sécurité du cloud, offrant une visibilité complète de la pile. Il relie les découvertes de sécurité à travers l'environnement cloud pour créer une vue du risque basée sur un graphe, aidant les équipes à prioriser les problèmes les plus critiques.

Fonctionnalités clés :

- Analyse sans agent : Analyse l'ensemble de la pile cloud sans nécessiter le déploiement d'agents, permettant un déploiement rapide et une couverture étendue.

- Graphe de sécurité : Corréle les risques à travers différentes couches (cloud, réseau, charge de travail) pour identifier les combinaisons toxiques et les chemins d'attaque.

- Couverture complète : Fournit le CSPM, le CWPP, la gestion des vulnérabilités et l'analyse IaC au sein d'une plateforme unique.

Cas d'utilisation idéaux :

Wiz est idéal pour les grandes entreprises dotées d'environnements cloud complexes qui nécessitent une visibilité approfondie et une priorisation des risques basée sur le contexte.

Avantages :

- Modèle de déploiement rapide et sans agent.

- Le graphe de sécurité offre des informations approfondies sur les risques.

- La plateforme unifiée simplifie la gestion des outils.

Inconvénients :

- Wiz manque de plugins IDE natifs, d'une interface utilisateur moderne, de correctifs exploitables et d'une UX conviviale pour les développeurs.

- La tarification peut être complexe et élevée pour les petites organisations.

- Le volume considérable de données et de faux positifs peut être accablant sans une équipe de sécurité dédiée.

- Sécurité limitée au niveau du code, car Wiz n'offre pas une analyse statique du code complète et son SCA ne propose qu'une détection en temps d'exécution.

Tarification :

Tarification commerciale et opaque, personnalisée en fonction de la taille et de la complexité de l'environnement cloud.

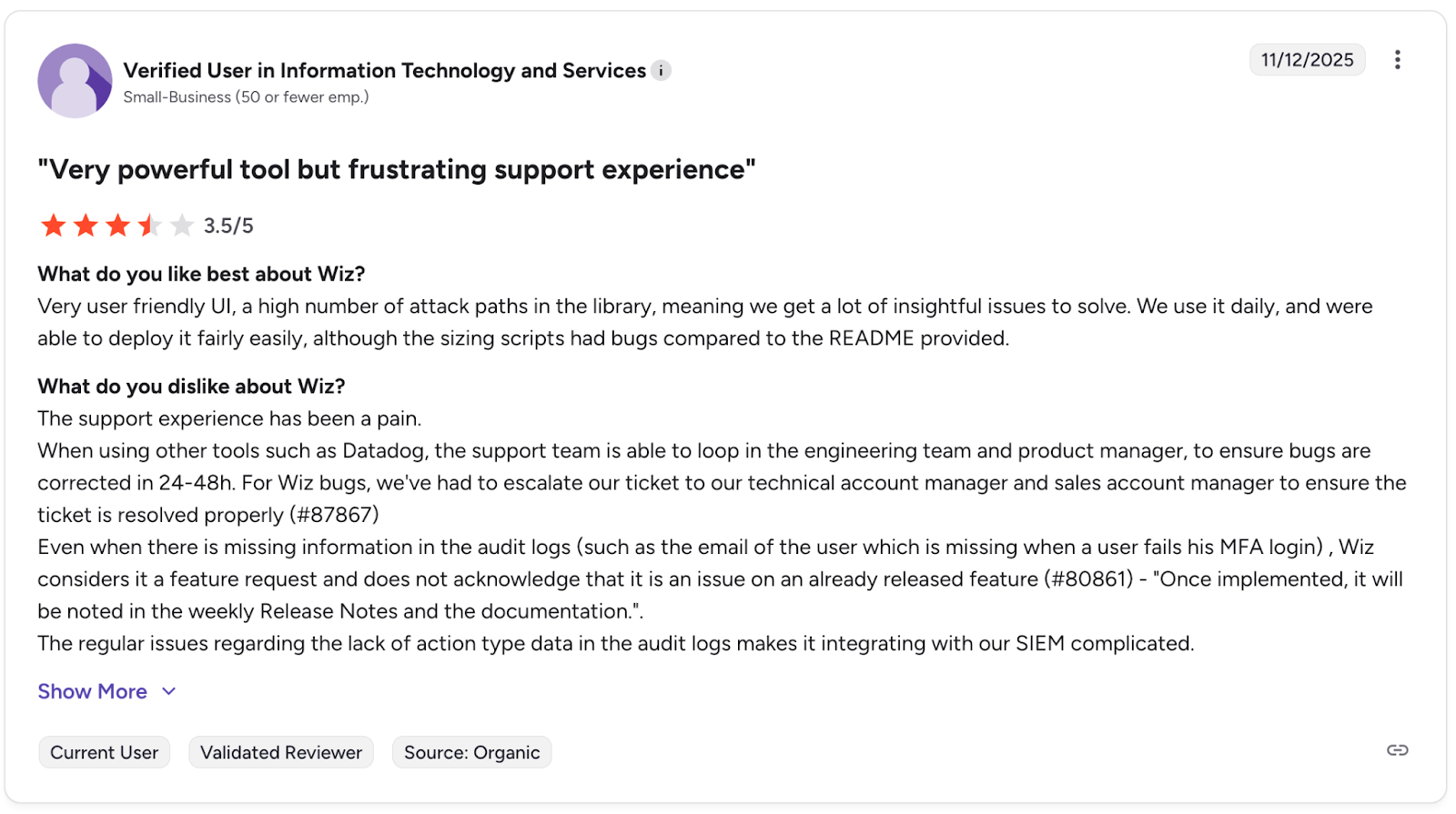

Avis sur Wiz :

Vous pouvez lire d'autres avis sur Wiz ici.

4. AWS Security Hub

L'AWS Security Hub est la plateforme unifiée d'opérations de sécurité d'AWS. Il offre un tableau de bord centralisé qui hiérarchise vos problèmes de sécurité critiques et vous aide à réagir à grande échelle pour protéger votre environnement.

AWS Security Hub ne scanne pas votre environnement directement, mais agrège, normalise et priorise les alertes provenant d'autres services de sécurité AWS tels qu'AWS Config, Amazon GuardDuty et IAM Access Analyzer.

Fonctionnalités clés :

- Unifie les opérations de sécurité AWS : Security Hub agit comme un point de vue unique pour la sécurité native d'AWS. Au lieu de naviguer entre GuardDuty, Inspector, Config, Macie, IAM Access Analyzer et plusieurs comptes AWS, Security Hub regroupe toutes les découvertes dans un tableau de bord unifié.

- Priorisation basée sur les risques : Analyse les découvertes de sécurité corrélées grâce à des analyses de risques quasi en temps réel pour déterminer quels problèmes nécessitent une réponse immédiate et lesquels non.

- Surveillance et gestion de l'exposition : Peut identifier les expositions potentielles et les chemins d'attaque en utilisant des analyses quasi en temps réel pour comprendre et visualiser comment les menaces, vulnérabilités et mauvaises configurations connexes pourraient impacter les ressources critiques nécessitant une réponse immédiate.

Cas d'utilisation idéaux :

- Environnements souhaitant agréger les découvertes mais ne nécessitant pas de remédiation approfondie

- Équipes de conformité nécessitant des vérifications continues par rapport aux meilleures pratiques spécifiques à AWS

- Équipes déjà engagées envers une pile de sécurité exclusivement AWS

Avantages :

- Expérience AWS entièrement native

- Facile à activer sur plusieurs comptes via AWS Organizations

- Pas d'agents ni de surcharge d'infrastructure

- Mappage de conformité AWS prêt à l'emploi

Inconvénients :

- Pas de scan direct car il repose entièrement sur d'autres services AWS

- Pas de scan de code, de vérifications avant déploiement, ni d'intégrations au workflow des développeurs

- Pas de support de remédiation exploitable au-delà des conseils.

- Peut générer un volume d'alertes élevé avec de nombreux faux positifs

- Exclusivement AWS. Pas de support pour les environnements multi-cloud ou SaaS

Tarifs :

- AWS Security Hub utilise un modèle de paiement à l'usage basé sur le nombre de contrôles de sécurité et de résultats ingérés que vous générez.

- Offre un essai gratuit de 30 jours

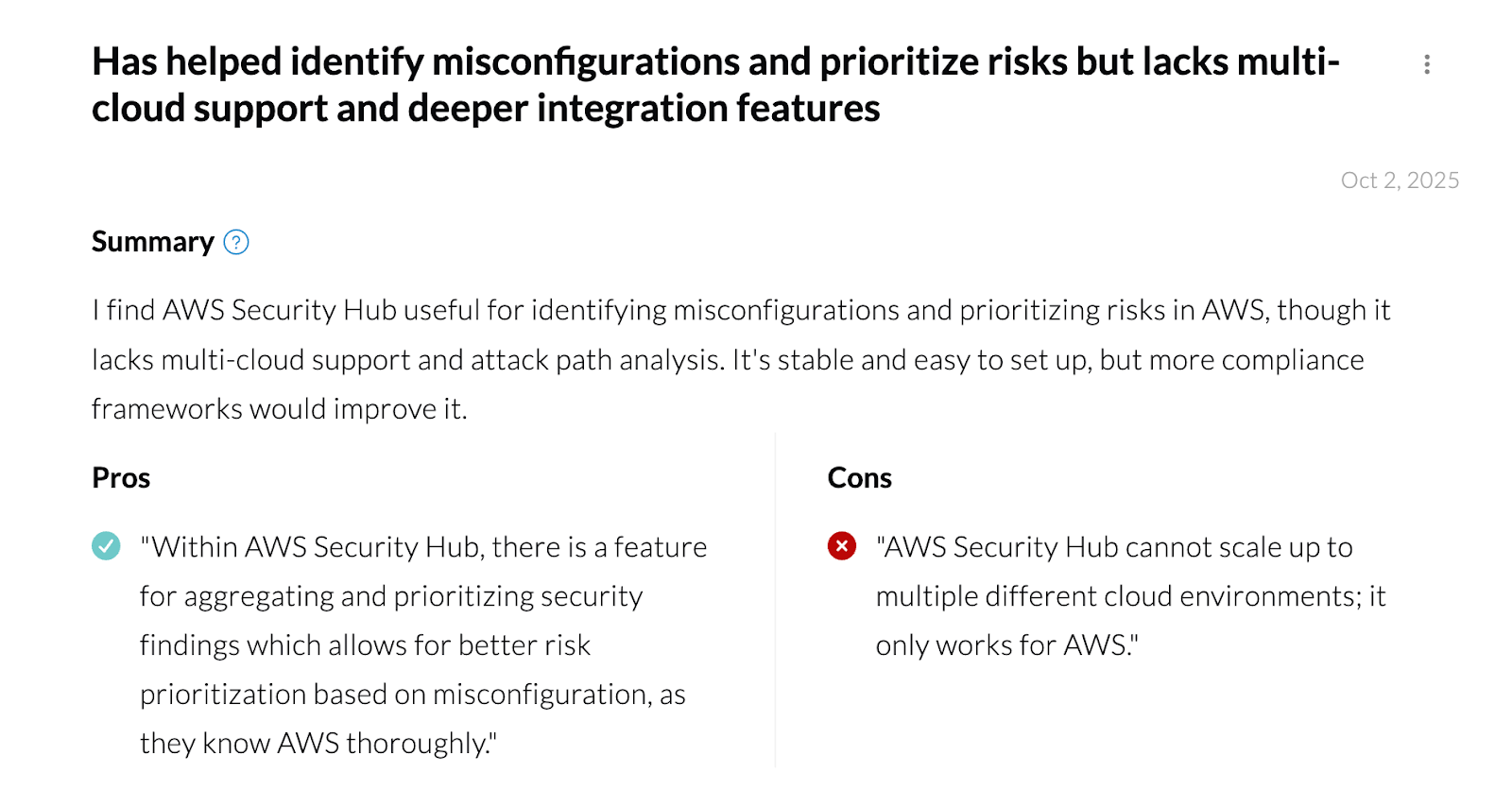

Avis sur AWS Security Hub :

5. Orca Security

La sécurité cloud sans agent d'Orca Security utilise sa technologie SideScanning™. Elle lit le stockage par blocs en temps d'exécution des workloads hors bande pour détecter les vulnérabilités, les malwares, les erreurs de configuration, et plus encore, sans aucun impact sur les performances.

Fonctionnalités clés :

- Technologie SideScanning™ : Offre une visibilité approfondie sur les charges de travail sans déployer de code sur les actifs eux-mêmes.

- Contexte de risque unifié : Consolide les résultats de l'ensemble de l'environnement cloud en une vue unique et priorisée des risques.

- Analyse des chemins d'attaque : Identifie et visualise comment les attaquants pourraient enchaîner différentes faiblesses pour compromettre des actifs.

Cas d'utilisation idéaux :

Orca convient parfaitement aux organisations qui privilégient un déploiement rapide et sans friction et nécessitent une visibilité approfondie des workloads dans un environnement multi-cloud.

Avantages :

- Déploiement rapide et facile.

- Aucun impact sur les performances des environnements de production.

- Offre une visibilité complète des ressources cloud.

- Support multi-cloud

Inconvénients :

- La dépendance à l'analyse par instantanés signifie qu'elle n'est pas en temps réel, ce qui pourrait retarder la détection de certaines menaces.

- La tarification peut devenir coûteuse lors de la mise à l'échelle

- Il ne scanne pas le code source des applications

- Support limité au-delà des environnements cloud et d'exécution.

- Principalement axé sur l'entreprise

- Les utilisateurs ont signalé une fatigue des alertes lors d'une ingestion de données à grande échelle

Tarification :

Tarification commerciale basée sur les actifs.

Avis sur Orca Security :

6. Lacework

Lacework est une plateforme de sécurité axée sur les données qui utilise le machine learning et l'analyse comportementale pour détecter les menaces. Elle établit une base de référence de l'activité normale dans votre environnement AWS et vous alerte des déviations, aidant ainsi à découvrir les menaces inconnues.

Fonctionnalités clés et atouts :

- Détection d'anomalies comportementales : Se concentre sur l'identification des comportements anormaux plutôt que sur les menaces basées uniquement sur des signatures, offrant une protection contre les attaques zero-day.

- CSPM et CWPP unifiés : Combine la gestion de la posture de sécurité du cloud avec la protection des charges de travail cloud pour une vue holistique des risques.

- Investigation automatisée : Fournit un contexte riche pour les alertes, aidant les équipes de sécurité à investiguer et à répondre aux incidents plus rapidement.

Cas d'utilisation idéaux :

Lacework est idéal pour les organisations qui souhaitent aller au-delà de la surveillance de sécurité traditionnelle et adopter une approche comportementale et axée sur les données pour la détection des menaces.

Avantages :

- Puissant pour détecter les menaces inconnues et sophistiquées.

- Réduit le bruit des alertes en se concentrant sur les anomalies à haute confiance.

- Support solide pour la sécurité des conteneurs et Kubernetes.

- Support multi-cloud

Inconvénients :

- La période d'apprentissage initiale pour les modèles de ML peut prendre du temps.

- Nécessite plus d'expertise en sécurité pour une gestion efficace comparé à des outils plus simples.

- Interface utilisateur (UI) peu intuitive

- Des agents d'installation sont requis pour accéder à toutes ses fonctionnalités

Tarifs :

Tarification commerciale personnalisée.

Avis sur Lacework :

7. Amazon Inspector

Amazon Inspector est un service automatisé de gestion des vulnérabilités qui scanne en continu les charges de travail AWS à la recherche de vulnérabilités logicielles et d'expositions réseau involontaires. Il s'intègre avec AWS Security Hub et Amazon EventBridge pour centraliser les résultats et automatiser les réponses.

Fonctionnalités clés :

- Analyse automatisée continue : Découvre et analyse automatiquement les instances EC2, les images de conteneurs dans ECR et les fonctions Lambda.

- Priorisation basée sur les risques : Les résultats sont corrélés avec des facteurs tels que l'accessibilité réseau pour fournir un score de risque contextualisé. Réduisant le temps moyen de remédiation (MTTR).

- Intégration AWS native : S'intègre de manière transparente à l'écosystème AWS pour une gestion facile et une vue unifiée de la sécurité.

Cas d'utilisation idéaux :

Inspector est idéal pour les équipes recherchant une solution simple et native pour automatiser la gestion des vulnérabilités de leurs services de calcul AWS principaux.

Avantages :

- Facile à activer et à gérer.

- Fournit une analyse continue sans intervention manuelle.

- Rentable pour la gestion automatisée des vulnérabilités au sein d'AWS.

Inconvénients :

- Limité aux charges de travail AWS (EC2, ECR, Lambda).

- N'offre pas de capacités CSPM plus larges.

Tarification :

Basé sur le nombre d'instances et d'images analysées pour différentes charges de travail, avec un essai gratuit disponible.

Avis sur Amazon Inspector :

8. Check Point CloudGuard

Check Point CloudGuard est une plateforme de sécurité cloud de niveau entreprise qui offre une protection complète sur plusieurs clouds. Elle offre un large éventail de capacités, y compris le CSPM, la sécurité réseau, le renseignement sur les menaces et la protection des charges de travail.

Fonctionnalités clés :

- Capacités de Deep Security : Offre des fonctionnalités avancées telles que la prévention des menaces, la gestion de la posture de haute fidélité et les passerelles de sécurité réseau.

- Automatisation de la conformité : Aide à automatiser la conformité avec un large éventail de normes et de cadres réglementaires.

- Support multi-cloud : Offre une gestion de la sécurité cohérente sur AWS, Azure, Google Cloud et d'autres plateformes.

Cas d'utilisation idéaux :

CloudGuard est conçu pour les grandes entreprises avec des environnements multi-cloud complexes et des exigences de conformité strictes.

Avantages :

- Vaste ensemble de fonctionnalités de sécurité.

- Forte orientation sur la conformité et la gouvernance.

- Gestion unifiée pour les environnements complexes et hybrides.

Inconvénients :

- Complexe à configurer et à gérer.

- Certaines de ses fonctionnalités nécessitent des agents d'installation.

- Plus axé sur l'équipe de sécurité que sur une approche 'developer-first'

- Interface utilisateur peu ergonomique.

- Peut être surdimensionné pour les petites organisations ou les équipes ayant des besoins plus simples.

Tarifs :

- Tarification commerciale basée sur les actifs.

- Paiement à l'usage (PAYG)

- Apportez votre propre licence (BYOL).

- Accords d'entreprise

Avis sur Check Point CloudGuard :

Comment choisir le meilleur outil de sécurité AWS pour votre organisation ?

Avec autant d'outils de sécurité AWS sur le marché, le choix du bon outil dépend de plusieurs facteurs tels que la taille de votre équipe, votre budget, votre maturité en matière de sécurité et plus encore. Mais quel que soit le stade de votre organisation, assurez-vous que votre outil de sécurité cloud AWS ne transige pas sur ces quatre domaines fondamentaux :

- Protection des données : L'outil que vous choisissez doit protéger vos charges de travail, vos comptes et vos données sensibles contre tout accès non autorisé à travers chaque couche d'AWS et au-delà. Il doit permettre :

- Chiffrement au repos,

- Gestion des clés de chiffrement,

- Politiques de restriction d'accès.

- Détection des risques d'exposition des données dans S3, RDS, EBS, les sauvegardes.

Les données sont généralement la plus grande récompense pour les attaquants. Assurez-vous que votre outil les traite comme tel.

- Identity & Access Management (IAM) : La plupart des brèches dans AWS commencent par une mauvaise utilisation des identités ou des rôles avec des permissions excessives. Choisissez un outil qui vous aide à détecter les privilèges excessifs en temps réel et à prendre des mesures.

- Surveillance continue de bout en bout et détection des menaces : Une couverture complète de votre SDLC, du code au cloud, est non négociable. Votre outil de sécurité AWS ne doit pas seulement protéger votre cloud, mais aussi votre code dans les IDE, les builds, les tests et en temps d'exécution. Un support 24h/24 et 7j/7 doit également être disponible, et l'équipe du service client doit être réactive pour résoudre rapidement les requêtes de tous les utilisateurs.

- Conformité et confidentialité des données : Pour sécuriser correctement AWS, vous devez aller au-delà de ses outils natifs. Mais il est également important que votre choix respecte vos exigences en matière de conformité et de confidentialité des données. Des outils comme Aikido, par exemple, ne stockent jamais votre code pour le SAST. Aikido utilise des conteneurs éphémères pour les environnements d'analyse temporaires. Ces conteneurs sont lancés pendant les activités d'analyse, et après l'analyse, les données sont effacées et le conteneur Docker est terminé. Cette approche garantit que les données sensibles restent sécurisées et ne sont pas stockées inutilement, s'alignant sur les meilleures pratiques en matière de gestion de la confidentialité des données.

Conclusion

Les outils AWS natifs tels qu' Amazon GuardDuty et Amazon Inspector sont d'excellents points de départ pour la détection des menaces et la gestion des vulnérabilités.

Cependant, pour les startups, les scale-ups et les organisations centrées sur les développeurs, une approche outillée qui privilégie l'action plutôt que les alertes est souvent la plus efficace. C'est là qu'Aikido Security excelle.

En permettant de détecter et de corriger les mauvaises configurations AWS, d'éliminer les faux positifs et de s'intégrer aux workflows des développeurs grâce à des correctifs basés sur l'IA, Aikido permet aux équipes de créer des applications sécurisées sans friction. Il répond directement aux problèmes courants de prolifération d'outils et de fatigue des alertes, ce qui en fait un choix pratique pour le développement moderne.

Prêt à dépasser la fatigue des alertes ? Commencez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Comment les outils de sécurité AWS contribuent-ils à la protection des données et des applications ?

Les outils de sécurité AWS protègent vos données et applications en combinant la surveillance continue, des contrôles d'accès granulaires, le chiffrement et la détection automatisée des menaces. Des services natifs comme IAM, CloudTrail, KMS et GuardDuty collaborent pour appliquer le principe du moindre privilège, suivre l'activité, sécuriser les données sensibles et identifier les anomalies en temps réel. Cette approche multicouche réduit la surface d'attaque tout en offrant aux équipes la visibilité dont elles ont besoin pour réagir rapidement. Et pour les organisations qui souhaitent une couche de supervision automatique supplémentaire, des plateformes modernes centrées sur les développeurs comme Aikido Security complètent ces protections natives de manière transparente.

Pourquoi est-il important d'utiliser les outils de sécurité AWS lors de la gestion des ressources cloud ?

Les environnements cloud sont dynamiques, ce qui signifie que la sécurité périmétrique traditionnelle seule ne suffit pas. Les outils de sécurité AWS intègrent la protection directement dans l'infrastructure, garantissant que chaque appel d'API, chaque modification de configuration et chaque charge de travail déployée est surveillé, validé et sécurisé. En tirant parti de ces services, les organisations préviennent les mauvaises configurations, détectent les menaces tôt et maintiennent la conformité sans ralentir l'innovation. Pour simplifier ce travail à travers plusieurs équipes et pipelines, des solutions comme Aikido Security offrent une couche supplémentaire de clarté et d'automatisation.

Quels services de sécurité AWS dois-je utiliser pour sécuriser mon environnement cloud ?

La sécurisation d'un environnement AWS implique généralement une combinaison de gestion des identités, de protection réseau, de sécurité des données, de surveillance des charges de travail et d'automatisation de la conformité. IAM et Organizations contrôlent l'accès ; VPC, Security Groups et WAF protègent les limites du réseau ; KMS gère le chiffrement ; GuardDuty, Inspector et Security Hub assurent la détection continue des menaces et la gestion de la posture. La meilleure configuration est toujours un mélange de contrôles préventifs et détectifs fonctionnant ensemble. Les équipes renforcent souvent cette base avec des plateformes de sécurité unifiées comme Aikido Security qui intègrent tout dans un seul workflow actionnable.

Qu'est-ce que le modèle de responsabilité partagée dans la sécurité AWS ?

Le modèle de responsabilité partagée d'AWS répartit les responsabilités de sécurité entre AWS et le client. AWS sécurise l'infrastructure cloud physique sous-jacente, le matériel, le réseau et les fondations des services gérés. Les clients sont responsables de la sécurité dans le cloud, y compris la gestion des identités, les configurations, la protection des données et les contrôles au niveau des applications. Comprendre cette limite garantit que les équipes se concentrent sur les domaines où elles ont un contrôle total. De nombreuses organisations associent ce modèle à des plateformes de surveillance continue de la posture telles qu'Aikido Security pour s'assurer que rien n'échappe à leur vigilance.

Comment les outils de sécurité AWS s'intègrent-ils aux autres services de gestion du cloud ?

Les outils de sécurité AWS sont conçus pour s'intégrer nativement aux services de gestion, de surveillance et d'automatisation comme CloudWatch, Systems Manager, Organizations et EventBridge. Cela permet aux équipes d'automatiser les réponses, de centraliser la visibilité, d'appliquer des garde-fous et de rationaliser la remédiation dans des environnements multi-comptes. Des plateformes comme Aikido Security étendent cette intégration en utilisant l'IA pour consolider les résultats, réduire le bruit et ne faire remonter que les alertes sur lesquelles les développeurs doivent réellement agir.

Vous pourriez aussi aimer :

- Meilleurs outils de sécurité Multi Cloud en 2026

- Meilleurs outils de gestion de la posture de sécurité du cloud (CSPM) en 2026

- Les meilleurs outils de surveillance continue de la sécurité en 2026

- Les 6 meilleurs outils d'analyse statique du code comme Semgrep en 2026

- Les 10 meilleurs outils SAST basés sur l'IA en 2026

- Les 13 meilleurs scanners de vulnérabilités de code en 2026

- Les 7 meilleurs outils ASPM en 2026