Les architectures multi-cloud sont rapidement devenues la norme de référence pour de nombreuses organisations. L'exploitation de plusieurs fournisseurs cloud aide les équipes à éviter le verrouillage propriétaire et à renforcer la résilience.

Cependant, cette approche introduit un nouveau défi, la complexité : chaque cloud possède ses propres services, configurations et modèle de sécurité, ce qui rend difficile la surveillance et le maintien d'une posture de sécurité cohérente sur l'ensemble des fournisseurs en utilisant uniquement des outils natifs.

Selon le rapport IBM 2025 sur le coût d'une violation de données, les violations affectant les données dans plusieurs environnements ont été les plus longues à identifier et à contenir, avec une moyenne de 276 jours, comparativement aux violations dans les clouds publics et privés isolés. Pour gérer efficacement cette complexité, les organisations ont besoin d'un outil offrant une vue unique et unifiée sur tous les environnements cloud.

Dans ce guide, nous allons dépasser le battage marketing et explorer les meilleurs outils de sécurité multi-cloud que les équipes utilisent aujourd'hui. Nous examinerons leurs fonctionnalités, leurs points forts et leurs cas d'utilisation idéaux pour vous aider à décider quel outil correspond le mieux à votre stratégie multi-cloud.

TL;DR

Aikido Security est le premier choix car il aide les équipes à comprendre les risques réels du cloud sans ajouter de complexité opérationnelle.

De nombreux outils de sécurité multi-cloud sont puissants, mais ils supposent une équipe de sécurité cloud formée, des années d'expérience et une personnalisation significative pour interpréter les résultats. Ils révèlent des milliers de résultats difficiles à prioriser et souvent déconnectés de la manière dont les applications s'exécutent réellement.

Aikido adopte une approche différente. Il connecte les actifs cloud, les permissions d'identité, les conteneurs et le contexte applicatif, puis priorise les résultats en fonction de l'accessibilité, de l'exposition et de l'environnement. La gravité est automatiquement ajustée, par exemple entre la production et le développement, afin que les équipes puissent se concentrer sur les problèmes qui comptent en pratique.

En plus de la sécurité cloud, Aikido couvre également l'analyse de code, la protection en temps d'exécution, et les tests d'intrusion, offrant aux équipes une plateforme unique sur l'ensemble du cycle de vie de la sécurité.

Qu'est-ce que la sécurité multi-cloud ?

La sécurité multi-cloud fait référence aux stratégies, outils et pratiques utilisés pour protéger simultanément deux ou plusieurs fournisseurs de services cloud (CSP). Elle va au-delà du simple support d'AWS, Azure ou Google Cloud ; elle implique également la sécurisation des différentes couches qui les composent, notamment :

- Compute : Machines virtuelles, conteneurs, Kubernetes et fonctions serverless

- Données : Buckets de stockage d'objets, bases de données gérées, files d'attente et services de messagerie

- Gestion des identités et des accès : Utilisateurs, comptes de service, rôles, permissions et systèmes d'authentification unique (SSO)

Une véritable solution de sécurité multi-cloud offre une visibilité et un contexte sur toutes ces couches, plutôt que de se concentrer sur un seul fournisseur ou type de service. Elle assure des politiques cohérentes, la conformité et la protection contre les menaces, quel que soit l'endroit où les ressources sont déployées et leur type.

CSPM vs CNAPP vs CIEM : Comment la sécurité cloud a évolué

La sécurité multi-cloud est apparue à mesure que les organisations adoptaient des architectures multi-cloud et réalisaient que s'appuyer sur des outils individuels comme CIEM, CSPM ou CWP ne suffisait plus. Les applications actuelles sont étroitement liées à leurs charges de travail cloud, et les lacunes dans la couverture de sécurité ont des implications plus importantes.

Avant que la sécurité multi-cloud ne devienne la norme, les équipes s'appuyaient sur :

- CWP (Cloud Workload Protection) : Sécurisait les charges de travail telles que les machines virtuelles à l'aide d'agents, mais offrait une visibilité limitée sur les configurations ou les services cloud natifs.

- CSPM (Cloud Security Posture Management) : Traitait les risques de configuration et la conformité, mais manquait de visibilité en temps d'exécution ou sensible à l'identité.

- CIEM (Cloud Infrastructure Entitlement Management) : Gérait les identités et les permissions pour réduire les privilèges excessifs, mais ne couvrait pas les charges de travail ou les risques au niveau de l'application.

L'utilisation individuelle de l'un de ces outils laissait souvent des lacunes, telles que des charges de travail mal configurées, des risques d'escalade de privilèges ou des angles morts dans le comportement en temps d'exécution. Cela a conduit au développement de la CNAPP (plate-forme de protection des applications cloud natives), qui connecte le code, les ressources cloud, les identités et le comportement en temps d'exécution en un modèle unique et unifié. La CNAPP intègre les fonctionnalités de CSPM, CIEM et de protection des charges de travail pour offrir une visibilité et un contexte de bout en bout dans les environnements multi-cloud.

Curieux de connaître les meilleurs outils CNAPP utilisés par les équipes aujourd'hui ? Consultez notre article sur les 9 meilleures plateformes de protection des applications cloud natives (CNAPP) en 2026

Comment choisir le meilleur outil de sécurité multi-cloud

- Étendue de la couverture : Quelles plateformes cloud prend-il en charge ? Offre-t-il une couverture de sécurité cohérente sur les principaux fournisseurs cloud (AWS, Azure, GCP).

- Profondeur de la visibilité : Offre-t-il une couverture full stack, des erreurs de configuration cloud (CSPM) à l'identité, en passant par les vulnérabilités des charges de travail (CWPP) et la sécurité du code ? Traite-t-il Kubernetes comme une solution de dernière minute ?

- Déploiement : Est-il sans agent ? ou nécessite-t-il des agents d'installation pour une couverture complète ?

- Précision : Dans quelle mesure filtre-t-il les faux positifs ? Fournit-il des étapes de remédiation claires et exploitables ? Des plateformes comme Aikido Security utilisent l'IA pour filtrer plus de 90 % des faux positifs

- Facilité d'utilisation : Offre-t-elle une interface intuitive pour les équipes de développement et de sécurité ?

- Évolutivité : Répond-il aux besoins d'évolution de votre équipe ? Combien de ressources cloud ou de microservices peut-il gérer sans perte de performance ?

- Facilité d'intégration : Avec quelle fluidité l'outil s'intègre-t-il aux workflows des développeurs et aux pipelines CI/CD existants ?

- Coût total de possession (TCO) : Au-delà du prix d'achat, quel est le coût opérationnel en termes de déploiement, de gestion et de personnel ?

- Automatisation : Offre-t-elle des fonctionnalités de remédiation automatique telles que des étapes guidées, des correctifs en un clic, des PR automatiques, des suggestions en ligne ?

- Support de la conformité : Offre-t-il un support natif pour les cadres de conformité de l'industrie (GDPR, HIPAA, PCI-DSS, ISO 27001 et SOC 2) ? Automatise-t-il les contrôles de conformité ?

Les 6 meilleurs outils de sécurité multi-cloud

1. Aikido Security

Aikido Security est une plateforme de sécurité multi-cloud conçue pour les environnements qui couvrent AWS, Azure, Google Cloud et Kubernetes.

De nombreuses plateformes de sécurité cloud sont complètes mais difficiles à opérer. Elles s'appuient sur de vastes ensembles de règles, produisent des milliers de résultats et nécessitent souvent une expertise dédiée en sécurité cloud pour les interpréter et les ajuster. Cela rend difficile pour les équipes de distinguer le risque réel du bruit de fond.

Aikido se concentre sur la clarté. Il combine l'analyse de l'infrastructure as code, l'analyse des images de conteneurs, l'inventaire des actifs cloud et la configuration des identités en une vue unique. Les résultats sont contextualisés en utilisant la joignabilité, les permissions et l'environnement, plutôt que d'être traités comme des problèmes de configuration isolés.

Parallèlement à la sécurité cloud, Aikido offre également la sécurité du code, la protection en temps d’exécution et les tests d'intrusion, permettant aux équipes de gérer les risques liés aux applications et au cloud, du développement à la production.

Les équipes obtiennent tout ce dont elles ont besoin pour résoudre les problèmes :

- Évaluation des risques basée sur l'IA et analyse ajustée à la joignabilité

- Résultats corrélés qui révèlent des menaces réelles et exploitables

- Recherche multi-cloud pour une visibilité instantanée sur Kubernetes, AWS, Azure et GCP

- Règles de politique superset pour des standards de sécurité cohérents dans tous les environnements

- Gestion unifiée des actifs et de l'inventaire à travers les environnements multi-cloud

Aikido Security va plus loin en proposant un mappage de conformité automatisé pour des normes telles que HIPAA, SOC 2, ISO 27001 et bien plus encore, ainsi que des fonctionnalités de remédiation intégrées comme les correctifs en un clic. Cela garantit que votre sécurité et votre conformité restent cohérentes, quel que soit le fournisseur de cloud.

Fonctionnalités Clés:

- Sécurité du code au cloud : Fournit des scanners modulaires pour le SAST, le SCA, l'Infrastructure-as-Code (IaC), les secrets, les conteneurs et la sécurité du cloud (CSPM), et bien plus encore, au sein d'une seule plateforme.

- Tri intelligent des vulnérabilités : Identifie et priorise automatiquement les vulnérabilités qui sont réellement atteignables et représentent une menace réelle.

- Correctifs automatiques basés sur l'IA : Fournit des suggestions de code automatisées pour corriger les vulnérabilités directement dans les pull requests des développeurs, réduisant considérablement le temps et l'effort de remédiation.

- Recherche multi-cloud : Aikido Security permet aux équipes d'interroger les environnements cloud (Azure, GCP, AWS) et les clusters Kubernetes avec un langage naturel ou des requêtes structurées pour trouver des ressources, des relations, des erreurs de configuration.

- Alertes cloud personnalisées : Les équipes peuvent créer des alertes cloud personnalisées basées sur la gravité du risque, le type d'actif ou l'impact sur la conformité, aidant à identifier les problèmes avant qu'ils ne se transforment en incidents de sécurité actifs.

- Flux de travail développeur fluide : S'intègre nativement avec GitHub, GitLab et d'autres outils de développement en quelques minutes, intégrant les contrôles de sécurité directement dans le pipeline CI/CD.

- Mappage de conformité automatisé : Mappe l'infrastructure cloud aux principaux frameworks comme SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore.

- Tarification prévisible et forfaitaire : Propose un modèle de tarification simple qui évite la facturation complexe par actif, courante avec d'autres outils de sécurité cloud, facilitant la budgétisation et la mise à l'échelle.

- Déploiement de règles Superset : Transforme les découvertes en règles déployables pour toutes les équipes.

Avantages :

- Prend en charge tous les principaux fournisseurs de cloud (AWS, Azure, GCP)

- Sécurité des clusters Kubernetes et des Workload security

- Priorisation des risques basée sur l'IA et ajustement de la gravité par environnement

- Visibilité claire sur les charges de travail exposées et les chemins d'attaque

- Politiques de sécurité multiplateformes avec rapports centralisés

- Conseils de remédiation basés sur le contexte

- UX conviviale pour les développeurs

- Configuration sans agent

- Moins de découvertes, plus contextuelles, au lieu de longues listes de contrôle

- Ajustement automatique de la gravité par environnement

- Cloud, code, runtime et pentesting sur une seule plateforme

Tarifs :

Les plans payants d'Aikido Security commencent à 300 $/mois pour 10 utilisateurs, avec des offres spéciales pour les startups (30 % de réduction) et les équipes d'entreprise.

- Développeur (Gratuit pour toujours) : Pour les équipes de 2 utilisateurs maximum. Prend en charge 10 dépôts, 2 images de conteneurs, 1 domaine et 1 compte cloud.

- Basique : Prend en charge 10 dépôts, 25 images de conteneurs, 5 domaines et 3 comptes cloud.

- Pro : Conçu pour les équipes de taille moyenne. Comprend 250 dépôts, 50 images de conteneurs, 15 domaines et 20 comptes cloud.

- Avancé : Prend en charge 500 dépôts, 100 images de conteneurs, 20 domaines, 20 comptes cloud et 10 machines virtuelles.

Utilisateurs cibles:

Aikido Security est idéal pour les organisations de toutes tailles, des startups aux grandes entreprises, recherchant une plateforme conviviale pour les développeurs afin de sécuriser leur infrastructure multi-cloud.

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge

2. Aqua Security

Aqua Security est une plate-forme de protection des applications cloud natives (CNAPP) qui offre une protection complète du cycle de vie pour les applications exécutées dans des environnements multi-cloud et conteneurisés. Elle est principalement connue pour ses capacités de sécurité Kubernetes.

Fonctionnalités Clés:

- Sécurité complète du cycle de vie : Sécurise les applications, du pipeline de développement jusqu'à la production, couvrant l'analyse d'images, la protection en temps d'exécution et la conformité.

- Protection en temps d'exécution : Détecte et bloque les activités suspectes dans les conteneurs et les charges de travail en cours d'exécution, y compris la prévention de la dérive et la surveillance comportementale.

Avantages :

- Contrôles robustes de sécurité des conteneurs et Kubernetes

- Surveillance et automatisation de la conformité

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Volume d'alertes initial élevé

- La configuration peut être complexe comparée à des outils sans agent comme Aikido Security

- Les utilisateurs ont signalé que son tableau de bord est « encombré »

- Contrôles d'accès basés sur les rôles (RBAC) limités

- Les utilisateurs ont signalé des retards dans la documentation pour les nouvelles intégrations et les fournisseurs cloud

- Les utilisateurs ont signalé que ses intégrations sont « fragmentées »

Tarifs :

Tarification personnalisée

Utilisateurs cibles :

Aqua Security est idéal pour les entreprises dotées de programmes de sécurité matures et d'environnements de conteneurs complexes qui ont besoin d'une visibilité et d'un contrôle approfondis.

Évaluation Gartner : 4.1/5.0

Avis sur Aqua Security :

Curieux des défis de la sécurité des conteneurs ? Consultez nos articles sur les vulnérabilités de sécurité des conteneurs Docker et les risques d'escalade de privilèges dans les conteneurs.

3. Orca Security

Orca Security est une plate-forme de sécurité cloud sans agent qui vous offre une visibilité sur vos environnements multi-cloud. Sa technologie propriétaire SideScanning lit les configurations cloud et le stockage par blocs des charges de travail, lui permettant de détecter les vulnérabilités, les malwares et les erreurs de configuration avec un impact minimal sur les performances.

Fonctionnalités Clés:

- « Side Scanning » sans agent : Orca Security peut effectuer des analyses sur AWS, Azure et GCP pour les vulnérabilités du système d'exploitation et les malwares sans nécessiter d'agents

- Analyse des chemins d'attaque : Identifie les combinaisons toxiques de risques qui pourraient créer un chemin d'attaque viable.

Avantages :

- Priorisation des risques sensible au contexte

- Déploiement sans agent

Inconvénients :

- Orienté entreprise

- Volume d'alertes élevé

- Il effectue des analyses périodiques, plutôt que des analyses continues

- Les utilisateurs ont signalé que son tableau de bord peut être « encombré » par d'anciennes alertes

- Les utilisateurs ont signalé que ses interfaces utilisateur (UI) sont « peu intuitives »

- Support limité pour les systèmes sur site

Tarifs :

Tarification personnalisée

Utilisateurs cibles :

Les équipes de sécurité d'entreprise qui souhaitent une visibilité complète sur leur posture de sécurité multi-cloud sans le fardeau opérationnel de la gestion des agents.

Évaluation Gartner : 4.6/5.0

Avis sur Orca Security :

4. Prisma Cloud par Palo Alto Networks

Prisma Cloud est la plate-forme de protection des applications cloud natives (CNAPP) de Palo Alto, alimentée par l'IA. Elle offre une large couverture de sécurité pour les applications, les données et les piles technologiques cloud natives sur tous les principaux fournisseurs cloud.

Fonctionnalités clés:

- Vastes capacités CNAPP : Intègre le CSPM, le CWPP, la sécurité réseau cloud et le CIEM dans une seule plate-forme.

- Intégration multi-cloud : Offre une visibilité et une application des politiques sur AWS, Azure et GCP.

- Écosystème Palo Alto Network : Exploite le renseignement sur les menaces et l'expertise en sécurité de Palo Alto

Avantages :

- Vaste bibliothèque de conformité

- Renseignement approfondi sur les vulnérabilités

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Ses agents sont gourmands en ressources

- Le déploiement initial peut être complexe et long

- Les utilisateurs ont signalé que son interface utilisateur est « obsolète »

- Ses conseils de remédiation peuvent être génériques et manquent de conseils « étape par étape »

- Les utilisateurs ont signalé que son support technique peut être lent à résoudre les problèmes complexes, nécessitant de multiples escalades

Tarifs :

Tarification personnalisée

Utilisateurs cibles :

Prisma Cloud est conçu pour les grandes entreprises opérant dans des environnements multi-cloud complexes et nécessitant une solution complète pour leurs applications cloud-native.

Évaluation Gartner : 4.5/5.0

Avis sur Prisma Cloud :

5. Sysdig Secure

Sysdig Secure est une plateforme de sécurité cloud-native d'entreprise qui offre une visibilité approfondie pour les conteneurs et les charges de travail Kubernetes. Issu de l'outil open source Falco, la force principale de Sysdig réside dans ses capacités de détection des menaces en temps réel et de réponse au niveau des charges de travail.

Fonctionnalités Clés:

- Détection des menaces en temps réel : Basé sur Falco, la norme open source pour la sécurité runtime, Sysdig offre une détection approfondie et en temps réel des activités suspectes au sein des conteneurs et des charges de travail cloud.

- Analyse forensique approfondie et réponse aux incidents : Capture les activités détaillées des processus, des fichiers et du réseau.

- Sécurité Kubernetes robuste : Offre des fonctionnalités de sécurité avancées pour la sécurisation des environnements Kubernetes.

Avantages :

- Visibilité forensique approfondie

- Support client robuste

- Sécurité en temps d'exécution

Inconvénients :

- Courbe d'apprentissage abrupte

- La configuration initiale nécessite un réglage manuel

- Nécessite une connaissance approfondie de la « syntaxe Falco » pour écrire des règles personnalisées

- Remédiation manuelle

- Les utilisateurs ont signalé que son interface utilisateur peut devenir « buggée » ou encombrée d'anciennes alertes

- Les utilisateurs ont signalé des problèmes d'intégration avec des outils externes (systèmes de billetterie, SIEM)

Tarifs :

Tarification personnalisée

Utilisateurs cibles:

Sysdig est idéal pour les organisations disposant de centres d'opérations de sécurité (SOC) existants qui priorisent la sécurité runtime et ont besoin d'une visibilité approfondie sur leurs charges de travail conteneurisées.

Évaluation Gartner : 4.8/5.0

Avis sur Sysdig Secure :

6. Wiz

Wiz est une plateforme de sécurité cloud sans agent qui offre une visibilité full-stack sur les environnements multi-cloud. Elle scanne vos plateformes cloud pour construire un graphe des risques, reliant les vulnérabilités dans le code aux mauvaises configurations dans le cloud.

Fonctionnalités clés:

- Analyse approfondie sans agent : Se connecte à vos environnements cloud (AWS, Azure, GCP) et scanne les charges de travail sans nécessiter d'agents.

- Analyse du graphe de sécurité : Crée un graphe visuel qui cartographie les ressources cloud et leurs relations pour révéler des chemins d'attaque complexes.

Avantages :

- Découverte cloud

- Support de conformité robuste

Inconvénients :

- Principalement axé sur l'entreprise

- Courbe d'apprentissage abrupte

- Volume d'alertes élevé

- Support limité pour les systèmes legacy/on-premise

- Il est davantage centré sur l'équipe de sécurité que sur les développeurs.

- La personnalisation des politiques peut être complexe

- La remédiation est majoritairement manuelle

- Détection limitée des menaces en runtime

Tarifs :

Tarification personnalisée

Utilisateurs cibles :

Les équipes de sécurité d'entreprise qui doivent sécuriser des environnements complexes et multi-cloud. Elle est très appréciée par les équipes de sécurité, les gestionnaires de risques et les leaders DevOps qui ont besoin d'une source unique de vérité pour les risques liés au cloud.

Évaluation Gartner : 4.8/5.0

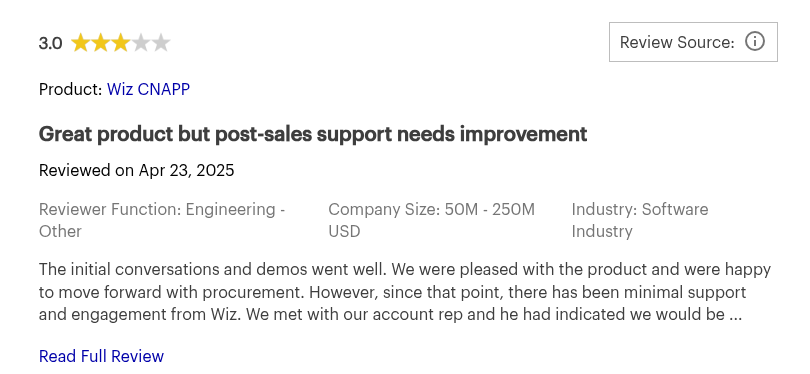

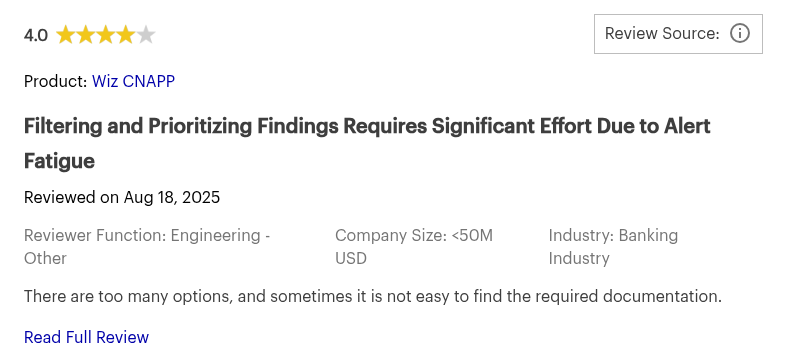

Avis sur Wiz :

Comparaison des 6 meilleurs outils de sécurité multi-cloud

Voici notre analyse des meilleurs outils pour vous aider à sécuriser efficacement votre environnement multi-cloud.

Conclusion

De nombreux outils de sécurité cloud se présentent comme des solutions multi-cloud en offrant des centaines, voire des milliers de contrôles. En pratique, cette approche génère souvent du bruit plutôt que de la clarté. Sécuriser un environnement multi-cloud nécessite une plateforme qui simplifie la complexité, offre une vue unifiée et unique des risques, et s'intègre directement dans le workflow de développement.

Aikido Security relève ce défi en unifiant la sécurité du code au cloud et en offrant aux développeurs une remédiation pilotée par l'IA. La plateforme réduit le bruit, élimine les frictions courantes avec les outils de sécurité cloud et fournit la visibilité dont les équipes de sécurité et de développement ont besoin pour gérer les environnements multi-cloud.

Vous souhaitez une visibilité complète sur vos infrastructures cloud ? Commencez votre essai gratuit ou Planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Quels sont les défis de sécurité courants dans un environnement multi-cloud ?

Les environnements multi-cloud introduisent des défis tels que des politiques de sécurité incohérentes entre les fournisseurs, une visibilité limitée sur les charges de travail et les identités, des mauvaises configurations, des contrôles d'accès trop permissifs et une surveillance fragmentée. Ces lacunes rendent souvent difficile de comprendre quels risques sont réellement exploitables à travers les fournisseurs de cloud. Des plateformes comme Aikido Security aident à résoudre ce problème en corrélant les risques liés au code, aux configurations cloud, aux identités et au comportement d'exécution dans une vue unique.

Comment les outils de sécurité multi-cloud protègent-ils mes données à travers différents fournisseurs de cloud ?

Les outils de sécurité multi-cloud protègent les données en appliquant des contrôles d'accès cohérents, en surveillant les configurations de stockage, en détectant les services exposés et en identifiant les risques liés aux identités à travers des fournisseurs comme AWS, Azure et GCP. En combinant la gestion de la posture avec l'analyse contextuelle des risques, des plateformes telles qu'Aikido Security aident les équipes à comprendre comment l'exposition des données, les identités et les charges de travail s'entrecroisent à travers plusieurs clouds.

Comment les exigences de conformité impactent-elles les stratégies de sécurité multi-cloud ?

Les exigences de conformité augmentent la complexité de la sécurité multi-cloud en exigeant des contrôles, des preuves et des rapports cohérents à travers différents fournisseurs de cloud. Sans une approche unifiée, les équipes s'appuient souvent sur des vérifications manuelles et des outils fragmentés. Aikido Security simplifie la conformité en associant les constats de sécurité à des cadres et contrôles de conformité spécifiques, aidant ainsi les équipes à comprendre comment les risques de sécurité réels impactent des normes telles que SOC 2, ISO 27001 ou PCI DSS à travers leurs environnements cloud.

Quelles sont les meilleures pratiques pour surveiller et répondre aux incidents de sécurité dans un environnement multi-cloud ?

Les meilleures pratiques incluent la centralisation de la visibilité à travers les fournisseurs de cloud, la surveillance continue des configurations, des identités et des charges de travail, et la priorisation des incidents basée sur l'exploitabilité réelle plutôt que sur le volume brut d'alertes. Une réponse efficace exige également une attribution claire des responsabilités, une remédiation automatique lorsque possible, et une intégration étroite avec les flux de travail DevOps et de réponse aux incidents existants. Des plateformes comme Aikido Security soutiennent cette approche en corrélant les signaux à travers le SDLC et les environnements cloud pour faire apparaître les risques les plus critiques en un seul endroit.

Quelle est la différence entre le cloud hybride et le multi-cloud ?

Le cloud hybride combine une infrastructure de cloud privé (sur site) avec des services de cloud public, tandis que le multi-cloud implique l'utilisation simultanée de plusieurs fournisseurs de cloud public. Du point de vue de la sécurité, les environnements multi-cloud exigent des politiques et une visibilité cohérentes entre les fournisseurs, plutôt que de faire le pont entre les contrôles sur site et cloud.

Vous pourriez aussi aimer :

- Les meilleures alternatives à Orca Security pour la sécurité cloud et CNAPP

- Les 9 meilleures plate-formes de protection des applications cloud natives (CNAPP) en 2026

- Du code au cloud : les meilleurs outils comme Cycode pour une sécurité de bout en bout

- Meilleurs outils de Cloud Security Posture Management (CSPM) en 2026

- Les meilleurs outils de surveillance continue de la sécurité en 2026

- Top 13 des outils de scan de conteneurs en 2026

- Meilleurs scanners d'Infrastructure as Code (IaC) en 2026