Avec des logiciels modernes livrés quotidiennement alors que la plupart des pentests ont lieu tous les six mois, les organisations ont longtemps eu une visibilité limitée sur leur posture de sécurité.

Le pentest continu bouleverse l'ancien modèle. Au lieu d'attendre que des consultants déposent un PDF deux fois par an, les équipes de sécurité peuvent désormais bénéficier de tests continus de type attaquant, alimentés par l'automatisation et l'IA.

C'est un véritable changement de donne qui réduira drastiquement le nombre de vulnérabilités exploitables, telles que les problèmes de contrôle d’accès défaillant, y compris les IDORs, qui, selon le Top 10 OWASP 2025, représentent le risque le plus critique n°1 et sont présents en moyenne dans 3,73 % de toutes les applications.

Ci-dessous, nous comparons les meilleurs outils de pentest continu et ce qu'ils offrent afin que vous puissiez choisir celui qui convient le mieux à votre stack et à votre profil de risque.

TL;DR

Parmi les solutions de pentest continu examinées, Infinite d'Aikido Security se distingue par son onboarding plug-and-play, son support de conformité robuste et sa capacité à exécuter des simulations d’attaque continues sur l'ensemble du SDLC au sein des workflows de développement.

Son IA agentique effectue en continu des attaques contre le code source, les API, les ressources cloud et les conteneurs, corrélant les vulnérabilités pour identifier les chemins d'attaque.

En supprimant les obstacles traditionnels du pentesting, tels que la planification, les équipes de sécurité spécialisées et la perturbation des workflows, Aikido Security permet aux équipes de se concentrer sur le développement de logiciels tout en maintenant une couverture de sécurité constante et automatisée.

Qu'est-ce que le pentest continu ?

Le test d'intrusion continu ou Continuous Attack Surface Penetration Testing (CASPT), comme certains le connaissent, est une pratique de sécurité qui implique des tentatives continues de trouver et d'exploiter les vulnérabilités dans le patrimoine informatique d'une organisation.

Souvent appelé pentest agile en raison de sa nature itérative, similaire au développement agile, le pentest continu déplace le pentesting vers la gauche tout au long du processus de développement.

Le pentest continu ne consiste pas à scanner l'application entière de manière répétée.

Les plateformes modernes de pentest continu suivent ce qui a changé entre les déploiements et concentrent les efforts de test uniquement sur le code, les workflows et l'infrastructure nouveaux ou modifiés. Cela permet aux entreprises d'exécuter des tests de type attaquant en continu sans réintroduire de bruit, de coût ou de risque opérationnel à chaque déploiement.

L'objectif : Identifier les vulnérabilités avant les vrais attaquants, et ce, plus tôt, plus fréquemment et à grande échelle.

Pentest continu vs pentest traditionnel

Le test d'intrusion traditionnel suppose un système relativement statique. Les tests sont planifiés périodiquement, les résultats sont livrés sous forme de rapport, et les résultats vieillissent rapidement à mesure que le code change.

Le pentest continu diffère de trois manières essentielles :

- Les tests s'exécutent automatiquement ou lors d'un changement, et non seulement annuellement ou trimestriellement

- Les hypothèses sont revalidées en continu, et non découvertes une seule fois

- Les résultats reflètent le comportement actuel, et non des instantanés historiques

L'objectif n'est pas de remplacer les pentests traditionnels, mais de combler le fossé entre eux, là où le risque s'accumule souvent inaperçu.

Pentest continu vs pentest IA

Une question fréquente des équipes est de savoir quelle est la différence entre le pentest continu et le pentest IA. En bref, le pentest continu concerne le moment et le lieu où les tests sont effectués, tandis que le pentest IA, d'autre part, porte davantage sur la manière dont les tests sont réalisés ; en utilisant l'IA pour simuler le comportement d'un attaquant et enchaîner les problèmes.

Dans les plateformes matures, le pentest continu développe également une mémoire système au fil du temps. Au lieu de traiter chaque test comme une table rase, la plateforme réutilise les flux de travail, les permissions et les chemins d'attaque appris lors des exécutions précédentes. Cela permet d'augmenter la profondeur et la précision des tests à mesure que l'application évolue.

Pourquoi le pentest continu est essentiel pour les applications modernes

- Retesting continu et validation des correctifs : Le pentest continu ne s'arrête pas une fois qu'un problème est résolu. Les simulations d’attaque tentent automatiquement de réexploiter les chemins d'exploitation précédemment découverts et essaient activement de contourner les mesures d'atténuation appliquées. Cela aide les équipes à détecter les régressions et les correctifs faibles qui, autrement, survivraient jusqu'au prochain audit planifié.

- Détection des vulnérabilités émergentes et intermittentes : Les applications modernes sont probabilistes et à états. Certaines vulnérabilités n'apparaissent qu'après des séquences d'actions spécifiques, dépendent du timing ou des transitions d'état, ou émergent lorsque les fonctionnalités interagissent. Le pentest continu augmente la probabilité de détecter ces problèmes en exerçant de manière répétée un comportement d'attaquant réel au lieu de s'appuyer sur des évaluations ponctuelles.

- Preuves continues pour la conformité et l'assurance : Le pentest continu génère un enregistrement continu de l'activité de test, des résultats reproductibles avec des étapes de validation, et des preuves que les contrôles sont exercés de manière cohérente.

Au lieu de s'appuyer sur des PDF statiques et ponctuels, le pentest continu crée une piste de preuves évolutive :

- chemins d'attaque testés,

- étapes d'exploitation validées,

- horodatages, et

- historique des retests.

Cela fournit aux équipes de sécurité une preuve défendable que les contrôles sont exercés en continu, ce qui s'aligne mieux avec la manière dont les auditeurs et régulateurs modernes évaluent les risques.

Avantages du pentest continu

La mise en œuvre du pentest continu offre des avantages mesurables qui dépassent la simple réduction des risques :

- Visibilité accrue et posture en temps réel : Le pentest continu vous offre une vue quasi en temps réel des chemins d'attaque possibles. Au lieu de vous demander si le déploiement de la nuit dernière a introduit une faille critique, vous obtenez un feedback rapide dès l'apparition de vulnérabilités, ce qui réduit drastiquement le temps moyen de remédiation (MTTR) comparé aux pentests peu fréquents.

- Plus rentable qu'une sécurité axée sur les brèches : Oui, passer au test continu est un investissement. Mais c'est moins coûteux que la réponse aux incidents, les frais juridiques et les dommages à la réputation. Les économies à long terme issues de la remédiation, de la productivité des développeurs et de la disponibilité dépassent largement les coûts initiaux.

- Conformité continue, pas de panique d'audit de dernière minute : Le coût de la non-conformité est énorme et je sais que votre organisation ne voudra pas dépenser ses profits en amendes. Les cadres réglementaires tels que HIPAA, PCI-DSS et GDPR exigent de plus en plus des évaluations de sécurité rigoureuses et régulières. Le pentest continu vous aide à y parvenir.

- Meilleur alignement avec les pratiques DevOps et d'ingénierie de plateforme : Les pratiques DevOps et d'ingénierie de plateforme exigent un shift-left. Le pentest continu vous permet de décaler le pentesting vers la gauche (shift-left), ce qui est le type de test logiciel le plus complet. Une plateforme de développement interne sécurisée se traduit par des applications sécurisées en production.

Pentest Continu vs Autres Types de Tests d'Intrusion

Les scanners automatisés identifient les signaux. Le pentest IA raisonne sur le comportement du système. Le pentest continu garantit que ce raisonnement est appliqué à mesure que le système évolue. Toute approche à laquelle il manque l'une de ces couches aura du mal à suivre le rythme des risques applicatifs modernes.

Ce qu'il faut rechercher dans les outils de pentest continu

Choisir le bon outil de pentest continu ne se limite pas aux fonctionnalités, il s'agit de trouver la solution qui correspond au workflow et aux besoins de sécurité de votre équipe.

Les plateformes de pentest continu doivent être explicitement conçues pour une exécution sécurisée et circonscrite, avec des contrôles intégrés pour prévenir tout impact involontaire tout en validant le comportement réel des attaquants.

Voici quelques critères à prendre en compte lors de votre choix :

- Couverture de bout en bout : Le pentest continu doit s'exécuter dans le pipeline et votre outil de prédilection doit fournir une analyse de bout en bout des chemins d'attaque.

- Connaissance des workflows et des états : Certaines vulnérabilités n'apparaissent qu'après des séquences d'actions spécifiques, dépendent du timing ou des transitions d'état, ou émergent lorsque des fonctionnalités interagissent. L'outil de pentest continu que vous choisissez doit être capable d'enchaîner ces actions pour donner de meilleurs résultats au fil du temps à chaque changement de système.

- Options d'hébergement : Pouvez-vous choisir la région où votre outil est hébergé ? Recherchez des outils qui offrent un hébergement multi-régions. N'oubliez pas que vous voulez un outil qui vous aide à rester conforme, et non à enfreindre les lois.

- Déploiement : Combien de temps faut-il pour le déployer ? Avez-vous besoin d'un architecte de solutions dédié pour le configurer ?

- Priorisation des risques : Peut-il appliquer un contexte lors de l'analyse des risques ? Quelle est la fréquence de ses faux positifs ? Des plateformes comme Aikido Security filtrent plus de 90 % des faux positifs.

- Maturité du produit : Combien d'organisations utilisent l'outil ? Qu'en disent-elles ? Le petit nouveau très en vogue, mais sans antécédents, pourrait ne pas être le meilleur choix pour vous.

- Intégration : Est-il agnostique à la plateforme ? S'intègre-t-il à votre workflow DevOps actuel ? Par exemple, la sécurité des pipelines CI/CD est cruciale pour les déploiements rapides.

- Tarification : Pouvez-vous prédire combien cela vous coûtera au cours de la prochaine année ?

- Expérience utilisateur : Est-il intuitif pour les développeurs et les professionnels de la sécurité ? Recherchez des outils conçus avec une approche « dev-first ».

Pourquoi le pentest continu est généralement adopté par les entreprises

Le pentest continu nécessite un contexte système soutenu, une connaissance des workflows et une exécution sécurisée à grande échelle. Tandis que les startups utilisent souvent le pentest IA à la demande pour un feedback rapide ou la conformité, les entreprises tirent le meilleur parti des programmes continus qui valident les risques à travers les déploiements fréquents, les permissions complexes et les systèmes à longue durée de vie.

Top 6 des outils de pentest continu

1. Aikido Security

L'offre de pentest continu d'Aikido Security, Aikido Infinite, est directement basée sur son moteur de pentest IA.

Aikido Infinite réduit continuellement les risques exploitables à chaque version logicielle en testant automatiquement les applications, en validant les découvertes et en corrigeant les problèmes dans le cadre du cycle de vie du logiciel. Au lieu de produire des rapports ou des backlogs, Infinite boucle la boucle entre l'attaque et la remédiation afin que le travail de sécurité n'interrompe plus les équipes d'ingénierie.

Parce que la plateforme d'Aikido offre une vue unifiée sur le code, le cloud et l'infrastructure, Infinite dispose du contexte et de l'accès nécessaires pour tester avec précision les chemins d'attaque réels et résoudre les problèmes à la vitesse de livraison — sans intervention manuelle.

Aikido Infinite représente la vision d'Aikido pour un logiciel auto-sécurisant : des systèmes qui se protègent eux-mêmes au fur et à mesure de leur construction et de leur déploiement, afin que les équipes n'aient plus à choisir entre livrer rapidement et livrer en toute sécurité.

Les caractéristiques clés de cette approche incluent le raisonnement au niveau du système sur plusieurs exécutions, la validation des chemins d'attaque chaînés plutôt que des alertes isolées, une sécurité conçue pour une exécution continue, des résultats axés sur la validation et des preuves prêtes pour l'audit.

Aikido Security va plus loin en offrant des fonctionnalités d'auto-remédiation telles que des pull requests automatisées, des correctifs en un clic, des suggestions de sécurité intégrées et une cartographie de conformité intégrée (HIPAA, SOC 2, ISO 27001 et bien plus encore).

Chaque simulation d'attaque est instantanément convertie en rapports prêts pour l'audit, et lorsqu'il est temps d'obtenir une certification formelle, vous pouvez travailler avec un partenaire de confiance d'Aikido Security pour valider et approuver les découvertes à une fraction du coût habituel.

Avec tout cela en place, Aikido Security assure que votre surface d'attaque reste protégée en permanence, avec ou sans équipe de pentest dédiée.

Fonctionnalités clés :

- IA agentique : Aikido Security simule les tactiques d'attaquant pour valider l'exploitabilité, prioriser les chemins d'attaque réels et produire des preuves d'exploit reproductibles.

- Large couverture : Couvre tous les aspects du SDLC, de l'analyse de la configuration cloud à la détection de secrets avancée.

- Réduction du bruit : Aikido trie automatiquement les résultats pour éliminer le bruit. Si un problème n'est pas exploitable ou accessible, il est automatiquement mis en sourdine.

- UX conviviale pour les développeurs : Offre des tableaux de bord clairs et exploitables que votre équipe utilisera réellement.

- Cartographie de la conformité : Prend en charge les principaux frameworks comme SOC 2, ISO 27001, PCI DSS, GDPR, et bien plus encore.

- Priorisation des risques basée sur l'IA : Utilise un filtrage contextuel et un tri par IA pour supprimer jusqu'à 90 % des faux positifs.

- Maturité du produit : Aikido Security s'est imposé comme un acteur majeur sur le marché de la cybersécurité, avec plus de 50 000 clients déjà sur sa base bien établie de sécurité du code, du cloud et de l'exécution.

- Configuration sans agent : Se connecte à GitHub, GitLab ou Bitbucket via des API en lecture seule. Aucun agent, installation ou modification de code n'est requis.

- Analyse de bout en bout des chemins d'attaque : Aikido Security utilise l'IA pour corréler les vulnérabilités connexes et identifier les chemins d'attaque les plus risqués dans votre environnement.

Avantages :

- UX conviviale pour les développeurs

- Rapports centralisés et modèles de conformité

- Prise en charge de l'analyse mobile et binaire (APK/IPA, applications hybrides).

- Tarification prévisible

- Pentesting Agentique

- Large prise en charge des langages

- Filtrage basé sur l'IA

- Support multiplateforme

Approche de pentest continu :

L'approche de pentest continu de Aikido Security simule en continu les workflows d'attaquants tout au long du SDLC sans perturber le développement. Elle offre aux équipes l'auto-remédiation, la corrélation de vulnérabilités basée sur l'IA et des rapports prêts pour l'audit pour toutes les vulnérabilités identifiées.

Tarifs :

Les plans d'Aikido Security commencent à 300 $/mois pour 10 utilisateurs.

- Développeur (Gratuit à vie) : Prend en charge les équipes jusqu'à 2 utilisateurs. Comprend 10 dépôts, 2 images de conteneur, 1 domaine et 1 compte cloud.

- Basique : Couvre 10 dépôts, 25 images de conteneurs, 5 domaines et 3 comptes cloud.

- Pro : Idéal pour les équipes de taille moyenne. Comprend 250 dépôts, 50 images de conteneur, 15 domaines et 20 comptes cloud.

- Avancé : Inclut la prise en charge de 500 dépôts, 100 images de conteneur, 20 domaines, 20 comptes cloud et 10 VM.

Des offres sont également disponibles pour les startups (avec une réduction de 30 %) et les grandes entreprises.

Note Gartner : 4.9/5.0

Avis sur Aikido Security :

Au-delà de Gartner, Aikido Security a également une note de 4.7/5 sur Capterra, Getapp et SourceForge

2. Hadrian

Hadrian est une plateforme de sécurité autonome de pentest continu qui utilise des agents IA pour effectuer de la reconnaissance, la découverte de vulnérabilités et la simulation d'exploitation sur les surfaces d’attaque externes en temps réel.

Fonctionnalités clés :

- Agents Autonomes : Hadrian utilise des modèles d'IA entraînés par des pentesters experts pour imiter les processus de pensée et les TTP (Tactiques, Techniques et Procédures) des attaquants réels.

- Gestion automatisée de la surface d’attaque (ASM) : Scanne en continu les domaines, les actifs, les sous-domaines, les services cloud et les interfaces exposées.

- Intégrations : Fournit des intégrations basées sur des API pour les outils de ticketing et les workflows de développement

Avantages :

- Configuration sans agent

- Pentests basés sur des événements

Inconvénients :

- Moins adapté aux pentests internes

- Principalement axé sur l'entreprise

- Ses analyses initiales peuvent être lentes

- Les utilisateurs ont signalé des lacunes dans sa documentation

- Les utilisateurs ont signalé avoir effectué des ajustements supplémentaires pour réduire le bruit

Approche de pentest continu :

Hadrian découvre en continu les actifs externes nouveaux ou modifiés grâce à son outil de gestion continue de la surface d’attaque, et exécute automatiquement des pentests IA contre eux, validant les chemins exploitables et mettant à jour les résultats en temps réel.

Tarifs :

Tarification personnalisée

Évaluation Gartner :

Pas d'avis Gartner

Avis sur Hadrian :

Aucun avis utilisateur indépendant.

3. Cobalt

Cobalt est une plateforme de pentest continu qui permet aux équipes de développement de lancer des pentests à la demande, dès que des modifications de code ou de nouvelles versions sont publiées, et donne accès à une communauté de pentesters qualifiés.

Fonctionnalités clés :

- Tests exhaustifs et agiles: Les équipes peuvent demander des pentests à portée complète ou des tests plus petits et ciblés, ciblant les changements, les nouvelles versions ou les mises à jour de code récentes.

- Support de collaboration: Il fournit un tableau de bord pour les résultats, les rapports, les retests et les communications.

- Intégration: S'intègre avec les outils courants de développement et de suivi des problèmes, et prend en charge les workflows basés sur des API.

Avantages :

- gestion de la surface d’attaque

- Support client robuste

Inconvénients :

- Orienté entreprise

- La tarification peut devenir coûteuse

- Manque de remédiation automatique

- Les utilisateurs ont signalé que son intégration API est lacunaire par rapport à d'autres solutions

- Fonctionnalités de filtrage et d'exportation de rapports limitées

Approche de pentest continu :

L'approche de pentest continu de Cobalt permet aux équipes de développement de déclencher des pentests ciblés à chaque mise à jour majeure de code ou déploiement. Et offre une communauté de pentesters vérifiés pour des pentests plus complets

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.5/5.0

Avis sur Cobalt :

4. Evolve Security

Evolve Security est une plateforme de sécurité qui fournit du pentest continu en tant que service géré (PTaaS). Elle est principalement connue pour sa plateforme propriétaire de pentest continu, « Darwin Attack ».

Fonctionnalités clés :

- Portail de collaboration : Sa plateforme Darwin Attack sert de hub central pour la communication entre l'équipe d'un client et les pentesters

- Acceptation des risques : Elle permet aux équipes de marquer les vulnérabilités spécifiques à faible risque comme « risque accepté », empêchant ainsi que le même problème ne soit réévalué lors de futures évaluations.

Avantages :

- Enregistrements contextuels

- Prend en charge les plateformes CI/CD courantes

- Support client robuste

Inconvénients :

- Orienté entreprise

- Volume d'alertes élevé

- Courbe d'apprentissage abrupte

- La configuration et l'installation initiales sont complexes

- Manque de fonctionnalités de remédiation automatique

- Les utilisateurs l'ont décrit comme s'apparentant davantage à un scanner de vulnérabilités qu'à un outil de pentest.

Approche de pentest continu :

L'approche de pentest continu d'Evolve Security combine une surveillance automatisée et une expertise humaine. Elle cartographie constamment les surfaces d'attaque externes pour détecter les changements et invite les pentesters à enquêter et à valider les constatations à fort impact.

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.1/5.0

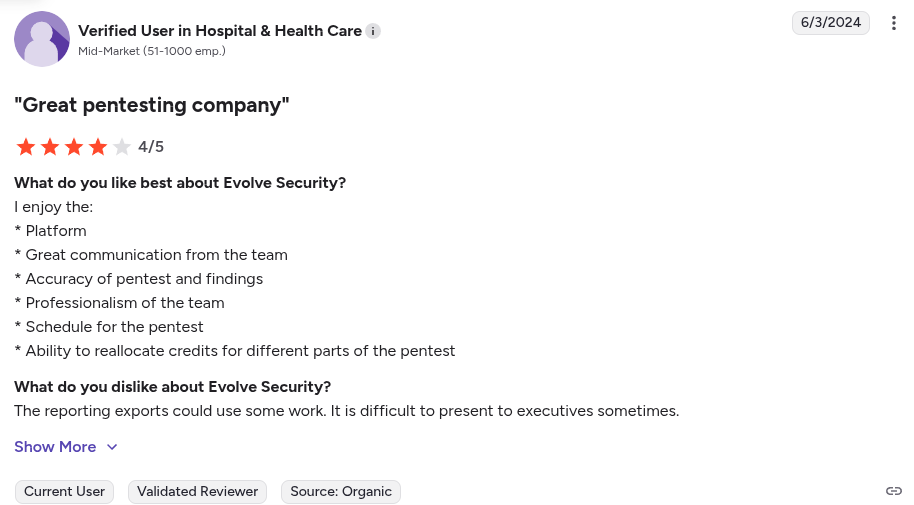

Evolve Security Reviews :

5. BreachLock

BreachLock est une plateforme de tests de sécurité continus qui utilise des scanners automatisés et des pentesters experts pour aider les organisations à identifier les vulnérabilités de leurs systèmes.

Fonctionnalités clés

- Gestion de la surface d’attaque (ASM) : BreachLock découvre et cartographie en continu les actifs internes et externes exposés à Internet.

- Intégration : Ses constatations peuvent être intégrées dans les outils de suivi des problèmes courants et les plateformes CI/CD.

- Modèle de test hybride : Il combine l'automatisation basée sur l'IA avec des experts humains certifiés pour détecter les failles complexes de la logique métier et valider toutes les découvertes.

Avantages :

- Large couverture

- Conseils de remédiation clairs

- Support de conformité

Inconvénients :

- Faux positifs

- Cela peut être coûteux lors de la mise à l'échelle

- Il peut être difficile de suivre les découvertes de la surveillance de la surface d’attaque

- Les utilisateurs ont signalé que son interface est lente et peu ergonomique

- Les utilisateurs ont signalé des options de personnalisation limitées pour les rapports

Approche de pentest continu :

L'approche de test d'intrusion continu de BreachLock combine la surveillance automatisée et la validation humaine pour effectuer des pentests continus et contextuels des applications web, des API et des actifs cloud

Tarifs :

Tarification personnalisée

Évaluation Gartner : 4.6/5.0

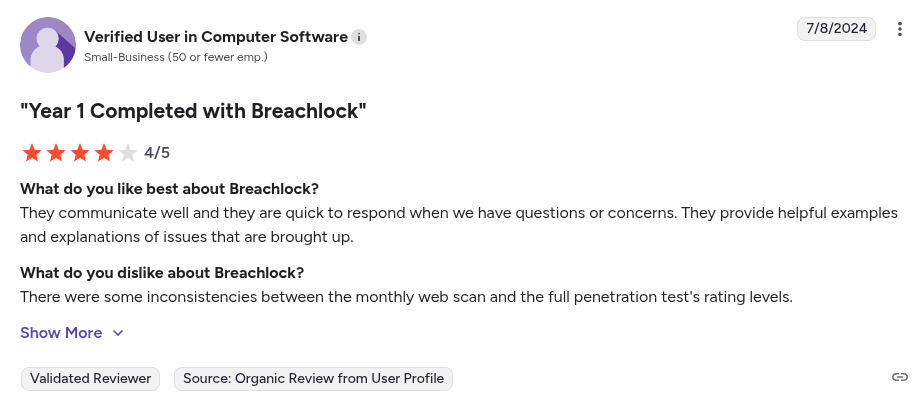

Avis sur BreachLock :

6. Terra Security

Terra Security est une plateforme de pentest continu (PTaaS) alimentée par une IA agentique. Elle combine des agents IA spécialisés avec des pentesters experts pour exécuter des tests de pénétration continus et contextuels sur les applications web et les API.

Fonctionnalités clés :

- Essaim d'IA agentique: Terra Security utilise des agents IA spécialisés conçus pour penser et agir comme des hackers éthiques humains afin d'explorer et de tester les applications de manière autonome.

- Tests basés sur les changements: Ses analyses sont déclenchées par des événements tels que les déploiements, les modifications de code ou les nouveaux endpoints.

Avantages :

- Tests contextuels

- Informations exploitables pour la remédiation

Inconvénients :

- Courbe d'apprentissage abrupte

- Principalement axé sur l'entreprise

- Portée limitée au-delà des applications web

- C'est une plateforme relativement nouvelle

Approche de pentest continu :

L'approche de pentest continu de Terra Security utilise un modèle hybride d'IA agentique et d'expertise humaine pour fournir des pentests d'applications web en temps réel et contextuels.

Tarifs :

Tarification personnalisée

Évaluation Gartner :

Pas d'avis Gartner

Avis sur Terra Security :

Aucun avis utilisateur indépendant.

Comparaison des 6 meilleurs outils de pentest continu

Pour vous aider à comparer les capacités des outils de pentest continu ci-dessus, le tableau ci-dessous résume les forces et les limites de chaque outil, ainsi que leur cas d'utilisation idéal.

Conclusion

Le pentest continu devient essentiel car les tests de sécurité statiques ne correspondent plus aux systèmes dynamiques.

L'avenir du pentest n'est pas simplement des évaluations plus rapides ou moins chères. C'est une validation continue et sensible au contexte du comportement des applications sous une réelle pression d'attaquant.

En combinant le pentest IA avec l'exécution continue, des plateformes comme Aikido Security permettent aux équipes de sécurité de passer d'une assurance basée sur des instantanés à une compréhension continue des risques.

Vous voulez moins de bruit et plus de protection réelle ? Démarrez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

FAQ

Pourquoi le pentest continu devient-il important dans la cybersécurité moderne ?

Le pentest continu aide les équipes à suivre les environnements cloud en constante évolution, les surfaces d'attaque changeantes et les cycles de déploiement rapides. Au lieu d'attendre des tests trimestriels, les organisations obtiennent une validation continue, une détection en temps réel des risques exploitables et des boucles de remédiation plus rapides.

Les plateformes modernes comme Aikido Security rendent ce processus automatique et convivial pour les développeurs afin que les tests de sécurité se déroulent en continu sans ralentir les équipes d'ingénierie.

Quels sont les défis courants rencontrés lors du pentest continu ?

Les équipes sont souvent confrontées à des taux élevés de faux positifs, une couverture incomplète, la dérive d'environnement, des préoccupations de sécurité en production et la surcharge opérationnelle liée à la gestion de plusieurs outils. Il y a aussi la question de la priorisation des résultats qui comptent vraiment. Des solutions comme Aikido Security y répondent en utilisant leur moteur d'IA pour corréler les résultats, réduire le bruit et se concentrer sur les vulnérabilités réellement exploitables, afin que les équipes travaillent d'abord sur les problèmes les plus prioritaires.

Quelle est la différence entre le pentest IA et le pentest continu ?

Les deux approches utilisent l'IA. Le pentest IA se concentre sur l'automatisation des tâches traditionnellement effectuées par des pentesters humains pour rendre les tests individuels plus efficaces et approfondis. Le pentest continu, quant à lui, va plus loin en automatisant la fréquence des tests, permettant aux organisations d'évaluer en permanence leur posture de sécurité et de rester sécurisées à tout moment.

Comment les outils de pentest continu s'intègrent-ils aux pipelines DevOps ou CI/CD ?

Ils s'intègrent aux pipelines sous forme d'étapes automatisées qui s'exécutent avant le merge, après le déploiement ou selon un calendrier défini. Les résultats sont ensuite directement poussés dans les pull requests, les outils de suivi des problèmes ou les tableaux de bord afin que les développeurs puissent remédier aux problèmes au sein de leurs workflows existants. Des plateformes comme Aikido Security sont conçues autour de cette approche axée sur le workflow, offrant des intégrations CI/CD, des déclencheurs d'API et un gating automatisé pour les vulnérabilités à haut risque.

Comment les outils de pentest continu open source se comparent-ils aux solutions commerciales ?

Les outils de pentest continu open source offrent flexibilité et coût réduit, mais nécessitent plus de configuration manuelle, d'ajustement et de maintenance. Les plateformes commerciales, quant à elles, offrent généralement une automatisation plus robuste, une simulation d’attaque plus approfondie, de meilleurs rapports et une expérience développeur plus fluide. De nombreuses équipes combinent les deux approches, utilisant des outils open source pour des vérifications spécifiques tout en s'appuyant sur des solutions commerciales comme Aikido Security pour la corrélation des risques, l'automatisation et la réduction du bruit.

Quelles métriques et quels rapports les meilleurs outils de pentest continu fournissent-ils pour suivre les vulnérabilités ?

Les métriques courantes incluent le nombre de vulnérabilités par sévérité, exploitabilité, couverture des actifs, le MTTR (temps moyen de résolution) et les courbes de tendance pour les nouvelles découvertes et celles résolues. Les plateformes robustes fournissent également des conseils de remédiation, des rapports prêts pour la conformité et des visualisations des chemins d'attaque. Des outils comme Aikido Security mettent en évidence ces informations dans des tableaux de bord simplifiés et des workflows de développement afin que les équipes puissent suivre leur paysage des menaces et prioriser efficacement.

Vous pourriez aussi aimer :