Il y a de fortes chances que vous ayez entendu parler de « CVE », qui signifie Common Vulnerabilities and Exposures (Vulnérabilités et Expositions Communes). Les CVE sont répertoriées dans une vaste base de données qui recense les problèmes de sécurité informatique connus. Cela facilite l'accès et la référence. Ainsi, si vous entendez quelqu'un parler d'une CVE – ou d'un enregistrement CVE – cela signifie que la faille de sécurité est connue et a déjà été cataloguée.

L'intérêt de suivre les CVE est le suivant : le partage et le catalogage des failles de sécurité connues permettent aux professionnels de la cybersécurité de prioriser et de gérer les vulnérabilités, tout en rendant le cloud, le code et tout autre système informatique plus sécurisé.

En substance, le système CVE fournit un langage commun et un point de référence. Mais – et c'est le grand « mais » – gardez à l'esprit que mon problème n'est peut-être pas le vôtre !

Qui maintient la base de données CVE ?

La société MITRE supervise le système CVE, et tous les enregistrements CVE sont librement accessibles au public pour la recherche et l'utilisation. La Cybersecurity and Infrastructure Security Agency (CISA) contribue au financement. Les entrées CVE sont concises et claires – pas de données techniques approfondies ici. Les entrées CVE ne commentent pas non plus les correctifs, les risques et les impacts. Les détails précis sont enregistrés dans d'autres bases de données. Parmi ceux-ci figurent la National Vulnerability Database (NVD) des États-Unis et la CERT/CC Vulnerability Notes Database.

À quoi ressemble un ID CVE ?

Un ID CVE est comme un numéro de série. Lorsque vous consultez une entrée CVE, vous verrez l'ID CVE, qui se présente comme suit : "CVE-YYYY-#####".

Que contient un enregistrement CVE ?

Un enregistrement CVE inclut les informations suivantes :

- Identifiant CVE

- Description

- Références

- Attribution de CNA

- Date de création de l'enregistrement

Les enregistrements CVE incluent également des éléments hérités qui ne sont pas pertinents pour les nouvelles entrées : phase, votes, commentaires, proposé.

Comment détectent-ils les vulnérabilités et les expositions ?

N'importe qui peut les signaler, d'une entreprise technologique à un utilisateur curieux. Certains offrent même des récompenses pour la découverte et le signalement de ces problèmes. S'il s'agit d'un logiciel open source, tout repose sur le soutien de la communauté.

Une fois qu'une vulnérabilité est signalée, une CNA lui attribue un ID CVE, rédige une brève description et ajoute des références. Ensuite, elle est publiée sur le site web du CVE. Parfois, un ID est même attribué avant que le problème ne soit rendu public. Cela permet de tenir les acteurs malveillants à distance.

Maintenant, tous les problèmes n'obtiennent pas un CVE. Bien sûr, il y a des règles ! Trois critères principaux s'appliquent :

- Corrigible indépendamment. Cela signifie que la faille est corrigeable, indépendante et sans rapport avec d'autres bugs.

- Reconnu par le fournisseur. Cela signifie que le fournisseur reconnaît l'existence du bug et qu'il pourrait affecter négativement la sécurité. Une autre option consiste à disposer d'un rapport de vulnérabilité partagé qui inclut une description de l'impact négatif du bug et de la manière dont il viole la politique de sécurité du système.

- Affecte une seule base de code. Si cela impacte plus d'un produit, ils obtiennent des CVE distincts. L'idée est de créer des enregistrements CVE avec le plus d'isolation possible.

Comment puis-je trouver des enregistrements CVE ?

Tout d'abord, les informations CVE sont gratuites et accessibles au public. C'est donc une bonne nouvelle.

Le moyen le plus simple de trouver les plus récentes CVEs est de suivre @CVEnew sur X. Ce fil d'actualité est constamment mis à jour avec des tweets concernant de multiples nouvelles CVEs chaque jour. Hier encore, j'ai constaté qu'il y avait plus de 80 nouvelles CVEs ! Si vous suivez, votre fil d'actualité en sera rempli !

Qu'en est-il d'une manière plus approfondie de trouver les anciens enregistrements CVE ? Si vous souhaitez obtenir tous les enregistrements depuis 1999 ou une année particulière, ou même effectuer une recherche par sujet, rendez-vous simplement sur CVE.org/Downloads. Les fichiers en masse sont désormais au format JSON 5.0 et peuvent être téléchargés via un dépôt GitHub. (Note : le système de classement précédent ne sera plus disponible à partir du 1er janvier 2024.)

CVEdetails.com propose une version en ligne facile à utiliser de la base de données - avec des mises à jour quotidiennes !

Comment faire correspondre vos bibliothèques au bon CVE ?

Lors de l'analyse d'une vulnérabilité, vous souhaitez récupérer le bon CVE. Pour vous assurer d'avoir le bon CVE, la meilleure pratique consiste à vérifier le numéro de version et le nom du package. De nombreux outils, tels que Trivy, le font automatiquement pour vous. (Aikido utilise Trivy pour certaines de ces fonctionnalités.)

Système commun de notation des vulnérabilités - CVSS

Le NVD et d'autres utilisent le Common Vulnerability Scoring System (CVSS), qui détermine la gravité d'une vulnérabilité ou d'une exposition. C'est comme un bulletin de notes pour les problèmes de sécurité, allant de 0,0 (pas grave) à 10,0 (problème majeur). Ainsi, chaque entrée CVE possède un score CVSS.

Comment un score CVSS est-il calculé ?

Le score CVSS est calculé à l'aide d'une formule basée sur des métriques de vulnérabilité. Un score CVSS est dérivé des scores de trois domaines : Base, Temporel et Environnemental. Le score de Base est obligatoire, constitue le point de départ et comporte des sous-scores d'impact et d'exploitabilité. Ensuite, le score Temporel peut être calculé à partir du score de Base. Puis, le score Environnemental peut être calculé à partir du score Temporel. Ces calculs mènent au score CVSS global.

Pour les geeks des formules ! Découvrez comment fonctionnent le système de notation et le calculateur CVSS. Découvrez les calculs et les métriques précises qui génèrent chaque score. Vecteur d'attaque ! Complexité d'attaque ! Très amusant !

Qu'est-ce que l'échelle de notation CVSS ?

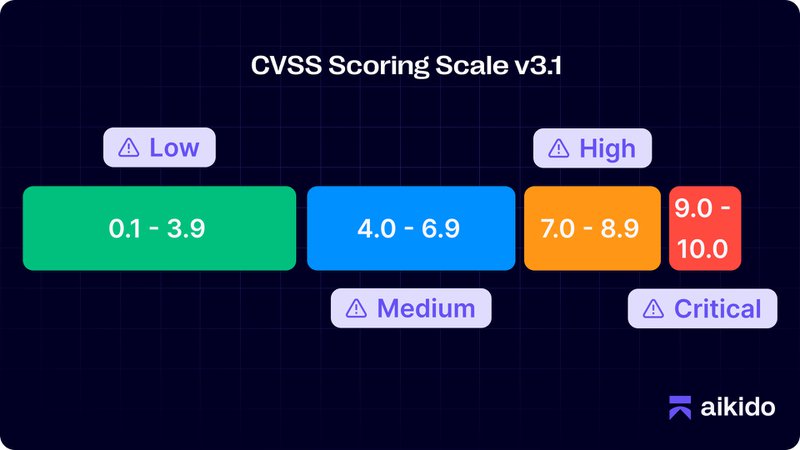

L'échelle de notation CVSS actuelle (v3.1) comprend cinq catégories :

- 9.0 - 10.0 = Critique

- 7.0 - 8.9 = Élevé

- 4.0 - 6.9 = Moyen

- 0.1 - 3.9 = Faible

- 0.0 = Aucun

Téléchargez une copie complète du guide de l'utilisateur du système de notation CVSS.

Comment puis-je trouver un score CVSS pour un enregistrement CVE ?

C'est facile ! Lorsque vous êtes dans la base de données en ligne, chaque page d'enregistrement CVE contient un lien vers le score CVSS du NVD. Il suffit de cliquer ! Par exemple, en utilisant CVE-2023-40033 mentionné plus tôt dans cet article, lorsque nous cliquons sur “CVSS scores” (en haut à droite de l'enregistrement), nous apprenons que cette vulnérabilité a un score de 7.1 (Élevé).

Qu'est-ce qu'une CWE ?

Common Weakness Enumeration, ou CWE, est une liste des faiblesses logicielles et matérielles courantes. Le CWE est une ressource développée par la communauté et fournit une standardisation pour le type et l'étendue des faiblesses.

Pour citer MITRE, « l'objectif principal de CWE est d'arrêter les vulnérabilités à la source... d'éliminer les erreurs les plus courantes avant la livraison des produits. » CWE offre également aux développeurs un cadre de discussion et d'action contre les menaces de sécurité, tout en se mappant aux bases de données de vulnérabilités (par exemple, CVE).

En quoi est-ce différent de CVE ? CWE se concentre sur la faiblesse sous-jacente qui pourrait mener à une vulnérabilité. Tandis que CVE décrit les vulnérabilités réelles. Comme CVE, CWE dispose également d'un système de notation de la gravité via CWSS et CWRAF.

Découvrez les 25 CWE les plus dangereuses pour 2023.

Que puis-je faire pour maintenir une posture de sécurité robuste ?

Ne suivez pas aveuglément les scores CVSS pour définir vos priorités de sécurité

Toutes les CVE sont-elles un problème pour vous ? Non. Ce sont des informations, mais comme beaucoup d'informations, toutes les CVE ne seront pas pertinentes dans votre contexte. Et, même pour celles qui pourraient l'être, il existe de nombreuses situations où même les CVE avec des scores CVSS élevés peuvent ne pas être pertinentes ou représenter un risque pour vous :

- Niveau d'impact sur l'activité : Une vulnérabilité, malgré un score CVSS élevé, ne présente pas de risque significatif pour les opérations commerciales spécifiques de l'organisation, les données clients ou les systèmes critiques. Ou bien, une évaluation des risques ou un autre outil détermine que d'autres facteurs (par exemple, une fonction n'est pas atteignable) l'emportent sur l'importance du score CVSS.

- Systèmes uniques : Lors de l'utilisation de logiciels personnalisés ou uniques, les scores CVSS peuvent ne pas refléter avec précision le risque réel associé aux vulnérabilités dans des systèmes spécifiques.

- Limitations de ressources : Vous aimeriez corriger chaque vulnérabilité CVSS à score élevé, mais il faut être réaliste. Priorisez avant de consacrer des tonnes de ressources à quelque chose qui n'est pas rentable.

- Déjà couvert : Vous avez peut-être déjà mis en place des défenses solides. Même si une vulnérabilité est très bien notée, vous pourriez décider qu'elle ne vaut pas le battage médiatique si vous avez déjà des mesures de protection qui la maîtrisent.

- Sensibilisation aux CWE : Restez informé des CWE qui pourraient affecter ce que vous livrez.

Obtenez un scanner de vulnérabilités

De nouvelles plateformes émergent également pour vous aider à repérer les tendances émergentes – découvrez Fletch, spécialisé dans la rapidité de sensibilisation et la contextualisation des menaces. Nessus scanne plus de 59 000 CVE. Nexpose utilise son propre système de notation qui prend en compte l'âge des vulnérabilités et le type de correctifs et de remèdes déjà en place. Nmap et OpenVAS sont des scanners de vulnérabilités open source.

Pendant ce temps, pourquoi ne pas tester Aikido Security pour surveiller et améliorer votre posture de sécurité globale ? Essayez Aikido gratuitement !

Prenez de l'avance sur le CurVE

Le problème avec les CVEs est qu'elles concernent le PASSÉ, c'est-à-dire des vulnérabilités et des expositions qui se sont déjà produites. Cela signifie que les acteurs malveillants ont parfois le temps de causer des dommages avant que vous n'ayez le temps de réagir. En plus d'utiliser un scanner de vulnérabilités, assurez-vous de prendre des mesures pour gérer vos risques. Celles-ci peuvent inclure la mise à jour des correctifs et la réalisation de tests d'intrusion.

TL;DR sec offre une bonne analyse de la chaîne d'approvisionnement logicielle et, plus important encore, comment sécuriser chaque étape.

De plus, nous aimons tenir informés les utilisateurs d'Aikido (gratuits et payants) et nos abonnés LinkedIn avec des publications LI pertinentes. Par exemple, voici une publication récente que nous avons faite concernant le CVE-2023-4911 – la faille (pas si drôle) Looney Tunables.

Vérifiez votre code à la recherche des exploits les plus courants

Utilisez les benchmarks Top 10 OWASP et CIS compliance pour vérifier votre code. Ces outils standards vous aident à gérer les faiblesses les plus courantes (OWASP) et les configurations de base pour la cybersécurité (CIS).

Découvrez votre score directement dans Aikido : Rapport CIS / Rapport Top 10 OWASP

Sécurisez votre logiciel dès maintenant.

.jpg)