Que vous enseigniez l'informatique, le génie logiciel ou la cybersécurité, Aikido fournit gratuitement à vos étudiants des outils de sécurité de niveau entreprise.

Aikido pour l'Éducation introduit en classe la même plateforme utilisée par les équipes professionnelles, aidant les étudiants à apprendre par la pratique. Les enseignants peuvent l'intégrer à leurs cours pour offrir aux étudiants une expérience pratique des défis de sécurité réels, sans ajouter de complexité ni de coût.

Curieux de savoir le “pourquoi” de ce programme ? Lisez notre histoire ici → Pourquoi nous avons lancé Aikido pour l'Éducation.

Pourquoi les enseignants utilisent Aikido

Aikido aide les professeurs à donner vie à la théorie en démontrant de réelles vulnérabilités au lieu de diapositives statiques. Il leur permet de concevoir des travaux pratiques où les étudiants travaillent avec du code réel, des configurations cloud et la sécurité en temps d'exécution. Il permet également de suivre les résultats d'apprentissage et les progrès tout en préparant les étudiants avec une expérience pratique et prête à l'emploi.

Pour les éducateurs

Étape 1 – Configurer un espace de travail et des équipes

Commencez par créer un espace de travail et regroupez les étudiants en équipes, comme le font les équipes de sécurité dans l'industrie. Par exemple, une classe de cinquante peut être divisée en cinq équipes de dix ou dix équipes de cinq. Connectez des dépôts tels que des applications de cours, des forks de projets open source ou des dépôts d'enseignement dédiés pour donner aux étudiants un bac à sable où ils peuvent découvrir et corriger les problèmes.

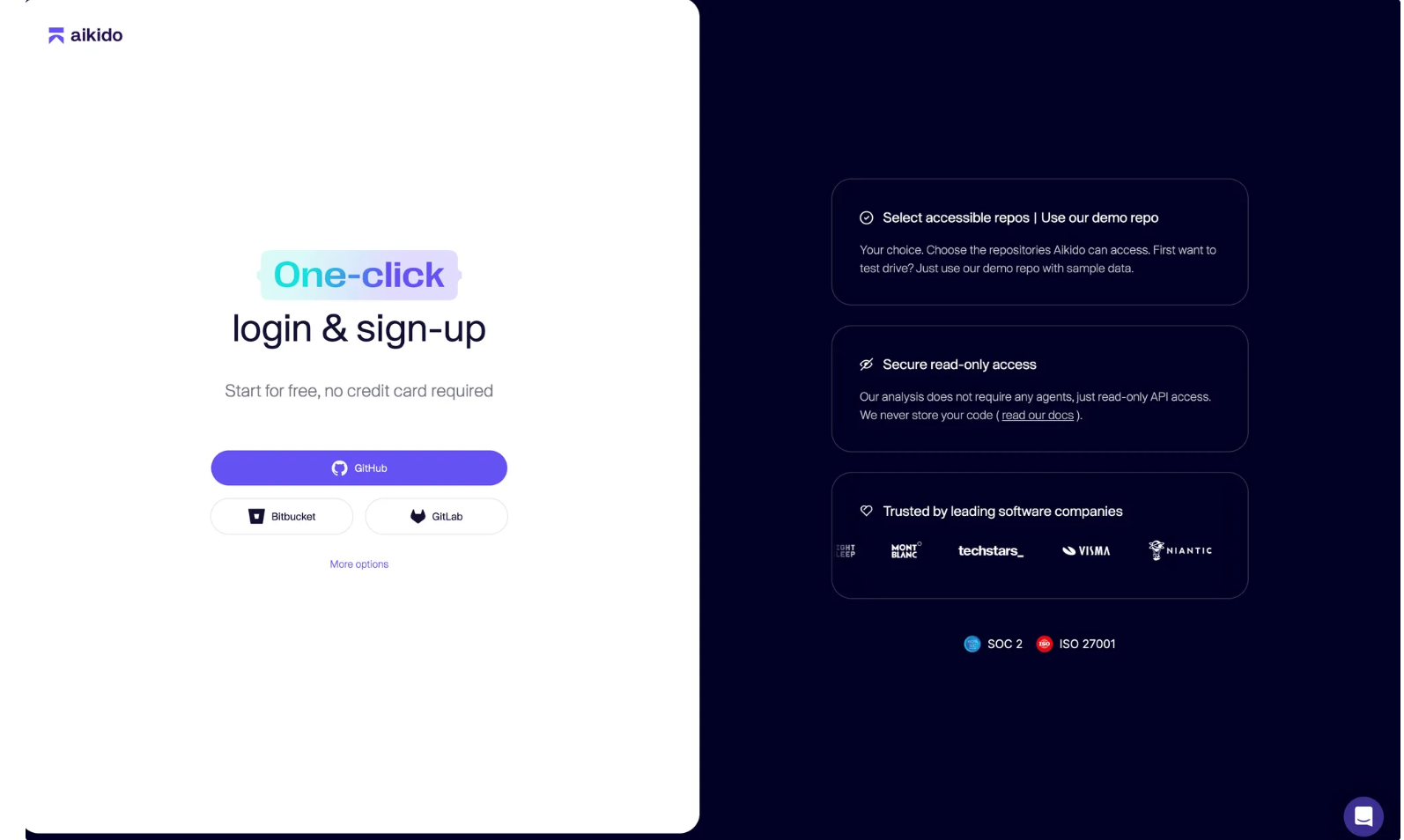

Capture d'écran : écran d'inscription en un clic montrant comment les professeurs peuvent créer un compte et connecter des dépôts en toute sécurité avec un accès en lecture seule.

Étape 2 – Inviter des étudiants

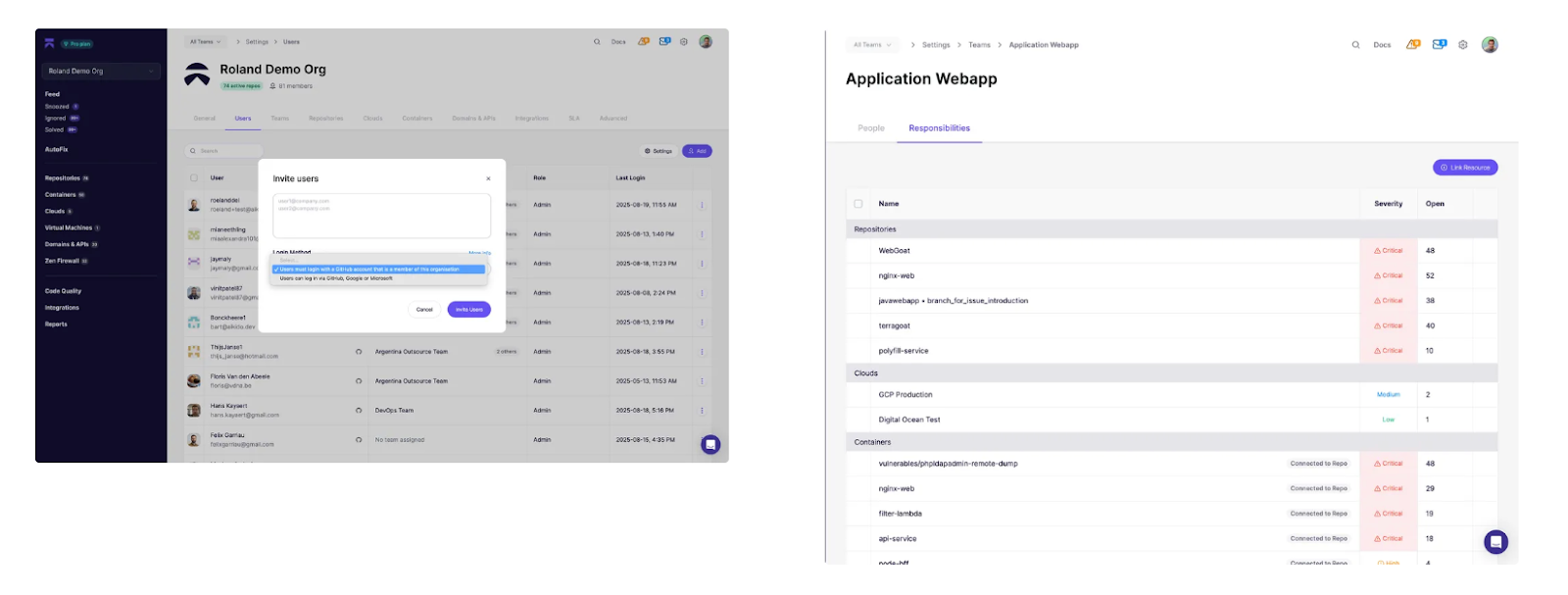

Invitez les étudiants dans l'espace de travail et attribuez-leur des rôles qui définissent ce à quoi ils peuvent accéder. Cela leur donne de l'expérience avec les contrôles d'accès et les pratiques de responsabilisation utilisés dans les environnements professionnels tout en maintenant la classe organisée.

Capture d'écran : flux d'invitation d'utilisateur montrant comment les professeurs peuvent attribuer des étudiants à des équipes et des responsabilités spécifiques à travers les dépôts, les clouds et les conteneurs.

Étape 3 – Lancer le premier scan

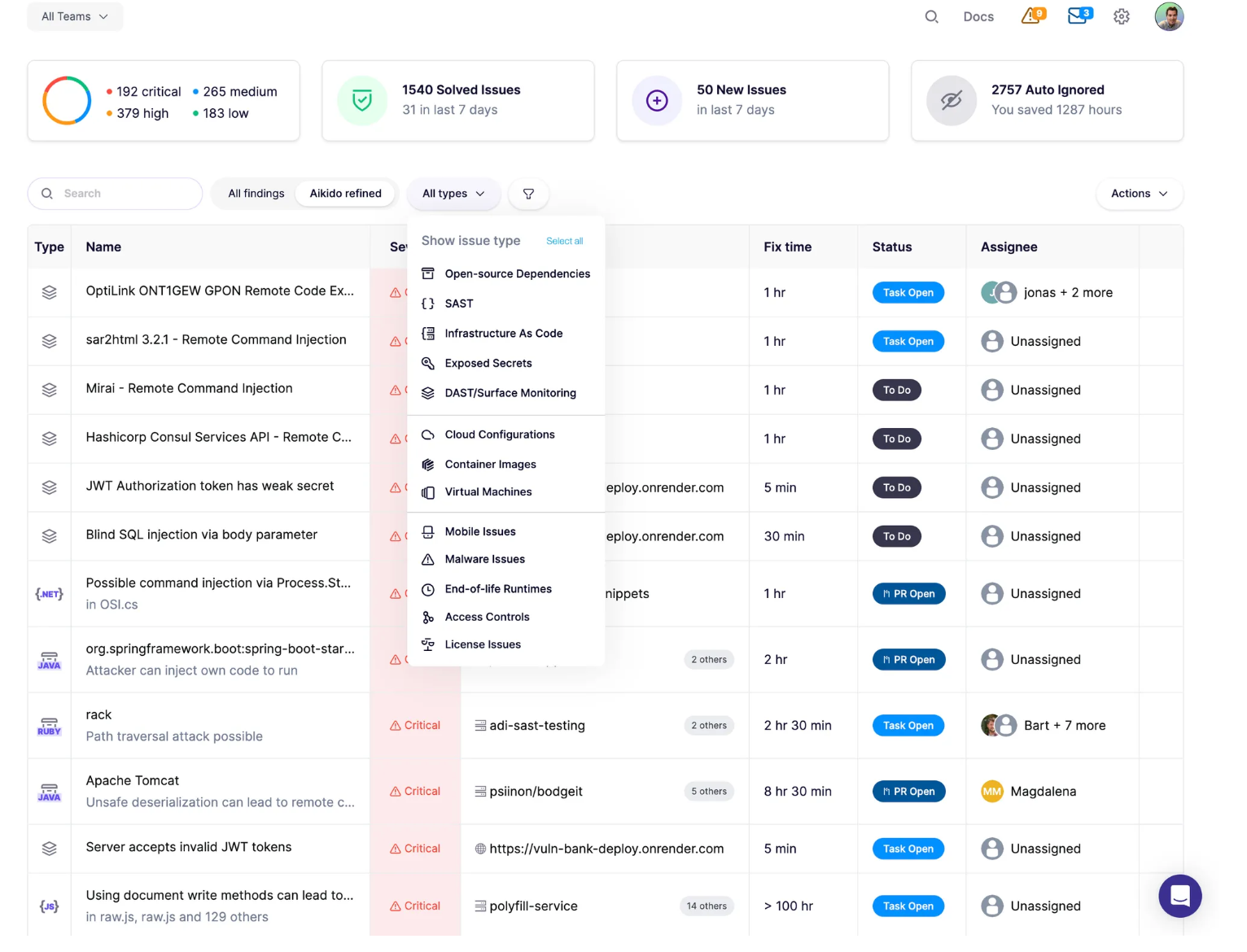

Une fois les dépôts connectés, Aikido les scanne automatiquement et remplit le flux principal en quelques minutes. Utilisez cela en classe pour montrer aux étudiants un tableau de bord de sécurité professionnel et parcourir ensemble les catégories de résultats, transformant les concepts abstraits en résultats visibles.

Capture d'écran : le flux principal d'Aikido après le premier scan, montrant un éventail de problèmes par catégorie avec les niveaux de gravité, les estimations de temps de correction et les filtres d'état.

Étape 4 – Explorer les dépendances open source

Les dépendances open source constituent la colonne vertébrale de la plupart des logiciels modernes, mais elles introduisent également des risques hérités. Les étudiants apprennent comment les CVE affectent les chaînes d'approvisionnement et pourquoi le patching est important. Un exercice simple consiste à attribuer à chaque équipe un paquet vulnérable, à leur faire appliquer le correctif et à relancer le scan pour confirmer la correction.

Capture d'écran : dépendances open source vulnérables mises en évidence dans le tableau de bord, avec des informations détaillées sur les CVE.

Réduire les faux positifs

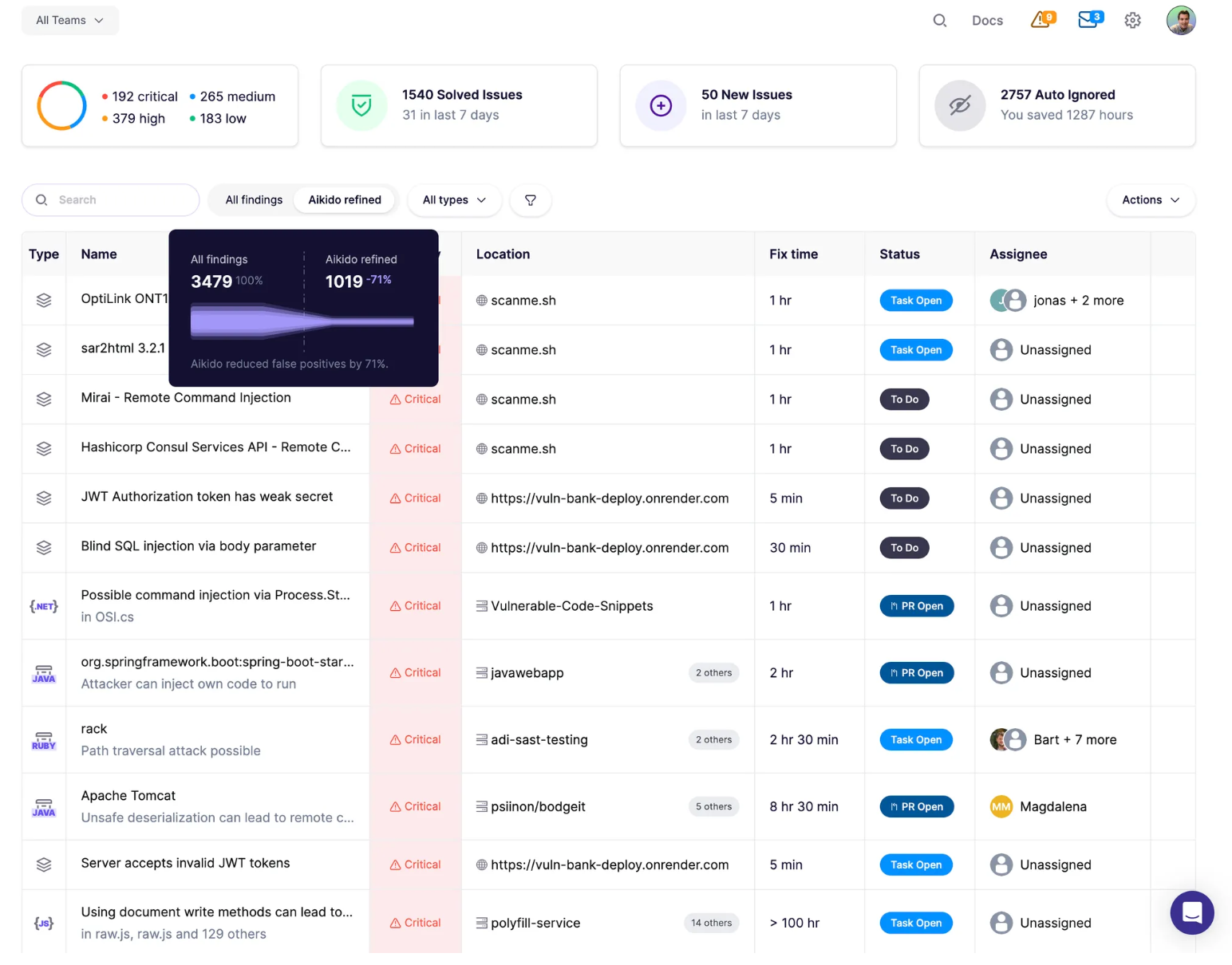

Les alertes de sécurité peuvent être accablantes, et beaucoup sont des faux positifs. Les étudiants apprennent à se concentrer sur les problèmes exploitables en comparant la vue “Tous les résultats” avec les résultats “Aikido Refined”.

Capture d'écran : comparaison entre tous les résultats et les résultats affinés d'Aikido, montrant comment les faux positifs sont réduits de 71 % pour mettre en évidence les vulnérabilités exploitables.

Analyse d’accessibilité

Toutes les vulnérabilités ne sont pas exploitables. En examinant les chemins de dépendance, les étudiants voient quelles CVE sont réellement accessibles dans leur code et apprennent à prioriser les corrections en fonction du risque réel.

Capture d'écran : graphique d'analyse d'accessibilité montrant les chaînes de dépendance pour CVE-2019-10746 et si le paquet vulnérable est réellement utilisé en production.

Étape 5 – Analyser les configurations cloud et la conformité

Les mauvaises configurations cloud, telles que les buckets ouverts ou les rôles IAM trop permissifs, sont parmi les causes les plus courantes de violations. Les étudiants apprennent comment les erreurs techniques correspondent directement à des frameworks tels que SOC2, ISO 27001 et Top 10 OWASP. Utilisez un environnement cloud de démonstration pour montrer les mauvaises configurations, puis laissez les étudiants corriger les problèmes jusqu'à ce que les scores de conformité s'améliorent.

Capture d'écran : résultats de mauvaise configuration cloud montrant les comptes connectés sur AWS, Azure, GCP et DigitalOcean, avec des résultats détaillés pour un environnement de démonstration Azure incluant la journalisation de sécurité désactivée et des conseils de correction.

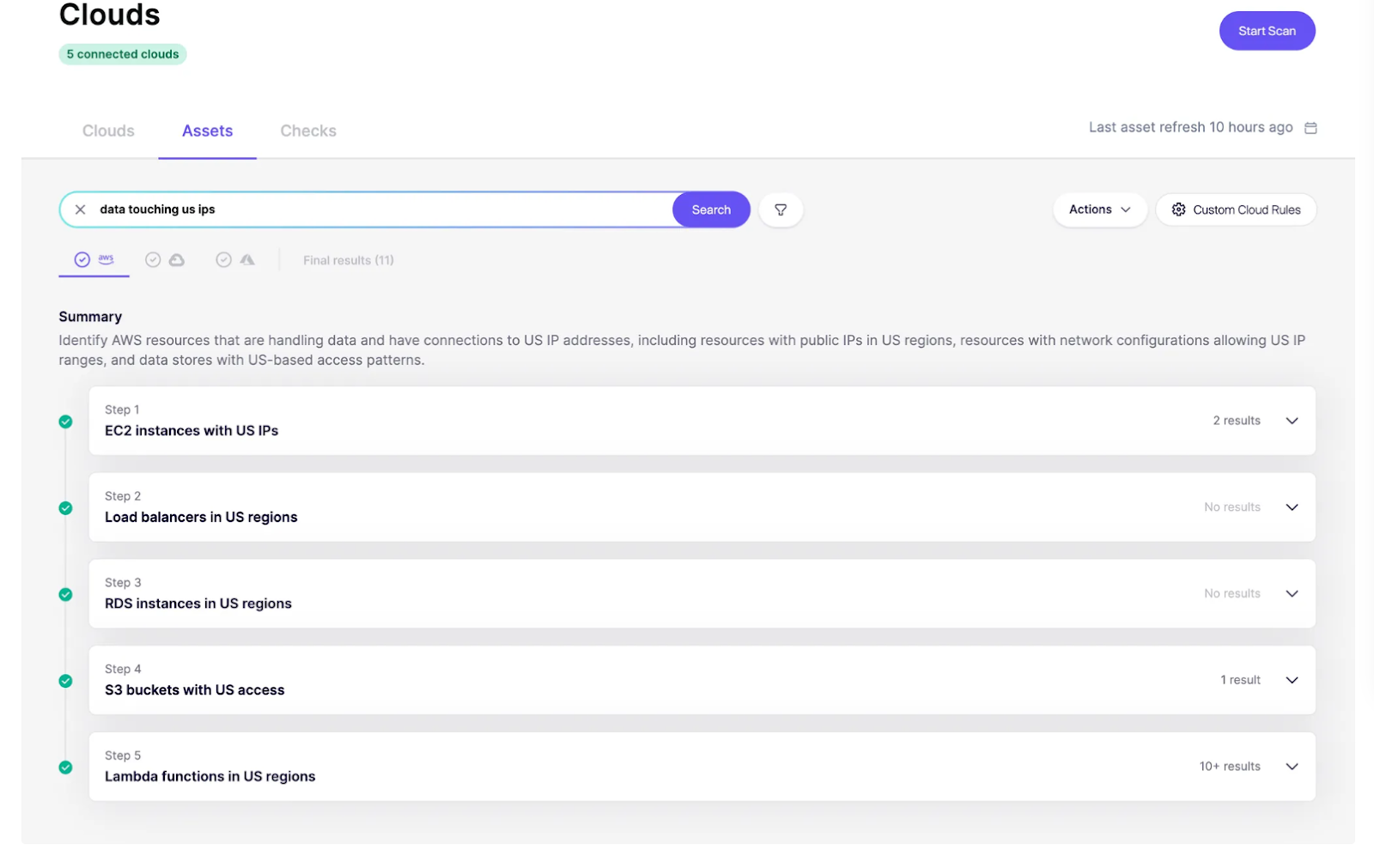

Graphe d'actifs + Recherche cloud

En étant capables de voir comment les mauvaises configurations se connectent entre elles, les étudiants peuvent mieux comprendre comment une meilleure visibilité et un meilleur contexte peuvent aider à atténuer les risques. Aikido permet des requêtes en langage naturel sur l'ensemble de l'inventaire cloud afin que les étudiants puissent simplement décrire ce qu'ils veulent trouver, et le système traduit cela en une série d'étapes logiques. Par exemple, si un étudiant demande “montre-moi les instances EC2 ayant accès aux buckets S3”, Aikido cartographie les relations entre les instances, les rôles IAM, les politiques de bucket et les permissions, puis présente les résultats étape par étape.

Capture d'écran : résultats de la Recherche cloud montrant la requête en langage naturel “données touchant les IP américaines” traduite en vérifications étape par étape sur les instances EC2, les équilibreurs de charge, les bases de données RDS, les buckets S3 et les fonctions Lambda.

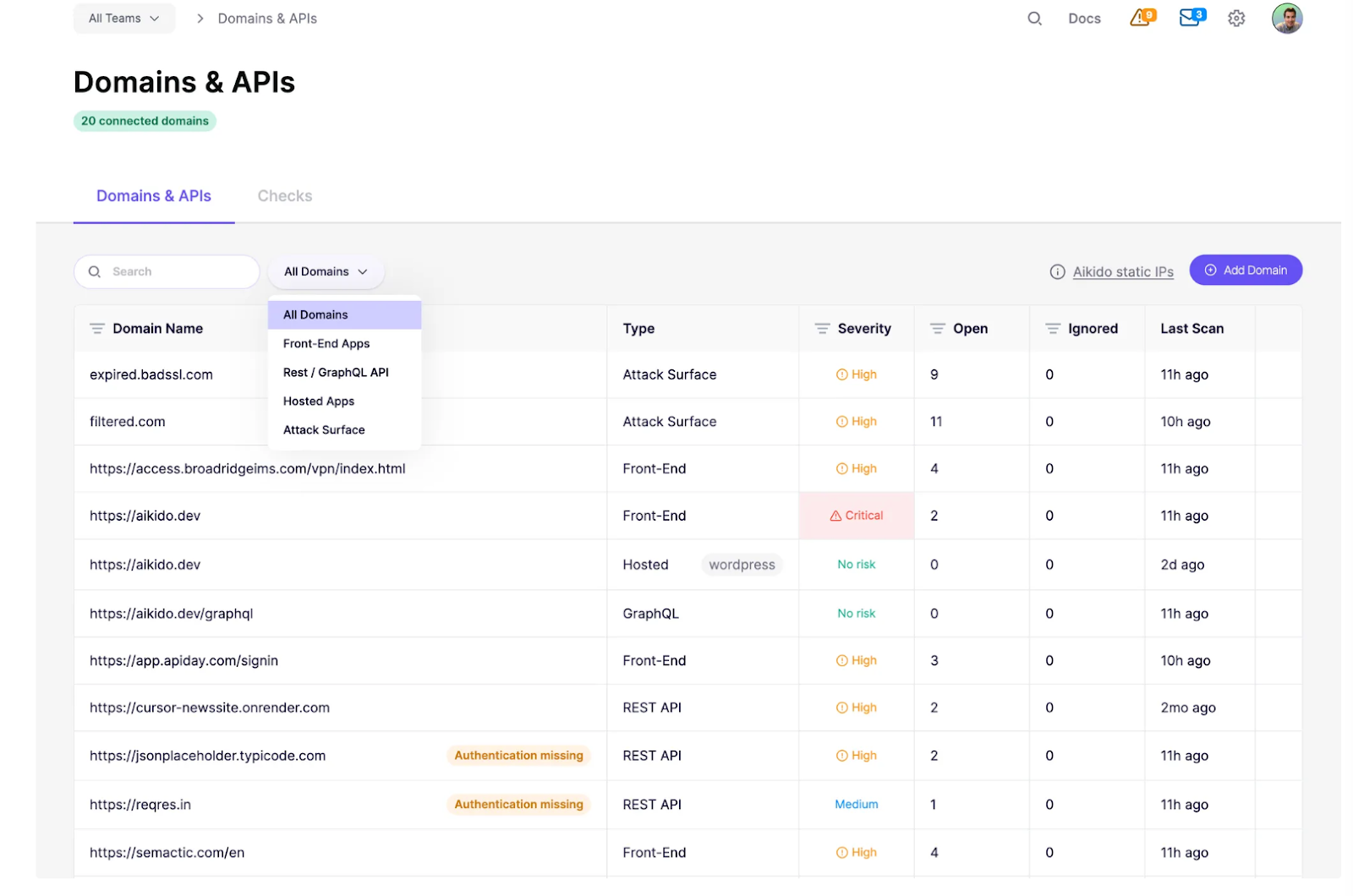

Étape 6 – Examiner les domaines et les API

Les applications et API exposées sont souvent le premier endroit où les attaquants regardent. Les étudiants peuvent apprendre comment les mauvaises configurations DNS, les en-têtes faibles et les endpoints exposés créent des risques. Lancez un scan sur une petite application web, puis demandez aux étudiants d'appliquer des mesures d'atténuation telles que l'authentification ou des en-têtes CSP plus stricts. Relancez le scan pour comparer les améliorations.

Capture d'écran : liste des domaines et API connectés, catégorisés par type, avec les niveaux de gravité et les problèmes ouverts. Les exemples incluent les API REST sans authentification, les applications front-end avec des risques élevés ou critiques, et les domaines marqués comme sûrs avec “Aucun risque.”.

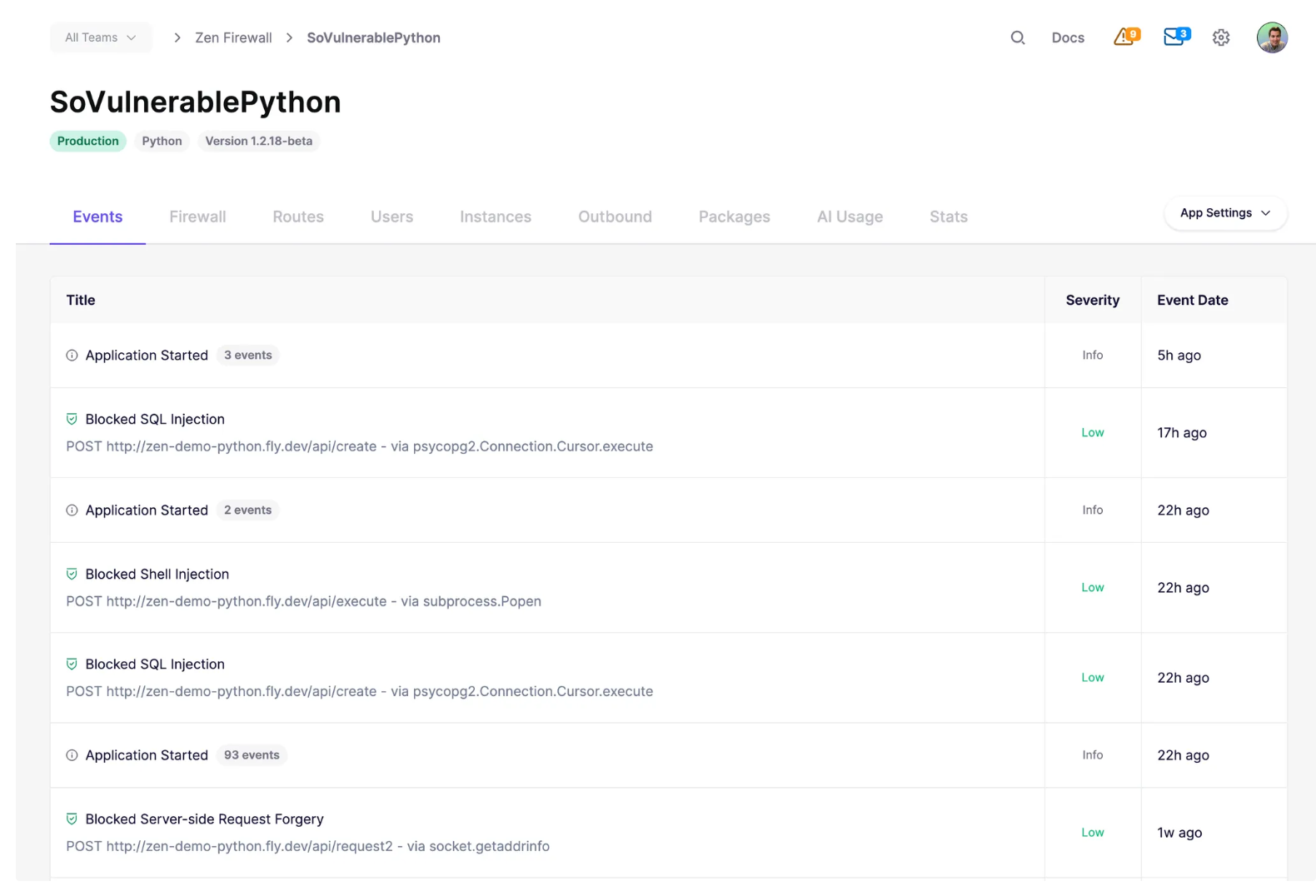

Étape 7 – Activer la protection en temps d’exécution

Les scans statiques mettent en évidence les problèmes potentiels, mais la protection en temps d’exécution montre ce qui se passe lorsque des attaques sont tentées en temps réel. Avec Zen Firewall activé, les étudiants peuvent voir les tentatives d'injection SQL ou de SSRF bloquées instantanément. Exécuter la même attaque sans protection offre un contraste frappant.

Capture d'écran : tableau de bord Zen Firewall affichant les journaux en temps réel des tentatives d'injections SQL, d'injections de shell et de SSRF bloquées contre une application Python vulnérable.

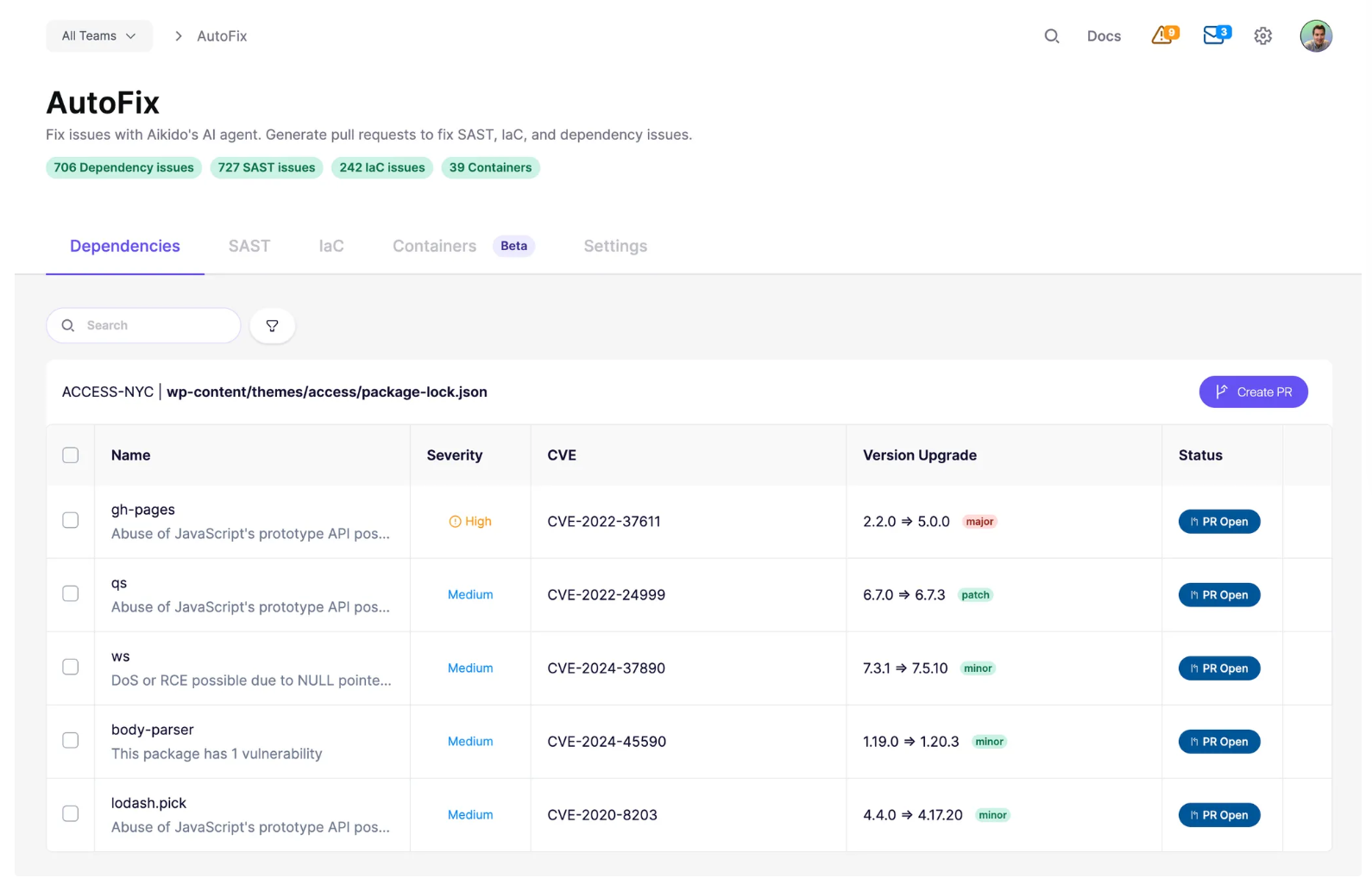

Étape 8 – Entraînez-vous à la correction avec la correction automatique par IA

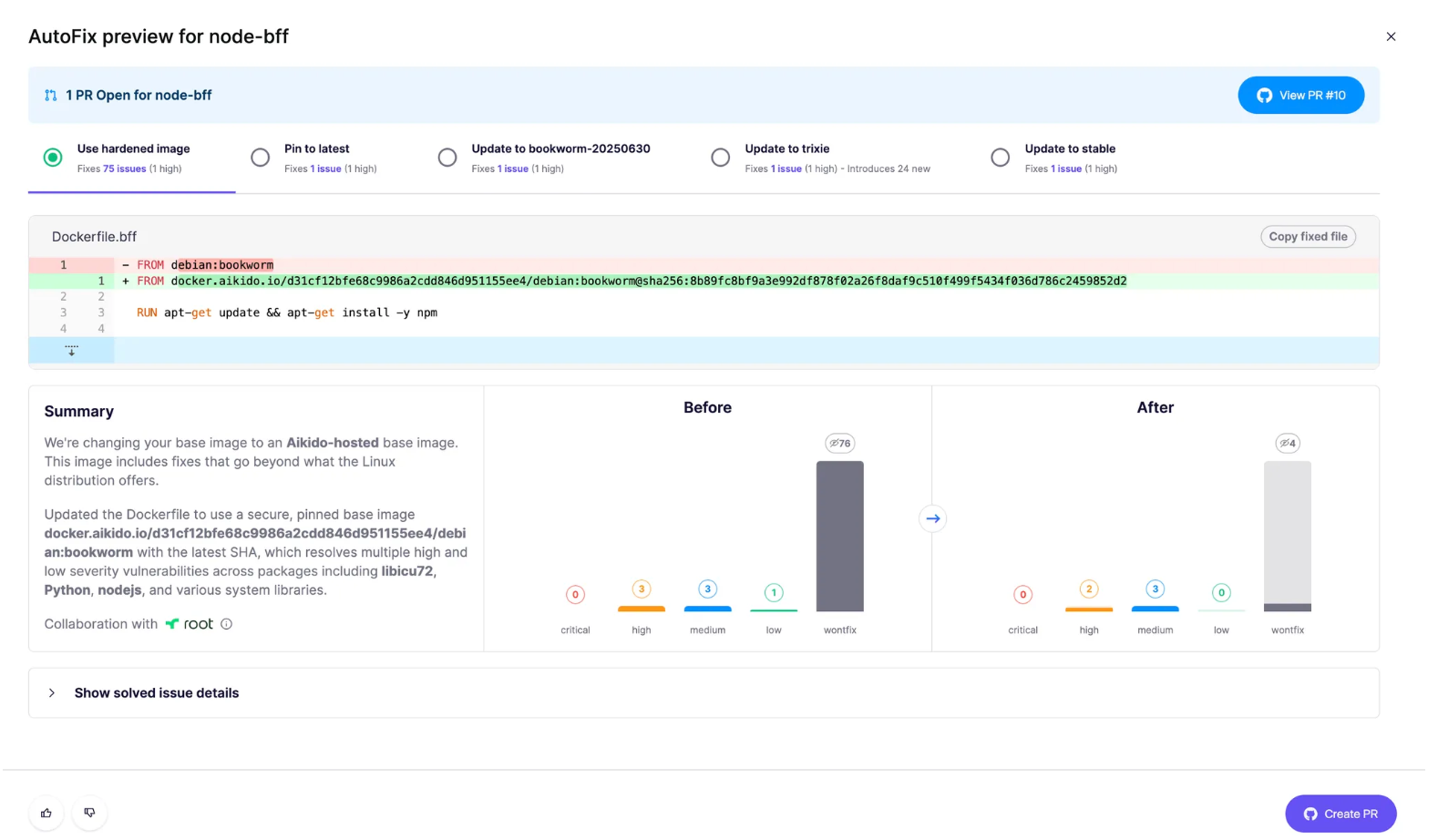

Corriger les vulnérabilités est aussi important que de les détecter. AutoFix génère des pull requests par IA pour les dépendances, le SAST, l'IaC et les conteneurs. Les étudiants peuvent d'abord tenter leurs propres corrections, puis les comparer avec AutoFix pour discuter des compromis et du moment où faire confiance à l'automatisation.

Capture d'écran : tableau de bord AutoFix affichant les vulnérabilités de dépendances avec les CVE, les mises à niveau de version recommandées et les pull requests générées automatiquement, prêtes à être examinées.

Exemple : Images Docker renforcées

Capture d'écran : AutoFix remplaçant une image de base vulnérable par une alternative sécurisée et renforcée, réduisant automatiquement les problèmes.

Étape 9 – Suivre les progrès

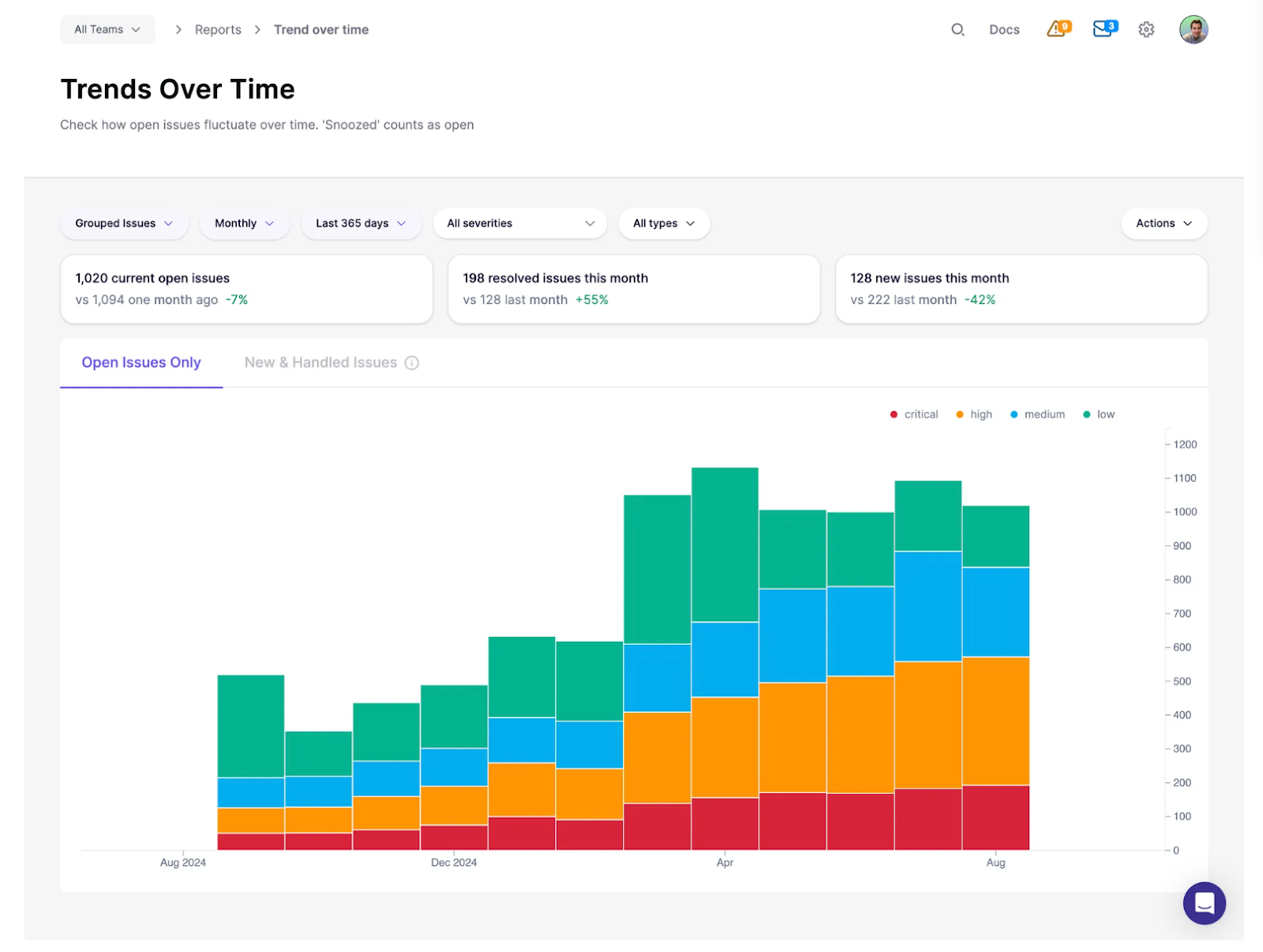

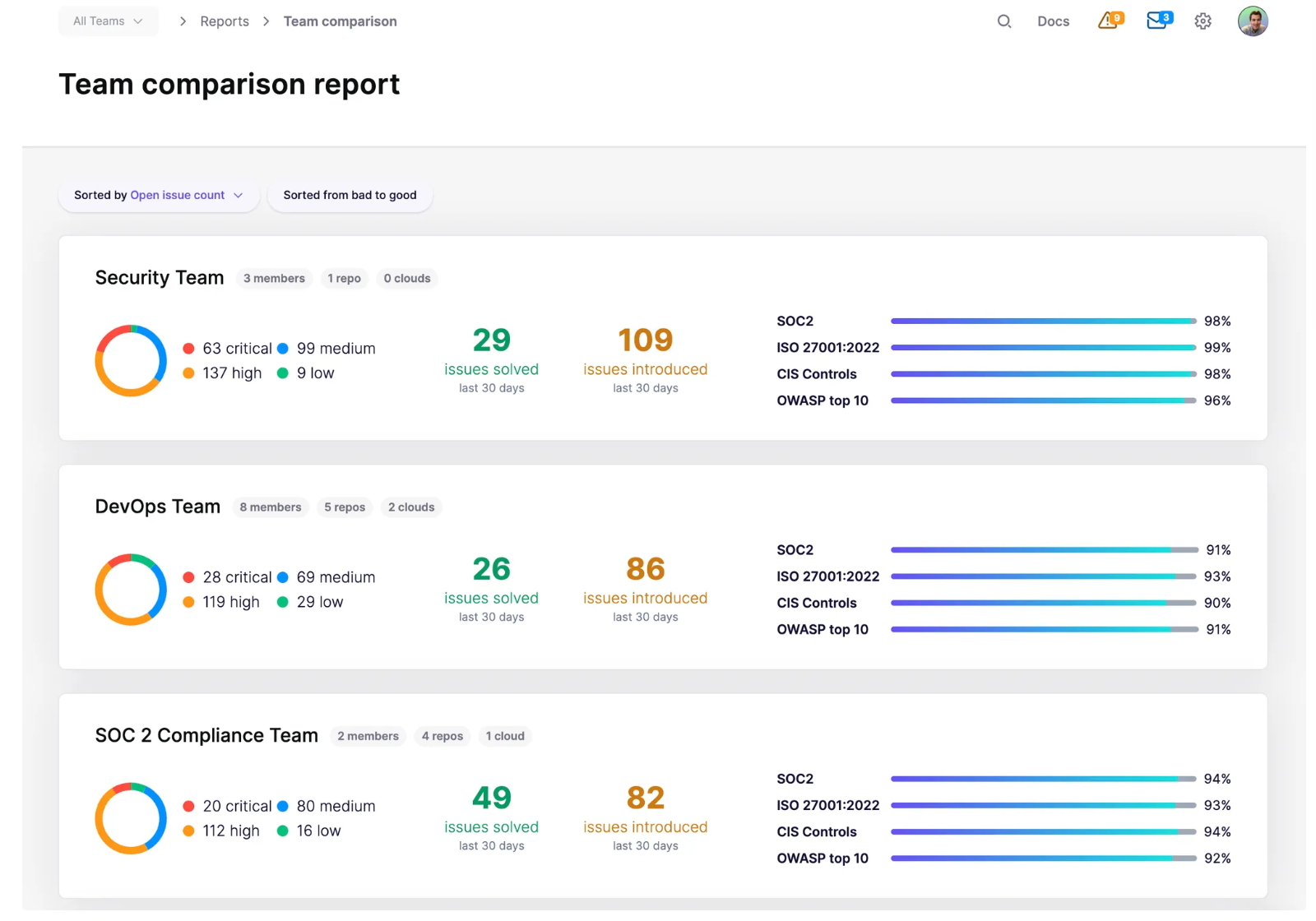

La sécurité concerne les tendances à long terme, pas les corrections ponctuelles. Le rapport « Tendances au fil du temps » d'Aikido montre comment les problèmes non résolus s'accumulent, tandis que les comparaisons d'équipes mettent en évidence les performances entre les groupes. Utilisez ces rapports pour stimuler la compétition en classe et les discussions sur l'amélioration continue.

Capture d'écran : rapport Tendances au fil du temps montrant comment les problèmes ouverts fluctuent selon les niveaux de gravité, clarifiant quand les vulnérabilités s'accumulent par rapport à quand elles sont corrigées.

Capture d'écran : rapport de comparaison d'équipes affichant les problèmes résolus par rapport aux problèmes introduits entre les groupes, ainsi que les scores d'alignement de conformité, permettant aux professeurs d'évaluer les progrès et de créer des compétitions en classe.

Étape 10 – Modules avancés

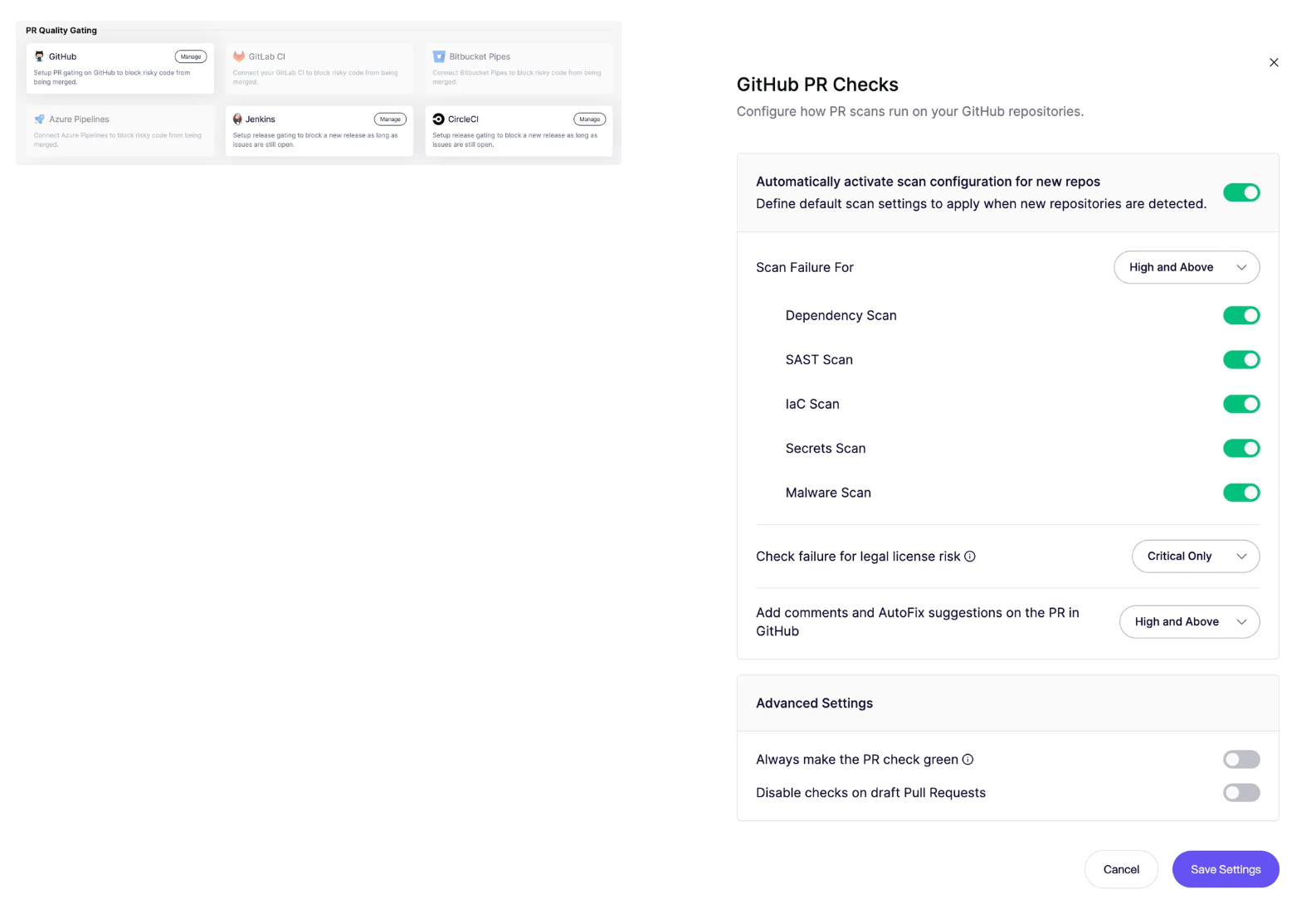

PR Gating

Dans les équipes professionnelles, le code non sécurisé est bloqué avant d'atteindre la production grâce au PR gating. Les étudiants peuvent apprendre à utiliser le PR gating, empêchant les merges qui introduisent des vulnérabilités au-delà d'un seuil de gravité choisi.

Capture d'écran : Écran de configuration du PR gating montrant comment les pull requests peuvent être bloquées si elles introduisent des vulnérabilités, avec des contrôles détaillés pour les types d'analyse, les seuils de gravité et les intégrations CI/CD.

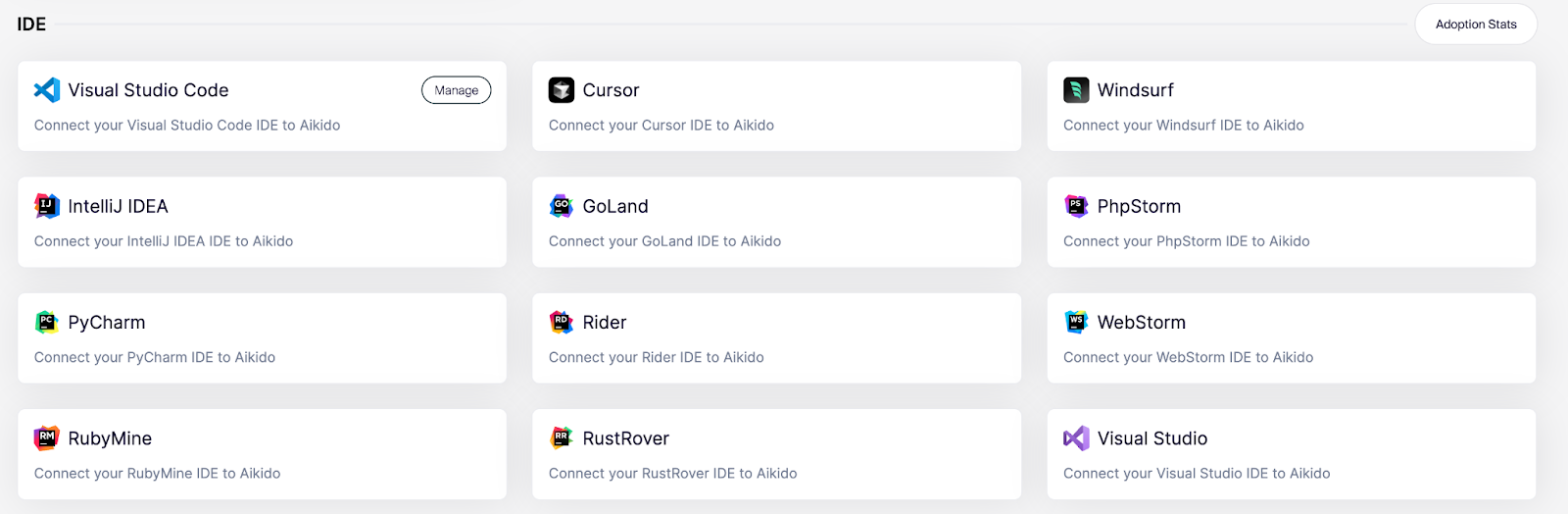

Plugins IDE

La sécurité peut également être intégrée plus tôt, dès la phase de codage. Avec les plugins IDE, les étudiants voient les problèmes signalés directement dans leur éditeur avant de commettre le code. Une tâche pourrait être de déclencher une détection dans VS Code, de la corriger et de confirmer la résolution dans Aikido.

Capture d'écran : plugin IDE mettant en évidence un problème dans VS Code

À quoi peut ressembler un premier mois

- La première semaine, connectez les dépôts et exécutez l'analyse initiale pour présenter les catégories de détections.

- La deuxième semaine, explorez les dépendances et la réduction du bruit.

- La troisième semaine, enseignez la priorisation avec la reachability.

- La quatrième semaine, attribuez des exercices de correction en utilisant les comparaisons AutoFix.

- La cinquième semaine, examinez les progrès avec des rapports pour mettre en évidence les modèles de risque à long terme.

Prochaines étapes pour les professeurs

Connectez un dépôt de démonstration, invitez des étudiants et exécutez votre première analyse. Utilisez des leçons fondamentales comme la réduction du bruit, l'atteignabilité, la protection en temps d’exécution et AutoFix, et ajoutez des modules avancés tels que le PR gating ou les plugins IDE pour les projets de synthèse.

Avec Aikido, les étudiants acquièrent des compétences en sécurité concrètes et prêtes à l'emploi, gratuitement et sans complexité supplémentaire.

Sécurisez votre logiciel dès maintenant.