Les API sont la colonne vertébrale du fonctionnement des applications modernes, des services et même des systèmes basés sur l'IA.

Cependant, cela en fait également une cible privilégiée pour les attaquants. Rien qu'en 2024, il y a eu 311 milliards d'attaques web, et une part significative de ce trafic visait les API. Au premier semestre 2025, les organisations de tous les secteurs signalent une augmentation des abus d'API, des exploits de mauvaise configuration et des attaques automatisées qui échappent aux outils de sécurité traditionnels.

Pourtant, le défi n'est pas seulement le nombre d'attaques, mais la rapidité et la discrétion avec lesquelles elles évoluent. Et la vérité est qu'il n'existe pas d'outil unique capable de vous protéger. La sécurité des API ne fonctionne que si elle est construite sur des pratiques exemplaires stratifiées et bien définies, soutenues par des directives sectorielles comme l'OWASP API Security Top 10.

À mesure que les organisations évoluent et adoptent des systèmes d'IA qui communiquent via des API, la surface d'attaque s'étend plus rapidement que les protections traditionnelles ne peuvent suivre. C'est pourquoi la sécurité des API ne peut pas être traitée comme une liste de contrôle que l'on révise de temps en temps ; elle doit être intégrée dès le premier jour à la conception, à la construction et à la maintenance de vos API.

Dans cet article, vous trouverez les 10 meilleures pratiques de sécurité des API pour 2026, un cadre clair, exploitable et à jour pour sécuriser vos API contre les menaces les plus courantes et les plus coûteuses d'aujourd'hui.

Les 10 meilleures pratiques de sécurité des API en un coup d'œil :

- Appliquer une authentification et une autorisation fortes

- Utiliser le chiffrement partout (en transit et au repos)

- Valider et assainir toutes les entrées

- Maintenir un inventaire des API complet et continuellement mis à jour

- Implémenter la limitation de débit et le Throttling

- Adopter des pratiques de développement d'API sécurisées dès la conception

- Analyser vos API en continu

- Renforcer la gestion des erreurs et la journalisation

- Intégrer les tests de sécurité dans le CI/CD

- Surveiller les API en production pour détecter les anomalies et les abus

Voir ci-dessous pour une couverture approfondie.

TL;DR

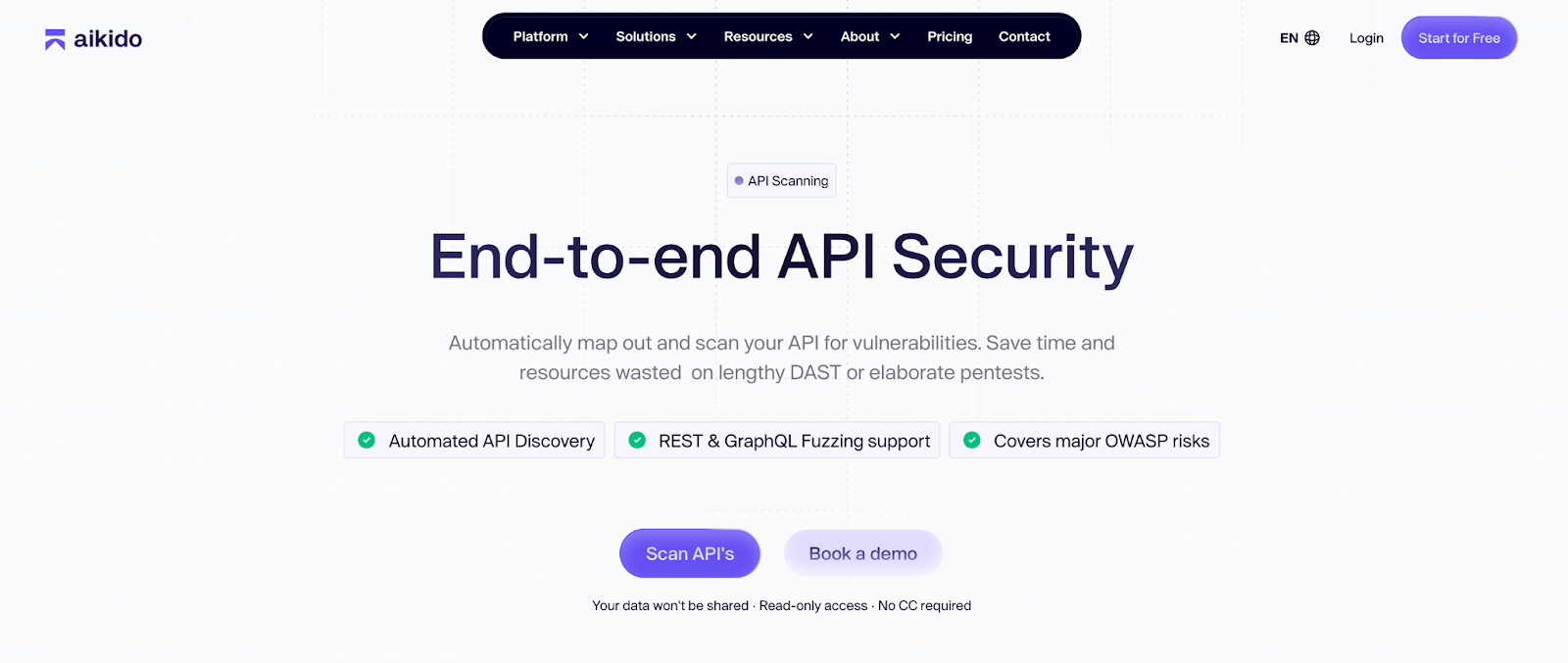

Aikido Security offre à votre équipe une protection API complète et automatisée que les DAST traditionnels, les tests d'intrusion manuels et les listes de contrôle OWASP de base ne peuvent égaler. Au lieu de s'appuyer sur des spécifications obsolètes ou des données d'échantillon manuelles, Aikido découvre automatiquement chaque endpoint, y compris les API fantômes et non documentées, et génère un trafic réaliste pour les tester avec une analyse approfondie et contextuelle.

Son moteur de fuzzing basé sur l'IA et de requêtes push simule des attaques réelles sur REST et GraphQL, révélant les authentifications défaillantes, les failles d’injection, les mauvaises configurations et d'autres risques du Top 10 OWASP pour les API bien avant qu'ils n'atteignent la production.

Avec Autofix et des PR prêtes à être mergées, les équipes peuvent remédier aux problèmes en quelques secondes, pas en plusieurs jours, transformant la sécurité des API d'un processus lent et spécialisé en quelque chose sur lequel les développeurs peuvent agir instantanément.

Qu'est-ce que la sécurité des API ?

La sécurité des API est la pratique consistant à protéger les interfaces de programmation d'applications contre l'utilisation abusive, l'exposition de données et l'accès non autorisé. Elle vise à sécuriser la manière dont les systèmes communiquent entre eux, en garantissant que seuls les utilisateurs, services et applications autorisés peuvent interagir avec vos API. Étant donné que les API gèrent souvent des données sensibles et alimentent des workflows critiques, même une petite faille, comme une authentification faible ou des endpoints trop permissifs, peut entraîner de graves violations.

La sécurité des API couvre également les processus, les outils et les contrôles utilisés pour détecter les vulnérabilités avant que les attaquants ne puissent les exploiter. Cela inclut la validation de chaque requête, l'application du principe du moindre privilège, le chiffrement des données, la détection des comportements anormaux et la surveillance de l'ensemble de votre surface d'API. À mesure que les applications modernes deviennent plus interconnectées et pilotées par les API, une sécurité des API robuste devient essentielle pour prévenir les attaques et maintenir la confiance.

Vulnérabilités courantes de la sécurité des API

Les API sont confrontées à diverses menaces, certaines se chevauchant avec les problèmes d'applications web traditionnelles et d'autres étant propres au paradigme des API. Comprendre ces vulnérabilités courantes est la première étape pour s'en défendre. Bon nombre de ces risques sont répertoriés dans le Top 10 OWASP, qui, comme indiqué précédemment, sert de liste de contrôle pour les faiblesses d'API les plus répandues.

Voici les principales vulnérabilités de sécurité des API que vous devriez connaître :

- Authentification et autorisation défaillantes : Ce sont les faiblesses d'API les plus fréquentes. L'authentification défaillante se produit lorsque les mécanismes de vérification d'identité, tels que les jetons ou les clés API, sont implémentés incorrectement ou sont facilement contournés. L'autorisation défaillante fait référence aux API qui n'appliquent pas correctement ce que les utilisateurs sont autorisés à faire ou à accéder. Par exemple, un attaquant pourrait récupérer les données d'un autre utilisateur en modifiant simplement un ID dans la requête (une vulnérabilité courante de type Broken Object Level Authorization, ou BOLA).

- Exposition excessive des données : De nombreuses API renvoient plus de données que nécessaire, laissant des informations sensibles exposées. Les attaquants peuvent interroger directement ces endpoints pour accéder à des ID internes, des informations personnelles ou d'autres données non destinées à la consommation externe. L'utilisation de schémas de réponse et d'une validation appropriés peut réduire ce risque.

- Absence de limitation des ressources : Sans limites de débit (rate limits) ou quotas, les API peuvent être utilisées abusivement pour des attaques par déni de service ou une consommation excessive de ressources. Les attaquants peuvent inonder les endpoints de requêtes ou envoyer des requêtes complexes qui submergent vos serveurs. La mise en œuvre de la limitation de débit (throttling) et de contrôles de taille de charge utile aide à atténuer ce risque.

- Failles d’injection : Les API sont vulnérables aux injections SQL, NoSQL, de commandes et de cross-site scripting (XSS) si l'entrée utilisateur n'est pas validée. Par exemple, une API qui insère des filtres non assainis dans les requêtes de base de données pourrait permettre aux attaquants d'exécuter des commandes arbitraires, potentiellement en divulguant ou en corrompant des données. Une validation robuste des entrées et des requêtes paramétrées sont des défenses essentielles.

- Configuration de sécurité inadéquate : Des endpoints mal configurés, des messages d'erreur verbeux, des paramètres CORS ouverts, des identifiants par défaut ou des listes de répertoires créent des cibles faciles. Des revues de configuration régulières et des configurations par défaut sécurisées sont cruciales pour éviter ces pièges.

- Gestion inadéquate de l'inventaire des actifs et des versions : Les organisations avec de nombreuses API manquent souvent de registres à jour des endpoints et des versions, créant des API « zombies » ou fantômes. Les API obsolètes ou oubliées peuvent héberger des vulnérabilités connues. Maintenir un inventaire complet des API et une stratégie de gestion des versions est essentiel.

- Journalisation et surveillance insuffisantes : De nombreuses violations passent inaperçues car le comportement inhabituel des API n'est pas journalisé ou surveillé. Sans alertes appropriées, les attaquants peuvent opérer sans être détectés. Une journalisation complète et une surveillance active aident à détecter les attaques précocement.

- Server-Side Request Forgery (SSRF) : Le SSRF se produit lorsque les API récupèrent des ressources externes basées sur des entrées utilisateur non validées, exposant potentiellement des systèmes internes. La mise en liste blanche des domaines autorisés et la validation des requêtes sortantes peuvent atténuer les risques de SSRF.

- Vulnérabilités de la logique métier : Ces failles exploitent la fonctionnalité prévue des API plutôt que des bugs de code. Par exemple, l'utilisation répétée d'une API de réduction ou l'exploitation d'un workflow de transfert d'argent peut entraîner une fraude. Une modélisation approfondie des menaces et des contrôles personnalisés sont nécessaires pour prévenir l'abus de logique.

- Risques liés aux API tierces : L'intégration d'API externes sans validation peut introduire des vulnérabilités. Les attaquants peuvent manipuler des données tierces pour compromettre votre système. Traitez toujours les entrées d'API externes comme non fiables et gérez les erreurs en toute sécurité.

De nombreuses vulnérabilités des API se cumulent. Par exemple, une mauvaise configuration peut permettre une authentification défaillante, ce qui permet ensuite une exposition excessive des données. L'utilisation du Top 10 OWASP sur la sécurité des API comme guide aide les équipes à identifier, prioriser et atténuer ces risques avant que les attaquants ne le fassent.

Top 10 des bonnes pratiques de sécurité des API

Les API sont la colonne vertébrale des activités numériques modernes, alimentant les applications, les intégrations et les écosystèmes. Cette importance s'accompagne d'un risque accru, les API étant désormais parmi les principales cibles des attaquants. Les sécuriser efficacement nécessite une approche proactive et multicouche combinant la conception, les tests, la surveillance et l'automatisation.

1. Appliquer une authentification et une autorisation robustes

C'est le fondement de la sécurité des API. Si vous ne pouvez pas vérifier qui fait une requête et ce qu'il est autorisé à faire, rien d'autre n'a d'importance.

- Authentification (Le « Qui ») : Vérifiez toujours l'identité de l'utilisateur ou du service appelant votre API. Ne laissez aucun endpoint ouvert, sauf s'il est explicitement public et sert des données non sensibles.

- Normes à utiliser : Employez des protocoles robustes et conformes aux standards de l'industrie, tels que OAuth 2.0 et OpenID Connect (OIDC), pour les applications destinées aux utilisateurs. Pour la communication de service à service, utilisez des clés API avec des valeurs fortes et générées aléatoirement, ou implémentez le TLS mutuel (mTLS) pour un niveau de confiance accru.

- Autorisation (Le « Quoi ») : Une fois qu'un utilisateur est authentifié, vous devez faire respecter ce qu'il est autorisé à accéder. C'est là qu'apparaissent les vulnérabilités API les plus courantes et les plus dangereuses, comme le Broken Object Level Authorization (BOLA).

Bonnes pratiques :

- Authentification : Utilisez OAuth 2.0 et OpenID Connect (OIDC) pour les API destinées aux utilisateurs. Pour la communication de service à service, implémentez des clés API ou le TLS mutuel (mTLS).

- Authorization: Enforce permission checks on every request. Avoid trusting client-side restrictions. For example, /users/{id}/profile should only be accessible to the correct user.

- Conseil supplémentaire : Envisagez l'expiration des jetons, leur révocation et les limitations de portée afin de réduire davantage l'exposition.

2. Chiffrez partout

Les données non chiffrées sont un livre ouvert pour quiconque les intercepte. Le chiffrement des données en transit et au repos est non négociable.

Bonnes pratiques :

- Données en transit : Tout le trafic API doit utiliser le HTTPS avec TLS 1.2 ou supérieur. Cela empêche les attaques de l'homme du milieu, où un attaquant pourrait intercepter, lire ou modifier les requêtes et réponses API. Pour des recommandations à jour, consultez les Bonnes pratiques de configuration TLS/SSL de Mozilla.

- Données au repos : Les données sensibles stockées dans des bases de données ou des systèmes de fichiers doivent également être chiffrées. Cela fournit une couche de défense cruciale si un attaquant parvient à compromettre votre infrastructure.

3. Validez et nettoyez toutes les entrées

Considérez toutes les données provenant d'un client comme non fiables. Une validation rigoureuse des entrées est votre principale défense contre un large éventail d'attaques, en particulier les failles d’injection. Pour des conseils approfondis, consultez le guide OWASP sur la validation des entrées et la prévention des injections.

Bonnes pratiques :

- Validation de schéma : Définissez un schéma strict pour vos requêtes et réponses API en utilisant un format tel que la spécification OpenAPI. Votre passerelle API ou la logique de votre application doit rejeter toute requête non conforme à ce schéma (par exemple, types de données incorrects, propriétés inattendues, format incorrect).

- Validation du contenu : Nettoyez les entrées pour prévenir les attaques par injection (SQLi, NoSQLi, injection de commandes). Utilisez des requêtes paramétrées ou des instructions préparées au lieu de construire manuellement des chaînes de requête.

- Limitation de la taille des charges utiles : Appliquez des limites de taille raisonnables aux corps de requête, aux en-têtes et aux paramètres d'URL afin de prévenir l'épuisement des ressources et les attaques par déni de service.

4. Maintenir un inventaire des API complet et mis à jour en continu

Il est impossible de protéger ce dont on ignore l'existence. À mesure que les organisations se développent, il est facile de perdre la trace de toutes les API déployées, ce qui conduit à des API « fantômes » (non documentées) et « zombies » (obsolètes mais toujours actives), comme mentionné précédemment.

Bonnes pratiques :

- Découverte : Utilisez un outil de découverte d’API pour analyser automatiquement votre environnement et identifier tous les points d'accès API. Ces outils peuvent analyser le trafic réseau ou se connecter à vos référentiels pour créer un inventaire complet.

- Documentation : Maintenez une documentation à jour pour chaque API, incluant son propriétaire, son objectif, son niveau de sensibilité des données et sa version. Ceci est essentiel pour les audits de sécurité et la réponse aux incidents.

La plateforme d'Aikido simplifie cela en découvrant automatiquement vos API à partir de votre code source et des applications en cours d'exécution, vous offrant une source unique de vérité pour l'ensemble de votre surface d'attaque API. Vous pouvez obtenir une vue complète de votre paysage API en essayant Aikido.

5. Mettre en œuvre la limitation de débit et la régulation

Les attaquants s'appuient souvent sur l'automatisation pour abuser des API, que ce soit pour forcer des identifiants par force brute, extraire des données ou lancer des attaques par déni de service.

Bonnes pratiques :

- Limitation de débit : Définissez des limites sur le nombre de requêtes qu'un utilisateur ou une adresse IP peut effectuer dans un laps de temps donné (par exemple, 100 requêtes par minute).

- Régulation : Ralentissez les réponses pour les clients qui dépassent leurs limites de débit.

- Mise en œuvre de la passerelle API : La plupart des bonnes pratiques de sécurité des passerelles API mettent l'accent sur la configuration des limites de débit en périphérie. Cela protège vos services backend d'être submergés par un trafic abusif.

6. Adopter des pratiques de développement d'API sécurisées dès la conception

La sécurité doit être intégrée dans le cycle de vie des API, de la conception au déploiement. Cette approche « shift-left » réduit les vulnérabilités avant qu'elles n'atteignent la production.

Bonnes pratiques :

- Phase de conception : Pendant la phase de conception des API, menez des exercices de modélisation des menaces. Posez des questions telles que : « Comment ce point de terminaison pourrait-il être exploité ? » et « Quel est le pire scénario si ces données sont exposées ? »

- Phase de développement : Fournissez aux développeurs des outils capables d'analyser les spécifications et le code des API pour détecter les problèmes de sécurité directement dans leur environnement. Un scanner de vulnérabilités API intégré à l'IDE ou au pipeline CI/CD peut fournir un feedback instantané, permettant aux développeurs de corriger les problèmes avant qu'ils ne fassent partie de la base de code. Notre liste des Meilleurs outils de sécurité des API propose une comparaison des plateformes qui rationalisent ce flux de travail.

- Phase de test : Automatisez les tests de sécurité des API dans le cadre de votre pipeline CI/CD. Cela inclut l'exécution de scans DAST sur des environnements de staging pour vérifier les vulnérabilités en temps d'exécution. Pour plus de détails à ce sujet, consultez notre guide approfondi sur les Tests de sécurité des API : outils, listes de contrôle et évaluations.

- Phase de production : Surveillez en permanence le trafic API pour détecter les anomalies et les attaques potentielles. La surveillance en temps réel vous aide à détecter les menaces qui auraient pu échapper aux tests de pré-production.

7. Scannez vos API en continu

Les API évoluent rapidement, ce qui signifie que de nouvelles vulnérabilités peuvent apparaître à tout moment. Le scanning continu vous aide à détecter les contrôles d’accès défaillants, les failles d’injection, les résolveurs GraphQL non sécurisés et les mauvaises configurations avant les attaquants.

Dans des cas comme celui-ci, un outil comme Aikido peut être utile. Il y contribue en découvrant automatiquement vos API, en scannant les points de terminaison REST et GraphQL à la recherche de vulnérabilités réelles, et en utilisant des techniques telles que le fuzzing, la génération de trafic et l'analyse contextuelle pour identifier les problèmes précocement. Cela offre aux équipes une couverture complète de leur surface d'attaque et des correctifs plus clairs et adaptés aux développeurs.

Bonnes pratiques :

- Scanner les API REST : Testez les points de terminaison pour détecter les failles d'authentification et d'autorisation, les risques d'injection, les en-têtes non sécurisés, les mauvaises configurations et les validations faibles.

- Scanner les API GraphQL : Vérifiez l'exposition excessive de données, les contrôles d'autorisation manquants dans les résolveurs imbriqués, les failles d’injection et les faiblesses au niveau du schéma.

- Utilisez la découverte automatisée : Assurez-vous que votre scanner peut détecter les API non documentées ou « shadow » afin que rien ne soit manqué.

- Validez la précision des spécifications OpenAPI/Swagger : Des spécifications obsolètes ou incomplètes créent des angles morts, il est donc essentiel de les maintenir à jour ou de les générer automatiquement.

- Intégrez les analyses à votre workflow : Effectuez des analyses en continu ou à chaque nouvelle version, et non pas trimestriellement.

8. Renforcez la gestion des erreurs et la journalisation

Les messages d'erreur peuvent être une mine d'or pour les attaquants s'ils révèlent trop d'informations.

Bonnes pratiques :

- Messages génériques : Retournez des messages d'erreur génériques et non descriptifs au client. Par exemple, au lieu de « La connexion à la base de données a échoué pour l'utilisateur 'admin' », retournez simplement « Une erreur interne est survenue ».

- Journaux détaillés : Enregistrez les informations d'erreur détaillées côté serveur à des fins de débogage. Cela fournit à votre équipe les informations nécessaires sans exposer les détails internes du système à des attaquants potentiels.

9. Intégrez les tests de sécurité dans le CI/CD

L'automatisation garantit que les vulnérabilités sont détectées tôt et en continu tout au long du développement.

Bonnes pratiques :

- Automatisez SAST, DAST, et IAST dans vos pipelines.

- Utilisez l'IA pour prioriser les vulnérabilités et réduire le bruit.

- Créez automatiquement des tickets pour la remédiation et appliquez des barrières de sécurité.

- Combinez les tests automatisés avec des tests d'intrusion manuels périodiques pour couvrir la logique métier.

10. Surveiller les API en production pour détecter les anomalies et les abus

La dernière chose à faire est d'ignorer vos API simplement parce qu'elles ont été déployées. Même après le déploiement, les API restent des cibles ; c'est là que la surveillance en temps réel peut vous aider à détecter toute activité anormale et les menaces émergentes.

Bonnes pratiques :

- Utilisez la détection d'anomalies basée sur l'IA pour identifier les schémas de requêtes inhabituels.

- Surveillez les abus de logique métier, les attaques en chaîne et les pics de trafic.

- Intégrez la surveillance à la remédiation automatique lorsque cela est possible.

Une liste de contrôle pratique pour la sécurité des API

La liste de contrôle suivante vous aidera à évaluer la posture de sécurité actuelle de vos API et votre conformité aux meilleures pratiques en matière de sécurité des API :

Conclusion

La sécurité des API ne peut pas être un effort ponctuel. Les API évoluent et changent aussi vite que les systèmes construits sur elles, donc la protection doit être un processus continu.

Aikido Security aide les équipes à garder une longueur d'avance en analysant les API REST et GraphQL à la recherche de failles d'authentification, de risques d'injection, d'exposition excessive des données, de configurations inadéquates et de faiblesses de la logique métier. Grâce à la découverte d'API automatisée, à l'analyse consciente du schéma et à des tests approfondis qui s'intègrent directement dans les workflows CI, Aikido offre aux équipes d'ingénierie la clarté dont elles ont besoin sans les ralentir.

Prêt à sécuriser chaque API de votre stack avec une seule plateforme ? Démarrez votre essai gratuit ou planifiez une démo avec Aikido Security dès aujourd'hui.

Vous pourriez aussi aimer :

Sécurisez votre logiciel dès maintenant.