Lorsque vos clusters évoluent en quelques minutes et que de nouvelles charges de travail sont déployées à l'heure, la marge d'erreur devient extrêmement mince. Une seule configuration négligée ou une image obsolète peut se propager à l'ensemble de votre système avant que quiconque ne s'en aperçoive.

En réalité, la plupart des équipes n'échouent pas avec Kubernetes parce qu'elles ignorent la sécurité ; elles échouent parce qu'elles ne peuvent pas suivre le rythme. Selon le rapport State of Kubernetes Security de Red Hat, 67 % des organisations ont dû ralentir ou retarder leurs déploiements en raison de préoccupations de sécurité. Ce chiffre à lui seul vous dit tout : la sécurité n'est plus une réflexion après coup, c'est une dépendance.

Pourtant, si les menaces ne cessent d'évoluer, les outils aussi.

Les scanners pilotés par l'IA, les moniteurs de protection en temps d’exécution plus intelligents et les tableaux de bord de sécurité unifiés aident les équipes à détecter les problèmes bien avant qu'ils n'atteignent la production.

Et ce changement s'inscrit dans une tendance industrielle plus large. Le rapport d'Aikido sur l'état de l'IA dans la sécurité et le développement 2026 a révélé que de nombreuses organisations rencontraient des difficultés avec l'intégration de la sécurité du cloud et de la sécurité des applications, et que celles qui utilisaient un seul fournisseur pour les deux subissaient moins d'incidents.

Dans cet article, nous explorerons 7 outils de sécurité Kubernetes aidant les équipes à trouver cet équilibre, des outils open source aux solutions de pointe comme Aikido, offrant des produits de premier ordre qui simplifient la sécurité du code au cloud.

TL;DR :

Aikido est le leader en matière de sécurisation de Kubernetes, sans bruit et avec une protection réelle. Ce qui le distingue vraiment, c'est sa correction automatique par IA, qui analyse en continu les erreurs de configuration, les expositions et les violations de politiques – sur AWS, Azure, GCP, et bien d'autres – et les corrige rapidement.

Il unifie également la sécurité du code, des conteneurs et du cloud au sein d'une plateforme unique et rationalisée qui s'intègre naturellement à votre flux de travail existant.

Aikido filtre également jusqu'à 95 % des faux positifs avant l'analyse, offrant aux équipes des résultats clairs et fiables sur lesquels elles peuvent agir rapidement. Pour les équipes de sécurité, cela signifie une couverture complète de Kubernetes sans jongler avec plusieurs outils ni se noyer dans les données. Le niveau gratuit d'Aikido permet de commencer facilement à protéger vos clusters immédiatement, en s'adaptant à la croissance de vos charges de travail.

Qu'est-ce que la sécurité Kubernetes, et pourquoi est-elle essentielle ?

Kubernetes est devenue la plateforme de référence pour la gestion des applications conteneurisées car elle automatise le déploiement, la mise à l'échelle et les opérations à travers les clusters avec une efficacité remarquable. Sa capacité à orchestrer des milliers de conteneurs de manière transparente en a fait l'épine dorsale des systèmes cloud-native modernes.

La sécurité Kubernetes est la pratique consistant à protéger les clusters Kubernetes, les charges de travail et l'infrastructure sur laquelle ils s'exécutent contre les erreurs de configuration, les vulnérabilités et les activités malveillantes.

Sous la surface lisse des plateformes de microservices résilientes se cache un cluster complexe de conteneurs, de nœuds, d'API et de connexions réseau. Sa complexité ouvre une surface d'attaque en expansion rapide.

En son cœur, la sécurité Kubernetes englobe les outils, les contrôles et les processus que vous utilisez pour protéger ces clusters. Cela peut aller de l'analyse d'images et de la détection en temps d'exécution aux politiques réseau et aux contrôles d'accès.

Ceci est important car votre cluster n'est plus seulement une infrastructure ; c'est le fondement de vos opérations numériques. Une seule erreur de configuration, d'identité ou de comportement en temps d'exécution peut exposer des données sensibles, perturber des services ou permettre un mouvement latéral. Par exemple, un pod mal configuré pourrait permettre une élévation de privilèges ; un serveur API exposé pourrait accorder un accès non contrôlé.

À mesure que les environnements évoluent des monolithes vers les services distribués, la même maturité qui favorise la vitesse devrait également exiger une maturité en matière de sécurité. En d'autres termes, plus votre cluster évolue rapidement, plus les menaces évoluent vite, et vous êtes pris entre ces forces.

C'est là qu'intervient une stratégie de sécurité ciblée, une stratégie qui s'aligne sur votre cadence opérationnelle, vos standards d'ingénierie de plateforme et votre culture DevSecOps. Et en vous y plongeant, vous verrez comment Aikido soutient cet alignement en connectant la gestion des vulnérabilités, l'application des politiques et la visibilité en temps d'exécution dans une vue unifiée.

Principaux défis de sécurité dans un environnement Kubernetes

La complexité des déploiements Kubernetes crée une variété de points faibles de sécurité, et de nombreuses équipes ne peuvent en couvrir que quelques-uns. Passons en revue les points problématiques courants que vous voudrez surveiller :

1. Erreurs de configuration partout : Kubernetes offre une grande flexibilité, ce qui peut être excellent pour la mise à l'échelle, mais cela signifie aussi qu'il y a des dizaines de boutons à presser. Si quelqu'un de l'équipe active le réseau hôte par erreur, ou laisse un pod s'exécuter en tant que root, il vient de créer une fenêtre d'attaque plus grande. C'est tout sauf un problème mineur ; en fait, des ingénieurs de plateforme ayant des années d'expérience admettent qu'une légère dérive de configuration peut causer des problèmes importants.

2. Images de conteneurs vulnérables : Vous avez peut-être construit un pipeline CI/CD solide et fiable qui construit et déploie efficacement des images de conteneurs, mais si ces images contiennent des bibliothèques obsolètes ou des vulnérabilités non corrigées, vous êtes exposé avant même que votre déploiement ne soit terminé. Un conteneur exécutant une version obsolète d'OpenSSL, ou une image de base non corrigée, revient à donner aux acteurs malveillants un accès prioritaire à votre environnement.

3. Lacunes dans la gestion des secrets : Les secrets tels que les clés API, les identifiants de base de données et les jetons sont l'épine dorsale de nombreux services au sein de Kubernetes. Mais s'ils sont stockés en clair dans une ConfigMap ou réutilisés sur plusieurs services avec un accès large, alors vous invitez à l'élévation de privilèges. Une rotation appropriée des secrets, l'intégration de coffres-forts et l'accès au moindre privilège sont non négociables.

4. Contrôles d'accès basés sur les rôles (RBAC) trop permissifs : Accorder un accès cluster-admin, même pour un accès plus rapide, contourne l'isolation et augmente les dommages potentiels causés par des comptes compromis. Vous pouvez limiter le rayon d'impact en cas de violation d'un pod ou d'un service en implémentant des rôles RBAC correctement définis.

5. Risque de sécurité en temps d'exécution : Bien que l'analyse statique offre des avantages, elle est insuffisante pour les environnements dynamiques. Des menaces en temps réel comme les injections de conteneurs malveillants, les permissions modifiées ou les exploits de noyau peuvent survenir en temps d'exécution. Sans une visibilité continue et en temps réel sur votre cluster, vous manquez d'informations de sécurité critiques.

Les 7 meilleurs outils de sécurité Kubernetes

Compte tenu de ces défis, il est utile d'examiner les outils conçus pour les résoudre. Vous trouverez ci-dessous un tableau comparatif de certaines des principales solutions de sécurité Kubernetes, évaluées en fonction de leur couverture, de la réduction des faux positifs, de la correction automatique par IA et de l'application des politiques.

Ces outils couvrent différentes parties du cycle de vie de la sécurité Kubernetes, de l'analyse d'images et l'analyse IaC à la protection en temps d’exécution et l'application des politiques réseau.

Comparatif des 7 meilleurs outils de sécurité Kubernetes

1. Aikido Security

Aikido rend la sécurité Kubernetes plus rapide, plus intelligente et beaucoup moins bruyante. Il identifie les risques de sécurité réels au sein de vos images de conteneurs, en filtrant automatiquement les faux positifs et les alertes non pertinentes grâce à plus de 25 règles de validation.

Aikido est bien plus qu'un outil d'analyse de clusters ou de conteneurs Kubernetes. Pour les organisations qui recherchent une sécurité de bout en bout, il vous permet de suivre vos dépôts de code, vos images de conteneurs, votre IaC (Infrastructure as Code), vos manifestes Kubernetes, vos secrets et vos charges de travail cloud, le tout dans un tableau de bord unifié.

Fonctionnalités clés

- Analyse d’images de conteneurs (packages OS, bibliothèques, risques de licence) + capacité de correction automatique par IA.

- Analyse IaC/manifestes (Terraform, CloudFormation, Kubernetes YAML/Helm) pour détecter les mauvaises configurations précocement.

- Intégrations au workflow des développeurs qui vous permettent de vous connecter aux dépôts Git, aux pipelines CI, fournissent des PR exploitables et réduisent le bruit.

- Triage contextuel et réduction des faux positifs qui vous aide à prioriser ce qui compte vraiment dans les contextes de code, d'image et de cloud.

Avantages

- Vous pouvez bénéficier de l'analyse des clusters Kubernetes, car un seul outil couvre tous les besoins de sécurité, du code → à la compilation → au déploiement → à l'exécution (idéal pour les équipes qui souhaitent réduire la prolifération d'outils).

- Intégration conviviale pour les développeurs avec un minimum de friction dans les pipelines CI/CD et de conteneurs, et un délai de rentabilisation rapide.

- Correction automatique et informations exploitables qui réduisent l'attente dans les files d'attente de tickets : votre équipe SRE/dev peut corriger plutôt que de simplement trouver.

- Couverture étendue du workflow Kubernetes, de la dérive des manifestes/IaC aux problèmes d'images et de conteneurs.

Modèle de tarification

Aikido propose des plans flexibles conçus pour s'adapter à la taille de votre équipe et à ses besoins en sécurité.

- Niveau gratuit (Développeur) : Idéal pour démarrer, il inclut les scanners de base, les revues de sécurité des PR et des analyses pour aider les équipes à évaluer leur posture de sécurité Kubernetes.

- Plan Basique : Idéal pour les petites équipes souhaitant étendre leur couverture, il offre une protection basée sur l'IA, une visibilité du code au cloud et des intégrations avec des outils comme Jira, Drata et Vanta.

- Plan Pro : Adapté aux organisations en croissance, il débloque des capacités avancées telles que des règles SAST personnalisées, l'analyse sur site, les tests de sécurité des API, la détection de malwares et l'analyse de machines virtuelles.

- Plan Avancé : Conçu pour les entreprises avec des environnements complexes, il étend la protection avec des images de conteneurs renforcées, des cycles de vie de bibliothèques étendus et une priorisation basée sur l'EPSS.

La tarification commence avec le niveau gratuit, avec des niveaux supérieurs disponibles en fonction de l'échelle et des fonctionnalités requises.

2. Aqua Security

Aqua Security est un acteur de longue date dans l'espace de la sécurité cloud-native, avec un large éventail de capacités couvrant les conteneurs, Kubernetes, le serverless et les charges de travail cloud. Il s'intègre avec les principaux clouds et les centres SIEM/de commande d'entreprise pour offrir une visibilité unifiée dans les environnements à grande échelle.

Fonctionnalités clés

- KSPM qui examine la configuration et la conformité des clusters par rapport aux benchmarks (CIS, NSA, etc).

- Protection en temps d'exécution qui fonctionne via des constructions natives de Kubernetes (contrôleurs d'admission) pour appliquer les politiques de déploiement de pods, les attributs de charge de travail et le risque contextuel.

- Analyse complète de la posture, des images et en temps d'exécution sur les charges de travail multi-cloud, sur site et hybrides.

Avantages

- Doté de toutes les fonctionnalités pour l'échelle d'entreprise, il prend en charge les très grands clusters, le multi-cloud et les environnements réglementés.

- Des capacités d'application approfondie en temps d'exécution, conçues pour des opérations de sécurité de niveau production (par exemple, des politiques granulaires, le contrôle d'admission).

- Les intégrations avec les écosystèmes de sécurité d'entreprise (SIEM, centres de commande cloud) offrent une visibilité sur les conteneurs, le cloud et les charges de travail.

Inconvénients

- La configuration, l'optimisation et la maintenance peuvent nécessiter un effort SRE/sécurité considérable par rapport à des outils plus légers.

- Les fonctionnalités d'entreprise à grande échelle s'accompagnent probablement de frais de licence ou de support plus élevés.

- Pour les clusters ou les équipes plus petits, l'étendue des fonctionnalités peut dépasser les besoins actuels et ralentir le délai de valorisation.

Modèle de tarification

Aqua Security ne publie pas ses tarifs sur son site web. Au lieu de cela, vous pouvez demander une démo pour voir la plateforme en action et obtenir un devis personnalisé basé sur la taille de votre infrastructure et vos exigences de sécurité.

3. Falco

Falco est un outil open source de sécurité en temps d'exécution et de surveillance comportementale visant à détecter les activités anormales au sein des environnements Kubernetes et de conteneurs. Il surveille les événements hôtes/noyau (via eBPF/syscalls) enrichis de métadonnées Kubernetes et de contextes de conteneurs, et signale des comportements tels que l'exécution inattendue de processus, l'escalade de privilèges ou les appels système qui s'écartent des normes.

Fonctionnalités clés

- Surveillance en temps réel des syscalls et des événements hôtes, avec des métadonnées Kubernetes pour relier le comportement aux pods/conteneurs.

- Moteur de règles personnalisable, qui vous permet de créer des politiques spécifiques à l'utilisation de votre cluster et à vos workflows.

- Fonctionne avec les systèmes d'alerte et de journalisation pour intégrer la détection des menaces en temps d'exécution dans les workflows SRE ou SecOps.

Avantages

- Visibilité en temps d'exécution qui détecte ce que l'analyse statique manque (par exemple, les attaques en direct, les comportements inattendus).

- Noyau gratuit/open source facile à adopter, idéal pour les preuves de concept ou pour compléter d'autres outils.

- Hautement personnalisable, vous permettant d'adapter les règles à votre environnement unique ou de construire votre propre logique de détection.

Inconvénients

- Ne couvre pas nativement les vulnérabilités au moment de la construction (images, IaC) ; nécessite d'être associé à d'autres outils.

- Peut générer de grands volumes d'alertes s'il n'est pas correctement optimisé ; le bruit peut submerger les équipes.

- Nécessite un effort dédié pour la gestion des règles, l'optimisation et le traitement des alertes ; moins « set-and-forget » que certains autres outils.

Modèle de tarification

Falco est gratuit et open source, maintenu par la Cloud Native Computing Foundation (CNCF). Tous les frais proviennent uniquement des services connexes que vous choisissez d'y intégrer.

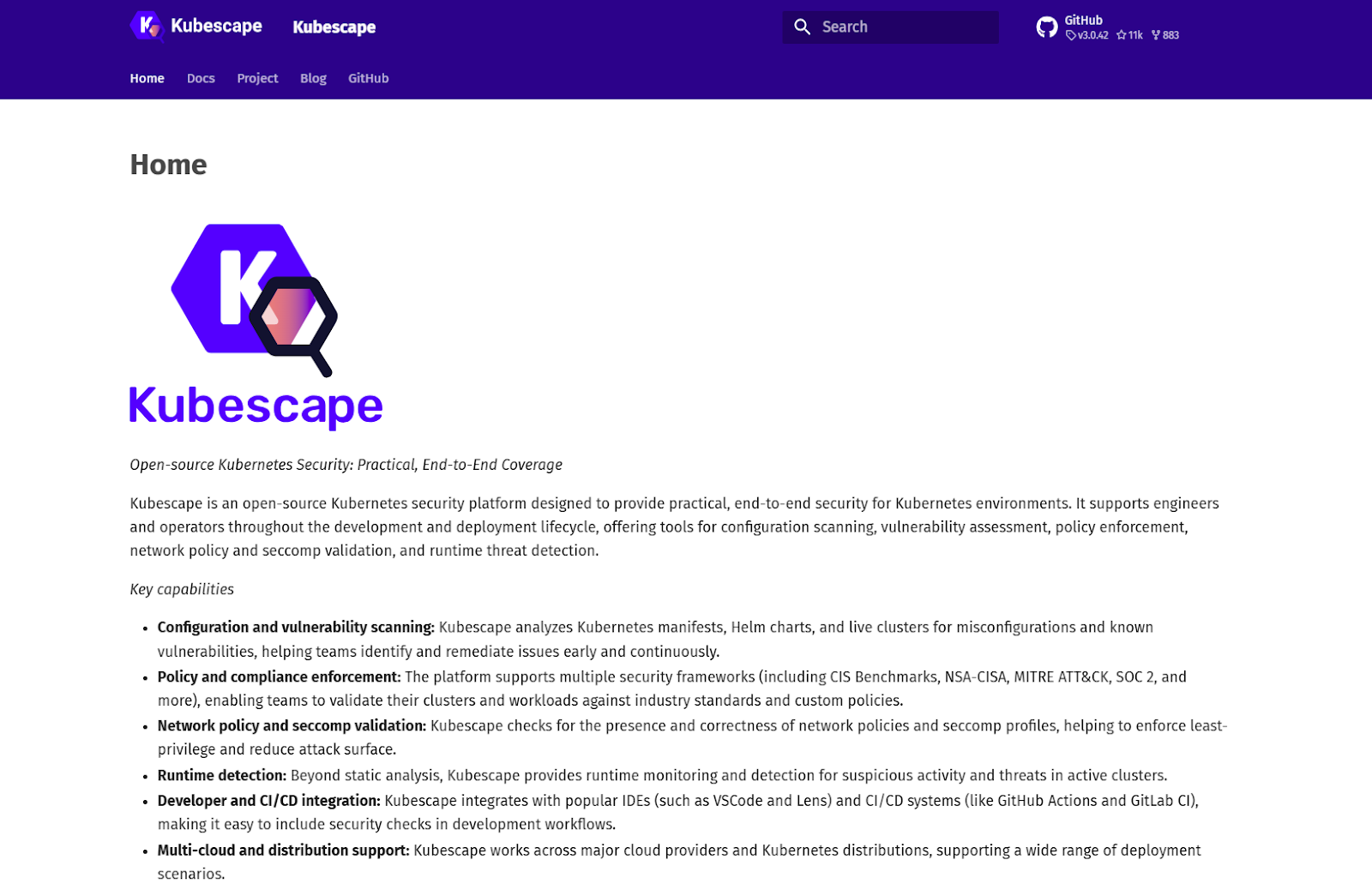

4. Kubescape

Kubescape est un outil de sécurité open source spécifique à Kubernetes qui couvre la gestion de la posture, l'analyse des manifestes et la détection des menaces en temps d'exécution. Initialement un outil CLI, il prend désormais en charge l'analyse des manifestes/charts Helm, des fichiers YAML/JSON locaux et des ressources de cluster en direct, et fournit nativement des frameworks de politiques (NSA, CIS, MITRE).

Fonctionnalités clés

- Analyse avant déploiement des manifestes et des fichiers YAML (intégration dans les pipelines CI/CD).

- Analyse en direct des clusters pour les mauvaises configurations, les scores de risque, les lacunes des politiques réseau et la cartographie des accès administratifs.

- Support des politiques, qui inclut les benchmarks CIS, les frameworks de durcissement Kubernetes et les modules de contrôle en temps d'exécution.

Avantages

- Axé sur la posture et la mauvaise configuration des clusters Kubernetes, ce qui est souvent le gain le plus facile et à fort impact pour les équipes de plateforme.

- Open source et léger, avec une faible barrière à l'entrée, rapide à essayer et propice à un feedback rapide.

- L'intégration dans le pipeline prend en charge l'analyse de la posture "shift-left" (par exemple, l'analyse des fichiers YAML avant le déploiement).

Inconvénients

- Axé sur la posture et la configuration plutôt que sur l'analyse approfondie des vulnérabilités des images de conteneurs ou la détection avancée des comportements en temps d'exécution.

- À mesure que les exigences augmentent (détection en temps d'exécution, application multi-tenant, politique réseau), vous pourriez avoir besoin d'outils complémentaires, ce qui signifie une complexité accrue de la pile d'outils.

- Bien qu'open source, les entreprises peuvent nécessiter un support, des tableaux de bord et des intégrations, et donc avoir besoin d'extensions payantes ou d'un développement actif pour la mise à l'échelle.

Modèle de tarification

Le modèle de tarification de Kubescape dépend de plusieurs facteurs spécifiques à votre environnement cloud, tels que le nombre de vCPU et d'autres ressources cloud. Vous devrez remplir un formulaire de demande de démo pour commencer.

5. Trivy

Trivy est un scanner open source largement adopté, axé sur l'analyse des vulnérabilités des images de conteneurs, des systèmes de fichiers, de l'IaC, des dépôts Git et des clusters Kubernetes. Il vise à offrir une couverture étendue et un feedback rapide avec un effort minimal. Pour les utilisateurs de Kubernetes, Trivy prend en charge l'analyse du cluster (via trivy k8s) pour détecter les vulnérabilités, les erreurs de configuration et les secrets dans les images, les manifestes et les charges de travail déployées.

Fonctionnalités clés

- Analyse des vulnérabilités des images de conteneurs (packages OS, bibliothèques, CVE) et vérifications de licence.

- Le mode trivy k8s peut analyser les ressources de cluster en direct (pods, déploiements), les fichiers manifestes et générer des rapports de synthèse.

- Analyse des dépôts IaC / Git qui recherche les erreurs de configuration, les fuites de secrets et les risques liés aux licences dans le code et les définitions d'infrastructure.

Avantages

- Couverture d'analyse rapide et étendue, un bon choix pour l'intégration dans les pipelines CI/CD avec un minimum de friction.

- Gratuit/open source et largement utilisé, il offre un solide support communautaire, plébiscité par de nombreuses équipes.

- Prend en charge plusieurs cibles (images, clusters, IaC), ainsi un seul outil peut couvrir un large éventail pour les petites équipes.

Inconvénients

- Axé davantage sur l'analyse plutôt que sur la gouvernance, l'application en temps d'exécution ou les tableaux de bord unifiés (vous pourriez donc toujours avoir besoin d'outils supplémentaires).

- Pour l'application de politiques à grande échelle ou complexes sur plusieurs clusters, des outils supplémentaires peuvent être nécessaires (par exemple, notation des risques, tableaux de bord).

- Le mode d'analyse de cluster est toujours marqué "expérimental" dans la documentation (les SREs doivent donc être testés avec précaution en production).

Modèle de tarification

Trivy est gratuit et open source, sans abonnement ni date d'expiration.

6. Checkov

Checkov est un outil d'analyse open source pour l'Infrastructure-as-Code (IaC) qui prend en charge Terraform, CloudFormation, les manifestes Kubernetes/Helm et d'autres définitions d'infrastructure. Il aide à appliquer les politiques et à détecter les erreurs de configuration et les problèmes de sécurité avant le provisionnement de l'infrastructure. Pour les workflows Kubernetes, Checkov peut détecter les risques dans les charts YAML/Helm ou les ressources Terraform qui instancient des clusters ou des charges de travail Kubernetes.

Fonctionnalités clés

- Analyse le code IaC (Terraform, CloudFormation, Kubernetes YAML/Helm) pour détecter les violations de politique, les valeurs par défaut non sécurisées et les erreurs de configuration.

- Prend en charge les politiques personnalisées et les frameworks de conformité (par exemple, CIS, PCI) afin que vous puissiez appliquer les normes internes.

- S'intègre dans les pipelines CI/CD pour décaler vers la gauche les problèmes d'infrastructure avant qu'ils ne deviennent des risques en temps d'exécution.

Avantages

- Excellent contrôle "avant déploiement" : détecte les erreurs de configuration, les accès ouverts et les paramètres faibles avant qu'ils n'atteignent votre cluster en production.

- La capacité de politique personnalisée signifie que votre équipe SRE ou plateforme peut codifier les garde-fous de votre organisation dans l'outil.

- Idéal pour les plateformes Kubernetes basées sur l'IaC où l'infrastructure est codifiée et gérée par version (courant dans les équipes SRE modernes

Inconvénients

- Il ne couvre pas intrinsèquement l'analyse d’images de conteneurs, le comportement en temps d'exécution ou l'application en temps réel sur les clusters ; il fait donc partie de votre stack, et non de la solution complète.

- Peut nécessiter plus d'efforts pour s'intégrer aux pipelines, établir des bases de référence de politiques, maintenir des ensembles de règles et éviter les faux positifs.

- Pour les équipes dont l'infrastructure est plus dynamique ou moins pilotée par le code (par exemple, de nombreuses modifications manuelles de cluster), l'impact peut être plus faible par rapport aux outils axés sur le temps d'exécution.

Modèle de tarification

Checkov est disponible à la fois comme un outil open source gratuit et comme partie intégrante de la suite payante Prisma Cloud de Palo Alto Networks.

- Niveau gratuit : Le CLI Checkov open source est entièrement gratuit pour l'analyse de fichiers d'Infrastructure-as-Code tels que les manifestes Terraform, CloudFormation et Kubernetes.

- Niveau Entreprise : Des fonctionnalités avancées sont incluses dans les plans payants de Prisma Cloud. Ces niveaux débloquent des fonctionnalités telles que la gestion centralisée des politiques, les rapports d'entreprise, les cadres de conformité avancés et les contrôles de collaboration améliorés.

7. Cilium (avec Tetragon)

Cilium est une plateforme open source de mise en réseau, de sécurité et d'observabilité pour les conteneurs et Kubernetes, basée sur eBPF (extended Berkeley Packet Filter). Son composant Tetragon ajoute des capacités d'observabilité et d'application en temps d'exécution. Pour les plateformes Kubernetes, Cilium offre une application avancée des politiques réseau (L3-L7), l'intégration de service mesh, une visibilité sur la communication inter-pod et l'application des règles en temps d'exécution au niveau du noyau.

Fonctionnalités clés

- Mise en réseau et sécurité basées sur eBPF qui permettent une politique réseau granulaire, l'observabilité du trafic et les flux de service à service au sein de Kubernetes.

- Observabilité/application en temps d'exécution avec Tetragon qui surveille les appels système, l'activité des Socket, l'exécution des processus, permettant la détection/le blocage des comportements inhabituels.

- Intégration dans les modèles CNI Kubernetes qui agit comme ou remplace la couche de mise en réseau des conteneurs, offrant des capacités avancées de segmentation et d'application.

Avantages

- Excellent pour l'application au niveau du temps d'exécution et du réseau, en particulier dans les grands clusters ou les clusters multi-locataires où l'isolation, la segmentation des services et le contrôle du trafic est-ouest sont importants.

- L'observabilité approfondie du trafic pod-à-pod, des flux réseau et du comportement système au niveau du noyau offre aux équipes SRE une visibilité supplémentaire au-delà des images de conteneurs.

- Noyau open source avec une forte communauté, modèles de déploiement flexibles.

Inconvénients

- Le déploiement et l'exploitation de Cilium/Tetragon exigent une solide ingénierie de plateforme ; la courbe d'apprentissage peut être plus raide.

- Ne remplace pas les outils d'analyse CI/CD ou d'images/IaC ; fait toujours partie d'un stack en couches.

- Pour les clusters plus petits ou les déploiements plus simples, l'application réseau avancée peut être plus que ce dont vous avez besoin (et peut ralentir le déploiement).

Modèle de tarification

Cilium propose à la fois une version open source gratuite et une édition entreprise payante.

- Open source : Le projet Cilium de base est entièrement gratuit, offrant une mise en réseau, une sécurité et une observabilité basées sur eBPF pour les environnements Kubernetes.

- Entreprise : Cilium Enterprise suit un modèle de tarification par nœud, allant généralement de 600 $ à 1 000 $ par nœud, selon les fonctionnalités et le niveau de support. Il inclut des capacités avancées comme Tetragon pour l'observabilité de la sécurité en temps d'exécution, l'automatisation et un support entreprise dédié. La tarification est basée sur devis, et les déploiements plus importants peuvent nécessiter un nombre minimum de nœuds.

Bonnes pratiques pour choisir un outil de sécurité Kubernetes

Choisir le bon outil de sécurité Kubernetes peut sembler accablant, non pas parce que les options sont rares, mais parce qu'il y en a trop qui promettent la même chose. Chacun prétend sécuriser vos clusters, simplifier la conformité ou réduire de moitié les faux positifs.

Comprenez et prenez en compte les considérations suivantes lors du choix d'un outil de sécurité Kubernetes :

1. Choisir un outil de sécurité Kubernetes va au-delà de la simple liste de fonctionnalités : Il s'agit de trouver ce qui correspond au rythme de votre équipe, à votre stack, à votre échelle et à votre workflow. Un bon outil doit faire partie intégrante de votre processus, et non un obstacle.

Pour les équipes DevSecOps et SRE, cela signifie prioriser une intégration transparente avec vos pipelines CI/CD, vos clusters Kubernetes et votre stack de monitoring. La sécurité doit évoluer au même rythme que vos déploiements. Dès qu'elle vous ralentit, elle risque d'être ignorée.

Évaluez donc la facilité avec laquelle un outil s'intègre à votre environnement. Fonctionne-t-il avec GitOps ? Peut-il analyser vos charts Helm ou vos templates IaC ? S'intègre-t-il aux systèmes que votre équipe utilise déjà quotidiennement, comme Slack ou Jira ? Ces points de contact déterminent si un outil devient un partenaire de confiance ou simplement un tableau de bord supplémentaire à maintenir.

2. Couverture et Évolutivité : De nombreuses équipes commencent par une analyse d'images de base et réalisent plus tard qu'elles ont besoin de visibilité sur le comportement en temps d'exécution, les politiques réseau ou la dérive de configuration. C'est pourquoi les meilleurs outils analysent et relient les risques liés à la phase de build, de déploiement et d'exécution. Une plateforme unifiée comme Aikido facilite cela en consolidant l'analyse, la détection des erreurs de configuration et la visibilité en temps d'exécution sous un même toit. Mais même si vous choisissez plusieurs outils, assurez-vous qu'ils se complètent plutôt qu'ils ne se concurrencent. Considérez-les comme des couches d'un système de défense unique.

3. Coût et Facilité d'utilisation : Un outil qui prend des semaines à déployer ou qui vous inonde de faux positifs ne survivra pas aux charges de travail réelles. Vous voulez quelque chose qui vous aide à agir, pas seulement à vous alerter. Évaluez comment il priorise les vulnérabilités, le contexte qu'il fournit et la facilité avec laquelle il automatise les correctifs. La sécurité doit responsabiliser les ingénieurs, et non les épuiser. Et si le prix compte, le coût total inclut le temps passé à gérer les alertes, à maintenir les intégrations et à former les nouveaux utilisateurs.

4. Utilisation à long terme : Kubernetes évolue rapidement ; pensez aux nouvelles API et aux architectures d'exécution en constante évolution. L'outil que vous choisissez doit grandir avec lui. Examinez l'historique du fournisseur, sa feuille de route et le support de la communauté. Les meilleurs outils s'adaptent en même temps que Kubernetes, et non après. En fin de compte, la bonne solution de sécurité est celle qui correspond à votre ADN opérationnel, évolutive, pragmatique et conçue pour protéger vos clusters sans ralentir l'élan de votre équipe.

Sécuriser Kubernetes de manière intelligente

La sécurité Kubernetes est le fondement de la confiance dans la manière dont vos systèmes fonctionnent et évoluent. Nous avons exploré ce qui la rend critique, les défis liés à la sécurisation des charges de travail distribuées et les outils conçus pour vous aider à garder une longueur d'avance sur les risques. De la dérive de configuration aux exploits en temps d'exécution, la bonne chaîne d'outils peut faire la différence entre la confiance et le chaos.

Dans un environnement saturé de scanners, de tableaux de bord et d'alertes, ce qui compte vraiment, c'est une simplicité qui offre de la profondeur. C'est là qu'Aikido se distingue. Il rassemble les couches de sécurité Kubernetes, le code, les images, la configuration et l'exécution en un seul endroit, offrant à votre équipe de la clarté plutôt que du bruit.