Le pipeline d'intégration continue et de livraison ou déploiement continu est devenu la colonne vertébrale du développement logiciel moderne, automatisant le cheminement entre la validation du code et le déploiement en production. À mesure que les équipes livrent les logiciels plus rapidement, l'automatisation est devenue essentielle à la manière dont les applications sont construites et livrées. Selon Stack Overflow, 68 % des développeurs déclarent disposer de CI/CD, DevOps et de tests automatisés dans leur organisation. Cette adoption généralisée a fait du pipeline à la fois un multiplicateur de productivité et un élément essentiel de la chaîne d'approvisionnement logicielle.

Dans le même temps, l'augmentation de la vitesse introduit de nouveaux risques. Une fuite d'informations confidentielles, une dépendance vulnérable ou une configuration non sécurisée peuvent se propager dans les systèmes automatisés aussi rapidement que du code légitime. Le défi pour les équipes consiste à intégrer la sécurité sans ralentir la livraison, en utilisant des outils qui fournissent des informations rapides, précises et exploitables dans le cadre des workflows existants. Ce guide examine sécurité CI/CD principaux sécurité CI/CD pour 2026, en comparant leurs points forts, leurs limites et leurs cas d'utilisation idéaux afin d'aider les équipes à choisir une approche qui allie vitesse et sécurité.

Qu'est-ce que le CI/CD ?

CI/CD est un terme générique utilisé pour décrire les processus automatisés d'intégration des modifications de code, de test des applications et de livraison des logiciels en production.

L'intégration continue consiste à fusionner fréquemment les modifications apportées au code dans un référentiel partagé, où des builds et des tests automatisés valident chaque modification.

La livraison continue consiste à préparer automatiquement les modifications de code validées en vue de leur publication, tandis que le déploiement continu va plus loin en déployant automatiquement ces modifications en production sans approbation manuelle.

Ensemble, ces éléments forment un pipeline rationalisé qui transfère le code depuis le poste de travail d'un développeur vers la production en plusieurs étapes petites, reproductibles et fiables. En automatisant l'intégration, les tests et la mise en production, le CI/CD réduit les erreurs humaines, raccourcit les boucles de rétroaction et permet aux équipes de déployer les modifications plus rapidement.

Ce qu'il faut rechercher dans les outils CI/CD modernes

Pour créer une comparaison utile, nous avons évalué chaque outil selon les critères les plus importants pour une sécurité CI/CD fluide :

- Expérience développeur : dans quelle mesure l'outil s'intègre-t-il facilement dans le pipeline et fournit-il des commentaires aux développeurs ?

- Portée de l'analyse : quels types de vulnérabilités l'outil peut-il détecter (par exemple, code, dépendances, secrets, conteneurs) ?

- Précision et réduction du bruit: permet-il de mettre en évidence les menaces réelles et hautement prioritaires ou submerge-t-il les équipes de faux positifs ?

- Facilité d'utilisation : l'outil fournit-il des conseils clairs pour remédier aux problèmes, voire des corrections automatisées ?

- Évolutivité et Tarification : L'outil peut-il soutenir une organisation en croissance, et son modèle de tarification est-il transparent ?

Les 5 meilleurs sécurité CI/CD

Voici notre liste sélectionnée des meilleurs outils pour intégrer la sécurité directement dans votre pipeline CI/CD.

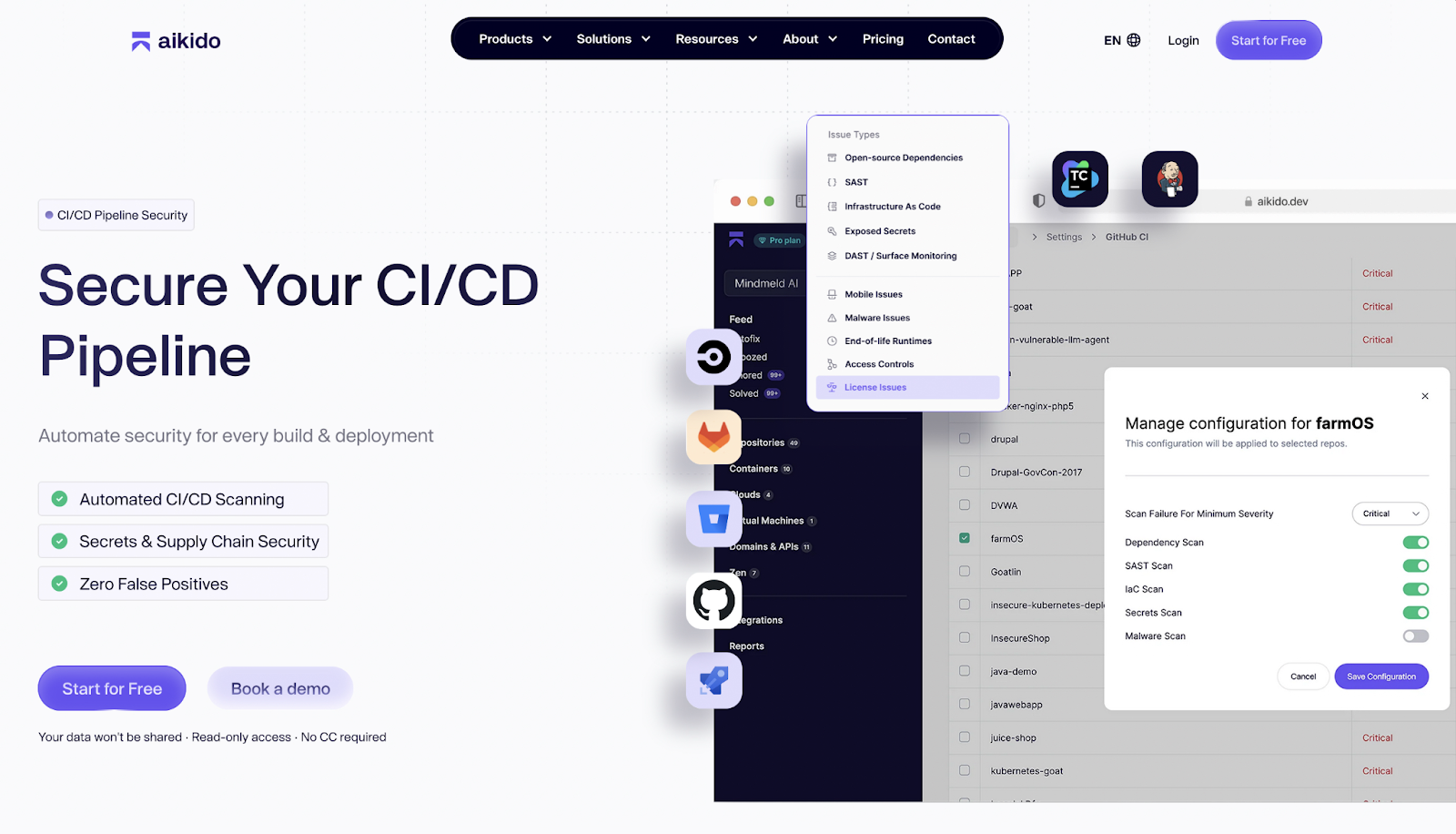

1. Aikido Security

Aikido est une plateforme de sécurité conçue pour sécuriser le pipeline CI/CD sans ralentir la livraison. Elle s'intègre directement dans les workflows CI/CD et les systèmes de contrôle de source existants, permettant aux équipes de détecter et de corriger les problèmes de sécurité à mesure que le code passe par les étapes de compilation, de test et de déploiement. Au lieu de traiter la sécurité comme une étape distincte, Aikido directement dans le pipeline où les décisions sont déjà prises. Contrairement à d'autres outils qui vous obligent à modifier vous-même le CI/CD pour tous les dépôts à l'aide d'une interface CLI, Aikido n'est pas le cas avec Aikido .

Au niveau du pipeline, Aikido une analyse automatisée à chaque compilation, en s'intégrant à des outils tels que GitHub, GitLab, Jenkins et d'autres systèmes CI/CD. Le code, les dépendances, les secrets et les définitions d'infrastructure sont analysés le plus tôt possible, ce qui aide les équipes à détecter les vulnérabilités avant leur fusion ou leur déploiement. Cette boucle de rétroaction précoce réduit les retouches et empêche les modifications non sécurisées de progresser en aval.

Aikido une grande importance à la sécurité de la chaîne d'approvisionnement dans le cadre du CI/CD. Au-delà de l'analyse traditionnelle des vulnérabilités des dépendances, il détecte également les paquets malveillants et les logiciels malveillants, bloquant les dépendances compromises avant qu'elles n'entrent dans le pipeline. Cela aide les équipes à se défendre contre attaques de la chaîne d’approvisionnement de plus en plus courantes attaques de la chaîne d’approvisionnement exploitent les processus de construction fiables.

Les résultats des analyses de sécurité apparaissent directement là où travaillent les développeurs. Aikido des commentaires en ligne pour les problèmes liés aux secrets, SAST et à l'IaC directement dans les pull requests et merge , en indiquant les lignes de code exactes qui nécessitent une attention particulière. Les équipes peuvent également définir des politiques pour bloquer automatiquement les PR ou les MR lorsque des risques critiques sont détectés, transformant ainsi le pipeline CI/CD en un point d'application plutôt qu'en une simple surface de reporting.

Dans tout cela, Aikido sur la réduction du bruit. Les résultats sont classés par ordre de priorité en fonction de leur accessibilité et du risque réel, afin que les développeurs ne voient que les problèmes pouvant être résolus. Cela permet de garantir que les commentaires sur la sécurité restent rapides, pertinents et adaptés au rythme des workflows CI/CD modernes.

Fonctionnalités clés :

- Analyse CI/CD automatisée : s'intègre à GitHub, GitLab, Jenkins et d'autres outils CI/CD pour détecter les problèmes dans chaque build, permettant ainsi une détection précoce des vulnérabilités avant que le code n'entre en production.

- Sécurité de la chaîne logistique : analyse les dépendances à la recherche de vulnérabilités et de logiciels malveillants afin d'empêcher les paquets compromis d'entrer dans le pipeline.

- détection de secrets: identifie les clés API, mots de passe et jetons codés en dur afin d'empêcher les fuites au sein du processus CI/CD.

- Tests de sécurité des applications statiques SAST) : détecte les problèmes de sécurité courants dans le code, tels que les injections SQL, les XSS et les modèles de codage non sécurisés, empêchant ainsi le code non sécurisé d'atteindre la production.

- Analyse de l'infrastructure en tant que code (IaC) : examine les modèles IaC afin de détecter les erreurs de configuration, les risques de sécurité et les problèmes de conformité avant le déploiement.

- Faible taux de faux positifs : fournit uniquement des résultats exploitables, minimisant ainsi le bruit et le travail de triage inutile.

- Commentaires intégrés des développeurs: ajoutez des commentaires intégrés directement dans les demandes d'extraction et merge , afin de fournir aux développeurs des commentaires précis sur la sécurité au niveau des lignes dans le cadre de leurs workflows existants.

- Application des politiques: permet aux équipes de définir des règles de sécurité qui bloquent automatiquement les PR ou MR présentant des risques critiques, garantissant ainsi l'application cohérente des normes de sécurité.

Avantages :

- Intégration transparente dans les pipelines CI/CD avec des outils courants tels que GitHub et Jenkins.

- Consolide plusieurs contrôles de sécurité en un seul flux de travail, réduisant ainsi les changements de contexte.

- La hiérarchisation intelligente met en évidence les vulnérabilités qui importent le plus aux développeurs.

- Prend en charge l'automatisation grâce à des suggestions de correction assistées par l'IA, accélérant ainsi les cycles de correction.

- Combine plusieurs sécurité CI/CD en un seul workflow.

- Application basée sur des politiques sans ralentissement de la livraison

Idéal pour :

- Équipes de développement souhaitant intégrer la sécurité dès le début dans les pipelines CI/CD.

- Organisations visant à automatiser la détection et la correction des vulnérabilités dans le code, les dépendances et l'infrastructure.

- Les responsables de la sécurité qui souhaitent avoir une bonne visibilité sur les risques sans créer de goulots d'étranglement ni d'alerte fatigue.

Tarification: Formule gratuite à vie avec forfaits payants à taux fixe pour les utilisateurs supplémentaires ou les fonctionnalités avancées.

Évaluation Gartner : 4.9/5

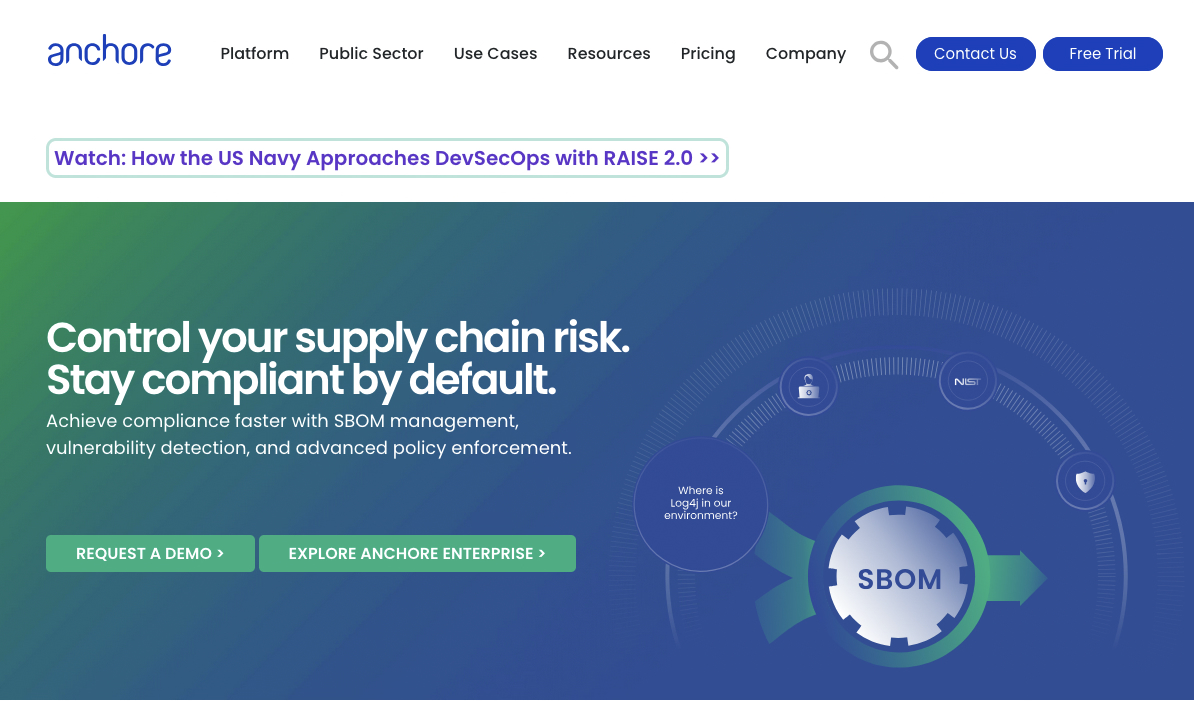

2. Anchore

Anchore sécurité des conteneurs utilisée dans les pipelines CI/CD pour générer des SBOM, analyser les images de conteneurs et appliquer des contrôles basés sur des politiques avant le déploiement. Elle vise à sécuriser la chaîne logistique logicielle en identifiant les vulnérabilités, les problèmes de conformité et les erreurs de configuration avant que les conteneurs n'atteignent la phase de production.

Fonctionnalités clés:

- Analyse approfondie des conteneurs: analyse les images des conteneurs couche par couche, génère des SBOM détaillées et vérifie les vulnérabilités connues (CVE).

- Application basée sur des politiques: des politiques personnalisées permettent de bloquer les images présentant des CVE de gravité élevée ou les images de base non approuvées.

- SBOM : crée et gère automatiquement les SBOM pour les images de conteneur.

- Intégration du registre et CI/CD: s'intègre aux registres de conteneurs et aux outils CI/CD pour automatiser l'analyse tout au long du cycle de développement.

Avantages:

- Inspection approfondie des images de conteneurs et détection des vulnérabilités.

- Moteur de politiques puissant pour faire respecter les normes de conformité et de sécurité.

- Les composants open source (Syft & Grype) offrent des capacités de numérisation accessibles.

Inconvénients:

- Principalement axé sur sécurité des conteneurs; nécessite d'autres outils pour cloud du code et cloud .

- La version Entreprise peut être complexe à configurer et à gérer.

- Fonctionnalité limitée en dehors des contextes de conteneur.

- L'intégration avec des workflows CI/CD non conteneurisés peut nécessiter une configuration supplémentaire.

Idéal Pour:

- Organisations utilisant intensivement des applications conteneurisées.

- Les équipes DevOps et sécurité appliquent des politiques strictes sur les images de conteneurs avant la mise en production.

Tarification:

- Outils open source gratuits (Syft pour les SBOM, Grype pour l'analyse).

- Anchore offre des fonctionnalités avancées, la gestion des politiques et une assistance à des tarifs commerciaux.

Note G2 : 4,4 / 5

3. Trivy

Trivy un scanner de sécurité open source initialement développé par Aqua Security d'être mis à la disposition de la communauté. Il est conçu pour identifier les vulnérabilités et les erreurs de configuration dans les images de conteneurs, les infrastructures en tant que code et les dépendances d'applications au sein des pipelines CI/CD. Trivy largement adopté en raison de sa rapidité d'exécution, de ses exigences minimales en matière de configuration et de sa large couverture des risques de sécurité courants en préproduction.

Fonctionnalités clés:

- analyse d’images de conteneurs: détecte les vulnérabilités connues dans les images de conteneurs en analysant les paquets du système d'exploitation et les dépendances des applications avant le déploiement.

- Analyse Infrastructure-as-Code: identifie les erreurs de configuration dans Terraform, les manifestes Kubernetes et d'autres fichiers IaC dès le début du cycle de développement.

- détection des vulnérabilités des dépendances: analyse les dépendances des applications afin de détecter les CVE connus dans les bibliothèques tierces.

- Intégration CI/CD: s'intègre directement aux systèmes CI/CD courants tels que GitHub Actions, Circle CI et GitLab CI pour des contrôles de sécurité automatisés.

- Vérifications des politiques et des configurations: prend en charge les évaluations basées sur les politiques afin d'aider les équipes à aligner les builds sur les exigences internes en matière de sécurité et de conformité.

Avantages :

- Numérisation rapide

- Couverture étendue des conteneurs, de l'IaC et des dépendances

- Facile à intégrer dans les workflows CI/CD existants

Inconvénients :

- Principalement axé sur la détection des vulnérabilités et des erreurs de configuration

- Guidage limité en matière de remédiation par rapport à certaines plateformes commerciales

- Les scans volumineux peuvent devenir bruités sans réglage des politiques.

- Les fonctionnalités avancées de gouvernance nécessitent des outils externes.

Idéal pour :

Équipes à la recherche d'un scanner de sécurité léger et rapide pour les pipelines CI/CD.

Tarification: gratuit et open source, assistance commerciale et outils supplémentaires disponibles via Aqua Security.

4. Checkmarx

Checkmarx une plateforme de test de sécurité des applications utilisée dans les pipelines CI/CD pour identifier les vulnérabilités dans le code source, les dépendances open source et l'infrastructure en tant que code. Il s'agit d'un fournisseur établi de longue date sur le marché AST, principalement connu pour ses capacités Tests de sécurité des applications statiques SAST) et sa large couverture linguistique.

Fonctionnalités clés:

- Tests de sécurité des applications statiques SAST) : effectue une analyse statique approfondie afin de détecter les vulnérabilités telles que les injections SQL, cross-site scripting et autres problèmes de sécurité au niveau du code avant la création ou le déploiement des applications.

- analyse de la composition logicielle SCA) : identifie les vulnérabilités connues et les risques liés aux licences dans les dépendances open source utilisées par les applications.

- Intégration IDE et workflow développeur : s'intègre aux IDE et systèmes CI/CD courants pour faire apparaître les résultats plus tôt dans le processus de développement et fournir des conseils de correction.

Avantages :

- Analyse statique haute précision avec détection approfondie des vulnérabilités

- Prise en charge étendue des langages de programmation et des frameworks

- Plateforme mature adaptée aux environnements réglementés et axés sur la conformité

Inconvénients :

- Coût élevé par rapport aux sécurité CI/CD plus légers

- Les analyses complètes initiales peuvent être lentes sur les bases de code volumineuses.

- Un volume élevé de résultats peut nécessiter des processus de triage dédiés.

- Complexité opérationnelle pour les équipes plus petites ou moins matures

Idéal Pour:

Grandes entreprises disposant de programmes de sécurité des applications matures. Organisations nécessitant une analyse statique approfondie, une large couverture linguistique et une gouvernance centralisée intégrée aux workflows CI/CD.

Tarifs : Contactez le service commercial

Note G2 : 4,4 / 5

5. GitGuardian

GitGuardian une plateforme de sécurité axée sur la détection et la prévention des fuites d'informations confidentielles dans les pipelines CI/CD et les systèmes de contrôle de source. Elle opère principalement au niveau des commits et des référentiels, aidant les équipes à identifier rapidement les identifiants exposés et à remédier aux fuites récentes et anciennes avant qu'elles ne compromettent les étapes en aval.

Fonctionnalités clés :

- Détection des secrets en temps réel : analyse les commits dès leur création et alerte immédiatement les développeurs et les équipes de sécurité lorsque des secrets sont détectés.

- Analyse des référentiels historiques : prend en charge l'analyse complète des référentiels existants afin de détecter les secrets précédemment enregistrés qui pourraient encore présenter un risque.

- Intégration du contrôle de source : s'intègre directement à des plateformes telles que GitHub et GitLab pour fonctionner de manière native dans les workflows de développement existants.

Avantages :

- Détection puissante en temps réel avec boucles de rétroaction rapides

- Haute précision pour un large éventail de types de secrets

- Workflows de remédiation utiles pour coordonner les interventions

Inconvénients :

- Axé exclusivement sur la détection secrète

- Ne couvre pas les vulnérabilités, les conteneurs ou l'infrastructure.

- Les prix peuvent rapidement grimper pour les grandes entreprises d'ingénierie.

- Nécessite une association avec d'autres sécurité CI/CD pour une couverture plus large.

Idéal pour :

Équipes utilisant des workflows basés sur Git qui souhaitent exercer un contrôle centralisé et rigoureux sur la détection des secrets.

Tarifs : offregratuite disponible pour les développeurs individuels et les petites équipes, avec des forfaits commerciaux facturés par développeur et incluant des fonctionnalités supplémentaires de gestion et de collaboration.

Note G2 : 4,8/5

6. SonarQube

SonarQube connaître en aidant les équipes de développement à appliquer des normes de qualité de code cohérentes bien avant que la sécurité ne devienne une préoccupation majeure dans les pipelines CI/CD. Au fil du temps, il a évolué pour combiner analyse statique de la qualité du code des contrôles axés sur la sécurité, permettant aux équipes d'identifier les bogues, problèmes de maintenabilité et les risques de sécurité avant que le code ne soit fusionné ou déployé.

Fonctionnalités clés :

- analyse statique du code: analyse le code source afin de détecter les bogues, les code smells et les vulnérabilités de sécurité dès le début du cycle de développement.

- Intégration CI/CD : fournit des intégrations natives avec les plateformes CI/CD courantes telles que Jenkins, GitLab et Bitbucket afin d'évaluer en continu le code à chaque compilation.

- Commentaires des développeurs en temps réel: présente les résultats directement aux développeurs pendant le développement, ce qui permet d'améliorer les pratiques de codage avant que les problèmes ne se propagent en aval.

Avantages :

- Équilibre solide entre la qualité du code et l'analyse de sécurité

- Intégration étroite avec les workflows CI/CD et développeurs

- Efficace pour améliorer la maintenabilité à long terme du code

Inconvénients :

- La profondeur de sécurité est limitée par rapport aux SAST dédiés.

- Nécessite un réglage pour réduire le bruit dans les bases de code volumineuses ou héritées.

- Certaines fonctionnalités avancées nécessitent des éditions commerciales.

- Non conçu pour remplacer les plateformes complètes de test de sécurité des applications

Idéal Pour:

Équipes qui souhaitent appliquer des contrôles de qualité du code et de sécurité de base directement dans les pipelines CI/CD.

Tarification:

Édition communautaire disponible en open source, les plans d'entreprise nécessitent de contacter le service commercial.

Note G2 : 4.5/5

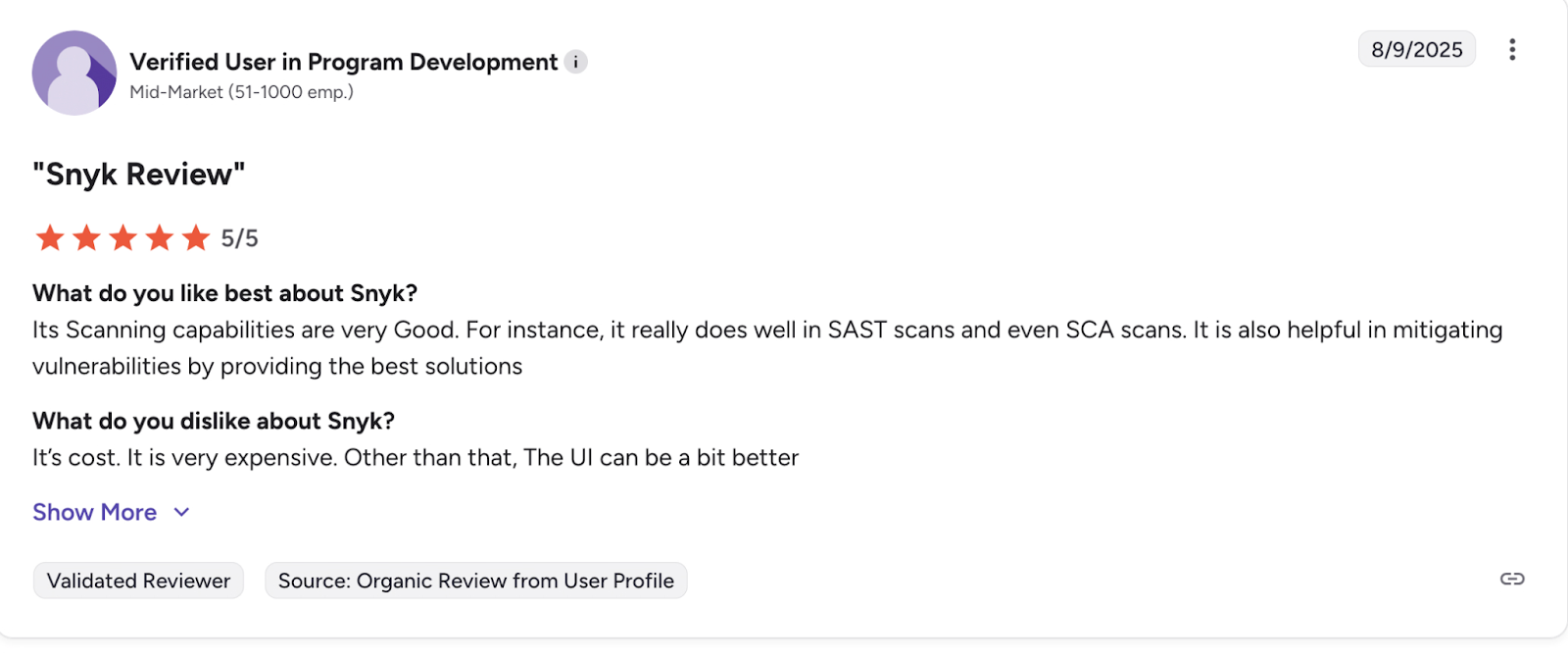

7. Snyk

Snyk une plateforme de sécurité des applications axée sur les développeurs, utilisée dans les pipelines CI/CD pour identifier et corriger les vulnérabilités dans le code source, les dépendances open source, les images de conteneurs et l'infrastructure en tant que code. Elle est conçue pour détecter rapidement les problèmes de sécurité et fournir aux développeurs des conseils pratiques directement dans leurs flux de travail.

Fonctionnalités clés:

- Intégrations centrées sur les développeurs: s'intègre aux IDE, CLI, plateformes de contrôle de source et outils CI/CD pour fournir un retour rapide pendant les phases de développement et de compilation.

- Analyse multidomaine: prend en charge SAST, SCA, analyse d’images de conteneurs et l'analyse IaC dans le cadre des workflows CI/CD.

- Conseils pratiques pour la correction: fournit des conseils de correction, des chemins de mise à niveau des dépendances et remédiation automatique pour les types de problèmes pris en charge.

- Informations exclusives sur les vulnérabilités: utilise une base de données de vulnérabilités sélectionnées qui complète ou améliore souvent les sources CVE publiques.

Avantages :

- Solide expérience en développement avec des intégrations de flux de travail étroites

- Des directives claires en matière de remédiation réduisent le temps nécessaire à la réparation.

- Couverture étendue sécurité CI/CD courants sécurité CI/CD

Inconvénients :

- Les coûts peuvent augmenter rapidement à mesure que la taille de l'équipe et l'utilisation augmentent.

- Le volume d'alertes peut rester élevé dans les bases de code volumineuses ou héritées.

- La gamme de produits peut sembler fragmentée entre différents scanners.

- Certaines fonctionnalités avancées de correction nécessitent des abonnements de niveau supérieur.

Idéal Pour:

Les équipes de développement qui souhaitent intégrer directement les commentaires sur la sécurité dans leurs flux de travail quotidiens.

Les organisations qui cherchent à intégrer le code, les dépendances, les conteneurs et analyse IaC le CI/CD sans frais opérationnels importants.

Tarification: offre gratuite disponible pour les développeurs individuels et les petits projets, offres commerciales tarifées en fonction du nombre de développeurs et des fonctionnalités activées.

Note G2: 4,5/5

Choisir l'outil CI/CD adapté à votre équipe

Le CI/CD existe pour garantir que les processus sont reproductibles et suivis de bout en bout. Dans cet article, nous avons présenté certains des meilleurs sécurité CI/CD , qui s'intègrent tous aux plateformes d'hébergement de code source les plus populaires. Cependant, les analyses ne sont qu'un début.

En 2026, l'accélération et l'automatisation des pipelines ne sont pas près de disparaître. Nous avons déjà brièvement évoqué une nouvelle tendance appelée pentest continu, une approche qui permet d'automatiser les techniques de tests d'intrusion, de les intégrer dans les pipelines CI/CD, afin d'aider les équipes à identifier plus tôt les vulnérabilités exploitables et à réduire l'exposition entre les versions.

Aikido aide à combler cette lacune en intégrant des contrôles de sécurité directement dans les workflows CI/CD, ce qui permet aux équipes de détecter les risques réels et exploitables à mesure que le code progresse dans le pipeline.

Foire aux questions (FAQ)

Qu'est-ce que sécurité CI/CD?

sécurité CI/CD à intégrer des contrôles de sécurité directement dans les pipelines d'intégration continue et de livraison ou de déploiement continu. Elle vise à identifier les vulnérabilités, les erreurs de configuration et les fuites d'informations confidentielles dès le début du processus de livraison du logiciel, avant que le code n'atteigne la phase de production.

Pourquoi le CI/CD est-il un point de contrôle de sécurité essentiel ?

Les pipelines CI/CD automatisent le processus allant de la validation du code à son déploiement, ce qui signifie qu'une seule erreur peut se propager rapidement dans tous les environnements.

Quels types d'outils de sécurité s'intègrent aux pipelines CI/CD ?

sécurité CI/CD pertinente pour les équipes de toutes tailles. Les petites équipes tirent profit de l'automatisation, car elles manquent souvent de ressources dédiées à la sécurité, tandis que les grandes organisations s'appuient sur sécurité CI/CD appliquer des contrôles cohérents à travers de nombreux référentiels et équipes.

sécurité CI/CD remplacent-ils les tests de sécurité manuels ?

sécurité CI/CD ne remplacent pas les tests de sécurité manuels. Ils sont conçus pour automatiser les vérifications répétitives et détecter rapidement les problèmes courants et à fort impact. Les examens manuels, la modélisation des menaces et les tests de pénétration réalisés par des humains restent nécessaires pour une analyse plus approfondie et les scénarios d'attaque complexes.

Qu'est-ce que pentest continu?

pentest continu une approche automatisée des tests d'intrusion qui s'exécute de manière répétée dans le cadre du cycle de vie de livraison des logiciels. Il intègre des techniques de tests d'intrusion dans les pipelines CI/CD afin de tester en continu les nouvelles versions et d'identifier plus tôt les chemins exploitables, plutôt que de se fier uniquement à des tests ponctuels et périodiques.

Comment pentest continu -t-il dans sécurité CI/CD?

pentest continu sécurité CI/CD traditionnelle sécurité CI/CD se concentrant sur l'exploitabilité plutôt que sur les résultats individuels. Il complète les scanners existants en aidant les équipes à comprendre comment les vulnérabilités peuvent être enchaînées.

Comment les équipes évitent-elles de ralentir les pipelines CI/CD avec les analyses de sécurité ?

Les équipes évitent les ralentissements en utilisant des outils qui prennent en charge l'analyse incrémentielle, les faux positifs faibles et les intégrations natives au pipeline.

Que doivent rechercher les équipes lorsqu'elles choisissent un sécurité CI/CD ?

Les équipes doivent évaluer où un outil s'intègre dans le pipeline, quels types de risques il détecte, le niveau de bruit des résultats et son niveau d'intégration avec les workflows existants des développeurs. Il est également important de comprendre ce que l'outil ne couvre pas, afin de pouvoir combler les lacunes avec des solutions complémentaires.

Comment Aikido -t-il dans sécurité CI/CD?

Aikido sur sécurité des pipelines CI/CD sécurité des pipelines effectuant des contrôles automatisés sur le code, les dépendances, l'infrastructure en tant que code, les conteneurs et les secrets directement dans les workflows des développeurs. Il met l'accent sur les faux positifs faibles et les résultats exploitables afin d'aider les équipes à traiter les risques réels sans perturber la livraison.

sécurité CI/CD n'est-elle pertinente sécurité CI/CD pour les grandes organisations ?

sécurité CI/CD pertinente pour les équipes de toutes tailles. Les petites équipes tirent profit de l'automatisation, car elles manquent souvent de ressources dédiées à la sécurité, tandis que les grandes organisations s'appuient sur sécurité CI/CD appliquer des contrôles cohérents à travers de nombreux référentiels et équipes.