Introduction

Snyk et Mend (anciennement WhiteSource) sont deux outils populaires pour améliorer la sécurité logicielle. Ils aident les équipes de développement à détecter les vulnérabilités tôt, mais ils adoptent des approches différentes. Dans cette comparaison, nous allons dépasser le battage médiatique pour examiner ce que chaque outil offre réellement, leurs lacunes et pourquoi les leaders techniques explorent de meilleures alternatives.

TL;DR

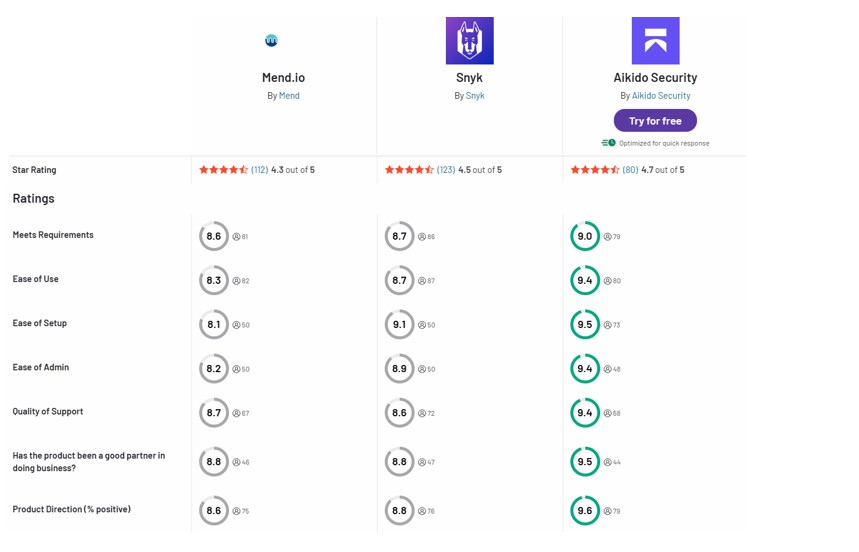

Snyk et Mend contribuent tous deux à sécuriser votre base de code, mais ils se concentrent sur des couches différentes — et chacun a ses angles morts. Snyk excelle dans la sécurité open source et la sécurité des conteneurs, axées sur les développeurs, tandis que Mend met l'accent sur la gouvernance open source et l'analyse de code. Aikido Security réunit ces deux mondes au sein d'une seule plateforme, avec moins de faux positifs et une intégration plus simple — ce qui en fait le meilleur choix pour les équipes modernes.

Aperçu de chaque outil

Snyk : Snyk est une plateforme de sécurité axée sur les développeurs qui détecte et corrige automatiquement les vulnérabilités dans le code, les dépendances open source, les conteneurs et l'infrastructure as code. Il est reconnu pour son intégration facile dans les workflows de développement et pour la fourniture de suggestions de correctifs exploitables (comme les pull requests automatisées pour mettre à jour une bibliothèque vulnérable). L'objectif de Snyk est de permettre aux développeurs de sécuriser les composants tout au long du SDLC avec un minimum de friction.

Mend : Mend.io (anciennement WhiteSource) est un outil de sécurité des applications axé sur la gestion des risques open source et la conformité des licences. Les équipes utilisent Mend principalement pour l'analyse de la composition logicielle (SCA) — en scannant les bibliothèques de dépendances pour les vulnérabilités connues et les problèmes de licence. Il s'est étendu à l'analyse statique du code (Mend SAST) et à d'autres domaines, mais la force principale de Mend reste la gouvernance open source et les rapports détaillés pour la gestion des risques. Il est souvent privilégié par les équipes de sécurité et de conformité pour ses capacités d'application des politiques.

Comparaison des fonctionnalités

Capacités de sécurité essentielles

Snyk: Offre une large couverture de la sécurité des applications dans une seule suite. Elle inclut le SAST pour le code personnalisé, le SCA pour les bibliothèques open source, l'analyse d’images de conteneurs et les vérifications IaC (Terraform/K8s). La base de données de vulnérabilités de Snyk est étendue et elle priorise les problèmes connus avec des suggestions de remédiation rapide – par exemple, elle peut ouvrir automatiquement des PR de correction pour mettre à jour une version de dépendance lorsqu'une nouvelle CVE est détectée.

L'analyse statique du code de Snyk introduit un certain bruit avec des faux positifs, ce qui peut nécessiter que les développeurs passent du temps à filtrer les non-problèmes. L'avantage est que Snyk manque rarement de vulnérabilités réelles et critiques grâce à ses riches renseignements sur les vulnérabilités.

Mend: Excelle principalement dans le SCA et la conformité des licences. Mend surveille en permanence vos dépendances tierces par rapport à une vaste base de données de vulnérabilités et alerte sur les paquets obsolètes ou à risque. Elle fournit des tableaux de bord et des rapports complets sur les risques liés à l'open source et peut appliquer des politiques (par exemple, bloquer une build si une faille critique est détectée).

Mend dispose d'un composant d'analyse statique (Mend SAST) pour le code personnalisé, mais cette capacité est plus récente et moins mise en avant que son SCA. Contrairement à Snyk, Mend ne couvre pas nativement des domaines tels que l'analyse de conteneurs ou l'analyse IaC, se concentrant principalement sur les vulnérabilités connues dans votre code et ses bibliothèques.

Intégration & Workflow DevOps

Snyk: Conçu pour une intégration transparente dans les environnements DevOps modernes. Il s'intègre aux dépôts (GitHub, GitLab, Bitbucket), aux pipelines CI/CD et aux IDE avec un minimum d'effort. Les développeurs peuvent visualiser les problèmes de sécurité dans les pull requests ou obtenir un feedback immédiat dans leur éditeur. Comme Snyk est basé sur le cloud, la configuration est simple – vous l'ajoutez à votre workflow Git ou à votre pipeline et il commence à scanner. Snyk prend également en charge des plateformes supplémentaires comme Azure DevOps et Bitbucket, ce qui le rend très flexible. Cette approche centrée sur le développeur signifie que les équipes adoptent Snyk rapidement sans interrompre les processus existants.

Mend: Les intégrations sont plus limitées et nécessitent souvent un effort supplémentaire. Mend peut s'exécuter via CLI dans les pipelines CI et dispose de plugins pour certains outils de build, mais les utilisateurs ont signalé des difficultés à l'intégrer en douceur dans certains workflows (en particulier dans les environnements on-premise). La configuration initiale peut impliquer une configuration manuelle – la mise en place de tokens API, de webhooks et de scripts d'intégration personnalisés pour chaque projet.

Du côté positif, Mend offre des options de déploiement on-premise, donnant aux entreprises le contrôle sur les données et l'environnement de scan. Cependant, la maintenance de ces serveurs représente un travail supplémentaire. Dans l'ensemble, Mend fonctionne une fois configuré, mais il n'est pas aussi plug-and-play pour les développeurs que Snyk.

Précision et Performance

Snyk: Snyk est reconnu pour sa solide base de données de vulnérabilités – il manque rarement des CVE connues dans les dépendances. Ses scans sont généralement rapides (grâce à la vérification par rapport à une base de données cloud) et peuvent même s'exécuter dans les pull requests sans trop de latence. Cela dit, l'étendue de Snyk peut générer du bruit. Les utilisateurs ont signalé qu'il signale certains problèmes qui s'avèrent bénins ou non pertinents, ce qui crée un travail supplémentaire de révision.

Par exemple, Snyk Code (son SAST) pourrait mettre en évidence une injection SQL potentielle qui n'est pas réellement exploitable. Ils ont amélioré leur filtrage, mais les équipes doivent encore parfois ajuster les règles ou marquer les fausses alertes comme ignorées pour gérer la fatigue d'alerte.

Mend: Mend adopte une approche fortement axée sur l'automatisation, visant à réduire le triage manuel en mettant en évidence les problèmes les plus importants. Malgré cela, de nombreux utilisateurs se plaignent des taux élevés de faux positifs dans les résultats de Mend, ce qui peut éroder la confiance dans les résultats.

La performance est une autre préoccupation. Les scans SCA de Mend sur les grands projets peuvent être lents, et l'interface utilisateur peut sembler lente lors de la navigation dans les résultats. Cela signifie que votre équipe pourrait passer plus de temps à attendre la fin des scans et à trier le bruit pour trouver les vrais problèmes.

Couverture et Portée

Snyk: Prend en charge un large éventail de langages de programmation et de gestionnaires de packages pour l'analyse des composants open source (du JavaScript et Python au Go et .NET). Il ajoute continuellement la prise en charge de l'écosystème, y compris les frameworks et les fichiers de configuration. L'ajout par Snyk de l'analyse d’images de conteneurs et de l'analyse IaC élargit son champ d'application au-delà du simple code, couvrant les images Docker et les configurations Terraform/Kubernetes pour les problèmes de sécurité.

En pratique, Snyk vous offre un outil unique pour vérifier le code de votre application, ses dépendances, la configuration des conteneurs et les configurations cloud pour les erreurs de configuration. Une lacune notable est que Snyk ne se concentre pas sur la qualité ou le style général du code ; il s'en tient aux vulnérabilités de sécurité et aux risques liés aux licences, et non à des éléments tels que le formatage du code ou la maintenabilité.

Mend: Offre également une large prise en charge des langages, en particulier pour l'analyse open source, couvrant la plupart des principaux langages et écosystèmes de packages. Mend excelle particulièrement en matière de conformité des licences : il peut générer des SBOM (Software Bills of Materials) et alerter sur les conflits de licence, ce qui est précieux pour les entreprises en mode audit. C'est un domaine où Mend surpasse historiquement les vérifications de licence plus basiques de Snyk.

Cependant, la couverture globale de Mend est plus limitée. Elle concerne principalement les vulnérabilités du code et des dépendances. Si vous avez besoin d'analyse d’images de conteneurs, de sécurité des configurations cloud ou de tests dynamiques d'applications (DAST), ces fonctionnalités sont absentes dans Mend ou nécessitent de l'associer à des outils supplémentaires.

Expérience Développeur

Snyk : Priorise l'expérience développeur. L'interface est moderne et relativement facile à naviguer, avec des problèmes regroupés de manière conviviale pour les développeurs. Les résultats sont accompagnés de conseils de remédiation clairs (comme la version exacte vers laquelle mettre à niveau). Les plugins IDE et les hooks Git de Snyk offrent aux développeurs un feedback immédiat et même des pull requests de correction en un clic pour certains problèmes.

L'objectif est de réduire le bruit et d'assurer une intégration étroite, de sorte que l'utilisation de Snyk s'intègre naturellement au processus de codage. Il est toujours nécessaire d'ajuster occasionnellement les paramètres ou de supprimer une alerte, mais les ingénieurs apprécient généralement que Snyk ne soit pas un outil lourd et bureaucratique qui les ralentit.

Mend : S'adresse davantage aux responsables de la sécurité qu'aux développeurs au quotidien. Son interface utilisateur a la réputation d'être lourde et obsolète, ce qui frustre les développeurs qui souhaitent simplement résoudre rapidement les problèmes. En bref, elle n'est pas aussi intuitive ou épurée que les outils de développement modernes.

Les résultats de Mend ne sont pas toujours immédiatement exploitables par les développeurs – par exemple, il peut signaler une bibliothèque vulnérable sans fournir de correctif suggéré ou de PR automatisée. Ils ont fait des progrès (Mend possède désormais Renovate, qui aide à automatiser les mises à jour de dépendances), mais l'expérience globale n'est toujours pas aussi conviviale pour les développeurs. La configuration et la maîtrise de Mend impliquent souvent de parcourir la documentation et d'ajuster les configurations. En bref, les développeurs ont tendance à trouver Mend lourd et l'éviteront à moins que l'équipe de sécurité ne l'exige.

Tarification et Maintenance

Snyk: Beaucoup considèrent Snyk comme coûteux. Il existe un niveau gratuit pour les petits projets, mais les coûts augmentent fortement pour les grandes équipes et pour débloquer des fonctionnalités avancées. La tarification de Snyk est généralement par utilisateur ou par projet, ce qui peut entraîner des factures importantes à grande échelle. Du côté positif, comme Snyk est une solution SaaS, vous n'avez pas à maintenir d'infrastructure – tout fonctionne dans le cloud sous la gestion de Snyk.

Mend : La tarification de Mend tend à être orientée entreprise et peut être élevée pour les petites équipes, d'autant plus que vous pourriez également avoir besoin de gérer l'infrastructure de l'outil. Mend propose une option sur site (utile si vous avez des exigences strictes en matière de contrôle des données), mais cela signifie que vous êtes responsable de l'exécution et de la mise à jour des serveurs.

Sur une note positive, le support client de Mend est réputé pour être réactif et utile, ce qui peut être un atout précieux lorsqu'il s'agit de vulnérabilités complexes ou d'ajuster les faux positifs. Néanmoins, de nombreuses organisations ont du mal à justifier la valeur de Mend à moins qu'elles n'exploitent pleinement ses fonctionnalités de conformité et de reporting pour obtenir un retour sur investissement solide.

Aikido : Notamment, Aikido Security propose un modèle de tarification plus simple et plus transparent – forfaitaire et prévisible – et il est nettement plus abordable à grande échelle que Snyk ou Mend. Cette structure de coûts prévisible (plus une offre gratuite généreuse) peut être une bouffée d'air frais pour les équipes soucieuses de leur budget.

Avantages et Inconvénients de Chaque Outil

Avantages de Snyk :

- Couverture de sécurité étendue: Une seule plateforme pour l'analyse de code, les vulnérabilités open source, les conteneurs, et plus encore.

- Convivial pour les développeurs : Intégrations faciles avec Git, les pipelines CI et les IDE ; frais de configuration minimaux.

- Correctifs exploitables : Fournit des correctifs suggérés ou même des PR de correction automatique pour de nombreux problèmes, accélérant la remédiation.

- Informations sur les vulnérabilités: S'appuie sur une base de données complète de vulnérabilités, de sorte qu'il détecte même les menaces les plus récentes.

Inconvénients de Snyk :

- Coût élevé à grande échelle: La tarification devient élevée pour les grandes équipes à mesure que l'utilisation s'étend.

- Bruit des faux positifs : Certaines analyses signalent des non-problèmes qui doivent être filtrés.

- Suivi des licences limité: Seules des alertes de conflit de licence basiques ; pas aussi approfondi que les outils dédiés à la conformité des licences.

- Problèmes de support : Le support est généralement bon, mais certains utilisateurs ont constaté des délais de réponse incohérents au niveau de l'entreprise.

Avantages de Mend :

- Excellente gouvernance de l'OSS : Des rapports détaillés sur les dépendances et les licences aident à gérer les risques liés à l'open source.

- Application des politiques : Peut appliquer des politiques de sécurité (par exemple, bloquer les builds en cas de vulnérabilités critiques) pour assurer la conformité.

- Large couverture linguistique : Prend en charge de nombreux langages/gestionnaires de paquets pour le SCA, adapté aux stacks technologiques diversifiées.

- Support solide : Reconnu pour son service client réactif et son accompagnement lors des déploiements.

Mend Inconvénients :

- Interface peu ergonomique : Une UI et une UX obsolètes rendent son utilisation moins agréable, surtout pour les développeurs.

- Friction d'intégration : Manque d'intégrations faciles et prêtes à l'emploi dans les workflows de développement ; la configuration et la maintenance peuvent être fastidieuses.

- Fatigue d'alertes : A tendance à signaler trop de problèmes (taux élevé de faux positifs), ce qui peut submerger les équipes.

- Portée limitée : Principalement axé sur le SCA ; manque de capacités intégrées de scan de conteneurs, de sécurité IaC ou de DAST.

Aikido Security : La meilleure alternative

Aikido Security combine les forces de Snyk et Mend en une seule plateforme. Elle couvre le code, l'open source, les conteneurs, le cloud et bien plus encore dans une solution unifiée – afin que vous n'ayez pas à jongler avec plusieurs outils. Conçue pour les développeurs, elle offre le scan in-IDE, des correctifs en un clic et une priorisation intelligente des risques pour éliminer le bruit. Elle génère beaucoup moins de faux positifs en triant automatiquement les résultats et s'intègre parfaitement dans les pipelines CI/CD. Avec une tarification forfaitaire transparente et une approche tout-en-un, Aikido offre aux équipes un moyen simple et efficace de livrer du code sécurisé plus rapidement.

Démarrez un essai gratuit ou demandez une démo pour explorer la solution complète.

Sécurisez votre logiciel dès maintenant.